Académique Documents

Professionnel Documents

Culture Documents

Asli Keamanan Komputer

Transféré par

Tio Satrio Wicaksono0 évaluation0% ont trouvé ce document utile (0 vote)

1K vues2 pagesSoal

Copyright

© © All Rights Reserved

Formats disponibles

DOCX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentSoal

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

1K vues2 pagesAsli Keamanan Komputer

Transféré par

Tio Satrio WicaksonoSoal

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 2

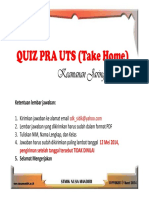

SOAL MKM GASAL 2013/2014

Pilihan (Bobot 15%)

1. Bila Alice ingin mengirim pesan ke Bobby dengan menggunakan sistem enkripsi kunci

public, maka pesan akan dienkripsi dengan kunci public Bobby. Setelah pesan sampai

ke Bobby, maka Bobby akan membuka pesan itu dengan menggunakan:

a. Kunci private Bobby c. Kunci public Alice

b. Kunci Public Bobby d. Kunci private Alice

2. Subsitusi setiap huruf plain text dengan huruf yang telah dirotasi selama dalam bentuk

huruf adalah metode kriptografi

a. Caesar Cipher c. Kunci Asimetris

b. Kunci Simetris d. Vigenere Cipher

3. Ilmu sekaligus seni untuk menjaga keamanan pesan disebut:

a. Kriptografer c. Kriptologi

b. Kriptanalisis d. Kriptografi

4. Input dari decryption:

a. Ciphertext c. Key

b. Plaintext d. Salah semua

5. Dalam algoritma enkripsi pernyataan C = E (K, P) menandakan C adalah merupakan:

a. Plaintext c. Ciphertext

b. Key d. Cryptography

6. Panjang string hasil dari proses MD5 adalah

a. 128 Byte c. 160 Byte

b. 128 bit d. 160 bit

7. Pesan yang sudah tidak dapat dibaca dengan mudah disebut:

a. Plaintext c. Enkripsi

b. Dekripsi d. Ciphertext

8. Teknik yang digunakan untuk memeriksa apakah data yang disimpan telah mengalami

perubahan atau tidak adalah

a. twos complement c. even parity

b. error detection d. modulus

9. Suatu penggalan program yang bersembunyi di dalam program dan membentuk suatu

fungsi yang tersembunyi dan digunakan untuk menyadap password seseorang adalah:

a. Bomb c. Worm

b. Spyware d. Trojan Horse

10. Malicious code yang memiliki karakteristik memungkinkan mengcopy dirinya melalui

jaringan komputer adalah:

a. Worm c. Rabbit

b. Trap door d. Salah Semua

11. Berikut ini adalah efek virus yang menempel pada data, kecuali:

a. Rewrite data c. Merusak memori

b. Menumpang pada data d. Menumpang data ke dirinya

12. Yang bukan merupakan perlindungan database security adalah:

a. pisahkan database server dari application server

b. taruhlah database di area DMZ

c. ganti peralatan hub dengan switch

d. enkripsi data antara web dan database server

13. Ancaman pada pelayanan dalam komputer adalah meliputi sifat-sifat di bawah ini,

kecuali:

a. Interception c. Modification

b. Intersection d. Interruption

14. Berikut langkah-langkah infrastruktur jaringan pada keamanan database, kecuali:

a. Pisahkan database server dari application server

b. Jangan menaruh database server di area DMZ

c. Menggunakan model 2-tier untuk database arsitekturnya

d. Enkripsi Data Antara Web dan Database Server

15. Aspek kejahatan komputer yang termasuk akses orang ke gedung, peralatan & media

yang digunakan adalah merupakan:

a. Keamanan bersifat fisik operasi

b. Keamanan dari data & media

c. Keamanan dalam system

d. Keamanan yang berhubungan dengan orang

ESSAY(85%)

[1]Mira: Hai Andi, pinjam catatan kuliah yang kemarin ya?

Andi: Catatan apa?

[2]Mira: rlhthuhu qhypunhu.

Carilah enkripsi dari no [1] dengan key= 3 dan carilah apa yang dimaksud pada no [2]

dengan key=6 (bobot nilai 25)

3. Bila Nomer NIM Saudara ditambahkan dengan sebuah angka checksum di bagian

akhir, hitunglah nilai check sum tersebut dengan menggunakan 2s Complement.

(bobot nilai 25)

4. Carilah hasil kompresi TATAPPAPAKU dengan menggunakan metode Huffman.

a. Buatlah pohon Huffman! (bobot nilai 20)

b. Carilah bit yang mewakili! (bobot nilai 10)

c. Berapa jumlah bit hasil kompresi nya? (bobot nilai 5)

Vous aimerez peut-être aussi

- BlockingDocument12 pagesBlockingSatria DarmaPas encore d'évaluation

- 02-Kriptografi Pada MatematikaDocument52 pages02-Kriptografi Pada MatematikaMuhammadFahmiPas encore d'évaluation

- OPTIMALKAN_TAHAPAN_PEMROGRAMANDocument3 pagesOPTIMALKAN_TAHAPAN_PEMROGRAMANjuli helenaPas encore d'évaluation

- RPS - OBE - Pengembangan Aplikasi Perangkat BergerakDocument6 pagesRPS - OBE - Pengembangan Aplikasi Perangkat BergerakN sartikaPas encore d'évaluation

- Jobsheet 2 PDFDocument11 pagesJobsheet 2 PDFSyllxvester NixvalenPas encore d'évaluation

- UTS Kecerdasan Buatan TIDocument2 pagesUTS Kecerdasan Buatan TIseptian1100% (3)

- Net Invaders - Simulasi Keamanan Jaringan CiscoDocument6 pagesNet Invaders - Simulasi Keamanan Jaringan CiscoEko SulistionoPas encore d'évaluation

- UAS KriptografiDocument9 pagesUAS KriptografiDwiAnggreniSafitriARPas encore d'évaluation

- CIA KeamananDocument4 pagesCIA KeamananMukramin AsPas encore d'évaluation

- Job Description TKJDocument2 pagesJob Description TKJTioOzzPas encore d'évaluation

- Jobsheet HackthegameDocument10 pagesJobsheet HackthegameJulia SalsabillaPas encore d'évaluation

- Radius ServerDocument30 pagesRadius ServerEvans BorollaPas encore d'évaluation

- Makalah Kelompok 6 PenelitianDocument38 pagesMakalah Kelompok 6 PenelitianHaviza Izzatul QawiyyahPas encore d'évaluation

- 3 DesDocument2 pages3 DesTeknik Informatika UNLAMPas encore d'évaluation

- NATDocument25 pagesNATKomank OshinPas encore d'évaluation

- Makalah Etika KomputerDocument17 pagesMakalah Etika KomputerAulia Ramadhani100% (1)

- Makalah PtiDocument13 pagesMakalah PtiSyaid Agil100% (1)

- MAKALAH OpenVPNDocument37 pagesMAKALAH OpenVPNDikaprioPrimayudaPas encore d'évaluation

- Soal UTS Komputer Terapan Tipe 1Document48 pagesSoal UTS Komputer Terapan Tipe 1Feroz Aryan100% (1)

- MENGENAL SISTEM OPERASI ANDROIDDocument38 pagesMENGENAL SISTEM OPERASI ANDROIDANDR3_45Pas encore d'évaluation

- Tugas Kecerdasan BuatanDocument2 pagesTugas Kecerdasan Buatanrahmat faizalPas encore d'évaluation

- IDS Menggunakan SnortDocument23 pagesIDS Menggunakan SnortYosa Adi Wardana SurbaktiPas encore d'évaluation

- Bab 5 - Data Link ControlDocument10 pagesBab 5 - Data Link ControlfadlyshinPas encore d'évaluation

- Commit Dan Rollback Pada MySQLDocument7 pagesCommit Dan Rollback Pada MySQLNanda AnwarPas encore d'évaluation

- PENENTUAN TITIK PEMASANGAN AKSES POINT PADA GEDUNG DENGAN MENGGUNAKAN APLIKASI WIRELESS WIZARDDocument3 pagesPENENTUAN TITIK PEMASANGAN AKSES POINT PADA GEDUNG DENGAN MENGGUNAKAN APLIKASI WIRELESS WIZARDRoni Rockclimbing100% (1)

- Tugas Praktikum Polimorfisme - Habib Kamaludin 55201121018Document8 pagesTugas Praktikum Polimorfisme - Habib Kamaludin 55201121018MAdnanPas encore d'évaluation

- Aspek Keamanan Cloud ComputingDocument7 pagesAspek Keamanan Cloud ComputingwulandariweniPas encore d'évaluation

- Pemrograman Perangkat Bergerak PDFDocument57 pagesPemrograman Perangkat Bergerak PDFIntan MaharaniPas encore d'évaluation

- Rangkuman Shinta - BAB 4 Desain Prototipe Perangkat LunakDocument8 pagesRangkuman Shinta - BAB 4 Desain Prototipe Perangkat LunakAprilla AddiviPas encore d'évaluation

- Materi 1 - Macam Macam Software Aplikasi Administrasi JaringanDocument6 pagesMateri 1 - Macam Macam Software Aplikasi Administrasi Jaringanandi azizulPas encore d'évaluation

- Soal Uas RPLDocument1 pageSoal Uas RPLahmad samsudinPas encore d'évaluation

- Karakteristik GUI Dan Web UIDocument10 pagesKarakteristik GUI Dan Web UITeza Nugroho AlaudinPas encore d'évaluation

- Ariel Maulana WibowoDocument41 pagesAriel Maulana WibowoAriel Maulana WibowoPas encore d'évaluation

- Laporan Praktik Industri PTIKDocument24 pagesLaporan Praktik Industri PTIKSola SensePas encore d'évaluation

- IDS (Intrusion Detection System) Dan IPS (Intrusion Prevention System)Document13 pagesIDS (Intrusion Detection System) Dan IPS (Intrusion Prevention System)argaPas encore d'évaluation

- AI Peran dalam Data MiningDocument15 pagesAI Peran dalam Data MiningFebryan Cahya Permana100% (1)

- Soal Dan Jawaban Jaringan Komputer TerapanDocument10 pagesSoal Dan Jawaban Jaringan Komputer TerapanDarsilanPas encore d'évaluation

- Data Science Konsep dan AlgoritmaDocument11 pagesData Science Konsep dan AlgoritmahindunPas encore d'évaluation

- M04 - Komputer Forensik Hukum IndoDocument16 pagesM04 - Komputer Forensik Hukum Indoa_setiajiPas encore d'évaluation

- BAB I, 2,3 Kelompok 4 WDocument28 pagesBAB I, 2,3 Kelompok 4 WImam BuchoriPas encore d'évaluation

- Ujian Akhir Semester Genap T.A. 2019/2020 Mata Kuliah Pengenalan PolaDocument1 pageUjian Akhir Semester Genap T.A. 2019/2020 Mata Kuliah Pengenalan PolaRicKyy JDPas encore d'évaluation

- MP3 PLAYERDocument9 pagesMP3 PLAYEREpri YantoPas encore d'évaluation

- Uts Metopen 5 12 19Document29 pagesUts Metopen 5 12 19MiraPas encore d'évaluation

- Makalah1 1Document36 pagesMakalah1 1lindazjPas encore d'évaluation

- Makalah KonversiDocument9 pagesMakalah KonversiAny AdaPas encore d'évaluation

- Analisa Keamanan Jaringan Wlan Dengan Metode Penetration TestingDocument10 pagesAnalisa Keamanan Jaringan Wlan Dengan Metode Penetration TestingJey GuyPas encore d'évaluation

- Metode Authentikasi Jaringan WirelessDocument29 pagesMetode Authentikasi Jaringan WirelessAgus KristiyantoPas encore d'évaluation

- ATP Administrasi Sistem Jaringan (XI)Document2 pagesATP Administrasi Sistem Jaringan (XI)Yogi PranataPas encore d'évaluation

- Masalah Keamanan Sistem Operasi MobileDocument5 pagesMasalah Keamanan Sistem Operasi Mobiledeni okaPas encore d'évaluation

- SistemRekayasaDocument2 pagesSistemRekayasaAhmad FaisalPas encore d'évaluation

- Cetak Kartu Ujian Utama GunadarmaDocument2 pagesCetak Kartu Ujian Utama GunadarmaPutri Maharani selarasPas encore d'évaluation

- Laporan Matakuliah Wireless Dan Network SecurityDocument35 pagesLaporan Matakuliah Wireless Dan Network SecurityFahmi FedererPas encore d'évaluation

- Soal Tugas 1Document2 pagesSoal Tugas 1Rini A Wulandari100% (1)

- Pertemuan 2 - Prinsip Keamanan SistemDocument8 pagesPertemuan 2 - Prinsip Keamanan SistemGie ZwskyPas encore d'évaluation

- Jaringan AdministrasiDocument5 pagesJaringan Administrasirachmansyah100% (1)

- Keamanan Jaringan Komputer UTSDocument22 pagesKeamanan Jaringan Komputer UTSAndi SeppewaliPas encore d'évaluation

- Soal K.jarkomDocument6 pagesSoal K.jarkomNana AlerciPas encore d'évaluation

- Soal TKJ Kelas 3 Keamanan Komputer USDocument7 pagesSoal TKJ Kelas 3 Keamanan Komputer USYuuki Chan100% (1)

- UNIVERSITAS GUNADARMADocument8 pagesUNIVERSITAS GUNADARMARizky Abu Rizal100% (1)

- Soal Uas Gasal SecurityJaringan 2017 2018Document8 pagesSoal Uas Gasal SecurityJaringan 2017 2018vmware1986Pas encore d'évaluation