Académique Documents

Professionnel Documents

Culture Documents

Estandares de Seguridad - Solman

Transféré par

paola0 évaluation0% ont trouvé ce document utile (0 vote)

93 vues16 pagesEstandares de Seguridad - Solman

Copyright

© © All Rights Reserved

Formats disponibles

PDF ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentEstandares de Seguridad - Solman

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

93 vues16 pagesEstandares de Seguridad - Solman

Transféré par

paolaEstandares de Seguridad - Solman

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 16

Henzeet

ENARSA

MANUAL DE ESTANDARES DE SEGURIDAD

PARA SAP SOLUTION MANAGER

‘CONFIDENCIAL Pagina t

ENARSA, Eslandares de Seguridad SAP Solution Manager

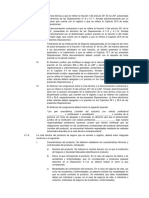

INDICE

t OBIETWVOY ALCANEE

2 Aruicactin,

ParROMUCCION

PoLitEcAS De USUAKiO

CuENTas 13 POR DEE

LUsuanios Da PRorOsI70 GENERAL

USUARIOS CREADOS DURANTE La COM

(CUENTAS DE USUARIOS PERMANENTES

3

4

0 ar

/URACIGN DE SOLUTION MANAGER. 6

LINBAMTENTOS GENERALES,

(CUENTAS DE USUARIOS TEMPORALES 8

TILIZACION DEL SIMGLESIGN - ON (SSO), 5

SIGNACION Y MANTENIMIENTO De ROLES ona

x INFORMATIONSYSTEM (SUIN, nce 8

er)

5

MONITORED ¥ REVISION,

REFORTE DE INCIDENTES

PotITicas DE coNTRASESAs

ConiGURACION DEL SISTEMA.

DESIIABILETaciGn DE aBsETOS

DSTERNET COWMUNICATION FRAMEWORK, IL

AUTORIZACIONES GRITICAS, se i

1. CONEXIONES RFC caNRRABLES anaes 1

LL OmeroS RFCACL,

TA2. OweToS RFC

8 Rouescricos. a

9. PROTECCION DE TABLAS te ry

ACTIVIDADES DE MONITORED

SECURITY AUDIT LOG, -

PERFORMANCE MONITOR. a 15

SYSTEM Loos: is

T0.$. TABLE Loos MODIFICATION. Is

105. Securmry cuande pacuntesTs, ne 6

10.6, BATCHJOBLOG... \6

10.7. SyStEM LaNDSCARE Loos: ee 16

CONFIDENCIAL Pagina 2

ENARSA. Esténdares de Seguridad SAP Saluton Manager

f. Objetivo y Alcance

El presents documento tione como finalidad dar conacimiento de los aspectos de seguridad y

administracién sobre ja plataforma SAP Solution Manager 7.0 Enhancamont

Pack 1 0 superior.

Para lograr un mejor entendimiento.agrupamos af documento en los siguientes modules:

Paliticas de usuarios,

Politicas de contrasefas,

Cannguracién del sistema.

‘Autorizaciones criteas,

Roles criticas,

Protaccién de tablas,

Actividades da monitoreo.

2 Apitcacién

Estos esténdares se apican al personal de ENARSA, contratistas, consultores, y cualquier otro

Personal autorizado a usar los sistemas de informacion prapios de ENARSA, 9 intarconectadas

on los servidoras sobre jos cuales se aplicaré SAP Solution Manager. También aplican a las

Usuarios y administradores de sistemas conoctados a los serviderae an la red local de ENARSA

Todos fos puntos que se detallan a continuacion cuentan con el aval de fa firma

Pricewraterause Coopers & CO da acuerdo a las mejores précticas definidas para la piataforma.

Pagina 3

3

SAP Sol

Estandares de Seguridad SAP Solution Manager

Introdueeian

jon Manager provee acceso central a herramianias, métodes y contenido preconfigurada

que pusde ser utiizado durante la evaluacion, Implemantacion y proeasamienta de los sisiomas

‘Asimisma, provee un conjunto de escenarigs qué brindan distintas soluciones, por ajempia:

Implementacién de solucianes,

Actualizacién de solucianes,

Mosa de ayuda

Monitoreo.

Administracion de cambios.

Andits's de causa caiz,

Debida a que ta arquitectura de SAP Solution Manager se basa en gran medida en la platafarma

SAP NetWeaver, ciertas consideraciones de coguridad aplican para ambas saluciones

CONFIDENC

Pagina 4

ENARSA Estandares ce Seguridad SAP Solution Manager

4 Politicas de usuario

44. Cuentas de usuarios par defecto

(amacidas. Por lo tanto, deben ser cantrolados asignandolog a un Grupa Wo cece protegide

{como ser grupo “SUPER"); cambidndoles sus contrasefias por detacto ye cn algunos casos,

Tomoviéndoles los acceses que presentan

4.1.1.Usuarios de propésito general:

SAP"

seteneauato, 83 ot administrador por dafecto en SAP y es roqueride durante la insialacién del

Sistema, pero luego ne 9s necesario, par lacual se deberd realizar lo siguiente

* Remover los accesos: que presenta

determing ENG" 21 Parimetro loginino_automatic user_sapstar con valor “1”, Este pardmetro

Seremina gue si el usuario SAP* os slminado, af levantarse la instancia se poate Ingresar a

eum gapeinde dicho usuario con su eontrasefia por defecto (PASS) Este £0 dabo penn

Beane 22 onguantra emebido on el cdcigo del sistema y no roauiere de un renieia doen

Ge la tabla del maestra de usuarios,

ppic

Fad uarlo es responsable del mantenimiento del diclonario ABAP. Es requetido para clertas

Funciones de actvalizacién como ser: parchas de upgrade en el mandarte 00,

SAPCPIC

fis Oe came te uizado pare administar procesoa qué estin por fuera del sistema SAP y con

fines de comunicacién, coma puede sor el procesamiento de una interfasa

SA COI? #2 Comunicacion (no logoneable a ttvés del SAP GUI) y posse el perl esténdar

S_ACPIC, et cual prasenta aecesos no criticas,

EARLYWaTCH

5's tiuaro & ulllzado Por SAP para accedor al mandanto 68 cuando se requiere resizer tareas

$ ,Sparle y monitoreo del gistoma, Es un usuario de dislogo y pose ef roti eneee

S_TOOLS_&X_A, #1 cual presenta accesos no creas. Sdlo debe de auihs errelmen ees

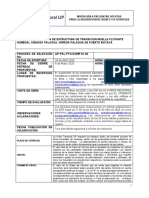

Resumen de cuentas de usuarlas por defeete

‘Las contrasefias deben ser modificadas on todas los mandantes

_Ustirie Tf Mandate (Cntfaaehia por deleete

SAP louy ot (06071992 6 PASS

[DDI foayo4 19920706

[SAPCRIC [ony 01 ‘ADMIN

[Early Watch [66 - ‘SUPPORT

‘CONFIDENCIAL Pagina 5

ENARSA Estandares de Seguridad SAP Solution Manager

me

41.2.Usuaries creados durante 1a configuracién de Solution Manager

SOLMAN_AOWi

rareaeniato 28 ullizado para'a adminisracion de la platatorma, goneraimante 9 través de la

dabei" SOLMAN_SETUP (disponible a parr det Suppor Package 18) Es un crea ae

SAP Sa iaene a ngues Ge L0s iguionios rol crlicos: SAP-SM BASIC SETTINGS

SAP_SMWORK.BASICCONF_COMP. Debido a oo, a cuenta deba pamareeey blaqueada lueg

de la Configuracién inicial y con a contrasaa guandada en una sobre de heresy restringido

SOLMAN_BTC

pate wovari ¢8 ulizado para fa administracion de procesos de fondo, generaimente a vavéa de la

‘ranssecién SOLMAN SETUP, Es un usuario de caiogo y poses al rol estindar SAS. SM_BATCH,

S.USER

Esto usuario es utlizado para conactar SAP Solution Manager con el portal de SAP ‘Support, a fin

deve sezamblar mensajes y avisos de orrores en la plalatorma. ES un usuario de conteecen y

debe ser sclicitado a través de ftfp.Asonvice, sap. cam

SLDDSUSER

Eee, fivatia es uslizedo para ingrosar dates en el “System Landseape Directory" (SLD), Es un

Usuario de cslogo.

SLDAPIUSER

salman ogaitizace Bara contigurar conestones SLD. Es un usvaria de alsloge y poses

‘signaco el rol SAP_SLD_CONFIGURATOR.

SAPUSF

Exe uauaro os uitizate para conexiones entra tas platsfotmas ABAP - UME. Es un usuario de

‘omunigation y poses asignato el ml SP_8C_JSF_ COMMUNICATION. RO.

J2EE_ADMIN

sare gatio es uiiizado para la integracién entre las piataformas ABAP - UME. Es un ueuatio de

alone y poste asignado os oles SAP_I2EE_ADMIN'y SAP BC_AL_LANOSCARE OB Hirt

J286_GUEST

Eb Usuate es utlzado para visuaizar derechos. Es un usuario de délogo, posee asignada el rol

SAP_S2EE_GUEST (no presenta accesos crlticos) y no cuenta con una contreseha seca

CSMREG

eeangiuate €3_uilizado para obtener alertas del tipo “Computing Genter Management System?

SGNS) & waves de la transaccion RZ20. Es un usuario de comunicasién, poses rol caine

‘SAP_BC_CSMREG,

SMD_RFC

Este usuario os uillzada para conexiones eno tas platforms ABAP - UME. En un usuarlo de

Gorrunicacidn. nosee rol esténdar SAP_SOLMANDIAG E2E y necasario para ¢l escenario Anais

de causa vais,

‘CONFIDENCIAL Pagina 6

ENARSA. Estandates de Seguridad SAP Solution Manager

‘SMD_ADMIN

Este usuario 2s uttizado para conaxiones entre agentes de Solution Manager Diagnostics (SMD) y

el servidor. En un usuario de comunicacién, posee rol estandar SAP_J2EE_AOMIN y nocasario

para el escenario Andiisis de causa caiz,

SAPSUPPORT

Este usuario es utizado para dar sopare a distintos escenaries. Es un usuario de didlogo, pasoe

| rol esténdar SAP_SOLMAN_ONSITE_ALL_COMP y necosario para el asconaria Andisis de

causa vale,

Resumen de cuentas de usuarios creados durante la configuracién de Solution Manager

Las contrasefas de ios usuarios mencionados deben ser robustas y guardadas en un sobre de

acceso restringido. Luago de la configuracién iniclal, se deberan utlizar las mismas solo en caso

de emergencia, dejando en evidencia ia aprobacidn para su-uso, y con las acciones realizadas por

las.

4.2, Cuentas de usuarios permanentes

4.21. Lineamlentos.genereies

Todas las cuentas de usuario autorizado a acceder a les sistomas de ENARSA deberian cumptir

con las siguientes condiciones:

+ Sugerencia de nemenclature

PSAPELLOX

Dende:

P= Inicial det primer nombre: del usuario

Inicial seguerdo nombre

APELL= 4 primeras letras del apelide:

OX= Namere corrative

: Las personas que tengan asignadas cuentas de usuario en los sistemas de ENARSA, son

responsables por las actividadas realizadas con las mismas, y no deben permitir su utlizacién por

ras personas,

+ Las cuerias de usuatios vinculadas con personas que ya no las utlizan, por haber

cambiado de funciones, © por no seguir en is némina ds ENARSA, canstituyen un expuesto de

segurided. Los usuarios individusles a sus jefes 0 gerentes directos, deberén noiiicar © los,

aadministradores de Sistema si una eventa estars inactive por un perlodo mayor a un (r) mes,

. Las cuentas de usuarios pertengcientes a personal o eontratistas que ya no prestan

servicios an ENARSA, deberin ser notficadas por el jefe de la persona en cuestion a los

administradores de Sistoma, los cuales desactivardn las cuentas por un periodo de 6 mesns, para

luego en caso de ser necesario. poder ser eliminadas permanentemente de los sistemas de

ENARSA,

+ La administracién de los usuarios podra ser mantonida mediante grupos: “Emplaado” y

Contratst

CONFIDENCIAL

ENARSA Estandares de Seguridad SAP Solution Manager

El jefe de la persona cuya cuenta de usuatio ya na es requerida sera responsable por las

actividades que se realicen utiizando la cuenta que debié habar sico climinada del sistema.

+ _Provio @ la eliminecién de una cuenta de usuario, of administrador de Sistema @ cargo de

la tarea debe asegurarse que no existan en al sistoma operaciones o laroas dependicntes de ese

43, Cuentas de usuarios temporal

El personal terporario, fos eontratistas o las visitas que requieran acceder a los sistemas de

ENARSA para realizer su tarea, usarén cuentas de usuarios definidaa con una fecha de

‘venomiento predetetminads, Asimismo, 88 debera considera

* Las cuentas temporales deben cumplir los mismas requisitos que tas cuentas

Permanentes. se podré determinar una duracién de 6 mases como idximo para este tina de

cuentas.

+ Las cuentas de visitas, se ascciaran entornos que no permitan acceso a los recursos

(aplicaciones, archivos, ete.) d= uso interno de ENARSA.

+ Autorizaciones adicianales, deben ser justficadas y documentadas por un superior.

4.4. Utilizacién del single sign - on (SSO)

SAP Solution Manager soperta mecanismos da autenticacin del tipo “Single Sing On’ (SSO), En

caso de que se decida utlizarse el misma, 88 racomienda que se implemente mediante algunas de

los siguientes mecanismas

+ "Secure Network Communications” (SNC),

* "SAP Logon Tickets"

‘Ambas arquitecturas proveen mecanismos do autentieacion robustes.

4.5, Asignaciény mantenimiento de roles

El mantenimiento de roles daben ser realizados a través de la transaccién PFCG. y la asignacioa a

Usuarios, a través de la SUO1, Con lo cual, dichas transacciones deben de estar asignadas s6lo a

personal autorizado

4.6. User information system (SUIM)

SAP Solution Manager provee un conjunto de reportes qua pusden ser utiizades por 6

administrador de! sistema a fin de determinar clertos accesos en relacion a!

+ Usuarios,

+ Roles,

+ Pertles,

+ Autorizaciones,

‘© Transaeciones

© Cambios acurridos en alguna de los items menclonados anteriarmenta,

Esta misma informacion se pucde extraer a través de un conjunto de transacciones estandar de

SAP, por ejemplo las contempladas en el ranga § BCE 66001353 -S BCE 64001441

CONFIDENCIAL Pagina 8

ENARSA, Estandares de Seguridad SAP Solution Manager

Con lo cual, el aceeso a eslas transacclones debe estar imitado al administrador de Seguridad

SAP.

4.7, Manitoreo y ravisién

Perlédicaments, el administrador del Sistema cealizara una revision de ususriog inactivas, a fin de

validar lo siguiente:

z Los usuarios que tangan mas de 80 las de inactividad, sean bloqueados.

. Los usvarios que tengan més de 6 meses de bioqueo, podrin ser analizados paca la

‘oliminacién de las cuentas en al sistema,

4.8. Reporte de incidentes

El administrador det Sistema mantendra un registra de incidentes vinculados con la seguridad det

sistema, el cual eontemplard la fecha, el nombre del usuario involucrada, una deserpeion dl

vento y la solucién implemantaca. Lo cual quedard registrado en la casilla de Sopurided

Auditoria,

CONFIDENCIAL Pagina 9

ENARS.

Esténdares de Seguridad SAP Solu

ion Manager

5. Politicas de contrasefias

Las politicas de seguridad do cantrasefias so encuentran descriptas en el “Estindares de

Seguridad SAF", seccidn 3.3, 4y 4.1

CONFIDENCIAL aging 10

ENARSA, Estandares de Seguridad SAP Solution Manager

& Configuracién det sistema

A través de Solution Msnagar se puede importar la canfiguracién existente de los distintos

‘sistemas y administrar los mismmos de forma centralizada,

‘fin de capturar @ importar la configuracion de los sisternas y sus servidores, existen dos opciones

‘que pueden ser consideradas:

+ Configuracion manual

+ Configuracion autamética, a través det System Landscape Directory (SLD).

‘Sugerimas que se configure La obtensién automitica de informacion a través de la transaccién

SMSY_SETUP, almenos una vez por dia.

Can dicha informacién, SAP Solution Manager obtiene recursos relativos a los sistemas. servidaras

y bases de datos que dan soperte a la operatoria centralizada. Esta informacién se muastra a

través de la transacclin SUSY.

Con lo cual séla e! administrador del sistema, deberd de tener acceso a ambas transaeciones,

Nota: antes: de poder importar, ta canfiguracién de los sistemas para que pueda ger usada par

Solution Manager, es necesario que se haya agregada, con anterioridad el servidor de Solution

Manager, al dominio de los transpertes utllaande la transaceién STMS,

6.1, Deshabilitacién de objetos

SAP Solution Manager provee una funcicnalidad que permite deshabiltar las validaciones de

autarizacién (authority check} que se realizan sobre determinados objatos en las programas ABAP.

Esta operacion se realiza madiante la transacclén AUTH _SWITCH_OBJECTS,

Por lo mencionada, el acceso a dicha transaccién debe estar limitado al administrador de

Seguridad SAP. Asimismo, s8 deberin configurar los siguientes pardmetras como se indican @

‘continuacion:

1. Authiobject_disabling_active: este parameto determina ai la funclonalidad que permite

\ashabiltar las validaciones da autorizaciones se encuentra activa,

© Elvalar recomendado es'N’

2. Authftcodes_not_checked: este parimetio desactva las validaciones de autorizacionas

efectuadss sobre el objeto "S_TCODE"

‘© La lista debor da estar en bianco, Implica quo el chequeo de autorizaciones sobre

slobjeto $_TCODE permanece activa

3. Auth'system_access_check off: ests pardmelo desactiva las validaciones de

aulerizaciones de clertos ebjetoe de sistema, como ser lamadas al kernel del sistema, ete

* El valor recomendado es “0. implica que el chequeo de autorizaciones se

oncuantra activo.

6.2, Internet communication framework

Muchas de las soluciones en SAP Solution Manager utilizan tecnaloglas web, basadas en el

protacole HHTP. La arquitectura denominada “Inteeet Communication Framework" (ICF) provoe la

Infraestructura_necesaria que permite administrar solicitudes HHTP en conjuncién con la

Plataforma SAP NetWeaver, Con Io cual s@ recomienda la implementacion de! protocelo Secure

Socket Layer (SSL) para la utlizacién segura de dichas conexiones

CONFIDENCIAL Pagina U1

|ARSA Estindares de Seguridad SAP Solution Manager

7. Autorizacionos criticas

7A. Conexiones RFC confiables

SAP Solution Manager utiliza conexiones RFC para comunicarse can los sistemas que administra

(Ej: QAS, PRD}. Sagin requerimiento de SAP, estas conexiones deben ser del tipo "Trusted

System” en ambas direcciones, Esto implica que usuarios de un sistema puadan ingresar al

“Trusted System* sin contar con una contrasefia asaciada,

Debido este requerimiento de SAF y a fin da mitgar el riesgo azaclado que esta iniplica, os

Nebesana que s6lo él administrador del sistema tenga acceso a las transacciones SMSY. SMT1,

SMT2, SOLMAN_SETUP y SM59, las cuales parmiten administrar las conexones y destinas RFC

confiables

Asimismo, el parémetro autivife_authanty_check determina ai se realiza un control de autorizacién

automatica sobre el abjele S RFC cuanda se hace una llamada RFG, con lo cual deberd

‘configurarse al mismo con vator"9"

TAA.Objeto § RFEACL

Para poder establecer conexiones RFC de confienza, un usuario necesita tener acceso al objeto

de autorizacon S_RFCACL en el servidor de Solution Manager y en los servidores a los cuales

administra. El rol SAP_S RFGACL contiene el objeto de auterizacién mencionado con ciertas

valores, los cuales permite crear y administrar dichas conaxiones,

Debido at potencial riesgo que asta implica, el cbjete S_RFGACL na sa encuentra Include en el

perfil esténdar SAP_ALL. Se recomienda que sila ol! administrado del sistema tenga acceso a

ichas autorizacionss.

Nata: ef rol SAP_SM_GASIG_SETTINGS utiizado en la configuracién basica de SAP Solution

Manager, posee el objato critico §_RFC_ACL, con |e cual se recomionda que se elimine el cbjelo

mengionade del ral luege da la configuratcién inicial

T.1.2.0bjato S_RFC

El objeto de sutorizacion S_RFC controla el accaso @ destines RFC a certes médulos de!

programa, como ser grupos da funciones. Es decir, si un usuario necesita llamar a funciones de

rupos remotas, necesita ol objeto de autorzacién mancianada en el sistema destino,

A cantinuacién se adjuntan los roles astandar que eusntan ean dicho abjato de autarieadstin

S_CUS_CMP,

‘S_CSMREG,

D_SOLMAN_RFC;

S_Al_SMD_E2E;

SAP_SOLMANDIAG_E2E;

S_SiMDIAG_E2E,

S_SM_EXECUTE,

La asignacién de dichos roles a usuarios debe estar restringido sla a personal autorizado.

CONFIDENCIAL Pagina 12

ENARSA Estindares de Seguridad SAP Solution Manager

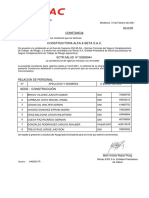

8. Roles criticos

‘SAP Solution Manager proves una serie de roles estindaros que permiten la administracién de las

Gistintas soluciones, utlizando ia metodolagia “Accalarated SAP" (ASAP). A continuacion sa

adjuntan dichos roles segregados por funciones criticas, las cuales s¢ Implementardn de acovrda

‘al.esquema de seguridad adoptada par ENARSA:

i]

Assignment of Roles

A fin de uliizar os mismas se deterd realizar una copia de dichos roles y asignarios a las

personas que los raquisran,

Asimismo, y partir da 1a version 7.0 EhP1 SP17, SAP Solution Menager agrega ol canceplo de

“wark centers". Cada “work center’ se asosia con Una solucién provista por Solution Manager

+ “My Homo”: Desde esta espacio 50 puede acceder a todos los "work center” asignados a

un usuaria

+ “Implementation and upgrade”: Contione todas fas tunelones que permiten implementar

¥y actualizar las cistintas soluciones da SAP,

+ "Test management”: Contiene todas las funciones que permiten crear, proparar,

‘2dminstrary evaluar planes de pruebas,

+ “Mob management": Contione todas ias tunciones que pesmiten documentar, pogramar y

monitorear pracesos de fondo

+ "Incident management": Es utlzado para crear incidentes y visualizar las soluciones

Ssugeridas por los istntas nivoles de soporte

* “Change management": Contione totes las funciones necesarias para administrar los

cambios

+ “Business process operator": Contiene torlas las funelones necesarias pi

la consietencia y el valumen de la informacién

+ System administration”: Contiens fodas las funciones necesarias para administrar todos

tos sistemas invalucrados.

+ “System Monitoring”: Contiene todas las funciones necesarias que permiten monitorear

el sistema

* “System landseape managment": Contlene todas las funciones que permiten administrar

las rutes de transportes entre los dstntog sistemas,

+ "Root causa analysis": Contiene todas las funcionas y métades que permiten obloner

una resolucién répiday apropiada de problemas.

* "Solution manager administration": Contione todas las funcionalidades mecesarias para

administrar SAP Solution Manager

A fin de utiizar los mismos s¢ deberd reslizar una copia de dichos roles y atignarios a las

[PetsaNa6 que las requieran, restringienda los accesses (vistas) dentro del misma “work center

considerando la siguiente segregacion de funciones crticas, las cuales se implementaran de

acuerdo al esquema de seguridad adoptads por ENARS/

y

Ed

sinter

a

$n de soluciones 2 usuarias, Seguin las

La gerencia de ENARSA decidina el mecanisme de asign

necesidades del negocio.

CONFIDENCIAL Pagina 13

ENARSA Estdndares de Seguridad SAP Solution Manager

9. Proteceion de tablas

Para permitir ta modificacién de tablas, las mismas deben de contemplar clertas earactoristicos: las

cuales deben ser canfiguradas de acuerdo al nivel de seguridad pretendida en ellas Las mimes

Se encuentran descriptas en el “Estiindaros de Seguridad SAP", seccion 23.

CONFIDENCIAL Pagina 14

ENARSA Esténdares de Seguridad SAP Solution Manager

10. Actividades de monitoreo

Feriédicamante, of administrador dal Sistemia debe realizar tareas de monitoreo. A continuacién se

detallan las cistintas formas de roalizarios:

101. Security audit iog

Modiante esta fag 86 visualizan los intentos oxitoses y fallides de accesos, cambios hechos al

Master Record, llamadas RFC a los médulas funcionales, entre otros.

Sugerimos ectivar el mismo por medio del pardmatro rsaufenable con valor “Yes', y canfigurar la

Ubieacson det log en el servidor de aplicacion mediants el pardmetra DIR. AUDIT

La transaccién SM19 permite configurar qué tipo de evantas s¢ van a registrar y por medio de la

transaccién $M20 se procede a visualizar los mismos,

10:2. Performance monitor

Este log muestra los tempos de respuesta @n ef sistema SAP, capacidad da memoria por

‘ransaccién, quién ha inicializado transacciones (no procutado), lamnadas RFC. entre otros

Sugarimos activar e| mismo por medio det pardmstr stat/level con valor “t" y configurar la

ubicacién del lag en el servidor de aplicacién mediante el parametro statitia,

La transaccién ST03 permite configurar este tipo de eventos. Esta funcionalidad permite al

‘administrador monitorear los tiempos de uso del sistema a las transacciones accavidas,

10.3, ‘System Logs

Este log mucstra fos mensajes de error y alettas, como actividades sensitias que s¢ estén

‘aalizando (por ejemplo actividades da ascritura de debugging),

Sugerimas configurar los parémetros risgilocalfile y rsigilacalold fle. que especitican la ubieacién

de los logs en el servidor de aplicacién y el tamano de las mismos en el pardmetro.

‘sigirhax_diskspace/tocal, Es de mencionar que cuanda el maximo tamario de los archives se

completa, $@ crea un nuevo archivo y fos archivos anteriores se almacenan en la ubjcopion

especificada en el reigacaliald fio,

La transaccién R211 es la utlizada para configurer ef log. Desde la SM21 se pueds realizar tos

analsis del log,

10.4. Table lags modification

Modiante este fog se monitorean las modificaciones efoctuadas a tablas desde o! mantenimienta

ds tablas y el data browser.

Este log mugsta las cambios realizades en las tablas donde el flag “Log Dala Chango" se

encuentre activo. Las ingresos son registrados en la tabla DBTABLOG,

Sugerimos configurar este log en tas tablas qué lo requieran mediante la transacelén SE11 y

mediante el pardmetro reciclent, cl cual activa el log para las tablas seleccionadas anterionmente

El log de maciticaciones se visualiza mediante la transaccién SCU3.

‘CONFIDENCIAL Pigina 15

ARSA Esténdares de Seguridad SAP Solution Manager

wgresat @

\cuentran

Para analizar qué tablas estan siendo registradas por el “Table Log * antes mencionado,

la tabla DDOSL y en el campe PROTOKOLL $0 wspecifics can und 'X’ las tablas que se

‘configuradias.

10.5, Seeurity change decuments

Dicha fog registra todas las modificaciones nechas al master record, perfiles, autorizaciones y

roles,

Las siguiantes tables contienen infornaciin acerca de la modificacion de documentas da

Seguridad antes mencionados:

+ USHO2 Change history for log an data

+ USHO4 - Change history for authorisations

+ USH10 - Change history for authorisation profiles,

+ USHI2 - Change history for authorisation values

10.6. Batch job og

Este log contiene.informacién averca que quien ha comenzado una actividad de batch job. E]

ismo se visualiza desc fa tabla TETCP,

10.7. ‘Systom landscape logs

1a datos transferidos entre las

Este leg contiene informacion acerca conexiones RFC entre sis

rmismas. Se visualizan y eiiminan a través do la transaeeion SMSY.

CONFIDENCIAL Pagina 16

Vous aimerez peut-être aussi

- Truco 38. Personalizando Table Controls - Control de Columnas en PedidosDocument6 pagesTruco 38. Personalizando Table Controls - Control de Columnas en PedidospaolaPas encore d'évaluation

- Entregas VL02N - Cambia StatusDocument6 pagesEntregas VL02N - Cambia StatuspaolaPas encore d'évaluation

- Crear o Modificar Ejecutivo de Credito FD33Document1 pageCrear o Modificar Ejecutivo de Credito FD33paolaPas encore d'évaluation

- Roles derivados: heredan atributos del rol padreDocument1 pageRoles derivados: heredan atributos del rol padrepaolaPas encore d'évaluation

- Crear Colas NuevasDocument2 pagesCrear Colas NuevaspaolaPas encore d'évaluation

- Crear Condición de Expedición SDDocument1 pageCrear Condición de Expedición SDpaolaPas encore d'évaluation

- Listado de TransaccionesDocument6 pagesListado de Transaccionesesito5Pas encore d'évaluation

- Listado de TransaccionesDocument6 pagesListado de Transaccionesesito5Pas encore d'évaluation

- Manual de Basis V.1Document54 pagesManual de Basis V.1paolaPas encore d'évaluation

- Reformas estructurales de la década del 80 en ChileDocument12 pagesReformas estructurales de la década del 80 en ChilepaolaPas encore d'évaluation

- c3 Balance de MateriaDocument12 pagesc3 Balance de MateriapaolaPas encore d'évaluation

- Crear rol simple en SAP con transacciones y objetosDocument5 pagesCrear rol simple en SAP con transacciones y objetospaolaPas encore d'évaluation

- Cronograma Calculo de IntegralesDocument1 pageCronograma Calculo de IntegralespaolaPas encore d'évaluation

- Workshop Basis Seguridad 1106Document73 pagesWorkshop Basis Seguridad 1106paolaPas encore d'évaluation

- Manual LSMWDocument57 pagesManual LSMWpaolaPas encore d'évaluation

- Taller de Seguridad SAPDocument49 pagesTaller de Seguridad SAPkarlcousinoPas encore d'évaluation

- Circular Única de Seguros y FianzasDocument4 pagesCircular Única de Seguros y FianzasAbril Denny Saldaña VictoriaPas encore d'évaluation

- Seguro-Vida-Secretaria-Salud - 2020 2Document2 pagesSeguro-Vida-Secretaria-Salud - 2020 2Brenda Stephany Mendoza GomezPas encore d'évaluation

- ManualFiscalidadPrevisiónIndividual2021Document28 pagesManualFiscalidadPrevisiónIndividual2021Gabriel Hernandez NavarretePas encore d'évaluation

- Condiciones Generales - Polizas-Accidentes Grupo BASFDocument18 pagesCondiciones Generales - Polizas-Accidentes Grupo BASFSexyKiller88Pas encore d'évaluation

- SCTR PDFDocument12 pagesSCTR PDFAlexander MermaPas encore d'évaluation

- Hipoteca de Autopromotor o Autoconstrucción - Hipotecas PlusDocument17 pagesHipoteca de Autopromotor o Autoconstrucción - Hipotecas PlusTomás SernaPas encore d'évaluation

- 6CONDICIONES PARTICULARES SEGURO DE DESGRAVAMEN HIPOTECARIO CompressedDocument22 pages6CONDICIONES PARTICULARES SEGURO DE DESGRAVAMEN HIPOTECARIO CompressedMin SamPas encore d'évaluation

- Anualidades vs Seguros de Vida: Diferencias y SimilitudesDocument6 pagesAnualidades vs Seguros de Vida: Diferencias y SimilitudesDEIVID STEWART RAMIREZ CASTILLOPas encore d'évaluation

- ACA Gerencia FinancieraDocument14 pagesACA Gerencia Financierayelmo gonzalezPas encore d'évaluation

- Cuestionario - Evaluación - Tomo - I Corredor Seguros 2022-2023Document24 pagesCuestionario - Evaluación - Tomo - I Corredor Seguros 2022-2023BEGOÑA BAUTISTAPas encore d'évaluation

- Grupo #20. Contrato de Fianza y ReafianzamientoDocument12 pagesGrupo #20. Contrato de Fianza y Reafianzamientoyesenia mayenPas encore d'évaluation

- Coberturas 0003Document12 pagesCoberturas 0003Mayra MartinezPas encore d'évaluation

- Constancia MP - 2020 - 4783060 07 - 2020 - SCTRDocument2 pagesConstancia MP - 2020 - 4783060 07 - 2020 - SCTRErickjair Bareto TinocoPas encore d'évaluation

- Demanda de cumplimiento de contrato de seguro por invalidez y enfermedad graveDocument12 pagesDemanda de cumplimiento de contrato de seguro por invalidez y enfermedad graveAngel Galleguillos100% (1)

- Ley Reguladora Del Contrato de Seguros No. 8956Document232 pagesLey Reguladora Del Contrato de Seguros No. 8956raulsanchePas encore d'évaluation

- Solicitud Convenio GlobalDocument2 pagesSolicitud Convenio GlobalLauta DarioPas encore d'évaluation

- Cpa 403 Reaseguros Dif-SinDocument12 pagesCpa 403 Reaseguros Dif-SinDanielita AlvarezPas encore d'évaluation

- WPN756 - VH 2013Document1 pageWPN756 - VH 2013Andres GomezPas encore d'évaluation

- Formulario Solicitud de Cambio de BeneficiarioDocument1 pageFormulario Solicitud de Cambio de BeneficiarioGabriela Pinedo0% (1)

- Liquidación LibertyDocument2 pagesLiquidación LibertyPancho DLFPas encore d'évaluation

- Invitacion Muelle Cienaga PalaguaDocument8 pagesInvitacion Muelle Cienaga PalaguaJonathan SiervoPas encore d'évaluation

- Act.8 SMGDocument7 pagesAct.8 SMGSalvador MagañaPas encore d'évaluation

- Comercio Exterior y Aduanas - ResumenesDocument7 pagesComercio Exterior y Aduanas - ResumenesPAUL ERICK HUARANGA CONDORPas encore d'évaluation

- R.C. Profesional Medicos Nov 2020 $Document3 pagesR.C. Profesional Medicos Nov 2020 $Luis HndezPas encore d'évaluation

- Carta de Cancelacion de SeguroDocument1 pageCarta de Cancelacion de SeguroYasmin Rodriguez Jasso33% (3)

- Seguros de Vida Parte 1Document26 pagesSeguros de Vida Parte 1YuranysPas encore d'évaluation

- PÓLIZA Keller 150Document2 pagesPÓLIZA Keller 150JOHANPas encore d'évaluation

- Reporteconst Sctr-Salud FebreroDocument1 pageReporteconst Sctr-Salud FebreroJohon Wilinthon Cruz BalconaPas encore d'évaluation

- Formato de Reclamación de Seguros Alfa PDFDocument1 pageFormato de Reclamación de Seguros Alfa PDFYonathan Almanza OrozcoPas encore d'évaluation

- Folleto Normas Basicas de Seguridad para TransportistasDocument2 pagesFolleto Normas Basicas de Seguridad para Transportistaszerimar landaetaPas encore d'évaluation