Académique Documents

Professionnel Documents

Culture Documents

FirewallChecklist Port

Transféré par

Carlos AragãoCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

FirewallChecklist Port

Transféré par

Carlos AragãoDroits d'auteur :

Formats disponibles

Checklist das Polticas de Segurana do Firewall

Entenda:

Se a sua organizao tem firewalls e uma poltica de segurana ou no, prudente avaliar regularmente a sua abordagem de segurana. Analisar e responder as seguintes perguntas antes de implementar qualquer tecnologia de firewall, mais e/ou acrscimos de poltica de segurana ou mudanas.

Identificar os recursos que devem ser absolutamente seguro e em que ordem de prioridade:

Misso crtica sistema de back-up redundante(s) Secundrio Base de dados de sistemas

Identificar as necessidades mnimas de segurana para as seguintes conexes WAN:

Funcionrio remoto dial-up Office-escritrio VPN Empregado de banda larga e vendedor (DSL, cable modem, etc) Acesso Vendedor Acesso Business-to-business

A sua equipe de segurana tem acesso rpido a esta documentao de rede?

Diagramas de rede Os dados de tendncias Protocolo de utilizao Os pontos de dados Os pontos de acesso ponto de grandes fornecedores de informaes de contato (ISP, Telco, fornecedor do firewall)

A sua equipe de segurana sabe a ordem em que os sistemas devem ser restaurados?

A equipe de resposta de segurana deve ter uma compreenso completa do que os sistemas precisam para serem restaurados para pleno funcionamento e em que ordem. Ser que esta ordem cumpri seus objetivos de negcios e prioridades?

A sua poltica de divulgao de informaes tem um endereo correto com relao a um problema de segurana?

Qual informao compartilhada com os outros? A informao compartilhada internamente, departamental, externamente, etc? Em que circunstncias? informaes de misso crtica? informaes de intruso Secundria? Quem tem a autoridade para iniciar a divulgao de informaes (Chief Security Officer, jurdico, RH)?

Checklist das Polticas de Segurana do Firewall

Voc forneceu uma maneira de documentar, distribuir e acompanhar os relatrios de violao de segurana? Por exemplo:

Negado mensagens de acesso Falha senhas / tentativas de login Tentativas para acessar portas traseiras

Voc forneceu mtodos alternativos de comunicao para ataques de intruso / penetraes? Considere o uso de:

Os telefones celulares Numrico pager cdigos Fax mquinas

Voc estabeleceu o seu ciclo de atualizaes e exerccios simulados?

As polticas e procedimentos atualizados periodicamente (trimestralmente, semestralmente, anualmente)? Voc envolvem vrios departamentos (TI, RH, gesto, jurdica superior)? Voc executa exerccios peridicos para testar seus sistemas e seus procedimentos?

Voc j examinou a legalidade de sua poltica de segurana e procedimentos?

Trabalhando com o seu departamento de RH e advogado, considere o seguinte: Suas polticas e prticas esto em conformidade com as leis local, estadual, e as leis federais? Voc est fornecendo a devida diligncia para proteger as informaes confidenciais? H um processo claro para uma segurana e recuperao de documentao a partir de uma invaso? Esto a equipe e a empresa legitimamente protegidos em caso de uma invaso grave? Quais seriam os riscos da sua empresa, se um invasor penetrar os sistemas de outra empresa que usa seus sistemas? Suas polticas e procedimentos para fornecer o cuidado adequado de informaes de clientes? Quais so as suas responsabilidades se os dados confidenciais (empresas, fornecedor, cliente) levado e usado por um invasor?

Voc j examinou as lies aprendidas?

Ser que o alerta de intruso de seu firewall est ativo? Os seus procedimentos de resposta funcionam? Seus processos de prever os passos corretos para neutralizar quaisquer ameaas adicionais? O que no funcionou? O que pode ser alterado para reforar seus procedimentos?

Vous aimerez peut-être aussi

- Series Segurança Cisco Email-SecurityDocument22 pagesSeries Segurança Cisco Email-SecurityCarlos AragãoPas encore d'évaluation

- Questoes PCIexpress PDFDocument1 pageQuestoes PCIexpress PDFCarlos AragãoPas encore d'évaluation

- Questoes PCIexpress PDFDocument1 pageQuestoes PCIexpress PDFCarlos AragãoPas encore d'évaluation

- Aula ArrayDocument28 pagesAula ArrayCarlos AragãoPas encore d'évaluation

- Gerencia de RedesDocument27 pagesGerencia de RedesCarlos AragãoPas encore d'évaluation

- Aula ArrayDocument28 pagesAula ArrayCarlos AragãoPas encore d'évaluation

- Manual de Layout TXT-NF-e v4.0.0Document16 pagesManual de Layout TXT-NF-e v4.0.0danilojdsPas encore d'évaluation

- Desligar CapsDocument7 pagesDesligar CapsDiscípulo Paulo HenriquePas encore d'évaluation

- Projeto - Sistema de Controle de Clínica MédicaDocument168 pagesProjeto - Sistema de Controle de Clínica MédicaRonny MartinsPas encore d'évaluation

- SAVAM - Upload 3.0.0 - SpedDocument2 pagesSAVAM - Upload 3.0.0 - Spedfabiofiorani.sPas encore d'évaluation

- Programação Funcional em HaskellDocument201 pagesProgramação Funcional em HaskellSelfConnectedPas encore d'évaluation

- Baixar Arquivos SWFDocument2 pagesBaixar Arquivos SWFRogerio VilelaPas encore d'évaluation

- Função Fork (Ubuntu)Document6 pagesFunção Fork (Ubuntu)Raphael FreitasPas encore d'évaluation

- Jogos de Logica Wellington MartinsDocument158 pagesJogos de Logica Wellington MartinsIgor MichellPas encore d'évaluation

- Está A Brincar, Sr. Feynman! - Richard P. FeynmanDocument281 pagesEstá A Brincar, Sr. Feynman! - Richard P. FeynmanbaixarlivrosnoscribPas encore d'évaluation

- Introdução a um Sistema OperativoDocument3 pagesIntrodução a um Sistema OperativoHugo AmaralPas encore d'évaluation

- Teoria dos NúmerosDocument139 pagesTeoria dos NúmerosCristiane100% (1)

- Benner - Configuração de Segurança para Usuários Não AdministradoresDocument5 pagesBenner - Configuração de Segurança para Usuários Não Administradoresclauber_cPas encore d'évaluation

- Jogos 2D: Estilos e FormatosDocument8 pagesJogos 2D: Estilos e FormatosJosemar JuniorPas encore d'évaluation

- Alguns Atalhos Úteis Do Corel DrawDocument6 pagesAlguns Atalhos Úteis Do Corel DrawJulio SilvaPas encore d'évaluation

- Resumo - 719100 Luis Telles - 28593405 Raciocinio Logico Certo e Errado Aula 19 Equivalencias III PDFDocument3 pagesResumo - 719100 Luis Telles - 28593405 Raciocinio Logico Certo e Errado Aula 19 Equivalencias III PDFElvis José100% (1)

- Apostila Prática Autocad 2D PDFDocument30 pagesApostila Prática Autocad 2D PDFalemaneto1056100% (1)

- Análise de Regressão QuadráticaDocument6 pagesAnálise de Regressão QuadráticaRaniéri Mansur Plain0% (1)

- Livro Introdução A Visão Computacional Com Python e OpenCVDocument46 pagesLivro Introdução A Visão Computacional Com Python e OpenCVIsabela LopesPas encore d'évaluation

- Guia para ArtCamDocument7 pagesGuia para ArtCamadilson_iaPas encore d'évaluation

- Guia Pratico Manual de Redacao PDFDocument14 pagesGuia Pratico Manual de Redacao PDFCOLEGIOCIPPas encore d'évaluation

- Leilão de máquinas e equipamentos para indústria calçadistaDocument12 pagesLeilão de máquinas e equipamentos para indústria calçadistaAnonymous 588rrrwZPas encore d'évaluation

- Justificativa de frequência em atéDocument1 pageJustificativa de frequência em atéMentor1987Pas encore d'évaluation

- Apostila Matemática Cálculo CEFET Capítulo 04 DerivadasDocument50 pagesApostila Matemática Cálculo CEFET Capítulo 04 DerivadasMatemática Mathclassy100% (1)

- Criptoativos Dados Abertos 03112022Document90 pagesCriptoativos Dados Abertos 03112022Rodrix DigitalPas encore d'évaluation

- Integral DefinidaDocument5 pagesIntegral Definidafernando meloPas encore d'évaluation

- Circuitos Lógicos TTLDocument7 pagesCircuitos Lógicos TTLGabriela ShimaPas encore d'évaluation

- Aprendizagem significativa AusubelDocument2 pagesAprendizagem significativa AusubelAndré TavaresPas encore d'évaluation

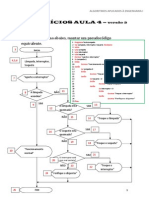

- Exercicios Pseudocodigo e Fluxograma Aula 4 v3 GabaritoDocument7 pagesExercicios Pseudocodigo e Fluxograma Aula 4 v3 GabaritoRonaldo RoquePas encore d'évaluation

- Revista Jogos80 Número 10Document68 pagesRevista Jogos80 Número 10ProjetodvdPas encore d'évaluation

- Modelo Curriculo para Alunos - CópiaDocument2 pagesModelo Curriculo para Alunos - CópiawilliamtgaPas encore d'évaluation