Académique Documents

Professionnel Documents

Culture Documents

Infor4 Rede Internet

Transféré par

Rodrigues Mestre RodriguesCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Infor4 Rede Internet

Transféré par

Rodrigues Mestre RodriguesDroits d'auteur :

Formats disponibles

BANCO BRASIL - INFORMTICA - PROF.

RODRIGUES

REDE DE COMPUTADORES Interligao de diferentes computadores formando um sistema nico onde o fluxo de dados seja facilitado. Podese compartilhar equipamento e informaes. Esta interligao pode ser entre PC (Computador Pessoal) ou entre PC e Mainframe (computador de grande porte).

Point uma conexo compartilhada; quanto mais usurios utilizarem o mesmo access point simultaneamente, menor ser a velocidade de acesso rede. Ponto de Acesso Wireless, roteador Internet Banda Larga e Switch com 4 portas Fast Ethernet, tudo em um s. PROTOCOLO Protocolos so convenes, maneiras de programas e computadores conversarem. Imagine um protocolo como um idioma. Assim como para duas pessoas conversarem e entenderem-se necessrio que falem o mesmo idioma, para dois computadores conversarem e entenderem-se necessrio que usem o mesmo protocolo. CLASSIFICAO DAS REDES REDES LOCAIS-ETHERNET (LAN - Local Area Network): Equipamentos ligados atravs de cabos ou fios. Prprias para curtas distncias (mesma sala ou prdio), ou geograficamente prximos. REDES REMOTAS (WAN - Wide Area Network): Equipamentos interligados, muito distantes fisicamente. HIERARQUIA DAS MQUINAS Quanto Hierarquia da Mquinas, a rede pode ser: CLIENTE/SERVIDOR A Arquitetura de sistemas Cliente/servidor composta de diversos computadores, com duas funes bsicas. Servidor que disponibiliza servios aos usurios do sistema. Cliente permite aos usurios o acesso a esses servios. PONTO-A-PONTO (Peer-to-Peer ou p2p): Computadores com poderes semelhantes, com mesma hierarquia na rede. No depende de mquinas centrais. REDE INTERNET Surgiu nos EUA na poca da Guerra Fria. 1969/70 =>ARPANET=>rede de pesquisa e para troca de informaes militares. 1980=> ARPANET dividida em ARPANET (pesquisa) e MILNET (rede militar). Alm disso, surge a arquitetura para interligar redes, chamada TCP/IP. 1986=>Outras redes universitrias, de pesquisa e de transferncia de arquivos, so interligadas ARPANET e a MILNET, atravs da arquitetura TCP/IP, com isso o nome muda para INTERNET (INTER=Interconectadas e NET =rede). A Internet uma super-rede mundial de computadores. Na verdade, a maior rede de computadores do mundo, contendo sub-redes Governamentais, militares, Acadmicos, comerciais e de Pesquisas. Cada uma delas, por sua vez, compreendendo milhares de sub-redes que vo, at mesmo, a pequenas redes locais e a computadores individuais. As redes componentes da grande malha esto interligadas de diversas formas, desde uma simples linha telefnica discada at Feixes de Fibra tica. Estar na Internet significa participar de uma rede interconectadas aos mais diversos servios de informao, que vo desde a leitura de jornais e livros at a compra de produtos e servios ou contatos interpessoais. Para ter acesso rede Internet, o interessado precisa obter uma conta (login) em um provedor que o fornecedor de acesso Internet (em em ingls Internet CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 67

PERIFRICOS DE COMUNICAO HUB: um dispositivo concentrador que prov uma conexo central para as estaes de trabalho, servidores e perifricos, atuando como guarda de trafego de dados, evitando colises e congestionamento.

SWITCH: So pontes que possuem vrias portas e que enviam os quadros de dados somente para a porta de destino. O switch ao receber um quadro, l o endereo e registra em uma tabela interna de endereo da placa de rede do computador que est conectado quela porta. No caso do endereo no constar na tabela e, o quadro enviado para todas as portas (flooding- inundao).

ROTEADOR: So dispositivos que interligam dois ou mais, segmentos de rede com arquitetura e protocolos diferentes, determinando o melhor caminho para enviar dados e filtrando o trfego para o segmento local. ACCESS-POINT:localizado em um lugar propcio, atuando como um ponto central, provendo acesso rede sem fio todos os equipamentos que estiverem ao seu alcance. Ele funciona como uma ponte entre redes normais com fio padro Ethernet e a rede sem fio Wi-Fi. Cada Access-

BANCO BRASIL - INFORMTICA - PROF. RODRIGUES

Service Provider, ISP) oferece principalmente servio de acesso Internet, agregando a ele outros servios relacionados, tais como "e-mail", "hospedagem de sites" ou blogs, entre outros. Fornecedor de acesso Internet a traduo para IAP(Internet access provider). IAP uma outra maneira pela qual nos referimos ao ISP(Internet Service Provider) cuja a traduo "Provedor de servios de Internet". Alm do ISP para ter acesso necessrio um programa para acessar os sites chamado BROWSER. MEIOS DE ACESSO Dial-up (Discada): Linha telefnica pblica analgica onde o usurio paga pelo uso (minuto), no transmite voz e dados simultaneamente e utiliza modens com taxas de transmisso baixa (banda estreita de at 56 Kbps) ADSL (Asynchonous Digital Subscriber line): Linha digital assimtrica (taxa diferentes para enviar e receber dados). Esta linha oferece taxas de 256 Kbps, 512 Kbps e 1.54 Mbps. Possui um modem especial (MODEM ADSL) que faz a diviso de freqncia (banda larga). Wireless: Comunicao sem fio que pode ser feita atravs de Microondas (rdio e antena) ou via satlite (DTH-Direct to Home taxa de 40 Mbps distribudos com taxa de 400 kbps). TECNOLOGIA BLUETOOTH A tecnologia Bluetooth basicamente, um padro para comunicao sem-fio, de baixo custo e de curto alcance. Atravs dele, possvel conectar facilmente vrios tipos de dispositivos de comunicao, tais como PCs, notebooks, palmtops, impressoras, scanners, enfim, qualquer aparelho que possua um chip Bluetooth. A tecnologia Bluetooth opera em uma banda de rdio de 2,4 GHz. A verso atual da tecnologia Bluetooth compartilha banda de no mximo 1 Mbps para transferncia de dados entre at oito dispositivos mveis, como telefones, impressoras, PDAs e laptops, entre outros. O raio de cobertura de cerca de 160 metros. REDE WIRELESS FIDELITY(WI-FI) IEEE 802.11 Wi-fi a abreviatura inventada para wireless fidelity, uma rede sem fios que utiliza ondas de rdio de baixa freqncia para transmitir dados em alta velocidade em reas limitadas. Faz parte de uma espcie de trilogia tecnolgica iniciada com o bluetooth. Onde voc estiver, estar coberto por uma rede individual (bluetooth), domstica (UWB) ou coletiva (Wi-Fi) - , com acesso 24 horas por dia internet. O Wi-Fi utilizado, na maioria dos casos, para substituir os fios em uma conexo de dados. As empresas esto utilizando o Wi-Fi para montar suas redes, minimizando custos de instalao e manuteno de cabeamento. O mais popular o PADRO 802.11b, que opera na faixa de 2,4 GHz (a mesma freqncia de um forno de microondas e de um telefone sem fio) alcance da 802.11b em ambientes fechados de 25 metros velocidade de 11 Mbps e 50 metros 1 Mbps. Em ambientes externos geralmente o alcance de 150 metros 11 Mbps e 500 metros 1 Mbps. Vale lembrar que em ambientes internos a espessura das paredes e a presena de objetos metlicos grandes podem prejudicar a transmisso do sinal por parte do Access-Point e assim, diminuir o alcance do acesso rede. O Padro 802.11g oferece taxas de transferncia de dados de at 54Mbps, porm opera no intervalo de 2,4GHz

e compatvel com o 802.11b. O 802.11g est substituindo rapidamente o 802.11b medida que os usurios fazem o upgrade para obter maior largura de banda. Alta velocidade - at 54 Mbps. Cinco vezes a taxa de transferncia do 802.11b. Bom alcance - tipicamente de 45 a 90 metros em ambientes fechados. No facilmente obstrudo - boa transmisso atravs da maioria das paredes e barreiras. WEB SERVIOS DA INTERNET NEWSGROUPS (Grupo Discusso) WORLD WIDE E-MAIL FTP IRC (BATE-PAPO)

TELNET VoIP FRUM DE DISCUSSO: So grupos existentes na Internet para debater e discutir sobre assuntos especficos. Em alguns stios (site) existe uma lista de perguntas e respostas sobre um determinado assunto, que normalmente est disponvel em newsgroups da Internet, esta lista chama-se FAQ (Frequently Asked Questions-Perguntas mais Frequentes). WORLD WIDE WEB: Ou simplesmente www, cujo significado , teia de amplitude mundial, um servio baseado em hipertextos, que permite ao usurio procurar e recuperar informaes distribudas pelos diversos computadores da Internet. Hipertexto uma forma de apresentao da informao que torna possvel fazer consultas encadeadas, atravs documentos diversos, mediante sucessivos acionamento (clicar sobre palavras-chaves denominadas Hiperlinks). Observe a figura a baixo, onde foi posicionado o cursor do mouse sobre o hiperlink Temas do Servidor, uma tabela se abre. Como j foi referido anteriormente, essa navegao precisa ser suportada por um Browser. Os Browsers mais utilizados so o Explorer, da Microsoft (MIE), Netscape Navigator e o Mozilla. Eles permitem a visualizao das informaes disponveis que tenham a forma de textos, imagens, sons ou animaes e as exibem em um formato denominado HTML (Hipertext Markup Language). Na verdade, HTML (HyperText Markup Language, que significa Linguagem de Marcao de Hipertexto) uma linguagem de marcao utilizada para produzir pginas na Web. Documentos HTML podem ser interpretados por navegadores. Hoje, h disponibilidade de ferramentas mais eficientes e/ou mais imediatas para o usurio criar suas pginas de informao, mas, no final, a exibio feita no formato HTML. Pela Internet podem trafegar desde pequenas mensagens de Correios at Arquivos de Programas, Textos ou Imagens. Para que os milhares de computadores interligados possam se entender, h necessidade de um Protocolo de comunicao e o da Internet o TCP/IP. Site ou Sitio um endereo na Internet no qual localizam-se as informaes disponveis, mantidas por determinada Pessoa ou Instituio. Um site pode conter um nico ou vrios documentos. Os Endereos das Pginas disponveis na Internet so conhecidos como URL (Uniform Resource Locator = Localizador Uniforme de Recursos). Na WWW, as URL tm a seguinte forma geral: http://www.<servidor>.<dominio>.<dominio>/<documento>.ht ml CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 68

BANCO BRASIL - INFORMTICA - PROF. RODRIGUES

Conectado rede, cada terminal recebe uma identificao, chamada endereo IP (Internet Protocol) que tem a forma: A.B.C.D ou seja 122.10.34.10 . Onde cada endereo deve ser nico na sua rede. Onde A, B, C e D so nmeros no intervalo de 0 a 255, que individualizam o endereo da estao d nome X. A, B, C, D caracterizam o Provedor, o Tipo de Vnculo e o Pas da estao. Os nmeros podem ser substitudos por nomes, pois h estaes na Internet com a funo de lhes dar tratamento (servidores de DNS), transformando os nomes para nmeros correspondentes, este servio chama-se DNS (Domain Name System) um servio que atribui um nome a um endereo IP. Tipos de vnculos: PLUG-IN um acessrio ou programa auxiliar feito para trabalhar junto ao browser. O plug-in permite que sejam executados arquivos com tecnologias e recursos que o browser, sozinho, no consegue executar. Da a necessidade de sua instalao. Por exemplo, um site que contenha determinados tipos de vdeos, udios, animaes ou outro recurso multimdia, requer a instalao de um plugin. So exemplos de plug-ins: Shockwave Flash, Real Player, Quick Time, entre outros CORREIO ELETRNICO (E-MAIL): Por meio dele, estabelece troca de mensagens, possivelmente ilustradas com imagens e/ou Vdeo-Clips. Existem duas maneiras de enviar e receber e-mail: 1) Gerenciador de e-mail como: Eudora: um programa de correio eletrnico baseado em POP (Post Office Protocol). Para utiliz-lo, necessario ter uma conta em um servidor da rede que disponha desse protocolo. Microsoft OutLook Express: o programa gerenciador de E-Mails que acompanha o Windows. Para acion-lo, procure-o no mesmo grupo de programas do Internet Explorer. Mozilla Thunderbird: um software Livre. 2) BROWSER (WEBMAIL): Internet Explorer, Netscape, Mozilla Firefox.

Protocolo de E-mail Para Enviar:SMTP Receber: POP3 (Gerenciador E-mail) IMAP (Browser)

Diferentemente do "chat", necessrio um programa especial para conversar, sendo que o mais famoso o mIRC. Este programa torna possvel ao usurio conectar-se a um servidor de IRC pela Internet. Depois de conectado o usurio escolhe em qual canal deseja entrar. Neste canal ele pode conversar com vrias pessoas ao mesmo tempo . ICQ um software de comunicao com um grande nmero de recursos. Entre eles: Localizar pessoas na Internet, visualizando instantaneamente se esses esto conectados no momento ou no; transferir arquivos; mandar mensagens rpidas instantneas; convocar um chat entre dois ou mais contatos; iniciar automaticamente outros programas de comunicao, como NetMeeting e iPhone, etc. O ICQ utiliza o protocolo OSCAR. TELNET um protocolo e um servio que permite que um usurio acesse remotamente um servidor. Isso significa que um usurio em um computador qualquer pode assumir o controle de um servidor em qualquer lugar do mundo atravs do protocolo Telnet. Este servio pode ser executado pelo prompt de comando do Windows ou pelo Shell do Linux. VoIP (Voice over Internet Protocol)Imagine voc fazendo uma ligao telefnica para um parente ou para um amigo que mora em outro pas, mas pagando apenas o valor de uma chamada local. Ou ento, imagine voc falando por horas no telefone com seu(ua) namorado(a) sem se preocupar com a conta telefnica. Isso est se tornando realidade graas ao VoIP. VoIP (Voice over Internet Protocol) uma tecnologia que permite a transmisso de voz por IP, tornando possvel a realizao de chamadas telefnicas (com qualidade) pela internet. Tambm conhecida por Voz sobre IP, o VoIP est cada vez mais popular e surgem cada vez mais empresas que lidam com essa tecnologia. O VoIp usa vrios software para comunicar-se, entre eles o mais popular o SKYPE. INTRANET uma rede projetada segundo os padres da Internet para o processamento de informaes dentro de uma empresa ou organizao. Esse tipo de rede utiliza navegadores, correios eletrnicos, sistema de hipertexto atravs de paginas, catalogo de endereos, sistemas de pesquisa, e por esses motivos que a mesma se distingue das redes locais comuns. Esse novo conceito de rede surgiu pela maior privacidade e maior rapidez dessa em relao a Internet.

FTP(FILE TRANSFER PROTOCOL): um protocolo e um servio que permite a Importao e Exportao de arquivos e programas. DOWNLOAD: Copiar um arquivo/programa de um computador, remoto para o seu. A maioria dos arquivos disponveis na Web so divididos em trs tipos de download: Freeware: arquivos completos, com todas as funes disponveis para o usurio a custo zero. Shareware: arquivos do tipo shareware so geralmente programas de custo zero e utilizao limitada a um determinado perodo de tempo. Ao usurio, cabe avaliar o produto, para decidir pela compra. Demo: Abreviao de Demonstration. Os arquivos demo so verses reduzidas de programas para demonstrao ao usurio, mas sem dispor de todas as funes do programa original. UP-LOAD:Copiar um arquivo/programa computador, para um computador remoto. do seu

IRC (Internet Relay Chat) um servio, e um protocolo, de "bate-papo" disponvel na Internet.

Firewall : um ponto entre duas ou mais redes, que pode ser um componente ou um conjunto de componentes, por onde passa todo o trfego, permitindo que o controle, a autenticao e os registros de todo o trafego sejam realizados. Equivalente ao controle de acesso na loja real, por intermdio de porteiros, vigias, limites fsicos e portas. Existem trs tipos de Firewall: filtragem de pacotes gateways de aplicao gateways a nvel de circuito (gateways de transporte) CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 69

BANCO BRASIL - INFORMTICA - PROF. RODRIGUES

Funcionalidades: Autenticao Criptografia (VPN) Qualidade de servio Filtragem de contedo Antivrus Filtragem de URL. Filtragem de palavra-chave para e-mail. Filtragem de spam. VPN (Virtual Private Network): um tipo especifico de ligao entre redes intranet que utiliza a Internet como meio de conexo. Todas as informaes trafegam criptografadas entre as redes, enquanto esto passando pela Internet. Sua implementao se d atravs de firewall que, instalados nas pontas das redes (entre as redes e a Internet), fazem um trabalho denominado tunneling. A VPN o principal mtodo para a conexo de intranets cuja distncia entre as redes torna o custo de uma conexo direta muito elevado, pois linhas privadas entre cidades distantes tem o custo muito elevado. EXTRANET Quando as empresas disponibilizam acesso via Internet sua Intranet, ou interligam vrias Intranets utilizando-se da infra-estrutura de comunicaes da Internet (por exemplo a ligao entre matriz e filiais). uma rede de negcios que une empresas parceiras por meio de suas Intranets utilizando os padres abertos da Internet. Esses parceiros no precisam ter o mesmo tipo de computador (hardware), sistema operacional, gerenciadores de bancos de dados (software) ou browser para navegao. VRUS Vrus de computador um programa que se autoreplica, ataca outros programas e realiza aes no solicitadas indesejadas, e at mesmo destrutivas, quando executado. As duas categorias fundamentais so os vrus de inicializao e de arquivo. Caractersticas dos vrus mais comuns: Vrus de Inicializao: copia a si mesmo do setor de inicializao de uma unidade para outra (ex.: de um pendrive para um H.D.) Vrus de Arquivo: anexa-se a um programa executvel. Sempre que o programa executado, o vrus anexa-se a outros programas executveis. Vrus de Macro: um vrus escrito em uma linguagem de macro ou anexado a macros includas em arquivos de dados de um programa. Os arquivos de dados e de modelos do Microsoft Word e Microsoft Excel, por exemplo, podem incluir esses vrus. Worm: O worm tem a capacidade de auto-replicao, espalhando-se de uma rede para outra rapidamente. Diferente do vrus, o worm pode causar danos, sem a necessidade de ser ativado pelo usurio. TIPOS DE INVASORES Hackers: Por sua definio original, so aqueles que utilizam seus conhecimentos para invadir sistemas, no com o intuito de causar danos s vtimas, mas sim como um desafio s suas habilidades, eles no tem a inteno de prejudicar. Crackers: So elementos que invadem sistemas para furta informaes e causar danos s vtimas. O termo crackers tambm uma denominao utilizada para aqueles que decifram cdigos e destroem protees de software.

A imprensa mundial tratou de modificar esse conceito. Agora, qualquer incidente de segurana atribudo a hackers, em seu sentido genrico. ATAQUES Cavalo de Tria (Trojan horse): um programa autnomo, camuflado em aplicativos e jogos, que criam formas para algum entrar em um computador conectado Internet. Esses programas no so considerados vrus, pois no se reproduzem como no caso do vrus e necessitam ser executados para se instalarem. Atravs desse programa, pode ser feita administrao remota, descoberta de senhas e visualizao de tudo que est sendo digitado. Backdoors: so programas que instalam um ambiente de servio em um computador, tornando-o acessvel distncia, permitindo o controle remoto da mquina sem que o usurio saiba. Existe uma confuso entre o que um Backdoor e um Cavalo de Tria, principalmente porque o estrago provocado por ambos semelhante. Para deixar claro, um Cavalo de Tria um programa que cria deliberadamente um Backdoor em seu computador. Spam: o envio de mensagem no solicitadas, em grande nmero, a destinatrios desconhecidos. Geralmente, este tipo de e-mail contm propaganda de um determinado produto ou site. Mas mensagens no solicitadas como correntes, abaixo-assinados e piadas tambm so spam. Spyware:Spyware um pequeno programa instalado indevidamente em seu computador, geralmente sem que voc veja os passos de instalao. Programas deste tipo, costumam ter as mais diversas finalidades, como espionar a navegao do internauta pela Internet ou observar o tempo que ele fica conectado. De posse dessas informaes, o desenvolvedor do spyware pode vender estes dados a empresas de SPAM ou de marketing digital. Spywares mais ousados, fazem com que voc s consiga visitar determinados sites ou ainda usam seu computador para armazenar arquivos indevidos, como imagens pornogrficas. Tambm h aqueles que capturam informaes sigilosas, como senhas digitadas. Em alguns casos, o spyware acaba consumindo muita memria e o usurio pensa que seu computador apresenta algum problema. A questo, que existem spywares para as mais diversas finalidades. Um vrus de computador ou um worm tambm podem instalar um spyware Phishing: um tipo de fraude concebida para roubar a sua identidade. Num esquema de phishing, uma pessoa mal intencionada tenta obter informao como o nmero do carto de crdito, palavras-passe, informao de contas bancrias, ou outras informaes pessoais convencendo-o a facultar-lhe estas informaes sob falsos pretextos. Os esquemas de phishing chegam geralmente atravs de correio eletrnico spam, ou de janelas de publicidade. A pessoa mal intencionada envia milhes de mensagens de correio eletrnico fictcio que parecem ter sido enviadas de Web sites conhecidos, ou de sites da sua confiana, como o seu banco ou a empresa do seu carto de crdito. DoS (Denial of Service Ataque de Negao de Servio): Consiste em atacar um servidor com uma excessiva quantidade de solicitaes at que ele simplesmente se recuse a respond-las (e, conseqentemente, responder as requisies srias tambm). O atacante, a partir de seu computador, emite vrias solicitaes ao alvo do ataque (servidor) e este, se no agentar, vai simplesmente parar de fornecer o servio. Um exemplo de negao de servio (embora no intencional) quando todo mundo deixa para realizar a entrega da declarao do Imposto de renda no ltimo dia. O CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 70

BANCO BRASIL - INFORMTICA - PROF. RODRIGUES

servidor da Receita, simplesmente no agenta essa quantidade de retardatrios e, em alguns casos, ele simplesmente para de trabalhar. Engenharia Social: a tcnica que explora as fraquezas humanas e sociais, em vez de explorar a tecnologia. Ela tem como objetivo enganar e ludibriar pessoas assumindo-se uma falsa identidade, a fim de que elas revelem senhas ou outras informaes que possam comprometer a segurana da organizao. Malware (software malicioso): um software desenvolvido para infiltrar e danificar um sistema operacional no seu computador ou outros programas, sem o seu consentimento. Estes softwares so descritos como vrus de computador ou Trojan - como so popularmente conhecidos. POLITICA DE SEGURANA Segurana da Informao: o estado de manter a informao livre de riscos e perigos que possam danific-la, o que, alis, pode causar o dano ao prprio sistema de informao (funcionamento da empresa). A Base da Segurana da Informao agrega quatro componentes, que resultam na sigla CIDA: Confidencialidade: Garantir que os dados/informaes sejam acessados apenas por quem realmente merece (pessoas autorizadas). Integridade: Garantir que os dados/informaes no tenham sido alterados indevidamente desde a sua criao. Ou seja, que as informaes permaneam ntegras em todo o tempo em que forem usadas/requeridas. Disponibilidade: Garantir que a informao esteja sempre disponvel (ou seja, se voc tenta acessar um site, seria garantir que esse site nunca esteja fora do ar). Esse conceito est mais ligado ao sistema que mantm a informao em si, como o servidor ou servidores que a disponibilizam. No seria muito agradvel se voc tentasse acessar o site do seu Banco na tentativa de transferir um dinheiro urgente para outra conta e se deparasse com uma mensagem do tipo: A pgina no pode ser exibida. Autenticidade: Garantir a identidade das pessoas que acessam as informaes do sistema. Ou seja, isso bsico para um sistema que se diz seguro... A tentativa de garantir essa autenticidade se faz presente nos momentos em que o sistema pede nome e senha aos usurios. NO-REPDIO: a garantia de que somente o titular do certificado Digital poderia ter realizado determinada operao. Dentre as principais ameaas aos sistemas de computao, podemos citar algumas muito comuns em textos tcnicos de na imprensa: Hacker; Cracker; Funcionrios Insatisfeitos. Alguns tipos de ataques so comuns em sistemas de informao, esses ataques podem partir de um hacker, por exemplo, ou serem disparados simplesmente, sem inteno, por um funcionrio desavisado que leu aquela mensagem de e-mail que circula pela rede (infectada). Existem alguns mecanismos para evitar estes ataques, como:

IDS (Intrusion Detection System) um componente essencial em um ambiente cooperativo. Sua capacidade de detectar diversos ataques e intruses auxilia na proteo do ambiente. Um sistema de deteco de intruso trabalha como uma cmera ou um alarme contra as intruses. capaz de detectar e alertar os administradores quanto a possveis ataques ou comportamentos anormais na organizao. ANTIVRUS: um software que age junto aos servidores ou computadores para monitorar permanentemente, com o objetivo de eliminar ou paralizar o mximo de ameaas possveis vindo de programas "malguinos" chamado vrus anti-vrus. Firewall: um ponto entre duas ou mais redes, que pode ser um componente ou um conjunto de componentes, por onde passa todo o trfego, permitindo que o controle, a autenticao e os registros de todo o trafego sejam realizados. Equivalente ao controle de acesso na loja real, por intermdio de porteiros, vigias, limites fsicos e portas. DMZ-Delimitarized Zones (Zona Desmiitarizada): uma estratgia utilizada para enganar e detectar intrusos, onde alguns equipamentos so posicionados propositalmente sem proteo, ou seja, atrs do firewall, esses equipamentos so isolados da rede interna e monitoram tentativas de ataques. Criptografia: uma cincia que transforma mensagens numa representao sem significado para qualquer pessoa exceto para quem saiba qual o processo de reverter a transformao. Atualmente, com a utilizao generalizada de computadores e de redes de comunicao de dados, a necessidade de utilizar criptografia estende-se a diversos domnios, desde a autenticao de usurios, privacidade de comunicaes pessoais, ou difundidas, em canais de comunicao pouco seguro, ou de acesso livre. Todos os atuais algoritmos so conhecidos e usam, no seu funcionamento, uma chave. As chaves devem definir univocamente o criptograma.

Algoritmo de Chave Secreta: A segurana reside na privacidade da chave. Visto que o funcionamento do algoritmo conhecido, sabendo a chave, possvel cifrar e decifrar qualquer mensagem. Quando a chave de cifragem igual chave de decifragem diz-se que o algoritmo simtrico. Exemplo: DES, Triples-DES, IDEA, RC2, RC4. Algoritmo Assimtrico ou de Chave Pblica: As chaves so obrigatoriamente diferentes. Os algoritmos de chave publica tem dois importantes atributos: - Primeiro, cada usurio tem duas chaves: a chave privada, que s ele conhece, e a chave pblica, conhecida por todos. CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 71

BANCO BRASIL - INFORMTICA - PROF. RODRIGUES

- Segundo, qualquer das chaves pode ser usada para cifrar e a outra para decifrar. Exemplo: RSA Para entender como funciona, observe a figura abaixo:

A ilustrao acima, demonstra como funciona a criptografia assimtrica. As pessoas (A) e (C), escrevem mensagens, utilizando a chave pblica da pessoa (B), note que, a partir desse momento somente ela, poder ler as mensagens; As mensagens so enviadas a pessoa (B) atravs da Internet; A pessoa (B), recebe as mensagens de (A) e (C), na qual ela usa a chave privada para descriptografar; Assinaturas Digitais: As assinaturas digitais evidenciam a prova de autenticidade e origem dos dados e assim, as assinaturas digitais devem ser: nicas, facilmente autenticveis, no-repudiveis, baratas e fceis de gerar. As assinaturas digitais podem ser: a) Baseada em chave secreta: Esta aproximao requer a existncia de uma autoridade central que sabe tudo e em quem todos confiam. Cada entidade escolhe uma chave secreta e fornece autoridade central. b) Baseada em chave pblica: Este tipo de aproximao requer que a entidade emissora saiba a chave pblica da entidade receptora e esta saiba a chave pblica da entidade emissora, que em principio so diferentes. O receptor deve provar a recepo de qualquer mensagem atravs do criptograma resultante da decifragem com a sua chave privada. Certificado Digital: o processo de garantir que uma chave pblica pertence efetivamente a uma pessoa ou entidade. um arquivo que identifica quem o seu titular pessoa fsica ou jurdica. uma identidade eletrnica. Certificado associa a identidade e a chave pblica correspondente, alm de outros dados, e garantido pela assinatura digital de uma pessoa ou entidade confivel, a Autoridade Certificadora (CA). As chaves pblicas assinadas digitalmente por uma autoridade certificadora confivel constituem, assim, os certificados digitais. REDES SOCIAIS Uma rede social uma estrutura social composta por pessoas ou organizaes, conectadas por um ou vrios tipos de relaes, que partilham valores e objetivos comuns. Uma das caractersticas fundamentais na definio das redes a sua abertura e porosidade, possibilitando relacionamentos horizontais e no hierrquicos entre os participantes. As Redes Sociais podem operar em diferentes nveis, como, por exemplo, redes de relacionamentos (facebook, orkut, myspace, twitter, tymr), redes profissionais (linkedin), redes comunitrias (redes sociais em bairros ou

cidades), redes polticas, dentre outras, e permitem analisar a forma como as organizaes desenvolvem a sua actividade, como os indivduos alcanam os seus objectivos ou medir o capital social o valor que os indivduos obtm da rede social. Um blog (contrao do termo Web log), tambm chamado de blogue em Portugal, um site cuja estrutura permite a atualizao rpida a partir de acrscimos dos chamados artigos, ou posts. Estes so, em geral, organizados de forma cronolgica inversa, tendo como foco a temtica proposta do blog, podendo ser escritos por um nmero varivel de pessoas, de acordo com a poltica do blog. Muitos blogs fornecem comentrios ou notcias sobre um assunto em particular; outros funcionam mais como dirios online. Um blog tpico combina texto, imagens e links para outros blogs, pginas da Web e mdias relacionadas a seu tema. A capacidade de leitores deixarem comentrios de forma a interagir com o autor e outros leitores uma parte importante de muitos blogs. Fotolog um site de fotografias.Onde seus usuarios podem mandar todas suas fotografias e compartilhar com os amigos. Veja algumas redes de relacionamento da Web: 1) O Orkut uma rede social filiada ao Google, criada em 24 de Janeiro de 2004 com o objetivo de ajudar seus membros a conhecer pessoas e manter relacionamentos. Seu nome originado no projetista chefe, Orkut Bykkkten, engenheiro turco do Google. O alvo inicial do orkut era os Estados Unidos, mas a maioria dos usurios so do Brasil e da ndia. No Brasil a rede social com maior participao de brasileiros, com mais de 23 milhes de usurios em janeiro de 2008. Na ndia o segundo mais visitado. Como acontece na maioria dos sites de rede social no orkut existe um grande nmero de perfis falsos (tambm chamados de fakes ou bogus). Esses perfis geralmente se passam por pessoas famosas ou personagens de filmes ou desenhos, assim sendo bvio que eles so falsos. Eles so criados tanto para proteger a identidade da pessoa quanto para diverso, e no so ilegais. O problema quando o perfil de uma outra pessoa, seja ela viva ou morta. Nesse caso, isso pode se enquadrar como falsidade ideolgica. 2) Facebook uma rede social lanada em 4 de fevereiro de 2004. Foi fundado por Mark Zuckerberg e Eduardo Saverin, ex-estudantes de Harvard. Inicialmente, a adeso ao Facebook era restrita apenas aos estudantes da Universidade Harvard. O website gratuito para os usurios e gera receita proveniente de publicidade, incluindo banners e grupos patrocinados (cujas cotas seriam de mais de 1,5 milho de dlares por semana em abril de 2006, segundo rumores). Usurios criam perfis que contm fotos e listas de interesses pessoais, trocando mensagens privadas e pblicas entre si e participantes de grupos de amigos. A visualizao de dados detalhados dos membros restrita para membros de uma mesma rede ou amigos confirmados. The Wall, que pode ser traduzido livremente como O Mural, um espao na pgina de perfil do usurio que permite aos amigos postar mensagem para ele ver 3) Twitter uma rede social e servidor para microblogging, que permite aos usurios enviar e receber atualizaes pessoais de outros contatos (em textos de at 140 caracteres, conhecidos como "tweets"), por meio do website do servio, por SMS e por softwares especficos de gerenciamento. As atualizaes so exibidas no perfil de um usurio em tempo real e tambm enviadas a outros usurios seguidores que tenham assinado para receb-las. As atualizaes de CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 72

BANCO BRASIL - INFORMTICA - PROF. RODRIGUES

um perfil ocorrem por meio do site do Twitter, por RSS, por SMS ou programa especializado para gerenciamento. O servio gratuito pela internet, entretanto, usando o recurso de SMS pode ocorrer a cobrana pela operadora telefnica. 4) MySpace um servio de rede social que utiliza a Internet para comunicao online atravs de uma rede interativa de fotos, blogs e perfis de usurio. Foi criada em 2003. a maior rede social dos Estados Unidos e a 2 maior do mundo com mais de 110 milhes de usurios. Inclui um sistema interno de e-mail, fruns e grupos. O MySpace um site muito ativo, com novos membros entrando no servio diariamente e novos recursos adicionados com freqncia. A crescente popularidade do site e sua habilidade de hospedar MP3s fez com que muitas bandas e msicos se registrassem, algumas vezes fazendo de suas pginas de perfil seu site oficial.

-Clique em OK para salvar as alteraes. COOKIE Cookies so arquivos armazenados no seu computador por alguns sites. Geralmente, so usados para registrar informaes sobre voc (por exemplo nome de usurio, senha ou o contedo do seu carrinho de compras). As configuraes de segurana do Internet Explorer permitem que voc especifique os cookies que podem ser armazenados no seu computador. Para alterar as configuraes de privacidade No Internet Explorer clique no Menu Ferramentas e ento clique em Opes da Internet. Clique na guia Privacidade e mova o boto deslizante at o nvel de privacidade escolhido. Para excluir todos os cookies No Internet Explorer clique no boto Ferramentas e ento clique em Opes da Internet. -Na guia Geral, em Histrico de navegao, clique em Excluir. -Clique em Excluir cookies e, em seguida, clique em Sim. -Clique em Fechar e, em seguida, clique em OK. BLOQUEADOR POP-UP Pop-up uma pequena janela do navegador da Web, que aparece no topo do site que voc est visitando. Freqentemente, as janelas pop-up so abertas assim que voc entra no site e geralmente so criadas por anunciantes. O Bloqueador de Pop-up um recurso do Internet Explorer que permite limitar ou bloquear a maioria dos popups. Voc pode escolher o nvel de bloqueio, desde todas as janelas pop-up at permitir aqueles que voc deseja ver. Quando o Bloqueador de Pop-up estiver ativado, voc ver uma barra de Informaes com a mensagem "Pop-up bloqueado. Para exibir este pop-up ou opes adicionais, clique aqui." Por padro, o Bloqueador de Pop-up est ativado no Internet Explorer. Para desabilit-lo e depois reativar, siga estas etapas: Para habilitar ou desabilitar o Bloqueador de Pop-up No Internet Explorer clique no boto Ferramentas e ento clique em Bloqueador de Pop-up.

NAVEGAO GUIAS A navegao com guias um recurso no Internet Explorer 8 que permite a abertura de vrios sites em uma nica janela do navegador. Voc pode abrir pginas da Web em novas guias, e alternar entre elas clicando nas guias que desejar exibir. Ao usar a navegao com guias, voc reduz potencialmente o nmero de itens exibidos na barra de tarefas. Para abrir uma nova guia em branco, clique no boto Nova Guia, na linha da guia, ou pressione CTRL+T. Para abrir uma nova guia a partir de um link em uma pgina da Web, pressione CTRL enquanto clica no link ou clique com o boto direito do mouse no link e clique em Abrir na Nova Guia. Se voc tem um mouse com scroll, pode clicar em um link com o scroll para abri-lo em uma nova guia. HOME PAGE A home page exibida quando o Internet Explorer abre pela primeira vez ou quando voc clica no boto Home

, e pode consistir em uma pgina ou em um conjunto de pginas. Para que a pgina da Web em que voc est atualmente seja a sua home page, siga estas etapas. Se voc ainda no o fez, abra o Internet Explorer e v at a pgina que deseja usar como home page.

Siga procedimentos:

um

destes

Clique na seta direita do boto Home e ento clique em Adicionar ou alterar home page. Abra o Internet Explorer. -Clique no Menu Ferramentas e, em seguida, clique em Opes da Internet. -Clique na guia Geral. -Clique em Usar padro para substituir a home page atual pela utilizada na primeira instalao do Internet Explorer.

Para desabilitar o Bloqueador de Pop-up, clique em Desabilitar Bloqueador de Pop-up. Para habilitar o Bloqueador de Pop-up, clique em Habilitar Bloqueador de Pop-up.

ARQUIVOS DE INTERNET TEMPORRIOS CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 73

BANCO BRASIL - INFORMTICA - PROF. RODRIGUES

Enquanto voc v as pginas da Web, os arquivos e imagens associados a ela so armazenados na pasta Arquivos Temporrios da Internet no seu computador. Isso agiliza a exibio das pginas visitadas com freqncia ou j vistas porque o Internet Explorer pode abri-las do computador em vez da Web. Para definir o espao permitido para os arquivos temporrios da Internet No Internet Explorer clique no Menu Ferramentas e ento clique em Opes da Internet. Na guia Geral, em Histrico de navegao, clique em Configuraes. Em Espao em disco a ser usado, configure o espao mximo permitido no disco para os arquivos temporrios da Internet. Recomendamos que essa definio seja entre 50 e 250 megabytes (MB). Clique duas vezes em OK. Para excluir os arquivos temporrios da Internet No Internet Explorer clique no boto Ferramentas e ento clique em Opes da Internet. Na guia Geral, em Histrico de navegao, clique em Excluir. Clique em Excluir arquivos e, em seguida, clique em Sim. Clique em Fechar e, em seguida, clique em OK. CRIPTOGRAFIA E CERTIFICADO DIGITAL Um certificado um documento digital que ajuda a verificar a identidade de uma pessoa ou site. Os certificados so emitidos por empresas conhecidas como autoridades de certificao. Voc pode usar certificados para ajudar a proteger suas informaes pessoais na Internet e para ajudar a proteger seu computador contra software no seguro. O Internet Explorer usa dois tipos diferentes de certificado: O certificado pessoal ajuda a verificar se voc quem diz ser. Essa informao usada quando voc envia informaes pessoais pela Internet para um site que exige a verificao de sua identidade por um certificado. Voc pode ajudar a controlar o uso de sua identidade tendo uma chave particular no computador. Quando usados com programas de email, os certificados de segurana com chaves particulares tambm so conhecidos como identificaes digitais. Um certificado de site ajuda a identificar que um site especfico genuno. Ele ajuda a garantir que outro site no assuma a identidade do site seguro original. Quando voc envia informaes pessoais pela Internet, recomendvel verificar o certificado do site para certificar-se de que est se comunicando com o site que voc espera. Ao efetuar o download de softwares em sites, veja os certificados para ajudar a verificar se o software est vindo de uma fonte conhecida e confivel e se no foi violado durante a transferncia. Para exibir certificados de segurana No Internet Explorer clique no Menu Ferramentas e ento clique em Opes da Internet. Clique na guia Contedo. Em Certificados, clique no boto Certificados ou Editores para exibir a lista de certificados confiveis. Quando terminar de ver as informaes, clique em Fechar e ento clique em OK. Obter informaes sobre os certificados Secure Sockets Layer (SSL)

Quando voc efetua a conexo a um site comercial, como o de um banco ou livraria, o Internet Explorer usa uma conexo segura que emprega a tecnologia SSL para criptografia a transao. A criptografia baseada em um certificado que fornece ao Internet Explorer as informaes das quais ele precisa para se comunicar com o site de maneira segura. Os certificados tambm identificam o site e o proprietrio ou empresa. Voc pode ver um certificado para validar a identidade do site antes de fornecer informaes pessoais ou financeiras a uma empresa online. Para validar a identidade de um site 1. Abra o Internet Explorer. 2. Acesse o site que deseja validar. 3. Clique no cone do Cadeado , localizada direita na barra de Endereos. O certificado usado para criptografia a conexo tambm contm informaes sobre a identidade do proprietrio ou a organizao do site. Voc pode clicar no cadeado para ver a identidade do site.

FEED (RSS) O feed, tambm conhecido como feed RSS, feed XML ou contedo agregado, o RSS funciona como uma forma padronizada de distribuir notcias pela Internet . Por meio dela, o usurio assina o contedo informativo do site e passa a receber automaticamente suas atualizaes, sem a necessidade de visitar o endereo do site, um contedo de site que pode ser transmitido diretamente ao seu navegador. Inscrevendo-se em um feed, voc pode receber contedos atualizados como notcias de ltima hora ou seu blog favorito, sem precisar visitar o site. O boto Feeds na barra de ferramentas do Internet Explorer acende quando h um feed disponvel em uma pgina da Web que voc est visitando. Clique no boto para exibir o feed ou inscrever-se. NAVEGAO NA WEB Para navegar nas pastas da barra de Endereos, digite a letra da unidade, ou ento a letra da unidade e o nome da pasta (por exemplo, C:\ ou C:\My_Novel) e pressione ENTER. O contedo da pasta ser exibido em uma nova janela.

CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 74

BANCO BRASIL - INFORMTICA - PROF. RODRIGUES

Para retornar s pginas da Web que voc visitou recentemente Para retornar ltima pgina exibida, clique no boto Voltar da barra de ferramentas.

Para retornar pgina em que voc estava antes de clicar no boto Voltar, clique no boto Avanar . Para ver uma lista das ltimas pginas visitadas, clique no boto Pginas Recentes . O boto Pginas Recentes pequena seta direita do boto Avanar. O que fazer se uma pgina da Web no estiver funcionando Se a pgina que voc est tentando acessar demora muito para abrir, clique no boto Parar direita da barra de Endereos Se a pgina parou de carregar, clique no boto

com uma mensagem de e-mail que parece uma nota oficial de uma fonte confivel como um banco, uma empresa de carto de crdito ou um comerciante online de boa reputao. No email, os destinatrios so direcionados a um site fraudulento em que so instrudos a fornecer suas informaes pessoais, como nmero de conta ou senha. Em seguida, essas informaes so geralmente usadas para o furto de identidade. O Filtro do SmartScreen um recurso no Internet Explorer 8 que ajuda a detectar sites de phishing. O Filtro do SmartScreen tambm pode ajudar a proteg-lo da instalao de softwares mal-intencionados ou malwares, que so programas que manifestam comportamento ilegal, viral, fraudulento ou mal-intencionado. Par ativar o Filtro de Phishing No Internet Explorer, clique no Menu Ferramentas, clique em Filtro do SmartScreen e em seguida clique em Ativar Filtro do SmartScreen....

HISTORICO DA NAVEGAO Atualizar para tentar novamente. Para encontrar os sites visitados na barra de ferramentas, clique no boto central de favoritos . Se voc receber uma mensagem informando que a pgina da Web no pode ser exibida ou se desejar ter certeza de que tem a verso mais recente da pgina, clique no boto Atualizar .

O Modo de Exibio de Compatibilidade: Sites feitos para navegadores antigos provavelmente tero melhor aparncia, e menus, imagens e textos fora do lugar sero corrigidos. NAVEGAO INPRIVATE A Navegao InPrivate impede que o Internet Explorer armazene dados sobre sua sesso de navegao. Isso ajuda a impedir que qualquer outra pessoa que possa estar usando seu computador veja quais pginas voc visitou e o que voc procurou na Web. Quando voc inicia a Navegao InPrivate, o Internet Explorer abre uma nova janela. A proteo oferecida pela Navegao InPrivate tem efeito apenas durante o tempo que voc usar a janela. Voc pode abrir quantas guias desejar nessa janela e todas elas estaro protegidas pela Navegao InPrivate. Entretanto, se voc abrir outra janela do navegador ela no estar protegida pela Navegao InPrivate. Para finalizar a sesso da Navegao InPrivate, feche a janela do navegador. Para ativar a Navegao InPrivate, siga um destes procedimentos: 1. Clique no boto Segurana e, em seguida, clique em Navegao InPrivate. 2. Abra uma nova guia e, na pgina da nova guia, clique em Abrir uma janela de Navegao InPrivate. 3. Pressione CTRL+SHIFT+P. FILTRO DO SMARTSCREEN O phishing online uma maneira de enganar os usurios de computador para que eles revelem informaes pessoais ou financeiras atravs de uma mensagem de email ou site. Um scam tpico de phishing online comea

Clique no boto Histrico. Clique no dia em que voc visitou o site. Na lista de sites visitados nessa data, clique no site que deseja acessar. Para alterar o nmero de dias em que as pginas da Web so mantidas no histrico da navegao No Internet Explorer clique no boto Ferramentas e ento clique em Opes da Internet. Clique na guia Geral. Em Histrico de navegao, clique em Configuraes. Em Histrico, especifique o nmero de dias que gostaria que o Internet Explorer lembrasse as pginas da Web que voc visitou. Se voc no deseja que o histrico de uma pgina da Web seja mantido, configure o nmero de dias como 0. Clique duas vezes em OK. Excluir histrico da pgina da Web Durante a navegao na Web, o Internet Explorer armazena informaes sobre os sites visitados, bem como as informaes que voc solicitado a fornecer freqentemente aos sites da Web (como, por exemplo, nome e endereo). O CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 75

BANCO BRASIL - INFORMTICA - PROF. RODRIGUES

Internet Explorer armazena os seguintes tipos de informaes: arquivos temporrios da Internet Cookies Um histrico dos sites visitados Informaes inseridas nos sites ou na barra de endereos Senhas Para excluir todo o histrico da navegao 1. No Internet Explorer, clique no boto Segurana e, em seguida, clique em Excluir Histrico de Navegao. 2. Selecione a caixa de seleo prxima a cada categoria de informao que desejar excluir. 3. Selecione a caixa de seleo Preservar dados de sites Favoritos se no desejar excluir cookies e arquivos associados aos sites de sua lista de Favoritos. 4. Clique em Excluir. Isso poder levar algum tempo se houver muitos arquivos e histricos. SITES DE BUSCA Hoje vivemos na era da informao, navegar na internet j se tornou um "malefcio" necessrio, pois todas informaes que so necessrias esto disponveis na Internet, poucas vezes no conseguimos encontrar tudo o que precisamos. Recentemente, o termo "Pesquisa na Internet, J procurou na Internet" j foi trocado por "Vai no Google, J procurou no Google", isso se deve a relevncia dos investimentos da empresa Google Inc no seu mercado de buscas e principalmente a relevncia dos resultados do Google. O tema hoje do artigo como fazer uma busca eficiente. Voc sabia que existem vrias maneiras de procurar e encontrar o que voc precisa, de modo mais fcil? Primeiramente, vamos adotar uma palavra de fcil acesso: "Primeira Guerra Mundial", note que trata-se de uma palavra comum, embora voc possa encontrar certa facilidade nos resultados (j que existem vrios sites sobre o tema), mas por hora a palavra mais relevante que eu consegui encontrar. Buscando no Google por Primeira Guerra Mundial, consegui encontrar: 12 milhes e novecentos mil resultados, Confira! Apenas colocando "" na palavra: "Primeira Guerra Mundial, este nmero baixou para 395 mil resultados,Confira! Isso acontece porque estamos especificando ao buscador, que queremos exatamente o termo primeira guerra mundial e no somente alguma parte desta palavra. Quando procuramos por Primeira Guerra Mundial, o site de busca faz todas combinaes possveis, diferente de quando restringimos que queremos esta "frase" como um todo, por isso a queda to brusca da quantidade de sites encontrados. Alm das pesquisas, voc ainda pode fazer somas no Google, veja s: Acesse http://www.google.com.br - Digite "2 + 2" que voc obter a resposta = 4 Dito isso, aqui vai uma lista de sete maneiras de usar o Google melhor, de forma avanada, retirada do livro Inbound Marketing de Brian Halligan e Dharnmesh Shah (no livro so seis, mas eu dividi aqui a 3 e a 4): 1) Frases explcitas: para procurar algum contedo especfico e no acabar encontrando muitos resultados que possam no ser os desejados, basta utilizar as aspas. Ex.: marketing na internet.

2) Exclua palavras: caso voc queria procurar contedo sobre o marketing no Brasil mas queira deixar de fora alguns resultados, como por exemplo propaganda, basta usar o hfen. Ex.: marketing na internet propaganda 3) Busca especfica em algum site: se voc quiser pesquisar sobre o marketing no Brasil em um site especfico s usar o modificador site:algumsite.com. Ex.: marketing na internet site:marketingblog.com.br 4) Busca especfica de um site: uma variao do ltimo exemplo mas sem por palavras-chave. O resultado vai mostrar, aproximadamente, quantas pginas do site esto no ndice do Google. Ex.: site:marketingblog.com.br 5) Palavras similares e sinnimos: ao fazer a pesquisa voc quiser incluir palavras que gerem resultados que contenham sinnimos ou palavras similares s utilizar o til. Ex.: marketing na internet ~profissional 6) Tipos especficos de documentos: caso voc queira resultados que indiquem algum tipo de arquivo especfico poder usar o modificador filetype:. Ex.: marketing na internet filetype:pptx 7) Isto OU aquilo: o padro do Google incluir todos os termos especificados na busca. Se voc est buscando por um ou mais termos juntos poder usar o operador OU (com letra maiscula mesmo). Ex.: marketing na internet OU propaganda.

CURSO EXEMPLO - IMBATVEL EM CONCURSOS - 76

Vous aimerez peut-être aussi

- Checklist VarandaDocument9 pagesChecklist VarandaLeticia Correia SilvaPas encore d'évaluation

- Implementando o Desenho Urbano (Portugués) (Presentación) Autor Luciane TascaDocument68 pagesImplementando o Desenho Urbano (Portugués) (Presentación) Autor Luciane Tascaegiron DHV Consultans HondurasPas encore d'évaluation

- Concreto Armado - Memorial Descritivo PadraoDocument12 pagesConcreto Armado - Memorial Descritivo PadraobordinjrPas encore d'évaluation

- Modelo de Laudo Tcnico de AcessibilidadeDocument9 pagesModelo de Laudo Tcnico de AcessibilidadeAdailton Dos Santos de Moura100% (1)

- SOA - Lista de Exercícios PDFDocument8 pagesSOA - Lista de Exercícios PDFMarcelo CobiasPas encore d'évaluation

- Sinopse Do Case - MatemáticaDocument10 pagesSinopse Do Case - MatemáticaWellington OliveiraPas encore d'évaluation

- Revit MepDocument38 pagesRevit MepAllan LimaPas encore d'évaluation

- Projeto Marialice - Apto 202Document7 pagesProjeto Marialice - Apto 202LucãoPas encore d'évaluation

- Man - Ti Comandos FTPDocument4 pagesMan - Ti Comandos FTPJulio Cesar Sousa AmaralPas encore d'évaluation

- Aprenda Como Criar Sua Própria Rede Wi-Fi Sem Roteador - Dicas e Tutoriais - TechTudoDocument2 pagesAprenda Como Criar Sua Própria Rede Wi-Fi Sem Roteador - Dicas e Tutoriais - TechTudolftzanella3480Pas encore d'évaluation

- A Literatura Novelística Na Idade Média PortuguesaDocument120 pagesA Literatura Novelística Na Idade Média PortuguesaAndré DavidPas encore d'évaluation

- Aula - Textura Do SoloDocument9 pagesAula - Textura Do Solofarias.clqPas encore d'évaluation

- Memorial Descritivo Construcao Estrutura MetalicaDocument2 pagesMemorial Descritivo Construcao Estrutura Metalicasolucionsuicide0% (2)

- Estudo de Dosagem e Avaliação de Concreto Celular Com Fins Estruturais - Dissertação CledsonDocument139 pagesEstudo de Dosagem e Avaliação de Concreto Celular Com Fins Estruturais - Dissertação Cledsonalexnlima852Pas encore d'évaluation

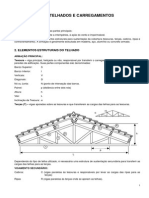

- Telhado 1Document5 pagesTelhado 1Guilherme AlminhanaPas encore d'évaluation

- Diretrizes Do MecDocument2 pagesDiretrizes Do MecAna Paula FarahPas encore d'évaluation

- Densidade de OcupaçãoDocument1 pageDensidade de OcupaçãoFrance Michel FerreiraPas encore d'évaluation

- Aula 3 - MadeirasDocument59 pagesAula 3 - MadeirasLuis Henrique CrozariolPas encore d'évaluation

- Reset para Impressora Epson - Virtual Staff PDFDocument7 pagesReset para Impressora Epson - Virtual Staff PDFRamon Santana de SouzaPas encore d'évaluation

- 2000 Adailton Oliveira GomesDocument269 pages2000 Adailton Oliveira GomesBartoFreitasPas encore d'évaluation

- A Lenda Dos Pilares Reforçados Por EncamisamentoDocument8 pagesA Lenda Dos Pilares Reforçados Por EncamisamentoNXTRPas encore d'évaluation

- Bi62b Germ FolhaDocument23 pagesBi62b Germ FolhaInácio JalaPas encore d'évaluation

- Projeto Executivo AP Dreams r0Document17 pagesProjeto Executivo AP Dreams r0Glauco André B. GomesPas encore d'évaluation

- Como Fazer Uma Previsão de Cargas Usando A Norma Brasileira para Engenharia CivilDocument15 pagesComo Fazer Uma Previsão de Cargas Usando A Norma Brasileira para Engenharia CivilDiego RodriguesPas encore d'évaluation

- ESTUDO Dirigido de Lajes MaciçasDocument16 pagesESTUDO Dirigido de Lajes MaciçasLuiz Carlos HovsepianPas encore d'évaluation

- Aula 6 PDFDocument51 pagesAula 6 PDFAdson FrançaPas encore d'évaluation

- Arvorização UrbanaDocument12 pagesArvorização UrbanaHelena NunesPas encore d'évaluation

- Equivalencia Radio Frigor X EmersonDocument8 pagesEquivalencia Radio Frigor X EmersonRudinei MartinianoPas encore d'évaluation

- Arte Concreta PDFDocument24 pagesArte Concreta PDFMaria Simoes100% (1)