Académique Documents

Professionnel Documents

Culture Documents

Modulo Seguridad en Base de Datos

Transféré par

Maicol Beltran MejiaDescription originale:

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Modulo Seguridad en Base de Datos

Transféré par

Maicol Beltran MejiaDroits d'auteur :

Formats disponibles

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA ESCUELA DE CIENCIAS BSICAS TECNOLOGA E INGENIERA

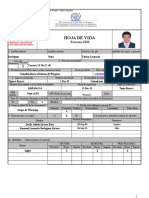

SEGURIDAD EN BASES DE DATOS ING. JESS EMIRO VEGA (Diseador de material didctico)

ING. CESAR MANUEL CASTILLO RODRGUEZ (Acreditador del material didctico)

ZONA CENTRO ORIENTE (CEAD OCAA) Febrero de 2013

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

NDICE DE CONTENIDO PRIMERA UNIDAD: FUNDAMENTOS DE ADMINISTRACIN DE BASE DE DATOS. Captulo 1: CONCEPTOS BSICOS SOBRE BASES DE DATOS. Leccin 1: Conceptos de Bases de Datos. Leccin 2: Modelos de Bases de Datos. Leccin 3: Modelo Entidad Relacin. Leccin 4: Modelo Relacional. Leccin 5: Modelo Orientado a Objetos. Captulo 2: BASES DE DATOS AVANZADAS. Leccin 6: Bases de Datos Cliente Servidor. Leccin 7: Bases de Datos Distribuidas. Leccin 8: Bases de datos Web. Leccin 9: Bodegas de Datos. Leccin 10: Minera de datos. Captulo 3: ADMINISTRACIN DE BASES DE DATOS. Leccin 11: Conceptos de Administracin de Base de Datos . Leccin 12: Importancia de la Administracin de Base de Datos. Leccin 13: Mantenimiento de Base de Datos. Leccin 14: Respaldo Y Recuperacin de Datos. Leccin 15: Administracin de la Seguridad de Bases de Datos. SEGUNDA UNIDAD: SEGURIDAD DE BASE DE DATOS. Captulo 4: CONFIGURACIN DE CONTROL Y ADMINISTRACIN DE UNA BASE DE DATOS. Leccin 16: Usuarios de la Base de Datos y Perfiles (Administrador de Bases de Datos, Usuario Manejador, Usuarios Finales). Leccin 17: Tcnicas y Procedimientos para la Seguridad de los Datos. Leccin 18: Administracin de la Seguridad en el Acceso a los Datos. Leccin 19: Seguridad en el Sistema Gestor de bases de datos. Leccin 20: Copias de seguridad. Captulo 5: IMPLEMENTACIN E IMPLANTACIN DE SEGURIDAD EN LA BASE DE DATOS. Leccin 21: Tcnicas y Procedimientos de Seguridad de Datos. Leccin 22: Disparadores o Triggers. Leccin 23: Criptografa de Datos. Leccin 24: Creacin de Usuarios, Permisos y Privilegios sobre la Base de Datos. Leccin 25: Bloqueos Para los datos de Usuario. Captulo 6: PROCESO DE AUDITORIA DE BASE DE DATOS.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Leccin 26: Conocimiento del Negocio y el Sistema de Bases de Datos. Leccin 27: Planeacin de la Auditoria de Bases de Datos. Leccin 28: Anlisis de Riesgos de bases de Datos. Leccin 29: Pruebas sobre las Bases de Datos. Leccin 30: Planes de Mejoramiento de la Seguridad de Bases de Datos .

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

ASPECTOS DE PROPIEDAD INTELECTUAL Y VERSIONAMIENTO El contenido didctico del curso acadmico: Seguridad en bases de datos fue diseado y construido inicialmente en el ao 2012 por el Ingenieros Jess Emiro Vega, Tutor de la Escuela de Ciencias Bsicas Tecnologa e Ingeniera de la Universidad Nacional Abierta y a Distancia, ubicado en los Centros de Educacin a Distancia de Ocaa (Norte de Santander), con recursos de Internet, Libros Electrnicos, White Papers, Monografas, Trabajos de Grados, documentos de las compaas y organizaciones productoras de los modelos y estndares, adems de hardware y software, consorcios de telecomunicaciones, videos, presentaciones, entre otros recursos utilizados. Algunas de las lecciones toman informacin textual de diferentes documentos, con referencia a las definiciones y explicaciones sobre los modelos y estndares de tecnologas computacionales y de comunicaciones con respecto a la seguridad informtica. El presente contenido es la primera versin construida para el curso de Seguridad en bases de datos, debido a los diferentes estndares definidos por la UNAD y por el continuo cambio de los contenidos y la evolucin de los sistemas computacionales y de comunicaciones, el contenido podr ser actualizado de forma constante.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

AVISO IMPORTANTE LEER ANTES DE INICIAR El contenido del curso Seguridad en bases de datos est construido con informacin conceptual y contextual referente a los diferentes modelos y estndares que se aplican a la seguridad informtica. Las Unidades didcticas corresponden a un (1) crdito acadmico, de acuerdo a lo establecido en la UNAD estas unidades estn conformadas por los captulos y estos a su vez por lecciones, las lecciones contienen la informacin conceptual y contextual, que debe ser profundizada por medio de la investigacin de los estudiantes en el tema, para ello se proponen enlaces web los cuales son pginas de internet, monografas, artculos, White papers, tesis de grado, as como la informacin tcnica de las empresas productoras de hardware y software, organizaciones de seguridad entre otros que dirigen a los estudiantes a la profundizacin de los temas, pero a su vez los estudiantes deben profundizar en los temas buscando sus propios recursos. Es importante que el participante del curso observe los enlaces sugeridos y lea con detenimiento las distintas fuentes de informacin mencionadas para garantizar un adecuado nivel de profundizacin en las temticas tratadas al interior del curso. No olvidar profundizar las lecciones con los documentos y enlaces relacionados!

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

INTRODUCCIN En el presente contenido didctico del curso de Seguridad en bases de datos , se podr observar la informacin bsica y necesaria para el desarrollo de las actividades del curso. El curso se desarrolla bajo la estrategia de Aprendizaje Basada en el trabajo colaborativo, esta estrategia se utiliza para que los estudiantes planeen, implementen y evalen los diferentes modelos y estndares para conceptualizar, contextualizar y aplicar los conocimientos en el mundo real. De acuerdo con esto se plantea en el curso el desarrollo de la informacin de las unidades del curso, pero se invita al estudiante a investigar y profundizar en cada una de estas unidades, para ello se desarrolla un diseo instruccional en donde el estudiante tendr una gua de investigacin que le permita complementar la informacin y as cumplir con el proceso de enseanza-aprendizaje. Los estudiantes deben trabajar en equipo con los compaeros de su grupo de trabajo, lo cuales se acompaaran en todos los procesos de investigacin y de aprendizaje durante el desarrollo del curso, cabe anotar que el grupo de trabajo debe conseguir realizar el trabajo en sinergia que le permita realizar aprendizaje entre pares con sus compaeros. En este orden de ideas es necesario que el estudiante afronte el curso de forma adecuada en cuanto al trabajo que se realizara en cada una de las unidades didcticas del curso, en las investigaciones complementarias y en el desarrollo de las actividades del curso. A continuacin se presentan dos (2) Unidades didcticas, en las cuales se presenta la informacin referente al marco terico de los modelos y estndares utilizados en la actualidad en la seguridad de bases de datos.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

PRIMERA UNIDAD: FUNDAMENTOS DE ADMINISTRACIN DE BASE DE DATOS. CAPITULO 1: CONCEPTOS BSICOS SOBRE BASES DE DATOS. Leccin 1: Conceptos de Bases de Datos. Una base de dato de forma abreviada bajo la sigla BD, es definida como un conjunto de datos debidamente organizada , los cuales puede ser consultada en cualquier momento, por ejemplo, una directorio telefnico puede ser considerado como una base de datos, un directorio telefnico, en su mayora est compuesto por un listado de personas con sus nmeros telefnicos impresos en papel e indexados para su consulta. En la Actualidad como consecuencia del desarrollo tecnolgico en reas de la informtica y la electrnica, gran parte de las bases de datos ya se encuentran en formato digital (electrnico), ofreciendo solucin a los problemas de almacenamiento y recuperacin de los datos. En trminos generales una base de datos se puede definir como una recopilacin de informacin, en la cual, se puede almacenar datos sobre diversos aspectos tales como: personas, productos, pedidos, etc. Algunas de las bases de datos inician siendo bsicamente una lista en un programa de procesamiento de texto o en una hoja de clculo a medida que aumenta dicha lista, comienzan a presentarse repeticiones e inconsistencias en los datos, haciendo cada vez ms complicado comprender la informacin presentada en la lista y dificultando los mtodos para buscar o recuperar subconjuntos de datos. Cuando empiezan a observarse estas dificultades , es aconsejable transferir la informacin a una base de datos creada mediante un sistema de administracin de bases de datos (DBMS). En una base de datos sistematizada se puede encontrar ms de una tabla. Por ejemplo, en un sistema de inventario que utiliza tres tablas , no es un conjunto de tres bases de datos, sino una sola base de datos que contiene tres tablas. Excepto si se ha diseado especficamente para utilizar datos o cdigo de otro origen, una base de datos almacena sus tablas en un solo archivo, junto con sus otros objetos. En conclusin en la actualidad, es claro que uno de los activos de mayor valor para muchas organizaciones es la informacin y en tal sentido asumen una significativa importancia las acciones tendientes a garantizar su permanencia en el tiempo con un nivel de acceso controlable y seguro, lo cual se logra a travs de una base de datos bien concebida. Existen muchas formas para clasificar las bases de datos, se pueden tener en cuenta aspectos tales como el contexto manejado, la utilidad o las necesidades a satisfacer, para el caso se clasifican segn la variabilidad de los datos almacenados y segn su contenido.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

1. Segn variabilidad de los datos almacenados. Bases de datos estticas: Estas bases de datos son de slo lectura, se utilizan principalmente en el almacenamiento de datos histricos, los cuales posteriormente se pueden utilizar en el estudio del comportamiento de un conjunto de datos a travs del tiempo, con miras de realizar proyecciones, tomar decisiones y anlisis de datos para inteligencia empresarial. Bases de datos dinmicas: stas son bases de datos donde la informacin almacenada es modificada con el tiempo, en operaciones de consulta, actualizacin, modificacin, borrado y adicin de los datos. Por ejemplo, la base de datos utilizada en un sistema de informacin de un supermercado, un almacn de calzado, una empresa, entre otros. 2. Segn el contenido. Bases de datos bibliogrficas: Estas bases de datos contienen un subrogante (representante) de la fuente primaria, el cual permite su localizacin. En este tipo de base de datos un registro tpico de una base de datos bibliogrfica suministra informacin sobre el autor, la fecha de publicacin, la editorial, el ttulo, la edicin, de una determinada publicacin. Tambin puede contener un pequeo resumen o extracto de la publicacin original, pero no el texto completo, pues de lo contrario, sera una base de datos a texto completo (o de fuentes primarias). Como lo indica su nombre, el contenido son cifras o nmeros. Por ejemplo, una coleccin de resultados de anlisis de laboratorio. Bases de datos de texto completo: Estas bases de datos almacenan las fuentes primarias, por ejemplo, todo el contenido de las ediciones de una coleccin de revistas. Directorios: Un claro ejemplo de este tipo de bases de datos son las guas telefnicas en formato electrnico. Bases de datos o "bibliotecas" de informacin qumica o biolgica: Son bases de datos que almacenan informacin proveniente de la qumica, las ciencias de la vida o mdicas. Se pueden clasificar en varios subtipos: Las que almacenan secuencias de nucletidos o protenas. Las bases de datos de rutas metablicas. Bases de datos de estructura, comprende los registros de datos experimentales sobre estructuras 3D de biomolecular. Bases de datos clnicas. Bases de datos bibliogrficos (biolgicos, qumicos, mdicos y de otros campos): por ejemplo Medline, EBSCOhost, PubChem, entre otras.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Leccin 2. Modelos de bases de datos. Al igual que la clasificacin realizada segn la funcin de las bases de datos, stas tambin se pueden clasificar teniendo en cuenta su modelo de administracin de datos. Un modelo de datos es una descripcin de un contenedor de datos (algo en donde se guarda la informacin), as como tambin de los mtodos para almacenar y recuperar dicha informacin de esos contenedores. Aclarando que los modelos de datos no son elementos fsicos: se consideran abstracciones que permiten la implementacin de un eficiente sistema de una base de datos; por lo general esto se refieren a algoritmos y conceptos matemticos. Algunos de los modelos utilizados frecuentemente en las bases de datos son: Bases de datos jerrquicas: Este modelo organiza los datos en una forma similar a un rbol visto al revs, donde un nodo padre de informacin puede tener varios hijos. Un nodo que no cuenta con padres es llamado raz, y a los nodos que no tienen hijos se los denomina como hojas. Las bases de datos jerrquicas son utilizadas en el caso de aplicaciones que manejan gran volumen de informacin y gran cantidad de datos compartidos, permitiendo as crear estructuras estables y de muy buen rendimiento. Una de las principales limitaciones del modelo es su incapacidad de representar eficientemente la redundancia de datos. Base de datos de red: Es un modelo un poco distinto del jerrquico; la diferencia fundamental es la modificacin del concepto de nodo, ya que es permitido que un mismo nodo tenga varios padres, lo cual no es permitido en el modelo jerrquico. Esto se presenta como una mejora con respecto al modelo jerrquico, ofreciendo una solucin al problema de redundancia de datos; aun as, la gran dificultad que significa administrar la informacin en una base de datos de red ha significado que el modelo sea utilizado en su mayora por programadores ms que por usuarios finales. Bases de datos transaccionales: Son bases de datos desarrolladas con el fin del envo y recepcin de datos a grandes velocidades, este tipo de bases de datos son poco comunes y estn orientadas por lo general al entorno de anlisis de procesos de calidad, datos de produccin e industrial, es importante aclarar que el fin nico es recolectar y recuperar los datos a la mayor velocidad posible, por tanto en este caso la redundancia y duplicacin de informacin no es un problema como con en otras bases de datos, en algunos casos para aprovecharlas al mximo permiten algn tipo de conectividad a bases de datos relacionales. Por ejemplo es el traspaso de una cantidad de dinero entre cuentas bancarias, lo cual habitualmente se realiza mediante dos operaciones, una en la que cual se disminuye el saldo de la cuenta origen y otra en la cual se incrementa el saldo de la cuenta destino. En este caso se debe garantizar la atomicidad del sistema, es decir, que no aparezca o desaparezca dinero, las operaciones deben ser

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

atmicas, el sistema debe garantizar bajo cualquier circunstancia, incluso una cada del sistema, el resultado final es la realizacin de las dos operaciones, o bien la no realizacin de ninguna. Bases de datos relacionales: ste es el modelo utilizado actualmente para modelar problemas de la realidad y administrar datos de forma dinmica. Su presentacin en 1970 fue realizada por Edgar Frank Codd; la idea fundamental es el uso de "relaciones"; dichas relaciones pueden considerarse en forma lgica como conjuntos de datos llamados tuplas; se debe pensar en cada relacin como si fuese una tabla que est compuesta por registros (los registros son las filas de una tabla), que representaran las tuplas, y como campos (las columnas de una tabla). A diferencia de otros modelos el lugar y la forma en que se almacenen los datos no tienen relevancia, como en el modelo jerrquico y el de red, esto genera una considerable ventaja pues es ms fcil de entender y de utilizar para un usuario espordico de la base de datos. La informacin puede ser recuperada o almacenada mediante consultas, ofreciendo una amplia flexibilidad y poder para administrar la informacin. Para realizar las consultas a bases de datos relacionales el lenguaje ms utilizado es SQL (Structured Query Language o Lenguaje Estructurado de Consultas), el cual es un estndar implementado por los principales motores o sistemas de gestin de bases de datos relacionales. Bases de datos multidimensionales: Este modelo es utilizado para bases de datos ideadas para desarrollar aplicaciones muy concretas, como por ejemplo la creacin de Cubos OLAP. No tienen mucha diferencia de las bases de datos relacionales, la diferencia est ms dada a nivel conceptual; en estas bases de datos los campos o atributos de una tabla pueden ser de dos tipos, o bien representan dimensiones de la tabla, o bien representan mtricas que se desean estudiar. Bases de datos orientadas a objetos: Es un modelo reciente el cual se origina en los modelos informticos orientados a objetos, se trata de almacenar en la base de datos los objetos completos (estado y comportamiento). Este tipo de base de datos incorpora todos los conceptos importantes del paradigma de objetos tales como: Encapsulacin: Es la propiedad con la cual permite ocultar la informacin al resto de los objetos, impidiendo as accesos incorrectos o conflictos. Herencia: Esta Propiedad permite a los objetos heredan comportamiento dentro de una jerarqua de clases. Polimorfismo: Propiedad de una operacin con la cual puede ser aplicada a distintos tipos de objetos.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

En este tipo de bases de datos, los usuarios pueden definir operaciones sobre los datos como parte de la definicin de la base de datos. Una operacin que es llamada funcin, se especifica en dos partes; la interfaz o signatura de una operacin incluye el nombre de la operacin y los tipos de datos de sus argumentos o parmetros. La implementacin o mtodo de la operacin se especifica separadamente y puede modificarse sin afectar la interfaz. Los programas de aplicacin de los usuarios pueden operar sobre los datos invocando a dichas operaciones a travs de sus nombres y argumentos, sea cual sea la forma en la que se han implementado. Esto podra denominarse independencia entre programas y operaciones. Bases de datos documentales: Este tipo de base de datos permite la indexacin a texto completo, con lo cual se pueden realizar bsquedas ms potentes. Por ejemplo Tesaurus es un sistema de ndices optimizado para este tipo de bases de datos. Bases de datos deductivas: Es un sistema de base de datos con la diferencia que permite hacer deducciones a travs de inferencias, basada en reglas y hechos los cuales son almacenados en la base de datos. Son tambin denominadas bases de datos lgicas, como consecuencia de que se basan en lgica matemtica. Este tipo de base de datos surge debido a las limitaciones de la Base de Datos Relacional de responder a consultas recursivas y de deducir relaciones indirectas de los datos almacenados en la base de datos. Leccin 3: Modelo Entidad Relacin. Este modelo se basa en una percepcin del mundo real, consta de una coleccin de objetos bsicos, los cuales son llamados entidades, y sus respectivas relaciones entre estos objetos; se denomina entidad a una cosa u objeto del mundo real el cual se puede distinguir de otros objetos. El modelo fue desarrollado para facilitar el diseo de bases de datos, se encuentra dentro de los diferentes modelos de datos semnticos; el aspecto semntico del modelo se evidencia en la representacin del significado de los datos. El modelo E-R es extremadamente til para hacer co rresponder los significados e interacciones de las empresas del mundo real con un esquema conceptual. Debido a esta utilidad, muchas herramientas de diseo de bases de datos se basan en los conceptos del modelo E-R. Como ya se mencion el modelo E/R parte de una situacin real a partir de la cual se definen entidades y sus relaciones entre dichas entidades: Entidad: Objeto o cosa del mundo real sobre el cual se almacenara informacin, por ejemplo una persona. Cada entidad est compuesta de atributos que son los datos que definen el objeto, para el caso de la entidad persona seran CC, nombre, apellidos, direccin, entre otros. De todos los atributos habr uno o

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

un conjunto de ellos que no se repite; a este atributo o conjunto de atributos se le llama clave de la entidad, en el caso de la entidad persona una posible clave seria CC. En toda entidad siempre se encuentra una clave, que en el peor de los casos estar formada por todos los atributos de la tabla. Ya que pueden haber varias claves y necesitamos elegir una, se har atendiendo a estas normas: Que sea nica. Que se tenga pleno conocimiento de ella . Que sea mnima.

Relacin: Es la asociacin entre entidades, sin existencia en el mundo real que estamos modelando, pero de mucha necesidad para reflejar las interacciones existentes entre entidades. Las relaciones pueden ser de tres tipos: Relaciones 1-1. Las entidades que intervienen en la relacin se asocian una a una (Ej: la entidad HOMBRE, la entidad MUJER y entre ellos la relacin MATRIMONIO). Relaciones 1-n. Una ocurrencia de una entidad est asociada con muchas (n) de otra (Ej: la entidad EMPERSA, la entidad TRABAJADOR y entre ellos la relacin TRABAJAR-EN). Relaciones n-n. Cada ocurrencia, en cualquiera de las dos entidades de la relacin, puede estar asociada con muchas (n) de la otra y viceversa (Ej: la entidad ALUMNO, la entidad EMPRESA y entre ellos la relacin MATRCULA). En la representacin grfica del modelo E/R se utilizan los siguientes elementos grficos:

Entidad

Relacin 11 Relacin 11 Relacin 11

Figura 1. Formas para representar el modelo E/R

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

El resultado de la utilizacin dar lo que se denomina el esquema entidad-relacin de la base de datos. Por ejemplos grficamente quedaran como sigue:

Figura 2. Ejemplo de representacin el modelo E/R. Leccin 4: Modelo Relacional Las bases de datos relacionales son el tipo de bases de datos actualmente ms difundido. Los motivos de este xito son fundamentalmente dos: el primero que ofrecen sistemas simples y eficaces para representar y manipular los datos. Como segundo se basan en un modelo, el relacional, con slidas bases tericas. La estructura fundamental del modelo relacional es precisamente esa la relacin, es decir una tabla bidimensional constituida por lneas llamadas tuplas y las columnas se denominan atributos. Las relaciones representan las entidades que se consideran interesantes en la base de datos. Cada instancia de la entidad encontrar sitio en una tupla de la relacin, mientras que los atributos de la relacin representarn las propiedades de la entidad. Por ejemplo, si en la base de datos se tienen que representar personas, se podr definir una relacin llamada "Personas", cuyos atributos describen las caractersticas de las personas tales como Numero de documento, nombres, apellidos, fecha de nacimiento, estado civil, entre otro. Cada tupla de la relacin para el caso Personas, representar una persona concreta. En conclusin el modelo relacional est basado en la relacin como elemento bsico y puede ser representado como una tabla segn se muestra en la figura.

Nombre

Figura 3. Representacin en tabla del M/E.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

En la figura se observa su nombre, un conjunto de columnas, denominadas atributos, que representan propiedades de la tabla y tambin caracterizadas por su nombre, y un conjunto de filas llamadas tuplas, que contienen los valores que toma cada uno de los atributos para cada elemento de la relacin.

Figura 4. Formas para representar el modelo E/R. La figura representa la relacin PROFESOR, donde aparece la estructura del modelo relacional. En ella se puede observar el nombre de la relacin (PROFESOR); los atributos (cdigo, nombre, apellidos, categora); los dominios de donde los atributos toman sus valores, permitiendo que varios atributos pueden tomar valores del mismo dominio; las tuplas, cada una de las cuales contiene los valores que toma el cdigo, nombre, apellidos, etc.; el grado, nmero de atributos y la cardinalidad que representa el nmero de tuplas. Leccin 5. Modelo Orientado a Objetos. Este modelo est basado en conceptos orientados a objetos (OO); la orientacin a objetos se determina con un conjunto de principios de diseo y desarrollo basados en estructuras de computadores conceptualmente autnomas denominados como objetos. Cada objeto hace la representacin de una entidad del mundo real con la capacidad de actuar consigo misma y de interactuar con otros objetos. Con este concepto, las bases de datos orientadas a objetos (OODB) estn diseadas para capturar los datos de un sistema de negocio, que puede ser considerado como un conjunto de objetos que interactan entre s. Para las OODB no ha existido un nico modelo de datos, sino que cada autor ha adoptado un modelo diferente. El modelo orientado a objetos (OODM) que aqu se trata tiene mucho en comn con los modelos de datos relacio nales o E-R, pero, tambin tiene algunas diferencias fundamentales. El resumen siguiente est diseado para ofrecer algunas comparaciones detalladas que aclaran las caractersticas de OODM que se presenta en este apartado. El concepto OODM de objeto va ms all del concepto de entidad o tupla en otros modelos de datos. Un objeto OODM tiene caractersticas adicionales a las de las

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

entidades o tuplas, como comportamiento, herencia y encapsulado. Tales caractersticas OODM hacen que el modelado OO sea ms natural que el modelado E-R y relacional. De hecho, los modelos E-R y relacionales a menudo obligan al diseador a crear entidades nuevas artificiales para representar entidades reales. Los objetos son descritos por sus atributos, conocidos como variables de instancia en un ambiente OO. Cada atributo tiene un nombre nico y un tipo de datos asociado a l. Los atributos tambin tienen un dominio. El dominio agrupa y describe lgicamente el conjunto de todos los valores posibles que un atributo puede tener. Es importante puntualizar que, al igual que en el modelo E-R, el atributo de un objeto puede tener un valor nico o valores mltiples. Adems, los atributos de objeto pueden hacer referencia a uno o ms objetos. A nivel de ejecucin, el OID del objeto al que se referencia se utiliza para vincular ambos objetos, lo que permite la ejecucin de relaciones entre dos o ms objetos. Esto es distinto al modelo relacional en el que el atributo de una tabla puede contener slo un valor que puede ser utilizado para unir filas (JOIN) en tablas diferentes. La identidad del objeto est representada por el ID de objeto (OID), el cual es nico de ese objeto. El OID es asignado por el sistema al momento de la creacin del objeto y no puede ser cambiado en ninguna circunstancia. No debe confundirse con la clave principal del modelo relacional, ya que esta ltima se basa en valores dados por el usuario de atributos seleccionados y puede ser cambiada en cualquier momento. El OID puede ser eliminado slo si el objeto es eliminado, y ese OID no puede ser reutilizado. El concepto de clase puede ser asociado con los conceptos de conjunto de entidades y tabla de los modelos E-R y relacional, respectivamente. No obstante, clase es un concepto ms poderoso que permite no slo la descripcin de la estructura de datos sino tambin la descripcin del comportamiento de los objetos clase. Adems, el OODM introduce el concepto de tipos de datos abstractos, permitiendo la definicin de tipos de datos nuevos que posteriormente pueden ser utilizados como cualquier otro tipo de datos base que acompaa a una base de datos, incrementando as el contenido semntico de los objetos modelados. El Encapsulado y herencia en este tipo de base de datos son caractersticas que no son soportadas por los modelos de datos relacionales o E-R. El encapsulado es la capacidad de ocultar los detalles internos del objeto (atributos y mtodos). Esta capacidad deriva de que la estructura interna de un objeto no puede ser accedida directamente por otro objeto, garantizando la integridad del estado del objeto. La herencia es la capacidad de un objeto dentro de una jerarqua de heredar la estructura de datos y el comportamiento (mtodos) de las clases sobre ella. Las Relaciones es La principal propiedad de cualquier modelo de datos se encuentra en su representacin de relaciones entre los componentes de datos.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Las relaciones en un OODM pueden ser de dos tipos: relacin interobjeto o herencia de jerarqua de clases. Las Relaciones interobjeto (vnculos atributo-clase), Una relacin atributoclase o relacin interobjeto, se crea cuando el atributo de un objeto hace referencia a otro objeto de la misma o diferente clase. Existen dos tipos de relaciones interobjeto: relaciones 1:M y M:N; la Relaciones 1:M, en contraste con el modelo relacional, en el OODM soporta atributos multivaluados, agregaciones conocidas como conjuntos o bolsas. Esta capacidad es esencial para representar cualquier tipo de relaciones a muchos. Para representar una relacin 1:M se define un atributo en la clase muchos de la relacin para almacenar el identificador del objeto de la clase uno. En la clase uno se define un atributo para almacenar un conjunto de valores, que sern los identificadores de los muchos objetos con los que est relaciona do. Es importante tener en cuenta que aunque la relacin es definida por los atributos en la clase, en la propia base de datos las relaciones son entre objetos, es decir, las relaciones clave primaria-clave ajena son entre filas especficas y no entre tablas completas. En las Relaciones M:N, esto se da Debido a que una base de dato OO permite a los objetos tener atributos multivaluados, las relaciones M:N pueden ser directamente representadas sin necesidad de crear entidades compuestas. Para representar la relacin M:N cada clase que participa en la relacin define un atributo que contendr un conjunto de valores de las otras clases con las que est relacionada. En principio, la capacidad de representar directamente relaciones M:N puede parecer una gran ventaja de las bases de datos OO. Sin embargo, hay que tener mucho cuidado al usarlas debido a que se produce prdida de informacin. Un tipo especial de relacin M:N es la relacin parte de un todo. En esta relacin, un producto puede estar compuesto de muchas partes y subpartes. Y, de la misma forma, la misma parte o subparte puede ser usada en diferentes productos. La forma de implementar esta relacin en una base de datos es la misma que se ha comentado anteriormente, usando conjuntos de identificadores de objetos en las dos clases que estn relacionadas. En la figura se muestra un ejemplo que muestra un esquema de bases de datos orientada a objetos, con una simbologa semejante a UML. En la figura, cada nodo representa una clase, y se compone de 3 niveles: nombre de la clase, atributos y mtodos. Los atributos que tienen el smbolo * son atributos multivaluados. Los nodos se pueden conectar por dos tipos de arcos: Un arco normal (lnea delgada) indica que la clase del destino de la flecha es el dominio de un atributo de la clase origen o el resultado de un mtodo de la clase origen. Esto se puede ver, por ejemplo, en el atributo documento de la clase Proyecto, cuyo dominio es la clase Documento. Un arco grueso indica que la clase origen de la flecha es una subclase de la clase destino (herencia). Esta relacin se puede apreciar entre las clases Informe

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Tcnico o la clase Artculo y Documento, siendo sta ltima la superclase de las dos anteriores. En este ejemplo, adems, se pueden contemplar relaciones interobjeto 1:M, como por ejemplo entre Proyecto.documento y Documento.

Figura 5. Ejemplo Modelo Oriento a Objetos. CAPITULO 2. BASES DE DATOS AVANZADAS. Leccin 6. Bases de datos Cliente Servidor. Esta tipo de arquitecturas cliente/servidor, permiten aprovechar los conceptos de cliente y servidor para desarrollar aplicaciones que accedan a diversas bases de datos de forma transparente. Esto hace viable cambiar la aplicacin en la parte servidora, sin que la aplicacin cliente se modifique. Para que sea posible desarrollar estas aplicaciones es necesaria la existencia de un estndar de conectividad abierta que permita a los computadores y estaciones de trabajo acceder de forma transparente a bases de datos corporativas heterogneas. Lo cual sera en forma breve que las aplicaciones hechas con enfoque cliente servidor para su manejo de base de datos le permiten a los clientes obtener los datos sin necesidad de preocuparse por tener algn tipo de modificacin, mientras que el servidor es el encargado de ser entonces el que se encargue de recibir solicitudes para consultas, actualizar las peticiones de altas o bajas y el manejo de transacciones.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Aclarando un poco los conceptos se puede afirmar que un sistema cliente/servidor es aquel en el que uno o ms clientes y uno o ms servidores, conjuntamente con un sistema operativo subyacente y un sistema de comunicacin entre procesos, forma un sistema compuesto que permite cmputo distribuido, anlisis, y presentacin de los datos. Si existen mltiples servidores de procesamiento de base de datos, cada uno de ellos deber procesar una base de datos distinta, para que el sistema sea considerado un sistema cliente/servidor. Cuando dos servidores procesan la misma base de datos, el sistema ya no se llama un sistema cliente/servidor, sino que se trata de un sistema de base de datos distribuido. Los clientes, a travs de la red, pueden realizar consultas al servidor. El servidor tiene el control sobre los datos; sin embargo los clientes pueden tener datos privados que residen en sus computadores. Las principales caractersticas de la arquitectura cliente/servidor son: - El servidor presenta a todos sus clientes una interfaz nica y bien definida. - El cliente no necesita conocer la lgica del servidor, slo su interfaz externa. - El cliente no depende de la ubicacin fsica del servidor, ni del tipo de equipo fsico en el que se encuentra, ni de su sistema operativo. - Los cambios en el servidor implican pocos o ningn cambio en el cliente. Como ejemplos de clientes pueden citarse interfaces de usuario para enviar comandos a un servidor, APIs (Aplication Program Interface) para el desarrollo de aplicaciones distribuidas, herramientas en el cliente para acceder a servidores remotos (por ejemplo, servidores de SQL) o aplicaciones que solicitan acceso a servidores para algunos servicios. Otros ejemplos de servidores pueden citarse servidores de ventanas como Xwindows, servidores de archivos como NFS, servidores para el manejo de bases de datos (como los servidores de SQL), servidores de diseo y manufactura asistidos por computador, etc.

Figura 6. Ejemplo Cliente/Servidor Generico.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Leccin 7. Bases de datos Distribuidas. Este tipo de base de datos se considera como un grupo de datos que pertenecen a un sistema pero a su vez est repartido entre computadores de una misma red, ya sea a nivel local o cada uno en una diferente sitio geogrfico, cada sitio en la red es autnomo en sus capacidades de procesamiento y es capaz de realizar operaciones locales y en cada uno de estos computadores debe estar ejecutando una aplicacin a nivel global que permita la consulta de todos los datos como si se tratase de uno solo. Para tener una base de datos distribuida debe cumplirse las condiciones de una red de computadores. Una red de comunicacin provee las capacidades para que un proceso sea ejecutado en un sitio de la red, enviando y recibiendo mensajes de otro proceso ejecutndose en un sitio distinto. En las bases de datos distribuidas los parmetros a considerar incluyen: Retraso en la entrega de mensajes, Costo de transmisin de un mensaje y Confiabilidades de la red.

Figura 7. Ejemplo de una Base de Datos Distribuidas . Teniendo en cuenta que un sistema de bases de datos distribuidas se compone de un conjunto de sitios conectados entre s mediante algn tipo de red de comunicaciones en el cual: 1. Cada sitio es un sistema de B.D. por s mismo. 2. Los sitios han convenido en trabajar juntos con el fin de que un usuario de cualquier sitio pueda obtener acceso a los datos de cualquier punto de la red tal como si todos los datos estuvieran almacenados en el sitio propio del usuario.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

El DDBMS (Distributed DBMS), es el software que administra todas las bases de datos de los sitios y proporciona un mecanismo de acceso que hace transparente esta distribucin a los usuarios. A manera de conclusin, se puede decir que una bases de datos distribuidas es un objeto virtual, que surge de la unin de munchas bases de datos que han a cordado trabajar juntas, y una de las ventajas que tiene este tipo de bases de datos es que almacena la informacin que ms se utiliza de manera local y solo en algunas ocasiones accede de manera remota a informacin de otros sitios. Leccin 8. Bases de datos Web. La utilizacin de la World Wide Web (www) para presentar y acumular datos se ha desarrollado mucho ms all de la sencilla presentacin de pginas, ya no se hacen los antiguos diseos web en los que los diseadores creaban una pgina independiente para cada elemento de la coleccin que queran mostrar, esas pginas eran difciles de mantener y de organizar. Cabe hacer mencin especial al gran nmero de aplicaciones a las que da soporte Internet, as como a la naturaleza de las mismas, ya que no son aplicaciones estticas sino que estn en constante renovacin (esto hace que sea especialmente importante separar los datos con los que se trabaja de la aplicacin que los gestiona). Todo ello influye en la forma de almacenar y organizar la informacin, debiendo de tener en cuenta todos estos factores a la hora de crear una BBDD para la web. Cualquier sitio web que presente informacin sobre un conjunto de elementos similares es candidato para la utilizacin de una base de datos web. La solucin general consiste en definir una base de datos, aadir un registro para cada elemento (directamente en la base de datos o dinmicamente por la web) y despus consultar dicha base de datos para generar pginas web sobre la marcha. Una pgina de men codificada en HyperText Markup Language (HTML) convierte en una consulta a una base de datos de varios registros. Esto supone una increble ventaja sobre todo a la hora del mantenimiento ya que es ms fcil tratar una base de datos que muchas pginas individuales. Tambin un aumento de las capacidades del HTML ya que ste tiene muchas limitaciones. Las tecnologas web estn reemplazando arquitecturas como la terminal o clienteservidor, incluyendo servicios y servidores web y de base de datos entre ellos. El funcionamiento de un navegador web es el sig uiente: 1. El usuario haciendo uso del navegador web (sistema cliente) solicita visualizar una pgina web. 2. El navegador solicita esta pgina (que est codificada en lenguaje HTML, el lenguaje que puede interpretar) al servidor web (sistema servidor). 3. El servidor web enva la informacin que le han pedido, en HTML, al navegador del usuario. 4. El navegador muestra la pgina web en la pantalla del usuario.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

El servidor debe devolver la informacin solicitada en HTML, as la informacin puede estar almacenada en el servidor de forma esttica (un fichero .html) o ser generada de forma dinmica y codificada en HTML. Los distintos Sistemas Gestores de Bases de Datos (SGBD) existentes incorporan en sus ltimas versiones software de tipo middleware (capa de software que se sita sobre el SGBD) para aadir conectividad a la base de datos a travs de Internet, por lo que realmente las bases de datos web no son mas que SGBD utilizados y orientados con vistas a la web. Los middleware desarrollados en los distintos SGBD suelen emplear ODBC (traduce las consultas de datos de la aplicacin en comandos que el SGBD entienda) para conectar con la BD, junto con diversos conjuntos de herramientas para facilitar al usuario la implementacin de la comunicacin con la BD a travs de Internet. Las principales caractersticas que debe cumplir un SGBD utilizado en tecnologa web son las siguientes: 1. Permitir acceso concurrente a los datos. 2. Ofrecer mecanismos de seguridad. 3. Soportar transacciones. 4. Permitir almacenar grandes volmenes de datos, y almacenamiento de diferentes archivos. Como ejemplo de una base de datos Web se presenta una Web simplificada de comercio electrnico. Esta base de datos Web deber soportar la capacidad de mostrar los productos o servicios disponibles y realizar transacciones de ventas bsicas. Como tablas contaremos con: - CUSTOMER: tabla con los detalles de un cliente registrado, de forma general contendr los datos sobre el nombre, apellidos, datos de facturacin, pago, etc - PRODUCT: tabla con los detalles individuales de cada producto como pueden ser su identificador, nombre, categora a la que pertenece, precio, unidades disponibles - ORDER: detalles generales del pedido, como pueden ser la fecha, identificador del cliente, etc - ORDLINE: lnea del pedido que contiene los productos seleccionados en cada pedido, as como su cantidad. - SHOPCART: tabla auxiliar que contiene los productos seleccionados por el cliente en su carro de compra, as como su cantidad. Esta es una tabla de trabajo, cuyo contenido se borrara cuando el cliente cierre su sesin en la pgina o cierre el explorador. Como las tablas anteriores podremos incluir muchas mas para hacer el sistema mas completo como puede ser, tablas que hagan referencia a impuestos aplicables a cada uno de los pases, una tabla que contenga a los clientes que desean ser notificados si el precio de un producto alcanza un cierto nivel, una tabla que tenga una serie de ofertas o promociones para un articulo

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

determinado Ya dentro de cada tabla podramos complicarlo todo lo que quisiramos aadiendo mas informacin a cada una de las tablas, como por ejemplo mantener informacin sobre el ultimo acceso de un cliente para mostrar los ltimos productos visitados, aadir distintos tipos de miembros (cliente normal, mayorista, ) Las principales ventajas e inconvenientes que proporciona el uso de un SGBD en la web se mencionan a continuacin: Ventajas. 1. Independencia del Hardware y el Software 2. Independencia de la ubicacin 3. Facilita el mantenimiento de las aplicaciones web, materializando la separacin entre la persistencia de datos y las capas de presentacin y dominio de la aplicacin. 4. Facilita la portabilidad del sistema. 5. Independencia de la plataforma. Inconvenientes. 1. Decremento de la seguridad al estar accesible desde cualquier ubicacin. 2. Incremento de la complejidad de diseo de la aplicacin web. 3. Fiabilidad dependiente de la disponibilidad de red del servidor y/o servidores donde se aloja la Base de Datos. Leccin 9. Bodegas de datos. Una bodega de datos es una herramienta empresarial utilizada por los negocios como una solucin informtica que consolida los datos de fuentes internas y externas de una entidad, institucin o negocio, en un solo sitio, con el objetivo de facilitar las tareas de consulta y anlisis de la informacin. Cuando una bodega de datos contiene datos especficos de una dependencia (direccin, coordinacin o grupo) es llamada tambin data mart; si la bodega de datos integra datos de varias dependencias es llamada tambin data warehouse. Su objetivo es soportar la toma de decisiones en un negocio (no las operaciones del negocio) y centralizar una gran variedad de datos e informacin, interpretar dicha informacin y darle un valor agregado para beneficio del negocio todo ello por supuesto, con un fcil acceso y visualizacin por parte de los usuarios. Los tres aspectos ms importantes que intervienen en el establecimiento y el uso de una bodega de datos son: El diseo, este debe basarse en un estudio profundo tanto de la empresa como de las personas o reas que van a utilizar la bodega todo con el fin de que adecuar la informacin dependiendo sus necesidades, ya que es muy importante que los datos estn almacenados ah de una manera eficaz y rpida para la hora

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

en que se requera tomar una decisin se encuentren informes detallados que resuelvan todas las inquietudes y preguntas que surgen en la organizacin. El mantenimiento, este debe elaborarse peridicamente, es decir, mantenimiento en este caso significa hacer una actualizacin constante de la informacin para estar al tanto de todos los sucesos y aprovechar las oportunidades. El uso de la bodega de datos: para sacar un completo provecho de las bodegas de datos es necesario establecer que personas las van a utilizar y a estas mismas darle las instrucciones mas adecuadas para agilizar los procesos de bsqueda en las bodegas ya que el xito no depende solo de la bodega y de su informacin sino tambin del correcto manejo de las personas que estn a su cargo. Las bodegas de datos le permite a los usuarios asceder a esa informacin importante de los clientes, para buscar relaciones y efectuar consultas. El proceso mediante el cual los usuarios se sientan enfrente de una montaa de hechos y datos para descubrir tendencias que sugieran nuevas oportunidades de negocios se llama minera de datos. Para la creacin de una bodega de datos se necesitan 2 tipos de herramientas que son: Herramientas de Hadware: Como herramientas de hardware requieren de un servidor para el almacenamiento y manejo de la base de datos corporativa; este servidor se recomienda que sea altamente escalable, pues algunas veces el proyecto de construccin de la bodega presenta redimensionamiento a medida que se avanza en la implementacin. La capacidad inicial de almacenamiento estar determinada por los requerimientos de informacin histrica presentados por la empresa y por la perspectiva de crecimiento que se tenga. Herramientas de Software: Las herramientas se clasifican en cuatro categoras bsicas: - Herramientas de Almacenamiento: corresponde a la herramienta en la cual se irn a almacenar los datos. Existen muchas opciones dependiendo del volumen de los datos, presupuesto y capacidad de su sistema. Cada uno de los sistemas de administracin de bases de datos, como Oracle, DB2, Informix, TeraData, Sybase, etc, tienen una facilidad de Data Warehouse. - Herramientas de Extraccin y Coleccin: Ayudan a definir, acumular, totalizar y filtrar los datos de sus sistemas transaccionales en el Data Warehouse. La mayora de esas herramientas son desarrolladas por el personal interno de la compaa dado el gran conocimiento que tienen de los sistemas transaccionales. - Herramientas para Elaboracin de Reportes a Usuarios Finales: Es la interfase vista por el usuario. Al usuario se le debe proveer un mecanismo para que vea los

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

datos a un alto nivel y que entonces obtenga con ello la solucin a preguntas especficas. Existen muchas herramientas, incluyendo Cognos Powerpla y, Business Objects, SAS, ShowCase Strategy etc. - Herramientas de Anlisis Inteligente: Entre ellas estn las de empresas como IBM, SAS, Arbor, Cognos, Business Objects, entre otras. Estas herramientas han sido construidas utilizando inteligencia artificial que buscan alrededor del Data Warehouse modelos y relaciones en los datos. Estas herramientas utilizan una tcnica conocida como Data Minning o Minera de datos. Leccin 10. Minera de datos. La minera de datos, ms conocida por su nombre en ingls , datamining o su sigla DM, es un conjunto de tcnicas, modelos y metodologas de extraccin de informacin desconocida u oculta, que puede estar presente en datos conocidos. La correcta comparacin, anlisis y puesta en contexto de ciertos datos, que de por s solos no parecen relevantes, puede derivar en la obtencin de informacin muy valiosa. La informacin obtenida de la minera de datos puede resultar de vital importancia y aportar soluciones y respuestas a innumerables aspectos de la gestin empresarial, las ciencias, los procesos industriales, el marketing, la sociologa, la medicina, etc. El proceso de minera de datos se conforma de varios pasos que dependern del tipo de datos a analizar y los objetivos planteados. El primer paso es la eleccin de las variables a ser analizadas y los objetivos finales. En segundo lugar, se analizan las propiedades de los datos o variables. Luego, se selecciona el mtodo de extraccin que mejor se aplica al caso. Y por ltimo, se extrae la informacin, se interpreta y se evalan los resultados. La minera de datos es el proceso de detectar la informacin procesable de los conjuntos grandes de datos. Utiliza el anlisis matemtico para deducir los patrones y tendencias que existen en los datos. Normalmente, estos patrones no se pueden detectar mediante la exploracin tradicional de los datos porque las relaciones son demasiado complejas o porque hay demasiado datos. Estos patrones y tendencias se pueden recopilar y definir como un modelo de minera de datos. Los modelos de minera de datos se pueden aplicar en escenarios como los siguientes: Pronstico: clculo de las ventas y prediccin de las cargas del servidor o del tiempo de inactividad del servidor. Riesgo y probabilidad : eleccin de los mejores clientes para la distribucin de correo directo, determinacin del punto de equilibrio probable para los escenarios de riesgo, y asignacin de probabilidades a diagnsticos y otros resultados. Recomendaciones: determinacin de los productos que se pueden vender juntos y generacin de recomendaciones. Bsqueda de secuencias : anlisis de los artculos que los clientes han introducido en el carrito de la compra y prediccin de posibles eventos.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Agrupacin: distribucin de clientes o eventos en grupos de elementos relacionados, y anlisis y prediccin de afinidades. La generacin de un modelo de minera de datos forma parte de un proceso mayor que incluye desde la formulacin de preguntas acerca de los datos y la creacin de un modelo para responderlas, hasta la implementacin del modelo en un entorno de trabajo. Este proceso se puede definir mediante los seis pasos bsicos siguientes: 1. 2. 3. 4. 5. 6. Definir el problema Preparar los datos Explorar los datos Generar modelos Explorar y validar los modelos Implementar y actualizar los modelos

El siguiente diagrama describe las relaciones existentes entre cada paso del proceso y las tecnologas de Microsoft SQL Server que se pueden usar para completar cada paso. El proceso que se ilustra en el diagrama es cclico, lo que significa que la creacin de un modelo de minera de datos es un proceso dinmico e iterativo. Una vez que

ha explorado los datos, puede que descubra que resultan insuficientes para crear los modelos de minera de datos adecuados y que, por tanto, debe buscar ms datos. O bien, puede generar varios modelos y descubrir entonces que no responden adecuadamente al problema planteado cuando los defini y que, por tanto, debe volver a definir el problema. Es posible que deba actualizar los modelos una vez implementados debido a que haya ms datos disponibles. Puede que haya que repetir cada paso del proceso muchas veces para crear un modelo adecuado. La minera de datos de Microsoft SQL Server ofrece un entorno integrado para crear y trabajar con modelos de minera de datos. Este entorno incluye SQL Server Development Studio, que contiene algoritmos de minera de datos y herramientas de consulta que facilitan la generacin de una solucin completa para una serie de proyectos, y SQL Server Management Studio, que contiene

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

herramientas que permiten examinar modelos y administrar objetos de minera de datos. Captulo 3. Administracin de bases de datos. Leccin 11. Administracin de bases de datos. Administrador de la Base de Datos . Es la persona encargada de definir y controlar las bases de datos corporativas, adems proporciona asesora a los desarrolladores, usuarios y ejecutivos que la requieran. Es la persona o equipo de personas profesionales responsables del control y manejo del sistema de base de datos, generalmente tiene(n) experiencia en DBMS, diseo de bases de datos, Sistemas operativos, comunicacin de datos, hardware y programacin. Un Administrador de Base de Datos de tiempo completo normalmente tiene aptitudes tcnicas para el manejo del sistema en cuestin adems, son cualidades deseables nociones de administracin, manejo de personal e incluso un cierto grado de diplomacia. La caracterstica ms importante que debe poseer es un conocimiento profundo de las polticas y normas de la empresa, as como el criterio de la empresa para aplicarlas en un momento dado. La responsabilidad general del DBA es facilitar el desarrollo y el uso de la Base de Datos dentro de las guas de accin definidas por la administracin de los datos. El Administrador de Bases de Datos es responsable primordialmente de: Administrar la estructura de la Base de Datos. Administrar la actividad de los datos. Administrar el Sistema Manejador de Base de Datos. Establecer el Diccionario de Datos. Asegurar la confiabilidad de la Base de Datos. Confirmar la seguridad de la Base de Datos. Administrar la estructura de la Base de Datos: Esta responsabilidad incluye participar en el diseo inicial de la base de datos y su puesta en prctica as como controlar, y administrar sus requerimientos, ayudando a evaluar alternativas, incluyendo los DBMS a utilizar y ayudando en el diseo general de la base de datos. En los casos de grandes aplicaciones de tipo organizacional, el DBA es un gerente que supervisa el trabajo del personal de diseo de la BD. Una vez diseada las bases de datos, es puesta en prctica utilizando productos del DBMS, procedindose entonces a la creacin de los datos (captura inicial). El DBA participa en el desarrollo de procedimientos y controles para asegurar la calidad y la alta integridad de la BD. Los requerimientos de los usuarios van modificndose, estos encuentran nuevas formas o mtodos para lograr sus objetivos; la tecnologa de la BD se va modificando y los fabricantes del DBMS actualizan sus productos. Todas las

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

modificaciones en las estructuras o procedimientos de BD requieren de una cuidadosa administracin. Administracin de la Actividad de Datos: El DBA no es usuario del sistema, no administra valores de datos; sino la actividad de datos; protege los datos, no los procesa. Dado que la base de datos es un recurso compartido, el DBA debe proporcionar estndares, guas de accin, procedimientos de control y la documentacin necesaria para garantizar que los usuarios trabajen en forma cooperativa y complementaria al procesar datos en la bases de datos. Administrar el Sistema Manejador de Base de Datos: Existe una gran actividad al interior de un DBMS. La concurrencia de mltiples usuarios requiere la estandarizacin de los procesos de operacin; el DBA es responsable de estas especificaciones y de asegurarse que estas lleguen a quienes concierne. Todo el mbito de la base de datos se rige por estndares, desde la forma de cmo se captura la informacin (tipo de dato, longitud, formato), como es procesada y presentada. El nivel de estandarizacin alcanza hasta los aspectos ms internos de la base de datos; como s accesa a un archivo, como se determinan los ndices primarios y auxiliares, registros, etc. El DBA debe procurar siempre que los estndares q ue sern aplicados beneficien tambin a los usuarios, privilegiando siempre la optimizacin en la operacin del DBMS y el apego de las polticas de la empresa. Entre las funciones del DBA se encuentra la de revisar los estndares peridicamente para determinar su operatividad, ajustarlos, ampliarlos o cancelarlos y hacer que stos se cumplan. Establecer el Diccionario de Datos: Cuando se definen estndares sobre la estructura de la base de datos, se deben de registrarse en una seccin del diccionario de datos a la que todos aquellos usuarios relacionados con ese tipo de proceso pueden acceder. Este metadato debe precisar informacin que nos indique con claridad el tipo de datos que sern utilizados, sus mbitos de influencia y sus limitantes de seguridad. Asegurar la Confiabilidad de la Base de Datos: Se trata de realizar un sistema de bases de datos lo suficientemente robusto para que sea capaz de recuperarse frente a errores o usos inadecuados. Se deben utilizar gestores con las herramientas necesarias para la reparacin de los posibles errores que las bases de datos pueden sufrir, por ejemplo tras un corte inesperado de luz. Confirmar la Seguridad de la Base de Datos: Coordinar las nuevas propuestas para realizar ajustes en los derechos de acceso a datos compartidos y aplicaciones especficamente propuestas seran analizados en conjunto con los supervisores o directivos de las reas involucradas para determinar si procede pudieran aparecer problemas cuando dos o ms grupos de usuarios quedan autorizados para notificar los mismos datos. Uno de tales conflictos es el de la actualizacin perdida; este ocurre cuando el trabajo de un usuario queda

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

sobrescrito sobre por el de un segundo usuario. El DBA queda responsabilizado para identificar la posible ocurrencia de dichos problemas as como de crear normas y procedimientos para su eliminacin. Se obtendrn este tipo de garantas cuando el DBMS sea capaz de implementar las restricciones aplicables al acceso concurrente, y este sea utilizado adecuadamente por progra madores y usuarios; para borrar lo anterior, se hace indispensable el apego a los estndares el seguimiento de instructivos y manuales y las reglas establecidas para los diversos procesamientos y procedimientos que se llevan a cabo. Entre las alternativas mas utilizadas por el DBA para tratar de resolver o minimizar este problema se encuentran las siguientes: Restringir el acceso a los procedimientos para ciertos usuarios. Restringir al acceso a los datos para ciertos usuarios procedimientos y/o datos. Evitar la coincidencia de horarios para usuarios que comparten. Las tcnicas de recuperacin son otra funcin esencial del DBA al administrar la actividad de datos. A pesar de que el DBMS lleva a cabo una parte del proceso de recuperacin, los usuarios determinan en forma critica la operatividad de esos sistemas de proteccin. El DBA debe anticipar fallas y definir procedimientos estndares de operacin; los usuarios deben saber qu hacer cuando el sistema este cado y que es lo primero que debe realizarse cuando el sistema este puesto en marcha nuevamente. El personal de operacin deber saber cmo iniciar el proceso de recuperacin de la BD que copias de seguridad utilizar; como programar la reejecucin del tiempo perdido y de las tareas pendientes; es importante tambin establecer un calendario para llevar a cabo estas actividades sin afectar a otros sistemas dentro de la organizacin que hagan uso de los mismos recursos de computo. Destacan por su importancia en el proceso de recuperacin y a su vez en la ate ncin que prestan a otros sectores de la organizacin. Los dispositivos de comunicacin remota, los sistemas de interconexin y otros accesorios de uso compartido. El DBA es el responsable de la publicacin y mantenimiento de la documentacin en relacin con la actividad de los datos, incluyendo los estndares de la BD, los derechos de recuperacin y de acceso a la BD, los estndares para la recuperacin de cadas y el cumplimiento de las polticas establecidas. Los productos DBMS ms populares que se encue ntran en el mercado proporcionan servicios de utileras para ayudar al DBA en la administracin de los datos y su actividad. Algunos sistemas registran en forma automtica los nombres de los usuarios y de las aplicaciones a las que tienen acceso as como a otros objetos de la BD. Incorpora tambin utileras que permitan definir en el diccionario de datos las restricciones para que determinadas aplicaciones o mdulos de ellas solo tengan acceso a segmentos especficos de la BD.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Objetivos del Administrador de la Base de Datos. Mantener la Integridad de los Datos. Una base de datos debe protegerse de accidentes tales como los errores en la entrada de los datos o en la programacin, del uso mal intencionado de la base de datos y de los fallos del hardware o del software que corrompen los datos. La proteccin contra accidentes, que ocasiona inexactitudes en los datos, es parte del objetivo de garantizar la integridad de los datos. Estos accidentes incluyen los fallos durante el procesamiento de las transacciones, los errores lgicos que infringen la suposicin de que las transacciones preservan las restricciones de consistencia de la base de datos y las anomalas debido al acceso concurrente en la base de datos (acceso concurrente). La integridad, se encarga de asegurar que las operaciones ejecutadas por los usuarios sean correctas y mantengan la consistencia de la base de datos. Mantener la Seguridad de los Datos. La proteccin de la base de datos de usos mal intencionados o no autorizados se denomina seguridad de los datos. La seguridad se encarga de limitar a los usuarios a ejecutar nicamente las operaciones permitidas. Mantener la Disponibilidad de los Datos. La posibilidad de fallos de hardware o de software requiere procedimientos de recuperacin de la base de datos. Tiene que proporcionar medios para el restablecimiento de las bases de datos que se hayan corrompido por desperfectos del sistema, a un estado uniforme. Funciones Bsicas del Administrador de la Base de Datos. Creacin de Bases de Datos y Tablas. Creando Bases de Datos: Localizacin de las bases de datos. Tipo de base de datos (modo de direccionamiento). Creando Tablas: Seleccionando tipos de datos. Tablas fragmentadas o no fragmentadas. Localizacin de la tabla. Determinacin del espacio en disco. Modo de aseguramiento de candados. Especificacin de las Restricciones de Integridad de los Datos. Las restricciones de integridad se mantienen en una estructura especial del sistema que consulta el gestor de la base de datos cada vez que se tiene lugar una actualizacin en el sistema. Estos son algunos mtodos para asegurar la integridad de los datos: Privilegios: Base de datos.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Tabla. Columna Integridad de identidad, semntica y referencial. Vistas. Administrar la Concurrencia. La administracin de la concurrencia involucra como los datos son consultados y actualizados en un ambiente multiusuario. Existen dos tipos de control de la concurrencia: Concurrencia de Lectura: (Instruccin SELECT) Administrada a travs de los niveles de aislamiento. Concurrencia de Actualizacin: Instrucciones INSERT, DELETE y UPDATE. Optimizacin del Acceso a Datos. ndices. Estadsticas de actualizacin. Distribucin de datos. Definir el Esquema Conceptual. Es tarea del administrador de datos decidir con exactitud cual es la informacin que debe mantenerse en la base de datos, una vez identificado los datos a almacenar en un nivel abstracto, el dba debe crear a continuacin el esquema conceptual correspondiente, empleando el DDL conceptual. Definir el Esquema Interno. El dba debe definir la representacin de la informacin en la base de datos almacenada (diseo fsico). Debe crear la definicin de estructura de almacenamiento correspondiente (esquema interno) con el DDL interno y definir la correspondencia entre los esquemas interno y conceptual. Vincularse con los Usuarios. El dba debe encargarse de la comunicacin con los usuarios, garantizar la disponibilidad de los datos que requieren y escribir y/o ayudar a los usuarios a escribir los esquemas externos necesarios, empleando el DDL externo aplicable. Procedimientos de Respaldo y Recuperacin. El dba debe definir un plan de recuperacin adecuado que incluya descarga o vaciado peridico de la base de datos en un medio de almacenamiento de respaldo, y procedimientos para cargar otra vez la base de datos a partir del vaciado ms reciente cuando sea necesario. Supervisar el Desempeo y Responder a cambios en los Requerimientos. El dba debe organizar el sistema de modo que se obtenga el desempeo que sea "el mejor para la empresa", y realizar los ajustes apropiados cuando cambien los requerimientos. Concesin de Autorizacin para el Acceso a los Datos. La concesin de diferentes tipos de autorizacin, permite al administrador de la base de datos

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

regular que partes de la base de datos van a poder ser accedidas por varios usuarios. Definicin de esquema. Es el esquema original de la base de datos se crea escribiendo un conjunto de definiciones que son traducidas por el compilador de DDL a un conjunto de tablas que son almacenadas permanentemente en el diccionario de datos. Definicin de la estructura de almacenamiento del mtodo de acceso. Estructuras de almacenamiento y de acceso adecuados se crean escribiendo un conjunto de definiciones que son traducidas por e compilador del lenguaje de almacenamiento y definicin de datos. Funciones Especficas del DBMS El sistema manejador de bases de datos es la porcin ms importante del software de un sistema de base de datos. Un DBMS es una coleccin de numerosas rutinas de software interrelacio nadas, cada una de las cuales es responsable de alguna tarea especfica. El DBMS es un conjunto de programas que coordina y controla la creacin y los accesos a la base de datos. Se compone de un Lenguaje de Definicin de Datos (DDL), que es la parte esttica en donde se define la estructura de la base de datos; de un Lenguaje de Manipulacin de Datos (DML) que es la parte dinmica y de un Lenguaje de Consulta (SQL). Adems de administrar la actividad de datos y la estructura de la base de datos, el DBA debe administrar el DBMS mismo. Deber compilar y analizar estadsticas relativas al rendimiento del sistema e identificar reas potenciales del problema. Dado que la BD esta sirviendo a muchos grupos de usuarios, el DBA requiere investigar todas las quejas sobre el tiempo de respuesta del sistema, la precisin de los datos y la facilidad de uso. Si se requieren cambios el DBA deber planearlos y ponerlos en prctica. El DBA deber vigilar peridica y continuamente las actividades de los usuarios en la base de datos. Los productos DBMS incluyen tecnologas que renen y publican estadsticas. Estos informes pudieran indicar cuales fueron los usuarios activos, que archivos y que elementos de datos han sido utilizados, e incluso el mtodo de acceso que se ha aplicado. Pueden capturarse y reportarse las tasas de error y los tipos de errores. El DBA analizar estos datos para determinar si se necesita una modificacin en el diseo de la BD para manejar su rendimiento o para facilitar las tareas de los usuarios; de ser as, el DBA la llevar a cabo. El DBA deber analizar las estadsticas de tiempo de ejecucin sobre la actividad de la BD y su rendimiento. Cuando se identifique un problema de rendimiento, ya sea mediante una queja o un informe, el DBA deber determinar si resulta apropiada una modificacin a la estructura de la base de datos o al sistema. Casos como la adicin de nuevas claves o su eliminacin, nuevas relaciones entre

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

los datos y otras situaciones tpicas debern ser analizadas para determinar el tipo de modificacin procedente. Cuando el fabricante del DBMS en uso anuncie una nueva versin del producto, debe realizarse un anlisis de las caractersticas que esta incorpora e insopesarlas contra las necesidades de la comunidad de usuarios. Si se decide la adquisicin del producto, los usuarios deben ser notificados y capacitados en su uso. El DBA deber administrar y controlar la migracin tanto de las estructuras, como de los datos y las aplicaciones. El software de soporte y otras caractersticas de hardware pueden implicar tambin modificaciones de las que el DBA es responsable ocasionalmente, estas modificaciones traen como consecuencia cambios en la configuracin o en algunos parmetros de operacin del DBMS. Las Funciones Principales de un DBMS son: Manejo de un Diccionario de Datos. Definiciones y relaciones entre los datos. Administracin de los Datos Almacenados. Creacin de estructuras complejas requeridas para el almacenamiento de los datos, descargando al usuario de definir y programar las caractersticas fsicas de los datos. Transformacin y Presentacin de los Datos. Transformacin de los datos nuevos para que satisfaga la estructura ya definida. Seguridad. Fortalece la seguridad y la privacidad. Control de Concurrencia. Controla el acceso multiusuarios. Consiste en controlar la interaccin entre los usuarios concurrentes para no afectar la inconsistencia de los datos. Integridad de Datos. Minimiza la redundancia y maximiza la consistencia. Consiste en contar con mecanismos que permitan el control de la consistencia de los datos evitando que estos se vean perjudicados por cambios no autorizados o previstos. Lenguaje de Acceso a la Base de Datos. (Interfaz para la programacin de aplicaciones). Provee acceso a los datos va lenguaje de consulta SQL y va lenguaje procedural (pascal, c, etc.). Interfaz de Comunicacin de Datos. Permite el requerimiento de usuarios en ambiente de red. Crear y organizar la Base de datos. Establecer y mantener las trayectorias de acceso a la base de datos de tal forma que los datos puedan ser accesados rpidamente. Manejar los datos de acuerdo a las peticiones de los usuarios. Registrar el uso de las bases de datos. Interaccin con el manejador de archivos. Esto a travs de las sentencias en DML al comando del sistema de archivos. As el Manejador de base de datos es el responsable del verdadero almacenamiento de los datos. Respaldo y recuperacin. Consiste en contar con mecanismos implantados que permitan la recuperacin fcilmente de los datos en caso de ocurrir fallas en el sistema de base de datos.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

Leccin 12: Importancia de la Administracin de Base de Datos. Su propsito es definir una arquitectura que sirva como referencia. Esta tambin es llamada arquitectura referencial a tres niveles, consta de tres niveles: Nivel Interno: Es el ms cercano al almacenamiento fsico; es decir, es el que se ocupa de la forma como se almacena fsicamente los datos. Nivel Externo: Es el ms cercano a los usuarios; es decir, es el que se ocupa de la forma como los usuarios individuales perciben los datos. Nivel Conceptual: Es el nivel de mediacin entre los dos anteriores. En este se trabaja con informacin; esto es, con datos suficientes para provocar acciones. La vista conceptual es la representacin de toda la informacin contenida en la base de datos, tambin una forma un tanto abstracta si se compara con el almacenamiento fsico de los datos. La informacin es una esencia nueva y no redundante por lo que su adquisicin aumenta el conocimiento. El Sistema Administrador de la Base de Datos. Un sistema de base de datos, es la combinacin de programas y archivos que se utilizan conjuntamente. Un conjunto integrado de programas para dar apoyo en una base de datos puede formar un sistema de manejo de bases de datos y sirve adems para supervisar y mantener la vista lgica global de los datos. El DBMS es conocido tambin como Gestor de Base de datos. Para ver el grfico seleccione la opcin "Descargar" del men superior Sistema Gestor de Base de Datos. El DBMS sirve como interfase entre la base de datos fsica y las peticiones del usuario. El DBMS interpreta las peticiones de entrada/salida del usuario y las manda al sistema operativo para la transferencia de datos entre la unidad de memoria secundaria y la memoria principal. En s, un sistema manejador de base de datos es el corazn de la base de datos ya que se encarga del control total de los posibles aspectos que la puedan afectar. Leccin 13. Mantenimiento de las bases de datos. Dentro de las tareas habituales de Mantenimiento de las Bases de Datos se encuentran aquellas destinadas al control y respaldo de las mismas como: Control de Integridad, Chequeo de Consistencia, Copias de Seguridad o Compactacin de las bases. Tambin es necesario ejecutar trabajos de mantenimiento cuyos objetivos sean el de mantener el buen desempeo de las bases de datos y evitar su degradacin. Esos trabajos son la reorganizacin de ndices y la actualizacin de estadsticas. Los cuales son independientes del estado de la base de datos. Puede ocurrir que a la base le falten estudios de optimizacin pero, al menos, mantendremos la

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos

eficiencia actual. Si la base se encuentra optimizada, entonces ms an, son necesarios para evitar la degradacin producto del uso continuo. Estos trabajos deben realizarse fuera de lnea por motivos de: alto consumo de recurso y bloqueo de las tablas en el momento de ejecucin; por este motivo es recomendable realizar estos trabajos los fines de semana. Lo cual genera una tarea de agendar horarios, en donde las bases de datos se encuentren libres de cualquier actividad de produccin. La frecuencia de ejecucin de estos trabajos depende bsicamente de dos factores: tamao de la base y tiempo libre para ejecutarlos. La frecuencia ideal sera reorganizar todos los ndices de todas las tablas una vez por semana y, de aquellas tablas ms accedidas, una vez entre semana. La misma frecuencia sera deseable para la actualizacin de las estadsticas; adicional a todo esto, es necesario configurar el servidor para que haga mantenimientos peridicos de la base de datos, as sus datos no se perdern frente a posibles errores del motor. La fase de mantenimiento inicia cargando la base de datos, en esta fase permanece hasta que es reestructurada. De hecho, el mantenimiento, responsabilidad de la oficina de ABD, es una fase predominante en el ciclo de vida de una base de datos y comprende dos clases de tareas: monitoreo de una base de datos en actividad y restauracin de una base de datos fallada. Monitoreo: Es la responsabilidad del staff de ABD supervisar el rendimiento de un SGBD, incluye el rol de intercomunicador entre la comunidad de usuarios y los operadores, y monitorear el rendimiento del SGBD en funcin de las distintas aplicaciones. El staff de ABD representa a los usuarios investigando los informes de fallas o anomalas del sistema durante la ejecucin de los programas. Adems el staff de ABD hace disponible la informacin sobre la actual configuracin de la base de datos, y los estndares de operacin vigentes. Para monitorear el rendimiento de la base de datos se utilizan programas utilitarios del SGBD que proveen estadsticas sobre la utilizacin del almacenamiento, tiempo de acceso y rendimiento (throughput) general del sistema. Cuando el rendimiento del acceso a la base de datos se degrada a un nivel inaceptable, el staff de ABD reorganiza la base de datos fsica e instala un nuevo mdulo de correspondencia global / fsico. Cuando surgen modificaciones a la estructura lgica de la base de datos, se reciclan las fases de modelizacin e implementacin. Recuperacin ante fallas: Cuando el SGBD falla lo que en numerosas puede ocurrir, la base de datos debe ser restaurada. Una de las dificultades para restaurar una base de datos es determinar la causa de la falla. Es difcil generar un diagnstico cuando se ejecutan varias transacciones concurrentemente sobre la base de datos. Esta es una de las principales desventajas de los SGBDs.

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA UNAD ESCUELA DE CIENCIAS BSICAS TECNO LOGA E INGENIERAS Contenido Seguridad en bases de datos