Académique Documents

Professionnel Documents

Culture Documents

Windows Uefi Securité TDM + Introduction

Transféré par

coolandtheTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Windows Uefi Securité TDM + Introduction

Transféré par

coolandtheDroits d'auteur :

Formats disponibles

Scurit et mobilit

Windows 8

pour les utilisateurs nomades

UEFI BitLocker et AppLocker DirectAccess VPN SmartScreen Windows Defender

Arnaud Jumelet Stanislas Quastana Pascal Saulire

Prface de Bernard Ourghanlian

Groupe Eyrolles, 2013, ISBN : 978-2-212-13642-5

Prface La scurit est un voyage...

SEHOP, DEP, UAC, ASLR, LUA, SRP, Applocker, Bitlocker, AppContainer, SDL voici une liste non exhaustive des cailloux qui sont venus progressivement paver le long chemin de Windows vers une meilleure scurit depuis plus de 10ans.

Voici, sans attendre ce qui sera dtaill dans cet ouvrage, la signification de ces diffrents sigles et acronymes. SEHOP : Structured Exception Handling Overwrite Protection. DEP : Data Execution Prevention. UAC: User Account Control. ASLR: Address Space Layout Randomization. LUA: Leastprivilege User Account. SRP: Software Restriction Policies. AppLocker: pour appliquer des listes blanches ou des listes noires dapplications dans un environnement dentreprise, peut tre utilis pour permettre ou empcher lexcution dun logiciel en fonction du nom, du numro de version ou de lditeur. BitLocker: chiffrement des volumes disque. AppContainer: fonctionnalit de Windows8 faisant fonctionner les applications du Windows Store dans un bac sable. SDL: Security Development Lifecycle.

Quil me soit permis de revenir brivement sur quelques-unes de ces tapes. Nous sommes le 15janvier2002 et Bill Gates envoie son dsormais clbre e-mail lensemble des collaborateurs de Microsoft, lanant linitiative pour linformatique de confiance. Y sont dtailles les qualits premires dune plate-forme digne de confiance (disponibilit, scurit et respect de la vie prive) et souligne limportance de fournir des solutions informatiques aussi fiables et scurises que le sont les services de tlphonie et de distribution deau et dlectricit. Cet e-mail va affecter durablement et profondment la culture de dveloppement des logiciels chez Microsoft en faisant accomplir lentreprise la rvolution copernicienne par laquelle ses logiciels sont dsormais conus, en plaant la scurit au centre. Ce changement de culture commena prendre racine au dbut du mois de mars2002, quand Microsoft prit la dcision pour la premire fois de son histoire de stopper net le dveloppement, alors en cours, de Windows Server2003 afin de former lensemble

VI

Scurit et mobilit Windows 8

des dveloppeurs de Windows lcriture de code scuris. En effet, bien peu de dveloppeurs avaient eu lopportunit de bnficier dune telle formation, souvent absente des curriculums. Depuis, ce type de formation est dsormais obligatoire pour tous les nouveaux dveloppeurs embauchs par Microsoft; et tous les dveloppeurs, testeurs et program managers doivent dsormais subir une piqre de rappel annuelle en participant une formation denviron une semaine afin de se maintenir jour. Puis, pendant toute lanne2003, a t dveloppe la mthodologie dont lusage allait devenir obligatoire pour tous les produits logiciels dvelopps par Microsoft: SDL (Security Development Lifecycle). La premire version de SDL tre ainsi rendue dusage obligatoire, la version2.0, a t dploye en mars2004. Depuis cette mise en place initiale, de nombreuses volutions de SDL ainsi que de nombreuses versions de Windows ont vu le jour afin de tenir compte tout la fois des volutions technologiques et des nouvelles menaces. Ainsi, au moment o cet ouvrage est mis sous presse, la dernire version applicable lensemble des dveloppements effectus par Microsoft est la version5.2, qui est en vigueur depuis le 3octobre2011. Cest donc cette version de la mthodologie SDL qui sest applique Windows8. Au-del de la poursuite inlassable de lamlioration dune mthodologie qui a dsormais fait ses preuves, Windows8, en matire de scurit, prend le parti de linnovation en commenant par se dbarrasser de certains de ses oripeaux: cest notamment le cas avec le BIOS. Le BIOS vient de clbrer rcemment son 30eanniversaire et force est de constater que ce dernier navait gure volu au cours des annes: les BIOS daujourdhui sexcutent toujours en mode 16bits, ne disposent que dun maximum de 1Mo despace adressable et ne fonctionnent que sur les architectures x86. Cest un peu comme si le monde stait arrt il y a 30ans Avec larrive de nouveaux types de terminaux (tablettes, hybrides), de nouvelles architectures (notamment larchitecture ARM), et de nouveaux scnarios dusage, il tait devenu urgent que le BIOS se mette au got du jour sous la forme dUEFI (Unified Extensible Firmware Interface). UEFI est une interface firmware construite au-dessus ou pouvant le remplacer purement et simplement du BIOS traditionnel. Quand elle est construite au-dessus du BIOS, UEFI en remplace la plupart des fonctions traditionnelles, laissant simplement au BIOS des fonctions telles que la configuration du systme et le Setup. UEFI est indpendante de larchitecture qui fournit la fois linitialisation et le fonctionnement du terminal. Cest ainsi que lenvironnement prcdant lamorage du systme peut autoriser une exprience utilisateur riche avec notamment la prise en charge dune souris, du graphique, etc. Sur le plan de la scurit, UEFI joue un rle cl dans la mesure o elle offre la possibilit dun boot scuris, la prise en charge des disques chiffrs en hardware (Encrypted Hard Drives) et un certain nombre dautres lments complmentaires qui vous seront prsents dans cet ouvrage et qui font certainement de Windows8 la version de ce systme dexploitation la plus scurise jusqu aujourdhui. Un autre lment de la scurit de Windows8 est TPM.Next. Windows Vista a introduit la gestion de TPM (Trusted Platform Module) pour le chiffrement de volumes disques grce la fonctionnalit BitLocker. Pourtant, ce TPM et sa prise en charge

La scurit est un voyage... Prface

VII

nont pas t sans prsenter un certain nombre de dfis jusqu prsent ; ainsi, tous les PC nen disposaient pas pour des raisons de cots ou de restrictions territoriales (ainsi, des pays comme la Chine, la Russie, le Blarus, le Kazakhstan nautorisent pas laccs aux donnes ou aux cls stockes dans un TPM), sans parler des difficults de provisionnement du TPM par les utilisateurs finaux. Pour relever ces dfis, le TCG (Trustworthy Computing Group), qui est responsable des spcifications du TPM, a apport des amliorations trs significatives ce module dans la version dite TPM. Next. Parmi ces amliorations, on pourra noter la possibilit dtendre les algorithmes de chiffrement afin daccommoder les besoins de territoires spcifiques, ou encore la possibilit dimplmenter un TPM en firmware afin de ne pas exiger la mise en uvre dune puce TPM discrte (ainsi TPM.Next peut tre implment au sein des environnements TrustZone dARM ou Platform Trust Technolog y dIntel). La prise en charge de TPM.Next est dailleurs une exigence pour tous les terminaux AOAC (Always On/ Always Connected) afin dobtenir le Logo Windows. Windows8 mise donc de manire dlibre sur les amliorations du matriel afin de faire progresser la scurit, en ancrant la confiance dans ce matriel. Cependant, Windows8 se veut aussi un acteur engag de la mobilit, y compris dans des scnarios innovants comme ceux promus par le phnomne de la consumrisation de linformatique. Rappelons brivement ici de quoi il sagit. Ce phnomne se manifeste sous trois formes principales. Les usages innovants sont imports au sein de lentreprise depuis la maison : contrairement ce qui se passait il y a une dizaine dannes, quand les innovations apparaissaient dabord au sein des entreprises, cest linverse qui se produit dsormais. Il suffit de considrer ladoption des rseaux sociaux, de la messagerie instantane, de la tlphonie mobile, des solutions collaboratives ou de cration de contenu telles que blogs ou Wikis: toutes ces solutions ont t dabord adoptes dans lunivers personnel avant de rentrer progressivement quelquefois contrecur au sein des systmes dinformation. Les univers privs et professionnels sinterpntrent de plus en plus, tel point que lon peut parler de floutage entre les deux. Doter ses collaborateurs de solutions mobiles (PC portables ou smartphones) a pour consquence quils peuvent travailler depuis nimporte o et nimporte quel moment en restant connects au systme dinformation; cela permet notamment la mise en uvre du temps choisi, du travail distance ou du tltravail La contrepartie, cest que les collaborateurs ne comprendraient pas quils ne puissent pas accder au systme dinformation depuis nimporte o et nimporte quand. Dans un certain nombre dorganisations, les mtiers qui, demandant linformatique la fourniture dun certain service, trouvent trop long le temps de fourniture de ce dernier, se comportent comme de vritables consommateurs en allant acheter directement ce service (par exemple dans le cloud) dont ils ont besoin, sans ncessairement en rfrer linformatique, ce qui nest pas sans poser des problmes de scurit, de gouvernance, de mode de responsabilit

VIII

Scurit et mobilit Windows 8

Comme se plaisent le rappeler certains sociologues notamment Patrick Flichy les usages et les technologies sont codtermins. Autrement dit, les technologies influencent les usages, mais la rciproque est vraie. Cest la raison pour laquelle il faut considrer que la consumrisation de linformatique est un phnomne de nature essentiellement sociologique et quil serait donc vain de chercher en contrarier lpanouissement. Cest pour cela quil faut sy prparer ds maintenant. Une de ses manifestations est sans nul doute lapparition dans certaines organisations du phnomne du BYOD (Bring Your Own Device), par lequel les collaborateurs sont autoriss (souvent contre une certaine compensation financire) utiliser leur propre quipement informatique (PC, tablette, smartphone) pour travailler. Cette mise en place nest pas non plus sans poser un certain nombre de problmes de toutes natures: RH, juridique, fiscal, scurit, technique, gouvernance Afin daider les utilisateurs et les entreprises faire face aux dfis poss par de tels usages, Windows8 (et son compagnon daventure, Windows Server 2012) apportent, mon sens, deux innovations tout fait fondamentales. La premire concerne la prise en charge native de ce que lon appelle des revendications, cest--dire des affirmations telles que je suis membre de la division RH, jai plus de 18ans, jai un CDI Un contrleur de domaine Windows Server 2012 va donc tre capable dmettre des groupes, mais aussi des revendications! Et ces dernires concerneront non seulement lutilisateur, mais aussi le terminal quil utilise, afin de crer une identit composite qui fait correspondre un utilisateur au terminal qui sera autoris comme un principal (au sens Kerberos). De mme, un jeton Windows8 dispose de sections donnes utilisateur et terminal et des revendications! Ceci va permettre de donner vie la deuxime des innovations fondamentales de Windows8/Windows Server 2012: la notion de contrle daccs dynamique. Cette notion fonde laccs aux ressources de type fichiers sur la base dtiquettes, qui peuvent tre ajoutes dynamiquement aux ressources en fonction de la localisation, de lapplication, ou tre ajoutes manuellement par le possesseur du contenu concern. Ainsi, un systme de contrle intelligent sera mis en place, qui tirera dynamiquement parti des proprits des utilisateurs et des tats du terminal utilis pour prendre des dcisions dautorisation. Et lon arrive au cur de ce qui permet la mise en uvre efficace et scurise dune politique de BYOD. Lutilisateur obtiendra ou non laccs la ressource quil demande en fonction dun contexte dtermin dynamiquement laide des lments suivants: la qualit de lidentit (identit Facebook ou identit interne, authentification deux facteurs ou simple couple nom/mot de passe); la nature du terminal (approuv, authentifi, en kiosque, gr, autogr ou pas gr du tout); lemplacement du terminal (derrire le pare-feu ou connect un hotspot Wi-Fi, depuis quel pays?) ; les donnes (confidentielles ou non) et les applications (approuves ou non, signes ou non); le rle (collaborateur ou sous-traitant, membre de la direction).

La scurit est un voyage... Prface

IX

Une telle approche qui se dfinit par un niveau daccs et une exprience utilisateur variable en fonction du contexte est, mon sens, lune des cls essentielles pour mettre en place le BYOD sans faire courir lentreprise des risques majeurs en termes de scurit. Ceux qui comprennent ne comprennent pas quon ne comprenne pas nous disait Paul Valry. Cest parce que ceux qui ont choisi dcrire cet ouvrage ne croyaient pas que cette citation leur tait destine quils ont chauss leurs bottes de pdagogues et mis tout leur talent pour porter au plus grand nombre des concepts quelquefois bien peu vidents. La scurit est un voyage, pas une destination dit-on souvent. Windows8 sera donc pour vous, ami lecteur, une tape sur ce voyage. Voyageur, prenez donc le temps de visiter Windows8 et sa scurit au sein de cet ouvrage: vous ne serez pas du! Bernard Ourghanlian Directeur Technique et Scurit Microsoft France

Vous aimerez peut-être aussi

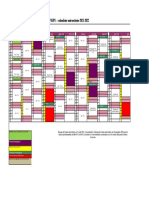

- 2023 Yearly Julian Calendar 04Document1 page2023 Yearly Julian Calendar 04At ulPas encore d'évaluation

- Calendrier V3 - DefinitifDocument1 pageCalendrier V3 - DefinitifChristian EdjaPas encore d'évaluation

- Ariana Godoy - À Travers Ma Fenêtre, Tome 2 À Travers Toi (2022)Document352 pagesAriana Godoy - À Travers Ma Fenêtre, Tome 2 À Travers Toi (2022)lisa poulangesPas encore d'évaluation

- SoutnanceDocument34 pagesSoutnanceBenYamOuN IsMaIlPas encore d'évaluation

- Changements Nomenclature Des Pièces Justific VFDocument44 pagesChangements Nomenclature Des Pièces Justific VFEco ENSCPas encore d'évaluation

- Exercise Français Niveau 0.Document2 pagesExercise Français Niveau 0.Henar GarcíaPas encore d'évaluation

- TD - Mod Démo - Enoncé (À Rendre)Document5 pagesTD - Mod Démo - Enoncé (À Rendre)leocrevisyPas encore d'évaluation

- Civic Cruise InstallDocument4 pagesCivic Cruise InstallRosaliaWahdiniPas encore d'évaluation

- CoursBDRelationnelles L3Document65 pagesCoursBDRelationnelles L3desmon destroyPas encore d'évaluation

- Emd Cem Uef21 2011 PDFDocument1 pageEmd Cem Uef21 2011 PDFayoub chahPas encore d'évaluation

- 2000GRE15101 Vigliecca Anne MP DifDocument115 pages2000GRE15101 Vigliecca Anne MP DifOceni SadidPas encore d'évaluation

- Analyse Des Confessions D'augustinDocument31 pagesAnalyse Des Confessions D'augustinJean Marc VivenzaPas encore d'évaluation

- Decret PaysageDocument168 pagesDecret Paysagenathan_193Pas encore d'évaluation

- Adkar Sobr & MasaDocument6 pagesAdkar Sobr & MasamohamedPas encore d'évaluation

- 50 Genie Rural FRDocument4 pages50 Genie Rural FREmmanuel GwegaPas encore d'évaluation

- W X FrenchDocument8 pagesW X FrenchAbo Achraf LaalawiPas encore d'évaluation

- 2 - Examen Et Corrige Francais 2014 2ASL T1Document3 pages2 - Examen Et Corrige Francais 2014 2ASL T1Khaled Zobiri100% (2)

- Du Poivre: E T de Ses Falsi Fi Cati OnDocument54 pagesDu Poivre: E T de Ses Falsi Fi Cati OnJero MilPas encore d'évaluation

- Trading Algorithmique Les CodesDocument20 pagesTrading Algorithmique Les Codesalyaakane0Pas encore d'évaluation

- Sacramentum. Le Jésuite Henri de Lubac Exprimait Cette Réalité Avec ForceDocument10 pagesSacramentum. Le Jésuite Henri de Lubac Exprimait Cette Réalité Avec ForceLisbeth TorregrosaPas encore d'évaluation

- DemocratieDocument5 pagesDemocratiehectorPas encore d'évaluation

- Elements ParatextuelsDocument9 pagesElements ParatextuelsEmmanuel KouassiPas encore d'évaluation

- Mortsderire Comediatheque ReluDocument65 pagesMortsderire Comediatheque Relujojo27.allePas encore d'évaluation

- Rapport D'activité 2006Document208 pagesRapport D'activité 2006kroumaPas encore d'évaluation