Académique Documents

Professionnel Documents

Culture Documents

Artigo Sobre IDS

Transféré par

Raphael DiógenesCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Artigo Sobre IDS

Transféré par

Raphael DiógenesDroits d'auteur :

Formats disponibles

Ameaas e Ataques aos Sistemas de Informao: Prevenir e Antecipar

Threats and Attacks to Information Systems: prevent and antecipate

Jos Maurcio dos Santos Pinheiro

1

Palavras-chaves:

Ameaa

Ataque

Vulnerabilidade

Proteo

Segurana

Resumo

A segurana dos sistemas de informao confgura-se paradoxalmente como

um custo e uma necessidade para a sobrevivncia de uma corporao. Se,

por um lado, obter um sistema com maior segurana raramente visto como

algo de valor signifcativo, por outro, o perigo de um ataque no ignorado

totalmente. Neste contexto, a segurana computacional deve ser tomada

como opo estratgica e no apenas tecnolgica ou gerencial, com impacto

positivo e inegvel sobre o negcio, estando relacionada ao conjunto das

medidas que visam dotar as redes de computadores com capacidade de

inspeo, deteco, reao e refexo aos potenciais ataques, permitindo

reduzir e limitar as vulnerabilidades e o impacto das ameaas quando estas

se concretizam. Com esse objetivo so utilizados sistemas de deteco de

intruses (Intrusion Detection Systems - IDS), sistemas automticos, que

funcionam em tempo real, capazes de analisar o trfego de uma rede de

comunicao de acordo com uma srie de funes que, de modo integrado,

so capazes de detectar, analisar e responder a atividades suspeitas na rede.

Key words:

Threat

Attack

Vulnerability

Protection

Security

Abstract

The information systems security is paradoxically confgured as a cost and a

necessity for a corporation survival. If, on the one hand, obtaining a system

with a bigger security is rarely seen as something with a signifcant value,

on the other hand, the risk of an attack is not totally ignored. In this context,

the computational security must be taken as an strategic option and not

only a technological or management one, with a positive and non-denied

impact under the business, and the computation security being related to all

the actions which aim to give the computers net the capacity of inspection,

detection, reaction and refex of potential attacks, allowing reduce and limit

the vulnerabilities and the threats impact when these ones come true. With

that objective, intrusion detections systems are used, automatic systems

which work in real time, able to analyze the traffc in a communication net

according to a series of functions which, in an integrated way, are able to

detect, analyze and answer to suspicious activities in the net.

A comunicao sempre foi uma das

maiores necessidades da sociedade humana.

De acordo com o crescimento das civilizaes,

que ocupavam reas cada vez mais dispersas

geografcamente, a comunicao a longa distncia

se tornava uma necessidade cada vez maior e um

desafo. Formas de comunicao rudimentares

como sinais de fumaa ou pombos-correio foram

algumas das maneiras encontradas por nossos

ancestrais para tentar aproximar as comunidades

distantes. A inveno do telgrafo por Samuel

Morse em 1838, inaugurou uma revoluo no

tratamento das informaes. Equipamentos

para processamento e armazenamento de

1. Introduo

1

Especialista - Curso Tecnolgico de Redes de Computadores - UniFOA

Artigo

Original

Original

Paper

11

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

dados foram alvo de grandes investimentos e, a

introduo das redes de computadores nos meios

acadmicos e industriais na dcada de 1950 foi,

provavelmente, o maior avano neste sentido.

As redes de computadores sofreram

mudanas para atender evoluo das aplicaes,

que passaram de sistemas isolados (stand-alone)

e fechados, sobre os quais as organizaes

detinham total controle, para sistemas abertos

e distribudos, baseados em componentes off-

the-shelf, dos quais as organizaes tm um

conhecimento e controle limitados. Atualmente,

na quase totalidade dos casos, os sistemas

de informao so escolhidos segundo as

funcionalidades oferecidas e o investimento

inicial, em detrimento da robustez, maturidade

e do retorno do investimento a longo prazo ou

benefcios indiretos.

Mitnick e Simon (2003, p. 4)

enfatizam:

A medida que os especialistas contribuem

para o desenvolvimento contnuo de melhores

tecnologias de segurana, tornando ainda mais

difcil a explorao de vulnerabilidades tcnicas,

os atacantes se voltaro cada vez mais para a

explorao do elemento humano.

Esse fato agravado pela viso

limitada, ainda encontrada nas administraes

que encaram a segurana da informao como

custos, no envolvendo as demais reas de

negcio na anlise dos problemas corporativos,

limitando-se ao pagamento das despesas com

segurana e no treinando adequadamente

o pessoal envolvido com a utilizao desses

sistemas.

importante salientar que a segurana

da informao, mais que um problema de

utilizao de tecnologias, deve ser encarada

como a gesto inteligente da informao,

priorizando recursos e focando os investimentos

no ambiente em que est inserida.

2. Ameaas e ataques

Uma ameaa consiste em uma possvel

violao de um sistema computacional e pode ser

acidental ou intencional. Uma ameaa acidental

aquela que no foi planejada. Pode ser, por

exemplo, uma falha no hardware ou no software.

J uma ameaa intencional, como o nome diz,

est associada intencionalidade premeditada.

Pode ser desde um monitoramento no

autorizado do sistema at ataques sofsticados,

como aqueles realizados pelos hackers.

Algumas das principais ameaas aos

sistemas nas redes de computadores envolvem

destruio de informaes ou recursos,

modifcao ou deturpao da informao, roubo,

remoo ou perda de informao, revelao de

informaes confdenciais ou no, chegando at

a paralisao dos servios de rede.

Um ataque ocorre quando uma

ameaa intencional realizada. Os ataques

ocorrem por motivos diversos. Variam desde a

pura curiosidade, passando pelo interesse em

adquirir maior conhecimento sobre os sistemas,

at o extremo, envolvendo ganhos fnanceiros,

extorso, chantagem de algum tipo, espionagem

industrial, venda de informaes confdenciais

e, o que est muito na moda, ferir a imagem

de um governo ou uma determinada empresa

ou servio. Quando isso acontece, a notcia da

invaso proporcional fama de quem a sofreu

e normalmente representa um desastre em

termos de repercusso pblica.

So trs os aspectos bsicos que

um sistema de segurana da informao deve

atender para evitar a concretizao das ameaas

e ataques: Preveno, Deteco e Recuperao.

2.1. Preveno

Proteo de hardware: normalmente

chamada de segurana fsica, impede acessos

fsicos no autorizados infra-estrutura da rede,

prevenindo roubos de dados, desligamento de

equipamentos e demais danos quando se est

fsicamente no local;

Proteo de arquivos e dados:

proporcionada pela autenticao, controle

de acesso e sistemas antivrus. No processo

de autenticao, verifcada a identidade do

usurio; o controle de acesso disponibiliza

apenas as transaes pertinentes ao usurio e

os programas antivrus garantem a proteo

do sistema contra programas maliciosos;

Proteo de permetro: ferramentas de

frewall e routers cuidam desse aspecto,

mantendo a rede protegida contra tentativas

de intruso (interna e externa rede).

2.2. Deteco

Alertas: sistemas de deteco de intruses

alertam os responsveis pela segurana

sobre qualquer sinal de invaso ou mudana

12

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

suspeita no comportamento da rede que possa

signifcar um padro de ataque. Os avisos

podem ser via e-mail, mensagem no console

de gerncia, celular, etc.;

Auditoria: periodicamente deve-se analisar

os componentes crticos do sistema a procura

de mudanas suspeitas. Esse processo pode

ser realizado por ferramentas que procuram,

por exemplo, modifcaes no tamanho dos

arquivos de senhas, usurios inativos, etc.

2.3. Recuperao

Cpia de segurana dos dados (Backup):

manter sempre atualizados e testados os

arquivos de segurana em mdia confvel

e separados fsica e logicamente dos

servidores;

Aplicativos de Backup: ferramentas que

proporcionam a recuperao rpida e confvel

dos dados atualizados em caso da perda das

informaes originais do sistema;

Backup do Hardware: a existncia de

hardware reserva, fornecimento autnomo

de energia, linhas de dados redundantes, etc.,

podem ser justifcados levando-se em conta o

custo da indisponibilidade dos sistemas.

3. Princpios de Preveno e Proteo

As informaes podem ser

classifcadas de acordo com o eventual impacto

gerado decorrente de acesso, divulgao

ou conhecimento no autorizado. Logo, a

segurana de uma rede de computadores est

relacionada necessidade de proteo dessas

informaes contra acessos no autorizados

ou contra a utilizao indevida dos recursos

computacionais, alm de preservar a integridade

dos dados armazenados contra a manipulao de

qualquer natureza.

As formas de proteo da informao

devem ser defnidas a partir da anlise das

possveis ameaas e riscos que a rede est

submetida, com a fnalidade de manter sua

confdencialidade, disponibilidade e integridade,

e tambm para atender aos objetivos de gesto

traados pela alta direo.

Silva, Carvalho e Torres (2003, p. 17)

afrmam:

A preservao da confdencialidade, integridade

e disponibilidade da informao utilizada nos

sistemas de informao requer medidas de

segurana, que por vezes so tambm utilizadas

como forma de garantir a autenticidade e o no

repdio.

As medidas de segurana podem

ser classifcadas, em funo do modo como

abordam as ameaas, em duas grandes

categorias: preveno e proteo. A preveno

o conjunto das medidas que visam reduzir a

probabilidade de concretizao das ameaas

existentes. Essas medidas, independentemente

do seu objetivo, necessitam ser implementadas

antes da concretizao da ameaa, ou seja, antes

do incidente ocorrer. O efeito das medidas de

preveno extingue-se quando uma ameaa se

transforma num ataque.

As medidas de proteo tem como

objetivo dotar os sistemas de informao com

ferramentas capazes de garantir a integridade

da rede frente a um ataque, bloqueando

acessos indevidos e, at mesmo, respondendo

instantaneamente s tentativas de intruso.

4. Sistemas de Deteco de Intruses

A segurana um processo complexo,

com componentes tecnolgicos e humanos,

envolvendo metodologias e comportamentos.

Neste contexto, uma infra-estrutura de

segurana mais simples consiste em um frewall

implementado no permetro da rede local de

computadores (LAN). Esta estrutura funciona

bem quando h uma interao limitada entre

as redes externa e interna, quando os usurios

internos so confveis e quando o valor das

informaes na rede limitado (Fig.1).

Entretanto, os aplicativos usados

na rede e a interao entre redes aumentaram

signifcativamente, o nvel de confana nos

usurios internos diminuiu consideravelmente e

o acesso aos recursos da rede vem se estendendo

a um pblico maior, incluindo parceiros e

funcionrios temporrios. Os agressores e suas

ferramentas esto muito mais sofsticados. E,

o mais perigoso, as informaes disponveis

em rede se tornaram ainda mais cruciais para a

continuidade dos negcios.

13

Figura 1 - Firewall implementado no permetro da rede local

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

disponveis podem ser divididos em dois grandes

grupos: baseados em host (Host-based Intrusion

Detection Systems HIDS) e baseados em rede

(Network-based Intrusion Detection Systems

- NIDS). Muitos dos sistemas existentes no

mercado combinam estas duas formas de

proteo, conseguindo deste modo uma viso

muito mais abrangente da atividade dos sistemas

de informao, so os IDS hbridos (Hybrid IDS),

que aproveitam as melhores caractersticas do

HIDS e do NIDS.

Tecnicamente, a combinao dos

diferentes tipos de IDS proporciona uma proteo

mais efciente dos sistemas de informao contra

ataques realizados internamente, bem como

daqueles oriundos da Internet.

4.1.1. HIDS

Os sistemas baseados em host (HIDS)

so programas dedicados a sistemas individuais,

afnados s suas caractersticas e que detectam

sinais de intruso nas comunicaes (de entrada

ou de sada) dos sistemas que protegem. Esses

sistemas fazem o monitoramento da rede com

base em informaes de arquivos de logs ou de

agentes de auditoria.

No caso de se tratar de um servidor

de banco de dados, por exemplo, o HIDS

poder analisar, alm das transaes do sistema

operacional e do protocolo de comunicao,

operaes especfcas dos aplicativos em

utilizao.

4.1.2. NIDS

Os sistemas baseados em rede (NIDS)

monitoram o trfego do segmento da rede em

tempo real, com a interface de rede atuando

em modo promscuo. Desse modo possvel

capturar os pacotes referentes ao ataque, analisar e

responder praticamente ao mesmo tempo em que

o segmento da rede atacado.

Os NIDS podem ser divididos em duas

partes que atuam em conjunto: sensores (ou

sondas) e um gerenciador (ou console).

Os sensores so colocados em pontos

estratgicos da infra-estrutura, analisando todo

o trfego do segmento de rede onde esto

inseridos, comparando-o com uma base de

dados de padres e assinaturas de ataques para

identifcar atividades suspeitas. A deteco

realizada pela captura e anlise dos cabealhos

Os sistemas de deteco de intruses

(Intrusion Detection Systems - IDS), so sistemas

automticos que funcionam como verdadeiros

sniffers e, em tempo real, analisam o trfego na

rede e detectam tentativas no autorizadas de

acesso infra-estrutura lgica. O grande objetivo

destes sistemas proporcionar uma reao efetiva

aos ataques que um segmento de rede possa vir a

sofrer.

Considerados freqentemente como

uma das principais linhas de defesa contra

agressores, os IDS se tornaram rapidamente

componente crucial para um bom sistema de

defesa em rede. Eles atuam baseando-se nos tipos

conhecidos de ataques e tambm verifcando

alteraes de comportamento no trfego de

dados. Sempre que detectada alguma alterao

no comportamento desse trfego ou identifcado

algum padro de ataque, o sistema pode enviar

um alerta aos administradores da rede, contra-

atacar ou simplesmente se defender baseado em

alguma confgurao predefnida.

Segundo Nakamura e Geus (2007, p.

264):

O sistema de deteco de intruso (Intrusion

Detection System IDS) um componente

essencial em um ambiente cooperativo. Sua

capacidade de detectar diversos ataques e intruses

auxilia na proteo do ambiente, e sua localizao

um dos pontos a serem defnidos com cuidado.

Uma organizao que possua frewalls e

routers, devidamente confgurados, poder evitar

a grande maioria dos ataques contra seus sistemas.

Porm, esta estrutura no possui qualquer tipo de

conhecimento sobre o que acontece do lado de

fora do seu permetro, desconhecendo as tentativas

de intruso oriundas do exterior. Por outro lado,

um IDS no oferece apenas visibilidade ao que

acontece no exterior do permetro lgico da rede

ao detectar ataques que so realizados por meio

de portas legtimas permitidas e que, portanto,

no podem ser protegidas pelo frewall, mas

revela igualmente o que acontece no seu interior:

tentativas de acesso a servidores protegidos a partir

da rede interna. Um IDS no utiliza medidas

preventivas, quando um ataque descoberto age

como um informante (LAUREANO, 2002,

P.6).

4.1. Tipos de IDS

Quanto ao tipo, os IDS atualmente

14

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

e contedos dos pacotes, que so comparados

com esses padres e assinaturas;

O gerenciador responsvel pela administrao

integrada dos sensores, com a defnio dos

tipos de resposta a serem utilizados para cada

evento de comportamento suspeito detectado. A

comunicao entre gerenciador e sensores utiliza

na maioria das vezes criptografa assimtrica

para a formao de um canal seguro.

4.1.3. Sistemas Hbridos

Um sistema IDS hbrido tem como

objetivo combinar as vantagens do HIDS e

do NIDS, a fm de proporcionar uma melhor

capacidade de deteco de intruses. O IDS

hbrido funciona como o NIDS coletando o trfego

de pacotes da rede, processando as informaes e

detectando e respondendo a ataques do mesmo

modo como ocorre no HIDS.

Com relao ao gerenciamento, alguns

sistemas podem ter uma centralizao dos IDS,

pois alguns sensores, baseados em rede, so

localizados em diversos segmentos de rede e

outros IDS, baseados em host, so usados em

servidores. O gerenciador pode controlar as regras

dos dois tipos, formando o IDS hbrido.

De acordo com Strebe e Perkins (2002,

p. 288, traduo nossa):

Sistemas IDS sempre requerem recursos da

rede para funcionarem corretamente. Sistemas

NIDS usualmente funcionam em frewalls ou

computadores dedicados; isso normalmente no

problema porque esses recursos so disponveis.

Entretanto, Sistemas HIDS destinados a proteger

servidores podem ter srias restries para

funcionamento.

No caso dos servidores da zona neutra,

a DMZ, o uso de IDS hbrido vantajoso uma vez

que ataques especfcos a cada servidor podem ser

identifcados com maior preciso.

5. Defcincias nos IDS

Uma defcincia da maioria dos

sistemas de deteco de intruso o fato do seu

funcionamento se basear no mesmo princpio dos

sistemas antivrus, ou seja, utilizam bases de dados

com assinaturas de ataques: se ataques conhecidos

so detectados, as tentativas so bloqueadas com

relativa facilidade, caso contrrio, podem passar

impunemente.

Outra questo potencialmente

problemtica tem a ver com o volume de dados

gerado. Numa rede com elevados ndices de

atividade, os dados registados pelos sensores

podem atingir propores signifcativas, o que

implica difculdades na capacidade de deteco

e de gesto. De fato, estes sistemas requerem

acompanhamento em tempo real como forma

de validao das ocorrncias registadas. Se

considerarmos ainda que, para alm destes,

existem registos dos servidores, routers, frewalls,

antivrus, etc., a carga administrativa associada

pode ser muito grande.

Nos casos em que se pretenda fazer

uma gesto adequada da informao gerada pelos

mecanismos de defesa, todos estes dados devero

ser cruzados, com vista deteco de padres

e obteno de informaes sobre potenciais

ataques.

Laureano (2002, p.3) destaca:

A maior difculdade relativo a um sistema de

deteco de invaso [...] identifcar e classifcar

o que realmente uma tentativa de acesso no

autorizado ou simplesmente um erro eventual, ou

uma distrao para ocupar os administradores de

sistemas enquanto o verdadeiro ataque ocorre.

A instalao de um IDS deve ser

cuidadosamente avaliada. Regra geral, no

so sistemas simples e seu custo cresce

proporcionalmente com a capacidade de proteo

desejada. Entretanto, todo o tempo dedicado ao

planejamento de instalao de um IDS ir poupar

tempo na gesto da informao gerada.

Os sensores de rede devero ser

instalados em mquinas dedicadas, nos pontos

de entrada da infra-estrutura de comunicao e

os sensores de host nos sistemas que se pretende

proteger. Todos os sensores se comunicam com

uma estao de gerenciamento central (ADM),

onde so armazenados todos os dados coletados.

Esta estao, que tambm dever ser dedicada

a esta tarefa, o ponto da rede no qual se faz a

gesto centralizada dos recursos IDS disponveis

(Fig. 2).

Figura 2 Posicionamento da estao de gerenciamento

central na rede

15

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

Idealmente, a infra-estrutura IDS

dever pertencer a uma rede dedicada,

separada do restante da rede corporativa, no

devendo os computadores com sensores de

rede ser visveis nesta ltima, ou seja, as suas

placas de rede no devem possuir qualquer

endereamento, ou seja, devem operar em

modo promscuo.

As regras de monitorao devem

ser afnadas de modo a responderem s reais

necessidades da organizao, ou seja, para os

servios que no sejam disponibilizados na

rede, a existncia de uma base de dados para

a deteco de ataques poder no se justifcar.

Deste modo consegue-se evitar a produo

macia de informao que no apresenta

interesse real para a proteo da rede.

Ao lidar com estes dados, necessrio

confrmar a sua aplicabilidade, ou seja,

verifcar se no se tratam de falsos positivos:

um falso positivo a identifcao de uma

atividade legtima como sendo um ataque. Os

responsveis pela segurana da rede devero

analisar os dados obtidos e confrmar se so

ataques reais ou no.

Os dados relativos atividade

maliciosa registados pelo IDS podem ocasionar

vrias reaes: alertas administrativos

(incluindo chamadas para celulares) e reaes

automticas (interrupo da conexo ou

bloqueio do IP de origem, por exemplo).

6. Metodologias de Deteco

As metodologias utilizadas pelos

IDS para a deteco de um ataque so o

Knowledge-Based Intrusion Detection, ora

conhecido como Misuse Detection System e o

Behavior-Based Intrusion Detection, tambm

conhecido como Anomaly Detection System.

6.1. Knowledge-Based Intrusion Detection

A abordagem Knowledge-Based

Intrusion Detection, na qual as deteces so

realizadas segundo uma base de dados com

informaes sobre ataques conhecidos, a

mais utilizada pelos IDS. O funcionamento,

neste caso, semelhante ao antivrus, pois o

IDS procura por um padro ou uma assinatura

de ataque que esteja na sua base de dados.

Thomas (2007, p. 308) ratifca em

sua obra:

A equivalncia de assinatura/padro o mtodo

mais comum de se detectar ataques, e signifca

que o IDS deve ser capaz de reconhecer cada

tcnica de ataque para ser efetivo. Um IDS

possui grandes bancos de dados com milhares

de assinaturas que permitem ao IDS encontrar

padres ou assinatura de ataques.

Todos os eventos que no so

reconhecidos pelo conjunto de assinaturas so

considerados aceitveis. Consequentemente,

a preciso desse tipo de IDS depende das

atualizaes da base de dados, do sistema

operacional, da verso de IDS em uso, da

plataforma e da aplicao.

6.2. Behavior-Based Intrusion Detection

O Behavior-Based Intrusion

Detection considera que as tentativas de

intruso podem ser descobertas atravs de

desvios no comportamento dos usurios ou

dos sistemas. Um modelo de normalidade

estabelecido em condies adequadas de uso

dos recursos (quando este no est sob ataque)

e comparado com a atividade em andamento.

Qualquer comportamento suspeito

dos pacotes que trafegam pela rede passa

por uma anlise estatstica ou heurstica com

o objetivo de encontrar possveis indcios de

alteraes de padro, como sbito aumento de

trfego, utilizao macia da CPU, atividade

anormal do disco rgido, entre outros. O que

for diferente do padro armazenado na base de

dados ser considerado suspeito.

7. Posicionamento dos Sensores

Um dos problemas para a utilizao

de IDS, especifcamente do NIDS, a

segmentao cada vez maior das redes pela

utilizao de switches, o que faz com que

o NIDS tenha limitaes quanto ao seu

desempenho, uma vez que ele funciona no

modo promscuo, analisando todos os pacotes

que passam pelo segmento da rede.

possvel utilizar o NIDS em redes

segmentadas por switches usando sensores

HIDS em conjunto com o NIDS, nos IDS

hbridos. Os sensores podem ser usados de

diversas formas, as quais iro refetir o grau de

monitoramento do ambiente de rede (Fig. 3):

16

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

Switched Port Analyzer (SPAN) e hubs

portas SPAN de switches ou portas de hubs

pode ser usadas para que os sensores sejam

habilitados;

Modo Tap os sensores so inseridos como

uma extenso da rede (modo Tap);

Modo Inline O IDS posicionado

fsicamente no fuxo da informao, com o

trfego dos pacotes passando ativamente pelo

sistema;

Port Clustering permite a monitorao

dos segmentos da rede, com todos os trfegos

sendo agregados em um nico fuxo de dados;

Mltiplas interfaces um sensor atuando

em diferentes segmentos de rede.

7.1. Localizao do IDS na Rede

O IDS pode ser utilizado em diversas

posies na rede e cada posio signifca um

tipo de proteo especfco. Outra considerao

importante quanto ao posicionamento do

IDS em relao ao frewall da rede:

Posicionado antes do frewall, a deteco

considerada simultnea aos ataques (deteco

de ataques);

Posicionado aps o frewall, a deteco passa

a ser de intruses (deteco de intruses) ou

de erros cometidos pelos usurios internos

(misuse).

Figura 3 - Posicionamento dos sensores na rede

Figura 4 - Localizao de IDS na rede

Na Fig. 4 temos os seguintes

posicionamentos:

IDS 1 detecta tentativas de ataques

externos, oferecendo uma fonte de

informaes sobre os tipos de ameaas de

intruso para a rede corporativa;

IDS 2 funciona no prprio frewall,

detectando tentativas de ataque contra este;

IDS 3 detecta tentativas de ataque contra

os servidores localizados na DMZ 1, que

conseguem passar pelo frewall;

17

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

IDS 4 detecta tentativas de ataque contra

recursos internos da rede que passaram pelo

frewall e que podem ocorrer via VPN, por

exemplo;

IDS 5 detecta tentativas de ataque contra

os servidores localizados na DMZ 2, que

passaram pelo frewall, pela VPN ou por

algum outro servio na DMZ 1;

IDS 6 detecta tentativas de ataques

internos na rede corporativa.

8. Sistemas de Preveno de Intruses

O funcionamento do IDS como sniffer

apresenta alguns problemas, como o fuxo de

pacotes fragmentados, no confveis e que

chegam fora de ordem. Os sistemas funcionam

em modo passivo, apenas escutando o trfego,

no sendo capazes de controlar esse trfego,

seja ignorando, modifcando, atrasando ou

injetando pacotes para defender a rede.

A identifcao desses pontos fracos,

relacionados a determinados tipos de IDS,

levou ao desenvolvimento de novos sistemas

que buscam detectar e prevenir ataques

contra a rede de comunicao. Operando de

forma inline na preveno de intruses, eles

so conhecidos como Sistemas de Preveno

de Intruses (Intrusion Prevention System

IPS).

A operao inline difere da operao

passiva na forma de capturar os pacotes dos

segmentos de rede. Enquanto o IDS que

opera no modo passivo captura o trfego do

segmento de rede, o IDS que opera no modo

inline assume uma posio como um frewall,

onde todo o trfego da rede passa por ele (Fig.

5). Essa caracterstica permite que o IDS inline

seja capaz de detectar os ataques e tambm de

preveni-los, pois os pacotes dos atacantes no

chegam aos servidores da rede.

Figura 5 - Funcionamento do IPS na rede

A diferena entre os dois modos de

operao (passivo e inline) torna-se clara:

no modo passivo, o IDS capaz de detectar

ataques, mas no capaz de preveni-los; no

modo inline, o IDS capaz de detectar ataques

e evit-los utilizando recursos semelhantes aos

de um frewall.

9. Deteco de Anomalias

Uma anomalia defnida como algo

diferente, anormal, peculiar ou que no seja

facilmente classifcado. Apesar desse conceito

se aplicar a praticamente tudo, estamos

interessados em como se aplica segurana de

computadores. Neste contexto, uma anomalia

pode ser defnida como aes ou dados que

no sejam considerados normais por um

determinado sistema, usurio ou rede.

Essa defnio abrange ainda uma

grande variedade de itens e pode incluir

tpicos como padres de trfego, atividades

dos usurios e comportamento de aplicativos.

Acredita-se que pelo menos uma signifcativa

poro das ameaas ou condies que causem

alarme deve manifestar-se como anomalias,

sendo assim detectveis. A maioria dos sistemas

de deteco de anomalias que se concentram

em segurana normalmente se enquadra em

trs categorias gerais: comportamental, padro

de trfego ou protocolo.

9.1. Anomalias em Padres de Comportamento

Os sistemas que procuram por

anomalias em padres de comportamento

(normalmente o comportamento de usurios)

so considerados sistemas de anomalias

comportamentais. Esses sistemas so

normalmente de caractersticas, porm eles

podem abranger tambm alguns critrios

de estatsticas, como os tipos de aplicativos

18

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

e protocolos usados em vrias horas do dia,

a relao entre a origem e o destino das

atividades da rede ou at mesmo os tipos de

anexos de e-mail que so enviados atravs de

um sistema.

9.2. Anomalias em Padres de Trfego

Os sistemas que procuram por

anomalias em padres de trfego da rede so

considerados sistemas de anomalias no padro

de trfego. Esses normalmente so de natureza

estatstica, apesar de inclurem algumas

caractersticas como volume de trfego,

mistura de protocolos e vrias distribuies na

origem e no destino.

Para ilustrar, pode-se considerar

o gerenciamento de uma rede ou sistemas

simples de monitorao de negao de

servios, que possuem a vantagem de operar

em um domnio muito maior e variado, e que

podem ser criados a partir de um nmero de

bons modelos de estatsticas. A desvantagem

que esses sistemas freqentemente no so

capazes de detectar a maioria das anomalias

qualitativas ou quantitativas sutis. Eles

apresentam tambm algumas difculdades

na defnio de uma base confvel para o

desempenho da anlise de estatsticas.

9.3. Anomalias em Padres de Protocolos

Os sistemas que procuram por

anomalias em padres protocolos so

considerados sistemas de anomalias de

protocolos. Normalmente sistemas de

caractersticas, esses tendem a variar um pouco

de acordo com a implementao, mas os mais

efcientes so freqentemente implementados

como sistemas de modelo rgido. Esse tipo

de sistema tira proveito do fato de que os

protocolos sozinhos so geralmente muito

restritos. Eles tendem a limitar muito a natureza

e ordem das transaes e so geralmente muito

bem descritos por alguma implementao ou

documento de referncia.

possvel construir um modelo

bastante rgido do que deve ocorrer e qualquer

divergncia com o modelo pode ser facilmente

observada. Segundo Thompson (2004, p. 228)

O administrador poder acessar o servidor da

empresa de qualquer ponto de acesso a Internet

e averiguar o grau de risco do ataque.

Outra vantagem desse sistema

que ele pode detectar uma grande variedade

de anomalias dentro do espao do protocolo,

podendo ser construdo com muita efcincia.

A desvantagem, porm, que pode ser difcil

de estimar o efeito da anomalia observada de

forma acurada, uma vez que alguns tipos de

transaes de protocolo problemticas (como

ataques, por exemplo) no se manifestam

como anomalias.

10. Deteco de Vulnerabilidades

Este um teste de simples

execuo, constando do confronto dos

sistemas e aplicaes existentes com listas

de vulnerabilidades conhecidas. Atendendo

ao enorme nmero de vulnerabilidades,

estes testes so normalmente realizados com

programas automticos de deteco, contendo

bases de dados de vulnerabilidades atuais (Fig.

6).

Recomenda-se a correo

automatizada e/ou manual das vulnerabilidades

detectadas, bem como um registo detalhado

das aes realizadas.

10.1. Testes de Intruso

Os testes de intruso so tentativas

de acesso aos sistemas da rede corporativa

por parte de pessoas no autorizadas. Este

tipo de anlise poder ser realizado sem

qualquer conhecimento prvio dos sistemas

a testar, ou com a indicao das respectivas

caractersticas. Ambas as possibilidades tm

pontos positivos e negativos: no caso da

primeira, cria-se um cenrio mais realista, na

medida em que assumir o ponto de vista de

um hipottico atacante; no caso da segunda,

em que existe o conhecimento completo das

caractersticas dos sistemas a testar, garante-

se a profundidade dos testes, pois estes iro

provavelmente deixar menos vulnerabilidades

de fora.

Figura 6 - Vulnerabilidades e ameaas nos sistemas de

informao

19

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

Estes testes podem ser realizados

tanto a partir do interior da rede como a partir

da Internet, dependendo a deciso sobre o

ponto inicial do teste, das caractersticas da

organizao (nmero de sistemas, nmero

de funcionrios, tipo de aplicaes) e dos

resultados que possam ser obtidos da anlise

(Fig. 6). Em qualquer dos casos, convm,

mais uma vez, garantir que os testes no sejam

intrusivos e que os resultados sejam teis e

no apenas descries de ataques.

10.2. Segurana Integrada

Esse mtodo combina vrias

tecnologias de segurana com compatibilidade

de polticas, gerenciamento, servio e suporte,

e pesquisa avanada para uma proteo mais

efetiva. Atravs da combinao de vrias

funes, a segurana integrada pode proteger

a rede com mais efcincia contra a variedade

de ameaas e, em cada nvel, para minimizar

os efeitos dos ataques.

As tecnologias de segurana

principais que podem ser integradas incluem:

Firewall - Controla todo o trfego de dados

atravs da verifcao das informaes que

entram e saem da rede a fm de garantir que

no ocorram acessos no autorizados;

Deteco de Intruso - Detecta o acesso

no autorizado e fornece diferentes alertas

e relatrios que podem ser analisados para

polticas e planejamento da segurana;

Filtragem de Contedo - Identifca e

elimina o trfego de pacotes no desejado

na rede;

Redes Privadas Virtuais (VPN) -

Asseguram as conexes alm do permetro

da rede local, permitindo que redes locais

se comuniquem com segurana atravs da

Internet;

Gerenciamento de Vulnerabilidade -

Permite a avaliao da posio de segurana

da rede descobrindo falhas de segurana e

sugerindo melhorias;

Proteo Antivrus - Protege contra vrus,

worms, Cavalos de Tria e outras pragas

virtuais.

Individualmente, essas tecnologias de

segurana podem ser incmodas para instalar

e geralmente so difceis e caras de gerenciar e

atualizar. Entretanto, quando integradas em uma

soluo nica, elas oferecem uma proteo mais

completa enquanto a complexidade e o custo de

operao e manuteno so reduzidos.

11. Concluso

A segurana, mais que simples

produto ou tecnologia que se pode adquirir,

aplicar e esquecer, mais do que um supressor

de sintomas, um processo contnuo e

abrangente, com implicaes em todas as

reas, desde a alta direo at os usurios que

executam operaes cotidianas elementares,

devendo ser encarada como um facilitador dos

processos e como forma de aumentar os nveis

de confana internos e externos.

Tornar uma rede de computadores e

os recursos relacionados menos vulnerveis

s ameaas e aos ataques utilizando sistemas

de deteco e preveno de intruses uma

atividade em permanente evoluo, mutao

e transformao, que requer um esforo

constante para o seu sucesso e uma forte

capacidade para provocar e gerir mudanas,

tanto nos hbitos institudos como na infra-

estrutura de suporte da organizao.

H a necessidade de se desenvolver

uma viso ampla desses sistemas que permitir

encarar de forma integrada a segurana da

informao, considerando tanto o ponto de

vista pessoal (quer seja tcnico, de gesto

ou outro), a especifcidade dos sistemas

envolvidos, bem como as necessidades do

negcio da corporao.

12. Referncias

LAUREANO, Marcos Aurlio P. Sistemas

para Identifcao de Invaso. Curso de

Informtica Aplicada PUC-PR. Curitiba,

PR, 2002.

MITNICK, Kevin D.; SIMON, William L.

A Arte de Enganar - ataques de hackers:

controlando o fator humano na segurana da

informao. So Paulo: Pearson Education do

Brasil Ltda, 2003.

NAKAMURA, Emilio Tissato; GEUS, Paulo

Lcio de. Segurana de Redes em Ambientes

Cooperativos. So Paulo: Novatec, 2007.

SILVA, P. T.; CARVALHO, H.; TORRES, C.

B. Segurana dos Sistemas de Informao:

Gesto Estratgica da Segurana Empresarial.

20

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

21

C

a

d

e

r

n

o

s

U

n

i

F

O

A

e

d

i

o

n

0

5

,

d

e

z

e

m

b

r

o

2

0

0

7

Lisboa: Centro Atlntico, 2003.

STREBE, Matthew; PERKINS, Charles.

Firewalls 24Seven, 2 ed. Alameda: Sybex,

2002.

THOMAS, Tom. Segurana de Redes

Primeiros Passos. Rio de Janeiro: Cincia

Moderna, 2007.

THOMPSON, Marco Aurlio. O Livro

Proibido do Curso de Hacker. Salvador:

ABSI, 2004.

Informaes bibliogrfcas:

Conforme a NBR 6023:2002 da Associao Brasileira de Normas Tcnicas (ABNT), este texto

cientfco publicado em peridico eletrnico deve ser citado da seguinte forma:

NOBRE, J. C. A.. Ameaas e Ataques aos Sistemas de Informao: Prevenir e Antecipar. Cadernos

UniFOA , Volta Redonda, ano 2, n. 5, dez. 2007. Disponvel em: <http://www.unifoa.edu.br/

pesquisa/caderno/edicao/05/11.pdf>

Vous aimerez peut-être aussi

- Guia completo para escolher o violão perfeitoDocument22 pagesGuia completo para escolher o violão perfeitoRaphael DiógenesPas encore d'évaluation

- Processo Seletivo SENAC para Analista de InfraestruturaDocument13 pagesProcesso Seletivo SENAC para Analista de InfraestruturaRaphael DiógenesPas encore d'évaluation

- Livro Paulo Sergio Marin Cabeamento Estruturado Cap 1 2 150513125952 Lva1 App6892 PDFDocument69 pagesLivro Paulo Sergio Marin Cabeamento Estruturado Cap 1 2 150513125952 Lva1 App6892 PDFRaphael DiógenesPas encore d'évaluation

- Resistência e capacitância em circuitos elétricosDocument2 pagesResistência e capacitância em circuitos elétricosRaphael DiógenesPas encore d'évaluation

- APOSTILA Nocoes de Higiene Ocupacional e Seguranca Do TrabalhoDocument141 pagesAPOSTILA Nocoes de Higiene Ocupacional e Seguranca Do TrabalhoLeandro RibeiroPas encore d'évaluation

- Os principais tipos de antenas para transmissão e recepçãoDocument2 pagesOs principais tipos de antenas para transmissão e recepçãoRaphael DiógenesPas encore d'évaluation

- Dispositivos WirelessDocument1 pageDispositivos WirelessRaphael DiógenesPas encore d'évaluation

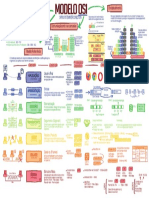

- 7 Camadas - Modelo OSIDocument5 pages7 Camadas - Modelo OSIRaphael DiógenesPas encore d'évaluation

- Tipos de AntenaDocument4 pagesTipos de Antenarcalado80Pas encore d'évaluation

- Bbtecnologia Concurso Publico 2015 Edital v1 PDFDocument53 pagesBbtecnologia Concurso Publico 2015 Edital v1 PDFleo_dhPas encore d'évaluation

- Privacidade Na Era DigitalDocument24 pagesPrivacidade Na Era DigitalRaphael DiógenesPas encore d'évaluation

- PPC TRCDocument25 pagesPPC TRCRaphael DiógenesPas encore d'évaluation

- Algoritmos Parte1Document33 pagesAlgoritmos Parte1LuismansilhaPas encore d'évaluation

- Arquivo de Configuração Do SquidDocument3 pagesArquivo de Configuração Do SquidRaphael DiógenesPas encore d'évaluation

- Apostila Cobit TreinamentoDocument139 pagesApostila Cobit TreinamentoRaphael DiógenesPas encore d'évaluation

- Mat FinanceiraDocument54 pagesMat FinanceiraRaphael DiógenesPas encore d'évaluation

- AtaquesDocument27 pagesAtaquesDiogo SouzaPas encore d'évaluation

- Slides Sobre Joins SQLDocument20 pagesSlides Sobre Joins SQLRaphael DiógenesPas encore d'évaluation

- Guia para trabalhos científicos do IFRO Campus AriquemesDocument12 pagesGuia para trabalhos científicos do IFRO Campus AriquemesRaphael DiógenesPas encore d'évaluation

- Apostila de Lógica de Programação-AlgoritmosDocument34 pagesApostila de Lógica de Programação-AlgoritmosNando67% (3)

- Snort ArtigoDocument12 pagesSnort ArtigoRaphael DiógenesPas encore d'évaluation

- Modelo de Curriculum VitaeDocument2 pagesModelo de Curriculum Vitaeanon-47967991% (11)

- Slides IdsDocument34 pagesSlides IdsRaphael DiógenesPas encore d'évaluation

- Modelos de Bancos de Dados PDFDocument2 pagesModelos de Bancos de Dados PDFRaphael DiógenesPas encore d'évaluation

- Ids TransparenteDocument17 pagesIds TransparenteRaphael DiógenesPas encore d'évaluation

- Geometria Espacial Esferas ExerciciosDocument2 pagesGeometria Espacial Esferas ExerciciosRaphael DiógenesPas encore d'évaluation

- Ids ReferenciasDocument15 pagesIds ReferenciasRaphael DiógenesPas encore d'évaluation

- 5 ReqCapDocument10 pages5 ReqCapRaphael DiógenesPas encore d'évaluation

- 2b6d4a3abac174b9185cb95e46a8c181Document16 pages2b6d4a3abac174b9185cb95e46a8c181Raphael DiógenesPas encore d'évaluation

- Introdução Redes TelecomunicaçõesDocument15 pagesIntrodução Redes TelecomunicaçõesmpdouradoPas encore d'évaluation

- Análise Rede Cabeada x WirelessDocument48 pagesAnálise Rede Cabeada x WirelessEliseu HaironePas encore d'évaluation

- Arcanjo 2022Document11 pagesArcanjo 2022Felipe SantosPas encore d'évaluation

- Teórico 02 - Opções NMS e BayfaceDocument22 pagesTeórico 02 - Opções NMS e BayfaceRoberto CardosoPas encore d'évaluation

- Camada de TransporteDocument56 pagesCamada de TransporteLuiz Paulo SantosPas encore d'évaluation

- Instalando o Openfire no Centos 6.4 e integrando com ADDocument9 pagesInstalando o Openfire no Centos 6.4 e integrando com ADMarcio Merçon de VargasPas encore d'évaluation

- Documentação PIDocument7 pagesDocumentação PIDIEGO FERNANDOPas encore d'évaluation

- Manual Rev02Document514 pagesManual Rev02Keyson FariasPas encore d'évaluation

- Configuração rádio i-Pasolink 200Document34 pagesConfiguração rádio i-Pasolink 200Deivet Siqueira FariasPas encore d'évaluation

- Aula 6 - Aula de IoT - Tinkercad e ThingSpeak - SlidesDocument17 pagesAula 6 - Aula de IoT - Tinkercad e ThingSpeak - SlidesadrianosantanaPas encore d'évaluation

- Teste Pratico RedesDocument6 pagesTeste Pratico RedesAnderson MonteiroPas encore d'évaluation

- WhiresharkDocument8 pagesWhiresharkFabio MenezesPas encore d'évaluation

- Tabela Local XDocument42 pagesTabela Local XRoger HagioPas encore d'évaluation

- Ficha 1 - Cliente - ServidorDocument2 pagesFicha 1 - Cliente - ServidorAna PatrícioPas encore d'évaluation

- Sistemas Distribuídos: Conceitos Iniciais e ArquiteturasDocument42 pagesSistemas Distribuídos: Conceitos Iniciais e ArquiteturasJose Manave100% (2)

- Atividade C E 2Document6 pagesAtividade C E 2joao carlosPas encore d'évaluation

- Normas EIA/TIA 568A-B para cabos de rede estruturadaDocument69 pagesNormas EIA/TIA 568A-B para cabos de rede estruturadaHenrique NovaesPas encore d'évaluation

- Orçamento Rede e RamalDocument1 pageOrçamento Rede e RamalRodrigo DomingosPas encore d'évaluation

- Intelbras WRN 342 SlimDocument16 pagesIntelbras WRN 342 SlimAlberto AlmeidaPas encore d'évaluation

- Modelo OSI e encapsulamento de dadosDocument1 pageModelo OSI e encapsulamento de dadosJosinaldo JuniorPas encore d'évaluation

- Monitorize tudo com PRTGDocument6 pagesMonitorize tudo com PRTGcaalbanoPas encore d'évaluation

- Apontamentos InternetDocument12 pagesApontamentos InternetLiliana Lemos100% (1)

- Teste do Capítulo 7 de Cisco NE - Stronger 4.0Document1 pageTeste do Capítulo 7 de Cisco NE - Stronger 4.0Igor MonteiroPas encore d'évaluation

- Adsl PDFDocument176 pagesAdsl PDFGabriel SilvaPas encore d'évaluation

- CFL125SM PDFDocument8 pagesCFL125SM PDFaciomarmagnoPas encore d'évaluation

- Datacom OamDocument79 pagesDatacom OamEdielson SantanaPas encore d'évaluation

- Chat com sockets diferenteDocument24 pagesChat com sockets diferenteMauricio VicentePas encore d'évaluation

- Noções de Informática sobre correio eletrônico e clientes de e-mailDocument85 pagesNoções de Informática sobre correio eletrônico e clientes de e-mailElessandro MouraPas encore d'évaluation

- Configuração de Biometrias em RedeDocument13 pagesConfiguração de Biometrias em RedeAliPas encore d'évaluation

- Conceitos Internet e IntranetDocument2 pagesConceitos Internet e IntranetMarcone ConePas encore d'évaluation