Académique Documents

Professionnel Documents

Culture Documents

Redes Virtuales Distribuidas Basadas en Openflow, Hacia La Internet Del Futuro - Virtual Distributed Network Based On Openflow, Towards The Future Internet

Transféré par

JBastidaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Redes Virtuales Distribuidas Basadas en Openflow, Hacia La Internet Del Futuro - Virtual Distributed Network Based On Openflow, Towards The Future Internet

Transféré par

JBastidaDroits d'auteur :

Formats disponibles

UNIVERSIDAD DE MURCIA

FACULTAD DE INFORMÁTICA

Máster en Nuevas

Tecnologías en Informática

Memoria del Trabajo Fin de Máster

Itinerario de Redes y Telemática:

Virtual Distributed Networks Based on OpenFlow,

Toward the Future Internet

Redes Virtuales Distribuidas Basadas en OpenFlow,

Hacia la Internet del Futuro

Autor:

José Bastida García

Jbg3@um.es

Tutores:

D. Antonio Fernando Skarmeta Gómez

D. Pedro Martínez-Juliá

Murcia, 13 de Septiembre de 2013

2 José Bastida García

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 3

“Piensa de OpenFlow como el conjunto de instrucciones x86. ¿Es el conjunto x86 la mejor

repuesta? No, es lo suficientemente bueno para que lo usemos, ¿entonces porque cambiarlo?

Esto es un símil a lo que ocurre con OpenFlow. Es el conjunto de instrucciones que se ha

desarrollado para utilizar, nosotros no vamos a quedarnos atascados en conseguir que sea

el estrictamente mejor. “– Scott Shenker UC Berkely

* * * *

“Think of OpenFlow as the x86 instruction set. Is the x86 instruction set the right answer? No,

its good enough for what we use it for, then why bother changing. Thats what OpenFlow is. It’s

the instruction set that we happen to use, but we shouldn’t get hung up on getting it exactly

right.” – Scott Shenker UC Berkely

Máster en Nuevas Tecnologías en Informática

4 José Bastida García

ÍNDICE GENERAL

RESUMEN ..................................................................................................................................... 8

ABSTRACT .................................................................................................................................... 9

PRÓLOGO ................................................................................................................................... 10

1. INTRODUCCIÓN .......................................................................................................... 11

1.1. VIRTUALIZACIÓN ............................................................................................................... 13

1.2. LA RED............................................................................................................................. 15

1.2.1. Cuestiones al modelo ............................................................................................. 16

1.2.2. Evolución del modelo ............................................................................................. 18

1.2.3. Extender la red en la capa de virtualización: redes definidas por software ......... 21

2. ANÁLISIS DE OBJETIVOS Y METODOLOGÍA ................................................................... 25

2.1. DESAFÍOS ......................................................................................................................... 25

2.1.1. Entornos múltiple arrendatario escalables .......................................................... 25

2.1.2. Requisitos de movilidad de las máquinas virtuales ............................................... 25

2.1.3. Extensión de las redes virtuales ............................................................................. 26

2.1.4. Tamaño de las tablas de encaminamiento............................................................ 26

2.1.5. Desacoplamiento de la configuración lógica y física ............................................. 26

2.1.6. Comunicaciones entre máquinas virtualizadas y no virtualizadas ....................... 27

2.1.7. Transición a IPv6 .................................................................................................... 27

2.2. VIRTUALIZACIÓN DE LA RED, PROPUESTA OVERLAY .................................................................. 29

2.3. ANÁLISIS Y CONTRIBUCIÓN .................................................................................................. 31

2.3.1. Redes Definidas por Software: SDN y OpenFlow ................................................... 32

SOFTWARE-DEFINED NETWORK ............................................................................................................................... 32

OPENFLOW ......................................................................................................................................................... 33

ENCAMINAMIENTO VIRTUALIZADO ASISTENCIA HARDWARE ............................................................................................. 36

ENCAMINAMIENTO VIRTUALIZADO ASISTENCIA SOFTWARE .............................................................................................. 41

2.3.2. Método de contribución al proyecto ..................................................................... 46

3. DISEÑO Y RESOLUCIÓN CASO PRÁCTICO: OPENFLOW NETWORK .................................. 47

3.1. MININET, SOFTWARE DE EXPERIMENTACIÓN LOCAL PARA SDN ................................................. 50

3.1.1. Definir topología de red, mininet 2.0 .................................................................... 50

3.2. OFELIA, INFRAESTRUCTURA EXPERIMENTACIÓN BASADA EN OPENFLOW.................................... 64

3.2.1. Definir red de experimentación con Ofelia Control Framework ........................... 68

3.3. ANÁLISIS DE LA EXPERIMENTACIÓN CON SDN Y OPENFLOW ..................................................... 73

4. CONCLUSIONES Y VÍAS FUTURAS: ................................................................................ 79

5. REFERENCIAS .............................................................................................................. 82

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 5

APÉNDICE: ......................................................................................................................... 88

A.1. ENCAMINAMIENTO VIRTUALIZADO ASISTENCIA DE LA RED ........................................................ 88

VPN (Virtual Private Network) ...................................................................................... 88

OpenVPN (Virtual Private Network) ............................................................................. 88

GRE Encapsulation Tunneling ....................................................................................... 89

STT (Stateless Transport Tunnel) .................................................................................. 89

MPLS (Multi Proposal VPN)........................................................................................... 90

GMPLS (Multi Proposal VPN) ........................................................................................ 91

A.2. SOFTWARE-BASED VIRTUAL SWITCHES .................................................................................. 93

VDE, Virtual Distributed Ethernet ................................................................................. 93

Cisco Nexus V1000 ........................................................................................................ 94

Microsoft Hyper-V extendible switch ............................................................................ 94

Open vSwitch ................................................................................................................ 95

OpenFlow Switch .......................................................................................................... 96

A.3. OPENFLOW CONTROLLERS...................................................................................................... 96

OpenFlow Reference controller..................................................................................... 96

NOX/POX ....................................................................................................................... 96

SNAC ............................................................................................................................. 97

RYU................................................................................................................................ 98

FloodLight ..................................................................................................................... 99

A.4. SOFTWARE ÚTIL EN LOS LABORATORIOS ............................................................................. 100

Máster en Nuevas Tecnologías en Informática

6 José Bastida García

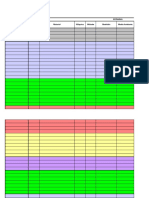

ÍNDICE DE ILUSTRACIONES:

ILUSTRACIÓN 1: .......................................................................................................................................... 13

ILUSTRACIÓN 2: .......................................................................................................................................... 16

ILUSTRACIÓN 3: .......................................................................................................................................... 19

ILUSTRACIÓN 4:. ......................................................................................................................................... 20

ILUSTRACIÓN 5: .......................................................................................................................................... 23

ILUSTRACIÓN 6: .......................................................................................................................................... 28

ILUSTRACIÓN 7: .......................................................................................................................................... 30

ILUSTRACIÓN 8: .......................................................................................................................................... 32

ILUSTRACIÓN 9: .......................................................................................................................................... 33

ILUSTRACIÓN 10: ........................................................................................................................................ 34

ILUSTRACIÓN 11: ........................................................................................................................................ 35

ILUSTRACIÓN 12: ........................................................................................................................................ 37

ILUSTRACIÓN 13: ........................................................................................................................................ 39

ILUSTRACIÓN 14: ........................................................................................................................................ 39

ILUSTRACIÓN 15:. ....................................................................................................................................... 40

ILUSTRACIÓN 16: ........................................................................................................................................ 42

ILUSTRACIÓN 17: ........................................................................................................................................ 44

ILUSTRACIÓN 18: ........................................................................................................................................ 47

ILUSTRACIÓN 19: ........................................................................................................................................ 48

ILUSTRACIÓN 20: ........................................................................................................................................ 49

ILUSTRACIÓN 21: ........................................................................................................................................ 50

ILUSTRACIÓN 22: ........................................................................................................................................ 51

ILUSTRACIÓN 23: ........................................................................................................................................ 52

ILUSTRACIÓN 24: ........................................................................................................................................ 52

ILUSTRACIÓN 25: ........................................................................................................................................ 54

ILUSTRACIÓN 26: ........................................................................................................................................ 55

ILUSTRACIÓN 27: ...................................................................................................................................... 56

ILUSTRACIÓN 28: ........................................................................................................................................ 58

ILUSTRACIÓN 29: ........................................................................................................................................ 58

ILUSTRACIÓN 30: ........................................................................................................................................ 60

ILUSTRACIÓN 31: ........................................................................................................................................ 61

ILUSTRACIÓN 32: ........................................................................................................................................ 61

ILUSTRACIÓN 33: ........................................................................................................................................ 63

ILUSTRACIÓN 34: ........................................................................................................................................ 63

ILUSTRACIÓN 35 : ....................................................................................................................................... 64

ILUSTRACIÓN 36: ........................................................................................................................................ 65

ILUSTRACIÓN 37: ........................................................................................................................................ 66

ILUSTRACIÓN 38: ........................................................................................................................................ 67

ILUSTRACIÓN 39: ........................................................................................................................................ 68

ILUSTRACIÓN 40: ........................................................................................................................................ 70

ILUSTRACIÓN 41: ........................................................................................................................................ 71

ILUSTRACIÓN 42: ........................................................................................................................................ 71

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 7

ILUSTRACIÓN 43: ........................................................................................................................................ 72

ILUSTRACIÓN 44: ........................................................................................................................................ 73

ILUSTRACIÓN 45: ........................................................................................................................................ 73

ILUSTRACIÓN 46: ...................................................................................................................................... 76

ILUSTRACIÓN 47: ........................................................................................................................................ 78

ILUSTRACIÓN 48: ........................................................................................................................................ 78

ILUSTRACIÓN 49: ........................................................................................................................................ 81

ILUSTRACIÓN 50: ........................................................................................................................................ 89

ILUSTRACIÓN 51: ........................................................................................................................................ 92

ILUSTRACIÓN 52: ........................................................................................................................................ 93

ILUSTRACIÓN 53: ........................................................................................................................................ 95

ILUSTRACIÓN 54: ........................................................................................................................................ 97

ILUSTRACIÓN 55: ........................................................................................................................................ 98

ILUSTRACIÓN 56: ...................................................................................................................................... 100

ILUSTRACIÓN 57: ...................................................................................................................................... 102

ILUSTRACIÓN 58: ...................................................................................................................................... 102

ILUSTRACIÓN 59: ...................................................................................................................................... 103

Máster en Nuevas Tecnologías en Informática

8 José Bastida García

RESUMEN

La expansión de los dispositivos móviles y el contenido digital, la virtualización de

servidores y la llegada de los servicios en “la nube”, son algunas de las tendencias que

impulsan la industria del networking a reexaminar las arquitecturas de red tradicionales.

Redes convencionales jerárquicas, con capas de switches Ethernet dispuestos en una

estructura arbórea.

Sometidos a la continua mejora de la virtualización de sistemas y los hábitos de consumo

del modelo actual de Internet [5][6][10], surgieron diversos proyectos cuyo objetivo era

abstraerse de los niveles de red y formar una capa virtual distribuida por encima de las

heterogeneidades de la red física ( concepto Overlay Networks).

En el desarrollo del proyecto que aquí presentamos, analizaremos algunos de las

herramientas que surgieron de este concepto, capaces de abstraer y manejar los servicios

de nivel de enlace sobre el sistema operativo. Este avance complementa a la virtualización

de sistemas añadiendo la flexibilidad y escalabilidad de añadir recursos virtuales desde una

perspectiva uniforme, sencilla y estandarizada.

El trabajo está orientado al estudio y análisis técnico de las herramientas de virtualización

del nivel de enlace distribuidas, con el propósito de plantear una evolución del modelo

convencional de la red de una forma no disruptiva. Nos introduciremos en la virtualización

distribuida del nivel de enlace a la red, teniendo en cuenta los nuevos desafíos: el modelo

multi-arrendamiento de los recursos, servicios extremo a extremo, el agotamiento de

direcciones y la coexistencia IPv4 e IPv6. Estos son los frentes para experimentar hacia el

Internet del futuro.

OpenFlow es la propuesta tangible al nuevo paradigma de la red definida por software.

Complementando al estudio teórico veremos con escenarios prácticos la evaluación de las

herramientas. Conclusiones de los ejemplos son válidas para experimentación con nuevos

protocolos, transición e interconexión con redes convencionales, implantación de

mecanismos extremo a extremo, la extensión de la red sobre nuevos medios, etc... Tales que

comencemos a considerar estas herramientas o complementos a estas para nuevos desafíos

sirviendo de nexo a un modelo de futuro.

* * * *

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 9

ABSTRACT

The explosion of mobile devices and content, server virtualization, and advent of cloud

services are among the trends driving the networking industry to reexamine traditional

network architectures. Many conventional networks are hierarchical, built with tiers of

Ethernet switches arranged in a tree structure.

Subjected to continuous improvement of system virtualization and consumption habits of

the current Internet model, emerged several projects aimed to get an abstraction of link

layer to create a virtual layer distributed over the heterogeneities of the physical network

(Overlay networks layers).

In developing the project shown here review some of the tools that emerged from this

concept, able to abstract and manage the link layer services on operating system

application. This progress complements the system virtualization adding flexibility and

scalability to add virtual resources where we connect.

This job is oriented to study with a technical analysis the virtualization distributed link level

tools, in order to raise an evolution of the conventional model of the network in a non-

disruptive. We introduce virtualization distributed link level to the system, taking into

account new challenges: multi-tenancy model of resources, end to end services and address

exhaustion IPv4 and IPv6 coexistence. These are the mainly fronts to tackle experience the

future internet (FI).

Based on actual proposal OpenFlow as implementation as the paradigm of software defined

network, we will complement the theoretical study with practical scenarios to evaluate

tools. The conclusions of the examples are valid to experiment with new protocols,

transition and interconnection with conventional networks, implementation of end-to-end

mechanisms for the extension of the network on new media, and so on. Those who begin to

consider these tools or additions to these serving as a link to a future model.

* * * *

Máster en Nuevas Tecnologías en Informática

10 José Bastida García

PRÓLOGO

Este trabajo de investigación tecnológica está estructurado en cuatro bloques. En el primer

capítulo, se presenta el estado del arte y contextualiza la situación en el ámbito de la

virtualización, enfocada a solventar los problemas del modelo de red tradicional. El

segundo capítulo, concreta el ámbito para el cual competen las necesidades y desarrolla un

análisis- teórico de las herramientas para alcanzar esas propuestas, mitigar y/o paliar los

desafíos planteados. Profundizamos en cómo utilizar estas herramientas software y que

nos brinda el hardware para hacer frente a los desafíos que se plantean con escenarios

prácticos en el capítulo tercero, correspondiente al bloque empírico-analítico; con

herramientas concretas que giran en torno a OpenFlow y sus posibilidades. En este último

desarrollo pretendemos recrear escenarios de experimentación con dos herramientas:

MININET para un laboratorio local y OFELIA como ejemplo de despliegue físico.

Finalizando con el cuarto capítulo de conclusiones y vías de investigación futuras que abre

esta línea de trabajo y nuevas que se proponen.

El alcance de este proyecto es realizar un estudio profundo de las tecnologías de

virtualización en el nivel de enlace para escenarios distribuidos, del funcionamiento de

estas y de sus componentes o módulos, que nos permitirán abordar los desafíos expuestos.

Entre las novedades que este trabajo recoge destaca, la investigación y el seguimiento de

cómo han evolucionado los diferentes proyectos y asociaciones en torno a estos. Con la

intención de que sirva como trabajo de referencia para futuras investigaciones así como

reflexión para la planificación del internet del futuro.

Trabajos de investigación se han complementado y extrapolado del ámbito de la

investigación a entornos reales en muy poco tiempo dadas las grandes expectativas que

despierta la red definida por software (Software-Defined Networks) sufragados y

potenciados por las grandes compañías del sector y universidades. Al mismo tiempo que

esto potencia el rápido avance también puede llevar a una fragmentación por intereses

propios de un modelo que se planteó inicialmente abierto. Aquí pretendemos establecer un

rigor y a la vez concretar el nexo entre los modelos disruptivos que investigan el futuro

Internet y los desafíos actuales que se pretenden mitigar, teniendo en cuenta que el futuro

surge de como abordemos estos en el presente.

Estos modelos plantean un nivel de abstracción sobre la tecnología subyacente con capas

que ofrecen servicios extremo a extremo, la virtualización de los recursos no solo nos puede

proveer de laboratorios gigantes como GENI u OFELIA (con el cual trabajaremos en el

apartado práctico) sino que pueden causar el efecto “ARPANET contemporáneo” en la forma

de concebir la red.

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 11

1. INTRODUCCIÓN

El significado de la palabra “virtual” tiene entre sus acepciones la que se refiere a algo que

físicamente no existe pero lo aparenta, es decir, parece real. En la ciencia de la computación

entendemos por virtualización cuando una herramienta software no está ejecutándose

directamente sobre el hardware sino sobre una abstracción del mismo, que veremos como

una máquina virtual.

Los méritos hardware de la computación actual con altas prestaciones para virtualización

y la adecuación de los recursos en busca de la máxima eficiencia de los mismos se implantan

o explotan hoy día. Concretamente la virtualización frente a la emulación consigue un

rendimiento más próximo al que ofrecería el sistema operativo directamente sobre el

hardware del equipo anfitrión, permitiendo albergar según la capacidad de esta máquina

más VMs (Virtual Machines), dando más rendimiento a nuestro hardware y haciéndolo más

flexible.

La virtualización ofrece a cada programa que se ejecuta sobre la máquina virtual la ilusión

de que tiene su propio hardware para ejecutarse (procesador, memoria, unidades de

almacenamiento, etc.). Para esto, la VM es dependiente de esta tecnología de virtualización.

Cada máquina virtual reside finalmente en lo que se conoce como un Hypervisor o Virtual

Machine Monitor (VMM), que abstrae los recursos físicos de forma lógica para presentarlos

a las distintas máquinas virtuales (también llamados huéspedes) de los cuales tiene que

gestionar la coexistencia y seguridad en el mismo entorno hardware. [2][42]

Las técnicas de virtualización de CPU (central processor unit) han evolucionado

rápidamente en la última década pero no tanto la virtualización de dispositivos para redes

que ha quedado en la zaga. La premisa de conseguir la virtualización completa, donde la VM

se comporta idealmente como si todos los componentes funcionaran sobre el propio

hardware que se le presta, permanece en el trasfondo de los avances que se realizan en éste

área. En busca de que la interacción con el resto de dispositivos sea lo más “real” posible

evitando así emulaciones e indirecciones. Hay importantes avances en el sector de los

microprocesadores con soporte de instrucciones específico para mejorar el rendimiento

con dispositivos de entrada – salida virtualizados. [40][41].

Complementando a las herramientas software de virtualización de sistemas surgen nuevos

proyectos, algunos en acuerdo con fabricantes de electrónica de red otros fruto de

proyectos universitarios, con el objetivo de virtualizar los recursos de electrónica de red

principalmente de nivel 2-3. Este punto de vista añade nuevas posibilidades principalmente

de flexibilidad a los entornos con máquinas virtualizadas.

Actualmente en los centros de datos se ofrecen servicios que tienen que ser ampliables bajo

demanda, de manera que se optimice desde el consumo energético del centro hasta los

propios recursos de los equipos anfitrión según el desempeño. Es probable que un centro

necesite coordinarse o recurrir a otra sede para cubrir con este propósito en ciertas

Máster en Nuevas Tecnologías en Informática

12 José Bastida García

ocasiones como por ejemplo desplegar nuevas VMs ante un incremento estacionario en la

demanda de sus servicios, ofrecer mejor disponibilidad de sus servicios en un nuevo

mercado lejos del habitual o recurrir a una rápida recuperación ante desastres por medio

de servicios de respaldo. Estos recursos que no tienen por qué estar físicamente conectados

en el mismo CPD (centro de procesamiento de datos) pueden estar ubicados

estratégicamente o por otras circunstancias por acuerdos establecidos en otro lugar,

obligando en estos casos a establecer relaciones inter-dominio seguras y aislados a la vez

de otros procesos distribuidos que concurren por el mismo hardware.

La interconexión virtual brinda la posibilidad de obtener una vista de los recursos en una

capa de red elevada sobre la red física existente. Esto es lo que nos ofrecen las herramientas

de virtualización de nivel de enlace distribuidas. Esto complementa a los sistemas de

virtualización, permitiendo conectar VMs físicamente distantes. Este concepto de plano

virtual que se abstrae de los mecanismos de interconexión subyacentes, a través del cual

estemos conectados es a lo que nos referiremos con extender la red que veremos

detenidamente cuando hablemos de Overlay Networks.

Nos referiremos generalmente al término en inglés switch en lugar de conmutador de red a

lo largo del documento, por ser un concepto genérico muy acuñado en la técnica que

estudiamos.

La virtualización a nivel de enlace surge para “virtualmente” conectar cada VM a un puerto

de ese switch virtual que podremos implementar en software o hardware como

estudiaremos.

En el desarrollo del proyecto analizaremos algunos de las herramientas que surgieron de

este concepto, capaces de abstraer y manejar los servicios de nivel de enlace sobre el

sistema operativo. Este avance complementa a la virtualización de sistemas añadiendo la

flexibilidad y escalabilidad de añadir recursos virtuales donde conectarnos.

El trabajo está orientado al estudio y análisis técnico de las herramientas de virtualización

a nivel de enlace distribuidas con el propósito de construir Virtual Distributed Networks

towards Future Internet. Añadiendo con la realización de escenarios prácticos conclusiones,

teniendo en cuenta escenarios que cumplan con los requisitos del Futuro Internet, tales que,

sirvan para considerar o adoptar un tipo de herramienta o complementos a estas según el

tipo de red subyacente y el esquema final.

Veamos los precedentes de las tecnologías a las que nos referiremos en el estudio y

contrastaremos los propósitos de uso actuales con los principales para los que fueron

diseñados para considerar las tendencias de estas.

Así centrar el objetivo de este proyecto en el que las tecnologías de virtualización y la red

convergen con perspectivas a corto y largo plazo para un modelo de Internet de futuro y la

investigación con nuevos escenarios.

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 13

1.1. VIRTUALIZACIÓN

A mediados de los años 60, IBM desarrolló el sistema operativo CP-67 que ya introdujo el

concepto de máquina virtual, era el primer intento de IBM, que fue el precursor de la

tecnología del VM/370, producto que maduraba esta tecnología ya por los años 70. El

objetivo era claro, dividir lógicamente los recursos de los sistemas mainframe para

ofrecerlos con la misma interfaz que el hardware real, esta interfaz se ejecutaba sobre el

software de control Control Program, encargado de comunicarse con la máquina real de

forma segura y manteniendo aislado el espacio del usuario, evitando que pudiera causar

daños a otros.

Los sistemas mainframe tenían importante capacidad de computación y empezaron a

pensar que el host tuviera unas particiones. A mediados de los 70 denominaban a estas

arquitecturas de 3ª generación donde continuó extendiéndose el término de VM [43]. El

sistema operativo que hasta entonces IBM llamaba “Supervisor” como otros sistemas

llamaban “monitor”, evolucionó al termino Hypervisor, pues era capaz de gestionar varios

sistemas operativos. Dando la posibilidad de que estas máquinas grandes y caras fueran

utilizadas al mismo tiempo por muchos usuarios, dando a cada uno de ellos su propio

sistema operativo llamado entonces CMS (Conversational Monitor System) con la capacidad

de aumentar en gran medida la utilización del hardware mediante la ejecución de muchas

aplicaciones a la vez.

El problema de la implementación de un sistema de tiempo compartido que permiten que

varios usuarios tener acceso al mismo equipo al mismo tiempo no era fácil de resolver. La

mayoría de los ingenieros estaban tomando los sistemas tradicionales de explotación de

lotes y hacer más interactiva para permitir que varios usuarios entran en el sistema, pero el

propio sistema operativo se convirtió en extremadamente complejo [21]. El equipo de IBM

de ingeniería en Cambridge, Massachusetts, se le ocurrió un nuevo enfoque que le dio a cada

usuario una máquina virtual (VM), con un sistema operativo que no tiene por qué ser

complejo, ya que sólo tiene que dar soporte a un usuario.

Ilustración 1: Ejemplo consola de login de CMS.

En sus primeros años la virtualización daba varias copias del sistema anfitrión con recursos

limitados, asegurando la compatibilidad del software de forma aislada y con un rendimiento

Máster en Nuevas Tecnologías en Informática

14 José Bastida García

comparable con el original. Pero años después con la introducción de los sistemas

operativos multiusuario, la madurez de la arquitectura x86 y el modelo cliente servidor que

tuvieron mucha aceptación en los años 80, junto a la proliferación de los equipos personales

relegaron el concepto de virtualización. Este concepto surgió de nuevo con la tecnología

Java, que abordaba el acoplamiento para los desarrolladores de software a una arquitectura

concreta con el concepto de Java de multiplataforma. Actualmente muy extendido el código

Java se compila para un intérprete Java llamado Java Virtual Machine (JVM) que traducirá

en tiempo de ejecución las solicitudes a la arquitectura concreta del host. Esto permite

portar el software a cualquier plataforma que tenga la JVM. Este concepto tiene una filosofía

compartida ya que hay una capa intermedia entre el sistema operativo y el hardware para

las aplicaciones que se desarrollan con esta tecnología, pero no al mismo ámbito de la

virtualización de los recursos hardware del concepto de máquina virtual de los 70.

Pero de nuevo en los años 90 nos encontramos que estaba llegando al momento en que la

unidad de proceso central empezaba a desaprovechar recursos. Llegando a una situación

similar al de los años 60 con la excepción de que el hardware se había abaratado, pero las

posibilidades de virtualizar sistemas obsoletos, entornos de desarrollo para pruebas de

otros entornos ganaba interés. Aquí es donde la virtualización se retoma de nuevo.

VMware se hizo popular con la virtualización de servidores x86 en 1999 [42]. Desarrollando

una técnica que interfiere, adapta y convierte en instrucciones seguras aquellas que puedan

comprometer el espacio de usuario para la VM, dejando el resto de instrucciones trabajar

de forma original en binario sobre el hardware.

La virtualización ofrece grandes mejoras y ventajas respecto a un sistema de hardware

nativo que destacamos:

Ahorro: Mejora substancialmente el aprovechamiento de los recursos de hardware,

lo que se traduce en un gran ahorro en cuanto a coste del hardware y también un

ahorro en cuanto a energía consumida y espacio.

GreenIT: Al reducir el número de máquinas, reducimos la cantidad de energía

utilizada, no sólo en alimentar el servidor sino que también se reduce el consumo de

refrigeración tanto eléctrico como las emisiones de aire caliente.

Flexibilidad: En una misma máquina podemos tener funcionando juntos un sistema

operativo Windows y un sistema basado en GNU Linux.

Escalabilidad y tiempo de funcionamiento: La virtualización ofrece un sistema

totalmente homogéneo a las máquinas virtuales.

Dependiendo del hardware y del sistema operativo podemos distinguir hasta cuatro tipos

de virtualización diferentes:

Emulación o simulación: el sistema operativo padre simula un hardware completo,

esta simulación hace que el rendimiento de la máquina virtual sea bastante menor.

Virtualización a nivel de Sistema Operativo: Algunas comunidades no lo incluyen

dentro de la definición de virtualización como tal, porque se basa en crear celdas de

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 15

usuarios independientes, sin acceso entre ellas pero que comparten el mismo

sistema operativo y aplicaciones.

Paravirtualización: la máquina virtual no simula un hardware, sino que ofrece una

interfaz al sistema que sólo puede usarse mediante la modificación del kernel del

sistema operativo de la máquina virtual. . La paravirtualización se utiliza

únicamente con sistemas operativos basados en GNU/Linux y BSD, ya que estos

permiten la modificación del kernel, en el caso de Windows y MAC OSX no es posible

ya que al ser propietario no es posible estas modificaciones.

Virtualización nativa o completa: la máquina virtual simula un hardware

subyacente completo para permitir instalar un sistema operativo sin modificar en

la máquina virtual. La Máquina Virtual desconoce la existencia del entorno

virtualizado y como no requiere ser modificado es posible instalar cualquier sistema

operativo compatible con el hardware.

Las mejoras en el hardware con propósito específico (virtualización asistida por hardware)

han permitido que una máquina virtual se ejecute en un anfitrión sin incurrir en

penalizaciones de emulación y sin hacer modificaciones en el sistema operativo huésped.

El panorama de las herramientas de virtualización ahora es muy amplio y con diferentes

posibilidades tales como virtualización completa de sistemas operativos o virtualizaciones

parciales para procesos concretos. [2][7][25]

1.2. LA RED

Entre los significados de la palabra red reseñamos el de conjunto de elementos organizados

para determinado fin. Sin embargo, a aquellos que estén familiarizados con las nuevas

tecnologías (no necesariamente en el ámbito de la ciencia) hablar de la red, seguramente

estarían refiriéndose a Internet.

En nuestro propósito vamos a concretar la definición general refiriéndonos a la

interconexión de redes o al término suficientemente acuñado networking para definir red

como un conjunto de dispositivos (interconectados) que pueden comunicarse los unos con

los otros mediante el uso de algún protocolo.

Mucho han cambiado las expectativas de uso de Internet desde su desarrollo en la década

de los 70. El protocolo IP (Internet Protocol) recogido el RFC 791, es el que

organiza/estructura a los elementos que conforman la Red. Se diseñó utilizando

direcciones de 32 bits, que permiten identificar hasta unos 4 mil millones de terminales

diferentes. Terminales que antes no se pensaron fueran a cambiar en la infraestructura de

forma continua. Señalamos esto porque, aproximadamente un 71% de la población mundial

tiene teléfono móvil (cinco mil millones de personas), vemos una rápida evolución si lo

comparamos con años anteriores destacando que a finales de 2008 esta cifra rondaba el

cincuenta por ciento y que actualmente el número de estos usuarios con conexión a Internet

móvil es de aproximadamente de 2 mil millones y crece diariamente [105]. Este

crecimiento ha repercutido en las necesidades de ancho de banda (que ha sido el

Máster en Nuevas Tecnologías en Informática

16 José Bastida García

exponencial), ligado al aumento del número de usuarios y el incremento del número de

aplicaciones de Internet. En nuestros días, el tráfico de datos supera al tradicional tráfico de

voz, lo cual ha suscitado un interés sin precedentes en IP; que ha sido ampliado para

soportar todo tipo de servicios que hoy día mantiene. De este modo, es entendible que la

convergencia de la capa IP y la capa óptica, inicialmente diseñada para el transporte de

servicios telefónicos de conmutación de circuitos, sea el tema central de la siguiente fase de

expansión de Internet.

Ilustración 2: “Networking of information”. [44]

Internet es un tejido artificial de contenidos como hoy día lo conocemos y se ha convertido

en uno de esos cambios que repercuten socioculturalmente en la evolución humana; un

cambio en las formas de organización, culturización y comunicación de los individuos que

ocurren cada cientos e incluso miles de años.

Realizamos una investigación evolutiva con el objetivo entender el comportamiento del

Internet actual, identificar los problemas existentes o emergentes, y resolverlos de acuerdo

con dos grandes limitaciones: la compatibilidad retrasada ‒inter-operar sin problemas con

la arquitectura heredada de Internet‒, y la implementación incremental ‒ se debe utilizar

un nuevo protocolo o tecnología como principio, incluso si no está implementado a nivel

mundial ‒ [4]. La investigación de borrón y cuenta nueva tiene como objetivo diseñar una

nueva arquitectura para el “Internet del futuro”, que sea significativamente mejor ‒en

términos de rendimiento, seguridad, resistencia y otras propiedades‒ que la que utiliza el

Internet actual y sin verse limitada por su misma arquitectura. [5][6].

Aunque el enfoque principal de este proyecto está enfocado a virtualizar la capa con los

recursos de red, es necesario hacer un análisis a lo que afecta por tratarse de un modelo

fuertemente acoplado a IP.

1.2.1. CUESTIONES AL MODELO

Comenzando por los contras actuales, a continuación se enumeran los puntos más

relevantes que nos conducen a cambiar el planteamiento del actual modelo masivamente

implantado:

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 17

Direccionamiento

Comenzando con la primera generación de IP asignadas en clases, de tipo A, B, C y el

mal uso del direccionamiento en Internet por las operadoras a posteriori ha provocado

disrupción y desaprovechamiento de las direcciones en toda la red. Los problemas han

ido incrementándose con el escalamiento tan drástico de la red y el direccionamiento

no conforme con la topología tendiendo incluso al abandono del modelo CIDR

(Enrutamiento entre dominios sin Clase) que conseguía un alto nivel de agregación de

direcciones ligadas a una ubicación de red. Esto ha generado un incremento

exponencial en las tablas de encaminamiento e inversiones en hardware más

potente para el mantenimiento de las mismas.

La introducción de NAT obliga a renunciar al paradigma extremo a extremo de las

aplicaciones de Internet, que pasan a tener un dispositivo intermediador entre los

extremos. Desde dentro de una red privada, es decir desde detrás de un NAT, sólo se

puede acceder como cliente a algunos servicios de la Internet pública, como Web o

correo electrónico.

Además de NATs, se han introducido otros elementos intermedios, como por ejemplo,

los firewalls, proxys y cachés transparentes, que introducen aún más problemas para el

diseño y correcto funcionamiento de muchas aplicaciones.

Privacidad

Internet está compuesto por dos espacios de nombres, direcciones IP y nombres FQDNs

(Fully Qualified Domain Names) que utilizan los DNS (Domain Name Server) para

resolver la dirección IP asociada. Las direcciones IP son usadas tanto para referenciar

las interfaces de red como los nombres de las localizaciones de los servicios o equipos.

Además, las distintas interfaces de los dispositivos disponen de distintas direcciones

IPs, y estas IPs pueden variar cada vez que el terminal se conecta a la red. Los espacios

de nombres actuales acarrean tres problemas principalmente:

o La reasignación dinámica de direcciones no puede ser gestionada

directamente

o El anonimato no se puede ofrecer de forma consistente y confiable

o No se provee de autenticación para sistemas y datagramas

Multihoming

El aumento de niveles de multihoming en Internet actualmente produce un

incremento en tamaño de las tablas de enrutamiento que tienen que mantener los

proveedores de servicios para anunciar donde se dirigirse para resolver aquellos

prefijos que no están contenidos dentro de su red y así sucesivamente. El crecimiento

de las tablas de enrutamiento de Internet y la rotación que estas excede la regla de la

Máster en Nuevas Tecnologías en Informática

18 José Bastida García

Ley de Moore. Incrementando el costo de routers para mantener la capacidad al día y la

desaceleración de la convergencia de Internet. Por otra parte, las direcciones de internet

deben ser gestionadas y reasignadas a medida que cambia la topología de la red a lo

largo del tiempo.

Host Movility

Hay una amplia variedad de soluciones a este problema en la literatura, pero la

mayoría de ellos confían en la reasignación de direcciones basadas en la topología y el

mantenimiento de un servicio similar a DNS para resolver la correspondencia entre la

identidad de un host y como localizarlo.

Control de Acceso

En general para los ISP se incrementa la necesidad de configurar reglas incluidos

controles y políticas de acceso. Hoy día estas reglas se manejan en base a la tabla de

direcciones. Dados los cambios que se producen en la estructura de red, estas reglas

necesitan ser actualizadas también si se producen cambios.

Privacidad

Actualmente una dirección de red es utilizada tanto por los equipos de

encaminamiento en la red como para identificar en un mensaje la dirección del nodo

origen hacia qué dirección destino se envía un mensaje.

El actual uso de una dirección IP para identificar origen y destino además de para

encaminarlo (localizador) presenta hoy día problemas de privacidad ya que la

información de emisor y receptor viaja en el mensaje que puede ser trazado e incluso

interceptado, esto puede tener consecuencias con respecto a la integridad de los datos

o a la seguridad que esta información puede revelar a atacantes.

1.2.2. EVOLUCIÓN DEL MODELO

La masiva implantación de este modelo, desde el punto de vista de la ciencia lastra la mejora

de una arquitectura de Internet que desde las perspectivas de consumo actual necesita un

rediseño, las necesidades son distintas a las de su origen. Visto desde otro ángulo con la

explotación masiva de la infraestructura actual resurge la necesidad de plantear soluciones

acorde al uso que hacemos de la red hoy y que haremos en el futuro. Finalmente acaban

adoptándose “parches” que requieren modificaciones y compatibilidad hacia atrás para una

evolución del modelo, ahora móvil y que demanda flexibilidad, como reflejan las cifras

anteriores de usuarios conectados a servicios a la red.

La convergencia a que todo sea accesible desde Internet esta acoplada a la dirección IP que

tienen asignada los terminales que participan en la red. En escenarios que requieren

cambios (posición, medio de trasmisión, domino, etc.), supone que, reiteradamente estemos

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 19

limitados a mantener la persistencia de las conexiones extremo a extremo ante cambios en

el nivel de red. Visto desde el uso actual de la Red como proveedores y consumidores de

servicios (fundamentalmente información) desde cualquier lugar, surge la necesidad de

añadir mecanismos que reduzcan la complejidad y aumentar la flexibilidad para que

servidores y clientes continuamente moviéndose puedan conectarse a estas capas

(enfoquémoslo como virtuales) de servicios cuyos nodos quedan distribuidos

geográficamente. Estas ventajas a nivel de enlace se pueden escalar de forma dinámica

desde el software que maneja la topología de la red.

Debemos enmarcar aquello que demanda un nuevo diseño como objetivo y analizar la

evolución del modelo actual que analizaremos en el siguiente apartado. Esta problemática

del modelo actual genera controversia y diferentes puntos de vista (algunos más disruptivos

que otros):

Empezar desde cero; Clean Slate

Aceptar la necesidad de un cambio profundo desde cero, nuevos paradigmas,

dispositivos que se plantean que estén instaurados en el futuro. Enfocado al actual uso

actual de Internet, con las consecuencias de interrupción de servicio, migración y

económicas.

Abstracción sobre la actual topología; Concepto Overlay Network

Una red a nivel superior overlay que resuelva los problemas subyacentes y prorrogar

la adaptación de forma progresiva hacia niveles inferiores, dependiendo del éxito.

Hoy en día conocemos algunos modelos de redes con un fin concreto (centradas en la

información que trasportan) superpuestas sobre la capa de transporte sobre un red

subyacente heterogénea. Esta abstracción del nivel IP, conocida como redes overlay

también funcionan aplicando almacenamiento y reenvío de paquetes entre agentes de

la red overlay. Ejemplos de este tipo de redes conocidos fueron creados con el propósito

de diseminar información como Akamai CDN, BitTorrent, Skype, Joost, etc.

Ilustración 3: Modelo de Overlay Network [45]

Máster en Nuevas Tecnologías en Informática

20 José Bastida García

Crear un modelo de red a un nivel superior; Concepto Underlay

Sobre el que la que redes Overlay aisladas compitan. En el apartado siguiente se

presenta con un ejemplo concreto un modelo sustentado en esta idea.

Virtual Networks

Alternativa compatible a la vez con las anteriores para desarrollar nuevos

protocolos y escenarios sobre recursos de red virtualizados, al mismo tiempo de

permitir el desarrollo de las nuevas tecnologías de comunicación permite ir

reusando la infraestructura actual. Plantea desafíos de seguridad y confianza para

la los recursos físicos al igual que los entornos de virtualización de servidores.

Ilustración 4: Modelo de virtualización completa de la red.

El punto de vista que este trabajo plantea es el de Virtual Networks, este concepto como

mencionábamos presenta desafíos para abordar nuevos escenarios y para mitigar el

impacto hacia un modelo de futuro. Es importante seguir fomentando la evolución del

Internet actual, teniendo un impacto positivo en la forma como millones de personas viven,

trabajan y se comunican.

La principal razón del éxito del modelo actual de internet es que la red no tiene

conocimiento acerca de las aplicaciones, es decir las funciones de aplicación reside en

los nodos finales. Internet interconecta muchas tecnologías diferentes e IP es el protocolo

de trasporte mejor soportado.

Esto deja puerta abierta a la innovación por un lado, es bueno si realmente el operador de

la red no le interesa que la red tenga conocimiento de las aplicaciones, pero sin embargo

esto puede ser un factor importante con motivos de optimizar el rendimiento según la

aplicación, dispositivo cliente, mejoras de seguridad, asuntos legales entre otros.

Con estos puntos en cuenta analizamos la tendencia de uso del actual modelo y los focos

emergentes en vías de aplicar una heurística con la que plantear una adaptación menos

disruptiva que la tendencia clean slate.

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 21

Vemos como la red con diferencia de lo ocurrido con el hardware en los centros de datos no

ha sufrido una transición profunda. Esto, genera un cuello de botella a las mejoras que

aporta la virtualización y el actual despliegue de Internet. Actualmente el paradigma está

obligando al modelo a evolucionar la manera de definir las redes. La comunidad que

investiga en el desarrollo de alternativas a las redes tradicionales trabaja en el concepto de

Software-Defined Networking que rompe con el modelo convencional donde la red decide

qué acciones lleva a cabo, desacoplando plano de control (control plane) que administra

toda la información correspondiente a la red en sí misma y hace operativo el plano de

datos, aquel en el que se ejecutan las operaciones necesarias para el reenvío de tráfico

(forwarding plane). Planteando una transición del modelo basada en la virtualización de

la red y la extensión de esta según el concepto de Overlay Networks mencionado

anteriormente.

1.2.3. EXTENDER LA RED EN LA CAPA DE VIRTUALIZACIÓN: REDES DEFINIDAS POR

SOFTWARE

El concepto de red virtual distribuida puede ser entendido como una red virtualmente

extendida a de nivel de enlace según el modelo de referencia OSI, desplegada sobre los

sistemas operativos de una infraestructura física distribuida geográficamente, pudiendo ser

esta pública o privada. Esta capa “elevada” compatible con Ethernet es compatible con la

virtualización de sistemas que pueden utilizar estos nuevos recursos virtuales para

interconectarse.

La virtualización de aquellos subsistemas necesarios para networking surge como una

tecnología complementaria a la virtualización de sistemas ; permitiendo de manera más

sencilla movilidad de equipos entre redes dentro de un mismo host, escalabilidad,

flexibilidad de crecimiento, una herramienta genérica para montar escenarios de pruebas

para modelos de red y producción, reconfigurable, superpuesta a la capa de aplicación,

capaz de dividirse a su vez con VLANs (Virtual Local Area Networks), con preservación de

la privacidad, con usos en entornos de aplicación que interconectan de forma transparente

con otras redes (virtuales o físicas), desafiar a los problemas de mantener sistemas que

requieren de redes con direccionamiento IPv4 que coexistan sobre redes IPv6 , mitigar la

fragmentación de la red y otras que pueden surgir con redes de nueva generación y la

tendencia actual de trasladarlo todo a servicios y disponibilidad móvil.

Los Hypervisors 80x86 introducidos en los noventa implementan puentes de red en

software. Estos bridges no permiten habilitar o aplicar políticas al tráfico, es decir, el tráfico

entre máquinas en el mismo host físico pasa directamente de VM a VM, por lo que los

administradores de toda red no tienen oportunidad de manejar o controlar el tráfico por las

VIF (virtual interfaces).

Nuestro objetivo hace hincapié en el concepto distribuido que nos permite crear estos

espacios de red, conectar, desconectar y ampliar sencillamente por software, creando redes

Máster en Nuevas Tecnologías en Informática

22 José Bastida García

escalables y distribuidas a la vez. Tal que, podamos construir una red virtual extremo a

extremo superando las heterogeneidades del nivel subyacente.

Las primeras propuestas que hablan de capas aisladas, elevadas en el nivel de aplicación y

extremo a extremo, surgen de los precursores de modelos disruptivos al modelo Internet

diseñado hace más de treinta años [5], con fines de llegar a soluciones para propósitos

concretos y generales. Así las primeras propuestas de Overlay Networks como RON [38],

VIOLIN [35], VIGO [37] entre otras.

Con las mejoras del kernel para Linux y las primeras técnicas de virtualización surgen para

escenarios de laboratorio proyectos como User Mode Linux (UML). Son adoptados para el

modelado de escenarios de laboratorio ahorrando en recursos hardware en un mismo host,

con el proyecto VNUML (Virtual Network UML) y que consigue un mayor alcance en

colaboración de la herramienta EDIV [34] para laboratorios distribuidos y su última versión

ya que utiliza virtualización VNX [33]. Este último salto (en el que nos encontramos hoy

día), se consigue con el manejo de la para- virtualización y virtualización de hardware de

entrada salida, Libvirt [39], LibNetVirt [104 ], Virt-IO [28] y UMView [11] son algunos de

estos importantes avances de este campo.

Actualmente el equipo del proyecto virtualsquare sobre el eje principal de VDE (Virtual

Distributed Ethernet) [2] ha desarrollado un framework de componentes y herramientas

para crear redes virtuales compatibles con Ethernet que son desplegadas sobre equipos

físicos aislados o distribuidos por Internet. Es un proyecto de código abierto impulsado

principalmente por la universidad de Bolonia (Italia) y que es ya soportado para la

virtualización de sistemas con herramientas como KVM [24][28] (Kernel Based Virtual

Machine proyecto emergente de Red Hat™) y VirtualBox™[18] ( adquirida por Oracle™ con

una importante comunidad de desarrolladores para la versión de código abierto) ambas

sobre sistemas GNU/Linux. Este proyecto tiene un importante valor didáctico y práctico

para construir redes virtuales distribuidas compatibles con el hardware existente, quizás

por esta causa ha sido que no ha calado al sector de la industria que realiza sistemas para

electrónica de red y circuitos integrados para aplicaciones específicas (ASICs). Un

compromiso más “cercano” entre software (ya sea este de virtualización o no) y hardware

aporta generalmente mejor eficiencia en el rendimiento además de cuanto más específico

sea para el propósito que quiere desempeñar. No es un tema que se discuta aquí pero que

comprendemos es una premisa a la hora de adoptar soluciones y tendremos presente para

hallar un compromiso según el ámbito (investigación o producción) de rendimiento y

compatibilidad.

A grandes rasgos la otra gran vertiente al concepto de virtual distributed networking la

ofrecen el tándem formado por la compañía de virtualización VMware™[8] y el fabricante

mundial de hardware y software para telecomunicaciones Cisco Systems™. Juntos, ofrecen

su solución más completa en el producto VMware vSphere 5.0 Enterprise Plus Edition [29]

en la que Cisco incorpora su switch virtual con capacidad para conexiones distribuidas

Cisco 1000V [62] y VMware [17] añade mejoras de comunicación para interfaces virtuales

e integración con este switch distribuido. Entre las novedades de la última versión cabe

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 23

destacar el uso del protocolo de enlace LLDP (Link Layer Discovery Protocol) de

descubrimiento de red estándar del IEEE ya que en versiones anteriores únicamente

permitían el uso de CDP (Cisco Discovery Protocol) para integrarse con dispositivos Cisco

virtuales y físicos. Esta solución además de los costes de hardware y electrónica de red Cisco

para un mejor aprovechamiento del Hypervisor, tiene un coste de licencia muy elevado por

tratarse del producto más avanzado y completo de la compañía estadounidense.

La opción opensource al tandem VMware y Cisco es la apuesta que proviene la fundación

Apache formada por XEN Server 6.0 con Open vSwitch [19]. Concretamente este switch

virtual opensource contiene muchas de las características deseables para una nueva

generación de edge switches [3]. Open vSwitch se diseña para permitir flexibilidad en la

asignación de recursos, permite visibilidad y control del tráfico que maneja, aplicar políticas

y una gestión centralizada entre otras. Este último y relativamente reciente proyecto ha

evolucionado rápidamente, revolucionando e implicando a industria tecnológica y

universidades en la estandarización del protocolo OpenFlow (concepto previamente

introducido por Ethane orientado a redes empresariales en 2007) [9] con el objetivo de

definir redes definidas por software o SDN (Software Defined Networks) para

experimentación de nuevas arquitecturas y que supone un esfuerzo de hacer más flexible la

infraestructura de red del modelo rígido y “osificado” por el protocolo TCP/IP,

estandarizado en 1981.

Apps Apps Apps Apps Apps

Apps Apps

Sistema Operativo

Hardware reenvío Sistema Sistema Sistema Sistema Sistema

especializado Operativo Operativo Operativo Operativo Operativo

Apps Apps Apps Apps Capa de virtualización general o silicing

Sistema Operativo Sistema Operativo

Hardware reenvío Hardware reenvío

especializado especializado HW reenvío simple

HW reenvío simple HW reenvío simple

Apps Apps

Sistema Operativo

Hardware reenvío

especializado HW reenvío simple

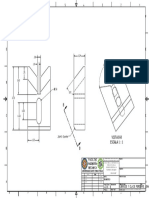

Ilustración 5: Transición conceptual del modelo convencional al modelo de red definida por software.

En esta arquitectura de red emergente SDN, se desacopla la lógica de control de la red en

una capa elevada sobre el plano de retransmisión o reenvío, siendo esta directamente

programable por software. Las tablas de encaminamiento son definidas mediante la

interfaz de programación o API (Aplication Program Interface) del protocolo OpenFlow (en

el que profundizaremos durante todo desarrollo del proyecto) y son gestionadas a través de

un OpenFlow Controller que procesa de forma aislada diferentes flujos de datos

Máster en Nuevas Tecnologías en Informática

24 José Bastida García

simultáneamente. Lo que extiende las posibilidades de interoperar con distintas redes ya

sea para experimentación o para casos en producción de forma segura.

El principal objetivo de crear caminos lógicos independientes para el tráfico sobre una

infraestructura física común es para preservar y mejorar en la mayoría de casos el grado de

escalabilidad y seguridad de los servicios disponibles en la red física.

Las redes definidas por software (Software Defined Network) surgen como posibilidad

abierta en el ámbito de la investigación para estudiar/experimentar soluciones a los

problemas del actual modelo de internet en cuanto a eficiencia, escalabilidad, funcionalidad

y seguridad. Aprovechando además una fuerte necesidad de mercado para agilizar la

gestión el crecimiento de servicios en los centros de datos ha impulsado que el protocolo

OpenFlow se convierta en eslabón referente de este concepto. Enumeramos etapas

importantes en este avance de las SDNs:

2004: Primeros trabajos sobre un nuevo paradigma de gestión:

o RCP [76]

o 4D [77]

o SANE[78]

o Ethane

2008: Software-Defined Networking (SDN)

o NOX Network Operating System [79]

o OpenFlow Switch interface

o Se adopta la estandarización del protocolo OpenFlow 1.0

o Se incita a que sea implementado en hardware a fabricantes

2011: Open Networking Fundation [54]

o Más de 30 empresas participan

o Google, Yahoo!, Verizon, DT, Microsoft, Facebook,Telefónica

o Miembros: Cisco, Juniper, HP, Dell, Broadcom, IBM,etc.

o Evolución del protocolo OpenFlow v.1.3

2013:

o Inter-Datacenter WAN using SDN and OpenFlow [57]

o OpenDayLight a Linux Fundation Collaborative Project [80]

Hay numerosos proyectos que participan en la evolución del Internet actual, teniendo un

impacto positivo en la forma como millones de personas viven, trabajan y se comunican. Y

como se deben prestar estos servicios para hacerlos más eficientes ininterrumpidos y

seguros.

Esta transición implica mejorar no solo las prestaciones sino la calidad en la gestión y

organización de la red de forma que resulte más eficiente y adecuada al consumo actual de

servicios. Estos retos serán con mayor certeza factores decisivos para grandes proveedores

de servicios, que participan activamente en la investigación crear y simplificar grandes

redes virtuales distribuidas.

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 25

2. ANÁLISIS DE OBJETIVOS Y METODOLOGÍA

2.1. DESAFÍOS

Investigamos el nexo desde un punto de vista evolutivo y menos disruptivo, con el fin de

conformar redes distribuidas usando virtualización de los componentes pensando en el

Internet del Futuro. De forma que, en una capa sobrepuesta a la red física veamos una

simplificación de nodos interconectados, abstrayéndonos del nivel subyacente que

suponemos conectado. Las técnicas de virtualización, son sin duda presente y futuro hacia

este modelo.

El paradigma de red definida por software o Software-Defined Network (termino que

utilizaremos indistintamente) y la plasmación de este modelo en la implementación del

protocolo de referencia OpenFlow, será el motivo de análisis teórico en este capítulo y

empíricamente en los siguientes. Cabe destacar los frentes actuales que al modelo

tradicional IP se le plantean (además de las cuestiones al modelo del apartado 1.2.1),

escenarios que estarán en los nuevos escenarios del Internet del futuro.

2.1.1. ENTORNOS MÚLTIPLE ARRENDATARIO ESCALABLES

Es adecuado mencionar en este apartado el concepto de todo “as a service” vinculado al

cloud computing o modelo de computación en la nube, por ser el escenario multi-tenant

(multi arrendatario) por excelencia en el que se aplica y el continuo crecimiento que

tiene actualmente. En él, los clientes acceden a sus servicios en internet sin necesidad

de ser experto en la gestión de los recursos que usan. Este modelo de prestaciones de

servicios directamente desde Internet está estrechamente ligado a las nuevas

tendencias de uso de la red e implica un aprovisionamiento bajo demanda y de la

elasticidad de los recursos para entornos múltiplemente arrendados de centros de

datos. Un ejemplo común de la computación en nube es la nube pública, donde un

proveedor de servicio en “la nube” ofrece sus servicios a múltiples clientes dentro de

la misma infraestructura ofreciendo aislamiento. Esta demanda de servicios/recursos

de forma natural y elástica se consigue con la conjunción de hypervisors confiables y de

VMs invocadas de forma flexible a través de mecanismos de control de acceso a la red

distribuida.

2.1.2. REQUISITOS DE MOVILIDAD DE LAS MÁQUINAS VIRTUALES

Una de las principales ventajas de la virtualización de servidores es la movilidad de las

VMs. Una máquina virtual puede migrarse de un servidor a otro mientras está

funcionando, con y sin necesidad de apagarla, y podemos reiniciar la misma máquina

virtual en una nueva ubicación. Un requisito para esto es que la máquina mantenga su

dirección(es) IP y la dirección(es) MAC de sus interfaces en la nueva ubicación para

evitar el derribo de la comunicación existente.

Máster en Nuevas Tecnologías en Informática

26 José Bastida García

Actualmente, a los servidores en los centros de datos se les asignan direcciones IP

basadas en la ubicación física, por ejemplo, por lo general en base al switch (top of rack)

para cada armario rack de servidores o la VLAN configurada para los servidores. Al

final, este trabajo está bien para servidores físicos, que no movemos, pero restringe la

colocación y la movilidad de las máquinas virtuales dentro del centro de datos.

Buscamos una solución que permita la escalabilidad en entornos multi-tenant, que una

máquina virtual pueda desplegar sus servicios en cualquier ubicación del centro de

datos, sin verse preocupados por las restricciones y limitaciones de las subredes a las

que están conectados los servidores.

2.1.3. EXTENSIÓN DE LAS REDES VIRTUALES

En la literatura de organización y gestión eficiente de data centers encontramos el

término pod que consiste en uno o más racks de servidores que comparten la

conectividad para almacenamiento, red y en algunos casos incluso conductos para

cableado y refrigeración. Los inquilinos del centro de datos pueden comenzar en un pod

y debido al crecimiento de la demanda de sus servicios requieran de más

servidores/VMs en otros pods, si nos fijamos en aquellos que no están totalmente

utilizando todos sus recursos vemos que la red virtual debería proporcionar

conectividad con todos los recursos disponibles para extender el pod y ampliar los

recursos VMs al arrendatario.

2.1.4. TAMAÑO DE LAS TABLAS DE ENCAMINAMIENTO

Hoy día con los entornos virtualizados, aumentan las exigencias de tablas de

encaminamiento de switches. En lugar de una sola capa de enlace en cada dirección, la

infraestructura de red debe aprender las direcciones de enlace de las VMs

individualmente que podrían llegar a 100 por servidor. Esto es un requisito, ya que el

tráfico desde/hacia las máquinas virtuales al resto de la red física que conecta la

infraestructura.

Esto requiere más capacidad en el desempeño de los switches para gestionar estas

tablas, en comparación con los entornos no virtualizados. Causando más inundación de

paquetes y desbordamientos cuando las direcciones en uso sobrepasan la capacidad de

las tablas de encaminamiento.

2.1.5. DESACOPLAMIENTO DE LA CONFIGURACIÓN LÓGICA Y FÍSICA

Los operadores del centro de datos deben ser capaces de alcanzar una alta utilización

de los recursos de sus servidores y de las capacidades de la red. Para una asignación

eficiente y flexible, debemos ser capaces de extender una instancia virtual a través de

los servidores en cualquier rack del centro de datos. Esto se puede lograr extendiendo

las VLAN (hay trabajos sobre este asunto como TRILL o OTV) [46].

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 27

Sin embargo, con el fin de limitar el dominio de difusión (broadcasting) de cada VLAN,

las tramas multi-destino dentro de la misma VLAN deben estar optimizadas para que

solo circulen por aquellos dispositivos que tienen configurada esa VLAN. Con la

migración por cargas de trabajo, la red física puede necesitar reconfiguraciones que

típicamente requieren tiempo y son propensas a errores (ej. Listas de control de acceso,

encaminamiento, etc.).

2.1.6. COMUNICACIONES ENTRE MÁQUINAS VIRTUALIZADAS Y NO VIRTUALIZADAS

Dentro de los centros de datos no todas las comunicaciones serán VM-VM. Continuarán

utilizando para propósitos específicos servidores físicos, routers tradicionales para

proveer servicios VPN de nivel 2 y 3, balanceadores de carga, firewalls, sistemas de

detección de intrusiones, etc. Esto no podemos obviarlo y considerar que la capa de red

virtualizada debe ser compatible con los sistemas existentes.

2.1.7. TRANSICIÓN A IPV6

IPv6 aumenta el espacio de direcciones, aprovecha para ofrecer mejoras y extensiones

en cuanto a QoS, seguridad, movilidad, etc. Pero ocurre que, IPv4 e IPv6 son

incompatibles. Se diseñó teniendo en cuenta esto como se definen en el RFC 2893

(actualizado en RFC 4213) los mecanismos de transición a IPv6 para host y routers.

Es evidente que no puede actualizarse todo Internet en un día, es como cambiar las alas

a un avión en pleno vuelo. Es obligatorio garantizar un periodo de coexistencia e incluso

tener en cuenta servicios que deban extinguirse sin migrarse.

La transición es costosa: Routers, PCs, aplicaciones y formación. La clave del éxito de

IPv6 es el proceso de transición. En nuestra interpretación y análisis del Internet del

Futuro planteamos que los mecanismos de virtualización y extensión de la red

orientada a la abstracción de la tecnología de red, son un importante nexo con la

transición de IPv6. Quizás se ha asociado a problemas de seguridad el direccionamiento

público y la utilización en entornos extendidos aislados como redes virtuales sea un

avance en este ámbito.

Extender el ámbito de la red y concepto de extremo a extremo son aptitudes que se abstraen

del uso actual de internet y saca a la luz los problemas de diseño que lastran el desarrollo

actual de internet [6] [2] [7]. Considerar estas herramientas tiene un importante papel para

la investigación y la transición del modelo actual al modelo de Futuro Internet [4], como se

llama en investigación a los desarrollos en investigación para el Internet de Futuro. Para

esto será necesario crear dominios de pruebas y la coexistencia de las redes de nueva

generación con las actuales.

Durante los últimos años han surgido diferentes enfoques para extender la red creando

redes Overlay Networks y/o virtualizar a nivel de enlace para cubrir las limitaciones del

modelo actual. Regidos en su comportamiento por la osificación sobre la pila de protocolo

Máster en Nuevas Tecnologías en Informática

28 José Bastida García

IP resultando poco flexibles. Señalar algunos proyectos para extender la red como VXLAN

(Virtual eXtensible LAN), L2VPNs (Level 2 Virtual Private Networks) y que destacan en busca

de un desacoplamiento lógico y físico de la red como VLAN (Virtual Local Area Network) con

hasta 4096 (12bits) para identificadores VLAN. TRILL (Transparent Interconnection of Lots

of Links) interesante proyecto basado en Routing Bridges pero con inconvenientes de

aplicabilidad [55 ] y LISP (Locator/Identifier Separation Protocol) como alternativa de

encaminamiento que destaca los problemas del acoplamiento identificador y localizador en

la red del modelo IP soportado por CISCO. [46]

Ilustración 6: Representación del concepto de osificación y acoplamiento a IP. [92]

La revolución se centra en la virtualización de la red. Switches, routers y la gestión de los

mismos. Suponiendo que estamos ya un mundo conectado, veamos la Red como otro

servicio ídem al agua potable o la corriente eléctrica. Una red conectada donde abstraemos

la gestión y la decisión de que flujo de entradas o de paquetes (flow entries) está permitido

y cuál no.

La arquitectura SDN (Software Defined Network) como principal diferencia incorpora las

novedades a la lógica de red desacoplándose del modelo IP, separando el plano de control y

el de datos. El otro factor fundamental para poder coexistir con IP es el de poder actuar

sobre los elementos de la red sin comprometer al fabricante ni el comportamiento de los

sistemas que ya funcionan a través de los mismos dispositivos, mientras experimentamos

con OpenFlow. Esta dualidad nos facilita una transición dinámica, menos disruptiva con la

organización actual de la red.

Ilustración 7: Slicing de la la red: Separación del tráfico del producción del de experimentación a su vez subdivididle

en subespácios.

Máster en Nuevas Tecnologías en Informática

Redes Virtuales Distribuidas Basadas en OpenFlow, Hacia la Internet del Futuro 29

¿Por qué esta arquitectura va a tener más calado que otros proyectos para su implantación

en una infraestructura tan grande como Internet? El principal punto a favor de SDN es que

cuenta con el apoyo del sector industrial. Fabricantes de hardware, electrónica de red,