Académique Documents

Professionnel Documents

Culture Documents

Manual Paso A Paso PT-Wireshark

Transféré par

robertohiguitaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Manual Paso A Paso PT-Wireshark

Transféré par

robertohiguitaDroits d'auteur :

Formats disponibles

ACTIVIDAD COMANDOS CISCO + WIRESHARK

Roberto Luis Higuita Cano Eldigardo Ca a!"o Arnul#o $% e&

INSTR'CTORA Jennifer Murillo Areiza

SENA CENTRO DE SERVICIOS ( $ESTI)N EM*RESARIAL $ESTI)N DE REDES DE DATOS

+,-.

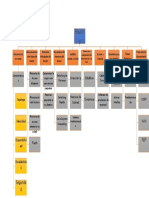

Antes de empezar a responder las preguntas deberemos realizar la topologa descrita en el documento, para tal fin usaremos el software Packet Tracer , respetando las configuraciones que se puede apreciar en la gr fica asi !

"na #ez con la topologa dibu$ada podremos empezar a realizar todas % cada una de las tareas dispuestas en el documento&

- Ingrese a la configuracin de cada switch por el puerto consola, utilizando un PC con un cliente Hyper Terminal.

'ota ! Para realizar esta acci(n se debe de usar el P) cliente que este conectado por cable consola al dispositi#o de red

"na #ez idenificado el cliente lo primero que *aremos ser dar click sobre este , seguido daremos click en la pesta+a desktop % all en la opci(n terminal como se aprecia en la gr fica&

Al darle click en T,-M.'A/ saldr un cuadro con los par metros de configuraci(n , una #ez #erificados dic*os #alores daremos click en el boton 01 % podremos usar el emulador de terminal sobre el dispositi#o de red&

- Cambie el nombre de cada switch! por el especificado en la topolog"a&

Para cambiar el nombre del switc* deberemos utilizar el comando *ostname desde el modo de configuraci(n global asi !

2e puede obser#ar que no se *a establecido seguridad alguna para ingresar al modo ,3,) Pri#ilegiado %a que no nos *a solicitado ning4na contrase+a de acceso&

/os comandos utilizados para solucionar esta parte del e$ercicio son !

)0MA'50 enable configure terminal *ostname

5,2)-.P).6'& 7abilita el acceso al modo ,3,) Pri#ilegiado 7abilita el acceso al modo )onfiguraci(n global Permite definir nombre al dispositi#o

- Configure un ser#idor $HCP en el switch %ercurio! para &ue los PC clientes obtengan una direccin IP autom'ticamente.

"bicamos el ser#idor 57)P incluido en la topologa , damos click sobre este % en la pesta+a config podemos definir un nombre para este ser#idor entre otros #alores & A*ora en la parte izquierda donde dice ser#ices seleccionaremos la opci(n que dice 57)P

Aqu podremos difinir un nombre para la piscina o Pool name como tambi8n una direcci(n de puerta de enlace 9atewa% % 5'2 est ticos si son requeridos , podemos especificar la direcci(n desde la cual se empezara a realizar la asignaci(n autom tica % el n4mero de direcciones disponibles & .MP0-TA'T, ! 'o ol#idar encender el ser#icio en el ser#idor cambiando a la opci(n 0' en la parte superior&

A*ora podemos #erificar en alguno de los clientes, si est n obteniendo del ser#idor la direcci(n ip autom ticamente& '0TA ! ,l cliente debe tener la opci(n 57)P acti#ada !

A*ora podemos obser#ar en cualquier cliente que se este *aciendo la asignaci(n de .P partiendo desde la que indicamos :;<=&;>?&@A&;AB

- Configure las contrase(as para los diferentes modos de acceso al switch! )Consola , modo pri#ilegiado y *T+,

'os situamos en uno de los clientes que est n conectados por cable consola al switc* e ingresamos a la )/. , una #ez all realizaremos las configuraciones b sicas de seguridad as !

)0MA'50 enable configure terminal enable secret password

5,2)-.P).6' 7abilita el acceso al modo ,3,) pri#ilegiado 7abilita el acceso al modo configuraci(n global& Permite definir una contrase+a cifrada para el modo pri#ilegiado& )omo argumento de #arios comandos , permite definir la contrase+a de la linea o interfaz que se este administrando& 2e usa para administrar la linea consola A Permite *abilitar las ;> #t% simult neamente 7abilita la contrase+a % el ser#icio que la eDi$a al momento de loguearse& Permite salir o retroceder un modo anterior al que se encuentra en el momento &

line console A line #t% A ;C login eDit

- Para el modo consola configure un usuario y una contrase(a.

Ea *emos definido una contrase+a para la consola, a*ora lo que *aremos sera configurar un usuario para esta as &

2e detallaran solo los comandos nue#os usados para esta parte del e$ercicio&

)0MA'502 login local username

5,2)-.P).6' 2e usa para *abilitar la autenticaci(n local 2e usa para definir un usuario de administraci(n para la consola

-Configure un -anner en cada switch parecido a lo siguiente .witch //// 001#ite ingresar si no pertenece al personal autorizado00!.

)0MA'50 Fanner motd

5,2)-.P).6' ,stablece el mensa$e o banner de bien#enida %Go ad#ertencia &

-Configure el acceso remoto a cada switch y pruebe el acceso desde un cliente.

Para probar el acceso remoto a cada switc* debemos *abilitar % configurar una H/A'

5e esta forma realizamos la configuraci(n en los dem s switc*es % realizaremos la prueba de coneDi(n remota&

,fecti#amente se puede apreciar que el acceso remoto a los @ switc*es es (ptima &

ACTIVIDAD WIRESHARK

-In#estigue como realizar filtros entre todo el tr'fico capturado, Identifi&ue y e2pli&ue las diferencias entre un filtro de #isualizacin y un filtro de captura.

Iires*ark contempla dos tipos de Jiltros! Filtros de captura y Filtros de visualizacin 3iltros de Captura 4 :)apture JilterB son los que se establecen para mostrar solo los paquetes de cumplan los requisitos indicados en el filtro& 2i no establecemos ninguno, Iires*ark capturar todo el tr fico % lo presentar en la pantalla principal& A4n as podremos establecer filtros de #isualizaci(n :displa% filterB para que nos muestre solo el trafico deseado& Para #isualizar la #entana de Jiltros de captura, #amos a Ca/ture 0 O/tions

3iltros de *isualizacin 4 :5ispla% JilerB establecen un criterio de filtro sobre las paquetes capturados % que estamos #isualizando en la pantalla principal de Iires*ark& ,stos filtros son mas fleDibles % potentes& /as #enta$as que presentan este tipo de filtros es una ma%or #ersatilidad % simplicidad, puesto que en lugar de seleccionar el filtro % luego capturar los paquetes basta capturar todos los paquetes % luego filtrarlos seg4n sea con#eniente lo cual es de gran utilidad si aun no se conoce perfectamente como se manifiesta la situaci(n que se desea analizar& 2in embargo este tipo de filtros puede causar problemas si se desea realizar un an lisis de los paquetes en#iados por un tiempo prolongado, %a que el capturar todos los paquetes requiere usar una gran cantidad de memoria % ciclos de procesador para lle#ar a cabo en an lisis&

5.J,-,').A2& J./T-0 5, H.2"A/.KA).6' ,s m s f cil de utilizar %a que se captura todo el tr fico % despu8s se opta por filtrar seg4n las necesidades& )onsume ma%or espacio en disco %a que captura J./T-0 5, )APT"-A 2e aplican los filtros antes de realizar la captura , si no es especifican los filtros , captura todo el tr fico % permite filtrarlo despu8s& )onsume menos espacio en disco , %a que

el tr fico sin filtrarlo , esto quiere decir que captura cuanta cantidad de informaci(n circule por la red sin buscar o especificar alguna en especifico&

mientras esta capturando solo toma o filtra la informaci(n especificada&

- Haga una cone2in a un ser#idor Telnet , pare la captura , analice el resultado y responda las siguientes preguntas.

Jiltramos el paquete por .P % obser#amos en la capa descrita como ,t*ernet .. los datos correspondientes a las MA) de origen % destino as!

- Cual es la %5C del origen y destino.

%5C $1 67I819 4 aL!db!@A!Cf!><!M< %5C $1 $1.TI96 4 A;!AA!Ce!Mf!ff!fa

- Cual es el puerto por el &ue esta traba:ando el ser#idor Telnet

)omo sabemos que *emos capturado el paquete que #ia$o despu8s de loguearnos en un ser#idor telnet , bastar con escribir en el filtro la palabra telnet o bien elegir el filtro que dice tcp onl% % en la columna que dice protocol ubicar el correspondiente a telnet& "na #ez all podremos identificar que el puerto es el n4mero =@ como se e#idencia en la captura&

.i realizamos zoom se obser#ar' claramente.

-Cuales son las IP de origen y destino.

)on el mismo filtro aplicado en el e$ercicio anterior podemos #er las dos columnas donde *a% una que se llama 2ource % otra llamada 5estination , el cual es el origen % el destino , no obstante si eDploramos en la capa tercer capa obser#amos el apartado donde aparecen ambas direcciones as!

.i realizamos zoom

IP 67I8194 ;A&@&;;&>@ IP $1.TI96! ;A&@&;;&;;@

-Cual es el nombre del ser#idor Telnet identificado en la captura.

2ituados sobre el protocolo telnet , podemos obser#ar que la 4ltima capa aparece con el mismo nombre :telnetB , si desplegamos esta aparecer lo siguiente! >>@<L@N2-HOTelnet , siendo 2-HOTelnet el nombre del ser#idor % >>@<L@ el usuario& )omo se puede apreciar en la gr fica&

Con ;oom.

96%-71 $1< .17*I$67 T1<91T4 2-HOTelnet

- Como se muestra el usuario y la contrase(a con la &ue se autentico en el ser#idor=.

,l usuario % la contrase+a se muestran en teDto plano al ser un protocolo de coneDi(n remota poco seguro , a*ora despu8s de in#estigar en unos foros un poco le que Telnet en#a cada letra o car cter de la contrase+a en un paquete , lo que quiere decir que si la contrase+a tiene ? digitos la en#a en ? paquetes especficos por lo que no *a% sino que buscar con paciencia & /os caracteres de la contrase+a #an despu8s de la palabra data en la ultima capa identificada como telnet , para el e$ercicio que nos en#ia la profesora Jennifer Murillo encontraramos que el usuario es >>@<L@ % que si las fuentes donde le lo antes mencionado son #erdicas la contrase+a sera la misma >>@<L@& Muc*as 9racias por la atenci(n prestada % espero el documento les sir#a de algo&

1'ENTES "tt/233blog45o"n uellerboo6s4!o 3+,--3,73,83sni##ing9telnet9using9:ires"ar64as/; "tt/2335ose/"!ou/e4:ord/ress4!o 3+,-+3,-3-<3-+9!o /ro eter9una9sesion9telnet9entre9dos9 e=ui/os3 "tt/233seguridad>redes4:ord/ress4!o 3+,,<3,+3-.3analisis9de9red9!on9:ires"ar69inter/retando9 los9datos3 "tt/233delano?er4!o 3+,--3,.3--3#iltros9de9:ires"ar69 as9!o unes9e9interesantes3!o -3 "tt/233:i6i4:ires"ar64org3Ca/ture1ilters "tt/233seguridad>redes4:ord/ress4!o 3+,,<3,@3+.3analisis9de9red9!on9:ires"ar69#iltros9de9 !a/tura9>9?isuali&a!ian3 ent9/age9

Vous aimerez peut-être aussi

- Servidores FTP: I.E.S.T.P. Víctor Raúl Haya de La TorreDocument10 pagesServidores FTP: I.E.S.T.P. Víctor Raúl Haya de La TorreAcuña BayonaPas encore d'évaluation

- Seguridad Wep Wap Wpa2Document6 pagesSeguridad Wep Wap Wpa2colonia4151Pas encore d'évaluation

- Protocolos de ComunicacionDocument59 pagesProtocolos de ComunicacionSpromPas encore d'évaluation

- Práctica de Laboratorio 16 Verificación de Las Configuraciones VLANDocument8 pagesPráctica de Laboratorio 16 Verificación de Las Configuraciones VLANIsmael Ramirez ZamoraPas encore d'évaluation

- Certificacion Teldat Iniciacion Todos 1 Doc 2Document8 pagesCertificacion Teldat Iniciacion Todos 1 Doc 2Brandon Ramírez100% (5)

- CTN 2016 PPT PDFDocument489 pagesCTN 2016 PPT PDFRenato Li TosoPas encore d'évaluation

- LOYTEC DALI 2022 SpanishDocument28 pagesLOYTEC DALI 2022 SpanishAndres Estepa RojasPas encore d'évaluation

- Curso Basico de Elastix - Como Crear Extensiones - ElastixTech - Aprende Telefonia IP Asterisk - IssabelPBX-ElastixDocument17 pagesCurso Basico de Elastix - Como Crear Extensiones - ElastixTech - Aprende Telefonia IP Asterisk - IssabelPBX-ElastixOscar VargasPas encore d'évaluation

- 16.3.1 Packet Tracer - Troubleshoot Static and Default Routes - Es XLDocument2 pages16.3.1 Packet Tracer - Troubleshoot Static and Default Routes - Es XLJuan JuancarlosPas encore d'évaluation

- Informe 3Document12 pagesInforme 3Edwin GavilanezPas encore d'évaluation

- Curso Voz Sobre IpDocument4 pagesCurso Voz Sobre IpLuis LopezPas encore d'évaluation

- Tarea Modelo OSI Vs TCPIPDocument6 pagesTarea Modelo OSI Vs TCPIPAlexis OrtizPas encore d'évaluation

- Taller VLSMDocument16 pagesTaller VLSMfernandaPas encore d'évaluation

- Módulo 1 - Lectura 4Document7 pagesMódulo 1 - Lectura 4ManuGMSPas encore d'évaluation

- Trabajo IEEEDocument5 pagesTrabajo IEEELaura Daniela Lopez JimenezPas encore d'évaluation

- Ale Deskphones Essential Datasheet EsDocument4 pagesAle Deskphones Essential Datasheet EsMiguel Angel CabreraPas encore d'évaluation

- Modulo 8-11Document129 pagesModulo 8-11Jesus Alejandro Padilla SotoPas encore d'évaluation

- Laboratorio 1Document9 pagesLaboratorio 1minaPas encore d'évaluation

- Qué Es Un GatekeeperDocument5 pagesQué Es Un Gatekeepermarleydys selene daza sabalzaPas encore d'évaluation

- Conceptos Basicos IpDocument10 pagesConceptos Basicos IpCarlos BlondelPas encore d'évaluation

- Grupo4 QoSDocument55 pagesGrupo4 QoSMateo ReyesPas encore d'évaluation

- MI IP Addressing Subneting WorkbookDocument15 pagesMI IP Addressing Subneting WorkbookvdominguezvPas encore d'évaluation

- Booking-Mesa, Mensual: Tipo de Solicitud Creado Por DepartamentoDocument54 pagesBooking-Mesa, Mensual: Tipo de Solicitud Creado Por DepartamentoLothar LagosPas encore d'évaluation

- Tecnología ATMDocument9 pagesTecnología ATMDavid PerezPas encore d'évaluation

- Mapa Conceptual Cap 4Document1 pageMapa Conceptual Cap 4Bayron HernandezPas encore d'évaluation

- Guia Configuracion Router Cisco 800Document12 pagesGuia Configuracion Router Cisco 800juan manuel macias mirandaPas encore d'évaluation

- Capítulo 4 ACLDocument4 pagesCapítulo 4 ACLGustavo Adolfo GarciaPas encore d'évaluation

- Modalidad de Exámenes - Semana 2 - Revisión Del IntentoDocument2 pagesModalidad de Exámenes - Semana 2 - Revisión Del Intentoluis100% (1)

- Actividad 05. Ensayo de Capas de Modelo OSIDocument5 pagesActividad 05. Ensayo de Capas de Modelo OSIWilson RestrepoPas encore d'évaluation