Académique Documents

Professionnel Documents

Culture Documents

ARTIGO MUITO BOM - Gestão de Riscos em Tecnologia Da Informação Como Fator Critico de Sucesso.

Transféré par

Fabio Aurelio SalesTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

ARTIGO MUITO BOM - Gestão de Riscos em Tecnologia Da Informação Como Fator Critico de Sucesso.

Transféré par

Fabio Aurelio SalesDroits d'auteur :

Formats disponibles

______________________________________________

Edifcio da Biblioteca Central (BCE), Entrada Leste, Mezanino, Sala 211, Campus Universitrio Darcy Ribeiro, Asa Norte, Braslia/DF Cep:

70.910-900 Telefax: +55 (61) 3107 2632 Tel: +55 (61) 3107 2633 e-mail: pgcinf@unb.br

Universidade de Braslia - UnB

Faculdade de Economia Administrao e Cincia da Informao e Documentao - FACE

Departamento de Cincia da Informao CID

Programa de Ps-Graduao em Cincia da Informao PPGCinf

Gesto de Riscos em Tecnologia da Informao como fator crtico de

sucesso na Gesto da Segurana da Informao dos rgos da

Administrao Pblica Federal: estudo de caso da Empresa Brasileira de

Correios e Telgrafos ECT

Luiz Fernando Costa Pereira da Silva

Braslia 2010

______________________________________________

Edifcio da Biblioteca Central (BCE), Entrada Leste, Mezanino, Sala 211, Campus Universitrio Darcy Ribeiro, Asa Norte, Braslia/DF

Cep: 70.910-900 Telefax: +55 (61) 3107 2632 Tel: +55 (61) 3107 2633 e-mail: pgcinf@unb.br

Luiz Fernando Costa Pereira da Silva

Gesto de Riscos em Tecnologia da Informao como fator crtico de

sucesso na Gesto da Segurana da Informao dos rgos da

Administrao Pblica Federal: estudo de caso da Empresa Brasileira de

Correios e Telgrafos ECT

Dissertao apresentada banca

examinadora como requisito parcial

obteno do Ttulo de Mestre em Cincia da

Informao pelo Programa de Ps-Graduao

em Cincia da Informao do Departamento

de Cincia da Informao e Documentao da

Universidade de Braslia.

Orientador: Prof. Dr. Renato Tarciso

Barbosa de Sousa

Braslia 2010

Len

a Faculdade de Cincia da Informao (FCI)

Una Programa de Ps-Graduao em Cincia da Informao - PPGCInf

FOLHA DE APROVAO

Ttulo: "Gesto de Riscos em Tecnologia da Informao corno fator crtico de sucesso

na Gesto da Segurana da Informao dos rgos da Administrao Pblica Federal:

estudo de caso da Empresa Brasileira de Correios e Telgrafos (ECT)"

Autor: Luiz Fernando Costa Pereira da Silva

rea de concentrao: Transferncia da Informao

Linha de pesquisa: Gesto da Informao e do Conhecimento

Dissertao submetida Comisso Examinadora designada pelo Colegiado do

Programa de Ps-Graduao em Cincia da Informao do Departamento de Cincia da

Informao e Documentao da Universidade de Braslia corno requisito parcial para

obteno do ttulo de Mestre em Cincia da Informao.

Dissertao aprovada em: 24 de maio de 2010.

Aprovado por:

(...<.,c.

Prof. Dr. Renato Tarciso Barbosa de 8 usa

Presie (UnB/PPGCINF)

/14,17f

P of. Dr. Rogrio ritp,Arajo J or

mbro Interne: /PPGel,)

Eis

A

Go

r. Miguel

ernbro Ex n

o Ferreira-d Oliveira

(CEF)

Prof." Dr". Lillian Maria Araujo de Rezende Alvares

Suplente (UnB/CID)

Edifcio da Biblioteca Central (BCE) - Entrada Leste - Campos Universitrio Darcy Ribeiro - Asa NO110 - Braslia. DF

CEP 70910.900 -+55 (61) 3102-2632 - Telefax: 55 (61) 3107 2633 - E-mail: ocin teun b br

minha Me, Tereza Costa Pereira da Silva, pela dedicao e

exemplo de vida, que fazem tudo valer a pena.

Agradecimentos

Ao Prof. Dr. Renato Tarciso, meu orientador, pela pacincia e

orientao segura at a concluso desta.

Aos professores e colegas do Programa de Ps-Graduao em Cincia

da Informao do Departamento de Cincia da Informao e Documentao da

Universidade de Braslia, pelas valorosas aulas e discusses.

A Jucilene e Martha, da Secretaria de Ps-Graduao do CID/UnB, pela

disposio e presteza no trato dos assuntos "burocrticos".

Aos meus irmos, Jnior e Vincius, e irm, Luciana, pelo carinho

famlia.

Mariana pelo amor, pacincia e companheirismo.

Aos meus amigos da ECT Ricardo, Juliana, Nara, Cristiano e Nassif

pelo incentivo e apoio nas minhas ausncias.

A todos aqueles que, direta ou indiretamente, contriburam para a

concluso desta.

Resumo

Este estudo visa investigar o contexto da segurana da informao e da gesto de

riscos no ambiente da Empresa Brasileira de Correios e Telgrafos (ECT). Parte-se do

pressuposto de que a ECT, ambiente emprico da pesquisa, assim como a maioria dos

rgos da Administrao Pblica Federal, no tem conhecimento suficiente sobre

Gesto de Riscos para implementar uma Gesto de Segurana da Informao

eficiente e eficaz. A empresa carece de uma orientao especfica sobre o que fazer

e como fazer acerca da implementao de uma Gesto de Riscos em Tecnologia da

Informao que fomente a Gesto de Segurana de suas informaes. O estado

pouco desenvolvido em que se encontra os rgos da Administrao Pblica Federal,

tanto em nvel de conhecimento quanto no tocante s implementaes de sua Gesto

de Riscos em Tecnologia da Informao, faz com que as orientaes governamentais

tenham que ser baseadas na mera aplicao das melhores prticas de Segurana da

Informao adotadas nacional e internacionalmente. A pesquisa de carter qualitativo

e exploratrio, envolvendo pesquisa bibliogrfica, pesquisa documental e estudo de

caso no ambiente da ECT, tem por objetivo verificar aes que tornam mais eficiente o

processo de Gesto de Segurana da Informao, no mbito da Administrao Pblica

Federal (APF), a partir da Gesto de Riscos em Tecnologia da Informao,

considerando a poltica, o comportamento e a cultura informacional.

Palavras-chave

Gesto de Risco em Tecnologia da Informao; Gesto da Segurana da Informao;

Administrao Pblica Federal; Gesto da Informao; Empresa Brasileira de Correios

e Telgrafos (ECT).

Abstract

Studies aimed at investigating the context of information security and of risk

management in the environment of the Brazilian Agency for Post and Telegraphs

(ECT). It has been assumed that the ECT, empirical environment of this research, and

most organizations of the Federal Public Administration, is not aware enough about

Risk Management to implement an Information Security Management efficiently and

effectively. The company lacks of the one specific guidance about what to do" and

"how to do" for the implementation of Risk Management in Information Technology to

promote the Security Management of your informations. The inceptive state where the

organizations of the Federal Public Administration, both at the level of knowledge as

regards the implementation of Risk Management in Information Technology, makes the

government guidelines have to be based on application best practices of Information

Security adopted nationally and internationally. The research qualitative and

exploratory in nature, involving literature research, documentary research and case

study in the ECTs environment aims to verify actions that make more efficient the

process of Information Security Management within the Federal Public Administration

(APF) from the Risk Management in Information Technology, considering the policy,

behavior and culture information.

Keywords

Risk Management in Information Technology, Information Security Management,

Federal Public Administration, Information Management, Brazilian Post and Telegraphs

(ECT).

Lista de Figuras

Figura 1 - Esquema da pesquisa ................................................................................ 21

Figura 2 - Ciclo de vida da informao........................................................................ 29

Figura 3 - Ciclo de vida da informao nas organizaes ........................................... 29

Figura 4 - A classificao da Informao segundo a sua finalidade ............................ 38

Figura 5 - Fatores econmicos de produo............................................................... 40

Figura 6 - Classificao da Informao....................................................................... 45

Figura 7 - Objetos de Estudo da CI e da SI................................................................. 50

Figura 8 - Ciclo de vida da informao e Segurana da Informao ........................... 52

Figura 9 - Diagrama de Ishikawa: fatores que interferem na SI................................... 55

Figura 10 - Os pilares da Segurana da Informao................................................... 56

Figura 11 - Diagrama de Causas e Efeitos ................................................................. 78

Figura 12 - Matriz de Responsabilidades.................................................................... 86

Figura 13 Relacionamento entre os termos associados ao risco para a SI .............. 87

Figura 14 - Modelo de Gesto de Riscos.................................................................... 88

Figura 15 - Processo de gesto de riscos de segurana da informao ..................... 89

Figura 16 - Definio do contexto ............................................................................... 90

Figura 17 - Anlise/avaliao de riscos de segurana da informao......................... 91

Figura 18 - A atividade de tratamento do risco............................................................ 92

Figura 19 - Ciclo de criao da Poltica de Segurana da Informao da ECT ........... 96

Figura 20 Perigos x Riscos associados confidencialidade, integridade e

disponibilidade das informaes............................................................................... 107

Figura 21 - Diagrama de Ishikawa - Desastres Naturais ........................................... 108

Figura 22 - Diagrama de Ishikawa - Falhas no Ambiente Fsico ............................... 109

Figura 23 - Diagrama de Ishikawa - Furto................................................................. 109

Figura 24 - Diagrama de Ishikawa - Malware............................................................ 110

Figura 25 - Diagrama de Ishikawa - Hacking ............................................................ 110

Figura 26 - Diagrama de Ishikawa - Cdigos Ocultos ............................................... 111

Figura 27 - Diagrama de Ishikawa - Falha de Hardware ........................................... 111

Figura 28 - Diagrama de Ishikawa - Falha de Software............................................. 112

Figura 29 - Diagrama de Ishikawa - Erro Humano .................................................... 112

Figura 30 - Matriz de Probabilidade e Impacto Classificao da Probabilidade...... 114

Figura 31 - Matriz de Probabilidade e Impacto Nvel de Impacto ........................... 116

Figura 32 - Matriz Impacto X Probabilidade .............................................................. 117

Lista de Abreviaturas e Siglas

ABNT Associao Brasileira de Normas Tcnicas

AE Ambiente Externo

AI Ambiente Interno

APF Administrao Pblica Federal

BS British Standart

Cc Custo consequncia

CC Common Criteria

CI Cincia da Informao

COSO Committee of Sponsoring Organizations of the Treadway Commission

CP Custo Provvel

DITEC Diretoria de Tecnologia da Empresa Brasileira de Correios e Telgrafos

ECT Empresa Brasileira da Correios e Telgrafos

FERMA Federation of European Risk Management Associations

FR Fatores de Riscos

GEI Gesto Estratgica da Informao

GP Grau de Probabilidade

GSI Gabinete de Segurana Institucional da Presidncia da Repblica

ISO/IEC - International Organization for Standardization / International Eletrotechinical

Commision

ITSEC Information Technology Security Evaluation Criteria

MO Meios Organizacionais

MTA Meios Tcnicos Ativos

MTP Meios Tcnicos Passivos

PE Perda Esperada

PNPC Programa Nacional de Proteo ao Conhecimento

Rc Reduo de dinheiro em caixa

ROI Return of Investiment retorno de investimentos

SI Segurana da Informao

Sp Substituio permanente

St Substituio temporria

TI Tecnologia da Informao

Sumrio

Introduo............................................................................................................... 11

Parte I Requisitos Pr-pesquisa

1. Problema da pesquisa..................................................................................... 13

2. Justificativa ..................................................................................................... 18

3. Objetivos......................................................................................................... 22

3.1. Geral ............................................................................................................ 22

3.2. Especficos................................................................................................... 22

4. Hiptese.......................................................................................................... 22

5. Metodologia..................................................................................................... 22

Parte II Reviso de Literatura e Fundamentos

6. Informao...................................................................................................... 24

6.1. Definio de informao............................................................................... 24

6.2. Ciclo de vida da informao ......................................................................... 28

7. Gesto Estratgica da Informao (GEI)......................................................... 31

7.1. O que estratgia?...................................................................................... 31

7.2. Necessidade de segurana da informao................................................... 32

7.2.1. Informao como fator estratgico........................................................... 32

7.2.2. Informao como ativo de valor histrico para a organizao.................. 40

7.3. Classificao da informao......................................................................... 42

8. Segurana da informao ............................................................................... 46

8.1. Definio de segurana da informao ........................................................ 46

8.2. Atributos da segurana da informao ......................................................... 47

8.2.1. Confidencialidade.................................................................................... 47

8.2.2. Integridade .............................................................................................. 48

8.2.3. Disponibilidade ........................................................................................ 48

8.2.4. Autenticidade........................................................................................... 49

8.2.5. No repdio............................................................................................. 49

8.2.6. Legalidade............................................................................................... 49

8.3. Segurana da informao e a Cincia da Informao .................................. 49

8.4. Pilares da segurana da informao ............................................................ 52

8.4.1. Pessoas .................................................................................................. 52

8.4.2. Processos................................................................................................ 53

8.4.3. Tecnologia............................................................................................... 54

8.4.4. A relao entre os pilares da segurana da informao .......................... 55

8.5. Arcabouo normativo e padres de segurana da informao ..................... 56

8.5.1. Information Technology Security Evaluation Criteria - ITSEC.................. 57

8.5.2. Common Criteria for Information Technology Security Evaluation ........... 57

8.5.3. COBIT (Control Objectives for Information and Related Technology) ...... 58

8.5.4. BS 7799 e ISO/IEC 17799....................................................................... 58

8.5.5. ABNT NBR ISO/IEC 27001:2006............................................................. 58

8.5.6. ABNT NBR ISO/IEC 27005 ..................................................................... 59

8.5.7. ISO Guide 73 Risk management Vocabulary Guidelines for Use in

Standard 59

8.5.8. ISO 13335 Guidelines for the Management of IT Security .................... 60

8.6. Arcabouo legal de Segurana da Informao............................................. 60

9. Gesto de Riscos............................................................................................ 64

9.1. Definio de Gesto de Riscos .................................................................... 64

9.2. Termos relacionados gesto de riscos ...................................................... 67

9.3. Componentes do risco.................................................................................. 70

9.3.1. Ameaa................................................................................................... 70

9.3.2. Vulnerabilidade........................................................................................ 71

9.3.3. Impacto ................................................................................................... 71

9.3.4. Incidente.................................................................................................. 71

10. Mtodos de Anlise de Riscos Organizacionais .............................................. 71

10.1. Mtodo de Mosler......................................................................................... 72

10.2. Mtodo de T. Fine ........................................................................................ 74

10.3. Diagrama de Causa e Efeito (Diagrama de Ishikawa) .................................. 77

10.4. Diagrama de rvore ..................................................................................... 79

10.5. Tcnica de Brainstorming............................................................................. 79

10.6. Brainstorming inverso (ou invertido) ............................................................. 79

10.7. Brainswriting................................................................................................. 80

10.8. Brainswriting inverso (ou invertido)............................................................... 80

10.9. Mapa mental ................................................................................................ 80

10.10. Diagrama de Pareto ..................................................................................... 80

10.11. Matriz de Prioridades.................................................................................... 81

10.12. Tcnica de Painel e de Delfos...................................................................... 81

10.13. Tcnica de Anlise Associativa e de Cenrios ............................................. 81

10.14. Mtodo Brasiliano......................................................................................... 82

11. Gesto de riscos de segurana da informao................................................ 87

11.1. Etapas do processo de gesto de riscos de segurana da informao ........ 90

11.1.1. Definio do contexto.............................................................................. 90

11.1.2. Anlise/avaliao de riscos de segurana da informao........................ 90

11.1.3. Tratamento do risco................................................................................. 91

11.1.4. Aceitao do risco ................................................................................... 92

11.1.5. Monitorao e anlise crtica de riscos.................................................... 93

11.1.6. Comunicao do risco............................................................................. 93

12. Concluso da Reviso de Literatura e Fundamentos ...................................... 94

Parte III Estudo de Caso

13. Diagnstico do processo de gesto de segurana da informao e gesto de

risco na ECT........................................................................................................... 96

14. Identificao dos espaos informacionais dos usurios e riscos aos ativos de

informao da ECT............................................................................................... 101

15. Estudo de aes para nortear o processo de Gesto de Segurana da

Informao e proposta de modelo sistmico para a Gesto de Riscos que norteie a

Gesto de Segurana da Informao.................................................................... 103

15.1. Base normativa .......................................................................................... 103

15.2. Ambiente.................................................................................................... 103

15.3. Estratgias e Polticas................................................................................ 104

15.4. Metodologia de Gesto de Segurana da Informao................................ 104

15.5. Modelo de Gesto de Riscos...................................................................... 104

15.6. O emprego de metodologia de anlise de risco.......................................... 105

15.6.1. Avaliao dos perigos analisados.......................................................... 117

15.6.1.1. Desastres naturais............................................................................. 117

15.6.1.2. Falha no ambiente fsico.................................................................... 118

15.6.1.3. Furto.................................................................................................. 118

15.6.1.4. Malware............................................................................................. 118

15.6.1.5. Hacking ............................................................................................. 118

15.6.1.6. Falha de Hardware ............................................................................ 119

15.6.1.7. Falha de Software.............................................................................. 119

15.6.1.8. Erro Humano ..................................................................................... 119

16. Concluso..................................................................................................... 120

Referncias Bibliogrficas..................................................................................... 123

Anexos

Anexo 1 Diretrizes da Poltica de Segurana da Informao da ECT................. 137

Anexo 2 Estrutura da Norma de Segurana da Informao da ECT .................. 139

Anexo 3 Instruo Normativa GSI n

o

1, de 13 de junho de 2008........................ 143

Anexo 4 Norma Complementar n02/IN01/DSIC/GSIPR.................................... 147

Anexo 5 Mtodo e questionrio de captura de informaes utilizados no estudo de

caso ECT. ............................................................................................................. 154

11

Introduo

Em 07 de agosto de 2007, o Gabinete de Segurana da Informao da

Presidncia da Repblica, por meio da portaria da Secretaria Executiva do Conselho

de Defesa Nacional, instituiu um grupo de trabalho composto por representantes de

diversos rgos e entidades da Administrao Pblica Federal

1

. O grupo de trabalho

tinha o objetivo de aperfeioar e propor a padronizao de normas e procedimentos de

Gesto de Segurana da Informao aplicveis Administrao Pblica.

As reunies e os debates dos representantes evidenciaram a

necessidade de criao de um modelo para a Gesto de Segurana da Informao e

de uma metodologia de Gesto de Riscos que permitam empregar os recursos

destinados segurana da informao de maneira mais eficiente e eficaz, no mbito

da Administrao Pblica Federal APF.

Constatou-se ainda que, no raramente, se tem, nos rgos da APF, a

impresso de que a melhoria nos processos de segurana da informao depende

nica e exclusivamente de investimentos generalizados em equipamentos de

hardware e software. No entanto, as experincias tm demonstrado que o

investimento em recursos de Tecnologia da Informao nem sempre traz o retorno

desejado.

De acordo com o Committee of Sponsoring Organizations of the

Treadway Commission COSO

a premissa inerente ao gerenciamento de riscos corporativos que toda

organizao existe para gerar valor s partes interessadas. Todas as

organizaes enfrentam incertezas, e o desafio de seus administradores

determinar at que ponto aceitar essa incerteza, assim como definir como essa

incerteza pode interferir no esforo para gerar valor s partes interessadas.

Incertezas representam riscos e oportunidades, com potencial para destruir ou

agregar valor. O gerenciamento de riscos corporativos possibilita aos

administradores tratar com eficcia as incertezas, bem como os riscos e as

oportunidades a elas associadas, a fim de melhorar a capacidade de gerar

valor. (Coso, 2007)

nesse contexto que se encontra a motivao para a realizao desta

pesquisa, uma vez que as qualidades inerentes ao gerenciamento de riscos

corporativos, apesar de incipientes nas organizaes pblicas, podem ajudar os

administradores pblicos a atingirem as metas de desempenho da organizao, e

1

Advocacia Geral da Unio, Controladoria Geral da Unio, Ministrio da Agricultura, Pecuria e Abastecimento,

Ministrio das Cidades, Ministrios das Comunicaes, Ministrio da Defesa, Ministrio do Desenvolvimento Industrial

e Comrcio Exterior, Ministrio da Educao, Ministrio da Justia, Ministrio das Minas e Energia, Ministrio da

Previdncia Social, Ministrio da Sade, Ministrio do Trabalho e Emprego, Comando da Marinha, Comando da

Aeronutica, Banco Central do Brasil, Caixa Econmica Federal, Empresa Brasileira de Correios e Telgrafos, Infraero

e Empresa Brasileira de Pesquisa Agropecuria

12

evitar a perda de recursos. Adicionalmente, o gerenciamento de riscos corporativos

pode contribuir para assegurar a comunicao eficaz e o cumprimento de leis e

regulamentos, bem como evitar danos reputao da organizao e suas

conseqncias.

Em suma, o gerenciamento de riscos corporativos pode ajudar a

organizao a atingir seus objetivos, com economia de recursos evitando os perigos e

surpresas em seu negcio.

Quando as organizaes estabelecem estratgias e traam objetivos

para alcanar o equilbrio entre as metas de crescimento e de retorno de investimentos

(ROI), assim como os riscos a elas associados, conseguem explorar seus recursos

com mais eficcia e eficincia e maximizar a gerao de valores.

O gerenciamento de riscos corporativos tem por finalidade:

alinhar a tolerncia a risco com a estratgia adotada;

fortalecer as decises em resposta aos riscos;

reduzir as surpresas e prejuzos operacionais;

identificar e administrar riscos mltiplos e entre empreendimentos;

aproveitar oportunidades;

otimizar o capital.

13

Parte I Requisitos Pr-pesquisa

1. Problema da pesquisa

A informao um ativo essencial para os negcios de uma

organizao e, como qualquer outro ativo dessa natureza, precisa ser adequadamente

protegido, independente da forma como se apresenta ou do meio pelo qual

compartilhado e/ou armazenado.

A importncia da informao pode ser observada se considerarmos a

transformao radical ocorrida no perfil do trabalho exercido pela mo-de-obra nas

diversas atividades produtivas de um pas. O trabalho intensivo foi sendo substitudo

pela mecanizao crescente das tarefas componentes dos processos de produo e

transporte, o que permitiu, ao longo dos anos, extraordinrios ganhos de

produtividade.

Drucker (1991), analisando o perfil da mo-de-obra existente nos pases

desenvolvidos, constata que apenas 20% de seu total se dedicam diretamente a

tarefas operacionais. O restante, 80%, so trabalhadores intelectuais e de servios

cujo elemento de trabalho a informao. Dessa forma, conclui que a eficcia do

tratamento da informao o elemento crtico da atividade desses trabalhadores.

Lesca e Almeida (1994) apresentam diversos argumentos para justificar

a importncia da informao para o desempenho das organizaes contemporneas.

Um dos mais conhecidos o da informao como um elemento redutor de incertezas,

importante na tomada de decises estratgicas pertinentes, de melhor qualidade e no

momento mais adequado.

Outro argumento aborda a informao como fator de produo

importante para projetar e introduzir no mercado produtos e servios de maior valor

agregado. Assim, numa sociedade onde os fatores de produo tradicionais, como

energia, tecnologia da informao, mo-de-obra e recursos financeiros, passam a no

ser recursos garantidores da vantagem competitiva, a informao figura como fator de

produo importante para as organizaes.

Sob a tica da sinergia organizacional, constata-se que o desempenho

de uma organizao est condicionado qualidade das ligaes e relaes entre as

unidades que a constituem. A informao um vetor estratgico importante, pois

permite multiplicar a sinergia dos esforos, ao passo que, se mal utilizada, pode anular

o resultado de conjunto dos esforos. Consequentemente, alm de se preocuparem

com o modo como suas atividades so coordenadas, as empresas deveriam estar

sempre atentas para a eficcia dos fluxos de informao por meio dos quais se

realizam as interdependncias organizacionais.

A informao como fator determinante de comportamento tambm

14

uma das razes para consider-la essencial s estratgias das organizaes

contemporneas. No meio social, a informao tem por sentido exercer influncia

sobre o comportamento dos indivduos e dos grupos. No ambiente organizacional

interno, a informao pode influenciar o comportamento dos indivduos para que suas

aes sejam condizentes com os objetivos da empresa. Externamente, a informao

pode influenciar o comportamento dos atores clientes, fornecedores, parceiros e

concorrentes de modo que seja favorvel aos objetivos da empresa.

As empresas so cada vez mais globais e operam em vrios lugares e

culturas diferentes, o que exige mltiplas habilidades e capacidade de adaptao.

Com isso, preliminarmente, ressalta-se a preocupao em garantir recursos e polticas

de Segurana da Informao como fatores de salvaguarda de dados e informaes.

Nesse contexto, a utilizao de polticas corporativas de segurana da informao

auxilia as organizaes a impedir que os concorrentes recolham com sucesso suas

informaes estratgicas, diferenciais e secretas, controlando as informaes

sensveis.

O fato que no existe segurana total. As organizaes e seus

sistemas de informao esto vulnerveis a diversos tipos de ameaas segurana

da informao e a explorao dessas vulnerabilidades se torna, a cada dia, mais

comum e sofisticada.

Segundo Smola (2005), o que torna algo mais ou menos seguro a

gesto de uma srie de fatores dentre os quais: poltica corporativa de segurana da

informao; abordagem e estrutura de segurana da informao alinhada cultura

organizacional; comprometimento de todos os nveis gerenciais; conscientizao dos

envolvidos nos processos organizacionais; gesto de riscos.

O foco da mdia em torno de acontecimentos envolvendo fraudes

eletrnicas, sabotagens, espionagens, ataques de hackers e vrus eletrnicos tem

impactado o comportamento de executivos da maioria das organizaes que, no

raramente, tm sua imagem e credibilidade questionadas em razo desses incidentes.

A preocupao com a gesto de uma poltica corporativa de segurana da informao

assume um papel especialmente importante para os negcios.

O destaque dado s consequncias da ausncia de uma poltica

corporativa de Segurana da Informao - que garanta a proteo dos sistemas de

informao contra a negao de servios a usurios autorizados, assim como contra a

intruso e a modificao desautorizada de dados ou informaes corrobora na

conscientizao de que algo precisa ser feito. No entanto, a urgncia em resolver a

questo tem levado organizaes a adotarem medidas paliativas que no atuam na

raiz do problema, ou seja, no prezam pela criao e/ou atualizao da poltica

15

corporativa de segurana da informao. Em alguns casos, o cenrio ainda pior,

pois, alm de no resolverem o problema, essas medidas mascaram pontos crticos

dando margem a um falso sentimento de segurana.

Podemos observar empiricamente essa situao em parte dos rgos

da Administrao Pblica Federal (APF), por meio de troca de experincias com os

representantes daquelas entidades que fazem parte do Grupo de Trabalho do

Gabinete de Segurana da Informao da Presidncia da Repblica.

Pode-se perceber, a partir dos contatos estabelecidos, que esses

rgos no contam com conhecimento suficiente para implementar uma estrutura

eficiente de gesto de segurana da informao.

Segundo Hilgenberg (2005), o governo brasileiro, por meio da

proposio de leis e decretos que levaram a normatizao de procedimentos de

salvaguarda s informaes, manifestou sua preocupao relacionada com a

preservao de informaes sensveis. De acordo com o autor, informaes sensveis

so aquelas que merecem tratamentos especiais quanto a sua confidencialidade,

integridade e disponibilidade.

Dentre os documentos propostos, destacam-se:

Lei n 8.159, de 8 de janeiro de 1991 dispe sobre a poltica

nacional de arquivos pblicos e privados;

Lei n 9.983, de 14 de julho de 2000 altera o Cdigo Penal,

inserindo penas para quem altera ou permita alterar dados em

sistemas de informao;

Lei Complementar n 105, de 10 de janeiro de 2001 dispe

sobre o sigilo das operaes de instituies financeiras;

Decreto 3.505, de 13 de junho de 2000 institui a Poltica de

Segurana da Informao nos rgos e entidades da

Administrao Pblica Federal, sendo que dois outros decretos

foram publicados posteriormente visando ajustar detalhes, foram

estes os Decretos 5.110, de 18 de junho de 2004, e 5.495, de 20

de julho de 2005; e

Decreto 4.553, de 27 de dezembro de 2002 dispe sobre a

salvaguarda de dados, informaes, documentos e materiais

sigilosos de interesse da segurana da sociedade e do Estado,

no mbito da Administrao Pblica Federal.

O Programa Nacional de Proteo ao Conhecimento (PNPC) a

concretizao da funo da Agncia Brasileira de Inteligncia ABIN, descrita na Lei

16

n 9.883/1999, sendo tambm conseqncia da aprovao da Poltica de Segurana

da Informao, que atende tanto as empresas pblicas quanto particulares, pois visa

proteo de conhecimentos sensveis, estratgicos para a economia nacional.

Em 13 de junho de 2008, foi publicada no Dirio Oficial da Unio a

Instruo Normativa GSI/PR n

o

1. Elaborada pelo Gabinete de Segurana Institucional

da Presidncia da Repblica, a instruo disciplina a Gesto de Segurana da

Informao e Comunicaes na Administrao Pblica Federal.

Essas publicaes compem parte do arcabouo legal que configura a

salvaguarda da informao no governo brasileiro.

Vale ressaltar a existncia de algumas referncias que, ao longo dos

anos, vm moldando os conceitos e as ferramentas de Segurana da Informao,

dentre as quais podemos destacar:

BS 7799 Publicada em1995 pela Brithish Standart, uma

norma padro de Segurana da Informao. Divide-se em duas

partes, sendo a primeira homologada em 2000 e a segunda em

2002. A BS 7799 a base de gesto de Segurana da

Informao usada por diversas metodologias de Governana e

Gesto de TI e assim como a maioria das normas de segurana,

focaliza trs pontos principais para garantir a Segurana da

Informao: a confidencialidade, a integridade e a

disponibilidade;

ABNT NBR ISO/IEC 27001:2006: Elaborada no Comit

Brasileiro de Computadores e Processamento de Dados, pela

Comisso de Estudo de Segurana Fsica em Instalaes de

Informtica, esta norma uma traduo idntica da ISO

27001:2005, que foi elaborada pelo Join Technical Commitee

Information Technology, subcommitee IT Security Tecchniques e

que constitui primeiro padro da famlia de Segurana da

Informao relacionado aos padres ISO que espera-se sejam

agrupados srie 27000; e

ABNT NBR ISO/IEC 17799:2005: Publicada em 2005 pela

Associao Brasileira de Normas Tcnicas e equivalente a

norma publicada em 2000 e revisada em 2005 pelo International

Organization for Standardization e pelo International

17

Eletrotechinical Commision, uma norma de Segurana da

Informao que traz um conjunto de recomendaes para

prticas para a gesto da Segurana da Informao.

Embora as informaes sob custdia do Estado exijam um tratamento

especial para sua proteo, os rgos da Administrao Pblica Federal, em sua

maioria, no possuem uma poltica de segurana da informao e nem um processo

corporativo de gesto de segurana de suas informaes (Gabinete de Segurana

Institucional da Presidncia da Repblica GSI, 2006).

A Empresa Brasileira de Correios e Telgrafos (ECT), ambiente

emprico deste estudo, possui uma histria de atuao social e de tratamento com a

informao que corresponde crescente transformao histrica do prprio Pas.

No Brasil, a histria postal tem incio no perodo colonial com a chegada

de Pedro lvares Cabral, em 1500, quando Pero Vaz de Caminha escreveu e enviou a

primeira correspondncia oficial ligada ao pas. No Perodo Imperial, D. Pedro I

reorganizou os Correios do Brasil de maneira independente e iniciou o processo de

criao de administraes de correios nas provncias. O Perodo Republicano

representou para o servio postal brasileiro um perodo de modernizao, decorrente

da aquisio de novas mquinas e da evoluo dos transportes (implantao do

Correio Areo). Tal modernizao resultou na ampliao da rea de atuao interna e

externa dos Correios e permitiu a expanso dos servios postais s populaes de

todas as regies do Pas.

A Revoluo de 30 causou alteraes profundas na estrutura poltico-

administrativa do Pas e acabou atingindo o setor postal. Em 1931, o ento presidente

Getlio Vargas baixou o decreto que fundia a Direo-Geral dos Correios com a

Repartio-Geral dos Telgrafos. Originava-se assim o Departamento de Correios e

Telgrafos, subordinado ao Ministrio da Viao e Obras Pblicas.

Em 20 de maro de 1969, por meio da Lei n

o

509, a Empresa Brasileira

de Correios e Telgrafos (ECT) foi criada como empresa pblica vinculada ao

Ministrio das Comunicaes.

Atualmente, a Empresa Brasileira de Correios e Telgrafos possui uma

estrutura organizacional composta por uma Administrao Central, formada pelo

Conselho Fiscal, Conselho de Administrao, Presidncia e seis Diretorias, e 28

Diretorias Regionais, com atuao nos estados brasileiros.

Um departamento da Diretoria de Tecnologia (DITEC) responsvel

pela gesto da poltica de segurana da informao da ECT, o que lhe confere um

aporte com foco em Tecnologia da Informao e desconsidera aspectos corporativos

18

pertinentes s demais diretorias, tais como: comercial, econmico-financeiro e de

pessoal.

O problema que motiva esta pesquisa surgiu com o aumento da

complexidade organizacional somado crescente demanda de informaes das quais

depende a Empresa Brasileira de Correios e Telgrafos. Tais fatores evidenciam a

necessidade da ECT e dos demais rgos, que suportam a gesto do Estado, de

conhecerem e implementarem, de forma abrangente, sua poltica de segurana da

informao e o processo corporativo de gesto de segurana da informao. Porm, o

estado incipiente em que se encontram, no tocante segurana da informao, faz

com que as primeiras orientaes governamentais tenham que ser simples, factveis e

alinhadas com as melhores prticas de mercado.

Nesta pesquisa, investigaremos as possveis respostas para a seguinte

questo: Como utilizar a Gesto de Risco em Tecnologia da Informao (TI) para

entender os riscos que afetam os negcios dos rgos da Administrao Pblica

Federal e definir uma Gesto de Segurana da Informao eficiente?

2. Justificativa

A Intel, ao lanar no mercado o microprocessador, desencadeou uma

srie de inovaes tecnolgicas microcomputadores, servios de rede, aplicativos

empresariais, internet que transformaram o mundo dos negcios. Hoje, aceita

como vlida a ideia de que a Tecnologia da Informao (TI) uma das peas-chave

da engrenagem comrcio. A TI atua como pilar de sustentao das operaes

empresariais, une entes distantes de cadeias de fornecimento e, cada vez mais, liga

empresas a clientes.

Com a expanso do poder e da presena da TI, o empresariado

(pblico e privado) cada vez mais a encara como um recurso essencial para o

sucesso. Este fato fica claramente evidenciado se analisarmos o investimento de

capital das empresas. Dcadas atrs, os executivos menosprezavam a utilizao do

computador. Hoje, isso mudou. Presidentes de empresas agora falam rotineiramente

sobre o valor estratgico da tecnologia da informao e as maneiras de utiliz-la para

obter vantagens competitivas.

Por trs da mudana de mentalidade reside uma premissa simples: a de

que com o aumento da capacidade de processamento e da presena da TI aumentou

tambm seu valor estratgico. uma premissa razovel, mas, atualmente,

questionvel. Questionvel porque as funes bsicas da TI armazenamento,

processamento e transporte de dados esto disponveis e acessveis maioria. Seu

19

poder e sua presena comeam a transform-los de recursos potencialmente

estratgicos em fatores de produo padronizados. Esto virando custos de operao

que precisam ser pagos por todos, mas no oferecem distino a ningum.

Para Carr (2003),

[...] o que torna um recurso realmente estratgico o que o capacita a servir de

base para uma vantagem competitiva sustentada no sua ubiqidade, mas

sua escassez. S ganha uma vantagem sobre os rivais aquele que tem ou faz

algo que os outros no tm ou no fazem.

Analisando a utilizao e a padronizao de recursos infra-estruturais

anteriores (energia eltrica e ferrovias) nos processos de produo, Carr (2003)

destaca: Quando um recurso se torna essencial para a competio, mas irrelevante

para a estratgia, os riscos que cria passam a importar mais do que as vantagens que

oferece.

Os riscos operacionais associados TI so muitos panes tcnicas,

interrupo de servio, obsolescncia, falhas de segurana, fornecedores ou parceiros

no confiveis, dentre outros. Hoje, um distrbio de TI pode tornar uma empresa

incapaz de produzir seus bens, prestar seus servios e conectar-se com clientes.

Pode, alm disso, manchar sua reputao. Mas poucas empresas agem com rigor

para identificar e amenizar suas vulnerabilidades.

As organizaes continuam investindo na realizao de atualizaes

generalizadas de hardware e software para aumentar a segurana de seus ativos de

informao. Grande parte desse gasto movida por estratgias dos fornecedores.

Grandes empresas fornecedoras de hardware e software tornaram-se mestres na arte

de vender novos recursos e funes de forma a forar as empresas, principalmente

aquelas da Administrao Pblica Federal, a comprar novos computadores, aplicativos

e equipamentos de rede com frequncia muito maior do que precisam.

Para Carr (2003), incomum uma empresa ganhar uma vantagem

competitiva graas ao uso distinto de uma tecnologia infra-estrutural madura. Em

contrapartida, a interrupo na disponibilidade da tecnologia, por mnima que seja,

pode ser devastadora. Logo, uma empresa precisa se preparar para panes tcnicas,

quedas no servio e violaes da segurana, transferindo sua ateno de

oportunidades para a preveno de vulnerabilidades.

O segredo do sucesso passa por um modelo de Gesto da Segurana

da Informao bem definido para cada tipo de risco. Ao tratar a questo da segurana

pelo vis da gesto de riscos, o gestor consegue aproximar o assunto da estratgia de

20

negcios. De acordo com o Instituto Gartner

2

, o nvel de segurana adequado

proporcional ao grau de risco, que por sua vez vai direcionar o volume de

investimentos que a empresa aceita fazer. Nivelar os gastos pelo valor mais alto em

segurana de TI pode no ser a deciso mais acertada. importante mensurar o

impacto das ameaas do ponto de vista dos processos. Um determinado nvel de risco

pode ser aceitvel, enquanto outro precisa ser evitado a todo custo e, portanto,

demanda um desembolso maior.

No entanto, a Empresa Brasileira de Correios e Telgrafos, assim como

a maioria dos rgos da Administrao Pblica Federal:

a. no conta com conhecimento sobre Gesto de Riscos em TI

suficiente para implementar uma Gesto de Segurana da

Informao eficiente e eficaz;

b. carece de uma orientao especfica sobre o que fazer e

como fazer a respeito da implementao de uma Gesto de

Riscos em TI que fomente a Gesto de Segurana de suas

informaes. Mesmo aqueles rgos que tm implementaes

na rea, no contam com amparo legislativo e normativo

suficientes que definam uma estratgia de Estado sobre o

assunto;

c. est num estado incipiente, seja a respeito do nvel de

conhecimento seja no tocante s implementaes de sua

Gesto de Riscos em TI, que faz com que as primeiras

orientaes governamentais tenham que ser simples e factveis,

mantida a compatibilidade com as melhores prticas sobre

Segurana da Informao adotadas nacional e

internacionalmente;

d. deve possuir um sistema de operao que, alm de traar

rumos, monitorar aes e adequar desvios, deve estar

hierarquicamente subordinada alta administrao da

organizao.

necessria uma anlise cuidadosa das questes relacionadas

Gesto de Risco em TI e Gesto de Segurana da Informao da Empresa. A

melhoria desses processos poder contribuir com o cumprimento de sua ampla

misso institucional, que "facilitar as relaes pessoais e empresariais mediante a

2

Fundado em 1979, o Instituto Gartner tem sede em Stamford, e possui 3.700 associados, sendo 1.200 analistas de

pesquisa e consultores em mais de 75 localidades em todo o mundo. Dedica-se a analisar e pesquisar assuntos da

reas de tecnologia da informao a fim de aconselhar organizaes em suas decises sobre negcios e tecnologia.

21

oferta de servios de correios com tica, competitividade, lucratividade e

responsabilidade social". (ECT, 2007).

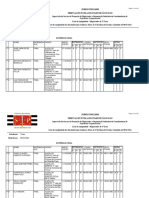

A figura a seguir apresenta um esquema relacionando os fatos

observados nos rgo da Administrao Pblica Federal, o problema e a justificativa

para a pesquisa.

Ao tratar a questo da segurana pelo vis da

gesto de riscos, o gestor consegue aproximar

o assunto da estratgia de negcios.

O estado incipiente em que os rgos da

Administrao Pblica Federal se encontram,

no tocante segurana da informao, faz com

que as primeiras orientaes governamentais

tenham que ser simples, factveis e alinhadas

com as melhores prticas de mercado.

Justificativa

Como utilizar a Gesto de Risco em Tecnologia

da Informao (TI) para entender os riscos que

afetam os negcios dos rgos da

Administrao Pblica Federal e definir uma

Gesto de Segurana da Informao eficiente?

Problema

A informao uma ativo de valor e precisa ser protegido

Os rgos da Administrao Pblica Federal,

em sua maioria, no possuem uma poltica de

segurana da informao e nem um processo

corporativo de gesto de segurana de suas

informaes.

As empresas so cada vez mais globais e

usurias de recursos de tecnologia da

informao.

Fatos

Os rgos da Administrao Pblica Federal

no contam com conhecimento para

implementar uma Gesto de Segurana da

Informao eficiente e eficaz e carecem de

orientao a respeito da implementao de uma

Gesto de Riscos em TI que fomente a Gesto

de Segurana de suas informaes.

Figura 1 - Esquema da pesquisa. Fonte: elaborao prpria

22

3. Objetivos

3.1. Geral

Estudar aes que tornam mais eficiente o processo de Gesto de

Segurana da Informao, a partir da aplicao do conceito de Gesto de Riscos,

considerando-se a poltica, o comportamento e a cultura informacional existentes.

3.2. Especficos

Os objetivos especficos da pesquisa so:

estudar definies de Gesto de Segurana da Informao;

diagnosticar o processo de Gesto da Segurana da Informao

da Diretoria de Tecnologia da Informao da ECT;

identificar os espaos informacionais dos empregados da

Diretoria de Tecnologia da ECT;

analisar definies e modelos de Gesto de Riscos;

propor um modelo sistmico para a Gesto de Riscos, alinhado

com as normas e regulamentaes legais, que norteie a Gesto

de Segurana da Informao em uma empresa pblica.

4. Hiptese

A Segurana da Informao, conceito ainda incipiente nas organizaes

pblicas, mais eficiente e eficaz quando adota a Gesto de Riscos.

5. Metodologia

Este trabalho caracteriza-se como uma pesquisa aplicada, pois objetiva

gerar conhecimento para a aplicao dos conceitos de Gesto de Riscos Segurana

da Informao no ambiente de uma empresa pblica.

A abordagem utilizada nesta pesquisa tem um carter qualitativo. Ao

empregar o mtodo qualitativo, busca-se visualizar o contexto da Segurana da

23

Informao e, se possvel, ter uma integrao com a Gesto de Riscos, que implique

em melhor compreenso da segurana da informao.

A base terica que d sustentao a este trabalho construda a partir

de pesquisa bibliogrfica e visa estudar os conceitos, definies e modelos de Gesto

de Segurana da Informao e Gesto de Riscos.

O universo de pesquisa deste estudo so os rgos da Administrao

Pblica Federal e, a partir da necessidade prtica de selecionar uma amostra que

represente corretamente o universo pesquisado, foi escolhida a Diretoria de

Tecnologia da Empresa Brasileira e Correios e Telgrafos ECT.

O diagnstico do processo de Gesto de Segurana da Informao da

Diretoria de Tecnologia da ECT inicia-se com a investigao das iniciativas de

Segurana da Informao no ambiente da ECT, utilizando pesquisa documental nas

normas, manuais, procedimentos e publicaes internas da empresa. O diagnstico do

processo de Gesto de Segurana da Informao, tratado nesta pesquisa, resultado

da comparao entre as iniciativas de Segurana da Informao no ambiente da ECT

e as boas prticas recomendadas na literatura e documentos tcnicos que abordam o

assunto, considerando-se os valores, a cultura e o comportamento humano na

empresa.

Embora o objeto de estudo desta pesquisa seja a informao que

trafega por meios eletrnicos no ambiente da ECT, o estudo envolve a entrevista com

colaboradores da empresa a fim de investigar os espaos informacionais dos

empregados da Diretoria de Tecnologia da ECT e entender o comportamento das

pessoas envolvidas no tratamento da informao. Todavia, as informaes disponveis

em outros meios tais como unidades arquivsticas e bibliotecas sero

desconsideradas para as anlises finais deste trabalho.

O procedimento tcnico adotado para investigar os riscos que podem

afetar a Segurana da Informao e definir um processo para Gesto da Segurana

da Informao a partir da Gesto de Riscos o estudo de caso.

A primeira etapa do estudo de caso consiste em identificar, por meio de

levantamento com colaboradores da ECT, os fatores de riscos que podem afetar a

Segurana da Informao e os negcios da empresa.

A etapa seguinte consiste em aplicar um mtodo para a Gesto de

Riscos, alinhada com as normas e regulamentaes legais, para nortear a Gesto de

Segurana da Informao. A aplicao do mtodo fundamentada em um estudo

comparativo entre os principais modelos de Gesto de Riscos conhecidos no mercado

com adaptao realidade da ECT.

24

Parte II Reviso de Literatura e Fundamentos

6. Informao

6.1. Definio de informao

No discurso cientfico, no existe definies verdadeiras ou falsas para

conceitos tericos, em vez disso existem construes destinadas a suportar as

pesquisas da melhor forma possvel. Diferentes concepes de termos fundamentais

como Informao so assim mais proveitosos dependendo da teoria que se espera

que eles suportem (Capurro & Hjrland, 2003).

Partindo dessa premissa, neste captulo ser apresentado um

apanhado de propostas de definio para os termos dados e informao.

O conceito de informao foi definido por Le Coadic (2004, p. 4), como:

um conhecimento inscrito (registrado) em forma escrita (impressa ou

digital), oral ou audiovisual, em um suporte. A informao comporta um

elemento de sentido. um significado transmitido a um ser consciente

por meio de uma mensagem inscrita em um suporte espacial-temporal:

impresso, sinal eltrico, onda sonora, etc. Inscrio feita graas a um

sistema de signos (a linguagem), signo este que um elemento da

linguagem que associa um significante a um significado: signo

alfabtico, palavra, sinal de pontuao. (Le Coadic, 2004, p. 4).

Smola (2003, p. 45) define informao como: Conjunto de dados

utilizados para a transferncia de uma mensagem entre indivduos e/ou mquinas em

processo comunicativos ou transacionais. Para o autor, a informao representa a

inteligncia competitiva dos negcios e reconhecida como ativo crtico para a

continuidade operacional e sade da empresa.

A definio de McGee & Prusak (1994, p.23 e 24) extrapola a idia de

conjunto de dados. Para eles, informao um conjunto de dados coletados,

organizados, ordenados, aos quais so atribudos significados e contexto. Informao

deve informar, enquanto os dados absolutamente no tm essa misso. Informao

representa dado em uso, e esse uso implica um usurio.

Para Davenport (1998, p. 18), antes de definir informao necessrio

definir dados e conhecimento visto que esses conceitos servem como conexo entre

dados brutos e o conhecimento que se pode eventualmente obter. Ele define dados

como observaes sobre o estado do mundo, e conhecimento como informao

valiosa da mente humana. Assim, conclui que informao um conjunto de dados

dotados de relevncia. Ainda segundo Davenport a informao: requer unidade de

anlise; exige consenso em relao ao significado; e, exige necessariamente a

mediao humana.

Boisot (1998), apud Roberts (2000), prope as seguintes definies

para dados, informao e conhecimento:

25

Dados so definidos como uma srie de observaes, medidas ou

fatos na forma de nmeros, palavras, sons e/ou imagens. Os dados

no tm significado prprio, mas fornecem a matria prima a partir da

qual produzida a informao. Informao definida como dados que

foram organizados de uma forma significativa. A informao deve estar

relacionada com um contexto para possuir significado. Conhecimento

definido como a aplicao e o uso produtivo da informao. (Boisot

1998)

Sianes (2005) define informao como uma srie de dados

organizados de um modo significativo, analisados e processados, que geram

hipteses, sugerem solues, justificativas de sugestes, crticas, de argumentos,

utilizada em apoio ao processo de tomada de deciso. Exige mediao humana e seu

valor est associado utilidade que ela apresenta.

Em uma definio ampla sobre o que pode ser o conceito de

informao, Carvalho (2001, p. 5) relaciona-o ao conceito de dado, significado e

contexto. Ela sugere que o conjunto de dados no corresponde a informao, mas

pode fazer parte de sua constituio se, para o indivduo que o recebe, possuir algum

significado, o qual determinado pelo prprio contexto em que aquela pessoa se

insere. Dessa forma, se determinados dados no possurem significado algum para o

mesmo, simplesmente so desprezados.

Stair (1998), em seu livro Princpios de Sistemas de Informao, define

informao como: um conjunto de fatos organizados de tal forma que adquirem valor

adicional alm do valor do fator em si.

Robredo (2003) apresenta no primeiro captulo de sua obra Da

cincia da informao revisitada: aos sistemas humanos de informao - algumas

definies de informao:

Um conjunto de dados organizado de forma compreensvel registrado

em papel ou em outro meio e suscetvel de ser comunicado. (Harrods

Librarian Glossary of Terms Used in Librarianship,1989 apud Robredo

2003, p.1);

[...] parece aproximar-se desta definio a de dado (representao de

fatos, conceitos ou instrues, de um modo convencional e adequado

comunicao, interpretao ou tratamento por meios humanos ou

automticos), tomado expressamente como sinnimo de informao

(ALVES et al.,1993 apud Robredo (2003), p. 1 e 2)

3

;

1) Noo, idia ou mensagem contida num documento. 2) Em

Processamento de Dados, o resultado do processamento de dados

obtidos por meio de algum tipo de clculo ou regra de comportamento,

que constitui a sada do trabalho de computao

4

;

3

Robredo (2003, p.1) destaca, na definio de Alves (1993), a possibilidade de tratamento do dado/informao por

meios automticos.

4

Robredo (2003, p.2) destaca a forte relao de informao e documento.

26

A informao o registro de conhecimentos para sua transmisso.

Essa finalidade implica que os conhecimentos sejam inscritos num

suporte, objetivando sua conservao e codificados, toda

representao sendo simblica por natureza (Dictionnaire

encyclopdique de linformation et de La documentation. 2 me dition.

Paris: Nathan, 2001 apud Robredo (2003) p. 3);

Informao uma propriedade dos dados resultante de ou produzida

por um processo realizado sobre os dados. O processo pode ser

simplesmente a transmisso de dados (em cujo caso so aplicveis a

definio e medida utilizadas na teoria da comunicao); pode ser a

seleo de dados; pode ser a organizao de dados pode ser a anlise

de dados (HAYES, 1986 apud Robredo (2003), p. 3);

A informao um conhecimento inscrito (gravado) sob a forma

escrita (impressa ou digital), oral ou audiovisual

5

;

Informao - 1) Aquilo que reduz a incerteza. (Claude Shannon apud

Robredo (2003), p. 5); 2) aquilo que nos muda (Gregory Bateson apud

Robredo (2003), p. 5); e

informao era um termo (latino) escolstico especializado, menor

informatio significando o ato de dar ou mudar a forma de uma pea

particular de matria (Marijun, 1994 apud Robredo (2003), p. 7).

Robredo (2003) ainda destaca algumas caractersticas da informao,

que suscetvel de ser:

registrada (codificada) de diversas formas;

duplicada e reproduzida ad infinitum;

transmitida por diversos meios;

conservada e armazenada em suportes diversos;

medida e quantificada;

adicionada a outras informaes;

organizada, processada e reorganizada segundo diversos

critrios;

recuperada quando necessrio segundo regras

preestabelecidas.

Arajo (1999), em seu estudo sobre A construo social da informao,

traz vrios conceitos de informao, entre eles:

processo de atribuio de sentido;

elemento que provoca transformaes nas estruturas (Brookes,

1980 apud Arajo (1999));

5

Robredo (2003, p.4) destaca na definio de Le Codiac (1994) a relao entre o termo informao com a

comunicao e a cognio.

27

estrutura de qualquer texto capaz de modificar a estrutura da

imagem de um receptor (Belkin & Robertson, 1976 apud Arajo

(1999));

prtica social que envolve aes de atribuio e de comunicao

de sentido que por sua vez, pode provocar transformaes nas

estruturas, pois gera novos estados de conhecimento;

prtica social de um sujeito cognitivo-social que desenvolve

aes de atribuio e de comunicao de sentido que, por sua

vez, podem provocar transformaes nas estruturas (tanto

individuais como sociais), pois geram novos estados de

conhecimento;

elemento que representa dupla significao, pois, por um lado, a

informao mediatiza os processo de apreenso da realidade e

as prprias relaes sociais, e por outro, ela um elemento que

adquire caractersticas de mercadoria (commodity), pois torna-se

indispensvel fora produtiva. Assim, a informao fica

submetida s leis de mercado e ganha valor de troca. Ela

transforma-se em informao-mercadoria (Lyottard, 1990).

Para McGarry (1999, p. 4), a informao pode ser:

considerada como um quase-sinnimo do termo fato;

um reforo do que j se conhece;

a liberdade de escolha ao selecionar uma mensagem;

a matria prima da qual se extrai o conhecimento;

aquilo que permutado com o mundo exterior e no apenas

recebido passivamente;

definida em termos de seus efeitos no receptor;

algo que reduz a incerteza em determinada situao.

Na literatura possvel encontrar diversas definies a respeito de

dado, informao e conhecimento, que pode variar de autor para autor. Apesar das

diferenas de conceituao, pode-se identificar um entendimento comum: um conjunto

de dados no produz necessariamente uma informao, nem um conjunto de

informaes representa necessariamente um conhecimento.

28

Nesta pesquisa o conceito adotado para informao um conjunto de

dados registrados, independente do suporte, dotados de significado e que pode ser

transmitido a um usurio (receptor).

6.2. Ciclo de vida da informao

No decurso de suas atividades, uma organizao produz, recebe, trata,

acumula, usa e descarta informao.

O crescimento das empresas, o acesso rede mundial de

computadores e as novas tecnologias aumentam cada vez mais a quantidade de

dados nas corporaes. Segundo Feldman (2005), muitos desses dados sero

consultados apenas nos seus primeiros dias de vida, mas outros, por legislao ou por

necessidade, precisam ser armazenados por mais tempo.

Para Silva, Ferreira e Borges (2002), o ciclo de vida da informao em

uma empresa pode variar em funo dos fatores que lhe so inerentes, tais como:

campo de atuao, porte e tipo de segmento. A importncia dada a cada um desses

fatores peculiar de cada empresa e definem o modo de lida com o conjunto das

atividades que envolvem a utilizao da informao. Gerenciar tais atividades at

chegar propriamente ao uso da informao , segundo Sobreira (1999), uma tarefa

das mais complexas e difceis dentro das empresas.

De acordo com Lyra (2008) e Beal (2008), figuras 2 e 3, o ciclo de vida

da informao dentro das organizaes se inicia com a identificao das necessidades

e requisitos informacionais dos grupos e indivduos que integram a organizaes e de

seus pblicos externos. Segundo os autores, essa identificao uma atividade

fundamental para desenvolver produtos e servios informacionais orientados

especificamente para cada grupo de pessoas ou processos internos ou externos. A

recompensa para o esforo de descoberta das necessidades e dos requisitos de

informao tornar a informao mais til e os seus destinatrios mais receptivos a

aplic-la na melhoria da tomada de deciso ou na melhoria de produtos e processos.

29

Figura 2 - Ciclo de vida da informao. Fonte: Lyra (2008, p. 9)

Figura 3 - Ciclo de vida da informao nas organizaes. Fonte: Beal (2008, p. 4)

Definidas as necessidades de informao, na prxima etapa a

obteno so desenvolvidos os procedimentos de criao, recepo ou captura de

informaes, provenientes de fontes externas ou internas. Nessa etapa preciso

garantir a integridade da informao, isto , que a informao genuna, produzida

por pessoa ou entidade autorizada e apresentada de forma precisa e compatvel com

os requisitos levantados na fase de identificao de necessidades.

30

Antes de ser consumida, comum que a informao passe por

processos de organizao, formatao, estruturao, classificao, anlise, sntese,

apresentao e reproduo para tornar-se mais acessvel e de fcil utilizao. Nesta

etapa de tratamento, preciso garantir a integridade da informao, bem como sua

confidencialidade.

A etapa de distribuio da informao consiste em levar a informao

necessria at seus consumidores. A eficincia do processo de distribuio da

informao est diretamente ligada a capilaridade da rede de comunicao da

organizao e permite que a informao certa chegue tempestivamente a quem

necessite dela para a tomada de deciso.

A etapa de uso consiste em utilizar a informao para gerar valor para a

organizao. Para Beal (2008), a existncia da informao por si s no garante

melhores resultados para a organizao. necessrio que as pessoas utilizem a

informao para fomentar os processos ou as tomadas de decises organizacionais.

Nesta etapa os conceitos de integridade, disponibilidade e confidencialidade devem

ser aplicados em sua plenitude.

O armazenamento assegura a conservao da informao permitindo o

seu uso futuro dentro da organizao. Os recursos investidos e a complexidade de

armazenamento das informaes aumentam proporcionalmente conforme a variedade

de formatos e mdias utilizadas para armazen-las. Assim como na etapa de uso, os

objetivos de confidencialidade, integridade e disponibilidade so fundamentais nesta

etapa.

Quando uma informao torna-se obsoleta ou perde a utilidade para a

organizao, ela deve ser objeto de processos de descarte que obedeam a normas

legais, polticas operacionais e exigncias internas (Beal, 2008). O processo de

excluso de informaes corporativas permite a economia de recursos de

armazenamento e aumenta a eficincia nos processos de localizao da informao,

melhorando o processo de Gesto da Informao.

Smola (2003) prope um modelo, associando o ciclo de vida da

informao aos os conceitos bsicos de segurana, para demonstrar que toda a

informao manipulada por uma organizao passa por quatro fases distintas, a saber:

o manuseio, armazenamento, transporte e descarte. Dessa forma, uma tecnologia que

deseje prover segurana deve buscar o equilbrio entre o ciclo de vida da informao

criando mecanismos de proteo para todas as fases deste processo respeitando os

conceitos bsicos de segurana e possveis aspectos complementares.

31

7. Gesto Estratgica da Informao (GEI)

7.1. O que estratgia?

Segundo Bethlem (1981), a palavra estratgia foi inicialmente utilizada

no mbito militar, entendida como grande ttica, centrada na fora. A partir do sculo

XX, a estratgia passou a significar a seleo de meios e objetivos, privilegiando

fatores psicolgicos em detrimento da fora.

Beuren (2000, p. 41), afirma que a partir da dcada de 60, emergiram

vrias definies de estratgia. Todavia, caracterizada como a composio de planos

e metas com a finalidade de atingir o objetivo da organizao, configurou-se como um

indicador dos negcios da empresa e dos meios para reagir frente s mudanas

ambientais, auferindo, ento o sentido organizacional. Em sua obra, a autora cita

vrios conceitos de estratgia, entre eles:

um dos vrios conjuntos de regras de deciso para orientar o

comportamento de uma organizao, ou melhor, um mix de

produto/mercado (Ansoff, 1990);

um mtodo (intenes conscientes) de ao para diferentes

situaes, que pode ser geral ou especfica. Quando

especfica, a estratgia vista como uma manobra que tem a

inteno de amedrontar competidores. Como padro o prprio

padro de comportamento de uma empresa, que estar

consciente dele ou no. A estratgia como posio identifica

qual a situao da empresa no mercado, sua posio no

ambiente. E como perspectiva, a viso de mundo que a

empresa tem (Mintzberg, 1992);

um plano, um padro de aes, uma posio produto mercado

ou uma perspectiva especfica (Simons, 1994); e

a criao de uma posio singular e valiosa, envolvendo um

conjunto diferente de atividades. A essncia do posicionamento

estratgico escolher atividades que sejam diferentes das

atividades dos concorrentes (Porter, 1996).

A estratgia competitiva de uma empresa define suas atividades

comerciais, a forma de operar essas atividades e, particularmente, a forma de

32

diferenciar seus produtos e servios daqueles oferecidos pelos concorrentes. Em

primeiro lugar, as estratgias devem considerar os clientes da empresa e os

segmentos de mercado aos quais a organizao almeja servir. Segundo, as

estratgias devem considerar habilidades e recursos que a organizao dever reunir

para fornecer produtos e recursos a esses mercados. Esses dois pontos dependem da

informao.

A questo da diferenciao fundamental para uma compreenso da

estratgia competitiva, pois uma estratgia efetiva deve definir as formas pelas quais

os produtos e servios de uma empresa sero superiores aos de seus concorrentes

aos olhos dos clientes. (McGee e Prusak, 1994, p. 22)

Para Beuren (2000, p.43),

a definio e a traduo da estratgia, de forma compreensvel e factvel aos

membros da organizao, passa pela necessidade de disponibilizar

informaes adequadas aos responsveis pela elaborao da estratgia

empresarial. A adaptao da empresa aos novos paradigmas de um mercado

globalizante, exigindo capacidade de inovao, flexibilidade, rapidez,

qualidade, produtividade, dentre outros requisitos, torna cada vez mais

estratgico o papel que a informao exerce.

7.2. Necessidade de segurana da informao

7.2.1. Informao como fator estratgico

Segundo McGee e Prusak (1994), o surgimento da tecnologia da

informao

6

trouxe a idia de que computadores digitais de alta capacidade

permitiriam a otimizao das organizaes e o fornecimento, sempre tempestivo, de

informaes precisas e no local apropriado. Contudo, com o decorrer dos anos, essa

realizao mostrou ser muito mais difcil do que se esperava.

Os autores ressaltam que, muitas vezes, as limitaes da tecnologia e

dos profissionais de TI so apontadas como fatores que favorecem o fracasso dessa

possibilidade. As organizaes talvez de forma enganada continuam a esperar que

a prxima gerao tecnolgica seja capaz de materializar essa idia ou que os

profissionais melhor capacitados sero capazes de encontrar o elo perdido entre

oportunidade de negcios e a promessa da tecnologia.

De fato os produtos e servios de TI evoluem a cada dia e, alm de

apresentarem solues para velhos problemas, criam novas oportunidades. Destarte,

os limites tecnolgicos no constituem desculpas aceitveis para fracassos constantes

6

Tecnologia da Informao (TI): soluo ou conjunto de solues sistematizadas baseadas no uso de mtodos,

recursos de informtica, de comunicao e de multimdia que visam a resolver problemas relativos gerao,

tratamento, processamento, armazenamento, veiculao e reproduo de dados, e a subsidiar processo que

convertem dados em informao. Beal (2005, p. 8)

33

na aplicao da tecnologia da informao para atender s necessidades da

organizao. O problema fundamental continua a ser o mesmo: definir a informao

correta, em tempo hbil e no local adequado.

Acompanhamos, ao longo das ltimas quatro dcadas, a transio da

era industrial para a era da informao. Nesse novo contexto, a concorrncia entre as

organizaes fundamenta-se na capacidade de adquirir, tratar, interpretar e utilizar a

informao de forma eficaz.

Assim, os investimentos em tecnologia por si prprios no criam valor

adicional, mas sim o uso dessa tecnologia. O valor da tecnologia da informao

depende da informao e do papel desempenhado por ela nas organizaes.

A criao, captao, organizao, distribuio, interpretao e

comercializao da informao so processos essenciais. A tecnologia

utilizada para apoiar esses processos consideravelmente menos

importante do que a informao contida nos sistemas. A Informao

dinmica, capaz de criar grande valor e o elemento que mantm as

organizaes unificadas. A tecnologia da Informao pode ser um fator

importante no aperfeioamento do uso da informao, mas facilmente

poder se transformar num peso morto, intil, sem a informao e os seres

humanos usurios. (McGee e Prusak, 1994, p. 5).

O contraste entre os investimentos macios em tecnologia da

informao, seu evidente potencial transformador, e os lucros auferidos contriburam

para uma percepo crescente entre as organizaes de que preciso reexaminar

seus pressupostos fundamentais quanto estruturao e o uso da informao e de

sua tecnologia. Os investimentos em tecnologia da informao eram apregoados por

vendedores, consultores e jornalistas como ferramentas que criariam uma revoluo

no mundo executivo. A tecnologia da informao criaria escritrios sem papis onde

todos os empregados, executivos e escriturrios, da mesma forma receberiam

poderes para fazer contribuies mais criativas e significativas para que suas

empresas alcanassem seus objetivos.

Outra idia que encanta e atrai muitas organizaes que os

investimentos em tecnologia da informao podem ser estratgicos e capazes de criar

uma vantagem competitiva substancial.

Em uma anlise mais ampla, Phahalad e Hamel (1990), sugerem que

esses investimentos em tecnologia representam uma resposta a necessidades

internas, ao invs de uma ao estratgica consciente, que proporciona vantagem

competitiva em curto prazo.

Para McGee e Prusak (1994), a idia de que problemas e situaes

complexas podem ser solucionados com associao de recursos financeiros a

34

mquinas altamente tentadora. De fato, h situaes onde isso verdadeiro, porm,

esse certamente no o modelo a ser universalmente adotado. Essa idia j levou

empresas a gastarem milhes de dlares em sua busca por um objetivo esquivo e, em

ltima instncia, falso.

Qual ser o valor da tecnologia da informao na era da informao?

Certamente, uma das respostas fundamenta-se no fato de que a prpria informao

constitui e fornece o maior potencial de retorno s organizaes. No entanto, o ritmo

alucinante das mudanas na indstria da tecnologia da informao tende a manter as

atenes voltadas mais para aquilo que a tecnologia capaz de fazer do que para se

obter melhores informaes.

Por se tratar de um recurso estratgico a informao precisa ser

administrada e merece a mesma ateno dispensada aos recursos humanos e

financeiros da organizao. Para isso, as organizaes devem investir em processos

estruturados para o gerenciamento da informao. Do ponto de vista estrutural, esses

processos devem fornecer suporte e reforo mtuo, criando espao de informao

dentro do qual as pessoas possam executar suas tarefas dirias. Esses processos de

administrao e arquitetura da informao devem ser concebidos e desenvolvidos com

uma apreciao bem completa das dimenses polticas da informao. Para que a

execuo da estratgia possa ocorrer sem incidentes, o processo e a arquitetura da

informao devero encorajar atitudes desejveis quanto informao e desencorajar

atitudes pouco desejveis.

Para Alvarenga Neto, Barbosa e Pereira (2007), existe a percepo, por

parte dos dirigentes das organizaes, de que a informao e o conhecimento

consolidam-se como os principais fatores de diferenciao para a competitividade

organizacional. Tal fato sustenta a idia de que a Gesto Estratgica da Informao

deve nortear e validar as atividades e outros temas vinculados gesto do

conhecimento, como a gesto de capital intelectual, a aprendizagem organizacional, a

criao e transferncia do conhecimento, a gesto da inovao, as comunidades de

prtica e a inteligncia competitiva.

O desafio organizacional contemporneo traduz-se em aprender a nadar em

um oceano de informaes, prospectando e coletando informaes

relevantes para a sobrevivncia organizacional e para a compreenso de

um ambiente de negcios cada vez mais dinmico e mutvel. Destarte,

reafirma-se que a evidncia deste novo paradigma sugere tambm a