Académique Documents

Professionnel Documents

Culture Documents

CLUSIF 2011 Gestion Des Incidents Synthese

Transféré par

Admi Med0 évaluation0% ont trouvé ce document utile (0 vote)

28 vues7 pagesgestion des incidents

Copyright

© © All Rights Reserved

Formats disponibles

PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentgestion des incidents

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

28 vues7 pagesCLUSIF 2011 Gestion Des Incidents Synthese

Transféré par

Admi Medgestion des incidents

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 7

Gestion des incidents 1/7 CLUSIF 2011

Synthse de la confrence thmatique du CLUSIF du 16 juin 2011 Paris

David Maillard, Alcatel Lucent.

David Maillard rappelle que les activits

de scurit, au sein dAlcatel Lucent, ont

dmarr au dbut des annes quatre vingt-

dix au travers dun partenariat avec le

CNES qui souvrait Internet. Cela a

continu avec France Telecom et Mto

France sur des activits de type tests

dintrusion et enfin avec la cration du

premier CERT indpendant franais : le

CERT IST destination de lIndustrie, des

Services et du Tertiaire. Au cours des

dernires annes lactivit scurit a connu

une forte progression.

Au niveau mondial, La Business Unit

Scurit reprsente quatre vingt (80)

personnes. Elle travaille au dveloppement

de loffre, au portfolio, au support de

lavant vente et au lancement local des

prestations. Elle sappuie sur des

comptences locales pour la partie

commerciale et le support aprs vente.

Le mtier de la supervision de scurit

selon le TMC (Transportation

Management Center) consiste en :

la collecte et lanalyse des journaux de

faon dtecter les intrusions sur les

quipements de scurit mais aussi sur

les quipements terminaux,

larchivage des vues de rejeu

dincidents ou pour opposer une

preuve sachant quaujourdhui la

plupart des SIEM font du scellement

de traces.,

La dtection des attaques,

La garantie de la traabilit et de

limputabilit des actions.

Le centre de supervision dispose dune

quipe de premier niveau capable de

rpondre une activit mondiale en

fonctionnant 24h/24 et 7j/7 et dinstruire,

au moins en prliminaire, un certain

nombre dincidents de scurit. Une quipe

de second niveau fait de la veille

technologique et effectue un travail

dinvestigation autour de lincident de

scurit. Enfin, un troisime niveau ou

niveau de support, plus transverse, est

capable de contextualiser lincident dans

un environnement client ou dans un

environnement matriel.

Larchitecture type de collecte et de

traitement dans lenvironnement Alcatel

Lucent comprend pour chaque

environnement client un site actif et un site

passif, dans lequel on trouve :

la notion de collecte dans les

environnements Syslog, Windows ou

SQL, en bref tout ce qui va gnrer

des traces (y compris celles de type

applicatif),

des outillages de concentration qui

permettent de collecter des traces, de

les centraliser et de les r-aiguiller,

vers des collecteurs, sous forme de

flux scuriss et horodats. Ces

Gestion des incidents

Gestion des incidents 2/7 CLUSIF 2011

derniers se trouvent dans un

environnement infogr et ddi

chaque client. Ces traces sont ensuite

injectes dans linfrastructure

mutualise - TMC - en vue dune

corrlation permettant de rcuprer et

dtecter les incidents.

Larchitecture logique intgre :

lenvironnement client et les autres

serveurs qui envoient leurs journaux

vers des collecteurs dvnements,

les secteurs applicatifs et les

applications mtier,

tout ce qui est quipement rseau que

ce soit des quipements de maillage ou

des quipements de scurit.

Un pr traitement est entrepris sur chaque

vnement dans le SIEM pour faire une

taxonomie et un parsing. Il sagit de les

reformater au standard du SIEM afin

dtablir des statistiques. Ils sont ensuite

injects :

dans une base de donnes des fins

darchivage,

puis dans une base de corrlation dont

les rgles permettent de faire de la

gestion dincidents sur seuil ou de

faire remonter une alerte.

Enfin une excution de scripts transpose ce

ticket dincident SIEM en ticket dincident

dans un outil ITIL qui permet dinteragir

avec le client de manire normalise. Ces

informations contenues dans des bases

ITIL sont, leur tour, rinjectes pour

archivage et consolidation dans les bases

de donnes.

Un dernier environnement tiers re-

travaille les donnes de la base et les

propose en mode asynchrone, autorisant

ainsi les diffrentes entits de lentreprise

recueillir celles qui lui sont pertinentes,

soit sous forme de reporting soit sous

forme de flux, de traces, ou dincidents.

Le TMS regroupe la supervision de

scurit chez Alcatel Lucent. Cela

reprsente un peu moins de 2 500

quipements superviss pour 14 clients et 5

milliards denregistrements de traces par

jour. Loutil dagrgation et de corrlation

gnre en moyenne une cinquantaine

dalertes par jour rparties sur les 14

clients. Un prtraitement ralis par

lquipe de premier niveau permet

dvacuer un certain nombre de faux

positifs. En moyenne, 5 alertes par jour

sont transmises au second niveau. Enfin, le

rejeu des vnements permet de mener des

investigations sur les situations risque du

client.

Les indicateurs de scurit sont classifis

en trois familles de type mtrologique ,

pertinence et tendanciel .

Les indicateurs de type Mtrologie

Scurit sont bass sur de la volumtrie :

par exemple une croissance des rgles

journalises est constate et permet

didentifier une augmentation du volume

dactivits qui peut-tre significative dune

tentative dattaque.

Les indicateurs de type Pertinence

utilisent des outils automatiss pour

prendre en compte lintgralit de

lenvironnement qui se trouve autour de

lquipement supervis (notions de matrice

de flux, de comportements). A titre

dexemple il dtecte deux firewalls

logiquement dissocis qui remontent deux

tentatives de connections simultanes avec

le mme UID venant dun environnement

gographique diffrent.

Les indicateurs de type veille

tendancielle permettent de faire du

early warning sur un certain nombre de

vulnrabilits ou de comportements

rseaux. Un exemple : un ver qui se

propage par le port 80 avec une

augmentation significative de paquets ou

des signatures de comportement type click

jacking sur Facebook.

Le CERT fait de la veille technologique

autour des vulnrabilits mais il fait aussi

de la gestion dincident. Veiller que le

CERT soit rfrenc dans un organisme

mondial permet une coordination avec

dautres CERT.

Gestion des incidents 3/7 CLUSIF 2011

Quelques exemples dincident de scurit :

1) Glissement des usages dun oprateur :

des clients souhaitent valider des

comportements de TMA ou de tiers

mainteneurs ou de tiers administrateurs. Ce

sont des entreprises qui externalisent cette

activit. Il sagit de transposer les

engagements contractuels pris dans le

cadre du PAQ sous forme dlments

techniques permettant didentifier les

glissements ou la redondance de noms de

connections en veillant ce quil ny ait

quun seul User ID qui se connecte depuis

la mme adresse IP. Ou quun mme User

ID ne se connecte pas depuis deux adresses

IP simultanment une application.

2) Trafic libidineux et/ou ludique : on

lit les statistiques dun proxy et on voit les

usages.

3) Dans le milieu bancaire, le rejeu des

paquets multicasts. Certaines banques

jouent sur le dcalage qui existe dans la

synchronisation des cours financiers. Le

dcalage entre deux cours est minuscule

(quelques centimes deuro), le laps de

temps est trs rapide (de lordre dune

seconde) et dans ce dlai, certains jouent

sur leffet de levier en achetant

massivement et en revendant sur un autre

march. Ces mcanismes sont grs par

des paquets de multicast : pour faciliter les

choses, la collecte est faite en multicast et

se distribue dans tous les centres de

traitement en multicast. Cela veut dire que

quand un quipement ne reoit pas un

paquet il fait une demande de rejeu. Cette

demande impacte normment la latence

du rseau et fait donc perdre

potentiellement de largent au client. Pour

dtecter lincident, des sondes descendent

trs bas dans les couches rseaux, qui vont

jusquau niveau Ethernet. Elles peuvent

monter aussi trs hauts puisque les flux

financiers sont traits au niveau de la

couche applicative.

Le rle dun MSSP :

centraliser et archiver les traces,

analyser les journaux, les corrler et

dtecter les incidents,

vrifier que le niveau de scurit est

adapt et ceci en temps rel,

grer les incidents de scurit.

Remarque : le centre oprationnel de

scurit opre dans un environnement

client et agit en son nom. Le superviseur de

scurit se limite faire de la collecte et de

la dtection dincidents.

Si dans le principe, la gestion de crise cest

la perte de lunivers de rfrence, David

Maillard conclue quen ralit, il y a bien

un univers de rfrence aprs la perte de

lunivers de rfrence.

Olivier Callef, Devoteam BU Scurit et

CERT Devoteam

Olivier Callef insiste au dbut de sa

prsentation sur la ncessaire

collaboration, dans la gestion des incidents

de scurit, entre toutes les parties

prenantes (entreprise, CERT, autres entits

de scurit).

Devoteam a commenc son activit de

veille en 1996 en intervenant dans une

grande banque franaise sur les problmes

de scurit lis internet.

En 2003, dans le cadre de leur intervention,

suite un incident grave chez un grand

oprateur franais Devoteam a trouv

linformation ncessaire en Australie o ce

type dincident stait dj produit. Afin

dentrer en relation avec les structures

australiennes, lun des premiers CERT

franais, le CERT IST, a t contact. Ce

dernier faisait partie du rseau Inter

CERT et a permis dchanger trs

rapidement avec les Australiens.

Comprenant la ncessit de travailler tous

ensemble Devoteam a continu la

dmarche en rejoignant non pas le FIRST

mais le TFCSIRT qui est une organisation

qui regroupe les entits de type CERT en

Europe. Dautres communauts de scurit

Gestion des incidents 4/7 CLUSIF 2011

existent, parfois trs actives, parfois trs

cibles, et il ne faut pas les ngliger.

Le CERT/CC Amricain publie lensemble

des services offerts par un CERT : services

ractifs, services proactifs et services de

qualit. Le dtail des activits, visible sur

leur site, montre que le CERT nest pas

seulement l pour faire du traitement

dincidents et peut aller jusqu la

sensibilisation.

Dans le cas de Devoteam, SSII qui

travaille dans le domaine de la scurit,

certaines choses sont faites directement en

tant quentit CERT. En cas dincident

spcifique impliquant une activit de type

forensic , le CERT Devoteam fait appel

ou recherche la coopration avec les

diteurs doutils de forensic . Lquipe

de Devoteam affecte cette tche nest

pas forcment toffe mais elle sappuie

sur des relais divers.

La vritable dnomination pour cette

activit est : CSIRT (Computer

Security Incident Response Team). CERT

est une marque dpose et toute entit qui

veut sappeler CERT doit en faire la

demande auprs du CERT amricain. Les

dtails et standards qui dterminent les

activits dun CERT sont consigns dans le

RFC 2350 sur les sites des CERT.

Olivier Callef insiste sur limportance des

mots confiance , quipe et rappelle

que la confiance se construit.

Concernant la communication externe, vis-

-vis des clients (qui peuvent tre le grand

public), le CERT est le point dentre. En

interne, il peut tre vu au contraire comme

un fdrateur ou comme un offreur de

services centraux vis--vis dentits qui

sont dissmines dans diffrents pays.

Les approches sont diffrentes et le

traitement des incidents sen ressent. Dans

un cas, on a une vision de partage avec

lextrieur et dans lautre cas, des

problmes internes quil faut rgler avec

ventuellement des remontes un peu plus

longues.

Les quatre grands principes pour traiter un

incident de scurit sont :

tre prpar avant lvnement,

analyser et identifier : est-ce vraiment

un incident ?

contenir, rsoudre, restaurer : limiter

les dgts,

investiguer et surtout assurer le suivi

des incidents.

Toutes ces tapes ncessitent organisation,

rpartition des tches et communication.

Pour constituer un CSIRT il faut

considrer tous les lments ncessaires

pour traiter ces incidents : aspect

organisationnel, juridique, humain et

technique.

Quatre critres permettent de savoir quel

CSIRT il faut sadresser :

Son rle sera-t-il fonctionnel,

oprationnel ou mixte ?

Son positionnement sera-t-il central,

CERT local ou entre les deux ?

Son primtre sera-t-il trs large ou

focalis sur un point particulier ?

Quelle est sa vocation ? Par exemple,

le CERTA qui couvre toutes les

administrations et qui a aussi la

vocation de reprsenter la France

auprs de certaines instances a une

approche diffrente des CERT orients

constructeurs (grands diteurs de

logiciel..).

En interne le CSIRT travaille avec des

acteurs scurit qui traitent la gestion de

crise au sens large du terme (pas seulement

informatique pure) et ventuellement des

CSIRT locaux en contact avec la DSI.

Mme si cest le CSIRT qui dclenche un

plan de crise parce quil a eu des

informations sur un incident il doit

contacter et travailler avec les diffrents

acteurs de la scurit. Ce qui compte, cest

limpact sur le mtier : voir ce qui est

tolrable ou pas en terme de dgradation de

services.

Gestion des incidents 5/7 CLUSIF 2011

En externe, les partenaires du CSIRT sont

technologiques (les diteurs, par exemple,

en relation directe avec la DSI), dautres

CSIRT (franais ou non) et enfin parfois

les autorits de police ou judicaires.

Intgrer un CERT se fait en gnral sous

forme de parrainage.

Pour formaliser les changes

dinformation, le Traffic Light Protocol

(TLP) oblige celui qui transmet

linformation utiliser une couleur qui

indique le degr de confidentialit de

linformation. Le Common Vulnerability

Reporting Framerwork (CVRF) donne des

informations sur la vulnrabilit du

reporting.

Un CERT, cest un aspect technique

(SIEM), des quipes (les SOC) et des

procdures. Sajoutent des remontes

dutilisateurs, voire dautres entits de type

CERT sur des cas de phishing par

exemple. Ils doivent pouvoir sadresser

un guichet unique qui fera le tri et

traitera lurgence.

En France, neuf CSIRT sont rfrencs.

Les trois premiers ont t le CERT-IST, le

CERTA et le CERTRENATER. Au

niveau europen, le TF CSIRT regroupe

150 socits rfrences dont la moiti est

accrdite . Au niveau international, le

First regroupe 140 membres. Depuis une

semaine, lEU-CERPCT a pour objectif de

crer un EU-CERT dont la vocation serait

de traiter les incidents de scurit pour les

institutions europennes.

Une vritable coopration entre les

diffrents CERT sest instaure au plus

grand bnfice de tous (remontes

dalertes, correction de vulnrabilits).

Certains CSIRT sont transverses et portent

sur des thmatiques (DNS, Cloud). Au

sein de ces structures, des socits ayant

des intrts commerciaux opposs

(Google, Microsoft, Amazon, etc.)

travaillent conjointement la rsolution

dincidents de scurit.

Pour conclure : le CSIRT est-il une belle

faade ou a-t-il une relle utilit ? Il peut

avoir une belle faade mais il a surtout une

relle utilit.

David Bizeul , CERT Socit Gnrale

David Bizeul propose de dcouvrir un

CERT dentreprise. Point dentre entre

lexterne et linterne, il faut structurer

lorganisation qui gravite autour de lui. Il

assure quatre activits phare :

la gestion dincidents,

la lutte contre la cybercriminalit,

la gestion des vulnrabilits (activit

historique dont le but est dentrevoir

quelles sont les nouvelles

vulnrabilits sur les activits

informatiques de la Banque),

enfin, une activit capitale : la veille

technologique.

Les membres du CERT doivent possder

les cls relationnelles de lentreprise

mais en cas de blocage, ils peuvent tre

amens utiliser des procds plus

directifs.

Trois niveaux permettent dapprhender

les incidents de scurit :

la dtection qui provient :

de composantes oprationnelles ou de

composantes techniques (soit

directement des machines soit

dinquitudes des quipes

oprationnelles),

des salaris qui remontent des

informations dont ils sont tmoins,

des utilisateurs (les clients internautes

peuvent crire directement),

la raction qui exige :

de rpondre immdiatement et

rpondre tout le temps (lincident de

scurit prime),

Gestion des incidents 6/7 CLUSIF 2011

dapporter de la valeur ajoute :

dvelopper des comptences pas

forcment prsentes dans la banque,

de ne jamais lcher et russir clore

lincident,

de ne pas ngliger les incidents

minimes.

la communication

La ncessaire proximit avec le personnel

de lentreprise a t voque plus haut. Le

CERT peut mettre profit ce point de

centralisation globale des incidents de

scurit pour en faire sortir des stratgies.

Cas concret : Un internaute trs intress

par les dtections de vulnrabilit sur

internet, dtecte une vulnrabilit XSS sur

une plate-forme associe un partenaire de

la Socit Gnrale. Cet internaute publie

linformation sur Twitter. Il est retrouv

via une veille de tous les mots cls de la

marque sur Twitter. Le CERT informe

linternaute que cette vulnrabilit va tre

traite. Il joue son rle de traitement de

lincident en ne faisant pas lui-mme les

modifications du code sur le site web mais

en faisant un test dintrusion pour sassurer

que la correction a t bien faite. Le CERT

informe alors le hacker que le problme

a t rsolu et linvite faire part de ses

ventuelles nouvelles dcouvertes.

Les enseignements :

la structure CERT en interne doit

gagner la confiance en faisant ses

preuves,

pour les acteurs de lentreprise,

lexistence dun CERT interne est trs

rassurante,

la structure est adapte aux

interactions internes/externes. La

communication du CERT avec

lexterne est comprise,

les incidents sont grs correctement

parce quils sont anticips. Il faut

pouvoir drouler une mthodologie

rapidement.

Les perspectives

lentreprise nest plus une zone dont

on matrise les frontires (tltravail,

communication sur rseaux

sociaux). Il faut crer un rseau des

contacts externes,

la communication se libre : les clients

font part de leur mcontentement sur

le net. Cest pareil en scurit,

la rglementation pousse de plus en

plus vers des notifications dincidents,

une veille connecte aux valeurs de

lentreprise donne beaucoup de crdit

au CERT.

La Socit Gnrale ayant mont le

premier CERT dentreprise en France, elle

met disposition de tous, des fiches de

procdures oprationnelles :

http://cert.societegenerale.com/fr/publicati

ons.html.

Alexandre Depret-Bixio, HP ArcSight

France

Une approche CERT mene conjointement

avec une approche SOC permet une action

plus pro active sur la scurit. Les

systmes dinformation deviennent de plus

en plus communicants et la matrise des

personnes qui les administrent de plus en

plus partielle.

Les outils internes, externaliss, infogrs

ainsi que les projets de transplantation (le

Cloud) gnrent une perte de contrle

progressive des quipes informatiques sur

le systme dinformation.

Le DLP est souvent cit pour assurer la

protection des donnes. Une approche

SOC ou SIEM permet aussi datteindre cet

objectif.

Lvolution des matriels rend ncessaire

un renforcement de la scurit physique

mais la problmatique rseau demeure

(prvention, intrusion, firewall).

Lentreprise est-elle capable de fournir

un instant t de bons indicateurs sur

Gestion des incidents 7/7 CLUSIF 2011

ltat de son systme dinformation ? Le

SIEM apporte cette rponse.

Les dernires attaques voques dans la

presse taient prvisibles et provoquent un

dficit dimage. Chaque entit a tendance

utiliser son systme en suivant ses propres

rgles alors que des processus standardiss

ont t labors. Cela cre obligatoirement

des dviances .

Une approche centralise par la

construction dun SOC (centre

oprationnel de scurit) et la mise en

place dun outil de SIEM pour comprendre

ce quon va collecter sur ses quipements

de scurit, est une bonne rponse.

Le SOC assure la dtection des incidents et

une partie de leur traitement. Lobjectif

nest pas de traiter tous les incidents au

mme niveau, mais plutt davoir un outil

technologique qui est capable de sadapter

au contexte mtier, la politique et aux

processus pour ensuite dceler le bon

incident critique.

Le SOC aide aussi contenir les attaques :

diffrents experts, conjointement avec les

activits des CERT, travaillent pour mieux

comprendre comment voluent ces

attaques. La technologie permet

aujourdhui de voir en temps rel comment

une menace volue au sein du systme

dinformation.

Lobjectif est de ne traiter que les incidents

critiques en grant les priorits et en faisant

suivre lincident aux bonnes quipes et au

bon moment. Cest aussi amliorer la

politique de scurit en fonction des

nouvelles menaces. La technologie est un

lment consquent pour le choix dun

SOC.

Ce doit tre une plate-forme ouverte :

capable dtre enrichie par des

donnes externes,

capable de fonctionner avec une

politique de risque en haute

disponibilit,

accessible par diffrents types de

personnes qui doivent remonter les

bons vnements.

Peu de projets de construction de SOC sont

ltude sauf dans quelques grandes

organisations qui ont les ressources

ncessaires. Or, pour mettre en place une

plate forme de SIEM on nest pas oblig de

penser SOC tout de suite.

Loutil SIEM permet :

la collecte,

la consolidation avec un outil qui

centralise tous les vnements (on ne

parle pas encore dincident) et qui

permet une analyse post mortem ou

lautomatisation de rapport,

la corrlation qui, en plus de faire

parler tous les logs dans un mme

langage, les met en commun afin de

dtecter une ventuelle dviance.

Questions et Rponses avec lassistance.

Cette confrence comportait galement un dbat avec la salle, non retranscrit dans ce

document mais disponible en vido ladresse suivante : http://www.clusif.asso.fr/fr/

production/videos/#video110616.

Retrouvez les vidos de cette confrence et les supports des

interventions sur le web CLUSIF

http://www.clusif.asso.fr/fr/infos/event/#conf110616.

Vous aimerez peut-être aussi

- Rapport Stage JphCuenot 2011Document48 pagesRapport Stage JphCuenot 2011Admi MedPas encore d'évaluation

- nf11 TP2Document8 pagesnf11 TP2Admi MedPas encore d'évaluation

- New Text DocumentDocument1 pageNew Text DocumentAdmi MedPas encore d'évaluation

- Magneto CompletDocument49 pagesMagneto CompletAdmi MedPas encore d'évaluation

- Exam 0107 Sur Les Series Numerique Fonction Et FourrierDocument2 pagesExam 0107 Sur Les Series Numerique Fonction Et FourrierAdmi MedPas encore d'évaluation

- Commutation Avancée RSTP MSTPDocument70 pagesCommutation Avancée RSTP MSTPTafsir GueyePas encore d'évaluation

- Lecon1 PapierDocument18 pagesLecon1 PapierChristian KouablanPas encore d'évaluation

- Cours SpringBootDocument101 pagesCours SpringBootmosalsaletPas encore d'évaluation

- Td01avec CorrectionDocument6 pagesTd01avec CorrectionFatima LaichePas encore d'évaluation

- Formation ID Presco Consulting TheorieDocument23 pagesFormation ID Presco Consulting TheorieEriksondeAzevedoPas encore d'évaluation

- Poste Telephonie Alcatel Notice Poste 4039 PDFDocument3 pagesPoste Telephonie Alcatel Notice Poste 4039 PDFAdama SanePas encore d'évaluation

- Infographie Fraude Entreprise 2017Document1 pageInfographie Fraude Entreprise 2017Argus de l'AssurancePas encore d'évaluation

- Cours de Cracking Lecon 5Document7 pagesCours de Cracking Lecon 5amnes69Pas encore d'évaluation

- TP N°1 Etude Temporelle Des Systèmes Échantillonnés: Département E3ADocument7 pagesTP N°1 Etude Temporelle Des Systèmes Échantillonnés: Département E3A22073 22073Pas encore d'évaluation

- CCNA Skills Refresh - FrenchDocument45 pagesCCNA Skills Refresh - Frenchzianikamel1Pas encore d'évaluation

- Tableau de Suivi Des VentesDocument16 pagesTableau de Suivi Des Ventesserge-bruno bengaPas encore d'évaluation

- TP02Document11 pagesTP02DixPas encore d'évaluation

- Calage EpanetDocument15 pagesCalage EpanetZe LotfiPas encore d'évaluation

- Rapport FinaleDocument67 pagesRapport FinaleAhmed Ben Youssef100% (1)

- TP IotDocument32 pagesTP IotL'Anger لنڨرPas encore d'évaluation

- TD en 1da 2022 2023Document21 pagesTD en 1da 2022 2023Débora Wamé KITSOUKOUPas encore d'évaluation

- Chapiter3 TS 2021Document34 pagesChapiter3 TS 2021alinPas encore d'évaluation

- Questions de CoursDocument4 pagesQuestions de CoursAbdelkarim BaroudPas encore d'évaluation

- Ordinateurs HPDocument10 pagesOrdinateurs HPpopolPas encore d'évaluation

- Composants Corrige tdn4Document2 pagesComposants Corrige tdn4Emma DjomoPas encore d'évaluation

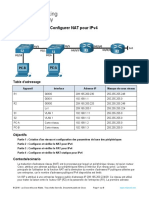

- 6.8.2 Lab - Configure NAT For IPv4Document8 pages6.8.2 Lab - Configure NAT For IPv4Arij HmeydiPas encore d'évaluation

- Ans - Guidecyber - Phase 1-Exe - V2Document30 pagesAns - Guidecyber - Phase 1-Exe - V2Daoud CoulibalyPas encore d'évaluation

- 42 Raccourcis Clavier Windows Indispensables - BDMDocument6 pages42 Raccourcis Clavier Windows Indispensables - BDMgregoire korgaPas encore d'évaluation

- ts1 Info ArchitectureDocument2 pagests1 Info Architecturerima allawPas encore d'évaluation

- Chapitre 6Document25 pagesChapitre 6ayoub attiPas encore d'évaluation

- Licence Pro MicdtlDocument2 pagesLicence Pro MicdtlKuaïPas encore d'évaluation

- CV Traore Gninlbin JoelDocument1 pageCV Traore Gninlbin Joeltamba vieux tolnoPas encore d'évaluation

- I. Intitulé Du Module: Technologies de L'information Et de Communication Dans L'enseignement (TICE)Document5 pagesI. Intitulé Du Module: Technologies de L'information Et de Communication Dans L'enseignement (TICE)salmasd206Pas encore d'évaluation

- Tera Informatique 1 C - D Support de Cours Theorique Et PratiqueDocument7 pagesTera Informatique 1 C - D Support de Cours Theorique Et PratiqueJOEL LOICPas encore d'évaluation

- Chapitre 4-Logiciel de Programmation STEP 7 BASICDocument52 pagesChapitre 4-Logiciel de Programmation STEP 7 BASICNasit MohammedPas encore d'évaluation