Académique Documents

Professionnel Documents

Culture Documents

Trabajo de Seguridad de Redes

Transféré par

Gerardo Jose Perez Gutierrez0 évaluation0% ont trouvé ce document utile (0 vote)

14 vues16 pagesCopyright

© © All Rights Reserved

Formats disponibles

DOCX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

14 vues16 pagesTrabajo de Seguridad de Redes

Transféré par

Gerardo Jose Perez GutierrezDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 16

3

REPBLICA BOLIVARIANA DE VENEZUELA

UNIVERSIDAD NUEVA ESPARTA

SEGURIDAD DE REDES

PROFESOR: EDDY CARRASCO

SEGURIDAD DE REDES

TRABAJO INDIVIDUAL NRO. 1

Gerardo Prez. 9.147.140

CARACAS, 5 DE JUNIO DE 2014

4

INDICE

Introduccin. ............................................................................................................ 3

1. Investigar y resumir en que consiste el estndar ISO 27001, cuantas

secciones tiene y en que le sera til para la seguridad de redes. .......................... 6

2. Instalar las herramientas opensource Nmap y Netcat, compararlas en cuanto a

funcionalidad y utilidad en seguridad de redes...................................................... 10

3. Que son Vulnerabilidades de redes y como se pueden resolver. Mostrar un

ejemplo. ................................................................................................................. 10

4. Indicar como implantara polticas de seguridad en redes basadas en Linux. 12

Conclusiones. ........................................................................................................ 14

Referencias Electrnicas ....................................................................................... 15

Bibliografa ............................................................................................................ 16

5

Introduccin.

Durante el desarrollo del presente trabajo, se evidencia que las normas y

procedimientos en el mundo de tecnologa de la informacin cobran suprema

importancia, ya que este tipo de certificacin es aplicada a nivel mundial, por lo

cual, cualquier profesional de las comunicaciones (o no) cuenta con respaldo, gua

y procedimientos estandarizados globalmente para las aplicaciones de

tecnologas en las reas que se requiera implantar o estandarizar las normas ISO

sobre la informacin, tcnicas de seguridad y sistemas de gestin de seguridad de

Informacin, es decir estamos hablando de las norma ISO 27001, que se

encuentra englobada dentro de otras normas ISO para su implantacin.

6

1. Investigar y resumir en que consiste el estndar ISO 27001, cuantas secciones

tiene y en que le sera til para la seguridad de redes.

El estndar ISO 27001 tiene sus antecedentes en estndar escrito por el

departamento de intercambio y comercio (department of trade and industry DTI)

del gobierno de Gran Bretaa en el ao 1995, siguiendo las normas del BSI

(British Estndar Institue)

Este estndar estaba basado en tres (3) partes:

Parte uno: documento contentivo de procedimientos para el mejor

manejo y prcticas para la gestin de sistemas de seguridad de

Informacin. Este fue adaptado por el estndar ISO como ISO/IEC

17799 en el ao 2000. Se refiere a: Tecnologa de informacin Cdigo

de practica para la gestin de seguridad de informacin (Information

Technology - Code of practice for information security management).

Revisada en junio de 2005 e incorporada en el estndar de las series

ISO 27000 como ISO/IEC 27002 en julio del ao 2007.

Parte dos: BS 7799 parte dos (2), documento llamado Gestin de

seguridad de los sistemas de seguridad especificaciones con gua de

uso (Information Security Management Systems - Specification with

guidance for use.) Este documento se enfoca en cmo implementar la

gestin de sistemas de informacin haciendo referencia a la gestin de

(ISMS). Esta es la actual ISO/IEC 27001 que conocemos hoy en da, la

cual fue adatada por el estndar ISO en el noviembre de 2005.

El modelo de Deming introduce el famoso PLAN-DO-CHECK-ACT

(PDCA), esta es la versin de 2002 de la BS 7799 parte 2.

Parte tres (3): BS 7799 parte tres (3): Complementa a la norma ISO/IEC

27001 y se refiere a los anlisis de riesgo y de gestin.

7

El estndar ISO 27001, consiste en una serie de normas y procedimientos

para organizar, implantar y seguir una metodologa de trabajo y seguimiento para

proteccin de la informacin en cualquier tipo de organizacin sin importar su

tamao o razn social de la misma. Esta norma no solo abarca la seguridad de la

informacin informtica o redes, tambin aplica al manejo y custodia de cualquier

tipo de informacin.

Niveles o capas de seguimiento e implantacin:

Fase de planificacin.

Fase de Implementacin.

Fase de revisin.

Fase de mantenimiento y mejora.

FASE DE PLANIFICACIN: Se estudian los procedimientos actuales de cada

organizacin para el manejo de la informacin confidencial o informacin de

procesos del negocio de la empresa, tomando como base estos anlisis (de

existir, de lo contrario se crearn). Por lo tanto basado en el tipo de informacin a

resguardar y tipo de empresa y organizacin, se fija el objetivo principal para el

reguardo de la informacin (Sistema para el manejo y gestin de la informacin),

lo que implica su creacin de no existir ningn control. Esta norma ya dispone de

las posibles variantes de controles adecuados y normados para el tratamiento de

la informacin.

FASE DE IMPLEMENTACIN: Se toma como base la informacin del punto

anterior y se comienza a su implantacin siguiendo las metodologas de acuerdo a

cada caso.

FASE DE REVISIN: Se prueban los distintos mdulos adecuados, desarrollados

o con aplicacin de re-reingeniera para probar el sistema en la fase de

implementacin, de acuerdo a las pruebas se conocer si el Sistema en proceso

8

de implantacin (Sistema de gestin y seguridad de la informacin desarrollado o

adecuado a las necesidades) cumple con los estndares definidos en el ISO

27001.

FASE DE MANTENIMIENTO Y MEJORA: Este tiene como objetivo verificar los

procedimientos y aplicar de manera constante los correctivos necesarios al

sistema a fin de retro-alimentarlo

1

En el siguiente grfico se explica de manera clara todo el proceso de

retroalimentacin del sistema a fin de mantenerlo activo y actualizado durante su

vida til.

Tomado de: http://www.bulsuk.com/2009/02/taking-first-step-with-pdca.html

"Taking the First Step with PDCA" 2 February 2009 .retrieved 17 March 2011.

1

Durante la investigacin se pone de manifiesto las constantes similitudes con el estndar COBIT 5

visto y aplicado al CDT de la UNE durante el curso de Auditora de Sistemas por parte del Profesor

DA SILVA.

9

Secciones de la norma ISO / IEC 27001 actualizada al 2013 consta de 14

secciones y 114 controles, la anterior era de 11 secciones y 133 controles, estas

son:

1. Polticas de seguridad de la informacin (2 controles)

2. Organizacin de la seguridad de la informacin (7 controles).

3. Seguridad de recursos humanos (6 controles).

4. Gestin de los activos (10 controles)

5. Control de los activos (14 controles)

6. Criptografa (2 controles).

7. Seguridad ambiental externa y fsica (15 controles).

8. Operaciones de seguridad (14 controles).

9. Seguridad de comunicaciones (7 controles).

10. Desarrollo y mantenimiento de sistemas de adquisicin (13 controles).

11. Relaciones con los proveedores (5 controles).

12. Gestin de incidentes de seguridad de informacin (7 controles).

13. Aspectos de seguridad de informacin para la continuidad de la gestin del

negocio (4 controles).

14. Cumplimiento con requerimientos internos como las polticas del negocio y

cumplimientos externos como los que establecen las leyes para el negocio (8

controles)

La utilidad de esta herramienta estandarizada ISO / IEC 27001 en la seguridad de

cualquier sistema, se manifiesta en la metodologa a seguir para establecer o

configurar los sistemas de acuerdo a su estndar y se aplica a cualquier sistema,

en el caso de las redes es la metodologa utilizada para mantener, gestionar,

alertar y mejorar la seguridad de estas y evitar fallos que pueden dejar fuera de

actividad a una empresa por no seguir las normas establecidas mundialmente.

Adicionalmente como el sistema es retroalimentado por el mismo, la resolucin de

10

fallas o problemas se puede hacer de manera eficiente y efectiva sin afectar al

negocio.

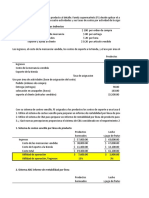

2. Instalar las herramientas opensource Nmap y Netcat, compararlas en cuanto a

funcionalidad y utilidad en seguridad de redes.

NMAP NETCAT

Sirve para descubrir maquinas en

una red.

Sirve para abrir socket en un sistema

Identifica puertos abiertos en

computadoras de la red WAN o LAN

Desva el trfico de la mquina por el

socket creado

Identifica que sistema operativo est

corriendo el sistema de otra mquina

Enva a la salida normal del sistema lo

que se recibe por el socket

Puede obtener informacin sobre los

servicios que estn corriendo en las

mquinas de las que se desea

obtener informacin.

Puede mostrar informacin de la

conexin

Ambas herramientas pueden ser utilizadas para probar las vulnerabilidades de

las redes y tomar las acciones necesarias correctivas para evitar posibles

infiltraciones no deseadas que pongan en peligro a la organizacin

Estas herramientas deben formar parte de los softwares tiles de cualquier

administrador de redes.

3. Que son Vulnerabilidades de redes y como se pueden resolver. Mostrar un

ejemplo.

Para comenzar debemos definir lo que significa Vulnerable/vulnerabilidad de

acuerdo al diccionario de la lengua espaola de la real academia espaola:

11

Vulnerabilidad: calidad de vulnerable,

Vulnerable: del Latn vulnerabilis, adj. Que puede ser herido o recibir

lesin fsica o moralmente

Por lo tanto, cuando hablamos de vulnerabilidad de redes, nos referimos a los

ataques, estudios de vulnerabilidad, pruebas o dems acciones legales, ilegales

con o sin conocimiento que reciben las redes con el propsito de extraer, daar,

robar, detectar, analizar o espiar la informacin que es compartida, enviada o

almacenada en las redes.

Todas las redes son vulnerables, pero las podemos catalogar por el grado de

seguridad que estas posean para evitar la vulnerabilidad, adems se cuenta con

estndares mundiales como la ISO /IEC 27001 o Cobit versin 5, que sirven para

lograr configuraciones optimas y evitar precisamente que estas sean vulnerables.

Entre las herramientas que se disponen para evitar la vulnerabilidad de la red o

evitar que personas no autorizadas accedan a la red se cuentan con:

Instalacin de Firewalls.

Cierre de puertos no utilizados por los sistemas.

Correcta configuracin de las direcciones y / o mscaras de la red.

Trabajar bajo estndares mundiales.

Habilitar DMZ.

Configuracin de los routers de comunicaciones.

Utilizar los cables de acuerdo al estndar elegido para su configuracin y

conexin.

Instalacin de software de monitoreo de redes.

Instalacin de software de encriptacin.

Instalacin de dispositivos de encriptacin.

Asignar claves de acceso.

Asignacin de usuarios.

12

Ejemplo de red con firewall para proteger los accesos no autorizados

Tomado de: http://practicas-intermedias-2012-usac.blogspot.com/

4. Indicar como implantara polticas de seguridad en redes basadas en Linux.

Instalacin personalizada del sistema operativo.

Instalacin de los parches de seguridad.

Restringir los servicios de FTP.

Restringir los servicios de TELNET.

Restringir los servicios de TFTP.

Asignacin de password y usuario.

Establecer mecanismo de encriptacin de data cuando se intercambia

datos entre mquinas sensibles por el tipo de informacin que se maneja.

Establecer y configurar firewall de acceso.

Cierre de los puertos no utilizados por los sistemas.

Configurar capa de comunicacin para impedir respuestas de ping

externos o internos.

13

Debemos recordar el modelo estndar OSI, donde se deben aplicar los cambios

en cada capa,, es decir, la transporte y aplicacin, por ejemplo, adems, estos

cambios no solo aplican para Linux tambin para otros sistemas operativos.

14

Conclusiones.

Para cualquier empresa, el resguardo de sus datos es de vital importancia, pues

dependiendo del tipo de trabajo que esta realice, la informacin confidencial o

medular de la empresa es siempre la ms sensible. El modelo ISO / IEC 27001, es

un estndar mundial bajo la cual debe instalarse todo lo referente a la seguridad

de los sistemas de informacin, este sistema permite retro-alimentacin vale decir

de manera sencilla, que es capaz de aprender y contar con un sistema de consulta

de errores lo cual ayuda a mantener el up-time de la red y permitir que la

informacin este siempre disponible.

Siguiendo este estndar, el manejo de errores responde a metodologas ya

probadas lo que asegura el xito del negocio de la empresa.

15

Referencias Electrnicas

Daminda Perera (26-07-2008) ISO/IEC 27001 Information Security Management System

http://es.scribd.com/doc/210726525/ISO27001

[Consulta 2 junio 2014].

Wikipedia. Norma ISO 27001.

http://es.wikipedia.org/wiki/ISO/IEC_27001

[Consulta 2 junio 2014].

Wikipedia. Norma BS7799. DTI (department trade and industry) England

http://en.wikipedia.org/wiki/BS_7799

[Consulta 2 junio 2014].

Wikipedia. Que es la Norma ISO 27001.

http://www.iso27001standard.com/es/que-es-la-norma-iso-27001.

[Consulta 3 junio 2014].

http://www.iso27001standard.com/es/descargas-gratuitas/thanks-for-downloading

lin 01 wiki. Que es vulnerabilidad de redes.

http://es.lin01.wikia.com/wiki/Vulnerabilidad_en_redes

[Consulta 3 junio 2014].

16

Bibliografa

Real Academia Espaola (1956), Diccionario de la lengua espaola. Espaa.

Editorial Espasa-Calpe.

17

ANEXOS

Listado de preguntas para hacerle a su consultor en ISO 27001/ISO

22301

Antes de decidir la contratacin de un consultor para la implementacin de su proyecto ISO 27001

y/o ISO 22301 tenga en cuenta estas preguntas y utilcelas cuando converse con los potenciales

consultores.

Preguntas generales:

1. Qu experiencia tiene en su sector o industria?

2. Cuntos clientes tuvo? Para qu tipo de clientes ha trabajado? Puede brindar una lista

de referencias?

3. Qu reputacin tiene, qu dicen de l otros consultores, qu dicen de l sus clientes?

4. Cul es su experiencia (de negocios) adems de ISO 27001 y/o ISO 22301?

5. Cul es su experiencia en otras normas ISO?

6. Habla su idioma a la perfeccin?

7. Presenta algn conflicto de intereses?

Preguntas sobre experiencia en ISO 27001/ISO 22301:

1. Cuntos proyectos de implementacin de ISO 27001/ISO 22301 ha finalizado con xito en

los ltimos dos aos?

2. Cuntos de sus clientes solicitaron la certificacin y cuntos fueron certificados

satisfactoriamente en ISO 27001/ISO 22301 (en su primer intento)?

3. Cul fue el proyecto de ISO 27001 / ISO 22301 ms complejo que ha tenido? Puede

describirlo brevemente?

4. Cul es su trayectoria educativa en ISO 27001 / ISO 22301; es decir, qu certificaciones

tiene?

5. Dicta cursos de capacitacin en ISO 27001 o ISO 22301? Si lo hace, cuntos cursos de

capacitacin dict, para cuntas personas?

6. Alguna vez ha publicado artculos especializados? Cuntos? Dnde?

7. Trabaj como auditor de certificacin?

8. Puede mostrarle ejemplos de documentacin para evaluacin de riesgos que haya

elaborado para algunos de sus clientes?

18

Preguntas especficas de la implementacin:

1. Puede describir brevemente requerimientos de ISO 27001 o ISO 22301?:

a. Cules son las fases de la implementacin?

b. Cul es la mnima documentacin que se necesita desarrollar?

2. Cules son los problemas ms comunes que ha encontrado en los proyectos de

implementacin de ISO 27001 y cul fue su enfoque para resolverlos?

3. Cul es la longitud habitual de un proyecto de implementacin? De qu depende?

4. Cmo definira el alcance del proyecto en su caso?

5. Qu sugiere en relacin a definir responsabilidades para ejecutar tareas especficas en el

proyecto?

Precio:

1. Cul es el precio total de sus servicios (asegrese que incluya todo: anlisis, entrevistas,

desarrollo de documentacin, capacitacin, viticos, etc.)?

2. Qu otros servicios adicionales tendr que contratar a otros proveedores?

3. Cul es el costo del tiempo de sus empleados que participarn en el proyecto?

Consulte tambin el siguiente artculo: 5 criterios para elegir un consultor en ISO 22301 / ISO

27001

Vous aimerez peut-être aussi

- Trabajo de Seguridad de RedesDocument16 pagesTrabajo de Seguridad de RedesGerardo Jose Perez GutierrezPas encore d'évaluation

- Trabajo de Seguridad de RedesDocument16 pagesTrabajo de Seguridad de RedesGerardo Jose Perez GutierrezPas encore d'évaluation

- Trabajo de Administracion de Redes Grupal - 1Document23 pagesTrabajo de Administracion de Redes Grupal - 1Gerardo Jose Perez GutierrezPas encore d'évaluation

- Trabajo de Administracion de Redes Individual Nro2Document32 pagesTrabajo de Administracion de Redes Individual Nro2Gerardo Jose Perez GutierrezPas encore d'évaluation

- Trabajo de Seguridad de RedesDocument16 pagesTrabajo de Seguridad de RedesGerardo Jose Perez GutierrezPas encore d'évaluation

- Matriz de Evaluación ActualizadoDocument17 pagesMatriz de Evaluación ActualizadoGerardo Jose Perez GutierrezPas encore d'évaluation

- DomoticaDocument5 pagesDomoticaGerardo Jose Perez GutierrezPas encore d'évaluation

- Ecuaciones Diferenciales Lineales de 2do Orden Con Coeficiente Constante, Por Metodo de Variación de Parametros y Coeficiente Indeterminado. Regla de Los Trapecios. Regla de Simpson.Document12 pagesEcuaciones Diferenciales Lineales de 2do Orden Con Coeficiente Constante, Por Metodo de Variación de Parametros y Coeficiente Indeterminado. Regla de Los Trapecios. Regla de Simpson.Gerardo Jose Perez Gutierrez0% (1)

- Matriz de Evaluación y Valoración para Instalar 1EXAByte de Disco DuroDocument13 pagesMatriz de Evaluación y Valoración para Instalar 1EXAByte de Disco DuroGerardo Jose Perez GutierrezPas encore d'évaluation

- Cuestionario de Trabajo de Router InalámbricoDocument6 pagesCuestionario de Trabajo de Router InalámbricoGerardo Jose Perez GutierrezPas encore d'évaluation

- Voz Sobre IP VoIP Cuestionario Sobre Configuraciones y Startup Del SistemaDocument7 pagesVoz Sobre IP VoIP Cuestionario Sobre Configuraciones y Startup Del SistemaGerardo Jose Perez GutierrezPas encore d'évaluation

- Voz Sobre IP VoIP Cuestionario Sobre Configuraciones y Startup Del SistemaDocument7 pagesVoz Sobre IP VoIP Cuestionario Sobre Configuraciones y Startup Del SistemaGerardo Jose Perez GutierrezPas encore d'évaluation

- Critica A La Ley de Delitos Informaticos en VenezuelaDocument5 pagesCritica A La Ley de Delitos Informaticos en VenezuelaGerardo Jose Perez GutierrezPas encore d'évaluation

- Critica A La Ley de Delitos Informaticos en VenezuelaDocument5 pagesCritica A La Ley de Delitos Informaticos en VenezuelaGerardo Jose Perez GutierrezPas encore d'évaluation

- Cuestionario de Trabajo de Router InalámbricoDocument6 pagesCuestionario de Trabajo de Router InalámbricoGerardo Jose Perez GutierrezPas encore d'évaluation

- Trabajo de RedesDocument3 pagesTrabajo de RedesGerardo Jose Perez GutierrezPas encore d'évaluation

- Trabajo de RedesDocument3 pagesTrabajo de RedesGerardo Jose Perez GutierrezPas encore d'évaluation

- Trabajo de RedesDocument3 pagesTrabajo de RedesGerardo Jose Perez GutierrezPas encore d'évaluation

- Carta #01 de Afp ProfuturoDocument3 pagesCarta #01 de Afp Profuturowilfredo chaupe llocllePas encore d'évaluation

- FODA Resumen y EjemploDocument4 pagesFODA Resumen y EjemploivanxtPas encore d'évaluation

- Tesis LRPDocument98 pagesTesis LRPFelipe CastilloPas encore d'évaluation

- Evaluación Del Capítulo 7 - Ciberseguridad1819-SemipresencialDocument15 pagesEvaluación Del Capítulo 7 - Ciberseguridad1819-Semipresencialburzure100% (3)

- Informe GantryDocument7 pagesInforme GantryDaniel VaronPas encore d'évaluation

- Declaración Jurada - Información General de La EmpresaDocument3 pagesDeclaración Jurada - Información General de La EmpresaEBHERPas encore d'évaluation

- Actividad 6.4.4: Resumen de Ruta Básico: Diagrama de TopologíaDocument4 pagesActividad 6.4.4: Resumen de Ruta Básico: Diagrama de TopologíaPollapiedraPas encore d'évaluation

- Ejercicios Fase 1-PaulaQuinoDocument5 pagesEjercicios Fase 1-PaulaQuinoPaula QuinoPas encore d'évaluation

- Análisis multivariante para sociólogos con SPSSDocument18 pagesAnálisis multivariante para sociólogos con SPSSRoger Gabriel Fernandez HidalgoPas encore d'évaluation

- 4.2 NFS-3030E-operacion Panel de Control PDFDocument81 pages4.2 NFS-3030E-operacion Panel de Control PDFJonatan TrejoPas encore d'évaluation

- El Microprocesador (P) Intel 8086/8088: I107 - Arquitectura de ComputadorasDocument43 pagesEl Microprocesador (P) Intel 8086/8088: I107 - Arquitectura de ComputadorasLeventen Aldave RamirezPas encore d'évaluation

- UA1-Programacion MultiprocesoDocument45 pagesUA1-Programacion MultiprocesoRocio Gomez CaroPas encore d'évaluation

- BD Ek A2 Mod Rev. DDocument1 pageBD Ek A2 Mod Rev. Dhugo mendozaPas encore d'évaluation

- Tutorial Mastercam X5Document60 pagesTutorial Mastercam X5Daniel Alejandro Gomez75% (4)

- El Factor de PotenciaDocument3 pagesEl Factor de PotenciaFrancisco J. AlvarezPas encore d'évaluation

- CRM: ¿QUÉ ES Y CUÁL ES SU VERDADERO SIGNIFICADODocument6 pagesCRM: ¿QUÉ ES Y CUÁL ES SU VERDADERO SIGNIFICADOAngelica Maria Cabarcas RomanPas encore d'évaluation

- Ejercicios Página 70Document10 pagesEjercicios Página 70Vik Toria20% (5)

- Nómina Fija Agosto 2020 Por Departamento para El Portal de TransparenciaDocument6 pagesNómina Fija Agosto 2020 Por Departamento para El Portal de TransparenciaCarlos Jesus Bobea MejiaPas encore d'évaluation

- ContratoAprendizajeSisDistDocument1 pageContratoAprendizajeSisDistRolando RodriguezPas encore d'évaluation

- Plan Sueldos Data-InterchangeDocument17 pagesPlan Sueldos Data-InterchangeHernan Martiniano RojasPas encore d'évaluation

- Arduino 1Document42 pagesArduino 1Gis MLPas encore d'évaluation

- BPMN diagrama proceso fabricación dotaciónDocument9 pagesBPMN diagrama proceso fabricación dotaciónFrancelina ArtunduagaPas encore d'évaluation

- Encuesta factibilidad empresa tecnologíaDocument2 pagesEncuesta factibilidad empresa tecnologíaJennyPas encore d'évaluation

- Marketing Digital para El Posicionamiento de Restaurantes de Comida SaludableDocument1 pageMarketing Digital para El Posicionamiento de Restaurantes de Comida Saludablekirari21Pas encore d'évaluation

- COARDocument5 pagesCOARHeyler Martinez OrbegosoPas encore d'évaluation

- Guía de Usuario SIGIED-DEI - 2018 PDFDocument9 pagesGuía de Usuario SIGIED-DEI - 2018 PDFFanny galindo silvaPas encore d'évaluation

- Preguntas de Repaso MulticolinealidadDocument5 pagesPreguntas de Repaso MulticolinealidadÁlvaro LavandaPas encore d'évaluation

- f33 - V - 3 Acta de Inventario (Toma Fisica)Document3 pagesf33 - V - 3 Acta de Inventario (Toma Fisica)Yizelth BeltranPas encore d'évaluation

- Implementación de herramientas informáticas para optimizar las operaciones SAR en EcuadorDocument35 pagesImplementación de herramientas informáticas para optimizar las operaciones SAR en Ecuadorphantomxdg87Pas encore d'évaluation

- ABC rentabilidad líneas producto FSDocument13 pagesABC rentabilidad líneas producto FSPatricia Burga CajusolPas encore d'évaluation