Académique Documents

Professionnel Documents

Culture Documents

Material Taller Gestion de Riesgo

Transféré par

dorulk0 évaluation0% ont trouvé ce document utile (0 vote)

41 vues7 pagesCopyright

© © All Rights Reserved

Formats disponibles

PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

41 vues7 pagesMaterial Taller Gestion de Riesgo

Transféré par

dorulkDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 7

Universidad Nacional de Lujn

Departamento de Seguridad Informtica

Material adicional del Seminario Taller

Riesgo vs. Seguridad de la Informacin

Gestin del riesgo

Desde hace varias dcadas la informacin ha pasado de ser un producto del desarrollo de las

actividades de las organizaciones a ser un insumo de alto valor, fundamental para el cumplimiento de los

objetivos y subsistencia de las mismas. En muchas de estas organizaciones, y con el objeto de brindar

eficiencia y agilizar la administracin, los procesos incorporan la utilizacin de sistemas automatizados de

procesamiento de informacin.

El auge en el rol que ha tomado la informacin, sin embargo, no exime a las organizaciones de una serie de

peligros, que se han visto incrementados por las nuevas amenazas surgidas del uso de tecnologas de la

informacin y las comunicaciones. De esta manera, toda organizacin se encuentra constantemente

expuesta a una serie de riesgos mientras que resulta imposible establecer un entorno totalmente seguro.

!a gestin de riesgos se presenta entonces como una actividad clave para el resguardo de los activos de

informacin de una organizacin y en consecuencia protege la capacidad de cumplir sus principales

objetivos. Es un proceso constante que permite a la administracin balancear los costos operacionales y

econmicos causados por la interrupcin de las actividades y la prdida de activos, con los costos de las

medidas de proteccin a aplicar sobre los sistemas de informacin y los datos que dan soporte al

funcionamiento de la organizacin, reduciendo los riegos que presentan los activos de informacin a niveles

aceptables para la misma.

El proceso de gestin de riesgos involucra cuatro actividades cclicas"

la identificacin de activos y los riesgos a los que est#n expuestos

el an#lisis de los riesgos identificados para cada activo

la seleccin e implantacin de controles que reduzcan los riesgos

el seguimiento, medicin y mejora de las medidas implementadas

Esta breve gua se centrar# en las primeras dos actividades del proceso de gestin de riesgos, llegando

hasta la definicin de recomendaciones de controles a implementar que permitan reducir el riesgo al que el

sistema en estudio est# expuesto.

Pgina 1 de 7

TRATAMIENTO TRATAMIENTO

DE RIESGOS DE RIESGOS

EVALUACIN EVALUACIN

DE RIESGOS DE RIESGOS

IDENTIFICACIN IDENTIFICACIN

DE RIESGOS DE RIESGOS

ANLISIS ANLISIS

DE RIESGOS DE RIESGOS

SELECCIN E SELECCIN E

IMPLANTACIN IMPLANTACIN

SEGUIMIENTO SEGUIMIENTO

Y MEDICIN Y MEDICIN

Universidad Nacional de Lujn

Departamento de Seguridad Informtica

$ntes de continuar definiremos al riesgo como funcin de la probabilidad de que una amenaza aproveche o

explote una potencial vulnerabilidad en un activo de informacin, y de la magnitud del da%o resultante de tal

evento adverso en la organizacin.

I. Identificacin de activos de informacin

El primer paso en la gestin de los riesgos es la definicin del alcance que tendr# el estudio. En este

paso se definen los lmites del sistema en estudio a la vez que se detallan los recursos y la informacin que

constituyen el sistema, que se denominar#n activos de informacin, algo esencial para posteriormente

definir el riesgo. Desde ya, es necesario un amplio conocimiento del ambiente en cuestin.

El primer concepto a contemplar es el de activo de informacin. &e denominan Ati!os de In"or#$in a

todos aquellos recursos de valor para una organizacin que generan, procesan, almacenan o transmiten

informacin.

Esto comprende"

funciones de la organizacin,

informacin y datos,

recursos fsicos 'equipamiento, edificios(,

recursos humanos,

recursos de soft)are,

servicios, etc.

$sociado al concepto de activo est# el rol de Pro%iet$rio de In"or#$in, quin es responsable de

clasificar al activo de informacin de acuerdo con su grado de criticidad y de definir qu usuarios podr#n

acceder al mismo.

II. Clasificacin de activos de informacin

&e define la ritiid$d de un activo en funcin de cu#n necesario resulta para las actividades de un

#rea o la misin de la organizacin. Dado que en una organizacin no todos los activos de informacin

poseen el mismo valor, a la vez que un mismo activo puede poseer un valor diferente para distintas #reas,

se establece una valoracin estandarizada donde el propietario de la informacin clasifica cada activo seg*n

las tres caractersticas b#sicas de la seguridad de la informacin" la confidencialidad, la integridad, y la

disponibilidad a la que debe estar sometido.

+na posible escala para la clasificacin es la siguiente"

CONFIDENCIALIDAD VALOR

,nformacin que puede ser conocida y utilizada sin autorizacin por cualquier

persona, dentro o fuera de la +niversidad.

&

,nformacin que puede ser conocida y utilizada por todos los agentes de la

+niversidad.

'

,nformacin que slo puede ser conocida y utilizada por un grupo de agentes,

que la necesiten para realizar su trabajo.

(

,nformacin que slo puede ser conocida y utilizada por un grupo muy reducido

de agentes, cuya divulgacin podra ocasionar un perjuicio a la +niv. o terceros.

)

Pgina 2 de 7

Universidad Nacional de Lujn

Departamento de Seguridad Informtica

INTEGRIDAD VALOR

,nformacin cuya modificacin no autorizada puede repararse f#cilmente, o que

no afecta a las actividades de la +niversidad.

&

,nformacin cuya modificacin no autorizada puede repararse aunque podra

ocasionar un perjuicio para la +niversidad o terceros.

'

,nformacin cuya modificacin no autorizada es de difcil reparacin y podra

ocasionar un perjuicio significativo para la +niversidad o terceros.

(

,nformacin cuya modificacin no autorizada no podra repararse, impidiendo la

realizacin de las actividades.

)

DISPONI*ILIDAD VALOR

,nformacin cuya inaccesibilidad no afecta la actividad normal de la

+niversidad.

&

,nformacin cuya inaccesibilidad permanente durante una semana podra

ocasionar un perjuicio significativo para la +niversidad.

'

,nformacin cuya inaccesibilidad permanente durante la jornada laboral podra

impedir la ejecucin de las actividades de la +niversidad.

(

,nformacin cuya inaccesibilidad permanente durante una hora podra impedir

la ejecucin de las actividades de la +niversidad.

)

El valor m#ximo de las tres caractersticas determinar# la criticidad del activo de informacin analizado.

Si todos son & ++, Critiid$d &-N./$

Si e/ #01i#o es ' ++, Critiid$d '-*$2$

Si e/ #01i#o es ( ++, Critiid$d (-Medi$

Si e/ #01i#o es ) ++, Critiid$d )-A/t$

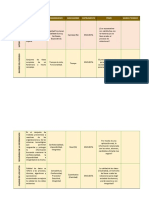

E2e#%/o3 Identi"i$in de $ti!os

ACTIVO

CONFIDEN-

CIALIDAD

INTEGRIDAD

DISPONI-

*ILIDAD

CRITICIDAD

$lta de movimientos mensuales ( ( ' (

-ase de Datos de .aberes ( ( ( (

/ed de 0elefona & ' ' '

Destructoras de papel & & & &

1 1 1 1 ...

III. Identificacin de vulnerabilidades y amenazas

El objetivo de este paso es identificar las vulnerabilidades en los activos y compilar un listado de

amenazas potenciales que son aplicables al sistema que est# siendo evaluado.

+na !./ner$4i/id$d es toda debilidad en un activo de informacin, dada com*nmente por la inexistencia o

ineficacia de un control. +na $#en$5$ es todo elemento que, haciendo uso o aprovechando una

vulnerabilidad, atenta o puede atentar contra la seguridad de un activo de informacin. !as amenazas

surgen a partir de la existencia de vulnerabilidades, e independientemente de que se comprometa o no la

seguridad de un sistema.

Pgina 3 de 7

Universidad Nacional de Lujn

Departamento de Seguridad Informtica

&on ejemplos de vulnerabilidades, entre muchas otras"

la falta de mantenimiento en las instalaciones.

la falta de capacitacin al personal.

la falta de manuales de procedimientos.

la inexistencia de respaldos de informacin y equipamiento redundante.

la falta de polticas de acceso a los sistemas inform#ticos.

la divulgacin o utilizacin de contrase%as inseguras.

la transmisin de informacin por medios inseguros.

los errores de programacin en las aplicaciones.

la falta de mobiliario de oficina con llave.

el acceso irrestricto al lugar de trabajo.

la eliminacin insegura de la informacin.

&on ejemplos de amenazas"

de origen natural" eventos tales como inundaciones, terremotos, tornados, incendios, tormentas

elctricas y otros desastres naturales.

de origen humano" eventos que son permitidos o causados por seres humanos, sean estos actos

involuntarios tales como errores en la operatoria, errores de programacin, ausencia de personal

tcnico responsable2 o bien acciones intencionales tales como la comisin de robo o fraude, el

acceso no autorizado a la informacin, la suplantacin de identidad, etc.

del entorno" tales como interrupciones prolongadas de servicios elctricos o de comunicaciones,

fallas por obsolescencia o mal funcionamiento de equipamiento, etc.

E2e#%/o3 Identi"i$in de !./ner$4i/id$des

ACTIVO CRITICIDAD VULNERA*ILIDAD

$lta de movimientos

mensuales

(

,nexistencia de copias de respaldo

Eliminacin insegura de la informacin

Errores de programacin en el sistema

1 1 1

E2e#%/o3 Identi"i$in de $#en$5$s

ACTIVO

CRITICI-

DAD

VULNERA*ILIDAD AMENA6A

$lta de

movimientos

mensuales

(

,nexistencia de copias de

respaldo

3allo en el disco rgido

-orrado accidental de la

informacin

Eliminacin insegura de la

informacin

Divulgacin no autorizada de

la informacin

Errores de programacin en el

sistema

/obo de informacin

3raude electrnico

1 1 ... ...

Pgina de 7

Universidad Nacional de Lujn

Departamento de Seguridad Informtica

IV. Valoracin de amenazas y determinacin del impacto

El paso siguiente para la medicin del nivel de riesgo es la determinacin del impacto adverso como

resultado de la ejecucin de una amenaza. Este impacto se puede describir en trminos de prdida o

degradacin de alguna de las tres caractersticas b#sicas" confidencialidad, integridad y disponibilidad.

4ara cada activo y amenaza debe estimarse la degr$d$in, es decir el porcentaje en que la amenaza

da%a al activo en estudio estableciendo un valor entre 5 6 'no lo da%a( y 755 6 'lo da%a absolutamente(

para cada una de las caractersticas de confidencialidad, integridad y disponibilidad.

P7rdid$ de Integrid$d3 &e refiere al requerimiento de que el activo o la informacin sea protegido

contra la modificacin no autorizada. &e pierde integridad si se realizan cambios no autorizados en

los sistemas o se pierde parte de los datos almacenados sea por un evento accidental o

intencionado.

P7rdid$ de Dis%oni4i/id$d3 El hecho de que la informacin o un sistema no est disponible para

sus usuarios, ya sea por la prdida de datos o la destruccin de elementos necesarios, puede

afectar a la efectividad operacional y consecuentemente al cumplimiento de la misin de una

organizacin.

P7rdid$ de Con"ideni$/id$d3 !a confidencialidad hace referencia a la proteccin de la informacin

contra la divulgacin no autorizada. El impacto producido por un evento de estas caractersticas,

sea en forma no autorizada, intencional o inadvertida, puede variar entre la prdida de confianza en

la institucin hasta la posibilidad de acciones legales contra la misma.

4or ejemplo, podra estimarse que tras un incendio controlado, un archivo de legajos se vera afectado un

85 6 en su integridad. En el caso de un sistema inform#tico, una falla elctrica podra afectar en un 755 6

la disponibilidad del mismo, sin afectar '5 6( su confidencialidad.

El i#%$to se calcula en base al m#ximo valor de degradacin que la amenaza produce sobre un activo, y

la criticidad del activo definida en los pasos anteriores, por ejemplo, mediante la multiplicacin de tales

valores.

E2e#%/o3 V$/or$in de $#en$5$s

AMENA6A

DEGRADACIN

IMPACTO

8TOTAL9

CONFID: INTEG: DISP:

3allo en el disco rgido de la 49 5,556 :5,556 85,556 ; x 856 < '

-orrado accidental de informacin 5,556 755,556 =5,556 ; x 7556 < (

1 1 1 1 ...

V. Determinacin del riesgo

El propsito de este paso es establecer el nivel de riesgo que cada amenaza conlleva al sistema. !a

determinacin del riesgo que cada par activo>amenaza resulta como funcin de"

la %ro4$4i/id$d de que ocurra el evento, es decir, que la amenaza explote la vulnerabilidad, y

la #$gnit.d del impacto que el evento produce sobre el activo en estudio.

Pgina ! de 7

Universidad Nacional de Lujn

Departamento de Seguridad Informtica

El cmputo de la probabilidad suele basarse en los valores histricos de frecuencia con la que ocurre 'o

podra ocurrir( un evento en forma anual. 4or ejemplo, si ocurren fallas elctricas al menos una vez al mes,

la frecuencia de dicha amenaza ser# 7;2 si ocurre una inundacin cada cuatro a%os, la frecuencia de dicha

amenaza ser# 7>:. El riesgo al que est# expuesto un activo surge de la multiplicacin de la frecuencia anual

por el impacto estimado en el paso anterior.

E2e#%/o3 Deter#in$in de/ riesgo

ACTIVO AMENA6A

FREC:

8ANUAL9

IMPACTO

8TOTAL9

RIESGO

$lta de

movimientos

mensuales

3allo en el disco rgido de

la 49

' ' 7 x 7 < '

-orrado accidental de la

informacin

) ( ? x ; < ;

1 1 1 1 ...

VI. Recomendacin de controles

!a salida del paso anterior constituye un detalle de los riesgos a los cuales el sistema est#

expuesto, a la vez que brinda un orden de prioridades de los riesgos a tratar" aquellos activos con un alto

nivel de riesgo son los que probablemente deber#n ser tratados en el corto plazo, buscando la forma de

contrarrestar las vulnerabilidades y amenazas2 los riesgos de nivel medio tambin son relevantes pero

suelen tratarse a m#s largo plazo2 finalmente los riesgos de bajo nivel suelen aceptarse directamente en los

casos donde la implementacin de controles implica un mayor coste que el costo de la prdida producida

por el evento adverso.

!a recomendacin de controles comprende la identificacin de medidas adecuadas que mitiguen o eliminen

los riesgos encontrados previamente. +n ontro/ o s$/!$g.$rd$ contribuye reduciendo el impacto que

produce una amenaza o bien la frecuencia con la que sta sucede. El objetivo es reducir el nivel de riesgo al

que el sistema en estudio est# expuesto, llev#ndolo a un nivel aceptable, y constituye la base inicial para la

actividad siguiente de seleccin e implantacin de controles.

$ la hora de determinar las recomendaciones de controles y alternativas de solucin deben de tenerse en

cuenta ciertos factores tales como"

@ la efectividad de las opciones recomendadas

@ la adecuacin a leyes y normas existentes

@ el impacto operacional de las modificaciones

@ la confiabilidad de tales controles

4or ejemplo, la incorporacin de energa a bateras permitira reducir la frecuencia de los cortes de energa

elctrica a slo ? por a%o2 la incorporacin de alarmas contra incendios permitira detectar tal evento en

forma temprana reduciendo la degradacin que se produzca sobre los activos afectados.

Pgina " de 7

Universidad Nacional de Lujn

Departamento de Seguridad Informtica

E2e#%/o3 Reo#end$in de ontro/es

ACTIVO VULNERA*ILIDAD AMENA6A SALVAGUARDAS

$lta de

movimientos

mensuales

,nexistencia de

copia de respaldo

-orrado accidental de la

informacin

A9opias de seguridad

A9apacitacin al usuario

A/estriccin de permisos

3allo en el disco rgido de

la 49

A9opias de seguridad

ABantenimiento preventivo

1 1 1 ...

3inalmente, la documentacin elaborada en el transcurso de esta serie de pasos constituir# un reporte de

suma utilidad para la toma de decisiones en lo que respecta a cambios operacionales y administrativos en

polticas, procedimientos, presupuestos y de utilizacin de sistemas inform#ticos.

Pgina 7 de 7

Vous aimerez peut-être aussi

- Guía Práctica para La Construcción de Viviendas de Madera Con Sistema PlataformaDocument104 pagesGuía Práctica para La Construcción de Viviendas de Madera Con Sistema PlataformaCeyanez100% (7)

- Implementacion Red Con MikrotikDocument197 pagesImplementacion Red Con MikrotikMiguel_Vargas__516Pas encore d'évaluation

- Programa America Digital 2018 v4Document53 pagesPrograma America Digital 2018 v4dorulkPas encore d'évaluation

- Plan JEM12Document4 pagesPlan JEM12dorulkPas encore d'évaluation

- Como Un Hombre Piensa James AllenDocument38 pagesComo Un Hombre Piensa James AllenCyberCultura Cultura100% (1)

- Chuleta Analisis TecnicoDocument1 pageChuleta Analisis Tecnicopericcia83% (6)

- Tributacion - Profesionales ChileDocument8 pagesTributacion - Profesionales ChiledorulkPas encore d'évaluation

- Mantenimiento productivo TPM: Visión general, objetivos y resultadosDocument78 pagesMantenimiento productivo TPM: Visión general, objetivos y resultadosdorulk100% (1)

- TOEFL Itp WebDocument6 pagesTOEFL Itp WebdorulkPas encore d'évaluation

- En Pos de Lo SupremoDocument172 pagesEn Pos de Lo SupremoGuipson Bryan O'neillPas encore d'évaluation

- InformeEspecial Como Invierten Los ExpertosDocument11 pagesInformeEspecial Como Invierten Los ExpertosdorulkPas encore d'évaluation

- Como Aprender Inglés y No Morir en El Intento PDFDocument14 pagesComo Aprender Inglés y No Morir en El Intento PDFturquestanPas encore d'évaluation

- Cómo Colocar Pisos Flotantes - Articulos TecnicosDocument10 pagesCómo Colocar Pisos Flotantes - Articulos TecnicosdorulkPas encore d'évaluation

- Semana1 Apuntes CursoDocument55 pagesSemana1 Apuntes CursodorulkPas encore d'évaluation

- Guia Huerto en CasaDocument13 pagesGuia Huerto en Casamauricio1993Pas encore d'évaluation

- Infonor2012 22Document11 pagesInfonor2012 22dorulkPas encore d'évaluation

- El Plan de Tu VidaDocument34 pagesEl Plan de Tu VidaRolo SCPas encore d'évaluation

- Mediakit 2012 Es Ejemplo Precios Avisis Pagina MCH - CLDocument20 pagesMediakit 2012 Es Ejemplo Precios Avisis Pagina MCH - CLdorulkPas encore d'évaluation

- 1DT-FR-0015 DECLARACIÓN DE CONFIDENCIALIDAD Y COMPROMISO CON LA SEGURIDAD DE LA INFORMACIÓN SERVIDOR PÚBLICO (Formato de Ejemplo)Document2 pages1DT-FR-0015 DECLARACIÓN DE CONFIDENCIALIDAD Y COMPROMISO CON LA SEGURIDAD DE LA INFORMACIÓN SERVIDOR PÚBLICO (Formato de Ejemplo)RICARDO VASQUEZPas encore d'évaluation

- Iso 27001-27035Document13 pagesIso 27001-27035GERMAN FELIPE VALENCIA HURTADOPas encore d'évaluation

- Acuedo Confidencialidad SUP, EXA y ANFDocument2 pagesAcuedo Confidencialidad SUP, EXA y ANFraipePas encore d'évaluation

- Norma ISO 27001 para mejorar la seguridad en sistemas de informaciónDocument176 pagesNorma ISO 27001 para mejorar la seguridad en sistemas de informaciónDevilh5Pas encore d'évaluation

- 2017 Reporte Sostenibilidad Falabella FinancieroDocument96 pages2017 Reporte Sostenibilidad Falabella Financierojorge hernandezPas encore d'évaluation

- Política de control de acceso a terceros en instalacionesDocument2 pagesPolítica de control de acceso a terceros en instalacionesChannel Rodriguez TorresPas encore d'évaluation

- Plan de Mejora en SeguridadDocument11 pagesPlan de Mejora en SeguridadJavier BaqueroPas encore d'évaluation

- Diplomado en Seguridad y Auditoría de Tecnologías de la InformaciónDocument15 pagesDiplomado en Seguridad y Auditoría de Tecnologías de la InformaciónclauditamarPas encore d'évaluation

- Manual-de-politicas-del-SIGC - CRADocument77 pagesManual-de-politicas-del-SIGC - CRAJUAN FELIPE PALACIO GUZMANPas encore d'évaluation

- Proyecto de Grado-Informe Final - PDF (13 Octubre)Document172 pagesProyecto de Grado-Informe Final - PDF (13 Octubre)kennyaortabud16Pas encore d'évaluation

- Operacionalizacion de Las VariablesDocument2 pagesOperacionalizacion de Las VariablesAdrian Alonso ArriagaPas encore d'évaluation

- Tesis CobitDocument203 pagesTesis CobitSantiagoPas encore d'évaluation

- Control de Acceso TesisDocument233 pagesControl de Acceso TesisJesus AntoimaPas encore d'évaluation

- Presentación Actividad 1 - Manejo de TICDocument11 pagesPresentación Actividad 1 - Manejo de TICrafaelmendocanPas encore d'évaluation

- 1 Inen Iso Iec V UnlockedDocument37 pages1 Inen Iso Iec V UnlockedDENNYS GERMÁN IZA AUQUILLAPas encore d'évaluation

- Ciberseguridad y Derechos Humanos en América Latina - Álvarez, Daniel y Vera, Francisco PDFDocument27 pagesCiberseguridad y Derechos Humanos en América Latina - Álvarez, Daniel y Vera, Francisco PDFAlexis Marambio BrunaPas encore d'évaluation

- 03.perspectivas de La Ciberseguridad CNBVDocument31 pages03.perspectivas de La Ciberseguridad CNBVgemirandaPas encore d'évaluation

- Introduccion Al EH y PT - Clase 1Document77 pagesIntroduccion Al EH y PT - Clase 1Ignacio CorreaPas encore d'évaluation

- Plan Estratégico TIC ESE 2023Document48 pagesPlan Estratégico TIC ESE 2023Laura ArciniegasPas encore d'évaluation

- Calificación de Riesgo Bancos EcuadorDocument36 pagesCalificación de Riesgo Bancos EcuadorPamela UgeñoPas encore d'évaluation

- Gestion de La Seguridad de La InformacionDocument4 pagesGestion de La Seguridad de La InformacionJessica TellezPas encore d'évaluation

- Conocimientos Fundamentales Ciberseguridad PDFDocument51 pagesConocimientos Fundamentales Ciberseguridad PDFJohn ParraPas encore d'évaluation

- Informacion Del Curso y Competencia Asociada PDFDocument14 pagesInformacion Del Curso y Competencia Asociada PDFDtpilar PilarPas encore d'évaluation

- Norma Técnica Ntc-ListaDocument4 pagesNorma Técnica Ntc-ListaBrënda L BaronaPas encore d'évaluation

- 4 - Propuesta Plan CiberseguridadDocument6 pages4 - Propuesta Plan CiberseguridadRobert InsfranPas encore d'évaluation

- FINAL - Tema 1 Introduccion A La Seguridad InformaticaDocument37 pagesFINAL - Tema 1 Introduccion A La Seguridad Informaticaespinosafausto4764Pas encore d'évaluation

- Auditor Lider 27001Document9 pagesAuditor Lider 27001simur8350% (2)

- Codigos Deontologicos Sistemas Informaticos y ComputacionDocument6 pagesCodigos Deontologicos Sistemas Informaticos y ComputacionCarlos Andres VargasPas encore d'évaluation

- Universitic 2020Document48 pagesUniversitic 2020Psico logíaPas encore d'évaluation

- ProyectoDocument7 pagesProyectoAnderson Arley Ramírez MorenoPas encore d'évaluation

- ¡Tómate un respiro! Mindfulness: El arte de mantener la calma en medio de la tempestadD'Everand¡Tómate un respiro! Mindfulness: El arte de mantener la calma en medio de la tempestadÉvaluation : 5 sur 5 étoiles5/5 (198)

- El Monje Que Vendio Su Ferrari: Una Fábula EspiritualD'EverandEl Monje Que Vendio Su Ferrari: Una Fábula EspiritualÉvaluation : 4.5 sur 5 étoiles4.5/5 (1695)

- Resetea tu mente. Descubre de lo que eres capazD'EverandResetea tu mente. Descubre de lo que eres capazÉvaluation : 5 sur 5 étoiles5/5 (195)

- La Tabla Esmeralda: Incluye varias versiones y explicacionesD'EverandLa Tabla Esmeralda: Incluye varias versiones y explicacionesÉvaluation : 4.5 sur 5 étoiles4.5/5 (7)

- Disciplina con amor para adolescentes (Discipline With Love for Adolescents): Guía para llevarte bien con tu adolescente (A Guide for Getting Along Well With Your Adolescent)D'EverandDisciplina con amor para adolescentes (Discipline With Love for Adolescents): Guía para llevarte bien con tu adolescente (A Guide for Getting Along Well With Your Adolescent)Évaluation : 5 sur 5 étoiles5/5 (10)

- Los 12 chakras: Desbloquea tus dones espiritualesD'EverandLos 12 chakras: Desbloquea tus dones espiritualesÉvaluation : 4 sur 5 étoiles4/5 (14)

- LOS ARCANOS DE NACIMIENTO: EL TAROT DEL ALMA: ¿CÓMO CALCULAR TU ARCANO PERSONAL O DE ALMA?D'EverandLOS ARCANOS DE NACIMIENTO: EL TAROT DEL ALMA: ¿CÓMO CALCULAR TU ARCANO PERSONAL O DE ALMA?Évaluation : 5 sur 5 étoiles5/5 (8)

- Viaje a través del libro de ejercicios de un curso de milagros. Volumen 1D'EverandViaje a través del libro de ejercicios de un curso de milagros. Volumen 1Évaluation : 4 sur 5 étoiles4/5 (8)

- Las seis etapas definitivas para superar tu divorcioD'EverandLas seis etapas definitivas para superar tu divorcioÉvaluation : 4.5 sur 5 étoiles4.5/5 (10)

- Batidos Verdes Depurativos y Antioxidantes: Aumenta tu Vitalidad con Smoothie Detox Durante 10 Días Para Adelgazar y Bajar de Peso: Aumenta tu vitalidad con smoothie detox durante 10 días para adelgazar y bajar de pesoD'EverandBatidos Verdes Depurativos y Antioxidantes: Aumenta tu Vitalidad con Smoothie Detox Durante 10 Días Para Adelgazar y Bajar de Peso: Aumenta tu vitalidad con smoothie detox durante 10 días para adelgazar y bajar de pesoÉvaluation : 5 sur 5 étoiles5/5 (2)

- Despierta tu Energía Femenina: Secretos de Energía de la Diosa y Cómo Acceder a Tu Poder DivinoD'EverandDespierta tu Energía Femenina: Secretos de Energía de la Diosa y Cómo Acceder a Tu Poder DivinoÉvaluation : 4 sur 5 étoiles4/5 (5)

- Fuerza de voluntad: Cómo practicar y dominar el autocontrolD'EverandFuerza de voluntad: Cómo practicar y dominar el autocontrolÉvaluation : 4.5 sur 5 étoiles4.5/5 (87)

- Aprende a poner límites: Cómo quererse a sí mismo sin lastimar a los demásD'EverandAprende a poner límites: Cómo quererse a sí mismo sin lastimar a los demásÉvaluation : 4.5 sur 5 étoiles4.5/5 (225)

- ¡Basta ya de ser un Tipo Lindo! (No More Mr. Nice Guy): Un Plan Probado para Que Obtengas Lo Que Quieras en La Vida El Sexo y El Amor (A Proven Plan for Getting What You Want in Love, Sex and Life)D'Everand¡Basta ya de ser un Tipo Lindo! (No More Mr. Nice Guy): Un Plan Probado para Que Obtengas Lo Que Quieras en La Vida El Sexo y El Amor (A Proven Plan for Getting What You Want in Love, Sex and Life)Évaluation : 5 sur 5 étoiles5/5 (47)

- Cómo manifestar : Alinea tus objetivos con la alquimia del universoD'EverandCómo manifestar : Alinea tus objetivos con la alquimia del universoPas encore d'évaluation