Académique Documents

Professionnel Documents

Culture Documents

Ejercicios T-2 Amenazas A La Seguridad y Tipos de Ataques Informaticos Miguel

Transféré par

Miguel CorastmiTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Ejercicios T-2 Amenazas A La Seguridad y Tipos de Ataques Informaticos Miguel

Transféré par

Miguel CorastmiDroits d'auteur :

Formats disponibles

Fases de un ataque informtico

Reconocimiento (Reconnaissance)

El reconocimiento se refiere a la fase preparatoria donde el atacante obtiene toda la

informacin necesaria de su objetivo o victima antes de lanzar el ataque. Esta fase

tambin puede incluir el escaneo de la red que el Hacker quiere atacar no importa si el

ataque va a ser interno o externo. Esta fase le permite al atacante crear una estrategia

para su ataque.

Esta fase puede incluir la Ingeniera Social, buscar en la basura (Dumpster diving),

buscar que tipo de sistema operativo y aplicaciones usa el objetivo o vctima, cuales son

los puertos que estn abiertos, donde estn localizados los routers (enrutadores), cuales

son los host (terminales, computadoras) ms accesibles, buscar en las bases de datos del

Internet (Whois) informacin como direcciones de Internet (IP), nombres de dominios,

informacin de contacto, servidores de email y toda la informacin que se pueda extraer

de los DNS (Domain Name Server).

Escaneo (Scanning)

Esta es la fase que el atacante realiza antes de la lanzar un ataque a la red (network). En

el escaneo el atacante utiliza toda la informacin que obtuvo en la Fase del

Reconocimiento (Fase 1) para identificar vulnerabilidades especficas. Por ejemplo, si

en la Fase 1 el atacante descubri que su objetivo o su vctima usa el sistema operativo

Windows XP entonces el buscara vulnerabilidades especficas que tenga ese sistema

operativo para saber por dnde atacarlo.

Tambin hace un escaneo de puertos para ver cules son los puertos abiertos para saber

por cual puerto va entrar y usa herramientas automatizadas para escanear la red y los

host en busca de ms vulnerabilidades que le permitan el acceso al sistema.

Ganar Acceso (Gaining Access)

Esta es una de las fases ms importantes para el Hacker porque es la fase de penetracin

al sistema, en esta fase el Hacker explota las vulnerabilidades que encontr en la fase 2.

La explotacin puede ocurrir localmente, offline (sin estar conectado), sobre el LAN

(Local Area Network), o sobre el Internet y puede incluir tcnicas como buffer

overflows (desbordamiento de buffer), denial-of-service (negacin de servicios), sesin

hijacking (secuestro de sesin), y password cracking (romper o adivinar claves usando

varios mtodos como: diccionary atack y brute forc atack).

Los factores que ayudan al Hacker en esta fase a tener una penetracin exitosa al

sistema dependen de cmo es la arquitectura del sistema y de cmo est configurado el

sistema objetivo o vctima, una configuracin de seguridad simple significa un acceso

ms fcil al sistema, otro factor a tener en cuenta es el nivel de destrezas, habilidades y

conocimientos sobre seguridad informtica y redes que tenga el Hacker y el nivel de

acceso que obtuvo al principio de la penetracin.

Fase 4 Mantener el Acceso (Maintaining Access)

Una vez el Hacker gana acceso al sistema objetivo (Fase3) su prioridad es mantener el

acceso que gano en el sistema. En esta fase el Hacker usa sus recursos y recursos del

sistema y usa el sistema objetivo como plataforma de lanzamiento de ataques para

escanear y explotar a otros sistemas que quiere atacar, tambin usa programas llamados

sniffers para capturar todo el trfico de la red, incluyendo sesiones de telnet y FTP (File

Transfer Protocol).

En esta fase el Hacker puede tener la habilidad de subir, bajar y alterar programas y

data.

En esta fase el hacker quiere permanecer indetectable y para eso remueve evidencia de

su penetracin al sistema y hace uso de Backdoor (puertas traseras) y Troyanos para

ganar acceso en otra ocasin y tratar de tener acceso a cuentas de altos privilegios como

cuentas de Administrador. Tambin usan los caballos de Troya (Trojans) para transferir

nombres de usuarios, passwords e incluso informacin de tarjetas de crdito almacenada

en el sistema.

Fase 5 Cubrir las huellas (Covering Tracks)

En esta fase es donde el Hacker trata de destruir toda la evidencia de sus actividades

ilcitas y lo hace por varias razones entre ellas seguir manteniendo el acceso al sistema

comprometido ya que si borra sus huellas los administradores de redes no tendrn pistas

claras del atacante y el Hacker podr seguir penetrando el sistema cuando quiera,

adems borrando sus huellas evita ser detectado y ser atrapado por la polica o los

Federales.

Las herramientas y tcnicas que usa para esto son caballos de Troya, Steganography,

Tunneling, Rootkits y la alteracin de los log files (Archivos donde se almacenan

todos los eventos ocurridos en un sistema informtico y permite obtener informacin

detallada sobre los hbitos de los usuarios), una vez que el Hacker logra plantar caballos

de Troya en el sistema este asume que tiene control total del sistema.

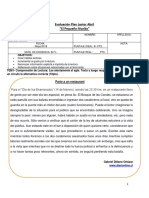

MDULO: SEGURIDAD EN EQUIPOS INFORMTICOS

TEMA 2. AMENAZAS A LA SEGURIDAD Y TIPOS DE ATAQUES INFORMTICOS

1. Define cada una de las cinco fases vistas. Indica un ejemplo para cada una de ellas:

- Backdoors, rootkits y troyanos F4

- Ingeniera Social, el Dumpster Diving, el sniffing F1

- Archivos de registro (log), alarmas del Sistema de Deteccin de Intrusos (IDS) F5

- Network mappers, port mappers, network scanners, port scanners, y vulnerability scanners. F2

- Buffer Overflow, de Denial of Service (DoS), Distributed Denial of Service (DDos), Password filtering y

Session hijacking F3

Fases de un ataque informtico

Reconocimiento (Reconnaissance) (Descubrimiento y exploracin del sistema informtico)

El reconocimiento se refiere a la fase preparatoria donde el atacante obtiene toda la informacin

necesaria de su objetivo o victima antes de lanzar el ataque. Esta fase tambin puede incluir el

escaneo de la red que el Hacker quiere atacar no importa si el ataque va a ser interno o externo. Esta

fase le permite al atacante crear una estrategia para su ataque.

Esta fase puede incluir la Ingeniera Social, buscar en la basura (Dumpster diving), buscar que tipo

de sistema operativo y aplicaciones usa el objetivo o vctima, cuales son los puertos que estn

abiertos, donde estn localizados los routers (enrutadores), cuales son los host (terminales,

computadoras) ms accesibles, buscar en las bases de datos del Internet (Whois) informacin como

direcciones de Internet (IP), nombres de dominios, informacin de contacto, servidores de email y

toda la informacin que se pueda extraer de los DNS (Domain Name Server).

Escaneo (Scanning) (Bsqueda de vulnerabilidades en el sistema)

Esta es la fase que el atacante realiza antes de la lanzar un ataque a la red (network). En el escaneo

el atacante utiliza toda la informacin que obtuvo en la Fase del Reconocimiento (Fase 1) para

identificar vulnerabilidades especficas. Por ejemplo, si en la Fase 1 el atacante descubri que su

objetivo o su vctima usa el sistema operativo Windows XP entonces el buscara vulnerabilidades

especficas que tenga ese sistema operativo para saber por dnde atacarlo.

Tambin hace un escaneo de puertos para ver cules son los puertos abiertos para saber por cual

puerto va entrar y usa herramientas automatizadas para escanear la red y los host en busca de ms

vulnerabilidades que le permitan el acceso al sistema.

Ganar Acceso (Gaining Access) (Exploracin de vulnerabilidades)

Esta es una de las fases ms importantes para el Hacker porque es la fase de penetracin al sistema,

en esta fase el Hacker explota las vulnerabilidades que encontr en la fase 2. La explotacin puede

ocurrir localmente, offline (sin estar conectado), sobre el LAN (Local Area Network), o sobre el

Internet y puede incluir tcnicas como buffer overflows (desbordamiento de buffer), denial-of-

service (negacin de servicios), sesin hijacking (secuestro de sesin), y password cracking (romper

o adivinar claves usando varios mtodos como: diccionary atack y brute forc atack).

Los factores que ayudan al Hacker en esta fase a tener una penetracin exitosa al sistema dependen

de cmo es la arquitectura del sistema y de cmo est configurado el sistema objetivo o vctima,

una configuracin de seguridad simple significa un acceso ms fcil al sistema, otro factor a tener

en cuenta es el nivel de destrezas, habilidades y conocimientos sobre seguridad informtica y redes

que tenga el Hacker y el nivel de acceso que obtuvo al principio de la penetracin.

Fase 4 Mantener el Acceso (Maintaining Access) (Corrupcin o compromiso del sistema)

Una vez el Hacker gana acceso al sistema objetivo (Fase3) su prioridad es mantener el acceso que

gano en el sistema. En esta fase el Hacker usa sus recursos y recursos del sistema y usa el sistema

objetivo como plataforma de lanzamiento de ataques para escanear y explotar a otros sistemas que

quiere atacar, tambin usa programas llamados sniffers para capturar todo el trfico de la red,

incluyendo sesiones de telnet y FTP (File Transfer Protocol).

En esta fase el Hacker puede tener la habilidad de subir, bajar y alterar programas y data.

En esta fase el hacker quiere permanecer indetectable y para eso remueve evidencia de su

penetracin al sistema y hace uso de Backdoor (puertas traseras) y Troyanos para ganar acceso en

otra ocasin y tratar de tener acceso a cuentas de altos privilegios como cuentas de Administrador.

Tambin usan los caballos de Troya (Trojans) para transferir nombres de usuarios, passwords e

incluso informacin de tarjetas de crdito almacenada en el sistema.

Fase 5 Cubrir las huellas (Covering Tracks) (Eliminacin de pruebas)

En esta fase es donde el Hacker trata de destruir toda la evidencia de sus actividades ilcitas y lo

hace por varias razones entre ellas seguir manteniendo el acceso al sistema comprometido ya que si

borra sus huellas los administradores de redes no tendrn pistas claras del atacante y el Hacker

podr seguir penetrando el sistema cuando quiera, adems borrando sus huellas evita ser detectado

y ser atrapado por la polica o los Federales.

Las herramientas y tcnicas que usa para esto son caballos de Troya, Steganography, Tunneling,

Rootkits y la alteracin de los log files (Archivos donde se almacenan todos los eventos ocurridos

en un sistema informtico y permite obtener informacin detallada sobre los hbitos de los

usuarios), una vez que el Hacker logra plantar caballos de Troya en el sistema este asume que tiene

control total del sistema.

1. Visita los siguientes enlaces:

http://www.isecauditors.com/es/test-intrusion.html

http://pentestmag.com/

-------

1. Ejecuta y busca informacin del comando:

nslookup [-opcin] [nombre de host] [servidor]

Nslookup.exe es una herramienta administrativa de la lnea de comandos para probar y solucionar

problemas de los servidores DNS. Esta herramienta se instala junto con el protocolo TCP/IP a travs del

Panel de control. En este artculo se incluyen varias sugerencias para utilizar Nslookup.exe.

Para utilizar Nslookup.exe, tenga en cuenta lo siguiente:

El protocolo TCP/IP debe estar instalado en el equipo donde se ejecuta Nslookup.exe

Se debe especificar al menos un servidor DNS cuando se ejecuta el comando IPCONFIG /ALL desde

un smbolo del sistema.

Nslookup siempre devolver el nombre del contexto actual. Si no califica totalmente una consulta

de nombre (es decir, si no utiliza el punto del final), la consulta se anexar al contexto actual. Por

ejemplo, la configuracin de DNS actual es att.com y se realiza una consulta en

www.microsoft.com; la primera consulta saldr como www.microsoft.com.att.com porque la

consulta no est completa. Este comportamiento puede ser incoherente con las versiones de otro

proveedor de Nslookup y este artculo pretende clarificar el comportamiento de Nslookup.exe de

Microsoft Windows NT.

Si ha implementado el uso de la lista de bsquedas en el Orden de bsqueda del sufijo de dominio

definido en la ficha DNS de la pgina Propiedades de Microsoft TCP/IP, la devolucin no se

producir. La consulta se anexar a los sufijos de dominio especificados en la lista. Para evitar

utilizar la lista de bsquedas, utilice siempre un Nombre de dominio completo (es decir, agregue el

punto final al nombre).

Nslookup.exe se puede ejecutar en dos modos: interactivo y no interactivo. El modo no interactivo es til

cuando slo se necesita devolver un fragmento de datos. La sintaxis para el modo no interactivo es la

siguiente:

nsl ookup [ - opt i on] [ host name] [ ser ver ]

Para iniciar Nslookup.exe en modo interactivo, basta con escribir "nslookup" en el smbolo del sistema:

C: \ > nsl ookup

Def aul t Ser ver : nameser ver 1. domai n. com

Addr ess: 10. 0. 0. 1

>

Si se escribe "help" o "?" en el smbolo del sistema se generar una lista de comandos disponibles. Todo lo

que escriba en el smbolo del sistema que no se reconozca como un comando vlido se supone que es un

nombre de host y se intenta resolver utilizando el servidor predeterminado. Para interrumpir comandos

interactivos, presione CTRL+C. Para salir del modo interactivo y volver al smbolo del sistema, escriba exit

en el smbolo del sistema.

Lo siguiente es la ayuda generada y contiene la lista completa de opciones:

Commands: ( i dent i f i er s ar e shown i n upper case, [ ] means opt i onal )

NAME - pr i nt i nf o about t he host / domai n NAME usi ng def aul t

ser ver

NAME1 NAME2 - as above, but use NAME2 as ser ver

hel p or ? - pr i nt i nf o on common commands

set OPTI ON - set an opt i on

al l - pr i nt opt i ons, cur r ent ser ver and host

[ no] debug - pr i nt debuggi ng i nf or mat i on

[ no] d2 - pr i nt exhaust i ve debuggi ng i nf or mat i on

[ no] def name - append domai n name t o each quer y

[ no] r ecur se - ask f or r ecur si ve answer t o quer y

[ no] sear ch - use domai n sear ch l i st

[ no] vc - al ways use a vi r t ual ci r cui t

domai n=NAME - set def aul t domai n name t o NAME

sr chl i st =N1[ / N2/ . . . / N6] - set domai n t o N1 and sear ch l i st t o N1, N2,

and so on

r oot =NAME - set r oot ser ver t o NAME

r et r y=X - set number of r et r i es t o X

t i meout =X - set i ni t i al t i me- out i nt er val t o X seconds

t ype=X - set quer y t ype ( f or exampl e, A, ANY, CNAME, MX,

NS, PTR, SOA, SRV)

quer yt ype=X - same as t ype

cl ass=X - set quer y cl ass ( f or exampl e, I N ( I nt er net ) , ANY)

[ no] msxf r - use MS f ast zone t r ansf er

i xf r ver =X - cur r ent ver si on t o use i n I XFR t r ansf er r equest

ser ver NAME - set def aul t ser ver t o NAME, usi ng cur r ent def aul t ser ver

l ser ver NAME - set def aul t ser ver t o NAME, usi ng i ni t i al ser ver

f i nger [ USER] - f i nger t he opt i onal NAME at t he cur r ent def aul t host

r oot - set cur r ent def aul t ser ver t o t he r oot

l s [ opt ] DOMAI N [ > FI LE] - l i st addr esses i n DOMAI N ( opt i onal : out put t o

FI LE)

- a - l i st canoni cal names and al i ases

- d - l i st al l r ecor ds

- t TYPE - l i st r ecor ds of t he gi ven t ype ( f or exampl e, A, CNAME,

MX, NS, PTR, and so on)

vi ew FI LE - sor t an ' l s' out put f i l e and vi ew i t wi t h pg

exi t - exi t t he pr ogr am

Se pueden establecer varias opciones diferentes en Nslookup.exe ejecutando el comando set en el smbolo

del sistema. Para ver una lista completa de estas opciones, escriba set all. Vea arriba, bajo el comando set,

para obtener una lista de las opciones disponibles.

Buscar tipos de datos diferentes

Para buscar tipos de datos diferentes dentro del espacio de nombres de dominio, utilice el comando set

type o set q[uerytype] en el smbolo del sistema. Por ejemplo, para consultar los datos del intercambiador

de correo, escriba lo siguiente:

C: \ > nsl ookup

Def aul t Ser ver : ns1. domai n. com

Addr ess: 10. 0. 0. 1

> set q=mx

> mai l host

Ser ver : ns1. domai n. com

Addr ess: 10. 0. 0. 1

mai l host . domai n. com MX pr ef er ence = 0, mai l exchanger =

mai l host . domai n. com

mai l host . domai n. com i nt er net addr ess = 10. 0. 0. 5

>

La primera vez que se realiza una consulta de un nombre remoto, la respuesta es autoritativa, pero las

consultas subsiguientes no lo son. La primera vez que se consulta un host remoto, el servidor DNS local se

pone en contacto con el servidor DNS que es autoritativo para ese dominio. El servidor DNS local

almacenar en memoria cach esa informacin, por lo que las consultas subsiguientes se respondern de

forma no autoritativa a partir de la cach del servidor local.

Consultar directamente desde otro servidor de nombres

Para consultar directamente otro servidor de nombres, utilice los comandos server o lserver para cambiar a

ese servidor de nombres. El comando lserver utiliza el servidor local para obtener la direccin del servidor

al que se desea cambiar, mientras que el comando server utiliza el servidor predeterminado actual para

obtener la direccin.

Ejemplo:

C: \ > nsl ookup

Def aul t Ser ver : nameser ver 1. domai n. com

Addr ess: 10. 0. 0. 1

> ser ver 10. 0. 0. 2

Def aul t Ser ver : nameser ver 2. domai n. com

Addr ess: 10. 0. 0. 2

>

Utilizar Nslookup.exe para transferir toda la zona

Nslookup puede utilizarse para transferir toda una zona mediante el comando ls. Esto es til para ver todos

los hosts que hay dentro de un dominio remoto. La sintaxis del comando ls es la siguiente:

l s [ - a | d | t t ype] domai n [ > f i l ename]

Si se utiliza ls sin argumentos se devolver una lista de todas las direcciones y datos del servidor de

nombres. El modificador -a devolver alias y nombres cannicos, -d devolver todos los datos y -t filtrar

por tipo.

Ejemplo:

>l s domai n. com

[ nameser ver 1. domai n. com]

nameser ver 1. domai n. com. NS ser ver = ns1. domai n. com

nameser ver 2. domai n. com NS ser ver = ns2. domai n. com

nameser ver 1 A 10. 0. 0. 1

nameser ver 2 A 10. 0. 0. 2

>

Las transferencias de zona se pueden bloquear en el servidor DNS de manera que slo las direcciones o las

redes autorizadas puedan realizar esta funcin. Se devolver el error siguiente si se ha establecido la

seguridad de la zona:

*** No se puede hacer una lista del dominio ejemplo.com.: Consulta rechazada

Para obtener informacin adicional, consulte el artculo o los artculos siguientes en Microsoft Knowledge

Base:

193837 Configuracin predeterminada de seguridad de la zona del servidor DNS de Windows NT 4.0

Solucionar problemas de Nslookup.exe

El servidor predeterminado super el tiempo de espera

Al iniciar la utilidad Nslookup.exe pueden producirse los errores siguientes:

*** No se puede encontrar el nombre de servidor para la direccin w.x.y.z: Agotado el tiempo de espera

NOTA: w.x.y.z es el primer servidor DNS mostrado en la lista Orden de bsqueda de servicio DNS.

*** No se puede encontrar el nombre de servidor para la direccin 127.0.0.1: Agotado el tiempo de espera

El primer error indica que no se puede alcanzar el servidor DNS o que el servicio no est ejecutndose en

ese equipo. Para corregir este problema, inicie el servicio DNS en ese servidor o compruebe si hay

problemas de conectividad.

El segundo error indica que no se ha definido ningn servidor en la lista Orden de bsqueda de servicio

DNS. Para corregir este problema, agregue a esta lista la direccin IP de un servidor DNS vlido.

Para obtener informacin adicional, consulte el siguiente artculo en Microsoft Knowledge Base:

172060 NSLOOKUP: no se puede encontrar el nombre de servidor para la direccin 127.0.0.1

No se puede encontrar el nombre de servidor al iniciar Nslookup.exe

Al iniciar la utilidad Nslookup.exe puede producirse el siguiente error:

*** No se puede encontrar el nombre de servidor para la direccin w.x.y.z: Dominio inexistente

Este error se produce cuando no hay ningn registro PTR para la direccin IP del servidor de nombres.

Cuando Nslookup.exe se inicia, hace una bsqueda inversa para obtener el nombre del servidor

predeterminado. Si no existen ningn dato PTR, se devuelve este mensaje de error. Para corregirlo,

asegrese de que existe una zona de bsqueda inversa y que contiene registros PTR para los servidores de

nombres.

Para obtener informacin adicional, consulte el siguiente artculo en Microsoft Knowledge Base:

172953 Cmo instalar y configurar el servidor DNS de Microsoft

Nslookup no funciona en dominios secundarios

Cuando se consulta o se realiza una transferencia de zona en un dominio secundario, Nslookup puede

devolver los errores siguientes:

*** ns.domain.com no puede encontrar child.domain.com.: Dominio inexistente

*** No se puede hacer una lista del dominio child.domain.com.: Dominio inexistente

En el Administrador de DNS se puede agregar un nuevo dominio bajo la zona primaria, creando as un

dominio secundario. Al crear un dominio secundario de esta manera no se crea un archivo de base de datos

independiente para el dominio, por lo que al consultar as ese dominio o ejecutar una transferencia de zona

en l se generarn los errores anteriores. Al ejecutar una transferencia de zona en el dominio primario se

mostrarn datos tanto para el dominio primario como para el dominio secundario. Para evitar este

problema, cree una nueva zona primaria en el servidor DNS para el dominio secundario.

ping <ip> /parmetro valor /parametro2 valor

El comando ping sirve para verificar la conectividad de IP. Cuando est resolviendo problemas,

puede usar ping para enviar una solicitud de eco ICMP a un nombre de host de destino o a una

direccin IP. Use ping siempre que necesite comprobar que un equipo host puede conectarse a la

red TCP/IP y a los recursos de red. Tambin puede usar ping para aislar problemas de hardware de

red y configuraciones incompatibles.

Siga este proceso para diagnosticar la conectividad de la red:

1. Haga ping a la direccin de bucle invertido para verificar que TCP/IP est configurado

correctamente en el equipo local.

ping 127.0.0.1

2. Haga ping a la direccin IP del equipo local para verificar que se agreg correctamente a la red.

ping direccin_IP_de_host_local

3. Haga ping a la direccin IP de la puerta de enlace predeterminada para verificar que funciona y que

se puede comunicar con un host local en la red local.

ping direccin_IP_de_puerta_enlace_predeterminada

4. Haga ping a la direccin IP de un host remoto para verificar que se puede comunicar a travs de un

enrutador.

ping direccin_IP_de_host_remoto

En la siguiente tabla se muestran algunas opciones tiles del comando ping.

Opcin Uso

-n cuenta

Determina el nmero de solicitudes de eco para enviar. El valor predeterminado es

de 4 solicitudes.

-w tiempo de

espera

Permite ajustar el tiempo de espera (en milisegundos). El valor predeterminado es

de 1.000 (tiempo de espera de un segundo).

-l tamao

Permite ajustar el tamao del paquete de ping. El tamao predeterminado es de 32

bytes.

-f

Establece el bit No fragmentar en el paquete de ping. De manera predeterminada,

el paquete de ping permite la fragmentacin.

/? Proporciona la ayuda del comando.

En el siguiente ejemplo se muestra cmo enviar dos pings, cada uno con un tamao de 1.450 bytes,

a la direccin IP 131.107.8.1:

C: \ >pi ng - n 2 - l 1450 131. 107. 8. 1

Haci endo pi ng a 131. 107. 8. 1 con 1450 byt es de dat os:

Respuest a desde 131. 107. 8. 1: byt es=1450 t i empo<10ms TTL=32

Respuest a desde 131. 107. 8. 1: byt es=1450 t i empo<10ms TTL=32

Est ad st i cas de pi ng par a 131. 107. 8. 1:

Paquet es: envi ados = 2, r eci bi dos = 2, per di dos = 0 ( 0%per di dos) ,

Ti empos apr oxi mados de i da y vuel t a en mi l i segundos:

M ni mo = 0ms, Mxi mo = 10ms, Medi a = 2ms

De manera predeterminada, ping espera 4.000 milisegundos (4 segundos) para que se devuelva

cada respuesta antes de mostrar el mensaje "Tiempo de espera agotado para esta solicitud". Si el

sistema remoto al que se hace ping se encuentra en un vnculo con grandes retrasos, como los

vnculos por satlite, la devolucin de las respuestas puede tardar ms tiempo. Puede usar la opcin

-w (tiempo de espera) para especificar un mayor tiempo de espera.

Una respuesta de "Red de destino inaccesible" significa que no hay una ruta al destino. Deber

comprobar la tabla de enrutamiento del enrutador indicado en la direccin "Respuesta desde" en el

mensaje "Red de destino inaccesible". Para obtener ms informacin sobre la tabla de enrutamiento,

consulte Administracin de la tabla de enrutamiento IPv4.

La respuesta "Tiempo de espera agotado para esta solicitud" significa que no hubo respuesta al ping

en el perodo de tiempo predeterminado (1 segundo). Puede comprobar las opciones siguientes:

El comando ping est bloqueado en el firewall corporativo o personal.

Configure el firewall corporativo para que permita el acceso a red del comando ping. Configure el

firewall personal para que permita los paquetes de eco ICMP y de respuesta al eco.

Un enrutador est fuera de servicio.

Para comprobar los enrutadores de la ruta entre el origen y el destino, use el comando tracert.

El host de destino est fuera de servicio.

Verifique fsicamente que el host est funcionando o compruebe la conectividad mediante otro

protocolo.

No hay una ruta de vuelta al equipo.

Si el host est funcionando, puede comprobar si existe una ruta de vuelta; para ello, consulte la

puerta de enlace predeterminada y la tabla de enrutamiento local del host de destino.

La latencia de la respuesta es de ms de un segundo.

Use la opcin -w del comando ping para incrementar el tiempo de espera. Por ejemplo, para

permitir respuestas en un perodo de 5 segundos, use ping-w 5000.

El comando ping usa la resolucin de nombres de tipo Windows Sockets para resolver un nombre

de equipo en una direccin IP, de modo que si el proceso de hacer ping mediante direcciones es

correcto pero da error cuando se hace con nombres, el problema se encontrara en la resolucin de

nombres o de direcciones y no en la conectividad de la red.

tracert <dir_ip>

WINDOWS XP.

Este artculo describe TRACERT (Trace Route), una utilidad de lnea de comandos que se utiliza para

determinar la ruta que toma un paquete de protocolo de Internet (IP) para alcanzar su destino.

En este artculo se tratan los siguientes temas:

Cmo utilizar la utilidad TRACERT

Cmo utilizar TRACERT para solucionar problemas

Cmo utilizar las opciones de TRACERT

Cmo utilizar la utilidad TRACERT

La utilidad de diagnstico TRACERT determina la ruta a un destino mediante el envo de paquetes de eco de

Protocolo de mensajes de control de Internet (ICMP) al destino. En estos paquetes, TRACERT utiliza valores

de perodo de vida (TTL) IP variables. Dado que los enrutadores de la ruta deben disminuir el TTL del

paquete como mnimo una unidad antes de reenviar el paquete, el TTL es, en realidad, un contador de

saltos. Cuando el TTL de un paquete alcanza el valor cero (0), el enrutador devuelve al equipo de origen un

mensaje ICMP de "Tiempo agotado".

TRACERT enva el primer paquete de eco con un TTL de 1 y aumenta el TTL en 1 en cada transmisin

posterior, hasta que el destino responde o hasta que se alcanza el TTL mximo. Los mensajes ICMP "Tiempo

agotado" que devuelven los enrutadores intermedios muestran la ruta. Observe, sin embargo, que algunos

enrutadores colocan paquetes que han agotado el TTL sin avisar y que estos paquetes son invisibles para

TRACERT.

TRACERT imprime una lista ordenada de los enrutadores intermedios que devuelven mensajes ICMP

"Tiempo agotado". La opcin -d con el comando tracert le indica a TRACERT que no efecte una bsqueda

de DNS en todas las direcciones IP, de manera que TRACERT devuelve la direccin IP de la interfaz del lado

cercano de los enrutadores.

En el siguiente ejemplo del comando tracert y su resultado, el paquete viaja a travs de dos enrutadores

(157.54.48.1 y 11.1.0.67) para llegar al host 11.1.0.1. En este ejemplo, la puerta de enlace predeterminada

es 157.54.48.1 y la direccin IP del enrutador de la red 11.1.0.0 es 11.1.0.67.

El comando:

C:\>tracert 11.1.0.1

El resultado del comando:

Tr aza a l a di r ecci n 11. 1. 0. 1 sobr e cami nos de 30 sal t os como mxi mo

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

1 2 ms 3 ms 2 ms 157. 54. 48. 1

2 75 ms 83 ms 88 ms 11. 1. 0. 67

3 73 ms 79 ms 93 ms 11. 1. 0. 1

Tr aza compl et a.

Cmo utilizar TRACERT para solucionar problemas

Puede utilizar TRACERT para averiguar en qu lugar de la red se detuvo un paquete. En el siguiente

ejemplo, la puerta de enlace predeterminada ha determinado que no existe una ruta vlida para el host en

22.110.0.1. Probablemente haya un problema de configuracin del enrutador o no exista la red 22.110.0.0,

lo que indicara que la direccin IP es incorrecta.

El comando:

C:\>tracert 22.110.0.1

El resultado del comando:

Tr aza a l a di r ecci n 22. 110. 0. 1 sobr e cami nos de 30 sal t os como mxi mo

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

1 157. 54. 48. 1 devuel ve: r ed de dest i no i naccesi bl e.

Tr aza compl et a.

TRACERT es til a la hora de solucionar problemas en las redes grandes, donde se pueden tomar varias

rutas para llegar a un destino o donde existen muchos componentes intermedios (enrutadores o puentes).

Cmo utilizar las opciones de TRACERT

Hay varias opciones de la lnea de comandos que se pueden utilizar con TRACERT, aunque generalmente

estas opciones no son necesarias para solucionar los problemas ms habituales.

El siguiente ejemplo de sintaxis de comandos muestra todas las opciones posibles:

tracert -d -h n_max_saltos -j lista_host -w tiempo_esperahost_destino

Descripcin de los parmetros:

- d

Especi f i ca que no se r esuel van l as di r ecci ones en nombr es de host

- h n_max_sal t os

Especi f i ca el nmer o mxi mo de sal t os par a al canzar el dest i no

- j l i st a- host

Especi f i ca l a r ut a de or i gen a l o l ar go de l a l i st a de host s

- w t i empo_esper a

Esper a el nmer o de mi l i segundos especi f i cados en t i empo_esper a par a cada

r espuest a

host _dest i no

Especi f i ca el nombr e de l a di r ecci n I P del host de dest i no

Tracert

Determina la ruta tomada hacia un destino Enviar solicitud de eco de protocolo de mensajes de

Control de Internet (ICMP) o los mensajes ICMPv6 al destino con tiempo de incremento gradual a

los valores de campo de vida (TTL). La ruta mostrada es la lista de interfaces de enrutador casi al

lado de los enrutadores de la ruta de acceso entre un host de origen y destino. La interfaz del lado

cercano es la interfaz del enrutador ms cercano al host remitente en la ruta de acceso. Si se utiliza

sin parmetros, tracert muestra la Ayuda.

Sintaxis

tracert [-d] -h saltosMximos -h saltosMximos ] -jlistaHost] -wtiempo de espera] [-R]-S -

SSrcAddr] [-4][-6] [-6]TargetName TargetName

Parmetros

-d

Impide que tracert intente resolver las direcciones IP de los enrutadores intermedios en sus

nombres. Esto puede acelerar la visualizacin de los resultados de tracert .

-h SaltosMximos

Especifica el nmero mximo de saltos en la ruta de acceso para buscar el destino (destino). El

valor predeterminado es 30 saltos.

-j ListaHost

Especifica que los mensajes de solicitud de eco utilizarn la opcin ruta de origen no estricta en el

encabezado IP con el conjunto de destinos intermedios especificados en listaHost. Con el

enrutamiento de origen no estricta, destinos intermedios sucesivos pueden separarse por uno o

varios enrutadores. El nmero mximo de direcciones o nombres en la lista de hosts es 9. ListaHost

ListaHost es una serie de direcciones IP (en notacin decimal con puntos) separadas por espacios.

Utilice este parmetro slo cuando el seguimiento de las direcciones IPv4.

-w Tiempo de espera

Especifica la cantidad de tiempo en milisegundos de espera para el mensaje de tiempo excedido de

ICMP o de respuesta de eco correspondiente a un mensaje de solicitud de eco dado que se recibir.

Si no se recibe en el tiempo de espera, se muestra un asterisco (**). El tiempo de espera

predeterminado es 4000 (4 segundos).

-R

Especifica que se utilizar el encabezado de extensin de enrutamiento IPv6 para enviar un

mensaje de solicitud de eco al host local, usando el destino como destino intermedio y

comprobando la ruta inversa.

-S

Especifica la direccin de origen en los mensajes de solicitud de eco. Utilice este parmetro slo

cuando el seguimiento de las direcciones IPv6.

-4

Especifica que Tracert.exe solamente puede utilizar IPv4 para la traza.

-6

Especifica que Tracert.exe solamente puede utilizar IPv6 para la traza.

TargetName

Especifica el destino, identificado por el nombre de host o direccin IP.

-?

Muestra la Ayuda en el smbolo del sistema.

Observaciones

Esta herramienta de diagnstico determina la ruta tomada hacia un destino mediante el envo de

mensajes de solicitud de eco de ICMP con variables de tiempo para los valores de vida (TTL) para el

destino. Cada enrutador de la ruta de acceso es necesario para disminuir el valor de TTL de un

paquete IP por al menos 1 antes de reenviarlo. De hecho, el TTL es un contador del nmero

mximo de vnculos. Cuando el TTL de un paquete llega a 0, el enrutador debe devolver un mensaje

de tiempo excedido de ICMP para el equipo de origen. Para determinar la ruta, Tracert enva el

primer mensaje de solicitud de eco con un TTL de 1 y se alcanza incrementando el TTL en 1 en cada

transmisin siguiente hasta que responda el destino o el nmero mximo de saltos. El nmero

mximo de saltos predeterminado es 30 y se puede especificar mediante el parmetro -h . La ruta

de acceso se determina examinando los mensajes de tiempo excedido de ICMP devueltos por los

enrutadores intermedios y el mensaje de respuesta de eco devuelto por el destino. Sin embargo,

algunos enrutadores no devuelven mensajes de tiempo excedido para paquetes con valores de

perodo de vida caducados y son invisibles para el comando tracert. En este caso, se muestra una

fila de asteriscos (**) para ese salto.

Para trazar una ruta de acceso y proporcionar latencia de red y prdida de paquetes para cada

enrutador y vnculo de la ruta de acceso, utilice el comando pathping .

Este comando slo est disponible si el Protocolo de Internet (TCP/IP) est instalado como un

componente en las propiedades de un adaptador de red en conexiones de red.

Ejemplos

Para trazar la ruta de acceso al host llamado corp7.microsoft.com, escriba:

tracert corp7.microsoft.com

Para trazar la ruta de acceso al host llamado corp7.microsoft.com e impedir que la resolucin de

cada direccin IP a su nombre, escriba:

tracert -d corp7.microsoft.com

Para trazar la ruta de acceso al host llamado corp7.microsoft.com y usar el 10.12.0.1-10.29.3.1-

10.1.44.1 de la ruta de origen no estricta, escriba:

tracert -j 10.12.0.1 10.29.3.1 10.1.44.1 corp7.microsoft.com

Formato de leyenda

Formato Significado

Cursiva Informacin que debe suministrar el usuario

Negrita

Elementos que el usuario debe escribir

exactamente como se muestra

Puntos suspensivos (...)

Parmetro que puede repetirse varias veces

en una lnea de comandos

Entre corchetes ([]) Elementos opcionales

Entre llaves ({});opciones separadas por barras

verticales (|). Ejemplo: {par|impar}

Conjunto de opciones desde el que el usuario

debe elegir slo una

Cour i er f ont

Salida de cdigo o programa

netstat [-a] [-e] [-n] [-o] [-s] [-p PROTO] [-r] [interval]

Netstat

Muestra las conexiones TCP activas, puertos en el que el equipo escucha, las estadsticas de

Ethernet, la tabla de enrutamiento IP, las estadsticas de IPv4 (para los protocolos IP, ICMP, TCP y

UDP) y las estadsticas de IPv6 (para el IPv6, ICMPv6, TCP sobre IPv6 y UDP a travs de

protocolos IPv6). Si se utiliza sin parmetros, netstat muestra las conexiones TCP activas.

Sintaxis

netstat [-a] [-e] [-n] [-o] -p [-n] Protocolo [-o] ] [-r] Protocolo[-s] [-r][Intervalo] [-s]

Parmetros

-a

Muestra todas las conexiones TCP activas y los puertos TCP y UDP en el que est escuchando el

equipo.

-e

Muestra las estadsticas de Ethernet, tales como el nmero de bytes y paquetes enviados y

recibidos. Este parmetro se puede combinar con -s.

-n

Muestra las conexiones TCP activas, sin embargo, direcciones y nmeros de puerto se expresan

numricamente y se realiza ningn intento para determinar los nombres.

-o

Muestra las conexiones TCP activas e incluye el identificador de proceso (PID) para cada conexin.

Puede encontrar la aplicacin basada en el PID en la ficha de procesos en el Administrador de

tareas de Windows. Este parmetro se puede combinar con - a-n -n y -p.

-p Protocolo

Muestra las conexiones del protocolo especificado por Protocolo. En este caso, el Protocolo puede

ser tcp, udp, tcpv6o udpv6. Si este parmetro se utiliza con -s para mostrar estadsticas por

protocolo, el Protocolo puede ser tcp, udp, icmp, ip, tcpv6, udpv6, icmpv6o ipv6.

-s

Muestra estadsticas por protocolo. De forma predeterminada, se muestran las estadsticas para los

protocolos TCP, UDP, ICMP e IP. Si est instalado el protocolo IPv6, las estadsticas se muestran

para el protocolo TCP sobre IPv6, UDP sobre IPv6, ICMPv6 y IPv6 protocolos. El parmetro -p puede

utilizarse para especificar un conjunto de protocolos.

-r

Muestra el contenido de la tabla de enrutamiento IP. Esto es equivalente al comando route print .

Intervalo

Vuelve a mostrar la informacin seleccionada cada intervalo de segundos. Presione CTRL+C para

detener el volver a mostrar. Si se omite este parmetro, netstat imprimir la informacin

seleccionada una sola vez.

/?

Muestra la Ayuda en el smbolo del sistema.

Observaciones

Los parmetros utilizados con este comando deben ir precedidos de un guin (-) en lugar de una

barra diagonal (/).-/ /

Netstat proporciona estadsticas para lo siguiente:

o Proto

El nombre del protocolo (TCP o UDP).

o Direccin local

La direccin IP del equipo local y el nmero de puerto que se utiliza. A menos que se

especifica el parmetro -n , se muestran el nombre del equipo local que corresponde a la

direccin IP y el nombre del puerto. Si el puerto no est an establecido, el nmero de

puerto se muestra como un asterisco (**).

o Direccin externa

La direccin IP y puerto nmero del equipo remoto al que est conectado el socket. A

menos que se especifica el parmetro -n , se muestran los nombres que se corresponde

con la direccin IP y el puerto. Si el puerto no est an establecido, el nmero de puerto se

muestra como un asterisco (**).

o (estado)

Indica el estado de una conexin TCP. Los Estados posibles son los siguientes:

CLOSE_WAIT

CERRADO

ESTABLECIDO

FIN_WAIT_1

FIN_WAIT_2

LAST_ACK

ESCUCHAR

SYN_RECEIVED

SYN_SEND

TIMED_WAIT

Para obtener ms informacin acerca de los Estados de una conexin TCP, consulte RFC

793.

Este comando slo est disponible si el Protocolo de Internet (TCP/IP) est instalado como un

componente en las propiedades de un adaptador de red en conexiones de red.

Ejemplos

Para mostrar las estadsticas de Ethernet y las estadsticas de todos los protocolos, escriba:

netstat -e -s

Para mostrar las estadsticas de los protocolos TCP y UDP, escriba:

netstat -s -p tcp udp

Para mostrar las conexiones TCP activas y el ID de proceso cada 5 segundos, escriba:

netstat -o 5

Para mostrar TCP activas las conexiones y el proceso de identificadores mediante el uso de forma

numrica, escriba:

netstat - n -o

Formato de leyenda

Formato Significado

Cursiva Informacin que debe suministrar el usuario

Negrita

Elementos que el usuario debe escribir

exactamente como se muestra

Puntos suspensivos (...)

Parmetro que puede repetirse varias veces

en una lnea de comandos

Entre corchetes ([]) Elementos opcionales

Entre llaves ({});opciones separadas por barras

verticales (|). Ejemplo: {par|impar}

Conjunto de opciones desde el que el usuario

debe elegir slo una

Cour i er f ont

Salida de cdigo o programa

Otros recursos

Referencia de lnea de comandos A-z

Introduccin al shell de comandos

2. Visita los siguientes enlaces:

http://www.internic.net/whois.html

http://www.whois.com

http://www.dnsstuff.com

http://network-tools.com/

http://www.chatox.com/

http://www.yougetsignal.com/tools/visual-tracert/

3. Busca el significado de fingerprinting y footprinting

1. Fingerprinting activo.

El fingerprinting activo se define como aquel en el que el atacante realiza alguna accin que

provoque algn tipo de respuesta en la vctima. Esto se traduce en el envo de paquetes destinados a

la maquina vctima, con los que comprobar su comportamiento en situaciones anmalas o no

especificadas por los estndares.

Las pruebas ms usuales que se suelen realizar son:

Sonda FIN. Se enva un paquete FIN a un puerto abierto del objetivo y se espera respuesta.

Windows, BSDI, CISCO, MVS, IRIX o HP-UX responden con un RESET.

Flags TCP incorrectos. Consiste en el envo de un paquete con flags no definidos (64 o 128) en la

cabecera de un paquete SYN.

ISN o numero de secuencia inicial. Se trata de comprobar el numero inicial de secuencia elegido

por la vctima en una conexin TCP.

Bit de no fragmentacin. Algunos sistemas operativos como Solaris activan este bit en algunos de

sus paquetes para mejorar el rendimiento.

Inundacin de paquetes SYN. Una tcnica muy agresiva basada en el envo masivo de paquetes

SYN a la maquina remota. Muchas dejan de aceptar conexiones tras recibir 8 paquetes seguidos.

Por lo general los sistemas modernos implementan contramedidas para este tipo de ataques, que

adems son muy ruidosos y pueden tener efectos colaterales no deseados.

Algunas herramientas de este tipo de fingerprinting seran nmap,xprobe,hping

2. Fingerprinting pasivo.

Cuando se utiliza la variante pasiva de la tcnica del fingerprinting los paquetes a analizar se

obtienen directamente de la red local, lo cual quiere decir que el sistema atacante no genera ningn

tipo de comunicacin hacia el destino con el fin de provocar una respuesta. Esta es sin duda mi

tcnica favorita, ya que te permite pasar totalmente inadvertido.

La implicacin inmediata de esta tcnica es que no permite analizar sistemas fuera de la red local o

ambito de broadcast en el que se est, y que obliga al atacante a configurar su dispositivo de red en

modo promscuo. Adicionalmente significa que el atacante est a merced del trafico que circule por

la red. Si desea obtener informacin de una maquina concreta es posible que tenga que esperar

bastante tiempo o que incluso nunca llegue a ver un paquete proveniente de dicha maquina hacia

otra.

Una de las herramientas de este tipo de fingerprinting sera p0f y sus versiones posteriores. Aunque

ya veremos en un post dedicado posteriormente a P0f como se puede obtener el so de una mquina

realizando conexiones a ella y de forma pasiva!

Los dos terminos anteriormente explicados los podemos mostrar mediante la siguiente figura,

sacada de securityfocus:

footpriting es un proceso que se hace antes de hacer un ataque a alguna empresa. Consiste en hacer una

recopilacin de toda la informacin necesaria para hacer un perfecto ataque intrusin, En esta parte del

Footpriting es donde el atacante obtiene, rene y organiza toda la informacin posible sobre su objetivo o

su vctima, mientras ms informacin obtiene con mayor precisin puede lanzar un ataque, informacin

como:

Rango de Red y sub-red (Network Range y subnet mask)

Acertar maquinas o computadoras activas

Puertos abiertos y las aplicaciones que estn corriendo en ellos.

Detectar Sistemas Operativos

Nombres de Dominios (Domain Names)

Bloques de Red (Network Blocks)

Direcciones IP especficas

Pas y Ciudad donde se encuentran los Servidores

Informacin de Contacto (nmeros telefnicos, emails, etc.)

DNS records

Mucha de la informacin, antes mencionada, como Domain Names, algunas direcciones IP, Pas, Ciudad, e

informacin de contacto los Crackers la obtienen buscando en las bases de datos de WHOIS.

Las bases de datos WHOIS mantienen detalles de direcciones IP registradas en 5 regiones del Mundo. Estas

bases de datos son manejadas por 5 organizaciones llamadas Regional Internet Registry (RIR).

Las 5 bases de datos WHOIS estn localizadas en:

1. Amrica del Norte (ARIN)

2. Amrica del Sur, Amrica Central y el Caribe (LACNIC)

3. Europa, el medio Este y Asia Central (RIPE NCC)

4. Asia del Pacifico (APNIC)

5. frica (AfriNIC)

Tambin se tocada algunos temas como la descripcin de las tools (herramientas) , se har una breve

descripcin sobre cada funcionamiento de cada una y un breve ejemplo.

qu Hace un hacker malicioso?

El Footpriting es el proceso de creacin de un mapa de redes y de sistema una organizacin , es este

proceso esta incluido la recopilacin de informacin de cualquier medio, en el Footpriting se hace

determinacin de la target ( definicin.) y despus de ello hace un tipo de recopilacin e informacin con

mtodos no intrusivos, una de las herramientas mas esenciales y primordiales es GOOGLE , es

indispensable conocer (Como intittle, site, allinurl, etc) .

Junto al escaneo, enumeracin y Footpriting es una de las tres etapas utilizada antes de hacer un ataque ,

en esta etapa se toma el 90% y el otro 10% si atacando. Los siete pasos que se toman antes del ataque son

divididos en las tres etapas nombradas anteriores:

- Detectar la informacin inicial

- Ubicar el rango de la red

- Comprobacin de los equipos activos

- Descubricion de los puerto abiertos y puntos de acceso

- Detencin del sistema operativo

- Descubricion de servicios en los puertos

- Mapa de la red

Footpriting

El Footpriting se aplica en los dos primeros pasos de las etapas de un ataque de un hacker , algunas de las

fuentes comunes de informacin incluyen el uso de :

- Domain name lookup

- Whois

- Nslookup

La mayora parte de la informacin que puede recopilar libremente y de manera legal, es muy importante

comprender el sistema de resolucin de dominio (DNS) para lograr una profunda compresin de esta etapa

y del funcionamiento de internet.

Inteligencia competitiva:

Implica la averiguacin de informacin sobre la competencia (productos, tecnologas, marketing, etc.)

existen varias herramientas que pueden ser utilizadas para esto, la inteligencia competitiva incluye diversos

temas como:

- Recopilacin de datos

- Anlisis de datos

- Verificacin de informacin

- Seguridad de informacin

Existen muchas empresas privadas que ofrecen el servicio de inteligencia competitiva, buscando en

internet la direccin de correo electrnica o el nombre de una empresa podemos entrar en las listas de

correo, foros, etc. Informacin sobre la empresa de donde trabaja ( esta parte es unas de las primordiales

en el Footpriting), otra fuente de informacin de til son las redes sociales y los sitios de empleos. En esta

parte podemos hacer el uso de una herramienta llamada Wayback Machine.

Este es un simple ejemplo del funcionamiento de Wayback Machine, hay nos muestra las modificaciones

que ha tenido la pgina de 1997 hasta la fecha.

Enumeracin de DNS

El sistema de resolucin de nombres permite bsicamente transformar nombres de domino en direcciones

IP, le corresponde a los RFC 1034 y 1035, la enumeracin de DNS es el proceso de ubicacin de todos los

servidores DNS y sus correspondientes registros de una organizacin, una compaa puede tener DNS

internos y externos que pueden brindar diferentes datos del objetivo, el sistema DNS utiliza tres

componentes principales:

- Clientes DNS

- Servidores DNS

- Zonas de autoridad

El DNS cosiste en un conjunto jerrquico de servidores DNS, cada dominio o subdominio tiene una o mas

zonas de autoridad que publican la informacin acerca del dominio, la jerarqua de las zonas de autoridad

coincide con la jerarqua de los dominios, al inicio de esa jerarqua se encuentra los servidores de raz , que

corresponden cuando se busca resolver un dominio de primer y segundo nivel, es posible utilizar

herramientas varias y sitios web especializados para realizar esta etapa de enumeracin de DNS, tal ves la

herramienta elemental para la enumeracin de DNS es NSLookup, dispone en toso los sistemas

operativos.

Durante el ao 2008 se encontraron diversas vulnerabilidades al sistema DNS y a una de las herramientas

ms difundidas, es muy importante conocer esta parte de un punto de vista tcnico e histrico.

DNS Zone Transfer:

Los datos contenidos en una zona DNS son sensibles por naturaleza, Individualmente, los registros DNS no

son sensibles, pero si un atacante obtiene una copia entera de un dominio, obtiene una lista completa de

todos los host de ese dominio, un atacante no necesita herramientas especiales para obtener una zona DNS

este mal configurado y que permita a cualquiera realizar una transferencia de zona, en generalmente solo

los servidores DNS dependientes necesitan realizar transferencia de zona.

DNS Denial of Servicie:

Si un atacante puede realizar una transferencia de zona, tambin puede realizar ataques de denegacin de

servicio contra esos servidores DNS realizando mltiples peticiones.

Whois

Es una herramienta y un protocolo que identifica informacin de registracin de un dominio. Esta definido

en el RFC 3912. El Whois evoluciono desde los primero Unix hasta los actuales. Las consultas se

han realizados tradicionalmente usando una interfaz de lnea de comandos , pero actualmente existen

multitud de pginas web que permiten realizar estas consultas, aunque siguen dependiendo internamente

del protocolo original.

Utilizando el whois, es posible recopilar informacin de registro como ser el nombre de la persona que

realizo el registro, dominio , su correo electrnico, nmero telefnico y nmeros IP de sus servidores

principales, esta informacin puede atentar contra la integridad y la privacidad y permitir a los spammer

capturar direcciones. Las herramientas whois recogen informacin sobre esta registracin

oficial obligatoria.

Su base de datos incluye informacin sobre direcciones IP y datos del dueo de un sitio, Puede ser

consultadas mediante herramientas de whois o su propio sitio web. Un ethical hacker deber conocer

sobre direcciones IP y sobre cmo encontrar la ubicacin geogrfica y camino hacia un objetivo.

rganos autorizados de asignacin de nmeros

IANA

la IANA es el rgano responsable de la coordinacin de algunos de los elementos clave que mantener

el buen funcionamiento de internet, si bien la internet es conocido por ser una red mundial libre del

centro de coordinacin, existe una necesidad tcnica de algunas de las principales partes de internet para

ser coordinada a nivel mundial y esta funcin est a cargo de la IANA.

La IANA las diversas actividades se pueden agrupar en tres categoras:

Nombres de dominios: IANA administra el DNS raz, el Int y. Arpa dominios IDN practicas y un recurso.

Numero de recursos: IANA coordina la reserva mundial de la propiedad intelectual y en forma de nmeros

proporcionndoles a los registros de internet.

Protocolos de asignaciones: Protocolo de internet, (los sistemas de enumeracin son gestionados por la

IANA , en relacin con los organismos de normalizacin.

ICANN

Es una organizacin sin fines de lucro que opera nivel internacional, responsable de asignar espacio de

direcciones numricas de protocolo de internet (IP), identificadores de protocolo y de las funciones de

gestin (o administracin) del sistema de nombre sd de dominio de primer nivel genricos ( gTLD ) y de

cdigos de funciones de gestin.

Entre otros.

Entidades de registro por regin geogrfica

AFRINIC - Afrincan Network Informacin Centre

AfriNIC es una organizacin no gubernamental y sin fines de lucro basada en las membreca de

organizacin. Su principal funcin es servir a la regin de frica como del registro regional de internet,

como los otros cuatro continentes que tienen sus propios RIR.

ARIN - American Registry for Internet

Proporciona un mecanismo para encontrar el contacto y registro

Informacin registrada por los recursos con ARIN. Contiene la base de datos de propiedad

intelectual direcciones, nmeros de sistema autnomo, las organizaciones o clientes que son. Asociados

con estos recursos, y los Puntos de Contacto [POC].

El ARIN WHOIS NO localiza cualquier informacin relacionada con el dominio, ni ninguna informacin

relativa a las redes militares. Localizar la informacin de dominio, y whois.nic.mil militar para la informacin

de la red.

LACNIC Latin America & Caribbean Network Information Center

Administra recursos de numeracin de internet contribuyendo a la creacin de oportunidades de

colaboracin y cooperacin en beneficio de la comunidad regional , la visin de esta entidad es ser lder en

construccin y articulacin de esfuerzos colaborativos para el desarrollo y estabilidad de internet en

Amrica latina y el caribe.

RIPE Reseaux IP Europeens Network Coordinacin Centre ( Registrate para ver este link.

Registrate Login )

Es una entidad encargada de distribuir y asignar los recursos de internet (IP4 y IP6 espacio de direcciones,

sistemas autnomo AS los nmeros de delegaciones DNS invertida) a las organizaciones en la regin de

servicio de RIP NCC.

APNIC - Asia Pacific Network Information Centre ( Registrate para ver este link. Registrate Login )

APNIC es un proceso abierto, basada en membreca, sin fines de lucro. Es uno de los cinco Registros

Regionales de Internet (RIR), encargada de asegurar la distribucin justa y responsable de gestin de

direcciones IP y los recursos conexos. Estos recursos son necesarios para el funcionamiento estable y fiable

de la Internet mundial.

Herramientas

WEB DATA EXTRACTOR

Una utilidad de gran alcance del extractor de los datos del acoplamiento de la tela. Extraiga el URL, la

etiqueta del meta (ttulo, desc, palabra clave), el texto del cuerpo, el email, el telfono, el fax de Web site,

los resultados de la bsqueda o la lista de URLs. Extraccin de alta velocidad, multi-roscada, exacta - ahorra

directamente datos al archivo de disco. El programa tiene filtros numerosos para restringir la sesin, como -

el filtro del URL, la fecha modificada, el tamao del archivo, el etc. Permite niveles seleccionables por el

usuario de la repeticin, los hilos de rosca de la recuperacin, descanso, la ayuda del poder y muchas otras

opciones.

Nslookup

Nslookup es un programa, utilizado para saber si el DNS est resolviendo correctamente los nombres y las

IP. Se utiliza con el comando nslookup, que funciona tanto en Windows como en UNIX para obtener la

direccin IP conociendo el nombre, y viceversa.

HTTrack web Copier

Le permite descargar un sitio Web desde Internet a un directorio local, construyendo recursivamente todos

los directorios, la obtencin de HTML, imgenes y otros archivos desde el servidor a su ordenador. HTTrack

organiza el sitio original en la estructura de enlaces relativos. Simply open a page of the "mirrored" website

in your browser, and you can browse the site from link to link, as if you were viewing it online. Basta con

abrir una pgina de los "espejos" en el sitio web de su navegador, y puede navegar por el sitio de un enlace

a otro, como si estuviera viendo en lnea. HTTrack can also update an existing mirrored site, and resume

interrupted downloads. HTTrack tambin puede actualizar un sitio reflejado existente, y reanudar

descargas interrumpidas. HTTrack is fully configurable, and has an integrated help system. HTTrack es

totalmente configurable, y se ha integrado un sistema de ayuda

Tracert

Tracert enva un paquete de eco ICMP con el nombre de acogida, pero con un TTL de 1 y, a continuacin,

con un TTL de 2 y, a continuacin, con un TTL de 3 y as sucesivamente. Tracert entonces obtener "TTL

expir en trnsito" mensaje de los destinos a los enrutadores hasta que el equipo host, finalmente se llega

y responde con la norma ICMP "respuesta de eco" de paquetes.

Sam Spade

Esta herramienta provee informacin sobre el DNS, WHOIS, IPBlock y permite hacer Ping, Dig, Trace, etc.

(software)

Path Analyzer Pro

Analizador de ruta Pro ofrece avanzadas de red con la ruta de bsqueda de pruebas de rendimiento, DNS,

Whois, y la red de resolucin para investigar problemas de red. Mediante la integracin de todas estas

caractersticas de gran alcance en una sencilla interfaz grfica, el Analizador de Ruta Pro se ha convertido

en una herramienta indispensable para cualquier red, sistemas, profesionales o de seguridad en Windows y

Mac OS X

Website Watcher

Es una utilidad para detectar si ha habido algn cambio en una pgina web que denote un actualizacin de

la misma. Usando un mnimo de conexin , almacena las dos versiones de la pgina en la que se ha

detectado el cambio y destaca los cambios producidos en el texto, dispone de multitud de filtros para

ignorar cambios que no interesen como por ejemplos nuevos banners, incluye tambin un gestor de

favoritos integrado y se integra con internet Explorer, Netscape y opera

1. Visita la Academia Virtual de Microsoft:

http://www.microsoftvirtualacademy.com/#fbid=XzJ8jMdoENg

2. Lee e instala la herramienta Microsoft EMET:

Documentacin: http://support.microsoft.com/kb/2458544/es

Descarga: http://www.microsoft.com/en-us/download/details.aspx?id=39273

3. Visita Karspersky Internet Security:

http://www.kaspersky.es/virusscanner

MDULO: SEGURIDAD EN EQUIPOS INFORMTICOS

TEMA 2. AMENAZAS A LA SEGURIDAD Y TIPOS DE ATAQUES INFORMTICOS PARTE 2 MIGUEL

1. Completa la siguiente tabla de tcnicas de escaneo:

NOTA: La Pila o Niveles OSI

TCNICA

ESCANEO

DESCRIPCION IMAGEN

TCP Connect

Scanning

esta es la forma ms

popular de escaneo TCP

y consiste bsicamente

en usar la llamada a

sistema connect() del

sistema operativo, si se

logra establecer la

conexin con el puerto de

la otra computadora

entonces este puerto esta

abierto. Las ventajas que

tiene esta forma de

escaneo es que no se

necesita ningn privilegio

especial para poder

llevarla a cabo, en la

mayora de los Unix

cualquier usuario puede

hacer uso de la llamada

connect(). Otra gran

ventaja es la velocidad.

El lado negativo que

encontramos es que es

muy fcil de detectar y de

filtrar, y generalmente el

host loguea que

establecemos una

conexin e

inmediatamente nos

desconectamos.

TCP SYN

Scanning:

TCP SYN scanning: esta

tcnica es la llamada

escaneo "half-open" (o

mitad-abierta), porque no

establecemos una

conexin TCP completa.

Lo que hacemos es

enviar un paquete SYN

como si furamos a

entablar una conexin

TCP completa y

esperamos por una

respuesta. Podemos

recibir un SYN|ACK si el

puerto esta escuchando o

un RST si el puerto esta

cerrado. Si recibimos un

SYN|ACK en respuesta,

inmediatamente le

enviamos un RST. La

mayor ventaja de esta

tcnica es que muy

pocos servers nos

loguean; y la desventaja

es que se necesita

privilegios de root para

construir estos paquetes

SYN a enviar.

TCP FIN

Scanning

(Escaneo

Oculto de

puertos)

algunos firewalls y

packets filters escuchan

por los paquetes SYN en

algunos puertos, y

programas como el

synlogger pueden

detectar este tipo de

escaneo. En cambio los

paquetes FIN pueden

penetrar sin mayor

problemas. La idea

consiste en que al enviar

un paquete FIN si el

puerto esta cerrado nos

va a devolver un RST, y

si el puerto esta abierto

nos va a ignorar. Esto se

debe a un error en las

implementaciones TCP

pero no funciona en un

100%. La mayora de los

sistemas parecen

susceptibles excepto los

sistemas Microsoft que

son inmunes..

TCP Null

Scanning

Null Scan

Enviamos segmentos TCP

sin ningn flag activado y

de nuevo el

comportamiento esperado

es el mismo. Ahora

realizamos la prueba con

el gateway (puerto 80

abierto y el 21 cerrado) y

una mquina corriendo

Debian GNU/Linux

(puerto 21 abierto y 80

cerrado) respectivamente:

1

2

3

4

5

6

# nping --tcp --

flags NONE --dest-

port 80,21 --count 1

192.168.1.254

Starting Nping ...

SENT (0.0033s) TCP

192.168.1.14:4505 >

192.168.1.254:21 ..

.

RCVD (0.0889s) TCP

192.168.1.254:21 >

192.168.1.14:4505 RA

...

SENT (1.0040s) TCP

192.168.1.14:4505 >

192.168.1.254:80 ..

.

Ahora con Debian

GNU/Linux:

1

2

3

4

5

6

# nping --tcp --

flags NONE --dest-

port 80,21 --count 1

192.168.1.10

Starting Nping ...

SENT (0.0049s) TCP

192.168.1.14:22467 >

192.168.1.10:21 ...

SENT (1.0051s) TCP

192.168.1.14:22467 >

192.168.1.10:80 ...

RCVD (1.0083s) TCP

192.168.1.10:80 >

192.168.1.14:22467

RA ...

A diferencia de Windows

XP, Debian GNU/Linux

s responde como debera

a este tipo de escaneos.

Para hacer un Null Scan

con Nmap se usa la

opcin -sN.

TCP ACK

Scanning

Mediante este procedimiento

puede determinarse si un

firewall es simplemente de filtro

de paquetes (manteniendo el

trfico de sesiones abiertas,

caracterizadas por el flag ACK)

o si mantiene el estado, con un

sistema de filtro de paquetes

avanzado.

TCP

Fragmentati

on Scanning

Fragmentation scanning:

esta no es una tecnica en si

misma, sino una

modificacion de otras

tecnicas. Consiste en hacer

una divicion de los

paquetes que enviamos,

para no ser detectados por

los packet filters y

los firewalls. Por ejemplo

podemos hacer un SYN o un

FIN scanning

fragmentando los paquetes

que enviamos, y al ir

quedando en cola en los

firewalls y en los packet

filters no somos detectados.

TCP

Windows

Scanning

En Nmap el Window Scan

es igual al TCP ACK Scan

pero analiza el campo

Window Size de los

segmentos TCP recibidos

para llegar a la

conclusin si el puerto

est abierto o cerrado, los

cuales son los nicos

reportes de este tipo de

escaneo. Algunos

sistemas responden con

un valor positivo para

puertos abiertos y con un

valor negativo o cero para

puertos cerrados.

1

2

3

4

5

6

7

8

9

1

0

1

1

1

2

1

3

1

4

1

5

1

6

1

7

1

8

1

9

2

0

2

nmap -Pn -n -sW -p

T:21,80,135 --

reason --max-

retries 0

192.168.1.21,10,254

Starting ...

Nmap scan report

for 192.168.1.21

Host is up,

received arp-

response (0.00045s

latency).

PORT STATE SERV

ICE REASON

21/tcp closed

ftp reset

80/tcp closed

http reset

135/tcp closed

msrpc reset

MAC Address: ...

Nmap scan report

for 192.168.1.10

Host is up,

received arp-

response (0.00040s

latency).

PORT STATE SERV

ICE REASON

21/tcp closed

ftp reset

80/tcp closed

http reset

135/tcp closed

msrpc reset

MAC Address: ...

1

2

2

2

3

2

4

2

5

2

6

Nmap scan report

for 192.168.1.254

Host is up,

received arp-

response (0.0054s

latency).

PORT STATE SERV

ICE REASON

21/tcp closed

ftp reset

80/tcp closed

http reset

135/tcp closed

msrpc reset

MAC Address: ...

En este caso todos los

puertos son reportados

como closed pero

sabemos que esto no es

cierto. Es debido que los

segmentos TCP RST

recibidos no tienen un

valor positivo para ser

reportados como open, en

mis pruebas y mediante

una captura con

Wireshark todos las

respuestas de los tres

sistemas sistemas fueron

de tamao 0.

TCP RCP

Scanning

El escaneo RPC tiene por

objetivo encontrar aplicac

iones RPC (Remote

Procedure Calls) a partir de

puertos encontrados po

r una tcnica de escaneo TCP

o

UDP, por ejemplo: SYN Scan.

Una vez que haya encont

rado la aplicacin este

17

protocolo es capaz de ejecutar

cdigo remotamente,

por lo cual implica un riesgo a

gran escala si esta tcnica

logra su objetivo

UDP ICMP

Port

Unreacheabl

e Scanning

UDP es un protocolo que no est orientado a conexin, a diferencia de

TCP. Los paquetes UDP

son enviados a un puerto, si este puerto no est abierto el sistema

responder con mensajes

ICMP port

unreachable

, al no recibir respuesta se asume que el puerto est abierto. Las

desventajas de este mtodo

es que en el caso de que el puerto est protegido o bloqueado por un

firewall

, ste aparecer como abierto y que es afectado por la tasa limitada de

ICMP

. Sin embargo, estas limitaciones se pueden

compensar con que algunos

scanners

ofrecen un mtodo hbrido de

scanning

OTAS

TCNICAS

ICMP

ICMP Echo (Ping sweep).

Mediante esta tcnica se pretenden identificar los equipos existentes en las redes objetivo de un ataque, tpicamente accesibles desde Internet.

Constituye uno de los pasos principales en la obtencin de informacin.

Empleando para ello los paquetes ICMP de tipo echo (8) y echo reply (0), se sabr si una determinada direccin IP est o no activa. Se enva un

paquete de tipo echo, y si se recibe el paquete de echo reply es que dicha direccin est siendo utilizada. La tcnica enva numerosos paquetes de

este estilo para conocer todos los equipos disponibles en una subred.

Existen numerosas herramientas que implementan este proceso, como por ejemplo, Fping, Gping, el propio Nmap, o la utilidad Pinger de Rhino9.

Para detectar este tipo de paquetes enviados de forma masiva puede analizarse el log del servidor DNS asociado al dominio escaneado, ya que

aparecern mltiples intentos de resolucin de nombres de direcciones IPs consecutivas. Asimismo, se podr obtener la direccin IP del atacante.

Los sistemas IDS tambin permiten su deteccin, tanto cuando se usa de forma secuencial, como cuando se lanzan los pings en paralelo.

ICMP Broadcast.

Cuando se enva un paquetes ICMP echo a la direccin de broadcast o a la direccin de red, con un nico paquete enviado se consigue que todos

los equipos respondan con su echo reply asociado.

Las implementaciones de los diferentes sistemas operativos se comportan de manera diferente. Esta tcnica puede emplearse en las variantes de

Unix, pero los SO de Microsoft, Windows, no responden a este tipo de paquetes. El RFC1122 especifica que este comportamiento mencionado en

ltimo lugar debera ser el correcto: if we send an ICMP echo request to an IP Broadcast or IP multicast addresses it may be silently discarded by a

host.

Existen tcnicas de escaneo ms avanzadas basadas en ICMP, pero NO en los paquetes de tipo echo. Podran considerarse tcnicas tanto de ICMP

Sweep como de ICMP Broadcast, pero con otros tipos de paquetes ICMP, no echo. Estos paquetes se van a a analizar a continuacin.

ICMP Timestamp.

Mediante el envo de un paquete ICMP de tipo timestamp, si un sistema est activo, se recibir un paquete de timestamp reply indicando que

implementa este tipo de transferencia de informacin que permite conocer la referencia de tiempo en el sistema destino. Tal y como denota el RFC

1122, la decisin de responder a estos paquetes depende de la implementacin. Algunos sistemas Windows s responden mientras que otros no, sin

embargo la mayora de los Unix s que lo implementan.

ICMP Information.

El propsito de los paquetes ICMP de informacin y su respuesta asociada, information reply, es permitir que ciertos equipos que no posean disco

del que extraer su propia configuracin, pudieran autoconfigurarse en el momento de su arranque, principalmente para obtener su direccin IP. En el

paquete, tanto la direccin origen como destino tienen el valor cero.

Tanto el RFC 1122 como el 1812 indican que los sistemas no deberan generar ni responder a este tipo de paquetes, pero la realidad de las

implementaciones existentes es otra. Algunos sistemas operativos respondern cuando la direccin IP destino del paquete tiene el valor de una

direccin IP especfica.

En la respuesta, en lugar de tener la direccin IP de la red en el campo de direccin origen, se tiene la direccin IP del host. Algunos UNIX

comerciales y equipos Cisco implementan la respuesta ante este tipo de paquetes.

ICMP Address Mask.

El propsito de los paquetes de tipo Address Mask y Address Mask Reply, era que los equipos o estaciones de trabajo sin disco pudiesen obtener la

mscara de red asociada a la subred en la que estaban conectados en el momento de arrancar.

Se supone que un sistema no debera responder con un paquete de este tipo salvo que fuera un agente autorizado para notificar la mscara,

tpicamente el router de la subred. Mediante esta informacin, un atacante puede conocer la estructura interna de la red y el esquema de

enrutamiento empleado.

Asimismo, permite identificar los routers existentes en el camino que une al atacante con la red objetivo. Un ejemplo de SO que ayuda mucho en

este aspecto es Sun Solaris y versiones personales de Windows. Es posible emplear tcnicas de deteccin de equipos ms avanzadas, no ya en

funcin del tipo de paquete ICMP, sino en base al comportamiento de las implementaciones del protocolo ICMP. Para ello se analizarn los

mensajes de error de ICMP, generados desde las mquinas que sirven como prueba, lo que nos permitir saber si existe algn dispositivo de filtrado

presente, as como descubrir la configuracin de las listas de acceso empleadas.

De manera general, los mtodos a emplear incluyen:

Modificacin maliciosa de la cabecera IP de un paquete, por ejemplo cambiando el campo de la longitud de la cabecera, o los campos de opciones

del protocolo IP.

Uso de valores invlidos en los campos de la cabecera IP.

Posibilidad de abusar de la fragmentacin.

Emplear el mtodo de escaneo basado en el protocolo UDP: es el protocolo ICMP el que se encarga de notificar las anomalas de ste.

IP Bad Headers Fields:

Fijando un valor incorrecto de los campos de la cabecera IP, se pretende obtener de la mquina objetivo un mensaje ICMP de error: ICMP

Parameter Problem. Este mensaje se obtiene cuando un router o sistema procesa un paquete y encuentra un problema con los parmetros de la

cabecera IP que no est contemplado en ningn otro mensaje de error ICMP. Es enviado slo si el paquete es descartado debido al error. Los

routers deberan generar este tipo de error, pero no todos ellos comprueban que ciertos campos de la cabecera IP son correctos.

Las comprobaciones varan en funcin del router, por lo que es posible segn su comportamiento identificar el fabricante del mismo. Por ejemplo,

tpicamente comprueban el checksum, y si no es correcto, descartan el paquete. Los sistemas implementan generalmente la verificacin de versin

IP, y si no es 4, descartan el paquete. Igualmente, comprueban el valor del checksum, para protegerse frente a errores producidos en el transporte

de los datos por la red. Un atacante emplear esta funcionalidad para escanear el rango de IPs completo asociado a una subred.

En el caso de que exista un firewall protegindola, mediante el envo de paquetes falsos a los puertos que supuestamente deberan estar abiertos,

como HTTP(80), FTP(21), DNS(53), Sendmail(25)..., se podr saber si hay algn equipo. Los sistemas IDS deberan avisar de este tipo de trfico

anormal.

En el caso de querer descubrir la configuracin de ACLs existente, deber escanearse todo el rango de IPs con todos los protocolos y puertos

posibles, de forma que se obtenga la visin ms detallada posible de la topologa y servicios de la red. Esto permitir saber las ACLs empleadas, al

poder visualizar que trfico pasa y cual no. Una red se puede proteger frente a este ataque si los firewalls o screening routers se encargan de

verificar y descartar este tipo de errores, no permitiendo este tipo de trfico. Asimismo, si el dispositivo de filtrado no implementa esta caracterstica,

es posible filtrar los paquetes ICMP Parameter Problem en su camino de vuelta. Existe una herramienta, ISIC: IP Stack Integrity Check, de Mike

Frantzen, disponible para este tipo de pruebas, que permite poner a prueba la pila TCP/IP, encontrar debilidades en un firewall, y comprobar la

implementacin de firewalls e IDS. Permite especificar si los paquetes se fragmentan, sus opciones IP, las opciones TCP y el bit URG.

IP Non-Valid Field Values.

Es posible modificar un paquete IP para que contenga valores no vlidos en algunos de sus campos. Cuando un equipo recibe un paquete de este

estilo modificado, generar un mensaje ICMP Destination Unreachable. Por ejemplo, es posible fijar un valor en el campo que especifica el protocolo,

que no represente un protocolo vlido.

Cuando el sistema objetivo reciba este paquete generar el error ICMP. Si no se recibe esta respuesta, podemos asumir que existe un dispositivo de

filtrado que no permite que el paquete llegue a su destino, salvo en algunos Unix, como AIX o HP-UX. Es posible, por tanto, realizar un escaneo

probando todos los valores de protocolo posibles, 256 (8 bits). Esta funcionalidad est implementada en la utilidad Nmap.

S se detectan muchos protocolos abiertos, indicar que existe un dispositivo de filtrado. Si el dispositivo filtra los mensajes de ICMP Protocol

Unreachable, entonces parecer que los 256 protocolos existen y estn disponibles. Existen dos opciones para protegerse frente a este ataque.

Por un lado, comprobar que el firewall bloquea los protocolos que no estn soportados, denegando todo por defecto salvo lo permitido. Por otro, el