Académique Documents

Professionnel Documents

Culture Documents

Informática - Aula 03

Transféré par

André Soares BarbozaCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Informática - Aula 03

Transféré par

André Soares BarbozaDroits d'auteur :

Formats disponibles

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 1

Aula 3 - Segurana da informao e tpicos relacionados

Ol pessoal,

Bom rev-los aqui para mais um encontro.

Nesta aula vamos abordar o assunto segurana da informao. Todos prontos?

Ento vamos nessa!

Prof

a

Patrcia Lima Quinto

patricia@pontodosconcursos.com.br

Twitter: http://www.twitter.com/pquintao

Facebook: http://www.facebook.com/patricia.quintao (Aguardo vocs!!)

Roteiro da Aula

Reviso em tpicos e palavras-chave.

Lista de questes comentadas.

Lista de questes apresentadas na aula.

Gabarito.

Reviso em Tpicos e Palavras-Chave

Vulnerabilidade uma fragilidade que poderia ser explorada por uma

ameaa para concretizar um ataque. Ex.: notebook sem as atualizaes de

segurana do sistema operacional.

Engenharia Social: tcnica de ataque que explora as fraquezas

humanas e sociais, em vez de explorar a tecnologia.

Phishing ou scam um tipo de fraude eletrnica projetada para roubar

informaes particulares que sejam valiosas para cometer um roubo ou

fraude posteriormente.

Pharming: ataque que consiste em corromper o DNS em uma rede de

computadores, fazendo com que a URL de um site passe a apontar para o

IP de um servidor diferente do original.

No ataque de negao de servio (denial of service - DoS) o atacante

utiliza um computador para tirar de operao um servio ou

computador(es) conectado(s) Internet!!

Segurana da informao o processo de proteger a

informao de diversos tipos de ameaas externas e

internas para garantir a continuidade dos negcios,

minimizar os danos aos negcios e maximizar o retorno

dos investimentos e as oportunidades de negcio.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 2

No ataque de negao de servio distribudo (DDoS), um conjunto de

computadores utilizado para tirar de operao um ou mais servios ou

computadores conectados Internet.

Risco: medido pela probabilidade de uma ameaa acontecer e

causar algum dano potencial empresa.

Figura. Impacto de incidentes de segurana nos negcios

Spams: mensagens de correio eletrnico no autorizadas ou no solicitadas

pelo destinatrio, geralmente de conotao publicitria ou obscena.

Anti-spam: ferramenta utilizada para filtro de mensagens indesejadas.

Malwares (combinao de malicious software programa malicioso):

programas que executam deliberadamente aes mal-intencionadas

em um computador, como vrus, worms, bots, cavalos de troia,

spyware, keylogger, screenlogger.

Poltica de segurana: determina a forma de utilizao do sistema de

modo a torn-lo seguro.

As polticas de segurana da informao devem fornecer meios para

garantir que as informaes de uso restrito no sero acessadas, copiadas

ou codificadas por pessoas no autorizadas. Uma das maneiras de se evitar

o acesso indevido a informaes confidenciais atravs da codificao ou

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 3

cifragem da informao, conhecida como criptografia, fazendo com que

apenas as pessoas s quais estas informaes so destinadas, consigam

compreend-las.

Figura. Conceitos criptografia

HASH (Message Digest Resumo de Mensagem): mtodo matemtico

unidirecional, ou seja, s pode ser executado em um nico sentido (ex.:

voc envia uma mensagem com o hash, e este no poder ser alterado,

mas apenas conferido pelo destinatrio). Utilizado para garantir a

integridade (no-alterao) de dados durante uma transferncia.

A seguir resumimos os trs princpios bsicos em segurana da informao.

Princpio bsico Conceito Objetivo

Confidencialidade

Propriedade de que a

informao no esteja

disponvel ou revelada

a indivduos,

entidades ou

processos no

autorizados.

Proteger contra o

acesso no autorizado,

mesmo para dados em

trnsito.

Integridade

Propriedade de

salvaguarda da

exatido e completeza

de ativos

Proteger informao

contra modificao sem

permisso;

garantir a fidedignidade

das informaes.

Disponibilidade

Propriedade de estar

acessvel e utilizvel

sob demanda por uma

entidade autorizada

Proteger contra

indisponibilidade dos

servios (ou

degradao);

garantir aos usurios

com autorizao, o

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 4

acesso aos dados.

Sniffer: ferramenta capaz de interceptar e registrar o trfego de dados em

uma rede de computadores.

Botnets: redes formadas por diversos computadores infectados com bots

(Redes Zumbis). Podem ser usadas em atividades de negao de

servio, esquemas de fraude, envio de spam, etc.

Firewall: um sistema para controlar o acesso s redes de computadores,

desenvolvido para evitar acessos no autorizados em uma rede local ou

rede privada de uma corporao.

VPN (Virtual Private Network Rede Privada Virtual): uma rede

privada que usa a estrutura de uma rede pblica (como a Internet) para

transferir seus dados (os dados devem estar criptografados para

passarem despercebidos e inacessveis pela Internet).

Backup (cpia de segurana): envolve a cpia dos dados de um

dispositivo para o outro com o objetivo de posteriormente recuperar as

informaes, caso haja algum problema. Procure fazer cpias regulares dos

dados do computador, para recuperar-se de eventuais falhas e das

conseqncias de uma possvel infeco por vrus ou invaso.

Principais tipos de backup:

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 5

RAID no backup! RAID Medida de redundncia. Backup

Medida de recuperao de desastre.

Existem vrios tipos de RAID (Redundant Array of Independent Disks),

e os mais comuns so: RAID 0, RAID 1, RAID 10 (tambm conhecido

como 1+0) e RAID 5.

Muito bem, aps termos visto alguns conceitos primordiais de

segurana para a prova, vamos s questes!!

Lista de Questes Comentadas

1. (CESPE/TJ-ES/CBNS1_01/Superior/2011)Tecnologias como a

biometria por meio do reconhecimento de digitais de dedos das mos ou o

reconhecimento da ris ocular so exemplos de aplicaes que permitem

exclusivamente garantir a integridade de informaes.

Comentrios

A biometria est sendo cada vez mais utilizada na segurana da informao,

permitindo a utilizao de caractersticas corporais, tais como: impresses

digitais, timbre de voz, mapa da ris, anlise geomtrica da mo, etc., em

mecanismos de autenticao. O princpio da integridade destaca que a

informao deve ser mantida na condio em que foi liberada pelo seu

proprietrio, e teremos outros mecanismos na organizao para mant-la. A

biometria, no entanto, garante-nos a autenticidade, relacionada capacidade

de garantir a identidade de uma pessoa (fsica ou jurdica) que acessa as

informaes do sistema ou de um servidor (computador).

Gabarito: item errado.

2. (CESPE/TJ-ES/CBNS1_01/Superior/2011) Um filtro de phishing uma

ferramenta que permite criptografar uma mensagem de email cujo teor,

supostamente, s poder ser lido pelo destinatrio dessa mensagem.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 6

Comentrios

O filtro de phishing ajuda a proteg-lo contra fraudes e riscos de furto de

dados pessoais, mas a ferramenta no permite criptografar mensagens!

Gabarito: item errado.

3. (CESPE/TJ-ES/CBNS1_01/Superior/2011) O conceito de

confidencialidade refere-se a disponibilizar informaes em ambientes

digitais apenas a pessoas para as quais elas foram destinadas, garantindo-

se, assim, o sigilo da comunicao ou a exclusividade de sua divulgao

apenas aos usurios autorizados.

Comentrios

A confidencialidade a garantia de que a informao no ser conhecida por

quem no deve, ou seja, somente pessoas explicitamente autorizadas podero

acess-las.

Gabarito: item correto.

4. (CESPE/TJ-ES/CBNM1_01/Nvel Mdio/2011) necessrio sempre

que o software de antivrus instalado no computador esteja atualizado e

ativo, de forma a se evitar que, ao se instalar um cookie no computador do

usurio, essa mquina fique, automaticamente, acessvel a um usurio

intruso (hacker), que poder invadi-la.

Comentrios

Recomenda-se que o antivrus esteja sempre atualizado e ativo no computador

do usurio. No entanto, um cookie no permite que a mquina seja acessvel

por um intruso, pois trata-se de um arquivo texto que o servidor Web salva na

mquina do usurio para armazenar as suas preferncias de navegao,

dentre outros.

Gabarito: item errado.

5. (CESPE/TJ-ES/CBNM1_01/Nvel Mdio/2011) Os pop-ups so vrus

que podem ser eliminados pelo chamado bloqueador de pop-ups, se este

estiver instalado na mquina. O bloqueador busca impedir, por exemplo,

que esse tipo de vrus entre na mquina do usurio no momento em que ele

consultar um stio da Internet.

Comentrios

Pop-Up no vrus, trata-se de uma janela aberta sobre a janela principal de

um site, mostrando uma propaganda ou aviso sobre um determinado tema.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 7

O bloqueador de pop-ups pode ser habilitado no menu Ferramentas ->

Bloqueador de Pop-ups do Internet Explorer.

Gabarito: item errado.

6. (CESPE/Tcnico Administrativo - MPU/2010) De acordo com o

princpio da disponibilidade, a informao s pode estar disponvel para os

usurios aos quais ela destinada, ou seja, no pode haver acesso ou

alterao dos dados por parte de outros usurios que no sejam os

destinatrios da informao.

Comentrios

Nesta questo houve uma confuso de conceitos. A segurana da informao

est envolta por trs princpios bsicos: Confidencialidade, Integridade e

Disponibilidade. A disponibilidade, como o nome sugere, refere-se garantia

de que a informao estar disponvel quando dela se quiser fazer uso.

Naturalmente a informao deve estar disponvel a quem de direito, como

manda o princpio da confidencialidade. Quem garante o sigilo da informao

este ltimo princpio, enquanto o princpio que garante que a informao est

intacta (que no possui modificaes no autorizadas) o princpio da

integridade. Esta a trade CID Confidencialidade, Integridade e

Disponibilidade. Observe o quadro a seguir:

Princpio bsico Conceito Objetivo

Confidencialidade

Propriedade de que a

informao no esteja

disponvel ou revelada a

indivduos, entidades ou

processos no

autorizados.

Proteger contra o acesso no

autorizado, mesmo para dados

em trnsito.

Integridade

Propriedade de

salvaguarda da exatido

e completeza de ativos.

Proteger informao contra

modificao sem permisso;

garantir a fidedignidade das

informaes.

Disponibilidade

Propriedade de estar

acessvel e utilizvel sob

demanda por uma

entidade autorizada.

Proteger contra

indisponibilidade dos servios

(ou degradao); garantir aos

usurios com autorizao, o

acesso aos dados.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 8

Gabarito: item errado.

7. (CESPE/TJ-ES/CBNM1_01/Nvel Mdio/2011) Confidencialidade,

disponibilidade e integridade da informao, que so conceitos importantes

de segurana da informao em ambiente digital, devem estar presentes na

gesto e no uso de sistemas de informao, em benefcio dos cidados e

dos fornecedores de solues.

Comentrios

Os princpios da segurana da informao listados na questo so:

Confidencialidade: a garantia de que a informao no ser conhecida por

quem no deve, ou seja, somente pessoas explicitamente autorizadas

podero acess-las;

Integridade: destaca que a informao deve ser mantida na condio em

que foi liberada pelo seu proprietrio, garantindo a sua proteo contra

mudanas intencionais ou acidentais.

Disponibilidade: a garantia de que a informao deve estar disponvel,

sempre que seus usurios (pessoas e empresas autorizadas) necessitarem,

no importando o motivo;

Cabe ressaltar que a perda de pelo menos um desses princpios j ir

comprometer o ambiente da empresa, portanto devem estar presentes na

gesto e no uso de sistemas de informao, em benefcio dos cidados e dos

fornecedores de solues.

Gabarito: item correto.

8. (CESPE/Nvel Superior - STM/2011) Um firewall pessoal instalado no

computador do usurio impede que sua mquina seja infectada por

qualquer tipo de vrus de computador.

Comentrios

O Firewall no protege contra infeco de vrus e sim contra o acesso no

autorizado (invases), quem protege contra infeco de vrus o Antivrus.

Gabarito: item errado.

9. (CESPE/Analista Judicirio - Tecnologia da Informao-TRE-

MT/2010) A confidencialidade tem a ver com salvaguardar a exatido e a

inteireza das informaes e mtodos de processamento. Para tanto,

necessrio que os processos de gesto de riscos identifiquem, controlem,

minimizem ou eliminem os riscos de segurana que podem afetar sistemas

de informaes, a um custo aceitvel.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 9

Comentrios

Primeiro, a confidencialidade a garantia de segredo. A afirmao fala da

Integridade. Outra coisa que no se fala em ELIMINAR riscos e sim

minimizar.

Gabarito: item errado.

10. (CESPE/ANALISTA- TRE.BA/2010) Confidencialidade, disponibilidade

e integridade da informao so princpios bsicos que orientam a definio

de polticas de uso dos ambientes computacionais. Esses princpios so

aplicados exclusivamente s tecnologias de informao, pois no podem ser

seguidos por seres humanos.

Comentrios

Os seres humanos tambm so considerados como ativos em segurana da

informao e merecem tambm uma ateno especial por parte das

organizaes. Alis, os usurios de uma organizao so considerados at

como o elo mais fraco da segurana, e so os mais vulnerveis. Portanto,

eles tm que seguir as regras predefinidas pela poltica de segurana da

organizao, e esto sujeitos a punies para os casos de descumprimento das

mesmas! No adianta investir recursos financeiros somente em tecnologias e

esquecer de treinar os usurios da organizao, pois erros comuns (como o

uso de um pen drive contaminado por vrus na rede) poderiam vir a

comprometer o ambiente que se quer proteger!

Gabarito: item errado.

11. (CESPE/Analista de Saneamento/Analista de Tecnologia da

Informao Desenvolvimento - EMBASA/2010) O princpio da

autenticao em segurana diz que um usurio ou processo deve ser

corretamente identificado. Alm disso, todo processo ou usurio autntico

est automaticamente autorizado para uso dos sistemas.

Comentrios

Cuidado aqui! A segunda parte da afirmao est incorreta. Um usurio ou

processo (programa) autenticado no est automaticamente apto para uso dos

sistemas. Isto depender do nvel de acesso que ele possuir. possvel, por

exemplo, que um usurio tenha permisso apenas para visualizar a caixa de

mensagens dele ou, ainda, para ler os arquivos de sua pasta particular.

Gabarito: item errado.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 10

12. (CESPE/Tcnico Administrativo - ANATEL/2009) Com o

desenvolvimento da Internet e a migrao de um grande nmero de

sistemas especializados de informao de grandes organizaes para

sistemas de propsito geral acessveis universalmente, surgiu a

preocupao com a segurana das informaes no ambiente da Internet.

Acerca da segurana e da tecnologia da informao, julgue o item a seguir.

-> A disponibilidade e a integridade so itens que caracterizam a segurana

da informao. A primeira representa a garantia de que usurios

autorizados tenham acesso a informaes e ativos associados quando

necessrio, e a segunda corresponde garantia de que sistemas de

informaes sejam acessveis apenas queles autorizados a acess-los.

Comentrios

O conceito de disponibilidade est correto, mas o conceito de integridade no.

O conceito apresentado na questo foi o de confidencialidade: garantia de que

sistemas de informaes sejam acessveis apenas queles autorizados a

acess-los.

Gabarito: item errado.

(CESPE/Escrivo de Polcia Federal/2010)

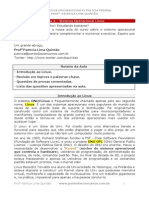

Considerando a figura acima, que apresenta uma janela com algumas

informaes da central de segurana do Windows de um sistema

computacional (host) de uso pessoal ou corporativo, julgue os trs prximos

itens, a respeito de segurana da informao.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 11

13. (CESPE/2010/Escrivo de Polcia Federal) A atualizao automtica

disponibilizada na janela exibida acima uma funo que est mais

relacionada distribuio de novas funes de segurana para o sistema

operacional do que distribuio de novos patches (remendos) que

corrijam as vulnerabilidades de cdigo presentes no sistema operacional.

Comentrios

A atualizao automtica disponibilizada na janela est relacionada

distribuio de novos patches (remendos/correes de segurana) que

corrijam as vulnerabilidades (fragilidades) de cdigo presentes no sistema

operacional.

Gabarito: item errado.

14. (CESPE/2010/Escrivo de Polcia Federal) Na figura acima, o

firewall assinalado como ativado, em sua configurao padro, possui um

conjunto maior de regras para bloqueio de conexes originadas de fora do

computador do que para as conexes originadas de dentro do computador.

Comentrios

Cumpre a funo de controlar os acessos. Uma vez estabelecidas suas regras,

passam a gerenciar tudo o que deve entrar e sair da rede corporativa, tendo

um conjunto maior de regras para bloqueio de conexes oriundas de fora do

computador.

Gabarito: item correto.

15. (CESPE/2010/Escrivo de Polcia Federal) A configurao da

proteo contra malwares exposta na figura indica que existe no host uma

base de assinaturas de vrus instalada na mquina.

Comentrios

A figura destaca que no existe antivrus instalado no equipamento, e tambm

mostra que a proteo contra spyware e outro malware encontra-se

desatualizada. No possvel destacar pela figura que existe no host

(equipamento) uma base de assinaturas de vrus.

Gabarito: item errado.

16. (CESPE/2010/Caixa/Tcnico Bancrio) A assinatura digital facilita a

identificao de uma comunicao, pois baseia-se em criptografia simtrica

de uma nica chave.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 12

Comentrios

A assinatura digital facilita a identificao de uma comunicao, mas baseia-se

em criptografia assimtrica com par de chaves: uma pblica e outra privada.

Gabarito: item errado.

17. (CESPE/2010/Caixa/Tcnico Bancrio) O destinatrio de uma

mensagem assinada utiliza a chave pblica do remetente para garantir que

essa mensagem tenha sido enviada pelo prprio remetente.

Comentrios

Esta uma das utilidades do uso de criptografia assimtrica. O emissor utiliza

sua chave privada para encriptar a mensagem, sendo possvel a decriptao

apenas com sua chave pblica. Assim, pode-se confirmar que o emissor

quem diz ser, pois somente a chave dele permite decriptar a mensagem.

Gabarito: item correto.

18. (CESPE/2010/Caixa/Tcnico Bancrio/Administrativo) Uma

autoridade de registro emite o par de chaves do usurio que podem ser

utilizadas tanto para criptografia como para assinatura de mensagens

eletrnicas.

Comentrios

a autoridade de registro recebe as solicitaes de certificados dos usurios e

as envia autoridade certificadora que os emite.

Gabarito: item errado.

19. (CESPE/Tcnico Judicirio/Programao de Sistemas - TRE-

MT/2010) Disponibilidade a garantia de que o acesso informao seja

obtido apenas por pessoas autorizadas.

Comentrios

A disponibilidade garante que a informao estar l quando for preciso

acess-la. Obviamente, o acesso s ser permitido a quem de direito. O texto

da questo afirma que a disponibilidade a garantia de que o acesso

informao seja obtido apenas por pessoas autorizadas, o que a garantia da

confidencialidade.

Gabarito: item errado.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 13

20. (CESPE/TRE-MT/Tcnico Judicirio - Programao de

Sistemas/2010) Confidencialidade a garantia de que os usurios

autorizados obtenham acesso informao e aos ativos correspondentes

sempre que necessrio.

Comentrios

O texto refere-se disponibilidade. A informao deve estar disponvel a quem

de direito.

Gabarito: item errado.

21. (CESPE/UERN/Agente Tcnico Administrativo/2010) A

disponibilidade da informao a garantia de que a informao no ser

alterada durante o trnsito entre o emissor e o receptor, alm da garantia

de que ela estar disponvel para uso nesse trnsito.

Comentrios

Nem uma coisa nem outra. A disponibilidade garante que a informao estar

disponvel aos usurios com direito de acesso quando for preciso, mas no local

apropriado para o armazenamento.

Gabarito: item errado.

22. (CESPE/AGU/Contador/2010) Um arquivo criptografado fica

protegido contra contaminao por vrus.

Comentrios

O arquivo criptografado no elimina a possibilidade de infeco por vrus.

Lembre-se de que a criptografia modifica os smbolos do texto, mas no

impede a incluso de vrus na sequncia.

Gabarito: item errado.

23. (CESPE/UERN/Agente Tcnico Administrativo/2010) Cavalo de

troia um programa que se instala a partir de um arquivo aparentemente

inofensivo, sem conhecimento do usurio que o recebeu, e que pode

oferecer acesso de outros usurios mquina infectada.

Comentrios

O trojan horse (cavalo-de-troia) pode utilizar um mecanismo de propagao

bastante eficiente, escondendo-se dentro de um aplicativo til.

Gabarito: item correto.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 14

24. (CESPE/UERN/Agente Tcnico Administrativo/2010) O uso de um

programa anti-spam garante que software invasor ou usurio

mal-intencionado no acesse uma mquina conectada a uma rede.

Comentrios

Anti-spam refere-se aos e-mails indesejados apenas. um software que filtra

os e-mails recebidos separando os no desejados.

Gabarito: item errado.

25. (CESPE/SEDU-ES/Agente de Suporte Educacional/2010) Vrus

um programa que pode se reproduzir anexando seu cdigo a um outro

programa, da mesma forma que os vrus biolgicos se reproduzem.

Comentrios

Os vrus so pequenos cdigos de programao maliciosos que se agregam a

arquivos e so transmitidos com eles. Quando o arquivo aberto na memria

RAM, o vrus tambm , e, a partir da se propaga infectando, isto , inserindo

cpias de si mesmo e se tornando parte de outros programas e arquivos de um

computador. Assim, do mesmo modo como um vrus biolgico precisa de

material reprodutivo das clulas hospedeiras para se copiar, o vrus de

computador necessita de um ambiente propcio para sua existncia... Esse

ambiente o arquivo a quem ele (o vrus) se anexa.

Gabarito: item correto.

26. (CESPE/SEDU-ES/Agente de Suporte Educacional/2010) Cavalos-

de-troia, adwares e vermes so exemplos de pragas virtuais.

Comentrios

Todos os trs programas mencionados so exemplos de pragas virtuais,

conforme visto a seguir:

O cavalo de troia um programa no qual um cdigo malicioso ou prejudicial

est contido dentro de uma programao ou dados aparentemente

inofensivos de modo a poder obter o controle e causar danos.

Adware (Advertising software) um software projetado para exibir

anncios de propaganda em seu computador. Esses softwares podem ser

maliciosos!

Worms: so programas parecidos com vrus, mas que na verdade so

capazes de se propagarem automaticamente atravs de redes, enviando

cpias de si mesmo de computador para computador (observe que os

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 15

worms apenas se copiam, no infectam outros arquivos, eles mesmos so

os arquivos!!).

Gabarito: item correto.

27. (CESPE/SEDU-ES/AGENTE DE SUPORTE EDUCACIONAL/2010)

Backup o termo utilizado para definir uma cpia duplicada de um arquivo,

um disco, ou um dado, feita com o objetivo de evitar a perda definitiva de

arquivos importantes.

Comentrios

O termo backup (cpia de segurana) est relacionado s cpias feitas de um

arquivo ou de um documento, de um disco, ou um dado, que devero ser

guardadas sob condies especiais para a preservao de sua integridade no

que diz respeito tanto forma quanto ao contedo, de maneira a permitir o

resgate de programas ou informaes importantes em caso de falha ou perda

dos originais.

Gabarito: item correto.

28. (CESPE/EMBASA/Analista de Saneamento - Analista de TI rea:

Desenvolvimento/2010) O princpio da autenticao em segurana diz

que um usurio ou processo deve ser corretamente identificado. Alm disso,

todo processo ou usurio autntico est automaticamente autorizado para

uso dos sistemas.

Comentrios

por meio da autenticao que se confirma a identidade do usurio ou

processo (programa) que presta ou acessa as informaes. No entanto,

afirmar que TODO processo ou usurio autntico est automaticamente

autorizado falsa, j que essa autorizao depender do nvel de acesso que

ele possui. Em linhas gerais, autenticao o processo de provar que voc

quem diz ser. Autorizao o processo de determinar o que permitido que

voc faa depois que voc foi autenticado!!

Gabarito: item errado.

29. (CESPE/TRE-MT/Analista Judicirio - Tecnologia da

Informao/2010) Uma das vantagens da criptografia simtrica em

relao assimtrica a maior velocidade de cifragem ou decifragem das

mensagens. Embora os algoritmos de chave assimtrica sejam mais rpidos

que os de chave simtrica, uma das desvantagens desse tipo de criptografia

a exigncia de uma chave secreta compartilhada.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 16

Comentrios

Inverteu os conceitos. Os algoritmos mais rpidos e que compartilham chaves

so os algoritmos de chave simtrica.

Gabarito: item errado.

30. (CESPE/TRE-MT/Analista Judicirio/Tecnologia da

Informao/2010) Na criptografia assimtrica, cada parte da

comunicao possui um par de chaves. Uma chave utilizada para encriptar

e a outra para decriptar uma mensagem. A chave utilizada para encriptar a

mensagem privada e divulgada para o transmissor, enquanto a chave

usada para decriptar a mensagem pblica.

Comentrios

O erro est na localizao das palavras pblica e privada. Devem ser trocadas

de lugar. A chave utilizada para encriptar a mensagem pblica e divulgada

para o transmissor, enquanto a chave usada para decriptar a mensagem

privada.

Gabarito: item errado.

31. (CESPE/CAIXA-NM1/ Tcnico Bancrio/Carreira

administrativa/2010) Autoridade certificadora a denominao de

usurio que tem poderes de acesso s informaes contidas em uma

mensagem assinada, privada e certificada.

Comentrios

Autoridade certificadora (AC) o termo utilizado para designar a entidade que

emite, renova ou revoga certificados digitais de outras ACs ou de titulares

finais. Alm disso, emite e publica a LCR (Lista de Certificados Revogados).

Gabarito: item errado.

32. (CESPE/CAIXA-NM1/ TCNICO BANCRIO/CARREIRA

ADMINISTRATIVA/2010) A autoridade reguladora tem a funo de emitir

certificados digitais, funcionando como um cartrio da Internet.

Comentrios

A Autoridade Certificadora (AC) a entidade responsvel por emitir

certificados digitais.

Gabarito: item errado.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 17

33. (CESPE/2010/CAIXA-NM1/ TCNICO BANCRIO/CARREIRA

ADMINISTRATIVA) O ITI (Instituto Nacional de Tecnologia da

Informao) tambm conhecido como Autoridade Certificadora Raiz

Brasileira.

Comentrios

A Autoridade Certificadora RAIZ (AC Raiz) primeira autoridade da cadeia

de certificao e compete a ela emitir, expedir, distribuir, revogar e

gerenciar os certificados das AC de nvel imediatamente subsequente,

gerenciar a lista de certificados emitidos, revogados e vencidos, e executar

atividades de fiscalizao e auditoria das ACs e das ARs e dos

prestadores de servio habilitados na ICP. A funo da AC-Raiz foi

delegada ao Instituto Nacional de Tecnologia da Informao ITI,

autarquia federal atualmente ligada Casa Civil da Presidncia da Repblica.

Logo, o ITI tambm conhecido como Autoridade Certificadora Raiz Brasileira.

A AC-Raiz s pode emitir certificados s ACs imediatamente subordinadas,

sendo vedada de emitir certificados a usurios finais.

Gabarito: item correto.

34. (CESPE/2010/CAIXA-NM1/ TCNICO BANCRIO/CARREIRA

ADMINISTRATIVA) PKI ou ICP o nome dado ao certificado que foi

emitido por uma autoridade certificadora.

Comentrios

PKI (Public Key Infrastrusture) a infraestrutura de chaves pblicas. A

ICP-Brasil um exemplo de PKI.

Gabarito: item errado.

35. (CESPE/2010/CAIXA-NM1/ TCNICO BANCRIO/CARREIRA

ADMINISTRATIVA) Um certificado digital pessoal, intransfervel e no

possui data de validade.

Comentrios

Um certificado digital um documento eletrnico que identifica pessoas,

fsicas ou jurdicas, URLs, contas de usurio, servidores

(computadores) dentre outras entidades. Este documento na verdade

uma estrutura de dados que contm a chave pblica do seu titular e outras

informaes de interesse. Contm informaes relevantes para a identificao

real da entidade a que visam certificar (CPF, CNPJ, endereo, nome, etc) e

informaes relevantes para a aplicao a que se destinam. O certificado

digital precisa ser emitido por uma autoridade reconhecida pelas partes

interessadas na transao. Chamamos essa autoridade de Autoridade

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 18

Certificadora, ou AC. Dentre as informaes que compem um certificado

temos:

Verso: indica qual formato de certificado est sendo seguido

Nmero de srie: identifica unicamente um certificado dentro do

escopo do seu emissor.

Algoritmo: identificador dos algoritmos de hash+assinatura utilizados

pelo emissor para assinar o certificado.

Emissor: entidade que emitiu o certificado.

Validade: data de emisso e expirao.

Titular: nome da pessoa, URL ou demais informaes que esto sendo

certificadas.

Chave pblica: informaes da chave pblica do titular.

Extenses: campo opcional para estender o certificado.

Assinatura: valor da assinatura digital feita pelo emissor.

Gabarito: item errado.

36. (CESPE/2010/UERN/TCNICO DE NVEL SUPERIOR-Adaptada)

Vrus, worms e cavalos-de-troia so exemplos de software

mal-intencionados que tm o objetivo de, deliberadamente, prejudicar o

funcionamento do computador. O firewall um tipo de malware que ajuda a

proteger o computador contra cavalos-de-troia.

Comentrios

Os vrus, worms e cavalos-de-troia so exemplos de software

mal-intencionados que tm o objetivo de, deliberadamente, prejudicar o

funcionamento do computador, e, consequentemente, o usurio!!

O cavalo de troia por exemplo "parece" ser inofensivo, quando na verdade no

!! um presente de grego (rs)!! Fica instalado no seu computador abrindo

portas para que a mquina seja acessada remotamente, pode funcionar como

um keylogger ao capturar as informaes digitadas no computador, etc,

portanto, a primeira parte da assertiva est correta.

A assertiva tornou-se falsa ao afirmar que o firewall um tipo de malware, um

absurdo! O malware (malicious software) um software destinado a se

infiltrar em um sistema de computador de forma ilcita, com o intuito de causar

algum dano ou roubo de informaes (confidenciais ou no), e no esse o

objetivo do firewall.

Gabarito: item errado.

37. (CESPE/2010/UERN/Agente Tcnico Administrativo) Uma das

formas de se garantir a segurana das informaes de um website no

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 19

coloc-lo em rede, o que elimina a possibilidade de acesso por pessoas

intrusas.

Comentrios

Colocar um site fora da rede significa que ningum ter acesso via rede ao

site, nem mesmo as pessoas autorizadas. Alm disso, no se esquea dos

acessos feitos localmente, direto na mquina onde o site est hospedado!

Gabarito: item errado.

38. (CESPE/2010/TRE-MT/Analista Judicirio - Tecnologia da

Informao) A segurana fsica objetiva impedir acesso no autorizado,

danos ou interferncia s instalaes fsicas e s informaes da

organizao. A proteo fornecida deve ser compatvel com os riscos

identificados, assegurando a preservao da confidencialidade da

informao.

Comentrios

No esquecer que alm da proteo lgica, deve existir a proteo fsica. De

nada adianta um sistema protegido dos acessos no autorizados via rede se

permitido o acesso fsico mquina. Um atacante pode incendiar, quebrar,

estragar, roubar e at invadir um sistema quando o mesmo no possui

controles fsicos.

Gabarito: item correto.

39. (CESPE/2010/TRE-MT/Analista Judicirio - Tecnologia da

Informao) Servios de no repudiao so tcnicas utilizadas para

detectar alteraes no autorizadas ou corrompimento dos contedos de

uma mensagem transmitida eletronicamente. Essas tcnicas, que tm como

base o uso de criptografia e assinatura digital, podem ajudar a estabelecer

provas para substanciar se determinado evento ou ao ocorreu.

Comentrios

No repdio ocorre quando no possvel ao emissor da mensagem negar a

autoria da mesma.

Gabarito: item errado.

40. (CESPE/2010/EMBASA/ANALISTA DE SANEAMENTO) Um firewall

em uma rede considerado uma defesa de permetro e consegue coibir

todo tipo de invaso em redes de computadores.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 20

Comentrios

O firewall, como o nome sugere (traduzindo = parede de fogo) uma barreira

tecnolgica entre dois pontos de uma rede, em que normalmente o nico

ponto de acesso entre a rede interna e a Internet. O firewall dever permitir

somente a passagem de trfego autorizado. Alm disso, tem a funo de filtrar

todo o trfego de rede que passa por ele, dizendo o que permitido e o que

bloqueado ou rejeitado.

Pode ser comparado com uma sequncia de perguntas e respostas. Por

exemplo, o firewall faz uma pergunta ao pacote de rede, se a resposta for

correta ele deixa passar o trfego ou encaminha a requisio a outro

equipamento, se a resposta for errada ele no permite a passagem ou ento

rejeita o pacote. O firewall no consegue coibir todos os tipos de invaso.

Um firewall qualquer nunca vai proteger uma rede de seus usurios internos,

independente da arquitetura, tipo, sistema operacional ou desenvolvedor, pois

os usurios podem manipular os dados dentro das corporaes das formas

mais variadas possveis, como exemplo, se utilizando de um pen drive, para

roubar ou passar alguma informao para um terceiro ou at mesmo para uso

prprio.

Um firewall nunca ir proteger contra servios ou ameaas totalmente novas,

ou seja, se hoje surgir um novo tipo de ataque spoofing, no necessariamente

esse firewall vai proteger desse tipo de ataque, pois uma nova tcnica

existente no mercado e at o final de sua implementao, no se tinha

conhecimento sobre a mesma, o que acarreta na espera de uma nova verso

que supra essa necessidade.

Um firewall tambm no ir proteger contra vrus, pois os vrus so pacotes de

dados como outros quaisquer. Para identificar um vrus necessria uma

anlise mais criteriosa, que onde o antivrus atua.

Gabarito: item errado.

41. (CESPE/2009/TRE/PR/Tcnico Judicirio Especialidade:

Operao de computadores) Firewalls so equipamentos tpicos do

permetro de segurana de uma rede, sendo responsveis pela deteco e

conteno de ataques e intruses.

Comentrios

Os firewalls so equipamentos tpicos do permetro de segurana de uma rede,

no entanto o IPS (Sistema de Preveno de Intruso) que faz a deteco de

ataques e intruses, e no o firewall!!

O firewall permite restringir o trfego de comunicao de dados entre a parte

da rede que est dentro ou antes do firewall, protegendo-a assim das

ameaas da rede de computadores que est fora ou depois do firewall. Esse

mecanismo de proteo geralmente utilizado para proteger uma rede menor

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 21

(como os computadores de uma empresa) de uma rede maior (como a

Internet).

Gabarito: item errado.

42. (CESPE/2008/TRT-1R/Analista Judicirio-Adaptada) Uma

caracterstica das redes do tipo VPN (virtual private networks) que elas

nunca devem usar criptografia, devido a requisitos de segurana e

confidencialidade.

Comentrios

Uma VPN (Virtual Private Network Rede Privada Virtual) uma rede

privada (no de acesso pblico!) que usa a estrutura de uma rede pblica

(como por exemplo, a Internet) para transferir seus dados (os dados devem

estar criptografados para passarem despercebidos e inacessveis pela

Internet). As VPNs so muito utilizadas para interligar filiais de uma mesma

empresa, ou fornecedores com seus clientes (em negcios eletrnicos) atravs

da estrutura fsica de uma rede pblica.

O trfego de dados levado pela rede pblica utilizando protocolos no

necessariamente seguros. VPNs seguras usam protocolos de criptografia

por tunelamento que fornecem a confidencialidade (sigilo), autenticao e

integridade necessrias para garantir a privacidade das comunicaes

requeridas. Quando adequadamente implementados, estes protocolos podem

assegurar comunicaes seguras atravs de redes inseguras.

Gabarito: item errado.

43. (CESPE/2010/MINISTRIO DA SADE /ANALISTA TCNICO-

ADMINISTRATIVO) Firewall o mecanismo usado em redes de

computadores para controlar e autorizar o trfego de informaes, por meio

do uso de filtros que so configurados de acordo com as polticas de

segurana estabelecidas.

Comentrios

A banca especificou corretamente o conceito para o termo firewall. Em outras

palavras, basicamente, o firewall um sistema para controlar o acesso s

redes de computadores, e foi desenvolvido para evitar acessos no autorizados

em uma rede local ou rede privada de uma corporao.

Um firewall deve ser instalado no ponto de conexo entre as redes, onde,

atravs de regras de segurana, controla o trfego que flui para dentro e para

fora da rede protegida.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 22

Deve-se observar que isso o torna um potencial gargalo para o trfego de

dados e, caso no seja dimensionado corretamente, poder causar atrasos e

diminuir a performance da rede.

Gabarito: item correto.

44. (CESPE/2010/TRE.BA/ANALISTA/Q.27) Firewall um recurso

utilizado para a segurana tanto de estaes de trabalho como de

servidores ou de toda uma rede de comunicao de dados. Esse recurso

possibilita o bloqueio de acessos indevidos a partir de regras

preestabelecidas.

Comentrios

Outra questo bem parecida com a anterior, que destaca claramente o

conceito de firewall! Vrios objetivos para a segurana de uma rede de

computadores podem ser atingidos com a utilizao de firewalls. Dentre eles

destacam-se:

segurana: evitar que usurios externos, vindos da Internet, tenham acesso

a recursos disponveis apenas aos funcionrios da empresa autorizados.

Com o uso de firewalls de aplicao, pode-se definir que tipo de informao

os usurios da Internet podero acessar (somente servidor de pginas e

correio eletrnico, quando hospedados internamente na empresa);

confidencialidade: pode ocorrer que empresas tenham informaes sigilosas

veiculadas publicamente ou vendidas a concorrentes, como planos de ao,

metas organizacionais, entre outros. A utilizao de sistemas de firewall de

aplicao permite que esses riscos sejam minimizados;

produtividade: comum os usurios de redes de uma corporao

acessarem sites na Internet que sejam improdutivos como sites de

pornografia, piadas, chat etc. O uso combinado de um firewall de aplicao

e um firewall de rede pode evitar essa perda de produtividade;

performance: o acesso Internet pode tornar-se lento em funo do uso

inadequado dos recursos. Pode-se obter melhoria de velocidade de acesso a

Internet mediante controle de quais sites podem ser visitados, quem pode

visit-los e em que horrios sero permitidos. A opo de gerao de

relatrios de acesso pode servir como recurso para anlise dos acessos.

Gabarito: item correto.

45. (CESPE/2010/UERN/TCNICO DE NVEL SUPERIOR-Adaptada)

Firewall um sistema constitudo de software e hardware que verifica

informaes oriundas da Internet ou de uma rede de computadores e que

permite ou bloqueia a entrada dessas informaes, estabelecendo, dessa

forma, um meio de proteger o computador de acesso indevido ou

indesejado.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 23

Comentrios

O firewall pode ser formado por um conjunto complexo de equipamentos e

softwares, ou somente baseado em software, o que j tornaria incorreta a

questo, no entanto, a banca optou pela anulao da questo.

A funo do firewall controlar o trfego entre duas ou mais redes, com o

objetivo de fornecer segurana, prevenir ou reduzir ataques ou invases s

bases de dados corporativas, a uma (ou algumas) das redes, que normalmente

tm informaes e recursos que no devem estar disponveis aos usurios

da(s) outra(s) rede(s). Complementando, no so todas as informaes

oriundas da Internet ou de uma rede de computadores que sero bloqueadas,

ele realiza a filtragem dos pacotes e, ento, bloqueia SOMENTE as

transmisses NO PERMITIDAS!

Gabarito: item anulado.

46. (CESPE/2010/TRE-BA/Tcnico Judicirio - rea Administrativa)

Uma das formas de bloquear o acesso a locais no autorizados e restringir

acessos a uma rede de computadores por meio da instalao de firewall, o

qual pode ser instalado na rede como um todo, ou apenas em servidores ou

nas estaes de trabalho.

Comentrios

O firewall uma das ferramentas da segurana da informao, que interage

com os usurios de forma transparente, permitindo ou no o trfego da rede

interna para a Internet, como da Internet para o acesso a qualquer servio que

se encontre na rede interna da corporao e/ou instituio. Desta forma todo o

trfego, tanto de entrada como de sada em uma rede, deve passar por este

controlador que aplica de forma implcita algumas das polticas de segurana

adotadas pela corporao.

Gabarito: item correto.

47. (CESPE/2004/POLCIA FEDERAL/REGIONAL/PERITO/REA 3/Q.

105) Um dos mais conhecidos ataques a um computador conectado a uma

rede o de negao de servio (DoS denial of service), que ocorre

quando um determinado recurso torna-se indisponvel devido ao de um

agente que tem por finalidade, em muitos casos, diminuir a capacidade de

processamento ou de armazenagem de dados.

Comentrios

No ataque de Negao de Servio (Denial of Service - DoS) o atacante

utiliza um computador, a partir do qual ele envia vrios pacotes ou

requisies de servio de uma vez, para tirar de operao um servio ou

computador(es) conectado(s) Internet, causando prejuzos. Para isso, so

usadas tcnicas que podem:

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 24

gerar uma sobrecarga no processamento de um computador, de modo

que o verdadeiro usurio do equipamento no consiga utiliz-lo;

gerar um grande trfego de dados para uma rede, ocasionando a

indisponibilidade dela;

indisponibilizar servios importantes de um provedor, impossibilitando o

acesso de seus usurios etc.

Gabarito: item correto.

48. (CESPE/2008/PRF/Policial Rodovirio Federal) O uso de firewall e

de software antivrus a nica forma eficiente atualmente de se

implementar os denominados filtros anti-spam.

Comentrios

Para se proteger dos spams temos que instalar um anti-spam, uma nova

medida de segurana que pode ser implementada independentemente do

antivrus e do firewall.

O uso de um firewall (filtro que controla as comunicaes que passam de uma

rede para outra e, em funo do resultado permite ou bloqueia seu passo),

software antivrus e filtros anti-spam so mecanismos de segurana

importantes.

Gabarito: item errado.

49. (CESPE/2008/PRF-POLICIAL RODOVIRIO FEDERAL-ADAPTADA)

Phishing e pharming so pragas virtuais variantes dos denominados

cavalos-de-tria, se diferenciando destes por precisarem de arquivos

especficos para se replicar e contaminar um computador e se

diferenciando, entre eles, pelo fato de que um atua em mensagens de e-

mail trocadas por servios de webmail e o outro, no.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 25

Comentrios

O Phishing (ou Phishing scam) e o Pharming (ou DNS Poisoining) no so

pragas virtuais. Phishing e Pharming so dois tipos de golpes na Internet, e,

portanto, no so variaes de um cavalo de troia (trojan horse) que se trata

de um programa aparentemente inofensivo que entra em seu computador na

forma de carto virtual, lbum de fotos, protetor de tela, jogo etc, e que,

quando executado (com a sua autorizao!), parece lhe divertir, mas, por trs

abre portas de comunicao do seu computador para que ele possa ser

invadido.

Normalmente consiste em um nico arquivo que necessita ser explicitamente

executado. Para evitar a invaso, fechando as portas que o cavalo de troia

abre, necessrio ter, em seu sistema, um programa chamado firewall.

Gabarito: item errado.

50. (CESPE/2008/PRF/Policial Rodovirio Federal) Se o sistema de

nomes de domnio (DNS) de uma rede de computadores for corrompido por

meio de tcnica denominada DNS cache poisoning, fazendo que esse

sistema interprete incorretamente a URL (uniform resource locator) de

determinado stio, esse sistema pode estar sendo vtima de pharming.

Comentrios

O DNS (Domain Name System Sistema de Nome de Domnio) utilizado

para traduzir endereos de domnios da Internet, como

www.pontodosconcursos.com.br, em endereos IP, como 200.234.196.65.

Imagine se tivssemos que decorar todos os IPs dos endereos da Internet

que normalmente visitamos!!

O Pharming envolve algum tipo de redirecionamento da vtima para sites

fraudulentos, atravs de alteraes nos servios de resoluo de nomes (DNS).

Complementando, a tcnica de infectar o DNS para que ele lhe direcione

para um site fantasma que idntico ao original.

Gabarito: item correto.

51. (CESPE/2008/PRF/Policial Rodovirio Federal) Quando enviado na

forma de correio eletrnico para uma quantidade considervel de

destinatrios, um hoax pode ser considerado um tipo de spam, em que o

spammer cria e distribui histrias falsas, algumas delas denominadas lendas

urbanas.

Comentrios

Os hoaxes (boatos) so e-mails que possuem contedos alarmantes ou

falsos e que, geralmente, tm como remetente ou apontam como autora da

mensagem alguma instituio, empresa importante ou rgo governamental.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 26

Atravs de uma leitura minuciosa deste tipo de e-mail, normalmente,

possvel identificar em seu contedo mensagens absurdas e muitas vezes sem

sentido.

Normalmente, os boatos se propagam pela boa vontade e solidariedade de

quem os recebe. Isto ocorre, muitas vezes, porque aqueles que o recebem:

confiam no remetente da mensagem; no verificam a procedncia da

mensagem; no checam a veracidade do contedo da mensagem.

Spam o envio em massa de mensagens de correio eletrnico (e-mails) NO

autorizadas pelo destinatrio.

Portanto, o hoax pode ser considerado um spam, quando for enviado em

massa para os destinatrios, de forma no-autorizada.

Gabarito: item correto.

52. (CESPE/2008/TRT-1R/Analista Judicirio) Os arquivos

denominados cookies, tambm conhecidos como cavalos de troia, so vrus

de computador, com inteno maliciosa, que se instalam no computador

sem a autorizao do usurio, e enviam, de forma automtica e

imperceptvel, informaes do computador invadido.

Comentrios

Cookies no so vrus, e sim arquivos lcitos que permitem a identificao do

computador cliente no acesso a uma pgina. Podem ser utilizados para guardar

preferncias do usurio, bem como informaes tcnicas como o nome e a

verso do browser do usurio.

Gabarito: item errado.

53. (CESPE/2008/TRT-1R/Analista Judicirio) Os programas

denominados worm so, atualmente, os programas de proteo contra vrus

de computador mais eficazes, protegendo o computador contra vrus,

cavalos de troia e uma ampla gama de softwares classificados como

malware.

Comentrios

O antivrus seria a resposta correta nesse item. O worm um tipo especfico

de malware.

Gabarito: item errado.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 27

54. (CESPE/2004/Polcia Rodoviria Federal)

Um usurio da Internet, desejando realizar uma pesquisa acerca das condies

das rodovias no estado do Rio Grande do Sul, acessou o stio do Departamento

de Polcia Rodoviria Federal http://www.dprf.gov.br , por meio do

Internet Explorer 6, executado em um computador cujo sistema operacional

o Windows XP e que dispe do conjunto de aplicativos Office XP. Aps algumas

operaes nesse stio, o usurio obteve a pgina Web mostrada na figura

acima, que ilustra uma janela do Internet Explorer 6. Considerando essa

figura, julgue os itens seguintes, relativos Internet, ao Windows XP, ao Office

XP e a conceitos de segurana e proteo na Internet. I. Sabendo que o mapa

mostrado na pgina Web consiste em uma figura no formato jpg inserida na

pgina por meio de recursos da linguagem HTML, ao se clicar com o boto

direito do mouse sobre esse objeto da pgina, ser exibido um menu que

disponibiliza ao usurio um menu secundrio contendo uma lista de opes

que permite exportar de forma automtica tal objeto, como figura, para

determinados aplicativos do Office XP que estejam em execuo

concomitantemente ao Internet Explorer 6. A lista de aplicativos do Office XP

disponibilizada no menu secundrio contm o Word 2002, o Excel 2002, o

Paint e o PowerPoint 2002.

Comentrios

Ao clicar com o boto direito do mouse aberto um menu de contexto, mas

no exibida a opo de exportar a figura para qualquer aplicativo do Office.

Tambm aparece outro erro na questo ao afirmar que o Paint faz parte do

pacote Office, o que no est correto.

Gabarito: item errado.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 28

55. (CESPE/2004/Polcia Rodoviria Federal) II. Para evitar que as

informaes obtidas em sua pesquisa, ao trafegarem na rede mundial de

computadores, do servidor ao cliente, possam ser visualizadas por quem

estiver monitorando as operaes realizadas na Internet, o usurio tem

disposio diversas ferramentas cuja eficincia varia de implementao para

implementao. Atualmente, as ferramentas que apresentam melhor

desempenho para a funcionalidade mencionada so as denominadas sniffers

e backdoors e os sistemas ditos firewall, sendo que, para garantir tal

eficincia, todas essas ferramentas fazem uso de tcnicas de criptografia

tanto no servidor quanto no cliente da aplicao Internet.

Comentrios

Os sniffers (capturadores de quadros) so dispositivos ou programas de

computador que capturam quadros nas comunicaes realizadas em uma rede

de computadores, armazenando tais quadros para que possam ser analisados

posteriormente por quem instalou o sniffer. Pode ser usado por um invasor

para capturar informaes sensveis (como senhas de usurios), em casos

onde estejam sendo utilizadas conexes inseguras, ou seja, sem criptografia.

O backdoor (porta dos fundos) um programa que, colocado no micro da

vtima, cria uma ou mais falhas de segurana, para permitir que o invasor que

o colocou possa facilmente voltar quele computador em um momento

seguinte.

Portanto, ao contrrio do que o item II afirma, os sniffers e backdoors no

sero utilizados para evitar que informaes sejam visualizadas na mquina.

Gabarito: item errado.

56. (CESPE/2004/Polcia Rodoviria Federal) III. Por meio da guia

Privacidade, acessvel quando Opes da Internet clicada no menu

, o usurio tem acesso a recursos de configurao do Internet

Explorer 6 que permitem definir procedimento especfico que o aplicativo

dever realizar quando uma pgina Web tentar copiar no computador do

usurio arquivos denominados cookies. Um cookie pode ser definido como

um arquivo criado por solicitao de uma pgina Web para armazenar

informaes no computador cliente, tais como determinadas preferncias do

usurio quando ele visita a mencionada pgina Web. Entre as opes de

configurao possveis, est aquela que impede que os cookies sejam

armazenados pela pgina Web. Essa opo, apesar de permitir aumentar,

de certa forma, a privacidade do usurio, poder impedir a correta

visualizao de determinadas pginas Web que necessitam da utilizao de

cookies.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 29

Comentrios

Ao acessar o menu Ferramentas -> Opes da Internet, e, em seguida, clicar

na aba (guia) Privacidade, pode-se definir o nvel de privacidade do Internet

Explorer, possibilitando ou no a abertura de determinadas pginas da Web. O

texto correspondente aos cookies est correto.

Gabarito: item correto.

57. (CESPE/2009-03/TRE-MG) A instalao de antivrus garante a

qualidade da segurana no computador.

Comentrios

O antivrus uma das medidas que podem ser teis para melhorar a

segurana do seu equipamento, desde que esteja atualizado.

Gabarito: item errado.

58. (CESPE/2009-03/TRE-MG) Toda intranet consiste em um ambiente

totalmente seguro porque esse tipo de rede restrito ao ambiente interno

da empresa que implantou a rede.

Comentrios

No podemos afirmar que a intranet de uma empresa totalmente segura,

depende de como foi implementada.

Gabarito: item errado.

59. (CESPE/2009-03/TRE-MG) O upload dos arquivos de atualizao

suficiente para a atualizao do antivrus pela Internet.

Comentrios

O upload implica na transferncia de arquivo do seu computador para um

computador remoto na rede, o que no o caso da questo.

Gabarito: item errado.

60. (CESPE/2009-03/TRE-MG) O upload das assinaturas dos vrus

detectados elimina-os.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 30

Comentrios

Existem dois modos de transferncia de arquivo: upload e download.

O upload o termo utilizado para designar a transferncia de um dado de um

computador local para um equipamento remoto.

O download o contrrio, termo utilizado para designar a transferncia de

um dado de um equipamento remoto para o seu computador.

Exemplo:

-se queremos enviar uma informao para o servidor de FTP -> estamos

realizando um upload;

-se queremos baixar um arquivo mp3 de um servidor -> estamos fazendo

download.

No ser feito upload de assinaturas de vrus para a mquina do usurio. Um

programa antivrus capaz de detectar a presena de malware (vrus, vermes,

cavalos de troia etc.) em e-mails ou arquivos do computador. Esse utilitrio

conta, muitas vezes, com a vacina capaz de matar o malware e deixar o

arquivo infectado sem a ameaa.

Gabarito: item errado.

61. (CESPE/2009/TRE-MG) Os antivrus atuais permitem a atualizao de

assinaturas de vrus de forma automtica, sempre que o computador for

conectado Internet.

Comentrios

Alguns fornecedores de programas antivrus distribuem atualizaes regulares

do seu produto. Muitos programas antivrus tm um recurso de atualizao

automtica. Quando o programa antivrus atualizado, informaes sobre

novos vrus so adicionadas a uma lista de vrus a serem verificados. Quando

no possui a vacina, ele, pelo menos, tem como detectar o vrus, informando

ao usurio acerca do perigo que est iminente.

Gabarito: item correto.

62. (CESPE/2009/ANATEL/TCNICO ADMINISTRATIVO) Com o

desenvolvimento da Internet e a migrao de um grande nmero de

sistemas especializados de informao de grandes organizaes para

sistemas de propsito geral acessveis universalmente, surgiu a

preocupao com a segurana das informaes no ambiente da Internet.

Acerca da segurana e da tecnologia da informao, julgue o item seguinte.

A disponibilidade e a integridade so itens que caracterizam a segurana da

informao. A primeira representa a garantia de que usurios autorizados

tenham acesso a informaes e ativos associados quando necessrio, e a

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 31

segunda corresponde garantia de que sistemas de informaes sejam

acessveis apenas queles autorizados a acess-los.

Comentrios

O trecho que define a disponibilidade como "a garantia de que usurios

autorizados tenham acesso a informaes e ativos associados quando

necessrio" est correto, no entanto, a afirmativa de que a integridade "a

garantia de que sistemas de informaes sejam acessveis apenas queles

autorizados a acess-los" falsa (nesse caso o termo correto seria

confidencialidade!).

A disponibilidade garante que a informao e todos os canais de acesso ela

estejam sempre disponveis quando um usurio autorizado quiser acess-la.

Como dica para memorizao, temos que a confidencialidade o segredo e a

disponibilidade poder acessar o segredo quando se desejar!!

J a integridade garante que a informao deve ser mantida na condio em

que foi liberada pelo seu proprietrio, garantindo a sua proteo contra

mudanas intencionais, indevidas ou acidentais a informao. Em outras

palavras, a informao deve manter todas as caractersticas originais durante

sua existncia. Estas caractersticas originais so as estabelecidas pelo

proprietrio da informao quando da criao ou manuteno da informao

(se a informao for alterada por quem possui tal direito, isso no invalida a

integridade, ok!!).

Gabarito: item errado.

63. (CESPE/2009/IBAMA/ANALISTA AMBIENTAL) Para criar uma cpia

de segurana da planilha, tambm conhecida como backup, suficiente

clicar a ferramenta .

Comentrios

Backup refere-se cpia de dados de um dispositivo para o outro com o

objetivo de posteriormente os recuperar (os dados), caso haja algum

problema. Essa cpia pode ser realizada em vrios tipos de mdias, como CDs,

DVSs, fitas DAT etc de forma a proteg-los de qualquer eventualidade. O boto

utilizado para salvar um documento!!

Gabarito: item errado.

64. (CESPE/2009/MMA) Antivrus, worms, spywares e crackers so

programas que ajudam a identificar e combater ataques a computadores

que no esto protegidos por firewalls.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 32

Comentrios

Os antivrus so programas de proteo contra vrus de computador bastante

eficazes, protegendo o computador contra vrus, cavalos de troia e uma ampla

gama de softwares classificados como malware. Como exemplos cita-se

McAfee Security Center Antivrus, Panda Antivrus, Norton Antivrus, Avira

Antivir Personal, AVG etc.

J os worms e spywares so programas classificados como malware, tendo-se

em vista que executam aes mal-intencionadas em um computador!!

Worms: so programas parecidos com vrus, mas que na

verdade so capazes de se propagarem automaticamente

atravs de redes, enviando cpias de si mesmo de computador

para computador (observe que os worms apenas se copiam,

no infectam outros arquivos, eles mesmos so os arquivos!!).

Alm disso, geralmente utilizam as redes de comunicao para infectar

outros computadores (via e-mails, Web, FTP, redes das empresas etc).

Diferentemente do vrus, o worm no embute cpias de si mesmo em

outros programas ou arquivos e no necessita ser explicitamente executado

para se propagar. Sua propagao se d atravs da explorao de

vulnerabilidades existentes ou falhas na configurao de softwares

instalados em computadores.

Spyware: programa que tem por finalidade monitorar as atividades de um

sistema e enviar as informaes coletadas para terceiros.

Os Crackers so indivduos dotados de sabedoria e habilidade para

desenvolver ou alterar sistemas, realizar ataques a sistemas de computador,

programar vrus, roubar dados bancrios, informaes, entre outras aes

maliciosas.

Gabarito: item errado.

65. (CESPE/2009/MMA) A responsabilidade pela segurana de um

ambiente eletrnico dos usurios. Para impedir a invaso das mquinas

por vrus e demais ameaas segurana, basta que os usurios no

divulguem as suas senhas para terceiros.

Comentrios

Tanto a empresa que cria e hospeda o ambiente eletrnico, quanto os usurios

desse ambiente, devem entender a importncia da segurana, atuando como

guardies da rede!!

Gabarito: item errado.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 33

66. (CESPE/2002/POLCIA FEDERAL/PERITO: REA 3 .

COMPUTAO/Q. 48) Sistemas criptogrficos so ditos simtricos ou de

chave secreta quando a chave utilizada para cifrar a mesma utilizada para

decifrar. Sistemas assimtricos ou de chave pblica utilizam chaves

distintas para cifrar e decifrar. Algoritmos simtricos so geralmente mais

eficientes computacionalmente que os assimtricos e por isso so preferidos

para cifrar grandes massas de dados ou para operaes online.

Comentrios

A criptografia de chave simtrica (tambm chamada de criptografia de

chave nica, ou criptografia privada, ou criptografia convencional)

utiliza APENAS UMA chave para encriptar e decriptar as mensagens. Assim,

como s utiliza UMA chave, obviamente ela deve ser compartilhada entre o

remetente e o destinatrio da mensagem.

Para ilustrar os sistemas simtricos, podemos usar a imagem de um cofre, que

s pode ser fechado e aberto com uso de uma chave. Esta pode ser, por

exemplo, uma combinao de nmeros. A mesma combinao abre e fecha o

cofre. Para criptografar uma mensagem, usamos a chave (fechamos o cofre) e

para decifr-la utilizamos a mesma chave (abrimos o cofre).

Os sistemas simtricos tm o problema em relao distribuio de chaves,

que devem ser combinadas entre as partes antes que a comunicao segura se

inicie. Esta distribuio se torna um problema em situaes em que as partes

no podem se encontrar facilmente. Mas h outros problemas: a chave pode

ser interceptada e/ou alterada em trnsito por um inimigo.

Na criptografia simtrica (ou de chave nica) tanto o emissor

quanto o receptor da mensagem devem conhecer a chave utilizada!!

Nos algoritmos de criptografia assimtrica (criptografia de chave

pblica) utilizam DUAS chaves DIFERENTES, uma PBLICA (que pode ser

distribuda) e uma PRIVADA (pessoal e intransfervel). Assim, nesse mtodo

cada pessoa ou entidade mantm duas chaves: uma pblica, que pode ser

divulgada livremente, e outra privada, que deve ser mantida em segredo pelo

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 34

seu dono. As mensagens codificadas com a chave pblica s podem ser

decodificadas com a chave privada correspondente.

Do ponto de vista do custo computacional, os sistemas simtricos

apresentam melhor desempenho que os sistemas assimtricos, e isso j

foi cobrado em provas vrias vezes!

Gabarito: item correto.

Consideraes Finais

Por hoje ficamos por aqui.

Espero que esse material, feito com todo o carinho, ajude-o a entender melhor

o funcionamento das ameaas virtuais e principais medidas de segurana que

devem ser adotadas para se proteger dessas ameaas, e o ajude a acertar as

questes de segurana da sua prova!

Fiquem com Deus, e at a nossa prxima aula aqui no Ponto!!

Um grande abrao,

Prof

a

Patrcia Lima Quinto

Bibliografia

QUINTO, PATRCIA LIMA. Notas de aula, 2011.

QUINTO, PATRCIA LIMA. Informtica-FCC-Questes Comentadas e

Organizadas por Assunto, 2. Edio. Ed. Gen/Mtodo, 2012.Novo!

CERTBR. Disponvel em: <http://cartilha.cert.br/ >.2006. Acesso em: jan.

2012.

CHESWICK, W. R., BELLOVIN, S. M. e RUBIN, A. D. Firewalls e Segurana

na Internet: repelindo o hacker ardiloso. Ed. Bookman, 2 Ed., 2005.

GUIMARES, A. G., LINS, R. D. e OLIVEIRA, R. Segurana com Redes

Privadas Virtuais (VPNs). Ed. Brasport, Rio de Janeiro, 2006.

IMONIANA, J. o. Auditoria de Sistemas de Informaes.

Infowester. Disponvel em: http://www.infowester.com.br.

INFOGUERRA. Vrus de celular chega por mensagem multimdia. 2005.

Disponvel em: http://informatica.terra.com.br/interna/0,,OI484399-

EI559,00.html. Acesso em: dez. 2011.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 35

Lista de Questes Apresentadas na Aula

1. (CESPE/TJ-ES/CBNS1_01/Superior/2011)Tecnologias como a

biometria por meio do reconhecimento de digitais de dedos das mos ou o

reconhecimento da ris ocular so exemplos de aplicaes que permitem

exclusivamente garantir a integridade de informaes.

2. (CESPE/TJ-ES/CBNS1_01/Superior/2011) Um filtro de phishing uma

ferramenta que permite criptografar uma mensagem de email cujo teor,

supostamente, s poder ser lido pelo destinatrio dessa mensagem.

3. (CESPE/TJ-ES/CBNS1_01/Superior/2011) O conceito de

confidencialidade refere-se a disponibilizar informaes em ambientes

digitais apenas a pessoas para as quais elas foram destinadas, garantindo-

se, assim, o sigilo da comunicao ou a exclusividade de sua divulgao

apenas aos usurios autorizados.

4. (CESPE/TJ-ES/CBNM1_01/Nvel Mdio/2011) necessrio sempre

que o software de antivrus instalado no computador esteja atualizado e

ativo, de forma a se evitar que, ao se instalar um cookie no computador do

usurio, essa mquina fique, automaticamente, acessvel a um usurio

intruso (hacker), que poder invadi-la.

5. (CESPE/TJ-ES/CBNM1_01/Nvel Mdio/2011) Os pop-ups so vrus

que podem ser eliminados pelo chamado bloqueador de pop-ups, se este

estiver instalado na mquina. O bloqueador busca impedir, por exemplo,

que esse tipo de vrus entre na mquina do usurio no momento em que ele

consultar um stio da Internet.

6. (CESPE/Tcnico Administrativo - MPU/2010) De acordo com o

princpio da disponibilidade, a informao s pode estar disponvel para os

usurios aos quais ela destinada, ou seja, no pode haver acesso ou

alterao dos dados por parte de outros usurios que no sejam os

destinatrios da informao.

7. (CESPE/TJ-ES/CBNM1_01/Nvel Mdio/2011) Confidencialidade,

disponibilidade e integridade da informao, que so conceitos importantes

de segurana da informao em ambiente digital, devem estar presentes na

gesto e no uso de sistemas de informao, em benefcio dos cidados e

dos fornecedores de solues.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 36

8. (CESPE/Nvel Superior - STM/2011) Um firewall pessoal instalado no

computador do usurio impede que sua mquina seja infectada por

qualquer tipo de vrus de computador.

9. (CESPE/Analista Judicirio - Tecnologia da Informao-TRE-

MT/2010) A confidencialidade tem a ver com salvaguardar a exatido e a

inteireza das informaes e mtodos de processamento. Para tanto,

necessrio que os processos de gesto de riscos identifiquem, controlem,

minimizem ou eliminem os riscos de segurana que podem afetar sistemas

de informaes, a um custo aceitvel.

10. (CESPE/ANALISTA- TRE.BA/2010) Confidencialidade, disponibilidade

e integridade da informao so princpios bsicos que orientam a definio

de polticas de uso dos ambientes computacionais. Esses princpios so

aplicados exclusivamente s tecnologias de informao, pois no podem ser

seguidos por seres humanos.

11. (CESPE/Analista de Saneamento/Analista de Tecnologia da

Informao Desenvolvimento - EMBASA/2010) O princpio da

autenticao em segurana diz que um usurio ou processo deve ser

corretamente identificado. Alm disso, todo processo ou usurio autntico

est automaticamente autorizado para uso dos sistemas.

12. (CESPE/Tcnico Administrativo - ANATEL/2009) Com o

desenvolvimento da Internet e a migrao de um grande nmero de

sistemas especializados de informao de grandes organizaes para

sistemas de propsito geral acessveis universalmente, surgiu a

preocupao com a segurana das informaes no ambiente da Internet.

Acerca da segurana e da tecnologia da informao, julgue o item a seguir.

-> A disponibilidade e a integridade so itens que caracterizam a segurana

da informao. A primeira representa a garantia de que usurios

autorizados tenham acesso a informaes e ativos associados quando

necessrio, e a segunda corresponde garantia de que sistemas de

informaes sejam acessveis apenas queles autorizados a acess-los.

(CESPE/Escrivo de Polcia Federal/2010)

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 37

Considerando a figura acima, que apresenta uma janela com algumas

informaes da central de segurana do Windows de um sistema

computacional (host) de uso pessoal ou corporativo, julgue os trs prximos

itens, a respeito de segurana da informao.

13. (CESPE/2010/Escrivo de Polcia Federal) A atualizao automtica

disponibilizada na janela exibida acima uma funo que est mais

relacionada distribuio de novas funes de segurana para o sistema

operacional do que distribuio de novos patches (remendos) que

corrijam as vulnerabilidades de cdigo presentes no sistema operacional.

14. (CESPE/2010/Escrivo de Polcia Federal) Na figura acima, o

firewall assinalado como ativado, em sua configurao padro, possui um

conjunto maior de regras para bloqueio de conexes originadas de fora do

computador do que para as conexes originadas de dentro do computador.

15. (CESPE/2010/Escrivo de Polcia Federal) A configurao da

proteo contra malwares exposta na figura indica que existe no host uma

base de assinaturas de vrus instalada na mquina.

16. (CESPE/2010/Caixa/Tcnico Bancrio) A assinatura digital facilita a

identificao de uma comunicao, pois baseia-se em criptografia simtrica

de uma nica chave.

INFORMTICA EM EXERCCIOS P/ POLCIA FEDERAL

PROF

a

. PATRCIA LIMA QUINTO

Prof

a

Patrcia Lima Quinto www.pontodosconcursos.com.br 38

17. (CESPE/2010/Caixa/Tcnico Bancrio) O destinatrio de uma

mensagem assinada utiliza a chave pblica do remetente para garantir que

essa mensagem tenha sido enviada pelo prprio remetente.

18. (CESPE/2010/Caixa/Tcnico Bancrio/Administrativo) Uma

autoridade de registro emite o par de chaves do usurio que podem ser

utilizadas tanto para criptografia como para assinatura de mensagens

eletrnicas.

19. (CESPE/Tcnico Judicirio/Programao de Sistemas - TRE-

MT/2010) Disponibilidade a garantia de que o acesso informao seja

obtido apenas por pessoas autorizadas.

20. (CESPE/TRE-MT/Tcnico Judicirio - Programao de

Sistemas/2010) Confidencialidade a garantia de que os usurios

autorizados obtenham acesso informao e aos ativos correspondentes

sempre que necessrio.

21. (CESPE/UERN/Agente Tcnico Administrativo/2010) A

disponibilidade da informao a garantia de que a informao no ser

alterada durante o trnsito entre o emissor e o receptor, alm da garantia

de que ela estar disponvel para uso nesse trnsito.

22. (CESPE/AGU/Contador/2010) Um arquivo criptografado fica

protegido contra contaminao por vrus.

23. (CESPE/UERN/Agente Tcnico Administrativo/2010) Cavalo de