Académique Documents

Professionnel Documents

Culture Documents

NP Spy of The Tiger

Transféré par

Tecnología 21Titre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

NP Spy of The Tiger

Transféré par

Tecnología 21Droits d'auteur :

Formats disponibles

El tigre acecha desde 2008 para aprovechar

vulnerabilidades y atacar

El grupo de atacantes PittyTiger utiliza una variedad de malware y herramientas y

aprovecha la ingeniera social para enviar emails spearphish y presentar pginas web

falsas.

FireEye, Inc. (NASDAQ: FEYE), lder en frenar los ciberataques avanzados de hoy en da, ha dado

a conocer un reciente informe que documenta un grupo de atacantes conocidos como "PittyTiger"

que parece haber estado activo desde al menos 2011. La compaa ha monitoreado las

actividades de este grupo y cree que tambin ellos estn operando desde China, sin embargo,

estos puede haber estado operando desde 2008.

Este grupo aprovecha la ingeniera social para enviar emails spearphish y presentar pginas web

falsas a sus objetivos. Los atacantes utilizan una variedad de malware y herramientas con el fin de

mantener comando y control y se mueven lateralmente a travs de las redes de sus objetivos.

En un reciente ataque contra una empresa francesa, los atacantes enviaron mensajes sencillos y

directos en francs e ingls desde direcciones gratuitas de correo electrnico utilizando los

nombres de empleados actuales de las empresas que tenan como objetivo.

FireEye tambin ha observado a este grupo utilizando un kit de phishing de correo electrnico de

Yahoo!, con las pginas de phishing para mltiples regiones y en varios idiomas.

Los documentos maliciosos aprovechan versiones vulnerables de Microsoft Office. Los atacantes

utilizaron dos vulnerabilidades diferentes: CVE-2012-0158 y CVE-2014-1761. Los documentos que

vulneran con CVE-2012-0158 parecen haber sido construidos utilizando una herramienta que deja

los metadatos que indican que el autor es "Tran Duy Linh". (Este constructor se ha compartido a

travs de mltiples grupos de amenazas que de otra manera seran inconexos).

El segundo constructor, conocido como Jdoc, se utiliza para crear documentos que vulneran con

CVE-2014-1761. Ambos constructores son tambin utilizados por una variedad de grupos de

amenaza que de otro modo no tendran conexin.

El constructor Jdoc permite al atacante especificar el ejecutable que se lanza despus de la

explotacin, as como un documento de "seuelo" que se abre despus de la explotacin, de

manera que el objetivo no sospecha se ha producido algo malicioso.

Este grupo de amenaza utiliza un malware de primera fase conocido como Backdoor.APT.Pgift

(tambin conocido como Troj/ReRol.A) que se lanza a travs de documentos maliciosos y se

conecta de nuevo a C2. Este malware comunica alguna informacin sobre el equipo afectado, sin

embargo, su funcin principal es entregar un malware de segunda fase en el ordenador

comprometido.

Constructor Backdoor.APT.Pgift

Durante la investigacin de FireEye, la compaa descubri que el constructor se utiliza junto con

el malware Backdoor.APT.Pgift. Este constructor se utiliza para crear y probar los archivos que se

colocan en el servidor C2.

El constructor crea tres archivos:

25dd831ae7d720998a3e3a8d205ab684 dr.asp

4b89c31d1d7744bcf5049d582d35e717 Install-Dll.bat

e738286a0031621d50aeb5fc1d95d7a4 JHttpSrv.dll

El archivo dr.asp se coloca en un servidor web; este es el archivo que el malware gua en sistemas

comprometidos. Contiene funcionalidad para recuperar la direccin IP del host comprometido y

devolver un ejecutable de segunda fase ya sea de 32 bits o de 64 bits, dependiendo del entorno

del host comprometido.

El archivo Install-Dll.bat simplemente instala JHttpSrv.dll ejecutando el comando:

regsrv jhttpsrv

El JHttpSrv.dll maneja los datos entrantes codificados, entrantes de equipos comprometidos.

Estos datos se escriben en un archivo de texto en un directorio llamado "log" con el siguiente

formato:

IP Address-YYYYMMDD-HHMMSS.[3 digits].txt

Estos datos contienen informacin sobre el sistema comprometido incluyendo:

Nombre del host

Nombre de usuario

Tipo de sistema (32-bin or 64-bit)

Sistema operativo

Organizacin

Propietario

Puertos y Procesos

Software corriendo

Software instalado

Configuracin de red

Aunque esta herramienta tiene algunas capacidades de recopilacin de informacin, es ante todo

un "downloader", diseado para empujar la segunda etapa de malware a un sistema

comprometido.

El malware Backdoor.APT.Pgift parece haber sido utilizado en un ataque anterior contra un objetivo

en Taiwn. Aunque el correo electrnico es de septiembre de 2010, el correo electrnico actual

parece haber sido enviado en enero de 2014. El archivo adjunto malicioso .doc

(4c350726bb7773f0ac98bdd665ef93dc) vulnera CVE-2012-0158 para lanzar

f3b1a1c18c783c2e949e68f0dd047eae. La red de comunicacin es:

POST /pgift.asp HTTP/1.1

Content-Length: 9637

User-Agent: Mozilla/4.0 (compatible;)

Host: 113.10.221.196:8080

Connection: Keep-Alive

Cache-Control: no-cache

Aunque el malware es el mismo, esta versin utiliza el nombre de archivo "pgift.asp" en lugar de

"dr.asp". Se han observado ataques contra objetivos en Taiwn utilizando correos electrnicos de

phishing escritos en chino tradicional. El uso repetido de los dominios .Tw como servidores de

comando y control puede indicar un inters en Taiwn tambin.

El grupo PittyTiger utiliza una variedad de otros malware, incluyendo:

Backdoor.APT.Colt (tambin conocido como CT RAT) - Probablemente este malware es utilizado

como una puerta trasera de la segunda etapa. El comportamiento de esta muestra es similar al

"viejo" PittyTiger pero es distinto. Los lo tienen etiquetado como PittyTiger v.1.3 y utiliza una

interfaz que muestra la informacin del sistema asociada con el equipo comprometido y

proporciona al atacante un shell remoto. Los atacantes pueden estar utilizando este malware de

segunda etapa.

Backdoor.APT.PittyTiger - Este malware es el clsico malware PittyTiger (PittyTigerV1.0) que

fue muy usado por este grupo en 2012-2013. Este malware permite a los atacantes utilizan un shell

remoto, cargar y descargar archivos y realizar capturas de pantalla.

Backdoor.APT.Lurid (tambin conocido como MM RAT / Troj/Goldsun-B) - Este malware es una

variante del malware Enfal/Lurid que ha sido utilizado por una variedad de diferentes grupos desde

por lo menos 2006. Esta variante tiene la misma funcionalidad, pero los nombres de los archivos

han sido cambiados. Hemos observado que el malware Enfal/Lurid utilizado desde 2011 y en

conjunto con el Backdoor.APT.Pgift como la carga til de un documento malicioso utilizado en los

ataques spearphishing. Tambin parece como si los atacantes lo utilizan como malware de

segunda fase.

Variantes Gh0st - El informe de Cassidian Cyber Security revela que tambin los atacantes estn

utilizando variantes de Gh0st RAT, un RAT muy conocido utilizado por una variedad de diferentes

atacantes. Estas variantes se conocen como Paladin RAT y Leo RAT.

PoisonIvy - Creemos que este grupo utiliz el malware Poison Ivy durante 2008-2009. Se

analizaron muestras de Poison Ivy que se conectan a los nombres de dominio utilizados por este

grupo. Las muestras se recogieron en 2008 y 2009 (una de las muestras con la fecha de

compilacin en 2008 se present a Virustotal en 2008, lo que nos lleva a creer que las marcas de

tiempo no han sido alteradas).

El grupo PittyTiger utiliza una variedad de malware para lograr sus objetivos. FireEye no ha

observado a estos atacantes utilizando vulnerabilidades del da cero; ms bien, parecen adquirir

acceso a los constructores estn distribuidos ms ampliamente que se pueden utilizar para crear

documentos maliciosos.

Agradecimientos

Nos gustara dar las gracias a Alex Lanstein, Jen Kolde, Jonathan Wrolstad, Ned Moran y

Thoufique Haq.

Muestras

Backdoor.APT.Pgift

5e2360a8c4a0cce1ae22919d8bff49fd

f74a7a7f43dfce7ff2851baefe19ef63

05de3bfb5da1dcf08f9ca0bd589364bf

5e2360a8c4a0cce1ae22919d8bff49fd

79e48961d1ee982a466d222671a42ccb

bf95e89906b8a17fd611002660ffff32

ed35e43142b42b57f518197d930471d9

5e2360a8c4a0cce1ae22919d8bff49fd

Backdoor.APT.Colt

f65dc0b3eeb3c393e89ab49a3fac95a8

Backdoor.APT.Lurid

b72cf03822cd03a4923195cb7db9ac41

eb658d398ac54236564dd52b23943736

728d6d3c98b17de3261eaf76b9c3eb7a

735d37a1fde0f8d8924a70e9101c45b1

9712235ba979ef5a23db3ebdc41d9a02

d4be094c7f767fc6d9eda1665d536484

Backdoor.APT.Pittytiger

1097a30d91b0e8adaec8951fb639ffe0

1f7796e76427c96d57086fcf797518f7

0618961c6abf67670658c659a4b3897f

370e2ebe5d72678affd39264a0d2fedd

55e456339936a56c73a7883ea1ddb672

55e456339936a56c73a7883ea1ddb672

7fade5e7576cc72559c62660371279e8

fa53ca3339bb5619f6e39215a4697b52

1cea8afd101ab50087122231acf88407

26be2cbb00158dfab6c81976d93748e8

ce15fa3338b7fe780e85c511d5e49a98

a494010a51705f7720d3cd378a31733a

Poison Ivy

ae35a23cb418af084d10820bb0eae1d8

99a5fd0eba39efc9cba880d9629217e0

a2494e1e528c4a973232d027172bee44

FireEye ha creado una plataforma de seguridad especialmente diseada, basada en mquina

virtual, que proporciona proteccin contra amenazas en tiempo real a las empresas y gobiernos en

todo el mundo en contra de la prxima generacin de ataques cibernticos. Estos ataques

cibernticos sofisticados eluden fcilmente las defensas tradicionales basadas en firmas, como los

firewalls de prxima generacin, IPS, antivirus y gateways. La Plataforma de Prevencin de

Amenazas de FireEye proporciona en tiempo real, proteccin contra amenazas dinmicas, sin el

uso de firmas para proteger a una organizacin a travs de los vectores de amenazas primarias y a

travs de las diferentes etapas del ciclo de vida de un ataque. El ncleo de la plataforma FireEye

es un motor de ejecucin virtual, complementado por la inteligencia de amenazas dinmicas, para

identificar y bloquear los ataques cibernticos en tiempo real. FireEye cuenta con ms de 2.200

clientes en ms de 60 pases, incluyendo ms de 130 de las compaas Fortune 500.

###

2014 FireEye, Inc. All rights reserved. FireEye is a registered trademark or trademark of FireEye,

Inc. in the United States and other countries. All other brands, products, or service names are or

may be trademarks or service marks of their respective owners.

Vous aimerez peut-être aussi

- Panorama de Amenazas en AL - 2021Document23 pagesPanorama de Amenazas en AL - 2021Tecnología 21Pas encore d'évaluation

- Zebra - Retail Vision Study ESPDocument12 pagesZebra - Retail Vision Study ESPTecnología 21Pas encore d'évaluation

- Reporte Sostenibilidad Entel 2016Document59 pagesReporte Sostenibilidad Entel 2016Tecnología 21Pas encore d'évaluation

- Informe Tendencias de Talento 2021 LLYCDocument26 pagesInforme Tendencias de Talento 2021 LLYCTecnología 21Pas encore d'évaluation

- Habilidades Directivas para La Transformación Digital en Perú 2018Document36 pagesHabilidades Directivas para La Transformación Digital en Perú 2018Tecnología 21100% (1)

- KAYAK Mobile Report PerúDocument19 pagesKAYAK Mobile Report PerúTecnología 21Pas encore d'évaluation

- Kingston y HyperX Cierran El Año Con Productos para Todos Los Gustos y preferencias-PERUDocument4 pagesKingston y HyperX Cierran El Año Con Productos para Todos Los Gustos y preferencias-PERUTecnología 21Pas encore d'évaluation

- 10 Datos A Considerar Previos A La Implementación de La FEDocument2 pages10 Datos A Considerar Previos A La Implementación de La FETecnología 21Pas encore d'évaluation

- Eagle-360 de Goodyear Neumático Prototipo Catalogado Como Uno de Los Mejores Inventos de 2016 Por La Revista TimeDocument2 pagesEagle-360 de Goodyear Neumático Prototipo Catalogado Como Uno de Los Mejores Inventos de 2016 Por La Revista TimeTecnología 21Pas encore d'évaluation

- ESET Intelligence Labs-Ransomware PreventionDocument3 pagesESET Intelligence Labs-Ransomware PreventionTecnología 21Pas encore d'évaluation

- Micrositio-Familia EOS Rebel de Canon, La Cámara de Tu GeneraciónDocument2 pagesMicrositio-Familia EOS Rebel de Canon, La Cámara de Tu GeneraciónTecnología 21Pas encore d'évaluation

- PR Smart Shopper PeDocument2 pagesPR Smart Shopper PeTecnología 21Pas encore d'évaluation

- ART Intel Security - Nuevas Defensas Dinámicas para Untos Terminales Seguridad de Próxima GeneraciónDocument3 pagesART Intel Security - Nuevas Defensas Dinámicas para Untos Terminales Seguridad de Próxima GeneraciónTecnología 21Pas encore d'évaluation

- ESET Acerca Consejos para Disfrutar El Cyber Monday de Manera SeguraDocument3 pagesESET Acerca Consejos para Disfrutar El Cyber Monday de Manera SeguraTecnología 21Pas encore d'évaluation

- VideollamadasDocument2 pagesVideollamadasTecnología 21Pas encore d'évaluation

- UTEC NP Convenio CITE EnergiaDocument2 pagesUTEC NP Convenio CITE EnergiaTecnología 21Pas encore d'évaluation

- Art. - La Realidad Virtual Una Oportunidad Viable para TodosDocument3 pagesArt. - La Realidad Virtual Una Oportunidad Viable para TodosTecnología 21Pas encore d'évaluation

- Chroma Squad - Announcement - FINAL - Saban Edit Es FinalDocument2 pagesChroma Squad - Announcement - FINAL - Saban Edit Es FinalTecnología 21Pas encore d'évaluation

- NP Bitel Recibió La Visita Del Presidente de Vietnam Por Motivo de La Cumbre APEC 2016Document1 pageNP Bitel Recibió La Visita Del Presidente de Vietnam Por Motivo de La Cumbre APEC 2016Tecnología 21Pas encore d'évaluation

- Peru C11Document156 pagesPeru C11Sarita Rodriguez MirandaPas encore d'évaluation

- NP Intel Security - Intel Security Diseña Estrategia para Proteger La Nueva Economía DigitalDocument5 pagesNP Intel Security - Intel Security Diseña Estrategia para Proteger La Nueva Economía DigitalTecnología 21Pas encore d'évaluation

- Los Televisores Samsung UHD 2016 Reciben La Certificación Top UHD Standards de Digital EuropeDocument2 pagesLos Televisores Samsung UHD 2016 Reciben La Certificación Top UHD Standards de Digital EuropeTecnología 21Pas encore d'évaluation

- Epson Se Posiciona Como Marca Número Uno en Proyectores de Fósforo LáserDocument2 pagesEpson Se Posiciona Como Marca Número Uno en Proyectores de Fósforo LáserTecnología 21Pas encore d'évaluation

- Kaspersky Lab El Spam y PhishingDocument4 pagesKaspersky Lab El Spam y PhishingTecnología 21Pas encore d'évaluation

- Nuevas Oportunidades y Tecnología para Desarrolladores y Entusiastas de Drones - 1Document2 pagesNuevas Oportunidades y Tecnología para Desarrolladores y Entusiastas de Drones - 1Tecnología 21Pas encore d'évaluation

- Nuevas Oportunidades y Tecnología para Desarrolladores y Entusiastas de Drones - 1Document2 pagesNuevas Oportunidades y Tecnología para Desarrolladores y Entusiastas de Drones - 1Tecnología 21Pas encore d'évaluation

- Pablo Dubois - Amenazas de Seguridad LATAM - Julio2016Document3 pagesPablo Dubois - Amenazas de Seguridad LATAM - Julio2016Tecnología 21Pas encore d'évaluation

- NP Eset Googleplay PrismaDocument3 pagesNP Eset Googleplay PrismaTecnología 21Pas encore d'évaluation

- DNP y Gemalto Ofrecen Una Conexión Segura de IoT para Empresas y ClientesDocument3 pagesDNP y Gemalto Ofrecen Una Conexión Segura de IoT para Empresas y ClientesTecnología 21Pas encore d'évaluation

- Hellenic Bank Lanza PayBand Con El Uso de Las Pulseras de Pago EMV Sin Contacto Resistentes Al Agua de GemaltoDocument3 pagesHellenic Bank Lanza PayBand Con El Uso de Las Pulseras de Pago EMV Sin Contacto Resistentes Al Agua de GemaltoTecnología 21Pas encore d'évaluation

- B 3 Tesis Usmp Lima 2017Document140 pagesB 3 Tesis Usmp Lima 2017kelly carrizales ramosPas encore d'évaluation

- Jerarquización de Las NormasDocument3 pagesJerarquización de Las NormasMarleny Marín Ocampo100% (1)

- ORACIÓN DE VÍSPERAS Ante El SantísimoDocument61 pagesORACIÓN DE VÍSPERAS Ante El Santísimo1985Víctor100% (4)

- TransDocument11 pagesTranssamuelPas encore d'évaluation

- 14 Influencia de La Cultura en El Comportamiento Del ConsumidorDocument18 pages14 Influencia de La Cultura en El Comportamiento Del ConsumidorJAIDOR S.A.C.Pas encore d'évaluation

- 1.3 y 1.4 Economia Internacional - Quezada Villanueva Marco AntonioDocument5 pages1.3 y 1.4 Economia Internacional - Quezada Villanueva Marco AntonioMARCO ANTONIO QUEZADA VILLANUEVAPas encore d'évaluation

- Como Crear Un Plano Topográfico en AutoCAD Parte I PDFDocument4 pagesComo Crear Un Plano Topográfico en AutoCAD Parte I PDFurielcs100% (1)

- Demanda de Perdida de La Patria PotestadDocument5 pagesDemanda de Perdida de La Patria PotestadJavier HigueraPas encore d'évaluation

- Examen Final - 5° Turno Ordinario 2022 (Regular) - Revisión Del IntentoDocument15 pagesExamen Final - 5° Turno Ordinario 2022 (Regular) - Revisión Del IntentoGon AgusPas encore d'évaluation

- CLASE 8 Adminitración Estratégica de Costos (AEC)Document26 pagesCLASE 8 Adminitración Estratégica de Costos (AEC)Kevin Arévalo Medina100% (1)

- Magnitudes y MedidasDocument4 pagesMagnitudes y MedidasMargarita Salcido OlguinPas encore d'évaluation

- Mapa Conceptual SyllabusDocument2 pagesMapa Conceptual Syllabuscristian100% (2)

- Aportes A La Educacion de Sócrates Platón y PDFDocument2 pagesAportes A La Educacion de Sócrates Platón y PDFRicardo Pineda Rios88% (8)

- Kiss Me Kate InformacionDocument3 pagesKiss Me Kate InformacionCARMENPas encore d'évaluation

- Qué Son Las Normas ICONTECDocument7 pagesQué Son Las Normas ICONTECLizeth BernalPas encore d'évaluation

- Tiro Parabolico PDFDocument3 pagesTiro Parabolico PDFEDUAR SILVA SILVAPas encore d'évaluation

- La Vigilancia Electrónica Personal: Su Aplicación y ConsecuenciasDocument4 pagesLa Vigilancia Electrónica Personal: Su Aplicación y ConsecuenciasniltonPas encore d'évaluation

- Tarea 2 Gestion de Recursos HumanosDocument13 pagesTarea 2 Gestion de Recursos HumanosRocio Esther Aquino100% (1)

- Plantillas Procedimiento o ArosDocument5 pagesPlantillas Procedimiento o ArosJhonny Esteban Gil UribePas encore d'évaluation

- GeometríaDocument12 pagesGeometríagustavo Chi DzulPas encore d'évaluation

- Sexo en PlantasDocument10 pagesSexo en PlantasRubenFrancoPas encore d'évaluation

- Exploración Del APIDocument5 pagesExploración Del APIJonathan SeguraPas encore d'évaluation

- Cultivo Maiz BlancoDocument36 pagesCultivo Maiz BlancoPeter AguirrePas encore d'évaluation

- Cultura Material Moderna 2013Document11 pagesCultura Material Moderna 2013Nancy Steira Rivera RiveraPas encore d'évaluation

- FFFFFFFFFFFFFDocument14 pagesFFFFFFFFFFFFFAlicia Machacca CatariPas encore d'évaluation

- Manual Estufa MultipleDocument19 pagesManual Estufa MultipleJ Antonio Uribe RiveraPas encore d'évaluation

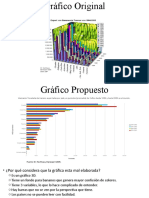

- Clase 1, GráficoDocument3 pagesClase 1, GráficoobandocristianPas encore d'évaluation

- Los Niños de La Epoca ColonialDocument4 pagesLos Niños de La Epoca ColonialSANDRA HERNANDEZPas encore d'évaluation

- Absceso Perianal 2009Document11 pagesAbsceso Perianal 2009Victor Orlando Chuquimango Marrufo100% (1)

- Manual de Supervisión e Instalación Pérgola de MaderaDocument17 pagesManual de Supervisión e Instalación Pérgola de MaderaANDREA HERRERAPas encore d'évaluation