Académique Documents

Professionnel Documents

Culture Documents

Articulo para Congreso

Transféré par

dvelascos0 évaluation0% ont trouvé ce document utile (0 vote)

27 vues7 pagesEste documento realiza una revisión del estado actual del uso de ontologías en el ámbito de la informática forense. Explica que a principios de los años 90 el desarrollo de ontologías no tenía pautas claras, pero que gracias al trabajo en ingeniería ontológica ahora es una disciplina más formalizada. También resume los principales lenguajes y herramientas de ontologías, como OWL y Protégé, e introduce cómo pueden aplicarse ontologías en el análisis forense digital.

Description originale:

Titre original

Articulo Para Congreso

Copyright

© © All Rights Reserved

Formats disponibles

DOCX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentEste documento realiza una revisión del estado actual del uso de ontologías en el ámbito de la informática forense. Explica que a principios de los años 90 el desarrollo de ontologías no tenía pautas claras, pero que gracias al trabajo en ingeniería ontológica ahora es una disciplina más formalizada. También resume los principales lenguajes y herramientas de ontologías, como OWL y Protégé, e introduce cómo pueden aplicarse ontologías en el análisis forense digital.

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

27 vues7 pagesArticulo para Congreso

Transféré par

dvelascosEste documento realiza una revisión del estado actual del uso de ontologías en el ámbito de la informática forense. Explica que a principios de los años 90 el desarrollo de ontologías no tenía pautas claras, pero que gracias al trabajo en ingeniería ontológica ahora es una disciplina más formalizada. También resume los principales lenguajes y herramientas de ontologías, como OWL y Protégé, e introduce cómo pueden aplicarse ontologías en el análisis forense digital.

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 7

UNA REVISIN DEL ESTADO ACTUAL

DE LAS ONTOLOGAS EN EL MBITO

DE LA INFORMTICA FORENSE

Fernando Tiverio Molina Granja,

Facultad de Ingeniera

Universidad Nacional de

Chimborazo. UNACH

Riobamba, Ecuador

Facultad de Sistemas e Informtica

Universidad Nacional Mayor de San

Marcos

Lima - Per

fmolina@unach.edu.ec

Danny Patricio Velasco Silva,

Facultad de Ingeniera

Universidad Nacional de

Chimborazo. UNACH

Riobamba, Ecuador

Facultad de Sistemas e Informtica

Universidad Nacional Mayor de San

Marcos

Lima - Per

dvelasco@unach.edu.ec

Oscar Danilo Gavilnez lvarez

Facultad de Administracin de

Empresas

Escuela Superior Politcnica de

Chimborazo. ESPOCH

Riobamba, Ecuador

Facultad de Sistemas e Informtica

Universidad Nacional Mayor de San

Marcos

Lima - Per

ogavilanez@espoch.edu.ec

RESUMEN

Este artculo, es una revisin de literatura con

respecto al uso de ontologas en el rea de la

informtica forense, determinado el actual estado del

arte para su definicin, conceptualizacin y

determinacin de futuras investigaciones.

A principios de los aos 90, el desarrollo de la

ontologa era similar a un arte: los desarrolladores de

ontologas no tenan pautas claras sobre la forma de

construir ontologas, disponan de algunos criterios

de diseo a seguir. El trabajo sobre los principios,

mtodos y metodologas, as como el apoyo a las

tecnologas y los lenguajes ha permitido que el

desarrollo de la ontologa se convierta en una

disciplina de la ingeniera denominada Ingeniera

Ontolgica. Este trmino se refiere al conjunto de

actividades que conciernen al proceso de desarrollo

de la ontologa y el ciclo de vida de la ontologa, los

mtodos y metodologas para la construccin de

ontologas, y las suites de herramientas y lenguajes

que los apoyan. Gracias al trabajo realizado en el

campo de Ingeniera Ontolgica, el desarrollo de

ontologas dentro y entre equipos ha aumentado y

mejorado, as como la posibilidad de reutilizacin de

ontologas en otros desarrollos y aplicaciones finales.

Actualmente, las ontologas son ampliamente

utilizados en: a)Ingeniera del Conocimiento,

Inteligencia Artificial y Ciencias de la Computacin,

b)las solicitudes relacionadas con la gestin del

conocimiento, el procesamiento del lenguaje natural,

el comercio electrnico, la integracin inteligente de

la informacin, recuperacin de informacin, diseo

de base de datos y la integracin, la bio-informtica,

la educacin, y c) la web Semntica, la Red

Semntica, y la iniciativa de datos vinculados.

En este artculo se aborda la Ingeniera Ontolgica

desde el punto de vista de su aplicacin en forensia

digital.

Palabras-claves: Ontologa, Digital Forense, Anlisis

Forense, metadatos

INTRODUCCIN

Las ontologas juegan un papel importante para

muchas aplicaciones intensivas en conocimiento, ya

que proporcionan modelos formales de conocimiento

del dominio que se pueden explotar en diferentes

maneras. Cuando ontologas se van a construir,

surgen varias preguntas bsicas relacionadas con las

metodologas, lenguajes y herramientas que se

utilizarn en sus procesos de desarrollo:Qu

mtodos y metodologas se pueden utilizar para la

construccin de ontologas? Qu actividades se

realizan en la construccin de ontologas con una

metodologa particular? Tiene alguna metodologa

de apoyo ontologas construccin cooperativamente?

Cul es el ciclo de vida de una ontologa que se

desarrolla con una metodologa especfica?Qu

lenguajes(s) se debe utilizar para implementar una

ontologa? Qu expresividad tiene un lenguaje de

ontologas? Cules son los mecanismos de

inferencia unidos a un lenguaje de ontologas? Es el

lenguaje elegido apropiado para el intercambio de

informacin entre diferentes aplicaciones? El

lenguaje de facilitar la integracin de la ontologa de

una aplicacin?Qu herramienta da soporte para el

proceso de desarrollo de la ontologa? La

herramienta tiene un motor de inferencia? Cmo

pueden las aplicaciones interoperar con servidores de

ontologas y/o utilizar las ontologas que hemos

desarrollado?

ONTOLOGIAS: DEFINICIN Y

METODOLOGAS

1.- Definicin de ontologa y sus principales

componentes:

La palabra ontologa fue tomada de la filosofa,

donde significa una explicacin sistemtica del ser.

Hay muchas definiciones, sin embargo, Studer y

otros [1], proporcionan una de las definiciones ms

conocidas: "Una ontologa es una especificacin

formal y explcita de una conceptualizacin

compartida. Las ontologas pueden ser modeladas

con diferentes tcnicas de modelado de conocimiento

y que pueden ser implementadas en diversos tipos de

idiomas sobre la base de diferentes formalismos de

representacin del conocimiento.

Las metodologas de construccin de ontologas ms

mencionadas: NeOn [2], METHONTOLOGY

[3],On-To-Knowledge [4], and DILIGENT [5], estas

metodologas incluyen principalmente las directrices

para la construccin de una sola ontologa y estn

dirigidos principalmente a los investigadores

ontologa. A diferencia de los enfoques anteriores,

una nueva metodologa, denominada Metodologa

nen, sugiere itinerarios y actividades para una gran

variedad de escenarios, en lugar de prescribir un flujo

de trabajo rgido.

2.- LENGUAJES PRINCIPALES DE

ONTOLOGAS

Los diferentes lenguajes de ontologas tienen

diferente expresividad y mecanismos de inferencia,

ya que los paradigmas de representacin del

conocimiento que subyacen a todas estas lenguas son

diversas. Por lo tanto, una de las principales

decisiones a tomar en el proceso de desarrollo de la

ontologa es seleccionar el idioma en la que se

implementar la ontologa.

A continuacin, presentamos un resumen de las

especificaciones actuales para lenguajes de

ontologas desarrolladas en el mbito de la Actividad

de Web Semntica del W3C.

RDF.-Resource Description Framework.

Fue desarrollado para crear metadatos para la

descripcin de recursos web y su modelo de datos es

equivalente a las redes semnticas formales, que

consta de tres tipos de objetos: los recursos, las

propiedades y declaraciones.

RDF Schema. RDF (S) es el trmino

comnmente utilizado para referirse a la combinacin

de RDF y RDFS. Por lo tanto, RDF (S) combina

redes semnticas con marcos, pero no ofrece todas las

primitivas que se encuentran generalmente en los

sistemas de representacin del conocimiento basadas

en fotogramas.

OWL, es un lenguaje derivado de DAML +

OIL (van Harmelen et al., 2001) y, es para publicar y

compartir ontologas en la Web. OWL se basa en

RDF (S), tiene una estructura en capas y se divide en

tres sublenguajes: OWL Lite, OWL DL y OWL Full.

OWL se basa en Lgicas Descriptivas (Baader et al,

2002.), y su semntica se describe de dos formas

diferentes: como una extensin de la teora de

modelos RDF (S) y como consecuencia directa de la

semntica de teora de modelos de OWL.

OWL 2 es una ampliacin y revisin de

OWL que aade nuevas funcionalidades e incluye

tres perfiles diferentes, es decir, sublenguajes que

ofrecen importantes ventajas en escenarios de

aplicaciones especficas.

3.- HERRAMIENTAS DE ONTOLOGAS

El entorno de las herramientas que gestionan y

explotan ontologas es amplio y abarca desde la

creacin de estas ontologas para su almacenamiento

o visualizacin.

A continuacin, se describen las diferentes

dimensiones en las que las tecnologas semnticas

pueden ser clasificados de acuerdo a sus funciones,

estas dimensiones se basan en el Marco de la Web

Semntica [6]. La descripcin de cada dimensin

contiene los nombres de algunas de las herramientas

pertinentes.

Gestin de Ontologa. Esta dimensin

incluye componentes que gestionan la informacin

relacionada con la ontologa.a)Los almacenes de

depsito Ontologa y accesos ontologas e instancias

de ontologas (por ejemplo, 3store, AllegroGraph,

Corese, Hawk, Jena, Kowari, OWLIM, Ssamo,

Universal Server Virtuoso, 4store). b)Los almacenes

de depsito alineacin y accesos alineaciones (por

ejemplo, Alineacin Server, COMA + +). c)El

registro almacena metadatos Ontologa y accede a la

informacin de metadatos ontologa (por ejemplo,

Oyster, SchemaWeb). d)Las interfaces de

programacin de gestin de ontologas y las

instancias de la ontologa (por ejemplo, OWL API,

RDF2Go, SemWeb.NET, Pubby, Elda).

Consulta y razonamiento. Esta dimensin

incluye componentes que generan y procesan

consultas. a) La Ontologa razonador se ocupa del

razonamiento sobre ontologas e instancias de

ontologas (por ejemplo, CEL, Cerebra Engine, FaCT

++, fuzzyDL, HermiT, KAON2, MSPASS, Pellet,

QuOnto, RacerPro, SHER, SoftFacts, TrOWL). b)El

componente de bsqueda semntica se ocupa de la

interfaz de usuario para la edicin de consultas y de

su correspondiente procesamiento (por ejemplo,

ARQ, Ginseng, K-Search, NLP-Reduce, Ontogator,

PowerAqua, SemSearch).

Ingeniera Ontolgica. Esta dimensin

incluye componentes que proporcionan

funcionalidades para desarrollar y gestionar

ontologas.por ejemplo, DODDLE, graphl, GrOWL,

ICOM, IsaViz, NeOn Toolkit, Ontotrack, Powl,

Protg, SemanticWorks, SemTalk, SWOOP,

TopBraid Composer.El navegador de Ontologa

permite navegar visualmente una ontologa (por

ejemplo, Brownsauce, BrowseRDF, Disco, /facet,

Fenfire, Jambalaya, Longwell, mSpace, OINK,

Ontosphere 3D, Ontoviz, OWLViz, RDF Gravity,

Tabulator, TGVizTab, Welkin). El versioner

Ontologa mantiene, almacena y gestiona las

diferentes versiones de una ontologa (por ejemplo,

SemVersion).

Procesamiento de Ontologa. El ontology

matcher (por ejemplo, AgreeMaker, AMW, AROMA,

ASMOV, automs, CMS, CODI, COMA, Ef2Match,

Falcon - AO, Gerome, HMatch, Lily, MapOnto,

Mapso, OLA, OntoBuilder, PROMPT, RiMOM, S -

Match, Sambo).o La localizacin de Ontologa (por

ejemplo, LabelTranslator, editor de limn).

En cuanto a la dimensin de Ingeniera

Ontolgica, de especial relevancia son las plataformas

de software que cubren ms que uno de los

componentes antes mencionados y que el apoyo de la

mayora de las actividades en el proceso de desarrollo

de la ontologa.

4.- LA ONTOLOGA FORENSE

Debido a los constantes cambios en la tecnologa

digital, el poder del conocimiento permite la

innovacin y ayuda en el establecimiento de normas

adecuadas y procedimientos. Como tal, es necesario

establecer una relacin entre la informacin derivada

del conocimiento para formar nuevos conceptos e

ideas. Una ontologa desempea un papel integral en

la formacin de las ideas nacientes en el mbito

forense.

La ontologa es un trmino tomado de la filosofa

donde el significado se centra principalmente en el

estado de la existencia, Gruber [7]. Segn Guarino

[8], las ontologas estn dirigidas a responder a las

preguntas relativas a aspectos comunes entre los

diversos objetos. Noy y otros [9], define la ontologa

como una descripcin formal contenida dentro de un

organismo especializado.

Una clara comprensin de los programas instalados

en cada SSDD (Dispositivo Digital), es necesario con

el fin de preservar adecuadamente, identificar y

extraer informacin til Brinson y otros [10].

4.1.- Modelos Ontolgicos.

La naturaleza misma de un dispositivo digital puede

requerir un investigador forense para establecer

procedimientos nicos para preservar, identificar y

extraer informacin til.

Ciardhuin [11], propone un modelo que se centra en

el procesamiento de la evidencia digital durante una

investigacin. El modelo fue desarrollado como un

marco de referencia para discutir diferentes

escenarios de soporte, herramientas, tcnicas,

formacin y certificacin para los investigadores.

Adems, este modelo sirve como una extensin de

trabajos previos derivados de la DFRWS

(Conferencia de Investigacin Digital Forense),

modelo de Reith y otros [12].

Los pasos en el proceso se concentran principalmente

en la escena del crimen, la etapa de anlisis, y la

presentacin de los datos.

Este enfoque se asemeja mucho trabajo realizado por

Harrill y otros [13], en lo que respecta a la

reconstruccin de una escena del crimen digital a

pequea escala, con el fin de desarrollar un

ontolgica para proporcionar las fuerzas del orden

con los conocimientos adecuados en relacin con los

dispositivos que se encuentran en el SSDD de

dominio.

Algunos autores tratan de presentar sus ponencias

sobre las bases para la ontologa de la ciencia forense

ciberntica, la ciencia forense digital y la ontologa

de dispositivos digitales de pequea escala. El

objetivo fue definir los conceptos bsicos y crear un

nuevo enfoque para el estudio del campo cientfico.

Park y otros [14] en la ontologa forense ciberntica,

la ciberdelincuencia se clasifica en dos clases,

terroristas de ciberseguridad y la ciberdelincuencia en

general.

Estas dos clases se conectan uno con el otro.

Investigacin de ciberseguridad requiere de alta

tecnologa. Delincuencia ciberntica en general est

relacionada con la delincuencia en general por la

evidencia digital. Autores definen los conceptos y las

relaciones entre los tipos de delitos, la coleccin de

evidencia, el caso del delito y la ley.

La limitacin de este modelo es que la ontolgica se

basa menos en la evidencia digital y otras fases que

son importantes en el proceso de la investigacin de

la tecnologa digital y que se relaciona a tratar con la

evidencia digital. La nica etapa en el proceso que

trata de pruebas digitales, que los autores mencionan

es la coleccin, mientras que se ignoraban otras fases

(identificacin, bsqueda, transporte,

almacenamiento, exploracin, anlisis y

presentacin).

El documento clasifica SSDDs de acuerdo a ciertos

criterios. El propsito de este trabajo es proporcionar

una gua para colocar los dispositivos digitales de

pequea escala. Segn los autores esta ontologa se

puede utilizar como un mtodo para desarrollar

adems un conjunto de procedimientos estndar para

SSDD.

5.- ONTOLOGA EN LA SEGURIDAD Y

ANLISIS FORENSE INFORMTICO

Hay poca o ninguna investigacin publicada que

especifica ontologas formales de la informtica

forense o los delitos informticos, Schatz y otros

[15], sin embargo se debe utilizar una ontologa para

describir las categorizaciones y abstraccin de

jerarquas que modelan los conceptos incluidos en los

registros de eventos. Reglas conscientes de

abstraccin se utilizan para correlacionar eventos a

mayores abstracciones de eventos de nivel para el

propsito de la ciencia forense.

Bogen y Dampier [16] aplican el modelado de

dominio del caso como un enfoque estructurado para

el anlisis de los hechos, se identifican los conceptos

de casos relevantes, y la documentacin de esta

informacin. Su atencin se centra en el modelado

como una metodologa en base a una herramienta

conceptual que informa, en lugar de un medio de

fijacin de la semntica a la evidencia material.

Una serie de aplicaciones de ontologas se han

observado en el campo de la seguridad informtica,

especialmente en relacin con la deteccin de

intrusiones. Raskin y otros [17] abogan por la

adopcin de la ontologa como un poderoso medio

para organizar y unificar la terminologa y

nomenclatura del campo de la seguridad de la

informacin.

El uso de la ontologa en el campo de la seguridad de

informacin aumenta la sistemtica, permite la

modularidad y podra hacer nuevos fenmenos

predecibles dentro del dominio de seguridad.

Schumacher [18] se centra en enfoques sistemticos

para mejorar la seguridad del software, mediante el

uso de patrones de seguridad y la aplicacin de los

patrones de diseo de enfoque de la seguridad. Las

ontologas se utilizan como un medio para modelar

tanto los conceptos de seguridad a que se refieren por

los patrones, as como los propios patrones.

"Target Centric Ontologa para la Deteccin de

Intrusos" es un modelo que describe el ataque

informtico y fue producido por Undercoffer y otros

[19], su ontologa se basa en las siguientes clases

bsicas: Host, componentes del sistema, ataques,

entrada, medios. Se utiliza esta ontologa como

modelo para una regla basada en IDS distribuida. La

ontologa "Entidad Diagrama de relaciones de red

(ERNE)" Goldman y otros [20] se define como un

componente de un prototipo de fusin de alerta IDS,

Scyllarus, la cual se define en la primera descripcin

del ambiente Clsico, Borgida y otros [21]. Slo la

ontologa, que contiene conceptos enfocados en torno

a la red y el host que se publicaron.

5.1.- Identificacin de la evidencia y los metadatos

En RDF, temas, predicados y objetos se nombran

mediante un URI, se utiliza una categora especial de

URI llamado Uniform Resource Name (URN)

Moates [22] para identificar repositorios de pruebas

digitales e instancias de metadatos, un URN est

destinado a servir como un identificador de recurso

independiente de la ubicacin persistente. El

identificador LSID en base a la norma Seneger [23]

propone un esquema de URN especfica para

evidencia digital. El esquema se denomina

Identificador de evidencia digital (deid) y se basa en

la organizacin del usuario de la herramienta, emplea

algoritmos de resumen de mensaje como un

identificador nico global.

5.2.- Tecnologa: hardware

Segn Brinson y otros [10] la seccin de hardware

debe ser dividido en cinco partes diferentes:

dispositivos digitales de gran escala a pequea escala,

SSDD, computadoras, dispositivos de

almacenamiento y dispositivos oscuros.

La categora de los dispositivos de almacenamiento

es para el hardware que se utiliza especficamente

para el almacenamiento y nada ms. La categora de

dispositivos oscuros identifica el hardware que tiene

algunas de las mismas capacidades que un ordenador,

sin embargo, que no es el propsito principal del

dispositivo.

A los efectos de esta ontologa, SSDD se desglosa en

los telfonos celulares, PDA y el software SSDD.

Los PDAs y telfonos celulares son temas muy

prevalentes dentro del anlisis forense ciberntico

debido a los avances en la tecnologa. NIST ha

creado una gua para el anlisis forense de PDA para

tratar de cerrar la brecha entre el fenmeno de la

tecnologa reciente con la informtica forense clsica,

Jansen y Ayers [24].

El Software SSDD es comparable a un sistema

operativo en un equipo, la seccin de la computadora

en el modelo se divide en cuatro categoras:

ordenadores de sobremesa, porttiles, servidores, y

tabletas.

5.3.- Tecnologa: Software

La seccin de software contiene tres categoras:

Herramientas de anlisis, sistemas operativos y

sistemas de archivos. Con el fin de ser capaz de

analizar los medios de comunicacin para una

investigacin, uno debe estar familiarizado con las

diferentes herramientas de anlisis, Rogers [25].

Segn Wheeler [26], la categora de sistema

operativo tambin fue disuelta por cdigo abierto y

propietario. Un sistema operativo de cdigo abierto

ofrece a los usuarios la libertad de ejecutar el

programa para cualquier propsito, estudiar,

modificar el programa y redistribuir copias del

programa, ya sea original o modificado, Microsoft

fue el proveedor del sistema operativo ms prevalente

que se utiliza para los servidores web y represent

casi el 50%.

Segn Brinson y otros [10] dos ejemplos de

herramientas de esta naturaleza son EnCase y File

Tool Kit (FTK), dos herramientas de cdigo abierto

son Hound y Sleuthkit, es valioso saber cules son las

herramientas de cdigo abierto ya que estas

herramientas libres podran ser suficientes para

completar una investigacin y puede ahorrar a las

organizaciones mucho dinero si entienden las

funciones de estas herramientas y son capaces de

utilizarlas.

Actualmente, los dos sistemas de archivos para

Windows son NTFS y FAT. Ambos seran buenas

zonas para la especializacin y certificacin. NTFS

es un sistema de archivos completamente diferente de

FAT, por lo que podra ser una ventaja estar

familiarizado con ambos segn Rogers [25].

6.- HERRAMIENTAS DE ANLISIS DIGITAL

FORENSE

Segn Schatz [27] las preocupaciones de los oficiales

de la corte y los jurados resumen las minucias de la

tecnologa digital en general, y son altamente

dependientes del testimonio de testigos expertos en

reduccin de la brecha en la comprensin. Los peritos

e investigadores forenses digitales a su vez dependen

de herramientas forenses digitales en interpretacin

de la evidencia digital. Los primeros practicantes de

la informtica forense utilizan herramientas genricas

de sistemas operativos, si bien existe un segmento de

mercado comercial floreciente hoy en cuanto a las

herramientas que producen para el mercado de la

informtica forense, la investigacin digital

comnmente requiere el uso de mltiples tipos de

herramientas.

6.1.- Herramientas de adquisicin

Esta clase de herramientas sirven para hacer una

copia exacta de una escena digital de delito, que se

conoce comnmente como una imagen. El principio

fundamental de preservar la integridad de la escena

del crimen, por ejemplo, un disco duro, es rutinaria

mediante el uso de bloqueadores de escritura de

hardware o sistemas operativos modificados para

evitar la escritura en los medios de la escena del

crimen. Un hash criptogrfico de los medios de la

escena del crimen, tomada en el momento de la

adquisicin, forma la base de la cadena de custodia y

mantenimiento de la integridad mediante la

vinculacin de la evidencia fsica de la que se deriva

la escena del crimen digital. En algunas

jurisdicciones, es una prctica de rutina para imprimir

una copia de este el hash para usar como una nota

contempornea para establecer este vnculo.

6.2.- Examen y anlisis de las herramientas

En los primeros das de la ciencia forense, la funcin

primordial del anlisis forense digital, hace uso de

herramientas para interpretar los datos brutos en

informacin, han surgido herramientas integradas que

proporcionan las diversas tcnicas para buscar,

navegar, filtrar y examinar la informacin.

EnCase y FTK son herramientas de anlisis de los

medios de almacenamiento que proporcionan

principalmente funciones de interpretacin

estructurales a lo largo de un conjunto comn de

tipos de evidencia. Similar funcionalidad se

proporciona en las herramientas de cdigo abierto,

Forenses Toolkit9 (TCT) y La Sleuth Kit (TSK), que

se basan en la anterior.

CONCLUSIONES

Es necesario definir metodologas especficas para la

realidad forense, y a partir de ella generar

herramientas y lenguajes que permitan al

investigador forense lograr una mayor eficiencia y

una mejor seguridad de las evidencias y su

procesamiento.

La preservacin digital en mbitos forenses en una

tema an no abordado, o escasamente tratado por lo

que resulta necesario definir un modelo de

preservacin digital forense aplicable a instituciones

de investigacin criminal en entornos reales que

requieran almacenar y acceder a contenidos a largo

plazo.

Hay una falta sobre el estudio cientfico en el uso de

la ontologa en el campo forense digital. Ya que el

conocimiento de los aspectos tcnicos no es

suficiente, es necesario conocer la ley, aspectos

legales e implicaciones del proceso de presentacin

de la evidencia digital en los tribunales.

El campo de la ciencia forense ha establecido

polticas recomendadas, procedimientos y

herramientas con el fin de examinar a gran escala

dispositivos digitales, tambin conocido como el

sistema de computadora personal.

Es necesario el uso de ontologas para la descripcin

de categorizaciones y abstraccin de jerarquas que

modelan los conceptos incluidos en los registros de

eventos, en este sentido la investigacin digital

requiere el uso de mltiples tipos de herramientas.

REFERENCIAS

[1]Studer, R., Benjamins, V. R., Fensel, D. (1998)

Knowledge Engineering: Principles and Methods.

Data & Knowledge Engineering (25). Pages: 161-

197.

[2]Surez-Figueroa, M.C. (2010) NeOn

Methodology for Building Ontology Networks:

Specification, Scheduling and Reuse. PhD Thesis,

Spain. Universidad Politcnica de Madrid. June 2010.

http://oa.upm.es/3879/

[3]Gmez-Prez, A., Fernndez-Lpez, M., Corcho,

O. (2003) Ontological Engineering. Springer

Verlag. Advanced Information and Knowledge

Processing series. ISBN 1-85233-551-3. November

2003.

[4]Staab, S., Schnurr, H.P., Studer, R., Sure, Y.

(2001) Knowledge Processes and Ontologies. IEEE

Intelligent Systems 16(1):2634.

[5]Pinto, H. S., Tempich, C., Staab, S. (2004)

DILIGENT: Towards a fine-grained methodology

for DIstributed, Loosely-controlled and evolvInG

Engineering of oNTologies. In Ramn Lpez de

Mantaras and LorenzaSaitta, Proceedings of the 16th

European Conference on Artificial Intelligence

(ECAI 2004), August 22nd - 27th, pp. 393--397. IOS

Press, Valencia, Spain, August 2004. ISBN: 1-58603-

452-9. ISSN: 0922-6389.

[6]Garca-Castro, R., Muoz-Garca, O., Gmez-

Prez, A., Nixon, L. (2009) Towards a component-

based framework for developing Semantic Web

applications. 3rd Asian Semantic Web Conference

(ASWC 2008). 2-5 February, 2009. Bangkok,

Thailand.

[7]Gruber. T. What is an Ontology?, 2004.

[Online]. Available: http: //www-

ksl.stanford.edu/kst/what-is-an-ontology.html.

[Accessed January 31, 2014].

[8]Guarino, N. (1995). Formal ontology, conceptual

analysis and knowledge representation. International

Journal of Human-Computer Studies, 43(5), 625-640.

[9]Noy, N. F., & McGuinness, D. L. (2001).

Ontology development 101: A guide to creating your

first ontology.

[10]Brinson, A., Robinson, A., & Rogers, M. (2006).

A cyber forensics ontology: Creating a new approach

to studying cyber forensics. digital investigation, 3,

37-43.

[11]Ciardhuin, S. . (2004). An extended model of

cybercrime investigations.International Journal of

Digital Evidence, 3(1), 1-22.

[12]Reith, M., Carr, C., & Gunsch, G. (2002). An

examination of digital forensic models. International

Journal of Digital Evidence, 1(3), 1-12.

[13]Harrill, D. C., & Mislan, R. P. (2007). A small

scale digital device forensics ontology. Small Scale

Digital Device Forensics Journal, 1(1), 242.

[14]Park, H; Cho, S.H; Kwon,H.C. Forensic in

Telecommunication, Information and Multimedia, e-

Forensic [Conference]. - Adelaine,

Australia: SpringerLink, 2009. - DOI:10.1007/978-

3-642-02312-5.

[15]B Schatz, G Mohay, A Clark, (2004)

Generalising Event Forensics Across Multiple

Domains presented at the 2004 Australian Computer

Network and Information Forensics Conference

(ACNIFC).

[16]Bogen, A.C., Dampier, D.A., (2005), Preparing

for Large-Scale Investigations with Case Domain

Modeling, In 2005 Digital Forensics Research

Workshop (DFRWS), New Orleans, LA, 1719

August 2005.

[17]Raskin, V., Hempelmann, C. F., Triezenberg, K.

E. and Nirenburg, S. (2001) 'Ontology in information

security: a useful theoretical foundation and

methodological tool', In Workshop on New Security

Paradigms, Cloudcroft, New Mexico.

[18]Schumacher, M. (2003) 'Security Engineering

with Patterns', Lecture Notes in Computer Science,

vol. 2754.

[19]Undercoffer, J. L., Joshi, A., Finin, T., and

Pinkston, J., A Target Centric Ontology for Intrusion

Detection: Using DAML+OIL to Classify Intrusive

Behaviors Knowledge Engineering Review, January

2004.

[20]Goldman, R., Heimerdinger, W., Harp, S., Geib,

C., Thomas, V. and Carter, R. (2001) 'Information

Modeling for Intrusion Report Aggregation', In

DARPA Information Survivability Conference and

Exposition II, IEEE, Anaheim, CA

[21]Borgida, A., Brachman, R. J., McGuinness, D. L.

and Resnick, L. A. (1989) 'CLASSIC: A Structural

Data Model for Objects', In ACM SIGMOD

International Conference on Management of Data,

Portland, Oregon, pp. 58-67.

[22]Moates, R., (1997), URN Syntax,

http://www.ietf.org/rfc/rfc2141.txt, Accessed 4

February 2014.

[23]Seneger, M., (2004), Life Sciences Identifiers

LSID Response,

http://www.omg.org/cgibin/doc?lifesci/2003-12-02 ,

Accessed 4 February 2014.

[24]Jansen W, Ayers R. Guidelines on PDA forensics

[NIST 800-72]. Gaithersburg, MD: National Institute

of Standards and Technology; 2004.

[25]Rogers M. File systems. Media analysis.

Presented at a CPT 499F lecture at Purdue

University; 2006.

[26]Wheeler D. Why open source software/free

software? Look at the numbers! Available from:

http://www.dwheeler.com/oss_fs_why.html

Accessed, 7 February 2014

[27]Schatz, B. L. (2007). Digital evidence:

representation and assurance.

Vous aimerez peut-être aussi

- Ford Transmisión 6r80 Alpez TransmisiónesDocument46 pagesFord Transmisión 6r80 Alpez Transmisiónesrobert figuera92% (25)

- AmancoDocument4 pagesAmancoottoherPas encore d'évaluation

- Análisis y Diseño de AlgoritmosDocument127 pagesAnálisis y Diseño de AlgoritmosHolman Alejandro Calderon Villamizar100% (1)

- Estilo IEEE en acción: Cómo citar y elaborar referencias.D'EverandEstilo IEEE en acción: Cómo citar y elaborar referencias.Pas encore d'évaluation

- Plan de Comunicación InternaDocument8 pagesPlan de Comunicación InternaVictor MartinezPas encore d'évaluation

- Procesamient o de Lenguaje Natural con Python: COMPUTADORASD'EverandProcesamient o de Lenguaje Natural con Python: COMPUTADORASPas encore d'évaluation

- Norma Cajas Graseras Final - 06.07.09Document17 pagesNorma Cajas Graseras Final - 06.07.09ldea123456Pas encore d'évaluation

- Comprendiendo El Desarrollo de Escuelas Inclusiva. AinscowDocument14 pagesComprendiendo El Desarrollo de Escuelas Inclusiva. AinscowMarcelo Rojas100% (1)

- OntologiasDocument31 pagesOntologiasIng. Jorge MenjivarPas encore d'évaluation

- Unidad 3 Ingeniería OntológicaDocument17 pagesUnidad 3 Ingeniería OntológicaStrange Days Alejandro100% (1)

- Unidad 3 - Ingeniería OntológicaDocument13 pagesUnidad 3 - Ingeniería OntológicaSergio SaucedoPas encore d'évaluation

- Ingeniería OntológicaDocument5 pagesIngeniería Ontológicammonti2005Pas encore d'évaluation

- SOLUCION CASO TI036-CP-CO-Esp - v0 José Daniel Avendaño Morales - 2020Document10 pagesSOLUCION CASO TI036-CP-CO-Esp - v0 José Daniel Avendaño Morales - 2020Daniel MoralesPas encore d'évaluation

- Si OntologiasDocument5 pagesSi OntologiasYuni RussoPas encore d'évaluation

- Web Semantica (Protege)Document6 pagesWeb Semantica (Protege)YeCeci ChambaPas encore d'évaluation

- Five-Minute Activities For Young LearnersDocument4 pagesFive-Minute Activities For Young LearnersLiliana IliePas encore d'évaluation

- Dialnet MetodologiasYMetodosParaLaConstruccionDeOntologias 4316679Document8 pagesDialnet MetodologiasYMetodosParaLaConstruccionDeOntologias 4316679LidisMendezPas encore d'évaluation

- OntologíasDocument6 pagesOntologíasAlvaruss RosendusPas encore d'évaluation

- TI036 CP CO Esp - v0Document2 pagesTI036 CP CO Esp - v0Fredy Dominguez GarciaPas encore d'évaluation

- Ontology101 en EsDocument25 pagesOntology101 en EsFrancisco ManuelPas encore d'évaluation

- Lingüística Computacional 1Document6 pagesLingüística Computacional 1Julia SalojPas encore d'évaluation

- Aplicación de La Lógica de Predicados para La Realización de Inferencias en Documentos de Pasantía Descritos A Nivel OntológicoDocument9 pagesAplicación de La Lógica de Predicados para La Realización de Inferencias en Documentos de Pasantía Descritos A Nivel OntológicoWILLIAM FELIPE ZORRO SALAMANCAPas encore d'évaluation

- Tarea 4.1 Clasificación OntologíasDocument4 pagesTarea 4.1 Clasificación OntologíasAlexis PeñalozaPas encore d'évaluation

- Bitacora 2010Document303 pagesBitacora 2010Emanuel AguilarPas encore d'évaluation

- Teoria Linguistica y Representacion Del PDFDocument11 pagesTeoria Linguistica y Representacion Del PDFMJ CadenaPas encore d'évaluation

- 3 OntologíasDocument33 pages3 OntologíasFabri GavilanezPas encore d'évaluation

- TraductorLESCO FinalDocument19 pagesTraductorLESCO FinalANDREA DEL ROSARIO LOPEZ CONDORIPas encore d'évaluation

- Ontologia PDFDocument26 pagesOntologia PDFEl MágicoPas encore d'évaluation

- Ivan S - 01-Tsaurus y OntologiasDocument5 pagesIvan S - 01-Tsaurus y Ontologiasprofe juanPas encore d'évaluation

- Resumen de Laura López-Leiton Pedreira Tecnologías Semánticas y Herramientas Lingüísticcas para Humanidades DigitalesDocument7 pagesResumen de Laura López-Leiton Pedreira Tecnologías Semánticas y Herramientas Lingüísticcas para Humanidades DigitaleslauraPas encore d'évaluation

- CTL 06Document7 pagesCTL 06elyfimPas encore d'évaluation

- Articulomemoriaenc 20161Document6 pagesArticulomemoriaenc 20161Raybert ParedesPas encore d'évaluation

- Cuestionario de ONTOLOGIASDocument3 pagesCuestionario de ONTOLOGIASLuis Soto OlguinPas encore d'évaluation

- Web SemanticaDocument6 pagesWeb SemanticaErikaMasachePas encore d'évaluation

- 1794-Texto Del Artículo-6741-1-10-20200323Document25 pages1794-Texto Del Artículo-6741-1-10-20200323Sebastián Gómez AlzatePas encore d'évaluation

- Ontologia - API ProtegeDocument9 pagesOntologia - API ProtegeIvan D CuadroPas encore d'évaluation

- Macario Hernandez Cruz - MSC PDFDocument98 pagesMacario Hernandez Cruz - MSC PDFELIZAPas encore d'évaluation

- Martinez Mendes Diseno y Desarrollo de TesaurosDocument205 pagesMartinez Mendes Diseno y Desarrollo de TesaurosAyelen SoriaPas encore d'évaluation

- Buscador Ontologico Web Basado en Agentes InteligentesDocument10 pagesBuscador Ontologico Web Basado en Agentes InteligentesjosemanuelchuaPas encore d'évaluation

- Programación Orientada A ObjetosDocument6 pagesProgramación Orientada A Objetosdragon9779Pas encore d'évaluation

- Conceptos Fundamentales de La Programación Orientada A ObjetosDocument59 pagesConceptos Fundamentales de La Programación Orientada A ObjetosCristian RamirezPas encore d'évaluation

- 6 Almacenamiento de InformacionDocument25 pages6 Almacenamiento de InformacionLuna Beth AlarconPas encore d'évaluation

- Investigacion Paradigma Orientado A ObjetosDocument18 pagesInvestigacion Paradigma Orientado A ObjetosGaby OrtizPas encore d'évaluation

- Modulo 7Document13 pagesModulo 7Nelson AndradePas encore d'évaluation

- U1T2 - Erick Alberto - Velasco PerezDocument14 pagesU1T2 - Erick Alberto - Velasco Pereztermye41Pas encore d'évaluation

- Plicación de Las Ontologías para La Representación Del ConocimientoDocument14 pagesPlicación de Las Ontologías para La Representación Del ConocimientosandraPas encore d'évaluation

- Tema 5. Lingüística ComputacionalDocument12 pagesTema 5. Lingüística ComputacionalAlfonsoGarcía100% (1)

- 2.4. Encapsulamiento, Herencia y Polimorfismo en BDOODocument64 pages2.4. Encapsulamiento, Herencia y Polimorfismo en BDOOMtraMarle Mendez MorenoPas encore d'évaluation

- Tema 1 TA y TAODocument6 pagesTema 1 TA y TAOCarlaPas encore d'évaluation

- Esquema Evaluacion Ontologias UnicasDocument16 pagesEsquema Evaluacion Ontologias UnicasFrancisco ManuelPas encore d'évaluation

- Martinez Mendes Diseno y Desarrollo de TesaurosDocument205 pagesMartinez Mendes Diseno y Desarrollo de TesaurosCésar Augusto MuñozPas encore d'évaluation

- MDD PDFDocument10 pagesMDD PDFwendy sarmiento martinezPas encore d'évaluation

- Asignación #1herr Prog AplicadaDocument6 pagesAsignación #1herr Prog AplicadaMaria DonadioPas encore d'évaluation

- Unidad 5Document11 pagesUnidad 5052 Gonzales Poma Evelyn PilarPas encore d'évaluation

- C3-Representacion Del ConocimientoDocument40 pagesC3-Representacion Del ConocimientoJavier ArroyoPas encore d'évaluation

- Muestra Proyecto InvestigacionDocument6 pagesMuestra Proyecto InvestigacionJhonatan EspañaPas encore d'évaluation

- Apuntes de Modelado de Negocios y UMLDocument8 pagesApuntes de Modelado de Negocios y UMLFabianPas encore d'évaluation

- Ontologia de LenguajeDocument51 pagesOntologia de LenguajeBettyPas encore d'évaluation

- Diferencias Entre Tesauros, Vocabularios y OntologíasDocument3 pagesDiferencias Entre Tesauros, Vocabularios y OntologíasfabricioPas encore d'évaluation

- Ontología Ingenieria SoftwareDocument34 pagesOntología Ingenieria SoftwareJulioCesarNohPlataPas encore d'évaluation

- Ontologias Una Tecnica de Representación de Conocimiento PDFDocument6 pagesOntologias Una Tecnica de Representación de Conocimiento PDFRomario Jusayu JusayuPas encore d'évaluation

- Como Funciona La Web SemanticaDocument3 pagesComo Funciona La Web SemanticaPedro TrapotePas encore d'évaluation

- LX ComputacionalDocument16 pagesLX ComputacionalAna Maria Bermeo OrtizPas encore d'évaluation

- Modelos de DialogosDocument12 pagesModelos de DialogosElody Zurisaday TocPas encore d'évaluation

- Tipos de OntologiasDocument12 pagesTipos de OntologiasXAntariXPas encore d'évaluation

- Aplicación inmersiva para el consumo de recursos digitales basada en navegación por ontologías como estrategia de interacciónD'EverandAplicación inmersiva para el consumo de recursos digitales basada en navegación por ontologías como estrategia de interacciónPas encore d'évaluation

- Silabo Derecho InformaticoDocument10 pagesSilabo Derecho InformaticodvelascosPas encore d'évaluation

- Hoja de Vida - Formato UNACH - PostgradoDocument11 pagesHoja de Vida - Formato UNACH - PostgradodvelascosPas encore d'évaluation

- Hoja de Vida - Formato UNACH - PostgradoDocument11 pagesHoja de Vida - Formato UNACH - PostgradodvelascosPas encore d'évaluation

- Marco Teórico.1Document5 pagesMarco Teórico.1dvelascos33% (3)

- Toberias y DifusoresDocument6 pagesToberias y DifusoresEdwin YugchaPas encore d'évaluation

- INCALPACADocument23 pagesINCALPACAAlberto Perdomo100% (2)

- Foda TentacionesDocument3 pagesFoda TentacionesJordan Bermúdez CarvajalPas encore d'évaluation

- Unidades de Medicion ElectricaDocument3 pagesUnidades de Medicion ElectricaSantiago BuriticaPas encore d'évaluation

- Lista de Precios Equipos Partes PCDocument3 pagesLista de Precios Equipos Partes PCdanielPas encore d'évaluation

- Trabajo DimmerDocument10 pagesTrabajo DimmerJuan RivasPas encore d'évaluation

- Paralelo Cinemática CNC Investigación Del Sistema 3PRSDocument6 pagesParalelo Cinemática CNC Investigación Del Sistema 3PRSAlicia VizaPas encore d'évaluation

- Cuadricula Con Rosa de Los Vientos 3Document9 pagesCuadricula Con Rosa de Los Vientos 3patriciaPas encore d'évaluation

- Regentes de La ConstrucciónDocument28 pagesRegentes de La ConstrucciónMaría Del Rosario VásquezPas encore d'évaluation

- Manual en Español Descremador FJ130Document11 pagesManual en Español Descremador FJ130Miles JohnsonPas encore d'évaluation

- El Ciclo Diesel IdealDocument4 pagesEl Ciclo Diesel IdealEdinson Delgado DiazPas encore d'évaluation

- CatalogotipograficoDocument61 pagesCatalogotipograficoAlvaro Vargas QPas encore d'évaluation

- Bimferénciate Especialista3DDocument15 pagesBimferénciate Especialista3DMiguel SambranoPas encore d'évaluation

- Sin TítuloDocument2 pagesSin TítuloKarla BastidasPas encore d'évaluation

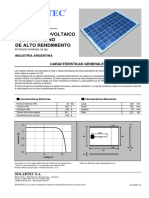

- SolartecDocument1 pageSolartecSyd BarrettPas encore d'évaluation

- DP - 1 - 3 - Practice - Esp VARGASDocument5 pagesDP - 1 - 3 - Practice - Esp VARGASMarcelo VargasPas encore d'évaluation

- ExamenDocument5 pagesExamenDaiissy Lorena CarreraPas encore d'évaluation

- 1 Procesos 1.1Document17 pages1 Procesos 1.1William HinojosaPas encore d'évaluation

- CBTis 128 - Cedula de Indicadores PlataformaDocument43 pagesCBTis 128 - Cedula de Indicadores PlataformaMario ViramontesPas encore d'évaluation

- Manual Usuario RegistradorDocument59 pagesManual Usuario Registradorruth evelin ccorisapra100% (1)

- Manual Usuario 2023Document16 pagesManual Usuario 2023José Luis FeriaPas encore d'évaluation

- Proteccion Homopolar Elecin SfeDocument1 pageProteccion Homopolar Elecin SfeAmiel Ricardo Bautista QuispePas encore d'évaluation

- Empresas Forestales 2016Document9 pagesEmpresas Forestales 2016Fidel ChapaPas encore d'évaluation

- Formato 17 Plan de Acción-Control Simultáneo-SaneamientoDocument1 pageFormato 17 Plan de Acción-Control Simultáneo-SaneamientoJ Smithk UCPas encore d'évaluation

- La TelemedicinaDocument2 pagesLa TelemedicinaYarit Ortiz HernandezPas encore d'évaluation