Académique Documents

Professionnel Documents

Culture Documents

Aud Sist Libro 08

Transféré par

Pablo Martinez PozzoTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Aud Sist Libro 08

Transféré par

Pablo Martinez PozzoDroits d'auteur :

Formats disponibles

Auditora de Sistemas

y

Tecnologas de Informacin

Ricardo J. Castello

Profesor Auditora de Sistemas Computarizados

Facultad de Ciencias Econmicas-UNC

2008

ii

Esta versin digital ha sido licenciada por el autor con una licencia de Creative Commons. Esta licencia

permite los usos no comerciales de esta obra en tanto en cuanto se atribuya la autora original.

Atribucin-NoComercial-CompartirDerivadasIgual 2.5 Argentina

Usted es libre de:

copiar, distribuir, exhibir, y ejecutar la obra

hacer obras derivadas

Bajo las siguientes condiciones:

Atribucin. Usted debe atribuir la obra en la forma especificada por el

autor o el licenciante.

No Comercial. Usted no puede usar esta obra con fines comerciales.

Compartir Obras Derivadas Igual. Si usted altera, transforma, o crea

sobre esta obra, slo podr distribuir la obra derivada resultante bajo una

licencia idntica a sta.

Ante cualquier reutilizacin o distribucin, usted debe dejar claro a los otros los

trminos de la licencia de esta obra.

Cualquiera de estas condiciones puede dispensarse si usted obtiene permiso del titular

de los derechos de autor.

Sus usos legtimos u otros derechos no son afectados de ninguna manera por lo

dispuesto precedentemente.

Puede comunicarse con el autor por:

e-mail: castello@eco.unc.edu.ar

telfono: 54-351-4334181

Tercera edicin - Junio de 2008

I.S.B.N. 950-33-0199-8

iii

PROLOGO

La presente obra tiene como finalidad servir de material didctico a los estudiantes que cursen

asignaturas relacionadas con auditora de sistemas computarizados en carreras de grado y

postgrado vinculadas con las disciplinas de contabilidad, administracin y sistemas de

informacin. Tambin es recomendado para profesionales que quieran tener una visin global

y sumaria de los elementos a tener en cuenta cuando se efectan trabajos de auditora en

entornos computarizados. Su principal objetivo es evitar al lector la consulta de material

proveniente de diversas fuentes, proporcionando una visin global y sinttica de los temas

abordados.

El material obtenido es el resultado de una larga labor de seleccin, clasificacin y elaboracin

de artculos escritos por el autor y por otras fuentes (charlas, conferencias, cursos,

publicaciones en Internet) relacionadas con el tema. El principal objetivo de este material es

recoger la experiencia obtenida por el autor en el dictado de la asignatura Auditora de

Sistemas Computarizados en carreras universitarias de grado en ciencias econmicas y

sistemas y de posgrado, complementada por su experiencia como profesional.

El tratamiento de los temas tienen como premisa fundamental obtener una presentacin

didctica de los aspectos a considerar cuando se realizan trabajos de auditora a los sistemas

de informacin y/o se evalan las tecnologas de informacin de una organizacin.

Para una mejor presentacin y comprensin de los conceptos, este trabajo fue desarrollado en

seis captulos y cinco anexos; los que, a su vez, fueron agrupados en cuatro unidades

temticas:

UNIDAD 1 CONCEPTOS BASICOS

Trata los conceptos de auditora y control, trabajos de auditora posibles en un entorno

informtico, programas de auditora; est desarrollado en el Captulo 1 - "Conceptos Bsicos".

UNIDAD 2- AUDITORIA DE SISTEMAS DE INFORMACION

Descripcin de los trabajos de auditora de sistemas de informacin computarizados;

desarrollado en el Captulo 2 - "Auditora de Sistemas de Informacin" y el Captulo 3 -

"Auditora Continua". El Captulo 2 es complementado por el Anexo I - Nuevos conceptos del

control interno -Informe COSO y el Anexo II - Anlisis por categorizacin del riesgo

iv

(Metodologa de Price Waterhouse).

UNIDAD 3- AUDITORIA DE TECNOLOGAS DE INFORMACION

Descripcin de los trabajos de auditora a los recursos informticos de una organizacin; se

desarrolla en el Captulo 4 - "Auditora Informtica", al que complementan el Anexo III - COBIT

e ITIL y el Anexo IV - Fases de crecimiento IT.

En el Captulo 5 - "Seguridad Informtica" se aborda la problemtica relacionada con la

proteccin de los activos informticos; lo complementa el Anexo V - Medidas de seguridad

informtica.

UNIDAD 4 ASPECTOS GENERALES

Como cierre de este trabajo, presentamos en el Captulo 6 - Marco de las auditoras en

ambientes informticos el contexto legal y otros aspectos que condicionan la ejecucin de este

tipos de trabajos de auditora.

v

INDICE DE CONTENIDO

UNIDAD 1 CONCEPTOS BASICOS

CAPITULO 1 Conceptos bsicos

1. INTRODUCCION..............................................................................................3

2. CONTROL.........................................................................................................4

2.1. Concepto de control .......................................................................................4

2.2. Tipos de control..............................................................................................5

2.3. Etapas del control ..........................................................................................6

2.4. Principio de economicidad del control ...........................................................6

2.5. Auditora y control ..........................................................................................7

3. CLASES DE AUDITORIA .................................................................................8

3.1. Segn el campo de actuacin........................................................................8

3.2. Segn la relacin de dependencia del auditor...............................................9

3.3. Auditora y consultora .................................................................................11

4. PISTAS DE AUDITORIA.................................................................................12

5. PROGRAMA DE AUDITORIA.........................................................................13

5.1. Planeacin del trabajo..................................................................................13

5.2. Programa de auditora .................................................................................13

5.3. Etapas de un programa de auditora ...........................................................14

5.4. Informe Final ................................................................................................16

6. ANTECEDENTES ..........................................................................................19

CUESTIONARIO DE REVISION.........................................................................21

UNIDAD 2 AUDITORIA DE SISTEMAS DE INFORMACION

CAPITULO 2 Auditora de sistemas de informacin

1. INTRODUCCION............................................................................................25

1.1. El sistema de informacin contable .............................................................25

1.2. Auditora contable ........................................................................................27

1.3. Dificultades del ambiente informtico ..........................................................29

2. SISTEMA DE CONTROL INTERNO ..............................................................31

2.1. Impacto de la tecnologa en el Control Interno............................................33

2.2. Objetivos del control interno .......................................................................34

2.3. Importancia del control interno.....................................................................35

2.4. Elementos sobre los que trabaja el control interno......................................36

2.5. Medidas de control interno aplicables a un ambiente computarizado.........37

2.6. Tipos de controles programados ................................................................38

3. RELEVAMIENTO DEL SISTEMA DE CONTROL INTERNO.........................42

4. METODOLOGAS PARA EVALUAR EL SISTEMA

DE CONTROL INTERNO ................................................................................44

5. PRUEBA DE LOS CONTROLES ...................................................................47

5.1. Tcnicas manuales o de observacin directa..............................................47

5.2. Tcnicas computarizadas ...........................................................................49

5.3. Conclusiones................................................................................................54

CUESTIONARIO DE REVISION.........................................................................55

vi

ANEXO I Informe COSO

INTRODUCCION................................................................................................57

1. AMBIENTE DE CONTROL .............................................................................61

2. EVALUACIN DE RIESGOS..........................................................................63

3. ACTIVIDADES DE CONTROL........................................................................66

4. INFORMACIN Y COMUNICACIN .............................................................68

5. SUPERVISIN................................................................................................71

6. LIMITACIONES DEL CONTROL INTERNO...................................................74

7. FUNCIONES Y RESPONSABILIDADES DEL PERSONAL...........................75

ANEXO II Anlisis por categorizacin del riesgo (Metodologa Price Waterhouse)

1. Acceso a las funciones de Procesamiento.....................................................77

2. Ingreso de datos .............................................................................................77

3. Items rechazados o en suspenso ...................................................................78

4. Procesamiento ................................................................................................78

5. Estructura organizativa del departamento de Sistemas ................................79

6. Cambios a los programas ...............................................................................79

7. Acceso general (al sistema informtico) .........................................................80

8. Riesgo de continuidad de procesamiento ......................................................80

CAPITULO 3 Auditora Continua

1. INTRODUCCION............................................................................................81

1.1. Desaparecen los rastros de auditoria ?.....................................................81

1.2. Riesgos para el auditor ...............................................................................82

2. CONCEPTO DE AUDITORIA CONTINUA.....................................................84

2.1. Situacin actual de la Auditora Continua....................................................86

2.2. Monitoreo Continuo para obtener pistas de auditora digitales ...................89

3. ARCHIVO AUDITOR.......................................................................................91

3.1. Aportes del archivo Auditor ..........................................................................91

3.2. Requisitos del archivo Auditor .....................................................................92

4. SERVIDOR DE AUDITORIA...........................................................................94

4.1. Modelo conceptual .......................................................................................95

4.2. Etapas para instalar un Servidor de Auditora.............................................97

4.3. Descripcin del funcionamiento...................................................................98

4.4. Aportes del Servidor de Auditora................................................................99

5. CONCLUSIONES .........................................................................................101

CUESTIONARIO DE REVISION.......................................................................105

UNIDAD 3 AUDITORIA DE TECNOLOGIAS DE INFORMACION

CAPITULO 4 Auditora Informtica

1. INTRODUCCION..........................................................................................109

2. AMBITOS DE LA AUDITORIA INFORMATICA............................................111

3. ADMINISTRACION.......................................................................................116

3.1. Anlisis de la estructura organizacional ....................................................116

3.2. Anlisis de los recursos humanos .............................................................119

3.3. Anlisis de las normas y polticas del rea de sistemas............................120

vii

3.4. Anlisis de la situacin presupuestaria y financiera ..................................120

3.5. Documentos para la gestin del rea Sistemas ........................................121

4. EXPLOTACION u OPERACIONES .............................................................125

5. DESARROLLO .............................................................................................127

6. JUSTIFICACION DE UNA AUDITORIA NFORMATICA...............................131

7. CONSIDERACIONES FINALES...................................................................133

CUESTIONARIO DE REVISION.......................................................................135

ANEXO III COBIT e ITIL

1. COBIT ...........................................................................................................137

2. MARCO REFERENCIAL DEL COBIT ..........................................................139

3. OBJETIVOS DE CONTROL DEL MARCO REFERENCIAL ........................144

3.1. Dominio PLANIFICACIN Y ORGANIZACIN.........................................144

3.2. Dominio ADQUISICIN E IMPLEMENTACIN........................................150

3.3. Dominio ENTREGA Y SOPORTE..............................................................152

3.4. DOMINIO MONITOREO............................................................................157

4. NORMAS ITIL ...............................................................................................159

5. RELACION ENTRE ITIL Y COBIT................................................................162

ANEXO IV FASES DE CRECIMIENTO IT

1. INTRODUCCIN..........................................................................................163

1.1. Objetivo del modelo ...................................................................................163

1.2. caractersticas de las etapas .....................................................................164

1.3. factores claves ...........................................................................................164

2. LAS FASES DE CRECIMIENTO IT..............................................................169

2.1. FASE I - INICIACION.................................................................................169

2.2. Fase II - CRECIMIENTO ...........................................................................170

2.3. Fase III - CONTROL .................................................................................171

2.4. Fase IV - INTEGRACION ..........................................................................173

2.5. Fase V - ARQUITECTURA........................................................................176

2.6. Fase VI - DIFUSIN MASIVA ...................................................................177

3. CONCLUSIONES .........................................................................................179

CAPITULO 5 SEGURIDAD INFORMTICA

1. INTRODUCCION..........................................................................................183

2. CONCEPTOS RELACIONADOS CON SEGURIDAD INFORMATICA........186

3. EVALUACION DEL RIESGO........................................................................190

4. MEDIDAS DE SEGURIDAD INFORMATICA ...............................................193

5. PLANILLA o MATRIZ DE CONTROL ...........................................................194

6. PLAN DE SEGURIDAD INFORMATICA ......................................................197

6.1. Auditora de la Seguridad Informtica........................................................199

7. PLANES DE CONTINGENCIA .....................................................................200

CUESTIONARIO DE REVISION.......................................................................203

viii

ANEXO V MEDIDAS DE SEGURIDAD INFORMTICA

1. INTRODUCCION..........................................................................................205

2. PROTECCION FISICA .................................................................................206

3. COPIAS DE SEGURIDAD Y EQUIPAMIENTO DE RESPALDO.................207

4. SISTEMAS TOLERANTES A LOS FALLOS ................................................210

5. PROGRAMAS ANTIVIRUS...........................................................................212

6. CIFRADO DE DATOS...................................................................................214

7. CONTROL DE ACCESOS, PERMISOS Y DERECHOS..............................217

8. REGISTROS DE AUDITORA ......................................................................220

9. SEGURIDAD EN REDES / INTERNET .......................................................221

UNIDAD 4 ASPECTOS GENERALES

CAPITULO 6 Marco de las auditoras en ambientes informticos

1. INTRODUCCION..........................................................................................227

2. MARCO LEGAL ...........................................................................................229

2.1. Proteccin de datos personales (habeas data) .........................................229

2.2. Contratos informticos ...............................................................................232

2.3. Ley Sarbanes-Oxley...................................................................................234

2.4. Delito informtico .......................................................................................237

3. UN NUEVO MODELO...................................................................................241

4. PROPUESTAS .............................................................................................244

5. EL AUDITOR DE SISTEMAS .......................................................................245

CUESTIONARIO DE REVISION.......................................................................249

BIBILIOGRAFIA ................................................................................................251

Auditora de Sistemas y Tecnologas de Informacin

1

UNIDAD 1

CONCEPTOS

BASICOS

Auditora de Sistemas y Tecnologas de Informacin

2

Auditora de Sistemas y Tecnologas de Informacin

3

CAPITULO 1

Conceptos bsicos

1. INTRODUCCION

Etimolgicamente la palabra auditora deriva del latin audire que significa oir, el sustantivo

latino auditor significa "el que oye". Los primeros auditores ejercan sus funciones

principalmente oyendo, juzgando la verdad o falsedad de lo que les era sometido a su

verificacin.

1

Muchas pueden ser las definiciones de auditora, dependen del enfoque disciplinario de

quienes la elaboran; en nuestro caso proponemos la siguiente: Auditora es un control

selectivo, efectuado por un grupo independiente del sistema a auditar, con el objetivo de

obtener informacin suficiente para evaluar el funcionamiento del sistema bajo anlisis.

Auditar es efectuar el control y la revisin de una situacin pasada. Es observar lo que pas en

una entidad y contrastarlo con normas predefinidas.

1

Federacin Argentina de Profesionales en Ciencias Econmicas, CECYT, Informe N5, Area Auditora, Manual de

Auditora, 1985. pg. 33.

Auditora de Sistemas y Tecnologas de Informacin

4

2. CONTROL

2.1. Concepto de control

Existen varias definiciones del trmino control. Difieren debido a distinciones conceptuales o

bien respecto al objeto del mismo (dnde ser aplicado). El Informe N5 del CECYT

2

lo define

como el proceso de ejercitar una influencia directiva o restrictiva, es decir, las posibilidades de

dirigir actividades hacia objetivos buscados o de evitar que se produzcan resultados no

deseados.

En general, se reconoce al control como una funcin administrativa bsica; consiste en verificar

que las diferentes actividades que se realizan en una organizacin tiendan a alcanzar sus

objetivos. Se considera que el control produce dos tipos de acciones segn sea el mbito

donde se aplique:

Influencia directiva, intenta que las actividades del sistema se realicen de modo tal que

produzcan determinados resultados o alcancen objetivos especficos predefinidos.

Influencia restrictiva, la accin se ejerce de modo tal que evite que las actividades de un

sistema produzcan resultados no deseados.

Elementos del control

Los elementos necesarios para implementar un sistema de control son

3

:

Elemento, caracterstica o condicin a controlar.

Sensor: artefacto o mtodo para medir las caractersticas o condiciones controladas, es

decir instrumento para medir el rendimiento.

Grupo de control: unidad o equipo de control para comparar los datos medidos con el

rendimiento planeado. Determina la necesidad de correccin y enva la informacin a los

mecanismos que deben normalizar o corregir la produccin del sistema.

Grupo activante: mecanismo activador que es capaz de producir un cambio en el sistema

operante, es decir, realizar la accin correctiva correspondiente.

En sntesis, el control es un proceso y consiste en una comparacin, un contraste de un

resultado (ocurrido o proyectado) con otro (esperado o deseable) y, por lo tanto, implica una

medicin.

2

FEDERACION ARGENTINA DE CONSEJOS PROFESIONALES DE CIENCIAS ECONOMICAS, CECYT, Area

Auditora, Informe N5, Manual de Auditora, 1985, pg. 35.

3

Idem 4, pg. 37.

Auditora de Sistemas y Tecnologas de Informacin

5

2.2. Tipos de control

Dijimos que auditora es una actividad de control, por lo tanto vamos a profundizar un poco,

clasificando a estos ltimos:

a) De acuerdo a su objetivo, en esta categora tenemos:

Correctivos, son aquellos que cuentan en su estructura con los elementos para medir las

desviaciones e informar sobre ellas. Implican la determinacin de los desvos y su informe a

quien debe actuar sobre stos. Los controles correctivos, tambin, pueden ser

retroalimentados (datos del pasado) o prealimentados, por ejemplo: presupuestos, ratios.

No correctivos, son los que prescinden de la medicin e informacin de los desvos que se

pueden producir, como es el caso de controles de separacin por funciones y oposicin de

intereses.

b) De acuerdo a su marco temporal, en este caso tenemos:

Retroalimentados, pues operan sobre hechos sucedidos. Comparan los resultados ocurridos

con los esperados.

Prealimentados, pues operan sobre eventos futuros (en los procesos industriales se

denominan control anticipante) y previenen la ocurrencia de resultados indeseados.

c) De acuerdo a su pertenencia al sistema operante, tenemos:

De secuencia abierta, donde el grupo de control no pertenece al sistema operante; es

independiente del mismo.

De secuencia cerrada, en el que todos los elementos del control pertenecen al propio

sistema operante.

Un enfoque ms cercano a nuestra problemtica es analizar los tipos de controles relacionados

con la administracin de una organizacin. En este caso vamos a agruparlos en:

Control interno: es el conjunto de reglas y normas de procedimiento que regulan el

funcionamiento administrativo de una organizacin. Tienen el propsito de preservar al

patrimonio de la empresa de los posibles errores u omisiones, maniobras fraudulentas o

dao intencional que pudieran llegar a afectarla.

Control presupuestario: es el cotejo peridico de los ingresos y de los gastos reales de un

perodo con el fin de poner en evidencia las desviaciones a lo presupuestado.

Control de gestin: proceso mediante el cual los directivos se aseguran la obtencin de

recursos y el empleo eficaz y eficiente de los mismos en el cumplimiento de los objetivos

fijados a la organizacin.

Auditora de Sistemas y Tecnologas de Informacin

6

2.3. Etapas del control

Las etapas para establecer un sistema de control son las siguientes:

1. Establecimiento de estndares: es la accin de determinar el/los parmetro/s sobre los

cuales se ejercer el control y, posteriormente, el estado o valor de esos parmetros

considerado deseable. Este es el primer elemento a establecer para instrumentar un

sistema de control. En esta especificacin se debern incluir, entre otros, la precisin con

que se medir el parmetro a verificar, el mtodo de medicin y el instrumento sensible que

se aplicar, la periodicidad en la aplicacin y hasta los responsables de esta tarea.

2. Comparacin o diagnstico: implica el cotejo entre los resultados reales con los deseables.

En esta etapa se investiga (ms o menos extensamente) acerca de las causas de las

desviaciones que acompaarn un informe con las discrepancias detectadas, para ser

fuente de informacin de la siguiente fase.

3. La determinacin de acciones correctivas es la tercera etapa. Lleva implcita una decisin:

corregir o dejar como est. Obviamente ser ms certera y econmica la solucin de la

discrepancia mientras ms correcto sea el diagnstico hecho en la etapa anterior.

4. La ejecucin de las acciones correctivas es el ltimo paso. Sin ste, el control ser estril,

intil e incompleto. Ms an, infinitamente caro como respuesta al problema que intent

solucionar. Por ello, se considera que sin esta etapa simplemente no ha existido una accin

de control.

2.4. Principio de economicidad del control

Un principio bsico a tener en cuenta cuando se quiere implementar un control, es analizar el

costo de la instrumentacin del mismo. Se considera que este costo debe ser menor al

beneficio (potencial o real) que se obtiene con su implementacin. Por ello no se evalan todas

las caractersticas o parmetros posibles, sino slo aquellos que dan un ratio positivo a la

relacin costo de implementar la medida-beneficio esperado (por estas razones se dice que el

control es selectivo).

Auditora de Sistemas y Tecnologas de Informacin

7

2.5. Auditora y control

En este marco, la auditora es una funcin de control, con las siguientes caractersticas:

Es del tipo retroalimentado, porque se refiere a hechos sucedidos.

Es correctiva, ya que est orientada a la medicin e informacin de los desvos.

Es de secuencia abierta, ya que el grupo de control es independiente (no debe pertenecer al

sistema operante, aunque puede ser parte de la empresa).

Es selectiva.

Auditora de Sistemas y Tecnologas de Informacin

8

3. CLASES DE AUDITORIA

De acuerdo a la naturaleza del trabajo, hay distintas clasificaciones de auditora:

3.1. Segn el campo de actuacin

En este caso, clasificamos los trabajos de auditora segn el mbito donde se aplique.

Tenemos as: auditoras contables, administrativas, sociales, mdicas, informticas, militares,

etc. Veamos ahora cules son los alcances de algunas de ellas.

Auditora contable

Es el examen independiente de los estados financieros de una entidad con la finalidad de

expresar una opinin sobre ellos. En este marco el auditor investiga crticamente los estados

contables de una organizacin para formarse un juicio sobre la veracidad de tal informacin y

comunicarlo a la comunidad.

El objetivo principal de una auditora contable consiste en examinar los estados contables de

una organizacin, aplicando normas de actuacin generalmente aceptadas, de forma que

permita al profesional encargado de su realizacin informar sobre la veracidad y razonabilidad

de la situacin patrimonial examinada, al tiempo que se pronuncia sobre si los mismos estn

confeccionados de acuerdo con las normas contables, y si stas han sido aplicadas de manera

uniforme con respecto a los ejercicios anteriores. Las caractersticas controladas son las

transacciones y el patrimonio en cuanto a su existencia, propiedad, integridad, valuacin y

exposicin. De este objetivo se desprenden dos actividades

4

:

a) Comparar las transacciones del perodo y el patrimonio al final del ejercicio registrados en la

contabilidad.

b) Comparar la valuacin asignada a las transacciones y al patrimonio.

Una auditora contable persigue adems otros propsitos referidos a la proteccin de los

activos; el control de los datos en cuanto a su integridad, exactitud, oportunidad; la reduccin

de riesgos por prdida de informacin; la evaluacin de la calidad y eficiencia de los controles y

la vigilancia de su aplicacin en la prctica.

Auditora administrativa

Es el control de la actividad desarrollada por los administradores de una organizacin; evala el

desempeo de los mismos como ejecutivos, el cumplimiento de las metas programadas, la

4

Federacin Argentina de Profesionales en Ciencias Econmicas, CECYT, Informe N5, Area Auditora, Manual de

Auditora, Captulo 1, 1985.

Auditora de Sistemas y Tecnologas de Informacin

9

eficiencia en el uso de los recursos disponibles, el xito o fracaso en las misiones

encomendadas.

Se la denomina, tambin, "auditora operativa" y puede ser definida como el examen de la

gestin de un ente con el propsito de evaluar la eficiencia de sus resultados. Toma como

referencia las metas fijadas a la empresa; los recursos humanos, financieros y materiales

empleados; la organizacin, utilizacin y coordinacin de dichos recursos y los controles

establecidos sobre dicha gestin. En general busca controlar la calidad de los sistemas de

gestin de una empresa.

Auditora Social

Es el examen o evaluacin sistemtica sobre algn campo de accin significativo, definible, de

actividades con repercusin social.

Auditora mdica

Es el examen o evaluacin de la calidad de los servicios mdicos efectuados por los

prestadores de salud. En Argentina este tipo de auditoras es efectuada por profesionales

especializados vinculados a las obras sociales.

Auditora informtica

En este marco, podemos adelantar el concepto de auditora informtica: es el estudio que se

realiza para comprobar la fiabilidad de la herramienta informtica y la utilizacin que se hace

de ella en una organizacin. En forma ms amplia se analiza la aplicacin de recursos

informticos a los sistemas de informacin existentes en las empresas, en especial los

orientados a automatizar las tareas administrativo-contables, financieras, de gestin, de

soporte de decisiones, etc.

3.2. Segn la relacin de dependencia del auditor

Auditora interna

Es una funcin de evaluacin interna, ejercida por personal perteneciente a los cuadros de la

empresa. Acta como un servicio independiente de la lnea jerrquica corriente, por lo que

depende directamente de la Direccin de la organizacin. La auditora interna mide y evala la

confiabilidad y eficacia del sistema de control interno de la entidad con miras a lograr su

mejoramiento.

Auditora externa

Es una funcin de evaluacin externa, ejecutada por un ente externo e independiente de la

Auditora de Sistemas y Tecnologas de Informacin

10

lnea jerrquica establecida. Acta controlando algn aspecto particular de las operaciones o

procedimientos establecidos en la organizacin.

Si comparamos las auditoras internas con las externas, vemos que las primeras tienen como

ventaja el conocimiento por parte del auditor de la cultura de la organizacin y el hecho de

que al pertenecer a la plantilla de la empresa el profesional no es visto como un cuerpo extrao

y, por consiguiente, no se le retacea informacin; las externas, en cambio, cuentan como

ventaja la independencia del auditor, quin puede aplicar sus propios criterios, libre del

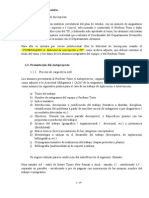

sentimiento de pertenencia a la estructura de la entidad.. Veamos en el siguiente cuadro

5

, una

comparacin de los alcances de la auditora externa e interna cuando se evalan los estados

contables de una entidad:

Aspecto

considerado

Auditora externa Auditora interna

OBJETIVO Opinar sobre la razonabilidad de la

informacin reflejada en los

Estados Contables, y si fueron

elaborados de acuerdo con las

Normas de Auditora Vigentes

Medir y evaluar la eficiencia de la

operatoria del ente, as como la

confiabilidad del control interno del

mismo, proveyendo anlisis y

recomendaciones que tiendan a su

mejoramiento

SUJETO

Contador Pblico Preferentemente profesional de

Ciencias Econmicas.

INDEPENDENCIA Total Profesional en relacin de

dependencia

OBJETO PRINCIPAL

DE SU EXAMEN

Estados contables anuales o

intermedios

Actividades de control interno del

ente, circuitos administrativos,

manual de procedimientos y

organigramas.

NORMAS DE

APLICACION

Normas profesionales vigentes.

Exigencias legales de rganos de

control.

Normas de auditora interna.

No obligatorias.

PRODUCTO FINAL Informe sobre Estados Contables

anuales o intermedios.

Informes sobre control interno,

gestin, desvos presupuestarios.

RESPONSABILIDAD Profesional

Civil

Penal

Profesional

Laboral

CONDICIONES

PERSONALES

Independencia de criterio (respecto

del ente auditado).

Ttulo habilitante.

Cuidado profesional.

Independencia de criterio

(dependiendo del mximo nivel

decisorio de la empresa).

Capacidad tcnica.

Cualidades personales.

5

Consejo Profesional de Ciencias Econmicas de la Capital Federal, Comisin de Estudio de Auditora, INFORME

N18, La tarea de auditora contable y su relacin con la auditora interna del ente, , Bs. As., julio de 1992.

Auditora de Sistemas y Tecnologas de Informacin

11

3.3. Auditora y consultora

Creemos importante diferenciar las tareas comprendidas en una misin de auditora de

aqullas que corresponden a una consultora, dado que es habitual confundirlas en los trabajos

que involucran equipamiento y sistemas informticos. Los lmites entre una y otra se relacionan

ms con los objetivos del trabajo que con las tareas que efectivamente se prestan.

Como ya lo expresramos anteriormente, la auditora comprende la realizacin del control y la

revisin de una situacin pasada, observando lo actuado y contrastndolo con normas

predefinidas. La efectividad de un trabajo de auditora se refleja en las mejoras recomendadas

al sistema de control interno de la empresa y a la seguridad.

En tanto, la consultora tiene como misin implementar las recomendaciones propuestas en

una auditora previa o por un ejecutivo, con el propsito de mejorar la productividad de la

empresa. Es una perspectiva de asesoramiento con visin de futuro. Es frecuente que una

consultora sea consecuencia o el resultado de una auditora.

Esto ltimo supone que la consultora se sustenta en un esfuerzo previo de conocimiento y

diagnstico de la organizacin (resultado de una auditora), para luego elaborar las bases de la

reorganizacin del ente y la tecnologa de implementacin. La efectividad de la labor de

consultora se podr medir a medida que transcurra el tiempo desde la puesta en prctica de

las soluciones.

Objetivo Momento

Auditora Controlar el desempeo

Posterior a los eventos

Consultora Optimizar el desempeo

Previo a los eventos

Auditora de Sistemas y Tecnologas de Informacin

12

4. PISTAS DE AUDITORIA

Qu son las pistas de auditora? Una pista de auditora tpica permite reconstruir un

procesamiento; siguiendo el camino hacia atrs, hasta llegar al documento fuente. Son

elementos que permiten certificar la existencia de una operacin, la validez de sus cifras, la

identidad de los sujetos involucrados, el momento de su acaecimiento, etc. Es decir, son la

prueba de una transaccin.

Las podemos definir como:

... documentos originarios, diarios, mayores, y papeles de trabajo que posibilitan al

auditor rastrear una operacin, desde el resumen hacia la fuente primitiva. Slo por tal

procedimiento el auditor puede determinar que los resmenes reflejan la operatoria real

transcurrida.

6

Las pistas de auditora brindan un mapa que posibilita la reconstruccin del flujo de una

transaccin, conteniendo informacin tal como: fecha, hora, tipo de operacin, dato anterior y

posterior, etc. En este contexto una pista de auditora puede ser entendida como un registro

cronolgico de actividades del sistema que posibilitan de forma suficiente la reconstruccin y

examen de la secuencia de acontecimientos que conducen una operacin, un procedimiento o

un acto sistmico

7

.

El sistema de informacin debera conservar las pistas de auditora para permitir al auditor el

rastreo del flujo de operaciones dentro de la empresa, y la comprobacin de la ocurrencia y

exactitud de las registraciones realizadas.

Una pista de auditora digital es una huella o registro generado automticamente por un

sistema de computacin para permitir la reconstruccin, a posteriori, de la secuencia de

operaciones, el origen de las transacciones, la fuente de cifras o registraciones especficas y,

en general, el modo, el momento y el operador involucrados en los accesos a los archivos.

A partir del empleo de computadores como herramienta base donde se procesan las

operaciones de un sistema de informacin, comenzaron a advertirse modificaciones

significativas en las pistas de auditora, motivados por las continuas modificaciones del

equipamiento y el cambio de las modalidades de procesamiento. Por esta causa se ha arribado

a una situacin en la cual las pistas de auditora existen pero en condiciones y con

caractersticas totalmente diferentes a las imperantes en los sistemas de informacin manuales

(en "soporte papel").

6

NCR CORPORATION, Customer Support Training - System Analist Design, Dayton (Ohio), NCR Corporation,

1989.

7

Marciano dos Santos, Marta A validade de trilhas de auditoria de sistemas aplicativos como evidencias de atos

ilicitos em ambientes corporativos 4CONTECSI, 2007

Auditora de Sistemas y Tecnologas de Informacin

13

5. PROGRAMA DE AUDITORIA

Antes de comenzar, el auditor deber planificar su trabajo identificando los objetivos y

determinando el mtodo para alcanzarlos de forma econmica, eficiente y eficaz. La

planificacin de un trabajo de auditoria consiste en la elaboracin de un plan global en funcin

de los objetivos del mismo. La naturaleza y las caractersticas de la planificacin varan segn

la naturaleza del organismo a auditar, del conocimiento de su actividad, de su entorno

operativo, de la calidad del control interno y del tipo de auditoria a efectuar.

5.1 Planeacin del trabajo

La planeacin adecuada del trabajo de auditora ayuda a asegurar que se presta atencin

adecuada a reas importantes de la auditora, que los problemas potenciales son identificados

y que el trabajo es llevado a cabo en forma expeditiva. La planeacin tambin ayuda para la

apropiada asignacin de trabajo al equipo de auditora y para la coordinacin del trabajo.

El grado de planeacin variar de acuerdo con el tamao de la entidad, la complejidad del

trabajo, la experiencia del auditor con la entidad y su conocimiento del negocio. El auditor

puede desear discutir elementos del Plan Global de Auditora y ciertos procedimientos de

auditora con el Comit de Auditora, la administracin y personal de la entidad, para mejorar la

efectividad y eficiencia del trabajo y para coordinar los procedimientos de auditora con la rutina

de los empleados de la entidad. El Plan Global de Auditora y el Programa de Auditora, sin

embargo, permanecen como responsabilidad del auditor.

El Plan Global de Auditora y el Programa de Auditora debern revisarse segn sea necesario

durante el curso de la auditora. La planeacin es continua a lo largo del trabajo a causa de

cambios en las condiciones o resultados inesperados de los procedimientos de auditora.

5.2. Programa de Auditora

El auditor deber desarrollar y documentar un Programa de Auditora que exponga la

naturaleza, oportunidad y alcance de los procedimientos de auditora planeados que se

requieren para implementar el Plan de Auditora Global. El Programa de Auditora sirve como

un conjunto de instrucciones para el equipo de trabajo y como un medio para el control y

registro de la ejecucin apropiada del trabajo. El Programa de Auditora puede tambin

contener los objetivos de la auditora para cada rea y un presupuesto de tiempo con las horas

Auditora de Sistemas y Tecnologas de Informacin

14

estimadas para las diversas reas o procedimientos de auditora.

Al preparar el Programa de Auditora, el auditor deber considerar las evaluaciones especficas

de los riesgos inherentes y de control y el nivel requerido de certeza que tendrn que

proporcionar los procedimientos sustantivos. El auditor deber tambin considerar la

oportunidad para las pruebas de controles y procedimientos sustantivos, la coordinacin de

cualquier ayuda esperada de la entidad, la disponibilidad de los auxiliares y la participacin de

otros auditores o especialistas.

5.3. Etapas de un Programa de Auditora

Un Programa de Auditora es el documento que nos dice cmo se efecta el trabajo. Debe

contemplar cmo, cundo, quines y dnde se efectuarn las tareas. Podemos entonces

agrupar los pasos para realizar una auditora en:

8

1) Definicin del objetivo:

En los casos de trabajos de auditoras contables las posibilidades para seleccionar el objetivo

de la mismas estn bastante limitadas y son previsibles; en el caso de otros tipos de trabajos

de auditora, como las de sistemas, el objetivo se determina en funcin de las necesidades

demandadas por quien solicita el servicio.

2) Definicin del alcance:

El alcance de una auditora es determinado siempre en forma especfica para cada trabajo; en

particular, lo fijan las necesidades y expectativas del comitente. En la determinacin del

alcance influye de manera decisiva el grado de certeza requerido a los datos que figuren en el

informe. Por ejemplo, si debe controlarse toda la poblacin o puede hacerse un muestreo sobre

el item que se est auditando.

Un elemento distintivo de los proyectos de auditora es que a la fijacin del objetivo sigue la

determinacin del alcance, pero son dos parmetros que deben establecerse separadamente.

El alcance puede ser asociado a la palabra profundidad y comprende la especificacin de

hasta dnde se realizar (se avanzar en) el trabajo de investigacin, cules sern los

hechos y elementos que se tomarn en cuenta, cules sern los que no se controlorn. En los

trabajos de auditora la delimitacin del alcance es fundamental para poder establecer con

claridad los lmites del informe y, por consiguiente, los lmites de la responsabilidad del

auditor.

8

ALIJO, JORGE, Apuntes del Seminario Auditora en Entornos Computarizados , C.P.C.E. de Crdoba, 1994.

Auditora de Sistemas y Tecnologas de Informacin

15

Este concepto es de suma importancia ya que define con precisin el entorno y los lmites en

que va a desarrollarse el trabajo; complementa el marco expresado en los objetivos de la

auditora. Por ejemplo:

Se verificar la totalidad de los documentos grabados, o solamente una muestra? En este

ltimo caso, cmo se define la muestra?

Se sometern los registros grabados a un control de integridad exhaustivo?

Se probarn los controles de validacin?

Es evidente la necesidad de precisar los lmites de un trabajo de auditora, hasta el punto de

que su indefinicin compromete el xito de la misma.

El alcance de la auditora ha de figurar expresamente (junto con el objetivo) en el informe final,

de modo que quede perfectamente determinado no solamente hasta qu puntos se ha llegado,

sino qu materias fronterizas han sido omitidas. Igualmente habrn de expresarse las

excepciones del alcance, cuando exista alguna cuestin que pudiera suponerse incluida, sin

estarlo.

Dentro de este paso debe contemplarse, tambin, la fijacin de los interlocutores del equipo

auditor, es decir, determinar quines tendrn poder de decisin y de validacin dentro de la

empresa en el proyecto de auditora. Igualmente, en esta instancia, deben determinarse los

destinatarios del Informe Final.

3) Relevamiento e investigacin:

Esta etapa es la que demanda mayor esfuerzo, tiempo y recursos de un programa de auditora;

en ella el auditor debe involucrarse en forma personal procurando obtener la mayor cantidad

posible de informacin de "primera mano". Comprende las siguientes actividades:

Elaboracin del Plan de Auditora y de los Programas de Trabajo: Una vez hecho el estudio

inicial y asignados los recursos necesarios para la auditora, el responsable de la misma y sus

colaboradores desarrollan un plan detallado del trabajo de auditora, donde el encargado de

cada equipo programa las actividades que le corresponden y las eleva al responsable general

del proyecto para ser compatibilizadas.

Caractersticas del Plan de Auditora:

Establece los recursos globales que van a ser necesarios para el trabajo.

Establece las prioridades de evaluacin sobre el material auditable (de acuerdo con las

indicaciones del cliente).

Auditora de Sistemas y Tecnologas de Informacin

16

Establece la disponibilidad requerida del personal y de los dems recursos a controlar.

Describe las tareas a realizar y las responsabilidades de cada integrante del equipo de

trabajo.

Establece las ayudas que el auditor debe recibir por parte del auditado.

No se consideran calendarios porque en esta instancia se manejan recursos genricos

y no especficos.

Una vez elaborado el Plan de Auditora, se procede a la elaboracin de los Programas de

Trabajo que son las cuantificaciones del Plan de Auditora. En ellos se asignan los recursos

humanos y materiales concretos para cada segmento del plan general. En los Programas de

Trabajo se establece el calendario real de actividades a realizar; estos documentos sirven para

controlar el grado de avance del proyecto de auditora.

Ejecucin de las actividades de relevamiento: En este punto el auditor debe documentarse

sobre cmo trabaja el rea o sistema que se est auditando. En cuando se realizan las

actividades concretas -in situ- del trabajo de auditora: observacin del ambiente de trabajo,

entrevistas, encuestas, anlisis de documentacin, etc. Las tcnicas y/o herramientas a

utilizadar sern descriptas en la prxima unidad.

4) Anlisis:

Realizadas las tareas de relevamiento e investigacin, las actividades de esta etapa consisten

en procesar la informacin recabada, evaluar la calidad de los controles y sacar las

conclusiones pertinentes; es decir clasificar, elaborar, ordenar los papeles de trabajo

obtenidos en la etapa anterior. El objetivo es obtener la informacin documentada necesaria

para avalar el resultado del trabajo, es decir respaldar el Informe de Auditora.

5) Elaboracin del Informe:

La elaboracin del Informe Final es el ltimo paso de una auditora. Es el exponente de la

calidad del trabajo y el lugar donde el auditor avala personal y profesionalmente su juicio en

forma documental.

5.4. Informe Final

Es el resultado tangible del trabajo de auditora. Todo lo que se vuelque en el informe debe

estar avalado por los papeles de trabajo, constancias documentales o pruebas tangibles y

objetivas; de otra manera ste puede ser objetado y hasta desechado.

Auditora de Sistemas y Tecnologas de Informacin

17

Los hechos a incluir en un informe de auditora implican la existencia de una debilidad

detectada que ha de ser corregida o puntos de control que deben ser fortalecidos. El Informe

debe incluir solamente hechos importantes. La inclusin de hechos poco relevantes o

accesorios desva la atencin del lector y desvirta el informe en su conjunto.

Resulta evidente la necesidad de redactar borradores e informes parciales y previos del

Informe Final, ya que es el mtodo ms adecuado para equilibrar las tcnicas analticas

utilizadas durante el trabajo de relevamiento, con las sintticas que exige la confeccin de este

informe. Los borradores e informes parciales pueden ser usados como elementos de contraste

de opiniones entre auditor y auditado, y pueden descubrir fallos de apreciacin por parte de los

especialistas al evaluar las materias auditadas.

Segn Acha Iturmendi9, sus captulos son:

1) Marco de ejecucin del trabajo de auditora. El informe se inicia especificando las

fechas de comienzo de la auditora y de redaccin del documento. Se incluyen

asimismo los nombres de los especialistas integrantes del equipo auditor y los

nombres de todas las personas entrevistadas (con indicacin de la posicin,

responsabilidad o puesto de trabajo que ostenten).

2) Definicin de objetivos y alcance de la auditora.

3) Enumeracin de temas considerados. Antes de tratarlos en profundidad, se

enumerarn lo ms exhaustivamente posible todos los temas objeto de la auditora.

4) Cuerpo expositivo (Observaciones). Para cada tema objeto de auditora se sigue el

siguiente orden:

Situacin actual. Cuando se trate de una revisin peridica, en la que se

analiza no solamente una situacin, sino adems su evolucin en el tiempo, se

expondr la situacin prevista y la situacin real.

Tendencias. Se tratarn de hallar parmetros de correlacin que permitan

establecer

tendencias de situacin futura; no siempre es posible tal pretensin.

Puntos dbiles y amenazas. Debern explicarse por s mismos, sin referencias

a otros lugares del informe.

5) Recomendaciones y Planes de Accin. Constituyen, junto con la exposicin de

puntos dbiles, el verdadero objeto de una auditora. Consejos:

Siempre se explicitar la palabra recomendacin, y ninguna otra.

Debern entenderse por s solas, por su simple lectura.

9

ACHA ITURMENDI, J.JOSE, Auditora Informtica de la empresa, Editorial Paraninfo, Madrid, 1994. Captulo 6.

Auditora de Sistemas y Tecnologas de Informacin

18

Debern ser concretas y exactas en el tiempo, para que puedan ser seguidas y

verificadas en su implementacin.

Las recomendaciones se redactarn de forma tal que vayan dirigidas

expresamente a la persona o personas que puedan implementarlas.

Debern evitarse las recomendaciones demasiado generales.

6) Redaccin de la Carta de Introduccin o Presentacin. Este documento tiene

especial importancia porque en pocas hojas resume la auditora realizada, de

manera que el cliente pueda formarse una idea aproximada de la situacin final con

la sola lectura de este informe sinttico. As como pueden existir tantas copias del

Informe Final como solicite el cliente, no deberan hacerse copias de este

documento, ya que la informacin que contiene es de naturaleza confidencial. Su

destinatario debe ser la autoridad mxima de la empresa (o a quien ella delegue

expresamente).

Auditora de Sistemas y Tecnologas de Informacin

19

6. ANTECEDENTES

Al hablar de auditora en una empresa se piensa en un contador revisando el sistema de

informacin contable. Los primeros sistemas de procesamiento electrnico de datos

(computadores) fueron aplicados para automatizar las tareas administrativo-contables de las

empresas. Por consiguiente, los primeros trabajos de auditora que se realizaron en los

entornos informticos fueron auditoras de los sistemas de informacin contable y ejecutados

por los mismos especialistas que ya estaban controlando dichas actividades: los contadores-

auditores.

Los contadores en una primera etapa tomaron al computador como una "caja negra", es decir

se limitaron a analizar la entrada y salida de los datos (contrastando la informacin de salida

con los datos ingresados al sistema) sin preocuparse de cmo se procesaban, dando origen a

las tcnicas de auditora alrededor del computador.

Luego, los auditores comprendieron que necesitaban conocer cmo se procesaba la

informacin, para ello se informaron respecto de los principales aspectos tcnicos

relacionados con la nueva herramienta, dando lugar al desarrollo de las tcnicas de auditora a

travs del computador.

Como una extensin del alcance de su trabajo, tambin se ocuparon de analizar el

funcionamiento (la gestin) del entorno donde resida la informacin objeto de anlisis, es decir

auditar el ambiente informtico en sus aspectos tcnicos: equipamiento, programas,

comunicacin de datos, etc.: aspectos relacionados a una auditoras operativa del Centro de

Cmputos. Visto desde otro ngulo, evaluaron actividades correspondientes a una auditora

informtica, materia de los profesionales informticos

Equivalentes?

Muchos autores consideran a los trminos Auditora de Sistemas y Auditora Informtica como

equivalentes; sin embargo, creemos oportuno hacer algunas consideraciones al respecto:

Auditora de sistemas es un trmino con varias acepciones: en este trabajo entendemos por

ella a las actividades de evaluacin y control de los sistemas de informacin de una

organizacin.

Histricamente, el sistema de informacin de una empresa sobre el que se haca auditora era

el contable, aquel que reflejaba la situacin econmico-financiera de la empresa. La irrupcin

Auditora de Sistemas y Tecnologas de Informacin

20

de tecnologas de procesamiento electrnico de datos facilit el desarrollo y automatizacin de

otros sistemas de informacin en la empresa, los que completan y complementan el contable.

Esta situacin justifica la necesidad de auditar tambin otros sistemas de informacin de una

entidad, por ejemplo: gestin de ventas, de compras, administracin de activos fijos,

administracin de inventarios, recursos humanos, etc.

Auditora infomtica, en cambio, se ocupa de evaluar cmo se utilizan los recursos informticos

que dispone la organizacin. Es un anlisis de eficiencia operativa y puede llegar, incluso, a

considerar las nuevas tecnologas disponibles en el mercado (los recursos potenciales)

aplicables al procesamiento de datos.

La auditora informtica de una entidad, en algunos casos, incluye la evaluacin del

funcionamiento operativo de los sistemas de aplicacin en produccin, tareas comprendidas

tambin en una auditora de sistemas. A su vez, una auditora de sistemas suele incluir la

evaluacin de los recursos informticos que se usan para mantenerlo operativo. De ah que sus

mbitos de actuacin se crucen, confundan y lleven a considerar ambos trminos como

equivalentes.

Otras auditoras en entornos informticos

Otra tipo de trabajo de auditora posible en estos ambientes es el relacionado con seguridad

informtica. Los estudios sobre este tema suelen estar incluidos como un item ms dentro de

los trabajos de auditora informtica. Sin embargo, la complejidad e importancia del tema exige

y justifica se realicen auditoras especficas, a cargo de tcnicos especficos en seguridad y

prevencin de cada uno de los aspectos involucrados.

La seguridad del sistema informtico afecta en forma directa al control interno de los sistemas

de informacin. Actualmente los mayores demandantes de herramientas de seguridad

informtica provienen del ambiente bancario, de seguros y de defensa y, ltimamente, los

sistemas de comercio electrnico.

Por ltimo, deben considerarse tambin las auditoras de proyectos informticos. Al respecto

podemos decir que son poco frecuentes, slo proyectos informticos con grandes

presupuestos o muy complejos las justifican y son normalmente realizados por especialistas

informticos.

En este material no desarrollaremos los aspectos relacionados con este tipo de trabajos de

auditora; sin embargo, sugerimos asemejarlas a las tareas de auditora y control que se

realizan en la evaluacin de la ejecucin de cualquier tipo de proyecto.

Auditora de Sistemas y Tecnologas de Informacin

21

CUESTIONARIO DE REVISION

Qu es auditora?

Qu es control y qu comprende el control interno?

Qu son las pistas de auditora?

Auditora de Sistemas y Tecnologas de Informacin

22

Cules son las diferencias entre auditora y consultora?

Qu tipos de trabajos de auditora se pueden realizar en un entorno

informtico y cules son los objetivos de cada uno de ellos? Descrbalos

Auditora de Sistemas y Tecnologas de Informacin

23

UNIDAD 2

AUDITORIA DE

SISTEMAS

DE INFORMACION

Auditora de Sistemas y Tecnologas de Informacin

24

Auditora de Sistemas y Tecnologas de Informacin

25

CAPITULO 2

Auditora de sistemas de informacin

1. INTRODUCCION

En este captulo trataremos los trabajos de auditoras de sistemas o auditora de sistemas de

informacin. Tomaremos como ejemplo de anlisis el sistema de informacin contable, ste es

el sistema de informacin ms desarrollado, difundido y con mayor historia dentro de las

organizaciones.

El sistema de informacin contable se desarroll en una primera instancia para trabajar en un

entorno manual (libros contables, documentacin escrita, comprobantes, etc.) y as permaneci

por varios siglos; en las ltimas dcadas del siglo XX fue cuando sufri las mayores

transformaciones: las mquinas de "registro directo" primero y, posteriormente, las

computadoras, cambiaron por completo el ambiente de trabajo.

En este material, vamos a tomar al sistema de informacin contable como caso ejemplo y

sobre l desarrollaremos las tcnicas y procedimientos para efectuar "auditora de sistemas".

Las razones que justifican la eleccin son: es el sistema de informacin ms estandarizado,

est vigente en todas las organizaciones, tiene la mayor cantidad de especialistas, etc. Sin

embargo, es necesario aclarar que en las organizaciones existen otros sistemas de informacin

que se interrelacionan y complementan con el contable y que, quiz, son an ms importantes

para la entidad que ste ltimo y, por lo tanto, deben considerarse tambin candidatos firmes

para realizar una auditora de sistemas. Comenzaremos, entonces, por repasar algunos

conceptos de contabilidad, elementos que nos ayudarn a entender cmo realizar un trabajo de

auditora en este tipo de sistema de informacin.

1.1. El sistema de informacin contable

Recordemos el concepto de contabilidad: proceso de identificacin, medicin, registro y

comunicacin de los datos econmicos de una entidad. Incluye el sistema de informacin

econmico-financiero de la misma. La finalidad que persigue es permitir a los administradores

de la organizacin emitir juicios y tomar decisiones basadas en datos reales.

Una vez producido un hecho econmico, se refleja en los diferentes estados del sistema

contable, en distintos momentos. Primero se registra en el diario, luego puede mayorizarse y,

Auditora de Sistemas y Tecnologas de Informacin

26

por ltimo, al fin del ejercicio se refleja en el balance. As, los pasos para el registro de una

transaccin son:

10

Documentos

1

2

3

4

Examen y formulacin contable

Clasificacin cronolgica

Clasificacin sistemtica

Sntesis

DIARIO

MAYOR

BALANCE

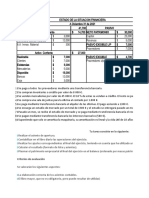

Ciclo de registracin contable

La siguiente tabla comparativa entre contabilidad tradicional y digital permite al lector

comprender las principales diferencias entre ambos ambientes relacionados con la funcin de

auditora

11

:

Contabilidad Tradicional Contabilidad Digital

Tecnologa en uso Papel Digital, EDP

Nivel de madurez de

la tecnologa

Estable, madura En desarrollo

Nivel de

estandarizacin

Alta Poco desarrollada

Interconectividad Sistemas aislados

(standalone)

Integrado a los sistemas

inter-organizacionales

Accesibilidad a los

datos

Limitado en tiempo y

espacio

On-line. No limitado por

tiempo y espacio

Transmisin de datos Manualmente Automtica a travs de

redes de datos

Procesamiento de

datos

Manualmente Por aplicaciones de

software

10

RIVAS, GONZALO A., Auditora informtica,, Madrid, Edic. Daz de Santos, 1989, pg.30.

11

Gullkvist, Benita . On the nature and scope of digital accounting, 4CONTECSI, 2007

Auditora de Sistemas y Tecnologas de Informacin

27

Actualizacin de datos

y emisin de reportes

Manualmente Tiempo real, continuo,

en funcin de demanda

Controles Manuales Basados en el sistema,

monitoreo continuo

Almacenamiento de

datos

Basado en papel Digital, grandes

volmenes

1.2. Auditora contable

Auditora contable es el examen independiente de los estados financieros de una

entidad, con la finalidad de emitir o expresar una opinin sobre los mismos.

12

La finalidad es:

Comparar las transacciones del perodo y el patrimonio al final del ejercicio registrados

en la contabilidad.

Comparar la valuacin asignada a las transacciones y al patrimonio.

Por otro lado, es necesario destacar que:

... existe un conflicto de intereses. La empresa es quien compila sus propios estados contables, y

la comunidad con el objeto de conseguir la compatibilida

d necesaria de ellos, establece un control denominado auditora externa de estados contables

4

El objetivo principal de una auditora, consiste en examinar los estados financieros de una empresa

o institucin, aplicando unas normas de actuacin generalmente aceptadas de forma que permita

al profesional encargado de su realizacin informar sobre la veracidad y razonabilidad de la

situacin financiera examinada, al tiempo que se pronuncia sobre si los mismos estn

confeccionados de acuerdo con principios de contabilidad generalmente admitidos, y si han sido

aplicados de manera uniforme en ejercicios anteriores.

13

Para ello:

El auditor, contador pblico independiente, lleva a cabo una investigacin crtica de los estados

contables con el objetivo de formarse un juicio sobre la veracidad de tal informacin y comunicarlo

a la comunidad. Esta es la tarea del auditor y lo que se denomina auditora externa de estados

contables.

14

12

GABRIEL GUTIERREZ VIVAS, "Auditora e Informtica", en: CENTRO REGIONAL DEL IBI PARA LA

ENSEANZA DE LA INFORMATICA (CREI), PAPELES DE AVILA, Reunin de expertos sobre "AUDITORIA

INFORMATICA", Madrid,1987, pg. 87.

13

PEREZ GOMEZ, JOSE MANUEL , "Auditora Informtica de las Organizaciones", en: CENTRO REGIONAL DEL

IBI PARA LA ENSEANZA DE LA INFORMATICA (CREI), PAPELES DE AVILA, Reunin de expertos sobre

"AUDITORIA INFORMATICA", Madrid,1987, pg. 17

14

FEDERACION ARGENTINA DE CONSEJOS PROFESIONALES EN CIENCIAS ECONOMICAS. CENTRO DE

ESTUDIOS CIENTIFICOS Y TECNICOS (CECYT), Area Auditora - Informe N 5 - MANUAL DE AUDITORIA,

Buenos Aires, 1985, pg 42.

Auditora de Sistemas y Tecnologas de Informacin

28

Normas para la ejecucin de un trabajo de auditora en un entorno

computarizado

En general, los autores coinciden en que las normas de auditora vigentes han sido creadas

para examinar los registros de los sistemas contables en ambientes manual-mecnicos. Sin

embargo, proponen que tambin son vlidas para la ejecucin de este tipo de trabajos en un

entorno computarizado. Es decir, se pueden aplicar sin importar el mbito donde sta se

realice.

En nuestro pas se aplica el Informe N6

15

como norma para regular la ejecucin de Auditoras

Contables en un "contexto computarizado"

Evolucin de la auditora contable

Independientemente del campo de accin o del objeto o materia de examen, aspectos que han

derivado en los diversos apellidos de la Auditora, lo que debe quedar en claro es que la Auditora

es una tcnica moderna de control que comprende un examen o revisin de carcter CRITICO

(exige pruebas evidenciales), SISTEMATICO (se basa en normas, mtodos, procedimientos y

tcnicas), y SELECTIVO (sobre la base de encuestas representativas) de funciones, operaciones e

informes, con la finalidad de emitir una OPINION profesional, OBJETIVA, FUNDAMENTADA, e

IMPARCIAL del OBJETO de su examen.

16

Los objetivos perseguidos por la auditora contable y su campo de accin han evolucionado

gradualmente; desde la cautela de los activos (bienes) y la forma en que stos son

administrados para poder emitir una opinin sobre la razonabilidad de los estados financieros

de la empresa, hasta pronunciarse respecto del comportamiento de los restantes sistemas de

informacin en produccin, los procedimientos administrativos de los mismos, la evaluacin de

la eficiencia y economa con que se administran y consumen los recursos, e incluso, el logro de

las metas y objetivos establecidos por la institucin.

Para poder efectuar en forma eficaz su tarea el auditor debe realizar un sinnmero de

actividades, en muchos casos ajenas a la actividad contable, por lo que el profesional actuante

necesita la colaboracin de diversos especialistas y tcnicos; de all que se estila el desarrollo

de trabajos de auditora sobre la base de equipos multidisciplinarios.

15

FEDERACION ARGENTINA DE CONSEJOS PROFESIONALES EN CIENCIAS ECONOMICAS. CENTRO DE

ESTUDIOS CIENTIFICOS Y TECNICOS (CECYT), Informe N 6 - Pautas para el examen de estados contables en

un contexto computarizado, Buenos Aires, s. f.

16

JORGE MERIDA MUOZ, "Auditora Informtica: Conceptos, evolucin y perspectivas", en: CENTRO REGIONAL

DEL IBI PARA LA ENSEANZA DE LA INFORMATICA (CREI), ACTAS, I Congreso Iberoamericano de Informtica

y Auditora, San Juan de Puerto Rico, Madrid, 1988, pg. 72.

Auditora de Sistemas y Tecnologas de Informacin

29

1.3. Dificultades del ambiente informatico

Nardelli

17

, nos seala que las caractersticas ms importantes de un computador en su relacin

con la auditora son:

Automatismo del computador. El computador como un autmata nos libera del

comportamiento probabilstico de los seres humanos.

Determinismo del algoritmo. El computador trabaja mediante un proceso exactamente

definido que fija la secuencia estricta en que ha de realizarse una serie de operaciones

para arribar a un resultado prefijado. Esto lo realiza un programa que en realidad se

trata de un modelo determinstico.

Se podra resumir en que un computador acta siempre igual ante iguales situaciones; su

comportamiento no es autnomo, sino que debe ser previamente determinado por el hombre (a

travs de un programa). Como corolario, el riesgo no est en el instrumento en s (el

computador), sino en quin lo maneja y controla (el programador u operador).

Cuando se realizan trabajos de auditora en un entorno computarizado el auditor se encuentra

con problemas propios del ambiente; en general, los especialistas sealan las siguientes

dificultades:

La informacin (los registros en general) no est visible al ojo humano. Los datos del

sistema de informacin residen en un medio no visible y slo accesible por el

computador.

En la elaboracin de la informacin se realiza todo tipo de operaciones intermedias sin

dejar rastros o constancias de las mismas. As, esta informacin resulta ms vulnerable

a su modificacin, en comparacin con los sistemas manuales.

Gran parte de la tarea de procesamiento y control de la informacin que se realizaba

en forma manual, es sustituida por el programa.

La verificacin del sistema y sus procesos se hace ms compleja a medida

que nos enfrentamos con sistemas ms integrados, donde la realizacin a

travs del ordenador de las transacciones elementales del negocio genera

los correspondientes asientos contables de forma automtica, e incluso

operaciones tradicionalmente efectuadas por el Departamento Contable

como las amortizaciones, se efectan sin intervencin manual alguna

18

Cambian las pistas de auditora: el propio sistema informtico es el que genera (fuente)

las transacciones, en forma electrnica, sin el soporte papel que las avala y

documenta.

17

JORGE NARDELLI, Auditora y Seguridad de los Sistemas de Computacin, Buenos Aires, Editorial Cangallo,

1984.

18

FERNANDEZ BARGUES, E., "Auditora e informtica", en CENTRO REGIONAL DEL IBI PARA LA ENSEANZA

DE LA INFORMATICA (CREI), PAPELES DE AVILA, Reunin de expertos sobre "AUDITORIA INFORMATICA",

Madrid,1987, pg. 66.

Auditora de Sistemas y Tecnologas de Informacin

30

Se genera una dependencia de personal especializado para manipular la informacin

interna de la empresa.

En sntesis, los problemas para la funcin de auditora generados por la aplicacin de

tecnologa informtica son:

La informacin no es accesible directamente al ojo humano.

Se depende para el acceso a la informacin de especialistas en informtica.

Facilidad para modificar la informacin que reside en los medios de

almacenamiento digitales sin dejar rastros; esta caracterstica es conocida como

fenmeno de volatilidad de los datos y es un aspecto que afecta especialmente

a las pistas de auditora registradas por los sistemas.

Gran parte de los controles se delegan al propio sistema informtico, dando

lugar a la instrumentacin de los llamados controles programados.

Auditora de Sistemas y Tecnologas de Informacin

31

2. SISTEMA DE CONTROL INTERNO

Uno de los aspectos que ms interesa en la evaluacin (auditora) de los sistemas de

informacin es la comprobacin de la existencia de puntos de control interno. La finalidad es

que stos sean suficientemente confiables, independientemente de quienes los operen.

Control interno es el conjunto de normas, reglas, directivas e instrucciones que los

responsables de una organizacin establecen a fin de coordinar, dirigir y controlar a sus

subordinados en la ejecucin de las tareas que se realizan

19

.

El control interno tambin puede ser definido como el conjunto de medidas que contribuyen al

dominio de la empresa. Tiene como finalidad, por un lado, asegurar la proteccin y salvaguarda

del patrimonio y la calidad de la informacin, y por otro, la aplicacin de las instrucciones de la

direccin y favorecer la mejora de las actuaciones. Se manifiesta por medio de la organizacin,

los mtodos y procedimientos de algunas de las actividades de la empresa para mantener la

perennidad de la misma.

20

Control interno es tambin el conjunto de normas, reglas directivas e instrucciones que forman

el plan de la organizacin y todos los mtodos y procedimientos que, en forma coordinada, se

adoptan para asegurar que las amenazas sean mitigadas o detenidas y que los componentes

sean resguardados, restringidos o protegidos.

Como vemos, el control interno se refiere a los mtodos, polticas y procedimientos adoptados

dentro de una organizacin para asegurar la salvaguarda de los activos, la exactitud y

confiabilidad de la informacin gerencial y los registros financieros, la promocin de eficiencia

administrativa y la adherencia a los estndares de la gerencia.

El control interno se refiere a los procesos y las prcticas por las cuales la gerencia intenta

asegurar que las decisiones y actividades aprobadas y apropiadas son hechas y llevadas a

cabo. Estas decisiones y actividades pueden estar gobernadas por fuerzas externas: leyes y

regulaciones, ticas profesionales y estndares de auditora; o por factores internos: controles

implementados para asegurar a la Direccin que el negocio funciona de la manera esperada.

El control interno apunta a prevenir que funcionarios, empleados y gente externa a la

organizacin puedan involucrarse en actividades prohibidas o inapropiadas. De esta manera, el

control interno provee el mecanismo para prevenir el caos, la crisis gerencial, y otros eventos

19

Para ampliar conceptos sobre control interno recomendamos: VOLPENTESTA, Jorge Roberto, Estudio de

Sistemas de Informacin para la Administracin, Ed. O.D.Buyattii, Bs.As., 1993. pg. 155 a 173.

20

DERRIEN, YANN, Tcnicas de la auditora informtica, Marcombo, Espaa, 1994, pg. 7.

Auditora de Sistemas y Tecnologas de Informacin

32

anormales que interfieren en el manejo eficiente de una organizacin. Sin los controles

apropiados, cada decisin se convierte en una adivinanza.

Al igual que cualquier procedimiento estndar, para ser efectivos, los controles deben ser

revisados y mantenidos; cuando ello ocurre, los controles trabajan en beneficio del negocio.

Dichos controles no deberan ser tan rgidos como para hacer difcil cualquier accin, pero no

pueden ser tan flexibles que sean la causa de que nada trabaje bien.

Otro autor

21

nos dice: un sistema de control interno es un proceso llevado a cabo por la

Direccin de la organizacin (Directorio, Gerencia) a los efectos de brindar una seguridad

razonable para el logro de los objetivos de la empresa en lo que hace a:

Eficacia y eficiencia de la entidad

Confiabilidad de la informacin financiera

Cumplimiento de las leyes y normas aplicables

La primera categora se relaciona con los objetivos del negocio de una empresa, incluyendo la

rentabilidad; la segunda con la preparacin de informacin financiera confiable, incluyendo sus

estados contables, mientras que la tercera se refiere al cumplimiento de las leyes y normas a

las que est sujeta.

Caractersticas del control interno

Es preventivo.

Est indisolublemente unido a los sistemas administrativos y contables de la organizacin,

incorporado al diseo de la estructura, de los procedimientos y sistemas administrativos.

No es espordico ni externo al sistema que sirve, ni a la empresa u organizacin en que

ste opera. Es continuo.

Implica eficacia en los procedimientos y controles, eficiencia operativa y seguridad en

materia de informacin.

Busca optimizar la relacin costo/beneficio para determinar la configuracin y profundidad

(alcance) de los controles a efectuar, es decir, tiene en cuenta el concepto de

economicidad del control.

21

NAVEYRA, JULIO P. y BARBAFINA, MARTIN, Principios bsicos de control interno.

Auditora de Sistemas y Tecnologas de Informacin

33

2.1. Impacto de la tecnologa en el Control Interno

Prez Gmez

22

, especialista en el tema, afirma que el ordenador no afecta los objetivos del

trabajo del auditor, pero s afecta al sistema de control interno de la empresa, as como a las

tcnicas de comprobacin o rastreo. Aconseja examinar y comprender la circulacin de los

datos econmico-financieros de una empresa, desde su aparicin, continuando con las

transformaciones realizadas hasta su registro como informacin de salida. Por ltimo,

recomienda identificar cules son:

- Las fuentes de la informacin elemental (documentacin).

- Las distintas combinaciones de esta informacin elemental a lo largo del

procesamiento de la misma.

- Las pistas de auditora.

- Los controles tanto manuales como informticos (automticos) establecidos a lo

largo del recorrido.

Es decir, los objetivos del trabajo siguen mantenindose, el cambio respecto a la auditora