Académique Documents

Professionnel Documents

Culture Documents

Guía Definitiva Enmascaramiento de Datos

Transféré par

chaskamiskyCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Guía Definitiva Enmascaramiento de Datos

Transféré par

chaskamiskyDroits d'auteur :

Formats disponibles

La seguridad de los entornos de TI es una preocupacin clave

para las organizaciones. Desde la proteccin fsica-perimetral

y los controles de acceso, hasta la instalacin de frewalls y

antivirus, pasando por los sistemas de gestin de identidades o la

aplicacin de privilegios de acceso, blindar la informacin es un

resorte imprescindible para la supervivencia de cualquier entidad.

La mayora de las organizaciones destina muchos recursos a

proteger sus bases de datos; la informacin que reside en ellas

es el oxgeno de la compaa y como tal es extremadamente

valiosa.

Cualquier brecha en la seguridad de los datos como, por ejemplo,

que el cliente de un banco vea accidentalmente la informacin

de la cuenta de otro usuario, viene seguida de una cobertura en

los medios con la consiguiente crisis de imagen y reputacin y la

prdida de confanza de parte de sus clientes.

Las compaas lo saben y toman buena nota de ello protegiendo su

informacin, pero resulta paradjico que muchas organizaciones

permitan que datos personales se copien sin proteccin previa

en reas de prueba inseguras. Adems, prcticas como el

outsourcing o el desarrollo por cuenta de terceros implican que

los datos se extraen de la base de datos con escasas o ninguna

restriccin. La prensa ha documentado casos tan rocambolescos

como el de una compaa a la que le vendieron su propia base de

datos de clientes que haba sido extrada a travs de una base de

datos de desarrollo.

En este contexto, la tecnologa de ENMASCARAMIENTO de

DATOS juega un papel fundamental cuando se trata de proteger

los entornos -tanto los que contienen datos reales como los

de prueba- de posibles negligencias internas, fallos humanos,

accesos no autorizados o de amenazadas externas organizadas

de modo expreso y malicioso.

En este documento, podr encontrar las claves de una tecnologa

que se presenta como una baza fundamental de apoyo a las

organizaciones a la hora de mantener sus datos a salvo.

Deseamos que le sirva de orientacin y ayuda.

Nadie est a salvo. Las malas intenciones no descansan y la

creatividad para infltrarse en las organizaciones y arrebatarles

uno de sus principales activos, los datos, se perfecciona cada da.

En este sentido, Gartner asegura que la aceleracin de los ataques

avanzados, dirigidos y orquestados con planifcacin e intencin

de persistir en el logro de sus objetivos, es continua. En los ltimos

cuatro aos se ha multiplicado por cinco el nmero de amenazas

pero lo ms destacable es el cambio en la naturaleza de stas:

de ser generales y dispersas se han convertido en persistentes,

avanzadas y perfectamente orientadas.

Ante este panorama las organizaciones se enfrentan a un escenario

de amenazas evolutivas contra las que no estn lo sufcientemente

preparadas. Son amenazas avanzadas que han atravesado sus

tcnicas de proteccin tradicionales y se encuentran alojadas y

sin detectar en sus sistemas, insiste Gartner.

Que los datos corporativos se ven comprometidos y atacados

desde su origen -la propia base de datos- es un hecho que tambin

refrenda la consultora Verizon, que asegura que la mayor parte

de los ataques y prcticamente la totalidad (98%) de los datos

robados en 2011 fueron orquestados por grupos organizados

externos a la vctima por medio de tcnicas muy depuradas.

Si a ello se suma el mal uso de los privilegios de acceso a la

informacin por parte de los empleados; los ataques de hackers

y la difusin de un malware cada vez ms sofsticado, la situacin

deja poco espacio para la confanza y los resultados de una falta

de proteccin generan escenarios poco deseables.

Los ltimos aos han sido bastante movidos en esa lnea:

en 2011 Anonymous lanz un ataque contra Sony en el que

fueron hackeadas ms de 77 millones de cuentas de usuarios

de la PlayStation Network con el consiguiente robo de datos

asociados. Sony dio el sitio de baja durante semanas hasta

poder ofrecer de nuevo el servicio con seguridad. El ataque

implicar un impacto a largo plazo que superar ampliamente

los 1.000 millones de dlares de prdidas.

Tambin en 2011, millones de usuarios de banca on line de

todo el mundo contuvieron la respiracin. Para operar en

lnea se utilizan unos pequeos dispositivos que generan un

nmero temporal pseudo-aleatorio que ayuda en el proceso

de autenticacin a la hora de operar en lnea. En marzo de

ese mismo ao se hizo pblico que la informacin del diseo

de esos dispositivos haba sido robada como parte de una

nueva familia de ataques.

En abril de 2011 entidades bancarias como JPMorgan Chase,

Citigroup o Capital One enviaron un mensaje a sus clientes

advirtindoles sobre el riesgo de convertirse en vctimas de

ataques de phishing en los das sucesivos.

La razn de esta advertencia resida en un ataque hacker

dirigido contra la frma Epsilon, que gestiona la publicidad va

email de grandes compaas estadounidenses.

Enmascaramiento de datos

Un paso ms all en la seguridad del su informacin corporativa

En 2011, prcticamente el 90% de las organizaciones estadounidenses sufrieron fltraciones o brechas

en sus datos. En un 39% de los casos eran trabajadores de la propia frma quienes estaban involucrados

en esta situacin. As lo demuestran los datos del ltimo estudio U.S. Cost of a Data Breach realizado por

Ponemon Institute que destaca el hecho de que, por primera vez en siete aos, el coste de estas brechas

descendi respecto al ao anterior. El informe revela que los fallos de seguridad costaron a las compaas

estadounidenses 194 dlares por cada registro de cliente comprometido frente a los 214 de 2010. El impacto en

el gasto organizacional tambin se redujo, anlogamente de 7,2 millones de dlares de 2010 a los 5,5 de 2011.

Son buenas noticias pero bajar la guardia no es una opcin, especialmente cuando las conocidas como

Amenazas Persistentes Avanzadas (APT, en sus siglas en ingls) perfeccionan sus mtodos.

No es slo el miedo a las

sanciones econmicas que

supone el no cumplimiento

de las leyes lo que moviliza

a las organizaciones

a adoptar polticas de

seguridad. El dao a la

reputacin y la prdida de

la confanza de los clientes

que supone no proteger

adecuadamente los datos

y que este hecho sea del

dominio pblico es el

principal motivo por el que

las organizaciones buscan

proteger su informacin

Al parecer, los ciberdelincuentes habran conseguido acceder a

la base de datos de Epsilon y hacerse con informacin personal

de los clientes relacionados con esta compaa, que mueve

anualmente ms de 40.000 millones de anuncios.

En enero de 2012, Anomynous volvi a saltar a los titulares

de todo el mundo al lanzar un hackeo masivo contra varias

instituciones gubernamentales estadounidenses (el FBI y

el Departamento de Justicia, entre ellas) y de la industria

discogrfca como respuesta al cierre de Megaupload. Con ms

de 27.000 ordenadores implicados y cerca de 10.000 personas

tras ellos, se trata de uno de los mayores ataques informticos

registrado, por encima incluso del que se produjo tras la clausura

de WikiLeaks.

En todos los rincones del mundo, las entidades reguladoras

obligan a las organizaciones a cumplir con los requisitos de

proteccin de datos mediante leyes que protegen la privacidad.

Los trminos de las distintas legislaciones varan pero la

intencin es siempre la misma: proteger la informacin de

carcter personal de aquellos que no estn autorizados a

acceder a ella.

No es slo el miedo a las sanciones econmicas que supone el

no cumplimiento de las leyes lo que moviliza a las organizaciones

a adoptar polticas de seguridad. El dao a la reputacin y la

prdida de la confanza de los clientes que supone no proteger

adecuadamente los datos y que este hecho sea del dominio

pblico es el principal motivo por el que las organizaciones

buscan proteger su informacin.

Segn datos de 2011 recogidos por Iron Mountain, el 35%

de las empresas que no recuperan los datos en el plazo de

un da sufren daos irreparables en su negocio en trminos

econmicos y de reputacin. El porcentaje aumenta al 65% si el

plazo de recuperacin aumenta a una semana.

LA LEY

ES LA LEY

La virtualizacin y la informtica en la nube estn transformando

la manera en que se conciben las estructuras de TI. Sucede

que bajo esta nueva forma de hacer las cosas hay que prestar

especial vigilancia a la seguridad, ya que se multiplican los

privilegios a mltiples servidores y aplicaciones.

Segn los resultados del estudio independiente SecurityAn

Essential Prerequisite for Success in Virtualisation, realizado

por KuppingerCole (consultora y analista especializada en

seguridad de la informacin centrada en identidades) las

organizaciones tanto europeas como estadounidenses tienen

que proteger ms intensamente sus infraestructuras virtuales

para no ponerlas en riesgo. El informe, que recoge las opiniones

de 335 directivos de negocio y de TI de 15 pases, desvela que

las tecnologas y polticas de seguridad de la virtualizacin que

se aplican hoy da en las compaas no se ocupan lo sufciente

de los privilegios de los administradores ni de la dispersin de

los datos.

ARGENTINA

Ley de Proteccin de Datos Personales

CHILE

Ley sobre Proteccin de la Vida Privada

y Proteccin de Datos de Carcter Personal

COLOMBIA

Ley Estatutaria de Proteccin

de Datos Personales

ECUADOR

Ley Orgnica de Transparencia

y Acceso a la Informacin Pblica

ESPAA

Ley Orgnica de Proteccin de Datos (LOPD)

MXICO

Ley Federal de Proteccin de

Datos Personales en Posesin de Particulares

PER

Ley de proteccin de Datos Personales

URUGUAY

Ley de Proteccin de Datos

y Accin de Habeas Data

Todas estas leyes marcan la pauta en sus

respectivos pases acerca del tratamiento que

las organizaciones han de dar a los datos de

carcter personal que atesoran en sus sistemas.

Su incumplimiento ha acarreado cuantiosas

sanciones en paralelo a un descrdito pblico que

se traduce en prdida de confanza y daos en la

reputacin.

LA NUBE

COMO ELEMENTO

TRANSFORMADOR

VALOR DE LEY

La virtualizacin y la

informtica en la nube

estn transformando la

manera en que se conciben

las estructuras de TI.

Bajo esta nueva forma de

hacer las cosas hay que

prestar especial vigilancia

a la seguridad, ya que se

multiplican los privilegios

a mltiples servidores y

aplicaciones.

Concretamente, el 81% de las frmas encuestadas considera

esta ltima como una amenaza muy importante o importante,

ya que encierra el riesgo de que la informacin viaje sin control

por los entornos virtualizados y pueda terminar en entornos

menos seguros.

Los entornos cloud, y en general todos los que implican

outsoucing en la operacin de los sistemas de informacin,

son especialmente sensibles a este problema dada la escasa

o nula relacin entre los usuarios con la empresa propietaria de

la informacin, su alta rotacin y la deslocalizacin geogrfca.

Por ello, las organizaciones que optan por prcticas en la nube,

donde mltiples departamentos individuales solicitan acceso

a las nuevas aplicaciones alojadas en el cloud, han de lidiar

con los riesgos en materia de seguridad que esta prctica trae

consigo, especialmente los relativos a la prdida de control de

la informacin.

En algunas situaciones, encriptar los datos puede ofrecer la

proteccin necesaria, pero para los entornos operacionales, de

desarrollo y de prueba no se trata de una solucin prctica. Los

usuarios autorizados necesitan ver los datos y las aplicaciones

que procesan esa informacin no estn diseadas para operar

contra datos encriptados.

Al tiempo, es necesario ser capaz de esconder lo que

tcnicamente se conoce como informacin personal

identifcable, mientras se mantiene la integridad referencial del

entorno original. Existen varias vas para acometer este asunto

pero el trmino general acuado para denominar este proceso

es ENMASCARAMIENTO DE DATOS.

Ante la necesidad del cumplimiento normativo sobre la privacidad

de los datos y de la multiplicidad de estudios e informes sobre

las brechas en seguridad sufridas por grandes y muy conocidas

compaas, hoy da es ms esencial que nunca considerar con

extremo cuidado el uso de los datos personales en los entornos

de pruebas.

Han experimentados

brechas de seguridad en los datos

Estn planeando iniciativas

de seguridad o se plantean hacerlo

Deben cumplir con normativas

y regulaciones relacionadas

con la privacidad de los datos

Forman parte de sectores sujetos a un

elevado nivel de regulacin

(servicios fnancieros, salud, telecomunicaciones)

Utilizan datos reales

en entornos de no produccin

CUALQUIER organizacin

que posea datos de carcter personal

y crtico para el negocio

Las organizaciones necesitan

esconder lo que tcnicamente

se conoce como informacin

personal identifcable, mientras se

mantiene la integridad referencial

del entorno original. Existen varias

vas para acometer este asunto

pero el trmino general acuado

para denominar este proceso es

ENMASCARAMIENTO DE DATOS.

EL ENMASCARAMIENTO

COMO SOLUCIN

Esto es as porque la calidad y la seguridad de los datos de

prueba afecta a la de las aplicaciones, lo que est llevando a las

organizaciones a reconsiderar la manera en la que utilizan los

datos de prueba. En realidad, cambiar el modo de trabajar es

un imperativo pero, con el creciente volumen de normativas que

exigen un mayor control sobre los datos, el desvo de recursos

que conlleva la generacin de datos de prueba no se contempla

como algo estrictamente necesario.

Sin embargo, los mtodos actuales de generacin de datos

de prueba estn expuestos a errores, pero cuando la calidad

de stos tiene implicaciones directas en la calidad de la

aplicacin resultante no hay espacio para el error. En muchas

organizaciones, el nmero real de fallos de produccin

puede medirse y la introduccin de metodologas de prueba

estructuradas se deriva en una reduccin de fallos en la fase

de pruebas.

En el informe Safeguarding Data in Production & Development:

A survey of IT Practitioners realizado y publicado por Ponemon

Institute en junio de 2012 se pone de manifesto la vulnerabilidad

continua de los datos sensibles y confdenciales debido a la falta

de controles y salvaguardas que eviten el acceso a empleados

y terceros no autorizados al capital informativo de la compaa.

A QUIN VAN DIRIGIDAS

LAS SOLUCIONES

DE ENMASCARAMIENTO?

Organizaciones que

Estas son algunas de las conclusiones del informe:

Un 50% de los encuestados (663 profesionales de seguridad)

refere algn caso de datos comprometidos o robados por un

insider malicioso.

El acceso sin restricciones de los administradores de base de

datos eleva el riesgo: el 73% manifesta que sus DBAs pueden

ver datos sensibles en modalidad de texto claro, lo que dispara

el riesgo de una violacin.

Los call centers colaboran a poner en el punto de mira los

datos sensibles de los clientes, ya que el 76% asegura que su

personal del centro de atencin telefnica ve o probablemente

pueda ver informacin sensible, como son los datos de la tarjeta

de crdito, de forma explcita.

El 68% de las compaas tiene difcultades para restringir

el acceso de los usuarios a los datos sensibles, el 66% tiene

difcultades para cumplir las regulaciones en materia de

privacidad y datos y el 55% no est seguro de ser capaz de

detectar casos de robo/prdida de sus propios entornos.

Aunque el coste de una violacin a la seguridad de los datos

sea elevado, slo el 33% de los encuestados reconoce tener un

presupuesto acorde para reducir las amenazas desde dentro.

Existen dos maneras de aplicar las tcnicas de enmascaramiento.

Mientras que el enmascaramiento persistente de datos

resguarda los datos, enmascarndolos, en entornos de

desarrollo y pruebas, el dinmico ofrece enmascaramiento en

tiempo real y basado en roles de datos sensibles en los entornos

de produccin (aquellos en los que residen los datos tal y como

son).

El enmascaramiento persistente garantiza la privacidad de

los datos mediante la creacin de copias enmascaradas para

desarrollo, pruebas y formacin, manteniendo unos procesos

ptimos. Enmascaramiento de datos escalable para aplicaciones

heterogneas.

El enmascaramiento dinmico de datos surgi como una

tecnologa de proteccin de datos fexible que aborda una serie

de brechas en las soluciones existentes.

Ofrece seguridad y supervisin de bases de datos en tiempo

real basadas en polticas. Puede integrarse con software de

autenticacin y ofrece enmascaramiento y bloqueo de datos en

tiempo real.

Los encuestados en Safeguarding Data in Production &

Development: A survey of IT Practitioner deja claro que las

empresas buscan, principalmente, tres cosas: resguardar los

datos sin impactar en el cdigo o en el rendimiento de las bases

de datos y las aplicaciones; enmascarar de forma dinmica

informacin sensible basndose en el nivel de privilegios del

usuario y, fnalmente, cubrir con una red protectora los entornos

de produccin.

PERSISTENTE

Y DINMICO

Reduccin dramtica del riesgo

de sufrir una brecha en los datos

Ajustar de forma sencilla

las soluciones de enmascaramiento de datos

para distintos requisitos regulatorios

Eliminar los costes derivados

del dao a la reputacin

Incrementar la productividad

a travs de acceso rpido protegido

a los datos de produccin

QU SE OBTIENE CON

LA TECNOLOGA DE

ENMASCARAMIENTO?

El cifrado y el enmascaramiento son tecnologas

complementarias que brindan seguridad al

mismo tiempo que le permiten al usuario fnal

llevar a cabo su trabajo. Aunque se tiende a

pensar que el enmascaramiento es equivalente

al cifrado, hay una diferencia fundamental entre

los dos: la informacin cifrada necesariamente

debe descifrarse, quedando expuestos los datos

originales.

El cifrado hace que se difculte el robo de

informacin mientras es transmitida por algn

medio, pero no impide el robo o abuso de ella

antes de que el cifrado ocurra, o cuando el

descifrado tiene lugar.

En contraste, el enmascaramiento garantiza que

la informacin original nunca estar disponible

para el usuario fnal, ya que l solamente tendr

acceso a la informacin enmascarada.

Las soluciones de encriptacin slo protegen

a los escasos DBAs de infraestructura que

pueden extraer informacin del servidor de

base de datos y de los archivos de datos en l

almacenados.

La encriptacin no securiza a usuarios fnales,

partners, equipos de soporte, desarrolladores y

DBAs de aplicaciones que an tienen acceso a

los valores sin encriptar.

Algunos fabricantes de soluciones de

encriptacin codifcan la base de datos

completa, sin dar opcin a hacerlo en celdas,

flas o columnas de forma aislada.

La encriptacin no enmascara, bloquea,

monitoriza, carga, reporta o crea rastros de

auditora en el nivel de acceso de usuario fnal.

Por su parte, el enmascaramiento protege

los datos contra el abuso en el destino de

la transmisin, en caso de que sta se haya

realizado, y puede tambin protegerlos contra

robo tanto en trnsito como en el destino de la

misma.

El enmascaramiento hace que los datos

permanezcan vlidos. Naturalmente, cada

vez que se cambia un dato se reduce su

autenticidad, pero este es precisamente el punto

central. Los datos enmascarados deben ser lo

sufcientemente reales para garantizar que el

usuario fnal obtiene los mismos resultados,

aunque est usando solamente una fraccin de

la informacin original.

Algunos ejemplos de enmascaramiento de

datos: quitar los tres ltimos dgitos del Cdigo

Postal, reemplazar todos los dgitos de los

nmeros de cuenta o de tarjetas dbito o crdito

con excepcin de los cuatro ltimos, no divulgar

los salarios excesivamente altos, o cambiar sus

valores numricos preservando un signifcado,

sustitucin de un nombre por otro.

DISTINTOS PERFILES,

UNA MISMA SOLUCIN

EL RESPONSABLE DE OPERACIONES

Cmo dar seguridad a los datos incluso

para algunos usuarios con privilegios?

EL DIRECTOR DE APLICACIONES

No podemos modifcar nuestras aplicaciones

para enmascarar datos sensibles

EL ADMINISTRADOR DE BASE DE DATOS

La monitorizacin no es sufciente y, adems,

no quiero tener que enfrentarme a Tokens

EL DIRECTOR DE SOPORTE

A LA PRODUCCIN

Necesito una tecnologa transparente

que no impacte en el rendimiento

Cada responsable corporativo

tiene sus propios planteamientos

de seguridad segn su funcin

Cada responsable corporativo

tiene sus propios planteamientos

de seguridad segn su funcin

LA RESPUESTA

ENMASCARAMIENTO DE DATOS

ENMASCARAR VS CIFRAR

Ayudamos al cliente a refexionar

sobre cules son las polticas

de enmascaramiento que quiere

implantar en su organizacin

Juan Oate, CEO de PowerData

Entrevista a

anlisis cada vez que as se requiera. Por ejemplo: en esa

sub-base de datos, Juan Oate ya no existe, sino que

ahora soy Jos Martnez. Mi nmero de telfono o cdigo

tampoco existe, sino que es el que se ha determinado

previamente y mi fecha de nacimiento no es la ma pero

tiene el formato de una fecha.

Respetando unas reglas se confgura, entonces, un

entorno diferente al original pero que mantiene los

rasgos.

As es. Un nombre es un nombre, una fecha es una fecha,

una cantidad una cantidad. Todo aquello que se cambia

es consistente. Si se cambiara un nmero por una letra se

perdera esa consistencia, los datos no se reconoceran y

no podra hacerse ningn tipo de anlisis.

El proceso tambin implica crear bases de datos

reducidas?

La tecnologa de enmascaramiento persistente se

relaciona con la tecnologa de subsetting. En los

proyectos, el cliente decide qu porcentaje de la base

de datos quiere extraer y crea una sub-base de datos

enmascarada.

Dentro del amplsimo campo de la seguridad, qu

matiz aportan las soluciones de enmascaramiento?

Muchas grandes compaas tienen implementados

mltiples resortes para que no se produzca acceso a

los datos productivos pero, al tiempo, tienen multitud

de departamentos y de empresas subcontratadas

desarrollando proyectos y en ese espacio es donde pueden

producirse brechas. Mediante el enmascaramiento se

busca que nadie que trabaje interna o externamente en

un proyecto tenga acceso a datos reales, evitando que

las bases de datos circulen con ligereza.

Al hablar de enmascaramiento encontramos que hay

dos formas de aplicarlo: persistente y dinmicamente.

En qu consiste cada una?

Evidentemente, se trata de dos tecnologas distintas. El

enmascaramiento persistente es el ms comn e implica

convertir la base de datos productiva en una base de

datos en la que se encuentra la informacin traducida-

enmascarada con un valor de referencia distinto al

original, pero que conserva la coherencia. Todos los

campos que se quieren enmascarar (nombres, nmeros

de cuenta, ingresos anuales) quedan registrados de

forma persistente y estn disponibles para hacer un

En el enmascaramiento persistente, por tanto, existe una

base de datos original y una base de datos enmascarada

que puede ser completa o puede tratarse de un

subconjunto, como acostumbra a ser. Al fnal se establecen

dos bases de datos: la original y la enmascarada.

Y el enmascaramiento dinmico en qu consiste,

entonces?

En el enmascaramiento dinmico solo existe la base de

datos original y cuando se accede a ella se establece una

capa de enmascaramiento por medio de la cual, aunque

el registro original sea mi nombre, Juan Oate, lo que se

ve es Jos Martnez. Y esto se hace dinmicamente, no

se ha grabado. Lo traduce enmascarado con una serie de

reglas que son muchas y complicadas, pero lo hace de

modo dinmico. No existe un registro enmascarado en una

sub-base de datos como ocurre con el enmascaramiento

persistente.

Y qu diferencias existen a la hora de implantarlos?

Cada uno se aplica segn las necesidades de cada

organizacin. En el persistente, una vez que se ha hecho

la copia, el proceso de enmascarar ha terminado. El

dinmico implica un acceso continuo a los tipos de datos

y ah hay involucradas otras tecnologas adyacentes.

Hay algn tipo de empresa ms susceptible que otra

de aplicar la tecnologa de enmascaramiento?

Todas las empresas que manejan datos sensibles

necesitan enmascarar sus datos. La seguridad es una

cuestin horizontal y un imperativo que han de seguir

las compaas si no quieren verse expuestas a prdidas

en sus datos que se derivaran en multas gravosas

y causaran un dao irreparable en su reputacin.

Dicho esto, es cierto que hay sectores ms sensibles

que otros: fnanciero, utilities, telco y retail son los ms

proclives a implantar el enmascaramiento mientras que

en la Administracin Pblica existe un desarrollo menor

de estas prcticas.

PowerData implanta y desarrolla las

soluciones de enmascaramiento de

la compaa Informatica aportando

la experiencia de proyecto y una

metodologa orientada a resultados.

Cmo se desarrollan este tipo de

proyectos?

La tecnologa de enmascaramiento es

muy importante para nosotros, ya que

el 25% del global de venta de licencias

corresponde a esta tecnologa. Lo

que marca la diferencia en el caso

de PowerData es la experiencia

adquirida en implantar una solucin

expresamente dedicada y probada.

Entendemos las necesidades del cliente,

sabemos lo que es relevante para l en

su entorno de actividad, conocemos

las reglas de su negocio, aportamos

fexibilidad y eso implica un alto valor

aadido. Los proyectos abarcan desde

la defnicin de polticas de seguridad,

el anlisis de los datos, los privilegios

de los usuarios y el despliegue de la

informacin enmascarada. En dos o tres

meses puede completarse un proyecto

completo que, bsicamente, consisten

en ayudar al cliente a decidir qu quiere

enmascarar, cmo quiere hacerlo,

qu reglas de enmascaramiento es

necesario aplicar... No es un trabajo

extenso y rpidamente se pueden ver

los resultados. Adems, el personal

involucrado no es mucho: dos-tres

personas trabajando con el cliente.

Somos expertos en el proceso pero

cada compaa tiene sus propios

requisitos y necesita crear sus propias

reglas dependiendo de la naturaleza de

los datos, la criticidad de los mismos,

del uso que se va a hacer de ellos, de

la frecuencia con que se actualizan

En defnitiva, ayudamos al cliente

a refexionar sobre cules son las

polticas de enmascaramiento que

quiere proveer a su entorno.

Ayudamos al cliente a refexionar

sobre cules son las polticas de

enmascaramiento que quiere implantar

en su organizacin.

EL VALOR DE

En el enmascaramiento

persistente existe una

base de datos original

y una base de datos

enmascarada que

puede ser completa

o puede tratarse de

un subconjunto. En

el enmascaramiento

dinmico solo existe la

base de datos original y el

enmascarado se establece

directamente cuando se

accede a ella

La propuesta de PowerData en esta lnea es el

enmascaramiento de datos que puede ser dinmico

o persistente. El primero afecta a los entornos de

produccin: bases de datos, CRM, ERP, aplicaciones

o data warehouses, mientras que el enmascaramiento

persistente opera en las reas de desarrollo y prueba.

Las soluciones de PowerData aseguran que cada

usuario ver los datos de acuerdo a su identifcacin,

rol y responsabilidad de forma transparente sin cambiar

aplicaciones o bases de datos.

Lo hacen garantizando la calidad de los datos de

prueba y de los proyectos de desarrollo al apoyarse en

datos enmascarados pero totalmente coherentes con la

informacin real. Adems, al automatizar los procesos

de enmascaramiento, se produce un aumento en la

productividad y una reduccin en los costes.

Gracias a este software los equipos de TI cuentan con

reglas de enmascaramiento sofsticadas a la vez que

fexibles. As, pueden aplicar distintas clases de mscaras

a diversos tipos de datos empleados en entornos de no

produccin para reducir el riesgo de fltracin de datos;

mejorar la calidad de las actividades de desarrollo, pruebas

y formacin y respaldar el cumplimiento de normativas

y disposiciones internas, sectoriales y gubernamentales

relacionadas con la privacidad de los datos.

Empleando tcnicas de enmascaramiento predefnidas

o personalizadas, las organizaciones de TI pueden

conservar las caractersticas originales de la informacin

y mantener la integridad de los datos y referencias.

Los datos realistas, pero disociados, mejoran la calidad de

los datos de pruebas y stos, a su vez, mejoran la calidad

del desarrollo, las pruebas o la formacin. Las soluciones

de privacidad de datos pueden personalizarse de forma

sencilla para adaptarse a los requisitos especfcos de

cada empresa, aumentando la calidad y acelerando su

puesta en marcha.

Ayudando a las organizacines

a enmascarar sus datos

La oferta de PowerData

Cmo proteger cientos de aplicaciones y bases de datos de los fallos humanos, negligencias o malas

intenciones de usuarios internos, equipos de soporte, desarrolladores propios y de terceros y DBAs, al tiempo

que se les permite hacer su trabajo?

Para responder a esta batera de cuestiones, las soluciones de enmascaramiento desarrolladas por la frma

Informatica y que PowerData implanta y comercializa permiten a las organizaciones abordar las regulaciones

actuales y futuras en materia de privacidad de datos a travs de una combinacin integral de funciones de

anonimizacin de datos, bloqueo, auditora y alertas en un nico entorno.

Las soluciones de enmascaramiento

de datos que PowerData comercializa e

implanta son pioneras en ofrecer un nuevo

nivel de proteccin de datos sensibles en

los entornos de produccin y de pruebas.

Su implementacin rpida utilizando una

metodologa basada en pantalla permite

securizar aplicaciones de negocio complejas

en muy pocos das.

La potente interfaz grfca de usuario permite

que la formacin se realice en tan slo dos

dias. Incluye, adems, reglas predefnidas

para las aplicaciones ms comunes (SAP,

Siebel)

Es una tecnologa capaz de transformar

el negocio, con un retorno de la inversin

rpido y preparado para soportar las

normativas sobre privacidad, actuales y

futuras.

Con Persistent Masking y Dynamic Masking,

PowerData ofrece enmascaramiento integral

para todas las bases de datos y toda la

informacin de una empresa.

EN RESUMEN

5

ENMASCARAMIENTO

2 3 4

SOLUCIONES DE

Crear y gestionar

centralizadamente

los procesos de

enmascaramiento

desde un nico

entorno de alto

rendimiento que

maneja grandes

volmenes de

datos con facilidad.

Realizar un

seguimiento de los

procedimientos

de proteccin de

datos sensibles

mediante informes

exhaustivos y logs

de auditora

Enmascarar datos

de todas las

aplicaciones, bases

de datos (Oracle,

DB2, SQL Server,

Sybase y Teradata)

y sistemas

operativos

(Windows, Unix/

Linux y z/OS)

Sustituir nombres

y direcciones

por conjuntos de

datos realistas,

predefnidos, o

establecidos por el

usuario

Defnir y reutilizar

reglas de

enmascaramiento

de datos para

cumplir las

polticas de

privacidad y

obtener resultados

con rapidez

Mantener la

imagen funcional,

la coherencia

y la integridad

de los datos

enmascarados para

las aplicaciones

empresariales

complejas mediante

la sincronizacin

de valores de datos

dentro y a travs

de flas y tablas

relacionadas

Poner a prueba

las reglas de

enmascaramiento

antes de

ejecutarlas para

validar polticas de

privacidad

Garantizar el

funcionamiento

de las polticas de

privacidad en caso

de cambios en las

aplicaciones

1

5 6 7 8

Madrid

C/ Miguel Yuste, 17, 4 C

28037 Madrid

T (+34) 911 29 72 97

Barcelona

C/ Frederic Mompou, 4B 1, 3

08960 Sant Just Desvern

T (+34) 934 45 60 01

Valencia

Edifcio Europa - 5 I Avda, Aragn, 30

46021 Valencia

T (+34) 960 91 60 25

info@powerdata.es

www.powerdata.es

info@powerdataam.com

www.powerdataam.com

ESPAA LATINOAMRICA

Argentina

Avenida Leandro N Alem 530, Piso 4

CD C100 1AAN Ciudad Autnoma de Buenos Aires

Tel: (+54) 11 4314 1370

Chile

Av. Presidente Errzuriz N 2999 - Ofcina 202

Las Condes, Santiago CP 7550357

Tel: (+56) 2 892 0362

Colombia

Calle 100 No. 8A-55 Torre C. Of. 718

Bogot

Tel: (+57 1) 616 77 96

Mxico

Alfredo de Musset, 28

Polanco, Miguel Hidalgo,

11550 Ciudad de Mxico, D.F.

Tel: +52 (5255) 5281 2992

Per

Calle Los Zorzales N 160, piso 9

San Isidro, Lima

Tel: (+51) 1634 4901

Vous aimerez peut-être aussi

- Rendimientos Mínimos Oficiales de La Mano de Obra en La Industria de Construcción Civil en El RamDocument15 pagesRendimientos Mínimos Oficiales de La Mano de Obra en La Industria de Construcción Civil en El Ramhector33% (3)

- Causa-en-Comun-CONTROL DE CONFIANZADocument82 pagesCausa-en-Comun-CONTROL DE CONFIANZARamiro MendozaPas encore d'évaluation

- Ensayo Deforestación Mundial.Document8 pagesEnsayo Deforestación Mundial.jaiber moraPas encore d'évaluation

- 27 de Octubre 2021Document9 pages27 de Octubre 2021Benedict Arnold QuintoPas encore d'évaluation

- Unión Campesina Independiente. Origen, Ascenso y CaídaDocument165 pagesUnión Campesina Independiente. Origen, Ascenso y CaídaEhécatl Lázaro0% (1)

- Análisis de PEIA y Resolutivo Del Proyecto Tren Maya Fase I63Document13 pagesAnálisis de PEIA y Resolutivo Del Proyecto Tren Maya Fase I63Juan LopezPas encore d'évaluation

- Historias de Polvo y SangreDocument7 pagesHistorias de Polvo y SangreFelipeBordaPas encore d'évaluation

- Examen Estadistica InferencialDocument4 pagesExamen Estadistica InferencialJahir emerson tantalean quiñonesPas encore d'évaluation

- Catalogo de Costos Directos de Cimentaciones Profundas 2022Document228 pagesCatalogo de Costos Directos de Cimentaciones Profundas 2022Rafael SoteloPas encore d'évaluation

- Control de Calidad de Cascara Deshidratada y Empaque de Limon para ExportacionDocument76 pagesControl de Calidad de Cascara Deshidratada y Empaque de Limon para ExportacionSusan67% (3)

- Practica3 Quimica Aplicada UpiicsaDocument8 pagesPractica3 Quimica Aplicada UpiicsaKirbooHeGoPas encore d'évaluation

- Ley de InteligenciaDocument20 pagesLey de InteligenciaGustavo Orlando GabuttiPas encore d'évaluation

- CiberterrorismoDocument77 pagesCiberterrorismovdrc84Pas encore d'évaluation

- Dependencia TecnologicaDocument2 pagesDependencia TecnologicaLuis Lujan100% (1)

- ConasupoDocument39 pagesConasupoJaa JaarPas encore d'évaluation

- Reporte de Lavado de DineroDocument7 pagesReporte de Lavado de DineroArisay HernándezPas encore d'évaluation

- El Rumor Del Chupacabras en México. El Entre-Tejido de Los Discursos y MediáticosDocument33 pagesEl Rumor Del Chupacabras en México. El Entre-Tejido de Los Discursos y MediáticosIsayah Cuevas CoronelPas encore d'évaluation

- Jose OlayaDocument1 pageJose OlayaAnonymous 8yvXfl1HBRPas encore d'évaluation

- Dependencia de Las Redes Sociales en Los JóvenesDocument11 pagesDependencia de Las Redes Sociales en Los JóvenesDrey Edison Rivera CrisostomoPas encore d'évaluation

- Plan DN3Document6 pagesPlan DN3ivanmedranoramPas encore d'évaluation

- Prevención: Experiencias y resultados del primer foro estatal de protección civil en Baja California SurD'EverandPrevención: Experiencias y resultados del primer foro estatal de protección civil en Baja California SurPas encore d'évaluation

- Extorsion 1Document49 pagesExtorsion 1Sandoval Mercado IngridPas encore d'évaluation

- Violencias en AguascalientesDocument468 pagesViolencias en AguascalientesSinú Romo Reza100% (1)

- Zonas Riesgo PueblaDocument23 pagesZonas Riesgo PueblaIrhec VázquezPas encore d'évaluation

- Economia en El PorfiriatoDocument11 pagesEconomia en El PorfiriatoChuchin VazquezPas encore d'évaluation

- Luis F. Aguilar. Gobernanza Normalización Conceptual y Nuevas CuestionesDocument57 pagesLuis F. Aguilar. Gobernanza Normalización Conceptual y Nuevas CuestionesAnonymous KdLymiboZcPas encore d'évaluation

- El Modelo COMPSTATDocument2 pagesEl Modelo COMPSTATIrving Ro Mi100% (1)

- PensativaDocument5 pagesPensativaVictor Cruz ToresPas encore d'évaluation

- Fundamentos de Ciberseguridad T1 PDFDocument19 pagesFundamentos de Ciberseguridad T1 PDFJohn DoePas encore d'évaluation

- Tesis Miguel 2017Document57 pagesTesis Miguel 2017LuCero RInza BPas encore d'évaluation

- 1645Document82 pages1645xaxuelmcPas encore d'évaluation

- El Futuro SantafesinoDocument176 pagesEl Futuro SantafesinoDaniel BarreraPas encore d'évaluation

- Ensayo Ciberespionaje PDFDocument2 pagesEnsayo Ciberespionaje PDFElvis HernandezPas encore d'évaluation

- Son Las Ciber-Amenazas Una Nueva Forma de Amenazas Multidimensionales.Document13 pagesSon Las Ciber-Amenazas Una Nueva Forma de Amenazas Multidimensionales.Rodrigo Patricio Vargas Varas100% (1)

- La Trata de Personas en TlaxcalaDocument8 pagesLa Trata de Personas en TlaxcalaJosé GutiérrezPas encore d'évaluation

- Luis Donaldo ColosioDocument37 pagesLuis Donaldo Colosiosatch90Pas encore d'évaluation

- Marco de Referencia Implementacion Iso 21500 Calderon 2014Document49 pagesMarco de Referencia Implementacion Iso 21500 Calderon 2014Oscar Fernando Guzman QuinteroPas encore d'évaluation

- Reporte Lantia Sobre Violencia Criminal, Diciembre 2020, Lantia IntelligenceDocument2 pagesReporte Lantia Sobre Violencia Criminal, Diciembre 2020, Lantia Intelligencemargaritazapata100% (1)

- Las Estrellas Son Negras "Ensayo"Document5 pagesLas Estrellas Son Negras "Ensayo"Alexis MorenoPas encore d'évaluation

- Guardia Nacional - Unlocked PDFDocument174 pagesGuardia Nacional - Unlocked PDFCésarPas encore d'évaluation

- Cubiertas UCNDocument28 pagesCubiertas UCNWilson Ortiz100% (1)

- Bitacora de La Delincuencia en Ecatepec de MorelosDocument12 pagesBitacora de La Delincuencia en Ecatepec de MorelosAngelicaOlivaresPas encore d'évaluation

- Tala ClandestinaDocument9 pagesTala ClandestinaAlexis Jonathan GarnicaPas encore d'évaluation

- Globalizacion 4.0Document7 pagesGlobalizacion 4.0maria arcePas encore d'évaluation

- Ensayo Final Hijo de La GuerraDocument5 pagesEnsayo Final Hijo de La GuerraAreli Trejo LunaPas encore d'évaluation

- EGSU IztapalapaDocument204 pagesEGSU IztapalapaLa Silla RotaPas encore d'évaluation

- Historia Vigilante de SeguridadDocument9 pagesHistoria Vigilante de SeguridadseccionsindicalccooPas encore d'évaluation

- Trabajo de Metodologia Grupo 3Document12 pagesTrabajo de Metodologia Grupo 3Jimena Corali Nuñez LuyoPas encore d'évaluation

- Uso de Drones en Aplicaciones MilitaresDocument24 pagesUso de Drones en Aplicaciones MilitaresLuis Tara AnayhuamanPas encore d'évaluation

- Decreto Legislativo de Fortalecimiento y Modernización Del Sistema de Inteligencia Nacional 1141Document18 pagesDecreto Legislativo de Fortalecimiento y Modernización Del Sistema de Inteligencia Nacional 1141Nilton Marcelo Gamarra ReyesPas encore d'évaluation

- Historia Seguridad PrivadaDocument8 pagesHistoria Seguridad PrivadaVeronika HerediaPas encore d'évaluation

- 160 Propuestas para Un Panamá MejorDocument42 pages160 Propuestas para Un Panamá MejorNayiska Damir Pimentel PintoPas encore d'évaluation

- Proceso 1813Document42 pagesProceso 1813Hugo PulidoPas encore d'évaluation

- CIberespionajeDocument5 pagesCIberespionajeKriss Cabrera100% (1)

- Mourino y Blake Avionazos Carteles y LanDocument18 pagesMourino y Blake Avionazos Carteles y LanHoracioMartínezMéndezPas encore d'évaluation

- Ciberseguridad y CiberdefensaDocument4 pagesCiberseguridad y CiberdefensaAlex Fabian100% (1)

- Rosario Tijeras 903Document9 pagesRosario Tijeras 903Alejandra Piedrahíta100% (2)

- Volar y Luchar en El Ciberespacio PDFDocument7 pagesVolar y Luchar en El Ciberespacio PDFAnonymous jPMleDcPas encore d'évaluation

- Los Jóvenes y El InternetDocument1 pageLos Jóvenes y El Internetliscafy100% (1)

- México en LlamasDocument3 pagesMéxico en LlamasEstefaniaRvPas encore d'évaluation

- PETS APAREJO DE IZAJE FDocument8 pagesPETS APAREJO DE IZAJE FLock - OnPas encore d'évaluation

- Trabajo Final de TécnicasDocument9 pagesTrabajo Final de TécnicasANAIS STEPHANIE MANCHAY RIVERAPas encore d'évaluation

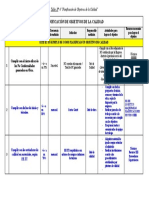

- Taller #6 Objetivos de CalidadDocument1 pageTaller #6 Objetivos de CalidadIvan Bomberillo Guzman AriasPas encore d'évaluation

- Formato de Densidad Campo - Cono de Arena 12"Document3 pagesFormato de Densidad Campo - Cono de Arena 12"Juan Diego AcuñaPas encore d'évaluation

- CV Actualizado 2018 Carlos SerranoDocument6 pagesCV Actualizado 2018 Carlos SerranoAntonio ViverosPas encore d'évaluation

- LC Latinoamérica Una Comunidad Que Aprende Dinámica de SistemasDocument7 pagesLC Latinoamérica Una Comunidad Que Aprende Dinámica de SistemasDiego Armando Villamil ToscanoPas encore d'évaluation

- Procedimiento para Aplicacion de Sanciones y MultasDocument2 pagesProcedimiento para Aplicacion de Sanciones y MultasElena Cerda LPas encore d'évaluation

- 8705 Gru A 175477Document2 pages8705 Gru A 175477ENRIQUEPas encore d'évaluation

- PETS-CM-CVC-001 Trabajos en CalienteDocument6 pagesPETS-CM-CVC-001 Trabajos en CalienteJorge LujanPas encore d'évaluation

- Áreas Degradadas Por Minería (Yanacocha)Document50 pagesÁreas Degradadas Por Minería (Yanacocha)PercyCuevaSPas encore d'évaluation

- Invope FinalDocument34 pagesInvope FinalDayana GuevaraPas encore d'évaluation

- Presupuesto Empresa JaboneraDocument5 pagesPresupuesto Empresa JaboneraFreddy Antonio Rosa GarciaPas encore d'évaluation

- Esquema Honda JazzDocument1 pageEsquema Honda JazzSergio LajasPas encore d'évaluation

- 1er Parcial (V1) Ingenieria Economica Nayeli AcevedoDocument4 pages1er Parcial (V1) Ingenieria Economica Nayeli AcevedoNayeacevPas encore d'évaluation

- Clasificación de Las VentanasDocument4 pagesClasificación de Las VentanasManuel FernandezPas encore d'évaluation

- Pe Empresa LadrilleraDocument18 pagesPe Empresa LadrilleraKevin LaraPas encore d'évaluation

- Amplificador de Audio LM386Document4 pagesAmplificador de Audio LM386J'Huanay Heaskin ArletPas encore d'évaluation

- Manual de Mantenimiento Fiber ChockDocument9 pagesManual de Mantenimiento Fiber Chockhugo renzo chavez bernuyPas encore d'évaluation

- Tesis I. M. 368 - Iza Carrillo Edgar VinicioDocument186 pagesTesis I. M. 368 - Iza Carrillo Edgar VinicioEsteban Gabriel Samaniego NuñezPas encore d'évaluation

- Informe de La Construccion de La Maqueta PDFDocument9 pagesInforme de La Construccion de La Maqueta PDFAlex ValerianoPas encore d'évaluation

- Caso Cementos PacasmayoDocument43 pagesCaso Cementos PacasmayoSergioErnestoLingánMontenegro100% (1)

- Formato Ruta de TrabajoDocument4 pagesFormato Ruta de TrabajojhonnyPas encore d'évaluation

- Reporte de Inspeccion - r3Document6 pagesReporte de Inspeccion - r3bone cabero laoPas encore d'évaluation

- Informe de PernosDocument9 pagesInforme de PernosANGEL ALONSO FLORES GOMEZPas encore d'évaluation

- Catalogo SapDocument140 pagesCatalogo Sapchiky1100% (1)