Académique Documents

Professionnel Documents

Culture Documents

Seguridad en Redes

Transféré par

tali_navarreteTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Seguridad en Redes

Transféré par

tali_navarreteDroits d'auteur :

Formats disponibles

SEGURIDAD EN REDES

Cortafuegos (firewall)

Un cortafuegos (firewall en ingls) es una parte de un sistema o una red que est diseada para

bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas.

Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar,

el trfico entre los diferentes mbitos sobre la base de un conjunto de normas y otros criterios.

Los cortafuegos pueden ser implementados en hardware o software, o una combinacin de ambos. Los

cortafuegos se utilizan con frecuencia para evitar que los usuarios de Internet no autorizados tengan

acceso a redes privadas conectadas a Internet, especialmente intranets. Todos los mensajes que

entren o salgan de la intranet pasan a travs del cortafuegos, que examina cada mensaje y bloquea

aquellos que no cumplen los criterios de seguridad especificados. Tambin es frecuente conectar al

cortafuegos a una tercera red, llamada zona desmilitarizada o DMZ, en la que se ubican los

servidores de la organizacin que deben permanecer accesibles desde la red exterior.

Un cortafuegos correctamente configurado aade una proteccin necesaria a la red, pero que en

ningn caso debe considerarse suficiente. La seguridad informtica abarca ms mbitos y ms niveles

de trabajo y proteccin.

Historia de cortafuegos

El trmino firewall / fireblock significaba originalmente una pared para confinar un incendio o riesgo

potencial de incendio en un edificio. Ms adelante se usa para referirse a las estructuras similares,

como la hoja de metal que separa el compartimiento del motor de un vehculo o una aeronave de la

cabina. La tecnologa de los cortafuegos surgi a finales de 1980, cuando Internet era una tecnologa

bastante nueva en cuanto a su uso global y la conectividad. Los predecesores de los cortafuegos para

la seguridad de la red fueron los routers utilizados a finales de 1980, que mantenan a las redes

separadas unas de otras. La visin de Internet como una comunidad relativamente pequea de

usuarios con mquinas compatibles, que valoraba la predisposicin para el intercambio y la

colaboracin, termin con una serie de importantes violaciones de seguridad de Internet que se produjo

a finales de los 80.

Clifford Stoll, que descubri la forma de manipular el sistema de espionaje alemn.

Bill Cheswick, cuando en 1992 instal una crcel simple electrnica para observar a un atacante.

En 1988, un empleado del Centro de Investigacin Ames de la NASA, en California, envi una

nota por correo electrnico a sus colegas que deca:

"Estamos bajo el ataque de un virus de Internet! Ha llegado a Berkeley, UC San Diego, Lawrence

Livermore, Stanford y la NASA Ames."

El Gusano Morris, que se extendi a travs de mltiples vulnerabilidades en las mquinas de la

poca. Aunque no era malicioso, el gusano Morris fue el primer ataque a gran escala sobre la

seguridad en Internet; la red no esperaba ni estaba preparada para hacer frente a su ataque.

Segunda generacin cortafuegos de estado

Durante 1989 y 1990, tres colegas de los laboratorios AT&T Bell, Dave Presetto, Janardan Sharma, y

Nigam Kshitij, desarrollaron la segunda generacin de servidores de seguridad. Esta segunda

generacin de cortafuegos tiene en cuenta, adems, la colocacin de cada paquete individual dentro

de una serie de paquetes. Esta tecnologa se conoce generalmente como la inspeccin de estado de

paquetes, ya que mantiene registros de todas las conexiones que pasan por el cortafuegos, siendo

capaz de determinar si un paquete indica el inicio de una nueva conexin, es parte de una conexin

existente, o es un paquete errneo. Este tipo de cortafuegos pueden ayudar a prevenir ataques contra

conexiones en curso o ciertos ataques de denegacin de servicio.

Tercera generacin - cortafuegos de aplicacin

Son aquellos que actan sobre la capa de aplicacin del modelo OSI. La clave de un cortafuegos de

aplicacin es que puede entender ciertas aplicaciones y protocolos (por ejemplo: protocolo de

transferencia de ficheros, DNS o navegacin web), y permite detectar si un protocolo no deseado se

col a travs de un puerto no estndar o si se est abusando de un protocolo de forma perjudicial.

Un cortafuegos de aplicacin es mucho ms seguro y fiable cuando se compara con un cortafuegos de

filtrado de paquetes, ya que repercute en las siete capas del modelo de referencia OSI. En esencia es

similar a un cortafuegos de filtrado de paquetes, con la diferencia de que tambin podemos filtrar el

contenido del paquete. El mejor ejemplo de cortafuegos de aplicacin es ISA (Internet Security and

Acceleration).

Un cortafuegos de aplicacin puede filtrar protocolos de capas superiores tales como FTP, TELNET,

DNS, DHCP, HTTP, TCP, UDP y TFTP (GSS). Por ejemplo, si una organizacin quiere bloquear toda

la informacin relacionada con una palabra en concreto, puede habilitarse el filtrado de contenido para

bloquear esa palabra en particular. No obstante, los cortafuegos de aplicacin resultan ms lentos que

los de estado.

Acontecimientos posteriores

En 1992, Bob Braden y DeSchon Annette, de la Universidad del Sur de California (USC), dan forma al

concepto de cortafuegos. Su producto, conocido como "Visas", fue el primer sistema con una interfaz

grfica con colores e iconos, fcilmente implementable y compatible con sistemas operativos como

Windows de Microsoft o MacOS de Apple. En 1994, una compaa israel llamada Check Point

Software Technologies lo patent como software denominndolo FireWall-1.

La funcionalidad existente de inspeccin profunda de paquetes en los actuales cortafuegos puede ser

compartida por los sistemas de prevencin de intrusiones (IPS).

Actualmente, el Grupo de Trabajo de Comunicacin Middlebox de la Internet Engineering Task

Force (IETF) est trabajando en la estandarizacin de protocolos para la gestin de cortafuegos.

Otro de los ejes de desarrollo consiste en integrar la identidad de los usuarios dentro del conjunto de

reglas del cortafuegos. Algunos cortafuegos proporcionan caractersticas tales como unir a las

identidades de usuario con las direcciones IP o MAC. Otros, como el cortafuegos NuFW, proporcionan

caractersticas de identificacin real solicitando la firma del usuario para cada conexin.

Tipos de cortafuegos

Nivel de aplicacin de pasarela

Aplica mecanismos de seguridad para aplicaciones especficas, tales como servidores FTP y Telnet.

Esto es muy eficaz, pero puede imponer una degradacin del rendimiento.

Circuito a nivel de pasarela

Aplica mecanismos de seguridad cuando una conexin TCP o UDP es establecida. Una vez que la

conexin se ha hecho, los paquetes pueden fluir entre los anfitriones sin ms control. Permite el

establecimiento de una sesin que se origine desde una zona de mayor seguridad hacia una zona de

menor seguridad.

Cortafuegos de capa de red o de filtrado de paquetes

Funciona a nivel de red (capa 3 del modelo OSI, capa 2 del stack de protocolos TCP/IP) como filtro de

paquetes IP. A este nivel se pueden realizar filtros segn los distintos campos de los paquetes IP:

direccin IP origen, direccin IP destino. A menudo en este tipo de cortafuegos se permiten filtrados

segn campos de nivel de transporte (capa 3 TCP/IP, capa 4 Modelo OSI), como el puerto origen y

destino, o a nivel de enlace de datos (no existe en TCP/IP, capa 2 Modelo OSI) como la direccin MAC.

Cortafuegos de capa de aplicacin

Trabaja en el nivel de aplicacin (capa 7 del modelo OSI), de manera que los filtrados se pueden

adaptar a caractersticas propias de los protocolos de este nivel. Por ejemplo, si trata de trfico HTTP,

se pueden realizar filtrados segn la URL a la que se est intentando acceder, e incluso puede aplicar

reglas en funcin de los propios valores de los parmetros que aparezcan en un formulario web.

Un cortafuegos a nivel 7 de trfico HTTP suele denominarse proxy, y permite que los ordenadores de

una organizacin entren a Internet de una forma controlada. Un proxy oculta de manera eficaz las

verdaderas direcciones de red.

Cortafuegos personal

Es un caso particular de cortafuegos que se instala como software en un ordenador, filtrando las

comunicaciones entre dicho ordenador y el resto de la red. Se usa por tanto, a nivel personal.

Ventajas de un cortafuegos

Bloquea el acceso a personas y/o aplicaciones no autorizadas a redes privadas.

Limitaciones de un cortafuegos

Las limitaciones se desprenden de la misma definicin del cortafuegos: filtro de trfico. Cualquier tipo

de ataque informtico que use trfico aceptado por el cortafuegos (por usar puertos TCP abiertos

expresamente, por ejemplo) o que sencillamente no use la red, seguir constituyendo una amenaza. La

siguiente lista muestra algunos de estos riesgos:

Un cortafuegos no puede proteger contra aquellos ataques cuyo trfico no pase a travs de l.

El cortafuegos no puede proteger de las amenazas a las que est sometido por ataques internos

o usuarios negligentes. El cortafuegos no puede prohibir a espas corporativos copiar datos

sensibles en medios fsicos de almacenamiento (discos, memorias, etc.) y sustraerlas del

edificio.

El cortafuegos no puede proteger contra los ataques de ingeniera social.

El cortafuegos no puede proteger contra los ataques posibles a la red interna por virus

informticos a travs de archivos y software. La solucin real est en que la organizacin debe

ser consciente en instalar software antivirus en cada mquina para protegerse de los virus que

llegan por cualquier medio de almacenamiento u otra fuente.

El cortafuegos no protege de los fallos de seguridad de los servicios y protocolos cuyo trfico

est permitido. Hay que configurar correctamente y cuidar la seguridad de los servicios que se

publiquen en Internet.

Polticas del cortafuegos

Hay dos polticas bsicas en la configuracin de un cortafuegos que cambian radicalmente la filosofa

fundamental de la seguridad en la organizacin:

Poltica restrictiva: Se deniega todo el trfico excepto el que est explcitamente permitido. El

cortafuegos obstruye todo el trfico y hay que habilitar expresamente el trfico de los servicios

que se necesiten. Esta aproximacin es la que suelen utilizar las empresas y organismos

gubernamentales.

Poltica permisiva: Se permite todo el trfico excepto el que est explcitamente denegado.

Cada servicio potencialmente peligroso necesitar ser aislado bsicamente caso por caso,

mientras que el resto del trfico no ser filtrado. Esta aproximacin la suelen utilizar

universidades, centros de investigacin y servicios pblicos de acceso a Internet.

La poltica restrictiva es la ms segura, ya que es ms difcil permitir por error trfico potencialmente

peligroso, mientras que en la poltica permisiva es posible que no se haya contemplado algn caso de

trfico peligroso y sea permitido por omisin.

Vous aimerez peut-être aussi

- Ante ProyectoDocument11 pagesAnte Proyectotali_navarretePas encore d'évaluation

- Ensayo AfiDocument3 pagesEnsayo Afitali_navarretePas encore d'évaluation

- Examen Final 3Document22 pagesExamen Final 3tali_navarretePas encore d'évaluation

- Manual de Firebird 2.5 SpanishDocument2 pagesManual de Firebird 2.5 SpanishHENRY ISAAC GONZALEZ CRUZPas encore d'évaluation

- Manometro TrabajoDocument6 pagesManometro TrabajoBrayan NonatoPas encore d'évaluation

- Informe de AlgebraDocument8 pagesInforme de AlgebraCristhian DayalPas encore d'évaluation

- VOLQUETA 4X4 OPERACIÓN Y MANTENIMIENTODocument128 pagesVOLQUETA 4X4 OPERACIÓN Y MANTENIMIENTOdchosgo2639Pas encore d'évaluation

- Informe Ejecutivo EpmDocument9 pagesInforme Ejecutivo EpmAndrés LópezPas encore d'évaluation

- Aprendizaje de La Matemática y El Desarrollo de CapacidadesDocument33 pagesAprendizaje de La Matemática y El Desarrollo de Capacidadesraul1441100% (5)

- ADA-UT4 Analisis EstructuradoDocument21 pagesADA-UT4 Analisis EstructuradoChristina CarreteroPas encore d'évaluation

- Da Proceso 09-1-48403 118004002 1370292 PDFDocument5 pagesDa Proceso 09-1-48403 118004002 1370292 PDFViVii G. LópezPas encore d'évaluation

- Proyecto de Tesis - Lean ConstructionDocument5 pagesProyecto de Tesis - Lean ConstructionCristhian Omar Palomino VillanuevaPas encore d'évaluation

- Calculo Lagtime CompletoDocument10 pagesCalculo Lagtime CompletoFranklin AlmeraPas encore d'évaluation

- Sección de CódigosDocument25 pagesSección de CódigosGiorgia Pozo TelloPas encore d'évaluation

- 1 Clase Demostrativa IsterDocument16 pages1 Clase Demostrativa IsterDiego Jacobo OrtegaPas encore d'évaluation

- 605 659 PB PDFDocument359 pages605 659 PB PDFMaribel Caricari Zurita100% (1)

- Proyecto de Servicio Comunitario CDDocument37 pagesProyecto de Servicio Comunitario CDAbraham TupanoPas encore d'évaluation

- Investigación de EstáticaDocument10 pagesInvestigación de EstáticaVictor Manuel Peña RamírezPas encore d'évaluation

- Matriz Equipos de Proteccion Contra CaidasDocument5 pagesMatriz Equipos de Proteccion Contra CaidasmayraGP100% (1)

- Proyecto Terminado III ParcialDocument35 pagesProyecto Terminado III ParcialNelson Alfredo Jaco RodriguezPas encore d'évaluation

- Introduccion A LinuxDocument34 pagesIntroduccion A LinuxLiubert ZambranoPas encore d'évaluation

- Tema 1. Los Equipos de Trabajo y La Gestión de Los ConflictosDocument6 pagesTema 1. Los Equipos de Trabajo y La Gestión de Los ConflictosMaria Del Pilar NunesPas encore d'évaluation

- Convesion E-R Al RelacionalDocument13 pagesConvesion E-R Al RelacionalErnesto SPas encore d'évaluation

- 3 4 1 1 Actividad de Clase Funcionamiento GarantizadoDocument2 pages3 4 1 1 Actividad de Clase Funcionamiento GarantizadoCésarJosepsNolascoCristóbalPas encore d'évaluation

- Mis AccionesDocument3 pagesMis AccionesCarlos GBPas encore d'évaluation

- Hoja Tecnica PimtasDocument20 pagesHoja Tecnica Pimtasrobinson RPas encore d'évaluation

- Preguntas Ex FamáDocument10 pagesPreguntas Ex FamáEnglish Yo AprendoPas encore d'évaluation

- Indeterminacion EstaticaDocument5 pagesIndeterminacion EstaticaHaroldVillanuevaTeran67% (3)

- Informe N°11Document6 pagesInforme N°11BryanVilcaLopezPas encore d'évaluation

- Extracto Escritura Publica - 123456951217Document15 pagesExtracto Escritura Publica - 123456951217marcoPas encore d'évaluation

- Pruebas de Hermeticidad en TuberiasDocument4 pagesPruebas de Hermeticidad en TuberiasCesar Vargas100% (1)

- TraducidoDocument26 pagesTraducidoWilson Giron VilelaPas encore d'évaluation

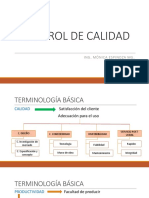

- Terminología Control de CalidadDocument24 pagesTerminología Control de CalidadJessica Paulina GPas encore d'évaluation