Académique Documents

Professionnel Documents

Culture Documents

Analisis Arboldedesicion

Transféré par

amontes82850 évaluation0% ont trouvé ce document utile (0 vote)

12 vues6 pagesAnálisis de Árbol de decisión para detección de intrusos

Titre original

Analisis-arboldedesicion

Copyright

© © All Rights Reserved

Formats disponibles

DOCX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentAnálisis de Árbol de decisión para detección de intrusos

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

12 vues6 pagesAnalisis Arboldedesicion

Transféré par

amontes8285Análisis de Árbol de decisión para detección de intrusos

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 6

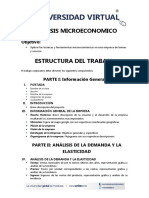

1.1.

1 rbol de decisin

1.1.1.1 Modelado

Ilustracin 1: Proceso Estudio I (Ataque - Normal)

Ilustracin 2: Proceso de entrenamiento y prueba Estudio I (Ataque - Normal)

Tabla 1: Precisin con rbol de decisin

Ilustracin 3: rbol de decisin Estudio I

1.1.1.2 Anlisis

Al realizar el estudio a nivel de 2 categoras (normal o ataque) podemos evidenciar

que al tomar una muestra de 20.000 registros para el estudio con el modelo de

rboles de decisin y luego hacer una seleccin de las variables para el estudio

que se realiz en el punto 10.2 y 10.3, se logra obtener una precisin del modelo

de 96.47%; en la ilustracin 53 se muestra el rbol generado con los datos del

data set y cul sera la prediccin siguiendo el camino de acuerdo a las variables.

De acuerdo al rbol de decisin generado en rapidminer a partir de los datos del

data set, resultados que se muestran en el apartado rbol de decisin se puede

definir la logged_in como nuestro nodo principal para poder comenzar la deteccin

de intrusos en una red.

En base al rbol de decisin obtenido, se pudieron identificar de manera general

que dependiendo de los valores de las 15 variables escogidas para el desarrollo

de esta investigacin podemos encontrar varios caminos para poder detectar si es

un ataque o no mediante los datos de una conexin.

Una vez analizado el rbol de decisin generado en rapidminer, encontramos que

de las 15 variables escogidas del data set, las que nos ayudaran a descubrir si

estamos ante una intrusin o no son las siguientes:

logged_in.- 1 = logeo exitoso, caso contrario = 0

dst_host_srv_count.- Suma de conexiones al mismo puerto destino.

count.- Nmero de conexiones del mismo host en la conexin actual

protocol_type.- El tipo de protocolo por el cual se realiza la conexin.

Service.- Servicio de red en el destino.

serror_rate.- Porcentaje de conexiones que tienen error de sincronizacin.

Flag.- Estado de la conexin (normal, error).

En base a estas variables podemos deducir que:

Si estamos logeados NO es un ataque.

Si no estamos logeados y la suma de las conexiones al mismo puerto es

mayor a 210 y menor o igual a 255, se deber analizar el protocolo por el

cual se realiza la conexin.

o Si el protocolo es TCP o UDP NO es un ataque.

o Si el protocolo es ICMP, se deber verificar el nmero de conexiones

del mismo host.

Si es mayor a 3 conexiones se trata de un ataque.

Si es menor o igual a 3 debemos nuevamente verificar la

variable

Si nmero de conexiones del mismo host es mayor a 1

y menor o igual a 3, NO es un ataque.

Si nmero de conexiones del mismo host es menor o

igual a 1, es un ataque.

Si no estamos logeados y la suma de las conexiones al mismo puerto es

menor o igual a 210, se deber analizar el nmero de conexiones en el

mismo host.

o Si el nmero de conexiones del mismo host es mayor a 12 y menor o

igual a 511, se debe realizar el anlisis de la suma de conexiones al

mismo puerto.

Si la suma de conexiones al mismo puerto es mayor a 161 y

menor o igual a 210, se deber analizar el servicio.

Si el servicio es: un usuario de dominio, http u otros;

NO es un ataque.

Si el servicio es: ecr_i o privado, es un ataque.

Si la suma de conexiones al mismo puerto es menor o igual a

161, se debe verificar nuevamente el nmero de conexiones

desde el mismo host.

Si el nmero de conexiones desde el mismo host es

mayor a 18 y menor o igual a 511, se deber verificar el

tipo de protocolo.

o Si tipo de protocolo es TCP, se deber verificar

nuevamente la suma de conexiones al mismo

puerto.

Si es mayor a 81 y menor o igual a 161,

NO es un ataque.

Si es menor o igual a 81, se deber

verificar el nmero de conexiones desde

el mismo host.

Si el nmero de conexiones desde

el mismo host es mayor a 22 y

menor o igual a 511, es un ataque.

Si el nmero de conexiones desde

el mismo host en menor o igual a

22, se debe verificar el estado de la

conexin.

o Si el estado es igual a REJ o

S0, es un ataque.

o Si el estado es SF, NO es

un ataque.

o Si el tipo de protocolo es ICMP, se deber

verificar el servicio.

Si el servicio es ecr_i, es un ataque.

Si el servicio es urp_i, NO es un ataque.

o Si el tipo de protocolo es UDP, se deber

verificar el servicio.

Si el servicio es privado, es un ataque.

Si el servicio es un usuario de dominio, se

deber verificar el nmero de conexiones

del mismo host.

Si es mayor a 24 y menor o igual a

511, NO es un ataque.

Si es menor o igual a 24, es

probable que se trate de un

ataque.

Si el servicio es otro, se deber verificar la

suma de las conexiones al mismo puerto.

Si es mayor a 18 y menor o igual a

161, NO es un ataque.

Si es menor o igual a 18 es un

ataque.

Si el nmero de conexiones desde el mismo host es

menor o igual a 18, se deber verificar la suma de

conexiones al mismo puerto.

o Si es menor o igual a 69, es probable que sea un

ataque.

o Si es mayor a 69 y menor o igual a 161, se

deber analizar el porcentaje de errores de

sincronizacin.

Si es 0, NO es un ataque.

Si es 1, es un ataque.

o Si el nmero de conexiones del mismo host es menor o igual a 12,

se debe realizar el anlisis del tipo de protocolo.

Si el tipo de protocolo es ICMP, se deber analizar el nmero

de conexiones desde el mismo host.

Si es menor o igual a 1, es un ataque.

Si es mayor a 1 y menor o igual a 210, es ms probable

que no sea un ataque.

Si el tipo de protocolo es TCP, se debe verificar la suma de

conexiones al mismo puerto.

Si es menor o igual a 2, es un ataque.

Si es mayor a 2 y menor o igual 210, se debe verificar

el nmero de conexiones desde el mismo host.

o Si es mayor a 2 y menor igual a 12, es muy

probable que sea un ataque.

o Si es menor o igual a 2, se debe verificar el

porcentaje de errores de sincronizacin.

Si es 0 o 0.5, NO es un ataque.

Si es 1, es muy probable que sea un

ataque.

Si el tipo de protocolo es UDP, se debe verificar el servicio.

Si es un usuario de dominio, ntp_u u otros, no es un

ataque.

Si es privado, se debe analizar el nmero de

conexiones desde el mismo host.

o Si es mayor a 7 y menor o igual a 12, es un

ataque.

o Si es menor o igual a 7, se deber analizar la

suma de conexiones al mismo puerto.

Si es mayor a 7 y menor o igual a 210, es

muy probable que NO sea un ataque.

Si es menor o igual a 7, es un ataque.

En base al anlisis realizado, se pueden generan reglas que permitan automatizar

la deteccin de una conexin normal o un ataque, que podra ser implementado en

un IDS.

Vous aimerez peut-être aussi

- Caso JamestownDocument19 pagesCaso JamestownJeff Nuñez0% (1)

- Plan Auditoria Seguridad IDocument5 pagesPlan Auditoria Seguridad IJessica García100% (1)

- Manual Intercambiadores de CalorDocument69 pagesManual Intercambiadores de CalorE-s VidaPas encore d'évaluation

- Tarea 3 de Matematica FinancieraDocument6 pagesTarea 3 de Matematica Financieraabelcio Cardenas Tejada100% (1)

- 7-Matriz de Roles Responsabilidades y AutoridadDocument6 pages7-Matriz de Roles Responsabilidades y Autoridadjohana beltran mPas encore d'évaluation

- Esp Auditoria de SistemasDocument47 pagesEsp Auditoria de SistemasJose TapiaPas encore d'évaluation

- Ejercicio 2 Modulo IIDocument7 pagesEjercicio 2 Modulo IIamontes8285Pas encore d'évaluation

- Ejercicio 2 Modulo IIDocument7 pagesEjercicio 2 Modulo IIamontes8285Pas encore d'évaluation

- Proyecto EspecialidadDocument52 pagesProyecto Especialidadamontes8285Pas encore d'évaluation

- Cotización transformador 75KVADocument1 pageCotización transformador 75KVAamontes8285Pas encore d'évaluation

- Capítulo I-Introducción A La Seguridad InformáticaDocument25 pagesCapítulo I-Introducción A La Seguridad InformáticaDianaPas encore d'évaluation

- Respuesta estado cuenta predialDocument2 pagesRespuesta estado cuenta predialJORGE JOAQUIPas encore d'évaluation

- Mapa Conceptual Ley 1751 Del 2015 Ley EstatutariaDocument3 pagesMapa Conceptual Ley 1751 Del 2015 Ley EstatutariaLUIS ARTURO SARMIENTO TOLOZAPas encore d'évaluation

- Rubrica Tarea M4 - S1Document2 pagesRubrica Tarea M4 - S1d40606112uPas encore d'évaluation

- Análisis microeconómico empresa bienes serviciosDocument2 pagesAnálisis microeconómico empresa bienes serviciosSofia VegaPas encore d'évaluation

- GUIA de CVV Ejercicios Resueltos y PruestosDocument37 pagesGUIA de CVV Ejercicios Resueltos y PruestosMisti Furioso100% (1)

- U1-Tarea 2 Radiocomunicaciones - Ruido en Los SistemasDocument11 pagesU1-Tarea 2 Radiocomunicaciones - Ruido en Los SistemasWilson Steeven Trávez CruzPas encore d'évaluation

- Microsoft Word - A1 - Modelo de Plan para La Vigilancia (5 A Más TrabDocument11 pagesMicrosoft Word - A1 - Modelo de Plan para La Vigilancia (5 A Más Traborder consulting soluciones empresarialesPas encore d'évaluation

- EJEMPLO de BSC Cuadro de Mando IntegralDocument7 pagesEJEMPLO de BSC Cuadro de Mando IntegralCamilo aPas encore d'évaluation

- ContratoDocument2 pagesContratoDANIELA ALEJANDRA CABRERA CASTILLOPas encore d'évaluation

- Los Grupos de Capital Financiero en México y Las Transformaciones en La Apropiación Privada de La Riqueza SocialDocument9 pagesLos Grupos de Capital Financiero en México y Las Transformaciones en La Apropiación Privada de La Riqueza SocialGuillermo PeñaPas encore d'évaluation

- TestDocument3 pagesTestBruno S. RivasPas encore d'évaluation

- Factoring y LeasingDocument18 pagesFactoring y LeasingLuis Kleyver Coveñas VilchezPas encore d'évaluation

- Gestión financiera y contable MipymeDocument38 pagesGestión financiera y contable Mipymeander100% (1)

- La Importancia de Las IdeasDocument14 pagesLa Importancia de Las Ideasjairo andres lopez mendezPas encore d'évaluation

- Espacio Participativo A3 Casbas (RN 33) y El Paraje Casey 2023Document1 pageEspacio Participativo A3 Casbas (RN 33) y El Paraje Casey 2023FM Reflejos Sierra de la VentanaPas encore d'évaluation

- DistribuciónDocument2 pagesDistribuciónandreaPas encore d'évaluation

- Estatutos Junta Vecinos Residencial RubíDocument11 pagesEstatutos Junta Vecinos Residencial RubíPapelería Jaimari100% (1)

- 04 - BarridoDocument49 pages04 - BarridoJorge GalindoPas encore d'évaluation

- Modifica decreto sobre descuento predialDocument2 pagesModifica decreto sobre descuento predialYuri Andrea Paez VillanuevaPas encore d'évaluation

- Carta Solicitud de Retiro MicheklDocument1 pageCarta Solicitud de Retiro MicheklWil SuaPas encore d'évaluation

- Universidad de Los Angeles Topografia CADocument30 pagesUniversidad de Los Angeles Topografia CAanaPas encore d'évaluation

- Actividades en Progreso.Document17 pagesActividades en Progreso.Carlos MorenoPas encore d'évaluation

- Razones FinancierasDocument24 pagesRazones FinancierasDORANISPas encore d'évaluation

- Folleto Dew RetroexcavadoraDocument55 pagesFolleto Dew RetroexcavadoraVictor Raul Osnayo Mamani100% (1)