Académique Documents

Professionnel Documents

Culture Documents

Plataforma Educativa ESET Latinoamérica PDF

Transféré par

innobaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Plataforma Educativa ESET Latinoamérica PDF

Transféré par

innobaDroits d'auteur :

Formats disponibles

Plataforma Educativa ESET Latinoamrica

Pgina 1

Espaol

Bienvenido/a Noelia Varela Marinho

Cerrar sesin

Mis datos | Mis cursos | Cursos disponibles

Certificacin ESET en el Uso seguro de medios informticos

Intento: 3

Fecha: 08-09-2012 Porcentaje: 87.50%

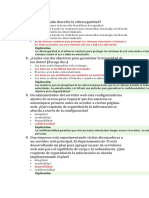

1 ) La confidencialidad de la informacin implica que

Slo deber ser accedida por personas autorizadas. - Correcta

2 ) La seguridad de las redes inalmbricas se centra en

El control de la privacidad y los accesos. - Correcta

3 ) Cul de las siguientes son actividades comnmente realizadas por botnet?

Todas las mencionadas. - Correcta

4 ) Cul de las siguientes afirmaciones es cierta respecto a la tcnica denominada Drive-By

Download ?

Es posible la ejecucin de scripts si existen vulnerabilidades en los navegadores. - Correcta

5 ) Salvaguardar informacin de respaldo normalmente recibe el nombre de

Backup . - Correcta

6 ) Cul es la principal diferencia entre adware y spyware?

El Spyware recolecta informacin del usuario sin su consentimiento. - Correcta

7 ) El Phishing

siempre utiliza tcnicas de Ingeniera Social. - Correcta

8 ) Cul de las siguientes afirmaciones es correcta respecto a los mtodos de deteccin

heursticos ?

La heurstica es una metodologa complementario a las bases de firmas, para detectar malware nuevo o

desconocido. - Correcta

9 ) Cul de las siguientes afirmaciones es cierta respecto a los troyanos y la Ingeniera Social?

Por la necesidad de simular ser benignos, los troyanos poseen una alta utilizacin de tcnicas de Ingeniera

Social. - Correcta

10) Cul es la principal desventaja de los mtodos de deteccin basados en firmas ?

Que no ofrecen proteccin contra amenazas nuevas o desconocidas. - Correcta

11) Qu amenazas se incluyen dentro de malware?

Cualquier aplicacin que sea realizada con fines maliciosos. - Correcta

12) Las herramientas de creacin automatizada de cdigos maliciosos

son sencillas de utilizar y son ptimas en la relacin costo/tiempo/beneficio. - Correcta

13) A cul de estas amenazas puede verse expuesto un menor de edad en el uso de Internet?

Ciber acoso y grooming . - Correcta

14) Cul de las siguientes es una buena prctica para evitar engaos de Ingeniera Social?

Evitar la descarga de archivos desde pginas web de dudosa procedencia. - Correcta

15) Los virus informticos slo funcionan en Windows , verdadero o falso?

No, existen virus para diversas plataformas. - Correcta

16) Al realizar la instalacin de un sistema operativo.

Es recomendable realizar una serie de configuraciones para aumentar su seguridad como el firewall, las

actualizaciones y la proteccin antivirus. - Correcta

17) A qu se denomina equipo zombi ?

A un sistema que est infectado por un troyano en el C& C. - Errnea

Correcta : A un sistema infectado que es parte de una red botnet .

18) Malware es el acrnimo de qu palabras ?

Malicious y software - Correcta

19) Al descargar aplicaciones web

Es recomendable descargarlas desde sitios web oficiales . - Correcta

20) Cul de los siguientes medios son utilizados por los gusanos para su propagacin?

Dispositivos USB . - Errnea

Correcta : Todos los mencionados .

21) Cul de los siguientes es un mtodo de deteccin heurstico correctamente explicado?

Heurstica activa: consiste en ejecutar el cdigo en un entorno seguro . - Correcta

http://edu.eset-la.com/?section=exercises&action=my_result&id_exercise=3&id_course=1

PDF created with pdfFactory Pro trial version www.pdffactory.com

08/09/2012 11:54:07

Plataforma Educativa ESET Latinoamrica

Pgina 2

Heurstica activa: consiste en ejecutar el cdigo en un entorno seguro . - Correcta

22) Para una navegacin segura es recomendable

Todas las anteriores. - Correcta

23) Para mantener actualizado correctamente un equipo:

Hay que instalar solo los parches de seguridad necesarios - Errnea

Correcta : Hay que instalar los parches de seguridad del sistema operativo y todas las aplicaciones de terceros .

24) La autenticidad confirma:

Que un mensaje es de quien dice ser y que el contenido es autntico. - Correcta

Intento: 2

Fecha: 07-09-2012 Porcentaje: 0.00%

1 ) A qu se denomina falso positivo?

No respondi

2 ) Cul es la principal diferencia entre adware y spyware?

No respondi

3 ) Al realizar la instalacin de un sistema operativo.

No respondi

4 ) La seguridad de las redes inalmbricas se centra en

No respondi

5 ) Cul de las siguientes afirmaciones es correcta respecto a los mtodos de deteccin

heursticos ?

No respondi

6 ) El Phishing

No respondi

7 ) Para una navegacin segura es recomendable

No respondi

8 ) Las herramientas de creacin automatizada de cdigos maliciosos

No respondi

9 ) Cul de los siguientes es un mtodo de deteccin heurstico correctamente explicado?

No respondi

10) A cul de estas amenazas puede verse expuesto un menor de edad en el uso de Internet?

No respondi

11) Qu significa el candado en un sitio web?

No respondi

12) Cul de las siguientes es una buena prctica recomendada para incrementar la seguridad de un

sistema operativo?

No respondi

13) Cules son las dos caractersticas que identifican un correo del tipo spam?

No respondi

14) Cul de las siguientes es una buena prctica para evitar engaos de Ingeniera Social?

No respondi

15) Al descargar aplicaciones web

No respondi

16) Un proceso es

No respondi

17) Qu cifrado cuenta con mejor seguridad ?

No respondi

18) Cul de las siguientes es una buena prctica recomendada para incrementar la seguridad de un

sistema operativo?:

No respondi

19) Qu amenazas se incluyen dentro de malware?

No respondi

20) Se denomina hardware a

No respondi

21) Cuando navega en un sitio pblico es recomendable

No respondi

22) Para mantener actualizado correctamente un equipo:

No respondi

23) Cul es la principal desventaja de los mtodos de deteccin basados en firmas ?

No respondi

24) A qu ataque se relaciona el archivo hosts del sistema operativo ?

No respondi

Intento: 1

Fecha: 07-09-2012 Porcentaje: 0.00%

http://edu.eset-la.com/?section=exercises&action=my_result&id_exercise=3&id_course=1

PDF created with pdfFactory Pro trial version www.pdffactory.com

08/09/2012 11:54:07

Plataforma Educativa ESET Latinoamrica

Pgina 3

Fecha: 07-09-2012 Porcentaje: 0.00%

1 ) Malware es el acrnimo de qu palabras?

No respondi

2 ) Cul de las siguientes afirmaciones es cierta respecto a la tcnica denominada Drive-By

Download ?

No respondi

3 ) Cul de los siguientes medios son utilizados por los gusanos para su propagacin?

No respondi

4 ) Cul de las siguientes afirmaciones es cierta respecto a los troyanos y la Ingeniera Social?

No respondi

5 ) Al descargar aplicaciones web

No respondi

6 ) Salvaguardar informacin de respaldo normalmente recibe el nombre de

No respondi

7 ) Cul de las siguientes son actividades comnmente realizadas por botnet?

No respondi

8 ) Qu amenazas se incluyen dentro de malware?

No respondi

9 ) Qu significa el candado en un sitio web ?

No respondi

10) Se denomina hardware a

No respondi

11) Cul de las siguientes es una buena prctica recomendada para incrementar la seguridad de un

sistema operativo?:

No respondi

12) Qu es el rogue?

No respondi

13) La criptografa es.

No respondi

14) Cul es la principal diferencia entre adware y spyware?

No respondi

15) A qu ataque se relaciona el archivo hosts del sistema operativo ?

No respondi

16) Los virus informticos slo funcionan en Windows , verdadero o falso?

No respondi

17) Cul es la principal desventaja de los mtodos de deteccin basados en firmas ?

No respondi

18) Es recomendable que los menores de edad

No respondi

19) La autenticidad confirma:

No respondi

20) Qu cifrado cuenta con mejor seguridad ?

No respondi

21) A qu se denomina falso positivo?

No respondi

22) La privacidad de las redes inalmbricas se basa en

No respondi

23) El Phishing

No respondi

24) Cul de las siguientes es una buena prctica recomendada para incrementar la seguridad de un

sistema operativo?

No respondi

Copyright (C ) 2008 -2012 por ESET , LLC y ESET, spol. s.r.o. Todos los derechos reservados. - Contacto - Poltica de Privacidad

Me

gusta

687

19

http://edu.eset-la.com/?section=exercises&action=my_result&id_exercise=3&id_course=1

PDF created with pdfFactory Pro trial version www.pdffactory.com

08/09/2012 11:54:07

Vous aimerez peut-être aussi

- Seguridad en Bases de Datos y Aplicaciones WebD'EverandSeguridad en Bases de Datos y Aplicaciones WebÉvaluation : 5 sur 5 étoiles5/5 (3)

- Seguridad en Bases de Datos y Aplicaciones Web - 2º EdiciónD'EverandSeguridad en Bases de Datos y Aplicaciones Web - 2º EdiciónPas encore d'évaluation

- Eset 2Document2 pagesEset 2Javier Salgado100% (1)

- Quiz 1-2Document7 pagesQuiz 1-2Santiago Rivera0% (1)

- Examaen TiDocument2 pagesExamaen Tiwhite fastPas encore d'évaluation

- Preguntas SeguridadDocument10 pagesPreguntas SeguridadBelén Perez JiménezPas encore d'évaluation

- Learnthon 2023 #EuropeanCyberCupDocument5 pagesLearnthon 2023 #EuropeanCyberCupRose Loiz100% (2)

- Análisis y Detección de Malware AdwareDocument5 pagesAnálisis y Detección de Malware AdwareLenin Sleyter Saavedra JimenezPas encore d'évaluation

- Cybersecurity v2 Examen FinalDocument7 pagesCybersecurity v2 Examen Finalcesar100% (1)

- En Que Consiste El White Box TestingDocument4 pagesEn Que Consiste El White Box TestingTommy HodgsonPas encore d'évaluation

- Zero Day AttackDocument3 pagesZero Day AttacksdsdsdsPas encore d'évaluation

- Examen Final CiberDocument7 pagesExamen Final CiberChris PM75% (8)

- TALLER DEL MODULO DE INTRODUCCION A LA CIBERSEGURIDAD 10agosDocument4 pagesTALLER DEL MODULO DE INTRODUCCION A LA CIBERSEGURIDAD 10agosJuan José MarinPas encore d'évaluation

- EXAMEN AA1-EV01. Cuestionario de Conceptos Ciberseguridad y Seguridad de La Información.Document10 pagesEXAMEN AA1-EV01. Cuestionario de Conceptos Ciberseguridad y Seguridad de La Información.Ana pachecoPas encore d'évaluation

- Seguridad de SoftwareDocument41 pagesSeguridad de SoftwareFernando MartinezPas encore d'évaluation

- Actividad Seguridad ConceptosDocument5 pagesActividad Seguridad ConceptosDavid Porras MoraPas encore d'évaluation

- Actividades Sobre Seguridd Informatica - Tic2Document3 pagesActividades Sobre Seguridd Informatica - Tic2Juan Antonio Pérez RodríguezPas encore d'évaluation

- ParcialDocument3 pagesParcialjhonatan611100% (1)

- Trabajo de Investigación de Los Virus InformáticosDocument8 pagesTrabajo de Investigación de Los Virus InformáticosMartin Fuentes0% (1)

- Actividades AntivirusDocument7 pagesActividades AntivirusEvaGPPas encore d'évaluation

- Examen Final Cs PDFDocument6 pagesExamen Final Cs PDFKenyu Esquivel MendozaPas encore d'évaluation

- Examen Final CsDocument6 pagesExamen Final CsGaloXavierRobayoLaz57% (7)

- Respuestas Del Examen de CiscoDocument4 pagesRespuestas Del Examen de Ciscodianita martinez82% (22)

- Actividades Antivirus PDocument10 pagesActividades Antivirus PMaria Jose Zamora Perez100% (1)

- Cyberseguridad 2Document42 pagesCyberseguridad 2Dany Juarez Rivera80% (5)

- Actividad Final de Curso Luis Emiro CosioDocument4 pagesActividad Final de Curso Luis Emiro CosioCIRO DUSSANPas encore d'évaluation

- CuestionarioDocument3 pagesCuestionarioLorena PeraltaPas encore d'évaluation

- Examen Final (Final Exam)Document6 pagesExamen Final (Final Exam)Elisa Bedoya APas encore d'évaluation

- Ejercicios 2Document3 pagesEjercicios 2Amaya Muñoz CastellanosPas encore d'évaluation

- Examen Final CiberseguridadDocument5 pagesExamen Final CiberseguridadALEX NARVAEZ81% (16)

- Introducción A La Ciberseguridad - Respuestas de Los Examenes Del CursoDocument5 pagesIntroducción A La Ciberseguridad - Respuestas de Los Examenes Del CursoCarlos Mora VíquezPas encore d'évaluation

- ACTIVIDAD de ComunicacionDocument2 pagesACTIVIDAD de ComunicacionJulieth GutierrezPas encore d'évaluation

- Respuestas Curso 3Document3 pagesRespuestas Curso 3pedrillo8567% (3)

- Virus EjerciciosDocument4 pagesVirus EjerciciosVeronicArenas24100% (1)

- Diego Seijo Pérez CiberseguridadeDocument6 pagesDiego Seijo Pérez Ciberseguridadejuanfernando21082007Pas encore d'évaluation

- Eje 2 VorilogiaDocument6 pagesEje 2 VorilogiaDaniel MartinPas encore d'évaluation

- Cuestionario Segundo ParcialDocument12 pagesCuestionario Segundo ParcialMarquez EzequielPas encore d'évaluation

- Guía de Estudio Desarrollo SeguroDocument7 pagesGuía de Estudio Desarrollo SeguroMOISES GUERRA GARCIAPas encore d'évaluation

- Resumen de Antivirus.Document7 pagesResumen de Antivirus.lesther velasquezPas encore d'évaluation

- Desarrollo Seguro GuíaDocument15 pagesDesarrollo Seguro Guíay7mqbx8v7zPas encore d'évaluation

- Prueba Competencial Practica - Respuesta A Incidentes en CiberseguridadDocument4 pagesPrueba Competencial Practica - Respuesta A Incidentes en CiberseguridadGabriel SanPas encore d'évaluation

- Practica Final de OfimáticaDocument7 pagesPractica Final de Ofimáticaeze rerePas encore d'évaluation

- Guia Didactca Grado 11 JunioDocument8 pagesGuia Didactca Grado 11 JunioPaola Andrea Melo AndradePas encore d'évaluation

- RESPUESTAS-Introduccion A La Ciberseguridad PDFDocument4 pagesRESPUESTAS-Introduccion A La Ciberseguridad PDFMiguel Angel Casillas100% (1)

- Actividades Pagina 85Document1 pageActividades Pagina 85colo19Pas encore d'évaluation

- Cuestionario de CiscoDocument7 pagesCuestionario de CiscoQuiles PecurPas encore d'évaluation

- Cuestionario de Virus y AntivirusDocument2 pagesCuestionario de Virus y Antivirusedna fernandezPas encore d'évaluation

- Test Seguridad Informatica v. 1.2Document8 pagesTest Seguridad Informatica v. 1.2torreswilchesPas encore d'évaluation

- Como Hackear Facebook en 180 SegundosDocument23 pagesComo Hackear Facebook en 180 SegundosJorge PudgePas encore d'évaluation

- Metodologías y Herramientas de Análisis de VulnerabilidadesDocument12 pagesMetodologías y Herramientas de Análisis de VulnerabilidadesyuderlyPas encore d'évaluation

- Actividades Seguridad OKDocument3 pagesActividades Seguridad OKSimmal BarahaPas encore d'évaluation

- Protocolo Colaborativo Seguridad de Software Unidad 1Document9 pagesProtocolo Colaborativo Seguridad de Software Unidad 1gervis pajaroPas encore d'évaluation

- Auditoria de La Seguridad Fisica y Logica PDFDocument25 pagesAuditoria de La Seguridad Fisica y Logica PDFjhonnyPas encore d'évaluation

- RRESUMENDocument5 pagesRRESUMENCarlos MarínPas encore d'évaluation

- Introduction To Cybersecurity v2 - Examen Final (Final Exam) - El Blog de EulerDocument13 pagesIntroduction To Cybersecurity v2 - Examen Final (Final Exam) - El Blog de EulerRafael Steven Soto del CampoPas encore d'évaluation

- Actividad 5 - Auditoria de SistemasDocument6 pagesActividad 5 - Auditoria de SistemasBraian Alexander GIL CARDENAS0% (1)

- 100 Preguntas Informatica 1Document11 pages100 Preguntas Informatica 1zefeleon8050% (2)

- Tarea 3Document9 pagesTarea 3LeticiaPas encore d'évaluation

- Actividad Seguridad de Software Unidad 1Document14 pagesActividad Seguridad de Software Unidad 1Rodrigo HernandezPas encore d'évaluation

- Amenazas LógicasDocument6 pagesAmenazas Lógicasgerar961437Pas encore d'évaluation

- Seguridad de Los Menores de Edad PDFDocument7 pagesSeguridad de Los Menores de Edad PDFinnobaPas encore d'évaluation

- ConclusiónDocument3 pagesConclusiónOscar FuentesPas encore d'évaluation

- Certificate PDFDocument1 pageCertificate PDFinnobaPas encore d'évaluation

- Técnicas Avanzadas de Propagación de MalwareDocument15 pagesTécnicas Avanzadas de Propagación de MalwareSebastian GuevaraPas encore d'évaluation

- Navegación SeguraDocument9 pagesNavegación SeguraSebastian GuevaraPas encore d'évaluation

- Proteccià N Del Equipo y La Informaciã NDocument8 pagesProteccià N Del Equipo y La Informaciã NMauricio Santiago BoulognePas encore d'évaluation

- Amenazas Actuales PDFDocument16 pagesAmenazas Actuales PDFClubes Zona QuindíoPas encore d'évaluation

- Plataforma Educativa ESET Latinoamérica11 PDFDocument2 pagesPlataforma Educativa ESET Latinoamérica11 PDFinnobaPas encore d'évaluation

- Uso Público de La Computadora PDFDocument6 pagesUso Público de La Computadora PDFinnobaPas encore d'évaluation

- Seguridad en Redes Inalã¡mbricas PDFDocument8 pagesSeguridad en Redes Inalã¡mbricas PDFmadmad03Pas encore d'évaluation

- Protección Contra El Malware y Otras AmenazasDocument17 pagesProtección Contra El Malware y Otras AmenazasCrnueve HazPas encore d'évaluation

- Instalación y Configuración Del Sistema PDFDocument15 pagesInstalación y Configuración Del Sistema PDFinnobaPas encore d'évaluation

- Conceptos Básicos PDFDocument8 pagesConceptos Básicos PDFinnobaPas encore d'évaluation

- Objetivos y AlcanceDocument5 pagesObjetivos y AlcanceJuan Carlos VacaPas encore d'évaluation

- Módulo rrhh-pr-1-. Capítulo 3Document24 pagesMódulo rrhh-pr-1-. Capítulo 3innobaPas encore d'évaluation

- Fisica o QuimicaDocument1 pageFisica o QuimicainnobaPas encore d'évaluation

- Hedrick Charles - Administracion Red Local TCP Ip (PDF)Document48 pagesHedrick Charles - Administracion Red Local TCP Ip (PDF)Roberto RomeroPas encore d'évaluation

- Tema 42 TerminadoDocument26 pagesTema 42 TerminadoinnobaPas encore d'évaluation

- PDFDocument3 pagesPDFinnobaPas encore d'évaluation

- 3o Electricidad 2CDocument1 page3o Electricidad 2CinnobaPas encore d'évaluation

- Guion Formato EditableDocument12 pagesGuion Formato EditableLadybeth CalvaPas encore d'évaluation

- Cómo Saber Tu Talla de Gafas de Sol - Paso Por Paso (Con Fotos) - Lentiamo - EsDocument10 pagesCómo Saber Tu Talla de Gafas de Sol - Paso Por Paso (Con Fotos) - Lentiamo - EsAriel MontielPas encore d'évaluation

- DCS-5000L A1 Manual v1.00 (ES)Document61 pagesDCS-5000L A1 Manual v1.00 (ES)Maynor JarquinPas encore d'évaluation

- 7 WMS Orden de Transferencia-PedidoDocument12 pages7 WMS Orden de Transferencia-PedidoivancarreramerinoPas encore d'évaluation

- Modelo de Diseño JerárquicoDocument9 pagesModelo de Diseño JerárquicoRodolfo MartinezPas encore d'évaluation

- Accv PkiDocument52 pagesAccv PkiJorge PanadasPas encore d'évaluation

- Verbos en Ingles Que Comienzan Por La Z - Buscar Con GoogleDocument1 pageVerbos en Ingles Que Comienzan Por La Z - Buscar Con GoogleKarelen PiñeroPas encore d'évaluation

- Actividad 3 Redes y SeguridadDocument3 pagesActividad 3 Redes y SeguridadleminheroPas encore d'évaluation

- Guia Virtual Convocatorias 728Document22 pagesGuia Virtual Convocatorias 728Juan Francisco Esparza FernándezPas encore d'évaluation

- Herramientas de Informatica ForenseDocument6 pagesHerramientas de Informatica ForensejocacayePas encore d'évaluation

- Telefonía Móvil 5GDocument18 pagesTelefonía Móvil 5GEdward Vanegas GPas encore d'évaluation

- 07 - Practicas WifiDocument4 pages07 - Practicas WifiRuben Corrales CorbachoPas encore d'évaluation

- 60 Claves para Mejorar La Autoestima - La Guía CompletaDocument45 pages60 Claves para Mejorar La Autoestima - La Guía CompletaKAREN MATERANO0% (1)

- Qué Es Un Proxy WebDocument2 pagesQué Es Un Proxy WebKata RFPas encore d'évaluation

- Gonzales Graciela Act3Document6 pagesGonzales Graciela Act3Graciela GonzalesPas encore d'évaluation

- Ventajas y Desventajas Del Uso de LasDocument4 pagesVentajas y Desventajas Del Uso de LasAna Maria Paz100% (1)

- (Pos) P022-165641066Document1 page(Pos) P022-165641066Hemerson Oyola OzunaPas encore d'évaluation

- Aye PDF 2Document1 pageAye PDF 2yerandia32Pas encore d'évaluation

- Objetivos y Componentes de Diseño LANDocument2 pagesObjetivos y Componentes de Diseño LANAidin Airam Valle DuartePas encore d'évaluation

- Tema 4. Emprendimiento Web Ver. FinalDocument21 pagesTema 4. Emprendimiento Web Ver. FinalEddy PérezPas encore d'évaluation

- Armado Cable Rj45 2 AlternativaDocument6 pagesArmado Cable Rj45 2 AlternativaJulio Omar BrizuelaPas encore d'évaluation

- Tesis de ReciprocidadDocument107 pagesTesis de ReciprocidadSergio Angeles RiveroPas encore d'évaluation

- Vacon 20 CP X Multi Purp Application Manual DPD008 PDFDocument88 pagesVacon 20 CP X Multi Purp Application Manual DPD008 PDFKristen CollierPas encore d'évaluation

- La Dieta Disociada SimplificadaDocument3 pagesLa Dieta Disociada Simplificadaselma0gates21Pas encore d'évaluation

- Manual de Usuario de Enterprise Architect 150201132340 Conversion Gate02Document70 pagesManual de Usuario de Enterprise Architect 150201132340 Conversion Gate02yohanPas encore d'évaluation

- Formato Ficha TecnicaDocument6 pagesFormato Ficha TecnicacesarjosebrsPas encore d'évaluation

- Solicitud de Autorización Expediente Digital Juzgado de DistritoDocument2 pagesSolicitud de Autorización Expediente Digital Juzgado de DistritoSerch Gomez MezetaPas encore d'évaluation

- Java - Universidad de ChileDocument432 pagesJava - Universidad de ChileErik E. CoronaPas encore d'évaluation

- La Lucha de Google, Apple y FacebookDocument1 pageLa Lucha de Google, Apple y FacebookRody CitalanPas encore d'évaluation

- Manual Configuracion Seguridad GmailDocument8 pagesManual Configuracion Seguridad GmailJefferson German Vazquez HernandezPas encore d'évaluation