Académique Documents

Professionnel Documents

Culture Documents

7738459

Transféré par

Rodriguez MariaCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

7738459

Transféré par

Rodriguez MariaDroits d'auteur :

Formats disponibles

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

1. ESPECIFICACIONES TCNICAS Y TRMINOS DE REFERENCIA.

Caractersticas de Desempeo: 1 equipos de core

Throughput Firewall ( 1518 / 512 / 64 ) Byte:

8 / 8 / 8 Gbps

IPSec VPN Throughput (512 byte packets)

4.5 Gb

IPS Throughput

1.4 Gb

Antivirus Throughput (Proxy-Based/ Flow-Based)200 /550 mbps

Concurrent Sessions

2M

New Sessions/Sec

50.000

Firewall Latency (64 byte UDP packets)

2 us

Firewall Throughput (Packets Per Second)

12 Mpps

Firewall Policles

10,000

Gateway-to-Gateway IPSec VPN Tunnels

2,000

Cllent-to-Gateway IPSec VPN Tunnels

10,000

SSL-VPN Throughput

200 Mbps

Concurrent SSL-VPN Users (Recommended Max) 500

Virtual Domains (Default / Max)

High Availability Configurations

10/ 10

Active/Active, Active/Passive,

Clustering

Caractersticas de Hardware

Equipo montable en Rack

Total 10/100/1000 Interfaces (RJ-45)

Network Interfaces

RJ-45 Serial Consol

Redundant Power Supplies

Local Storage

8 x GE

8

10

1

Yes, OPTIONAL

32 GB

Funcionalidades y Caractersticas del Equipo:

Caractersticas del dispositivo

El dispositivo debe ser un appliance de propsito especfico, basado en tecnologa ASIC y que

sea capaz de brindar una solucin de "Complete Content Protection". Por seguridad y facilidad

de administracin, no se aceptan equipos de propsito genrico (PCs o servers) sobre los

cuales pueda instalarse y/o ejecutar un sistema operativo regular como Microsoft

Windows, FreeBSD, SUN solaris, Apple OS-X o GNU/Linux.

Capacidad de incrementar el rendimiento de VPN a travs de soluciones en hardware dentro

del mismo dispositivo (mediante el uso de un ASIC).

Capacidad de reensamblado de paquetes en contenido para buscar ataques o contenido

prohibido, basado en hardware (mediante el uso de un ASIC).

El equipo deber poder ser configurado en modo gateway o en modo transparente en la red.

Pgina 1 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

En modo transparente, el equipo no requerir de hacer modificaciones en la red en cuanto a

ruteo o direccionamiento IP.

Caractersticas del Sistema operativo incluido

Sistema operativo pre-endurecido especfico para seguridad que sea compatible con el

appliance. Por seguridad y facilidad de administracin y operacin, no se aceptan soluciones

sobre sistemas operativos genricos tales como GNU/Linux, FreeBSD, SUN Solaris, HP-UX de

HP, AIX de IBM o Microsoft Windows

El sistema operativo debe incluir un servidor de DNS que permita resolver de forma local

ciertas consultas de acuerdo a la configuracin del administrador.

Firewall

Las reglas de firewall deben analizar las conexiones que atraviesen en el equipo, entre

interfaces, grupos de interfaces (o Zonas) y VLANs

Por granularidad y seguridad, el firewall deber especificar polticas tomando en cuenta

puerto fsico fuente y destino. Esto es, el puerto fsico fuente y el puerto fsico destino

debern formar parte de la especificacin de la regla de firewall.

Ser posible definir polticas de firewall que sean independientes del puerto de origen y

puerto de destino.

Las reglas del firewall debern tomar en cuenta direccin IP origen (que puede ser ungrupo de

direcciones IP), direccin IP destino (que puede ser un grupo de direcciones IP) y servicio (o

grupo de servicios) de la comunicacin que se est analizando

Debern poder definirse reglas de firewall para servicios sobre protocolo SCTP.

Las acciones de las reglas debern contener al menos el aceptar o rechazar la

comunicacin

Soporte a reglas de firewall para trfico de multicast, pudiendo especificar puerto fsico

fuente, puerto fsico destino, direcciones IP fuente, direccin IP destino.

Las reglas de firewall debern poder tener limitantes y/o vigencia en base a tiempo

Las reglas de firewall debern poder tener limitantes y/o vigencia en base a fechas

(incluyendo da, mes y ao)

Debe soportar la capacidad de definir nuevos servicios TCP y UDP que no estn

contemplados en los predefinidos.

Debe poder definirse el tiempo de vida de una sesin inactiva de forma independiente por

puerto y protocolo (TCP y UDP)

Capacidad de hacer traslacin de direcciones esttico, uno a uno, NAT.

Capacidad de hacer traslacin de direcciones dinmico, muchos a uno, PAT.

Deber soportar reglas de firewall en IPv6 configurables tanto por CLI (Command Line

Interface, Interface de lnea de comando) como por GUI (Graphical User Interface,

Interface Grfica de Usuario)

La solucin deber tener la capacidad de balancear carga entre servidores. Esto es realizar

una traslacin de una nica direccin a mltiples direcciones de forma tal que se distribuya el

trfico entre ellas.

En la solucin de balanceo de carga entre servidores, debe soportarse persistencia de sesin

al menos mediante HTTP Cookie o SSL Session ID

Pgina 2 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

En la solucin de balanceo de carga de entre servidores deben soportarse mecanismos para

detectar la disponibilidad de los servidores, de forma tal de poder evitar enviar trfico a un

servidor no disponible.

Conectividad y Sistema de ruteo

Se debe considerar al menos el tener una interface/puerto DMZ y 2 puertos para enlaces

WAN.

Funcionalidad de DHCP: como Cliente DHCP, Servidor DHCP y reenvo (Relay) de

solicitudes DHCP

Soporte a etiquetas de VLAN (802.lq) y creacin de zonas de segundad en base a VLANs

Soporte a ruteo esttico, incluyendo pesos y/o distancias y/o prioridades de rutas

estticas

Soporte a polticas de ruteo (policy routing)

El soporte a polticas de ruteo deber permitir que ante la presencia de dos enlaces a

Internet, se pueda decidir cul de trfico sale por un enlace y qu trfico sale por otro enlace

Soporte a ruteo dinmico RIP VI, V2, OSPF, BGP y IS-IS

Soporte a ruteo dinmico RIPng, OSPFv3, BGP4+

La configuracin de BGP debe soportar Autonomous System Path (AS-PATH) de 4 bytes.

Soporte de ECMP (Equal Cost Multi-Path)

Soporte de ECMP con peso. En este modo el trfico ser distribuido entre mltiples rutas pero

no en forma equitativa, sino en base a los pesos y preferencias definidas por el administrador.

Soporte de ECMP basado en comportamiento. En este modo, el trfico ser enviado de

acuerdo a la definicin de una ruta hasta que se alcance un umbral de trfico. En este punto

se comenzar a utilizar en paralelo una ruta alternativa.

Soporte a ruteo de multicast

La solucin permitir la integracin con analizadores de trfico mediante el protocolo sFlow.

VPN IPSec/L2TP/PPTP

Soporte a certificados PKI X.509 para construccin de VPNs cliente a sitio (client-to-site)

Soporte para IKEv2 y IKE Configuration Method

Debe soportar la configuracin de tneles L2TP

Debe soportar la configuracin de tneles PPTP

Soporte de VPNs con algoritmos de cifrado: AES, DES, 3DES.

Se debe soportar longitudes de llave para AES de 128, 192 y 256 bits

Se debe soportar al menos los grupos de Diffie-Hellman 1, 2, 5 y 14.

Se debe soportar los siguientes algoritmos de integridad: MD5, SHA-1 y SHA256.

Posibilidad de crear VPN's entre gateways y clientes con IPSec. Esto es, VPNs IPSeC site- tosite y VPNs IPSec client-to-site.

La VPN IPSec deber poder ser configurada en modo interface (interface-mode VPN)

En modo interface, la VPN IPSec deber poder tener asignada una direccin IP, tenerrutas

asignadas para ser encaminadas por esta interface y deber ser capaz de (estar presente

como interface fuente o destino en polticas de firewall.

Pgina 3 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

Tanto para IPSec como para L2TP debe soportarse los clientes terminadores de tneles

nativos de Windows y MacOS X.

Debe poder integrar un factor de doble autenticacin tipo Token fsico de la misma marca del

UTM, para VPNs IPSEC

VPN SSL

Capacidad de realizar SSL VPNs.

Soporte a certificados PKI X.509 para construccin de VPNs SSL.

Soporte de autenticacin de dos factores. En este modo, el usuario deber presentar un

certificado digital adems de una contrasea para lograr acceso al portal de VPN.

Soporte de renovacin de contraseas para LDAP y RADIUS.

Soporte a asignacin de aplicaciones permitidas por grupo de usuarios

Soporte nativo para al menos HTTP, FTP, SMB/CIFS, VNC, SSH, RDP y Telnet.

Deber poder verificar la presencia de antivirus (propio y/o de terceros y de un firewall

personal (propio y/o de terceros) en la mquina que establece la comunicacin VPN SSL.

Capacidad integrada para eliminar y/o cifrar el contenido descargado al cach de la mquina

cliente (cach cleaning)

La VPN SSL integrada deber soportar a travs de algn plug-in ActiveX y/o Java, la capacidad

de meter dentro del tnel SSL trfico que no sea HTTP/HTTPS

Deber tener soporte al concepto de registros favoritos (bookmarks) para cuando el usuario

se registre dentro de la VPN SSL

Deber soportar la redireccin de pgina http a los usuarios que se registren en la VPN

SSL, una vez que se hayan autenticado exitosamente

Debe ser posible definir distintos portales SSL que servirn como interfaz grfica a los usuarios

de VPN SSL luego de ser autenticados por la herramienta. Dichos portales deben poder

asignarse de acuerdo al grupo de pertenencia de dichos usuarios.

Los portales personalizados debern soportar al menos la definicin de: Widgets a mostrar

Aplicaciones nativas permitidas. Al menos: HTTP, CIFS/SMB, FTP, VNC

Esquema de colores

Soporte para Escritorio Virtual

Poltica de verificacin de la estacin de trabajo.

La VPN SSL integrada debe soportar la funcionalidad de Escritorio Virtual, entendindose

como un entorno de trabajo seguro que previene contra ciertos ataques adems de evitar la

divulgacin de informacin.

En la configuracin del Escritorio Virtual podr definirse como mnimo:

La posibilidad de que el usuario cambie entre escritorio virtual y real.

La posibilidad de restringir el acceso a la memoria (clipboard) del escritorio virtual desde el

escritorio real.

La posibilidad de utilizar medios removibles desde el escritorio virtual

La posibilidad de acceder a recursos compartidos desde el escritorio virtual

La posibilidad de imprimir desde el escritorio virtual.

La posibilidad de definir y restringir las aplicaciones que podrn ser ejecutadas en el escritorio

virtual.

Pgina 4 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

Debe poder integrar un factor de doble autenticacin tipo Token fsico, de la misma marca del

UTM para VPNs SSL

Traffic Shapping / QoS

Capacidad de poder asignar parmetros de traffic shapping sobre reglas de firewall

Capacidad de poder asignar parmetros de traffic shaping diferenciadas para el trfico en

distintos sentidos de una misma sesin

Capacidad de definir parmetros de traffic shaping que apliquen para cada direccin IP en

forma independiente, en contraste con la aplicacin de las mismas para la regla en general.

Capacidad de poder definir ancho de banda garantizado en KiloBytes por segundo

Capacidad de poder definir lmite de ancho de banda (ancho de banda mximo) en KiloBytes

por segundo

Capacidad de para definir prioridad de trfico, en al menos tres niveles de importancia

Autenticacin y Certificacin Digital

Capacidad de integrarse con Servidores de Autenticacin RADIUS.

Capacidad nativa de integrarse con directorios LDAP

Capacidad incluida, al integrarse con Microsoft Windows Active Directory o Novell

eDirectory, de autenticar transparentemente usuarios sin preguntarles username o

password. Esto es, aprovechar las credenciales del dominio de Windows bajo un concepto

"Single-Sgn-On"

Capacidad de autenticar usuarios para cualquier aplicacin que se ejecute bajo los

protocolos TCP/UDP/ICMP. Debe de mostrar solicitud de autenticacin (Prompt) al menos

para Web (HTTP), FTP y Telnet.

Debe ser posible definir puertos alternativos de autenticacin para los protocolos http, FTP y

Telnet.

Soporte a certificados PKI X.509 para construccin de VPNs cliente a sitio (client-to-site)

Soporte a inclusin en autoridades certificadoras (enrollment) mediante SCEP (Simple

Certifcate Enrollment Protocol) y mediante archivos.

Soporte de verificacin de validacin de certificados digitales mediante el protocolo OSCP

(Online Simple Enrrollment Protocol)

La solucin soportar polticas basadas en identidad. Esto significa que podrn definirse

polticas de seguridad de acuerdo al grupo de pertenencia de los usuarios.

Deben poder definirse usuarios y grupos en un repositorio local del dispositivo.

Para los administradores locales debe poder definirse la poltica de contraseas que

especificar como mnimo:

Longitud mnima permitida

Restricciones de tipo de caracteres: numricos, alfanumricos, etc.

Expiracin de contrasea.

Debe poder limitarse la posibilidad de que dos usuarios o administradores tengan

sesiones simultneas desde distintas direcciones IP.

Antivirus

Pgina 5 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

Debe ser capaz de analizar, establecer control de acceso y detener ataques y hacer Antivirus

en tiempo real en al menos los siguientes protocolos aplicativos: HTTP, SMTP, IMAP, POP3,

FTP.

El Antivirus deber poder configurarse en modo Proxy como en modo de Flujo. En el primer

caso, los archivos sern totalmente reconstruidos por el motor antes de hacer la inspeccin.

En el segundo caso, la inspeccin de antivirus se har por cada paquete de forma

independiente.

Antivirus en tiempo real, integrado a la plataforma de seguridad "appliance". Sin

necesidad de instalar un servidor o appliance externo, licnciamiento de un producto externo

o software adicional para realizar la categorizacin del contenido. El Antivirus integrado debe

soportar la capacidad de inspeccionar y detectar virus en trfico IPv6.

La configuracin de Antivirus en tiempo real sobre los protocolos HTTP, SMTP, IMAP,

POP3 y FTP deber estar completamente integrada a la administracin del dispositivo

appliance, que permita la aplicacin de esta proteccin por poltica de control de acceso.

El antivirus deber soportar mltiples bases de datos de virus de forma tal de que el

administrador defina cul es conveniente utilizar para su implementacin evaluando

desempeo y seguridad.

El appliance deber de manera opcional poder inspeccionar por todos los virus conocidos (Zoo

List)

El Antivirus integrado deber tener la capacidad de poner en cuarentena archivos

encontrados infectados que estn circulando a travs de los protocolos http, FTP, IMAP,

POP3, SMTP

El Antivirus integrado tendr la capacidad de poner en cuarentena a los clientes cuando se

haya detectado que los mismos envan archivos infectados con virus. El Antivirus deber

incluir capacidades de deteccin y detencin de trfico spyware, adware y otros tipos de

malware/grayware que pudieran circular por la red. El antivirus deber poder hacer

inspeccin y cuarentena de archivos transferidos por mensajera instantnea (Instant

Messaging) para al menos MSN Messenger. El antivirus deber ser capaz de filtrar archivos

por extensin

El antivirus deber ser capaz de filtrar archivos por tipo de archivo (ejecutables por ejemplo)

sin importar la extensin que tenga el archivo

Capacidad de actualizacin automtica de firmas Antivirus mediante tecnologa de tipo "Push"

(permitir recibir las actualizaciones cuando los centros de actualizacin enven notificaciones

sin programacin previa), adicional a tecnologas tipo "pul" (Consultar los centros de

actualizacin por versiones nuevas)

AntiSpam

La capacidad antispam incluida deber ser capaz de detectar palabras dentro del cuerpodel

mensaje de correo, y en base a la presencia/ausencia de combinaciones de palabras, decidir

rechazar el mensaje.

La capacidad AntiSpam incluida deber permitir especificar listas blancas (confiables, a los

cuales siempre se les deber pasar) y listas negras (no confiables, a los cuales siempre les

deber bloquear). Las listas blancas y listas negras podrn ser por direccin IP o por direccin

de correo electrnico (e-mail address)

Pgina 6 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

La capacidad AntiSpam deber poder consultar una base de datos donde se revise por lo

menos direccin IP del emisor del mensaje, URLs contenidos dentro del mensaje y

checksum del mensaje, como mecanismos para deteccin de SPAM

En el caso de anlisis de SMTP, los mensajes encontrados como SPAM podrn ser

etiquetados o rechazados (descartados). En el caso de etiquetamiento del mensaje, debe

tenerse la flexibilidad para etiquetarse en el motivo (subject) del mensaje o a travs un

encabezado MIME en el mensaje.

Filtraje de URLs (URL Filtering)

Facilidad para incorporar control de sitios a los cuales naveguen los usuarios, mediante

categoras. Por flexibilidad, el filtro de URLs debe tener por lo menos 79 categoras y por lo

menos 100 millones de sitios web en la base de datos.

Debe poder categorizar contenido Web requerido mediante IPv6.

Filtrado de contenido basado en categoras en tiempo real, integrado a la plataforma de

seguridad "appliance". Sin necesidad de instalar un servidor o appliance externo,

licnciamiento de un producto externo o software adicional para realizar la categorizacin del

contenido.

Configurable directamente desde la nterfaz de administracin del dispositivo appliance.

Con capacidad para permitir esta proteccin por poltica de control de acceso.

Deber permitir diferentes perfiles de utilizacin de la web (permisos diferentes para

categoras) dependiendo de fuente de la conexin o grupo de usuario al que pertenezca la

conexin siendo establecida

Los mensajes entregados al usuario por parte del URL Filter (por ejemplo, en caso de que un

usuario intente navegar a un sitio correspondiente a una categora no permitida) debern ser

personalizares.

Capacidad de filtrado de scripts en pginas web (JAVA/Active X).

La solucin de Filtraje de Contenido debe soportar el forzamiento de "Safe Search" o

"Bsqueda Segura" independientemente de la configuracin en el browser del usuario.

Esta funcionalidad no permitir que los buscadores retornen resultados considerados como

controversiales. Esta funcionalidad se soportar al menos para Google, Yahoo! Y Bing.

Ser posible definir cuotas de tiempo para la navegacin. Dichas cuotas deben poder

asignarse por cada categora y por grupos.

Ser posible exceptuar la inspeccin de HTTPS por categora.

Proteccin contra intrusos (IPS)

El Detector y preventor de intrusos deben poder mplementarse tanto en lnea como fuera de

linea. En lnea, el trfico a ser inspeccionado pasar a travs del equipo. Fuera de lnea, el

equipo recibir el trfico a inspeccionar desde un switch con un puerto configurado en span o

mirror

El detector y preventor de intrusos podr mplementarse en linea y fuera de linea en forma

simultnea para distintos segmentos.

Capacidad de deteccin de ms de 4000 ataques.

Capacidad de actualizacin automtica de firmas IPS mediante tecnologa de tipo "Push"

(permitir recibir las actualizaciones cuando los centros de actualizacin enven

Pgina 7 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

notificaciones sin programacin previa), adicional a tecnologas tipo "pul" (Consultar los

centros de actualizacin por versiones nuevas)

El Detector y preventor de intrusos deber de estar orientado para la proteccin de redes.

El detector y preventor de intrusos deber estar integrado a la plataforma de seguridad

"appliance". Sin necesidad de instalar un servidor o appliance externo, licnciamiento de un

producto externo o software adicional para realizar la prevencin de intrusos. La interfaz de

administracin del detector y preventor de intrusos deber de estar perfectamente

integrada a la interfaz de administracin del dispositivo de seguridad appliance, sin

necesidad de integrar otro tipo de consola para poder administrar este servicio. Esta deber

permitir la proteccin de este servicio por poltica de control de acceso.

El detector y preventor de intrusos deber soportar captar ataques por Anomala

(Anomaly detection) adems de firmas (signature based / misuse detection).

Basado en anlisis de firmas en el flujo de datos en la red, y deber permitir configurar firmas

nuevas para cualquier protocolo.

Tecnologa de deteccin tipo Stateful basada en Firmas (signatures).

Actualizacin automtica de firmas para el detector de intrusos

El Detector de Intrusos deber mitigar los efectos de los ataques de negacin de

servicios.

Mecanismos de deteccin de ataques:

Reconocimiento de patrones, Anlisis de protocolos,

Deteccin de anomalas

Deteccin de ataques de RPC (Remote procedure cali)

Proteccin contra ataques de Windows o NetBios

Proteccin contra ataques de SMTP (Simple Message Transfer Protocol) IMAP

(Internet

Message Access Protocol, Sendmail o POP (Post Office Protocol)

Proteccin

contra

ataques

DNS

(Domain

ame

System)

Proteccin contra ataques a FTP, SSH , Telnet y rlogin

Proteccin contra ataques de ICMP (Internet Control Message Protocol).

Mtodos de notificacin:

<

Alarmas mostradas en la consola de administracin del appliance.

Alertas va correo electrnico.

Debe tener la capacidad de cuarentena, es decir prohibir el trfico subsiguiente a la

deteccin de un posible ataque.Esta cuarentena debe poder definirse al menos para

el trfico proveniente del atacante o para el trfico del atacante al atacado.

La capacidad de cuarentena debe ofrecer la posibilidad de definir el tiempo en que se

bloquear el trfico. Tambin podr definirse el bloqueo de forma "indefinida", hasta

que un administrador tome una accin al respecto.

Debe ofrecerse la posibilidad de guardar informacin sobre el paquete de red que

deton la deteccin del ataque as como al menos los 5 paquetes sucesivos. Estos

paquetes deben poder ser visualizados por una herramienta que soporte el formato

PCAP

Pgina 8 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

Prevencin de Fuga de Informacin (DLP)

La solucin debe ofrecer la posibilidad de definir reglas que permitan analizar los distintos

archivos que circulan a travs de la red en bsqueda de informacin confidencial.

La funcionalidad debe soportar el anlisis de archivos del tipo: MS-Word, PDF, Texto, Archivos

comprimidos.

Debe soportarse el escaneo de archivos en al menos los siguientes protocolos: HTTP, POP3,

SMTP, IMAP, NNTP y FTP.

Ante la deteccin de una posible fuga de informacin deben poder aplicarse el menos las

siguientes acciones: Bloquear el trfico del usuario, Bloquear el trfico de la direccin IP de

origen, registrar el evento, En caso del bloqueo de usuarios, la solucin debe permitir definir

por cunto tiempo se har el bloqueo o en su defecto bloquear por tiempo

indefinido hasta que el administrador tome una accin.

La solucin debe soportar la capacidad de guardar una copia del archivo identificado como

posible fuga de informacin. Esta copia podra ser archivada localmente o en otro dispositivo.

La solucin debe permitir la bsqueda de patrones en archivos mediante la definicin de

expresiones regulares.

Control de Aplicaciones

Lo solucin debe soportar la capacidad de identificar la aplicacin que origina cierto trfico a

partir de la inspeccin del mismo.

La identificacin de la aplicacin debe ser independiente del puerto y protocolo hacia el cual

est direccionado dicho trfico.

Las solucin debe tener un listado de al menos 1000 aplicaciones ya definidas por el

fabricante.

El listado de aplicaciones debe actualizarse peridicamente.

Para aplicaciones identificadas deben poder definirse al menos las siguientes opciones:

permitir, bloquear, registrar en log.

Para aplicaciones no identificadas (desconocidas) deben poder definirse al menos las

siguientes opciones: permitir, bloquear, registrar en log.

Para aplicaciones de tipo P2P debe poder definirse adicionalmente polticas de traffic shaping.

Preferentemente deben soportar mayor granularidad en las acciones.

Inspeccin de Contenido SSL

La solucin debe soportar la capacidad de inspeccionar trfico que est siendo encriptado

mediante TLS al menos para los siguientes protocolos: HTTPS, IMAPS, SMTPS, POP3S.

La inspeccin deber realizarse mediante la tcnica conocida como Hombre en el Medio

(MITM - Man In The Middle).

La inspeccin de contenido encriptado no debe requerir ningn cambio de configuracin en

las aplicaciones o sistema operativo del usuario.

Para el caso de URL Filtering, debe ser posible configurar excepciones de inspeccin de HTTPS.

Dichas excepciones evitan que el trfico sea inspeccionado para los sitios configurados.

Las excepciones deben poder determinarse al menos por Categora de Filtrado.

Pgina 9 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

Cache Web

La solucin debe soportar actuar como un cache web, entendindose como la capacidad de

almacenar contenido esttic que ser servido localmente en posteriores

requerimientos.

Debe poder definirse el tamao del almacenamiento dedicado para la funcin de web cache.

Debe poder definirse el mximo tiempo en el que un objeto permanecer en el cach (TTL).

El web cache debe configurarse mediante reglas que definirn el contenido que debe ser

almacenado al menos con los siguientes parmetros: Direccin IP o grupo de direcciones IP de

origen, direccin IP o grupo de direcciones IP de destino, rango de puertos de destino.

El Cache Web podr configurarse en forma transparente. En este modo, no es necesario que

el navegador del usuario tenga configurado un Proxy.

El Cach Web podr configurarse como un Proxy HTTP explcito en la red. Esto significa que

los navegadores podrn configurar el dispositivo FortiGate como Proxy para la

navegacin.

Soporte del protocolo WCCPv2. Este protocolo debe soportarse en modo cliente como en

modo servidor. En modo servidor, el dispositivo ser capaz de redireccionar el trfico

Web hacia uno o ms servidores de Cach Web en modo transparente para el usuario final. En

modo cliente, el dispositivo podr comportase como un Web Cach al cual se le

redireccionar trfico por un servidor de WCCPv2

WCCPv2 deber soportarse tanto con GRE como Layer 2 forwarding.

Cuando la solucin se encuentre configurada como un Proxy explcito, ste debe poder

habilitarse de forma diferenciada por interfaz de red.

En Proxy explcito la solucin debe soportar los siguientes protocolos: HTTP, HTTPS, FTP y

SOCKS

En Proxy explcito debe poder configurarse de forma independiente los puertos en los que

estarn activos los siguientes protocolos: HTTP, HTTPS, FTP y SOCKS. En Proxy explcito la

solucin debe soportar la configuracin automtica de los navegadores mediante PAC

File (Proxy Auto-Configuration File)

Optimizacin de WAN

La solucin deber soportar la capacidad de disminuir el trfico transmitido por un

determinado enlace mediante diferentes tcnicas.

El Optimizacin de WAN debe configurarse mediante reglas que definirn el trfico a

optimizar al menos con los siguientes parmetros: Direccin IP o grupo de direcciones IP de

origen, direccin IP o grupo de direcciones IP de destino, rango de puertos de destino.

Debern utilizarse ai menos las siguientes tcnicas para Optimizacin WAN: Compresin, Byte

Caching, Object Caching

En caso de requerirse un dispositivo en ambos extremos del enlace de comunicaciones, debe

ser posible autenticar las partes antes de establecer la optimizacin

La solucin debe tener la capacidad de encriptar el trfico cuando se est optimizando.

Debern soportarse optimizacin adicional de protocolos al menos para HTTP, CIFS, MAPI y

FTP.

Control de Endpoint

Pgina 10 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

La solucin debe tener la capacidad de definir polticas que permitan analizar el estado de las

estaciones de trabajo antes de permitir el acceso.

Debe poder verificarse al menos los siguientes puntos:

Firewall personal instalado y activo

Antivirus instalado y con versin de firmas actualizadas

La solucin debe poder controlar las aplicaciones en la estacin de trabajo. Como evaluacin

de la poltica deber ser capaz de determinar si una aplicacin debe estar instalada, no

instalada, ejecutndose o no ejecutndose.

Ante el incumplimiento de polticas la solucin debe ofrecer la capacidad de bloquear el

trfico de dicho usuario o slo alertarlo sobre el mismo.

La solucin debe brindar la posibilidad de redireccionar el trfico a un portal de

remediacin, cuando no se cumpla con alguna poltica de control de endpoint.

La evaluacin de polticas podr aplicarse mediante la instalacin de un agente en la estacin

de trabajo.

En caso de requerir un agente en la estacin de trabajo, debe poder determinarse la mnima

versin aceptada de dicho agente como parte de las polticas de endpoint.

Debe permitir la posibilidad de validar el estado de cumplimiento de polticas en el momento

de establecer la sesin y peridicamente

Controlador para Redes Inalmbricas

El dispositivo debe tener la capacidad de funcionar como Controlador de Wireless

En modo de Controlador de Wireless tendr la capacidad de configurar mltiples Access

Points (APs) fsicos de forma tal de que se comporten como un solo Access Point (AP) virtual.

Cmo mnimo deba controlar los SSID, roaming entre APs, configuraciones de encripcin,

configuraciones de autenticacin.

Debe soportar la funcionalidad de deteccin y mitigacin de Access Points (APs). Rogue

Access Point Detection.

El Controlador de Wireless tendr la capacidad de configurar la asignacin de direcciones IP

mediante DHCP a las estaciones de trabajo conectadas a los APs.

Deber tener la capacidad de monitorear las estaciones de trabajo, clientes wireless,

conectadas a alguno de los APs

Como controlador Wireless el dispositivo ser capaz de realizar el proceso de

autenticacin de los usuarios que quieran utilizar recurso de la red inalmbrica. Esta

autenticacin deber poder realizarse al menos mediante: definicin de usuarios locales,

LDAP, RADIUS.

La autenticacin podr realizarse mediante un portal web que ser desplegado a los usuarios

cuando estos quieran acceder a algn recurso (Portal Cautivo).

Como controlador de Wireless, el dipositivo ser capaz de aplicar distintas funciones de

segundad al trfico de la red inalmbrica. Al menos debe ser capaz de aplicar Filtro de

Contenido Web, Firewall, IPS, Control de Aplicaciones, Antivirus.

El dispositivo soportar administrar al menos 256 Access Points fsicos

Filtraje de trfico VoIP, Peer-to-Peer y Mensajera instantnea

Pgina 11 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

Soporte a aplicaciones multimedia tales como (incluyendo) : SCCP (Skinny), H.323, SIP, Real

Time Streaming Protocol (RTSP).

El dispositivo deber tcnicas de deteccin de P2P y programas de archivos compartidos

(peer-to-peer), soportando al menos Yahoo! Messenger, MSN Messenger, ICQ y AOL

Messenger para Messenger, y BitTorrent, eDonkey, GNUTella, KaZaa, Skype y WinNY para

Peer-to-peer.

En el caso de los programas para compartir archivos (peer-to-peer) deber poder imitar el

ancho de banda utilizado por ellos, de manera individual.

La solucin debe contar con un ALG (Application Layer Gateway) de SIP

Debe poder hacerse inspeccin de encabezados de SIP

Deben poder limitarse la cantidad de requerimientos SIP que se hacen por segundo. Esto debe

poder definirse por cada mtodo SIP.

La solucin debe soportar SIP HNT (Hosted NAT Transversal).

Alta Disponibilidad

Necesariamente deber conectarse con equipo FORTIGATE 300c, Firewall Soporte a Alta

Disponibilidad transparente, es decir, sin prdida de conexiones en caso de que un nodo falle.

Alta Disponibilidad en modo Activo-Pasivo

Alta Disponibilidad en modo Activo-Activo

Posibilidad de definir al menos dos nterfaces para sincrona

El Alta Disponibilidad podr hacerse de forma que el uso de Multicast no sea necesario en la

red

Ser posible definir interfaces de gestin independientes para cada miembro en un

cluster.

Caractersticas de Administracin

Interfaz grfica de usuario (GUI), va Web por HTTP y HTTPS para hacer administracin de las

polticas de seguridad y que forme parte de la arquitectura nativa de la solucin para

administrar la solucin localmente. Por seguridad la interfaz debe soportar SSL sobre HTTP

(HTTPS)

La interfaz grfica de usuario (GUI) va Web deber poder estar en espaol y en ingls,

configurable por el usuario.

Interfaz basada en lnea de comando (CLI) para administracin de la solucin.

Puerto serial dedicado para administracin. Este puerto debe estar etiquetado e

identificado para tal efecto.

Comunicacin cifrada y autenticada con username y password, tanto como para la interfaz

grfica de usuario como la consola de administracin de lnea de comandos (SSH o telnet)

El administrador del sistema podr tener las opciones incluidas de autenticarse va

password y va certificados digitales.

Los administradores podrn tener asignado un perfil de administracin que permita

delimitar las funciones del equipo que pueden gerenciar y afectar.

Pgina 12 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

Ei equipo ofrecer la flexibilidad para especificar que Los administradores puedan estar

restringidos a conectarse desde ciertas direcciones IP cuando se utilice SSH, Telnet, http o

HTTPS

El equipo deber poder administrarse en su totalidad (incluyendo funciones de seguridad,

ruteo y bitcoras) desde cualquier equipo conectado a Internet que tenga un browser

(Internet Explorer, Mozilla, Firefox) instalado sin necesidad de instalacin de ningn

software adicional

Soporte de SNMP versin 2

Soporte de SNMP versin 3

Soporte de al menos 3 servidores syslog para poder enviar bitcoras a servidores de SYSLOG

remotos

Soporte para almacenamiento de eventos en un repositorio que pueda consultarse luego con

SQL.

Soporte de Control de Acceso basado en roles, con capacidad de crear al menos 6 perfiles

para administracin y monitoreo del Firewall.

Monitoreo de comportamiento del appliance mediante SNMP, el dispositivo deber ser capaz

de enviar traps de SNMP cuando ocurra un evento relevante para la correcta operacin de la

red.

Debe ser posible definir la direccin IP que se utilizar como origen para el trfico iniciado

desde el mismo dispositivo. Esto debe poder hacerse al menos para el trfico de alertas,

SNMP, Log y gestin.

Virtualizacin

El dispositivo deber poder virtualizar los servicios de seguridad mediante "Virtual

Systems", "Virtual Firewalls" o "Virtual Domains"

La instancia virtual debe soportar por lo menos Firewall, VPN, URL Filtering, IPS y

Antivirus

Se debe incluir la licencia para al menos 8 (ocho) instancias virtuales dentro de la solucin a

proveer.

Cada instancia virtual debe poder tener un administrador independiente La configuracin de

cada instancia virtual deber poder estar aislada de manera lgica del resto de las instancias

virtuales.

Cada instancia virtual deber poder estar en modo gateway o en modo transparente a la red

Debe ser posible la definicin y asignacin de recursos de forma independiente para cada

instancia virtual

Debe ser posible definir distintos servidores de log (syslog) para cada instancia virtual.

Debe ser posible definir y modificar los mensajes mostrados por el dispositivo de forma

independiente para cada instancia virtual.

Licnciamiento y Actualizaciones

Vigencia de licencia de actualizacin. El equipo debe de incluir Soporte Telefnico 8x5,

Reemplazo de Fbrica, Actualizaciones de Firmware, durante 3 aos. As como paquete de

soporte de 5 horas tcnicas cada ao (acumulables).

Pgina 13 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

Deber adems incluir servicios de instalacin (planeacin, instalacin fsica, configuracin

equipos, HA ACTIVO-PASIVO puesta en funcionamiento, pruebas, memorias tcnicas, al

menos 8 horas de capacitacin para 5 personal con personal certificado FORTNET.

2. REQUISITOS MININOS (DOCUMENTOS QUE DEBE PRESENTAR OBLIGATORIAMENTE EN LA

OFERTA)

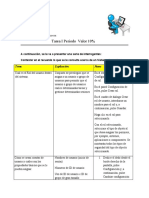

a) ESPECIFICACIONES TCNICAS OFERTADAS

Con el fin de establecer la conformidad de los Bienes y Servicios, los Oferentes debern

proporcionar como parte de la oferta, evidencia documentada acreditando que los

Bienes cumplen con las especificaciones tcnicas y los estndares especificados, de ser

procedente el Oferente incluir una declaracin de variaciones y excepciones a las

provisiones en los Requisitos de los Bienes y Servicios siempre y cuando sean

equivalentes o superiores o los solicitados.

b)

Debe incluir fotografas reales impresas a todo color en alta resolucin de cada item

de mobiliario que el proveedor entregara si fuera adjudicado, de acuerdo a las

especificaciones solicitadas.

c) FORMULARIO SOLICITADO EN EL PLIEGO (SE DEBE PRESENTAR DOCUMENTOS QUE

SUSTENTEN ESTOS CUADROS :

SITUACIN FINANCIERA

EXPERIENCIA ESPECIFICA DEL OFERENTE

PERSONAL TCNICO MNIMO REQUERIDO

d) Experiencia especfica mnima:

Para medir la experiencia se solicita adjuntar a la Oferta Tcnica Certificados o Actas de

Entrega Recepcin cuya sumatoria sea igual o superior a 2 meses (Experiencia que

acrediten trabajos similares), circunscrita dentro de los ltimos 5 aos.( Los Certificados

de experiencia o Actas de Entrega Recepcin que se presenten deben contener la

siguiente informacin: el perodo o plazo de ejecucin y la constancia de la recepcin

a satisfaccin de la Entidad Contratante. De no cumplir con estas condiciones sern

rechazadas y no sern consideradas para la calificacin.)

e) Para la calificacin la entidad contratante comprobara la veracidad de la informacin

descrita en el literal anterior, en el organismo de control correspondiente; si se

comprobar falsedad o incongruencias ser motivo de descalificacin.

f) Experiencia mnima del personal tcnico:

El oferente deber presentar el detalle Personal Tcnico ( INGENIEROS INFORMATICOS)

que laboran para el ofertante y capacitacin recibida con documentos de respaldo

g) Informacin Financiera de Referencia:

Pgina 14 de 15

ARMADA DEL ECUADOR

ESTACIN NAVAL DE QUITO

SUBASTA INVERSA ELECTRNICA No SIE-ESNAQI-032-2014

ADQUISICIN DE EQUIPO FIREWALL PARA CONECTAR CON EL EQUIPO

EXISTENTE FORTIGATE 300C PARA EL CENTRO DE TECNOLOGA QUITO.

ANEXO B

Los ndices financieros constituirn informacin de referencia respecto de los

participantes en el procedimiento y en tal medida, su anlisis se registrar conforme el

detalle a continuacin (Anlisis de los ndices Financieros):

ndice Indicador solicitado

Solvencia* mayor o igual a 1,0

Endeudamiento*menor a 1,5

h) Carta de garanta de la solucin ofertada

3. FORMA DE PAGO :

CONTRA ENTREGA DE BIENES Y SERVICIOS

4. PLAZO DE ENTREGA

20 das

Pgina 15 de 15

Vous aimerez peut-être aussi

- Protocolos de Comunicación ElectronicaDocument15 pagesProtocolos de Comunicación ElectronicaCesar MartinPas encore d'évaluation

- Tarea Sist Operativos I Periodo 2023 DVCGDocument10 pagesTarea Sist Operativos I Periodo 2023 DVCGDiana VanessaPas encore d'évaluation

- Formato Paper IEEEDocument6 pagesFormato Paper IEEEIsaaC VPas encore d'évaluation

- Tareasema 4Document6 pagesTareasema 4Anthony MendozaPas encore d'évaluation

- 2404 - Redes y Comunicaciones - T4GN - 01 - CL2 - Adrian CañariDocument3 pages2404 - Redes y Comunicaciones - T4GN - 01 - CL2 - Adrian CañariArom Urbina PachecoPas encore d'évaluation

- Soft SwitchDocument13 pagesSoft SwitchAmi LS100% (1)

- Solicitud #36 - 11 Parque Serenidad S.R.L.Document3 pagesSolicitud #36 - 11 Parque Serenidad S.R.L.Ramiro GonzalezPas encore d'évaluation

- Examen - Comunicaciones de Datos y Redes - SoluciónDocument4 pagesExamen - Comunicaciones de Datos y Redes - SoluciónOliver RodriguezPas encore d'évaluation

- Configuraciã"n de Correo Dominio Propio PDFDocument9 pagesConfiguraciã"n de Correo Dominio Propio PDFJuan Luis Condo PanibraPas encore d'évaluation

- Sarix IXP Series Indoor Box User Manual - SpanishDocument62 pagesSarix IXP Series Indoor Box User Manual - SpanishRobertito MenesesPas encore d'évaluation

- Remapeo de Canales Virtuales IRD Harmonic Proview 7100Document7 pagesRemapeo de Canales Virtuales IRD Harmonic Proview 7100Jose Juan Gutierrez SanchezPas encore d'évaluation

- Modulo2 EspañolDocument16 pagesModulo2 EspañolSamuel Durán TorresPas encore d'évaluation

- Bus WagoDocument10 pagesBus Wagocarlos guerreroPas encore d'évaluation

- Gravityzone Guía Del AdministradorDocument241 pagesGravityzone Guía Del AdministradorCarlos CernaPas encore d'évaluation

- TelefoniaDocument16 pagesTelefoniaEduPas encore d'évaluation

- Enviar Mensajes A Los Clientes Utilizando Hotspot - Comunidad RyohnosukeDocument10 pagesEnviar Mensajes A Los Clientes Utilizando Hotspot - Comunidad RyohnosukeMark HayesPas encore d'évaluation

- Práctica No 1 Progrmacion de Sistemas Operativos-20-3Document10 pagesPráctica No 1 Progrmacion de Sistemas Operativos-20-3pedro lopezPas encore d'évaluation

- Modelo Cliente ServidorDocument9 pagesModelo Cliente ServidorNefi Jeronimo Helaman HernandezPas encore d'évaluation

- Aporte Individual GSMDocument11 pagesAporte Individual GSMjavier medinaPas encore d'évaluation

- Informatica IiDocument10 pagesInformatica IiMerari ReyesPas encore d'évaluation

- Change LogDocument6 pagesChange LogjomaarangoPas encore d'évaluation

- Cableado Estructurado y ConectividadDocument26 pagesCableado Estructurado y ConectividadRonald QuirozPas encore d'évaluation

- 7.0.1.2 Class Activity - What's Going OnDocument3 pages7.0.1.2 Class Activity - What's Going OnMiguel Narrea JuradoPas encore d'évaluation

- Glosario de Términos CISCO 1Document13 pagesGlosario de Términos CISCO 1Carlos Eduardo Moraga Fica50% (6)

- VRRPDocument3 pagesVRRPdanilo ortizPas encore d'évaluation

- TelegramDocument30 pagesTelegramjace1960Pas encore d'évaluation

- Juniper ComandosDocument26 pagesJuniper ComandosGerman GutierrezPas encore d'évaluation

- Catalogo Cursos CISCODocument59 pagesCatalogo Cursos CISCOVictor Rafael Atencia UruetaPas encore d'évaluation

- © Editorial Editex, S.A. - Material Fotocopiable Autorizado 1Document4 pages© Editorial Editex, S.A. - Material Fotocopiable Autorizado 1jorgePas encore d'évaluation

- Squid LDAP GosaDocument5 pagesSquid LDAP GosaAdelso MermejoPas encore d'évaluation