Académique Documents

Professionnel Documents

Culture Documents

Certificacion Forense

Transféré par

Hector Perez CadenaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Certificacion Forense

Transféré par

Hector Perez CadenaDroits d'auteur :

Formats disponibles

CERTIFICACIN EN CMPUTO FORENSE

Dirigido a:

El curso est orientado a estudiantes y profesionales de informtica que desean

aprender cmo realizar investigaciones sobre delitos relacionados con las TI.

Para aprovechar el curso es importante contar con conocimientos bsicos de redes y

sistemas operativos.

Objetivo:

Al finalizar el curso los alumnos tendrn los conocimientos generales necesarios para

poder llevar a cabo investigaciones sobre delitos relacionados con las TI utilizando

tcnicas de Cmputo Forense. Adems de que tendrn nocin de los aspectos legales

que se deben considerar para presentar adecuadamente los resultados de la evidencia

digital.

Duracin: 45 Horas.

Facilidades: Internet y Conexiones elctricas.

Horario: 9:00 18:00 horas.

Valor: El costo original es de $14,700 MXN, con el descuento de Mxico First es de $

9,500 + IVA en caso de requerir comprobante fiscal.

Valor Curricular: Curso registrado ante la STPS.

CID1107146P8-0015

duriva.university |

CERTIFICACIN EN CMPUTO FORENSE

Requerimientos de equipo de cmputo:

30 Gb de espacio en disco duro

3 GB en RAM

Procesador Intel Pentium 4 o superior

duriva.university |

CERTIFICACIN EN CMPUTO FORENSE

TEMARIO:

Mdulo I.- METODOLOGA JURDICA DE LA INVESTIGACIN.

1.1 Preservacin, Observacin, fijacin, levantamiento Etiquetamiento, Traslado al

laboratorio.

1.2 Cadena de Custodia

1.3 Planimetra

1.3.1 Plano simple

1.3.2 Plano de Kenyers

1.4 Dictamen Pericial

1.5 Dictamen pericial

1.6 Informe Pericial

1.7 Opinin pericial

1.5 Proceso Penal Inquisitivo

1.5.1 Averiguacin Previa

1.5.2 Diferencia entre dictamen, informe y opinin pericial

1.5.3 Bases procesales del dictamen en materia penal

1.6 Proceso Penal Acusatorio

1.6.1 Sistema Acusatorio

1.6.2 Carpeta de Investigacin

1.68.3 Diferencia entre dictamen, informe y opinin pericial

1.6.4 Bases del dictamen en el sistema acusatorio

1.7 Proceso Civil

duriva.university |

CERTIFICACIN EN CMPUTO FORENSE

1.7.1 No. expediente

1.7.2 Bases procesales del dictamen en materia civil

1.8 Objetivos Metodolgicos Del Dictamen Pericial

1.8.1 Caractersticas del dictamen pericial.

1.8.2 Tipos y fundamento del dictamen.

1.8.3 Mtodo cientfico y su relacin con el dictamen pericial.

1.8.4 Aplicacin del Dictamen pericial

Mdulo ll.- EL CIBERESPACIO Y LOS DELITOS INFORMTICOS

2.1 Grupos de cibersociedades

2.2 Perfil de los cibercriminales

2.3 Alcances de la informtica forense

2.4 Derecho penal mexicano y legislacin

Mdulo III.- REDES INORMTICAS

3.1 Introduccin a las redes

3.2 Modelo de referencia OSI

3.3 Modelo de referencia TCP / IP

3.4 Redes de circuitos y redes de paquetes

3.5 Topologas de redes de computadoras

3.6 Clasificacin de redes

duriva.university |

CERTIFICACIN EN CMPUTO FORENSE

3.7 Redes Inalmbricas

3.7.1 Bluetooth, 802.11, wimax

3.8 Organizaciones que establecen estndares

3.9 Mecanismos de Proteccin

3.9.1 Firewalls y Proxies

3.9.2 Qu es un firewall (revisin y anlisis de mercado)

3.9.3 Polticas de seguridad y su integracin en sistemas de firewall

3.9.4 Redes Privadas Virtuales (VPNs)

3.9.5 Costo de una VPN

3.9.6 Creacin e infraestructura de redes virtuales.

3.9.7 Sistema de deteccin de intrusos, IDS (Instuction Detection Systems)

3.9.8 Qu son los falsos positivos y como funcionan en los IDS.

3.9.9 Identificacin de ataques y respuestas en base a polticas de seguridad.

3.10 Seguridad en redes

3.10.1 Reconocimiento Activo

3.10.2 Reconocimiento Pasivo

3.10.3 Mtodos de Sniffing

3.10.4 Vulnerability Assessment

3.10.5 Trminos de compromiso

3.10.6 Filtrar Dispositivos

3.10.7 Valorar el impacto de una amenaza3.12.2 GNS3

3.11 Wireshark

3.12 Kali: la navaja suiza del sysadmin

duriva.university |

CERTIFICACIN EN CMPUTO FORENSE

Mdulo IV.- Anlisis Forense en Dispositivos Mviles

4.1 Introduccin Por qu hacer anlisis forense digital a un mvil?

4.2 Anlisis forense tradicional vs anlisis forense mviles.

4.3 Recomendaciones a tener en cuenta en el anlisis forense a mviles

4.4 Analizando los sistemas mviles lderes del mercado

4.5 Anlisis forense a dispositivos iOS

4.6 Adquiriendo la evidencia digital

4.7 Adquisicin desde un Backup de iTunes

4.8 Adquisicin de copia bit a bit

4.9 Adquisicin de copia lgica

4.10 Anlisis de la evidencia adquirida

4.11 Anlisis de Contactos, Llamadas, Mail, Fotos y Videos, Mensajes de Texto,

Notas,

4.12 Calendario de Eventos, Navegacin desde Safari, Spotlight, Mapas, Notas

de Voz, Preferencias del Sistema, Logs del Sistema, Diccionarios Dinmicos,

Aplicaciones Third Party, Informacin Eliminada

4.13 Anlisis Con Herramientas libres o gratuitas

4.14 Anlisis Con Herramientas Comerciales

4.15 Anlisis forense a dispositivos Android

4.16 Sistema de archivos y arquitectura

4.17 Configurando el laboratorio forense y los emuladores

4.18 Acceso a la informacin de los dispositivos

4.19 Adquiriendo la evidencia digital

4.19 Anlisis de la evidencia adquirida

duriva.university |

CERTIFICACIN EN CMPUTO FORENSE

4.20 Anlisis de Contactos, Llamadas, Mail, Fotos y Videos, Mensajes de Texto,

4.21 Calendario y dems informacin almacenada en el dispositivo.

4.22 Anlisis Con Herramientas libres o gratuitas

4.23 Anlisis Con Herramientas Comerciales

4.24 Recomendaciones adicionales para la entrega del informe

Mdulo V.- EVIDENCIA FSICA

5.1 El disco duro

5.1.2 Diagnostico en daos lgicos y fsicos

5.1.3 Daos fsicos permanentes

5.1.4 Daos en la tarjeta lgica

5.1.5 Recuperacin con daos fsicos en la tarjeta lgica

5.1.6 Daos lgicos en la Service Area

5.1.7 Trabajo en cuarto limpio

5.1.8 Deteccin y reconstruccin de arreglos RAID

Mdulo VI.- EVIDENCIA DIGITAL

6.1 Memoria voltil

6.2 Metodologas y herramientas para generar imgenes de disco

6.3 Autentificacin de la preservacin de la evidencia

6.4 Reconocimiento del tipo de evidencia

duriva.university |

CERTIFICACIN EN CMPUTO FORENSE

6.5 Anlisis de imgenes de disco y de RAM

Prcticas de campo con base en el uso de: Helix, Autopsy, FTK, Kali, Caine y

WFT

Mdulo VII.- SISTEMAS VIRTUALES

7.1 Mquinas virtuales

7.2 Virtualizacin de entornos informticos

7.3 Virtualizacin de entonos informticos a partir de particiones obtenidas

7.4 Sistemas de la nube

7.5 Sistemas Windows Server

7.6 Sistemas Linux Server

7.7 Manejo de VMware

Prcticas de campo

Mdulo VIII.- SISTEMAS DE ARCHIVOS

8.1 Organizacin de los datos

8.2 Particiones de disco

8.3 Capas de sistemas de archivos

8.4 Anlisis del MBR

8.5 Datos alojados o sin alojar

8.6 Capas de metadatos

8.7 Apuntadores e inodos

duriva.university |

CERTIFICACIN EN CMPUTO FORENSE

8.8 Sistemas de archivo ext2/3, NTFS y FAT32/16

8.9 Entradas MFT

8.10 Tiempos de accesos

Prcticas de campo con base en el uso de: Helix, Autopsy, FTK, Kali, Caine y

WFT

Mdulo IX.- ANALISIS FORENSE A SISTEMAS OPERATIVOS WINDOWS

9.1 Etapas del anlisis

9.2 Anlisis externo

9.3 Anlisis de trfico

9.4 Respuesta en Windows y recoleccin de evidencia voltil

9.5 Verificacin de aplicaciones sospechosas

9.6 Recuperacin de contraseas

9.7 Sistemas de archivos y tiempo MAC

9.8 Flujos alternos de datos

9.9 Analizadores de archivos

9.10 Generacin de imgenes bit a bit

9.11 Montaje de imgenes

9.12 Anlisis de registros

9.13 Manejo y generacin de Shadow Copy

9.14 Documentos encriptados

9.15 Esteganografa

duriva.university |

CERTIFICACIN EN CMPUTO FORENSE

9.16 Anlisis de correos electrnicos (Outlook, Thunderbird y basados en web

Hotmail, Yahoo, Gmail)

Prcticas de campo con base en el uso de: Helix, Autopsy, FTK, Back Track,

Caine y WFT

Mdulo X.- ANALISIS FORENSE A SISTEMAS OPERATIVOS LINUX

10.1 Seleccin de sistemas vivos o muertos

10.2 Comandos a ejecutar en un sistema sospechoso

10.3 Volcado de memoria

10.4 Descripcin el sistema

10.5 Historial de acciones

10.6 Procesos

10.7 Conexiones de red activas

10.8 Configuracin de las interfaces de red

10.9 Tareas programadas

10.10 Mdulos del Kernel

109.11 Anlisis forense a sistemas (muertos)

10.12 Montado de imgenes

10.13 Anlisis de bitcoras

10.14 Archivos especiales

10.15 Comparacin de hashes

10.16 Archivos sospechosos

Prcticas de campo basadas en el uso de: Helix, Autopsy, FTK, Back Track,

Caine y WFT

duriva.university |

10

CERTIFICACIN EN CMPUTO FORENSE

Mdulo XI.- PROYECTO FINAL

El alumno recibir fsicamente un disco duro, sobre el cual tendr que poner en prctica

todos los conocimientos adquiridos, entregando un reporte pericial del mismo, y se

evaluar desde la cadena de custodia al momento de recibir la unidad.

Al finalizar los diez mdulos, los participantes recibirn un diploma con valor

curricular.

duriva.university |

11

Vous aimerez peut-être aussi

- Guia de Word 2010Document8 pagesGuia de Word 2010Haydeé SeguraPas encore d'évaluation

- Guia para El Tutor Del Docente y Tecnico Docente de Nuevo-IngresoDocument10 pagesGuia para El Tutor Del Docente y Tecnico Docente de Nuevo-IngresoHector Perez CadenaPas encore d'évaluation

- Acrostico de NavidadDocument2 pagesAcrostico de NavidadHector Perez Cadena50% (2)

- Acompañame A Estar Solo Ricardo ArjonaDocument2 pagesAcompañame A Estar Solo Ricardo ArjonaHector Perez CadenaPas encore d'évaluation

- El Libro Mas Vendido Del MundoDocument25 pagesEl Libro Mas Vendido Del MundoHector Perez CadenaPas encore d'évaluation

- Empresas Forestales 2016Document9 pagesEmpresas Forestales 2016Fidel ChapaPas encore d'évaluation

- CSI-SEPROINCA. Diplomado Diseño Estructural en Acero y Concreto Armado Barquisimeto 2-2015Document9 pagesCSI-SEPROINCA. Diplomado Diseño Estructural en Acero y Concreto Armado Barquisimeto 2-2015Carlos Rivas100% (1)

- Laboratorio de Máquinas Eléctricas 1Document4 pagesLaboratorio de Máquinas Eléctricas 1Sebas RojasPas encore d'évaluation

- Trabajo PrácticoDocument4 pagesTrabajo PrácticoFedeNeumanPas encore d'évaluation

- R D 145 1-2017-PNSRDocument24 pagesR D 145 1-2017-PNSREfrain Osmar Vásquez Ayala100% (1)

- Gwo BarceloneDocument7 pagesGwo BarceloneYahya Moughlia100% (1)

- Empiezan A Perforar Pozos en Incahuasi y MargaritaDocument2 pagesEmpiezan A Perforar Pozos en Incahuasi y MargaritaRuben Waldir Segarra MoralesPas encore d'évaluation

- Dispositivos de Proteccion y Maniobra en BTDocument65 pagesDispositivos de Proteccion y Maniobra en BTAmerico GuerreroPas encore d'évaluation

- Forma 135 Enes Cuestionarix 1Document40 pagesForma 135 Enes Cuestionarix 1Jeison GrefaPas encore d'évaluation

- Determinación Del Contenido Total de HumedadDocument10 pagesDeterminación Del Contenido Total de HumedadCarlos Patiño100% (1)

- Comprendiendo El Desarrollo de Escuelas Inclusiva. AinscowDocument14 pagesComprendiendo El Desarrollo de Escuelas Inclusiva. AinscowMarcelo Rojas100% (1)

- Amortiguadores Monotubo y BitubO 55Document14 pagesAmortiguadores Monotubo y BitubO 55Daniel Pinto CuevasPas encore d'évaluation

- FITOPLANCTONDocument11 pagesFITOPLANCTONCristian Basilik CasasPas encore d'évaluation

- Construccion II-cap Vii - Encofrados (r4)Document151 pagesConstruccion II-cap Vii - Encofrados (r4)CONSTRUCCION275% (4)

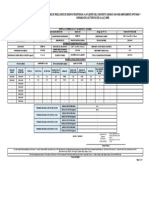

- Informe de Resultado de Ensayo Resistencia A La Flexión Del Concreto Usando Una Viga Simplemente Apoyada Y Cargada en Los Tercios de La Luz LibreDocument1 pageInforme de Resultado de Ensayo Resistencia A La Flexión Del Concreto Usando Una Viga Simplemente Apoyada Y Cargada en Los Tercios de La Luz LibreOscar Rivera CantorPas encore d'évaluation

- Curso ArduinoDocument120 pagesCurso ArduinoAntonio NavarretePas encore d'évaluation

- Como Burlar El Bloqueo CantvDocument15 pagesComo Burlar El Bloqueo Cantvdrw_21Pas encore d'évaluation

- Tercer Trabajo de Análsis IIIDocument25 pagesTercer Trabajo de Análsis IIIVanperci Ivan Xtz100% (1)

- 1 Procesos 1.1Document17 pages1 Procesos 1.1William HinojosaPas encore d'évaluation

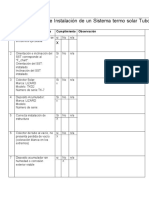

- Check List de Instalación de Un Sistema Termo Solar Tubo Al Vacío....Document6 pagesCheck List de Instalación de Un Sistema Termo Solar Tubo Al Vacío....Roberto GalleguillosPas encore d'évaluation

- Bib724 Directorio de Software para Industria ElectricaDocument15 pagesBib724 Directorio de Software para Industria Electricaapi-19868320100% (1)

- 4l6dg564 Metodo para ContrabajoDocument6 pages4l6dg564 Metodo para ContrabajoFelipe Torres50% (2)

- Instalación EléctricaDocument5 pagesInstalación EléctricaBlockdroid8Pas encore d'évaluation

- Motores Endotérmicos o de Combustión InternaDocument3 pagesMotores Endotérmicos o de Combustión InternaFredy Pari YucraPas encore d'évaluation

- Cuerpo Mariposa VW (Passat-GolfIV)Document15 pagesCuerpo Mariposa VW (Passat-GolfIV)FrankspiPas encore d'évaluation

- Procesos de Separacion Gas LiquidoDocument8 pagesProcesos de Separacion Gas LiquidoJoel Alexander Perez GutierrezPas encore d'évaluation

- ESTANDARIZACIONDocument8 pagesESTANDARIZACIONFernando Luís Ventura RojasPas encore d'évaluation

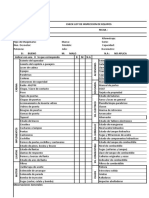

- Formato de Check ListDocument4 pagesFormato de Check ListAmérico Hernández MendozaPas encore d'évaluation

- Computacion 1er GradoDocument22 pagesComputacion 1er GradoShantall FernándezPas encore d'évaluation

- #Fa19000255 PDFDocument1 page#Fa19000255 PDFRodrigo ClimentPas encore d'évaluation