Académique Documents

Professionnel Documents

Culture Documents

Actividad Entregable No. 1

Transféré par

llambranTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Actividad Entregable No. 1

Transféré par

llambranDroits d'auteur :

Formats disponibles

ACTIVIDAD ENTREGABLE NO.

CURSO

REDES Y SEGURIDAD

Ficha 1209054

Tutor Virtual

JULIANA PILAR MUOZ MUOZ

julyp16@misena.edu.co

Autor del Taller

LUIS GLEIMER LAMBRAO NORIEGA

CC 9146541

Luisgleimer@hotmail.com

SENA

CENTRO INDUSTRIAL DE MANTENIMIENTO Y MANUFACTURA

AVANZADA

MEDELLIN COLOMBIA

25 Mayo de 2016

1 Redes y seguridad

Actividad 1

Actividad Entregable No.1

Recomendaciones para presentar la Actividad:

Enva el desarrollo de esta actividad a tu tutor en un documento de

Word, que llamars Actividad Entregable No. 1

Procura marcar siempre tus trabajos con un encabezado como el

siguiente:

Nombre

Fecha

Activida

d

Tema

Luis Gleimer Lambrao Noriega

24 de mayo 2016

Actividad Entregable No. 1

Redes_y_modelo_OSI

Caso real: Usted ha sido contratado en una empresa colombiana, llamada Encore, que presta servicios de investigacin tecnolgica para las empresas del

pas. Su sede principal se encuentra en Medelln, el mismo lugar donde,

hipotticamente, usted residir. Esta empresa est en un proceso de

expansin, por lo que andan construyendo 2 sucursales ms en la misma

ciudad, y una de ellas en la capital del pas, Bogot. Usted ha sido contratado

para gestionar la seguridad de las redes de esta empresa, debido a que

maneja datos crticos y secretos para la competencia. Usted tiene tcnicos a su

cargo, personal de mantenimiento, y un administrador de red por cada sede (4

en total). De acuerdo a esta situacin, responda las siguientes preguntas:

Preguntas interpretativas

1. Antes que nada, un gestor de seguridad debe entender de manera

intuitiva los modelos de transmisin y recepcin de informacin.

Use una situacin de la vida cotidiana, diferente a la expresada en la

documentacin, para explicarles a sus empleados los elementos del

modelo de transmisin-recepcin de informacin.

2 Redes y seguridad

Actividad 1

En un Almacn de ropas se hallan 5 personas de las cuales 3 son

clientes, una persona es el Promotor y otra persona es la cajera;

Los tres clientes llevan un Artculo, los cuales fueron Ofrecidos por el

Promotor, y dichos artculos se deben pagar en caja.

Podemos ver que existe una topologa de interaccin o

comunicacin, en la cual el promotor interacta con los 3 clientes para

ofrecer el producto ofertado, y los 3 clientes a su vez deben interactuar

con la cajera para pagar el costo del producto que van a comprar y el

cual fue ofrecido anteriormente por la persona Promotora; la cajera

hace las veces de una central registrando cada artculo que lleva

cada uno de los clientes los cuales los podemos comparar con los

nodos; si la cajera determina de que el articulo si est en promocin y

el usuario si tiene el dinero para pagarlo, lo registra de manera exitosa

y el usuario se lleva el articulo promocionado de lo contrario la Central

en este caso la cajera negara la solicitud de compra o salida del

producto.

De un momento a otro se acerca al Almacn de chaquetas otra

persona muy mayor de edad, por su apariencia pareca una persona

entre los 80 y 90 Aos; su nombre es Roco, quien le pregunta al

vigilante del almacn que si ella puede pagar servicios pblicos Ah en

ese Lugar, a lo que el vigilante cuyo nombre es Arnold, le Responde

contundentemente; NO seora, esto aqu es un almacn de ventas de

Chaquetas marca Louis Vuitton, esas facturas las puede pagar en

almacenes xito, el cual se encuentra al lado del ascensor de ste

lugar; la Anciana se sonre y le susurra a Kevin, su acompaante de 12

aos de edad, Hijo Vamos, al xito all podemos pagar sta factura de

Internet. En este pequeo fragmento podemos Observar que de tantas

personas dentro y fuera del almacn, slo una personas escucho lo

que la anciana le susurraba al odo a Kevin, porque Roco la anciana

as lo determin, es decir ella pens por un momento y despus de

escuchar la respuesta contundente del vigilante, decidi hablar a

Kevin de tal forma que solo l pudiera escuchar lo que ella le

informaba, y utilizando su vos y por medio del aire (canal que sirve

para transportar nuestras palabras) se le envi ese mensaje que iba

dirigido slo a un nodo el cual en este caso es Kevin; el nio, quin

Recibi el mensaje claro y conciso aunque alrededor hubiesen varias

personas.

3 Redes y seguridad

Actividad 1

La cajera del almacn quien se percata que la anciana se aleja,

empieza a hacer gestos al vigilante, solicitando informacin de la

seora anciana, a lo que el vigilante tambin responde con gestos

informndole nadie, El promotor del almacn quien se encuentra

observando Los gestos de la cajera y los gestos de Arnold, como

respuesta, no logra entender lo que se estn comunicando entre ellos

dos, (el promotor no entiende los gestos del vigilante con la cajera, ya

que estaban comunicndose en otro Lenguaje.

Podemos comparar el lenguaje de Gestos, utilizado por la Cajera y el

vigilante como una conexin inalmbrica pues notemos que al no

utilizar palabras sino gestos, estos viajan a travs de ondas invisibles

las cuales el vigilante y la cajera recibi sin que nadie ms se percatara

de ello o entendieran de lo que suceda.

Dentro del terminal de transporte donde se encuentra el almacn de

Chaquetas marca Louis Vuitton, hay otros almacenes entre ellos el del

grupo xito, que se encuentra justo al lado del ascensor, lugar donde

llega la seora Roco junto con su acompaante de 12 aos, se

acercan a la caja 22 del almacn, y la venerable anciana pregunta a

Yadira que se encuentra de turno justo en esa caja, seorita puedo

pagar esta factura en esta caja?, Yadira le responde, si seora ac

puede pagar esa factura de internet, pero se debe hacer en la caja 15,

la cual es la caja para recaudos de serv xito y se encuentra en el piso

2 del almacn, Yadira gentilmente llama a uno de los guardas de

seguridad y le indica que acompae a la seora hasta el piso 2 y en la

caja 15 para que no se valla a caer en las escaleras elctricas...

Es increble la red como se extiende, cada vez que avanzamos en esta

historia aparecen ms nodos y algunos de ellos se convierten en nodos

centrales; lo que indica que Siempre hay comunicacin entre nosotros,

en esta historia de principio a fin se demuestra eso, un modelo de

transmisin recepcin.

4 Redes y seguridad

Actividad 1

2. Es objetivo principal del gestor de seguridad explicar el efecto de las

polticas de seguridad informtica.

Explique a los directores de la empresa la siguiente expresin Las PSI

no generan un sistema ms ptimo, ni ms rpido, ni ms eficiente a la

hora de procesar informacin, pero son vitales para la organizacin

Las PSI son las polticas de sistemas de informacin, y su funcin

principal es proteger la informacin, Para que se empiece a cumplir la

PSI, el usuario se ver obligado como primera medida de seguridad a

Loguearse en una mquina o pc, con usuario y la contrasea que le

fueron asignadas desde el Directorio Activo de la corporacin.

Lo ms importante para una empresa u organizacin son los datos y la

informacin que se maneja, se debe tener control sobre cada mquina

que posea la corporacin dentro de la red.

Preguntas argumentativas

1. La gestin principal de seguridad de una red se da en la capa 4 cuando

se habla de elementos tcnicos, y en la capa 8 cuando se habla de

elementos administrativos. Por qu?

La capa 4 en el modelo OSI es la capa de transporte, lo que significa

que el envo de datos debe ser muy confiable ya que se utiliza el

direccionamiento y/o nombre nico o IP de una mquina a la que se le

envan los datos, permitiendo que sea el usuario destinatario el nico

que pueda ver dicha informacin.

Porque en la capa 8 es donde interacta el usuario con la mquina o

pc como tal, es el usuario quien decide dar un buen manejo al sistema

o hacerlo de la forma incorrecta. En esta capa ocho, podemos incluir

tanto al usuario que utiliza el sistema como aquel que lo administra, ya

que en la capa 8 se dan los errores posibles generados por las

personas.

2. Por qu debemos tener en cuenta la capa 8 a la hora de generar una

poltica de seguridad informtica?

5 Redes y seguridad

Actividad 1

Sea claro y conciso a la hora de argumentar sus preguntas. No se trata

de copiar y pegar de internet, sino de argumentar basado en lso

conocimientos adquiridos.

Respuesta: Porque en esta capa aparecen los usuarios, los

administradores del sistema o de la red, es decir cualquier persona que

en definitiva ser quien utiliza e interacta con el sistema.

Preguntas propositivas

1. De acuerdo con los tipos de redes existentes, y la estructura de la

empresa en la que se encuentra, proponga la forma en la que los

elementos deben interconectarse entre s, tanto en los edificios, como

entre las sedes de una misma ciudad, y a su vez con la sucursal en la

capital.

Defina el tipo de red por alcance, por topologa, por direccin de los

datos, y todas las caractersticas que considere deban tener la

definicin de la misma.

Por alcance optara por la red WAN para interconectar las ciudades o

sucursales. Colocara servidores principales o redundantes en cada

una de las ciudades, por si hay intermitencia o cada del sistema.

En la red interna de cada edificio utilizara la topologa en estrella ya

que tiene una conexin centralizada y tiene ms ventajas que las

dems topologas a la hora de administrar recursos de informacin.

Todas las conexiones que se harn sern conexiones privadas con un

controlador de Dominio.

Se proporcionara una conexin de red inalmbrica LIBRE que ser

para los clientes y visitantes, pero que esta red libre ser controlada

por analistas de TI, quienes llevaran un registro de las personas que se

conectan a dicho internet visitantes, ya que para que un cliente se

conecte a la red de visitantes, un funcionario de la corporacin debe

llamar a una lnea interna para solicitar a los de TI un Usuario y una

contrasea para esa persona visitante, y quedara un registro en la

CMDB de la corporacin de la fecha, hora y nombre del funcionario

quien solicit el servicio de internet para visitantes, y para quien la halla

solicito.

El internet para visitantes tendr como usuario el Primer nombre y el

Primer apellido del cliente o visitante y la contrasea seria los

6 Redes y seguridad

Actividad 1

nmeros de la cedula del visitante, es decir si el cliente se llama

Jos Luis Rodrguez y su nmero de cedula es 199465411, Los

colegas de TI que estn disponibles en la mesa de servicios TI,

crearan el usuario: jose.rodriguez, con la contrasea 199465411, todo

esto se llevara a cabo por medio de un ADSI, (Anlisis y Desarrollo de

Sistemas de Informacin). Cabe aclarar que por polticas de la

corporacin los Funcionarios y los Administradores de TI, no tendrn

acceso a este recurso de Internet para visitantes.

Para comprobar que la informacin dada por el cliente es verdica, se

utilizara la plataforma llamada CIFIN, donde aparecen los datos

personales de las personas ya que es una aplicacin que trabaja

sincrnicamente con la registradura nacional

2. Proponga un plan de trabajo de comunicacin inicial, teniendo en

cuenta los diversos problemas en capa 8, para explicar las medidas de

seguridad que se impondrn. Tenga en cuenta que en este plan no

debe estar includo lo que se dir, ni el porqu, sino solo los pasos a

seguir para comunicar las PSI, las personas involucradas y prioritarias,

los tipos de problemas que se cubrirn, etc.

Para que se lleve a cabo un PSI el personal de TI controlaran el

personal humano que tiene acceso a la plataforma informativa, los

recursos otorgados para el ingreso de la informacin, cualquier

aplicacin, software, Hardware, que requiera un funcionario, solamente

los Administradores de TI quienes tienen la responsabilidad de la

manipulacin de los datos tendrn un usuario y una contrasea con los

permisos y privilegios correspondientes para que el sistema se deje

Manipular o realizar cualquier cambio, Cabe aclarar que los

funcionarios de TI se dividirn internamente en grupos separados con

privilegios distintos, es decir que cada funcionario de TI pertenecer a

un Grupo especfico y cada grupo tendrn responsabilidades y deberes

a realizar dentro de la mesa de servicios, para que sea ms claro lo

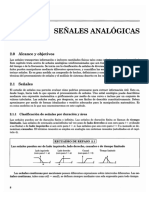

que indico, veamos la figura a continuacin que compone a la mesa de

servicios:

7 Redes y seguridad

Actividad 1

Se implementaran los siguientes fundamentos con el personal de Calidad y

capacitacin

Comunicacin primordial entre la gerencia y el rea de TI.

Dar conocimiento de las PSI a los usuarios, culturizar estas medidas en

ellos.

Dar capacitaciones peridicas a los usuarios y a los de TI al momento de

utilizar el sistema.

Entregar al personal de la empresa un Login y una contrasea de

mnimo 10 caracteres para poder laborar.

Se daran los privilegios de acceso. dependiendo el cargo

8 Redes y seguridad

Actividad 1

Vous aimerez peut-être aussi

- Ac3 3 1Document8 pagesAc3 3 1llambranPas encore d'évaluation

- SGBD y SigDocument14 pagesSGBD y SigJorge ValenciaPas encore d'évaluation

- Cis - Icc1Document3 pagesCis - Icc1llambranPas encore d'évaluation

- Guia N°1 Castellano 3°Document4 pagesGuia N°1 Castellano 3°llambranPas encore d'évaluation

- Cis - Icc1Document3 pagesCis - Icc1llambranPas encore d'évaluation

- Guia N°1 Castellano 3°Document4 pagesGuia N°1 Castellano 3°llambranPas encore d'évaluation

- Ac3 3 1Document8 pagesAc3 3 1llambranPas encore d'évaluation

- Ccna Nov MedDocument2 pagesCcna Nov MedllambranPas encore d'évaluation

- Uf3 3Document18 pagesUf3 3llambranPas encore d'évaluation

- Ac3 3 1Document8 pagesAc3 3 1llambranPas encore d'évaluation

- SGBD y SigDocument14 pagesSGBD y SigJorge ValenciaPas encore d'évaluation

- Cis - Icc1Document3 pagesCis - Icc1llambranPas encore d'évaluation

- Ensayo Herramientas SiemDocument7 pagesEnsayo Herramientas SiemllambranPas encore d'évaluation

- Ensayo Herramientas SiemDocument7 pagesEnsayo Herramientas SiemllambranPas encore d'évaluation

- Plantillas Graficos ExcelDocument4 pagesPlantillas Graficos ExcelllambranPas encore d'évaluation

- Ensayo CriptografiaDocument7 pagesEnsayo CriptografiallambranPas encore d'évaluation

- Guia N°1 Castellano 3°Document4 pagesGuia N°1 Castellano 3°llambranPas encore d'évaluation

- Ensayo Herramientas SiemDocument7 pagesEnsayo Herramientas SiemllambranPas encore d'évaluation

- Guia N°1 Castellano 3°Document4 pagesGuia N°1 Castellano 3°llambranPas encore d'évaluation

- Capitulo 2Document22 pagesCapitulo 2llambranPas encore d'évaluation

- 3.2.1.7 - Configuring VLANs Instructions IGDocument9 pages3.2.1.7 - Configuring VLANs Instructions IGllambranPas encore d'évaluation

- 7.3.2.4 Lab - Configuring Basic RIPv2 and RIPng LGDocument21 pages7.3.2.4 Lab - Configuring Basic RIPv2 and RIPng LGllambranPas encore d'évaluation

- Aporte Fase2 FINALDocument12 pagesAporte Fase2 FINALllambranPas encore d'évaluation

- Reporte Analisis de Vulnerabilidades SENA (Terminado)Document8 pagesReporte Analisis de Vulnerabilidades SENA (Terminado)llambranPas encore d'évaluation

- Fase1 Grupo 100402 60Document27 pagesFase1 Grupo 100402 60llambranPas encore d'évaluation

- 5.1.4.4 Packet Tracer - Identify MAC and IP Addresses Instructions IGDocument8 pages5.1.4.4 Packet Tracer - Identify MAC and IP Addresses Instructions IGllambranPas encore d'évaluation

- Grupo 90178 2 Paso 3Document23 pagesGrupo 90178 2 Paso 3llambranPas encore d'évaluation

- Guia de Actividades Control Digital 2015-IIDocument17 pagesGuia de Actividades Control Digital 2015-IICarlos Fernando Escalante ArciniegasPas encore d'évaluation

- Laboratorio Electromagnetismo 2 PDFDocument12 pagesLaboratorio Electromagnetismo 2 PDFllambranPas encore d'évaluation

- Laboratorio Electromagnetismo 2 PDFDocument12 pagesLaboratorio Electromagnetismo 2 PDFllambranPas encore d'évaluation

- Modem MegacableDocument109 pagesModem MegacableMar López De ChávezitosPas encore d'évaluation

- WWW Senati Edu PeDocument232 pagesWWW Senati Edu PeJoselin Mogollon LastraPas encore d'évaluation

- Equipamiento y MobiliariosDocument46 pagesEquipamiento y MobiliariosRicardo CheroPas encore d'évaluation

- Buenas Practicas en Gestion de TIDocument14 pagesBuenas Practicas en Gestion de TIFrancisco FloresPas encore d'évaluation

- Sesion 3 - Facebook para NegociosDocument23 pagesSesion 3 - Facebook para NegociosMirella De La Cruz MarquiñoPas encore d'évaluation

- Archanexo 3 - Instalacion Visual CommunityDocument9 pagesArchanexo 3 - Instalacion Visual Communitygina iguaranPas encore d'évaluation

- Análisis Ventas Modelo MatemáticoDocument11 pagesAnálisis Ventas Modelo MatemáticoSIMCOSPas encore d'évaluation

- RadminDocument4 pagesRadminAranza MartinezPas encore d'évaluation

- UML y Casos de UsoDocument8 pagesUML y Casos de UsocealsaraPas encore d'évaluation

- Mantenimiento 1Document5 pagesMantenimiento 1Osmar Gunnar Gutierrez Delgado100% (1)

- Examen de Sufic WordDocument8 pagesExamen de Sufic WordAlvaro CantilloPas encore d'évaluation

- Preguntas de Entrevista PDFDocument67 pagesPreguntas de Entrevista PDFMercedes Iridian MagdalenoPas encore d'évaluation

- Data Warehouse Descubrimiento de AsociacionesDocument4 pagesData Warehouse Descubrimiento de AsociacionesArmando ZeballosPas encore d'évaluation

- Ejemplo Método Simplex Dual Mínimo CostoDocument14 pagesEjemplo Método Simplex Dual Mínimo CostoCarlos EscorciaPas encore d'évaluation

- Vykon Building Automation Software)Document10 pagesVykon Building Automation Software)efrain sosaPas encore d'évaluation

- Memorial - y - Ordenanzas - Francisco de Toledo - Vice-Rei Peru - IDocument391 pagesMemorial - y - Ordenanzas - Francisco de Toledo - Vice-Rei Peru - IFernanda EliasPas encore d'évaluation

- Manual de Practicas Con NS2Document28 pagesManual de Practicas Con NS2Verito PoaquizaPas encore d'évaluation

- Foro 4 TicsDocument3 pagesForo 4 TicsKary OrtizPas encore d'évaluation

- Sistema Gestor de Base de Datos PostgreSQLDocument3 pagesSistema Gestor de Base de Datos PostgreSQLboyprimeravez2Pas encore d'évaluation

- Caso Práctico 8Document2 pagesCaso Práctico 8jessiePas encore d'évaluation

- Instalacion de Un Server Season 6 - Mu Online TutorialesDocument13 pagesInstalacion de Un Server Season 6 - Mu Online TutorialesMiguelito Paredes RomeroPas encore d'évaluation

- Código LimpioDocument9 pagesCódigo LimpioAndres Rosano TabarezPas encore d'évaluation

- Algoritmos para determinar el mayor, menor y sumatoria de númerosDocument16 pagesAlgoritmos para determinar el mayor, menor y sumatoria de númerosdanielPas encore d'évaluation

- Aplicaciones SensoresDocument8 pagesAplicaciones Sensoresgredy08Pas encore d'évaluation

- Trabajo tr1 de RED HATDocument16 pagesTrabajo tr1 de RED HATArmando Salvador SolisPas encore d'évaluation

- CactiDocument7 pagesCactiPablo BritoPas encore d'évaluation

- Manual de Ore ControlDocument122 pagesManual de Ore Controlromain201060% (5)

- Tema 5 RecursividadDocument6 pagesTema 5 Recursividadbebesonik0Pas encore d'évaluation

- Politica de Uso de Propiedad de La EmpresaDocument3 pagesPolitica de Uso de Propiedad de La EmpresaMarie RodriguezPas encore d'évaluation

- Manual de Profesor - Campus Virtual UCCDocument32 pagesManual de Profesor - Campus Virtual UCCvictorPas encore d'évaluation