Académique Documents

Professionnel Documents

Culture Documents

Business Case CIMA SAC Nuevo

Transféré par

RosaFloresCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Business Case CIMA SAC Nuevo

Transféré par

RosaFloresDroits d'auteur :

Formats disponibles

Business Case CIMA SAC

1.

Resumen Ejecutivo

La Institucin educativa CIMA S.A. es una institucin educativa regionalmente

reconocida y cuenta con 2 sedes las cuales se ubican en chiclayo. Y que actualmente presenta

mltiples problemas generales que necesitan ser atendidos.

Actualmente se identifican las siguientes problemticas:

La creacin y bajas de cuentas de usuario se realizan de manera ad-hoc, coordinando el

proceso mediante correos electrnicos, que incurren muchas veces en tiempos de espera

e no siempre es la alta direccin quien autoriza.

Los usuarios de los sistemas, no le dan la importancia debida a la seguridad de sus

cuentas de usuario y contraseas.

No se cuenta con una poltica de contraseas adecuada para garantizar la seguridad de

las cuentas de usuario.

La sala de servidores, no cuenta con controles y/o seguridad adecuados para el acceso

de personal autorizado.

El proceso de desarrollo de software, no se encuentra definido adecuadamente. El

mantenimientos de los sistemas informticos, se realiza por peticiones de los usuarios,

quienes encuentran problemas constantemente en el uso de las aplicaciones.

El proceso de backup de la informacin de la empresa, no se realiza de manera

adecuada, no tiene fechas definidas para el proceso, ni un mtodo de almacenamiento

adecuado.

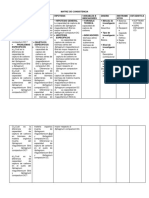

Alternativa 1: Establecer polticas, medidas, y controles de seguridad para data center,

cuentas de usuario y desarrollo de software.

Breve descripcin:

Costo total: S/. 8000

Fortalezas

Reduce la amenaza

de accesos no autorizados

al datacenter.

Aseguramiento de los

equipos informticos

crticos para la empresa.

Reducir los accesos

no autorizados a las

cuentas de usuario, fuga o

manipulacin de la

informacin.

Asegurar un nivel

adecuado puesta en

produccin del

mantenimiento o

desarrollo del software.

Reducir el nmero de

fallos en las aplicaciones

de la empresa.

Debilidades

La implantacin de los

nuevos controles, puede llevar a

reducir la productividad.

Mayor tiempo para

responder a incidentes en la sala

de servidores.

Tomar tiempo la

adaptacin de los usuarios a las

nuevas medidas y polticas

implantadas.

Mayor tiempo para

responder a peticiones de

cambios en las aplicaciones de

la empresa.

Recomendacin

Se recomienda

mantener informados a

los usuarios de los

cambios realizados

constantemente para

una rpida asimilacin.

Alternativa 2: Tercerizar servicios de TI.

Breve descripcin: Contratar servicios de TI de una empresa externa.

Costo total: entre S/. 2000 y S/.8000 mensual

Fortalezas

Reduccin de costos

por personal.

Se garantiza el

funcionamiento y

continuidad de los

servicios de TI.

Informe constante de

los servicios ejecutados,

desempeo y estado de

los equipos informticos.

Personal calificado

para cada rea especfica.

Debilidades

Peligro de fuga de informacin

confidencial o sensible.

La empresa pierde control total

sobre los servicios de TI.

Recomendacin

Se recomienda la

renovacin constante

de los contratos por

servicio para asegurar

la calidad del servicio

contratado.

Alternativa 3: Documentacin de procesos y procedimientos.

Breve descripcin: Tener un registro de procesos y procedimientos que sirva de gua a los

dems trabajadores.

Costo total: s/9000

Fortalezas

Elimina o reduce el

desconocimiento de

los procesos entre los

trabajadores.

Sirve de documento

para la capacitacin

del nuevo personal.

Ayudar a que el

personal sepa sus

funciones y

responsabilidades y

donde comienzan las

de sus compaeros.

Debilidades

El proceso tiende a ser

interpretado o entendido

dependiendo de quin lo est

ejecutando.

Si la documentacin no est bien

elaborada, generar confusiones.

La documentacin debe estar

actualizada

Recomendacin

Se recomienda

mantener la

documentacin

debidamente

actualizada.

La documentacin

debe estar disponibles

cuando se la requiera.

.

Alternativa 4: Segregar funciones.

Breve descripcin: Definir para cada puesto laboral sus funciones y sus lmites de acceso y

su ubicacin en el organigrama de la institucin.

Costo total: s/6000

Fortalezas

Se evitar la

posibilidad de que un

solo individuo

resuelva un proceso

crtico.

Contar con un

manual de funciones,

donde todos los

trabajadores de CIMA

reconozcan los

diferentes roles que

juegan dentro de la

misma.

Que el recurso

humano incorporado

a la organizacin

cuente con el perfil

necesario para el

puesto laboral

asignado.

Debilidades

Bajo entendimiento

sobre qu funciones y

actividades deben ser

segregadas.

Polticas y

procedimientos definidos

de manera insuficiente.

Administracin ineficaz

de la seguridad.

Recomendacin

Se

recomienda

mantener

actualizada la

segregacin

de funciones

puesto que

pueden ir

apareciendo

nuevos

puestos de

trabajo al

cual se le

asignar

nuevas

tareas.

2. Situacin Actual

a. Contexto Poltico

Los objetivos del negocio que esta propuesta ayudara a alcanzar:

Fortalecer la comunicacin integral y la imagen institucional.

Optimizar los procesos de todas las actividades administrativas.

Implementar soluciones tecnolgicas que soporten la demanda de servicios.

Implantar para la toma de decisiones, sistemas de comunicacin e informacin

interna, revisin y control, mediante la modernizacin tecnolgica e informtica.

Fortalecer la cultura y el clima organizacional.

b.

Entorno Tcnico Actual

Infraestructura de TI

Principales Aplicaciones de Gestin

Sistema Acadmico

Sistema de Asistente

Sistema de Contabilidad

Sistema Acadmica WEB

Plataformas a nivel organizacional

Sistemas operativos:

Windows 7

Base de datos:

SQL Server 2008 R2

Servidores:

Servidor de Telefona

SO: Distribucin Asterisk

Administracin remota.

Ubicacin: Sala de servidores.

Servidor de Base de Datos, y de almacenamiento

SO: Windows XP

Sistema de BD: SQL Server 2000

Almacena archivos multimedia, como fotos y videos de eventos.

Almacena archivos y documentos importantes para la empresa.

Administracin remota.

Ubicacin: Sala de servidores.

Herramientas / Utilitarios

Herramientas

Software Crytal Report, integrado con las aplicaciones de

gestin, para la generacin de reportes pre-programados y carnets

de identificacin.

Correo corporativo Gmail.

Software de ofimtica Microsoft Office.

Control de PC en laboratorios NetSupport School Professional.

Asistencia remota TeanViewer.

Cliente FTP FileZilla, para la administracin del hosting.

Cliente SSL Putty, para la administracin del servidor proxy.

Escritorio Remoto de Windows, para la administracin de los

dems servidores.

Utilitarios:

6 Lectores de barra lineales (en desuso)

4 Lectores de barra multilineales.

1 scanner de fichas pticas.

5 Impresoras de matriz.

4 Fotocopiadoras laser.

8 Impresoras de tinta.

2 Discos Duros para backups

Habilidades tcnicas y cantidad de empleados de la organizacin

La Institucin Educativa cuenta con una cantidad de empleados segn el mes y

las contrataciones que haya en dicho periodo.

Informacin de Trabajadores y/o Prestadores de Servicio

Perodo

N de Trabajadores

N de Pensionistas

N de Prestadores de Servicio

2015-05

104

14

2015-06

102

11

2015-07

102

17

2015-08

102

2015-09

101

10

2015-10

100

2015-11

99

10

2015-12

98

2016-01

32

2016-02

38

2016-03

100

2016-04

102

rea de TI

Jefe del rea de Sistemas

Es el responsable del mantenimiento, desarrollo y ampliacin de todas las

aplicaciones de gestin de la empresa. Administracin general de la base de datos

de la empresa. Registro y correccin diario de la enviada por las entidades

financieras BBVA y Caja Piura (pagos de pensiones), dentro de las base de datos.

Asistente de Sistemas

Responsable de la supervisin del parque informtico de la empresa.

Coordinacin y envo de equipo informtico daado al rea de mantenimiento de

la empresa CompuSoft.

Responsable del mantenimiento del sistema base y utilitarios del parque

informtico de la empresa.

Responsable del material multimedia recopilado en actividades con fines

publicitarios, as mismo de la administracin y publicacin del material en las

redes sociales.

Soporte

Investigar y Planificar los sistemas de informacin requeridos y brindar

mantenimiento tecnolgico a los equipos de la institucin.

Diagnstico del entorno de seguridad de la informacin

Politicas de Cuentas de Usuario

No existe una poltica establecida de manera formas con respecto a la

creacin de cuentas de usuario, pero si se realiza una peticin y

confirmacin a travs de correo de un rea a otra para la creacin de dichas

cuentas.

Polticas de contraseas

No est definida ninguna poltica con respecto a las contraseas, por lo

cual el usuario est a cargo de su contrasea y en muchas ocasiones

incurren en contraseas poco seguras y muy comunes.

Poltica de Acceso Fsico y seguridad a la sala de servidores

No cuenta con una poltica de seguridad dentro de la sala de servidores, por

lo que se expone a daos o manipulaciones, asi como tambien no se cuenta

con una medida para el acceso o ingreso a dicha sala.

Procedimientos de backup

Se realiza el proceso, pero no se tiene documentado. As como la fechas de

dicho procedimiento no est definida, por lo cual existe un desorden en los

backup.

Procedimiento de Mantenimiento de Sistemas Informticos

Actualmente no se cuenta con ningn procedimiento documentado del

desarrollo de los sistemas informticos de la institucin, por lo cual al

realizar el mantenimiento de estos y algunas modificaciones en el sistema

no se integran de manera adecuada.

Plan de gestin de riesgos

La institucin actualmente no cuenta con un plan de gestin de riesgos, por

lo cual estn expuestos.

Gestin de respuesta a incidentes

La institucin no cuenta con un plan de gestin de respuesta a incidentes.

Plan de continuidad de negocio

La institucin no cuenta con un plan de continuidad del negocio.

c.

El problema del Negocio

El establecimiento de polticas y procedimientos dentro de la empresa tendr como

beneficios:

Proporcionar polticas de perfil de acceso de los usuarios as como gestionar el

manejo de las altas y bajas de usuarios, al momento de ser retirados o incluidos en

la institucin.

Permitir la correcta administracin de los perfiles acceso, disminuyendo el

riesgo de intrusin de personal no autorizado.

Reducir el nmero de fallos que existan con respecto a las aplicaciones de la

empresa.

Mejorar el nivel de servicio entregado a los stackholders.

Establecer un mejor control del rea de TI, as como gestionar los accesos a la

misma.

d.

Impacto en los Stackholders

Si bien es cierto que hasta la actualidad la empresa no ha reportado daos

graves por prdida de informacin o equipos informticos, la implementacin de

polticas, generar un ambiente de mayor confianza y tranquilidad dentro de los

trabajadores de la empresa.

De la misma forma se generar una mayor confianza en los clientes de la

empresa, al saber que la empresa mantiene y resguarda su informacin personal, y que

ellos tendrn a su disposicin servicios de calidad.

e.

Riesgos Actuales

Se han identificado los siguientes riesgos en la situacional actual de la empresa.

Fuga o modificacin de informacin por parte de personas no autorizadas.

Prdida o robo de material y equipos informticos crticos para los servicios de

TI de la empresa.

Prdida completa de la informacin de la empresa almacenada en los sistemas

de informacin.

El mantenimiento de las aplicaciones de la empresa, pueden generar errores

graves estn en produccin, lo cual generara demoran para atender a los

clientes. prdidas de tiempo y dinero.

3. Solucin Propuesta

a. Alineamiento estratgico

Al establecer las polticas y procedimientos adecuados para gestin de procesos en la

institucin, podemos evitar que los usuarios tengan perfiles de usuario que no sean

adecuados o que no les corresponda para daar o modificar informacin sin

autorizacin. As como tambin se tendr una adecuada gestin y seguridad de las

cuentas de usuario, manteniendo una poltica robusta para sus creaciones. Mantener el

control de accesos a la sala de servidores proporciona una mayor seguridad para el

resguardo de informacin y para los intereses de la institucin.

Al aplicar todo este tipo de mejoras proporcionaremos un ambiente de calidad dentro

de la institucin el cual proporciona un mejor rendimiento por parte del personal; esto

conlleva un mejor atencin a sus clientes y un sentido de bienestar por parte de ellos.

b.

Entorno Tcnico

Luego de haber ejecutado cualquiera de las dos alternativas propuestas :

c.

Se Eliminar el riesgo de fuga o acceso de informacin por parte de personas no

autorizadas.

Se reducir la posibilidad de prdida de informacin y elementos fsicos dentro

de la sala de servidores.

Mejora en el acceso y control de la sala de servidores, lo cual ayuda a un mayor

nivel de seguridad por parte de la institucin.

Entorno de Negocio

Se lograr una mejora en la gestin de la seguridad mediante la ejecucin de procesos

definidos que garantizara el cumplimiento de las normas establecidas por la empresa.

Mejora la gestin tecnolgica y de seguridad.

Segregacin de funciones y establecimiento de polticas para su regulacin de

la manera mas optima y asegurar el cumplimiento de los criterios de seguridad

apropiados.

Se actualiza o modifica las aplicaciones de la institucin con un control y

documentacin establecidos para el cumplimiento de los criterios de seguridad

de la institucin.

Ser realiza el control de personas autorizado para los sistemas de la institucin,

para as probar y corregir errores de seguridad existentes.

d.

Beneficios

Revisin de riesgos residuales y riesgos aceptables que existan en la institucin.

Tener un control dentro de la sala de servidores para evitar prdida de

informacin y de bienes materiales.

Una mayor seguridad por parte de los usuarios, as como un control normado

con las polticas de la empresa para su creacin.

4. Alternativa de solucin

Alternativa 1: Establecer polticas, medidas, y controles de seguridad para data center,

cuentas de usuario y desarrollo de software.

Descripcin

Impacto sobre los stakeholders

Beneficio

Costo (S/.)

Riesgos

Cronograma

Fortalezas

Debilidades

5. Anexos.

Junto a este archivo se adjunta el archivo excel con los datos sobre la calificacin de la

herramienta Heisc.

Vous aimerez peut-être aussi

- 12 Formas de Vender Tus Clases Presenciales Como Cursos OnlineDocument5 pages12 Formas de Vender Tus Clases Presenciales Como Cursos OnlinePLKPas encore d'évaluation

- Manual de BizAgiDocument50 pagesManual de BizAgidannyrowman100% (4)

- Memoria Ram y RomDocument30 pagesMemoria Ram y RomRosaFloresPas encore d'évaluation

- Análisis estático lineal de pórticos de concreto armado mediante el método de los elementos de contornoDocument131 pagesAnálisis estático lineal de pórticos de concreto armado mediante el método de los elementos de contornoGilmer Challco MamaniPas encore d'évaluation

- Manual de SQL en OracleDocument355 pagesManual de SQL en OracleAlejandro GonzalezPas encore d'évaluation

- Ejercicios de Algebra de BooleDocument3 pagesEjercicios de Algebra de BooleRosaFlores100% (1)

- El Teorema de ChébyshevDocument5 pagesEl Teorema de ChébyshevRockO__Pas encore d'évaluation

- Patrones de Modelado de Procesos - BPMDocument49 pagesPatrones de Modelado de Procesos - BPMHernán ChëzZpyPas encore d'évaluation

- Manual UnidriveDocument87 pagesManual Unidrive'Mirko Antonio ►100% (9)

- Parte 2 Plan Maestro Smart City (Lee Bum Hyun)Document21 pagesParte 2 Plan Maestro Smart City (Lee Bum Hyun)RosaFloresPas encore d'évaluation

- VariablesDocument11 pagesVariablesRosaFloresPas encore d'évaluation

- Historias de Usuario Aplicacion WebDocument32 pagesHistorias de Usuario Aplicacion WebRosaFloresPas encore d'évaluation

- Idea de Negocio:: German Andre Sanchez Gonzalez 1º "H"Document3 pagesIdea de Negocio:: German Andre Sanchez Gonzalez 1º "H"RosaFloresPas encore d'évaluation

- Carta PoderDocument1 pageCarta PoderRosaFloresPas encore d'évaluation

- Showroom 2021: BerlínDocument8 pagesShowroom 2021: BerlínRosaFloresPas encore d'évaluation

- Carta PoderDocument1 pageCarta PoderRosaFloresPas encore d'évaluation

- Proyectos en BambuDocument2 pagesProyectos en BambuRosaFloresPas encore d'évaluation

- Resultados ConvocatoriaDocument6 pagesResultados ConvocatoriaRosaFloresPas encore d'évaluation

- Curso Estructura Estado PeruanoDocument3 pagesCurso Estructura Estado PeruanoCarlosJulcaNeiraPas encore d'évaluation

- Artesanias EeuuDocument2 pagesArtesanias EeuuRosaFloresPas encore d'évaluation

- Curso Estructura Estado PeruanoDocument3 pagesCurso Estructura Estado PeruanoCarlosJulcaNeiraPas encore d'évaluation

- RESUMEN - EJECUTIVO - 2019 - OsceDocument3 pagesRESUMEN - EJECUTIVO - 2019 - OsceRosaFloresPas encore d'évaluation

- Declaración Jurada Del Postulante PDFDocument1 pageDeclaración Jurada Del Postulante PDFRonald Guido Pineda HuaytaPas encore d'évaluation

- BASESAS - 09 - FINALES OsceDocument72 pagesBASESAS - 09 - FINALES OsceRosaFloresPas encore d'évaluation

- Estructura Del Proyecto de InvestigaciónDocument1 pageEstructura Del Proyecto de InvestigaciónRosaFloresPas encore d'évaluation

- ConvocatoriaDocument7 pagesConvocatoriaRosaFloresPas encore d'évaluation

- Saneamiento Urbano convoca asistenteDocument6 pagesSaneamiento Urbano convoca asistenteJunior Vela ParedesPas encore d'évaluation

- No SeDocument7 pagesNo SeJorge GutierrezPas encore d'évaluation

- Algebra de BooleDocument16 pagesAlgebra de BooleRonald Jesús Díaz IdrogoPas encore d'évaluation

- Ficha Inscripción ArtesaníaDocument1 pageFicha Inscripción ArtesaníaRosaFloresPas encore d'évaluation

- Marketing DigitalDocument42 pagesMarketing DigitalRosaFloresPas encore d'évaluation

- Formato No 1 - Registro de ProyectoDocument2 pagesFormato No 1 - Registro de ProyectoJosé Cornejo UrupequePas encore d'évaluation

- Clase 03 PHPDocument5 pagesClase 03 PHPRosaFloresPas encore d'évaluation

- Compuertas LogicasDocument19 pagesCompuertas Logicascosg11Pas encore d'évaluation

- 2da Unidad Sistemas DigitalesDocument6 pages2da Unidad Sistemas DigitalesRosaFloresPas encore d'évaluation

- Lección 7Document5 pagesLección 7لويس أنتوني نونيزPas encore d'évaluation

- Mediacion y ModeracionDocument3 pagesMediacion y Moderacionsandro_120768398Pas encore d'évaluation

- Ventajas y Desventajas de Las Nuevas Tecnologias - Normas APADocument15 pagesVentajas y Desventajas de Las Nuevas Tecnologias - Normas APAjavi GOPas encore d'évaluation

- Estudio de Caso #4Document5 pagesEstudio de Caso #4joseK.0% (1)

- Acta Constitución Del Proyecto IsDocument4 pagesActa Constitución Del Proyecto IsJënn FlöwërsPas encore d'évaluation

- Ecuaciones ProyectoDocument6 pagesEcuaciones ProyectoNelly PallascoPas encore d'évaluation

- Sinube Nomina Digital Sat PDFDocument34 pagesSinube Nomina Digital Sat PDFEliaPas encore d'évaluation

- Planeación de ProcesosDocument7 pagesPlaneación de ProcesosjosemanuelmachaPas encore d'évaluation

- Capitulo6 PDFDocument3 pagesCapitulo6 PDFLina LuciaPas encore d'évaluation

- Programacion de Obra Pert PCMDocument3 pagesProgramacion de Obra Pert PCMSergio Armas Castro100% (1)

- M-Gat-8000-170-003 Manual Gestion Documental Version 4Document33 pagesM-Gat-8000-170-003 Manual Gestion Documental Version 4Tiberio Gómez BohórquezPas encore d'évaluation

- Formato de Autorización para El Tratamiento de Datos PersonalesDocument2 pagesFormato de Autorización para El Tratamiento de Datos PersonalesragazziPas encore d'évaluation

- Matlab Aplicaciones MetodosNumericosDocument7 pagesMatlab Aplicaciones MetodosNumericosEzer Josue Varela LopezPas encore d'évaluation

- MODULO I Guia de Ejercicios Quantum GisDocument16 pagesMODULO I Guia de Ejercicios Quantum GisLester AguilarPas encore d'évaluation

- Contrato de HostingDocument3 pagesContrato de HostingfedecthdPas encore d'évaluation

- GHJ Razonamiento Matematico U2A2Document4 pagesGHJ Razonamiento Matematico U2A2Gustavo HernándezPas encore d'évaluation

- DISEÑO DE INDICADORES PARA SEGUIMIENTO Y ANÁLISISDocument2 pagesDISEÑO DE INDICADORES PARA SEGUIMIENTO Y ANÁLISIScarmurobertPas encore d'évaluation

- Aplicacion de La Programacion No LinealDocument5 pagesAplicacion de La Programacion No LinealemerPas encore d'évaluation

- Modulo Linio Sync Prestashop PDFDocument10 pagesModulo Linio Sync Prestashop PDFAnonymous Ptx2XHq5100% (1)

- Planificación Agregada Luis Santi USFXCH 2019Document13 pagesPlanificación Agregada Luis Santi USFXCH 2019Luis SantiPas encore d'évaluation

- Implementación de TPMDocument15 pagesImplementación de TPMMilwinda Isabel Montero CastilloPas encore d'évaluation

- Infochip 82Document2 pagesInfochip 82Dir. de TelecomunicacionesPas encore d'évaluation

- Capacidad captura carbono SphagnumDocument2 pagesCapacidad captura carbono Sphagnumjesus curichahuaPas encore d'évaluation

- Curriculum VitaeDocument5 pagesCurriculum VitaeDiego Hernando Figueroa VargasPas encore d'évaluation

- Andrea Carolina MarcanrazonamientoverbalDocument8 pagesAndrea Carolina MarcanrazonamientoverbalBrigit del Carmen RamirezPas encore d'évaluation