Académique Documents

Professionnel Documents

Culture Documents

Analisis de Tecnicas de Phishing en Aplicaciones Web Orientadas A Las Finanzas

Transféré par

DanielGuaychaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Analisis de Tecnicas de Phishing en Aplicaciones Web Orientadas A Las Finanzas

Transféré par

DanielGuaychaDroits d'auteur :

Formats disponibles

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

Anlisis de las tcnicas de Phishing en aplicaciones web

orientadas a las finanzas.

Ayala Huacon William Albert

wayala_est @utmachala.edu.ec

Cuesta Vera Juan Bryan

jcuesta_est@utmachala.edu.ec

Guaycha Apolinario Daniel Afranio

dguaychaapolinario_est@utmachala.edu.ec

Sarango Yunga Daro Xavier

dxsarango_est@utmachala.edu.ec

Analysis of Phishing techniques in web applications oriented

to the finances.

RESUMEN: El propsito de este documento es

establecer un listado de las diferentes tcnicas de

ataques Phishing en aplicaciones web orientadas a

las finanzas, que a su vez sern evaluadas mediante

un proceso de investigacin analtica y descriptiva

para determinar sus niveles de eficiencia y

efectividad, as como tambin los riesgos que puede

causar a una organizacin y las vulnerabilidades en

las que se basa para lograr el ataque.

PALABRAS CLAVE: Fraude Electrnico,

Ingeniera de Sistemas, Phishing, Aplicaciones web,

Finanzas.

ABSTRACT: The purpose of this document is to

establish a list of the different techniques of Phishing

attacks in financially oriented web applications, which

in turn will be evaluated through an analytical and

descriptive research process to determine their levels

of efficiency and effectiveness, as well as The risks it

can cause to an organization and the vulnerabilities

on which it is based to achieve the attack.

A medida que el tiempo avanza, el internet se

vuelve cada vez ms indispensable en la

comunicacin y otras reas, gracias a las ventajas

que proporciona a los usuarios, empezando con el

envo gratuito de correos electrnicos (e-mails), hasta

el hecho de poder realizar compras en cualquier parte

del mundo. Sin embargo, a pesar del soporte y los

grandes beneficios que brinda, en el mbito social,

financiero y educativo, el Internet, tambin ha sido y

es manipulado por cibercriminales, con el afn de

cometer fraudes o delitos informticos, que

perjudican diariamente a millones de usuarios que

navegan en la red. Este tipo de ataques son mejor

conocidos como Phishing.

As time progresses, the internet becomes

increasingly indispensable in communication and

other areas, thanks to the advantages it provides to

users, starting with the free sending of emails (Emails), to the fact Be able to make purchases

anywhere in the world. However, despite the support

and great benefits it provides, in the social, financial

and educational field, the internet, has also been and

is manipulated by cybercriminals, with the aim of

committing fraud or cybercrime, which daily harm

millions of users surfing the web, better known as

Phishing

Muchos de estos fraudes se basan en tcnicas

muy avanzadas de suplantacin de identidad y otras

slo en el envi de un simple correo electrnico, pero

todas van orientadas a un mismo fin; solicitudes

ilegales de informacin privada o incluso ofertas

publicitarias falsas, todo ello con el propsito de

estafar a los usuarios robando datos de acceso,

como claves, contraseas ya sea de cuentas

bancarias como de tarjetas de crdito.

Many of these frauds are based on very

advanced techniques of phishing and others only in

the sending of a simple email, but all are oriented to

the same purpose; Illegal requests for private

information or even false advertising offers, all for the

purpose of defrauding users by stealing access data,

such as passwords, passwords from bank accounts

and credit cards.

La principal problemtica de esta investigacin

surge a partir de una serie de tcnicas de phishing,

utilizados para violar la privacidad de los usuarios,

pero que en su mayora se desconoce el nivel de

eficiencia y efectividad, los riesgos que pueden

causar y las posibles vulnerabilidades que se basan

cada una para lograr su cometido. Por este motivo,

se plantea como objetivo analizar todos estos

indicadores mediante la recoleccin de informacin

bibliogrfica y estadstica, que permita el

reconocimiento de las tcnicas de phishing y que

sirva de utilidad para las empresas financieras,

usuarios y desarrolladores de aplicaciones orientadas

a las finanzas.

The main problem of this research arises from a

series of techniques of phishing, used to violate the

privacy of the users, but for the most part they do not

know the level of efficiency and effectiveness, the

risks that can cause and the possible vulnerabilities

that are based on each one to achieve its purpose,

therefore, it aims to analyze all these indicators

through the collection of bibliographic and statistical

information, allowing the recognition of phishing

techniques and useful for financial companies, users

and developers Of applications oriented to the

finances.

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

KEYWORKS: Electronic Fraud,

Engineering, Phishing, Web Applications.

Systems

Se denomina aplicacin web a todo tipo de

aplicacin que es accedida va web por una red como

internet o intranet.

1. INTRODUCCIN:

Hablando en un lenguaje ms tcnico es una

aplicacin de software que se codifica en un lenguaje

soportado por los navegadores web.

En los ltimos aos el uso de internet se ha

convertido en un medio de comunicacin altamente

beneficioso a nivel educativo, financiero y comercial.

Esta fuente de comunicacin ha permitido a

desarrolladores y grandes organizaciones, que hoy

en da son lderes en la red a nivel mundial, crear

servicios multiusuarios que permitan conectar a ms

personas de todo el mundo mediante el uso de una

red social, correo electrnico, o aplicacin web en

lnea.

Estas aplicaciones estn orientadas a ofrecer

servicios mediante el intercambio de informacin

entre cliente y servidor donde el internet sirve como

puente de interconexin para el proceso de

transacciones de datos entre estos. [2]

Actualmente existen ms de 1 billn de sitios

web de acuerdo a Internet Live Stats [1], dentro de

estos dominios en lnea, se encuentran aplicaciones

web financieras nacionales e internacionales, la

creciente demanda de servicios web ha llevado a

lograr construir desde pequeas aplicaciones de

entretenimiento hasta las grandes aplicaciones para

entidades bancarias, de comercio electrnica y de

transferencias monetarias.

Ilustracin 1: Estructura Cliente - Servidor en aplicaciones

web.

Pero no todo se basa en buenas noticias para

los sectores financieros debido a que al existir

transacciones de dinero mediante servicios web llama

mucho la atencin de los cibernautas con malas

intenciones. Estos se basan en diversas tcnicas

para lograr su objetivo, tcnicas que aprovechan

huecos de seguridad en las aplicaciones y otras que

se basan en suplantar la identidad, esta ltima

conocida como Phishing que hasta la actualidad ha

causado grandes prdidas monetarias para las

diferentes organizaciones dedicados al sector de las

finanzas.

Como observamos en la ilustracin 1 la mayora

de servicios web se basan en una infraestructura

Cliente/Servidor, donde los clientes pueden ser

cualquier dispositivo mvil, porttil o de escritorio.

2.2. SITIO WEB Y APLICACIN WEB

En la prctica es normal asociar estos dos

trminos y darles el mismo mbito, enfoque o funcin,

pero no precisamente es as debido a que hay una

amplia diferencia entre un sitio y una aplicacin web,

estas diferencias residen en sus principales objetivos,

caractersticas y funciones.

Para controlar esto, se han implementado gran

variedad de mtodos evasivos ante los ataques

phishing. Sin embargo, no todos garantizan

confiabilidad o eficacia debido a que con el pasar del

tiempo nacen nuevas tecnologas y estos ataques

evolucionan adaptndose a las nuevas tendencias.

Uno de las ms significativas es que una

aplicacin web tiene como objetivo final que el

usuario realice alguna tarea, muy por el contrario, un

sitio web slo se basa en entregar informacin acerca

de un algo y donde consumir contenidos es la tarea

ms importante.

Debido a que existe un gran conjunto de

tcnicas de phishing cuyo objetivo tiene las

aplicaciones web orientadas a las finanzas se

requiere un anlisis que permita conocer todas las

tcnicas, su grado de eficacia, eficiencia, riesgos que

puede causar a las organizaciones y las

vulnerabilidades en la que se fundamenta para lograr

el ataque.

2.2.1.

Principales

caractersticas

diferencias a considerar.

Tabla 1: Caractersticas y diferencias entre aplicacin y sitio

web.

APLICACIONES WEB

Se centran en la

realizacin de acciones

2. FUNDAMENTOS TERICOS

Puede ser parte de un

sitio web

Al hablar de Phishing en aplicaciones web

orientadas a las finanzas, se expresa consigo una

serie de temas para discusin. A continuacin,

mostramos los ms importantes.

SITIOS WEB

Fuente de informacin

Un sitio web no puede

ser parte de una

aplicacin web

Muchas ms funciones

Contenidos estticos

y tareas.

Complejidad elevada,

Baja complejidad.

Fuente: [2]

2.1. APLICACIONES WEB

2.3. WEB SERVICE

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

bienes que posee una persona especialmente en

forma de dinero. [8] [9]

Segn la W3C (World Wide Web Consortium) un

web service en espaol servicio web es una

tecnologa que utiliza un conjunto de protocolos y

estndares para intercambiar informacin entre

aplicaciones ejecutadas en cualquier plataforma y

creadas en distintos lenguajes de programacin, las

mismas pueden utilizar web service para intercambiar

datos en redes de ordenadores como internet. [3]

2.6. APLICACIONES WEB ORIENTADAS A

LAS FINANZAS

Es toda aplicacin que permite la administracin

control, anlisis y transaccin de activos, Comprende

aquellas herramientas que ofrece una entidad para

que sus usuarios o clientes hagan operaciones

bancarias o de comercio electrnico a travs de una

computadora o dispositivo mvil utilizando una

conexin a red.

Para algunos investigadores estas aplicaciones

comprenden un nuevo tipo de sistema de informacin

que usa los recursos novedosos del internet y la

World Wide Web para permitir a los consumidores

realizar operaciones financieras en un espacio virtual.

Ilustracin 2 Diagrama de funcionamiento de un Servicio

Web o Web Service.

2.7. PHISHING

Los servicios web permiten a las empresas

brindar a sus usuarios la posibilidad de acceder a una

misma aplicacin web desde diversos dispositivos

que trabajan en plataformas distintas, estas

plataformas pueden ser Linux, IOS, Android,

Windows entre otras.

El phishing o suplantacin de identidad es un tipo

de ingeniera social cuya finalidad es apoderarse de

informacin personal de un usuario de internet, para

acceder a sus cuentas de correo o de redes sociales

y obtener adicionalmente datos de sus contactos

virtuales, a fin de comerciarlos ilcitamente, o bien,

conseguir claves de "e-banking"(Banca en linea) para

de este modo ingresar a las cuentas corrientes

bancarias de los titulares y disponer del dinero que en

ellas se encuentra, realizando una operacin de

transferencia de activos. [10]

2.4. SEGURIDAD DE APLICACIONES WEB

Al referirnos a la seguridad en aplicaciones web

hacemos referencia a una rama de la seguridad

informtica, pero esta se encarga especficamente

de la seguridad de los sitios web, aplicaciones web y

servicios web.

2.4.1.

Como algo histrico, en los aos 90 los phishers

empezaron a obtener cuentas para utilizar los

servicios de la compaa AOL (American Online), a

travs de nmeros de tarjetas de crditos vlidos,

generados automticamente en donde se utilizaron

algoritmos para tal accin.

Amenazas de Seguridad.

Con el crecimiento a pasos agigantados de la

web 2.0, el intercambio de informacin a travs de las

redes sociales y el aumento de los negocios online,

hicieron que estos los sitios web y aplicaciones web

sean

constantemente

atacados.

Los

cyber

delincuentes buscan ya sea comprometer a la red de

las empresas o a los usuarios finales con el propsito

de robar su informacin, como resultado la industria

ha prestado atencin a la seguridad de aplicaciones

web. [4] [5]

Las estafas fueron creciendo en la compaa

AOL, al punto de que dichas personas se hacan

pasar por empleados de la empresa y de esta

manera engaar de manera directa a personas u

organizaciones potenciales, enviaban mensajes que

contenan textos como: verificacin de cuenta,

confirmacin de informacin de factura. Una vez que

la persona realizaba todo ello, el atacante proceda a

utilizar la informacin para propsitos criminales. [11]

La mayora de ataques a las aplicaciones web

consisten en Cross Site Scripting e inyecciones SQL

[6], lo cual comnmente resulta de una codificacin

deficiente en las entradas y salidas de la aplicacin

web.

2.7.1.

Anatoma del Phishing.

Ilustracin 3: Anatoma del Phishing

El phishing del cual hablaremos ms adelante

es otra de las amenazas ms perjudiciales para las

empresas quienes ofrecen servicios de diversos tipos

en la web, este tipo de ataque siempre busca robar

informacin personal afectando a las organizaciones

y sus clientes. [7]

2.5. FINANZAS

El trmino finanzas hace referencia al conjunto

de actividades que tienen relacin con transacciones

y administracin del dinero o como el conjunto de

Fuente: [12]

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

Como se observa en el grfico los puntos de

infeccin en este tipo de ataques son: bien el

momento de la propia infeccin (esto es, cuando

entra en el sistema el malware, no siendo necesaria

su ejecucin), o bien en el momento en que se

ejecuta el cdigo malicioso. Respecto a la

consecucin del objetivo por parte del atacante, esto

es, la captacin de informacin confidencial, tambin

difiere en ubicacin en funcin del tipo de aplicacin

utilizada: [12]

-

Ataques en los que el propio phisher se

apropia de la informacin por la fuerza

(secuestradores de sesin, troyanos

web y reconfiguracin de sistema a

travs de proxy).

Ataques en los que el cdigo malicioso

recopila la informacin dentro de los

dispositivos de almacenamiento de la

mquina infectada.

Situaciones en las que es el usuario, de

forma involuntaria, quien proporciona la

informacin (keyloggers/screenlogger y

envenenamiento del fichero hosts).

2.8.2.

Esta tcnica se basa en l envi de correos

electrnicos de parte de los ciberatacantes a sus

posibles vctimas hacindose pasar por una

organizacin o una persona de confianza. [14]

Sin embargo a diferencia de los correos

electrnicos de phishing tradicionales, los mensajes

de spear phishing no son muy especficos. En lugar

de que se enve un correo electrnico a millones de

vctimas potenciales, los ciberatacantes envan un

correo electrnico a unos cuantos individuos

previamente seleccionados, tal vez cinco o diez

personas especficas. A diferencia

del phishing

tradicional, con el spear phishing, los ciberatacantes

se ven obligados a investigar a sus objetivos,

revisando sus cuentas de Facebook o LinkedIn o

leyendo los mensajes que publican en foros o blogs

pblicos. [14]

Con base en este rastreo de datos, los

atacantes crean un correo electrnico altamente

personalizado, el cual pretende causar un impacto

real en los posibles blancos. De esta manera, las

personas son mucho ms propensas a caer en los

ataques

2.8. TCNICAS DE PHISHING

Con el paso de los aos el phishing se ha

adaptado a las tecnologas de las cual se dispone,

desde la aparicin de los correos electrnicos hace

ya cinco dcadas hasta la presente fecha con el uso

de las redes sociales. A continuacin, se presenta las

diversas tcnicas para los ciberataques phishing.

2.8.1.

SPEAR PHISHING

Tabla 2: Tipos de Spear Phishing usados en los ataques

(Global)

Ejecu

table

.exe

PHISHING TRADICIONAL

2013

2012

31.3

39%

18.4

2%

.doc

7.9%

34%

5.3%

11%

.class

4.7%

<1%

.jpg

3.8%

<1%

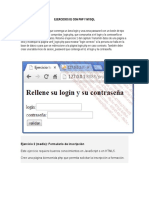

Este tipo de ataque es sencillo al momento de

analizarlo tcnicamente, normalmente est

vinculado a la copia de un sitio conocido por la

vctima, donde se cambia la direccin donde llegan

los datos ingresados. De este modo el ciberatacante

roba las credenciales ingresadas por la victima que

pueden ser alojadas en una base de datos, archivos

de texto plano o simplemente ser enviada a una

casilla de correo electrnico. [13]

.scr

.dmp

2.7%

1%

La principal caracterstica de esta tcnica de phishing

es que est ligado a una sola aplicacin web en el

cual se alojan todos los contenidos del portal falso.

.dll

1.8%

1%

.au3

1.7%

<1%

.xls

1.2%

5%

Segn la Tabla 2, El 50 % era usado como

ataque de tipo Spear-phishing en el ao 2013 en

donde los correos electrnicos tenan archivos de

diversos formatos. De los cuales los archivos PDF o

doc., representaron un porcentaje de 7.9 y 5.3, pero

se observa que el porcentaje aumento en

comparacin del ao 2012. [15]

2.8.3.

PHISHING REDIRECTOR

Es similar al phishing tradicional. Normalmente

se hace de manera global, sin analizar previamente al

pblico que se busca atacar. En ste, se utilizan ms

de dos sitios para estafar al usuario. Lo complejo de

este mtodo es que mientras se comparte

Ilustracin 4: Suplantacin de identidad que afecta a PayPal

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

informacin confidencial, hay

servidores sin darse cuenta. [16]

un

cambio

de

2.8.5.

Si una tienda online redirecciona a sus usuarios para

introducir sus datos bancarios, probablemente sea

vctima de modificaciones en el URL, HTML, o una

insercin de iframes que atente contra su seguridad.

2.8.4.

Es una variante de phishing que implica la

ejecucin y utilizacin de un software malicioso en el

computador de la vctima. La adquisicin de software

malicioso por parte de la vctima se realiza

inconscientemente, ya sea al abrir un archivo adjunto

en un mensaje o mediante la visita de pginas web

infectadas o a travs de la descarga de un archivo

previamente manipulado al cual se le ha aadido

cdigo malicioso. Entre el software malicioso o

tambin conocido como malware ms utilizados por

los phishers se encuentran los siguientes:

PHISHING Y CROSS-SITE SCRIPTING

En [16] habla sobre este tcnica como las

direcciones URL de phishing y secuencias de

comandos entre sitios a menudo consisten en una

cadena de consulta que aparece justo despus de la

ubicacin del archivo en particular al que se debe

acceder. Estas cadenas de consulta se utilizan para

pasar varios parmetros de datos al archivo. Por

ejemplo,

la

URL

PHISHING BASADO EN SOFTWARE

MALICIOSO

Keyloggers y Screenloggers: Los keyloggers son

software que registran las pulsaciones del teclado de

la vctima.

Estos pueden funcionar tanto mediante

http :/ www . wellknownsite .com/ program ? query

string

software como por hardware. El ms comn es por

enviar el parmetro "query-string" al programa

software pues para aplicar keyloggers por hardware

localizado en www.well-known-site.com.

es necesario tener acceso directo a la mquina de la

vctima. Los keyloggers se sitan entre el teclado y el

Mientras que las cadenas de consulta en las

sistema operativo y van guardando la informacin

URL suelen estar destinadas a pasar valores de

interceptada en el computador de la vctima que

datos, los atacantes emprendedores a veces intentan

luego se enva de manera automtica al del estafador

crear cadenas de consulta especiales que incluyen

sin que la vctima lo note.

instrucciones reales (es decir, cdigo); Si el programa

Los screenloggers funcionan de manera similar con la

que procesa estas cadenas no ejerce las

diferencia de que estos capturan la pantalla del

precauciones correctas, no podr hacer la distincin

equipo de la vctima proporcionando informacin

entre datos e instrucciones, y en realidad terminar

acerca de en dnde el usuario hizo clic y en qu

ejecutando el cdigo del atacante.

aplicaciones dando la facilidad de visualizar

informacin confidencial.

Cualquier privilegio de confianza que se

otorgue al sitio se asociar (por error) con el cdigo

b) Troyanos web (web Trojans): Aparecen por medio

malicioso que est ejecutando. Si un usuario hace

de ventadas emergentes sobre las pginas web

clic en un enlace que, a sabiendas de l, contiene

legtimas, con la finalidad de dirigir al usuario a una

una cadena de consulta maliciosa, podra pensar que

pgina que esta infecta y pedir toda la informacin

est navegando con seguridad en un sitio en el que

que se requiera para estafar o robar.

confa, cuando en realidad podra estar en grave

peligro. El trmino "cross-site scripting" (XSS) es a

c) Robo de datos (Data Theft): Esta se refiere a

menudo atribuido a tales ataques. [17]

cdigos maliciosos con el objetivo de recolectar

informacin privada o confidencial que se encuentra

Un

atacante

podra

aprovechar

una

guardada en el computador.

vulnerabilidad de secuencias de comandos entre

sitios en un ataque de phishing de la siguiente

manera.

a)

d)

En primer lugar, el atacante encuentra un sitio

web bien considerado que contiene una pgina que

es vulnerable a dicho ataque. El atacante crea una

URL especial que apunta a esta pgina web y

tambin inserta parte del contenido propio del

atacante en la pgina. Este contenido puede consistir

en un formulario que consulta a un usuario para

obtener credenciales (por ejemplo, contraseas,

nmeros de tarjetas de crdito, etc.) y devuelve esos

valores al atacante. El atacante enva esta URL a una

vctima desprevenida que hace clic en el enlace

asociado.

Ataques de reconfiguracin de sistema: Se

realizan mediante los cambios de configuracin del

computador. Una de ellas es modificar el nombre de

dominio, o tambin al instalar el proxy.

2.8.6.

SMISHING

En [12] nos habla sobre esta tcnica como un

mtodo que trata de embaucar a los usuarios, pero

esta vez a travs de mensajes de texto a mviles.

El primer caso se dio en China: un ciudadano

de Pekn, recibi un mensaje en su mvil

informndole que el banco le haba cargado la

compra de objetos valorados en ms de 2.000 euros.

El mensaje adjuntaba un nmero de telfono al que

llamar. Una vez hecho, una voz grabada le pidi los

datos de su cuenta. Horas despus la haban

vaciado. [12]

El resultado es que el usuario se ve envuelto en

una falsa sensacin de seguridad, ya que confa en el

sitio y, por tanto, confa en cualquier transaccin que

tenga con l, aunque en realidad est negociando

con un atacante.

Este phishing telefnico ya ha evolucionado

desde ese primer caso. En estos momentos, el

mensaje (SMS) que recibe la vctima le informa que

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

alguien le ha dado de alta en algn servicio de pago

para recibir, por ejemplo, determinados contenidos. Si

la vctima desea darse de baja, deber hacerlo a

travs de una web, en la cual una vez haya accedido,

se le instalar un software de captura de datos. [16]

informe sobre el nmero de ataques (Figura 2) en

enero de 2005 y diciembre de 2006.

Fuente: [12]

El problema de esta tcnica es que el envo de

SMS resulta relativamente caro, lo que limita las

posibilidades de actuacin de los delincuentes, si

bien es cierto que se han anunciado ya formas de

conseguir, a travs de malware, que sean otros los

que corran con estos costes, lo que sin duda puede

ser un indicio claro de su posible propagacin. [13]

2.8.7.

PHISHING BASADO EN DNS (PHARMING)

El pharming es el trmino dado a la alteracin

archivo hosts o sistema de nombres de dominio

(DNS) de phishing basado. Con un esquema de

pharming, los piratas informticos interfieren con los

archivos de acogida de una empresa o sistema de

nombres de dominio, de manera que los requisitos

para URLs o servicio de nombres devuelven una

direccin falsa y las comunicaciones subsiguientes se

dirigen a un sitio falso. El resultado: los usuarios

ignoran que el sitio web donde se encuentren

informacin secreta entrante es controlado por los

hackers y es, probablemente, ni siquiera en el mismo

pas que el sitio Web legtimo. [18] [19]

Como se puede observar en la ilustracin 4 va

creciendo los ataques. Segn [12], se debe al

desarrollo de herramientas orientadas a facilitar la

actividad de los delincuentes y el cambio de

motivacin de estos

Otro informe estadstico como se muestra en la

siguiente figura.

Ilustracin 6: TOP 10 de pases segn el nmero de

usuarios atacados

2.8.8.

Phishing de motor de bsqueda (Search

Engine Phishing)

Nuevamente ms que un tipo de phishing es,

en s mismo, uno de los ardides empleados por los

delincuentes para hacer que el usuario caiga en su

trampa. Los delincuentes crean pginas Web para

productos o servicios falsos, las introducen en los

ndices de los motores de bsqueda y esperan a que

los usuarios visiten las pginas para realizar compras

y, por tanto, proporcionen informacin confidencial o

directamente realicen transferencias bancarias.

Normalmente las falsas ofertas tienen condiciones

sensiblemente mejores a las ofrecidas por empresas

legtimas, con el objetivo de atraer al mximo nmero

de vctimas posible. [20]

Fuente: [21]

Se puede observar La proporcin de los usuarios

atacados en China durante el tercer trimestre del ao

2016 ascendi al 20,21%. Detrs de ella, con un

pequeo margen, le siguen Brasil (18,23%), Emiratos

rabes Unidos (11,07%) y Australia con (10,48%).,

En este mbito han tenido mucho xito los

fraudes en los que los phishers se han hecho pasar

por bancos que ofrecen tipos de inters muy

superiores a los ofrecidos por las entidades

financieras reales. Las vctimas encuentran estos

falsos bancos online a travs de buscadores y, ante

tal oferta, no dudan en abrir una nueva cuenta e

introducir sus datos bancarios para realizar una

transferencia. [20]

3. EL PANORAMA

DEL PHISHING.

Figura 7: Mapa del Phishing Tercer trimestre del

2016

INTERNACIONAL

Existe una industria sobre Anti-Phishing

reconocida a nivel mundial.

3.1. GRUPO ANTI- PHISHING

Fuente: [21]

Es llamando Anti-Phishing Working Group

-APWG, lo que hace es apoyar investigacin sobre

ataques de phishing, y otros delitos relacionados.

Midiendo los avances de estas estafas, se realiz un

Como se observa en la Figura, no vara tanto en

el ranking. Los puestos primero son ocupados por

6

Ilustracin 5: Nmeros de ataque Phishing

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

China, Brasil y Emiratos rabes, por otro lado, se

muestra pases asiticos, africanos y algunos

sudamericanos, se da esto por el bajo nivel de

desarrollo econmico.

Tambin se han aadido herramientas en las

pginas de internet que permite ver al usuario

imgenes secretas, si se visualizan quiere decir que

el sitio web no es autntico.

Las investigaciones indican que en el rea

financiera hay ms del 90% de ataques de Phishing,

mientras que, en los proveedores de servicios de

internet, venta minorista pasando los aos va

disminuyendo.

4. METODOLOGA

Para el desarrollo del presente artculo se llev

a cabo: Investigacin Bibliogrfica, aplicada en la

consulta en artculos publicados en internet, libros,

revistas cientficas y fuentes confiables para la

obtencin de informacin til, Investigacin Analtica,

ya que se describen las tcnicas de phishing

mediante el anlisis de datos estadsticos detallando

informacin de cada una de ellas y el anlisis

descriptivo pues se redacta informacin acerca de las

tcnicas de phishing, sus peligros y luego se analizan

los datos obtenidos.

Ilustracin 8: Distribucin por sectores del phishing

4.1. DEFINICIN DE INDICADORES

Analizar el proceso del phishing y sus diversas

tcnicas es de suma importancia para las empresas

ya que les permite implementar medidas de

seguridad, para los usuarios de aplicaciones web

debido a que les permite estar prevenidos ante un

ciberataque los desarrolladores al momento de la

programacin de aplicaciones implementar mdulos

de seguridad para controlar los diversos tipos de

ataques. Es por esto que cada tcnica se evaluara

con una lista de indicadores que a continuacin son

detallados.

Fuente: [21]

Podemos ver en la ilustracin sobre ataques

phishing en el tercer trimestre del ao 2016 el 55,90%

de ataques phishing van direccionados a aplicaciones

o sitios web orientados a las finanzas, ese porcentaje

se subdivide luego para las diversas aplicaciones en

el mercado que me permiten pago con un 11,55%,

tiendas online 12,21 y por ltimos el porcentaje ms

alto 27,13% las entidades bancarias. Ms del 50% de

los ataques van orientados a causar perjuicios en

sectores financieros.

Tabla 3: Indicadores de las tcnicas de Phishing

INDICADOR

Eficiencia

Efectividad

Riesgos

Amenazas

Vulnerabilidad

Complejidad Tecnolgica

Ilustracin 9: Denuncias sobre ataques Phishing

(2008-2013)

Fuente: Autores

600%

458%

400%

103%

Ao 2008

4.2. SELECCIN DEL REA DE ESTUDIO.

Para el anlisis de las tcnicas de Phishing en

aplicaciones que orientadas a las finanzas se ha

elegido como rea de estudio la poblacin

Latinoamericana, Considerando que el propsito

principal es de dar a conocer las diversas tcnicas de

phishing en el mercado de las aplicaciones web, su

incidencia en las organizaciones y sus clientes, as

como tambin las amenazas y riesgos que puede

traer cada una de estas.

200%

0%

Ao 2013

Fuente: [15]

Aqu podemos notar un incremento considerable

en denuncias sobre ataques phishing, con el pasar de

los aos ha ido aumentando, esto se puede deber a

la aparicin de nuevas tecnologas como aplicaciones

de mensajera instantnea.

3.2.

PRIORIDAD

2

2

1

1

2

1

4.3. LEVANTAMIENTO DE LA INFORMACIN

Una vez elegido y delimitado el permetro de

estudio, se procede a realizar un anlisis del material

disponible. En este caso la informacin se basa en

las tcnicas de phishing en aplicaciones web.

ANTI- PHISHING

Actualmente hay disponibles varios programas

informticos. El objetivo de las herramientas antiPhishing es identificar el contenido fraudulento en

correos electrnicos y sitios web.

Frente a la necesidad del anlisis de los datos se

procede al levantamiento de informacin fundamental

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

que nos permitir definir las cualidades de cada una

de estas tcnicas. La informacin recolectada se la

ha dividido en dos partes, de la siguiente manera:

En esta ilustracin, podemos notar el inters de

la poblacin latinoamericana sobre el Phishing en el

periodo 2004-2018, claramente denota una constante

aproximada del 50% de la poblacin desde el ao

2009 hasta la actualidad.

Estado actual del Phishing en la poblacin

Latinoamericana

Niveles de conocimiento y preocupacin

sobre el Phishing en Latinoamrica.

Estado Actual del Phishing y como lo

sobre llevan los usuarios.

Crecimiento del Phishing.

Anlisis de las tcnicas de Phishing

Eficiencia.

Efectividad

Riesgos

Amenazas

Vulnerabilidad

Complejidad Tecnolgica

6.2. COMO LOS USUARIOS SOBRE LLEVAN

EL PHISHING

El 22% de los usuarios en Latinoamrica han dejado

de usar la banca en lnea, y 10% han cambiado de

banco debido a incidentes de fraude.

Un impresionante 95% de los usuarios de

transacciones en lnea creen que su banco debe

implementar mayores y mejores soluciones de

seguridad, a fin de minimizar los riesgos por fraude.

5. MATERIALES Y MTODOS

Tambin es interesante anotar que el 89% espera un

monitoreo transaccional por parte de su entidad

financiera a fin de detectar actividad maliciosa.

Se llev a cabo una investigacin bibliogrfica,

analtica y descriptiva para la recopilacin de

informacin relevante acerca del Phishing y las

tcnicas ms perjudiciales en aplicaciones web

orientadas a las finanzas.

De forma similar, 69% de los usuarios manifiestan

estar dispuestos a adoptar soluciones adicionales de

seguridad, y solo el 7% las desaprueban.

Ilustracin 11: Disposicin a usar soluciones

adicionales de seguridad en Latinoamrica

6. RESULTADOS

6.1. NIVEL DE PREOCUPACIN SOBRE EL

PHISHING EN LATINOAMRICA.

Tabla 4: Preocupacin sobre el Phishing en Latinoamrica

Indicador

Baja

Porcentaje

12%

Media

16%

Alta

72%

TOTAL

100%

Fuente [22] [21] [23]

Fuente: [24] [22] [23]

En esta tabla podemos notar claramente sobre la

preocupacin de los Latinoamrica sobre Phishing,

72% manifiestan estar muy preocupados por la

privacidad de su informacin confidencial, Aqu

debemos considerar que los usuarios que no

conocen acerca de los ataques de Phishing y que no

poseen una solucin especfica para estos, se

encuentran en un riesgo constante cada vez que

usen aplicaciones web.

6.3. CRECIMIENTO EXPLOSIVO DEL PHISHING

Ilustracin 12: Valor promedio robado por Phishing en

Latinoamrica

Ilustracin 10: Inters sobre Phishing de la poblacin

latinoamericana (2004 - 2016)

Fuente: [22] [25]

Fuente: Google Trends

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

Al analizar a profundidad los fraudes que

ocurrieron en Latinoamrica los ltimos aos,

podemos concluir que 35% de estos sumaron ms de

$1000 USD. El promedio por incidente de phishing en

Latinoamrica fue la importante suma de $941 USD.

6.4. EFICIENCIA

PHISHING

DE

LAS

TCNICAS

T5

DE

T5

Con el fin de brindar la mayor claridad posible

en el anlisis y los resultados se opt por establecer

indicadores a cada uno de las tcnicas de phishing, y

el grado de medicin, de aqu en adelante se

utilizarn los indicadores determinados en lo

posterior:

T6

Tabla 5: Tcnicas de Phishing en aplicaciones web

orientadas a las Finanzas

T7

IND.

TCNICA DE PHISHING

T1

Phishing Tradicional

T2

Spear Phishing

T3

Phishing Redirector

T4

Phishing y CROSS-SITE SCRIPTING

T5

Phishing basado en software malicioso

T6

Smishing

T7

Phishing basado en DNS

T8

Phishing basado en motor de bsqueda.

Fuente: Autores

T8

6.4.2.

Grado de Evaluacin

Bajo

Medio

Alto

Tabla 7: Eficiencia de las Tcnicas de Phishing en

Aplicaciones Web orientadas a las finanzas

EFICIENCIA

T1

Su nivel de eficiencia puede llegar a ser

muy rpido ya que depender del

conocimiento por parte del atacante, al

ser la duplicidad de sitios web y robo de

informacin por medio de un formulario.

Al requerir un anlisis independiente y

constante de cada una de las vctimas,

puede tomar un mayor tiempo al

momento de la ejecucin del ataque.

Debido a que el nombre del servidor en el

enlace modificado es idntica a la del sitio

original, las vctimas no se percatan del

T2

T4

T2

T4

Descripcin de Eficiencia por Tcnica.

T1

T3

Fuente: Autores

6.4.1.

Grado de Eficiencia por tcnica

Tabla 8: Grado de Eficiencia por Tcnica

Tabla 6 Grado de Evaluacion de las Tecnicas de

Phishing

IND.

timo.

Al ser un proceso por medio del envo de

un correo de verificacin, es muy rpido

para el atacante, a diferencia del spear

phishing no se centra a unos pocos

objetivos, la limitacin puede ser el

proceso en la replicacin exacta de la

pgina web y la URL original.

Puede resultar ser muy efectivo si el

atacante aplica la ingeniera social de

manera que la vctima no sospeche nada

acerca del mensaje que est recibiendo y

mucho menos del archivo adjunto

Al ser por un medio mvil y gracias al uso

de distintas aplicaciones de mensajera

que requieren nicamente de una

conexin a internet se logra propagar de

una manera muy rpida.

Puede llegar a ser muy tardo, por el nivel

de conocimientos que requiere para llevar

a cabo la redireccin exitosa de la

vctima, est o no navegando a travs de

un proxy.

Al igual que otras tcnicas al basarse en

la creacin de productos o servicios falsos

no tomar demasiado tiempo realizarla, el

inconveniente que se produce es en la

espera de visitantes proporcionen su

informacin

Fuente: [18] [13] [16] [20] [17]

T5

T6

T7

T8

Fuente: [10] [12] [13] [16]

6.5. EFECTIVIDAD EN LAS TCNICAS DE

PHISHING.

6.5.1.

Descripcin de Efectividad por Tcnica.

Tabla 9: Efectividad de las Tcnicas de Phishing en

Aplicaciones Web orientadas a las finanzas

T

Efectividad

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

T1

Puede llegar a ser muy efectivo, ya que

es mnima la diferencia entre un sitio y

otro en cuanto a la interfaz. El

inconveniente se refleja en la definicin

de su URL.

Al analizar de manera profunda y

selectiva a las vctimas, adems de ser

un nmero especfico tiene una gran

posibilidad de acierto.

En esta variante de phishing existe un

porcentaje menor (en comparacin con

otras variantes) de vctimas que caen

debido a que no est dirigida hacia

alguien en especfico sino ms bien a

cualquier usuario.

Llega a ser muy efectivo ya que depende

del conocimiento de la vctima con

respecto al reconocimiento de pginas

web, la redireccin por medio de un

correo a una pgina con el ms mnimo

detalle de la original incluyendo su URL,

lo hace muy efectivo.

Es muy probable que un usuario

promedio sea vctima de este tipo de

ataques debido a que se centra en

software malicioso que puede ser incluido

en ya sea archivos adjuntos en un

mensaje o comnmente en la descarga

de un archivo legtimo que posiblemente

haya sido manipulado para incluir en s

malware o tambin en la visita de un sitio

web posiblemente infectado.

Generalmente no llegan a ser del todo

efectiva, ya que hoy en da son muy

fciles de reconocer estos tipos de falsos

mensajes.

Al verse involucrado directamente con la

redireccin por parte del servidor a la

pgina fraudulenta, llega a ser la ms

efectiva ya que la vctima no sabe que

visita un sitio falso e ingresa los datos.

No llega a ser la tcnica ms confiable

para los phishers ya que es muy notable

el fraude, sin embargo se puede aplicar

de una manera ms sencilla que otra.

Fuente: [10] [13] [16] [20]

T2

T4

T5

T5

T6

T7

T8

6.5.2.

T5

T6

T7

T8

T1

T2

T3

T4

6.6. VULNERABILIDADES EN LAS QUE SE

BASAN LAS TNICAS DE PHISHING.

6.6.1.

Descripcin de vulnerabilidad por

tcnica.

Tabla 11: Vulnerabilidad de las Tcnicas de Phishing

en Aplicaciones Web orientadas a las finanzas

T

Vulnerabilidad

T1

Desconocimiento de las herramientas

anti-phishing proporcionadas por las

aplicaciones de correo electrnico y de

extensiones externas para el navegador

para verificar la autenticidad de las

pginas web.

T2

Producto de una ardua investigacin los

correos tienden a ser lo ms parecido a

uno verdico, con lo cual afecta el

conocimiento para reconocer un correo

falso de uno verdadero, a pesar de que

los sistemas de mensajera clasifican

mensajes, no son totalmente efectivos.

T4

Falta de conocimiento por parte de los

usuarios del dominio de pginas web.

T5

Codificacin deficiente en las entradas y

salidas de la aplicacin web.

T5

Un factor que nos hace fciles vctimas de

esta variante del phishing es el

condicionamiento operante debido a que

como usuarios hacemos caso omiso a las

advertencias pues es la nica forma de

acceder a la informacin que nos interesa

a pesar del peligro.

T6

El factor ms relevante en esta tcnica es

la falta de reconocimiento de los

mensajes falsos, comnmente estos

mensajes se presentan de entidades

conocidas como bancos, empresas

mviles, etc.

T7

Como es comn pocas personas tienen

un conocimiento acerca de este tema, por

lo cual es mucho ms probable ser

vctima de esta tcnica, ya que el

desconocimiento de la identificacin de

una web falsa es el punto de partida en la

mayora de tcnicas.

T8

La falta de conocimiento en la

identificacin de pginas web falsas

produce una mayor vulnerabilidad hacia

nosotros.

Fuente: [10] [12] [13] [16] [20]

Tabla 10: Grado de Efectividad por Tcnica

A

Fuente: [13] [14] [16]

Grado de Efectividad por tcnica.

10

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

6.6.2.

Grado de vulnerabilidades necesarias

para el xito de la tcnica.

Tabla 12: Grado de vulnerabilidad por tcnica

.

T

T1

T2

T8

pgina falsa con lo cual a medida que

enviamos los datos, en atacante puede

realizar transacciones bancarias o

simplemente de informacin.

El ingresar a pginas desconocidas de

este tipo sin antes asegurarnos que sea

una pgina confiable y real, puede

ocasionar la transferencia de informacin.

Fuente: [18] [13] [16] [20]

6.7.2.

Grado de Riesgo por tcnica

T3

Tabla 12: Grado de Riesgo por Tcnica

T4

T5

T6

T7

T8

T1

T2

Fuente: [10] [16] [20]

6.7. RIESGOS EN LAS TCNICAS DE

PHISHING.

6.7.1.

T3

T4

T5

T6

T7

Descripcin de Riesgos por Tcnica.

T8

Tabla 11: Riesgos de las Tcnicas de Phishing en

Aplicaciones Web orientadas a las finanzas

T

Riesgo

T1

La costumbre de simplemente de cliquear

un enlace hacia una pgina permite a los

defraudadores mantener constante

vinculacin y control sobre las vctimas.

T2

Es probable que las cargas maliciosas se

produzcan al abrir un archivo adjunto o

activar un enlace incluido en un mensaje

de correo electrnico.

T3

Robo de las credenciales (por ejemplo,

contraseas, nmeros de tarjetas de

crdito, etc.).

T4

Robo de las credenciales (por ejemplo,

contraseas, nmeros de tarjetas de

crdito, etc.).

T5

Una vez que la computadora de la vctima

ha sido infectada es muy probable que

sus datos sean tomados por el atacante

de manera que ste pueda hacer lo que

quiera con ellos sin que la vctima pueda

darse cuenta.

T6

Posiblemente a diferencia de las dems

tcnicas es la de menor riesgo, sin

embargo si la vctima llega a responder el

mensaje, constantemente puede

disminuir su saldo o en un caso mayor

dar informacin como credenciales de

pago.

T7

Al re direccionar a una copia de la web

original, la vctima no identifica una

Fuente: [12] [13] [10] [16]

6.8. AMENAZAS EN LAS TCNICAS DE

PHISHING.

6.8.1.

Descripcin de Amenazas por Tcnica.

Tabla 13: Amenazas de las Tcnicas de Phishing en

Aplicaciones Web orientadas a las finanzas

T

Riesgo

T1

Robo de credenciales ingresadas en

formularios.

T2

Puede llevar a cabo la adquisicin de

diferente tipo de informacin, ya que los

correos pueden hacerse pasar desde

organizaciones hasta personas

individuales, sean desconocidas o de

confianza para la vctima.

T3

Re direccionamiento de pginas web.

T4

El atacante puede crear una URL especial

que apunta a esta pgina web y tambin

introduce algunas de contenidos propios

del atacante en la pgina.

T5

Es muy probable que la computadora de

la vctima forme parte de una botnet

facilitando el trabajo del cyber-delincuente

al esparcir de manera automtica

software malicioso.

T6

Puede llegar a realizar una constante

11

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

T7

T8

transaccin mnima del saldo actual de la

vctima al atacante, o si el mensaje vara

y requiere de informacin extra puede

llegar a toma informacin tanto personal

como laboral dependiendo de la vctima.

Puede afectar a todo tipo pgina, da

amplio contexto para el atacante con

conocimientos, con lo cual puede adquirir

desde informacin personal como

nombres y direcciones hasta informacin

confidencial como cuentas bancarias.

El phisher puede adquirir desde

informacin personal como nombres y

direcciones hasta informacin

confidencial como cuentas bancarias

Fuente: [18] [13] [16] [20]

6.8.2.

Grado de Amenazas por tcnica

Tabla 14: Grado de Amenazas por Tcnica

T

T1

T2

T3

T4

T5

T6

T7

T8

Fuente: [12] [13] [10] [16]

6.9. PHISHING SEGN LA COMPLEJIDAD

TECNOLGICA Y PARTICIPACIN DE LA

VCTIMA.

Un estudio de INCIBE (Instituto Nacional de

Ciberseguridad) [23] y el Articulo sobre Phishing

Attacks [16] podemos ver una clasificacin de las

tcnicas de phishing segn la participacin de la

vctima y la complejidad tecnolgica del ataque.

12

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

Ilustracin 13:Clasificacin del phishing segn la

participacin de la vctima y la complejidad

Phishing &

XSS

Se observa cmo la mayor parte de los casos

se encuentran en los cuadrantes que formaran la

diagonal secundaria del esquema, esto es, las

combinaciones inversas entre los dos factores

considerados y el punto intermedio tanto de

complejidad tecnolgica como de colaboracin del

Spear Phishing

estafado. Hay dos casos que se considera que se

aleja de esta pauta: el phishing de motor de

bsqueda y el Spear Phishing. En este caso, la

del usuario es relativamente alta.

Phishing deimplicacin

motor de bsqueda.

Phishing basado en software malicioso

6.10.

USO DE RECURSOS Y GRADO DE

PARTICIPACIN DE LA VCTIMA.

Pharming Ataque DNS.

Phishing tradicional

o engaoso.

Tabla 13;

Uso de correos

y grado de participacin de

la vctima.

Smishing

TCNICA

Envi de

Correos

Participaci

n de

Victimas.

Porcentaje

de

victimas

afectadas.

SI

BajoMedioAlto

Complejidad Tecnolgica

Phishing

Tradicional

NO

Spear

Phishing

Phishing

Redirector

Phishing &

Cross-site

Scripting

Phishing

Basado en

Software

Maliciosos

Smishing

Phishing

Basado en

DNS

Phishing

Basado en

Motor de

Bsqueda

Fuente: [12] [16] [6] [13]

BajoMedioAlto

6.11. TCNICAS

QUE

SIGNIFICAN

PROBABILIDAD DE RIESGO EN LA

INTEGRIDAD DE DATOS DE VICTIMAS

DE PHISHING.

Participacin de la victima

13

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

Ilustracin 14 Tcnicas con mas probabilidad de

afectar a la integridad de datos de las victimas.

entendimiento puede ser provocada por el desinters

de las personas y a esto se le suma la

desinformacin sobre la seguridad informtica.

Fuente: [12] [23]

Segn, revisin bibliogrfica y analtica, hemos

logrado determinar que cinco de las ocho tcnicas de

phishing tienen una calificacin DE ALTA

PROBABILIDAD de que funcione mientras que los

tres restantes tienen una calificacin media en cuanto

a efectividad. Ningunas de las tcnicas analizadas

tiene una calificacin baja. Por esta razn es fcil

deducir que sea cual sea la tcnica que se aplique

siempre habr la posibilidad de que por lo menos uno

de cada diez usuarios sean vctimas de phishing.

El resultado de las encuestas realizadas por el

INTECO (Instituto nacional de Tecnologas de la

Comunicacin) en el ao 2008 concluye que la

tcnica que mayor incidencia en la integridad de la

informacin de las victimas ya sea esta una entidad

bancaria o un usuario es la Tcnica de phishing

Tradicional y Cross-Site Scripting.

La complejidad que existe a la hora de aplicar

estas tcnicas es muy variada y va desde realizar

una simple copia de una pgina web oficial o de

confianza por las vctimas, hasta una modificacin en

los servicios de DNS, sin descartar la posibilidad de

que estas tcnicas se adapten a las nuevas

tecnologas que aparezcan en el futuro.

6.12. TCNICAS QUE GENERAN MAYOR

PERJUICIO

EN

LAS

ENTIDADES

FINANCIERAS.

Al analizar las tcnicas se determina que las

ms comn y ms perjudicial viene siendo la tcnica

de Phishing tradicional, sin embargo, otras tcnicas

como la que se basa en software malicioso puede

llegar a ser muy peligroso debido a que la vctima ni

siquiera se da cuenta de que ha sido infectado.

Al ser el Spear Phishing una tcnica que se basa

en el envi de correos electrnicos falsos, sin duda

es una de las ms perjudiciales para las entidades

que se dedican al rea de las finanzas, ya que

gracias a estos correos suplantan la identidad

bancaria desde sus aplicaciones, realizando copias

exactas de sus interfaces y haciendo creer a las

vctimas que es el sitio legtimo.

La investigacin sobre tcnicas de phishing sirve

de aporte al conocimiento ya existente, sin embargo,

servir tambin como referencia para futuros trabajos

orientados a la seguridad informtica.

8. CONCLUSIONES.

Ilustracin 15: Tcnicas que generan mayor perjuicio

en aplicaciones web orientadas a las finanzas

En base a los resultados obtenidos en la

investigacin se puede concluir que:

Al momento de navegar en la web es el punto ms

importante a tener en cuenta es no abrir enlaces

desconocidos o mensajes que lleguen de terceras

personas para evitar un ataque Phishing a una

organizacin, empresa o persona natural.

La mayora de las tcnicas descritas aqu se usan en

aplicaciones que estn orientadas a las fianzas, pero

a ms de ellas existen otras tcnicas que van

dirigidas a otro tipo de aplicaciones o sitios en

particular, siempre se debe tener en cuenta que el

mtodo ms comn te todas las tcnicas es el

phishing tradicional, mismo que podra adaptarse a

cualquier aplicacin.

Un porcentaje muy elevado de personas que

navegan a diario por la web o usan aplicaciones

orientadas a la misma para realizar compras,

gestionar cuentas bancarias, o hacer simples

transacciones monetarias desconocen del phishing y

sus diversas tcnicas, lo que los hace ms propensos

a ser vctimas de alguna de estas.

Fuente: Los autores

De acuerdo a la ilustracin 15 vemos que la

tcnica ms perjudicial es la de Phishing tradicional,

que se basa en suplantar la identidad de una

aplicacin web usando tcnicas de programacin con

tecnologas como CSS, HTML y JS combinadas con

la manipulacin de enlaces y distribuidos a travs de

un correo electrnico y mensajera instantnea.

7. DISCUSIN

Segn el anlisis de la informacin obtenida las

diferentes tcnicas de phishing aqu descritas son

normalmente

desconocidas,

esta

falta

de

14

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

[13] J. Milletary, Technical Trends in Phishing

Attacks, [En lnea]. Available:

http://resources.sei.cmu.edu/asset_files/WhiteP

aper/2005_019_001_50315.pdf.

[14] L. Z. -. UNAM, Spear phising, [En lnea].

Available:

https://securingthehuman.sans.org/newsletters/

ouch/issues/OUCH-201307_sp.pdf.

[15] Organizacion de los estados Americanos,

Symantec, Junio 2014. [En lnea]. Available:

https://www.symantec.com/content/es/mx/enterp

rise/other_resources/b-cyber-security-trendsreport-lamc.pdf.

[16] Z. Ramzan, Phishing Attacks, [En lnea].

Available:

http://ebooks.narotama.ac.id/files/Handbook

%20of%20Information%20and

%20Communication%20Security/Chapter

%2023%20%20Phishing%20Attacks%20and

%20Countermeasures.pdf.

[17] S. Aljawarneh, A Semantic Data Validation

Service for Web Applications, [En lnea].

Available: http://www.scielo.cl/scielo.php?

script=sci_arttext&pid=S071818762010000100005&lang=pt.

[18] S. H. Ben Adida, Fighting Phishing Attacks:,

[En lnea]. Available:

http://citeseerx.ist.psu.edu/viewdoc/download?

doi=10.1.1.111.5555&rep=rep1&type=pdf.

[19] N. Oxman, Estafas informticas a travs de

Internet::"phishing" y el "pharming", [En lnea].

Available: http://www.scielo.cl/scielo.php?

script=sci_arttext&pid=S071868512013000200007&lang=pt.

[20] P. L. Riveiros, Seguridad en Sistemas de

Informacin, 2008. [En lnea]. Available:

http://sabia.tic.udc.es/docencia/ssi/old/20072008/docs/trabajos/03%20%20Phishing/03%20-%20Phishing.pdf.

[21] M. V. N. D. Darya Gudkova, Kaspersky Lab,

[En lnea]. Available: https://securelist.lat/.

[22] APWG, Phishing Working Group Inc., [En

lnea]. Available: http://www.antiphishing.org/.

[23] INCIBE, Instituto Nacional de Ciberseguridad,

[En lnea]. Available: https://www.incibe.es/.

[24] F. &. Sullivan, Retos Clave Contra el Fraude

Electrnico en las Instituciones Financieras,

EASY SOLUTIONS, 2015.

[25] L. G. Gabaldn y W. Pereira, Usurpacin de

identidad y certificacin digital, [En lnea].

Available: http://www.redalyc.org/articulo.oa?

id=86819551008.

[26] A. Hernndez Yeja y J. Porven Rubier,

Procedimiento para la seguridad del proceso

de despliegue de aplicaciones web, [En lnea].

Available: http://www.redalyc.org/articulo.oa?

id=378345292004.

9. BIBLIOGRAFA.

[1]

I. L. Stats, Internet Live Stats - Internet

Usage, [En lnea]. Available:

http://www.internetlivestats.com/. [ltimo

acceso: 16 08 2016].

[2] S. L. Mora, Programacin en internet - Cliente

Web, Mxico: Club Universitario, 2010.

[3] E. Quesada, Servicios Web interoperables y

extensibles, [En lnea]. Available:

http://www.redalyc.org/articulo.oa?id=92230205.

[4] D. M. Niels Provos, The Ghost In The Browser

Analysis of Web-based Malware, [En lnea].

Available:

https://www.usenix.org/legacy/events/hotbots07/

tech/full_papers/provos/provos.pdf.

[5] P. M. Niels Provos, Google Technical Report

provos, [En lnea]. Available:

http://static.googleusercontent.com/media/resea

rch.google.com/es//archive/provos-2008a.pdf.

[6] M. V. Jose Fonseca, Testing and Comparing

Web Vulnerability Scanning Tools for SQL

Injection and XSS Attacks, [En lnea].

Available:

http://ieeexplore.ieee.org/document/4459684/.

[7] OWASP Foundation, 2007. [En lnea].

Available:

http://www.owasp.org/index.php/Top_10_2007.

[8] L. Olmedo Figueroa Delgado, Las finanzas

personales, [En lnea]. Available:

http://www.redalyc.org/articulo.oa?

id=20612980007.

[9] J. M. Prez-Iigo, Finanzas y Contabilidad,

[En lnea]. Available:

http://www.redalyc.org/articulo.oa?

id=29042408001.

[10] N. Oxman, Cybercrime Through Internet: on

the Accusation of "Phishing" and "Pharming",

[En lnea]. Available:

http://www.scielo.cl/scielo.php?

script=sci_arttext&pid=S071868512013000200007&lang=pt.

[11] TrustedBank, etapa.net, 2005. [En lnea].

Available:

http://www.etapa.net.ec/Portals/0/Productos

%20y%20Servicios/Phishing.pdf.

[12] Instituto Nacional de Tecnologas de la

Comunicacin, Inteco, Octubre 2007. [En

lnea]. Available:

http://www.osimga.gal/export/sites/osimga/gl/do

cumentos/d/ogsi/doc_ext/ambito_estatal/estudio

_sobre_usuarios_afectados_por_phishing_2007

.pdf.

15

Anlisis de las tcnicas de Phishing en aplicaciones web orientadas a las finanzas.

William Ayala, Cuesta Juan, Daniel Guaycha, Sarango Daro.

16

Vous aimerez peut-être aussi

- Pharming PDFDocument7 pagesPharming PDFJuanAlejMGPas encore d'évaluation

- Articulo Sobre Seguridad de Aplicaciones WebDocument11 pagesArticulo Sobre Seguridad de Aplicaciones Webdavid alexander delgado ballesterosPas encore d'évaluation

- Caso Vigilancia de Empleados en Las RedesDocument10 pagesCaso Vigilancia de Empleados en Las RedesVictor RieraPas encore d'évaluation

- Modelo Seguridad Aplicaciones WebDocument133 pagesModelo Seguridad Aplicaciones WebPedro Mardones100% (2)

- MVC Modelo Vista Controlador ÍndiceDocument68 pagesMVC Modelo Vista Controlador ÍndiceJose De La Cruz De La OPas encore d'évaluation

- Capitulo 1 CiberseguridadDocument3 pagesCapitulo 1 CiberseguridadNELLY BM100% (1)

- Cobit en La EmpresaDocument18 pagesCobit en La EmpresaeealvaPas encore d'évaluation

- Seguridad en Las Redes Sociales (Power Point)Document6 pagesSeguridad en Las Redes Sociales (Power Point)nicolerivera77Pas encore d'évaluation

- Implementacion de Una Infraestructura Active DirectoryDocument60 pagesImplementacion de Una Infraestructura Active DirectoryMaicol MuñozPas encore d'évaluation

- Vulnerabilidades de Seguridad en Aplicaciones WebDocument58 pagesVulnerabilidades de Seguridad en Aplicaciones WebFabio Orlando Moya CamachoPas encore d'évaluation

- Mapas GRDocument5 pagesMapas GROlga RoaPas encore d'évaluation

- Leonel Erlichman-Sobreexposición Personal en La RedDocument140 pagesLeonel Erlichman-Sobreexposición Personal en La RedJulio CastañoPas encore d'évaluation

- Ataques CibernéticosDocument4 pagesAtaques CibernéticosBrayan MejiaPas encore d'évaluation

- Alianzas EstratégicasDocument16 pagesAlianzas EstratégicasCristian KrosSPas encore d'évaluation

- Unidad 1 Seguridad en Aplicaciones WebDocument41 pagesUnidad 1 Seguridad en Aplicaciones WebLizzully Jácquez100% (1)

- Controles de Seguridad Informatica Aplicacion de Iso 27002Document95 pagesControles de Seguridad Informatica Aplicacion de Iso 27002JoseCarlosCastroYepezPas encore d'évaluation

- PP Ciberseguridad EcuadorDocument47 pagesPP Ciberseguridad EcuadorEdgar MendozaPas encore d'évaluation

- TICSDocument16 pagesTICSCusiPas encore d'évaluation

- Estandares de Seguridad InformaticaDocument3 pagesEstandares de Seguridad InformaticaShack_Quintero_488Pas encore d'évaluation

- Seguridad Informatica y Norma Iso 27000 Auditoria de SistemasDocument25 pagesSeguridad Informatica y Norma Iso 27000 Auditoria de SistemasMaría Helena RodríguezPas encore d'évaluation

- Configuración de SquidDocument9 pagesConfiguración de SquidMiguel A. AlvaPas encore d'évaluation

- Qué Es La Inyección SQLDocument7 pagesQué Es La Inyección SQLAyala MaravillaPas encore d'évaluation

- Linea de Investigacion Seguridad InformaticaDocument2 pagesLinea de Investigacion Seguridad Informaticadianitar1Pas encore d'évaluation

- Unidad 4 Seguridad InformáticaDocument11 pagesUnidad 4 Seguridad InformáticaGiovany Santana BuenañoPas encore d'évaluation

- Criptomonedas InformeDocument4 pagesCriptomonedas InformeHector Jesus Romero FernandezPas encore d'évaluation

- Dictamen PDFDocument11 pagesDictamen PDFSamy Aponte TorresPas encore d'évaluation

- Ingenieria Social Phishing y BaitingDocument10 pagesIngenieria Social Phishing y BaitingSiringuero UAPPas encore d'évaluation

- Tipos de VirusDocument7 pagesTipos de VirusSoto Colunga Ian EduardoPas encore d'évaluation

- Servicios WebDocument4 pagesServicios WebPorfirioChataRamirezPas encore d'évaluation

- Articulo - Bases de Datos Orientadas A ObjetosDocument4 pagesArticulo - Bases de Datos Orientadas A ObjetosRodri MaldonadoPas encore d'évaluation

- Coras y TrikeDocument7 pagesCoras y TrikeDougsr SernaPas encore d'évaluation

- Análisis de Las Paginas Web de Las Cadenas Hoteleras Med Playa y RiuDocument14 pagesAnálisis de Las Paginas Web de Las Cadenas Hoteleras Med Playa y Riulismaris zapataPas encore d'évaluation

- Reconocimiento o Footprinting - Edison - Porras.sierraDocument14 pagesReconocimiento o Footprinting - Edison - Porras.sierraEdinson PorrasPas encore d'évaluation

- Manual Practico Capacitacion GrailsDocument26 pagesManual Practico Capacitacion GrailsMilton AlvaradoPas encore d'évaluation

- AUDITORÍA InformaticaDocument50 pagesAUDITORÍA InformaticaRita DiazPas encore d'évaluation

- Escribiendo Código SeguroDocument12 pagesEscribiendo Código SeguroElba Vasquez AcuñaPas encore d'évaluation

- Metricas de MantenimientoDocument18 pagesMetricas de MantenimientoCesar Vladimir Rivera Millan0% (1)

- SPEIDocument19 pagesSPEIMarco Antonio MaresPas encore d'évaluation

- Aplicaciones RIADocument3 pagesAplicaciones RIAWilson Yandun TorresPas encore d'évaluation

- Workshop ASVS en El Proyecto de SemestreDocument3 pagesWorkshop ASVS en El Proyecto de Semestreharvey vargasPas encore d'évaluation

- 13 MVC IntroguiDocument36 pages13 MVC IntroguiArmando HerreraPas encore d'évaluation

- SSI-8-03 Devolución de ActivosDocument6 pagesSSI-8-03 Devolución de ActivosAnonymous 3C9hRoc6KPas encore d'évaluation

- Segmentación de CauceDocument37 pagesSegmentación de CauceAnibal MoralesPas encore d'évaluation

- Implementacion CNC LaserDocument14 pagesImplementacion CNC LaserVictor ArriagadaPas encore d'évaluation

- Analisis NessusDocument14 pagesAnalisis NessusJesus David ORTIZ GALEONPas encore d'évaluation

- HISTORIA DE LAS WEB 1 0 2 0 3 0 y 4 0Document9 pagesHISTORIA DE LAS WEB 1 0 2 0 3 0 y 4 0Ariane ebony Espinoza ApunalPas encore d'évaluation

- Qué Es La CiberseguridadDocument82 pagesQué Es La CiberseguridadFrans100% (2)

- Tipos de MetricasDocument10 pagesTipos de MetricasMilton Vargas Salto67% (3)

- Planteamiento Del ProyectoDocument79 pagesPlanteamiento Del ProyectoSamuel NmPas encore d'évaluation

- 01 Fundamentos de Bases de DatosDocument17 pages01 Fundamentos de Bases de DatosjuantaldoPas encore d'évaluation

- Identidad Digital (Modulo 1)Document52 pagesIdentidad Digital (Modulo 1)Cristiam Javier Osorio VanegasPas encore d'évaluation

- Delitos Informaticos en El Ecuador Durante La Ultima Decada - CoeDocument4 pagesDelitos Informaticos en El Ecuador Durante La Ultima Decada - CoeChristian Pazmiño100% (1)

- Paso6 Avance Propuesta Adriana VargasDocument13 pagesPaso6 Avance Propuesta Adriana Vargascarlos1028860277Pas encore d'évaluation

- Ensayo ArgumentativoDocument12 pagesEnsayo ArgumentativoRudy AriasPas encore d'évaluation

- Eje 4 PtogramacionDocument22 pagesEje 4 Ptogramacionorlando zambranoPas encore d'évaluation

- Anexo 3. Informe Final de Proyecto SEXTO - SEMESTREDocument14 pagesAnexo 3. Informe Final de Proyecto SEXTO - SEMESTREYanela BastidasPas encore d'évaluation

- Curiosidades Sobre Tecnologias WebDocument32 pagesCuriosidades Sobre Tecnologias WebinformatizadosPas encore d'évaluation

- TI030-CP-CO-Esp - v0 Limber Zambrano GarciaDocument7 pagesTI030-CP-CO-Esp - v0 Limber Zambrano GarciaLimber Zambrano GarciaPas encore d'évaluation

- Guia 2 - Desarrollo de Habilidades Digitales para Experiencias Seguras en LineaDocument12 pagesGuia 2 - Desarrollo de Habilidades Digitales para Experiencias Seguras en LineaAlexander Betancur SierraPas encore d'évaluation

- ACDB2-Michael ÑacatoDocument2 pagesACDB2-Michael ÑacatoÑacatoMichaelPas encore d'évaluation

- GimnaciaDocument3 pagesGimnaciaDanielGuaychaPas encore d'évaluation

- Computación y Sistemas DistribuidosDocument7 pagesComputación y Sistemas DistribuidosDanielGuaychaPas encore d'évaluation

- Quimica y Matematicas - RelaciónDocument4 pagesQuimica y Matematicas - RelaciónDanielGuaychaPas encore d'évaluation

- Informe Sobre Desarrollo Humano 2016Document286 pagesInforme Sobre Desarrollo Humano 2016Fernando LovehookPas encore d'évaluation

- Especificacion de Requerimientos de SoftwareDocument3 pagesEspecificacion de Requerimientos de SoftwareDanielGuaychaPas encore d'évaluation

- GimnaciaDocument3 pagesGimnaciaDanielGuaychaPas encore d'évaluation

- PoesiasDocument46 pagesPoesiasRamón Veliz BravoPas encore d'évaluation

- FlujoDocument45 pagesFlujoDanielGuaychaPas encore d'évaluation

- CAPÍTULO 1 - Opt PDFDocument13 pagesCAPÍTULO 1 - Opt PDFDanielGuaychaPas encore d'évaluation

- Conductores Eléctricos PDFDocument6 pagesConductores Eléctricos PDFargari19Pas encore d'évaluation

- FOlleto Lineal VillenaDocument58 pagesFOlleto Lineal VillenaJiménez Jiménez Tom82% (11)

- Planificación de La RedacciónDocument5 pagesPlanificación de La RedacciónDanielGuaychaPas encore d'évaluation

- Organizacion de Las EmresasDocument4 pagesOrganizacion de Las EmresasDanielGuaychaPas encore d'évaluation

- Efectos de Las DrogasDocument8 pagesEfectos de Las DrogasMark AnthoniPas encore d'évaluation

- Proyecto Final Programación 1Document25 pagesProyecto Final Programación 1DanielGuaychaPas encore d'évaluation

- Animales Costas - Sierra - OrienteDocument4 pagesAnimales Costas - Sierra - OrienteDanielGuaychaPas encore d'évaluation

- Efectos de Las DrogasDocument8 pagesEfectos de Las DrogasMark AnthoniPas encore d'évaluation

- Contabilidad General - Guillermo Gonzalez Saavedra PDFDocument0 pageContabilidad General - Guillermo Gonzalez Saavedra PDFChristian Gabriel Arguello Torres67% (3)

- Primeros Pasos Con Ubuntu 13.10Document155 pagesPrimeros Pasos Con Ubuntu 13.10AndPas encore d'évaluation

- Andrés Diego Espinel - Antes Del Combate - La Información Sobre El Enemigo y Su Execración Durante El Reino AntiguoDocument12 pagesAndrés Diego Espinel - Antes Del Combate - La Información Sobre El Enemigo y Su Execración Durante El Reino AntiguoFábio Amorim VieiraPas encore d'évaluation

- Sgsi 27001 2012 Guia Gap 1.0Document5 pagesSgsi 27001 2012 Guia Gap 1.0Miguel ArredondoPas encore d'évaluation

- Informe de Transmisor de Presion Resumido 2Document12 pagesInforme de Transmisor de Presion Resumido 2Brayan AngaritaPas encore d'évaluation

- Informe Plan de AccionDocument1 pageInforme Plan de AccionDanuil Pacheco pachecoPas encore d'évaluation

- Sample Exam Information Security Foundation Latin American SpanishDocument40 pagesSample Exam Information Security Foundation Latin American SpanishAbner Pichumán AniñirPas encore d'évaluation

- El Cibercrimen - Fenomenologia y - Miro Llinares, Fernando PDFDocument337 pagesEl Cibercrimen - Fenomenologia y - Miro Llinares, Fernando PDFdarkness5125100% (3)

- Trabajo Auditoria Muni HUACHODocument24 pagesTrabajo Auditoria Muni HUACHOKatty Ortecho TrujilloPas encore d'évaluation

- Resumen LECDIDocument5 pagesResumen LECDIMar RiveroPas encore d'évaluation

- F5 LTM Administering BIG-IP v11Document111 pagesF5 LTM Administering BIG-IP v11Anonymous bTeAFag100% (1)

- KILLUPDATEv 2Document2 pagesKILLUPDATEv 2María TapiaPas encore d'évaluation

- Planilla de Armados Redes SecundariasDocument18 pagesPlanilla de Armados Redes Secundariasfernando romero sotoPas encore d'évaluation

- Transmisor de Temperatura Hart Modelo 3144p de Rosemount DataDocument28 pagesTransmisor de Temperatura Hart Modelo 3144p de Rosemount DataDaniel Eduardo Pereira GarciaPas encore d'évaluation

- Objetivos de Un Sistema CCTVDocument3 pagesObjetivos de Un Sistema CCTVtheportuxPas encore d'évaluation

- Segundo Parcia - SO2Document2 pagesSegundo Parcia - SO2Sergio Driss Melèndez MartìnezPas encore d'évaluation

- Solicitud de Ingreso A TopografíaDocument4 pagesSolicitud de Ingreso A TopografíaAlejandro UñoPas encore d'évaluation

- Encriptar y Desencriptar Con PGPDocument19 pagesEncriptar y Desencriptar Con PGPkevin valdezPas encore d'évaluation

- Ejercicios01 Con PHP y MySQLDocument5 pagesEjercicios01 Con PHP y MySQLRuben LeonPas encore d'évaluation

- Acceso Aula Empresarial ColpatriaDocument31 pagesAcceso Aula Empresarial ColpatriaJorge Hernán Vásquez RestrepoPas encore d'évaluation

- Sistemas de Gestión de AccesosDocument15 pagesSistemas de Gestión de AccesosLucia Astrid Contreras PerezPas encore d'évaluation

- Ergonomia 2Document5 pagesErgonomia 2beatrizPas encore d'évaluation

- Notas DB400Document2 pagesNotas DB400smeaimePas encore d'évaluation

- FAQ FpiDocument25 pagesFAQ Fpiignacio2cabelloPas encore d'évaluation

- Curp JOSVINDocument1 pageCurp JOSVINRAFAELPas encore d'évaluation

- Presentación SealmailDocument20 pagesPresentación SealmailBrank RedesPas encore d'évaluation

- SISBEN - Consulta de ClasificaciónDocument2 pagesSISBEN - Consulta de ClasificaciónAlejandra Rodriguez ErazoPas encore d'évaluation

- E 2 Tabla 2 Efectos de La Corriente Eléctrica 1Document6 pagesE 2 Tabla 2 Efectos de La Corriente Eléctrica 1Carmen CastilloPas encore d'évaluation

- HMX Catalogos CerradurasDocument28 pagesHMX Catalogos Cerradurasm3x1c0Pas encore d'évaluation

- Hacking de Servidores WebDocument5 pagesHacking de Servidores WebYeisonEduardoPas encore d'évaluation

- IMS Service Provisioning (SPG2800) Operation and MaintenanceDocument183 pagesIMS Service Provisioning (SPG2800) Operation and Maintenanceddardon16100% (1)

- s120 s150 Lists Man 1218 es-ES PDFDocument3 344 pagess120 s150 Lists Man 1218 es-ES PDFRaul quispe quispePas encore d'évaluation