Académique Documents

Professionnel Documents

Culture Documents

Guía de Actividades y Rúbrica de Evaluación - Fase 2 - Diseño y Construcción

Transféré par

miki3541Titre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Guía de Actividades y Rúbrica de Evaluación - Fase 2 - Diseño y Construcción

Transféré par

miki3541Droits d'auteur :

Formats disponibles

Universidad Nacional Abierta y a Distancia

Vicerrectoría Académica y de Investigación

Formato guía de actividades y rúbrica de evaluación

1. Descripción general del curso

Escuela o Unidad Escuela de Ciencias Básicas, Tecnología e

Académica Ingeniería

Nivel de Especialización

formación

Campo de Formación disciplinar

Formación

Nombre del Fundamentos de Seguridad Informática

curso

Código del curso 233001

Tipo de curso Teórico Habilitable Si ☐ No ☒

Número de 2

créditos

2. Descripción de la actividad

Tipo de Número de

Individual ☒ Colaborativa ☐ 6

actividad: semanas

Momento de

Intermedia,

la Inicial ☐ ☒ Final ☐

unidad:

evaluación:

Peso evaluativo de la Entorno de entrega de actividad:

actividad: 175 Seguimiento y evaluación

Fecha de inicio de la

Fecha de cierre de la actividad:

actividad: 19 de febrero de

05 de abril de 2018

2018

Competencia a desarrollar:

El estudiante adquiere conocimientos acerca de procesos y uso de

herramientas criptográficas para resolver problemas de comunicación

en cualquier organización.

Temáticas a desarrollar:

Conceptos básicos de la seguridad informática y análisis y solución de

problemas básicos cotidianos de seguridad.

Pasos, fases o etapa de la estrategia de aprendizaje a

desarrollar

Fase 2. Diseño y construcción.

Paso 1: Para lograr realizar esta actividad el estudiante deberá leer

con atención el anexo 2 que se adjunta en el entorno de aprendizaje

colaborativo, Guía de actividades y rúbrica de evaluación - Fase 2 -

Diseño y construcción de esta guía para lograr enfocar de forma

correcta el desarrollo de la actividad.

El estudiante de forma individual deberá desarrollar la siguiente

actividad teniendo en cuenta los cuatro problemas planteados en el

anexo 2.

1. Listar los principales puertos y sus respectivos servicios asociados;

ejemplo: servidor de correo smtp escucha por el puerto 587, se deben

listar por lo menos 10 puertos y servicios.

2. Mencionar 6 certificaciones enfocadas a la seguridad informática, se

debe redactar: qué cualidades certifican, costo de la certificación.

3. Redactar la conceptualización de qué es una DMZ, sus

componentes, ¿cómo se organiza una DMZ? El estudiante deberá

generar un gráfico para describir la DMZ, no se aceptan gráficos

copiados de internet, al final del gráfico debe contener el nombre del

estudiante.

4. Determinar cuáles son los elementos informáticos más importantes

en una organización que cuenta con una Intranet y que el acceso se

proyecta a través de un DMZ, indique los elementos Hardware y

software que se deben configurar para generar una seguridad

adecuada en la organización, marcas de equipos, aproximación de

costos por equipo; con cada elemento que el estudiante seleccione lo

va a describir y a consultar su costo promedio en el mercado.

5. Escribir en 2 páginas un informe gerencial que debe plasmarse

como anexo en el artículo IEEE, donde solicite al director de una

organización X la asignación de presupuesto para implementar

seguridad informática en la empresa, la solicitud debe ser justificada

en base a los posibles ataques que se puedan presentar, describir los

elementos hardware y software con los que cuenta la organización en

el momento de realizar el informe, y presentar los beneficios que

pueden recibir al implementar este proyecto de seguridad informática.

6. Qué es una UTM? ¿Comente el por qué sería importante aplicar una

UTM a una organización, qué problema podría tener el aplicar una

UTM? ¿Cómo mitigaría el impacto negativo que trae consigo la UTM?

Anexe costos de una UTM.

7. Cada estudiante debe realizar un vídeo y subirlo a Youtube

teniendo en cuenta las temáticas de: virus informático, gusano,

bomba lógica, troyano; debe realizar diapositivas para hacer más

dinámico el vídeo, el estudiante al inicio debe presentarse, una vez lo

finalicen incorporan la URL del vídeo en el artículo IEEE a entregar, no

se admiten vídeos menores a 3 minutos, no se admiten vídeos con

sólo música de fondo, el estudiante debe hablar y salir en el vídeo.

8. Mencione los aspectos generales de la ley 1273 de 2009 delitos

informáticos en Colombia, ¿cuáles son los delitos más comunes en

Colombia? (No copiar la ley) deben redactar con sus palabras.

9. Describa qué es una honey net y una honey pot, qué diferencia hay

entre estas dos y cuál es su objetivo principal, debe generar gráficas

para lograr explicar lo solicitado.

10. Por qué exponer la computadora a un tercero puede poner en

peligro cualquier sistema de control de acceso? Según el enunciado

del anexo 1 se presenta un problema el cual tiene que ser analizado y

averiguar qué sucedió, exponer y capturar printscreen del proceso

que pudo ejecutar el atacante para visualizar la contraseña de gmail

en texto plano.

11. Describir cada paso que lo llevó a la solución del problema de las

contraseñas en gmail, ¿qué conocimientos requirió para ello? ¿Se

requiere de conocimientos avanzados en el tema?

Paso 2: Publicar por lo menos en 6 ocasiones acerca de las temáticas

expuestas en la guía integrada de actividades, esto es muy diferente a

los aportes.

Paso 3. Trabajo consolidado en formato .PDF haciendo uso de la

plantilla IEEE el cual se publica en el entorno de seguimiento y

evaluación, en el foro no se debe dar respuesta a los interrogantes

dado que es una actividad netamente individual.

Entorno de Conocimiento

• Consulta el material bibliográfico de la primera

unidad del curso.

Entorno de Aprendizaje Colaborativo

Entornos • Realiza aportes en el foro titulado “Unidad 1: Fase

para su 2 – Diseño y construcción”.

desarrollo

Entorno de Seguimiento y Evaluación

• El estudiante deberá hacer la entrega de la

actividad en el recurso titulado “Unidad 1: Entrega

Fase 2 – Diseño y construcción”.

Individuales:

Paso 1: Desarrollo a los 10 interrogantes articulados al

anexo 2 y la solución al problema expuesto.

Paso 2: Debate y por lo menos cinco publicaciones en el

foro colaborativo acerca de las preguntas y temas

Productos solicitados en la actividad.

a entregar

por el Paso 3: Publicar articulo IEEE en el entorno de

estudiante seguimiento y evaluación con las respuestas solicitadas

en los pasos 1 al 8 en formato .PDF.

Lineamientos generales del trabajo colaborativo para el

desarrollo de la actividad

Planeación

de

actividades

para el N/A

desarrollo

del trabajo

colaborativo

Es importante en términos de producción de los

entregables, generar dinámicas que definan las

acciones de cada integrante del grupo, para este fin

Roles a se presenta una estructura de roles, que determinan

desarrollar las responsabilidades en la entrega de los productos

por el que cada estudiante debe realizar.

estudiante

dentro del Se recomienda tener en cuenta, que trabajar

grupo colaborativamente tiene por objeto conducir a la

colaborativo obtención de metas comunes, por eso diseñar

actividades de este tipo se convierte en la base

fundamental para la construcción colaborativa de

conocimiento

Moderador: quien organiza parte del trabajo

consolidado y vigila que se cumplan las tareas

propuestas. Responsable de entregar el producto de

equipo.

Roles y

responsabili

Colaborador antifraude: encargado de organizar los

dades para

aportes en el documento a entregar. Revisa redacción

la

y ortografía además tendrá la misión de revisar que

producción

los aportes incluidos en el trabajo final no sean copy-

de

paste.

entregables

por los

Evaluador: es el crítico, revisa que los aportes que

estudiantes

se van haciendo correspondan con lo solicitado y esté

de acuerdo con lo estipulado en la rúbrica de

evaluación.

Investigador: lidera las consultas de material

bibliográfico y las propuestas de investigación.

Creativo: vigila el tiempo, aporta ideas y hace

preguntas para que los otros también aporten ideas.

El estilo IEEE que traduce “Institute of Electrical and

Electronics Engineers” es un sistema numérico de

citas el cual se orienta a la aplicación en áreas y/o

Uso de campos como: tecnologías, computacional,

referencias electrónica, robótica, ingeniería entre otras.

Pueden consultar todo acerca de esta norma en el

siguiente enlace: http://www.ieee.org/index.html

El acuerdo 029 del 13 de diciembre de 2013, artículo

99, se considera como faltas que atentan contra el

orden académico, entre otras, las siguientes: literal e)

“El plagiar, es decir, presentar como de su propia

autoría la totalidad o parte de una obra, trabajo,

documento o invención realizado por otra persona.

Implica también el uso de citas o referencias faltas, o

proponer citad donde no haya coincidencia entre ella

y la referencia” y liberal f) “El reproducir, o copiar con

Políticas de fines de lucro, materiales educativos o resultados de

plagio productos de investigación, que cuentan con derechos

intelectuales reservados para la Universidad.

Las sanciones académicas a las que se enfrentará el

estudiante son las siguientes:

a. En los casos de fraude académico demostrado

en el trabajo académico o evaluación respectiva, la

calificación que se impondrá será de cero punto cero

(0.0) sin perjuicio de la sanción disciplinaria

correspondiente.

3. Formato de Rubrica de evaluación

Formato rúbrica de evaluación

Actividad Actividad

Tipo de actividad: ☒ ☐

individual colaborativa

Momento de la Intermedia,

Inicial ☐ ☒ Final ☐

evaluación unidad

Aspectos Niveles de desempeño de la actividad individual

Puntaje

evaluados Valoración alta Valoración media Valoración baja

El estudiante El estudiante

El estudiante resuelve

resuelve de forma resuelve de forma

de forma correcta y

Paso 1. correcta y coherente correcta y coherente

coherente 10

Actividades los 11 interrogantes 9 interrogantes de

interrogantes de los

anexo 2, y expuestos en la los 11 interrogantes

11 interrogantes en la 90

desarrollo de actividad de la fase en la actividad de la

actividad de la fase 2

los 11 2 y articulado al fase 2 y articulado al

y articulado al

interrogantes problema del anexo problema del anexo

problema del anexo 2.

2. 2.

(Hasta 90 puntos) (Hasta 40 puntos) (Hasta 0 puntos)

El estudiante

genera debate El estudiante publica

teniendo en cuenta cuatro veces en el foro

las temáticas de la acerca de las

actividad individual temáticas de la El estudiante

Paso 2.

y publica en cinco actividad individual publica tan sólo en

Debate y 35

ocasiones diferentes y/o se encuentra tres ocasiones.

participación

en el foro; los copy-paste por lo

aportes de debate menos en una

son redacción del publicación.

estudiante.

(Hasta 35 puntos) (Hasta 12 puntos) (Hasta 0 puntos)

Publica su Publica su

Publica su documento

documento documento

individual final en el

Paso 3. individual final en el individual final en el

entorno de

Publicación y entorno de entorno de 10

seguimiento y

formato seguimiento y seguimiento y

evaluación, hace uso

evaluación haciendo evaluación, no hace

de la plantilla IEEE,

uso de la plantilla uso de la plantilla

IEEE y en formato pero el formato de IEEE y entrega en

.PDF. entrega es .DOCX. formato .DOCX.

(Hasta 10 puntos) (Hasta 5 puntos) (Hasta 0 puntos)

El documento El documento

El documento

individual tuvo un individual tuvo un

individual final tuvo

porcentaje mayor o porcentaje mayor o

un porcentaje del

igual al 11% de copy- igual al 15% de

Copy-paste 10% de copy-paste, 40

paste, y contenía las copy-paste, y

y contenía las citas

citas de forma contenía las citas de

de forma adecuada.

adecuada. forma adecuada.

(Hasta 40 puntos) (Hasta 10 puntos) (Hasta 0 puntos)

Calificación final 175

Vous aimerez peut-être aussi

- Ejemplo Formato Matriz Legal SSTDocument6 pagesEjemplo Formato Matriz Legal SSTBraulio Bellido50% (2)

- Ventajas y Desventajas de La Ciencia ForenseDocument3 pagesVentajas y Desventajas de La Ciencia ForenseMARIO SANCHEZ MIRANDA100% (1)

- Examen de CiscoDocument5 pagesExamen de CisconelsonPas encore d'évaluation

- Guía de Actividades y Rubrica de Evaluación - Fase 4 - Actividad FinalDocument9 pagesGuía de Actividades y Rubrica de Evaluación - Fase 4 - Actividad Finalmiki3541Pas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase 2 - Solución de Problemas para El Manejo de La Integridad y ConfidencialidadDocument7 pagesGuía de Actividades y Rúbrica de Evaluación - Fase 2 - Solución de Problemas para El Manejo de La Integridad y Confidencialidadmiki3541Pas encore d'évaluation

- Nokia I 240W ADocument16 pagesNokia I 240W Acmansang10Pas encore d'évaluation

- Guía para El Desarrollo Del Componente Práctico - Fase 4 - Realizar Actividad Práctica de Modelado de AmenazasDocument8 pagesGuía para El Desarrollo Del Componente Práctico - Fase 4 - Realizar Actividad Práctica de Modelado de Amenazasmiki3541Pas encore d'évaluation

- Nokia-G-240w-F ManualDocument15 pagesNokia-G-240w-F ManualSebastian AlvaradoPas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase 2 - Solución de Problemas para El Manejo de La Integridad y ConfidencialidadDocument7 pagesGuía de Actividades y Rúbrica de Evaluación - Fase 2 - Solución de Problemas para El Manejo de La Integridad y Confidencialidadmiki3541Pas encore d'évaluation

- Guía de Actividades y Rubrica de Evaluación - Fase 3 - Construcción - Controles Ataques Sistemas OperativosDocument10 pagesGuía de Actividades y Rubrica de Evaluación - Fase 3 - Construcción - Controles Ataques Sistemas Operativosmiki35410% (1)

- Guia de Actividades y Rubrica de Evaluacion-Paso 6. Dar Solucion Al Caso Planteado en El Trabajo FinalDocument11 pagesGuia de Actividades y Rubrica de Evaluacion-Paso 6. Dar Solucion Al Caso Planteado en El Trabajo Finalmiki3541Pas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase Final - Desarrollar Proyecto Final y SustentaciónDocument12 pagesGuía de Actividades y Rúbrica de Evaluación - Fase Final - Desarrollar Proyecto Final y SustentacióncalichechePas encore d'évaluation

- Guía para El Uso de Recursos Educativos - Simulador VirtualDocument9 pagesGuía para El Uso de Recursos Educativos - Simulador VirtualEstudiante UnadPas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase 5 - Presentar Un Informe Final Del Proceso RealizadoDocument5 pagesGuía de Actividades y Rúbrica de Evaluación - Fase 5 - Presentar Un Informe Final Del Proceso RealizadoDanilo CastroPas encore d'évaluation

- Guía Fase 2 - Reconocimiento Unidad 1Document5 pagesGuía Fase 2 - Reconocimiento Unidad 1Claudia Liliana Garcia FrancoPas encore d'évaluation

- Malla Curricular - Ingenieria de Telecomunicaciones Plan Antiguo - Febrero 2017Document2 pagesMalla Curricular - Ingenieria de Telecomunicaciones Plan Antiguo - Febrero 2017Paola AndreaPas encore d'évaluation

- Taller Aplicación Con AjustesDocument20 pagesTaller Aplicación Con Ajustesmiki3541Pas encore d'évaluation

- Actividad1 JulianMendozaDocument4 pagesActividad1 JulianMendozamiki3541Pas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase 2 - Aplicar Conceptos Sobre Aspectos Generales Sobre Líneas para Señales EléctricasDocument13 pagesGuía de Actividades y Rúbrica de Evaluación - Fase 2 - Aplicar Conceptos Sobre Aspectos Generales Sobre Líneas para Señales EléctricasJair Alexander Olivera RodriguezPas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase 3 - Identificar Los Diversos Tipos de Modulación DigitalDocument11 pagesGuía de Actividades y Rúbrica de Evaluación - Fase 3 - Identificar Los Diversos Tipos de Modulación DigitalCeSaR BeRmEoPas encore d'évaluation

- Guía Fase 2 - Reconocimiento Unidad 1Document5 pagesGuía Fase 2 - Reconocimiento Unidad 1Claudia Liliana Garcia FrancoPas encore d'évaluation

- Plantilla Fase 1Document9 pagesPlantilla Fase 1lacastroamPas encore d'évaluation

- Anexo 2. Conceptos Básicos de La Seguridad InformáticaDocument3 pagesAnexo 2. Conceptos Básicos de La Seguridad Informáticamiki3541Pas encore d'évaluation

- Asegúrese de Consultar La Versión Vigente de Este Formato enDocument2 pagesAsegúrese de Consultar La Versión Vigente de Este Formato enDuverlys GamezPas encore d'évaluation

- Plantilla Fase 1Document9 pagesPlantilla Fase 1lacastroamPas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase 5 - Realizar Trabajo Colaborativo 2Document8 pagesGuía de Actividades y Rúbrica de Evaluación - Fase 5 - Realizar Trabajo Colaborativo 2miki3541Pas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase 3 - Identificar Los Diversos Tipos de Modulación DigitalDocument11 pagesGuía de Actividades y Rúbrica de Evaluación - Fase 3 - Identificar Los Diversos Tipos de Modulación DigitalCeSaR BeRmEoPas encore d'évaluation

- Anexo 1. Introducción A La Seguridad InformáticaDocument1 pageAnexo 1. Introducción A La Seguridad Informáticamiki3541Pas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase 1 - PlanificaciónDocument8 pagesGuía de Actividades y Rúbrica de Evaluación - Fase 1 - Planificaciónmiki3541Pas encore d'évaluation

- Guía de Actividades y Rúbrica de Evaluación - Fase 3 - Realizar El Trabajo Colaborativo 1Document10 pagesGuía de Actividades y Rúbrica de Evaluación - Fase 3 - Realizar El Trabajo Colaborativo 1Martha RodriguezPas encore d'évaluation

- Guia de Actividades y Rubrica de Evaluacion-Paso 2. Dar Solución Al Caso Planteado en El Trabajo Colaborativo 1Document10 pagesGuia de Actividades y Rubrica de Evaluacion-Paso 2. Dar Solución Al Caso Planteado en El Trabajo Colaborativo 1miki3541Pas encore d'évaluation

- Guía de Actividades y Rubrica de Evaluación - Fase 2 - Planificación. Seguridad Sistemas OperativosDocument10 pagesGuía de Actividades y Rubrica de Evaluación - Fase 2 - Planificación. Seguridad Sistemas Operativosmiki3541Pas encore d'évaluation

- Logistica Del AlmacenDocument44 pagesLogistica Del Almacenjoseflores888100% (8)

- Unidad 4. Seguridad en REDESDocument64 pagesUnidad 4. Seguridad en REDESivam felipePas encore d'évaluation

- Requisitos Certificacion TAPA-FSRDocument11 pagesRequisitos Certificacion TAPA-FSRmarmolejotePas encore d'évaluation

- Informe Ecix Group Sanciones en RGPDDocument18 pagesInforme Ecix Group Sanciones en RGPDgeminis geminisPas encore d'évaluation

- IE-B.3.0-PF-02 V5 Obtencion Permiso FuncionamientoDocument45 pagesIE-B.3.0-PF-02 V5 Obtencion Permiso FuncionamientoMabel ArmasPas encore d'évaluation

- Acta de Entrega y Recepcion de CargoDocument4 pagesActa de Entrega y Recepcion de CargoWindor AndresPas encore d'évaluation

- Seguridad Perimetral en Redes IpDocument24 pagesSeguridad Perimetral en Redes IpRocio Balbin Lazo100% (1)

- Curp Hehe710612hhgrrm00Document1 pageCurp Hehe710612hhgrrm00PATRICIA HERNANDEZPas encore d'évaluation

- Curp Gagr880830mdfrrs06Document1 pageCurp Gagr880830mdfrrs06Oscar PalaciosPas encore d'évaluation

- Trabajo Final PilarDocument28 pagesTrabajo Final PilarJorge LuisPas encore d'évaluation

- Manual Protec Fire 5Document8 pagesManual Protec Fire 5Ricardo TitoPas encore d'évaluation

- Programa Cuenta Bancaria Internet Resolucion de La PruebaDocument2 pagesPrograma Cuenta Bancaria Internet Resolucion de La PruebaIsis MejiaPas encore d'évaluation

- ClavesDocument3 pagesClavesDavid Josué Fernández PascualPas encore d'évaluation

- Kick Off Jefes y Supervisores 26-3-18Document31 pagesKick Off Jefes y Supervisores 26-3-18omarPas encore d'évaluation

- CPC 100 User Manual ESPDocument76 pagesCPC 100 User Manual ESPNicolás Felipe Severino Donoso100% (1)

- Rejilla de Conceptos PDFDocument6 pagesRejilla de Conceptos PDFEmmanuel Rodriguez CastañedaPas encore d'évaluation

- Prácticas Tema 5Document5 pagesPrácticas Tema 5Sebastian Rubio GonzalezPas encore d'évaluation

- Elementos de Los Protocolos de TransporteDocument12 pagesElementos de Los Protocolos de TransporteMG DFPas encore d'évaluation

- Procedimiento Mantenimiento PreventivoDocument2 pagesProcedimiento Mantenimiento PreventivoAlex MurilloPas encore d'évaluation

- Introducción A DMVPNDocument7 pagesIntroducción A DMVPNJuan Carlos Diaz RojasPas encore d'évaluation

- Cuestionario de Entrada Curso Desarrollo Ciudadana DigitalDocument9 pagesCuestionario de Entrada Curso Desarrollo Ciudadana DigitalAbelNRuizPas encore d'évaluation

- Actividad 2.3.2.5 SmartLabDocument19 pagesActividad 2.3.2.5 SmartLabJorge Armando Santos TorresPas encore d'évaluation

- Plan de Contingencia Contra IncendiosDocument2 pagesPlan de Contingencia Contra Incendiossdasfuio100% (1)

- BT - 290920 - 42SW - Reset Mantenimiento - ROWEDocument4 pagesBT - 290920 - 42SW - Reset Mantenimiento - ROWEjorgePas encore d'évaluation

- Guías de Activación de Licencias Curso Inglés EEGG 202020Document14 pagesGuías de Activación de Licencias Curso Inglés EEGG 202020Denis Tavares100% (2)

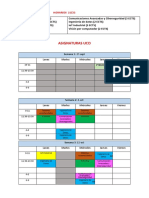

- Asignaturas Uco: HORARIOS 21/22Document6 pagesAsignaturas Uco: HORARIOS 21/22JoseAntonioMendezHerediaPas encore d'évaluation

- Follero de La Seguridad InformaticaDocument21 pagesFollero de La Seguridad InformaticaCAMILA ESPINAPas encore d'évaluation