Académique Documents

Professionnel Documents

Culture Documents

Practica 1 Listas de Control de Acceso I - 18

Transféré par

Luis Fernando Quispe MamaniTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Practica 1 Listas de Control de Acceso I - 18

Transféré par

Luis Fernando Quispe MamaniDroits d'auteur :

Formats disponibles

LISTAS DE CONTROL DE ACCESO

INGENIERÍA DE REDES III – ING. MARÍA ISABEL MAIDANA SALCEDO

__________________________________________________________________________________________________

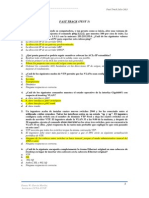

PRACTICA 1

LISTAS DE CONTROL DE ACCESO

1. ¿Qué es una ACL?

2. Realice una tabla donde se muestren las diferencias entre ACL estándar y extendidas.

3. ¿Qué significado tienen el “0” y el “1” en la wildcard?

4. ¿Cuáles de los siguientes son ejemplos de listas de acceso IP estándar?(subraye la respuesta)

a) access-list 125 permit host 10.10.10.10

b) access-list 5 deny 172.16.15.2 0.0.0.0

c) access-list 10 permit 172.16.15.2 255.255.0.0 125.10.20.0 255.255.255.0

d) access-list standard 10.10.10.102

e) Ninguna de las anteriores

5. ¿Qué tres afirmaciones son generalmente considerados como las mejores prácticas en la colocación de

las ACL? (Elija tres.) (subraye la respuesta)

a) Coloque las ACL extendidas cerca de la dirección IP de origen del tráfico.

b) Por cada ACL entrante colocada en una interfaz, debe existir un ACL saliente coincidente.

c) Coloque las ACL extendidas cerca de la dirección IP de destino del tráfico.

d) Coloque las ACL estándar cerca de la dirección IP de destino del tráfico.

e) Una ACL debe filtrar el tráfico no deseado antes de que viaje en un enlace con bajo ancho de

banda.

f) Coloque las ACL estándar cerca de la dirección IP de origen del tráfico.

6. ¿Qué rango de direcciones IPv4 cubre todas las direcciones IP que coinciden con el filtro de la ACL

especificada por 172.16.2.0 con wildcard 0.0.1.255?

a) 172.16.2.1 a 172.16.255.255

b) 172.16.2.1 a 172.16.3.254

c) 172.16.2.0 a 172.16.2.255

d) 172.16.2.0 a 172.16.3.255

7. ¿Cuál de los siguientes es un modo válido de referir solamente el nodo 172.16.15.95 en una lista de

acceso IP extendida? (elija dos respuestas) ?(subraye la respuesta)

a) 172.16.15.95 0.0.0.255

b) 172.16.15.95 0.0.0.0

c) any 172.16.15.95

d) host 172.16.15.95

e) 0.0.0.0 172.16.15.95

f) 172.16.15.95

g) ip any 172.16.15.95

8. ¿Cuál de las siguientes sentencias de ACL permitirá que sólo el tráfico http ingrese a la red

196.15.7.0/24? (subraye la respuesta)

a) access-list 110 permit tcp any 192.168.7.0 0.0.0.255 eq www

Ing. María Isabel Maidana Salcedo 1

LISTAS DE CONTROL DE ACCESO

INGENIERÍA DE REDES III – ING. MARÍA ISABEL MAIDANA SALCEDO

__________________________________________________________________________________________________

b) access-list 15 deny tcp any 192.16.7.0 0.0.0.255 eq www

c) access-list 110 permit 196.15.7.0 0.0.0.255 eq www

d) access-list 110 permit ip any 192.168.7.0 0.0.0.255 eq www

e) access-list 110 permit www any 192.168.7.0 0.0.0.255

f) access-list 110 permit tcp any 196.15.7.0 0.0.0.255 eq www

g) Ninguna de las anteriores

9. ¿Qué comando de Cisco IOS le permite visualizar el contenido completo de todas las listas de acceso

configuradas? (subraye la respuesta)

a) Router#show interfaces

b) Router>show ip interface

c) Router#show access-lists

d) Router>show all access-lists

e) Ninguna de las anteriores

10. Si usted debe denegar toda conexión telnet dirigida a la red 192.168.1.0 /24 ¿Cuál de los siguientes

comandos deberá utilizar? (subraye la respuesta)

a) access-list 120 deny tcp 192.168.1.0 255.255.255.0 any eq telnet

b) access-list 120 deny tcp 192.168.1.0 255.255.255.255 any eq telnet

c) access-list 120 deny tcp any 192.168.1.0 0.0.0.255 eq 23

d) access-list 120 deny 192.168.1.0 0.0.0.255 eq 23

e) Ninguna de las anteriores

11. Consulte la ilustración. ¿Qué comando se usaría en una ACL estándar a fin de permitir solamente

dispositivos en la red conectada a la interfaz G0/0 del R2 para acceder a las redes conectadas al R1?

a) access-list 1 permit 192.168.10.128 0.0.0.63

b) access-list 1 permit 192.168.10.96 0.0.0.31

c) access-list 1 permit 192.168.10.0 0.0.0.255

d) access-list 1 permit 192.168.10.0 0.0.0.63

Ing. María Isabel Maidana Salcedo 2

LISTAS DE CONTROL DE ACCESO

INGENIERÍA DE REDES III – ING. MARÍA ISABEL MAIDANA SALCEDO

__________________________________________________________________________________________________

12. Un administrador de red necesita para configurar una ACL estándar de modo que sólo la estación de

trabajo del administrador con la dirección IP 192.168.15.23 puede acceder a la terminal virtual del router

principal. ¿Qué dos comandos de configuración puede lograr la tarea? (Elija dos) (subraye la respuesta)

a) Router1 (config) # access-list 10 permit 192.168.15.23 255.255.255.0

b) Router1 (config) # access-list 10 permit 192.168.15.23 0.0.0.0

c) Router1 (config) # access-list 10 permit 192.168.15.23 0.0.0.255

d) Router1 (config) # access-list 10 permit 192.168.15.23 255.255.255.255

e) Router1 (config) # access-list 10 permit host 192.168.15.23

13. ¿Qué características son compartidas por las ACL estándar y extendidas? (Elija dos.) (subraye la

respuesta)

a) Ambas pueden ser creadas mediante el uso de un nombre o número descriptivo.

b) Ambas incluyen un deny implícito como instrucción final.

c) Ambas pueden permitir o denegar servicios específicos por número de puerto.

d) Ambos tipos de ACL pueden filtrar según el tipo de protocolo.

14. Consulte la ilustración. Se configuró una ACL en el R1 con la intención de denegar el tráfico de la subred

172.16.4.0/24 a la subred 172.16.3.0/24. Se debe permitir todo el resto del tráfico a la subred

172.16.3.0/24. Esta ACL estándar luego se aplicó en dirección saliente a la interfaz Fa0/0. ¿Qué

conclusión se puede extraer de esta configuración?

a) La ACL se debe aplicar a la interfaz FastEthernet 0/0 del R1 en dirección entrante para cumplir

con los requisitos.

b) Solo el tráfico de la subred 172.16.4.0/24 está bloqueado, y se permite el resto del tráfico.

c) La ACL se debe aplicar en dirección saliente a todas las interfaces del R1.

d) En este caso, se debe utilizar una ACL extendida

e) Todo el tráfico se bloqueará, no solo el tráfico de la subred 172.16.4.0/24.

Ing. María Isabel Maidana Salcedo 3

LISTAS DE CONTROL DE ACCESO

INGENIERÍA DE REDES III – ING. MARÍA ISABEL MAIDANA SALCEDO

__________________________________________________________________________________________________

15. Dado el siguiente diagrama lógico, cree listas de control de acceso estándar, extendidas y nombradas,

luego colóquelas en la ubicación correcta para satisfacer los siguientes requisitos:

ACL ESTANDAR ACL EXTENDIDA

ACL NOMBRADA ESTÁNDAR ACL NOMBRADA EXTENDIDA

a) (ACL9A)Bloquear el acceso de todo trafico originado en la subred 192.168.0.128 /27 dirigido a la

subred 192.168.10.0/24.

b) (ACL9B)Bloquear el acceso del host 192.168.30.10/27, a la subred 192.168.10.0/24.

c) (ACL9C)Bloquear todo tráfico generado desde la subred 192.168.10.0/24 destinado al host

192.168.0.130/27

d) (ACL9D)Realizar una ACL que no permita que el tráfico de Telnet se envíe desde la subred

192.168.30.0/27 al router R2

e) (ACL9E)Cree una lista de acceso para denegar sólo el tráfico de ping que vaya de la red

192.168.10.0/24 al host 192.168.30.10/27

192.168.0.128/27

.129

.130

10.1.1.0/30

10.2.2.0/30

.1 .1

192.168.10.0 /24 192.168.30.0 /27/27

.10 .10

Ing. María Isabel Maidana Salcedo 4

LISTAS DE CONTROL DE ACCESO

INGENIERÍA DE REDES III – ING. MARÍA ISABEL MAIDANA SALCEDO

__________________________________________________________________________________________________

16. Dado el siguiente diagrama lógico, cree listas de control de acceso estándar, extendidas y nombradas,

luego colóquelas en la ubicación correcta para satisfacer los siguientes requisitos:

ACL ESTANDAR ACL EXTENDIDA

ACL NOMBRADA ESTÁNDAR ACL NOMBRADA EXTENDIDA

a) (ACL10A) Impedir que todos los host de la subred 192.168.16.0/24, a excepción del host 192.168.16.10/24,

accedan a la subred 192.168.14.0/24.Permitir que los demás host, de otras subredes accedan a dicha subred.

b) (ACL10B) Realizar una ACL que no permita que el tráfico de Telnet se envíe desde la subred 192.168.17.0/24

a la subred 192.168.14.0/24

c) (ACL10D) Cree una lista de acceso para denegar sólo el tráfico de ping que vaya de la red 192.168.14.0/24 al

host 192.168.17.10/24

.10

.10

.10

Ing. María Isabel Maidana Salcedo 5

LISTAS DE CONTROL DE ACCESO

INGENIERÍA DE REDES III – ING. MARÍA ISABEL MAIDANA SALCEDO

__________________________________________________________________________________________________

17. Dado el siguiente diagrama lógico, cree listas de control de acceso estándar, extendidas y nombradas,

luego colóquelas en la ubicación correcta para satisfacer los siguientes requisitos:

ACL ESTANDAR ACL EXTENDIDA

ACL NOMBRADA ESTÁNDAR ACL NOMBRADA EXTENDIDA

a) Impedir que el tráfico originado desde la red 192.168.11.0/24, ubicada en un laboratorio de

estudiantes, acceda a la red local de R3 (192.168.30.0/24).

b) Impedir que el tráfico que se origina en cualquier dispositivo de la subred 192.168.10.0/24

acceda al servidor WEB/TFTP

c) Impedir el el tráfico de correo electrónico, navegación web, ping, TFTP y telnet originado en la

subred 192.168.30.0 /24 acceda a las subredes de R1.

Ing. María Isabel Maidana Salcedo 6

Vous aimerez peut-être aussi

- Redes ACLDocument3 pagesRedes ACLChris TomlinPas encore d'évaluation

- TP Preguntas ACL-Obligatorio - Grupo AzulDocument19 pagesTP Preguntas ACL-Obligatorio - Grupo AzulDaniel SerkinPas encore d'évaluation

- AclsDocument4 pagesAclsLuis OmarPas encore d'évaluation

- Ejercicios ACLDocument5 pagesEjercicios ACLkarraskitoPas encore d'évaluation

- Ejercicios de AclsDocument4 pagesEjercicios de Aclsanaserper0% (1)

- Solucionario Redes EmpresarialesDocument6 pagesSolucionario Redes EmpresarialesImpre VistoPas encore d'évaluation

- Configurar ACL para intervalo de IPDocument9 pagesConfigurar ACL para intervalo de IPluiscarlos_1987Pas encore d'évaluation

- Ejercicios AclDocument8 pagesEjercicios AcljonathanPas encore d'évaluation

- Examen 8Document9 pagesExamen 8Mau Jose Carlos100% (1)

- Configuración y Verificación de Acl EstándarDocument12 pagesConfiguración y Verificación de Acl EstándarsneiderPas encore d'évaluation

- Preguntas sobre ACLDocument2 pagesPreguntas sobre ACLJessica Soliz CatariPas encore d'évaluation

- Modulo 3-5 Examen de Seguridad de RedDocument13 pagesModulo 3-5 Examen de Seguridad de RedJhoan Francisco Diaz GutierrezPas encore d'évaluation

- Tarea 7 Maurilio QuijadaDocument30 pagesTarea 7 Maurilio QuijadaLEOS ALEJANDRO FRANCISCO JAVIER 8100% (1)

- Exam 8Document6 pagesExam 8mayu37100% (1)

- CCNA 4 V6 Capitulo 4Document9 pagesCCNA 4 V6 Capitulo 4Catherine ScarletPas encore d'évaluation

- ACL-ConfiguraciónDocument7 pagesACL-ConfiguraciónLuis Israel MoralesPas encore d'évaluation

- 5.2.7-Packet-Tracer - Configure-And-Modify-Standard-Ipv4-Acls - es-XLDocument10 pages5.2.7-Packet-Tracer - Configure-And-Modify-Standard-Ipv4-Acls - es-XLManu RamosPas encore d'évaluation

- Cisco CCNA 4 Capitulo 8Document8 pagesCisco CCNA 4 Capitulo 8Daniel Santana AguilarPas encore d'évaluation

- Config ACL IPv4 estándar y nombradasDocument21 pagesConfig ACL IPv4 estándar y nombradasNERO ALTERPas encore d'évaluation

- Config ACL IPv4 estándar R2 R3Document8 pagesConfig ACL IPv4 estándar R2 R3ANDRES FELIPE TOLOZA RESTREPO100% (1)

- 5.2.7 Packet Tracer - Configure and Modify Standard IPv4 ACLsDocument6 pages5.2.7 Packet Tracer - Configure and Modify Standard IPv4 ACLsChristian Jesus Ocrospoma Varela100% (1)

- Wildcard masks and access lists exercisesDocument3 pagesWildcard masks and access lists exercisesdinogualoPas encore d'évaluation

- 4.1.4-Packet-Tracer - Acl-Demonstration - es-XLDocument7 pages4.1.4-Packet-Tracer - Acl-Demonstration - es-XLmarcos marcosPas encore d'évaluation

- 9.2.1.10 Packet Tracer Configuring Standard ACLs InstructionsDocument4 pages9.2.1.10 Packet Tracer Configuring Standard ACLs InstructionsIvanov Torres Robles100% (1)

- Estudiar RedesDocument38 pagesEstudiar RedesALANYS DAYANA GUERRERO PERRAZOPas encore d'évaluation

- CCNA2 Lab 11 2 2b Es NewDocument13 pagesCCNA2 Lab 11 2 2b Es NewJL Vw ValenzuelaPas encore d'évaluation

- 4.1.4 Packet Tracer - Acl Demonstration - Es XLDocument3 pages4.1.4 Packet Tracer - Acl Demonstration - Es XLAlberto AlvaradoPas encore d'évaluation

- 9.2.1.10 Packet Tracer Configuring Standard ACLs Instructions IGDocument9 pages9.2.1.10 Packet Tracer Configuring Standard ACLs Instructions IGMilton SottoPas encore d'évaluation

- ACL - Listas de Acceso Extendidas Sencillas PDFDocument8 pagesACL - Listas de Acceso Extendidas Sencillas PDFJorge Antonio Ugarte SaiquitaPas encore d'évaluation

- Packet Tracer - ACL DemonstrationDocument4 pagesPacket Tracer - ACL DemonstrationyeahsloverPas encore d'évaluation

- 4.1.4 Packet Tracer - ACL Demonstration - ILMDocument4 pages4.1.4 Packet Tracer - ACL Demonstration - ILMCristian ChingalPas encore d'évaluation

- Laboratiorios AclDocument40 pagesLaboratiorios AclAndres Nuñez100% (1)

- Ccna JuanLuDocument41 pagesCcna JuanLuchivigokuPas encore d'évaluation

- Practico ACLDocument5 pagesPractico ACLEmmanuel AbschPas encore d'évaluation

- Configurar rutas IPv4/IPv6 estáticas y predeterminadasDocument4 pagesConfigurar rutas IPv4/IPv6 estáticas y predeterminadasSantiago de la EsperanzaPas encore d'évaluation

- Ejercicios ACLDocument4 pagesEjercicios ACLWilson FuentesPas encore d'évaluation

- DRSEnt Chapter 8Document6 pagesDRSEnt Chapter 8Landio RojasPas encore d'évaluation

- Tarea Configuración y Verificación de Las ACL EstándarDocument6 pagesTarea Configuración y Verificación de Las ACL EstándarJenkis PillpePas encore d'évaluation

- PDF RespuestasDocument41 pagesPDF RespuestaspabloPas encore d'évaluation

- Configuración y verificación de ACL estándarDocument6 pagesConfiguración y verificación de ACL estándarEliseo OrozcoPas encore d'évaluation

- Examen Cisco Online CCNA V4 Capitulo 5Document6 pagesExamen Cisco Online CCNA V4 Capitulo 5jdavidbbPas encore d'évaluation

- Preguntas TelematicaDocument22 pagesPreguntas TelematicaPepe Vinicio OlivarezPas encore d'évaluation

- Fast Track Julio 2013 TestDocument10 pagesFast Track Julio 2013 TestjlvivePas encore d'évaluation

- 5.2.7 Packet Tracer - Configure and Modify Standard IPv4 ACLs - ILMDocument12 pages5.2.7 Packet Tracer - Configure and Modify Standard IPv4 ACLs - ILMCristian ChingalPas encore d'évaluation

- CCNA CISCODocument14 pagesCCNA CISCOMono De Lite LCPas encore d'évaluation

- 6.4.3.3 Packet Tracer - Connect A Router To A LAN - Instructions PDFDocument5 pages6.4.3.3 Packet Tracer - Connect A Router To A LAN - Instructions PDFManuel FloresPas encore d'évaluation

- 9.2.1.10 Packet Tracer Configuring Standard ACLs InstructionsDocument4 pages9.2.1.10 Packet Tracer Configuring Standard ACLs InstructionsNeftalí Alvarado RosalesPas encore d'évaluation

- Practica 3 CCNA SecurityDocument5 pagesPractica 3 CCNA SecurityAlonsitho Cocker Español Godoy GarciaPas encore d'évaluation

- Examen Cisco 2 Final Parte 2Document7 pagesExamen Cisco 2 Final Parte 2eugenio87Pas encore d'évaluation

- CCNA 3 Examen Final V4Document6 pagesCCNA 3 Examen Final V4Victor CimaPas encore d'évaluation

- Actividad1 ACLDocument3 pagesActividad1 ACLDANIELA PEREZ REYESPas encore d'évaluation

- UF1879 - Equipos de interconexión y servicios de redD'EverandUF1879 - Equipos de interconexión y servicios de redPas encore d'évaluation

- Compilador C CCS y Simulador Proteus para Microcontroladores PICD'EverandCompilador C CCS y Simulador Proteus para Microcontroladores PICÉvaluation : 2.5 sur 5 étoiles2.5/5 (5)

- Programación gráfica para ingenierosD'EverandProgramación gráfica para ingenierosÉvaluation : 4.5 sur 5 étoiles4.5/5 (3)

- UF1875 - Gestión de recursos, servicios y de la red de comunicacionesD'EverandUF1875 - Gestión de recursos, servicios y de la red de comunicacionesPas encore d'évaluation

- Instalación y configuración del software de servidor web. IFCT0509D'EverandInstalación y configuración del software de servidor web. IFCT0509Pas encore d'évaluation

- Sistemas de control integrados en bienes de equipo y maquinaria industrial y elaboración de la documentación técnica. FMEE0208D'EverandSistemas de control integrados en bienes de equipo y maquinaria industrial y elaboración de la documentación técnica. FMEE0208Pas encore d'évaluation

- Administración de servicios web: Anatomía del internetD'EverandAdministración de servicios web: Anatomía del internetPas encore d'évaluation

- Industrial Ethernet: Protocolos para entornos industrialesDocument29 pagesIndustrial Ethernet: Protocolos para entornos industrialesKevin BravoPas encore d'évaluation

- Metrado Tacna TelecomunicacionesDocument3 pagesMetrado Tacna TelecomunicacionesYashira Cortez CisnerosPas encore d'évaluation

- Evaluación Cap 8Document13 pagesEvaluación Cap 8Carlos PadillaPas encore d'évaluation

- 7.2.4.9 Packet Tracer - Configuring IPv6 Addressing - ILMDocument21 pages7.2.4.9 Packet Tracer - Configuring IPv6 Addressing - ILMFabian ZambranoPas encore d'évaluation

- Configuración Del RouterDocument3 pagesConfiguración Del RouterlpiloPas encore d'évaluation

- Cuestionario Modelo Osi SolucionadoDocument11 pagesCuestionario Modelo Osi SolucionadoErick David Daleman AmayaPas encore d'évaluation

- MemoriaDocument127 pagesMemoriaAnibal Cacay TorresPas encore d'évaluation

- Completo ZeroshellDocument127 pagesCompleto ZeroshellIsrael Gonzalez0% (1)

- Investigación Segundo ParcialDocument8 pagesInvestigación Segundo Parcialmicky brujoPas encore d'évaluation

- AWS Vs Azure Vs GCP - Todos Los Servicios Cloud Frente A FrenteDocument46 pagesAWS Vs Azure Vs GCP - Todos Los Servicios Cloud Frente A FrenteJulio C. Ortiz MesiasPas encore d'évaluation

- Cisco Networking AcademyDocument7 pagesCisco Networking AcademyGustavo AlvarezPas encore d'évaluation

- Servidor Proxy SquidDocument16 pagesServidor Proxy SquidXavierbas1984Pas encore d'évaluation

- Web Server Vijeo DesignerDocument10 pagesWeb Server Vijeo Designershura_7538645Pas encore d'évaluation

- Trabajo de Investigacion DNSDocument4 pagesTrabajo de Investigacion DNSJulio César Columna SalamancaPas encore d'évaluation

- Topologías de RedesDocument4 pagesTopologías de RedesherymonPas encore d'évaluation

- Manual Instalação AXPOT V4.3.0Document10 pagesManual Instalação AXPOT V4.3.0gabrinandoPas encore d'évaluation

- Manual Rtn600Document31 pagesManual Rtn600Pedro Aldana QuintanaPas encore d'évaluation

- CAPITULO 3 Protocolos y Funcionalidad de La Capa de AplicaciónDocument32 pagesCAPITULO 3 Protocolos y Funcionalidad de La Capa de AplicaciónLORDRAMSES100% (2)

- Tcp/Ip: Capa de Acceso de Red (Network Access Layer)Document16 pagesTcp/Ip: Capa de Acceso de Red (Network Access Layer)Alexa EscobarPas encore d'évaluation

- eFACT Guia Integracio Per A Plataformes Privades Al Hub CASTDocument23 pageseFACT Guia Integracio Per A Plataformes Privades Al Hub CASTAldair Cruz QuiñonesPas encore d'évaluation

- SW Release Notes - HoneybeeM1 19.6.6172 - ESDocument15 pagesSW Release Notes - HoneybeeM1 19.6.6172 - ESJeffrey Ramirez GramberPas encore d'évaluation

- Omni PCXDocument983 pagesOmni PCXcedoma71Pas encore d'évaluation

- Practica de WiresharkDocument11 pagesPractica de WiresharkseiryuPas encore d'évaluation

- DHCP Consulta Documental Amgel Osiel Mondragon Trujillo 3° A - 084609Document3 pagesDHCP Consulta Documental Amgel Osiel Mondragon Trujillo 3° A - 084609Ángel Osiel Mondragón TrujilloPas encore d'évaluation

- SMR RL UT7 PACKET TRACER 1 - Rutas - Estaticas - DefectoDocument9 pagesSMR RL UT7 PACKET TRACER 1 - Rutas - Estaticas - DefectojosePas encore d'évaluation

- Exp03 - 3com - CREEAR VLAN EN 3COMDocument21 pagesExp03 - 3com - CREEAR VLAN EN 3COMVladimir AcerosPas encore d'évaluation

- Configurar WAN y LAN para Conectarse A Internet Desde El ServidorDocument10 pagesConfigurar WAN y LAN para Conectarse A Internet Desde El ServidorPatton Garcia RevecoPas encore d'évaluation

- IEE803 Practica10Document5 pagesIEE803 Practica10DaniloPilacuánPas encore d'évaluation

- Guía Rápida de Configuración Modem - V3Document16 pagesGuía Rápida de Configuración Modem - V3Whalther Cesar Bergman MirandaPas encore d'évaluation

- Paso6 - Mirian Ortiz - Tematica4 - PreConsolidado - TablasDocument107 pagesPaso6 - Mirian Ortiz - Tematica4 - PreConsolidado - Tablasjonathan andres rincon ruiz100% (1)