Académique Documents

Professionnel Documents

Culture Documents

Actividad 1 - Fundamentos de Seguridad Informatica

Transféré par

Cere Maestre0 évaluation0% ont trouvé ce document utile (0 vote)

141 vues4 pagesSeguridad Informatica

Copyright

© © All Rights Reserved

Formats disponibles

DOCX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentSeguridad Informatica

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

141 vues4 pagesActividad 1 - Fundamentos de Seguridad Informatica

Transféré par

Cere MaestreSeguridad Informatica

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 4

Fundamentos de Seguridad Informática

Cerelis Maestre Batista

Universidad Popular del Cesar

Valledupar, Colombia

cerelismaestre@gmail.com

Resumen A. Seguridad Informática

En este artículo podremos encontrar los términos Es una rama de la seguridad de la información que trata

utilizados en la Seguridad Informática, tales como que es de proteger la información que utiliza una

la seguridad informática, que es la seguridad de la infraestructura informática y de telecomunicaciones

información que diferencia existe entre los dos. para ser almacenada o trasmitida. [1] Podemos

Adicionalmente conocimientos que requiere tener un distinguir los siguientes tipos:

Chief Security Officer, Certificaciones enfocadas a la En función de lo que se quiere proteger:

seguridad informática, que es una DMZ, elementos más Seguridad física: se asocia a la protección física del

importantes de una organización. sistema ante amenazas como inundaciones,

incendios, robos, etc.

PALABRAS CLAVES: Seguridad, virtualizar, DMZ, Seguridad Lógica: Mecanismo que protegen la parte

criptografía. lógica de un sistema informático (datos, aplicaciones

y sistemas operativos). Uno de los medios más

Abstract utilizados en la criptografía.

In this article we can find the terms used in Computer En función del momento en que tiene lugar la

Security, such as what is computer security, which is the protección:

security of information that differentiates between the Seguridad activa: se encarga de prevenir, detectar y

two. Additionally knowledge that requires having a evitar cualquier incidente en los sistemas

Chief Security Officer, Certifications focused on informáticos antes de que se produzca (medidas

computer security, which is a DMZ, most important preventivas). Por ejemplo, utilización de

elements of an organization. contraseñas.

Seguridad pasiva: comprende todas aquellas técnicas

KEYWORDS: Security, virtualize, DMZ, o procedimientos necesarios para minimizar las

cryptography. consecuencias de un incidente de seguridad (medidas

correctoras). Por ejemplo, las copias de seguridad.

I. INTRODUCCIÓN B. Seguridad de la Información

Se conoce por seguridad informática a aquellas normas, Es el conjunto de medidas y procedimientos, tanto

herramientas y procedimientos que nos garantizan la humanos como técnicos, que permiten proteger la

integridad, confidencialidad y disponibilidad de la integridad, confidencialidad y disponibilidad de la

información almacenada en un sistema, impidiendo así el información:

manifiesto de entes desconocidos con intenciones de

extracción ilegal de información. Integridad: certificando que tanto la información

como sus métodos de proceso son exactos y

Es de vital importancia impedir el acceso no autorizado completos.

a una red informática, de lo contrario esto ocasionaría en Confidencialidad: asegurando que únicamente

el peor de los casos un problema de gran magnitud. pueden acceder a la información y modificarla los

Una de las consecuencias más relevante en el acometido, usuarios autorizados.

es la perdida de datos. El no estar al tanto de las copias

Disponibilidad: permitiendo que la información esté

de seguridad ocasiona muchos dolores de cabeza y en los

disponible cuando los usuarios la necesiten.

peores casos aun teniendo una copia de seguridad, existe

Este concepto es bastante amplio ya que toma medidas

la posibilidad de no recuperar la información completa.

de seguridad que afectan a la información

El presente artículo representa de manera puntual las independientemente del tipo de esta, en donde se

bases necesarias para satisfacer la comprensión de los almacene y de donde provenga y se transmita, etc.

conocimientos impartidos.

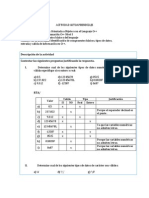

C. Diferencia que existe entre las dos

II. Redactar ¿qué es la seguridad informática? ¿qué es

seguridad de la información? ¿qué diferencia existe

Seguridad Seguridad de la

entre las dos? Informática Información

Protege la información Protege la integridad, personas que no son miembros pueden aprovechar

que utiliza una confidencialidad y también este descuento, al convertirse en

infraestructura disponibilidad de la miembros de ISACA en el mismo momento que

informática. información. se inscriben. [4]

3. Profesional Certificado de Sistemas de

III. Determinar y describir cada uno de los Información de Seguridad (CISSP) por ISC2.

conocimientos que requiere tener un Chief La certificación CISSP es un estándar reconocido

Security Officer. a nivel mundial que confirma el conocimiento de

El CISO (Chief Information Security Officer) es el un individuo en el campo de la seguridad de la

director de seguridad de la información, es quien se información. Estos profesionales definen la

encarga de alinear la seguridad de la información con arquitectura, el diseño, la gestión y / o controles

los objetivos del negocio, la cual es su función que garantizan la seguridad de entornos

principal. De esta forma se garantiza en todo momento empresariales. [3]

que la información de la empresa está protegida 4. Profesional de la Seguridad Inalámbrica

adecuadamente. Certificado (CWSP) por Certified Wireless

El CISO es básicamente un rol desempeñado a nivel Network Professional (CWNP).

ejecutivo. Las responsabilidades para el rol de CISO La certificación CWSP asegura que se tienen las

son las siguientes: capacidades para proteger las redes empresariales

Generar e implantar políticas de seguridad de la Wi-Fi de los hackers, sin importar qué modelos o

información. marcas se implanten el a organización.

Garantizar la seguridad y privacidad de los datos. 5. CompTIA Security +.

Supervisar la administración del control de acceso a Es una certificación internacional de un proveedor

la información. neutral que demuestra la competencia en la

Supervisar el cumplimiento normativo de la seguridad de la red, el cumplimiento y seguridad

seguridad de la información. operativa, amenazas y vulnerabilidades,

Responsable del equipo de respuesta ante incidentes aplicaciones, seguridad del host y los datos,

de seguridad de la información de la organización. control de acceso y gestión de la identidad y de la

Supervisar la arquitectura de seguridad de la criptografía.

información de la empresa. [2] 6. Todos los cursos de Certificación Global

Information Assurance (GIAC)

IV. Mencionar 6 certificaciones enfocadas a la

seguridad informática, se debe redactar: qué V. Redactar la conceptualización de qué es una

cualidades certifican, costo de la certificación. DMZ, sus componentes, ¿cómo se organiza una

DMZ? El estudiante deberá generar un gráfico

1. Certified Ethical Hacker por EC-Council para describir la DMZ, no se aceptan gráficos

CEH ofrece un amplio programa de hacking ético copiados de internet, al final del gráfico debe

y de formación de seguridad en redes para cumplir contener el nombre del estudiante.

con los más altos estándares para profesionales.

En cada pack se ofrecen las últimas herramientas Una DMZ o Zona Desmilitarizada. Una zona

y exploits descubiertos en la comunidad desmilitarizada (DMZ) o una red perimetral es una red

underground. El valor del curso oficial no siempre local que está situada entre la red interna de una

es el mismo, puede variar entre US$ 1000.00 – organización y una red externa, generalmente internet.

US$ 1,800.00 dólares. [3] El objetivo de una DMZ es que las conexiones desde la

2. Gerente Certificado de Seguridad de la red interna y la externa a la DMZ estén permitidas,

información (CISM) por ISACA mientras que las conexiones desde la DMZ sólo se

La certificación CISM está enfocada en la gestión, permitan a la red externa, es decir: los equipos locales

promueve prácticas internacionales de seguridad (host) en la DMZ no pueden conectar con la red interna.

y acredita personas que administran, diseñan, Una configuración DMZ usa dos cortafuegos, donde la

supervisan y evalúan la seguridad de la DMZ se sitúa en medio y se conecta a ambos

información de una empresa. Esta certificación es cortafuegos, uno conectado a la red interna y el otro a la

dirigida específicamente a profesionales red externa.

experimentados en la Seguridad de la

Información.

Importe Inscripción examen (precios en USD,

inscripción Online) Socios 575, No Socios 760.

Se recomienda inscribirse en línea a través del

sitio web de ISACA. Los candidatos que se

inscriban por internet ahorraran USD 75. Las

Citrix XenServer Free Edition: Está basado en

software open source. Normalmente lo usan pequeñas

y medianas empresas a parte de particulares. Algunas

de sus principales características son:

Virtualización de hardware asistido.

Migración en caliente.

Informes de rendimiento.

Almacenamiento fino.

Capacidad de realizar snapshots.

Xen Hypervisor: Es un proyecto open source, que al

paso del tiempo ha sido utilizado por las empresas poco

a poco, se encuentra en un constante crecimiento.

Microsoft Hyper-V Server: SU sistema funciona bajo

VI. ¿Qué es virtualizar? ¿Qué ventajas y desventajas licencia y poco a poco va mejorando. Es capaz de

tienen estos sistemas? Mencione sistemas de virtualizar los sistemas de Microsoft y las

virtualización. El estudiante debe descargar e distribuciones de Linux más comunes como es Ubuntu,

instalar virtualBox. Suse, RedHat, CentOs y Fedora. Los usuarios que más

lo utilizan son las pequeñas y medianas empresas.

Es el proceso de crear una representación basada en Proxmox: Es un softwareopen source lo que signica

software, en lugar de una física. Esta se puede aplicar a que es gratuito. Tiene una versión de pago, en la que se

servidores, aplicaciones, almacenamiento y redes, y es la proporciona soporte a las empresas. Es también uno de

manera más factible de reducir los costos y aumentar así los más utilizados, y tiene un rendimiento excepcional

en funcionamiento y la agilidad de los negocios de capaz de exprimir el hardware al máximo.

cualquier tamaño. Cada máquina virtual interactúa

indemnemente con otros dispositivos, aplicaciones, datos VII. CONCLUSIÓN

y usuarios. Para nadie es un secreto que el mundo va evolucionando

gradualmente y no solo las cosas buenas evolucionan,

Ventajas: pero al respecto de la seguridad informática y los

Diferentes maquinas pueden ejecutar diferentes incidentes recientes que sufre, deja una gran abertura de

S.O y múltiples aplicaciones simultáneamente, posibilidades negativas, esto ocurre por la falta de

todo usando un solo equipo físico. conocimiento que esta práctica conlleva, he de impartir

Al disminuir el número de servidores acciones eficaces, concientizar a cerca de las capacidades

existentes eso impacta de tal manera que hace y el aprendizaje de cada experiencia, además es necesario

una reducción directa de los costos de mantener un estado de alerta y correctas actualizaciones.

mantenimiento de hardware.

Disminuye el número de servidores físicos. REFERENCIAS

Se aumenta la eficiencia de la utilización del

espacio en su centro de datos, así como reducir

el coste de propiedad. [ R. M. R. S. a. D. J. R. Gema Escrivá Gascó,

Desventajas:

Aumento de los costos iniciales

1 Seguridad informática, Macmillan Iberia,

Necesidad de aprender a manejar el nuevo ] S.A., 2013-01-01.

entorno virtual.

Menor rendimiento [5] [ INCIBE, «Instituto Nacional de

Los 5 principales sistemas de virtualización más 2 Ciberseguridad de España, SA,» 30 11

populares para la virtualización de sistemas operativos

son los siguientes: ] 2016. [En línea]. Available:

WMware vSphere Enterprise: requiere licencia https://www.incibe.es/protege-tu-

para su uso y sis principales características son: empresa/blog/ceo-ciso-cio-roles-

Virtualización completa.

ciberseguridad. [Último acceso: 01 03

Virtualización de hardware asistido.

Migraciones en caliente.

2018].

Control de energía.

Alertas en tiempo real.

Almacenamiento fino.

Restauración de backup de las MV.

[ V. Motos, «Hack Players,» 17 12 2013. [En

3 línea]. Available:

] http://www.hackplayers.com/2013/12/pr

incipales-certificaciones-seguridad-

hacking.html. [Último acceso: 01 03

2018].

[ ISACA, «ISACA,» [En línea]. Available:

4 http://www.isaca.org/chapters7/Madrid/

] Certification/Pages/Page2.aspx. [Último

acceso: 01 03 2018].

[ Ruben, «RCG comunicaciones,» [En línea].

5 Available: http://rcg-

] comunicaciones.com/ventajas-e-

inconvenientes-la-virtualizacion/.

[ J. C. Santos, Seguridad informática,

6 Madrid, España: RA-MA Editorial, 2014-

] 01-01.

Vous aimerez peut-être aussi

- De Demeijdi 2301 M23 002Document8 pagesDe Demeijdi 2301 M23 002jose martinPas encore d'évaluation

- Examen Final Derecho InformaticoDocument7 pagesExamen Final Derecho InformaticoPedro TorresPas encore d'évaluation

- M21 Jdi U2 S7 BRLCDocument13 pagesM21 Jdi U2 S7 BRLCbrisa loera100% (1)

- Módulo 21: Campos de Formación y Acción Jurídica: Derecho InformáticoDocument17 pagesMódulo 21: Campos de Formación y Acción Jurídica: Derecho InformáticoBrenda Angelica MolinaPas encore d'évaluation

- M23 Di U1 S3 CamfDocument9 pagesM23 Di U1 S3 CamfCECILIA HERNANDEZPas encore d'évaluation

- M21 Jdi U1 S3 AdaeDocument8 pagesM21 Jdi U1 S3 AdaeAdrian EstevezPas encore d'évaluation

- M21 Jdi U2 S7 VMRLDocument9 pagesM21 Jdi U2 S7 VMRLvictor rodriguezPas encore d'évaluation

- Modulo 23: Metodologías Específicas de Intervención: Universidad Abierta y A Distancia de MéxicoDocument10 pagesModulo 23: Metodologías Específicas de Intervención: Universidad Abierta y A Distancia de MéxicoSpartacus RuvalcabaPas encore d'évaluation

- JurimetríaDocument8 pagesJurimetríaUlises Neri100% (1)

- M22 U1 S1 DezbDocument17 pagesM22 U1 S1 DezbDeva GZBPas encore d'évaluation

- Introducción A La CiberseguridadDocument10 pagesIntroducción A La CiberseguridadJimmy Usurin CanchariPas encore d'évaluation

- Cómo gestionar tu huella digital y marca personal en las redesDocument3 pagesCómo gestionar tu huella digital y marca personal en las redesJose Aristides RemyPas encore d'évaluation

- M21 Jdi U2 S6 DLRRDocument4 pagesM21 Jdi U2 S6 DLRRAldo OvallePas encore d'évaluation

- Planeación M24 S4Document7 pagesPlaneación M24 S4rabel lopezPas encore d'évaluation

- Universidad Abierta y A Distancia de México: IntroducciónDocument60 pagesUniversidad Abierta y A Distancia de México: IntroducciónSpartacus RuvalcabaPas encore d'évaluation

- Modulo 21: Campos de Formación Y Acción Jurídica: Derecho InformaticoDocument8 pagesModulo 21: Campos de Formación Y Acción Jurídica: Derecho InformaticoDakota RyderCoPas encore d'évaluation

- Módulo 22: Contenidos Particulares Del Campo Elegido: Derecho InformáticoDocument11 pagesMódulo 22: Contenidos Particulares Del Campo Elegido: Derecho Informáticoescuela titulo100% (1)

- 2-Diferencias Seg Inf - CibersegDocument7 pages2-Diferencias Seg Inf - CibersegHector G.100% (1)

- Protección Datos Pacientes InstitutoDocument8 pagesProtección Datos Pacientes Institutovictor rodriguezPas encore d'évaluation

- Módulo 19: Práctica Forense Administrativa y FiscalDocument19 pagesMódulo 19: Práctica Forense Administrativa y FiscalRICARDO H. RAYASPas encore d'évaluation

- M21 Jdi U1 S4 RoheDocument12 pagesM21 Jdi U1 S4 Roherocio herreraPas encore d'évaluation

- M22 Jdi U1 S5 YomsDocument6 pagesM22 Jdi U1 S5 Yomsyobana mendezPas encore d'évaluation

- M22 Jdi U2 S6 HapdDocument6 pagesM22 Jdi U2 S6 HapdavigailPas encore d'évaluation

- Protección legal sistemas informáticosDocument18 pagesProtección legal sistemas informáticosJuan Javier Diaz100% (1)

- M21 U2 S7 DoczDocument5 pagesM21 U2 S7 DoczdoraPas encore d'évaluation

- M21 Jdi U2 S7 FeacDocument4 pagesM21 Jdi U2 S7 Feacfernando aguilarPas encore d'évaluation

- Carta Compromiso para Carta de Aceptación.Document1 pageCarta Compromiso para Carta de Aceptación.maría salasPas encore d'évaluation

- Universidad Abierta y A Distancia de México: División de Ciencias Sociales y Administrativas Licenciatura en DerechoDocument11 pagesUniversidad Abierta y A Distancia de México: División de Ciencias Sociales y Administrativas Licenciatura en DerechoMarcos Campos100% (1)

- M1 - U2 - S4 - S4. Actividad Integradora. Determinación de La Naturaleza Jurídica de Los Hechos y Los ActosDocument2 pagesM1 - U2 - S4 - S4. Actividad Integradora. Determinación de La Naturaleza Jurídica de Los Hechos y Los ActosEdgahar EddPas encore d'évaluation

- Convenio Budapest CiberdelitosDocument34 pagesConvenio Budapest Ciberdelitosygapora100% (1)

- Protocolo investigación Derecho InformáticoDocument10 pagesProtocolo investigación Derecho InformáticodoraPas encore d'évaluation

- m21 Jdi s2 U1 VRB Unidad5Document18 pagesm21 Jdi s2 U1 VRB Unidad5Damaso100% (1)

- M22 Jdi U1 S5 DLRR2Document10 pagesM22 Jdi U1 S5 DLRR2Aldo OvallePas encore d'évaluation

- MII-U1-Actividad 1. Introduccion A Las Tecnologias de InformacionDocument2 pagesMII-U1-Actividad 1. Introduccion A Las Tecnologias de Informacionvera7150% (1)

- Módulo 19. Practica Forense Administrativa y FiscalDocument10 pagesMódulo 19. Practica Forense Administrativa y FiscalitzelPas encore d'évaluation

- M23 U1 S4 DZBDocument24 pagesM23 U1 S4 DZBDeva GZB100% (2)

- M22 U1 S2 DezbDocument17 pagesM22 U1 S2 DezbDeva GZBPas encore d'évaluation

- Examen de Derecho Informático: 85% de calificaciónDocument14 pagesExamen de Derecho Informático: 85% de calificaciónitzayanaPas encore d'évaluation

- Protocolo de InvestigacionDocument103 pagesProtocolo de InvestigacionQUIKE GALMA100% (2)

- Ejecución de sentencia de amparo y sus incidentesDocument7 pagesEjecución de sentencia de amparo y sus incidentesKarla Yerendyra Briones0% (1)

- M21 Jdi U2 S5 JurlDocument16 pagesM21 Jdi U2 S5 JurlMarcos CamposPas encore d'évaluation

- Protección legal sistemas informáticosDocument14 pagesProtección legal sistemas informáticosLety MaciasPas encore d'évaluation

- La JurimetriaDocument3 pagesLa JurimetriaAnsony Totalmente100% (2)

- M22 U1 S5 DezbDocument18 pagesM22 U1 S5 DezbDeva GZBPas encore d'évaluation

- Separata 2012 DatosPersonalesDocument42 pagesSeparata 2012 DatosPersonalesDERECHO INFORMATICO PERUPas encore d'évaluation

- Delitos sexuales en línea: Análisis del caso de groomingDocument9 pagesDelitos sexuales en línea: Análisis del caso de groomingKarla Vargas100% (1)

- M20 U2 S4 A2 JurlDocument5 pagesM20 U2 S4 A2 JurlJP KingsPas encore d'évaluation

- 1 Sesión 7. El Método Del Caso en El Derecho Informático IiDocument11 pages1 Sesión 7. El Método Del Caso en El Derecho Informático IiCarol olveraPas encore d'évaluation

- M21 U1 S1 JufpDocument15 pagesM21 U1 S1 JufpJuan Carlos Fernandez Pérez100% (1)

- Actividad Integradora Sesión 3Document4 pagesActividad Integradora Sesión 3Carol olvera100% (1)

- Módulo 18: Sistema Penal Acusatorio y OralDocument12 pagesMódulo 18: Sistema Penal Acusatorio y OralSantiago GómezPas encore d'évaluation

- Procedimientos administrativos y fiscales más comunesDocument18 pagesProcedimientos administrativos y fiscales más comunesVictor Jimenez100% (1)

- M22 Jdi U1 S1 AngcDocument14 pagesM22 Jdi U1 S1 AngcAndres GonzálezPas encore d'évaluation

- M22 Jdi U1 S1 ElmmDocument12 pagesM22 Jdi U1 S1 Elmmvastijezabel30Pas encore d'évaluation

- M22 U1 S4 DezbDocument15 pagesM22 U1 S4 DezbDeva GZB100% (1)

- Módulo 21: Campos de Formación y Acción Jurídica: Derecho InformáticoDocument9 pagesMódulo 21: Campos de Formación y Acción Jurídica: Derecho InformáticoPilar Ordoñez HuertaPas encore d'évaluation

- Planeación Didáctica Unad M22 2020 2 S1 S6 PDFDocument43 pagesPlaneación Didáctica Unad M22 2020 2 S1 S6 PDFescuela titulo0% (1)

- Metodologías Específicas de Intervención: Derecho InformáticoDocument15 pagesMetodologías Específicas de Intervención: Derecho InformáticoAuxiliar 1 IFISCONSULTIGPas encore d'évaluation

- El Ciberconflicto: nuevos desafíos para el derecho internacional humanitarioD'EverandEl Ciberconflicto: nuevos desafíos para el derecho internacional humanitarioPas encore d'évaluation

- Investigación redes avanzadas protocolos seguridad informaciónDocument6 pagesInvestigación redes avanzadas protocolos seguridad informaciónIvan TappiaPas encore d'évaluation

- Interpretacion de Plan ElectricoDocument8 pagesInterpretacion de Plan ElectricoCere MaestrePas encore d'évaluation

- Modelo OsiDocument7 pagesModelo OsiCere MaestrePas encore d'évaluation

- Laboratorio Virtualizacion N 2 - Cerelis MaestreDocument15 pagesLaboratorio Virtualizacion N 2 - Cerelis MaestreCere MaestrePas encore d'évaluation

- LegislaciónDocument1 pageLegislaciónCere MaestrePas encore d'évaluation

- Calidad de SoftwareDocument10 pagesCalidad de SoftwareCere MaestrePas encore d'évaluation

- Fund A MentosDocument2 pagesFund A MentosCere MaestrePas encore d'évaluation

- A1-U1 Cerelis MaestreDocument9 pagesA1-U1 Cerelis MaestreCere MaestrePas encore d'évaluation

- Unidad 2 Actividad 3Document1 pageUnidad 2 Actividad 3Cere MaestrePas encore d'évaluation

- Conceptos de RedesDocument5 pagesConceptos de RedesCere MaestrePas encore d'évaluation

- Informe de Laboratorio MecanicaDocument27 pagesInforme de Laboratorio MecanicaCere MaestrePas encore d'évaluation

- (TEMA 1) Identificación de Componentes Básicos, Tipos de Datos, Entrada y Salida de Información en CDocument3 pages(TEMA 1) Identificación de Componentes Básicos, Tipos de Datos, Entrada y Salida de Información en CCere MaestrePas encore d'évaluation

- Trabajo 1Document7 pagesTrabajo 1Cere MaestrePas encore d'évaluation

- Informe de Laboratorio MecanicaDocument27 pagesInforme de Laboratorio MecanicaCere MaestrePas encore d'évaluation

- Definición de VariableDocument2 pagesDefinición de VariableCere MaestrePas encore d'évaluation

- Definición de VariableDocument2 pagesDefinición de VariableCere MaestrePas encore d'évaluation

- Funciones de Un Bachiller en Ciencias y LetrasDocument11 pagesFunciones de Un Bachiller en Ciencias y Letrasapi-522336673Pas encore d'évaluation

- Formato Solicitud Mantenimiento de Euipos de CómputoDocument2 pagesFormato Solicitud Mantenimiento de Euipos de CómputoRolando Garzon RiveraPas encore d'évaluation

- Secundaria 1ro Instituto Vygotsky Programa ComputacionDocument6 pagesSecundaria 1ro Instituto Vygotsky Programa ComputacionPuma Grimaldes EliasPas encore d'évaluation

- Parametros JabataDocument2 pagesParametros JabatajuanslainPas encore d'évaluation

- Proyecto Final Sistemas DistribuidosDocument12 pagesProyecto Final Sistemas DistribuidosJean AngelesPas encore d'évaluation

- Normas y Procedimiento Instalaciones HFCDocument65 pagesNormas y Procedimiento Instalaciones HFCFernando Diaz Meza60% (15)

- Texto Paralelo SWDocument18 pagesTexto Paralelo SWPianist FerPas encore d'évaluation

- Arquitectura de MPDocument6 pagesArquitectura de MPEdgar ReyesPas encore d'évaluation

- 3 - Práctica de Autenticación PAP y CHAPDocument4 pages3 - Práctica de Autenticación PAP y CHAPBRAYAN ALEXIS ALVAREZ CARDENASPas encore d'évaluation

- Telefonía Ip Con Asterisk - ElastixDocument23 pagesTelefonía Ip Con Asterisk - ElastixIvan Felipe Huaracha CruzPas encore d'évaluation

- Migración de Mysql A PostgresDocument10 pagesMigración de Mysql A PostgresDiegoSilvaPas encore d'évaluation

- Guía de Precios de AAPRIDocument4 pagesGuía de Precios de AAPRIAbelCaeroPas encore d'évaluation

- Cambio de Idioma SenaDocument3 pagesCambio de Idioma SenaPedro Antonio Moreno CórdobaPas encore d'évaluation

- 4 Aplicaciones de SimuladoresDocument3 pages4 Aplicaciones de SimuladoresLorenaMerloPas encore d'évaluation

- Eg8080p PDFDocument2 pagesEg8080p PDFppancxooPas encore d'évaluation

- Faltan Archivos Pdfmaker Word 2010Document2 pagesFaltan Archivos Pdfmaker Word 2010JosephPas encore d'évaluation

- RegeditDocument2 pagesRegeditDennis Alberth HPas encore d'évaluation

- Conmutación circuitos RTCDocument43 pagesConmutación circuitos RTCEdgardohernan Galvez RojasPas encore d'évaluation

- Comunicación y Sincronización Entre Procesos en Sistemas MultiprocesadorDocument8 pagesComunicación y Sincronización Entre Procesos en Sistemas MultiprocesadorÁngel VizcarraPas encore d'évaluation

- Informe SSDDocument9 pagesInforme SSDNestor Muñoz100% (2)

- EnsambladorDocument81 pagesEnsambladorJohn Paul Santa CruzPas encore d'évaluation

- Taller 2 Ejercicio 3Document7 pagesTaller 2 Ejercicio 3AlvaroPas encore d'évaluation

- Verificacion y Testeo de HardwareDocument2 pagesVerificacion y Testeo de HardwareAnonymous 41YT1llPas encore d'évaluation

- Cuestionario Web 2.0 y herramientasDocument16 pagesCuestionario Web 2.0 y herramientasERIKSMALLPas encore d'évaluation

- Codificación Del SonidoDocument3 pagesCodificación Del SonidoCarlos Alfonso SerapioPas encore d'évaluation

- Tarea Investigacion Formativa Unidad 2 PDFDocument6 pagesTarea Investigacion Formativa Unidad 2 PDFJoseLuis Rodriguez EncinaPas encore d'évaluation

- Conceptos Basicos de TDT Terrestre Adolfo ArrietaDocument13 pagesConceptos Basicos de TDT Terrestre Adolfo ArrietaDavid Chamorro AriasPas encore d'évaluation

- MONOGRAFIADocument10 pagesMONOGRAFIARafael VHPas encore d'évaluation

- Diseño de Un Acces PointDocument16 pagesDiseño de Un Acces PointMaximo La Vida ContinuaPas encore d'évaluation

- Tampering 1Document10 pagesTampering 1Julie EsthefaniPas encore d'évaluation