Académique Documents

Professionnel Documents

Culture Documents

AMENAZAS

Transféré par

Pedro ChacaliazaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

AMENAZAS

Transféré par

Pedro ChacaliazaDroits d'auteur :

Formats disponibles

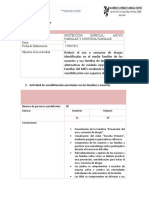

Sans Institute publica un documento en el que se describen los diez problemas de seguridad más

críticos y habituales en Internet -actualmente-, con el fin de que los administradores de sistemas

cierren los problemas más comunes y más habitualmente utilizados.

El documento, en inglés (aunque existe una traducción al castellano), se actualiza con relativa

frecuencia y debería ser revisado a menudo.

Además de la vulnerabilidades en sí, se ofrecen consejos y recomendaciones para reducir riesgos.

Las diez vulnerabilidades más comunes son:

BIND (named)

Es el servidor de nombres más popular de Internet, pero las versiones anteriores a la 8.2.2patch5

son vulnerables a numerosos ataques capaces de proporcionar nivel "root" al atacante.

CGIs y extensiones en los servidores web

Hay que auditar cuidadosamente todos los CGIs accesibles en los servidores web, incluyendo los

CGIs que vienen por defecto. Adicionalmente, extensiones como FrontPage y ColdFusion pueden

ser inseguros por sí mismos, o contener ejemplos atacables.

Vulnerabilidades en sistemas de llamada a procedimiento remoto (RPC), tipo rpc.ttdbserverd,

rpc.cmsd y rpc.statd

Aunque son conocidos desde hace tiempo, estos fallos siguen presentes en numerosos equipos.

Vulnerabilidad RDS en el servidor web de Microsoft (IIS)

Diversos errores de seguridad en el Remote Data Services (RDS) permiten a un atacante el

ejecutar comandos con privilegios de administrador.

Sendmail

Sendmail es el servidor de correo (MTA) más utilizado en el mundo UNIX. Los administradores de

dichos sistemas deberían mantener el servidor permanentemente actualizado.

sadmind y mountd

Estos procesos, si no han sido actualizados, contienen errores que permiten la ejecución de código

arbitrario como "root".

Compartición de discos e información vía NetBIOS, NFS y AppleShare

- Deben compartirse sólo los directorios imprescindibles, y sólo desde las máquinas

imprescindibles.

- El acceso por red a dichas máquinas debe ser el imprescindible.

- Las claves empleadas deben ser robustas.

- El control de acceso no debe basarse en información DNS, sino en direcciones IP.

Cuentas sin clave o con claves de baja calidad

Esto es espcialmente grave cuando las cuentas en cuestión tienen privilegios especiales.

Vulnerabilidades en los servidores IMAP/POP

Estos servicios gestionan los buzones de los usuarios y les proporcionan acceso a su contenido.

Normalmente no están protegidos por cortafuegos, ya que suele ser necesario proporcionar el

servicio a usuarios desplazados fuera de la red local.

"Comunidades" (claves) SNMP por defecto

Numerosos equipos con capacidades de administración y monitorización remota vía SNMP (Simple

Network Management Protocol) son desplegados sin modificar las claves (comunidades) por

defecto.

FUENTE ; HISPASEC

Vous aimerez peut-être aussi

- Interpretacion 16pfDocument3 pagesInterpretacion 16pffernandoduartemereloPas encore d'évaluation

- Tabulación Test 16pfDocument3 pagesTabulación Test 16pfGiusi CaforioPas encore d'évaluation

- Prueba e 16 PFDocument41 pagesPrueba e 16 PFKarla LeonPas encore d'évaluation

- Serial Number For Nero 9Document2 pagesSerial Number For Nero 9MrGalaxiaPas encore d'évaluation

- 26Document4 pages26MrGalaxiaPas encore d'évaluation

- Practica 5e2Document30 pagesPractica 5e2Jose De Jesus Araujo GarcíaPas encore d'évaluation

- Test-de-Rey Manual PDFDocument13 pagesTest-de-Rey Manual PDFLigia RojasPas encore d'évaluation

- Estrategias de Manejo Conductual en El Aula PDFDocument57 pagesEstrategias de Manejo Conductual en El Aula PDFDesiree MartinezPas encore d'évaluation

- Estrategias de Manejo Conductual en El Aula PDFDocument57 pagesEstrategias de Manejo Conductual en El Aula PDFDesiree MartinezPas encore d'évaluation

- tal como se solicitóDocument134 pagestal como se solicitóMrGalaxiaPas encore d'évaluation

- Como Primer Reporte de Lo Que Se Tiene Establecido Como Una PreDocument2 pagesComo Primer Reporte de Lo Que Se Tiene Establecido Como Una PreMrGalaxiaPas encore d'évaluation

- Pautas de Observación de La Comprensión LectoraDocument3 pagesPautas de Observación de La Comprensión LectoraMrGalaxiaPas encore d'évaluation

- Parabolas Budistas Final - UnlockedDocument144 pagesParabolas Budistas Final - UnlockedMrGalaxiaPas encore d'évaluation

- Cuestionario 2Document2 pagesCuestionario 2Beatriz FdezPas encore d'évaluation

- Suave Patria El MaestroDocument0 pageSuave Patria El MaestroAzalea Romero RubioPas encore d'évaluation

- Psicología ComunitariaDocument5 pagesPsicología ComunitariaMrGalaxia100% (1)

- Esclerosis TuberosaDocument6 pagesEsclerosis TuberosaMrGalaxiaPas encore d'évaluation

- 01 - Septimo HijoDocument138 pages01 - Septimo HijoMrGalaxiaPas encore d'évaluation

- Represión en Coca durante los años 30Document40 pagesRepresión en Coca durante los años 30MrGalaxiaPas encore d'évaluation

- Conductas AutolesivasDocument9 pagesConductas AutolesivasMrGalaxia100% (1)

- Apa CriteriosDocument1 pageApa CriteriosMrGalaxiaPas encore d'évaluation

- Tecnicas de Modificacion de La ConductaDocument13 pagesTecnicas de Modificacion de La ConductaPSICOPEDAGOGIA02100% (23)

- Hotel Spa Monalisa Corregido2Document38 pagesHotel Spa Monalisa Corregido2Flor TunPas encore d'évaluation

- Taller de Serigrafía: Temario y ObjetivosDocument5 pagesTaller de Serigrafía: Temario y ObjetivosBrenda ArevePas encore d'évaluation

- Relación Tema 6. Problemas de Sistemas de Ecuaciones Lineales. ResueltosDocument4 pagesRelación Tema 6. Problemas de Sistemas de Ecuaciones Lineales. ResueltosE&GPas encore d'évaluation

- Textiles InteligentesDocument10 pagesTextiles InteligentesMariel GonzálezPas encore d'évaluation

- Lodos BiologicosDocument9 pagesLodos Biologicosrafael coaPas encore d'évaluation

- Diseño Encuentros VirtualesDocument11 pagesDiseño Encuentros VirtualesMelvin Jay Mercado AlvaradoPas encore d'évaluation

- Fluidos-Título conciso para de documento de Mecánica de FluidosDocument5 pagesFluidos-Título conciso para de documento de Mecánica de FluidosDennis InfantePas encore d'évaluation

- Niveles de Ansiedad en Estudiantes de Una Universidad Privada en La Ciudad de Trujillo2023Document41 pagesNiveles de Ansiedad en Estudiantes de Una Universidad Privada en La Ciudad de Trujillo2023MARIA LICET LOPEZ LOPEZPas encore d'évaluation

- Paisaje Mediterraneo - Buscar Con GoogleDocument1 pagePaisaje Mediterraneo - Buscar Con GoogleVIRGINIA TOVAR RODRÍGUEZPas encore d'évaluation

- Guía impermeabilización tanques PVCDocument9 pagesGuía impermeabilización tanques PVCAngela VillamilPas encore d'évaluation

- Apuntes Cultivos AndinosDocument189 pagesApuntes Cultivos Andinosjaeyeaj100% (1)

- Informe Investigacion Millennials AD PDFDocument26 pagesInforme Investigacion Millennials AD PDFMarcela BastidasPas encore d'évaluation

- 3° Sem11 Word Planeación Proyectos Darukel 23-24Document12 pages3° Sem11 Word Planeación Proyectos Darukel 23-24barcenasgonzalezdiana325Pas encore d'évaluation

- Silabo de Cultura Emprendedora y ProductivaDocument6 pagesSilabo de Cultura Emprendedora y ProductivaPepe LucketyPas encore d'évaluation

- Capacitación Prevención de Uso y Consumo de DrogasDocument2 pagesCapacitación Prevención de Uso y Consumo de DrogasValeria CastilloPas encore d'évaluation

- TAREA ACADÉMICA 01 - Grupo 1Document16 pagesTAREA ACADÉMICA 01 - Grupo 1Sandra SembreraPas encore d'évaluation

- TRAZOS DE CARRETERAS 1 TrabajoDocument18 pagesTRAZOS DE CARRETERAS 1 TrabajoCarlos Roder RamirezPas encore d'évaluation

- Los Recursos Afectivos Del EducandoDocument18 pagesLos Recursos Afectivos Del EducandoMaria Fernanda Daza QuinteroPas encore d'évaluation

- Estrategias Empresariales - L.maneneDocument55 pagesEstrategias Empresariales - L.maneneFernando Irribarren EscobarPas encore d'évaluation

- Calculo flujo calor tuberia aceroDocument4 pagesCalculo flujo calor tuberia aceroJuly AnaclerioPas encore d'évaluation

- Introducción A La Administración Pública - Semana Bloque C Semana 1Document6 pagesIntroducción A La Administración Pública - Semana Bloque C Semana 1DOME HERNÁNDEZPas encore d'évaluation

- Sistemas Multiples de Grados de Libertad 27 NOV 2018 Analisis Estructural 2Document24 pagesSistemas Multiples de Grados de Libertad 27 NOV 2018 Analisis Estructural 2Leinad ScPas encore d'évaluation

- Reinvención de discoteca INKA TEAM como restobarDocument2 pagesReinvención de discoteca INKA TEAM como restobarRONALD ZUNIGA CCONCHOYPas encore d'évaluation

- 5 Datos Curiosos Del TitanicDocument1 page5 Datos Curiosos Del TitanicGina Paola Pardo MendozaPas encore d'évaluation

- Trabajo Diseño de Obras Hidraulicas 2Document32 pagesTrabajo Diseño de Obras Hidraulicas 2Yhonatan Gaspar ReyesPas encore d'évaluation

- Tarea Alimentos FuncionalesDocument21 pagesTarea Alimentos FuncionalesYamira AlanocaPas encore d'évaluation

- Manual Tablet SamsungDocument138 pagesManual Tablet SamsungRaquel RomeroPas encore d'évaluation

- Pruebas de Confianza TLG 0111Document37 pagesPruebas de Confianza TLG 0111Freddy Suatunce AyalaPas encore d'évaluation

- Peticiones Consejo Academico Derecho 2020Document1 pagePeticiones Consejo Academico Derecho 2020MaRia JOse AcOsta IIPas encore d'évaluation

- PEP 3 Materiales Ingeniería 1-2020 (Asincrónica) Constanza VasquezDocument11 pagesPEP 3 Materiales Ingeniería 1-2020 (Asincrónica) Constanza VasquezCönstanza Vasquez BolivarPas encore d'évaluation