Académique Documents

Professionnel Documents

Culture Documents

Auditoria-Unad Trabajo para Copiar

Transféré par

arturo martinezTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Auditoria-Unad Trabajo para Copiar

Transféré par

arturo martinezDroits d'auteur :

Formats disponibles

AUDITORIA DE SISTEMAS

TRABAJO COLABORATIVO 1

PRESENTADO POR

JORGE BARRETO – COD 3839019

GRUPO:

90168_30

TUTOR:

FRANCISCO NICOLAS SOLARTE

UNIVERSIDAD NACIONAL ABIERTA Y A DISTANCIA – UNAD

INGENIERIA DE SISTEMAS

7 FEBRERO 2019

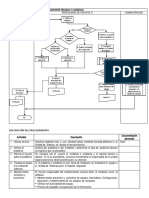

Desarrollo de la Actividad – Parte individual

Cuadro consolidado las de las vulnerabilidades, amenazas y riesgos

N° Vulnerabilidad Amenazas Riesgo Categoría

1 La empresa no cuenta Desastre natural No se cuenta con Seguridad lógica

con plan de procedimientos para

contingencia en caso la administración de

de pérdida de la los datos

información

2 Sistema operativo Manipulación Actualmente el Software

desactualizado Fallas del sistema sistema operativo

Windows xp Software malicioso no tiene soporte, se

encuentra

desactualizado y

algunas aplicaciones

no son compatibles

ya con este sistema

3 Los equipos no cuentan Suplantación de Suplantación de Seguridad lógica

con cuentas con sus identidad y acceso de identidad, acceso a

respectivas contraseñas terceros datos sensibles

dentro de la red

4 Los usuarios del Errores de usuario Los usuarios no Seguridad lógica,

sistema no están cuentan con las acceso a los

capacitados en las competencias datos, integridad

herramientas básicas para el de los datos

tecnológicas básicas manejo de los

(Dropbox y uso de formatos que

Excel) presenta la

institución

5 No existe control en el Uso de los recursos Inseguridad en la redes

acceso a internet de la empresa para red

otros fines

6 No existe control en el Los usuarios con Red insegura, Redes, seguridad

acceso a los acceso al equipo alteración de la lógica

documentos principales principal el cual se información,

de la institución encuentra sin accesos no

(carpeta de google contraseña, pueden autorizados a la

drive y Dropbox) acceder a los información

documentos

importantes para la

institución

7 La empresa no utiliza Errores de Red lógica insegura redes

firewall en lo equipos o configuración

en la red

8 La configuración del Errores de Red lógica insegura redes

router es la por defecto configuración

9 El sistema operativo El sistema no cuenta Falla y caídas en el software

con cuenta con parches con parches de sistema operativo

y actualizaciones seguridad y

actualizaciones,

software no es

licenciado

10 Fallos en la red Mala configuración Fallas en las redes

que compromete la comunicaciones

seguridad de las

empresas al instalar

routers, switches y

otros equipos de red

sin las ramificaciones

de seguridad de cada

dispositivo.

11 La canaleta se El cableado de datos Fallas en las redes

encuentra en malas se encuentra expuesto comunicaciones

condiciones y en

algunos casos no hay

12 El cableado La manipulación de Daños de las Redes

estructurado de la red esta red presenta comunicaciones.

se encuentra a la daños, rupturas y su

intemperie transmisión de datos

suelen presentar

varias caídas de

paquetes de

información.

13 No hay seguimiento en La empresa no cuenta No hay detección de Seguridad lógica

la seguridad de la con controles de intrusos, contención

información seguridad informática y/o eliminación

14 No se analiza el tráfico al no analizar el Accesos no Seguridad lógica

en busca de virus tráfico en busca de autorizados del

software sistema

malintencionado,

correo no deseado,

contenido

inapropiado e

intrusiones

15 La prestación del El trabajador externo Atentados a las Manejo y control

servicio técnico es puede ser una víctima instalaciones de la de personal

realizado por los incógnita, indirecta y empresa

estudiantes presencial a una (vandalismo)

agresión externa en

contra de la Empresa.

16 No existe control de los Introducción de Alteración o pérdida Hardware

dispositivos de información falsa de la información

almacenamiento (USB, registrada en base

cd, discos) de datos o equipos

17 La red es de acceso No hay una Acceso no Manejo y control

publico segmentación de la autorizado a la red de personal

red ya que los redes

usuarios de la área

administrativa y los

usuarios normales

(estudiantes) están

conectados en la

misma red y no existe

un dispositivo de

control

Empresa Avidesa de Occidente

Autor: carolina arroyave

No. Vulnerabilidades Amenazas Riesgos Categoria

En el área de logística se

encuentran regletas,

1 switches extensiones

eléctricas sin protección ni

organización, cableado Cableado Se puede presentar Seguridad Física

desorganizado, lo que Expuesto algún corto eléctrico

no cumple con la normas

establecidas para la

organización del cableado

2 Algunos equipos del área Inicio de Sesión Cualquier persona

de producción no cuentan de personal no puede tener acceso a

con contraseñas de inicio autorizado la información Seguridad Lógica

de sesión almacenada en los

equipos.

3 En el área de Silos se Daño de Se puede presentar

encuentra un equipo de Hardware, Perdida un grave daño en el

cómputo con hardware en de información hardware del equipo Hardware

mal estado por falta de debido al polvo que

mantenimiento almacena

internamente

Debido a la caída de

la red constante se

El departamento de Perdida de puede presentar Seguridad Logica

logística presenta caída de información perdida de la

4 red constante información en los Red

módulos de

producción

Debido a la

configuración de

Algunos equipos de Problema con red de cada equipo

cómputo no cuentan con actualizaciones al no tener un IP fija

5 una IP fija según el host automáticas no se podrán Seguridad Logica

de la empresa actualizar las bases

de datos enviadas Red

directamente desde

el servidor.

No se pueden

realizar las copias

de seguridad

automáticas desde

los PCS hasta el

Copias de Seguridad mal Perdida de servidor de copias Seguridad Lógica

configuradas en 5 equipos Información causando perdida de

6 del área de contabilidad información

No se puede

actualizar la

Falla en apertura información de la

de módulos base de datos de

Módulos de producción y producción por

despachos desactualizados problemas de

7 en 3 equipos del área de apertura de módulos Seguridad Lógica

despachos por problema de

actualización del

ejecutable

8 Cableado de voz y datos Falla en Seguridad

por fuera de las canaletas comunicaciones y Lógica

en oficina de cartera Cableado transmisión de datos

Expuesto Red

La suite de office al

no estar activada en

Falta de activación de Perdida de estos equipos limita

Office en 3 equipos del información las funciones como

9 área de procesos tal del software Seguridad Lógica

causando así el no

poder actualizar

datos.

Perdida de Se puede dañar el

Información disco duro

10 Fallos en disco duro de totalmente causando

servidor de producción gran pérdida de

información para la Hardware

empresa

No poseen control

de navegación por

Falta de control de lo tanto existe

navegación en 3 equipos riesgo de infección

11 del área de procesos Acceso a internet por virus causando Seguridad Lógica

abierto perdida de

información u otros

daños

Empresa playtech

Autor:Edward Alberto rubio

N° Vulnerabilidades Amenazas Riesgos Categoría

1 No hay un Humano hurto Perdida de Hardware

procedimiento el de información confidencialidad de

cual controle los la información

periféricos de

entrada y salida

2 No hay Tecnológica Perdida de Hardware

redundancia en las disponibilidad de la

conexiones de red información en

caso tal que se

tenga un corte por

el proveedor de

claro

3 No se cuenta con Humano y En caso de lluvias Seguridad

un ambiente ambiental puede dañarse por física

apropiado del humedad. Al estar

servidor físico que al alcance de todo

hay en la compañía el personal puede

, se encuentra a la haber daño por

vista de todos estática.

4 Falta de controles Humano Perdida de Seguridad

en los equipos que confidencialidad e lógica

pueden tener integridad de la

acceso a la red, no información, puede

se cuenta con ser causa también

filtrado Mac, ni con de amenazas

filtrado de ip. externas

5 No tiene un Humano Acceso no Seguridad

procedimiento de autorizados a la lógica

contraseñas ni en información core

los equipos de la compañía

informáticos, ni en

el ingreso de base

de datos

6 No se tiene un Entrada o Accesos no Seguridad

procedimiento Accesos no autorizados a la lógica

definido para el autorizados base de datos

manejo remoto de

los servidores

7 No se cuenta con Entrada o Accesos no Seguridad

seguridad de Accesos no autorizados física

cámaras autorizados

8 No se cuenta con Ambiental Daños físicos en la Seguridad

un sistema de compañía y física

humo posibles pérdidas

de información

10 El servidor no se Daños físicos Daños por corto Seguridad

encuentra en un ambientales circuito y estática, física

rack, esta puesto en posible pérdida de

la parte superior de la información

la oficina con otros

equipos

informáticos

11 No hay un Entrada o Accesos no Seguridad

procedimiento el Accesos no autorizados de lógica

cual identifique los autorizados información

puertos activos en

el servidor

12 Falta un legales Problemas legales Seguridad

procedimiento de por uso de lógica

manejo de licencias licencias e

instalaciones no

permitidas

13 Falta de controles Humano Problemas legales Seguridad

en los privilegios manipulación por instalación de lógica

de los incorrecta software no

computadores de la autorizado

compañía

OBJETIVOS

OBJETIVO GENERAL

Realizar auditoria a las redes de datos y al manejo de la información por parte de los usuarios

(directivos, docentes y estudiantes) dentro de la empresa discenter’s de la ciudad de Tuluá.

OBJETIVOS ESPECÍFICOS

Conocer los usuarios del sistema con el fin de analizar los posibles riesgos que se puedan

presentar, mediante visita a la empresa y entrevista con los usuarios

Conocer la infraestructura de red de la empresa con el fin de analizar los riesgos que se

pueden presentar en la seguridad de la información, mediante visita a la empresa y

entrevista con los encargados de soporte técnico.

Elaborar plan de auditoria mediante la creación de formatos para la recolección de

información, planes estratégicos, estándar a seleccionar y los procesos relacionados en el

objetivo de la auditoria, con el fin de obtener información confiable.

Elaborar las pruebas necesarias para la determinación de los riesgos existentes en la red de

datos y los controles y acceso de los usuarios, para la elaboración de la matriz de riesgos

midiendo su ocurrencia e impacto.

Generar dictamen sobre la auditoria para los procesos evaluados, presentando el informe de

resultados

Vous aimerez peut-être aussi

- Ccna 200-301 Capitulo 1 EspañolDocument21 pagesCcna 200-301 Capitulo 1 EspañolJunior Cm100% (1)

- Provisión y Mantención para Servicios Móvil Equipamiento Ericsson 6000 - PDFDocument92 pagesProvisión y Mantención para Servicios Móvil Equipamiento Ericsson 6000 - PDFJaime Patricio100% (2)

- APE3 - Ejemplo Caso Resuelto UD5 PDFDocument17 pagesAPE3 - Ejemplo Caso Resuelto UD5 PDFRuben Lopez BarrioPas encore d'évaluation

- Jairo Leiton Fase2Document11 pagesJairo Leiton Fase2arturo martinez100% (2)

- Presentacion - Random ForestDocument15 pagesPresentacion - Random Forestarturo martinezPas encore d'évaluation

- Tarea 3 Cesar Torres Consolidado v3Document16 pagesTarea 3 Cesar Torres Consolidado v3arturo martinezPas encore d'évaluation

- Tarea 2 Grupo 222Document7 pagesTarea 2 Grupo 222arturo martinezPas encore d'évaluation

- Paso 3 Colaborativo Diseño de SistemasDocument15 pagesPaso 3 Colaborativo Diseño de Sistemasarturo martinezPas encore d'évaluation

- Fase 1 Proyecto de GradoDocument10 pagesFase 1 Proyecto de Gradoarturo martinezPas encore d'évaluation

- Andreyhinestroza Fase2Document8 pagesAndreyhinestroza Fase2arturo martinezPas encore d'évaluation

- Paso 3 Colaborativo Diseño de SistemasDocument15 pagesPaso 3 Colaborativo Diseño de Sistemasarturo martinezPas encore d'évaluation

- Auditoria PDFDocument120 pagesAuditoria PDFarturo martinezPas encore d'évaluation

- Fase 2 Actividad Colaborativa Trabao FinalDocument23 pagesFase 2 Actividad Colaborativa Trabao Finalarturo martinezPas encore d'évaluation

- Momento 1 GrupoDocument13 pagesMomento 1 Grupoarturo martinezPas encore d'évaluation

- Argos PDFDocument202 pagesArgos PDFarturo martinezPas encore d'évaluation

- Matriz Dofa SeleccionadoDocument4 pagesMatriz Dofa Seleccionadoarturo martinezPas encore d'évaluation

- Medios de Transmisión No GuiadosDocument13 pagesMedios de Transmisión No GuiadosGATOPas encore d'évaluation

- Guia Diseño PTARDocument53 pagesGuia Diseño PTARAlejo BaronPas encore d'évaluation

- TFG - Traducción Especializada PDFDocument61 pagesTFG - Traducción Especializada PDFAdriana100% (1)

- A Que Llamamos InformaticaDocument14 pagesA Que Llamamos InformaticajaderPas encore d'évaluation

- Trabajos de 4 de AgostoDocument10 pagesTrabajos de 4 de AgostoDanielRYN100% (1)

- Manual Zentyal 2.0Document95 pagesManual Zentyal 2.0sumlipPas encore d'évaluation

- Proceso Sistemas InformáticosDocument2 pagesProceso Sistemas InformáticosEduardo Benique MendozaPas encore d'évaluation

- P1 RedesDocument12 pagesP1 Redessaul.baeza8968Pas encore d'évaluation

- Descargas de Software y Controladores HP para Impresoras, PC Portátiles, PC de Escritorio y Otros Productos HP - Soporte Al Cliente de HP®Document6 pagesDescargas de Software y Controladores HP para Impresoras, PC Portátiles, PC de Escritorio y Otros Productos HP - Soporte Al Cliente de HP®furtivox1Pas encore d'évaluation

- Licenciamiento y Virtualizacion de SoftawareDocument9 pagesLicenciamiento y Virtualizacion de SoftawarePATRICIA MARTINEZ SARMIENTOPas encore d'évaluation

- SAT-TC. Sistema para La Administración de Transporte Trans Copacabana. Versión 2.0. José Luis Sanabria CalleDocument17 pagesSAT-TC. Sistema para La Administración de Transporte Trans Copacabana. Versión 2.0. José Luis Sanabria CallearielPas encore d'évaluation

- Montar Una Emisora de RadioDocument6 pagesMontar Una Emisora de RadioÆrîç Salas FloresPas encore d'évaluation

- Introducción Al Software Libre - ServidoresDocument32 pagesIntroducción Al Software Libre - ServidoresJazmin JimenezPas encore d'évaluation

- Saint ProfessionalDocument34 pagesSaint ProfessionalJuan Miguel Becerra BonillaPas encore d'évaluation

- Equipos Jdsu PDFDocument84 pagesEquipos Jdsu PDFFabian OrtuzarPas encore d'évaluation

- FormatoDocument13 pagesFormatoDiana CastelanPas encore d'évaluation

- Informe Ejecutivo Redes MPLS y ServiciosDocument3 pagesInforme Ejecutivo Redes MPLS y ServiciosBryan FigueroaPas encore d'évaluation

- TASKalfa 420i 5... de Uso (ES)Document445 pagesTASKalfa 420i 5... de Uso (ES)Lorenzo UcPas encore d'évaluation

- EXAMEN CCNA 3 Cap 1Document10 pagesEXAMEN CCNA 3 Cap 1Ruben SeclenPas encore d'évaluation

- Resumen de Video - Guerrero de La WebDocument1 pageResumen de Video - Guerrero de La WebVictor Oscar OquendoPas encore d'évaluation

- Herramientas para La Productividad Quiz 1 - Semana 3Document6 pagesHerramientas para La Productividad Quiz 1 - Semana 3Carlos muñozPas encore d'évaluation

- Características Del EnlaceDocument49 pagesCaracterísticas Del EnlaceBrimer MorenoPas encore d'évaluation

- Protocolo MODBUSDocument3 pagesProtocolo MODBUSJan Carlos Espinoza GavilanPas encore d'évaluation

- Preguntas Unidad 5Document3 pagesPreguntas Unidad 5Manrique Gutiérrez HernándezPas encore d'évaluation

- Planificación y Administración de RedesDocument4 pagesPlanificación y Administración de RedesFrancisco Javier Moreno RiveraPas encore d'évaluation

- Manual TA-800 12-001 ESDocument32 pagesManual TA-800 12-001 ESJavier GomezPas encore d'évaluation

- Delitos InformaticosDocument7 pagesDelitos InformaticosAlfredo Germán Báez SilvaPas encore d'évaluation