Académique Documents

Professionnel Documents

Culture Documents

Actividad 5 - Seguridad en Redes

Transféré par

WilliamCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Actividad 5 - Seguridad en Redes

Transféré par

WilliamDroits d'auteur :

Formats disponibles

Asignatura Datos del alumno Fecha

Apellidos:

Seguridad en Redes

Nombre:

Actividades

Trabajo: Protocolos IPSEC y SSL/TLS

Desarrollo y pautas de la actividad

La empresa Example te contacta de nuevo. Están llevando a cabo pruebas con un

proveedor de comunicaciones para mejorar su seguridad a través del uso de protocolos

de comunicaciones seguras. Sin embargo, antes de implantarlo quieren saber tu opinión

al respecto. Te piden que analices las soluciones que le ha propuesto el proveedor para

ver si satisfacen sus necesidades de seguridad.

Por un lado, están llevando a cabo pruebas con IPSEC. Barajan la posibilidad de

interconectar dos de sus sedes de forma segura utilizando este protocolo y te facilitan

una captura de la propuesta del proveedor para su estudio.

Por otro lado, están llevando a cabo pruebas con SSL/TLS. Barajan la posibilidad de

mejorar la seguridad de su servidor WEB utilizando este protocolo y también te facilitan

una captura de la propuesta del proveedor para su estudio.

En ambos casos, debes analizar los paquetes contenidos en los ficheros pcap e identificar

los datos solicitados en las tablas que te facilitan.

Recuerda que el responsable de seguridad de Example es muy quisquilloso y solo

aceptará la información si se la entregas en un único fichero PDF que incluya las tablas

con la información solicitada, enviado a través de la plataforma autorizada y dentro del

plazo establecido.

Notas:

» Para visualizar los ficheros pcap puedes usar el software wireshark

(https://www.wireshark.org/) al que puedes acceder a través del escritorio virtual o

que puedes instalar en tu máquina.

TEMA 5 – Actividades © Universidad Internacional de La Rioja (UNIR

Asignatura Datos del alumno Fecha

Apellidos:

Seguridad en Redes

Nombre:

Acción Regla

1. Puerto usado por el protocolo IKE 500

2. Modo de funcionamiento empleado

Aggresive

en la fase 1 de IKE

3. Algoritmo de cifrado propuesto en

la fase 1 de IKE por quien inicia la AES - CBC

comunicación

4. Algoritmo de Hash propuesto en la

fase 1 de IKE por quien inicia la SHA1

comunicación

5. Método de autenticación propuesto

en la fase 1 de IKE por quien inicia la ISAKMP

comunicación

6. Longitud de la clave propuesta en

la fase 1 de IKE por quien inicia la 256

comunicación

7. Valor del hash que ha sido

calculado haciendo uso de la clave ab2ee14fceb8d1d2

precompartida por ambos extremos c79770cc97d07a20

(En hexadecimal)

8. Protocolo de IPSEC que ha sido

acordado por los extremos en la fase IKE

2 de IKE para ser usado

9. ESP SPI de quien inicia la

0x9a1fd602 (2585777666)

comunicación

10. ESP SPI del destino de la

0x80f627c9 (2163615689)

comunicación

Tabla 1. IPSEC

TEMA 5 – Actividades © Universidad Internacional de La Rioja (UNIR

Asignatura Datos del alumno Fecha

Apellidos:

Seguridad en Redes

Nombre:

Acción Regla

1. Dirección IP del cliente 10.0.0.1

2. Dirección IP del servidor 10.0.0.2

3. Versión de SSL-TLS usada v1

4. Puerto usado por el cliente en la

1162

comunicación

5. Puerto usado por el servidor en la

443

comunicación

6. Opción de cifrado seleccionada

AES_256_CBC_SHA

por el servidor

7. Fecha de caducidad del

certificado del servidor

(dd/mm/yyyy)

8. Longitud de la clave pública

usada por el servidor en Diffie- 128 bits

Hellman

9. Longitud de la clave pública

usada por el cliente en Diffie- 128 bits

Hellman

10. Longitud del primer mensaje

TLS, con datos de la capa de 544

aplicación, enviado por el cliente

11. Longitud del primer mensaje TLS,

con datos de la capa de aplicación, 848

enviado por el servidor

Tabla 2. SSL-TLS.

TEMA 5 – Actividades © Universidad Internacional de La Rioja (UNIR

Vous aimerez peut-être aussi

- Manual Packet TracerDocument52 pagesManual Packet TracerCesar RodriguezPas encore d'évaluation

- Cómo Configurar Las Interfaces de Red de Un FortiGateDocument6 pagesCómo Configurar Las Interfaces de Red de Un FortiGateAndrés EloyPas encore d'évaluation

- Práctica de Laboratorio Uso de Wireshark para Examinar Una Captura UDP de DNSDocument11 pagesPráctica de Laboratorio Uso de Wireshark para Examinar Una Captura UDP de DNSAndrea MarquezPas encore d'évaluation

- SIEMENS Seminario Profibus Marzo 2012Document394 pagesSIEMENS Seminario Profibus Marzo 2012gcastro1979Pas encore d'évaluation

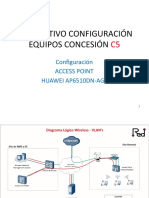

- INSTRUCTIVO CONFIGURACIÓN FAT - Huawei AP6510DN-AGNDocument18 pagesINSTRUCTIVO CONFIGURACIÓN FAT - Huawei AP6510DN-AGNSaul Ore Pacheco0% (2)

- Extensión de Las LAN Módems de Fibras, Repetidores, Puentes y Conmutadores.Document4 pagesExtensión de Las LAN Módems de Fibras, Repetidores, Puentes y Conmutadores.losibek8100% (1)

- Hoja de Evaluacion PracticaDocument7 pagesHoja de Evaluacion PracticaAngel Abraham Rojas ReyesPas encore d'évaluation

- Manual Alfa r36Document8 pagesManual Alfa r36Angel ValladaresPas encore d'évaluation

- FL - CCNA Discovery 1 Resumen Capitulo 9Document6 pagesFL - CCNA Discovery 1 Resumen Capitulo 9Rodrigo MuñozPas encore d'évaluation

- Packet Tracer: Identificar El Flujo de PaquetesDocument6 pagesPacket Tracer: Identificar El Flujo de PaquetesSERGIO SEBASTIAN SOLANO CISNEROSPas encore d'évaluation

- Configuración de Enlaces TroncalesDocument13 pagesConfiguración de Enlaces TroncalesCatalina ChavesPas encore d'évaluation

- Configurar router Thomson TCW750Document55 pagesConfigurar router Thomson TCW750MiguelAnxoBouzadaPas encore d'évaluation

- Suma de Comprobación UDPDocument7 pagesSuma de Comprobación UDPAndrew RiofrioPas encore d'évaluation

- Ipsec SlidesDocument12 pagesIpsec SlidesCarlos MartinezPas encore d'évaluation

- UT3-Protocolos Comunicaciones RedDocument42 pagesUT3-Protocolos Comunicaciones RedMiguel Angel Parra MuñozPas encore d'évaluation

- 132.157.66.117 LOLVAL Results LATAM PCDocument7 pages132.157.66.117 LOLVAL Results LATAM PCJose Diaz RiveraPas encore d'évaluation

- 7.2.3.5 Lab - Using Wireshark To Examine A UDP DNS CaptureDocument7 pages7.2.3.5 Lab - Using Wireshark To Examine A UDP DNS CapturepochoarbonaPas encore d'évaluation

- Practica Administracion de Redes Gicv9cm2Document23 pagesPractica Administracion de Redes Gicv9cm2Ismael CruzPas encore d'évaluation

- Caracterizacion de Las Redes PDFDocument27 pagesCaracterizacion de Las Redes PDFJORGE ENRIQUE JURADO BOLIVARPas encore d'évaluation

- Tabla de Direccion de Red de SubniteoDocument9 pagesTabla de Direccion de Red de SubniteoLEIDER GEISER CHACON GIRONPas encore d'évaluation

- 5.3.1.3 Packet Tracer - Identify MAC and IP AddressesDocument3 pages5.3.1.3 Packet Tracer - Identify MAC and IP AddressesJosue Marcos Isaias Monzon SicchaPas encore d'évaluation

- Bloquear Una Dirección URL - UTM JuniperDocument16 pagesBloquear Una Dirección URL - UTM JuniperGerman GutierrezPas encore d'évaluation

- 1 INTRODUCCIÓN A TCP IP - Parcial II PDFDocument59 pages1 INTRODUCCIÓN A TCP IP - Parcial II PDFDayana Farinango RomeroPas encore d'évaluation

- Exposición Capitulo 6Document33 pagesExposición Capitulo 6Luis Eduardo Pimentel AlmontePas encore d'évaluation

- Actividad 2 IPDocument6 pagesActividad 2 IPAndrea JimenezPas encore d'évaluation

- CCNA 1 v7 16-17.en - EsDocument27 pagesCCNA 1 v7 16-17.en - EsWilliam LopezPas encore d'évaluation

- Configuración DHCP y DNS en Packet TracerDocument9 pagesConfiguración DHCP y DNS en Packet Tracersuareztatiana757Pas encore d'évaluation

- CAPÍTULO 3 - Prof. Gumercindo BartraDocument111 pagesCAPÍTULO 3 - Prof. Gumercindo BartrapaoPas encore d'évaluation

- Capas Del Modelo OSIDocument7 pagesCapas Del Modelo OSIAlfonso Guillermo Molero FarmanPas encore d'évaluation

- Configuración DHCP y NATDocument9 pagesConfiguración DHCP y NATAlan JuárezPas encore d'évaluation