Académique Documents

Professionnel Documents

Culture Documents

Criptografia Ebook de Manuel Lucena Ed4

Transféré par

David7 RamírezTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Criptografia Ebook de Manuel Lucena Ed4

Transféré par

David7 RamírezDroits d'auteur :

Formats disponibles

1

INFORME DATAGRAMAS

Edgar Andrade, Andrea Giraldo, David Ramirez

Universidad Distrital Francisco José de Caldas

Criptografía y Seguridad en Redes

eandradeb@correo.udistrital.edu.co, acgiraldoo@correo.udistrital.edu.co, david.i7@aol.com,

20181373001, 20172373022, 20181373003

Resumen – En este artículo se muestran las conversaciones de chat, etc.

pruebas realizadas a través del programa Dependiendo de los campos de aplicación

wireshark, usado con el fin de realizar capturas de las diferentes áreas se pueden usar

de paquetes desde una red en tiempo real. Se con fines específicos como por ejemplo,

pretende mostrar el procedimiento para realizar los administradores lo usan para resolver

dichas capturas y analizar cada una de las problemas en la red, ingenieros lo usan

tramas, demostrando a que capa del modelo para examinar problemas de seguridad,

OSI pertenece, cuáles son las IP de origen y de desarrolladores lo usan para depurar la

destino, como se transportan los paquetes y de

implementación de los protocolos de red y

estudiantes los usan para aprender

esta manera realizar un análisis de la

internamente cómo funciona una red.

información real que se transmite por la red.

Este informe tiene como fin hacer pruebas de

sniffer que permita conocer los tipos de Es importante conocer las diferentes

capturas que se pueden realizar sobre las funciones que se pueden aplicar con los

tramas y el comportamiento de los paquetes analizadores de paquetes como lo son la

que viajan a través de la red captura automática de contraseñas

enviadas en claro y nombres de usuario

de la red y tener claro que esta capacidad

Índice de Términos – Sniffer, trama, captura, es utilizada en muchas ocasiones por

OSI, datagrama. crackers para atacar sistemas a futuro, se

puede realizar conversión del tráfico de

red en un formato inteligible por los

I. INTRODUCCIÓN humanos, poder hacer detección de

intrusos, con el fin de descubrir hackers.

Aunque para ello existen programas

Por medio de los analizadores de específicos y como se mencionaba

paquetes se pueden realizar diferentes anteriormente, en casos específicos como

procesos como monitorear redes para para los desarrolladores, en aplicaciones

detectar y analizar fallos, o para realizar cliente-servidor, pues les permite analizar

ingeniería inversa en protocolos de red. la información real que se transmite por la

También es habitual su uso para fines red.

maliciosos, como robar contraseñas,

interceptar correos electrónicos, espiar

2

II.MARCO TEORICO • Capa física

Es la capa más baja del modelo OSI. Es

MODELO OSI

la que se encarga de la topología de red y

de las conexiones globales de la

computadora hacia la red, se refiere tanto

El modelo OSI se basa en una propuesta al medio físico como a la forma en la que

desarrollada por la Organización se transmite la información.

Internacional de Normas (iso) como el

primer paso hacia la estandarización

internacional de los protocolos utilizados

en las diversas capas (Day y Zimmerman, • Capa de enlace de datos

1983). Este modelo se revisó en 1995

(Day, 1995) y se le llama Modelo de Esta capa se ocupa del direccionamiento

referencia OSI (Interconexión de físico, del acceso al medio, de la

Sistemas Abiertos, del inglés Open detección de errores, de la distribución

Systems Interconnection) de la iso puesto ordenada de tramas y del control del flujo.

que se ocupa de la conexión de sistemas

abiertos; esto es, sistemas que están

abiertos a la comunicación con otros

• Capa de red

sistemas. [1]

Se encarga de identificar el enrutamiento

➢ CAPAS DEL MODELO OSI existente entre una o más redes. Las

unidades de datos se denominan

paquetes, y se pueden clasificar en

✓ Aplicación protocolos enrutables y protocolos de

✓ Presentación enrutamiento.

✓ Transporte

✓ Sesión

✓ Red

✓ Enlace de datos • Capa de transporte

✓ Física

Capa encargada de efectuar el transporte

de los datos (que se encuentran dentro

del paquete) de la máquina origen a la de

destino, independizándolo del tipo de red

física que esté utilizando.

• Capa de sesión

Esta capa es la que se encarga de

mantener y controlar el enlace establecido

entre dos computadores que están

transmitiendo datos de cualquier índole.

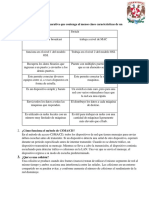

Imagen 1

3

• Capa de presentación perdido, y los restantes fragmentos

también se considerarán perdidos.

El objetivo es encargarse de

la representación de la información, de ➢ FORMATO DEL DATAGRAMA

manera que aunque distintos equipos

puedan tener diferentes representaciones

internas de caracteres, los datos lleguen La cabecera del datagrama IP está

de manera reconocible formada por los campos que se muestran

en la Imagen 1.

• Capa de aplicación

Ofrece a las aplicaciones la posibilidad de

acceder a los servicios de las demás

capas y define los protocolos que utilizan

las aplicaciones para intercambiar datos,

como correo electrónico (Post Office

Protocol y SMTP), gestores de bases de Imagen 2

datos y servidor de ficheros (FTP). [2]

Donde

Versión: Es la versión del protocolo IP. La

DATAGRAMA

versión actual es la 4. La 5 es

experimental y la 6 es IPng.

El datagrama IP es la unidad de Hdr Len: Es la longitud de la cabecera IP

transferencia en las redes IP. contada en cantidades de 32 bits. Esto no

Básicamente consiste en una cabecera IP incluye el campo de datos.

y un campo de datos para protocolos

superiores. El datagrama IP está Type Of Service: Es el tipo de servicio es

encapsulado en la trama de nivel de una indicación de la calidad del servicio

enlace, que suele tener una longitud solicitado para este datagrama IP. Una

máxima (MTU, Maximum Transfer Unit), descripción detallada de este campo se

dependiendo del hardware de red usado. puede encontrar en el RFC 1349.

Para Ethernet, esta es típicamente de

1500 bytes. En vez de limitar el datagrama Total Length: Es la longitud total del

a un tamaño máximo, IP puede tratar la datagrama, cabecera y datos,

fragmentación y el reensamblado de sus especificada en bytes.

datagramas. En particular, IP no impone

un tamaño máximo, pero establece que Identification: Es un número único que

todas las redes deberían ser capaces de asigna el emisor para ayudar a

manejar al menos 576 bytes. Los reensamblar un datagrama fragmentado.

fragmentos de datagramas tienen todos Los fragmentos de un datagrama tendrán

una cabecera, copiada básicamente del el mismo número de identificación.

datagrama original, y de los datos que la

siguen. Los fragmentos se tratan como Flags: Son flags para el control de

datagramas normales mientras son fragmentación.

transportados a su destino. Nótese, sin

embargo, que si uno de los fragmentos se

pierde, todo el datagrama se considerará

4

➢ FRAGMENTACIÓN DE ✓ Se chequea el bit de flag DF para

DATAGRAMAS IP ver si se permite fragmentación. Si

está a uno, el datagrama se

desecha y se devuelve un error al

Cuando un datagrama IP viaja de un host emisor usando ICMP (Internet

a otro puede cruzar distintas redes físicas. Control Message Protocol).

Las redes físicas imponen un tamaño

máximo de trama, llamado MTU

(Maximum Transmission Unit), que limita ✓ Basándose en el valor MTU, el

la longitud de un datagrama. campo de datos se divide en

partes donde cada parte, excepto

la última, debe ser múltiplo de 8

bytes.

Por ello, existe un mecanismo para

fragmentar los datagramas IP grandes en

otros más pequeños, y luego ✓ Todas las porciones de datos se

reensamblarlos en el host de destino. IP colocan en datagramas IP.

requiere que cada enlace tenga un MTU

de al menos 68 bytes, de forma que si ✓ Se copian las cabeceras de la

cualquier red proporciona un valor inferior, cabecera original, con algunas

la fragmentación y el reensamblado modificaciones:

tendrán que implementarse en la capa de

la interfaz de red de forma transparente a

IP. 68 es la suma de la mayor cabecera • El bit de flag MF se pone a uno

en todos los fragmentos,

IP, de 60 bytes, y del tamaño mínimo

excepto en el último.

posible de los datos en un fragmento (8

bytes).

• El campo FO se pone al valor

de la localización de la porción

Las implementaciones de IP no están de datos correspondiente.

obligadas a manejar datagramas sin

fragmentar mayores de 576 bytes, pero la • Si se incluyeron opciones en el

mayoría podrá manipular valores más datagrama original, el bit FC

grandes, típicamente ligeramente por del type byte determina si se

encima de 8192 bytes o incluso mayores, copiaran o no en todos los

y raramente menos de 1500. fragmentos o sólo en el

primero2.

Un datagrama sin fragmentar tiene a cero • Se inicializa el campo Hdr Len

toda la información de fragmentación. Es (longitud de la cabecera).

decir, los flags FC y FO están a 0.

• Se inicializa el campo Total

Length (longitud total).

Cuando se ha de realizar la

fragmentación, se ejecutan los siguientes

pasos: • Se recalcula el Header

Checksum de la cabecera.

5

Cada uno de estos datagramas se envía WIRESHARK

como un datagrama IP normal. IP maneja

Es una herramienta multiplataforma con

cada fragmento de forma independiente,

interfaz gráfica para el análisis de red,

es decir, los fragmentos pueden atravesar producto de la evolución de Ethereal.

diversas rutas hacia su destino, y pueden Incluye la herramienta Tshark en modo

estar sujetos a nuevas fragmentaciones si consola para capturas, análisis de red,

pasan por redes con MTUs inferiores.[3] entre otras posibilidades. Al usar las

librerias pcap, su uso es similar a

Tcpdump y Windump.

SNIFFER

Un sniffer es una aplicación especial para Este permite ver, aun nivel bajo y

redes informáticas, que permite como tal detallado, consultar todo lo que está

capturar los paquetes que viajan por una ocurriendo en la red. Es open source y

red. Un sniffer puede capturar paquetes multiplataforma. Se utiliza a menudo

dependiendo de la topología de red. Por como mejor opción al momento de auditar

ejemplo, en topologías estrella antiguas, redes usualmente redes Ethernet y es

un sniffer podía monitorear todos los compatible con algunas otras.

paquetes que viajan por una red, ya que

estos pasan por el nodo central, por el

contrario en redes modernas de estrella

esto no sucede, ya que solo lo retransmite

el nodo de destino.

Imagen 4

➢ CARACTERÍSTICAS

• Captura de paquetes en vivo

Imagen 3

desde una interfaz de red

• Muestra los paquetes con

información detallada de los

Si se usara un HUB en vez de un Switch mismos

tendríamos más vulnerabilidad de que • Abre y guarda paquetes

capturen los datos viajantes por una red, capturados

los hubs, son más vulnerables ya que por • Importar y exportar paquetes

el contrario de un switch por ejemplo solo en diferentes formatos

retransmite la información al nodo de • Filtrado de información de

destino, por lo que solo se visualizaran los paquetes

• Resaltado de paquetes

paquetes del nodo en el que fue instalado

dependiendo el filtro

el sniffer. [4]

• Crear estadísticas

6

➢ VENTAJAS

Tiene una enorme versatilidad que le lleva

a soportar más de 480 protocolos

distintos, además de la posibilidad de

trabajar tanto con datos capturados desde

una red durante una sesión con paquetes

previamente capturados que hayan sido

almacenados en el disco duro.

Wireshark soporta el formato estándar de

archivos tcpdump, es capaz de

reconstruir sesiones TCP, y está apoyado

en una completa interfaz gráfica que

facilita enormemente su uso. [5]

III. OBJETIVOS

Determinar cómo y para que se utiliza un

sniffer y de qué manera se puede obtener

realizar un análisis de los paquetes que

viajan mediante la red.

Identificar a través de la trama las capas

del modelo OSI que interactúan en la

captura realizada.

Observar los parámetros de configuración

que lleva la página, diferenciando las ip de

origen, destino y los puertos utilizados

para la comunicación.

Analizar el comportamiento de cada una

de las capas del modelo OSI y de como

se sincronizan para alcanzar la ip de

destino.

7

IV. PRACTICA

Para comenzar con las pruebas, se utilizó el programa Wireshark. Inicialmente se debe

seleccionar la conexión a internet que el equipo tenga para poder hacer las capturas. Para

este caso se uso wifi y esa es opción que se utiliza.

Imagen 5 Conexión utilizada para la captura

Luego de ello se inicia la captura de paquetes, se inicia el navegador para que el

programa haga el análisis respectivo

Imagen 6 Captura a la página www.ifxnetworks.com

8

Luego de que se ha hecho la captura, procedemos a leer la información obtenida. Se va a

hacer el análisis de la trama para la página www.ifxnetworks.com. Para ello, se busca sobre

el protocolo DNS la pagina que vamos a analizar.

Imagen 7 Selección de protocolo DNS

En esta línea se realiza el pedido Standard query, que es la solicitud que se hace para

poder buscar o encontrar ingresar a la página www.ifxnetworks.com

Al realizar esta captura, nos aparecen una serie de datos, en los cuales encontramos las

capas del modelo OSI, los protocolos usados, Ip’s de origen y destino, entre otros.

Imagen 8 Capas del modelo OSI

9

CAPA FÍSICA

En esta primera línea vemos la capa física, la cual muestra la cantidad de bits enviados y

recibidos, la interfaz por donde pasa, la hora en la que ingresó a la página, el tipo de

encapsulación, y los bits involucrados en este paso.

Imagen 9 Capa física

CAPA ENLACE DE DATOS

En la capa de enlace de datos se muestra, el fabricante del computador, la mac del

equipo el cual se puede comprobar por medio del comando en CMD – GETMAC, también

se puede ver el router, que para este caso es T&WElect.

Imagen 10 Capa enlace de datos

10

Imagen 11 MAC del equipo

CAPA DE RED

En esta capa ese encuentra el protocolo usado para la conexion, para este caso IPV4

Version 4, captura la IP de el equipo que solicita el servicio, es decir la de nuestro equipo,

la cual comprobamos con el comando en CMD, IPCONFIG. Captura la ip del router que

para este caso es el Gateway.

Imagen 12 Capa de Red

11

Imagen 13 IP del Computador

Imagen 14 Ip del router (Gateway)

CAPA DE TRANSPORTE

En esta capa se pueden observar los puertos por los cuales se hace el pedido, este

puerto es un puerto aleatorio que no está predefinido. En este caso esta tomando el

puerto 53 revisar en el listado estándar de puerto, se muestra que el puerto 53 está

asignado para el servicio DNS, y en que es un sistema de nombre de dominio al que

accedemos que para las pruebas es ifxnetworks.com.

Imagen 15 Capa de Transporte

12

CAPA DE SESIÓN

Para esta capa, la información que se obtiene con la captura desde WireShark,

básicamente lo que se hace es enviar un requerimiento DNS para que nos indique cual es

la IP de la página, entonces lo que la línea hace es responder con la dirección de la pagina

a la cual le hicimos la captura, también muestra la clase de dirección IP a la que

corresponde la página, esta respuesta proviene del servidor DNS que envía el cliente, este

lo envía vía UDP utilizando el DNS de la capa cinco.

Imagen 16 Capa de Sesión

13

CAPA DE PRESENTACION Y APLICACIÓN

Para estas dos capas que son las dos ultimas del modelo OSI, no es posible obtener una

captura por medio de WireShark como lo hicimos con las demás capas, pues estas capas

se envían codificadas y solo utilizando programas específicos como lo son Ipsec Capture

se podría obtener esta información, puesto que por ejemplo para el caso de la capa de

presentación, esta se traduce en la interfaz que observamos al abrir la pagina a la cual se

le hacen las capturas, y en cuanto a la capa de aplicación seria necesario realizar un análisis

sobre el protocolo HTTP que es el que carga la información útil del protocolo y para ello se

requieren aplicaciones como PROTOCOL LAYER TCP/IP, sin embargo de acuerdo con

procesos realizados por ingenieros de sistemas, indican que es un proceso dispendioso y

que realmente no es útil, para las aplicaciones que se requiere, pues a menos que sea para

fines maliciosos, es necesario decodificar los bytes que viajan en por la trama, determinar

el lenguaje que se requiere analizar (ASCII, HEXA, ETC), y comenzar a leer la información

que estos segmentos contienen.

Imagen 17 Distribución de los protocolos que se emplean en el modelo OSI

14

V. CONCLUSIONES. hacia la red, como lo son las IP privadas

de los servidores. Las Ip publicas de los

equipos de borde, los puertos que están

WireShark es una herramienta que nos escuchando o servicios en ejecución,

sirve para analizar paquetes de red, entre otros.

capturando paquetes en tiempo real,

determinando lo protocolos que se usan

durante el proceso, los cuales permiten

profundizar en el tráfico de red e

inspeccionar paquetes individualmente. VI. REFERENCIAS

No se pueden observar todas las capas

del modelo OSI durante la captura de un [1] «Redes de computadoras».[En línea].

paquete de red, pues los protocolos que

Disponible en:

intervienen para cada uno de los

http://bibliotecavirtualapure.files.wordpr

paquetes, cambian de acuerdo con la

función que están realizando, y cuando ess.com/2015/06/redes_de_computadoras

estos están codificados, será necesario -freelibros-org.pdf

utilizar otro tipo de herramientas para [2] «Modelo OSI», Wikipedia, la

poder leer la información que podamos enciclopedia libre. 30-ene-2019.

requerir.

Para poder obtener los datos de forma [3]«El datagrama IP». [En línea].

más clara y rápida, Wireshark utiliza Disponible en:

colores para identificar los tipos de tráfico http://maite29.upc.es/CMTER/practiques/

de un vistazo. El verde es el tráfico TCP, html/esp/practica3/c_ip003.html.

el azul es el tráfico DNS, el azul claro es

el tráfico UDP y el negro los paquetes [4]«¿Qué es un sniffer?», Culturación,

TCP con problemas que podrían haber 11-nov-2009.

sido entregados dañados.

[5] «Wireshark - EcuRed». [En línea].

Básicamente este programa permite Disponible en:

determinar las direcciones IP de origen y https://www.ecured.cu/Wireshark.

las de destinos de las paginas a las cuales

se les hace la captura, así como también

los puertos que entrega el servidor, las

MAC de origen y las de destino, así como

la el tipo de clase que tiene la dirección IP

analizada.

Este programa es usado con diferentes

propósitos, los profesionales lo usan para

depurar las implementaciones del

protocolo de red, examinar problemas de

seguridad e inspeccionar cómo funcionan

los protocolos en redes privadas, sin

embargo también es usado por personas

que pretenden obtener la información

necesaria para poder realizar ataques

Vous aimerez peut-être aussi

- Fundamentos de Redes InformáticasD'EverandFundamentos de Redes InformáticasÉvaluation : 4.5 sur 5 étoiles4.5/5 (9)

- Tarea1 de Redes de ComputadorasDocument9 pagesTarea1 de Redes de ComputadorasERICK ALEXANDER MURILLO VILLAFUERTEPas encore d'évaluation

- Protocolos Del Modelo OsiDocument6 pagesProtocolos Del Modelo OsiGueryDeLaBarraCervantesPas encore d'évaluation

- Modelo Osi y Tcp-IpDocument2 pagesModelo Osi y Tcp-IpjafetPas encore d'évaluation

- Lunahuana, Plan Urbano 2020Document24 pagesLunahuana, Plan Urbano 2020Jean Pool Ramos SamánPas encore d'évaluation

- Previo4 Redes de Datos SegurasDocument6 pagesPrevio4 Redes de Datos SegurasAngélica RosalesPas encore d'évaluation

- Estudio de tráfico EMP.114-EMP.600Document13 pagesEstudio de tráfico EMP.114-EMP.600Libertad FinancieraPas encore d'évaluation

- Modelo de Demanda de EjecucionDocument3 pagesModelo de Demanda de EjecucionmarceloPas encore d'évaluation

- 3.2 Descripción de La Capa de PresentaciónDocument10 pages3.2 Descripción de La Capa de PresentaciónAlvaro Saz MárquezPas encore d'évaluation

- MODELO de Software de Red PDFDocument6 pagesMODELO de Software de Red PDFfer2331Pas encore d'évaluation

- Modelo OSI: Las 7 capas del modelo de referenciaDocument7 pagesModelo OSI: Las 7 capas del modelo de referenciaDavid Paolo Rocha JaureguiPas encore d'évaluation

- Act 3 RedesDocument6 pagesAct 3 RedesNaim GonzálezPas encore d'évaluation

- TrabajoClasificación de AtaquesDocument4 pagesTrabajoClasificación de Ataquesdavid ContrerasPas encore d'évaluation

- Sistesmas de CodificacionDocument24 pagesSistesmas de CodificacionCarrasco Poveda DanielaPas encore d'évaluation

- Formato Articulos IEEEDocument5 pagesFormato Articulos IEEEWen ChacónPas encore d'évaluation

- Modelo OSI y sus capasDocument5 pagesModelo OSI y sus capasNavarrete JulianPas encore d'évaluation

- 1° Tarea de TER-II (Keyhan Josué Ramos Vásquez)Document3 pages1° Tarea de TER-II (Keyhan Josué Ramos Vásquez)Keyhan RamosPas encore d'évaluation

- Redes industriales: Modelo OSI y sus 7 capasDocument9 pagesRedes industriales: Modelo OSI y sus 7 capasAlonso EspinosaPas encore d'évaluation

- Modelo OSIDocument12 pagesModelo OSIAdrian ZambranoPas encore d'évaluation

- Modelo OSIDocument16 pagesModelo OSICarlos GuisbertPas encore d'évaluation

- Modelo OSIDocument18 pagesModelo OSILuis CPas encore d'évaluation

- Mantenimiento Redes LanDocument16 pagesMantenimiento Redes LanGalo GomezcoelloPas encore d'évaluation

- Tarea 1Document7 pagesTarea 1Xavier HilarioPas encore d'évaluation

- Guardado Con Autorrecuperación de Documento2Document8 pagesGuardado Con Autorrecuperación de Documento2Fernando RangelPas encore d'évaluation

- Elementos Fundamentales de Una RedDocument10 pagesElementos Fundamentales de Una Red21ebh0911w.sepPas encore d'évaluation

- Nota Técnica Ciberseguridad M3Document19 pagesNota Técnica Ciberseguridad M3Esmil Contreras HidalgoPas encore d'évaluation

- Redes - Infografia - Unidad V Luis Mejias IF 03 TII FIDocument1 pageRedes - Infografia - Unidad V Luis Mejias IF 03 TII FILuis MejiasPas encore d'évaluation

- Protocolos de Comunicación y Seguridad en InternetDocument12 pagesProtocolos de Comunicación y Seguridad en Internetsergio A SHPas encore d'évaluation

- Tarea 1Document10 pagesTarea 1Ricardo Alvizo RiosPas encore d'évaluation

- Modelo OsiDocument6 pagesModelo OsiJaime FloresPas encore d'évaluation

- 1° Tarea de TER-II (Keyhan Josué Ramos Vásquez)Document3 pages1° Tarea de TER-II (Keyhan Josué Ramos Vásquez)Keyhan RamosPas encore d'évaluation

- Revista Digital Del Modelo OSIDocument10 pagesRevista Digital Del Modelo OSIkarla Yalmeth figueredo CoronadoPas encore d'évaluation

- Fernando Rangel PDFDocument5 pagesFernando Rangel PDFFernando RangelPas encore d'évaluation

- DFDR U2 Ea OmbmDocument10 pagesDFDR U2 Ea OmbmDon Omar Hunter ShadesPas encore d'évaluation

- Solucion Contextualizacion e Incio en Sistemas de MonitoreoDocument7 pagesSolucion Contextualizacion e Incio en Sistemas de MonitoreoJohn Jairo Arguello GodoyPas encore d'évaluation

- Introducción Al Modelo de Red Por Capas (Osi) Issa Barake SlebiDocument5 pagesIntroducción Al Modelo de Red Por Capas (Osi) Issa Barake Slebiissa barakePas encore d'évaluation

- TE Modelo OSIDocument14 pagesTE Modelo OSINando HerreraPas encore d'évaluation

- Modelo de Referencia TCP-IPDocument13 pagesModelo de Referencia TCP-IPGabriel Humberto García AzuaraPas encore d'évaluation

- AnotacionesDocument228 pagesAnotacionesFabian LineroPas encore d'évaluation

- Protocolos de ComunicaciónDocument21 pagesProtocolos de ComunicaciónCRISTOBAL AREVALOPas encore d'évaluation

- Fundamentos de Redes IndustrialesDocument33 pagesFundamentos de Redes Industrialesleo2tvPas encore d'évaluation

- El Modelo OSIDocument11 pagesEl Modelo OSIFelipe AriasPas encore d'évaluation

- Introduccion A Las Redes InformaticasDocument6 pagesIntroduccion A Las Redes InformaticasCristian TorresPas encore d'évaluation

- UT1 Arquitectura de ProtocolosDocument15 pagesUT1 Arquitectura de ProtocolosM Mar CoriaPas encore d'évaluation

- Tarea 6 - William Campo YepesDocument19 pagesTarea 6 - William Campo YepesRafael Enrique Mendoza PerezPas encore d'évaluation

- Contenidos Redes 1Document8 pagesContenidos Redes 1Aaron OsorioPas encore d'évaluation

- Modelo OsiDocument13 pagesModelo OsiRoger ValdebenitoPas encore d'évaluation

- Modelos redes 40Document5 pagesModelos redes 40Jareth DCPas encore d'évaluation

- Repaso de Redes InformaticasDocument17 pagesRepaso de Redes InformaticasErick JohnPas encore d'évaluation

- 2.1 Modelo OSIDocument10 pages2.1 Modelo OSIKarlaRodriguezPas encore d'évaluation

- Modelo OsiDocument7 pagesModelo OsiEsaú vidal AllGamesPas encore d'évaluation

- SergioSancheParrilla RL01 Tarea1Document4 pagesSergioSancheParrilla RL01 Tarea1Sergio Sanchez ParrillaPas encore d'évaluation

- Curso de Preparación para El Examen de CCNA 200-120 PDFDocument221 pagesCurso de Preparación para El Examen de CCNA 200-120 PDFAaron Perez NoriegaPas encore d'évaluation

- Redes 1Document20 pagesRedes 1Harold Romero AlbaradoPas encore d'évaluation

- Capas Del Modelo OSI y Sus ProtocolosDocument10 pagesCapas Del Modelo OSI y Sus ProtocolosÀngèlRòdrìgùez86% (7)

- Estandarizacion de Las Capas de RedDocument16 pagesEstandarizacion de Las Capas de Redwalderponton1609Pas encore d'évaluation

- El Modelo OsiDocument5 pagesEl Modelo Osisheve360Pas encore d'évaluation

- 5B - Modelo OSI y Protocolo TCP-IPDocument2 pages5B - Modelo OSI y Protocolo TCP-IPAngel ArcosPas encore d'évaluation

- Modelo Osi TCP IpDocument28 pagesModelo Osi TCP Ipdiego3520Pas encore d'évaluation

- Clase 3Document26 pagesClase 3Alejandro ColinaPas encore d'évaluation

- Actividad 2 ResueltaDocument7 pagesActividad 2 ResueltaErnesto RojasPas encore d'évaluation

- Cuestionario Actividad AA1-1Document11 pagesCuestionario Actividad AA1-1Jhony A Gonzalez CordobaPas encore d'évaluation

- Tarea 2 - Modelos de Interconexion AbiertosDocument8 pagesTarea 2 - Modelos de Interconexion AbiertosPavelSaavedraPas encore d'évaluation

- Criptografía y Seguridad en ComputadoresDocument307 pagesCriptografía y Seguridad en ComputadoresDESCUDERO10% (1)

- Examen Parcial - Semana 4 - Inv - Primer Bloque-Gerencia de Desarrollo Sostenible - (Grupo5)Document16 pagesExamen Parcial - Semana 4 - Inv - Primer Bloque-Gerencia de Desarrollo Sostenible - (Grupo5)David7 RamírezPas encore d'évaluation

- Marco1 Fid1el Su1arezDocument4 pagesMarco1 Fid1el Su1arezDavid7 RamírezPas encore d'évaluation

- Desarrollo Sostenible PDFDocument6 pagesDesarrollo Sostenible PDFDavid7 RamírezPas encore d'évaluation

- Marco Fidel SuarezDocument2 pagesMarco Fidel SuarezDavid7 RamírezPas encore d'évaluation

- Formato Cotizaciona&dDocument3 pagesFormato Cotizaciona&dDavid7 RamírezPas encore d'évaluation

- La Historia y La Importancia de FútbolDocument2 pagesLa Historia y La Importancia de Fútbolfelixubierna95Pas encore d'évaluation

- Cambios Pliego SESDocument3 pagesCambios Pliego SESDavid7 RamírezPas encore d'évaluation

- Desarrollo SostenibleDocument6 pagesDesarrollo SostenibleDavid7 RamírezPas encore d'évaluation

- Solicitud capacitación manejo animales experimentaciónDocument5 pagesSolicitud capacitación manejo animales experimentaciónRyan AguilaPas encore d'évaluation

- SimuladoresDocument4 pagesSimuladoresYahana Villatoro HernandezPas encore d'évaluation

- Check List Verificacion 5S TallerDocument9 pagesCheck List Verificacion 5S TallerEdinho1980Pas encore d'évaluation

- Generación de Código IntermedioDocument9 pagesGeneración de Código IntermedioWilliam Samuel Vazquez MirandaPas encore d'évaluation

- Depositos Judiciales de Pagos Por ConsignacionDocument2 pagesDepositos Judiciales de Pagos Por ConsignacionJuan David RojasPas encore d'évaluation

- Estudios de Suelos Calle 60 N 50A 64 VEGACHI Fabian Perez 2022Document35 pagesEstudios de Suelos Calle 60 N 50A 64 VEGACHI Fabian Perez 2022Fernando GomezPas encore d'évaluation

- Monografia BBLDocument2 pagesMonografia BBLEDUARDO ELISEO FLORES ESPINOZAPas encore d'évaluation

- Semana 13 Ley de Tributacion MunicipalDocument22 pagesSemana 13 Ley de Tributacion MunicipalNikolth YoveraPas encore d'évaluation

- Borrador Plan de NegocioDocument5 pagesBorrador Plan de Negociodanielcurbelo8834Pas encore d'évaluation

- Comandos Linux Sistema Archivos UsuariosDocument1 pageComandos Linux Sistema Archivos UsuariosGeovanny CudcoPas encore d'évaluation

- Software Resolucion 0312 de 2019Document102 pagesSoftware Resolucion 0312 de 2019Angie Alba0% (1)

- Guia Del Estudiante de La UcvDocument38 pagesGuia Del Estudiante de La UcvOSSSPas encore d'évaluation

- Reporte 1 Fisica 1 D1Document5 pagesReporte 1 Fisica 1 D1JisharLeviAlvaradoPas encore d'évaluation

- Baran A Cister VolvoDocument3 pagesBaran A Cister VolvoKevin Franco Quilla GutiérrezPas encore d'évaluation

- Maria de Jesus Saldaña Rincon Contra Registro Publico de Boca Del Rio de VeracruzDocument9 pagesMaria de Jesus Saldaña Rincon Contra Registro Publico de Boca Del Rio de Veracruzchristian aguilar osorioPas encore d'évaluation

- 15i GPWSDocument20 pages15i GPWSEnrique Rubio FernándezPas encore d'évaluation

- Árboles de Decisión en RDocument18 pagesÁrboles de Decisión en RPedro RodríguezPas encore d'évaluation

- Produccion IndustrialDocument42 pagesProduccion IndustrialPaola OsorioPas encore d'évaluation

- Challenger 2011Document413 pagesChallenger 2011Punto de PruebasPas encore d'évaluation

- Compendio FlorezDocument294 pagesCompendio FlorezERNESTOPas encore d'évaluation

- Soluciones Del Personal Del Trabajo en Un TelarDocument6 pagesSoluciones Del Personal Del Trabajo en Un TelarJesus GoycocheaPas encore d'évaluation

- Generación y Depuracion de IdeasDocument1 pageGeneración y Depuracion de IdeasFernando ZuñigaPas encore d'évaluation

- Re3101q2020 5 182 54DDocument1 pageRe3101q2020 5 182 54DAna JiménezPas encore d'évaluation

- Definir un nicho: la clave del éxito empresarialDocument5 pagesDefinir un nicho: la clave del éxito empresarialValentina MezaPas encore d'évaluation

- Manual Plan de Saneamiento Basico Dimf 2024Document62 pagesManual Plan de Saneamiento Basico Dimf 2024karolPas encore d'évaluation

- Ensayo Hardware y SoftwareDocument3 pagesEnsayo Hardware y SoftwareBrench de la ParraPas encore d'évaluation

- # 3 Gfpi-F-023 - Evaluacion Parcial Cada 3 Meses de SubeDocument2 pages# 3 Gfpi-F-023 - Evaluacion Parcial Cada 3 Meses de SubeCamilo Barrero RincónPas encore d'évaluation