Académique Documents

Professionnel Documents

Culture Documents

Cómo Le Ayudarías A Simón A Organizar Su Infraestructura

Transféré par

Edwin David Melo Sanchez0 évaluation0% ont trouvé ce document utile (0 vote)

88 vues3 pagesEstudio de Caso: “Simón: Parte 1”

Titre original

Cómo Le Ayudarías a Simón a Organizar Su Infraestructura

Copyright

© © All Rights Reserved

Formats disponibles

DOCX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentEstudio de Caso: “Simón: Parte 1”

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

88 vues3 pagesCómo Le Ayudarías A Simón A Organizar Su Infraestructura

Transféré par

Edwin David Melo SanchezEstudio de Caso: “Simón: Parte 1”

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme DOCX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 3

¿CÓMO LE AYUDARÍAS A SIMÓN A ORGANIZAR SU INFRAESTRUCTURA

TECNOLÓGICA, ASUMIENDO LOS RIESGOS REALES EN LA INSTALACIÓN DE LA RED DE

ACUERDO CON EL

MODELO DE NEGOCIO IDENTIFICADO?

Lo primero que debemos hacer es identificar el modelo de negocio que tienen

simón y sus amigos y después de haber estudiado el material del programa se

puede establecer que es el modelo de productos, ya que este permite

interactuar directamente con el cliente sin ningún tipo de intermediario,

trayendo como beneficios eficiencia, reducción de costos, mejora en el

servicio al cliente, reducción en los tiempo de distribución, entre otras.

Dividiría en cuatro partes la organización de la estructura tecnológica del

negocio así:

1. Ubicación física de los puestos de trabajo, en este aspecto es

importante contemplar el espacio, la accesibilidad, la seguridad y las

instalaciones eléctricas , el lugar donde debe estar ubicado el centro de

cómputo y sus respetivas áreas informáticas debe cumplir con ciertos

requisitos como :

Estar en un lugar donde no pueda acceder personal no

autorizado

Donde no entre mucha luz natural

Debe haber aire acondicionado

No debe haber entradas de aire natural

Extinguidores

Ruta de evacuación.

2. la Red de computadores:

Es acá donde definimos la topología de la red, en este caso usaríamos

una red de área local LAN, ya que esta abarca un área reducida para lo

que lo que el negocio necesita. Es de aclarar que posteriormente van a

requerir otros dispositivos como impresoras, scanner, fax, video

proyectores entre otros

3. Equipos y software:

En la parte de hardware verificamos que estén todas las partes de la

computadora (CPU, pantalla, teclado y mouse), de igual forma,

comprobamos las propiedades del equipo tal como procesador,

memoria RAM, disco duro.

Software: se recomienda verificar y solicitar la instalación de los

siguientes programas:

Sistema Operativo Windows licenciado

Paquete de ofimática (office) versión profesional y licenciado.

Antivirus licenciado.

Java

Compresores de archivo (WinRar)

Manejo de PDF (Adobe Reader)

Navegadores

Reproductores de audio

Particionar el disco duro esto significa que seleccionamos una

parte de su tamaño para que se comporte como otro disco duro

dentro del sistema (2 partes disco local C y D), con lo que si falla

una partición, las demás no se verán afectadas.

Gestor de correo: Windows, usará Outlook.

4. Capacitación y contraseñas para los empleados:

Es importante que los empleados sean capacitados en el uso de las

herramientas tecnológicas, seguridad de la información y el uso

adecuado de las mismas, estos deben estar conscientes del valor de la

confidencialidad de la información, su integridad y confiabilidad.

El administrador con el control de los sistemas podrá realizar

cambios en la política de la red y una de las características es la

posibilidad de desactivar el acceso a unidades USB, CD y DVD, esto

protegerá a la empresa de robar grandes cantidades de datos que

pueden ser guardados en estos dispositivos.

También es necesario tener contraseñas seguras para cada uno de los

usuarios y así tener un control de las actividades que realiza cada uno.

Vous aimerez peut-être aussi

- Franko Marchant Tera Semana6 Fundamentos de Redes y SeguridadDocument7 pagesFranko Marchant Tera Semana6 Fundamentos de Redes y SeguridadFranko Andres Marchant CortezPas encore d'évaluation

- Proceso de Instalacion Hysys V11Document4 pagesProceso de Instalacion Hysys V11Daniel Marcelo VelasquezPas encore d'évaluation

- Explotación de las funcionalidades del sistema microinformático. IFCT0309D'EverandExplotación de las funcionalidades del sistema microinformático. IFCT0309Pas encore d'évaluation

- Tarea Semana 1Document5 pagesTarea Semana 1Claudia Irene Berrios Cruz100% (1)

- Dimensionar, instalar y optimizar el hardware. IFCT0510D'EverandDimensionar, instalar y optimizar el hardware. IFCT0510Pas encore d'évaluation

- Preparación de archivos para la impresión digital. ARGI0209D'EverandPreparación de archivos para la impresión digital. ARGI0209Pas encore d'évaluation

- Ejemplo de Una Auditoria de SistemasDocument6 pagesEjemplo de Una Auditoria de SistemasANDRES RINCONPas encore d'évaluation

- Soporte Técnico y PresencialDocument130 pagesSoporte Técnico y PresencialmelissaPas encore d'évaluation

- Auditoria de Redes y TelecomunicacionesDocument55 pagesAuditoria de Redes y TelecomunicacionesTannyk PoncePas encore d'évaluation

- Competencias Digitales para ProfesionalesDocument12 pagesCompetencias Digitales para Profesionalesjose contellPas encore d'évaluation

- Tarea Semana 6 Sistemas OperativosDocument7 pagesTarea Semana 6 Sistemas OperativosDigital Print Norte75% (4)

- FUNHD1303 Control3Document8 pagesFUNHD1303 Control3Jader Muñoz RamosPas encore d'évaluation

- Caso Simon SenaDocument4 pagesCaso Simon SenaAnonymous Hb8sb2yMPas encore d'évaluation

- Estudio Caso Simon 1Document4 pagesEstudio Caso Simon 1fajameriPas encore d'évaluation

- Estudio Caso Simón Parte 1Document3 pagesEstudio Caso Simón Parte 1carlosPas encore d'évaluation

- Caso Simon 1Document6 pagesCaso Simon 1YizethPas encore d'évaluation

- DATA CENTER - Anderson MartinezDocument18 pagesDATA CENTER - Anderson MartinezAnderson Stivens Martinez AriasPas encore d'évaluation

- S5 - Semana 5Document7 pagesS5 - Semana 5Maximiliano RiosPas encore d'évaluation

- Anexos Practicas FinalDocument18 pagesAnexos Practicas FinalLeo GatxPas encore d'évaluation

- Fundamentos de Tic, Modelos de Negocio y Seguridad Informática (Análisis de Caso)Document5 pagesFundamentos de Tic, Modelos de Negocio y Seguridad Informática (Análisis de Caso)Miguel OrozcoPas encore d'évaluation

- EXPOSICIÓN CPD - Grupo 3Document21 pagesEXPOSICIÓN CPD - Grupo 3walter brusquettiPas encore d'évaluation

- Intriago ExamenDocument7 pagesIntriago ExamenAngelo NaranjoPas encore d'évaluation

- Sistemas OperativosDocument1 pageSistemas OperativosMonse MontañoPas encore d'évaluation

- Actiividad 3Document7 pagesActiividad 3arhumo2006Pas encore d'évaluation

- Configuracion StandarDocument4 pagesConfiguracion StandarChristopher SanzPas encore d'évaluation

- Capitulo 6Document12 pagesCapitulo 6Carlos DanielPas encore d'évaluation

- Contabilidad 2.1Document3 pagesContabilidad 2.1edison sotoPas encore d'évaluation

- Desarrollo de Sistemas de AplicaciónDocument4 pagesDesarrollo de Sistemas de AplicaciónEdgar AquinoPas encore d'évaluation

- Proyecto Final CRSDocument13 pagesProyecto Final CRSJoelDav Saldaña100% (1)

- Actividad de Aprendizaje N1Document8 pagesActividad de Aprendizaje N1david alejandro cotrina bartoloPas encore d'évaluation

- Proyecto Final CRSDocument12 pagesProyecto Final CRSRobinsonJavierPas encore d'évaluation

- Techzone FundamentacionDocument20 pagesTechzone FundamentacionAnderson Romero ChávezPas encore d'évaluation

- Sistemas de Hotel TunanmarcaDocument13 pagesSistemas de Hotel TunanmarcaMichael Anmel Damián VillalobosPas encore d'évaluation

- Resumen Unidad Formativa 1Document23 pagesResumen Unidad Formativa 1pepefernan1233Pas encore d'évaluation

- Trabajo Final Curso de Redes y Seguridad - Luis Eduardo Marquez BrazonDocument8 pagesTrabajo Final Curso de Redes y Seguridad - Luis Eduardo Marquez Brazonliverpoolmarquez23Pas encore d'évaluation

- Analiza Características de Compra de Un Equipo de CómputoDocument4 pagesAnaliza Características de Compra de Un Equipo de CómputolizbethPas encore d'évaluation

- Administracion de Centros de Computo 1Document9 pagesAdministracion de Centros de Computo 1DIEGO LOPEZPas encore d'évaluation

- Analiza Características de Compra de Un Equipo de CómputoDocument4 pagesAnaliza Características de Compra de Un Equipo de CómputolizbethPas encore d'évaluation

- Guia Efectuar El DiagnósticoDocument11 pagesGuia Efectuar El DiagnósticoalfonsoPas encore d'évaluation

- Entorno InformaticoDocument2 pagesEntorno InformaticoJose Nazareth Morales Morales80% (5)

- Actividad de Aprendizaje 1 Reconocer Las Redes Informaticas Segun Las Necesidades de Sus Requerimientos de Seguridad.Document3 pagesActividad de Aprendizaje 1 Reconocer Las Redes Informaticas Segun Las Necesidades de Sus Requerimientos de Seguridad.hugoPas encore d'évaluation

- Hardware y SoftwareDocument8 pagesHardware y SoftwareLeonel BrunoPas encore d'évaluation

- Capitulo 6Document13 pagesCapitulo 6Yordin De Los SantosPas encore d'évaluation

- Manual de Politicas de La Seguridad InformaticaDocument14 pagesManual de Politicas de La Seguridad InformaticaMaryi CaperaPas encore d'évaluation

- HWUF3Document7 pagesHWUF3Javier de juan RoldanPas encore d'évaluation

- Giann Díaz Control3Document4 pagesGiann Díaz Control3Giann CarlosPas encore d'évaluation

- Gfpi-F-135 - Guia - de - Aprendizaje Seleccionar y Documetar RedesDocument12 pagesGfpi-F-135 - Guia - de - Aprendizaje Seleccionar y Documetar RedesJavier EscobarPas encore d'évaluation

- Actividad Complementaria 01 PDFDocument4 pagesActividad Complementaria 01 PDFfernando javier paredes salasPas encore d'évaluation

- Periféricos de MedidaDocument7 pagesPeriféricos de MedidaKevin CasillasPas encore d'évaluation

- Creación de Los Manuales Del Sistema de InformaciónDocument40 pagesCreación de Los Manuales Del Sistema de InformaciónfasesdigitalesPas encore d'évaluation

- Ciclo de Vida de Una RedDocument25 pagesCiclo de Vida de Una RedEduin_kurosakiPas encore d'évaluation

- Clasificacion de Software PDFDocument14 pagesClasificacion de Software PDFJhon Bravo100% (13)

- Marco Teorico PDFDocument40 pagesMarco Teorico PDFjaimejavier123Pas encore d'évaluation

- 002 ClasificacinDocument40 pages002 ClasificacinMarcos GómezPas encore d'évaluation

- AYF-OPI-UD2 - Instalación y Actualización de AplicacionesDocument10 pagesAYF-OPI-UD2 - Instalación y Actualización de AplicacionesKatherine TovarPas encore d'évaluation

- ACTIVIDAD InformaticaDocument3 pagesACTIVIDAD InformaticaIsaias NovaPas encore d'évaluation

- FUNHD1303 Control2Document7 pagesFUNHD1303 Control2Jader Muñoz RamosPas encore d'évaluation

- Presentacion Electronica MultimediaDocument13 pagesPresentacion Electronica MultimediaIvan LeonardoPas encore d'évaluation

- Symantec - Endpoint DLP PDFDocument1 pageSymantec - Endpoint DLP PDFChristianPas encore d'évaluation

- Prueba DiagnosticoDocument9 pagesPrueba DiagnosticoFranco CanchanyaPas encore d'évaluation

- Proyecto Productivo 1Document10 pagesProyecto Productivo 1deyalit blancoPas encore d'évaluation

- Auditoria de Sistemas ACT. 3Document11 pagesAuditoria de Sistemas ACT. 3alvaroPas encore d'évaluation

- Sistemas Operativos.Document6 pagesSistemas Operativos.Gabrielito AlejandroPas encore d'évaluation

- ReglasDocument12 pagesReglasHwver MuñozPas encore d'évaluation

- Planeacion PDFDocument1 pagePlaneacion PDFProyectos Vitales Paula BaronaPas encore d'évaluation

- Incidencia de Los Procesos en Las EmpresasDocument2 pagesIncidencia de Los Procesos en Las EmpresasEdwin David Melo SanchezPas encore d'évaluation

- Guia1 PDFDocument7 pagesGuia1 PDFnadeshko9113Pas encore d'évaluation

- Informe Importancia de Las Funciones Organización y StaffDocument10 pagesInforme Importancia de Las Funciones Organización y StaffEdwin David Melo SanchezPas encore d'évaluation

- Disenocurricular PDFDocument5 pagesDisenocurricular PDFSantiago RoseroPas encore d'évaluation

- Guia1 PDFDocument7 pagesGuia1 PDFnadeshko9113Pas encore d'évaluation

- Guia1 PDFDocument7 pagesGuia1 PDFnadeshko9113Pas encore d'évaluation

- Guia1 PDFDocument7 pagesGuia1 PDFnadeshko9113Pas encore d'évaluation

- Unidad 2 - Componentes PrincipalesDocument24 pagesUnidad 2 - Componentes PrincipalesYohana MoraPas encore d'évaluation

- Guia1 PDFDocument7 pagesGuia1 PDFnadeshko9113Pas encore d'évaluation

- Solución de Los Riesgos de La Seguridad en La RedDocument1 pageSolución de Los Riesgos de La Seguridad en La RedEdwin David Melo SanchezPas encore d'évaluation

- Foro Temático 2Document1 pageForo Temático 2Edwin David Melo SanchezPas encore d'évaluation

- Guia Aprendizaje (2) - BDocument5 pagesGuia Aprendizaje (2) - BMoises GutierrezPas encore d'évaluation

- Foro Temático 2Document1 pageForo Temático 2Edwin David Melo SanchezPas encore d'évaluation

- Bibliografía Unidad 1 2 3 4Document3 pagesBibliografía Unidad 1 2 3 4Edwin David Melo SanchezPas encore d'évaluation

- Anexo - Historia de La ComputaciónDocument14 pagesAnexo - Historia de La ComputaciónAndres LlerenaPas encore d'évaluation

- Foro Temático 1Document1 pageForo Temático 1Edwin David Melo SanchezPas encore d'évaluation

- Foro Temático 1Document1 pageForo Temático 1Edwin David Melo SanchezPas encore d'évaluation

- Foro Tematico 4Document2 pagesForo Tematico 4Edwin David Melo SanchezPas encore d'évaluation

- VM Import Ug - Es PDFDocument45 pagesVM Import Ug - Es PDFjothananPas encore d'évaluation

- Arquitectura Back-EndDocument18 pagesArquitectura Back-Endchnr71Pas encore d'évaluation

- Laboratorio de InformáticaDocument5 pagesLaboratorio de InformáticaRoy RobertPas encore d'évaluation

- Laboratorio ContenedoresDocument4 pagesLaboratorio ContenedoresPorfin AlguienPas encore d'évaluation

- DireccionamientoDocument177 pagesDireccionamientoEdwing Maquera FloresPas encore d'évaluation

- 3.1.2.4 Lab - Install The MotherboardDocument2 pages3.1.2.4 Lab - Install The Motherboardanibal_ulises1210Pas encore d'évaluation

- Informe de Practica Fisica de Dos RoutesDocument8 pagesInforme de Practica Fisica de Dos RoutesJuanJndPas encore d'évaluation

- Ficha Tecnica SalonDocument3 pagesFicha Tecnica SalonZULLY YINETH TAMAYO MARTINEZPas encore d'évaluation

- Bloques Organización OB en TIA Portal para Autómatas S7-1200 - S7-1500 - InfoPLCDocument2 pagesBloques Organización OB en TIA Portal para Autómatas S7-1200 - S7-1500 - InfoPLCDiego Alejandro PrietoPas encore d'évaluation

- 11.5.1.3 Packet Tracer - Troubleshooting Challenge - ILMDocument11 pages11.5.1.3 Packet Tracer - Troubleshooting Challenge - ILMmedniPas encore d'évaluation

- Programa para Retrato HabladoDocument2 pagesPrograma para Retrato Habladojorge gonzalez0% (1)

- Características de Los SwitchesDocument17 pagesCaracterísticas de Los SwitchesEdwin CamargoPas encore d'évaluation

- Examen Final Practica 2 Final Essential v6Document18 pagesExamen Final Practica 2 Final Essential v6roussePas encore d'évaluation

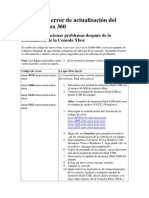

- Códigos de Error de Actualización Del Sistema Xbox 360Document6 pagesCódigos de Error de Actualización Del Sistema Xbox 360daniel 666Pas encore d'évaluation

- Entrega 1 Sistemas PoliDocument16 pagesEntrega 1 Sistemas PoliConexs Seguros Ltda100% (1)

- Instrucciones Repetidor WiFi WR16Document1 pageInstrucciones Repetidor WiFi WR16Lissy Taborda100% (1)

- 1.instalacion de Sistema OperativoDocument11 pages1.instalacion de Sistema OperativoRoberto VegaPas encore d'évaluation

- CloudingDocument1 pageCloudingIvan VegaPas encore d'évaluation

- Sistema OperativoDocument4 pagesSistema OperativoCoqui ZabalaPas encore d'évaluation

- Registros Tia PortalDocument10 pagesRegistros Tia PortalLio SnPas encore d'évaluation

- Tutorial para Rendir La EI - SUMADI - 2022Document13 pagesTutorial para Rendir La EI - SUMADI - 2022Gabriela TorresPas encore d'évaluation

- Funcionalidad y Protocolos de La Capa de Aplicación Cap. 3 Cisco CCNA Exploration 1 4.0Document28 pagesFuncionalidad y Protocolos de La Capa de Aplicación Cap. 3 Cisco CCNA Exploration 1 4.0AntonioJ.CunqueroPas encore d'évaluation

- BGP-MPLS Ip VPNDocument3 pagesBGP-MPLS Ip VPNEdward Cuta BenitesPas encore d'évaluation

- Placa MadreDocument8 pagesPlaca MadreGerman Sanmiguel100% (1)

- Actividad 1 Evidencia2Document4 pagesActividad 1 Evidencia2Marlon Segundo Martinez Martinez100% (1)

- A.alvarez-Microcontroladores Semana 5Document6 pagesA.alvarez-Microcontroladores Semana 5Alejandro AlvarezPas encore d'évaluation

- Comandos CMDDocument8 pagesComandos CMDDarius13 FFPas encore d'évaluation