Académique Documents

Professionnel Documents

Culture Documents

John The Ripper

Transféré par

querberos0 évaluation0% ont trouvé ce document utile (0 vote)

465 vues6 pagesEl documento describe cómo usar John the Ripper y pwdump para crackear contraseñas de Windows. Pwdump se usa para extraer hashes de contraseñas de un sistema Windows. Luego, John the Ripper audita las contraseñas usando ataques de diccionario y fuerza bruta contra los hashes. Al final, muestra cualquier contraseña crackeada junto con el nombre de usuario y ID.

Description originale:

Titre original

John the ripper

Copyright

© Attribution Non-Commercial (BY-NC)

Formats disponibles

DOC, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentEl documento describe cómo usar John the Ripper y pwdump para crackear contraseñas de Windows. Pwdump se usa para extraer hashes de contraseñas de un sistema Windows. Luego, John the Ripper audita las contraseñas usando ataques de diccionario y fuerza bruta contra los hashes. Al final, muestra cualquier contraseña crackeada junto con el nombre de usuario y ID.

Droits d'auteur :

Attribution Non-Commercial (BY-NC)

Formats disponibles

Téléchargez comme DOC, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

465 vues6 pagesJohn The Ripper

Transféré par

querberosEl documento describe cómo usar John the Ripper y pwdump para crackear contraseñas de Windows. Pwdump se usa para extraer hashes de contraseñas de un sistema Windows. Luego, John the Ripper audita las contraseñas usando ataques de diccionario y fuerza bruta contra los hashes. Al final, muestra cualquier contraseña crackeada junto con el nombre de usuario y ID.

Droits d'auteur :

Attribution Non-Commercial (BY-NC)

Formats disponibles

Téléchargez comme DOC, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 6

John the ripper +

pwdump

[Escribir el subtítulo del documento]

En el presente documento trataremos sobre el

uso de la herramienta John the ripper para el

crackeo de contraseñas de Windows, de la

mano de pwdump.

Julián Gamarra Balbutin

29/03/2011

Descripción: John the Ripper es un programa de criptografía que aplica

fuerza bruta para descifrar contraseñas. Es capaz de romper varios

algoritmos de cifrado o hash, como DES, SHA-1 y otros. Es una

herramienta de seguridad muy popular, ya que permite a los

administradores de sistemas comprobar que las contraseñas de los

usuarios son suficientemente buenas.

John the Ripper es capaz de auto detectar el tipo de cifrado de entre

muchos disponibles, y se puede personalizar su algoritmo de prueba de

contraseñas. Eso ha hecho que sea uno de los más usados en este

campo.

Características:

• Optimizado para muchos modelos de procesador.

• Funciona en muchas arquitecturas y sistemas operativos.

• Ataques de diccionario y por fuerza bruta.

• Muy personalizable (es software libre).

• Permite definir el rango de letras que se usará para construir las

palabras, y las longitudes.

• Permite parar el proceso, y continuarlo más adelante.

• Permite incluir reglas en el diccionario para decir cómo han de

hacerse las variaciones tipográficas.

• Se puede automatizar; por ejemplo, ponerlo en cron.

Procedimiento: Descargar y ejecutar la herramienta (John the Ripper

usa un ataque por diccionario: tiene un diccionario con palabras que

pueden ser contraseñas típicas, y las va probando todas. Para cada

palabra, la cifra y la compara con el hash a descifrar. Si coinciden, es

que la palabra era la correcta.

Esto funciona bien porque la mayor parte de las contraseñas que usa la

gente son palabras de diccionario. Pero John the Ripper también prueba

con variaciones de estas palabras: les añade números, signos,

mayúsculas y minúsculas, cambia letras, combina palabras, etc.

Además ofrece el típico sistema de fuerza bruta en el que se prueban

todas las combinaciones posibles, sean palabras o no. Éste es el sistema

más lento, y usado sólo en casos concretos, ya que los sistemas

anteriores (el ataque por diccionario) ya permiten descubrir muy

rápidamente las contraseñas débiles.)

Lo primero que vamos a hacer es descargar la aplicación de su web oficial

(http://www.openwall.com/john/).

Imagen 1. Página oficial del proyecto John the ripper

Una vez descargada la aplicación descomprimimos el archivo y accedemos a

este desde la línea de comandos así:

Imagen 2. Abriendo el directorio donde esta John the ripper.

En una ventana paralela abriremos una línea de comandos para hacer uso de

la herramienta PwDump

(http://www.foofus.net/~fizzgig/pwdump/downloads.htm), con ella extraeremos

los hashes de las contraseñas de Windows a auditar. (Método utilizado caso de

no tener el archivo de contraseñas hasheadas).

En ese caso se auditaran las contraseñas almacenadas en el propio equipo,

además guardaremos el resultado en un archivo de texto plano llamado

pass1.txt así:

Imagen 3. Corriendo pwdump hacia nuestra maquina.

Verificamos el resultado del dump de passwords abriendo el archivo de texto

plano así:

Imagen 4. Verificando el archivo de texto creado.

Luego de tener el archivo de contraseñas “hasheadas” (requisito de este

laboratorio), procedemos a auditar las contraseñas mediante ataque de

diccionario (recomendado en primera instancia). Desde la consola donde

teníamos el John the ripper tecleamos lo siguiente:

john-386 –wordlist=password.lst pass1.txt así:

imagen 5. Corriendo el john the ripper.

El tiempo en realizar este tipo de ataques depende de la longitud del

diccionario, sumado a las reglas que le asignemos (Mayusculas, mínusculas,

etc), generalmente es muy corto. (muy diferente a un ataque de fuerza bruta

por combinación donde auditará con todas las combinaciones posibles de

letras, números, signos, etc.).

Al cabo de un tiempo (mientras John the ripper termina el ataque) Pasamos a

ordenarle a la herramienta que nos muestre los resultados, mediante la

instrucción jonh-386 –show pass1.txt así:

Imagen 6. Mostrando los resultados obtenidos.

Las contraseñas desencriptadas serán mostradas en pantalla, los datos irán

separados del signo (:).

• Nombre de usuario

• Contraseña

• ID del usuario

Es importante recordar que los usuarios llevan ligados un ID único, siendo el

más importante el (500, administrador)

Vous aimerez peut-être aussi

- Evaluacion Modulo 10Document6 pagesEvaluacion Modulo 10AndresPas encore d'évaluation

- What SappDocument15 pagesWhat SappMotokPas encore d'évaluation

- 3com Switch Superstack 3 4500 Spa Configuracion BasicaDocument6 pages3com Switch Superstack 3 4500 Spa Configuracion BasicanayamuraPas encore d'évaluation

- Laboratorio 6 - MetasploitableDocument26 pagesLaboratorio 6 - MetasploitableJason M. Miranda RPas encore d'évaluation

- 3b. Acls Estandar 2Document9 pages3b. Acls Estandar 2Pepe OrnelasPas encore d'évaluation

- Instalación de Asterisk 11 + Codec OpusDocument17 pagesInstalación de Asterisk 11 + Codec OpusCésar CastilloPas encore d'évaluation

- S AntokuDocument24 pagesS AntokuRodrigo F. Castillo RomeroPas encore d'évaluation

- Building Construction Illustrated by Francis DK Ching PDFDocument382 pagesBuilding Construction Illustrated by Francis DK Ching PDFraesquivel97% (36)

- Taller 1 CompiladoresDocument3 pagesTaller 1 CompiladoresVíctor ManjarresPas encore d'évaluation

- Manual John The RipperDocument10 pagesManual John The RipperJhoncitoGenioPas encore d'évaluation

- Programa John The RipperDocument6 pagesPrograma John The RipperSoniaFernandezSapenaPas encore d'évaluation

- Certificacion Forense PDFDocument9 pagesCertificacion Forense PDFEder BerrocalPas encore d'évaluation

- Cap 9Document28 pagesCap 9Kimberly VillavicencioPas encore d'évaluation

- Shell Script LinuxDocument17 pagesShell Script LinuxNorman CubillaPas encore d'évaluation

- HackingDocument252 pagesHackingcurrito_masPas encore d'évaluation

- Comandos de MeterpreterDocument1 pageComandos de MeterpreterApaza Mac0% (1)

- Tutorial de Netcat LinuxDocument9 pagesTutorial de Netcat LinuxAntonio PeredaPas encore d'évaluation

- NmapDocument8 pagesNmaprovitoPas encore d'évaluation

- Administración Remota Con SSHDocument10 pagesAdministración Remota Con SSHIbarra Martinez JudithPas encore d'évaluation

- 2 Analisis de WINDOWSDocument47 pages2 Analisis de WINDOWSchrispunk100% (1)

- Host DiscoveryDocument103 pagesHost DiscoverymorisvecaPas encore d'évaluation

- Seguridad Informatica Practica de Laboratorio 01 PDFDocument1 pageSeguridad Informatica Practica de Laboratorio 01 PDFMichaelPas encore d'évaluation

- Curso GNULINUX AplicadoDocument208 pagesCurso GNULINUX AplicadoJhonger VargasPas encore d'évaluation

- EsteganografíaDocument18 pagesEsteganografíaAitana Alonso Nogueira100% (1)

- Practica2 AsteriskDocument10 pagesPractica2 AsteriskVictor ChitupantaPas encore d'évaluation

- Guia Sgci - Parte1Document96 pagesGuia Sgci - Parte1CESAR AUGUSTO CARVAJAL BONILLAPas encore d'évaluation

- Instalación de BlackArch Linux en Virtual BoxDocument19 pagesInstalación de BlackArch Linux en Virtual BoxYEISON OMAR HERNANDEZ SUAREZPas encore d'évaluation

- Kali Linux PDFDocument138 pagesKali Linux PDFTechven GrupoPas encore d'évaluation

- Creacion de Scripts en LinuxDocument32 pagesCreacion de Scripts en LinuxRoberto VenturaPas encore d'évaluation

- Cómo Realizar Un Análisis Forense Con AutopsyDocument5 pagesCómo Realizar Un Análisis Forense Con Autopsyericka galvezPas encore d'évaluation

- Manual de Funcionamiento KismetDocument7 pagesManual de Funcionamiento KismetDiego Armando Suarez MurilloPas encore d'évaluation

- Funcionamiento de Nmap para SubirDocument4 pagesFuncionamiento de Nmap para SubirokstyaPas encore d'évaluation

- Trabajo SnortDocument42 pagesTrabajo Snortjbormey1976Pas encore d'évaluation

- Grupo4 QoSDocument55 pagesGrupo4 QoSMateo ReyesPas encore d'évaluation

- Explotando MetasploitableDocument6 pagesExplotando MetasploitableRaul Martinez LaraPas encore d'évaluation

- ¡Manos A La Obra!Document4 pages¡Manos A La Obra!hans neumannPas encore d'évaluation

- Practica OpenvasDocument20 pagesPractica OpenvasNuñez Hernandez Jean CarlosPas encore d'évaluation

- Escanear Puertos Con Nmap - Listado de Comandos NmapDocument21 pagesEscanear Puertos Con Nmap - Listado de Comandos Nmapjorge fravegaPas encore d'évaluation

- Comandos Avanzados de NmapDocument4 pagesComandos Avanzados de NmapviewcodexPas encore d'évaluation

- Seguridad LógicaDocument59 pagesSeguridad LógicaFélix Prada SilvaPas encore d'évaluation

- Operadores de Búsqueda de GoogleDocument3 pagesOperadores de Búsqueda de GoogleLucia InsaustiPas encore d'évaluation

- Buscando Vulnerabilidades en Windows (Tenable Nessus)Document4 pagesBuscando Vulnerabilidades en Windows (Tenable Nessus)Adrian Quiroga RodriguezPas encore d'évaluation

- Tutorial NmapDocument8 pagesTutorial NmapRojas Drum LuisPas encore d'évaluation

- Seguridad PerimetralDocument39 pagesSeguridad PerimetralIvan QuintanaPas encore d'évaluation

- Solucion Reto MrRobotDocument9 pagesSolucion Reto MrRobotunderglPas encore d'évaluation

- Folleto Alienvault-OSSIMDocument18 pagesFolleto Alienvault-OSSIMyeshidPas encore d'évaluation

- Ejercicios MetasploitableDocument15 pagesEjercicios MetasploitableLUZ DALILA NINAQUISPE VASQUEZPas encore d'évaluation

- Programa para Convertir El Firmware de Android. Cómo Extraer Archivos APK de IMG (Analizar El Firmware de Android)Document18 pagesPrograma para Convertir El Firmware de Android. Cómo Extraer Archivos APK de IMG (Analizar El Firmware de Android)Hugo Roberto RibeiroPas encore d'évaluation

- Auditando Puertos USB y Otros Dispositivos. Registro de Windows y Software Dedicado. - Seguridad y RedesDocument13 pagesAuditando Puertos USB y Otros Dispositivos. Registro de Windows y Software Dedicado. - Seguridad y RedesLilubela Lbth MacbethPas encore d'évaluation

- Ataques DDoSDocument44 pagesAtaques DDoSDavid JimenezPas encore d'évaluation

- Scripts en LinuxDocument29 pagesScripts en LinuxSergio Arbey Monsalve BetancurPas encore d'évaluation

- Guía PentenstingDocument248 pagesGuía PentenstingAlex100% (1)

- Acunetix Web Vulnerability ScannerDocument35 pagesAcunetix Web Vulnerability ScannerIvan Martin ValderasPas encore d'évaluation

- Manual Wireshark en Español.Document62 pagesManual Wireshark en Español.CampobecerrosPas encore d'évaluation

- John The Ripper de Linux1Document5 pagesJohn The Ripper de Linux1api-575220845Pas encore d'évaluation

- P2.1 - John The RipperDocument4 pagesP2.1 - John The RipperoscarPas encore d'évaluation

- P2 - John The RipperDocument9 pagesP2 - John The RipperGabriela BeltranPas encore d'évaluation

- John The RipperDocument8 pagesJohn The Ripperapi-612917268Pas encore d'évaluation

- P2.1 OscarJoseHernándezMedinaDocument13 pagesP2.1 OscarJoseHernándezMedinaoscarPas encore d'évaluation

- John The RipperDocument6 pagesJohn The Ripperck722Pas encore d'évaluation

- Resumen John The RipperDocument3 pagesResumen John The RipperJuan Geronimo Ortega AyalaPas encore d'évaluation

- Laboratorio SI Cracking de PasswordDocument10 pagesLaboratorio SI Cracking de PasswordJulian Andres Triana MoreraPas encore d'évaluation

- Laboratorio 6 - Julian Triana - 2137776Document10 pagesLaboratorio 6 - Julian Triana - 2137776Julian Andres Triana MoreraPas encore d'évaluation

- Fase 2 - 1enovoa - 233011 - 13Document10 pagesFase 2 - 1enovoa - 233011 - 13EdwinN.GutierrezPas encore d'évaluation

- Pedesign10rg01es PDFDocument80 pagesPedesign10rg01es PDFPoleras ColegiosPas encore d'évaluation

- M11 U2Document28 pagesM11 U2Meris VelazquezPas encore d'évaluation

- Ficha Tecnica NTP MonitorDocument3 pagesFicha Tecnica NTP MonitorMilton Luyely Intriago CedeñoPas encore d'évaluation

- Reglamento Derechos Concesión Tarifas22Ene09Document35 pagesReglamento Derechos Concesión Tarifas22Ene09Xavier PincayPas encore d'évaluation

- Catalogo Tecnologia de AlarmasDocument16 pagesCatalogo Tecnologia de AlarmasEl Librero RecolectorPas encore d'évaluation

- Ejercicios T5 (2022-23 Q1) DSBM UPCDocument327 pagesEjercicios T5 (2022-23 Q1) DSBM UPCMain YasuoPas encore d'évaluation

- 4.3 Servicios en La RedDocument5 pages4.3 Servicios en La RedrPas encore d'évaluation

- Trabajo 2. Redes Ubicuas, Big Data, Iot y CLoudDocument16 pagesTrabajo 2. Redes Ubicuas, Big Data, Iot y CLoudRodrigo Muñoz GarcíaPas encore d'évaluation

- Subvenciones Plan Avanza Empresas y FundacionesDocument173 pagesSubvenciones Plan Avanza Empresas y FundacioneseblogtvPas encore d'évaluation

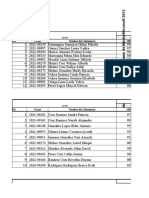

- Integracion de Notas GENERAL 2022Document80 pagesIntegracion de Notas GENERAL 2022carlos juarezPas encore d'évaluation

- Manual Remuneraciones 6.1.8Document21 pagesManual Remuneraciones 6.1.8Tamara Cordoba TropaPas encore d'évaluation

- SistemasDocument2 pagesSistemasYubitza VillegasPas encore d'évaluation

- Importancia de Respetar Nuestros Símbolos Patrios en La Construcción de Mi IdentidadDocument4 pagesImportancia de Respetar Nuestros Símbolos Patrios en La Construcción de Mi IdentidadJessica Vargas HernándezPas encore d'évaluation

- 3°E - Controladres Logicos ProgramablesDocument14 pages3°E - Controladres Logicos ProgramablesPaulino CortesPas encore d'évaluation

- Universidad Nacional Abierta y A Distancia Consejo de Escuela de Ciencias Básicas Tecnología e Ingeniería Página 1 de 9Document9 pagesUniversidad Nacional Abierta y A Distancia Consejo de Escuela de Ciencias Básicas Tecnología e Ingeniería Página 1 de 9Gold MakeupPas encore d'évaluation

- Proyecto ComunitarioDocument15 pagesProyecto ComunitarioManuel La Rosa100% (1)

- Definición DereostatoDocument8 pagesDefinición DereostatoAlvarado CH PaulPas encore d'évaluation

- Codigo de Matlab para Resolver Armadura en 2dDocument6 pagesCodigo de Matlab para Resolver Armadura en 2dAdam AHPas encore d'évaluation

- Resumen Analisis de ConglomeradosDocument11 pagesResumen Analisis de ConglomeradosRodolfo Silva AguirrePas encore d'évaluation

- Trabajo de Laboratorio #02a - Diseño Lógico (VF - 1) ActualDocument32 pagesTrabajo de Laboratorio #02a - Diseño Lógico (VF - 1) ActualMario HernandezPas encore d'évaluation

- CMMi Vs SPiCEDocument2 pagesCMMi Vs SPiCEOscar Leonardo Sarmiento prada50% (2)

- Binomial y PoissonDocument3 pagesBinomial y PoissonshirleyPas encore d'évaluation

- LISTADO1Document7 pagesLISTADO1Francisco SalinasPas encore d'évaluation

- Arquitectura Domótica e InmóticaDocument10 pagesArquitectura Domótica e InmóticaEdward Aguirre Espíritu100% (1)

- PTG-B-CISC 855 Muñoz Zatizabal Henry Xavier, Garcia Salazar Genaro FelipeDocument186 pagesPTG-B-CISC 855 Muñoz Zatizabal Henry Xavier, Garcia Salazar Genaro FelipeEduar Chambi ApazaPas encore d'évaluation

- Comunicacion Univer Milenium Toluca Plan de EstudiosDocument98 pagesComunicacion Univer Milenium Toluca Plan de Estudiosguest25100% (2)