Académique Documents

Professionnel Documents

Culture Documents

Protección de Protocolos de Enrutamiento

Transféré par

Harol DíazTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Protección de Protocolos de Enrutamiento

Transféré par

Harol DíazDroits d'auteur :

Formats disponibles

Proteccin de protocolos de enrutamiento

Como administrador de la red, debe saber que sus routers corren el riesgo de sufrir ataques en la misma medida que sus sistemas de usuario final. Las personas que cuentan con un programa detector de paquetes, como Wireshark pueden leer la informacin que se propaga entre routers. En general, los sistemas de enrutamiento pueden sufrir ataques de dos maneras: Interrupcin de pares Falsificacin de informacin de enrutamiento

2006 Cisco Systems, Inc. Todos los derechos reservados.

Informacin pblica de Cisco

104

Proteccin de protocolos de enrutamiento

La interrupcin de pares Es el menos crtico de los dos ataques, porque los protocolos de enrutamiento se reparan a s mismos, lo que hace que la interrupcin dure solamente un poco ms que el ataque mismo. Una clase ms sutil de ataque se centra en la informacin que se transporta dentro del protocolo de enrutamiento. La informacin de enrutamiento falsificada Puede utilizarse para hacer que los sistemas se proporcionen informacin errnea (mientan) entre s, para provocar un DoS o hacer que el trfico siga una ruta que, normalmente, no seguira. Las consecuencias de falsificar informacin de enrutamiento son las siguientes: 1. El trfico se redirecciona para crear routing loops. 2. El trfico se redirecciona para que pueda monitorearse en un enlace inseguro. 3. El trfico se redirecciona para descartarlo.

2006 Cisco Systems, Inc. Todos los derechos reservados. Informacin pblica de Cisco

105

Proteccin de protocolos de enrutamiento

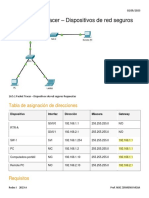

La figura muestra la manera en la que cada router de la cadena de actualizacin crea una firma. Los tres componentes de dicho sistema incluyen: 1. Algoritmo de encriptacin que, por lo general, es de conocimiento pblico. 2. Clave utilizada en el algoritmo de encriptacin, que es un secreto compartido por los routers que autentican sus paquetes. 3. Contenidos del paquete en s mismo.

2006 Cisco Systems, Inc. Todos los derechos reservados.

Informacin pblica de Cisco

106

Proteccin de protocolos de enrutamiento

Configuracin de RIPv2 con autenticacin del protocolo de enrutamiento RIPv2 admite la autenticacin del protocolo de enrutamiento. Para proteger las actualizaciones de enrutamiento, cada router debe configurarse para admitir la autenticacin. Los pasos para proteger las actualizaciones de RIPv2 son los siguientes: Paso 1. Impida la propagacin de actualizaciones de enrutamiento RIP Paso 2. Impida la recepcin de actualizaciones RIP no autorizadas Paso 3. Verifique el funcionamiento del enrutamiento RIP

2006 Cisco Systems, Inc. Todos los derechos reservados.

Informacin pblica de Cisco

107

Proteccin de protocolos de enrutamiento

Impedir la propagacin de actualizaciones de enrutamiento RIP Debe impedir que un intruso que est escuchando en la red reciba actualizaciones a las que no tiene derecho. Debe hacerlo forzando todas las interfaces del router a pasar al modo pasivo y, a continuacin, activando slo aquellas interfaces que son necesarias para enviar y recibir actualizaciones RIP.

Una interfaz en modo pasivo recibe actualizaciones pero no las enva.

Debe configurar las interfaces en modo pasivo en todos los routers de la red.

2006 Cisco Systems, Inc. Todos los derechos reservados.

Informacin pblica de Cisco

108

Proteccin de protocolos de enrutamiento

Impedir la recepcin de actualizaciones RIP no autorizadas Los resultados muestran los comandos necesarios para configurar la autenticacin del protocolo de enrutamiento en el router R1. Los routers R2 y R3 tambin deben ser configurados con estos comandos en las interfaces adecuadas. El ejemplo muestra los comandos necesarios para crear una cadena de claves denominada RIP_KEY. Pese a que es posible considerar varias claves, nuestro ejemplo muestra slo una clave. La clave 1 est configurada para contener una cadena de claves denominada cisco. La cadena de claves es similar a una contrasea y los routers que intercambian claves de autenticacin deben estar configurados con la misma cadena de claves. La interfaz S0/0/0 est configurada para admitir la autenticacin MD5. La cadena RIP_KEY y la actualizacin de enrutamiento se procesan mediante el algoritmo MD5 para producir una firma nica. Una vez que R1 est configurado, los otros routers reciben actualizaciones de enrutamiento encriptadas y, en consecuencia, ya no pueden descifrar las actualizaciones provenientes de R1. Esta condicin se mantiene hasta que cada router de la red est configurado con autenticacin del protocolo de enrutamiento.

2006 Cisco Systems, Inc. Todos los derechos reservados. Informacin pblica de Cisco

109

Proteccin de protocolos de enrutamiento

Impedir la recepcin de actualizaciones RIP no autorizadas

2006 Cisco Systems, Inc. Todos los derechos reservados.

Informacin pblica de Cisco

110

Proteccin de protocolos de enrutamiento

Verificar el funcionamiento del enrutamiento RIP Despus de configurar todos los routers de la red, debe verificar el funcionamiento del enrutamiento RIP en la red. Al usar el comando show ip route, el resultado confirma que el router R1 se ha autenticado con los dems routers y ha logrado adquirir las rutas provenientes de los routers R2 y R3.

2006 Cisco Systems, Inc. Todos los derechos reservados.

Informacin pblica de Cisco

111

Proteccin de protocolos de enrutamiento

EIGRP La figura muestra los comandos necesarios para configurar la autenticacin del protocolo de enrutamiento de EIGRP en el router R1. Estos comandos son muy similares a los que utiliz para la autenticacin MD5 de RIPv2. Los pasos necesarios para configurar la autenticacin del protocolo de enrutamiento de EIGRP en el router R1 son los siguientes: Paso 1. El rea superior resaltada muestra cmo crear una cadena de claves para ser utilizada por todos los routers de la red. Estos comandos crean una cadena de claves denominada EIGRP_KEY y coloca su terminal en el modo de configuracin de cadena de claves, un nmero de clave 1 y un valor de cadena de claves de cisco. Paso 2. El rea inferior resaltada muestra cmo activar la autenticacin MD5 de los paquetes de EIGRP que viajan a travs de una interfaz.

2006 Cisco Systems, Inc. Todos los derechos reservados.

Informacin pblica de Cisco

112

Proteccin de protocolos de enrutamiento

OSPF La figura muestra los comandos necesarios para configurar la autenticacin del protocolo de enrutamiento de OSPF en el router R1 de la interfaz S0/0/0. El primer comando especifica la clave que se utilizar para la autenticacin MD5. El comando siguiente activa la autenticacin MD5.

2006 Cisco Systems, Inc. Todos los derechos reservados.

Informacin pblica de Cisco

113

Bloqueo de su router con Auto Secure de Cisco

AutoSecure de Cisco utiliza un nico comando para desactivar procesos y servicios no esenciales del sistema y elimina amenazas de seguridad potenciales. Puede configurar AutoSecure en el modo EXEC privilegiado mediante el comando auto secure en uno de estos dos modos: Modo interactivo: este modo le indica opciones para activar y desactivar servicios y otras caractersticas de seguridad, es el modo predeterminado. Modo no interactivo: ejecuta automticamente el comando auto secure con la configuracin predeterminada recomendada de Cisco, este modo se activa con la opcin del comando no-interact.

114

2006 Cisco Systems, Inc. Todos los derechos reservados.

Informacin pblica de Cisco

Bloqueo de su router con Auto Secure de Cisco

AutoSecure en un router Cisco Los resultados de la pantalla muestran un resultado parcial de la configuracin de AutoSecure de Cisco. Para iniciar el proceso de proteger un router, emita el comando auto secure. AutoSecure de Cisco le pide una cantidad de elementos, entre los que se incluyen: Detalles de la interfaz Ttulos Contraseas SSH Caractersticas del firewall del IOS

Nota: El Administrador de routers y dispositivos de seguridad (SDM, Security Device Manager) proporciona una caracterstica similar al comando AutoSecure de Cisco.

2006 Cisco Systems, Inc. Todos los derechos reservados. Informacin pblica de Cisco

115

Vous aimerez peut-être aussi

- Seguridad de Red en Dispositivos de Capa 2Document84 pagesSeguridad de Red en Dispositivos de Capa 2Esmeralda RodriguezPas encore d'évaluation

- Seguridad PerimetralDocument39 pagesSeguridad PerimetralIvan QuintanaPas encore d'évaluation

- Patrones de AtaqueDocument43 pagesPatrones de AtaqueWaldir Estrada Leiva100% (1)

- Implementacion Firewall Pfsense - GonzalesDocument26 pagesImplementacion Firewall Pfsense - GonzalesJhonny Rafael Ágreda FloresPas encore d'évaluation

- Enrutamiento BGP y OSPFDocument5 pagesEnrutamiento BGP y OSPFpanella_ernestoPas encore d'évaluation

- GSN3Document13 pagesGSN3Sebastian ValladaresPas encore d'évaluation

- En CyberOps SA InstructorDocument8 pagesEn CyberOps SA InstructorJhonatan Ureña SantiagoPas encore d'évaluation

- Cifrado Simétrico o de Clave SecretaDocument15 pagesCifrado Simétrico o de Clave SecretaLeVoyeourPas encore d'évaluation

- Instalar y Configurar OpenVPNDocument18 pagesInstalar y Configurar OpenVPNmantunez_1Pas encore d'évaluation

- Escritorio Remoto Con HamachiDocument14 pagesEscritorio Remoto Con HamachiFeli TosPas encore d'évaluation

- Reforzando seguridad router CiscoDocument7 pagesReforzando seguridad router CiscoKattán EsminPas encore d'évaluation

- QosDocument93 pagesQossagoamigo86Pas encore d'évaluation

- Configuracion GNS 3Document6 pagesConfiguracion GNS 3lebematPas encore d'évaluation

- T7-Nivel Red BasicoDocument115 pagesT7-Nivel Red BasicoJorge Méndez PeñalverPas encore d'évaluation

- Examen Practico Final CCNA4Document20 pagesExamen Practico Final CCNA4herodjerry100% (1)

- Kali Linux ToolsDocument51 pagesKali Linux ToolsJohn DoePas encore d'évaluation

- Open Vas PDFDocument6 pagesOpen Vas PDFNolberto Zabala QuirozPas encore d'évaluation

- CyOps1.1 Chp04 Instructor Supplemental Material PDFDocument136 pagesCyOps1.1 Chp04 Instructor Supplemental Material PDFJohan Christhofer Armas ValenciaPas encore d'évaluation

- Requerimientos Safetica.Document4 pagesRequerimientos Safetica.Daniel Garzón100% (1)

- Ethical Hacking y Pentesting - S1 - C2Document60 pagesEthical Hacking y Pentesting - S1 - C2Daniel CorreaPas encore d'évaluation

- Cap 9Document28 pagesCap 9Kimberly VillavicencioPas encore d'évaluation

- Configuración Postfix (Con SSL+ Ataque MITM) Arquitectura de RedesDocument23 pagesConfiguración Postfix (Con SSL+ Ataque MITM) Arquitectura de RedesAdrian CarchipullaPas encore d'évaluation

- Laboratorio 2Document11 pagesLaboratorio 2Sergio Luis Ibáñez Márquez0% (1)

- Certificado Profesional de Hacking Ético CPHEDocument18 pagesCertificado Profesional de Hacking Ético CPHERicardo Villagrana BPas encore d'évaluation

- Lab07 - Wireshark - INTRODocument10 pagesLab07 - Wireshark - INTROmanolo1725Pas encore d'évaluation

- CCN-CERT BP 11 Recomendaciones Redes WIFI Corporativas PDFDocument29 pagesCCN-CERT BP 11 Recomendaciones Redes WIFI Corporativas PDFFrancisco CmxPas encore d'évaluation

- Tutorial de Netcat LinuxDocument9 pagesTutorial de Netcat LinuxAntonio PeredaPas encore d'évaluation

- Filtros WiresharkDocument8 pagesFiltros WiresharkMary SoralesPas encore d'évaluation

- Taller Wireshark Ataque y Contramedidas Arp-Spoofing Usando Ettercap y Arpwatch PDFDocument16 pagesTaller Wireshark Ataque y Contramedidas Arp-Spoofing Usando Ettercap y Arpwatch PDFheavymezaPas encore d'évaluation

- Seguridad TelecomunicacionesDocument25 pagesSeguridad TelecomunicacionesAgus LycanPas encore d'évaluation

- Herramientas de ExplotaciónDocument6 pagesHerramientas de ExplotaciónmariaPas encore d'évaluation

- Implementación de Un Tunel Punto A Punto Con Dos Router CiscoDocument14 pagesImplementación de Un Tunel Punto A Punto Con Dos Router CiscoDanielColoradoPerezPas encore d'évaluation

- Práctica de Modelado Básico de Redes en Packet TracerDocument19 pagesPráctica de Modelado Básico de Redes en Packet TracermiguelPas encore d'évaluation

- Comptia A+ PreguntasDocument10 pagesComptia A+ PreguntasCristhian TurckheimPas encore d'évaluation

- Hoyne NetDocument52 pagesHoyne NetMerly Guerrero MaldonadoPas encore d'évaluation

- CyOps1.1 Chp07 Instructor Supplemental Material PDFDocument56 pagesCyOps1.1 Chp07 Instructor Supplemental Material PDFJohan Christhofer Armas ValenciaPas encore d'évaluation

- Lista de Control de AccesoDocument7 pagesLista de Control de AccesoLexter Manuel Thomas TroncosoPas encore d'évaluation

- Curso Seguridad Debian Online PDFDocument4 pagesCurso Seguridad Debian Online PDFovirogerPas encore d'évaluation

- Examen Del 1al10 It-Essentials A Español 22Document11 pagesExamen Del 1al10 It-Essentials A Español 22sk8360Pas encore d'évaluation

- 16.5.1 Packet Tracer - Secure Network Devices - Es XLDocument4 pages16.5.1 Packet Tracer - Secure Network Devices - Es XLCristian Rios PerezPas encore d'évaluation

- Tarea 5. Ataques Al Protocolo SSLDocument2 pagesTarea 5. Ataques Al Protocolo SSLJessica Pozo MartinPas encore d'évaluation

- Cómo Configurar VPN IPSEC en CiscoDocument7 pagesCómo Configurar VPN IPSEC en CiscoJose Luis RodriguezPas encore d'évaluation

- Metaexploitable 2Document8 pagesMetaexploitable 2Diego DiazPas encore d'évaluation

- Hackear Una Red WiFi Sin Clientes ConectadosDocument14 pagesHackear Una Red WiFi Sin Clientes Conectadoson1989Pas encore d'évaluation

- Syllabus Interación Hombre Maquina 2020-2021 CiDocument18 pagesSyllabus Interación Hombre Maquina 2020-2021 CiKAREM ANDREA BARROS CEDILLOPas encore d'évaluation

- Manual Ubuntu Server 8.04 + DHCP + IP Tables + SquidDocument9 pagesManual Ubuntu Server 8.04 + DHCP + IP Tables + SquidBenjitaz LopezPas encore d'évaluation

- Config VLAN, IP y acceso Telnet Huawei S3026Document3 pagesConfig VLAN, IP y acceso Telnet Huawei S3026Os PiPas encore d'évaluation

- OSPFDocument59 pagesOSPFJosé Luis ArmandoPas encore d'évaluation

- Soluciones UTMDocument105 pagesSoluciones UTMmfrayssinetPas encore d'évaluation

- Hacking EticoDocument3 pagesHacking EticopeCamPas encore d'évaluation

- Ataques a redes - EjemplosDocument21 pagesAtaques a redes - EjemploscrabafPas encore d'évaluation

- Lab3 PDFDocument5 pagesLab3 PDFAlan ColmenaresPas encore d'évaluation

- Ccna 2 Practica 5.7.1.3Document6 pagesCcna 2 Practica 5.7.1.3Christian Jhon ArzapaloPas encore d'évaluation

- Análisis de tráfico con WiresharkDocument52 pagesAnálisis de tráfico con WiresharkGloria Elena Mora Pérez100% (1)

- Asterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroD'EverandAsterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroÉvaluation : 1 sur 5 étoiles1/5 (1)

- DAOs Descentralización, seguridad y autonomía empresarialD'EverandDAOs Descentralización, seguridad y autonomía empresarialPas encore d'évaluation

- Resumen Capitulo 4.3 CnnaDocument5 pagesResumen Capitulo 4.3 CnnaJavier GtzPas encore d'évaluation

- Servicios vulnerables de routers CiscoDocument13 pagesServicios vulnerables de routers CiscoJosue JonsuPas encore d'évaluation

- Autenticación Mediante MD5 en EigrpDocument7 pagesAutenticación Mediante MD5 en EigrpAmiel CabreraPas encore d'évaluation

- Imágenes de IOSDocument35 pagesImágenes de IOSHarol DíazPas encore d'évaluation

- Debug y Recuperación ContraseñasDocument6 pagesDebug y Recuperación ContraseñasHarol DíazPas encore d'évaluation

- Recuperación de ContraseñasDocument5 pagesRecuperación de ContraseñasHarol Díaz100% (1)

- Tipos de Amenazas y Ataques en Seguridad Informática.Document17 pagesTipos de Amenazas y Ataques en Seguridad Informática.Harol Díaz100% (2)

- Seguridad en La RedDocument38 pagesSeguridad en La RedHarol DíazPas encore d'évaluation

- Conexión SeguraDocument6 pagesConexión SeguraHarol DíazPas encore d'évaluation

- Registro de Los RoutersDocument10 pagesRegistro de Los RoutersHarol DíazPas encore d'évaluation

- Escaneo de PuertosDocument14 pagesEscaneo de PuertosHarol DíazPas encore d'évaluation

- Compras de Tecnología.Document7 pagesCompras de Tecnología.Harol DíazPas encore d'évaluation

- Cálculo Del Consumo de Energía.Document2 pagesCálculo Del Consumo de Energía.Harol DíazPas encore d'évaluation

- Oferta Compras de TecnologíaDocument7 pagesOferta Compras de TecnologíaHarol DíazPas encore d'évaluation

- Aplicaciones ComercialesDocument7 pagesAplicaciones ComercialesHarol DíazPas encore d'évaluation

- Proyecto Implementación ItilDocument19 pagesProyecto Implementación ItilJuan M HernándezPas encore d'évaluation

- Instalación y Administración de HW y SW de SeguridadDocument21 pagesInstalación y Administración de HW y SW de SeguridadHarol Díaz100% (1)

- Ficha Tecnica de ComprasDocument29 pagesFicha Tecnica de ComprasHarol DíazPas encore d'évaluation

- Definiciones y Configuración Frame-RelayDocument19 pagesDefiniciones y Configuración Frame-RelayHarol DíazPas encore d'évaluation

- Aplicaciones Web en Centos y WindowsDocument120 pagesAplicaciones Web en Centos y WindowsHarol DíazPas encore d'évaluation

- Instalar Magento en Linux CentosDocument8 pagesInstalar Magento en Linux CentosHarol DíazPas encore d'évaluation

- Monitoreo de Dispositivos en Mandriva y Windows Serve Usando Zabbix y OpmanagerDocument96 pagesMonitoreo de Dispositivos en Mandriva y Windows Serve Usando Zabbix y OpmanagerHarol DíazPas encore d'évaluation

- Servidor de Correo Seguro y MDS en CentosDocument144 pagesServidor de Correo Seguro y MDS en CentosHarol DíazPas encore d'évaluation

- Taller de Aplicaciones WebDocument69 pagesTaller de Aplicaciones WebHarol DíazPas encore d'évaluation

- CCNA Final Exam - Routing Concepts and ProtocolsDocument23 pagesCCNA Final Exam - Routing Concepts and ProtocolsAnahí Almirón VaPas encore d'évaluation

- Cuestionario HiguieneDocument4 pagesCuestionario HiguieneHarol DíazPas encore d'évaluation

- Definiciones y Configuración Frame-RelayDocument21 pagesDefiniciones y Configuración Frame-RelayHarol Díaz100% (1)

- Instalación Servidor de Correo Exchange 2007Document119 pagesInstalación Servidor de Correo Exchange 2007Harol DíazPas encore d'évaluation

- Manual de Uso CollabtiveDocument28 pagesManual de Uso CollabtiveRomeo JimenezPas encore d'évaluation

- Compras de Tecnología para Call CenterDocument36 pagesCompras de Tecnología para Call CenterHarol DíazPas encore d'évaluation

- Installar Xampp, Lamp y Collabtive en Windows 2008 y CentosDocument23 pagesInstallar Xampp, Lamp y Collabtive en Windows 2008 y CentosHarol DíazPas encore d'évaluation

- Servidor Web en CentosDocument9 pagesServidor Web en CentosHarol DíazPas encore d'évaluation

- Tramas y SupertramasDocument4 pagesTramas y SupertramasjohnlovecraftPas encore d'évaluation

- ANÁLISIS DE ERRORES Y SOLUCIÓN DE ECUACIONES EN UNA VARIABLE Resolver Los Siguientes Ejercicio1Document9 pagesANÁLISIS DE ERRORES Y SOLUCIÓN DE ECUACIONES EN UNA VARIABLE Resolver Los Siguientes Ejercicio1fabio dazaPas encore d'évaluation

- Saber Electrónica #110 Edición ArgentinaDocument65 pagesSaber Electrónica #110 Edición ArgentinaAlbert Eistein100% (1)

- Laboratorio - Man-in-the-MiddleDocument4 pagesLaboratorio - Man-in-the-MiddleJeler Vásquez CobosPas encore d'évaluation

- HerramientasDocument17 pagesHerramientasJoseph ArroéPas encore d'évaluation

- OCR Assembler Desde Cero Mario Ginzburg CompressedDocument92 pagesOCR Assembler Desde Cero Mario Ginzburg CompressedCielo BertoniPas encore d'évaluation

- Lan GestionadaDocument2 pagesLan GestionadaJohn QuerolPas encore d'évaluation

- Manual KubuntuDocument21 pagesManual KubuntuwkolsPas encore d'évaluation

- Evaluación Diagnostica de Informática BásicaDocument4 pagesEvaluación Diagnostica de Informática BásicaMänuel NolascoPas encore d'évaluation

- Bios No Guarda La Configuración Aun Con La Pila NuevaDocument3 pagesBios No Guarda La Configuración Aun Con La Pila NuevaLucy LuPas encore d'évaluation

- Crear Repositorio Local de Paquetes DebianDocument4 pagesCrear Repositorio Local de Paquetes Debiangutierrezb_josePas encore d'évaluation

- FORMATO Instalacion General PDFDocument1 pageFORMATO Instalacion General PDFSergio AlexanderPas encore d'évaluation

- Informe Proyecto InvernaderoDocument36 pagesInforme Proyecto Invernaderoroberto fernandezPas encore d'évaluation

- 12.9.1 Packet Tracer - Implement A Subnetted Ipv6 Addressing Scheme - Es XL AL1 PDFDocument2 pages12.9.1 Packet Tracer - Implement A Subnetted Ipv6 Addressing Scheme - Es XL AL1 PDFAlcides Inga T100% (1)

- Alcance Libre - Ajustes Posteriores A La Instalación de CentOS 7Document8 pagesAlcance Libre - Ajustes Posteriores A La Instalación de CentOS 7Eduardo S. PiñaPas encore d'évaluation

- S - Calizaya 2. 3. Sexto: Comunicación de Datos Industriales Laboratorio: RS232 - RS485 Pag. 1Document8 pagesS - Calizaya 2. 3. Sexto: Comunicación de Datos Industriales Laboratorio: RS232 - RS485 Pag. 1Carlos Junior Calderon HermozaPas encore d'évaluation

- Comandos básicos de MinixDocument7 pagesComandos básicos de MinixJulián Cabrera MarcegliaPas encore d'évaluation

- Parcial Práctico Primer Corte 40Document2 pagesParcial Práctico Primer Corte 40DanMasPas encore d'évaluation

- INFORME VMwareDocument16 pagesINFORME VMwareCristian Camilo Leon AvilaPas encore d'évaluation

- HistoriaDocument3 pagesHistoriaEduardo Avila EspinozaPas encore d'évaluation

- Como Formatear Un CelularDocument2 pagesComo Formatear Un CelularNolber C ChPas encore d'évaluation

- Práctica1 Raid1 LinuxDocument3 pagesPráctica1 Raid1 LinuxAlex Navas0% (1)

- Monitorear Cliente Linux en Nagios Usando NrpeDocument6 pagesMonitorear Cliente Linux en Nagios Usando NrpetuaskesmioPas encore d'évaluation

- Evaluacion Final - Escenario 8 - Primer Bloque-Teorico - Practico - Sistemas Distribuidos - (Grupo b01)Document7 pagesEvaluacion Final - Escenario 8 - Primer Bloque-Teorico - Practico - Sistemas Distribuidos - (Grupo b01)Gabo FrancoPas encore d'évaluation

- Instructivo Instalacion Aplicaciones UiDocument25 pagesInstructivo Instalacion Aplicaciones UiEstefanía HerreraPas encore d'évaluation

- Practica #2 SwServRed 2022 GRUPO 1Document2 pagesPractica #2 SwServRed 2022 GRUPO 1RUBY HAYDE VELA MAMANIPas encore d'évaluation

- Investigacion MySQLDocument11 pagesInvestigacion MySQLmacv7304Pas encore d'évaluation

- Configuración BIOS UEFIDocument4 pagesConfiguración BIOS UEFIyohan humberto rijo astacioPas encore d'évaluation

- La Historia de La Computadoras y Las Veriones de WordDocument17 pagesLa Historia de La Computadoras y Las Veriones de WordKike FranciscoPas encore d'évaluation

- Comparativa de servicios de almacenamiento en la nube Dropbox, Google Drive, SkyDrive e iCloudDocument9 pagesComparativa de servicios de almacenamiento en la nube Dropbox, Google Drive, SkyDrive e iCloudKarlos MauricioPas encore d'évaluation