Académique Documents

Professionnel Documents

Culture Documents

Hackers

Transféré par

George Erices ChavezCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Hackers

Transféré par

George Erices ChavezDroits d'auteur :

Formats disponibles

DIAPO 1 El estereotipo del hacker

Todos hemos escuchado el trmino "Hacker" alguna vez, los que contamos con un computador en casa, el slo hecho de escuchar el trmino nos asusta, lo relacionamos con virus y espas peligrosos que pueden causar graves daos a nuestro ordenador.

La gente imagina a los hackers como adolescentes fanticos de las computadoras, tal vez con cierta onda punk. Los imaginan trabajando de noche en sus habitaciones desordenadas, tratando de ingresar va Internet a los sistemas del gobierno, o de algn banco o empresa.

El trmino "hacker" tiene cerca de 30 aos de existencia.,y la enorme mayora de las personas lo asocian con delincuencia, piratera digital, robo de informacin, ingreso no autorizado a sistemas, etc. Pero nada tan alejado de la realidad: la gente confunde los "hackers" con los "crackers". DIAPO 2 Un hack (literalmente en ingls recortar) es la palabra utilizada en determinados sectores de las tecnologas para denominar a las pequeas modificaciones, reconfiguraciones o reprogramaciones que se le pueden hacer a un programa, mquina o sistema en formas no facilitadas por el propietario, administrador o diseador de este. Los cambios pueden mejorar o alterar su funcionamiento, particularmente si se trata de una solucin creativa o poco convencional a un problema. Hacker es una expresin idiomtica inglesa cuya traduccin literal al espaol tiene varios significados, siendo el ms popular el atribuido a "una persona contratada para un trabajo rutinario" y que por la naturaleza del mismo su trabajo es tedioso, entregado, hasta se podra manitico. El apelativo de hacker se crea a fines del siglo pasado cuando los Estados Unidos de Amrica empieza a recibir un masivo movimiento migratorio de personas de todos los pases del mundo que esperaban encontrar en el "pas de las oportunidades" un bienestar econmico y progreso. Los hackers eran estibadores informales que se pasaban todos el da bajando las maletas y bultos de las personas y familias completas que llegaban en los barcos a los puertos de New York, Boston, San Francisco, etc. Estos trabajadores eran infatigables, pues trabajaban muchas veces sin descansar y hasta dorman y coman entre los bultos de los muelles con el objeto de no perderse una oportunidad de ganar dinero. La palabra "hack" en ingls tiene varios significados en espaol, entre ellos "hacha". Como si fuesen taladores de rboles que usan su hacha, en forma infatigable hasta llegar a tumbarlos, su tesonero propsito les mereci este apelativo. La palabra hacker aplicada en la computacin se refiere a las persona que se dedica a una tarea de investigacin o desarrollo realizando esfuerzos ms all de los normales y convencionales, anteponindole un apasionamiento que

supera su normal energa. El hacker es alguien que se apasiona por las computadoras y se dedica a ellas ms all de los lmites. Los hackers tienen "un saludable sentido de curiosidad: prueban todas las cerraduras de las puertas para averiguar si estn cerradas. No sueltan un sistema que estn investigando hasta que los problemas que se le presenten queden resueltos".

El trmino "hacker" provendra de hack, palabra utilizada en EEUU para describir el sonido que hacan los tcnicos de las empresas telefnicas al golpear los aparatos para que funcionaran. Tambin se postula que este trmino surgi de los programadores del Massachussets Institute of Technology, en los aos 60 ya que, por usar hacks (en informtica pequeas modificaciones que se efectan a un programa o a una mquina para mejorar o alterar su funcionamiento), se hicieron llamar a s mismos hackers para dejar en claro que podan hacer mejores programas que cualquier otra persona.

DIAPO 3 La comunidad hacker empieza a formarse a comienzos de los aos 60 dentro de los laboratorios de Ciencias de la Computacin y de Inteligencia Artificial de las universidades americanas ms prestigiosas. Parece ser que los primeros que utilizaron el trmino hacker en su sentido actual fueron los investigadores del Laboratorio de Inteligencia Artificial del Massachusets Institute of Technology (MIT). El establecimiento en 1969 de ARPANET --la primera red transcontinental de computadores-- favoreci el rpido desarrollo de la comunidad hacker. Los primeros productos de su folclore --las primeras compilaciones de jerga hacker, los primeros escritos satricos y las primeras reflexiones acerca de la tica hacker-- se distribuyeron extensamente por ARPANET a comienzos de los aos 70. A finales de esa dcada, los hackers Ken Thompson y Dennis Ritchie desarrollaron el sistema operativo Unix y el lenguaje C. Durante la dcada de los 80, la comunidad hacker adopt Unix como su sistema operativo y, aprovechando las capacidades que proporcionaba el nuevo sistema para interconectar computadores, desarroll una red de computadores, USENET, an ms extensa que la original ARPANET. USENET, como antes ARPANET, contribuy decisivamente al desarrollo de la comunidad hacker, al permitir el rpido y fcil intercambio de informacin, noticias y productos entre sus miembros. Precisamente en uno de los boletines de noticias de USENET, net.unixwizards, en septiembre de 1983, se anunci bajo el ttulo ``Nueva implementacin de Unix'' la primera implementacin libre de Unix: La cultura hacker

Vale aclarar que los hackers SIEMPRE son brillantes programadores y usuarios de sistemas tipo Unix. NO EXISTE, NI NUNCA EXISTIRA UN HACKER QUE NO SEA ANTES UN BRILLANTE PROGRAMADOR. La cultura hacker es una cultura de don. Esto significa que para ser considerado un hacker, hay que hacer y donar cosas (normalmente programas, algoritmos y documentaciones) y ponerlas a disposicin de los dems sin restricciones. Cuando los dems hackers adopten y usen sus programas y sus algoritmos, los encuentren valiosos y los incorporen dentro de su propio trabajo, entonces ah es cuando a uno lo considerarn hacker. La revolucin de la computacin se ha logrado gracias a los hackers, afirman categricamente los famosos investigadores de virus informticos y pioneros de la era de la micro computacin, Rob Rosenberg y Ross Greenberg. De hecho, de acuerdo a la historia, la primera persona sindicada como hacker fue una respetable y sabia mujer: la almirante de la Armada de los Estados Unidos, Grace Hooper, quien crea firmemente que las computadoras podan servir para aplicaciones en favor de la humanidad y no slo para el uso que se les daba en los campos cientficos y militares. As que, finalizadas sus labores en el Bureau of Ordenance Computation, Hooper, se dedic a investigar las posibilidades de programacin en las computadoras de la Primera y Segunda Generacin. Sus compaeros comentaban que ella trabajaba como un hacker (persona con un alto nivel de conocimientos en tecnologa, quien puede hacer que sta funcione diferente para aquello para lo que cual fue diseada). Grace Hooper se gradu en Matemticas y Fsica en el Vassar College. Complet su maestra y doctorado en la Universidad de Yale y durante la Segunda Guerra Mundial se alist en la Marina de Guerra de los Estados Unidos, llegando a ascender al grado de Almirante. Cre el lenguaje Flowmatic, con el cual desarroll muchas aplicaciones y en 1951 produjo el primer compilador, denominado A-0 (Math Matic). En 1960 present su primera versin del lenguaje COBOL (Common Business-Oriented Language). Para muchos estudiosos, la almirante Grace Hooper es considerada la primera hacker de la era de la computacin. Otros hackers celebres son: Dennis Ritchie y Keneth Thompson quienes desarrollaron, de 1969 a 1971, el famoso sistema operativo UNIX. Como ellos, muchos otros hackers han hecho (jugando, penetrando y manipulando sistemas) valiosas aportaciones a la computacin. Incluso muchos han ayudado a sacar nuevas versiones de sistemas operativos que tenan serios problemas de vulnerabilidad,

DIAPO 5

El dilema de los hackers ticos Un hacker denominado "sombrero blanco" es un experto en una o varias ramas de la computacin y telecomunicacin: redes de comunicacin, programacin,

sistemas operativos, hardware. Su funcin consiste en buscar defectos, puertas traseras y mejorar la seguridad del software, as como prevenir posibles errores futuros. Pese a su mala fama, no todos los hackers son delincuentes cibernticos, algunos ayudan a las empresas a reforzar su seguridad.

apunta Roberto Gmez, experto en seguridad y catedrtico del Tecnolgico de Monterrey. Sin embargo, el trmino se deform y termin por aplicarse a aquellas personas que utilizaban su elevado conocimiento tecnolgico para lanzar ataques maliciosos o penetrar los sistemas de las compaas o las instituciones financieras para sacar algn provecho econmico, explica el hacker tico, Vctor Chapela. Y dado que en la historia lo malo es comnmente lo ms destacable, el trmino se sataniz en los medios de comunicacin y las noticias de ataques o intrusiones a las cuentas de los bancos se multiplicaron. As todos aquellos que utilizaban su habilidad para irrumpir o modificar los sistemas empezaron a cargar con el estigma de entes cibernticos extraos y maliciosos. La luz vs. El lado oscuro Es por eso que, tratando de diferenciar a un grupo de otro, se introdujo el trmino crakers (para los maliciosos) y hackers ticos para quienes no hacan ataques. Aunque tambin se gener una segmentacin ms al estilo de la Guerra de las Galaxias o de las pelculas del Viejo Oeste, donde existe el grupo que se mueve en el lado oscuro, a quienes tambin se les conoce como los de sombrero negro y otro ubicado en el bando de los buenos o de sombrero blanco. Cuando, en 1997, la cultura de la seguridad informtica comenz a tomar fuerza se pens en que los hackers ticos podan ofrecer sus servicios a las empresas para ayudarlas a ser menos vulnerables y en el 2001 arrancaron en forma este tipo de asesoras. As los hackers blancos, ya sea trabajando en solitario, dentro de una empresa bien organizada o dentro de diversas consultoras comenzaron a ofrecer sus servicios para ayudar a las compaas a encontrar fallas y actuar en consecuencia, precisa Luis Guillermo Castaeda, consultor en seguridad. Pese a esta segmentacin, la sola palabra hacker impone, porque finalmente no hay una escuela donde se aprenda a penetrar los sistemas, eso slo se logra con la prctica. De manera que tanto un bando como el otro ha realizado en algn momento intrusiones sin permiso. Tienes que haber penetrado sistemas, jugado con ellos y poseer la malicia para encontrar la tcnica ms apropiada o inventar nuevas maneras para entrar. La diferencia aqu es que algunos iniciamos haciendo esto por diversin, como una forma de vencer un reto y probar nuestros conocimientos, pero sin causar dao y otros para descubrir vulnerabilidades y

lanzar ataques, ya sea para obtener un beneficio econmico o para poder jactarse de que lograron burlar las medidas de seguridad de una empresa, explica Luis Alberto Corts, consultor en seguridad y hacker tico.

Aqu van unos datos que tal vez ayuden a romper con el estereotipo:

En la vida real, hay una enorme cantidad de hackers (los ms importantes del mundo) mayores de 55 aos. Son acadmicos, con una amplsima formacin. Y han sido los artfices de la creacin de Internet (entre otras cosas). Alguien se los imagina jugando y chateando, usando un ropa negra con calaveras, o adornos similares?

Hay una interesante pgina web (hackersnews.org) donde se encuentra una galera con fotos de algunos hackers importantes.

Los hackers jams piratean programas Si crean y usan software libre tipo BSD, Hurd o Linux... trabajan en un mundo donde todo el software es libre y gratis, y adems tienen la posibilidad de crear sus propios programas de altsima calidad (y compartirlos con otros) por qu razn se molestaran en copiar programas empaquetados, a los cuales no les podrn hacer modificaciones libremente? Los hackers no usan Windows. Para un hacker, trabajar en Windows es como tratar de bailar con el cuerpo escayolado. Los sistemas operativos OpenBSD, NetBSD, FreeBSD, Linux, BeOS, Hurd, MicroBSD son usados (y permanentemente mejorados) por los hackers. Los verdaderos hackers no dependen de Windows para ninguna cosa.

La actitud hacker La verdadera actitud del hacker es constructiva (y no destructiva, como la de los crackers). Una frase que expresa muy bien la actitud de los hackers es: "El mundo est lleno de problemas maravillosos para ser resueltos". Los hackers sienten una atraccin casi obsesiva por los problemas tcnicos. No les basta con dejar funcionando las cosas, sino que desean entenderlas profundamente, en cada detalle de su tecnologa.

Para entender profundamente la tecnologa (casi siempre mucho ms profundamente de lo que se ensea en las mejores universidades del mundo), estas personas han debido desarrollar una enorme capacidad de investigacin. Primero investigando en libros hasta entender TODO lo que exista escrito. Luego, investigando sobre los propios sistemas, para descubrir y entender TODO lo que an no ha descubierto nadie. La capacidad de autoaprendizaje es vital para los hackers: es su nica fuente de conocimiento. No existen "escuelas de hackers": los hackers se hacen solos.

Los autodenominados "hackers" (a quienes los hackers llaman "lammers") Un hacker puede considerarse hacker cuando otros hackers (VERDADEROS hackers) coinciden en que lo es. Ser hacker es ser miembro de una cultura y una comunidad (repartida por todo el planeta) que debe reconocerlo a uno como hacker (ver el apartado "La cultura hacker"). Todos conocemos a algn adolescente que se autodenomine "hacker". Posiblemente le gusten las computadoras, se dedique a descargar programas, use ropa oscura con calaveras y adornos por el estilo (en una pretendida onda de "chico malo"). Tal vez se jacte de "conseguir programas", o de "acceder a sitios web prohibidos", o de otras hazaas por el estilo. Esta clase de personas juran que son hackers. Viven diciendo que son hackers. Se relacionan con personas iguales a ellos (o con personas de menores conocimientos), y daran cualquier cosa por conocer y vincularse con hackers verdaderos. Son usuarios de programas (que descargan de internet) diseados para violar la seguridad de sistemas remotos. No tienen idea de lo que estos programas hacen exactamente, ni tienen el nivel tcnico para desarrollarlos (tampoco les preocupa: internet est lleno de programas de este tipo). Para ellos ser "hacker" es usar estos programas y romper tantos servidores como les sea posible. A este tipo de mediocres se les llama "lammers" o "script-kiddies", y no tienen nada que ver con los hackers verdaderos.

Hacker, cracker o lammer?

Se dedica a violar la seguridad de sistemas ajenos?

Es un cracker

Desarrolla programas de alta calidad y comparte su cdigo libremente?

Es un hacker

Descarga programas comerciales de internet y los "destranca" aplicando cracks?

Es un lammer

No se siente a gusto usando un sistema operativo como Linux o BSD?

Es un lammer

Desarrolla programas portables, que funcionen al menos en tres sistemas operativos?

Es un hacker

Desarrolla programas en Visual Basic (herramienta para crear aplicaciones slo en Windows)?

Es un lammer

Su trabajo es usado, respetado y reconocido por los hackers en todo el mundo?

Es un hacker

Al respecto, Chapela expresa que precisamente para tratar de formar hackers ticos de una manera ms estructurada, su empresa consultora forma grupos de estudiantes y los deja practicar dentro de sus laboratorios o con sus clientes, pero siempre en un ambiente controlado. Adems, el experto aclara que para esto se seleccionan a personas casadas con hijos y una vida estable, con la intencin de bajar el nivel de probabilidades de que se pasen al lado oscuro. La fuerza del estigma Convencer a las compaas de contratar un hacker, por mucho que se llame tico, y conseguir el permiso para penetrar y jugar con sus sistemas no ha sido fcil. No puedes llegar y simplemente decir te ofrezco un hackeo tico, debes explicar muy bien qu es esto y cules son los objetivos, comenta Corts. Sobre tal punto, Chapela subraya que el trmino poco a poco se ha ido desmitificando, los

clientes ya empiezan a conocer a los hackers ticos y buscan sus servicios, asevera el consultor. Por otra parte, las grandes empresas de seguridad como Ernest & Young o PriceWaterhouse han empezado a ofrecer servicios de hackeo tico, lo cual ayuda a generar mayor confianza en este tipo de asesora. Adems se ha desarrollado alrededor de todo esto una especie de cdigo de honor y contratos especiales que se firman entre los hackers blancos y las compaas usuarias, para mayor proteccin de estas ltimas. En este contrato se estipula que la empresa da permiso para realizar la intrusin, se marca el tiempo de duracin del ataque, disponibilidad de fechas para hacerlos y la forma en cmo se van a entregar los resultados, que generalmente es a manera de un reporte, donde se enumeran las vulnerabilidades y fallas encontradas, as como las recomendaciones para mitigar los problemas y optimizar la seguridad. Aparte, dice Corts, se incluye una clusula de confidencialidad, donde se asienta que la empresa no puede revelar el tipo de servicio que se les ofreci, esto por propia proteccin del hacker, puesto que alguien podra intentar coercionarlo para revelar lo encontrado y atacar a la empresa. De igual forma, el contrato estipula que el hacker no puede hacer pblicas las vulnerabilidades encontradas en la empresa cliente, ni quedarse con una copia del reporte final generado para la empresa, si lo hiciera se hara acreedor a una demanda. Ante todo esto, el catedrtico del Tec de Monterrey dice que el no encuentra mayor problema en contratar los servicios de un hacker tico. Yo s trabajo con algunos de ellos, claro que con proteccin legal, conociendo perfectamente su trayectoria y poniendo bien claros los lmites de: qu quiero que haga y hasta dnde puede llegar. Por su parte, Alejandro Arana, ex oficial de seguridad informtica de una de las 20 compaas ms importantes del pas, dice que l ha tenido buenas experiencias trabajando con hackers ticos. En la empresa creamos que tenamos un buen nivel de seguridad, hasta que contratamos los servicios de un par de estos consultores, a quienes les pedimos pruebas de ataque y vulnerabilidad, de manera que desde Internet empezaron a atacarnos y despus desde dentro, a travs de un nodo de la red, adems analizaron hasta donde poda llegar un usuario interno con bajos privilegios e hicieron un estudio de las contraseas, relata Arana. Claro que todos estos ataques son simulados, lo que el hacker tico hace es dejar un archivo con su nombre en el punto hasta donde pudo penetrar y con qu privilegios, pero sin causar ningn dao a la infraestructura. Como resultado de tales pruebas, contina Arana, encontramos que estbamos flacos en todos los puntos, por ejemplo, el 80% de nuestras contraseas eran dbiles. As que estos

consultores nos asesoraron y gracias a eso logramos elevar nuestro nivel de seguridad hasta en 50%. Por supuesto, no tuvimos ningn tipo de problema de robo de informacin ni de ningn otro tipo. A penetrar sistemas! Como menciona Arana, los servicios que ms comnmente ofrecen los hackers blancos a las empresas son las pruebas de penetracin, con la intencin de analizar si la compaa est preparada para soportar un ataque sofisticado perpetrado desde fuera, es decir por un hacker externo o por un atacante interno con conexin a la red. Durante las pruebas de penetracin, enumera Chapela, se analizan: la red de Internet, aplicaciones expuestas, servidores, puertos y avenidas de acceso, adems se hacen pruebas de contraseas. Al mismo tiempo se analiza la red inalmbrica, de sta se revisa la configuracin, se hace sniffing de trfico y contraseas, se intenta penetrarla y romper cifrado. Tambin se pone bajo la lupa a la red interna, en donde se intenta, la penetracin, se prueban contraseas, se analizan vulnerabilidades en servidores y aplicaciones, as como avenidas de acceso. El paquete incluye tambin revisar mdems, VPN, pgina web, DMZ e incluso se hace ingeniera social, es decir se trabaja con el personal o con los asociados de la empresa para ver si se dejaran engaar para proporcionar contraseas o acceso a la red. De igual forma se mide el nivel de respuesta a incidentes internos, tambin se busca emular si un empleado de bajos privilegios podra tener acceso a los estados financieros o a la nmina de la compaa. Se consideran adems los valores de los activos, la criticidad de la vulnerabilidad y la probabilidad del ataque, su impacto, la forma de corregirlo y el esfuerzo requerido para esto. Claro que para evitar cualquier contratiempo o dao a la infraestructura o continuidad de negocio del cliente, tales pruebas siguen una metodologa y manejan estndares, como Manual de la Metodologa Abierta de Comprobacin de la Seguridad (OSSTMM, por sus siglas en ingls) o el Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP), para reducir riesgos y evitar las fugas de informacin Puntos a considerar Fama del hacker, se debe buscar en Internet su currculo para ver que fallas ha detectado y si nunca ha realizado ataques, porque de lo contrario no puede pertenecer al bando de los blancos. Firma de un contrato donde se incluya una clusula de confidencialidad. El sistemas y las instalaciones deben ser propiedad de la empresa, si sta tiene un servidor en otro sitio, se hace tambin un contrato con la otra empresa para poder tambin hacer la

intrusin y las dos deben dar su autorizacin. La empresa debe recibir un informe de todo lo encontrado y las recomendaciones, pero el hacker no puede quedarse con una copia de ese documento. Artculo por Andrea Vega en bsecure

Vous aimerez peut-être aussi

- Komatsu 930E-4 Seguridad GeneralDocument32 pagesKomatsu 930E-4 Seguridad GeneralAnonymous m3tTeasYKPas encore d'évaluation

- Hoja Amarilla CenapredDocument3 pagesHoja Amarilla Cenapredvictorbriseno200Pas encore d'évaluation

- Crisis, Sentido y Experiencia - Greco, Pérez, ToscanoDocument13 pagesCrisis, Sentido y Experiencia - Greco, Pérez, ToscanoSofia BustosPas encore d'évaluation

- 01 Proyecto Criadero de PorcinosDocument31 pages01 Proyecto Criadero de PorcinosRuben Dario Jallaza CallaPas encore d'évaluation

- Manual de Practicas de Laboratorio Ecologia y Medio AmbienteDocument16 pagesManual de Practicas de Laboratorio Ecologia y Medio AmbienteRoger Chullunquia Tisnado50% (2)

- Evaluacion Lapbook Primero BDocument2 pagesEvaluacion Lapbook Primero BEliecer BustamantePas encore d'évaluation

- Examen CalculoDocument2 pagesExamen CalculoGeorge Erices ChavezPas encore d'évaluation

- Andersonrachel Losmejoresamigos 130309162736 Phpapp01 PDFDocument33 pagesAndersonrachel Losmejoresamigos 130309162736 Phpapp01 PDFMaximilianoGermánRiosPas encore d'évaluation

- Porter y Diseño OrganizacionalDocument6 pagesPorter y Diseño OrganizacionalGeorge Erices ChavezPas encore d'évaluation

- Gestion de Tiempo - v2Document113 pagesGestion de Tiempo - v2George Erices ChavezPas encore d'évaluation

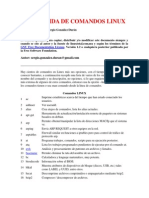

- Guia Rápida de Comandos LinuxDocument8 pagesGuia Rápida de Comandos LinuxGeorge Erices ChavezPas encore d'évaluation

- Manual Seguridad BasicoDocument34 pagesManual Seguridad Basicojuancvar sPas encore d'évaluation

- ELINCADocument20 pagesELINCAClaudioPas encore d'évaluation

- Lista de Empaque Molino La Perla PLS 6822 CTNR 5Document5 pagesLista de Empaque Molino La Perla PLS 6822 CTNR 5Marco SolísPas encore d'évaluation

- Control AmbientalDocument5 pagesControl AmbientalJulia Tejeda Ponce'Pas encore d'évaluation

- INDG1004 P2-E2 Investigación de OperacionesDocument6 pagesINDG1004 P2-E2 Investigación de OperacionesMelanie Medina SantamaríaPas encore d'évaluation

- Perfil EdificaciónDocument12 pagesPerfil EdificaciónVladimir Macheo TroncosoPas encore d'évaluation

- 100 Herramientas de Marketing Online - Oscar Feito PDFDocument50 pages100 Herramientas de Marketing Online - Oscar Feito PDFEduardo DectorPas encore d'évaluation

- La Relación de MayerDocument11 pagesLa Relación de MayerAnonymous wH8gUfAFnPas encore d'évaluation

- Charles Willard Moore PDFDocument2 pagesCharles Willard Moore PDFChapame Con GlamPas encore d'évaluation

- Guía de Remisión Electrónica - Remitente: Datos de Inicio Del TrasladoDocument1 pageGuía de Remisión Electrónica - Remitente: Datos de Inicio Del TrasladolinderPas encore d'évaluation

- Hola, Plan de ClaseeDocument20 pagesHola, Plan de ClaseeNäti RömeröPas encore d'évaluation

- Instrumentacion y Control LAB1Document7 pagesInstrumentacion y Control LAB1Cesar BencomoPas encore d'évaluation

- Cómo Calcular Cuántos Bloques Necesitas para TuDocument3 pagesCómo Calcular Cuántos Bloques Necesitas para TuJesus PerniaPas encore d'évaluation

- Unidad 3Document6 pagesUnidad 3Ixchel MoctezumaPas encore d'évaluation

- Triptico SinoeDocument2 pagesTriptico SinoeCristina OrihuelaPas encore d'évaluation

- Informe de Logica DifusaDocument7 pagesInforme de Logica DifusaAnonymous 9oRLz4VOG100% (1)

- 02 Permiso Viaje1Document4 pages02 Permiso Viaje1Yanella Smith Arevalo GonzalesPas encore d'évaluation

- Evaluación RepaDocument11 pagesEvaluación RepaGersonPas encore d'évaluation

- Barra de Herramientas de Acceso RápidoDocument3 pagesBarra de Herramientas de Acceso RápidoKennyRamirezPas encore d'évaluation

- Colma Solvente Alquídico 958012Document2 pagesColma Solvente Alquídico 958012katy parraPas encore d'évaluation

- Gestión de La Calidad Del ProyectoDocument5 pagesGestión de La Calidad Del ProyectoSantiago PugaPas encore d'évaluation

- Hawker Lifetech Modular Instructions Spanish 0521Document4 pagesHawker Lifetech Modular Instructions Spanish 0521Rafael ZuñigaPas encore d'évaluation

- Ensayo - Documental Meat The Truth - Brayan GutiérrezDocument7 pagesEnsayo - Documental Meat The Truth - Brayan GutiérrezBrayan Gutierrez50% (2)

- Estudio de CienciasDocument3 pagesEstudio de CienciasLeopoldo Bañales PerezPas encore d'évaluation