Académique Documents

Professionnel Documents

Culture Documents

Cyber Sec

Cyber Sec

Transféré par

donna affraTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Cyber Sec

Cyber Sec

Transféré par

donna affraDroits d'auteur :

Formats disponibles

Confidentialité, intégrité et disponibilité, appelées ensemble la triade CIA; sont

une directive pour la sécurité de l’information pour une entreprise. La

confidentialité garantit l’anonymat des données en limitant l’accès par le

chiffrement de l’authentification. L’intégrité garantit que l’information est

exacte et fiable. La disponibilité garantit que les personnes autorisées peuvent

accéder à l’information.

***Le hachage : L'utilisation d'une fonction de hachage permet de ne pas stocker

les mots de passe en clair dans la base mais uniquement de stocker une empreinte de

ces derniers. Il est important d'utiliser un algorithme public réputé fort afin de

calculer les dites empreintes.

***La somme de contrôle en anglais checksum est un procédé couramment utilisé en

informatique pour vérifier l'intégrité de données,est couramment utilisée pour

vérifier si la copie d'un fichier est identique au fichier original

Intégrité:

L’intégrité représente l’exactitude, la cohérence et la fiabilité des données

pendant tout leur cycle de vie.le hachage des sommes de contrôle peut permettre de

vérifier l’intégrité des données pendant le transfert.

Une somme de contrôle est utilisée pour vérifier l’intégrité des fichiers ou des

chaînes de caractères après leur transfert d’un périphérique à un autre dans votre

réseau local ou sur Internet. Les sommes de contrôle sont calculées grâce à des

fonctions de hachage. Parmi les sommes de contrôle les plus courantes, il y a MD5,

SHA-1, SHA-256 et SHA-512. Une fonction de hash utilise un algorithme mathématique

pour transformer les données en une valeur de longueur fixe qui représente les

données

(DoS). Le déni de service survient lorsqu'un hacker tente de saturer les ressources

pour que les services ne soient pas disponibles pour les utilisateurs.

LastPass

Extension de navigateur web

LastPass est un gestionnaire de mots de passe freemium qui enregistre de manière

sécurisée des mots de passe existants ou générés dans un compte privé du nuage du

même nom.Disponible pour smartphones et module d'extension pour navigateur web,

LastPass utilise la méthode de chiffrement AES-256.

***Learn More about Somme de Controle

****SSL signifie couche des sockets sécurisés (secure sockets layer). Protocole

pour navigateurs Web et serveurs qui permet l'authentification, le chiffrement et

le déchiffrement des données envoyées sur l'Internet.

types des agresseurs:

Amateurs ou script kiddies Ces personnes sont quelques fois appelées Script

Kiddies. Ce sont généralement des agresseurs avec peu ou pas de compétence. Ils

utilisent souvent des outils ou des instructions découverts sur Internet pour

lancer des attaques. Certains d’entre eux sont simplement curieux, tandis que

d’autres essaient de démontrer leurs compétences et entraînent des méfaits. Ils

peuvent utiliser des outils basiques, mais le résultat peut quand même être

dévastateur.

Pirates (hackers) – Ce groupe d’agresseurs entre par effraction dans les

ordinateurs ou dans les réseaux pour obtenir l’accès. Selon l’objectif de

l’intrusion, ces agresseurs sont classés chapeaux blancs, chapeaux gris ou chapeaux

noirs. Les agresseurs Chapeaux blancs entrent par effraction dans les réseaux ou

dans les systèmes informatiques pour en découvrir les faiblesses afin que la

sécurité de ces systèmes puisse être améliorée. Ils effectuent ces intrusions sur

autorisation et tous les résultats sont signalés au propriétaire. D’un autre côté,

les agresseurs Chapeaux noirs profitent de toute vulnérabilité à des fins

personnelles, financières ou politiques illégales. Les agresseurs Chapeaux gris se

trouvent entre les Chapeaux noirs et les Chapeaux blancs. Ils peuvent découvrir une

vulnérabilité dans un système. Ils peuvent signaler la vulnérabilité aux

propriétaires du système si cela correspond à leur plan. Mais certains pirates

Chapeaux gris publient les faits sur la vulnérabilité sur Internet pour que

d'autres agresseurs puissent l’exploiter.

Pirates organisés – Ces pirates incluent des organisations de cybercriminels, des

hacktivistes, des terroristes et des pirates financés par des gouvernements. Les

cybercriminels sont généralement des groupes de criminels professionnels qui misent

sur le contrôle, le pouvoir et la richesse. Ils sont très sophistiqués et organisés

et ils peuvent même offrir des services de cybercrime à d’autres criminels. Les

hacktivistes effectuent des déclarations politiques pour sensibiliser sur les

questions qui leur sont importantes. Les agresseurs financés par des gouvernements

rassemblent des renseignements ou commettent des sabotages au nom de leurs

gouvernements. Ces agresseurs sont généralement très bien formés et bien financés

et leurs attaques sont axées sur des objectifs spécifiques qui profitent à leur

gouvernement.

---------------------------Menace internes et

externe--------------------------------------

Stuxnet

Logiciel

Stuxnet est un ver informatique découvert en 2010 qui aurait été conçu par la

National Security Agency en collaboration avec l'unité israélienne 8200 pour

s'attaquer aux centrifugeuses iraniennes d’enrichissement d'uranium. Le programme a

commencé sous la présidence de George W.

___________________________________________

/*********************************** CCNA *****************************

443 port for HTTPS, and 80 port for HTTP

***Interréseau: Les réseaux sont appelés à communiquer entres eux et quand cela se

produit on parle

de communications inter-réseaux (`` internetworking '').

Le rôle d'une communication inter-réseaux est de gommer les éventuelles différences

de technologie

d'échange pour permettre à deux réseaux, ou plus, le partage de ressources

communes, l'échange

d'informations.

Un moyen de faire communiquer deux réseaux distincts passe par l'utilisation de ``

gateway '' ou

passerelle.

Les hommes se connectent sur les ordinateurs

Les ordinateurs se connectent sur un réseau

Les réseaux s'inter-connectent dans un `` internet '

*******************************************

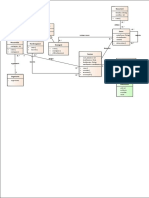

------------------------------- Comparaison entre modele TCP/IP et

OSI-------------------------

-Le principal objectif d’un modèle de

référence est d’assurer une compréhension plus claire des fonctions et du processus

impliqués. Le modèle OSI (Open System Interconnection) à 7 couches constitue le

modèle de

référence interréseau le plus connu. Il est utilisé pour la conception de réseaux

de données,

des spécifications d’opérations et la résolution de problèmes.

-. Le modèle TCP/IP à 4 couches est un modèle de protocole, car il décrit

les fonctions qui interviennent à chaque couche de protocoles au sein de la suite

TCP/IP.

___________________________________________________________________________________

________________

Protocole :

Toutes les communications, face à face ou à travers un réseau, sont régies par des

règles

prédéterminées appelées protocoles. Ces protocoles sont spécifiques aux

caractéristiques de la

conversation,Une communication réussie entre des hôtes sur un réseau nécessite une

interaction entre de

nombreux protocoles différents. Un groupe de protocoles associés entre eux et

nécessaires à une

fonction de communication est appelé suite de protocoles

___________________________________________________________________________________

_______________________

Unité de données de protocole et encapsulation :

Lorsque les données d’application traversent la pile de protocoles lors de leur

transmission à travers

les supports réseau, différents protocoles ajoutent des informations à chaque

niveau. Ce processus

est communément appelé encapsulation.

La forme qu’emprunte une donnée sur n’importe quelle couche est appelée Unité de

données de

protocole (PDU). Au cours de l’encapsulation, chaque couche suivante encapsule

l’unité de données

de protocole qu’elle reçoit de la couche supérieure en respectant le protocole en

cours d’utilisation.

À chaque étape du processus, une unité de données de protocole possède un nom

différent qui

reflète sa nouvelle apparence. Les unités de données de protocole au sein des

protocoles de la suite

TCP/IP sont les suivantes :

Données : terme générique pour l’unité de données de protocole utilisée à la couche

application.

Segment : unité de données de protocole de la couche transport.

Paquet : unité de données de protocole de la couche interréseau.

Trame : unité de données de protocole de la couche d’accès réseau.

____________________________________________

CIDR: Classless Inter-Domain Routing Elle donne le numéro du réseau suivi par une

barre oblique

donne des ss reseaux de mm taille

Gaspillage des @IP

VLSM:Variable Length Subnet Mask

donne des ss reseaux de tailles differents

Economise les @IP

FLSM:Fixed Length Subnet Mask

Par défaut, le routeur fonctionne en mode serveur DHCP. Le routeur attribue les

adresses IP, les serveur DNS et les passerelles par défaut à tous les ordinateurs

connectés au réseau local. L'adresse de passerelle par défaut attribuée est

l'adresse du réseau local du routeur.

Vous aimerez peut-être aussi

- Analy BivaDocument1 pageAnaly Bivadonna affraPas encore d'évaluation

- Corr TD1-1Document6 pagesCorr TD1-1donna affraPas encore d'évaluation

- Ex1 TD1Document1 pageEx1 TD1donna affraPas encore d'évaluation

- FormaDocument1 pageFormadonna affraPas encore d'évaluation