Académique Documents

Professionnel Documents

Culture Documents

Paper Seguridad A

Transféré par

assesinoDescription originale:

Titre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Paper Seguridad A

Transféré par

assesinoDroits d'auteur :

Formats disponibles

SEGURIDAD INFORMATICA EN LAS ORGANIZACIONES

Cristhiam Camilo Montaez Tovar

e-mail: cmontanez@unipanamericana.edu.co

RESUMEN: La seguridad informtica es una

disciplina que se relaciona a diversas tcnicas, aplicaciones y dispositivos encargados de asegurar la integridad y privacidad de la informacin de un sistema informtico y sus usuarios. Tcnicamente es imposible lograr un sistema informtico ciento por ciento seguro, pero buenas medidas de seguridad evitan daos y problemas que pueden ocasionar intrusos. PALABRAS CLAVE: ataques, vulnerabilidades. Seguridad, informacin,

de las compaas a nivel mundial, y porque no existe conocimiento relacionado con la planeacin de un esquema de seguridad eficiente que proteja los recursos informticos de las actuales amenazas combinadas. El resultado es la violacin de los sistemas, provocando la prdida o modificacin de los datos sensibles de la organizacin, lo que puede representar un dao con valor de miles o millones de dlares. .

3 ATAQUES Y VULNERABILIIDADES

Por vulnerabilidad entendemos la exposicin latente a un riesgo. En el rea de informtica, existen varios riesgos tales como: ataque de virus, cdigos maliciosos, gusanos, caballos de Troya y hackers; no obstante, con la adopcin de Internet como instrumento de comunicacin y colaboracin, los riesgos han evolucionado y, ahora, las empresas deben enfrentar ataques de negacin de servicio y amenazas combinadas; es decir, la integracin de herramientas automticas de "hackeo", accesos no autorizados a los sistemas y capacidad de identificar y explotar las vulnerabilidades de los sistemas operativos o aplicaciones para daar los recursos informticos. Especficamente, en los ataques de negacin de servicio, el equipo de cmputo ya no es un blanco, es el medio a travs del cual es posible afectar todo el entorno de red; es decir, anular los servicios de la red, saturar el ancho de banda o alterar el Web Site de la compaa. Con ello, es evidente que los riesgos estn en la red, no en la PC. Es por la existencia de un nmero importante de amenazas y riesgos, que la infraestructura de red y recursos informticos de una organizacin deben estar protegidos bajo un esquema de seguridad que reduzca los niveles de vulnerabilidad y permita una eficiente administracin del riesgo. Para ello, resulta importante establecer polticas de seguridad, las cuales van desde el monitoreo de la infraestructura de red, los enlaces de telecomunicaciones, la realizacin del respaldo de datos y hasta el reconocimiento de las propias necesidades de seguridad, para establecer los niveles de proteccin de los recursos. Las polticas debern basarse en los siguientes pasos: Identificar y seleccionar lo que se debe proteger (informacin sensible).

1 INTRODUCCIN

Garantizar que los recursos informticos de una compaa estn disponibles para cumplir sus propsitos, es decir, que no estn daados o alterados por circunstancias o factores externos, es una definicin til para conocer lo que implica el concepto de seguridad informtica. En trminos generales, la seguridad puede entenderse como aquellas reglas tcnicas y/o actividades destinadas a prevenir, proteger y resguardar lo que es considerado como susceptible de robo, prdida o dao, ya sea de manera personal, grupal o empresarial. En este sentido, es la informacin el elemento principal a proteger, resguardar y recuperar dentro de las redes empresariales .

2 IMPORTANCIA DE LA SEGURIDAD

Por la existencia de personas ajenas a la informacin, tambin conocidas como piratas informticos o hackers, que buscan tener acceso a la red empresarial para modificar, sustraer o borrar datos. Tales personajes pueden, incluso, formar parte del personal administrativo o de sistemas, de cualquier compaa; de acuerdo con expertos en el rea, ms de 70 por ciento de las Violaciones e intrusiones a los recursos informticos se realiza por el personal interno, debido a que ste conoce los procesos, metodologas y tiene acceso a la informacin sensible de su empresa, es decir, a todos aquellos datos cuya prdida puede afectar el buen funcionamiento de la organizacin. Esta situacin se presenta gracias a los esquemas ineficientes de seguridad con los que cuentan la mayora

Establecer niveles de prioridad e importancia sobre esta informacin. Conocer las consecuencias que traera a la compaa, en lo que se refiere a costos y productividad, la prdida de datos sensibles. Identificar las amenazas, as como los niveles de vulnerabilidad de la red. Realizar un anlisis de costos en la prevencin y recuperacin de la informacin, en caso de sufrir un ataque y perderla. Implementar respuesta a incidentes y recuperacin para disminuir el impacto.

5 COSTO BENEFICIO

Hoy es imposible hablar de un sistema ciento por ciento seguro, sencillamente porque el costo de la seguridad total es muy alto. "Por eso las empresas, en general, asumen riesgos: deben optar entre perder un negocio o arriesgarse a ser hackeadas. La cuestin es que, en algunas organizaciones puntuales, tener un sistema de seguridad muy fuerte les impedira hacer ms negocios", "Si un hacker quiere gastar cien mil dlares en equipos para descifrar una encriptacin, lo puede hacer porque es imposible de controlarlo. Y en tratar de evitarlo se podran gastar millones de dlares". La solucin a medias, entonces, sera acotar todo el espectro de seguridad, en lo que hace a plataformas, procedimientos y estrategias. De esta manera se puede controlar todo un conjunto de vulnerabilidades, aunque no se logre la seguridad total. Y esto significa ni ms ni menos que un gran avance con respecto a unos aos atrs.

Este tipo de polticas permitir desplegar una arquitectura de seguridad basada en soluciones tecnolgicas, as como el desarrollo de un plan de accin para el manejo de incidentes y recuperacin para disminuir el impacto, ya que previamente habremos identificado y definido los sistemas y datos a proteger. Es importante tomar en consideracin, que las amenazas no disminuirn y las vulnerabilidades no desaparecern en su totalidad, por lo que los niveles de inversin en el rea de seguridad en cualquier empresa, debern ir acordes a la importancia de la informacin en riesgo. As mismo, cada dispositivo que conforma la red empresarial necesita un nivel de seguridad apropiado y la administracin del riesgo implica una proteccin multidimensional (firewalls, autenticacin, antivirus, controles, polticas, procedimientos, anlisis de vulnerabilidad, entre otros), y no nicamente tecnologa. Un esquema de seguridad empresarial contempla la seguridad fsica y lgica de una compaa. La primera se refiere a la proteccin contra robo o dao al personal, equipo e instalaciones de la empresa; y la segunda est relacionada con el tema que hoy nos ocupa: la proteccin a la informacin, a travs de una arquitectura de seguridad eficiente. Esta ltima debe ser proactiva, integrar una serie de iniciativas para actuar en forma rpida y eficaz ante incidentes y recuperacin de informacin, as como elementos para generar una cultura de seguridad dentro de la organizacin.

6 CONCLUSIONES

El trabajo que todos los das realizamos, el control que tenemos sobre nuestras finanzas, los procesos de las empresas y hasta las comunicaciones que hacen que se mueva el mundo utilizan computadoras, equipos y sistemas; es as, que se han convertido estos en algo cotidiano pero de lo cual dependemos, por eso es necesario tener todas las medidas pertinentes para evitar fallas, ataques y fraudes. Puede indicarse que la seguridad informtica es inversamente proporcional a la informacin y el compromiso de cada usuario con el tema. Si estamos al tanto de las novedades en la materia, y contamos en nuestro equipo con un paquete de seguridad completo y actualizado, preocupndonos por su mantenimiento, es probable que miremos desde afuera todos los puntos mencionados en este texto. .

7 REFERENCIAS

[1] Pablo Piacente, Usuarios y seguridad informtica, Informtica Hoy. Disponible en: http://www.informatica-hoy.com.ar/seguridadinformatica/Usuarios-y-seguridad-informatica.php

4 HARDWARE Y SOFTWARE

Desde el punto de vista de soluciones tecnolgicas, una arquitectura de seguridad lgica puede conformarse (dependiendo de los niveles de seguridad) por: software antivirus, herramientas de respaldo, de monitoreo de la infraestructura de red y enlaces de, firewalls, soluciones de autentificacin y servicios de seguridad en lnea; que informen al usuario telecomunicaciones sobre los virus ms peligrosos y, a travs de Internet, enviar la vacuna a todos los nodos de la red empresarial, por mencionar un ejemplo.

[2] : Jos Mario Prez, Seguridad Informtica, Disponible en: http://www.mailxmail.com/curso-seguridad-informaticanorma-iso-17799/seguridad-informatica-conclusiones

Vous aimerez peut-être aussi

- Calculo ROSIDocument8 pagesCalculo ROSIeuryjosePas encore d'évaluation

- Plan de Contingencia Samegua - Grupo 7Document38 pagesPlan de Contingencia Samegua - Grupo 7TonyPsPas encore d'évaluation

- Valenzuela Gonzales Jorge Arquitectura Seguridad PerimetralDocument88 pagesValenzuela Gonzales Jorge Arquitectura Seguridad PerimetraljhimmypalaciosPas encore d'évaluation

- PsiDocument50 pagesPsiMarcela MercapidezPas encore d'évaluation

- Protocolos y Seguridad de Red en Infraestructuras SciDocument40 pagesProtocolos y Seguridad de Red en Infraestructuras Sci959595Pas encore d'évaluation

- Ciberseguridad Riesgos en La NubeDocument29 pagesCiberseguridad Riesgos en La NubeAlvaro Silva SantistebanPas encore d'évaluation

- CAP.4 Ejercicios RespuestaAnteIncidentesSeguridadDocument3 pagesCAP.4 Ejercicios RespuestaAnteIncidentesSeguridadFvaldes100% (1)

- Poltica de CiberseguridadDocument5 pagesPoltica de Ciberseguridadmoran_2002Pas encore d'évaluation

- Actividad 1 CiberseguridadDocument18 pagesActividad 1 CiberseguridadRover DmsPas encore d'évaluation

- Documento de Anexo de Seguridad de La InformacionDocument1 pageDocumento de Anexo de Seguridad de La InformacionChristian Andres100% (2)

- Patrones de AtaqueDocument43 pagesPatrones de AtaqueWaldir Estrada Leiva100% (1)

- GUIA 2 DE HARDENING DE WINDOWS Formato NuevoDocument10 pagesGUIA 2 DE HARDENING DE WINDOWS Formato NuevoJHONATTAN NICOLAS FLOREZ ORTIZPas encore d'évaluation

- Requerimientos Safetica.Document4 pagesRequerimientos Safetica.Daniel Garzón100% (1)

- Guia de Actividades y Rúbrica de Evaluación - Fase 2 - Identificación de ProcesosDocument9 pagesGuia de Actividades y Rúbrica de Evaluación - Fase 2 - Identificación de ProcesosJESUS DAVID DUARTE PRADOPas encore d'évaluation

- U07 CISSP Seguridad en El Desarrollo de SoftwareDocument31 pagesU07 CISSP Seguridad en El Desarrollo de SoftwareRodrigo Cabrera EspinozaPas encore d'évaluation

- Introducción A La Seguridad de Los Sistemas OperativosDocument17 pagesIntroducción A La Seguridad de Los Sistemas OperativosYezid ZaratePas encore d'évaluation

- Checklist AuditoriaDocument2 pagesChecklist AuditoriaMariano MarchiaroPas encore d'évaluation

- Seguridad Sistemas Distribuidos DistribuidosDocument67 pagesSeguridad Sistemas Distribuidos DistribuidosPablo Bautista100% (1)

- Tarea CiberseguridadDocument3 pagesTarea Ciberseguridadfabio almontePas encore d'évaluation

- Política de Dispositivos MóvilesDocument6 pagesPolítica de Dispositivos MóvilesAna Maria PalacioPas encore d'évaluation

- Unidad 6. Implementación de ControlesDocument12 pagesUnidad 6. Implementación de ControlesPedroChavarriaDiazPas encore d'évaluation

- U2 - Estrategias de Recuperación y Gestión de Crisis PDFDocument57 pagesU2 - Estrategias de Recuperación y Gestión de Crisis PDFJuan SilvaPas encore d'évaluation

- Lab. 4.2 - Práctica de Laboratorio Extraer Un Ejecutable de Un PCAPDocument9 pagesLab. 4.2 - Práctica de Laboratorio Extraer Un Ejecutable de Un PCAPNapoleonPas encore d'évaluation

- Reporte Vulnerabilidades Marzo2020Document7 pagesReporte Vulnerabilidades Marzo2020Leonel Mujica100% (1)

- HCIA-Cloud Service V2.2 Material de FormaciónDocument948 pagesHCIA-Cloud Service V2.2 Material de FormaciónNorman CubillaPas encore d'évaluation

- Criptografía Simétrica y AsimetricaDocument5 pagesCriptografía Simétrica y AsimetricaRAUL ENRIQUE ZAMBRANO MONROYPas encore d'évaluation

- Grupo7 - 9042 - 77756719 - Presentación SGSI - Grupo 7Document40 pagesGrupo7 - 9042 - 77756719 - Presentación SGSI - Grupo 7AstridPas encore d'évaluation

- Rduitama - TFM - 012013 - Anexo 2. Matriz Analisis GAP v2Document20 pagesRduitama - TFM - 012013 - Anexo 2. Matriz Analisis GAP v2Oscar OjedaPas encore d'évaluation

- U1 S1 La Seguridad InformaticaDocument26 pagesU1 S1 La Seguridad InformaticarafaelPas encore d'évaluation

- Cuadro SinopticoDocument1 pageCuadro Sinopticofabiancho2014Pas encore d'évaluation

- LaboratorioFinal - IDS Snorby y Firewall PIXDocument33 pagesLaboratorioFinal - IDS Snorby y Firewall PIXMauricio CastroPas encore d'évaluation

- Implementacion Firewall Pfsense - GonzalesDocument26 pagesImplementacion Firewall Pfsense - GonzalesJhonny Rafael Ágreda FloresPas encore d'évaluation

- Caso Sistema at UMGDocument3 pagesCaso Sistema at UMGAmmedCárcamoPas encore d'évaluation

- Lumen DDoS EsDocument2 pagesLumen DDoS EsjenriquezvPas encore d'évaluation

- Herramientas Nagios Final Leiton - HualpaDocument93 pagesHerramientas Nagios Final Leiton - HualpaCesar Rendon AlvarezPas encore d'évaluation

- Políticas de Uso de Cuentas de Usuario Del SistemaDocument4 pagesPolíticas de Uso de Cuentas de Usuario Del SistemaJulio LeyvaPas encore d'évaluation

- Informe de Copias de Seguridad EnvDocument14 pagesInforme de Copias de Seguridad EnvJUANITOGO2Pas encore d'évaluation

- ZEUSDocument4 pagesZEUSSidy AvilaPas encore d'évaluation

- Desarrollo Seguro de AplicacionesDocument41 pagesDesarrollo Seguro de AplicacioneshanzoPas encore d'évaluation

- Pract CC11Document14 pagesPract CC11Benigno Espinosa CarreraPas encore d'évaluation

- Sistema HA y Toleracia A Fallos - ASR2 - v2Document20 pagesSistema HA y Toleracia A Fallos - ASR2 - v2niltonleo C.M.100% (2)

- Taller 3 4 Longas Perez Moreno SanchezDocument3 pagesTaller 3 4 Longas Perez Moreno SanchezLuisPas encore d'évaluation

- Framework For Improving Critical Infrastructure Cybersecurity - TraducidoDocument53 pagesFramework For Improving Critical Infrastructure Cybersecurity - TraducidoSebastian MonteroPas encore d'évaluation

- Como Implantar Un SGSI Segun UNEISOIEC270012014 y Su Aplicacion en El Esquema Nacional de SeguridadDocument88 pagesComo Implantar Un SGSI Segun UNEISOIEC270012014 y Su Aplicacion en El Esquema Nacional de SeguridadValentina Solorzano GomezPas encore d'évaluation

- 3.3 Politicas SeguridadDocument4 pages3.3 Politicas SeguridadCarlos FernándezPas encore d'évaluation

- Tarea2 JessicaAmadoDocument5 pagesTarea2 JessicaAmadoJulian Andres Suarez CadenaPas encore d'évaluation

- Análisis de Riesgo Respecto A La Seguridad Informática de Una Organización Correspondiente Al Sector PúblicoDocument13 pagesAnálisis de Riesgo Respecto A La Seguridad Informática de Una Organización Correspondiente Al Sector Públicoaquino_danielaPas encore d'évaluation

- AUDITORÍA InformaticaDocument50 pagesAUDITORÍA InformaticaRita DiazPas encore d'évaluation

- TALLER03 - Análisis de Riesgos Informáticos - EJE3Document11 pagesTALLER03 - Análisis de Riesgos Informáticos - EJE3YïNå SånåPas encore d'évaluation

- Actividad 1 Análisis de Tráfico de RedDocument6 pagesActividad 1 Análisis de Tráfico de Reddgalindo1Pas encore d'évaluation

- Caso Seguridad InformaticaDocument2 pagesCaso Seguridad InformaticaGeraldine Gisell NIETO ALGARINPas encore d'évaluation

- Owasp PresentacionDocument31 pagesOwasp PresentacionAnonymous 39pAuG7Pas encore d'évaluation

- Matriz de CertificacionesDocument10 pagesMatriz de CertificacionesPedritoPas encore d'évaluation

- Ciberresiliencia PDFDocument15 pagesCiberresiliencia PDFCamila Leiva PerezPas encore d'évaluation

- Sistemas de Informacion II - COMPLETODocument61 pagesSistemas de Informacion II - COMPLETOpul_tacuriPas encore d'évaluation

- Esteganografia PresentacionDocument28 pagesEsteganografia PresentacionAdataliz CastilloPas encore d'évaluation

- La Seguridad Informática Es El Área de La Informática Que Se Enfoca en La Protección de La Infraestructura Computacional y Todo Lo Relacionado Con EstaDocument4 pagesLa Seguridad Informática Es El Área de La Informática Que Se Enfoca en La Protección de La Infraestructura Computacional y Todo Lo Relacionado Con EstaVictor JaramilloPas encore d'évaluation

- Seguridad InfoDocument4 pagesSeguridad InfoStephania GaviriaPas encore d'évaluation

- Seguridad InformaticaDocument8 pagesSeguridad InformaticaDaal Bonett100% (1)

- Importancia de La Auditoría Informática en Las OrganizacionesDocument2 pagesImportancia de La Auditoría Informática en Las Organizacionesassesino100% (2)

- Estrategias de MarketingDocument6 pagesEstrategias de MarketingassesinoPas encore d'évaluation

- Presentacion BPMNDocument39 pagesPresentacion BPMNassesinoPas encore d'évaluation

- Patrones ArquitectonicosDocument95 pagesPatrones ArquitectonicosassesinoPas encore d'évaluation

- Reconocimiento Automático Del HablaDocument7 pagesReconocimiento Automático Del HablaassesinoPas encore d'évaluation

- Sistemas ComplejosDocument16 pagesSistemas ComplejosEGob UdgvirtualPas encore d'évaluation

- Recibo de CajaDocument3 pagesRecibo de CajaassesinoPas encore d'évaluation

- Foro 2. Consideraciones Sobre La FragmentaciónDocument2 pagesForo 2. Consideraciones Sobre La FragmentaciónEhécatlItzamnáPas encore d'évaluation

- CURSO DE NUMEROLOGÍA ADocument28 pagesCURSO DE NUMEROLOGÍA Aangel arcosPas encore d'évaluation

- HM SSM Diri Sem03 1Document2 pagesHM SSM Diri Sem03 1David Valverde CamposPas encore d'évaluation

- La Tierra en Llamas - Orson Scott Card - Aaron JohnstonDocument345 pagesLa Tierra en Llamas - Orson Scott Card - Aaron JohnstonGELY1501100% (1)

- Sesiones de Buen Trato PrimariaDocument6 pagesSesiones de Buen Trato PrimariaJesus Manuel Trujillo AgueroPas encore d'évaluation

- 4 TosocialDocument3 pages4 TosocialJosé Antonio Escarcega MendizabalPas encore d'évaluation

- Hta Aspectos y DirectricesDocument22 pagesHta Aspectos y DirectricesBryan UquillasPas encore d'évaluation

- Dilthey, Gadamer y Husserl - La Corriente Humanista en La Filosofía de La CienciaDocument6 pagesDilthey, Gadamer y Husserl - La Corriente Humanista en La Filosofía de La CiencialeadseminarioPas encore d'évaluation

- Entrevista PolarDocument3 pagesEntrevista PolarAdrian Elias Boconello RiveraPas encore d'évaluation

- Dharma Cotidiano Octubre 2011 - Número 3 Año 1Document36 pagesDharma Cotidiano Octubre 2011 - Número 3 Año 1khailehPas encore d'évaluation

- Taller Silencio Administrativo FinalDocument4 pagesTaller Silencio Administrativo Finaljuan garciaPas encore d'évaluation

- Clase Magistral FarmacoterapiaDocument107 pagesClase Magistral FarmacoterapiaMariluz Chura Chambi0% (1)

- Rello GenerativismoDocument0 pageRello GenerativismomartinadanPas encore d'évaluation

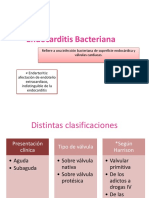

- Endocarditis Bacteriana: Refiere A Una Infección Bacteriana de Superficie Endocárdica y Válvulas CardiacasDocument20 pagesEndocarditis Bacteriana: Refiere A Una Infección Bacteriana de Superficie Endocárdica y Válvulas CardiacasluisPas encore d'évaluation

- Actividad 3 Validacion y Confiabilidad de Los InstrumentosDocument57 pagesActividad 3 Validacion y Confiabilidad de Los Instrumentosmonalz2412Pas encore d'évaluation

- Estimación de La Proporción de Una PoblaciónDocument9 pagesEstimación de La Proporción de Una PoblaciónJosé RoblesPas encore d'évaluation

- Bibliografia Sobre ImproDocument3 pagesBibliografia Sobre ImproJULIO SAIZ ALEJANDROPas encore d'évaluation

- Escritos Sobre Derechos Fundamentales. Manuel Medina GuerreroDocument10 pagesEscritos Sobre Derechos Fundamentales. Manuel Medina GuerreroAndy UbieraPas encore d'évaluation

- Sesión de AprendizajeDocument6 pagesSesión de AprendizajehectorPas encore d'évaluation

- Rituales de Despedida en La Terapia de DueloDocument12 pagesRituales de Despedida en La Terapia de DueloRaúl Armando Santana RivasPas encore d'évaluation

- Caso ClínicoDocument5 pagesCaso ClínicoMeliza En EmergenciaPas encore d'évaluation

- Son Las Asignaciones Eficiente y EquitativasDocument3 pagesSon Las Asignaciones Eficiente y EquitativasDiego Fernando Martinez HerreñoPas encore d'évaluation

- DocumentoDocument3 pagesDocumentoFausto JeampierPas encore d'évaluation

- Carrozado de BusesDocument272 pagesCarrozado de BusesRonald Alexs Lopez Aguilar100% (1)

- Guias de Laboratorio Resistencia de MaterialesDocument21 pagesGuias de Laboratorio Resistencia de MaterialesHarold Valle ReyesPas encore d'évaluation

- SITUACIONES SIGNIFICATIVAS SOBRE LA HISTORIA DE LA PEDAGOGIA - Grupo 3Document3 pagesSITUACIONES SIGNIFICATIVAS SOBRE LA HISTORIA DE LA PEDAGOGIA - Grupo 3antonella cordovaPas encore d'évaluation

- Guía de Maternidad, Hipertensión en El EmbarazoDocument18 pagesGuía de Maternidad, Hipertensión en El EmbarazoAna MarcelaPas encore d'évaluation

- Arcadia Quest Modo SolitarioDocument6 pagesArcadia Quest Modo SolitarioDaniel ValdiviesoPas encore d'évaluation

- Convocatoria Facilitador FinancieroDocument9 pagesConvocatoria Facilitador FinancieroJhorvin Farfán PinedoPas encore d'évaluation

- De Musica de Pseudo PlutarcoDocument3 pagesDe Musica de Pseudo PlutarcoRodrigoPas encore d'évaluation