Académique Documents

Professionnel Documents

Culture Documents

MPR TI 20 1178 @firma Admin Is Trac Ion MAN

Transféré par

Antonio Galán ObregónTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

MPR TI 20 1178 @firma Admin Is Trac Ion MAN

Transféré par

Antonio Galán ObregónDroits d'auteur :

Formats disponibles

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Manual de la herramienta de Administracin de @firma 5.3.1_08

Documento n: Revisin: Fecha: Perodo de retencin:

MPR-TI-20-1178-@Firma-Administracion-MAN 017 09-11-2010 Permanente durante su perodo de vigencia + 3 aos despus de su anulacin

1/111 MPR-TI-20-1178-@Firma-Administracion-MAN

TELVENT Manual de Administracin de @firma 5.3.1_08

MPR-TI-20-1178-@Firma-Administracion-MAN-017

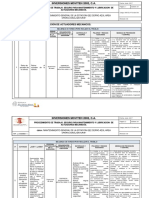

CONTROL DE COMPROBACIN Y APROBACIN

Documento n: Revisin: Fecha: MPR-TI-20-1178-@Firma-Administracion-MAN 017 09-11-2010

REALIZADO

29-08-2006 Luis Lozano Ayala Analista Firma Electrnica Pablo Pizarro Armendriz Analista Firma Electrnica Pedro Luis Alvarez Ossorio Torres Analista Firma Electrnica Moiss Manuel Infante Gmez Analista Firma Electrnica

29-08-2006 Miguel ngel Ager Vzquez Analista Firma Electrnica Jos ngel Romn Lpez Analista Firma Electrnica Juan Jos Lpez Portillo Programador Jose Antonio Garca Garca Analista

COMPROBADO

09-11-2010 Manuel Reyes Cayetano Director tcnico @firma

APROBADO

09-11-2010 Manuel Reyes Cayetano Director tcnico @firma

TELVENT Manual de Administracin de @firma 5.3.1_08

2/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

CONTROL DE MODIFICACIONES

Documento n: Revisin: Fecha: MPR-TI-20-1178-@Firma-Administracion-MAN 017 09-11-2010

Rev. Fecha Autor/es Descripcin

1 29/08/2006 LLA, PPA, PLAT, JAMC, RCVC Documentacin inicial

Rev. Fecha Autor/es Descripcin

2 25/10/2006 MMIG Correccin de diversas erratas.

Rev. Fecha Autor/es Descripcin

3 09/03/2007 RCVC Actualizacin del punto 4.3.9 Gestion de Cach de Nivel 1 de Certificados

Rev. Fecha Autor/es Descripcin

4 03/04/2007 MMIG Inclusin de la funcionalidad de Estadsticas Federadas

Rev. Fecha Autor/es Descripcin

5 25/05/2007 MAAV Inclusin de la funcionalidad de configuracin del servidor OCSP y aplicaciones para la autenticacin de peticiones OCSP.

Rev. Fecha Autor/es Descripcin

6 03/07/2007 JARL Actualizada la documentacin con la introduccin de la funcionalidad de restricciones a la poltica de certificacin.

TELVENT Manual de Administracin de @firma 5.3.1_08

3/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Rev. Fecha Autor/es Descripcin

7 29/01/2008 AMVG Actualizada la documentacin con la de un nuevo tipo de asicacin Expresin Regular para el mapeo de campos lgicos.

Rev. Fecha Autor/es Descripcin

8 05/02/2008 JAGG Inclusin de la funcionalidad necesaria para activar/desactivar la cach de CRLs.

Rev. Fecha Autor/es Descripcin

9 21/05/2008 JARL Inclusin de informacin correspondiente a: - Control de acceso a la Herramienta de Administracin. Nmero de intentos y bloqueo de usuarios. - Autorizacin de operaciones crticas. Gestin de keystore, contraseas y usuarios. - Validacin de contenido de contraseas de usuarios en la creacin y modificacin.

Rev. Fecha Autor/es Descripcin

10 04/06/2008 JJLP Modificacin de las imgenes para poder convertir el documento a HTML correctamente.

Rev. Fecha Autor/es Descripcin

11 09/06/2008 JAGG Modificacin de las imgenes adaptndolas a la versin 5.3 de @firma.

Rev. Fecha Autor/es Descripcin

12 16/06/2008 JJLP Generacin de anclas para cada uno de los apartados. Se usa la nomenclatura siguiente: Apartado: REF<Nmero de apartado separado por _>. Ej. REF5_3_1_1 Anexo: ANEXO_<Nmero anexo separado por _>. Ej. ANEXO_II_7_1

Rev. Fecha Autor/es Descripcin

13 25/06/2008 MRC Aadido Anexo III: Uso seguro de la plataforma

4/111 MPR-TI-20-1178-@Firma-Administracion-MAN

TELVENT Manual de Administracin de @firma 5.3.1_08

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Rev. Fecha Autor/es Descripcin

14 17/12/2009 MAAV / JAGG Se modifica el apartado 1.3.3.5.1 aadiendo una aclaracin sobre los campos multivaluados. Se modifican las referencias a MAP por referencias a MPR. Se adapta el manual a la versin 5.3.1_01 de @firma.

Rev. Fecha Autor/es Descripcin

15 10/03/2010 JAGG Se adapta el manual a la versin 5.3.1_02 de @firma.

Rev. Fecha Autor/es Descripcin

16 11/05/2010 JAGG Se adapta el manual a la versin 5.3.1_06 de @firma.

Rev. Fecha Autor/es Descripcin

17 09/11/2010 JAGG Se adapta el manual a la versin 5.3.1_08 de @firma.

TELVENT Manual de Administracin de @firma 5.3.1_08

5/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

CONTROL DE DISTRIBUCIN

Documento n: Revisin: Fecha: MPR-TI-20-1178-@Firma-Administracion-MAN 017 09-11-2010

Propiedad del documento:

Este documento pertenece al Ministerio de Presidencia y posee un carcter de pblico para uso y distribucin en mbitos autorizados por el MPR, segn se recoge en la declaracin de privacidad.

Declaracin de privacidad:

El contenido de este documento est sujeto al protocolo de libre distribucin dentro del entorno definido.

Copias Electrnicas:

La distribucin de este documento ha sido controlada a travs del sistema de informacin.

Copias en Papel:

La vigencia de las copias impresas en papel est condicionada a la coincidencia de su estado de revisin con el que aparece en el sistema electrnico de distribucin de documentos. El control de distribucin de copias en papel para su uso en proyectos u otras aplicaciones es responsabilidad de los usuarios del sistema electrnico de informacin. Fecha de impresin 09 de noviembre de 2010

TELVENT Manual de Administracin de @firma 5.3.1_08

6/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

ndice

Objeto.....................................................................................................................................................8 Alcance ...................................................................................................................................................8 Siglas.......................................................................................................................................................9 Documentos de Referencia................................................................................................................10 Mdulo de Administracin de la Plataforma @Firma ....................................................................11 1.1 1.2 1.3 Descripcin General ...........................................................................................................11 Acceso al interfaz grfico del mdulo de Administracin ..................................................13 Componentes.....................................................................................................................16 1.3.1 Gestin PSCs .........................................................................................................17 1.3.2 Gestion de Mtodos de Validacin ........................................................................25 1.3.3 Gestin de Polticas de Certificacin ......................................................................31 1.3.4 Gestin de Aplicaciones y Unidades Organizativas ................................................42 1.3.5 Gestion de Usuarios ...............................................................................................56 1.3.6 Gestion de Keystores y Contraseas. .....................................................................63 1.3.7 Gestin de Tareas...................................................................................................71 1.3.8 Gestion de Alarmas................................................................................................73 1.3.9 Gestion de Cach de Estado de Certificados. Cach de Nivel 1 ............................75 1.3.10 Gestion de Descargas de CRLs. Cach de nivel 2...................................................76 1.3.11 Importacin / Exportacin de polticas de certificacin ..........................................79 1.3.12 Gestin de Plataformas Federadas y Unidades Organizativas................................84 1.3.13 Configuracin del servidor OCSP ...........................................................................97

Anexo I. Caso Prctico: Utilizacin de CRLs particionadas y descarga en cach L2 ..................99 1.4 1.5 1.6 1.7 1.8 Configuracin del PSC .....................................................................................................100 Adicin del certificado emisor de las CRLs en el almacn de confianza de CRLs...........100 Configuracin de los mtodos de validacin ...................................................................102 Asignacin de los mtodos de validacin ........................................................................104 Creacin de las tareas de descarga de las CRLs ..............................................................104

Anexo II. Caso prcticos. Definicin de mtodos de validacin: Tipo Asociacin Expresin Regular ....................................................................................................................................................106 1.9 Expresiones regulares estndar de Java............................................................................106

1.10 Referencias a otos campos lgicos...................................................................................108 1.11 Ejemplos prcticos............................................................................................................109 1.11.1 Ejemplo utilizacin expresin de Java ..................................................................109 1.11.2 Ejemplo utilizacin expresin de Java y el valor de un campo lgico...................109 Anexo III. Recomendaciones de uso seguro de la plataforma @Firma 5 ..................................111

TELVENT Manual de Administracin de @firma 5.3.1_08

7/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Objeto Es objeto de este documento describir la herramienta de administracin de la plataforma de Validacin y Firma Electrnica, @firma v5.0.

Alcance El presente documento recoge un manual de administracin y casos prcticos para gestionar la plataforma de validacin y firma electrnica, @firma 5. Los objetivos globales de este proceso son: Describir la utilizacin del interfaz grfico del mdulo de Administracin. Enumerar y describir los componentes que forman dicho mdulo. Mostrar varios casos prcticos de uso del mdulo de Administracin.

TELVENT Manual de Administracin de @firma 5.3.1_08

8/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Siglas

CA CPD CRL DES FTP HTTPS IP LDAP OCSP OID PSC SOAP SSL UO URI URL XAdESBES XAdEST XMLDSignature CRL

Autoridad de Confianza CRL Distribution Point Lista de Revocacin de Certificados Data Encryption Standard File Transfer Protocol HyperText Transport Protocol Secure Internet Protocol Lightweight Directory Access Protocol Online Certificate Status Protocol Object Identifier Prestador de Servicios de Certificacin Simple Object Access Protocol Secure Socket Layer Unidad Organizativa Uniform Resource Identifier Uniform Resource Locator XML Advanced Electronic Signature Basic Electronic Signature XML Advanced Electronic Signature Timestamping XML Advanced Electronic Signature Certificate Revocation List

TELVENT Manual de Administracin de @firma 5.3.1_08

9/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Documentos de Referencia

-

Documento TI-20-1178-@Firma-InstalacionyDespliegue-MAN, Manual de Instalacin y despliegue de la plataforma @Firma 5.

TELVENT Manual de Administracin de @firma 5.3.1_08

10/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Mdulo de Administracin de la Plataforma @Firma 1.1 Descripcin General

El mdulo de Administracin de la plataforma de @Firma v5.0 tiene como objetivo permitir la configuracin de todos los elementos, susceptibles de ello, que conforman la plataforma. Entre sus caractersticas principales se encuentran: Centralizacin de la configuracin. Todos los parmetros de configuracin de la plataforma @firma han sido agrupados en un nico elemento de configuracin, independientemente de los nodos del cluster que conforma la plataforma y de los servicios ofrecidos por la misma. Administracin remota de la plataforma @firma y Administracin delegada. La administracin delegada permite que los propios organismos usuarios de la plataforma configuren sus aplicaciones y generen sus reportes de consultas y estadsticas de uso. Para mayor detalle, consulten el manual especfico de Administracin Delegada. Securizacin. El sistema de administracin se encuentra protegido por un triple sistema de seguridad: o Sistema de logado para usuarios basado en usuario y contrasea. El nivel de acceso de los distintos usuarios se establecer en base a unos roles que determinarn el campo de accin.

o Securizacin de las comunicaciones mediante https. o Cifrado de la configuracin. La configuracin de la plataforma es cifrada a la hora de serializarse a disco. Backup del fichero de configuracin, dando la posibilidad de recuperar configuraciones anteriores (por seguridad, es necesario tener acceso a la plataforma por consola y ser administrador de la misma).

Los elementos o componentes que permite gestionar mediante sus interfaces grficos este mdulo son: Usuarios. Mediante este componente es posible definir los usuarios encargados de administrar, monitorizar y auditar la plataforma. Unidades organizativas y aplicaciones. Este componente realiza la administracin de unidades organizativas y gestin de aplicaciones, permitiendo configurar diversos aspectos como la poltica de certificacin que se aplicar, securizacin de los servicios web, firma de las respuestas, custodia de documentos, etc. Almacenes de certificados y contraseas. Mediante este componente se pueden configurar los distintos almacenes de certificados registrados en la plataforma y las contraseas que utiliza la plataforma.

11/111 MPR-TI-20-1178-@Firma-Administracion-MAN

TELVENT Manual de Administracin de @firma 5.3.1_08

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Prestadores de servicios de certificacin. Este componente permite registrar y modificar los prestadores que van a ser considerados por la plataforma, as como aquellos tipos de certificados que puede emitir cada uno de ellos y su informacin (informacin DPC, discriminador de tipo de certificado, etc). Polticas de certificacin. Este componente define las diferentes polticas de certificacin que podrn aplicarse a las aplicaciones registradas en la plataforma. Se define como poltica de certificacin, al conjunto constituido por un certificado patrn (con sus corrientes campos lgicos) y a los diferentes mapeos de los tipos de certificados aplicados sobre dicho certificado patrn. Mtodos de validacin. Este componente registra los distintos mecanismos de validacin de certificados as como la configuracin necesaria para el correcto funcionamiento de cada uno de ellos. Alarmas. Mediante este componente los administradores de la plataforma podrn configurar los destinatarios que deben ser informados, mediante un e-mail, por el lanzamiento de cada uno de los tipos de alarmas existentes en el sistema. Tambin permite configurar el servidor de correo a utilizar. Tareas. Este componente permite administrar procesos que sern ejecutados peridicamente por la plataforma en segundo plano. Cach de estado de validacin de certificados. A travs de este componente es posible configurar ciertos parmetros que permiten que los mtodos de validacin de certificados optimicen el tiempo de obtencin del estado de revocacin de certificados. Este componente permitir configurar la cach de primer nivel de la plataforma. Planificador de descargas de CRLs. Este componente es el encargado de gestionar las tareas que van a permitir la descarga/actualizacin peridica de las CRLs de los prestadores reconocidos por la plataforma, as como los accesos a las mismas. Estas CRLs conformarn una cach de segundo nivel que permitir una mayor eficiencia a la hora de consultar el estado de los certificados a validar. Importacin y Exportacin de polticas de confianza. Este componente permite la generacin de un fichero XML que contiene la informacin de las polticas de validacin especificadas por el administrador, para posteriormente importar dicha informacin en otra plataforma @firma, o bien en la misma para restaurar la informacin en caso de inconsistencia de la misma. Plataformas Federadas. Este componente realiza la administracin de las plataformas federadas, permitiendo configurar diversos aspectos como el certificado asociado a cada plataforma, los mtodos de validacin de dicha plataforma, etc. Gestin del Servidor OCSP. Permite la configuracin de los parmetros de funcionamiento del servidor OCSP que incorpora la plataforma.

TELVENT Manual de Administracin de @firma 5.3.1_08

12/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

1.2

Acceso al interfaz grfico del mdulo de Administracin

Para acceder al interfaz grfico del mdulo de Administracin es necesario dirigirse a alguna de las siguientes URL:

Modo Securizado Modo normal

https://IP_MAQUINA/Administracion/index.html http://IP_MAQUINA:PUERTO/Administracion/index.html

Donde IP_MAQUINA es la direccin IP de la plataforma @firma, y PUERTO es el puerto de escucha por el cual han sido configurado/s el/los servidor/es de aplicaciones que aloja/n la plataforma. Por defecto esto puertos son: 443 (Modo Securizado) y 80, 8080 (Modo normal). Una vez insertada la URL en el navegador debe aparecer la siguiente pantalla:

Figura 1 Interfaz de acceso al mdulo de Administracin de @firma

TELVENT Manual de Administracin de @firma 5.3.1_08 13/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Esta es la pantalla de login del mdulo de administracin. Se debe introducir el usuario y password de un usuario (con rol administrador) registrado en la plataforma para poder acceder a dicho mdulo. En caso de indicar un usuario y/o password incorrectos nos aparecer una pantalla de error que muestra el error que ha ocurrido:

Figura 2 Ventana de Error en el proceso de Logado

Otra posibilidad de mensaje de error es el que se da si la plataforma tiene configurada el rol administrador como bloqueable, en el caso que el usuario no inserte correctamente su contrasea muestra el nmero de intentos restantes.

Figura 3 Ventana de Error en el proceso de Logado con nmero de intentos

En el caso de sobrepasar el nmero de intentos el usuario ser bloqueado mostrando el siguiente mensaje:

Figura 4 Ventana de Error en el proceso de Logado con nmero de intentos sobrepasado

Si el usuario que intenta acceder se encuentra bloqueado se muestra el siguiente mensaje:

TELVENT Manual de Administracin de @firma 5.3.1_08

14/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 5 Ventana de Error en el proceso de Logado, usuario bloqueado

Si todo ha ido bien se acceder al interfaz grfico del mdulo de administracin, el cual nos permite administrar todos los componentes (aplicaciones, PSCs, alarmas, etc.) comentados anteriormente:

Figura 6 Mdulo de Administracin de @firma

TELVENT Manual de Administracin de @firma 5.3.1_08

15/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

1.3

Componentes

Mediante el interfaz grfico del mdulo de administracin es posible gestionar varios aspectos de la plataforma @firma, los cuales estn agrupados en componentes. El acceso a la configuracin de estos componentes se realiza desde dicho interfaz, como muestra la siguiente figura:

Figura 7 - Mdulo de Administracin de @firma

Los iconos enmarcados en la parte superior de la imagen habilitan el acceso a las interfaces grficas que permiten la gestin de los diferentes componentes contemplados en el mdulo de administracin de la plataforma. A continuacin se muestra relacin de componentes e iconos: Gestin de PSCs. Gestin de Mtodos de Validacin. Gestin de Polticas. Gestin de Aplicaciones y Unidades Organizativas. Gestin de Usuarios. Gestin de Keystores y Contraseas. Gestin de Tareas. Gestin de Alarmas.

16/111 MPR-TI-20-1178-@Firma-Administracion-MAN

TELVENT Manual de Administracin de @firma 5.3.1_08

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Gestin de Cach de nivel 1. Gestin de Descargas de CRLs. Cach nivel 2. Importacin / Exportacin de polticas de validacin Gestin de Plataformas Federadas Gestin del servidor OCSP. Ayuda.

Estos componentes de administracin tambin estn accesibles desde el men desplegable que se encuentra en la cabecera del interfaz, denominado Componentes. En los siguientes aparatados se describirn para cada componente los interfaces grficos que lo conforman, funcionalidades que permiten realizar y la informacin que gestionan.

1.3.1

Gestin PSCs

Los PSCs (Prestadores de servicios de certificacin), conforman la base sobre la que se asienta cualquier infraestructura de PKI. Acreditan la identidad de entidades externas mediante la emisin de certificados digitales x.509v3. Es por tanto primordial establecer un conjunto de PSCs que acoten o definan el mbito de confianza del sistema. Por otro lado, cada PSC define en su correspondiente Declaracin de Prcticas de Certificacin (DPC) un conjunto de tipologas de certificados finales que puede emitir. Cada tipo de certificado tendr un significado especfico y ser reconocido en un contexto determinado. As por ejemplo, podrn existir tipos de certificados de personas fsicas, jurdicas, para componentes, etc. Toda esta informacin debe ser registrada previamente en la plataforma con el fin de poder establecer un mbito de confianza entre el sistema y los diferentes PSCs, y de discriminar cada PSC y los tipos de certificados que emite. Para ello se proporciona el mdulo de gestin de PSCs que permitir el registro de cada uno de los prestadores y tipos de certificados que van a ser reconocidos por el sistema. Este proceso conlleva por un lado la determinacin de las dependencias existentes entre las distintas CAs, y por otro la verificacin de la cadena de confianza que garantiza que la identidad del propietario del certificado tiene validez en la fecha presente y cumple con los requisitos definidos en la RFC 3280. Los PSCs se darn de alta mediante el registro en el sistema de sus certificados X509 v3 y de la informacin necesaria para el tratamiento y gestin de los certificados que pueden emitir. Este mecanismo de gestin permitir definir la manera de discriminar el tipo de cada certificado.

1.3.1.1 Alta de Prestador de Servicios de Certificacin Para dar de alta la jerarqua de certificacin es necesario disponer de los certificados X509 v3 asociados a todas y cada una de las entidades a registrar, es decir, el certificado de la CA raz, de

TELVENT Manual de Administracin de @firma 5.3.1_08 17/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

las CA intermedias, en caso de existir, y certificados de ejemplo de cada uno de los tipos de certificados que pueden emitir los PSCs. Una vez pulsado el botn de Gestin de Prestadores , para poder dar de alta a un prestador de certificados ser necesario pulsar sobre el botn Alta PSC. Tras ello se mostrar la ventana de alta de Prestadores, en la que ser necesario especificar los siguientes datos: Alias o nombre identificativo de la CA con el que ser mostrado el Prestador en el rbol de Prestadores. Ruta donde se encuentra el certificado X509 v3 asociado al Prestador. URL donde se encuentra publicada la ltima DPC del Prestador. La ltima versin de la DPC. El domicilio social del Prestador. Identificador de particin. Ser necesario nicamente cuando el Prestador emita CRLs particionadas y se pretenda validar contra ellas los certificados emitidos. Para ms informacin se remite al lector a la gestin de mtodos de validacin y de tareas de descarga. Por ltimo, ser necesario especificar si la CA que se va a registrar es una raz de certificacin o no. Generalmente una CA es raz de confianza si ha sido autoemitida y se confa en ella. Con esta opcin se permite establecer como races de confianza, CAs que no han sido autoemitidas.

Figura 8 Interfaz de alta de Prestador de Servicios de Certificacin

TELVENT Manual de Administracin de @firma 5.3.1_08 18/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Es necesario tener en cuenta que a la hora de aadir una jerarqua de certificacin siempre es necesario hacerlo partiendo desde la raz de la misma, ya que a la hora de agregar un PSC el sistema verificar si su emisor ya se encuentra dado de alta (salvo que el PSC se est dando de alta como raz de confianza). La plataforma realizar una validacin del certificado (integridad y fechas de validez) procediendo a registrarlo en el sistema, ubicado en su nivel jerrquico correspondiente. Si el certificado no es vlido o no se han especificado todos los datos necesarios se mostrar un mensaje de error, y el PSC no ser aadido a la configuracin.

Figura 9 Interfaz de Error de Alta de PSC

En caso contrario, mostrar una pantalla indicando que el Prestador ha sido dado de alta correctamente.

Figura 10 PSC dado de alta correctamente

Una vez dada de alta la jerarqua de certificacin de los prestadores, se deben dar de alta los diferentes tipos de certificados X509 v3 que pueden emitir con el fin de que el sistema pueda reconocerlos. Para ello, en primer lugar, se seleccionar del rbol de prestadores aqul que emite el tipo de certificado concreto que se va a registrar. La pantalla que aparece a la derecha con la informacin sobre el prestador contiene diversos botones en su parte inferior.

TELVENT Manual de Administracin de @firma 5.3.1_08

19/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 11 rbol de Gestin de PSCs

1.3.1.1.1 Alta de Tipo de Certificado

Para aadir un tipo de certificado se debe pulsar sobre el botn Alta tipo de certificado abrindose una pantalla como la que se muestra a continuacin.

Figura 12 - Interfaz de Alta de tipo de Certificado

Para dar de alta un tipo de certificado ser necesario rellenar los siguientes campos: Identificador. Nombre identificativo del tipo de certificado a dar de alta. Los identificadores de tipo de certificado son nicos para cada prestador, pero pueden repetirse en diferentes prestadores.

20/111 MPR-TI-20-1178-@Firma-Administracion-MAN

TELVENT Manual de Administracin de @firma 5.3.1_08

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Certificado de ejemplo. Ruta de un certificado X509 v3 del tipo que se quiere dar de alta. Este certificado permitir al administrador definir los criterios de discriminacin del tipo de certificado de forma rpida e intuitiva dado que podr navegar por los diferentes campos que lo componen y seleccionarlos con un simple clic de ratn. Descripcin. Literal utilizado para especificar una descripcin ms detallada del tipo de certificado. URL Perfil Certificado. URL donde el PSC publica la informacin concreta acerca del tipo de certificado, bien sea una DPC o cualquier otro tipo de documento. ltima Versin Perfil. Especifica qu versin del tipo de certificado se est utilizando. Almacenar Certificado Ejemplo. Como ya se ha comentado, los certificados de ejemplo se utilizan para facilitar la tarea de discriminacin del certificado as como para realizar la configuracin de mapeos. Para ello, y con el fin de poder modificar dicha informacin en un futuro, es necesario que el sistema almacene el certificado de ejemplo. Sin embargo, dado que puede darse el caso de que no se desee que el certificado sea almacenado en el sistema por diversos motivos (confidencialidad, proteccin de datos, etc.), se permite especificar si el certificado ser almacenado o simplemente ser utilizado por el sistema para llevar a cabo el alta del tipo de certificado. En este ltimo caso, a la hora de definir los mapeos, o de modificar los discriminadores posteriormente, ser necesario dar de alta temporalmente un certificado de ejemplo, o bien introducir la informacin de forma manual (no se recomienda dado que no se podra comprobar su funcionamiento real en tiempo de administracin).

Una vez rellenos los datos requeridos en la pantalla anterior se debe pulsar sobre el botn Siguiente que abrir (si la informacin introducida es correcta) la pantalla de definicin del discriminador de tipo de certificado.

Figura 13 Definicin del discriminador de un tipo de certificado

TELVENT Manual de Administracin de @firma 5.3.1_08 21/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

En la parte izquierda se muestra un rbol que muestra de forma jerrquica toda la informacin que contiene el certificado de ejemplo especificado en la pantalla anterior. Pulsando sobre cada elemento se ir desplegando la estructura, hasta mostrar los campos finales que componen el certificado, y en la parte derecha aparecer la ruta del elemento que se ha seleccionado as como su valor correspondiente. En caso de que no exista un certificado de ejemplo para realizar este proceso, la ruta del campo a especificar tendra que ser introducida manualmente en el campo Atributo del certificado. Los campos que aparecen en la pantalla se describen a continuacin: Atributo del certificado. Especificar una ruta que especificar de forma inequvoca el atributo del certificado que ser utilizado para realizar el proceso de discriminacin. Esta ruta puede ser introducida a mano y tendr el formato: {GENERAL || EXTENSION::NOMBRE_CAMPO[::NOMBRE_SUBCAMPO]} Algunos ejemplos de rutas vlidas:

{GENERAL::Subject::CommonName} {GENERAL::Issuer} {GENERAL::SerialNumber} {EXTENSION::CertificatePolicies::policyIdentifiers}

Valor. Mostrar el valor del campo del certificado que se haya seleccionado en el rbol de atributos. No mostrar nada si la ruta se especifica manualmente. Aplica Patrn. Es la nica opcin disponible actualmente, e indica que el valor del campo obtenido del certificado a partir de la ruta especificada ser comparado tal cual con un valor literal especificado por el administrador. Tipo de comparacin. Es un men desplegable que contiene los tres tipos de operadores de comparacin que se pueden llevar a cabo entre el valor del campo especificado del certificado y el valor literal definido por el administrador. Los tipos son MATCH (realiza una comparacin en la que se pueden utilizar expresiones regulares), EQUAL (realiza una comparacin literal de las cadenas), DISTINCT (evala si las cadenas son distintas de forma literal). Valor Constante. Almacenar el valor con el que ser comparado por medio del operador especificado con el valor obtenido del certificado por medio de la ruta especificada.

Tras especificar el discriminador, se pulsar el botn Dar de Alta, y el sistema completar el alta del tipo de certificado asociado al prestador especificado.

TELVENT Manual de Administracin de @firma 5.3.1_08

22/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

1.3.1.2 Modificacin de Prestador de Servicios de Certificacin El mdulo de administracin nos permite modificar los datos de los PSCs, para ello, primero se tiene que seleccionar el PSC que se quiere modificar, en el rbol de prestadores. En la parte derecha de la pantalla se presentar una ventana con los datos del prestador, donde se podrn modificar los datos. Uno de los aspectos ms importantes que se pueden modificar es el estado actual del propio PSC. Los posibles estados son: Funcionando correctamente. En caso de que el certificado est vigente, no revocado y no se encuentre dado de baja. Sin determinar. El estado del certificado no se ha podido determinar debido a una falta de conectividad con el prestador o a cualquier otro problema ajeno a la plataforma. El certificado se tratar como si fuera vlido, pero el sistema notificar del cambio de estado por medio de una alarma que podr ser visualizada por medio del mdulo de auditora. Suspendido. El certificado se encuentra revocado y por tanto no es de confianza, as como tampoco ninguno de los certificados que han sido emitidos por ste. Baja o caducidad. Indica que un prestador ya no es de confianza bien por decisin del administrador, o bien porque su certificado X509 haya expirado.

Figura 14 Interfaz de gestin de PSC

1.3.1.3 Baja de Prestador de Servicios de Certificacin Adems de las opciones anteriores, el mdulo de administracin permite eliminar un prestador de certificados del rbol de PSCs, para realizar esto lo nico que se tendra que hacer es

TELVENT Manual de Administracin de @firma 5.3.1_08 23/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

seleccionar el PSC que se quiera borrar, y en la pantalla donde aparecen los datos del prestador, pulsar sobre el botn Eliminar PSC. Antes de eliminarse la plataforma solicitar la confirmacin de la operacin. Si se acepta, aparecer un mensaje indicando la correcta finalizacin de la operacin, o si por el contrario ha habido algn error tambin lo comunicar. Por motivos de seguridad no se permite eliminar un prestador si se encuentra registrado en el sistema algn descendiente del mismo o bien un tipo de certificado asociado a l. En ese caso, ser necesario eliminar previamente los descendientes. 1.3.1.4 Generacin informe PSCs En infraestructuras complejas donde existe una gran cantidad de PSCs y aplicaciones integradas, y donde es necesario definir mltiples polticas de validacin para satisfacer los requisitos de funcionamiento de dichas aplicaciones, puede llegar a ser complicada la gestin del conocimiento de qu configuraciones existen definidas en el sistema. Con el fin de mejorar dicha gestin, @firma permite la generacin de informes en formato excel que agrupan toda la informacin relacionada con PSCs, aplicaciones, y las polticas de validacin que actan como elemento de unin, de forma que se pueda extraer de manera sencilla qu poltica se encuentra asignada a cada aplicacin, y qu Tipos de Certificados se encuentran definidos bajo dicha poltica, diferenciando tambin aquellos que se encuentran deshabilitados y/o restringidos temporalmente para una aplicacin concreta. El botn Generar Informe en la pantalla de Gestin de PSCs, permite la generacin de los informes en Excel. Tras ello, el sistema consultar al usuario qu desea hacer con el fichero, guardarlo a disco o abrilo.

Figura 15 Generacin de informe PSCs

TELVENT Manual de Administracin de @firma 5.3.1_08

24/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

1.3.2

Gestion de Mtodos de Validacin

Los mtodos de validacin definirn cmo se llevar a cabo la obtencin del estado de revocacin de los certificados soportados por la plataforma, desde los certificados de prestador, hasta los certificados finales. Los mtodos de validacin se dan de alta en la plataforma de manera independiente a los prestadores, pudiendo ser asignados a ellos posteriormente a travs de las polticas de validacin, definiendo tambin la prioridad en que sern utilizados. Esto permite utilizar un mismo mtodo de validacin para diferentes prestadores sin necesidad de duplicar la informacin. Para poder acceder a la Gestin de Mtodos de Validacin, se pulsar sobre el botn , tras lo cual aparecer en la parte izquierda de la pantalla el rbol de mtodos de validacin registrados en la plataforma.

Figura 16 Interfaz de gestin de Mtodo de Validacin

Los mtodos se agrupan dependiendo del protocolo utilizado para realizar la consulta, distinguindose as los siguientes: CRL (HTTP, FTP, LDAP directo y segmentado), OCSP (HTTP) y SOAP (HTTP y HTTPS).

1.3.2.1 Alta de Mtodos de Validacin Para registrar en el sistema un nuevo mtodo de validacin se pulsar el botn Alta Met. Val., ubicado en la parte superior del rbol de mtodos. La ventana de alta contiene los siguientes parmetros a introducir:

TELVENT Manual de Administracin de @firma 5.3.1_08 25/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Identificador: identificador nico en el sistema asignado al mtodo de verificacin. Tipo: especificar el protocolo utilizado para realizar la consulta. Actualmente estn disponibles los protocolos CRL, OCSP y WEB SERVICE. Dependiendo del protocolo seleccionado, la informacin a especificar en el siguiente paso ser diferente. Usar Distribution Point: habitualmente los certificados X.509 v3 suelen incluir unas extensiones donde se especifica una o varias URIs de acceso para la consulta de estado del propio certificado. Si se activa esta casilla la plataforma utilizar siempre como primer punto de acceso la informacin contenida en el certificado y slo en caso de no poder acceder a dicho origen se utilizara el especificado en el mtodo (si se ha definido uno). URL Servidor: URL de acceso al recurso para la consulta de estado del certificado. Timeout conexin: timeout en milisegundos definido para el establecimiento de conexin con la URL de destino. Timeout lectura: timeout en milisegundos definido para la lectura del recurso (CRL) o bien la respuesta del servidor (OCSP).

Figura 17 Interfaz de alta de Mtodo de Validacin. Paso 1

Una vez especificados los parmetros requeridos y tras pulsar el botn continuar, se mostrar la siguiente pantalla del proceso. Dependiendo del protocolo seleccionado la pantalla mostrar diferentes parmetros a completar. Si es seleccionado el protocolo OCSP, los parmetros requeridos sern:

TELVENT Manual de Administracin de @firma 5.3.1_08

26/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Tipo de acceso. Define el protocolo de transporte utilizado para realizar la comunicacin. Actualmente el nico disponible es el http (engloba tambin https). Intervalo permitido. Define en segundos el tiempo mximo aceptable entre la firma de la respuesta OCSP por parte del servidor OCSP, y la fecha de recepcin del mensaje en la plataforma. La plataforma rechazar las respuestas que no se ajusten a dicho tiempo. Firmar peticiones: Indica si se firman las peticiones OCSP que enva la plataforma. Certificados para autenticacin OCSP: Se seleccionar el certificado con el cual se firmarn las peticiones OCSP. Los certificados disponibles para esta operacin deben haber sido dados de alta previamente en el keystore KeystoreClienteOCSP (vase la gestin de keystores y contraseas). RequestorName Obligatorio: Indica si se debe incluir el campo RequestorName en las peticionesOCSP. La inclusin de este campo es obligatorio si las peticiones van firmadas. Identificador de la aplicacin: En el caso de que RequestorName sea obligatorio o bien que las peticiones deban ir firmadas, se debe especificar el identificador de cliente OCSP. Este identificador ser acordado con el PSC correspondiente.

Figura 18 Interfaz de alta de Mtodo de Validacin. Paso 2 OCSP

Si la opcin elegida ha sido CRL, ser necesario configurar algunos parmetros ms. Estos son: Tipo acceso. Se identificar el protocolo que se va a utilizar para acceder al origen de la informacin de estado. Los tipos disponibles son: http (https), ftp, ldap directo y ldap segmentado. Validar CRL. Indica a la plataforma si se debe validar la CRL cada vez que vaya a ser consultada para obtener el estado de un certificado. Esta opcin se debe deshabilitar

27/111 MPR-TI-20-1178-@Firma-Administracion-MAN

TELVENT Manual de Administracin de @firma 5.3.1_08

MPR-TI-20-1178-@Firma-Administracion-MAN-017

nicamente si la CRL a consultar se va a almacenar en la cach de segundo nivel y se desea que no se verifique cada vez que se vaya a consultar (el proceso de verificacin s se llevar a cabo siempre en el momento de la descarga). Ruta LDAP. En caso de tratarse de un protocolo de acceso por LDAP, se indicar la ruta dentro del mismo donde se encuentra la CRL (por ejemplo: cn=*,cn=ARC DNIE 001,OU=DNIE,o=Direccion General de la Policia,c=ES). Siempre se introducir la ruta LDAP especificando el acceso desde el nodo hoja hasta la raz del rbol. Id. Emisor CRL: se especificar el identificador del certificado que emite la CRL. El emisor de la CRL debe encontrarse registrado en el Keystore de certificados de confianza para CRLs correspondiente (consultar la gestin de Keystores). En caso contrario, la plataforma rechazar la CRL durante el proceso de validacin de la misma. Tipo Autenticacin: especifica el tipo de autenticacin que requiere el acceso al origen de la informacin. Los mtodos disponibles actualmente son: sin autenticacin o bien mediante credenciales de tipo usuario/contrasea. Usuario: identificador del usuario en caso de especificarse el tipo de autenticacin usuario/contrasea. Id. Contrasea: identificador asociado a la contrasea que se utilizar junto con el usuario especificado. Las contraseas se definen en el mdulo de gestin de contraseas que se detalla ms adelante en este documento (ver gestin de keystores y contraseas). Almacenar CRL: indica si la CRL especificada por el mtodo de validacin debe ser almacenada en la cach de segundo nivel con el fin de optimizar los procesos de validacin. Cachear CRL: indica si la CRL especificada por el mtodo de validacin debe ser almacenada en una cach intermedia por encima de la base de datos con el fin de optimizar los tiempos de acceso en aquellas CRLs de gran tamao. Esta casilla tan solo se podr activar si tambin est activada la de almacenar CRL. Tipo de repositorio: indica si la CRL debe ser almacenada en la plataforma como un fichero, o bien en la Base de Datos de CRLs. Nombre fichero repositorio: especifica el nombre con el que ser almacenada la CRL. Tipo Nomenclatura: puede ser Fija, el nombre de la CRL ser el especificado en el campo anterior, o bien Secuencial, en cuyo caso el nombre de la CRL se conformar mediante un prefijo y un nmero secuencial en base al formato definido en el campo anterior (este formato tiene un tipo de nomenclatura especial). Este ltimo tipo se utiliza para los accesos a CRLs particionadas como por ejemplo las del DNI electrnico y nicamente podr ser utilizado para la obtencin de CRLs por las tareas de descarga que conforman la cach de nivel 2. (En el Anexo I se muestra un ejemplo prctico) Cuando el tipo de nomenclatura es Secuencial, el formato del campo Nombre fichero repositorio debe contener una cadena literal, y dos caracteres especiales:

TELVENT Manual de Administracin de @firma 5.3.1_08 28/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

* las ocurrencias de este carcter sern sustituidas en tiempo de descarga de la CRL por un nmero generado de forma secuencial desde 0 hasta N-1, siendo N el nmero de particiones que conforman la CRL y que se define a continuacin. ? las ocurrencias de este carcter sern sustituidas en tiempo de descarga de la CRL por un literal que debe haber sido definido en la tarea de que se encarga de la descarga peridica de la CRL. Este literal se denomina identificador de particin (para ms informacin ir a la gestin de tareas de descarga de CRLs o cach de segundo nivel).

Un ejemplo de CRL particionada sera el siguiente: A6B4D3EEDDFF-55.crl, donde: A6B4D3EEDDFF es un identificador de particin. 55 es el nmero de particin. Por tanto, para definir este identificador de CRL, debera utilizarse la expresin: ?-*.crl Nmero Particiones: en caso de especificar un tipo de nomenclatura secuencial, se debe especificar el nmero de particiones de las que constar la CRL. El sistema descargar una por una las CRLs desde 0 hasta N-1

Figura 19 - Interfaz de alta de Mtodo de Validacin. Paso 2 CRL

Y por ltimo si la eleccin hubiese sido WEB SERVICE, los parmetros a especificar seran los siguientes:

TELVENT Manual de Administracin de @firma 5.3.1_08

29/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 20 - Interfaz de alta de Mtodo de Validacin. Paso 2 WEB SERVICE

Tipo de Acceso. Especifica si el acceso se realizar por medio del protocolo http o https. Id. Aplicacin. Especificar el identificador de la aplicacin (incluyendo su unidad organizativa en caso de existir) que ser utilizado en las consultas para obtener el estado de los certificados. El identificador especificado deber encontrarse dado de alta por tanto en la plataforma que va a ser objeto de la consulta. Autorizacin de Servicios Web. En caso de se requiera securizacin de los mensajes SOAP enviados a la plataforma de destino (la securizacin a utilizar es configurada por dicha plataforma a nivel de aplicacin) se deber especificar el par usuario / password si la securizacin es por credenciales usuario / password, o bien seleccionar el certificado de la lista existente en caso de autenticacin por certificado.

Para finalizar el alta, se debe pulsar el botn Dar de alta y el sistema registrar el nuevo mtodo de validacin.

1.3.2.2 Modificacin de un Mtodo de Validacin Para modificar cualquier parmetro especificado en un mtodo de validacin es necesario seleccionar en el rbol de mtodos, ubicado en la parte izquierda de la pantalla de gestin, el mtodo de validacin que se quiere modificar. En la parte derecha de la pantalla se mostrar toda la informacin disponible de dicho mtodo. Para modificar la informacin simplemente especifique los nuevos valores y pulse el botn Modificar para que el sistema registre los cambios.

TELVENT Manual de Administracin de @firma 5.3.1_08

30/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 21 Pantalla de consulta de informacin de un mtodo de validacin por WEB SERVICE

1.3.2.3 Baja de Mtodos de Validacin Para eliminar un mtodo de validacin, deber seleccionarlo mediante el rbol de mtodos de validacin. En la pantalla de consulta de datos que aparece en la parte derecha, pulse sobre el botn Eliminar y la plataforma proceder a realizar el proceso de borrado.

1.3.3 Gestin de Polticas de Certificacin Una poltica de validacin o certificacin especifica un conjunto de prestadores y tipos de certificados que van a conformar un mbito de confianza. Adems, las polticas permiten especificar de manera concreta cmo se va a llevar a cabo la validacin de los certificados admitidos por dicha poltica (mtodos de validacin), la informacin que se debe extraer de los certificados (certificado patrn), y la manera de obtenerla (configuracin de mapeos).

TELVENT Manual de Administracin de @firma 5.3.1_08 31/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Cada una de las aplicaciones dadas de alta en la plataforma, tendr asociada una poltica de validacin que determinar los tipos de certificados que soportar as como el modo en que se llevar a cabo la validacin. Cada poltica define la informacin genrica que se va a extraer de los certificados por medio de una estructura de informacin denominada Certificado Patrn, que no es ms que un conjunto de campos lgicos que poseen asociados identificadores nicos. Posteriormente, en la definicin de los mapeos se especificar cmo se debe extraer cada campo lgico para cada tipo de certificado concreto. El certificado patrn permite representar cualquier certificado X.509 v3 de manera homognea por medio de una estructura de tipo Campo / Valor, lo que permite a las aplicaciones abstraerse de la tipologa y estructura de los certificados. Las polticas tienen asociadas una versin de poltica que permite conocer si se han realizado modificaciones sobre ella. Cada vez que se realiza una modificacin sobre el certificado patrn la versin de la poltica aumenta.

Figura 22 Interfaz de gestin de Polticas de Certificacin

1.3.3.1 Alta de una Poltica de Certificacin Para realizar el alta de una poltica, se debe pulsar el botn Alta Poltica ubicado en la parte superior del rbol de polticas situado en la parte izquierda de la pantalla. Tras ello se mostrar la pantalla de alta.

TELVENT Manual de Administracin de @firma 5.3.1_08

32/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 23 Pantalla de alta de poltica de validacin

Los campos a especificar son: IdPolitica. Identificador nico en el sistema de la poltica a crear. Descripcin. Descripcin breve de la poltica. Basada en la poltica. Permite crear un duplicado de una poltica ya existente. Esta opcin es muy til si la poltica a crear es muy similar a otra ya registrada.

Tras pulsar el botn Dar de Alta, la poltica ser registrada en el sistema.

1.3.3.2 Definicin del Certificado Patrn Tras crear una poltica, el siguiente paso ser definir el certificado patrn asociado a ella (o proceder a modificarlo en caso de haber creado la poltica a partir de otra ya existente). Para ello, se seleccionar la poltica especfica y en la parte derecha de la pantalla, la pestaa Certificado

Patrn.

Figura 24 Pantalla de gestin de polticas. Certificado Patrn

TELVENT Manual de Administracin de @firma 5.3.1_08

33/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Los campos del certificado patrn se darn de alta uno a uno por medio del botn Alta de campo. En la pantalla de alta del campo lgico se deber especificar el identificador nico del campo lgico, as como una descripcin detallada de la informacin que albergar.

Figura 25 Pantalla de alta de poltica de validacin

Una vez dado de alta el campo lgico, se mostrar en la parte derecha de la pantalla junto con todos sus datos y dos botones, que permitirn editar la informacin del mismo o eliminarlo de la configuracin.

Figura 26 Pantalla de gestin de polticas. Modificacin de campo lgico

TELVENT Manual de Administracin de @firma 5.3.1_08

34/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

1.3.3.3 Asignacin de tipos de certificados a una poltica Una vez definido el Certificado Patrn se proceder a asignar a la poltica los tipos de certificados que va a admitir. Para ello, se seleccionar la poltica en el rbol de polticas y en la pantalla derecha aparecer la informacin general de la misma. En la parte inferior de dicha pantalla se debe pulsar el botn Aadir Tipo Certificado que desplegar una pantalla como la siguiente, donde aparecern de manera jerrquica todos los prestadores que emiten tipos de certificados.

Figura 27 Pantalla de gestin de polticas. Alta de tipo de certificado

Seleccionaremos del rbol el tipo de certificado que deseamos aadir a la poltica y pulsaremos el botn Aadir. Al aadir el tipo de certificado a la poltica de certificacin se nos mostrar una ventana en la que nos pregunta si deseamos restringir ese tipo de certificado para la poltica seleccionada.

Figura 28 Pantalla de gestin de polticas. Restringir tipo certificado dado de alta

TELVENT Manual de Administracin de @firma 5.3.1_08 35/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

En el caso de contestar afirmativamente el tipo de certificado aadido quedar restringido para todas las aplicaciones que tengan por poltica de certificacin la poltica seleccionada. Se repetir el mismo proceso hasta completar los tipos de certificados que deseemos asignar a la poltica.

1.3.3.4 Configuracin de los Mtodos de Validacin por Prestador Tras el registro de los tipos de certificados en la poltica, se debern definir qu mtodos de validacin van a ser usados por cada prestador as como la prioridad asignada a cada uno para comprobar el estado de los certificados emitidos por l. Los mtodos de validacin se asignarn de manera jerrquica, esto es, una configuracin de mtodos asignada a un determinado prestador define cmo se va a realizar la consulta de estado para todos los certificados que se encuentran bajo su jerarqua, siempre y cuando sus nodos intermedios no redefinan dicha poltica, en cuyo caso se aplicar la misma filosofa. Por ejemplo, dada la siguiente jerarqua:

Figura 29 Jerarqua de certificacin

Se puede asignar el mtodo de validacin A a la CA AC RAIZ DNIE SHA2, y el mtodo B a la CA AC DNIE 001 SHA2. De este modo, al validar cualquiera de los tipos de certificados (firma o identidad) emitidos por la CA AC DNIE 001 SHA2, se utilizar el mtodo B, mientras que para validar la CA propiamente dicha, se utilizar el mtodo A. Por tanto, por regla general siempre se obtendrn los mtodos de validacin configurados para el emisor del certificado a validar. Para realizar la asignacin de mtodos a un determinado prestador, debe seleccionarse del rbol de polticas ubicado a la izquierda de la pantalla, tras lo cual aparecer en la parte derecha la configuracin de mtodos. Se deber pulsar entonces el botn Aadir, mostrndose una ventana con los mtodos de validacin registrados en el sistema. Tras seleccionar el mtodo deseado se pulsar el botn Aadir y el sistema almacenar la nueva configuracin. Si se desea eliminar un mtodo de la lista, basta con seleccionarlo y pulsar el botn Quitar El orden en que aparecen los mtodos de validacin en la lista ser el orden en el que sern utilizados por la plataforma a la hora de consultar la informacin de un certificado, de manera que si no se puede obtener dicha informacin, se ir utilizando uno tras otro de forma secuencial. Para modificar el orden de los mtodos, se debe seleccionar aqul que deseamos mover y utilizar las flechas ubicadas a la derecha de la tabla. Una vez que se ha conseguido

TELVENT Manual de Administracin de @firma 5.3.1_08 36/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

el orden deseado se debe pulsar el botn Guardar Orden o en caso contrario los cambios se perdern al cerrar la pantalla.

Figura 30 Ventana de asignacin de mtodos de validacin a un PSC

1.3.3.5 Definicin de mapeos para tipos de certificados El ltimo paso para completar la configuracin de la poltica es la definicin de los mapeos por medio de los cuales se define cmo se extrae la informacin especificada por el certificado patrn para cada tipo de certificado definido en la poltica. Para definir la configuracin de mapeos, en la pantalla de gestin de polticas se debe seleccionar el tipo de certificado ubicado dentro de su jerarqua correspondiente en la poltica a modificar. En la parte derecha de la pantalla aparecer la lista de campos lgicos definidos por el certificado patrn. A cada uno de estos campos lgicos puede asignrsele un mapeo especfico que determinar qu informacin va a contener, y cmo se extraer del certificado correspondiente.

Figura 31 Ventana de gestin de polticas. Definicin de mapeos.

Cada campo lgico posee dos botones asociados mediante los cuales se podr editar (o definir) el mapeo del campo, o bien eliminar la configuracin del mapeo, lo que significa que no se extraer informacin del certificado para completar dicho campo lgico.

TELVENT Manual de Administracin de @firma 5.3.1_08 37/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

1.3.3.5.1 Seleccin de mapeo de campo lgico

Tras pulsar el botn de edicin de un mapeo, aparecer la pantalla de seleccin de mapeos, donde en la parte izquierda se puede observar un rbol que agrupa toda la informacin existente en el certificado y mediante el cual se podrn seleccionar los campos que definirn la configuracin del mapeo. En la parte derecha se muestra el nombre del campo lgico que estamos editando y el tipo de mapeo seleccionado. Dependiendo del tipo, los datos a especificar sern diferentes.

Figura 32 Ventana de edicin de mapeos I

Los tipos de mapeos disponibles son los siguientes: Libre. Permite definir un literal constante para el campo lgico en cuestin. Un ejemplo de ello puede ser para definir el campo tipo de certificado, donde para cualquier certificado de un tipo determinado, el valor siempre va a ser el mismo. Simple. Permite asignar a un campo lgico el valor de un atributo especfico del certificado. Dicho atributo se seleccionar haciendo clic sobre el campo deseado ubicado en el rbol de atributos de la parte izquierda de la pantalla, o bien establecindolo de forma manual (en caso de que el tipo de certificado no tenga asociado un certificado X509 de ejemplo). Su formato es: GENERAL || EXTENSION::NOMBRE_CAMPO[::NOMBRE_SUBCAMPO] Algunos ejemplos de rutas vlidas:

GENERAL::Subject::CommonName GENERAL::Issuer

TELVENT Manual de Administracin de @firma 5.3.1_08 38/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

GENERAL::SerialNumber EXTENSION::CertificatePolicies::policyIdentifiers

Figura 33 Ventana de edicin de mapeos II

Compleja. Permite extraer una subcadena del valor de un atributo del certificado por medio de la especificacin de delimitadores. En primer lugar se debe seleccionar del rbol de atributos del certificado el campo donde se encuentra la informacin que queremos extraer. Una vez hecho esto, se mostrar en la parte derecha la ruta del campo as como su valor actual. El siguiente paso ser especificar el delimitador, que puede estar conformado por uno o varios caracteres, y el nmero de token a obtener. Tras especificar toda esta informacin, si se pulsa el botn con la lupa, el sistema obtendr el token especificado y lo mostrar en el campo Resultado, pudiendo comprobar as si la configuracin establecida es correcta o no.

TELVENT Manual de Administracin de @firma 5.3.1_08

39/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 34 Ventana de edicin de mapeos III

Anagrama Fiscal. El anagrama fiscal es una cadena de caracteres formada a partir del nombre, apellidos y NIF, que permite identificar unvocamente a una persona fsica. Para generar el anagrama fiscal, se debe especificar cada uno de los campos que lo conforman. Para ello, se selecciona del rbol de atributos del certificado y se arrastra hacia el campo correspondiente de la parte derecha de la pantalla. Una vez especificados todos los campos, si se pulsa sobre el botn lupa, se generar el anagrama fiscal asociado a dichos datos.

Figura 35 Ventana de edicin de mapeos IV

Apellidos. Permite separar y extraer cada uno de los apellidos de una persona, cuando se encuentran especificados en un atributo del certificado y siempre y cuando los apellidos vayan separados por espacios en blanco (en caso contrario se recomienda utilizar el mapeo de tipo complejo). Para extraer un apellido, se seleccionar el atributo del certificado que

TELVENT Manual de Administracin de @firma 5.3.1_08 40/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

contiene la informacin, apareciendo su ruta y valor en los campos correspondientes de la parte derecha de la pantalla. Seleccionaremos si se quiere extraer el primer o segundo apellido, y se pulsar sobre el botn lupa para comprobar el resultado.

Figura 36 Ventana de edicin de mapeos V

Concatenacin. Permite asignar a un campo lgico el resultado de concatenar el valor de varios campos lgicos. Podemos concatenar hasta tres campos lgico seleccionndolos de las listas desplegables que aparecen.

Figura 37 Ventana de edicin de mapeos VI

En el caso de que en el certificado existan atributos multivaluados (atributos con idntico nombre pero distinto valor), solo aparecer en el rbol de atributos un nico nombre de

TELVENT Manual de Administracin de @firma 5.3.1_08 41/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

atributo pero su valor se mostrar concatenando el nombre del atributo junto con cada valor correspondiente tantas veces como valores distintos existan. Expresin Regular: Permite extraer una subcadena del valor de un atributo del certificado aplicando expresiones regulares de Java y/o haciendo referencia al valor de otro campo lgico del certificado. En primer lugar se debe seleccionar del rbol de atributos del certificado el campo donde se encuentra la informacin que queremos extraer. En siguiente paso es introducir una expresin regular de Java y/o el valor de un campo lgico ya definido (para indicar que queremos hacer referencia al valor de un campo lgico, se indicara ${NOMBRE_CAMPO_LOGICO}) al que se quiere hacer referencia, despus se indicar el grupo de captura al que se asociar el campo lgico. Tras especificar dicha informacin, si se pulsa el botn con la lupa, el sistema devolver el valor del campo lgico y mostrar en el campo Resultado, pudiendo comprobar si se han introducido correctamente los datos. (Para ms informacin sobre expresiones de Java ver anexo)

Figura 38 Ventana de edicin de mapeos VII

Tras finalizar la configuracin del mapeo, se pulsar el botn Modificar Mapeo, quedando dicha configuracin asignada al campo lgico correspondiente. En el caso de que en el certificado existan atributos multivaluados (atributos con idntico nombre pero distinto valor), solo aparecer en el rbol de atributos un nico nombre de atributo pero su valor se mostrar concatenando el nombre del atributo junto con cada valor correspondiente tantas veces como valores distintos existan.

1.3.4 Gestin de Aplicaciones y Unidades Organizativas

La plataforma @firma publica sus servicios de cara a aplicaciones externas, convirtindose as en la base de la infraestructura de clave pblica sobre la que se asienta todo el sistema. Con el fin de poder identificar y organizar cada una de estas aplicaciones y poder aplicarles configuraciones

TELVENT Manual de Administracin de @firma 5.3.1_08 42/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

diferentes segn sus necesidades, se definen las unidades organizativas (UOs) y los identificadores de aplicacin. Las unidades organizativas permiten agrupar aplicaciones y otras unidades organizativas, formando de esta forma una estructura jerrquica. No obstante, no es necesario que las aplicaciones pertenezcan a alguna unidad organizativa. La plataforma permite configurar a nivel de aplicacin aspectos tales como la poltica de validacin, de firma, de custodia, informacin acerca el responsable de la aplicacin, etc. Toda esta informacin determinar las reglas aplicadas a los servicios ofrecidos por la plataforma. Para acceder a la gestin de aplicaciones y unidades organizativas se debe pulsar el botn destinado a tal efecto ubicado en la botonera superior o bien en el men desplegable.

Figura 39 Interfaz de gestin de UOs y Aplicaciones

En la parte izquierda del interfaz se muestra un rbol que aloja las unidades organizativas y aplicaciones registradas en la plataforma y cuyo nodo raz es root (unidad organizativa vaca). En la zona central se visualizar la informacin de configuracin del elemento seleccionado, que podr ser una unidad organizativa o bien una aplicacin. Mediante este gestor es posible realizar las siguientes operaciones: Sobre unidades organizativas o Alta de unidades organizativas. o Modificacin de unidades organizativas. o Baja de unidades organizativas.

TELVENT Manual de Administracin de @firma 5.3.1_08 43/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Sobre las aplicaciones: o Alta de aplicaciones. o Modificacin de aplicaciones. o Baja de aplicaciones.

A continuacin sern las diferentes operaciones as como los datos que intervienen en cada una de ellas.

1.3.4.1 Alta de una Unidad Organizativa Para registrar una nueva UO en la plataforma es necesario posicionarse sobre el nodo del rbol de UOs y aplicaciones sobre el cual se desea crear la nueva UO. Este nodo debe ser o el nodo raz (root) o cualquier otro nodo que represente una unidad organizativa, ya que las aplicaciones no pueden tener nodos hijos.

Figura 40 Interfaz de gestin de UOs y aplicaciones. Alta UO

Tras esto, se pulsar el botn Alta y cumplimentamos el formulario de Alta de aplicaciones y Unidades organizativas seleccionando como Tipo de Alta Unidad Organizativa, una cadena como identificador nico y un nombre para la UO.

TELVENT Manual de Administracin de @firma 5.3.1_08

44/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 41 Ventana de registro de UO

Tras pulsar el botn Dar de Alta la nueva UO quedar registrada en la plataforma.

Figura 42 Alta de UO correcta

1.3.4.2 Modificacin de una Unidad Organizativa Para actualizar una UO registrada en la plataforma es necesario posicionarse sobre la unidad que se desea modificar en el rbol de UOs y aplicaciones. En la parte derecha de la pantalla aparecer la informacin de la UO, que podr ser modificada libremente. Los datos susceptibles de ser actualizados para una unidad organizativa son: Identificador de unidad organizativa. Nombre de unidad organizativa.

TELVENT Manual de Administracin de @firma 5.3.1_08

45/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Para guardar los cambios, pulse el botn Modificar ubicado en la parte inferior de la pantalla, y el sistema registrar la nueva informacin.

Figura 43 Interfaz de gestin de UOs y aplicaciones. Modificacin de UO

Figura 44 Modificacin UO correcta

1.3.4.3 Baja de una Unidad Organizativa Para eliminar una UO registrada en la plataforma es necesario posicionarse sobre la unidad que se desea borrar en el rbol de UOs y aplicaciones. Para eliminar la UO, se pulsar el botn Baja ubicado en la parte inferior derecha de la pantalla.

TELVENT Manual de Administracin de @firma 5.3.1_08

46/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 45 Interfaz de gestin de UOs y aplicaciones. Baja de UO

Figura 46 Confirmacin de baja de UO

Si la unidad organizativa tiene nodos hijos, la plataforma mostrar una ventana indicando esta situacin y volviendo a solicitar la confirmacin del borrado:

Figura 47 Confirmacin de baja de UO con nodos hijos

TELVENT Manual de Administracin de @firma 5.3.1_08

47/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Por ltimo, la plataforma mostrar una ventana indicando el resultado de la operacin.

Figura 48 Baja de UO correcta

1.3.4.4 Alta de una Aplicacin Para registrar una nueva aplicacin en la plataforma es necesario posicionarse sobre el nodo del rbol de UOs y aplicaciones sobre el cual se desea crear la nueva aplicacin. Este nodo debe ser o el nodo raz (root) o cualquier otro nodo que represente una unidad organizativa, ya que las aplicaciones no pueden tener nodos hijos.

Figura 49 Interfaz de gestin de UOs y aplicaciones. Alta de aplicacin

Tras esto, se pulsa Alta y se cumplimenta el formulario de Alta de aplicaciones y Unidades organizativas seleccionando como tipo de alta Aplicacin. En este momento se mostrarn los parmetros que son configurables para una aplicacin y que debern ser completados.

TELVENT Manual de Administracin de @firma 5.3.1_08 48/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 50 Ventana de registro de Aplicacin I

Los parmetros configurables para una aplicacin son los siguientes: Nombre Aplicacin: Nombre por el cual ser identificada la aplicacin en la plataforma. Datos sobre el responsable de la aplicacin: Debern introducirse el nombre y apellidos del responsable, su direccin de correo electrnico y un nmero de telfono de contacto. Formato de la firma de Respuesta: formato de firma empleado por una aplicacin para firmar los mensajes SOAP de respuesta ante una peticin a un servicio Web publicado por la plataforma. Los posible formatos son: o Sin Firma o XMLDSignature (Firma XML bsica) o XAdESBES (Firma XML avanzada) o XAdEST (Firma XML avanzada con sellado temporal) Inclusin del Token de Seguridad: formato del certificado introducido en la firma de Respuesta. Los posibles formatos son: o KeyValue, Mdulo y exponente de la Clave pblica

o X509Data, Certificado X.509 en base64 o BinarySecurityToken, Certificado X.509 referenciado por SecurityTokenReference

TELVENT Manual de Administracin de @firma 5.3.1_08 49/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Por defecto se recomienda utilizar la opcin BinarySecurityToken para las aplicaciones desarrolladas sobre plataformas Microsoft en .NET. Poltica de custodia de documentos: determina que debe hacer la plataforma con los documentos que son firmados mediante esta aplicacin. Los posibles valores son Con Custodia de documentos y Sin Custodia de documentos.

Figura 51 Ventana de registro de Aplicacin II

Poltica de TimeStamp: Indica si la plataforma aplicar un sellado temporal para las peticiones de firma. Sus posibles valores son Con TimeStamp y Sin TimeStamp. Poltica de certificacin: poltica de certificacin definida en la plataforma @firma y que definir los prestadores y tipos de certificados soportados para la aplicacin, los mtodos de validacin a utilizar, la configuracin del mapeo de campos de certificado, etc. Administracin delegada: mediante este dato es posible conocer si la aplicacin podr ser administrada remotamente. Es necesario especificar el usuario (deber estar habilitado para ello, ver roles de usuario) encargado de la administracin. Certificado empleado en la firma de las respuestas de servicios Web: si las respuestas producidas por la aplicacin estn configuradas para ser firmadas, este parmetro indica el certificado empleado para ello.

50/111 MPR-TI-20-1178-@Firma-Administracion-MAN

TELVENT Manual de Administracin de @firma 5.3.1_08

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 52 Ventana de registro de Aplicacin III

Mtodo de autorizacin de ejecucin de servicios Web: mediante este parmetro se le indica a la plataforma el mtodo de seguridad empleado para la ejecucin de servicios Web por una aplicacin. Estos mtodos siguen el estndar WS-Security. Los mtodos empleados son: o Sin mtodo de autorizacin: no se aplica ninguna mediada de seguridad para ejecutar los servicios Web para una aplicacin. o Usuario y Password: mediante este mtodo es necesario que las peticiones SOAP realizadas contengan el tag de seguridad UserNameToken y que el usuario y password alojados en dicho tag estn registrados para la aplicacin que intenta ejecutar el servicio Web. Para registrar estos usuarios es necesario seleccionar el mtodo de autorizacin Mediante Usuario y Password e introducir tantos usuarios como se desee en la lista de usuarios mediante los campos que se encuentran en la parte inferior de la lista.

TELVENT Manual de Administracin de @firma 5.3.1_08

51/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 53 Formulario de securizacin de servicios Web para aplicaciones. Mtodo Usuario/Password

o Certificado: mediante este mtodo es necesario que las peticiones SOAP realizadas contengan el tag de seguridad BinarySecurityToken y estn firmadas por alguno de los certificados registrados para la aplicacin que intenta ejecutar el servicio Web. Para registrar los certificados vlidos es necesario seleccionar el mtodo de autorizacin Mediante Certificados y seleccionar tantos certificados como se desee de la lista de certificados disponibles y moverlos a la lista de certificados seleccionados. Los certificados disponibles para esta operacin son los ubicados en el keystore AlmacenAutorizacionWS (vase la gestin de keystores y contraseas).

Figura 54 Formulario de servicio OCSP Web para aplicaciones.

Servicio OCSP. Permite configurar los parmetros de acceso al servicio OCSP de la plataforma para cada aplicacin. Con el fin de poder aplicar esta configuracin a las aplicaciones, es necesario que las peticiones OCSP vengan firmadas, o bien que al menos se incluya el campo RequestorName, con el fin de poder identificar a la aplicacin llamante. En caso de no incluirse este campo, las aplicaciones utilizarn la configuracin de la aplicacin de sistema ocspresponder. Los parmetros que se pueden configurar son:

52/111 MPR-TI-20-1178-@Firma-Administracion-MAN

TELVENT Manual de Administracin de @firma 5.3.1_08

MPR-TI-20-1178-@Firma-Administracion-MAN-017

o Habilitar servicio OCSP: Indica si la aplicacin permite el uso del Servicio OCSP, es decir si permite la recepcin de peticiones OCSP. En caso de no estar habilitado, el sistema devolver un mensaje de error a la aplicacin con el mensaje

unauthorized.

o Modo Firma Peticiones OCSP. nicamente puede configurarse si se encuentra habilitado el servicio OCSP para la aplicacin correspondiente. Indica si las peticiones de cliente pueden o deben ser firmadas. Las configuraciones posibles son: Modo estricto: Se requiere que las peticiones OCSP enviadas a la plataforma estn firmadas. Cualquier peticin no firmada ser rechazada con un mensaje de error sigRequired. Modo relajado. La firma de la peticin es opcional. Este modo tiene una problemtica asociada y es que es posible que un cliente incluya un RequestorName que no est asignado a l, suplantando as a dicho cliente. Para solventar esto, se recomienda activar el modo estricto, de forma que se pueda garantizar la identidad del cliente. Este modo nicamente debe utilizarse para aplicaciones en fase de adaptacin a las firmas de mensajes OCSP. o Certificados para autenticacin OCSP. Se permite especificar qu certificados podrn ser utilizados por el cliente para realizar la firma de las peticiones OCSP. Si la firma se realiza con un certificado diferente, el sistema devolver un mensaje unauthorized. La lista de certificados que aparecen en dicha tabla son aquellos que han sido previamente incorporados al keystore AlmacenAutorizacionWS (vase la gestin de keystores y contraseas). Restricciones a la Poltica de Certificacin. Permite configurar que tipos de certificados, de los incluidos en la poltica asignada, estn operativos para la aplicacin.

Figura 55 Restricciones a la Poltica de Certificacin.

En la tabla Restricciones a la Poltica de Certificacin se listan todos los certificados incluidos en la poltica elegida en el campo Seleccin de poltica. La seleccin de un tipo de certificado indica que ese certificado est habilitado para la aplicacin, en caso contrario el tipo de certificado estara restringido.

TELVENT Manual de Administracin de @firma 5.3.1_08 53/111 MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Tras pulsar el botn Dar de Alta la nueva aplicacin quedar registrada en la plataforma con los valores que han sido introducidos.

Figura 56 Alta de aplicacin correcta

1.3.4.5 Modificacin de una Aplicacin Para actualizar una aplicacin registrada en la plataforma es necesario posicionarse sobre la aplicacin que se desea modificar en el rbol de UOs y aplicaciones. En este momento, la plataforma mostrar los datos de la aplicacin seleccionada.

Figura 57 - Interfaz de gestin de UOs y aplicaciones. Modificacin de aplicacin

Ahora, tan solo es necesario modificar aquellos parmetros que se deseen actualizar y pulsar Modificar. Tras realizar esto, la plataforma mostrar una ventana indicando el resultado de la actualizacin.

TELVENT Manual de Administracin de @firma 5.3.1_08

54/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 58 Modificacin de aplicacin correcta

Los datos susceptibles de ser actualizados son: Nombre de la aplicacin Datos sobre el responsable de la aplicacin. Formato de la firma Poltica de custodia de documentos. Poltica de TimeStamp. Poltica de certificacin. Datos sobre la administracin delegada de la aplicacin. Certificado empleado en la firma de las respuestas. Mtodo de autorizacin de servicios Web. Tambin es posible modificar cualquier parmetro que necesite el mtodo de autorizacin para su correcto funcionamiento como puede ser seleccionar un certificado para el mtodo Mediante Certificados. Restricciones a la poltica de certificacin.

1.3.4.6 Baja de una Aplicacin Para eliminar una aplicacin registrada en la plataforma es necesario posicionarse sobre la aplicacin que se desea borrar en el rbol de UOs y aplicaciones. Hay que tener en cuenta que al eliminar una aplicacin no ser posible recibir ms peticiones de validacin o firma con el identificador de la aplicacin seleccionado.

TELVENT Manual de Administracin de @firma 5.3.1_08

55/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 59 - Interfaz de gestin de UOs y aplicaciones. Baja de aplicacin

Tras esto, se pulsa Baja y se mostrar una pantalla similar a la siguiente, indicando que la operacin se ha realizado correctamente:

Figura 60 Baja de aplicacin correcta

Para comprobar que los datos han sido actualizados es necesario verificar que la aplicacin no aparece en el rbol de UOs y aplicaciones.

1.3.5

Gestion de Usuarios

La gestin de usuarios consiste en administrar aquellos usuarios que participan en la administracin o auditoria de la plataforma. Esta gestin slo podr llevarse a cabo por los administradores de la plataforma.

TELVENT Manual de Administracin de @firma 5.3.1_08

56/111

MPR-TI-20-1178-@Firma-Administracion-MAN

MPR-TI-20-1178-@Firma-Administracion-MAN-017

Figura 61 - Interfaz de gestin de Usuarios