Académique Documents

Professionnel Documents

Culture Documents

Implementacion Practica Utilizando IPv6

Transféré par

crisale30Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Implementacion Practica Utilizando IPv6

Transféré par

crisale30Droits d'auteur :

Formats disponibles

Implementacin prctica utilizando IPv6

IMPLEMENTACIN PRCTICA UTILIZANDO IPv6

Las tecnologas por s mismas de poco

sirven, es lo que la gente hace con ellas lo que marca la diferencia

Claudia E. Bello

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

Prefacio

El presente documento ha sido elaborado por Cristbal Espinosa Muoz profesor de la Facultad de Ingeniera de Sistemas de la Escuela Politcnica del Ejercito (Ecuador) y los seores Diego Maldonado Villacs, Carlos Valarezo, Paola Carrasco Moreno, Jssica Barrera Espn, Mauricio Guerra Rodrguez. Si bien el mismo se ha elaborado con detenimiento y se ha realizado varias revisiones no garantizamos que est exento de errores. Pretendemos que el mismo sea mejorado y ampliado con cierta frecuencia, lo que permitir contar con versiones adicionales, gracias a la ayuda de los propios lectores para plantear mejoras, corregir los errores y trabajar en nuevos proyectos.

Quito, 12 de Julio del 2004

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

INDICE

Prefacio .................................................................................................................................................2 I n d i c e ...............................................................................................................................................3 1.- Introduccin ................................................................................................................................4 2.- Descripcin de la aplicacin...................................................................................................5 3.- Configuracin del protocolo IPv6 en diferentes sistemas operativos .....................8 3.1.- IMPLEMENTACIN DEL PROTOCOLO IPV6 SOBRE MICROSOFT WINDOWS XP ..................................8 3.2.- IMPLEMENTACIN DEL PROTOCOLO IPV6 SOBRE WINDOWS 2000 SERVER ................................15 3.3.- IMPLEMENTACIN DE IPV6 EN PLATAFORMAS LINUX ...................................................................19 4.- Configuracin de routers en redes IPv6 ...........................................................................22 5.- Implementacin de tunneling ..............................................................................................29 5.1.- CONFIGURACIN DE TUNNELING MANUAL ....................................................................................31 5.2.- CONFIGURACIN DE TUNNELING GRE..........................................................................................44 5.3.- CONFIGURACIN DE TUNNELING AUTOMTICO COMPATILBE CON IPV4 .........................................45 6.- Implementacin de domain name system DNS ........................................................52 6.1 SERVIDOR DNS EN SISTEMA OPERATIVO MICROSOFT ...................................................................52 6.2 SERVIDOR DNS EN SISTEMA OPERATIVO LINUX ...........................................................................62 6.3 PRUEBAS DE VERIFICACION DEL SERVIDOR DNS...........................................................................67 7.- Implementacin de servidores y clientes HTTP.............................................................69 8.- Implementacin de servicio SSH.........................................................................................77 9.- Implementacin de servicio TELNET..................................................................................83

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

1.- Introduccin

La Internet de hoy es el fruto de proyectos de investigacin y colaboracin entre Universidades norteamericanas por los aos sesenta, estos proyectos tuvieron un fuerte apoyo econmico de empresas y entidades gubernamentales de los Estados Unidos. As, Internet inicialmente fue una red acadmica orientada a la colaboracin e investigacin entre las distintas Universidades que conformaban esta red. Con el tiempo esta red acadmica evolucion hasta lo que hoy es Internet, el medio de comunicacin ms masivo del planeta. Sin embargo luego de su privatizacin en conjunto con la explosin de Internet se deterior su servicio y frecuentemente se congestiona. La Internet de hoy en da ya no es una red acadmica, como en sus comienzos, sino que se ha convertido en una red que involucra, en gran parte, intereses comerciales y particulares. Esto la hace inapropiada para la experimentacin y el estudio de nuevas herramientas en gran escala. Por otro lado, los enlaces de alta velocidad son an demasiado costosos para poder realizar su comercializacin masiva, esto por supuesto ha tenido un impacto negativo en el quehacer para el cual Internet inicialmente fue creada, avizorndose en un futuro no muy lejano el colapso de la red para el uso de aplicaciones de real importancia. Un proyecto similar al de los aos sesenta se est llevando a cabo actualmente entre alrededor de 190 Universidades a lo largo del mundo. El proyecto surgi en 1996 en Estados Unidos de Norteamrica cuando ms de 100 universidades formaron la Corporacin para el Desarrollo del Internet Avanzado (University Corporation for Advanced Internet Development). El proyecto tiene como principal objetivo el proveer a la comunidad acadmica de una red entendida para la colaboracin e investigacin entre sus distintos miembros y con esto permitir el desarrollo de aplicaciones y protocolos que luego puedan aplicarse a la Internet de todos con el auspicio actual de mas de 200 universidades en el mundo y con el apoyo de distintas empresas tecnolgicas y entes gubernamentales este nuevo paradigma se denomina Internet2 (I2). La plataforma de tecnologa de I2 en relacin al Internet de hoy se basa en infraestructuras tecnolgicas mejoradas como el protocolo de comunicaciones IPv6. La Escuela Politcnica del Ejrcito con el afn de dar un aporte para el desarrollo tecnolgico de este nuevo protocolo, que en futuro ser de aplicacin mundial, ha desarrollado el siguiente documento el cual es una aplicacin que est basada en las tesis previa a la obtencin del Ttulo de Ingeniero de Sistemas e Informtica, IMPLEMENTACIN DE SERVIDOR WEB Y CLIENTES PARA SER UTILIZADO CON EL PROTOCOLO DE COMUNICACIN IPv6, EN LAS PLATAFORMAS MICROSOFT Y LINUX elaborado por los seores Diego Maldonado y Carlos Valarezo; SERVICIO DE ACCESO REMOTO EN IPv6 elaborado por la seorita Paola Carrasco e IMPLEMENTACION DE TUNNELING ENTRE REDES IPv4 Y REDES IPv6 elaborado por el seor Mauricio Guerra y la seorita Jssica Barrera. Todos estos temas estn bajo la direccin y soporte tcnico del Ing. Cristbal Espinosa profesor del rea de comunicaciones de la Facultad de Sistemas e Informtica. Estas aplicaciones fueron presentadas en la Feria de la Ciencia y Tecnologa que se realiz en el Centro de Exposiciones Quito del 18 al 27 de junio del presente ao.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

2.- Descripcin de la aplicacin

En este documento se explica las siguientes aplicaciones montadas bajo IPv6:

Configuracin del protocolo IPv6 en las interfaces de los diferentes sistemas operativos (Captulo 3)

Microsoft Windows 2000 Server, Microsoft Windows 2003 Server, Microsoft Windows XP Professional, Linux Red Hat 7.2 y Linux Fedora 9.0.

Con establecimiento de redes de sitio y trabajo con rutas estticas, seguridades a travs de access list en los routers.

Configuracin de Routers en redes IPv6. (Captulo 4)

Implementacin de Tunneling (Capitulo 5)

Transmisin de paquetes IPv6 sobre redes IPv4, con configuracin manual, GRE y automtica, implementacin de protocolos dinmicos de routing

Implementacin de DNS (Capitulo 6)

Configuracin de servidores y cliente DNS operando con IPv4 con registros AAAA para direcciones de host IPv6.

Implementacin de servidores y clientes HTTP (Capitulo 7)

Servidores y clientes bajo diferentes sistemas operativos

Implementacin de servicio SSH (Capitulo 8)

Utilizacin del protocolo Shell Security Server para acceso remoto seguro a host

Implementacin de servicio TELNET(Capitulo 9)

Utilizacin del protocolo Telnet para acceso a los router utilizando IPv6 y verificaciones de funcionamiento.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

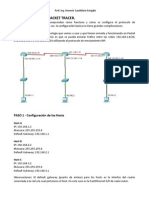

La red en la que se montaron estos aplicativos se encuentra en el siguiente diagrama

HOST 1

HOST 2

HOST 3

Ethernet

ROUTER 1

Cloud

ROUTER 2

ROUTER 3

Ethernet

HOST 4

HOST 5

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

Host 1 es un computador con sistema operativo Windows 2000 Server donde se implementaron los clientes de Telnet, SSH, e Internet Explorer. Host 2 es un computador con sistema operativo Windows 2003 se utilizo como servidor Web y DNS para aplicaciones bajo IPv4 y cliente de los servicios bajo IPv6. Host 3 es un computador con sistema operativo Linux distribucin Fedora Core, se utilizo como servidor web IPv6, DNS para aplicaciones bajo IPv4 y cliente de los servicios bajo IPv6 Host 4 es un computador con sistema operativo Windows XP se utilizo cliente de los servicios bajo IPv6 Host 5 es un computador con sistema operativo Red Hat 7.2 se utilizo como servidor Web bajo IPv6 y cliente de los servicios bajo IPv6 Router 1 es un router cisco de la serie 2500 modelo 2507 IOS 12.2.15 Router 2 es un router cisco de la serie 2500 modelo 2502 IOS 11.3 Router 3 es un router cisco de la serie 2500 modelo 2522 IOS 12.2.13

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

3.- Configuracin del protocolo IPv6 en diferentes Sistemas Operativos

En la mayora de sistemas operativos tenemos que realizar algunas tareas para habilitar o instalar el protocolo IPv6 que se encuentran descritas a continuacin. Para Microsoft Windows 2003 Server no es necesario realizar ninguna actualizacin porque se encuentra incluido ya en el sistema operativo y solamente se debe habilitar el mismo en entorno de red.

3.1.- Implementacin del protocolo IPv6 sobre Microsoft Windows XP

Microsoft comenz a contribuir en el esfuerzo de estandarizar IPv6 por medio del proyecto MSRIPv6. En este proyecto se escribi una implementacin del protocolo IPv6 para la plataforma Windows NT/2000 y posteriormente se migro este trabajo para las versiones de Windows XP y superiores a esta. La versin de Windows XP Service Pack 1 ya incluye una implementacin de IPv6 lista para instalar. Adems, Microsoft dio a conocer el Advanced Networking Pack que es un conjunto de tecnologas de plataformas diseado para ejecutarse en Windows XP SP1 con el fin de permitir el uso y la implementacin de aplicaciones distribuidas de igual a igual basadas en estndares de Internet. La actualizacin incluye una versin nueva de la pila de IPv6, cuenta con la compatibilidad para recorridos NAT para aplicaciones IPv6. Se incluye un servidor de seguridad IPv6 para proteger el equipo del usuario final del trfico IPv6 no deseado, mientras que la plataforma de igual a igual facilita la escritura de soluciones distribuidas. Para la instalacin de IPv6 se requiere del Service Pack 1 y Advanced Networking Pack. Estos dos paquetes se obtienen directamente del sitio Web de Microsoft. El Service Pack 1 y el Advanced http://www.microsoft.com/windowsxp/downloads/updates/sp1/default.mspx Networking Pack http://www.microsoft.com/downloads/details.aspx?FamilyID=E88CC382-8CE64739-97C0-1A52A6F005E4&displaylang=en Instalacin de los dos paquetes: SERVICE PACK 1

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

ADVANCED NETWORKING PACK

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

10

Nota: Estas instalaciones funcionan solamente para versiones OEM originales. Una vez instalados los paquetes procedemos ha configurar el protocolo IPv6 que lo podemos hacer mediante las ventanas de Windows o desde el prompt del sistema

Mediante las ventanas de Windows

Sealamos con el puntero en el icono mis sitios de red y damos un clic con el botn derecho, escogemos en el men la opcin propiedades como podemos observar en la siguiente figura, lo que nos permite configurar los protocolos de red.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

11

Nos aparece la siguiente pantalla, damos clic derecho en la conexin de are local y seleccionamos en el men la opcin propiedades

Aparece la siguiente pantalla

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

12

En esta pantalla damos un clic en el botn instalar, elegimos protocolo

Seleccionamos Microsoft TCP/IP versin 6 y damos un clic en el botn Aceptar A continuacin podemos observar en que el protocolo IPv6 ha sido implementado.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

13

Mediante la ventana de Comandos

Otra forma de instalar IPv6 es abrir la ventana de comandos, seleccionamos inicio ejecutar y tecleamos el comando cmd

Luego en el smbolo del sistema ponemos el siguiente comando install ipv6

Despus de un momento aparece el siguiente mensaje

Esto nos indica que el protocolo se encuentra instalado, con las dos formas descritas anteriormente el resultado es el mismo. Para verificar que IPv6 esta habilitado utilizamos el siguiente comando.

C:\>ipconfig /all Configuracion IP de Windows

Nombre del host . . . . . . . . . : Sufijo DNS principal . . . . . . : Tipo de nodo . . . . . . . . . . : Enrutamiento habilitado. . . . . .: Proxy WINS habilitado. . . . . : carlos desconocido No No

Adaptador Ethernet Conexin de rea local:

Sufijo de conexin especfica DNS : Descripcin. . . . . . . . . . . :

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

14

Adaptador Fast Ethernet compatible VIA

Direccin fsica. . . . . . . . . DHCP habilitado. . . . . . . . . Direccin IP. . . . . . . . . . . Mscara de subred . . . . . . . . Direccin IP. . . . . . . . . . . : : : : : 00-E0-4C-95-14-F7 No 10.0.0.1 255.255.255.0 fe80::2e0:4cff:fe95:14f7%4

Puerta de enlace predeterminada:

Servidores DNS . . . . . . . . . .: fec0:0:0:ffff::1%1 fec0:0:0:ffff::2%1 fec0:0:0:ffff::3%1

Como podemos ver la Direccin IP. . . . . . . . . . . : fe80::2e0:4cff:fe95:14f7%4 nos indica que se habilito el protocolo IPv6 correctamente, en este caso corresponde a una direccin de link. Es importante notar que la direccin MAC de esta interfase es 00e0:4c95:14f7 y aparece el valor 2 en el primer byte de la direccin MAC debido a que corresponde a una direccin local no universal. Tambin para verificar la instalacin podemos utilizar ping6 a la direccin de loopback o a la direccin de la tarjeta C:\>ping6 ::1 Haciendo ping ::1 de ::1 con 32 bytes de datos: Respuesta Respuesta Respuesta Respuesta desde desde desde desde ::1: ::1: ::1: ::1: bytes=32 bytes=32 bytes=32 bytes=32 tiempo<1m tiempo<1m tiempo<1m tiempo<1m

Estadsticas de ping para ::1: Paquetes: enviados = 4, recibidos = 4, perdidos = 0 (0% perdidos), Tiempos aproximados de ida y vuelta en milisegundos: Mnimo = 0ms, Mximo = 0ms, Media = 0ms

Cabe anotar que las mismas pruebas se pueden realizar en Microsoft Windows 2003 Server.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

15

3.2.- Implementacin del protocolo IPv6 sobre Windows 2000 Server

Previamente para la instalacin del protocolo IPv6 en Windows 2000 Server se debe bajar el archivo tpipv6-001205.exe que se encuentra en la direccin: http://msdn.microsfot.com/downloads/sdks/plataform/tpipv6/download.asp. Una vez descardado este archivo se lo ejecuta y se crea un directorio con el nombre IPv6TP.

Mediante la ventana de comandos

Para abrir la ventana de comandos en ejecutar tecleamos el comando cmd En el smbolo del sistema ponemos el siguiente comando Setup.exe x

Este comando instala IPv6 en Windows 2000 Server, el protocolo se agrega en entorno de red y queda instalado. Una vez ejecutada la instalacin en la carpeta C:\IPv6TP se crean ms archivos que se los pueden ver en el siguiente grfico, los mismos nos sirven para trabajar con el protocolo.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

16

Tal como se seal para Windows XP en Windows 2000 Server se debe agregar el protocolo dentro de entorno de red / propiedades / protocolo / instalar:

Para verificar que IPv6 esta habilitado utilizamos los siguientes comandos.

C:\Documents and Settings\Administrador>ipv6 if Interface 5 (site 1): Conexin de rea local uses Neighbor Discovery link-level address: 00-04-ac-b8-91-42 preferred address fe80::204:acff:feb8:9142, infinite/infinite multicast address ff02::1, 1 refs, not reportable

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

multicast address ff02::1:ffb8:9142, 1 refs, last reporter link MTU 1500 (true link MTU 1500) current hop limit 128 reachable time 44500ms (base 30000ms) retransmission interval 1000ms DAD transmits 1 Interface 4 (site 1): 6-over-4 Virtual Interface uses Neighbor Discovery link-level address: 10.10.20.1 preferred address fe80::a0a:1401, infinite/infinite multicast address ff02::1, 1 refs, not reportable multicast address ff02::1:ff0a:1401, 1 refs, last reporter link MTU 1280 (true link MTU 65515) current hop limit 128 reachable time 22000ms (base 30000ms) retransmission interval 1000ms DAD transmits 1 Interface 3 (site 1): 6-over-4 Virtual Interface uses Neighbor Discovery link-level address: 10.10.0.60 preferred address fe80::a0a:3c, infinite/infinite multicast address ff02::1, 1 refs, not reportable multicast address ff02::1:ff0a:3c, 1 refs, last reporter link MTU 1280 (true link MTU 65515) current hop limit 128 reachable time 35000ms (base 30000ms) retransmission interval 1000ms DAD transmits 1 Interface 2 (site 0): Tunnel Pseudo-Interface does not use Neighbor Discovery link-level address: 0.0.0.0 preferred address ::10.10.20.1, infinite/infinite preferred address ::10.10.0.60, infinite/infinite link MTU 1280 (true link MTU 65515) current hop limit 128 reachable time 0ms (base 0ms) retransmission interval 0ms DAD transmits 0 Interface 1 (site 0): Loopback Pseudo-Interface does not use Neighbor Discovery link-level address: preferred address ::1, infinite/infinite link MTU 1500 (true link MTU 1500) current hop limit 1 reachable time 0ms (base 0ms) retransmission interval 0ms DAD transmits 0

17

Se puede ver que se encuentran habilitadas tanto las interfaces de link, multicast y tunneling Tambin para verificar la instalacin podemos utilizar ping6 a la direccin de loopback o a la direccin de la tarjeta C:\Documents and Settings\Administrador>ping6 ::1 Pinging ::1 with 32 bytes of data: Reply Reply Reply Reply from from from from ::1: ::1: ::1: ::1: bytes=32 bytes=32 bytes=32 bytes=32 time<1ms time<1ms time<1ms time<1ms

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

C:\DocumentsandSettings\Administrador>ping6 fe80::204:acff:feb8:9142

18

Pinging fe80::204:acff:feb8:9142 with 32 bytes of data: Reply from fe80::204:acff:feb8:9142%5: bytes=32 time<1ms Reply from fe80::204:acff:feb8:9142%5: bytes=32 time<1ms Reply from fe80::204:acff:feb8:9142%5: bytes=32 time<1ms Reply from fe80::204:acff:feb8:9142%5: bytes=32 time<1ms

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

19

3.3.- Implementacin de IPv6 en plataformas Linux

En la versin de Red Hat Linux 7.2, Red Hat 8.0 y Fedora con las que trabajamos, el protocolo IPv6 ya viene incluido, para habilitarlo debemos instalar el modulo al ejecutar en la ventana de comandos lo siguiente: [root@diego root]# cd / [root@diego /]# insmod ipv6 Using /lib/modules/2.4.20-8/kernel/net/ipv6/ipv6.o Con la instalacin del modulo queda habilitado el protocolo, pero surge el inconveniente que cada vez que se inician las mquinas o se reinicia el sistema operativo se debe volver a instalar el modulo. Para solucionar este inconveniente se deben editar los siguientes archivos y aumentar las correspondientes lneas. Con cualquier editor de texto se modifican los siguientes archivos, en nuestro caso utilizamos el editor vi: vi etc/sysconfig/network-scripts/ifcfg-eth0, en este archivo se debe aumentar la siguiente lnea de comando: IPV6INIT= yes vi etc/sysconfig/network, y se aumenta la siguiente lnea de comando: NETWORKING_IPV6= yes Se procede a revisar la configuracin de red con el comando siguiente: [root@diego /]# ifconfig eth0 Link encap:Ethernet HWaddr 00:07:95:DC:CA:C5 inet addr:10.10.0.50 Bcast:10.10.0.61 Mask:255.255.255.240 inet6 addr: fe80::207:95ff:fedc:cac5/64 Scope:Link UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:182 errors:0 dropped:0 overruns:0 frame:0 TX packets:56 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 RX bytes:19703 (19.2 Kb) TX bytes:4363 (4.2 Kb) Interrupt:11 Base address:0xcc00 lo Link encap:Local Loopback inet addr:127.0.0.1 Mask:255.0.0.0 inet6 addr: ::1/128 Scope:Host UP LOOPBACK RUNNING MTU:16436 Metric:1 RX packets:5759 errors:0 dropped:0 overruns:0 frame:0 TX packets:5759 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:0 RX bytes:392833 (383.6 Kb) TX bytes:392833 (383.6 Kb)

Como podemos observar en la interfase eth0 la direccin fe80::207:95ff:fedc:cac5/64 nos indica que el protocolo IPv6 se habilit sin ningn inconveniente y en este caso es una direccin de link

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

20

Adems realizamos las pruebas de ping6 a la direccin de loopback para comprobar la instalacin del protocolo.

[root@netxpertsconsulting /]# ping6 ::1 PING ::1(::1) 56 data bytes 64 bytes from ::1: icmp_seq=0 ttl=64 time=0.066 64 bytes from ::1: icmp_seq=1 ttl=64 time=0.056 64 bytes from ::1: icmp_seq=2 ttl=64 time=0.050 64 bytes from ::1: icmp_seq=3 ttl=64 time=0.057

ms ms ms ms

--- ::1 ping statistics --4 packets transmitted, 4 received, 0% packet loss, time 3018ms rtt min/avg/max/mdev = 0.050/0.057/0.066/0.007 ms, pipe 2

o ping6 a la direccin de link

[root@netxpertsconsulting /]# ping6 fe80::250:4ff:fea5:6b94 -I eth0 PING fe80::250:4ff:fea5:6b94(fe80::250:4ff:fea5:6b94) from ::1 eth0: 56 data bytes 64 bytes from fe80::250:4ff:fea5:6b94: icmp_seq=0 ttl=64 time=0.081 ms 64 bytes from fe80::250:4ff:fea5:6b94: icmp_seq=1 ttl=64 time=0.086 ms 64 bytes from fe80::250:4ff:fea5:6b94: icmp_seq=2 ttl=64 time=0.075 ms 64 bytes from fe80::250:4ff:fea5:6b94: icmp_seq=3 ttl=64 time=0.078 ms --- fe80::250:4ff:fea5:6b94 ping statistics --4 packets transmitted, 4 received, 0% packet loss, time 3014ms rtt min/avg/max/mdev = 0.075/0.080/0.086/0.004 ms, pipe 2

Podemos adicionalmente asignar una direccin en forma esttica a travs de [root@netxpertsconsulting /]# ip addr add fec0::250:4b2:fea5:6b94/64 dev eth0 Para verificar la asignacin de la misma utilizamos el siguiente comando

[root@netxpertsconsulting /]# ifconfig eth0 Link encap:Ethernet HWaddr 00:50:04:A5:6B:94 inet addr:10.10.0.54 Bcast:10.10.0.63 Mask:255.255.255.240 inet6 addr: fec0::250:4b2:fea5:6b94/64 Scope:Site inet6 addr: fe80::250:4ff:fea5:6b94/64 Scope:Link UP BROADCAST MULTICAST MTU:1500 Metric:1 RX packets:54634 errors:0 dropped:0 overruns:0 frame:0 TX packets:45429 errors:0 dropped:0 overruns:0 carrier:52 collisions:2998 txqueuelen:1000 RX bytes:39182135 (37.3 Mb) TX bytes:6427656 (6.1 Mb) Interrupt:11 Base address:0xfc00 Link encap:Ethernet HWaddr 00:08:54:06:32:31 inet addr:192.168.0.1 Bcast:192.168.0.255 Mask:255.255.255.0 inet6 addr: fe80::208:54ff:fe06:3231/64 Scope:Link UP BROADCAST MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:9 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:0 (0.0 b) TX bytes:618 (618.0 b) TX packets:2027 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:0 RX bytes:1403751 (1.3 Mb) TX bytes:1403751 (1.3 Mb)

eth1

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

21

Donde tenemos las direcciones de sitio (FEC0), lookback ( :: ) y link (FE80) Se puede verificar las direcciones ip asignadas a una interface a travs de ip 6 show y ping

[root@netxpertsconsulting /]# ip -6 addr show dev eth0 4: eth0: <BROADCAST,MULTICAST,UP> mtu 1500 qdisc pfifo_fast qlen 1000

inet6 fec0::250:4b2:fea5:6b94/64 scope site inet6 fe80::250:4ff:fea5:6b94/64 scope link [root@netxpertsconsulting /]# ping6 fec0::250:4b2:fea5:6b94 -I eth0 PING fec0::250:4b2:fea5:6b94(fec0::250:4b2:fea5:6b94) from ::1 eth0: 56data bytes 64 64 64 64 64 64 bytes bytes bytes bytes bytes bytes from from from from from from fec0::250:4b2:fea5:6b94: fec0::250:4b2:fea5:6b94: fec0::250:4b2:fea5:6b94: fec0::250:4b2:fea5:6b94: fec0::250:4b2:fea5:6b94: fec0::250:4b2:fea5:6b94: icmp_seq=0 icmp_seq=1 icmp_seq=2 icmp_seq=3 icmp_seq=4 icmp_seq=5 ttl=64 ttl=64 ttl=64 ttl=64 ttl=64 ttl=64 time=0.105 time=0.088 time=0.088 time=0.088 time=0.089 time=0.088 ms ms ms ms ms ms

--- fec0::250:4b2:fea5:6b94 ping statistics --6 packets transmitted, 6 received, 0% packet loss, time 4999ms rtt min/avg/max/mdev = 0.088/0.091/0.105/0.006 ms, pipe 2

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

22

4.- Configuracin de Routers en redes IPv6

Esta aplicacin nos permite crear una nube IPv6 al conectar dos redes LAN con IPv6 a travs de un enlace WAN de IPv6 para lo que se utilizo dos router cisco de la familia 2500 con 16 MB de DRAM y 16MB de Flash que nos permiten instalar el IOS con soporte de IPv6 El esquema de esta aplicacin es el siguiente:

RED DE SITIO:

FEC0:0:0:3::/64

Ethernet

ROUTER RED FEC0:0:2::0

IPv6

CAEM

Ethernet

RED FEC0:0:0:3::0/64

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

23

Al router 1 se lo coloco como nombre ROUTER, y se asignan parmetros generales de configuracin como password (que seleccionamos cisco en nuestro caso por ser una red privada y con fines didcticos, pero no es nada recomendable utilizar un password de tan bajo nivel en una red publica), IP subnet zero para poder operar con la subred 0, no permitir configuraciones utilizando un cliente web (no ip http server). Luego habilitamos el forward de paquetes ipv6 unicast. ipv6 unicast-routing Para la configuracin de las interfaces definimos que la red de rea local pertenece a la subred FEC0:0:0:1:: / 64 y la red de rea extendida a la subred de FEC0:0:2:: / 126, ambas direcciones correspondientes a direcciones de sitio (que viene a ser el equivalente a direcciones privadas bajo IPv4). Interfase Ethernet 0 Direccin 10.10.0.53 / 28 fec0::1:210:7bff:fee8:120e / 64

IPv4 IPv6

interface Ethernet0 ip address 10.10.0.53 255.255.255.240 no ip route-cache no ip mroute-cache ipv6 address FEC0::1:210:7BFF:FEE8:120E/64

direccin IPv4 asignada a la interface ethernet direccin IPv6 asignada a la interface ethernet ipv6 enable habilita IPv6

Interfase Serial 0

IPv4 IPv6

Direccin No se asigna fec0:0:2::1 / 126

interface Serial0 description router ipv6 no ip address no ip route-cache no ip mroute-cache ipv6 address FEC0:0:2::1/126 clockrate 800000

descripcin que identifica la interface

direccin IPv6 asignada a la interface serial velocidad del enlace solo puede ser configurada cuando la interface esta como DCE

En este caso no asignamos direcciones IPv4 al puerto serial para garantizar que todos los paquetes que se intercambien entre las redes utilicen IPv6 como protocolo de red. El protocolo de encapsulamiento en la red WAN es HDLC, este se utilizo a propsito ya que en alguna documentacin se menciona a Frame Relay como protocolo WAN para IPv6.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

24

La definicin de la tabla de rutas estticas se la realiza utilizando la ruta de default para que todo paquete que no conocemos el destino sea enviado por la Interface serial Direccin de destino :: ipv6 route ::/0 Serial0 Tambin se configuro la tabla de rutas estticas con el destino especfico de la red remota Direccin de destino fec0:0:0:3 Mascara 64 Interface fec0:0:2::2 Mascara 0 Interface Serial 0

ipv6 route fec0:0:3::/64 fec0:0:2::2 Para obtener la configuracin de los routers se tiene que ingresar al router en modo de administrador y utilizar el comando show running-config. La configuracin de los routers es la siguiente: ROUTER Router>ena Password: Router#sh run Building configuration... (show running-config)

Current configuration : 860 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption service udp-small-servers service tcp-small-servers ! hostname Router ! logging queue-limit 100 enable password cisco ( no es un buen password ) ! ip subnet-zero ! ipv6 unicast-routing ! ! ! interface Ethernet0 ip address 10.10.0.53 255.255.255.240 no ip route-cache no ip mroute-cache ipv6 address FEC0::1:210:7BFF:FEE8:120E/64 ipv6 enable !

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

interface Serial0 description router ipv6 no ip address no ip route-cache no ip mroute-cache ipv6 address FEC0:0:2::1/126 clockrate 800000 no fair-queue ! no ip http server ip classless ! ! ! ipv6 route ::/0 Serial0 ! ! line con 0 line 1 16 no flush-at-activation transport input all line aux 0 transport input all line vty 0 4 password cisco login ! end

25

La configuracin del router remoto es similar a la del router local excepto que los password estn encriptados y en la tabla de rutas se utiliza una ruta especfica: CAEM Current configuration : 1933 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime service password-encryption service udp-small-servers service tcp-small-servers ! hostname "caem" ! enable secret 5 $1$OtZ9$EGEoyl3b.5AMExDG89E650 ! ip subnet-zero ! ipv6 unicast-routing ! ! ! hub ether 0 1 link-test auto-polarity ! hub ether 0 2

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

link-test auto-polarity ! hub ether 0 16 link-test auto-polarity ! interface Ethernet0 ip address 10.20.30.5 255.255.255.248 ip accounting access-violations ipv6 address FEC0::3:2E0:B0FF:FE5A:9E8F/64 ipv6 enable no cdp enable ! interface Serial0 description a router ipv6 no ip address ipv6 address FEC0:0:2::2/126 ! interface Serial1 no ip address no ip route-cache no ip mroute-cache no cdp enable ! ip classless no ip http server ! ! ipv6 route FEC0:0:03::/64 FEC0:0:2::1 ! ! line con 0 line aux 0 transport input all line vty 0 4 password 7 094F471A1A0A login ! end

26

Para verificar el correcto funcionamiento de la interconexin WAN de las redes utilizamos el comando ping entre los routers, desde los host a los router y entre host de las redes remotas. Para verificar el camino que siguen los paquetes tanto en ida como en regreso utilizamos trace route caem#ping ipv6 FEC0::1:210:7BFF:FEE8:120E Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to FEC0::1:210:7BFF:FEE8:120E, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 16/19/32 ms

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

C:\>ping6 fec0::3:20d:61ff:fe2a:66b9 Pinging fec0::3:20d:61ff:fe2a:66b9 with 32 bytes of data: Reply from fec0::3:20d:61ff:fe2a:66b9%1: bytes=32 time=19ms Reply from fec0::3:20d:61ff:fe2a:66b9%1: bytes=32 time=14ms Reply from fec0::3:20d:61ff:fe2a:66b9%1: bytes=32 time=13ms Reply from fec0::3:20d:61ff:fe2a:66b9%1: bytes=32 time=13ms

27

C:\>tracert6 fec0::3:20d:61ff:fe2a:66b9 -r Tracing route to fec0::3:20d:61ff:fe2a:66b9 over a maximum of 30 hops: 1 2 3 4 5 6 2 9 10 11 10 10 ms ms ms ms ms ms 2 9 10 11 10 10 ms ms ms ms ms ms 30 9 10 11 10 10 ms ms ms ms ms ms fec0::1:210:7bff:fee8:120e%1 fec0:0:2::2%1 fec0::3:20d:61ff:fe2a:66b9%1 fec0::3:2e0:b0ff:fe5a:9e8f%1 fec0:0:2::1%1 fec0::1:204:acff:feb8:9142%1

Trace complete. Se puede observar que el paso 1 corresponde al router local (red fec0::1), el segundo a la interface serial del router remoto (red fec0::2), el tercero al host de destino (red fec0::3), y los pasos siguientes el retorno del paquete. Para verificar los niveles de seguridad en los routers se configuro un pequeo access list que es similar al que se puede implementar en IPv4 en los routers Cisco, con la diferencia que se define el access list (en nuestro caso espe) y se aplica en la interface como traffic-filter BLOQUEO DE ATAQUES .. interface Ethernet0 ip address 10.10.0.53 255.255.255.240 no ip route-cache no ip mroute-cache ipv6 address FEC0::1:210:7BFF:FEE8:120E/64 ipv6 enable ipv6 traffic-filter espe in ! ipv6 access-list espe deny icmp any host FEC0::1:210:7BFF:FEE8:120E echo-request !

Para verificar el funcionamiento del access list se realizaron pruebas de ping y trace route, adems de ver el log de eventos en el router.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

28

C:\>ping6 FEC0::1:210:7BFF:FEE8:120E Pinging fec0::1:210:7bff:fee8:120e with 32 bytes of data: Reply Reply Reply Reply from from from from fec0::1:210:7bff:fee8:120e%1: fec0::1:210:7bff:fee8:120e%1: fec0::1:210:7bff:fee8:120e%1: fec0::1:210:7bff:fee8:120e%1: Communication Communication Communication Communication prohibited. prohibited. prohibited. prohibited.

C:\>tracert6 fec0::3:20d:61ff:fe2a:66b9 Tracing route to fec0::3:20d:61ff:fe2a:66b9 over a maximum of 30 hops: 1 fec0::1:210:7bff:fee8:120e%1 reports: Communication prohibited.

Trace complete. Router#sh ipv6 access-list IPv6 access list espe deny icmp any host FEC0::1:210:7BFF:FEE8:120E echo-request (12 matches) sequence 10 permit ipv6 any any (22 matches) sequence 20

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

29

5.- Implementacin de Tunneling

Se denomina Tunneling a un mecanismo que permite encapsular trfico IPv6 en paquetes IPv4, a fin de que el mismo pueda utilizar la infraestructura de redes existente en la actualidad, sin necesidad de incurrir en un cambio de tecnologa para permitir la coexistencia entre redes IPv4 e IPv6. Debido a las grandes ventajas que ofrece, el Tunneling es una de las alternativas ms utilizadas en redes con soporte para ambos protocolos. Gracias a la utilizacin del Tunneling es posible ofrecer servicios IPv6 end-to-end sin causar un impacto negativo en el rendimiento de los sistemas IPv4 por los cuales viaja el trfico IPv6 encapsulado. Las alternativas son varias, conexin entre redes IPv6, desde redes IPv4 a IPv6 y viceversa, y, la conexin a redes remotas IPv6, tales como el 6bone. Existen varios mecanismos de Tunneling, que bsicamente se dividen en dos categoras: tneles configurados manualmente y tneles automticos. Todos los mecanismos comparten un requerimiento bsico, el soporte dual stack en los extremos del tnel, es decir, en el origen y el destino del tnel debe existir equipos capaces de trabajar tanto con IPv4 como con IPv6. A fin de implementar los diversos mecanismos de tunneling se utiliz la siguiente infraestructura de red que simula la interconexin de dos redes distintas IPv6 conectadas a travs de una red IPv4 existente como el Internet. Cada una de las redes IPv6 posee un router Cisco con caractersticas dual stack, los mismos que se conectan entre s por medio de otro router Cisco con soporte nico de IPv4. Los routers de las redes IPv6 usan los puertos seriales para la conexin a la red IPv4, mientras que las interfaces Ethernet se utilizan para la conexin con los PCs que integran ambas redes.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

30

RED IPv4 10.10.0.48/28 RED IP v 6 FECO:0:0:1::/64

Ethernet

RED IPv6 FEC0:0:2::

RED IPv4 200.107.11.0

Cloud

T U N E L

RED IPv4 65.172.180.0

RED IPv6 FEC0:0:2::

Ethernet

RED IPv4 10.20.30.0/29 RED IP v 6 FECO:0:0:3::/64

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

31

5.1.- Configuracin de Tunneling Manual

La principal utilizacin de un tnel configurado manualmente es proveer conexiones estables y seguras para la comunicacin. La configuracin debe realizarse en ambos extremos del tnel, es decir en el origen y destino del mismo. De acuerdo a la notacin utilizada en la figura de la descripcin de la red, el router de la Red 1 se denomina ROUTER y tiene la siguiente configuracin: Interfase Ethernet 0 Serial 0

IPv4 IPv6 IPv4

Direccin 10.10.0.53 fec0::1:210:7bff:fee8:120e 200.107.11.1

interface Ethernet0 ip address 10.10.0.53 255.255.255.240 no ip route-cache no ip mroute-cache ipv6 address FEC0::1:210:7BFF:FEE8:120E/64 ipv6 enable

direccin IPv4 direccin IPv6

interface Serial0 description tunel por ipv4 ip address 200.107.11.1 255.255.255.252 encapsulation ppp no ip route-cache no ip mroute-cache clockrate 800000 no fair-queue

direccin IPv4

De igual forma, el router de la Red 2 se denomina CAEM y tienen la siguiente configuracin: Interfase Ethernet 0 Serial 0

IPv4 IPv6 IPv4

Direccin 10.20.30.5 fec0::3:2e0:boff:fe5a:9e8f 65.172.180.2

interface Ethernet0 ip address 10.20.30.5 255.255.255.248 ip accounting access-violations ipv6 address FEC0::3:2E0:B0FF:FE5A:9E8F/64 ipv6 enable no cdp enable interface Serial0 description a router ipv6 ip address 65.172.180.2 255.255.255.252

direccin IPv4 direccin IPv6

direccin IPv4

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

32

Finalmente al router intermedio, denominado INTERNET, muestra la siguiente configuracin: Interfase Serial 0 Serial 1

IPv4 IPv4

Direccin 200.107.11.2 65.172.180.1 direccin IPv4

interface Serial0 ip address 200.107.11.2 255.255.255.252 encapsulation ppp interface Serial1 ip address 65.172.180.1 255.255.255.252 clockrate 4000000

direccin IPv4

Para poder implementar el tnel se debe crear una interfase en los routers de las redes IPv6. Dichas interfases deben tener el mismo prefijo en IPv6 (es decir deben pertenecer a la misma subred), de tal modo que formen una red virtual. Las direcciones definidas para formar el tnel son las siguientes: Router ROUTER CAEM Direccin Fec0:0:2::1 Fec0:0:2::2

Adems se debe definir el origen y destino del tnel, y el modo que el tnel empleara para comunicarse, que para este caso es ipv6ip, es decir, un tnel IPv6 sobre IPv4. Router ROUTER CAEM interface Tunnel0 no ip address ipv6 address FEC0:0:2::1/126 ipv6 enable tunnel source Serial0 tunnel destination 65.172.180.2 tunnel mode ipv6ip Origen Serial 0 Serial 0 Destino 65.172.180.2 200.107.11.1

direccin IPv6 del tunneling interfaz por la que sale el tunnel direccin IPv4 remota modo manual

interface Tunnel0 no ip address ipv6 address FEC0:0:2::2/126 tunnel source Serial0 tunnel destination 200.107.11.1 tunnel mode ipv6ip

direccin IPv6 del tunneling interfaz por la que sale el tunnel direccin IPv4 remota modo manual

Luego de configurar el tnel se deben indicar las rutas que tomara el trafico generado por las redes, de tal forma que el trafico IPv4 se lo enve por las interfases seriales mientras que el trafico IPv6 por el tnel.

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

Trfico IPv4 IPv6 200.107.11.2 Tunnel0 65.172.180.1 Tunnel0

33

Router ROUTER CAEM

ip route 0.0.0.0 0.0.0.0 200.107.11.2 ipv6 route FEC0:0:0:3::/64 Tunnel0 ip route 0.0.0.0 0.0.0.0 65.172.180.1 ipv6 route FEC0:0:0:1::/64 Tunnel0

A continuacin se muestra en su totalidad la configuracin de cada uno de los routers: ROUTER Current configuration : 1040 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption service udp-small-servers service tcp-small-servers ! hostname Router ! logging queue-limit 100 enable password cisco ! ip subnet-zero ! ipv6 unicast-routing frame-relay switching ! interface Tunnel0 no ip address ipv6 address FEC0:0:2::1/126 ipv6 enable tunnel source Serial0 tunnel destination 65.172.180.2 tunnel mode ipv6ip ! interface Ethernet0 ip address 10.10.0.53 255.255.255.240 no ip route-cache no ip mroute-cache ipv6 address FEC0::1:210:7BFF:FEE8:120E/64 ipv6 enable ! interface Serial0 description tunel por ipv4 ip address 200.107.11.1 255.255.255.252 encapsulation ppp no ip route-cache no ip mroute-cache clockrate 800000 no fair-queue ! no ip http server ip classless ip route 0.0.0.0 0.0.0.0 200.107.11.2 ! ! ipv6 route FEC0:0:0:3::/64 Tunnel0

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

! ! line con 0 line 1 16 no flush-at-activation transport input all line aux 0 transport input all line vty 0 4 password cisco login ! end

34

CAEM Current configuration : 2081 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime service password-encryption service udp-small-servers service tcp-small-servers ! hostname "caem" ! enable secret 5 $1$OtZ9$EGEoyl3b.5AMExDG89E650 ! ip subnet-zero ! ipv6 unicast-routing frame-relay switching ! interface Tunnel0 no ip address ipv6 address FEC0:0:2::2/126 tunnel source Serial0 tunnel destination 200.107.11.1 tunnel mode ipv6ip ! interface Ethernet0 ip address 10.20.30.5 255.255.255.248 ip accounting access-violations ipv6 address FEC0::3:2E0:B0FF:FE5A:9E8F/64 ipv6 enable no cdp enable ! interface Serial0 description a router ipv6 ip address 65.172.180.2 255.255.255.252 ! interface Serial1 no ip address no ip route-cache no ip mroute-cache no cdp enable ! ip classless ip route 0.0.0.0 0.0.0.0 65.172.180.1 no ip http server ! ! ipv6 route FEC0:0:0:1::/64 Tunnel0 ! !

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

line con 0 line aux 0 transport input all line vty 0 4 password 7 094F471A1A0A login ! end INTERNET Building configuration... Current configuration: ! version 11.2 ! hostname internet ! enable secret 5 $1$Jl3M$Rjt2SyR3Yyn06xcsFNA/S/ ! ip subnet-zero ! interface Serial0 ip address 200.107.11.2 255.255.255.252 encapsulation ppp ! interface Serial1 ip address 65.172.180.1 255.255.255.252 clockrate 4000000 ! interface TokenRing0 no ip address shutdown ! no ip classless ! line con 0 line aux 0 line vty 0 1 password cisco login length 42 width 98 line vty 2 4 password cisco login ! end Para ver la funcionalidad del tnel primero ser realiza un ping de un router a otro.

35

caem#ping ipv6 FEC0::1:210:7BFF:FEE8:120E Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to FEC0::1:210:7BFF:FEE8:120E, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 16/19/32 ms

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

36

Router#ping ipv6 fec0::3:20d:61ff:fe2a:66b9 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to FEC0::3:20D:61FF:FE2A:66B9, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 12/30/100 ms Ping desde una maquina de la Red 1 a otra de la Red 2 C:\Documents and Settings\Administrador>ping6 fec0::3:20d:61ff:fe2a:66b9 Pinging fec0::3:20d:61ff:fe2a:66b9 with 32 bytes of data: Reply from fec0::3:20d:61ff:fe2a:66b9%1: bytes=32 time=13ms Reply from fec0::3:20d:61ff:fe2a:66b9%1: bytes=32 time=13ms Tracert6 desde una maquina de la Red 1 a otra de la Red 2 C:\Documents and Settings\Administrador>tracert6 fec0::3:20d:61ff:fe2a:66b9 Tracing route to fec0::3:20d:61ff:fe2a:66b9 over a maximum of 30 hops: 1 2 3 2 ms 14 ms 15 ms 2 ms 14 ms 15 ms 2 ms 14 ms 15 ms fec0::1:210:7bff:fee8:120e%1 fec0:0:2::2%1 fec0::3:20d:61ff:fe2a:66b9%1

Trace complete. En el paso 1 se observa la direccin del puerto ethernet del router ROUTER, en el paso dos la direccin del tnel y en el paso tres la direccin del host destino. Tracert6 con la opcin -r que muestra la ruta de ida y regreso de un paquete desde una maquina de la Red 1 a otra en la Red 2

C:\Documents and Settings\Administrador>tracert6 fec0::3:20d:61ff:fe2a:66b9 -r Tracing route to fec0::3:20d:61ff:fe2a:66b9 over a maximum of 30 hops: 1 2 3 4 5 6 3 15 20 17 16 16 ms ms ms ms ms ms 2 14 16 17 16 15 ms ms ms ms ms ms 2 16 16 25 16 16 ms ms ms ms ms ms fec0::1:210:7bff:fee8:120e%1 fec0:0:2::2%1 fec0::3:20d:61ff:fe2a:66b9%1 fec0::3:2e0:b0ff:fe5a:9e8f%1 fec0:0:2::1%1 fec0::1:204:acff:feb8:9142%1

Trace complete. Por medio del comando show en los router podemos verificar: Las interfaces caem#show ipv6 interface Ethernet0 is up, line protocol is up IPv6 is enabled, link-local address is FE80::2E0:B0FF:FE5A:9E8F Global unicast address(es):

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

FEC0::3:2E0:B0FF:FE5A:9E8F, subnet is FEC0:0:0:3::/64 Joined group address(es): FF02::1 FF02::2 FF02::1:FF5A:9E8F MTU is 1500 bytes ICMP error messages limited to one every 100 milliseconds ICMP redirects are enabled ND DAD is enabled, number of DAD attempts: 1 ND reachable time is 30000 milliseconds ND advertised reachable time is 0 milliseconds ND advertised retransmit interval is 0 milliseconds ND router advertisements are sent every 200 seconds ND router advertisements live for 1800 seconds Hosts use stateless autoconfig for addresses. Tunnel0 is up, line protocol is up IPv6 is enabled, link-local address is FE80::41AC:B402 Global unicast address(es): FEC0:0:2::2, subnet is FEC0:0:2::/126 Joined group address(es): FF02::1 FF02::2 FF02::1:FF00:2 FF02::1:FFAC:B402 MTU is 1480 bytes ICMP error messages limited to one every 100 milliseconds ICMP redirects are enabled ND DAD is enabled, number of DAD attempts: 1 ND reachable time is 30000 milliseconds Hosts use stateless autoconfig for addresses.

37

Router#show ipv6 interface Ethernet0 is up, line protocol is up IPv6 is enabled, link-local address is FE80::210:7BFF:FEE8:120E Global unicast address(es): FEC0::1:210:7BFF:FEE8:120E, subnet is FEC0:0:0:1::/64 Joined group address(es): FF02::1 FF02::2 FF02::1:FFE8:120E MTU is 1500 bytes ICMP error messages limited to one every 100 milliseconds ICMP redirects are enabled ND DAD is enabled, number of DAD attempts: 1 ND reachable time is 30000 milliseconds ND advertised reachable time is 0 milliseconds ND advertised retransmit interval is 0 milliseconds ND router advertisements are sent every 200 seconds ND router advertisements live for 1800 seconds Hosts use stateless autoconfig for addresses. Tunnel0 is up, line protocol is up IPv6 is enabled, link-local address is FE80::C86B:B01 Global unicast address(es): FEC0:0:2::1, subnet is FEC0:0:2::/126

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

Joined group address(es): FF02::1 FF02::2 FF02::1:FF00:1 FF02::1:FF6B:B01 MTU is 1480 bytes ICMP error messages limited to one every 100 milliseconds ICMP redirects are enabled ND DAD is enabled, number of DAD attempts: 1 ND reachable time is 30000 milliseconds Hosts use stateless autoconfig for addresses. Tablas de rutas caem#show ipv6 route IPv6 Routing Table - 7 entries Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP U - Per-user Static route I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea L FE80::/10 [0/0] via ::, Null0 S FEC0:0:0:1::/64 [1/0] via ::, Tunnel0 L FEC0::3:2E0:B0FF:FE5A:9E8F/128 [0/0] via ::, Ethernet0 C FEC0:0:0:3::/64 [0/0] via ::, Ethernet0 L FEC0:0:2::2/128 [0/0] via ::, Tunnel0 C FEC0:0:2::/126 [0/0] via ::, Tunnel0 L FF00::/8 [0/0] via ::, Null0 Router#show ipv6 route IPv6 Routing Table - 7 entries Codes: C - Connected, L - Local, S - Static, R - RIP, B - BGP U - Per-user Static route I1 - ISIS L1, I2 - ISIS L2, IA - ISIS interarea O - OSPF intra, OI - OSPF inter, OE1 - OSPF ext 1, OE2 - OSPF ext 2 L FE80::/10 [0/0] via ::, Null0 C FEC0:0:0:1::/64 [0/0] via ::, Ethernet0 L FEC0::1:210:7BFF:FEE8:120E/128 [0/0] via ::, Ethernet0 S FEC0:0:0:3::/64 [1/0] via ::, Tunnel0 C FEC0:0:2::/126 [0/0] via ::, Tunnel0 L FEC0:0:2::1/128 [0/0] via ::, Tunnel0 L FF00::/8 [0/0] via ::, Null0

38

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

39

Protocolos de routing caem#show ipv6 protocols IPv6 Routing Protocol is "connected" IPv6 Routing Protocol is "static" Router#show ipv6 protocols IPv6 Routing Protocol is "connected" IPv6 Routing Protocol is "static" Descubrimiento de vecinos caem#sh ipv6 neighbors IPv6 Address Age Link-layer Addr State Interface FE80::20B:6AFF:FE30:727D 62 000b.6a30.727d STALE Et0 FEC0::3:20D:61FF:FE2A:66B9 1 000d.612a.66b9 STALE Et0 FE80::20D:61FF:FE2A:66B9 1 000d.612a.66b9 STALE Et0 Router#show ipv6 neighbors IPv6 Address Age Link-layer Addr State Interface FE80::204:ACFF:FEB8:9142 2 0004.acb8.9142 STALE Et0 FEC0::1:204:ACFF:FEB8:9142 2 0004.acb8.9142 STALE Et0 FE80::2E0:4CFF:FEB0:4FDE 31 00e0.4cb0.4fde STALE Et0 Por medio del comando debug se puede monitorear diferentes paquetes en IPv6 Router#debug ipv6 packet detail IPv6 unicast packet debugging is on (detailed) Router# 02:13:35: IPV6: source FE80::210:7BFF:FEE8:120E (local) 02:13:35: dest FF02::1 (Ethernet0) 02:13:35: traffic class 224, flow 0x0, len 104+1396, prot 58, hops 255, originating 02:13:35: IPv6: Sending on Ethernet0 02:13:42: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:42: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:42: traffic class 0, flow 0x0, len 136+14, prot 43, hops 1, bad hop count 02:13:42: IPv6: SAS picked source FEC0::1:210:7BFF:FEE8:120E for FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:42: IPV6: source FEC0::1:210:7BFF:FEE8:120E (local) 02:13:42: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:42: traffic class 0, flow 0x0, len 184+0, prot 58, hops 64, originating 02:13:42: IPv6: Sending on Ethernet0 02:13:43: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:43: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:43: traffic class 0, flow 0x0, len 136+14, prot 43, hops 1, bad hop count 02:13:43: IPv6: SAS picked source FEC0::1:210:7BFF:FEE8:120E for FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:43: IPV6: source FEC0::1:210:7BFF:FEE8:120E (local) 02:13:43: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:43: traffic class 0, flow 0x0, len 184+0, prot 58, hops 64, originating 02:13:43: IPv6: Sending on Ethernet0 02:13:44: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:44: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0)

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

02:13:44: traffic class 0, flow 0x0, len 136+14, prot 43, hops 1, bad hop count 02:13:44: IPv6: SAS picked source FEC0::1:210:7BFF:FEE8:120E for FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:44: IPV6: source FEC0::1:210:7BFF:FEE8:120E (local) 02:13:44: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:44: traffic class 0, flow 0x0, len 184+0, prot 58, hops 64, originating 02:13:44: IPv6: Sending on Ethernet0 02:13:45: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:45: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:45: traffic class 0, flow 0x0, len 136+14, prot 43, hops 1, forwarding 02:13:45: IPV6: source FEC0:0:2::2 (Tunnel0) 02:13:45: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:45: traffic class 0, flow 0x0, len 184+20, prot 58, hops 63, forwarding 02:13:46: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:46: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:46: traffic class 0, flow 0x0, len 136+14, prot 43, hops 1, forwarding 02:13:46: IPV6: source FEC0:0:2::2 (Tunnel0) 02:13:46: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:46: traffic class 0, flow 0x0, len 184+20, prot 58, hops 63, forwarding 02:13:47: IPV6: source FE80::204:ACFF:FEB8:9142 (Ethernet0) 02:13:47: dest FE80::210:7BFF:FEE8:120E 02:13:47: traffic class 0, flow 0x0, len 72+14, prot 58, hops 255, forward to ulp 02:13:47: IPV6: source FE80::210:7BFF:FEE8:120E (local) 02:13:47: dest FE80::204:ACFF:FEB8:9142 (Ethernet0) 02:13:47: traffic class 224, flow 0x0, len 64+16, prot 58, hops 255, originating 02:13:47: IPv6: Sending on Ethernet0 02:13:47: IPV6: source FE80::210:7BFF:FEE8:120E (local) 02:13:47: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:47: traffic class 224, flow 0x0, len 72+8, prot 58, hops 255, originating 02:13:47: IPv6: Sending on Ethernet0 02:13:47: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:47: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:47: traffic class 0, flow 0x0, len 136+14, prot 43, hops 1, forwarding 02:13:47: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:47: dest FE80::210:7BFF:FEE8:120E 02:13:47: traffic class 0, flow 0x0, len 72+14, prot 58, hops 255, forward to ulp 02:13:48: IPV6: source FEC0:0:2::2 (Tunnel0) 02:13:48: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:48: traffic class 0, flow 0x0, len 184+20, prot 58, hops 63, forwarding 02:13:48: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:48: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:48: traffic class 0, flow 0x0, len 136+14, prot 43, hops 2, forwarding 02:13:48: IPV6: source FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:48: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:48: traffic class 0, flow 0x0, len 184+20, prot 58, hops 62, forwarding 02:13:49: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:49: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:49: traffic class 0, flow 0x0, len 136+14, prot 43, hops 2, forwarding 02:13:49: IPV6: source FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:49: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:49: traffic class 0, flow 0x0, len 184+20, prot 58, hops 62, forwarding 02:13:50: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:50: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:50: traffic class 0, flow 0x0, len 136+14, prot 43, hops 2, forwarding 02:13:50: IPV6: source FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:50: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:50: traffic class 0, flow 0x0, len 184+20, prot 58, hops 62, forwarding 02:13:51: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:51: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:51: traffic class 0, flow 0x0, len 136+14, prot 43, hops 3, forwarding

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

40

Implementacin prctica utilizando IPv6

02:13:51: IPV6: source FEC0::3:2E0:B0FF:FE5A:9E8F (Tunnel0) 02:13:51: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:51: traffic class 0, flow 0x0, len 184+20, prot 58, hops 63, forwarding 02:13:52: IPV6: source FE80::210:7BFF:FEE8:120E (local) 02:13:52: dest FE80::204:ACFF:FEB8:9142 (Ethernet0) 02:13:52: traffic class 224, flow 0x0, len 72+8, prot 58, hops 255, originating 02:13:52: IPv6: Sending on Ethernet0 02:13:52: IPV6: source FE80::204:ACFF:FEB8:9142 (Ethernet0) 02:13:52: dest FE80::210:7BFF:FEE8:120E 02:13:52: traffic class 0, flow 0x0, len 72+14, prot 58, hops 255, forward to ulp 02:13:52: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:52: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:52: traffic class 0, flow 0x0, len 136+14, prot 43, hops 3, forwarding 02:13:52: IPV6: source FEC0::3:2E0:B0FF:FE5A:9E8F (Tunnel0) 02:13:52: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:52: traffic class 0, flow 0x0, len 184+20, prot 58, hops 63, forwarding 02:13:53: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:53: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:53: traffic class 0, flow 0x0, len 136+14, prot 43, hops 3, forwarding 02:13:53: IPV6: source FEC0::3:2E0:B0FF:FE5A:9E8F (Tunnel0) 02:13:53: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:53: traffic class 0, flow 0x0, len 184+20, prot 58, hops 63, forwarding 02:13:55: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:55: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:55: traffic class 0, flow 0x0, len 136+14, prot 43, hops 4, forwarding 02:13:55: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Tunnel0) 02:13:55: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:55: traffic class 0, flow 0x0, len 136+20, prot 43, hops 1, bad hop count 02:13:55: IPv6: SAS picked source FEC0:0:2::1 for FEC0::1:204:ACFF:FEB8:9142 (Tunnel0) 02:13:55: IPV6: source FEC0:0:2::1 (local) 02:13:55: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:55: traffic class 0, flow 0x0, len 184+451, prot 58, hops 64, originating 02:13:55: IPv6: Sending on Ethernet0 02:13:56: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:56: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:56: traffic class 0, flow 0x0, len 136+14, prot 43, hops 4, forwarding 02:13:56: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Tunnel0) 02:13:56: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:56: traffic class 0, flow 0x0, len 136+20, prot 43, hops 1, bad hop count 02:13:56: IPv6: SAS picked source FEC0:0:2::1 for FEC0::1:204:ACFF:FEB8:9142 (Tunnel0) 02:13:56: IPV6: source FEC0:0:2::1 (local) 02:13:56: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:56: traffic class 0, flow 0x0, len 184+0, prot 58, hops 64, originating 02:13:56: IPv6: Sending on Ethernet0 02:13:57: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:57: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:57: traffic class 0, flow 0x0, len 136+14, prot 43, hops 4, forwarding 02:13:57: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Tunnel0) 02:13:57: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:57: traffic class 0, flow 0x0, len 136+20, prot 43, hops 1, bad hop count 02:13:57: IPv6: SAS picked source FEC0:0:2::1 for FEC0::1:204:ACFF:FEB8:9142 (Tunnel0) 02:13:57: IPV6: source FEC0:0:2::1 (local) 02:13:57: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:57: traffic class 0, flow 0x0, len 184+0, prot 58, hops 64, originating 02:13:57: IPv6: Sending on Ethernet0 02:13:58: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:58: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:58: traffic class 0, flow 0x0, len 136+14, prot 43, hops 5, forwarding 02:13:58: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Tunnel0) 02:13:58: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0)

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

41

Implementacin prctica utilizando IPv6

02:13:58: traffic class 0, flow 0x0, len 136+20, prot 43, hops 1, forwarding 02:13:59: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:59: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:13:59: traffic class 0, flow 0x0, len 136+14, prot 43, hops 5, forwarding 02:13:59: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Tunnel0) 02:13:59: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:13:59: traffic class 0, flow 0x0, len 136+20, prot 43, hops 1, forwarding 02:14:00: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:14:00: dest FEC0::3:20D:61FF:FE2A:66B9 (Tunnel0) 02:14:00: traffic class 0, flow 0x0, len 136+14, prot 43, hops 5, forwarding 02:14:00: IPV6: source FEC0::1:204:ACFF:FEB8:9142 (Tunnel0) 02:14:00: dest FEC0::1:204:ACFF:FEB8:9142 (Ethernet0) 02:14:00: traffic class 0, flow 0x0, len 136+20, prot 43, hops 1, forwarding caem#debug ipv6 icmp ICMP packet debugging is on caem# 02:34:13: ICMPv6: Received ICMPv6 packet from FE80::2D0:9FF:FE99:EE5F, type 135 02:34:13: ICMPv6: Received ICMPv6 packet from FEC0::3:2D0:9FF:FE99:EE5F, type 136 02:34:18: ICMPv6: Received ICMPv6 packet from FE80::2D0:9FF:FE99:EE5F, type 136 caem# caem# caem#debug ipv6 nd ICMP Neighbor Discovery events debugging is on caem# 02:35:50: ICMPv6-ND: REACH -> STALE: FEC0::3:20D:61FF:FE2A:66B9 02:35:53: ICMPv6-ND: STALE -> DELAY: FEC0::3:20D:61FF:FE2A:66B9 02:35:58: ICMPv6: Received ICMPv6 packet from FE80::20D:61FF:FE2A:66B9, type 135 02:35:58: ICMPv6-ND: Received NS for FE80::2E0:B0FF:FE5A:9E8F on Ethernet0 from FE80::20D:61FF:FE2A:66B9 02:35:58: ICMPv6-ND: Sending NA for FE80::2E0:B0FF:FE5A:9E8F on Ethernet0 02:35:58: ICMPv6-ND: STALE -> DELAY: FE80::20D:61FF:FE2A:66B9 02:35:58: ICMPv6-ND: DELAY -> PROBE: FEC0::3:20D:61FF:FE2A:66B9 02:35:58: ICMPv6-ND: Sending NS for FEC0::3:20D:61FF:FE2A:66B9 on Ethernet0 02:35:58: ICMPv6: Received ICMPv6 packet from FEC0::3:20D:61FF:FE2A:66B9, type 136 02:35:58: ICMPv6-ND: Received NA for FEC0::3:20D:61FF:FE2A:66B9 on Ethernet0 from FEC0::3:20D:61FF:FE2A:66B9 02:35:58: ICMPv6-ND: PROBE -> REACH: FEC0::3:20D:61FF:FE2A:66B9 caem# 02:36:03: ICMPv6-ND: DELAY -> PROBE: FE80::20D:61FF:FE2A:66B9 02:36:03: ICMPv6-ND: Sending NS for FE80::20D:61FF:FE2A:66B9 on Ethernet0 02:36:03: ICMPv6: Received ICMPv6 packet from FE80::20D:61FF:FE2A:66B9, type 136 02:36:03: ICMPv6-ND: Received NA for FE80::20D:61FF:FE2A:66B9 on Ethernet0 from FE80::20D:61FF:FE2A:66B9 02:36:03: ICMPv6-ND: PROBE -> REACH: FE80::20D:61FF:FE2A:66B9 caem# 02:36:28: ICMPv6-ND: REACH -> STALE: FEC0::3:20D:61FF:FE2A:66B9 02:36:32: ICMPv6-ND: STALE -> DELAY: FEC0::3:20D:61FF:FE2A:66B9 02:36:33: ICMPv6-ND: REACH -> STALE: FE80::20D:61FF:FE2A:66B9 02:36:37: ICMPv6-ND: DELAY -> PROBE: FEC0::3:20D:61FF:FE2A:66B9 02:36:37: ICMPv6-ND: Sending NS for FEC0::3:20D:61FF:FE2A:66B9 on Ethernet0 02:36:37: ICMPv6: Received ICMPv6 packet from FEC0::3:20D:61FF:FE2A:66B9, type 136 02:36:37: ICMPv6-ND: Received NA for FEC0::3:20D:61FF:FE2A:66B9 on Ethernet0 from FEC0::3:20D:61FF:FE2A:66B9 02:36:37: ICMPv6-ND: PROBE -> REACH: FEC0::3:20D:61FF:FE2A:66B9 02:37:07: ICMPv6-ND: REACH -> STALE: FEC0::3:20D:61FF:FE2A:66B9 02:37:11: ICMPv6-ND: Sending RA to FF02::1 on Ethernet0 02:37:11: ICMPv6-ND: MTU = 1500 02:37:11: ICMPv6-ND: prefix = FEC0:0:0:3::/64 onlink autoconfig

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

42

Implementacin prctica utilizando IPv6

02:37:11: ICMPv6-ND: 2592000/604800 (valid/preferred) 02:46:37: ICMPv6-ND: STALE -> DELAY: FEC0::3:20D:61FF:FE2A:66B9 02:46:42: ICMPv6-ND: DELAY -> PROBE: FEC0::3:20D:61FF:FE2A:66B9 02:46:42: ICMPv6-ND: Sending NS for FEC0::3:20D:61FF:FE2A:66B9 on Ethernet0 02:46:42: ICMPv6: Received ICMPv6 packet from FEC0::3:20D:61FF:FE2A:66B9, type 136 02:46:42: ICMPv6-ND: Received NA for FEC0::3:20D:61FF:FE2A:66B9 on Ethernet0 from FEC0::3:20D:61FF:FE2A:66B9 02:46:42: ICMPv6-ND: PROBE -> REACH: FEC0::3:20D:61FF:FE2A:66B9 02:47:12: ICMPv6-ND: REACH -> STALE: FEC0::3:20D:61FF:FE2A:66B9 02:48:51: ICMPv6-ND: Sending RA to FF02::1 on Ethernet0 02:48:51: ICMPv6-ND: MTU = 1500 02:48:51: ICMPv6-ND: prefix = FEC0:0:0:3::/64 onlink autoconfig 02:48:51: ICMPv6-ND: 2592000/604800 (valid/preferred) 02:49:18: ICMPv6: Received ICMPv6 packet from FE80::2D0:9FF:FE99:EE5F, type 133 02:49:18: ICMPv6-ND: Received RS on Ethernet0 from FE80::2D0:9FF:FE99:EE5F 02:49:18: ICMPv6-ND: Sending RA to FF02::1 on Ethernet0 02:49:18: ICMPv6-ND: MTU = 1500 02:49:18: ICMPv6-ND: prefix = FEC0:0:0:3::/64 onlink autoconfig 02:49:18: ICMPv6-ND: 2592000/604800 (valid/preferred) caem#

43

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

44

5.2.- Configuracin de Tunneling GRE

Este tipo de tnel es similar al configurado manualmente, con la diferencia de que se usa el modo GRE propietario de CISCO, diseado para proveer los servicios necesarios para implementar cualquier esquema de encapsulacin punto a punto. Para realizar la configuracin de este tipo de tnel se siguen los mismos pasos del mecanismo anterior pero se cambia el modo del tnel, es decir, en lugar de utilizar el modo ipv6ip se usa el modo gre ip. interface Tunnel0 no ip address ipv6 address FEC0:0:2::2/126 tunnel source Serial0 tunnel destination 200.107.11.1 tunnel mode gre ip

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

45

5.3.- Configuracin de Tunneling Automtico compatible con IPv4

En este tipo de tneles los puntos extremos son determinados automticamente por la direccin IPv4 en los 32 bits de menor orden de la direccin IPv6 compatible con IPv4. Esta ultima es una direccin especial IPv6 que tiene el valor 0:0:0:0:0:0 en los 96 bits de mayor orden, y la direccin IPv4 en los 32 bits de menor orden. En esta configuracin de los tneles automticos solo es necesario especificar el origen del tnel y no el destino ya que aprovechamos para implementar protocolos de routing dinmicos como BGP y RIP que permiten aprender automticamente las tablas de direccionamiento o routing. La configuracin de la interfase Tunnel0 vara de lo explicado anteriormente en los siguientes aspectos: No se pone el destino del tnel En lugar de definir una direccin para el tnel se utiliza RIP Se cambia el modo del tnel a ipv6ip auto-tunnel Adems se configura los protocolos RIP y BGP que servirn para que el router aprenda las rutas necesarias a fin de llegar al otro extremo de la red. En el protocolo BGP de cada router se especifica la direccin del vecino.

router bgp 10100

Nmero autnomo (ASN) que identifica la configuracin de BGP en este caso seleccionamos al azar cualquier nmero que para aplicaciones sobre redes pblicas debe ser un nmero registrado

no synchronization no bgp default ipv4-unicast bgp log-neighbor-changes neighbor ::65.172.180.2 remote-as 22120

Direccin IPv4 remota y nmero autnomo remoto

no auto-summary ! address-family ipv6 Identifica el modo para IPv6 neighbor ::65.172.180.2 activate Activa parmetros IPv6 remotos neighbor ::65.172.180.2 next-hop-self bgp redistribute-internal network FEC0:0:0:1::/64 Distribuye la red local exit-address-family ! address-family ipv4 Identifica el modo para IPv4 no auto-summary no synchronization exit-address-family

A continuacin se muestra en su totalidad la configuracin de cada uno de los routers:

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6

ROUTER Router#sh run Building configuration... Current configuration : 1444 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption service udp-small-servers service tcp-small-servers ! hostname Router ! logging queue-limit 100 enable password cisco ! ip subnet-zero ! ipv6 unicast-routing frame-relay switching ! ! ! interface Tunnel0 no ip address no ip redirects ipv6 enable ipv6 rip espe enable tunnel source Serial0 tunnel mode ipv6ip auto-tunnel ! interface Ethernet0 ip address 10.10.0.53 255.255.255.240 no ip route-cache no ip mroute-cache ipv6 address FEC0::1:210:7BFF:FEE8:120E/64 ipv6 enable ! interface Serial0 description tunel por ipv4 ip address 200.107.11.1 255.255.255.252 encapsulation ppp no ip route-cache no ip mroute-cache clockrate 800000 no fair-queue ! router bgp 10100 no synchronization no bgp default ipv4-unicast bgp log-neighbor-changes neighbor ::65.172.180.2 remote-as 22120 no auto-summary ! address-family ipv6 neighbor ::65.172.180.2 activate neighbor ::65.172.180.2 next-hop-self bgp redistribute-internal network FEC0:0:0:1::/64 exit-address-family ! address-family ipv4 no auto-summary no synchronization exit-address-family !

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

46

Implementacin prctica utilizando IPv6

no ip http server ip classless ip route 0.0.0.0 0.0.0.0 200.107.11.2 ! ! ipv6 router rip espe redistribute bgp 10100 ! ! line con 0 line 1 16 no flush-at-activation transport input all line aux 0 transport input all no synchronization no bgp default ipv4-unicast bgp log-neighbor-changes neighbor ::65.172.180.2 remote-as 22120 no auto-summary ! address-family ipv6 neighbor ::65.172.180.2 activate neighbor ::65.172.180.2 next-hop-self bgp redistribute-internal network FEC0:0:0:1::/64 exit-address-family ! address-family ipv4 no auto-summary no synchronization exit-address-family ! no ip http server ip classless ip route 0.0.0.0 0.0.0.0 200.107.11.2 ! ! ipv6 router rip espe redistribute bgp 10100 ! ! line con 0 line 1 16 no flush-at-activation transport input all line aux 0 transport input all line vty 0 4 password cisco login ! end CAEM caem#sh run Building configuration... Current ! version service service service service configuration : 2403 bytes 12.2 timestamps debug uptime timestamps log uptime password-encryption udp-small-servers

47

Este documento puede ser distribuido libre y gratuitamente bajo cualquier soporte. Queda prohibida su venta. Si el mismo ha sido de utilidad dentro de cualquier proyecto o como fuente de consulta solicitamos informarnos del mismo a: ipv6@netxpertsconsulting.com.

Implementacin prctica utilizando IPv6