Académique Documents

Professionnel Documents

Culture Documents

Exa 2traducido

Transféré par

sadayrubCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Exa 2traducido

Transféré par

sadayrubDroits d'auteur :

Formats disponibles

Paso 1: Configure los Interruptores para acceso remoto.

Crear, habilitar y VLAN43 de direcciones como la interfaz de gestin en los tres switches. Utilice los valores que se encuentran en la tabla de direccionamiento. Paso 2: Configurar los enlaces troncales.Nota: Packet Tracer ahora es compatible con el uso del argumento de rango para el interfaz de comandos. Para las interfaces FastEthernet 0/19 a travs de FastEthernet 0/24 en los tres switches:Configurar los enlaces troncales esttica. Asignar la VLAN 43 como la VLAN nativa. Paso 3: configurar VTP y las VLAN.una. Configurar SW_DS1 como servidor VTP VTP y los parmetros siguientes: SW_DS1 es el servidor VTP. Nombre de dominio VTP: CCNA VTP contrasea: ciscob. Crear y nombrar las siguientes VLAN en SW_DS1. VLAN 10: Estudiantes VLAN 20: Facultad VLAN 43: Gestin de VLAN 67: wi-fic. Configurar SW_AC2 y SW_AC3 como clientes VTP para participar en el dominio VTP CCNA.d. Compruebe que VTP es operativo.Paso 4: Configuracin de una interfaz para el Acceso a la VLANVLAN asignaciones de puerto en cada conmutador son las siguientes:DispositivoPuertosAsignacinSW_AC2, SW_AC3Fa0 / 1 0/1010SW_AC2, SW_AC3Fa0/11 - 0/1720SW_AC3Fa0/1867una. Configuracin de puertos de acceso en los switches de capa de acceso. Configurar las interfaces adecuadas SW_AC2 y SW_AC3 para el modo de acceso. Asignacin de VLAN de acuerdo con la tabla de puertos tareas.b. Verificar los enlaces troncales y asignaciones de VLAN.Paso 5: Configuracin de Spanning Tree.una. Modificar las elecciones puente raz STP. Uso de una de las prioridades de 4096, establece SW_DS1 como el puente raz para todas las VLAN. Uso de una de las prioridades de 8192, establece SW_AC2 por lo que se convertir en la raz de todas las VLAN si SW_DS1 falla.b. Verifique que la eleccin del rbol de expansin.Paso 6: Configuracin de enrutamiento entre VLAN.Utilice la informacin de la Tabla de direccionamiento para configurar Router1 de enrutamiento entre las VLAN. Asegrese de designar a la VLAN nativa.Verifique el enrutamiento entre VLAN. Paso 7: Configurar la seguridad del puerto.Nota: Las mejores prcticas requieren de la proteccin portuaria en todos los puertos de acceso. Sin embargo, para este ejercicio la prctica slo se va a configurar un puerto con seguridad.una. Configurar SW_AC3 con el puerto de la seguridad en la FastEthernet 0/2. Habilitar la seguridad del puerto. No ms de dos direcciones MAC se permiten en la FastEthernet 0/2 para el puerto SW_AC3. Una vez aprendido, las direcciones MAC se agrega automticamente a la configuracin en ejecucin. Si esta poltica se viola, el puerto debe desconectarse automticamente.b. Verifique que la seguridad del puerto se lleva a cabo. Paso 8: Configuracin de la LAN inalmbrica.Consulte la tabla de direccionamiento para configurar la red LAN inalmbrica.una. Configurar WRS. Utilizar el direccionamiento esttico en la interfaz de Internet. Establecer la IP del router y la mscara de subred. Utilice la configuracin del servidor DHCP para configurar el router para proporcionar mquinas inalmbricas con una direccin IP. La direccin IP de inicio en la subred LAN inalmbrica es 172.16.100.10. El nmero mximo de usuarios es de 25.b. Configurar la seguridad

inalmbrica. Ajuste el SSID para WRS_LAN. Habilitar la seguridad WEP y usar 12345abcde como clave1.c. Utilice cisco123 como la contrasea de administracin remota.d. Configurar PC4 para acceder a la red inalmbrica que es proporcionada por el ERT. PC4 utiliza DHCP para obtener informacin de direccionamiento.Nota: No ser posible que los dispositivos para hacer ping desde PC4 PC4 est detrs del firewall NAT WRS. Paso 9: Verificar la conectividad.Aunque no se anot, las siguientes pruebas de conectividad debe tener xito.SW_DS1 puede hacer ping a Router1.SW_AC2 puede hacer ping a Router1.SW_AC3 puede hacer ping a Router1.PC1 puede hacer ping a la PC2.PC2 PC3 puede hacer ping.PC4 puede hacer ping a la PC1.

Step 1: Configure the Switches for Remote Access.

Create, enable, and address VLAN43 as the management interface on all three switches. Use the values found in the addressing table.

Step 2: Configure Trunking.

Note: Packet Tracer now supports the use of the range argument for the interface command.

For interfaces FastEthernet 0/19 through FastEthernet 0/24 on all three switches:

Configure static trunking. Assign VLAN 43 as the native VLAN. Step 3: Configure VTP and VLANs.

a.

Configure SW_DS1 as VTP server and the following VTP parameters:

SW_DS1 is the VTP server.

VTP domain name: CCNA

VTP password: cisco

b. Create and name the following VLANs on SW_DS1.

VLAN 10: Student

VLAN 20: Faculty

VLAN 43: Management

VLAN 67: Wireless

c.

Configure SW_AC2 and SW_AC3 as VTP clients to participate in the CCNA VTP domain.

d. Verify that VTP is operational.

Step 4: Configure Interfaces for VLAN Access

VLAN port assignments on each switch are as follows:

Device Ports Assignment SW_AC2, SW_AC3

Fa0/1 0/10 10 SW_AC2, SW_AC3 Fa0/11 0/17 20 SW_AC3 Fa0/18 67 a. Configure access ports on access layer switches.

Configure the appropriate interfaces on SW_AC2 and SW_AC3 for access mode.

Assign VLANs according to the port assignments table.

b. Verify trunking and VLAN assignments.

Step 5: Configure Spanning Tree.

a.

Modify STP root bridge elections.

Using a priority of 4096, set SW_DS1 as the root bridge for all VLANs.

Using a priority of 8192, set SW_AC2 so that it will become the root for all VLANs if SW_DS1 fails.

b. Verify the spanning tree election.

Step 6: Configure Inter-VLAN Routing.

Use the information in the Addressing Table to configure Router1 for inter-VLAN routing. Be sure to designate the native VLAN. Verify inter-VLAN routing. Step 7: Configure Port Security.

Note: Best practice requires port security on all access ports. However, for this practice exercise you will only configure one port with security.

a.

Configure SW_AC3 with port security on FastEthernet 0/2.

Enable port security.

No more than two MAC addresses are allowed on the FastEthernet 0/2 port for SW_AC3.

Once learned, MAC addresses should be automatically added to the running configuration.

If this policy is violated, the port should be automatically disabled.

b. Verify that port security is implemented.

Step 8: Configure the Wireless LAN.

Refer to the Addressing Table to configure the wireless LAN.

a.

Configure WRS.

Use static addressing on the Internet interface.

Set the router IP and subnet mask.

Use the DHCP Server Settings to configure the router to provide wireless hosts with an IP address.

The starting IP address in the wireless LAN subnet is 172.16.100.10.

The maximum number of users is 25.

b. Configure wireless security.

Set the SSID to WRS_LAN.

Enable WEP security and use 12345ABCDE as key1.

c.

Use cisco123 as the remote management password.

d. Configure PC4 to access the wireless network that is provided by WRS. PC4 uses DHCP to obtain addressing information.

Note: It will not be possible for devices to ping PC4 since PC4 is behind the WRS NAT firewall.

Step 9: Verify Connectivity.

Although these are not scored, the following connectivity tests should be successful.

SW_DS1 can ping Router1.

SW_AC2 can ping Router1. SW_AC3 can ping Router1. PC1 can ping PC2. PC2 can ping PC3. PC4 can ping PC1.

Vous aimerez peut-être aussi

- Proyecto Modular Control Estadístico de CalidadDocument8 pagesProyecto Modular Control Estadístico de CalidadSergio Parada0% (1)

- Ergonometria para Musicos PDFDocument4 pagesErgonometria para Musicos PDFArq Yahaira Chavez NajarroPas encore d'évaluation

- Control de Calidad Total La Modalidad JaponesaDocument33 pagesControl de Calidad Total La Modalidad JaponesaEstefany Castro S50% (2)

- Catálogo Cubigel EspañolDocument31 pagesCatálogo Cubigel EspañolEduardo Ramirez100% (3)

- Analisis EstructuralDocument16 pagesAnalisis EstructuralKatheryn AtanacioPas encore d'évaluation

- CABEZALDocument3 pagesCABEZALJulian McCloud PhdPas encore d'évaluation

- Análisis de Viabilidad Del Establecimiento de Un HUB Logístico de Amazon enDocument156 pagesAnálisis de Viabilidad Del Establecimiento de Un HUB Logístico de Amazon enDiego SemerariPas encore d'évaluation

- Poesía Enrique LoynazDocument19 pagesPoesía Enrique LoynazS.m. Malvado DylanPas encore d'évaluation

- Mariana Reales Trabajo en AlturasDocument26 pagesMariana Reales Trabajo en AlturasErick CampoPas encore d'évaluation

- Comunidad Local y Municipio-Edgardo ValenzuelaDocument38 pagesComunidad Local y Municipio-Edgardo ValenzuelaJIDecimoPas encore d'évaluation

- Epistemologia IIDocument4 pagesEpistemologia IIDAVID RICO RAMIREZPas encore d'évaluation

- AKFXDocument23 pagesAKFXFacundo ReynosoPas encore d'évaluation

- 11 Esferas de Tu Perfil HologenéticoDocument3 pages11 Esferas de Tu Perfil HologenéticoVictoria Malvar100% (15)

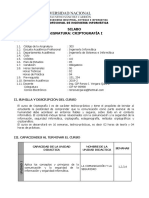

- Silabo Asignatura: Criptografía IDocument5 pagesSilabo Asignatura: Criptografía IKatiuska OyolaPas encore d'évaluation

- Romanticismo y RealismoDocument2 pagesRomanticismo y RealismoRosa BuendiaPas encore d'évaluation

- Formato de Alta ProveedorDocument8 pagesFormato de Alta Proveedordocky14Pas encore d'évaluation

- PRO-25 Procedimiento Elaboración y Rechazo de Informes v0Document13 pagesPRO-25 Procedimiento Elaboración y Rechazo de Informes v0resp 4922Pas encore d'évaluation

- Tarea 2 de Ser Humano y Su DesarrolloDocument16 pagesTarea 2 de Ser Humano y Su DesarrolloDANIEL BATALLA RODRIGUEZPas encore d'évaluation

- Modelo de Salud Pública en VenezuelaDocument7 pagesModelo de Salud Pública en VenezuelaYulymary PerdomoPas encore d'évaluation

- Termodinamica IntroducciónDocument9 pagesTermodinamica IntroducciónrolyPas encore d'évaluation

- Concepto Ministerio - Pautas Reubicacion LaboralDocument4 pagesConcepto Ministerio - Pautas Reubicacion LaboralAlfonso BarrantesPas encore d'évaluation

- Informe BiomasaDocument20 pagesInforme BiomasaYuli Ql100% (1)

- Estadística para QuímicosDocument228 pagesEstadística para QuímicosEVELINTCH0% (1)

- Cuadro SinópticoDocument15 pagesCuadro SinópticoZoila CuáPas encore d'évaluation

- Manual de Descripcion de Puestos y Funciones para Jefaturas Del IHSSDocument339 pagesManual de Descripcion de Puestos y Funciones para Jefaturas Del IHSSManuel Mejia100% (1)

- Precios Electricaribe Venta 2016Document3 pagesPrecios Electricaribe Venta 2016Alberto Murillo PadillaPas encore d'évaluation

- La Tradicion RenovadoraDocument5 pagesLa Tradicion RenovadoraFABIOLA CISNEROS LOPEZPas encore d'évaluation

- Pruebas de Chi-Cuadrado y Sus AplicacionesDocument4 pagesPruebas de Chi-Cuadrado y Sus AplicacionesChristianPLAY100% (1)

- Entrega Semana 7 Derecho LaboralDocument5 pagesEntrega Semana 7 Derecho LaboralAndreaPas encore d'évaluation

- Etanol en El MundoDocument54 pagesEtanol en El MundoFrancisco AsensioPas encore d'évaluation