Académique Documents

Professionnel Documents

Culture Documents

Introducción A La Seguridad Informática-Tema 2-Libro Electrónico

Transféré par

Pablo TiscorniaDescription originale:

Titre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Introducción A La Seguridad Informática-Tema 2-Libro Electrónico

Transféré par

Pablo TiscorniaDroits d'auteur :

Formats disponibles

Seguridad Informtica y Criptografa

Material Docente de

Libre Distribucin

Ultima actualizacin: 02/03/04

Archivo con 54 diapositivas

Jorge Rami Aguirre

Universidad Politcnica de Madrid

Curso de Seguridad Informtica y Criptografa JRA

v 3.2

Tema 2

Introduccin a la Seguridad Informtica

Este archivo forma parte de un curso sobre Seguridad Informtica y Criptografa. Se autoriza la

reproduccin en computador e impresin en papel slo con fines docentes o personales, respetando

en todo caso los crditos del autor. Queda prohibida su venta, excepto a travs del Departamento de

Publicaciones de la Escuela Universitaria de Informtica, Universidad Politcnica de Madrid, Espaa.

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 42

No podemos aceptar esa

afirmacin cmica que

dice que el computador

ms seguro ...

... es aquel que est

apagado y, por tanto,

desconectado de la red

Conectado o desconectado?

A pesar de todas las

amenazas del entorno

que, como veremos,

sern muchas y variadas

Tendremos que aplicar

polticas, metodologas y

tcnicas de proteccin

de la informacin

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 43

Amenazas

Hay conciencia de las debilidades?

La seguridad informtica

se convierte en un nuevo

motivo de preocupacin

A finales del siglo XX las empresas, organismos y particulares

comienzan a tener verdadera conciencia de su importancia

Las habr tanto

internas como externas

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 44

A partir de los aos 80 el uso del ordenador

personal comienza a ser comn. Asoma ya la

preocupacin por la integridad de los datos.

En la dcada de los aos 90 proliferan los ataques

a sistemas informticos, aparecen los virus y se

toma conciencia del peligro que nos acecha como

usuarios de PCs y equipos conectados a Internet.

Las amenazas se generalizan a finales de los 90.

En los 00s los acontecimientos fuerzan a que se

tome en serio la seguridad informtica.

Acontecimientos en dos ltimas dcadas

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 45

Principalmente por el uso de Internet, el tema de la

proteccin de la informacin se transforma en una

necesidad y con ello se populariza la terminologa

tcnica asociada a la criptologa:

Cifrado, descifrado, criptoanlisis, firma digital.

Autoridades de Certificacin, comercio electrnico.

Ya no slo se transmiten estas enseanzas en las

universidades. El usuario final desea saber, por

ejemplo, qu significa firmar un e-mail.

Productos futuros: Seguridad aadida

Qu hay de nuevo en los 00s?

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 46

Criptografa:

Rama inicial de las Matemticas y en la actualidad de la

Informtica y la Telemtica, que hace uso de mtodos y

tcnicas con el objeto principal de cifrar y/o proteger un

mensaje o archivo por medio de un algoritmo, usando una o

ms claves. Esto da lugar a diferentes tipos de sistemas de

cifra que permiten asegurar estos cuatro aspectos de la

seguridad informtica: la confidencialidad, la integridad, la

disponibilidad y el no repudio de emisor y receptor.

La criptografa es ms o menos esto

He aqu una definicin menos afortunada

de criptografa que podemos encontrar en

el diccionario de la Real Academia Espaola

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 47

Criptografa:

Arte de escribir mensajes con una

clave secreta o de modo enigmtico

Una definicin menos afortunada...

Desde el punto de vista de la ingeniera y la informtica,

es difcil encontrar una definicin menos apropiada

Hoy ya no es un arte sino una ciencia.

No slo se protegen mensajes que se escriben, sino

archivos y documentos que se generan.

Muchos sistemas usan dos claves: secreta y pblica.

No hay nada de enigmtico en una cadena de bits.

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 48

Cifra o cifrado:

Tcnica que, en general, protege o autentica a un documento o

usuario al aplicar un algoritmo criptogrfico. Sin conocer una clave

especfica o secreto, no ser posible descifrarlo o recuperarlo.

En algunos pases por influencia del ingls se usar la palabra

encriptar. Si bien esta palabra todava no existe, bien podra ser el

acto de meter a alguien dentro de una cripta, ... creo que es

algo bastante distinto a lo que deseamos expresar.

Encontraremos muchas situaciones parecidas a sta. Por ejemplo,

podemos ver en algunos documentos las palabras autentificacin,

securizar y otras parecidas que, a la fecha, no estn recogidas en el

diccionario de la Real Academia Espaola. Peor an, no podemos

encontrar en ese diccionario palabras tan comunes como factorizar,

primalidad, criptlogo, criptgrafo, criptoanlisis, etc.

El trmino apropiado es cifrar

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 49

Criptologa: ciencia que estudia e investiga todo aquello

relacionado con la criptografa: incluye cifra y criptoanlisis.

Criptgrafo: mquina o artilugio para cifrar.

Criptlogo: persona que trabaja de forma legtima para

proteger la informacin creando algoritmos criptogrficos.

Criptoanalista: persona cuya funcin es romper algoritmos de

cifra en busca de debilidades, la clave o del texto en claro.

Texto en claro: documento original. Se denotar como M.

Criptograma: documento/texto cifrado. Se denotar como C.

Claves: datos (llaves) privados/pblicos que permitirn cifrar.

Algunas definiciones previas

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 50

El delito informtico parece ser un buen negocio:

Objeto Pequeo: la informacin est almacenada en

contenedores pequeos: no es necesario un camin para

robar un banco, llevarse las joyas, el dinero, etc.

Contacto Fsico: no existe contacto fsico en la mayora

de los casos. Se asegura el anonimato y la integridad

fsica del propio delincuente.

Alto Valor: el objeto codiciado tiene un alto valor. El

contenido (los datos) puede valer mucho ms que el

soporte que los almacena: computador, disquete, etc.

La solucin: uso de tcnicas criptogrficas.

Es el delito informtico atractivo?

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 51

El estudio de la seguridad informtica podemos

plantearlo desde dos enfoques:

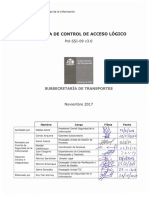

Seguridad Fsica: proteccin del sistema ante las

amenazas fsicas, planes de contingencia, control de

acceso fsico, polticas de seguridad, normativas, etc.

Este tema ser tratado brevemente en el captulo 3.

Seguridad Lgica: proteccin de la informacin en su

propio medio mediante el enmascaramiento de la

misma usando tcnicas de criptografa. Este enfoque

propio de las Aplicaciones Criptogrficas es el que ser

tratado a lo largo de todo el curso.

No obstante, tenga en cuenta que esta clasificacin en la

prctica no es tan rigurosa.

Seguridad Fsica v/s Seguridad Lgica

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 52

Veremos a continuacin los tres

principios bsicos de la seguridad

informtica: el del acceso ms fcil,

el de la caducidad del secreto, y el de

la eficiencia de las medidas tomadas.

Principios de la seguridad informtica

Tras los acontecimientos del 11 de

septiembre de 2001, que de alguna

forma ha hecho a la gente pensar en

las debilidades de los sistemas, vale

la pena tenerlos muy en cuenta.

Deberamos

aprender la

leccin

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 53

El intruso al sistema utilizar cualquier artilugio

que haga ms fcil su acceso y posterior ataque.

Existir una diversidad de frentes desde los que

puede producirse un ataque. Esto dificulta el

anlisis de riesgos porque el delincuente aplica la

filosofa de ataque hacia el punto ms dbil.

PREGUNTA:

Cules son los puntos dbiles

de un sistema informtico?

1

er

principio de la seguridad informtica

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 54

Los datos confidenciales deben protegerse slo

hasta ese secreto pierda su valor.

Se habla, por tanto, de la caducidad del sistema de

proteccin: tiempo en el que debe mantenerse la

confidencialidad o secreto del dato.

Esto nos llevar a la fortaleza del sistema de cifra.

PREGUNTA:

Cunto tiempo deber

protegerse un dato?

2 principio de la seguridad informtica

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 55

Las medidas de control se implementan para ser

utilizadas de forma efectiva. Deben ser eficientes,

fciles de usar y apropiadas al medio.

Que funcionen en el momento oportuno.

Que lo hagan optimizando los recursos del sistema.

Que pasen desapercibidas para el usuario.

Y lo ms importante: ningn sistema de

control resulta efectivo hasta que es

utilizado al surgir la necesidad de

aplicarlo. Este es uno de los grandes

problemas de la Seguridad Informtica.

3

er

principio de la seguridad informtica

Medidas de control

S.I.

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 56

Los tres primeros puntos conforman el llamado Tringulo de

Debilidades del Sistema:

Hardware: pueden producirse errores intermitentes, conexiones

suelta, desconexin de tarjetas, etc.

Software: puede producirse la sustraccin de programas, ejecucin

errnea, modificacin, defectos en llamadas al sistema, etc.

Datos: puede producirse la alteracin de contenidos, introduccin

de datos falsos, manipulacin fraudulenta de datos, etc.

HARDWARE - SOFTWARE - DATOS

MEMORIA - USUARIOS

Debilidades del sistema informtico (1)

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 57

Memoria: puede producirse la introduccin de un virus, mal uso de

la gestin de memoria, bloqueo del sistema, etc.

Usuarios: puede producirse la suplantacin de identidad, el acceso

no autorizado, visualizacin de datos confidenciales, etc.

Es muy difcil disear un plan que contemple minimizar de

forma eficiente todos estos aspectos negativos.

Debido al Principio de Acceso ms Fcil, no se deber

descuidar ninguno de los cinco elementos susceptibles de

ataque del sistema informtico.

Debilidades del sistema informtico (2)

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 58

Las amenazas afectan

principalmente al

Hardware, al Software

y a los Datos. stas se

deben a fenmenos de:

Interrupcin

Interceptacin

Modificacin

Generacin

Interrupcin Interceptacin

Flujo Normal

Modificacin Generacin

Amenazas del sistema

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 59

Se daa, pierde o deja de funcionar un punto del

sistema.

Su deteccin es inmediata.

Ejemplos: Destruccin del hardware.

Borrado de programas, datos.

Fallos en el sistema operativo.

Interrupcin

Intruso

Amenazas de interrupcin

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 60

Acceso a la informacin por parte de personas no

autorizadas. Uso de privilegios no adquiridos.

Su deteccin es difcil, a veces no deja huellas.

Ejemplos: Copias ilcitas de programas.

Escucha en lnea de datos.

Interceptacin

Intruso

Amenazas de interceptacin

Si protegemos una clave en el extremo emisor, qu buscamos, la

confidencialidad o la integridad?

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 61

Acceso no autorizado que cambia el entorno para

su beneficio.

Su deteccin es difcil segn las circunstancias.

Ejemplos: Modificacin de bases de datos.

Modificacin de elementos del HW.

Modificacin

Intruso

Amenazas de modificacin

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 62

Creacin de nuevos objetos dentro del sistema.

Su deteccin es difcil: delitos de falsificacin.

Ejemplos: Aadir transacciones en red.

Aadir registros en base de datos.

Generacin

Intruso

Amenazas de generacin

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 63

Interrupcin Interceptacin Modificacin Generacin

(prdida) (acceso) (cambio) (alteracin)

DATOS

HW SW

Interrupcin (denegar servicio) Modificacin (falsificacin)

Interceptacin (robo) Interrupcin (borrado)

Interceptacin (copia)

Ejemplos de ataques

Los datos sern la

parte ms vulnerable

del sistema.

El tringulo de debilidades

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 64

Hardware:

Agua, fuego, electricidad, polvo, cigarrillos, comida.

Software:

Adems de algunos de hardware, borrados accidentales

o intencionados, esttica, fallos de lneas de programa,

bombas lgicas, robo, copias ilegales.

Datos:

Tiene los mismos puntos dbiles que el software. Pero

hay dos problemas aadidos: no tienen valor intrnseco

pero s su interpretacin y, por otra parte, algunos datos

pueden ser de carcter pblico.

Ataques caractersticos

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 65

Confidencialidad

Los componentes del sistema sern accesibles slo por

aquellos usuarios autorizados.

Integridad

Los componentes del sistema slo pueden ser creados

y modificados por los usuarios autorizados.

Disponibilidad

Los usuarios deben tener disponibles todos los

componentes del sistema cuando as lo deseen.

Confidencialidad, integridad, disponibilidad

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 66

No Repudio

Este trmino se ha introducido en los ltimos aos

como una caracterstica ms de los elementos que

conforman la seguridad en un sistema informtico.

Est asociado a la aceptacin de un protocolo de

comunicacin entre emisor y receptor (cliente y

servidor) normalmente a travs del intercambio de

sendos certificados digitales de autenticacin.

Se habla entonces de No Repudio de Origen y No

Repudio de Destino, forzando a que se cumplan todas

las operaciones por ambas partes en una comunicacin.

No repudio de origen y destino

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 67

Confidencialidad Integridad

Disponibilidad

Datos Seguros

DATOS DATOS

DATOS

Si se cumplen estos principios, diremos en general

que los datos estn protegidos y seguros.

Datos seguros

DATOS

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 68

Medio de

Transmisor Transmisin Receptor

M C

Cifrador

Mensaje cifrado Descifrador

Interceptacin del mensaje

por un intruso

T R

MT

C M

Sea cual sea el medio de transmisin (enlace, red telefnica, red de

datos, disco magntico, disco ptico, etc.) ste ser siempre y por

definicin inseguro y habr que adaptarse a este medio. Esto podra

dejar de ser cierto en los futuros sistemas con criptografa cuntica.

Usurpacin de identidad

por un intruso

Sistema de cifra

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 69

Texto Transmisor

Texto cifrado

Receptor

Base Base

Canal inseguro

Clave

Cifrador Descifrador

Texto

Un espacio de Textos en Claro M

Un espacio de Textos Cifrados C

Un espacio de Claves K

Unas transformaciones de Cifrado E

K

(M) y de Descifrado D

K

(C)

Esquema de un criptosistema

M M

C

K Clave K

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 70

C = E(M)

M = D(C)

M = D(E(M))

Si se usa una clave k:

C = E(k,M) o E

k

(M)

M = D(k, E(k,M))

M = D(k

D

, E(k

E

,M))

Las operaciones D y E son

inversas o bien lo son las

claves que intervienen. Esto

ltimo es lo ms normal, con

los inversos dentro de un

cuerpo finito. Por lo tanto, se

recupera el mensaje en claro.

E: Cifrado del mensaje M

D: Descifrado del criptograma C

En este ltimo caso los algoritmos E y D son iguales

Funciones y operaciones de cifra

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 71

Componentes de un mensaje inteligible (bits, bytes,

pixels, signos, caracteres, etc.) que provienen de un

alfabeto previamente establecido como en el ejemplo.

El lenguaje tiene unas reglas sintcticas y semnticas.

En algunos casos y para los sistemas de cifra clsicos

la longitud del alfabeto indicar el mdulo en el cual

se trabaja. En los modernos, no guarda relacin.

Habr mensajes con sentido y mensajes sin sentido.

M = {m

1

, m

2

, ..., m

n

}

Espacio de mensajes M

Est muy claro que esto

es un texto en claro...

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 72

Normalmente el alfabeto es el mismo que el utilizado

para crear el mensaje en claro.

Supondremos que el espacio de los textos cifrados C y

el espacio de los mensaje M (con y sin sentido) tienen

igual magnitud.

En este caso, a diferencia del espacio de mensajes M,

sern vlidos todo tipo de criptogramas.

C = {c

1

, c

2

, ..., c

n

}

Espacio de textos cifrados C

VjbmljYSB3kZSBNYWRy+

WQgQ0ExLTAr8BgN...

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 73

Si el espacio de claves K es tan grande como el de los

mensajes M, se obtendr un criptosistema con secreto

perfecto.

Se supone que es un conjunto altamente aleatorio de

caracteres, palabras, bits, bytes, etc., en funcin del

sistema de cifra. Al menos una de las claves en un

criptosistema se guardar en secreto.

K = {k

1

, k

2

, ..., k

n

}

Espacio de claves K

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 74

E

k

es una aplicacin con una clave k, que est en el

espacio de claves K, sobre el mensaje M y que lo

transforma en el criptograma C.

Es el algoritmo de cifra. Slo en algunos sistemas

clsicos el algoritmo es secreto. Por lo general el

algoritmo de cifra ser de dominio pblico y su cdigo

fuente debera estar disponible en Internet.

E

k

: M C k K

Transformaciones de cifrado E

k

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 75

D

k

es una aplicacin con una clave k, que est en el

espacio de claves K, sobre el criptograma C y que lo

transforma en el texto en claro M.

Se usa el concepto de inverso. D

k

ser la operacin

inversa de E

k

o bien -que es lo ms comn- se usa la

misma transformacin E

k

para descifrar pero con una

clave k que es la inversa de k dentro de un cuerpo.

D

k

: C M k K

Transformaciones de descifrado D

k

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 76

Mensaje cifrado

Medio de

Clave Transmisin Clave

M

C

Texto

Texto

Base

Base

Cifrado Descifrado

MT

M C

Cifrado: E

k

Descifrado: D

k

Criptosistemas de clave secreta

E

k

D

k

k k

Clave

nica

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 77

Algoritmo de cifrado y descifrado rpido y fiable.

Posibilidad de transmitir ficheros por una lnea de

datos, almacenarlos o transferirlos.

No debe existir retardo debido al cifrado o descifrado.

La seguridad del sistema deber residir solamente en

el secreto de una clave y no de las funciones de cifra.

La fortaleza del sistema se entender como la

imposibilidad computacional (tiempo de clculo en

aos que excede cualquier valor razonable) de romper

la cifra o encontrar la clave secreta a partir de otros

datos de carcter pblico.

Requisitos de un criptosistema

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 78

Filsofo y estadista ingls del siglo XVI

Dado un texto en claro M y un algoritmo de cifra E

k

,

el clculo de E

k

(M) y su inversa debe ser sencillo.

Ser imposible encontrar el texto en claro M a partir

del criptograma C si se desconoce la funcin de

descifrado D

k

.

El criptograma deber contener caracteres distribuidos

para que su apariencia sea inocente y no d pistas a un

intruso.

Recomendaciones de Bacon

Teniendo en cuenta los siglos trascurridos desde estas

afirmaciones, stas siguen siendo vlidas hoy en da.

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 79

Profesor holands en Pars del siglo XIX

K

1

: El sistema debe ser en la prctica imposible de

criptoanalizar.

K

2

: Las limitaciones del sistema no deben plantear

dificultades a sus usuarios.

K

3

: Mtodo de eleccin de claves fcil de recordar.

K

4

: Transmisin del texto cifrado por telgrafo.

K

5

: El criptgrafo debe ser portable.

K

6

: No debe existir una larga lista de reglas de uso.

Al igual que en el caso anterior, siguen siendo vlidas.

Recomendaciones de Kerckhoffs

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 80

Conociendo el algoritmo de cifra, el criptoanalista

intentar romper la cifra:

1. Contando nicamente con el criptograma.

2. Contando con texto en claro conocido.

3. Eligiendo un texto en claro.

4. A partir de texto cifrado elegido.

ATAQUE POR FUERZA BRUTA

5. Buscando combinaciones de claves.

Mayor

trabajo

Fortaleza: tipos de ataques

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 81

Sistemas de cifra: clsicos

v/s modernos

Clasificacin histrica y

cultural (no tcnica).

Sistemas de cifra: en bloque

v/s en flujo

Clasificacin de acuerdo a

cmo se produce la cifra.

Clasificacin de los criptosistemas

Sistemas con clave: secreta v/s pblica

Clasificacin de acuerdo al uso de una nica clave

secreta (simtricos) o bien con dos claves, una de

ellas pblica y la otra privada (asimtricos).

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 82

CIFRADO EN BLOQUE:

El mismo algoritmo de cifra se aplica a un bloque de

informacin (grupo de caracteres, nmero de bytes,

etc.) repetidas veces, usando la misma clave. El

bloque ser normalmente de 64 128 bits.

CIFRADO EN FLUJO:

El algoritmo de cifra se aplica a un elemento de

informacin (carcter, bit) mediante un flujo de clave

en teora aleatoria y mayor que el mensaje. La cifra se

hace bit a bit.

Cifrado en bloque y en flujo

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 83

CIFRADO EN BLOQUE

Ventajas: Desventajas:

* Alta difusin de los elementos * Baja velocidad de cifrado al tener

en el criptograma. que leer antes el bloque completo.

* Inmune: imposible introducir * Propenso a errores de cifra. Un

bloques extraos sin detectarlo. error se propagar a todo el bloque.

CIFRADO EN FLUJO

Ventajas: Desventajas:

* Alta velocidad de cifra al no * Baja difusin de elementos en el

tener en cuenta otros elementos. criptograma.

* Resistente a errores. La cifra es * Vulnerable. Pueden alterarse los

independiente en cada elemento. elementos por separado.

Comparativa cifrado en bloque v/s flujo

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 84

Vamos a ver cmo se obtienen en cada uno de

estos sistemas de cifra (cifrado con clave secreta

y cifrado con clave pblica) los dos aspectos ms

relevantes de la seguridad informtica:

La confidencialidad y la

integridad de la informacin

Confidencialidad v/s integridad

Llegaremos a un concepto de mucha utilidad en

criptografa al analizar el sistema con clave pblica...

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 85

protegida

Buscamos la

confidencialidad

Medio de

k

Transmisin

k

M

C

Texto Texto

Base Base

M no permitido

E

K

MT

D

K

M

C

D

K

El criptoanalista no podr descifrar el criptograma C o

cualquier otro texto cifrado bajo la transformacin E

K

.

Confidencialidad con clave secreta

intruso

Criptograma

Protegemos el

extremo receptor

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 86

protegida

Buscamos la

integridad

Medio de

k

Transmisin

k

M

C

Texto Texto

Base

Criptograma

Base

C no permitido

E

K

MT

D

K

M

C

E

K

El criptoanalista no podr cifrar un texto en claro M y

enviarlo al destinatario como C = E

K

(M).

Integridad con clave secreta

intruso

Hola... soy Paquito!

Protegemos ahora el extremo emisor

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 87

protegida

Medio de

k

Transmisin

k

M

C

Texto Texto

Base

Criptograma

Base

C no permitido

E

K

MT

D

K

M

C

E

K

Resumen para sistemas de clave secreta

Hola... soy Paquito!

M no permitido

protegida

D

K

Confidencialidad Integridad

La confidencialidad y la integridad se lograrn

simultneamente si se protege la clave secreta.

Era algo

obvio

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 88

protegida

Buscamos la

confidencialidad

Medio de

clave pblica de B

Transmisin

M

C

Texto Texto

Base Base

M no permitido

E

B

MT

D

B

M

C

D

B

Confidencialidad con clave pblica

intruso

Criptograma

clave privada de B

Observe que se cifra

con la clave pblica

del usuario receptor

Usuario A Usuario B

C = E

B

(M)

M = D

B

(C) = D

B

(E

B

(M))

E

B

y D

B

son operaciones

inversas dentro de un cuerpo

Cada usuario usa

dos funciones: una

pblica E

X

y otra

privada D

X

.

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 89

Medio de

clave privada de A

Transmisin

M

C

Texto Texto

Base Base

D

A

MT

E

A

M

C

D

A

Integridad con clave pblica

Criptograma

clave pblica de A

Observe que se cifra

con la clave privada

del usuario emisor

Usuario A Usuario B

C = D

A

(M)

M = E

A

(C) = E

A

(D

A

(M))

D

A

y E

A

son operaciones

inversas dentro de un cuerpo

protegida

Buscamos la

integridad

C no permitido

intruso

Hola... soy Paquito

otra vez!

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 90

C = E

B

(D

A

(M)) Cifrado del mensaje con firma digital

M = E

A

(D

B

(C)) Descifrado y comprobacin de firma

K privada

de A

M

C

Confidencialidad

Usuario A Usuario B

Integridad

D

B

E

A

E

B

D

A

K privada

de B

K pblica

de B

K pblica

de A

D

A

La integridad y la confidencialidad se

obtendrn ahora por separado ...

M

Esta caracterstica

ser muy importante

Resumen para sistemas con clave pblica

D

B

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 91

A

E

D

C

B

k

AB

k

AC

k

BC

k

AD

k

BD

k

CD

k

AE

k

BE

k

CE

k

DE

X Y

k

XY

k

YX

Nmero Claves:

n (n-1)

2

2 usuarios: N = 1 3 usuarios: N = 3 4 usuarios: N = 6 5 usuarios: N = 10

Definicin previa:

N = n de claves

Muy mala gestin de claves n

2

La gestin de las claves secretas

Clave

secreta

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 92

Tendr como inconveniente principal (debido a las

funciones de cifra empleadas) una tasa o velocidad de

cifra mucho ms baja que la de los criptosistemas de

clave secreta.

Solucin?

Sistemas de cifra hbridos:

los esquemas actuales

de protocolos seguros en

Internet funcionan as.

La solucin hbrida

Fin del Tema 2

Es entonces la clave pblica la solucin a

todos nuestros problemas?

NO !

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 93

Cuestiones y ejercicios (1 de 2)

1. Un empleado poco satisfecho ha robado varios discos duros de muy

alta calidad con datos de la empresa. Qu importa ms, el costo de

esos discos o el valor de los datos? Justifique su respuesta.

2. En una empresa se comienza a planificar estrategias de acceso a las

dependencias, polticas de backup, de proteccin de los equipos ante

fuego, agua, etc. Eso es seguridad fsica o lgica? Por qu?

3. En nuestra empresa alguien usa software pirata. Es una amenaza de

interrupcin, interceptacin, modificacin o de generacin?

4. Una clave de sesin en Internet para proteger una operacin de cifra

dura 45 segundos. Si alguien intercepta el criptograma, debemos

preocuparnos si sabemos que la prxima vez la clave ser otra?

5. Si se prueban todas las combinaciones posibles de una clave para

romper un criptograma, qu tipo de ataque estamos realizando?

Jorge Rami Aguirre Madrid (Espaa) 2004

Seguridad Informtica y Criptografa. Tema 2: Introduccin a la Seguridad Informtica

Diapositiva 94

Cuestiones y ejercicios (2 de 2)

6. Si protegemos una clave en el extremo emisor, qu buscamos, la

confidencialidad o la integridad? Y si es en el extremo receptor?

7. Por qu en un sistema simtrico se obtiene la confidencialidad y la

integridad al mismo tiempo protegiendo la clave?

8. Explique qu significa que en un sistema de cifra asimtrica se

obtengan la confidencialidad y la integridad por separado.

9. Si se cifra un mensaje con la clave privada del emisor, qu se

obtiene? Y si el emisor cifra con la clave pblica del receptor?

10. Tiene sentido que el emisor cifre de forma asimtrica con su clave

pblica? Qu logramos con ello? Para qu servira?

11. Queremos comunicarnos 10 usuarios con un sistema de cifra de

clave secreta nica entre cada dos miembros. Cuntas claves sern

necesarias? Es eficiente el sistema? Y si hay un usuario ms?

Vous aimerez peut-être aussi

- Enciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICAD'EverandEnciclopedia de la Seguridad Informática. 2ª Edición: SEGURIDAD INFORMÁTICAÉvaluation : 3.5 sur 5 étoiles3.5/5 (6)

- CriptografiaDocument10 pagesCriptografiaDiego FernándezPas encore d'évaluation

- Manual Ifct135po Ciberseguridad para UsuariosDocument55 pagesManual Ifct135po Ciberseguridad para UsuarioszapoPas encore d'évaluation

- Presentacion CyberSeguridad 2021-1Document55 pagesPresentacion CyberSeguridad 2021-1Andres Felipe Pardo Villegas100% (1)

- Fundamentos de Ciberseguridad T1 PDFDocument19 pagesFundamentos de Ciberseguridad T1 PDFJohn DoePas encore d'évaluation

- Curso Seguridad InformáticaDocument93 pagesCurso Seguridad InformáticaJorge zuñiga100% (1)

- M2 Seguridad Informatica DefDocument86 pagesM2 Seguridad Informatica DefClaudio StroePas encore d'évaluation

- Curso de Seguridad Informatica v2 PDFDocument27 pagesCurso de Seguridad Informatica v2 PDFluisPas encore d'évaluation

- Curso Criptografia Aplicada 2018Document135 pagesCurso Criptografia Aplicada 2018efrainhuerga4853Pas encore d'évaluation

- Curso de CriptografiaDocument135 pagesCurso de CriptografiaElena Ortiz100% (2)

- Capítulo 3 Introducción A La Seguridad InformáticaDocument56 pagesCapítulo 3 Introducción A La Seguridad InformáticajeisonPas encore d'évaluation

- 03 Intro Seg InfoDocument56 pages03 Intro Seg InfoNatalia CaroliPas encore d'évaluation

- 2 CriptografiaDocument149 pages2 CriptografiaMoises Mojica Castañeda100% (1)

- Curso Criptografia Aplicada 2018Document134 pagesCurso Criptografia Aplicada 2018FernandoPas encore d'évaluation

- Curso Criptografia Aplicada 2018Document136 pagesCurso Criptografia Aplicada 2018Roberto AguileraPas encore d'évaluation

- CursoCriptografiaAplicada 1 20Document20 pagesCursoCriptografiaAplicada 1 20josePas encore d'évaluation

- Introducción A La Seguridad TIDocument38 pagesIntroducción A La Seguridad TIjuliancitomarPas encore d'évaluation

- 02 Breve Intro CriptoDocument15 pages02 Breve Intro CriptoNatalia CaroliPas encore d'évaluation

- Criptografia y SeguridadDocument30 pagesCriptografia y SeguridadClara Elizabeth Ochoa VicentePas encore d'évaluation

- Unidad 4. Seguridad en REDESDocument64 pagesUnidad 4. Seguridad en REDESivam felipePas encore d'évaluation

- ITI903 Tarea 1.2 Hernández Solis Luis AdrianDocument6 pagesITI903 Tarea 1.2 Hernández Solis Luis AdrianAdrián HernándezPas encore d'évaluation

- CRIPTOGRAFIA Y MECANISMOS DE SEGURIDAD - Eje4Document16 pagesCRIPTOGRAFIA Y MECANISMOS DE SEGURIDAD - Eje4Nancy del carmen Davila BurbanoPas encore d'évaluation

- Ensayo-Criptografia 2185393Document18 pagesEnsayo-Criptografia 2185393edwardhernandezramirez3Pas encore d'évaluation

- Fase 1 - Javier - TamaraDocument7 pagesFase 1 - Javier - Tamarajavierone xporPas encore d'évaluation

- Seguridad Informática Taller InformaticaDocument16 pagesSeguridad Informática Taller InformaticaJesus NavarretePas encore d'évaluation

- Pia - SiycDocument14 pagesPia - SiycEric Romero RdzPas encore d'évaluation

- Tema 3Document45 pagesTema 3i22gobarPas encore d'évaluation

- Resumen 2do Parcial de Redes de Computadoras 2Document21 pagesResumen 2do Parcial de Redes de Computadoras 2matigrojasPas encore d'évaluation

- UC0959-262 CAM Prevencin y Proteccin en CiberseguridadDocument3 pagesUC0959-262 CAM Prevencin y Proteccin en Ciberseguridaddancohen78lmPas encore d'évaluation

- Tema1 Introduccion Al Hacking EticoDocument45 pagesTema1 Introduccion Al Hacking EticoPACOPas encore d'évaluation

- SyO J CriptografiaSegInfDocument7 pagesSyO J CriptografiaSegInfmiguelhornaticlayauriPas encore d'évaluation

- Apuntes de Seguridad InformaticaDocument7 pagesApuntes de Seguridad InformaticaLiz HOPas encore d'évaluation

- Uvc005830 Ac1 SiDocument6 pagesUvc005830 Ac1 SiRubi Ibarra RodriguezPas encore d'évaluation

- SI 1 ConceptosBasicosDeLaSeguridadInformaticaDocument38 pagesSI 1 ConceptosBasicosDeLaSeguridadInformaticaHuebrin PsnPas encore d'évaluation

- Bloque 2 CriptografíaDocument2 pagesBloque 2 CriptografíaJesus Enrique Vazquez ReynaPas encore d'évaluation

- Criptosistemas Seguros Eje 4Document16 pagesCriptosistemas Seguros Eje 4Fabián Enrique Bolaños GarcíaPas encore d'évaluation

- 1.3 Modelos de SeguridadDocument15 pages1.3 Modelos de SeguridadIng Alejandro Hernández Valle100% (1)

- CriptografíaDocument17 pagesCriptografíaROBERTO CARLOS GONZALEZ VASQUEZPas encore d'évaluation

- Criptografia - Actividad Evaluativa Eje 4Document14 pagesCriptografia - Actividad Evaluativa Eje 4Tatiana Colorado DiazPas encore d'évaluation

- Fundamentos de Ciberseguridad Nivel Básico 2024Document5 pagesFundamentos de Ciberseguridad Nivel Básico 2024xtomacPas encore d'évaluation

- Curso de Ciberseguridad BasicaDocument10 pagesCurso de Ciberseguridad BasicaMiguel ArevaloPas encore d'évaluation

- Entrega 1 - Teoria de La SeguridadDocument14 pagesEntrega 1 - Teoria de La SeguridadDiego Armando Pinillo SanchezPas encore d'évaluation

- Seguridad de La Informacion y Criptografia Actividad 5Document12 pagesSeguridad de La Informacion y Criptografia Actividad 5Daniel lopezPas encore d'évaluation

- Criptosistemas Seguros - Eje 4Document16 pagesCriptosistemas Seguros - Eje 4Cesar RodriguezPas encore d'évaluation

- Libro Blanco Ciberseguridad EsDocument192 pagesLibro Blanco Ciberseguridad Esnataliatorres1924Pas encore d'évaluation

- Fti FC U4 2022Document60 pagesFti FC U4 2022Maybol 11Pas encore d'évaluation

- Ciberseguridad - Resumen - GRUPO 4Document5 pagesCiberseguridad - Resumen - GRUPO 4DIANA MICHELLE DIAZ AGILAPas encore d'évaluation

- Resumen de La CriptografiaDocument3 pagesResumen de La CriptografiaJorge GamezPas encore d'évaluation

- Integridad Seguridad de Info...Document4 pagesIntegridad Seguridad de Info...Solo NesTor QuispePas encore d'évaluation

- Actividad Evaluativa Eje 2Document14 pagesActividad Evaluativa Eje 2miguel fabraPas encore d'évaluation

- Fundamentos de La CiberseguridadDocument20 pagesFundamentos de La CiberseguridadLizabeth SanchezPas encore d'évaluation

- Vidal-Ivan-Practica 1 CrypToolDocument5 pagesVidal-Ivan-Practica 1 CrypToolCobaji NetosPas encore d'évaluation

- Ingenieria Serial InversaDocument4 pagesIngenieria Serial Inversaluisleonel2812Pas encore d'évaluation

- Modulo 3 Criptografia - y - Cifrado - DefDocument100 pagesModulo 3 Criptografia - y - Cifrado - Defgregofh7650Pas encore d'évaluation

- Tipos Tecnicas SeguridadDocument3 pagesTipos Tecnicas SeguridadIRAN RAMIREZ FIERROPas encore d'évaluation

- 01 IntroduccionDocument15 pages01 Introduccionapi-3711455Pas encore d'évaluation

- Antecedente 01Document6 pagesAntecedente 01MarisolMontañezPas encore d'évaluation

- 1.2.3 Práctica de Laboratorio Averiguar Los Detalles de Los Ataques ObjetivosDocument2 pages1.2.3 Práctica de Laboratorio Averiguar Los Detalles de Los Ataques ObjetivosFrank GuzmanPas encore d'évaluation

- Foro 1Document4 pagesForo 1carlos_234Pas encore d'évaluation

- Exp. Ucv - Economia Social de MercadoDocument18 pagesExp. Ucv - Economia Social de Mercadoelvis hidalgoPas encore d'évaluation

- SINU-144 Unidad05 Material ReforzamientoDocument3 pagesSINU-144 Unidad05 Material ReforzamientoAndres HfPas encore d'évaluation

- Protocolo para Afrontar Una Infección de Virus InformáticoDocument2 pagesProtocolo para Afrontar Una Infección de Virus InformáticoYean Pier ManayayPas encore d'évaluation

- GC-PR-004 Procedimiento Clasificacion y Etiquetado de Activos de InformacionDocument6 pagesGC-PR-004 Procedimiento Clasificacion y Etiquetado de Activos de InformacionmapiripanPas encore d'évaluation

- Evaluación Del Capítulo 3 - ECU-MINEDUC-CYBERSECURITY - ESSENTIALS-2020Document1 pageEvaluación Del Capítulo 3 - ECU-MINEDUC-CYBERSECURITY - ESSENTIALS-2020Isidro PeñafielPas encore d'évaluation

- Taller de Seguridad InformáticaDocument6 pagesTaller de Seguridad InformáticaIvan TappiaPas encore d'évaluation

- 1 Cripto Sesion1Document41 pages1 Cripto Sesion1carlos sanchezPas encore d'évaluation

- Pol-SSI-09 v3.0 - Política de Control de Acceso LógicoDocument8 pagesPol-SSI-09 v3.0 - Política de Control de Acceso LógicojgiglioPas encore d'évaluation

- Seguridad JavaEE PDFDocument78 pagesSeguridad JavaEE PDFluisrincon782165Pas encore d'évaluation

- Evaluación Del Capítulo 1 - Attempt ReviewDocument5 pagesEvaluación Del Capítulo 1 - Attempt Reviewevaluuna1233Pas encore d'évaluation

- KOB-SGSI-MTZ-008 Matriz Declaración de Aplicabilidad (SOA)Document2 pagesKOB-SGSI-MTZ-008 Matriz Declaración de Aplicabilidad (SOA)Carlos Alberto Fonseca DaviránPas encore d'évaluation

- Clase 5... Respuestas - 2Document7 pagesClase 5... Respuestas - 2CRUORISPas encore d'évaluation

- Fortinet NS1Document4 pagesFortinet NS1Jorge TorresPas encore d'évaluation

- Taller 1Document2 pagesTaller 1Jesus GuerraPas encore d'évaluation

- Cuestionario Del Capítulo 1 CNADocument3 pagesCuestionario Del Capítulo 1 CNAjohnPas encore d'évaluation

- Entidad Contratante HOSPITAL NAVAL GUAYAQUILDocument93 pagesEntidad Contratante HOSPITAL NAVAL GUAYAQUILGiuseppe PalominoPas encore d'évaluation

- Unidad 3. AutenticacionDocument16 pagesUnidad 3. AutenticaciondaniyumePas encore d'évaluation

- Grupo#7 CiberseguridadDocument17 pagesGrupo#7 CiberseguridadDennys RocioPas encore d'évaluation

- Iseo Catalogo Madera 2015 BajaDocument16 pagesIseo Catalogo Madera 2015 BajaAlf CrePas encore d'évaluation

- Estándar de Ciberseguridad SEN Final 07 10 2020 90 99Document10 pagesEstándar de Ciberseguridad SEN Final 07 10 2020 90 99lezly santanaPas encore d'évaluation

- Algoritmos de Cifrado Asimétrico RsaDocument6 pagesAlgoritmos de Cifrado Asimétrico RsaStefanu AT TévesPas encore d'évaluation

- E237 426742 04 CybersecurityTimeline Es-UsDocument1 pageE237 426742 04 CybersecurityTimeline Es-UsJuan Carlos SalazarPas encore d'évaluation

- ALERTA INTEGRAL DE SEGURIDAD DIGITAL #170 Del 19JUN2023Document1 pageALERTA INTEGRAL DE SEGURIDAD DIGITAL #170 Del 19JUN2023Jose Gutierrez MuroPas encore d'évaluation

- Trabajo de Grado1610Document6 pagesTrabajo de Grado1610J ViviPas encore d'évaluation

- CriptografíaDocument10 pagesCriptografíaDavid MurilloPas encore d'évaluation

- Ransomware PDFDocument34 pagesRansomware PDFDAGPas encore d'évaluation

- Correo - José BolañosDocument2 pagesCorreo - José BolañosA̶l̶x̶a̶n̶d̶e̶r̶ PaniPas encore d'évaluation

- Esquemas de Firma Digital PDFDocument10 pagesEsquemas de Firma Digital PDFChristopher Alexander Nieto MartínezPas encore d'évaluation

- Examen 1Document15 pagesExamen 1Fabián Enrique Calvopiña EstrellaPas encore d'évaluation