Académique Documents

Professionnel Documents

Culture Documents

Unidad 1

Transféré par

Rodmy Martin Riveros Bustios0 évaluation0% ont trouvé ce document utile (0 vote)

25 vues71 pagesTitre original

unidad 1

Copyright

© © All Rights Reserved

Formats disponibles

PPTX, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PPTX, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

25 vues71 pagesUnidad 1

Transféré par

Rodmy Martin Riveros BustiosDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PPTX, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 71

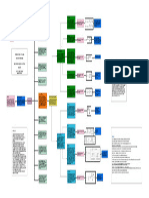

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

AD = Active Directory (ntds.dit)

DACL = Discretionary Access Control List (permisos)

DC = Domain Controller (dcpromo.exe)

DFS = Distributed File System

FSMO = Flexible Single Mode Operation (un rol de DC)

GC = Global Catalog (index of AD)

GPO = Group Policy Object

MMC = Microsoft Management Console (mmc.exe)

NC = Naming Context (Parte de la Base de datos de AD)

NETLOGON = A folder shared as NETLOGON (parte de SYSVOL).

OU = Organizational Unit (objeto contenedor de AD)

RODC = Read-only Domain Controller

SACL = System Access Control List (auditoria)

SYSVOL = Ubicacin de los GPOs y scripts.

Snap-In = Herramienta de complement de MMC

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Existen varias herramientas de Active

Directory, herramientas que van desde

administracin de Interfaz grfica, hasta

herramientas desde lneas de comandos.

Ejecute el comando: regsvr32. exe

schmmgmt.dll y luego abra MMC y podr

ver el Esquema de Active Directory

Herramientas de Active Directory para

Windows Server 2008

DCPROMO.EXE. Asistente para convertir

el Servidor en Controlador de Dominio

LDP.EXE. Herramienta para consultas y

edicin de AD (vea KB224543).

REPLMON.EXE. Muestra y administra

replicacin y vnculos (vea REPADMIN).

Existen varias herramientas de Active

Directory, herramientas que van desde

administracin de Interfaz grfica, hasta

herramientas desde lneas de comandos.

Ejecute el comando: regsvr32. exe

schmmgmt.dll y luego abra MMC y podr

ver el Esquema de Active Directory

Permisos y Confianzas

ACLDIAG.EXE - Muestra los permisos en objetos de

AD.

Dsacls.exe - Administrar ACL en objetos de AD (bueno

para scripts!).

DSREVOKE.EXE - Ver eliminar permisos de AD.

ENUMPROP.EXE Navegador de permisos LDAP.

SDCHECK.EXE - Verifica el descriptor de seguridad de

objetos de AD.

Netdom.exe - Administrar las confianzas y

membresas del dominio.

Nltest.exe - Administra el servicio NetLogon,

actualizado para AD.

Administracin en Masa, importar y exportar

CSVDE.exe Importa y exporta datos de AD separados por

coma

LDIFDE.exe Importa y exporta datos de AD a archivo(s)

de texto (KB237677).

MOVETREE.EXE Mueve objetos entre dominios.

Dsadd.exe - Agrega objetos a AD.

Dsget.exe - Muestra las propiedades de objetos de AD

seleccionados.

Dsmod.exe - Modifica objetos en AD.

DSMOVE.EXE - Mueve o cambia el nombre de los objetos

en la EA.

Dsquery.exe - Busca tipos de objetos en AD.

Dsrm.exe - Elimina o borra objetos en AD.

Replicacin y solucin de problemas

DCDIAG.EXE Diagnostica y soluciona problemas de manera

comprensiva.

DNSCMD.EXE - Resolucin de problemas y gestin de DNS.

DSASTAT.EXE - Compara los datos de AD entre varios servidores.

DSMGMT.EXE Mantiene el almacenamiento AD, administra servidores

FSMO, limpia metadatos, realizar tareas de recuperacin de AD, delega

funciones, y ms.

Netdiag.exe - Pruebas de funcionamiento de IP, DNS, confianzas,

Kerberos, etc

Ntdsutil.exe Mantiene el almacenamiento AD, administra servidores

FSMO, limpia metadatos, realiza las tareas de recuperacin de AD, y

ms.

Repadmin.exe - Supervisa y gestiona vnculos de replicacin y el KCC.

Esto es algo as como una versin de lnea de comandos de

Replmon.exe.

Adprep.exe - Esta herramienta se debe ejecutar en el maestro de

esquema FSMO (/forestprep) y en todos los maestros de

Infraestructura FSMO (/domainprep) en todos los mbitos

antes de actualizar AD. La herramienta se encuentra en la carpeta

\sources\adprep del DVD de instalacin de Windows Server.

Herramienta de migracin de Active Directory (ADMT) - Es la

herramienta principal para la migracin de dominio de Windows

actual(es) a una versin ms reciente. Esta es tambin la mejor

herramienta para la consolidacin de mltiples dominios en uno

solo. Asegrese de utilizar el versin ms reciente, que se actualiza

peridicamente.

Scripts ClonePrincipal - Estas secuencias de comandos VBScript

utilizan componentes COM+: crear usuarios espejo, de grupo y de

equipo de cuentas en otro dominio (en otros bosques) que poseen

los mismos SID que los originales; esto es til para la creacin de un

bosque paralelo, preservando el bosque actualizado original como

posicin de resguardo;

Las secuencias de comandos y archivos DLL incluyen Clonepr.dl1,

Clon-gg.vbs, Clon-ggu.vbs, Clonelg. vbs, Clon-pr.vbs, Sidhist.vbs,

ADsSecurity.dl1 y ADsError.dl1.

Un sitio web muy popular para las

herramientas de Windows es

http://www.joeware.net/freetools/

incluyendo una coleccin de herramientas

gratuitas para Active Directory. Las

herramientas se actualizan con regularidad

y la documentacin es agradable. Estas

herramientas se pueden ejecutar desde

dentro de cualquiera cmd.exe o

Powershell.

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

El principal protocolo utilizado para consultar y editar AD es el

Lightweight Directory Access Protocol (ver RFC 225 1 y KB22

1606 para obtener ms informacin acerca de LDAP). LDAP es

un protocolo estndar de la industria para el acceso a muchos

tipos de bases de datos de directorio, adems de AD.

LDAP est integrado en Internet Explorer, Mis sitios de red

"Todo el directorio", gestin de complementos AD, etc.

Microsoft tambin tiene un cliente LDAP genrico

denominado LDP.exe.

Los Servidores LDAP escuchan en los puertos TCP 389 y 636

de forma predeterminada. El servicio de catlogo global

escucha en los puertos TCP 3268 y 3269 es en realidad un

servidor LDAP. LDAP sobre SSL en los puertos TCP 636 y 3269

requiere la instalacin de un certificado digital en el

controlador de dominio (KB247078).

3268 TCP Catlogo Global con LDAP

3269 TCP Catlogo Global con LDAP y cifrado SSL

544 TCP Kerberos KSHELL

464 TCP y UDP Contraseas Kerberos

88 TCP y UDP Kerberos Secure Authentication

636 TCP LDAP SSL

389 TCP y UDP Lightweight Directory Access Protocol (LDAP)

137 UDP Solicitudes de consultas NetBIOS

138 UDP Respuestas de consultas NetBIOS

139 TCP NetBIOS Session (para SMB o CIFS)

135 TCP RPC mapper

445 TCP SMB sin NetBIOS (CIFS)

3389 TCP Terminal Server

42 TCP Replicacin WINS

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

La seguridad fsica de los controladores de dominio (DC) es

especialmente importante porque AD utiliza la replicacin con

varios maestros. Esto significa que la modificacin de la base

de datos de AD en un DC se extender al resto de los DC del

dominio. El DC menos protegido se convierte en el eslabn

dbil de la cadena.

Por ejemplo, un atacante con acceso fsico a un DC podra

modificar ejecutables del sistema, para implementar un

ataque "SID spoofing", que podra ser utilizado para elevar sus

privilegios a un administrador de dominio o Administradora

Empresarial (KB289246, KB3 1 1401); o un atacante podra

modificar un DC aleatoriamente a aceptar cambios en el

esquema, aunque no sea el maestro de esquema FSMO. Estos

son amenazas reales documentadas, no posibilidades tericas.

A pesar de que debera ser obvio para los

administradores de red que gestionan la

seguridad, las siguientes medidas de seguridad de

tolerancia y de fallo fsico siempre deben ser

implementadas:

Los controladores de dominio (DC) deben mantenerse

en habitaciones cerradas, con control de acceso.

Preferiblemente las habitaciones deben estar en

lugares en los que es probable que sea protegido con

controles de entrada/salida. Tenga cuidado con los

espacios de acceso por encima de las tejas del techo

o por debajo de los paneles del suelo.

Muy pocos administradores de red realmente requieren acceso

fsico al hardware DC, por lo que no se permitir que ms de el

personal mnimo necesario para tener acceso directo a la sala de

servidores con los pases en desarrollo, sus dispositivos de copia de

seguridad, o sus medios de backup. Y tenga en cuenta que un

mnimo de personal no se incluyen los trabajadores de limpieza!

Idealmente, el bloqueo a la sala de servidores debe o bien imponer

un nmero de contrasea o una tarjeta de identificacin magntica

para la entrada. Cada administrador debe tener un passnumber

nico o tarjeta de identificacin, y la cerradura debe iniciar el que

entra cuando. Si el bloqueo es un cerrojo de seguridad que requiere

una clave, a continuacin, tratar de obtener un tipo de bloqueo

cuyas claves no se puede copiar fcilmente y mantener un

inventario estricto de llaves.

Considere la instalacin de equipo de vigilancia electrnica para

controlar la sala de servidores.

Una cmara oculta inalmbrica y (1 horas 0) VCR de tiempo

transcurrido que slo se registra cuando hay movimiento

detectado se pueden comprar por menos de $ 800 (por ejemplo

www.pimall.com). Puesto que nadie entra normalmente el

cuarto, el video VHS/DVD podra durar meses, y, porque es

inalmbrico, el VCR puede ser convenientemente localizado.

Preferir la concesin de acceso a un DC a travs de Servicios de

Terminal Server en lugar de a travs del acceso fsico directo.

Adems, considere que tiene todos los administradores de RDP

en un nico servidor terminal seguro y hacer todo su trabajo de

administracin de AD desde all en vez de en sus propios

escritorios; el servidor de TS debe ser fsicamente seguro,

remendado con regularidad y escaneado de virus y anulado

todo el acceso a Internet, lo que debera ayudar a prevenir la

corrupcin accidental de la computadora porttil de un

administrador comprometido o computadora de escritorio.

Controlar el acceso al teclado, monitor y ratn.

Una opcin es colocar servidores en una

habitacin y el teclado, monitor y ratn en otro.

Los cables se extienden a travs de un agujero en

la pared. Si hay varios servidores, y luego comprar

un interruptor de perifricos para que varios

servidores pueden compartir un nico teclado,

monitor y ratn.

Los cases de los equipos deben ser elevados en el

suelo y cubiertos de arriba para proteger contra el

agua estancada y el sistema de rociadores. Esto es

conveniente realizado mediante la colocacin de

los equipos dentro de armarios cerrados con llave

que tienen rueditas y una tapa slida en la parte

superior.

Evitar los inicios no deseados en otros sistemas operativos, por

ejemplo, desde un disquete, USB, etc.

Fsicamente controlar el acceso a la unidad USB, cambie el orden

de arranque de la BIOS, o si no tiene una unidad de disquete

conectada de forma permanente. Un gabinete del chasis cerrado

con "servidores blade" y RAID externo resuelve muchos

problemas en un paquete eficiente.

Instale detectores de virus de actualizacin automtica en todos

los controladores de dominio para evitar la propagacin de

malware a travs de la replicacin de FRS automtica del recurso

compartido SYSVOL (Ks822 15 8).

Con la herramienta Ntdsutil.exe, establezca una larga frase de

contrasea para la cuenta de administrador local en

controladores de dominio antes de que la cuenta se necesite

para restaurar Active Directory en una crisis (KB223301).

Como mnimo, los archivos de registro de base de datos AD y de

transaccin deben estar en dos discos duros separados de la DC.

Pero, en realidad, el sistema operativo del DC debe tener su

propio conjunto de espejo de las unidades; los registros de

transacciones de su propio conjunto de espejos; y una de 4

discos RAID-5 array para las bases de datos AD y SYSVOL. Los

discos duros son baratos en estos das! A DC con esta

configuracin, adems de 1 GB de RAM y dual-Xeon CPU de 1

GHz, poda manejar diez mil usuarios que inician sesin en la

maana durante un perodo de 10 minutos al 50% de carga de la

CPU. 80% del acceso a AD se lee el acceso, por lo que AD se

beneficia realmente de RAID-5 de almacenamiento, y la adicin

de ms CPU aumenta el rendimiento ms all de aadir RAM 1

GB.

Todos los pases en desarrollo deben estar unidos a sistemas de

alimentacin ininterrumpida (SAI). No olvide que los routers,

switches y equipos WAN funcionan con electricidad tambin.

Educar al personal de TI y la gestin sobre el dao devastador

que un atacante podra causar que todo el bosque con acceso

fsico a un solo DC. Si ellos no entienden la naturaleza de la

replicacin con varios maestros, el papel del esquema, el poder

de los administradores de dominio y los grupos Administradores

de organizacin, etc, entonces ellos probablemente van a tomar

en serio la necesidad de seguridad fsica. Esto dar lugar a

polticas laxas, la falta de disciplina en la aplicacin de la poltica

y la falta de financiacin de la gestin (y ah es cuando una

imagen de disco de arranque de hacking se publicar en Internet

con las instrucciones que se lea: "Inserte el DVD en la unidad de

controlador de dominio, pulse resetear).

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Los controladores de dominio que se

ejecutan en Windows Server 2008 y

posteriores pueden usar BitLocker para cifrar

la(s) unidad(es) de vulmen, que contiene el

sistema operativo y base de datos de Active

Directory. Cuando se utiliza con chip Trusted

Platform Module (TPM), BitLocker tambin

proporciona proteccin de integridad de

arranque para ayudar a defenderse contra las

infecciones de malware.

Las dos ventajas principales de Cifrado de

unidad BitLocker son:

La verificacin de la integridad de los archivos de

arranque-up y otras estructuras de puesta en

marcha de datos para ayudar a prevenir rootkits y

otro malware de tomar secretamente el control

de la computadora.

Cifrado a nivel de Sector de volmenes de disco

duro entero, incluyendo la paginacin y archivos

de hibernacin en esos volmenes, para evitar la

exposicin de datos confidenciales en los discos

duros robados o perdidos.

A continuacin se resumen las distintas

formas que BitLocker se puede implementar.

Las opciones se disponen de ms segura

(arriba) a la menos segura (abajo):

TMP + PIN + USB Token: El usuario debe

introducir un PIN de 4 a 20 dgitos e insertar un

token USB que contiene una clave durante el

arranque, pero el testigo no tiene que quedar

conectado a la computadora despus de

encender el ordenador. La Integridad Boot-up

est marcada. TPM es requerido. Requiere la

recuperacin de emergencia si se pierde el token

USB.

TMP + USB Token: El usuario debe insertar un token

USB que contiene una clave durante el arranque, pero

no tiene por qu quedar conectado a la computadora

despus de encender el ordenador. Sin PIN necesario.

La Integridad Boot-up est marcada. TPM es

requerido. Requiere la recuperacin de emergencia si

se pierde el token USB.

TMP + PIN: El usuario debe introducir un PIN de 4 a

20 dgitos en la fase en modo texto, al encender el

ordenador. No es requerido un token USB. La

Integridad Boot-up est marcada. TPM es requerido.

Requiere la recuperacin de emergencia si el PIN se

ha olvidado.

Slo TMP: Sin interaccin del usuario. No necesita token

USB o PIN.

BitLocker es 100% transparente en este caso, por lo tanto,

es la opcin ms conveniente, incluso si no es el ms

seguro. La Integridad Boot-up est marcada. TPM es

requerido.

Slo USB Token: El usuario debe insertar un token USB

que contiene una clave durante el arranque, pero no tiene

por qu quedar conectado a la computadora despus de

encender el ordenador. Sin chip TPM o BIOS especial

requerido. Puede ser utilizado sin PIN. La Integridad Boot-

up no est marcada, por lo tanto, no tiene proteccin

rootkit y/o contra software espa! Esta es la nica opcin

sin TPM para BitLocker, por lo tanto, es el valor

predeterminado para todos los equipos de versin

anterior.

NTFS es un sistema de archivos disponible

en Windows Server. NTFS ofrece un

rendimiento y unas funciones que no se

encuentran en FAT (file allocation table,

Tabla de asignacin de archivos) o FAT32.

Fiabilidad

Seguridad a nivel de archivos y de

carpetas

Administracin mejorada del aumento de

almacenamiento

Permisos a varios usuarios

Permisos de archivo

Permiso NTFS Definicin

Control Total Cambia permisos, toma posesin de objetos y realiza las acciones

autorizadas por otros permisos de archivo NTFS.

Modificar Modifica y elimina el archivo y realiza las acciones autorizadas por el

permiso de escritura y el permiso de lectura y ejecucin.

Leer y ejecutar Ejecuta aplicaciones y realiza las acciones autorizadas por el permiso de

lectura.

Escritura Sobrescribe el archivo, cambia los atributos de archivo y ve los permisos y

posesin.

Lectura Lee el archivo y ve sus atributos, permisos y posesin.

Permisos de carpeta

Permiso NTFS Definicin

Control Total Cambia permisos, toma posesin de objetos, elimina archivos y

subcarpetas y realiza las acciones autorizadas por otros permisos

de carpeta NTFS.

Modificar Elimina la carpeta y realiza las acciones autorizadas por el permiso

de escritura y el permiso de lectura y ejecucin.

Leer y ejecutar Recorre carpetas y realiza las acciones autorizadas por el permiso

de lectura y el permiso Mostrar el contenido de la carpeta.

Escritura Crea nuevos archivos y subcarpetas en la carpeta, cambia los

atributos de carpeta y ve sus permisos y posesin.

Lectura Ve los archivos y subcarpetas de la carpeta y sus atributos,

permisos y posesin.

Mostrar el contenido

de la carpeta

Ve los nombres de los archivos y subcarpetas de la carpeta.

Windows Server ofrece una herramienta

que muestra los permisos efectivos, es

decir, los permisos acumulados basados

en la pertenencia a un grupo. La

informacin se calcula a partir de las

entradas de permisos existentes y se

muestra en formato de slo lectura.

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Un RODC es un controlador de dominio

adicional para un dominio que hospeda

particiones de slo lectura de la base de

datos de Active Directory. Un RODC est

diseado principalmente para su

implementacin en un entorno de sucursal.

Por lo general, las sucursales tienen

relativamente pocos usuarios, escasa

seguridad fsica, poco ancho de banda a un

sitio del concentrador y escaso conocimiento

de TI local.

Cuando un RODC recibe una peticin de lectura, como la

autenticacin de inicio de sesin, la peticin es realizada a

nivel local, si se realiza una peticin de escritura de LDAP,

como por un cambio de nmero de telfono, tendr que ser

remitido a un controlador grabable estndar. Del mismo

modo, si el servicio DNS est instalado en un RODC, las

consultas son compatibles, pero no se realizan actualizaciones

dinmicas. Si un servidor DNS RODC recibe una solicitud de

actualizacin, la solicitud se refiere a otro servidor DNS,

entonces el RODC solicita una actualizacin de sincronizacin

DNS de ese otro servidor DNS slo para los nuevos registros

desde la ltima actualizacin. Los servidores DNS RODC

tampoco registran servidor de nombres (NS) en los registros

DNS para ninguna zona local alojados-, por lo tanto, no se

anuncian como elementos con autorizacin para esas zonas.

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Cada DC puede recibir cambios en NTDS.DIT o el

SYSVOL y estos cambios se replicarn en los DC.

Mediante el uso de sellos de tiempo, nmeros de

secuencia de actualizacin (USN), y del servidor

identificadores nicos globales (GUID), los conflictos se

resuelven de modo que los cambios posteriores

sobrescribirn los anteriores, y slo la informacin

nueva se replica. Esta es la replicacin con varios

maestros.

Es importante destacar que la replicacin se produce

en el nivel de propiedades de los objetos, no objetos

enteras.

Esto hace que la replicacin significativamente ms

eficiente, incluso a travs de enlaces WAN lentos.

Hay tres grandes particiones de la base de datos de Active

Directory se llama "contextos de nomenclatura" y cada uno se

replica por separado:

Contexto de nombres de dominio (s): Esta es la informacin

que normalmente se identifica con Active Directory, tales como

dominios, unidades organizativas, usuarios, cuentas de equipo,

grupos, etc La NC de dominio se replican en todos los otros

controladores de dominio en el mismo dominio, pero slo una

parte de ella se replica a travs de la Global Catlogo a otros

dominios.

Contexto de Esquema de nomenclatura: El esquema define la

estructura abstracta o "plano" de la EA. La informacin del

esquema se replica en todos los DC a lo largo de todo el bosque.

Contexto de nomenclatura de configuracin: La NC de

configuracin contiene informacin acerca de los sitios,

subredes, transportes de replicacin, fideicomisos y otros

servicios, como Exchange. La Informacin de configuracin se

replica en todos los controladores de dominio en todo el

bosque.

La base de datos completa AD no se replica entre dominios.

Para hacer ms eficiente la bsqueda de objetos en todos los

dominios, un subconjunto de la base de datos de AD se

replica en los DC especiales en toda la empresa denominada

catlogo global (GC) servidores.

El "catlogo global" no es una base de datos separada de AD.

Por el contrario, algunos datos AD simplemente se marcan

como parte del catlogo y algunos no lo son. Todos los

objetos de AD estn en el GC, pero no todas las propiedades

de todos los objetos estn en el GC. El GC comprende ms o

menos 55% de la base de datos de AD.

Se puede hacer a cada DC un GC si se desea, y dos por cada

sitio es el mnimo recomendado si las consideraciones de

ancho de banda no se oponen a esto.

Los cinco roles maestros de operaciones se

asignan automticamente cuando el primer

controlado de dominio, en un dominio dado

es creado.

Dos roles de nivel de bosque son asignados

al primer controlador de dominio creado en

un bosque.

Tres roles de nivel de dominio son asignados

al primer controlador de dominio creado en

un dominio.

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Esquema maestro: Es el responsable de desempear

actualizaciones al esquema.

Maestro de nombre de dominio: Administra la adicin y la

eliminacin de todas las particiones de directorio y dominio,

sin importar el dominio en la jerarqua del bosque.

Maestro RID: El maestro de operaciones de identificacin

relativa (RID) asigna bloques de RIDs a cada controlador de

dominio en el dominio.

Emulador PDC: Recibe replicacin preferencial de cambios de

contrasea desempeados por otros controladores en el

dominio.

Maestro de infraestructura: Responsable de actualizar las

referencias de objetos en su dominio que apunta al objeto en

otro dominio.

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Escribir planes de recuperacin de desastres en el lugar para

administrar Maestros de operaciones cados. Debe cubrir cmo o si

se debe forzar las transferencias de funciones, qu copia de

seguridad restaurar, a quin avisar, etc. En general, es mejor arreglar

o recuperar un maestro de operaciones, as que frecuente las copias

de seguridad.

Separe el maestro RID y papeles emulador de PDC a travs de dos

centros de datos fsicos, pero poner las cajas en el mismo sitio de la

EA y en la misma LAN para asegurar la replicacin continua

(KB223346). Recuerde, si un hacker quisiera causar ms

interrupciones mediante la suscripcin de un nico controlador de

dominio, el emulador de PDC sera el objetivo.

Coloque el emulador de PDC en un segmento que tiene la mejor

conectividad global con otros DC, especialmente los DC en sitios

remotos, y actualice su hardware a medida que el dominio crece

para evitar que se convierta en un cuello de botella.

El emulador PDC no debera en s sincronizar

directamente con un servidor de hora en

Internet. Elija otra mquina segura dentro de

la LAN para sincronizar su reloj con un

servidor externo, y luego que el emulador de

PDC sincronice con l.

Las funciones de maestro de nomenclatura

de maestro de esquema y de dominio deben

estar ubicados en un solo DC, y deben ser

estrechamente vigilados y protegidos

fsicamente.

En un entorno de dominio nico, simplemente marque

todos los DC como servidores GC. Esto no causar

ningn trfico de replicacin extra. Hay algunos

servicios y aplicaciones que slo generan consultas a

la GC, incluso si slo hay un nico dominio en el

bosque.

En un entorno con varios dominios, un solo servidor

no debe ser tanto el maestro de infraestructuras y un

servidor de catlogo global al mismo tiempo.

Cada sitio debe tener al menos un servidor de

catlogo global, con preferencia dos o ms

dependiendo de las necesidades y de la capacidad.

Si un sitio remoto no puede soportar un servidor

de catlogo global a causa de problemas de

conectividad, a continuacin, un valor de registro

se puede configurar para permitir inicios de sesin

sin la GC (KB241789). En este caso, deben evitarse

Denegar permisos a los recursos para los grupos

universales cuando sea posible.

El maestro de nombres de dominio debe ser un

servidor de catlogo global. Si el maestro de

nombres de dominio no es un GC y su bosque no

est en modo de 2003, la creacin de dominios

nieto puede fallar.

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Cada caracterstica de cada objeto en la base

de datos de Active Directory puede tener sus

propios conjuntode permisos por separado!

Adems, hay permisos de objeto, permisos

de contenedores, el control de los permisos

heredados de los contenedores, la auditora

de acceso, y ms.

Estas caractersticas hacen que sea posible

delegar la autoridad y para regular el acceso

AD con mucha precisin.

Para ver la ficha seguridad en objetos de AD,

debe habilitar la visualizacin de las

funciones avanzadas. Para ello, haga clic en

cualquier recipiente en "Usuarios y equipos

de AD' Ver Caractersticas avanzadas.

Para ver los permisos y la configuracin de

auditora de un contenedor o un objeto, haga

clic en el elemento pestaa Propiedades

Seguridad.

En Windows 2000/2003 o superior, es posible delegar

el poder administrativo de forma muy precisa. Esto es

cierto incluso en un entorno de dominio nico.

Algunos ejemplos

Un usuario no administrativo puede tener un control total

sobre todas las cuentas de usuario y equipo en una unidad

organizativa, pero no hay otras unidades organizativas.

Un grupo global de mesa de ayuda se podra dar el poder

para restablecer la contrasea de cualquier persona en el

dominio a excepcin de las cuentas de usuario sensibles,

tales como los de administracin y cuentas de servicio.

Alternativamente, cada unidad organizativa podra tener su

propio grupo de mesa de ayuda por separado, y cada

grupo slo puede restablecer las contraseas de los

usuarios en su OU asignado.

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

En Windows Server 2008, la auditori est dividida en cuatro

subcategoras:

Acceso del servicio de directorio

Cambios de servicio de directorio

Replicacin de servicio de directorio

Replicacin de servicio de directorio detallada

La capacidad para auditar los cambios en los objetos de

AD DS est habilitada con la subcategora de auditora

Cambios de servicio de directorio. Los tipos de cambios que

pueden auditarse son operaciones de creacin, modificacin,

desplazamiento y recuperacin que se realizan en un objeto.

Los eventos que generan estas operaciones aparecen en el

registro de seguridad.

Una vez habilitado Cambios de servicio

de directorio, AD DS registra los eventos

en el registro de eventos de seguridad

cuando se efectan cambios en objetos

para los cuales un administrador habilit la

auditora. En la tabla siguiente se

describen estos eventos.

Id. de

evento

Tipo de

evento

Descripcin del evento

5136 Modificar

Este evento se registra cuando se

modifica correctamente un atributo del

directorio.

5137 Crear

Este evento se registra cuando se crea

un objeto nuevo en el directorio.

5138 Recuperar

Este evento se registra cuando se

recupera un objeto en el directorio.

5139 Mover

Este evento se registra cuando un

objeto se desplaza en el directorio.

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Dominios y confianzas de Active Directory es el

complemento Microsoft Management Console (MMC) que

puede usar para administrar confianzas de dominios, niveles

funcionales del bosque o del dominio, y sufijos de nombre

principal de usuario (UPN).

Ms informacin en:

Administracin de dominios y bosques:

http://technet.microsoft.com/es-es/library/cc772570.aspx

Administracin de confianzas: http://technet.microsoft.com/es-

es/library/cc771568.aspx

Administracin de confianzas de bosque:

http://technet.microsoft.com/es-es/library/cc772440.aspx

Solucin de problemas de Dominios y confianzas de Active

Directory: http://technet.microsoft.com/es-

es/library/cc770264.aspx

Recursos para Dominios y confianzas de Active Directory:

http://technet.microsoft.com/es-es/library/cc771353.aspx

Interfaz de usuario: Dominios y confianzas de Active Directory:

http://technet.microsoft.com/es-es/library/cc742387.aspx

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

Windows Server 2008 R2 y posterior admite

extensiones de seguridad del Sistema de Nombres

de Dominio (DNSSEC) como se especifica en el

RFC 4033,4034 y 4035. DNSSEC permite la

autenticacin y verificacin de la integridad de los

datos de respuesta de DNS con el fin de combatir

los ataques contra DNS spoofing y MitM. Esto se

logra, en parte, por la firma de los datos de la zona

de (RSA cifrado de clave pblica de hash SHA-1,

utilizando 512 - para las claves RSA de 4096 bits)

mediante la herramienta de lnea de comandos

DNSCMD.EXE.

Los servidores DNS de Windows tambin

apoyan un tipo de registro, registros de

servidor, que son necesarios para Active

Directory. El propsito de los registros SRV

consiste en identificar los servicios disponibles,

el protocolo (s) que se encuentran disponibles,

los nmeros de puerto que estn utilizando, el

nombre completo de los sistemas de

alojamiento, y que proporcionan informacin de

balanceo de carga.

El formato es:

_servicio._protocolo.dominio SRV <prioridad>

<peso> <puerto> FQDN

Ejemplos:

_ldap._tcp.tarija.com SRV 0 100 389

box1.tarija.com

_kerberos._udp.tarija.com SRV 50 100 88

box2.tarija.com

_ldap._tcp_dc._msdcs.tarija.com SRV 1 100 389

box3.tarija.com

_kerberos._tcp.Site1._sites.dc._msdcs.tarija.com

SRV 0 100 88 box4.tarija.com

_servicio: Identifica el servicio disponible (ej: servidor

LDAP(_ldap), Kerberos KDC (_kerberos), Servidos de catlogo

global (_gc) o cambio de contrasea kerberos (_kpasswd)

_protocolo: Identifica el protocolo, TCP o UDP

<prioridad> y <peso>: Estos nmeros se utilizan para el

balanceo de carga. Un cliente elegir el servidor con la

prioridad ms baja. Si varios servidores tienen la misma

prioridad, el cliente elegir uno de ellos al azar, con la

probabilidad de elegir un servidor en particular proporcional a

su peso.

<puerto>: Identifica el nmero del puerto

FQDN: Este es el nombre de dominio completo del servidor

que aloja el servicio en cuestin. Otro registro DNS (un

registro A) asignar el FQDN a la direccin IP real.

Bloquear todo el acceso desde Internet a los servidores DNS

internos.

Utilizar un servidor DNS endurecido fuera del firewall o en la

extranet de clientes de Internet. El servidor DNS en Internet

accesible (s) debe tener slo los pocos registros esenciales

necesarios para su direccin de e-mail, FTP, HTTP y otros servidores

pblicos.

Configurar los servidores DNS internos para reenviar sus consultas a

los servidores DNS externos para la resolucin de nombres de

dominio completos en Internet. No permita que los servidores DNS

internos para consultar directamente a otros servidores DNS de

todo el mundo.

Tener ms de un servidor DNS externo e interno para el balanceo de

carga y tolerancia a fallos. DNS es particularmente vulnerable a los

ataques de denegacin de servicio. Evite la conexin de todos los

servidores DNS en el mismo segmento, switch o router ya que crea

un punto nico de fallo innecesario.

Tenga cuidado de que los servidores DNS a los que decide

reenviar consultas a si no los controla. Confa en los

servidores DNS? Estn endurecidos y monitoreados cajas?

Considere la posibilidad de hacer sus propias consultas

iterativas si no se puede confiar en los servidores DNS de su

ISP.

Utilice la opcin "Asegurar cach contra corrupcin" opcin

en la ficha Opciones avanzadas de la pestaa de propiedades

del servidor DNS si se expone a la Internet.

Desactivar las transferencias de zona en ambos servidores

DNS internos y externos. Si es necesario, slo se permitir que

las transferencias de zona a las direcciones IP seleccionadas.

Actualizar la informacin de sugerencias de raz en los

servidores DNS que realizan consultas iterativas y comprobar

peridicamente que estn al da y sin modificar.

Acrnimos

Herramientas de Active Directory

LDAP y puertos escenciales

Seguridad de AD

Bitlocker y permisos

RODC

Replicacin y Contextos de nombre AD

Maestros de Operaciones

Mejores prcticas para Maestros de Operaciones y GC

Permisos de AD y Delegacin de Control

Auditora de Active Directory

Dominios y Confianzas

DNS y Active Directory

IPSec

IPSec es un protocolo de capa de red que proporciona

autenticacin, cifrado y filtrado de paquetes esttico. Windows ha

incorporado soporte para IPSec. Aunque IPSec es ms conocido

para el cifrado de paquetes y usarlo en red privada virtual, tambin

se puede utilizar para la autenticacin y filtrado de paquetes

esttico. Para el filtrado de paquetes con estado o dinmico en el

host, utilice el Firewall de Windows o un equivalente de terceros.

Todos los servidores de extranet, incluidos los controladores, se

deben configurar para requerir IPSec AH (o ESP sin cifrado) para

todas las comunicaciones que no son pblicas. Ellos deben usar

idealmente autenticacin de certificados y desactivar la opcin de

filtrado: "Permitir la comunicacin no segura con equipos no

compatibles con IPSec".

Si hay puertos sensibles en los servidores de DMZ que podran

beneficiarse de la encriptacin, como el de Servicios de Terminal

Server o Telnet, entonces requieren que el cifrado IPSec por todos

los medios. Eso s, no imponer sanciones de rendimiento en s

mismo innecesariamente.

Vous aimerez peut-être aussi

- Telefonia IPDocument41 pagesTelefonia IPRodmy Martin Riveros BustiosPas encore d'évaluation

- Auditoria de RedesDocument17 pagesAuditoria de RedesRodmy Martin Riveros BustiosPas encore d'évaluation

- Introduccion WCDMA Capitulo1Document11 pagesIntroduccion WCDMA Capitulo1Lizeth Urquiza CamposPas encore d'évaluation

- Estimacion BWDocument32 pagesEstimacion BWRodmy Martin Riveros BustiosPas encore d'évaluation

- Redes VsatDocument5 pagesRedes VsatDJ071286888Pas encore d'évaluation

- LF2401 - Hombre Lobo El Apocalipsis - Rabia en Nueva York (OCR) PDFDocument112 pagesLF2401 - Hombre Lobo El Apocalipsis - Rabia en Nueva York (OCR) PDFRodmy Martin Riveros BustiosPas encore d'évaluation

- Derecho Constitucional Boliviano: Ermo QuisbertDocument9 pagesDerecho Constitucional Boliviano: Ermo QuisbertRodmy Martin Riveros BustiosPas encore d'évaluation

- IsisDocument15 pagesIsisRodmy Martin Riveros BustiosPas encore d'évaluation

- Comunicaciones y Redes de As - William Stallings RESUMENDocument422 pagesComunicaciones y Redes de As - William Stallings RESUMENenzoln100% (1)

- IDS2Document28 pagesIDS2Rodmy Martin Riveros BustiosPas encore d'évaluation

- WapDocument15 pagesWapRodmy Martin Riveros BustiosPas encore d'évaluation

- Informe Anual de Seguridad CiscoDocument40 pagesInforme Anual de Seguridad CiscoRodmy Martin Riveros BustiosPas encore d'évaluation

- Cracking Wifi Al Completo PDFDocument11 pagesCracking Wifi Al Completo PDFcreepy3Pas encore d'évaluation

- VTPDocument52 pagesVTPGalo SalinasPas encore d'évaluation

- Como Configurar Un Tunel GREDocument3 pagesComo Configurar Un Tunel GRERodmy Martin Riveros BustiosPas encore d'évaluation

- Wireshark by D14M4NT3Document7 pagesWireshark by D14M4NT3Rodolfo GarciaPas encore d'évaluation

- Circuitos Integrados - 3-2-2013Document45 pagesCircuitos Integrados - 3-2-2013Rodmy Martin Riveros BustiosPas encore d'évaluation

- Resumen BGPDocument14 pagesResumen BGPRonald EnriquePas encore d'évaluation

- Vampiro La Mascarada - Libro Del Clan VentrueDocument35 pagesVampiro La Mascarada - Libro Del Clan VentrueRodmy Martin Riveros BustiosPas encore d'évaluation

- Lab6 3Document16 pagesLab6 3Rodmy Martin Riveros BustiosPas encore d'évaluation

- Conf GreDocument3 pagesConf GreRodmy Martin Riveros BustiosPas encore d'évaluation

- Listas Control AccesoDocument8 pagesListas Control AccesocarogadbanPas encore d'évaluation

- MPLSDocument19 pagesMPLSErnacPas encore d'évaluation

- Laboratorio 4.6.1Document29 pagesLaboratorio 4.6.1Adrian Matias RojasPas encore d'évaluation

- SDMDocument78 pagesSDMDerrick DarbeyPas encore d'évaluation

- Fasciculo 1 Comprension Lectora PDFDocument52 pagesFasciculo 1 Comprension Lectora PDFkarencita02Pas encore d'évaluation

- Mediana SPDocument3 pagesMediana SPYanqui IvanPas encore d'évaluation

- Tesis de Exploracion Geologica y Estimacion de Reservas Minerales Mina Los Incas - Ayacucho 2013Document100 pagesTesis de Exploracion Geologica y Estimacion de Reservas Minerales Mina Los Incas - Ayacucho 2013XhamlVeraPas encore d'évaluation

- Emka Sac Catalogo 03112022Document131 pagesEmka Sac Catalogo 03112022Mabel MunguíaPas encore d'évaluation

- C. Frijol 14 IiDocument41 pagesC. Frijol 14 IiMiguel Anderson SánchezPas encore d'évaluation

- Petro PeruDocument8 pagesPetro PeruLuis EspinozaPas encore d'évaluation

- CO007-00-0911-SI-091 Plan - de - Izaje - Con - Side - BoomDocument2 pagesCO007-00-0911-SI-091 Plan - de - Izaje - Con - Side - Boomroberto veraPas encore d'évaluation

- Ensayo Estado Actual de La Admon Educativa IdaniaDocument3 pagesEnsayo Estado Actual de La Admon Educativa IdaniaAnonymous yc9V8sMPas encore d'évaluation

- HUACHIPADocument21 pagesHUACHIPAhector espejo palominoPas encore d'évaluation

- Capitulo 10 (Ecuaciones Diferenciales de Bernoulli)Document9 pagesCapitulo 10 (Ecuaciones Diferenciales de Bernoulli)Luis Guayta50% (2)

- Dietas para Vesicula BiliarDocument11 pagesDietas para Vesicula BiliarFredyamerico M Villalobos100% (1)

- Laboratorio Quimica Practica 10Document14 pagesLaboratorio Quimica Practica 10Gabriela Sulca DelgadoPas encore d'évaluation

- Metrologia PDFDocument11 pagesMetrologia PDFEdinson F Colana ValdiviaPas encore d'évaluation

- Chilo Regulacion y Calibracion de Pulverizadoras PDFDocument20 pagesChilo Regulacion y Calibracion de Pulverizadoras PDFLuis ArtigasPas encore d'évaluation

- Plan de Gestion de TransitoDocument8 pagesPlan de Gestion de TransitoErick Antonio Pingo ArrietaPas encore d'évaluation

- Mapa Conceptual Pruebas Estadisticas-1Document1 pageMapa Conceptual Pruebas Estadisticas-1Ivan FarfanPas encore d'évaluation

- Trabajo Diagrama Gantt ExcelDocument7 pagesTrabajo Diagrama Gantt ExcelOH Wilber100% (1)

- Titulacion Karl FischerDocument18 pagesTitulacion Karl FischerCharlydeAvila0% (1)

- Sesión 2 - Derecho Constitucional TributarioDocument29 pagesSesión 2 - Derecho Constitucional TributarioSarahi CurillaPas encore d'évaluation

- Levantamiento de Un Perfil Longitudinal y TransversalDocument33 pagesLevantamiento de Un Perfil Longitudinal y TransversalYanet Medina QuedoPas encore d'évaluation

- Scamper Helen TorresDocument4 pagesScamper Helen TorresHELEN DAHIAN TORRES GETIALPas encore d'évaluation

- Construção e Alvenaria BásicosDocument8 pagesConstrução e Alvenaria BásicosMariana ReisPas encore d'évaluation

- AndreaDocument98 pagesAndreaYair UrangoPas encore d'évaluation

- Formato Orden de Trabajo de MantenimientoDocument4 pagesFormato Orden de Trabajo de MantenimientoCalidad Modultec100% (1)

- Taller de Teoría Semana 09Document6 pagesTaller de Teoría Semana 09capillocarhuapomadPas encore d'évaluation

- Técnicas de Investigación en Psicobiología de La ConductaDocument21 pagesTécnicas de Investigación en Psicobiología de La ConductalauraPas encore d'évaluation

- Rendimiento Teorico 2Document13 pagesRendimiento Teorico 2Luis Manuel Martinez NuñezPas encore d'évaluation

- Act 6 Trabajo Colaborativo 102004 120Document23 pagesAct 6 Trabajo Colaborativo 102004 120luisrizzo2Pas encore d'évaluation

- Revista Vol.24, N2Document112 pagesRevista Vol.24, N2Miriam Sanchez RamosPas encore d'évaluation

- Estructura SecuencialDocument4 pagesEstructura SecuencialJuanGabrielMagnePas encore d'évaluation