Académique Documents

Professionnel Documents

Culture Documents

B2 ACLs SP

Transféré par

ricardopazz0 évaluation0% ont trouvé ce document utile (0 vote)

9 vues50 pagesl

Titre original

B2_ACLs_Sp

Copyright

© © All Rights Reserved

Formats disponibles

PPT, PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentl

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PPT, PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

9 vues50 pagesB2 ACLs SP

Transféré par

ricardopazzl

Droits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PPT, PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 50

2003 Cisco Systems, Inc. All rights reserved.

2 2003 Cisco Systems, Inc. All rights reserved.

Session Number

Presentation_ID 2 of 94

Access Control Lists (ACLs)

CCNA 2 v3.0

3 2003 Cisco Systems, Inc. All rights reserved.

Session Number

Presentation_ID 3 of 94

Conceptos Bsicos de ACL

2003 Cisco Systems, Inc. All rights reserved.

Configuracin de Laboratorio: Topologa y Scripts

La Topologa mostrada abajo es usada en esta presentacin.

RTA es un 2514; RTB, RTC, e ISP son 2501s

Todos los routers estn corriendo imgenes IOS C2500-JS-L, Ver. 12.2(13b)

E0s y S0s tienen la 1

a

direccin IP; E1 y S1s, tienen la 2

a

S0s son los DCE de los enlaces

2003 Cisco Systems, Inc. All rights reserved.

Conceptos Bsicos de ACL

ACLs pueden ser configuradas en

un router pare permitir o negar un

paquete basado en una lista de

condiciones.

Esta lista de condiciones es leda

secuencialmente, de arriba hacia

abajo, por el router hasta que una

coincidencia suceda.

La ltima condicin es siempre una

negacin implcita deny any

Usted puede permitir o negar

paquetes basados en algo como:

Direccin Origen

Direccin Destino

Puertos TCP & UDP

2003 Cisco Systems, Inc. All rights reserved.

Cmo usa un Router una ACL (salida)

Verifica para ver si el

paquete es ruteable. Si

es as, busca una ruta

en la tabla de

enrutamiento.

Verifica si hay una ACL

de salida para la

interface

Si no hay ACL, conmuta el

paquete a la interface destino para

su salida

Si existe una ACL, verifica el

paquete contra las sentencias de

la ACL en forma secuencial

negando o permitiendo basado en

una condicin coincidente.

Si ninguna sentencia

coincide, qu sucede?

2003 Cisco Systems, Inc. All rights reserved.

Cmo usa un Router una ACL (entrada)

Si una ACL es

configurada para filtrar

trfico de entrada, la

bsqueda en la tabla de

enrutamiento es

realizada solo si el

paquete es permitido.

2003 Cisco Systems, Inc. All rights reserved.

Procesando una ACL de Entrada y Salida

2003 Cisco Systems, Inc. All rights reserved.

Reglas Bsicas para una ACL

Una ACL por protocolo, por interface, por direccin.

Escriba sus ACLs cuidadosamente, ya que tiene que

incluir todo el trfico que deber ser filtrado de

entrada o salida en una simple ACL!

ACLs Estndar debern ser aplicadas ms cerca del

destino. ACLs Extendidas debern ser aplicadas ms

cerca del origen.

Las sentencias son procesadas secuencialmente

hasta que una coincidencia es encontrada, si ninguna

coincidencia es encontrada entonces el paquete es

negado (deny any implcito).

Hosts especficos debern ser filtrados primero, y

grupos o filtros en general debern ir al ltimo.

2003 Cisco Systems, Inc. All rights reserved.

Nunca trabaje con una lista de acceso que est

activamente aplicada. Use un editor de texto

primero.

Lneas nuevas siempre son agregadas al final de

la lista de acceso. No es posible seleccionar

dnde agregar y remover lneas.

Una lista de acceso de IP enva un mensaje ICMP

de host inalcanzable al que enva sobre el paquete

rechazado.

Filtros de salida no afectan al trfico originado por

el router local.

Reglas Bsicas para una ACL

11 2003 Cisco Systems, Inc. All rights reserved.

Session Number

Presentation_ID 11 of 94

Configurando ACLs Estndar

2003 Cisco Systems, Inc. All rights reserved.

Dos Tipos de IP ACLs

ACLs Estndar

Filtra el trfico basado en la direccin origen solamente

ACLs Extendidas

Pueden filtrar trfico basado en:

Direccin Origen

Direccin Destino

Puertos TCP y UDP

2003 Cisco Systems, Inc. All rights reserved.

Creando ACLs: Dos Tareas Bsicas

Escriba las sentencias de

la ACL en forma

secuencial en modo de

configuracin global.

Aplique la ACL a una o

ms interfaces en el modo

de configuracin de

interface

2003 Cisco Systems, Inc. All rights reserved.

Sintaxis para Escribir una ACL Estndar

El argumento access-list-number especifica el tipo de

ACL.

El argumento {permit|deny} especifica la accin a

tomar sobre un paquete

El argumento source-prefix especifica la red, subred,

rango de host, o simple direccin de host.

El argumento source-wildcard especifica qu bits son

verificados y qu bits son ignorados en el prefijo-

origen (source-prefix).

router(config)#access-list access-list-number

{permit|deny} source-prefix source-wildcard

2003 Cisco Systems, Inc. All rights reserved.

router(config)#access-list access-list-number

{permit|deny} source-prefix source-wildcard

El argumento access-list-number

El access-list-number

especifica qu protocolo se

filtrar y si es una ACL

estndar o extendida.

Este argumento puede

ser reemplazado con el

argumento nombre.

ACLs Nombradas sern

vistas despus.

2003 Cisco Systems, Inc. All rights reserved.

El argumento {permit|deny}

Despus que haya escrito access-list y seleccionado el

nmero correcto de la lista de acceso, escriba permit o

deny dependiendo de la accin que desea tomar.

La accin de permitir o negar son referidas como

filtrado (filtering)

router(config)#access-list access-list-number

{permit|deny} source-prefix source-wildcard

2003 Cisco Systems, Inc. All rights reserved.

El argumento source-prefix

El argumento source-prefix puede ser una direccin de

subred, un rango de direcciones, o una simple direccin de

host.

router(config)#access-list access-list-number

{permit|deny} source-prefix source-wildcard

2003 Cisco Systems, Inc. All rights reserved.

Ejemplo de source-prefix

En nuestro ejemplo,

queremos permitir a todos los

hosts en las tres redes LAN el

acceso a Internet.

Por lo tanto tenemos escritas

tres sentencias, una para cada

subred.

El argumento source-prefix

en este caso es cada direccin

de subred de las LANs

2003 Cisco Systems, Inc. All rights reserved.

El argumento source_wildcard

El argumento source-wildcard especifica cules

bits debern ser verificados en el prefijo-origen

(source-prefix).

Comnmente llamada wildcard mask, es un nmero de

32-bit representado en formato decimal-punteado.

Un 0 significa verifica esta posicin de bit.

Un 1 significa ignora esta posicin de bit.

router(config)#access-list access-list-number

{permit|deny} source-prefix source-wildcard

2003 Cisco Systems, Inc. All rights reserved.

Explicacin de la Wildcard Mask

La mscara wildcard (Wildcard Mask) no tiene relacin

funcional con la mscara de subred.

Sin embargo, en muchos casos la mscara de subred

puede ser usada para derivar la mscara wildcard.

Por ejemplo, usted quiere filtrar trfico de todos los

hosts en la subred 192.168.1.0/24.

La mscara de subred es 255.255.255.0

Para encontrar la mscara wildcard, tome lo inverso

de la mscara de subred.

La mscara wildcard es 0.0.0.255.

2003 Cisco Systems, Inc. All rights reserved.

Ejemplo de source-wildcard

En este ejemplo, usaremos

todos los 1s en el ltimo

octeto de la mscara wildcard

para cada prefijo-origen.

La mscara de subred para

cada LAN tiene todos los 0s

en el ltimo octeto.

Un 1 significa ignorar esta

posicin de bit en la direccin

IP origen del paquete.

2003 Cisco Systems, Inc. All rights reserved.

La Mscara Wildcard a Nivel de Bit

El router lee la direccin IP origen de un paquete.

Para cada posicin de bit, el router verifica la mscara wildcard.

Si hay un 0, el router compara el valor del bit de la direccin

IP Origen contra el valor del bit del Prefijo Origen para una

Coincidencia.

Si hay un 1, el router ignora aquella posicin de bit.

2003 Cisco Systems, Inc. All rights reserved.

La ltima Sentencia de la ACL: Deny Any

La ltima sentencia

en todas las ACLs es

un deny any

implcito.

Si un paquete no

coincide con ninguna

sentencia en la ACL,

ste es negado.

2003 Cisco Systems, Inc. All rights reserved.

Aplicar la ACL

Una ACL no puede filtrar trfico hasta que haya

sido aplicada a una interface.

Esta es una caracterstica de seguridad del IOS.

Usted puede escribir las sentencias de la ACL de forma

segura sin que las sentencias afecten inmediatamente

en el trfico.

La sintaxis del comando es la misma para las ACL

de IP Estndar y Extendidas.

2003 Cisco Systems, Inc. All rights reserved.

Sintaxis para Aplicar ACLs de IP

Las ACLs son aplicadas a una interface

El argumento access-list-number se refiere a la

ACL escrita en configuracin global.

Use el argumento name para aplicar una ACL nombrada.

El argumento {in|out} especifica en qu direccin

la ACL deber ser aplicada.

Especificar in significa filtra paquetes de entrada.

Especificar out significa filtra paquetes de salida.

router(config-if)#ip access-group {access-list-

number|name} {in|out}

2003 Cisco Systems, Inc. All rights reserved.

No olvide la Parte ip del Comando!

Un error comn es

olvidar la porcin ip

del comando ip

access-group.

Recuerde: los

routers son capaces

de enrutar mltiples

protocolos

ruteables.

2003 Cisco Systems, Inc. All rights reserved.

Ubicacin Incorrecta de una ACL Estndar

ACLs Estndar no tienen

un argumento destino.

Por lo tanto, ubique ACLs

estndar tan cerca del

destino como sea posible.

Para ver el porqu, puede

preguntarse a s mismo

qu le pasara a todo el

trfico de IP de la LAN de

RTA si la ACL fuera

aplicada como se

muestra?

2003 Cisco Systems, Inc. All rights reserved.

Ubicacin Correcta de una ACL Estndar

En nuestro ejemplo,

nosotros queremos

permitir a todas las LANs

acceso a Internet.

Por lo tanto, aplicaremos

la ACL a la interface E1

de RTA y se especificar

out como la direccin.

2003 Cisco Systems, Inc. All rights reserved.

Primordial el Deny Any Implcito

Recuerde: La ltima

sentencia que el router

aplicar es un implcito

deny any.

Qu hara si usted quiere

escribir una ACL que niegue

especficos tipos de trfico y

permita todo lo dems?

Ejemplo:

Niegue las LANs de RTB y

RTC para acceder a la LAN

de RTA, pero permita todo el

otro trfico.

2003 Cisco Systems, Inc. All rights reserved.

Escriba una Sentencia permit any

Primero, niegue trfico de

las dos LANs.

Segundo, permita todo el

otro trfico.

0.0.0.0 significa

cualquier direccin

origen.

255.255.255.255 significa

ignora todas las

posiciones de bit.

Tercero, aplique la ACL para

filtar el trfico de salida

de E0.

2003 Cisco Systems, Inc. All rights reserved.

Sustituyendo 0.0.0.0 255.255.255.255

En lugar de escribir

permit 0.0.0.0

255.255.255.255

Escriba

permit any

2003 Cisco Systems, Inc. All rights reserved.

Filtrando Trfico Desde un Simple Host

Qu hara si un usuario en particular est

abusando de los privilegios de Internet?

Cmo negara aquella direccin IP del host, sin embargo,

permitiendo a todos los dems?

Recuerde: Una mscara wildcard le dice al router qu bits

verifique.

2003 Cisco Systems, Inc. All rights reserved.

Escribiendo una Sentencia host

Ejemplo:

Deny 192.168.5.65.

Source prefix es el origen

de la direccin IP.

La mscara Wildcard es

todos 0s, significa que

verifique cada posicin de

bit.

Porqu la sentencia deny

es listada primero?

2003 Cisco Systems, Inc. All rights reserved.

Sustituyendo la Wildcard de Host, 0.0.0.0

En lugar de escribir

deny

192.168.5.65

0.0.0.0

Escriba

deny host

192.168.5.65

Note que la palabra clave

host viene antes del prefijo

origen.

35 2003 Cisco Systems, Inc. All rights reserved.

Session Number

Presentation_ID 35 of 94

Configurando ACLs Extendidas

2003 Cisco Systems, Inc. All rights reserved.

Resumen de ACL Extendidas

ACLs Extendidas controlan el trfico comparando las

direcciones origen y destino de los paquetes IP contra las

direcciones configuradas en la ACL.

Usted puede controlar tambin trfico basado en:

Protocolos IP de Capa 3

Nmeros de puerto TCP y UDP de Capa 4

2003 Cisco Systems, Inc. All rights reserved.

Sintaxis para Escribir una ACL Extendida

El argumento access-list-number puede ser un

nmero entre 100 y 199

El argumento protocol pueden ser varios como ip,

tcp, icmp, y rip.

Los argumentos destino tienen el mismo propsito

que los argumentos origen.

Opciones adicionales mostradas sern discutidas.

router(config)#access-list access-list-number

{permit|deny} protocol source-prefix source-

wildcard dest-prefix dest-wildcard [operator

[port]] [established]

2003 Cisco Systems, Inc. All rights reserved.

El argumento protocol

El argumento protocol puede ser un nmero de opciones.

Nos concentraremos en ip, tcp, udp e icmp.

2003 Cisco Systems, Inc. All rights reserved.

Los Argumentos Destino

Los argumentos dest-prefix y dest-wildcard

trabajan como los argumentos para el origen.

ACLs Extendidas permiten filtrar basndose en la

informacin de destino.

Dado que la informacin destino es incluida, usted puede

ubicar la ACL tan cerca del origen como sea posible.

2003 Cisco Systems, Inc. All rights reserved.

La opcin operator

La opcin operator puede ser usada cuando el argumento

protocol es tcp o udp.

2003 Cisco Systems, Inc. All rights reserved.

La opcin puerto

La opcin puerto es

usada cuando la

opcin operador es

una de lo siguiente:

eq (equal to); gt

(greater than); lt

(less than); neg

(not equal to); or

range

Usted puede filtrar

trfico de cualquier

puerto TCP o UDP

escribiendo el

nmero de puerto o

su correspondiente

nombre.

2003 Cisco Systems, Inc. All rights reserved.

La opcin established

Agregando la palabra clave established a la

sentencia de la ACL, usted est solicitando que la

sesin TCP o UDP deber ser establecida.

Por ejemplo, permitir a los hosts detrs de su firewall

establecer conexiones con host externos.

Host externos pueden enviar paquetes de regreso al origen

solo si el origen inici la sesin.

2003 Cisco Systems, Inc. All rights reserved.

Ubicacin Correcta de las ACLs Extendidas

Dado que una ACL extendida tiene informacin destino,

deber ubicarla tan cerca del origen como sea posible.

Esto reduce trfico de red innecesario cuando un

paquete ser negado cuando alcance el destino.

Ubicar una ACL extendida en la primera interface del router

a la cual el paquete entre y especificarla como de entrada

en el comando access-group.

2003 Cisco Systems, Inc. All rights reserved.

Ejemplo de Ubicacin de una ACL Extendida

Negar acceso de la LAN de

RTA a la LAN de RTB.

Podemos hacer esto con una

ACL estndar, pero entonces la

ACL tendra que ser ubicada en

RTB.

Una ACL estndar causara

que trfico innecesario cruce

un enlace WAN costoso.

Note que el permit IP any

any permite todo el otro

trfico en la interface.

2003 Cisco Systems, Inc. All rights reserved.

ACLs Nombradas

Una caracterstica importante en las versiones de IOS

11.2 y posteriores es la habilidad de nombrar a las

ACLs. Las ventajas incluyen:

Nombres intuitivos que puedan posiblemente identificar el

propsito de la ACL.

ACLs no limitadas; las ACLs numeradas tienen un rango

limitado.

La habilidad de eliminar entradas sin tener que rescribir la

ACL completa; nuevas lneas son agregadas al final de la

lista, tal y como en las ACLs numeradas.

Reduce la cantidad de escritura; no neceista escribir

access-list y access-list-number para cada sentencia.

2003 Cisco Systems, Inc. All rights reserved.

Sintaxis para Nombrar una ACL

El prompt del Router

cambia a modo de

configuracin de ACL.

Ahora puede

simplemente empezar

cada sentencia con el

argumento permit o

deny .

Router(config)#ip access-list standard|

extended} name

2003 Cisco Systems, Inc. All rights reserved.

Verificando las ACLs

show access-lists

muestra todas las access-lists configuradas en el router

show [protocol] access-lists

{name|number}

muestra la lista de acceso identificada

show ip interface

muestra las access-lists aplicadas a la interfaceentrada y

salida.

show running-config

muestra todas las listas de acceso y en cules interfaces

estn aplicadas

2003 Cisco Systems, Inc. All rights reserved.

Agregando Comentarios a las ACLs

El comando remark le permite hacer comentarios

dentro de la configuracin de la ACL para

documentar la configuracin activa.

Los comentarios son desplegados cuando escriba el

comando show run. Sin embargo, no ver los

comentarios mostrados con el comando show

access-list.

Router(config)#access-list access-list number

remark remarks

Router(config-std-nacl)#remark remarks

Router(config-ext-nacl)#remark remarks

2003 Cisco Systems, Inc. All rights reserved.

Ejemplo del Uso del Comando remark

2003 Cisco Systems, Inc. All rights reserved.

Vous aimerez peut-être aussi

- Lenguaje VALDocument14 pagesLenguaje VALVictor EmilioPas encore d'évaluation

- Voz Sobre IPDocument79 pagesVoz Sobre IPENKELLYGRAGONPas encore d'évaluation

- Bcsi Capitulo 5 - 1 Ospf Types of Routers and LsasDocument9 pagesBcsi Capitulo 5 - 1 Ospf Types of Routers and Lsasnikhilsrj07Pas encore d'évaluation

- LABORATORIO - Nro 6 - Parte - 7 - AndyDocument9 pagesLABORATORIO - Nro 6 - Parte - 7 - Andyandy halanoca ariasPas encore d'évaluation

- Redes InalambricasDocument17 pagesRedes Inalambricaspruebas de correoPas encore d'évaluation

- Protocolo EIGRPDocument25 pagesProtocolo EIGRPCrystal GemPas encore d'évaluation

- Redes Servidor DNSDocument10 pagesRedes Servidor DNSmauricioPas encore d'évaluation

- Diseño Seguro de Redes. Concepto de Alta Disponibilidad y Diseños RedundantesDocument6 pagesDiseño Seguro de Redes. Concepto de Alta Disponibilidad y Diseños RedundantesArphiaCoaCmdPas encore d'évaluation

- Modelo OSI y protocolo IPDocument10 pagesModelo OSI y protocolo IPDaniel MendezPas encore d'évaluation

- Rastrea la ruta de paquetes IP desde California a HawáiDocument13 pagesRastrea la ruta de paquetes IP desde California a HawáiJuan Sebastian Ortega ZuñigaPas encore d'évaluation

- La Capa de TransporteDocument5 pagesLa Capa de TransporteAllison ElianaPas encore d'évaluation

- CCNA2 Capitulo 2 RespuestasDocument10 pagesCCNA2 Capitulo 2 RespuestasAntonio Rocha MenaPas encore d'évaluation

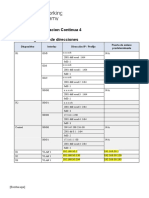

- Packet Tracer: Evaluacion Continua 4 - Asignación de direcciones IPv4 y configuraciones de seguridadDocument5 pagesPacket Tracer: Evaluacion Continua 4 - Asignación de direcciones IPv4 y configuraciones de seguridadXibalvaPas encore d'évaluation

- Token RingDocument21 pagesToken RingYhiroSalinas100% (1)

- Manual FTP - Configuración y control de acceso al servidor FTPDocument11 pagesManual FTP - Configuración y control de acceso al servidor FTPHans Malcolm Rasch DiazPas encore d'évaluation

- Informe Protocolo OspfDocument24 pagesInforme Protocolo Ospffrancisca serapioPas encore d'évaluation

- PDA PuertosDocument4 pagesPDA PuertosGerardo Quechol ZaratePas encore d'évaluation

- Diseño.U2. Araya. Cifuentes. Cubate. Lopez. OlivaresDocument91 pagesDiseño.U2. Araya. Cifuentes. Cubate. Lopez. OlivaresLopez ReyesPas encore d'évaluation

- Ejercicios de SubredesDocument7 pagesEjercicios de SubredesAnonymous XM3KoTUTg100% (1)

- Tarea 2.3Document4 pagesTarea 2.3Adrian Siles PerezPas encore d'évaluation

- Packet Tracer: Configuración de Un Router Integrado: TopologíaDocument4 pagesPacket Tracer: Configuración de Un Router Integrado: TopologíaCarlos A. PoncePas encore d'évaluation

- Modelo TCPDocument6 pagesModelo TCPNohemi RangelPas encore d'évaluation

- Toaz - Info Calculadora en Excel para Calcular Subredes PRDocument3 pagesToaz - Info Calculadora en Excel para Calcular Subredes PRJunglimonitoJunglimonitoPas encore d'évaluation

- 11.2.2.6 Lab - Configuring Dynamic and Static NATDocument9 pages11.2.2.6 Lab - Configuring Dynamic and Static NATMario VargasPas encore d'évaluation

- Ipv6 Enrutamiento EstaticoDocument12 pagesIpv6 Enrutamiento EstaticoSantiago Garcia BlancoPas encore d'évaluation

- SILABO-Transmision de DatosDocument3 pagesSILABO-Transmision de DatossamirPas encore d'évaluation

- Juan Montoya LaboratorioNo5 PDFDocument22 pagesJuan Montoya LaboratorioNo5 PDFJULIAN ANDRES DURANGO OCHOAPas encore d'évaluation

- Configuracion Basica de Dispositivos de RedDocument11 pagesConfiguracion Basica de Dispositivos de RedjosselydpPas encore d'évaluation

- DHCP - TripticoDocument2 pagesDHCP - TripticoJorge GonzalesPas encore d'évaluation

- Monitoreo de RedDocument21 pagesMonitoreo de RedOlga Rentería BejaranoPas encore d'évaluation