Académique Documents

Professionnel Documents

Culture Documents

Cours 9 IDS IPS

Transféré par

Kamilia bouhraouaTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Cours 9 IDS IPS

Transféré par

Kamilia bouhraouaDroits d'auteur :

Formats disponibles

IDS /IPS

Par Dr RIAHLA Mohamed Amine

IDS

• Introduction

• Applications Actuelles

• Généralités sur les systèmes de détection d’intrusion (IDS)

• Classification des IDS

• Méthodes de détection

• Approche comportementale

• Approche par scenarios

• Quelques systèmes présents sur le marché

Par Dr RIAHLA Mohamed Amine

Introduction

• Un équipement permettant de surveiller l’activité d’un réseau ou d’un hôte

• But:

– Surveiller les données qui transitent sur un système,

– Détecter toute tentative d’intrusion

– Réagir à cette tentative.

• Il permet ainsi d’avoir une action de prévention et d’intervention sur les

risques.

Par Dr RIAHLA Mohamed Amine

Introduction

• Certains termes sont souvent employés quand on parle d’IDS :

– Faux positif : une alerte provenant d’un IDS mais qui ne correspond pas à une

attaque réelle.

– Faux négatif : une intrusion réelle qui n’a pas été détectée par l’IDS

Par Dr RIAHLA Mohamed Amine

Applications actuelles

• Systèmes distribués

– Repérer et d’empêcher l'intrusion d'un utilisateur malveillant dans un système distribué

comme une grille informatique ou un Cloud.

• Internet des objets

– 26 milliards en 2020

– IoT représente de nombreux enjeux de sécurité, : faible puissance de calcul,

hétérogénéité, le nombre de capteurs dans le réseau ainsi que la topologie du réseau.

– Les IDS traditionnels ne peuvent pas directement être appliqués aux réseaux de

capteurs

Par Dr RIAHLA Mohamed Amine

Types d’IDS

• Les attaques utilisées par les pirates sont très variées.

• Des attaques utilisent des failles réseaux et d’autres de programmation.

• La détection d’intrusions doit se faire à plusieurs niveaux.

– Les systèmes de détection d’intrusions (IDS)

– Les systèmes de détection d’intrusions « réseaux » (NIDS)

– Les systèmes de détection d’intrusions de type hôte (HIDS)

– Les systèmes de détection d’intrusions « hybrides »

– Les systèmes de prévention d’intrusions (IPS)

– Les systèmes de prévention d’intrusions « kernel » (KIDS/KIPS)

– Systèmes de détection d'intrusion collaboratifs

– Les firewalls

Par Dr RIAHLA Mohamed Amine

Les systèmes de détection d’intrusions

(IDS)

• Ensemble de composants logiciels et matériels pour détecter et analyser

toute tentative d’effraction (volontaire ou non).

• Rôle: Détection :

– des techniques de sondage (balayages de ports, fingerprinting),

– des tentatives de compromission de systèmes,

– d’activités suspectes internes,

– des activités virales,

– audit des fichiers logs.

• Remarque : il s’agit d’un système capable de détecter tout type d’attaque.

Par Dr RIAHLA Mohamed Amine

Les systèmes de détection d’intrusions

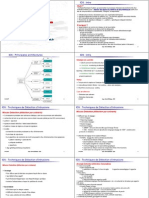

« réseaux » (NIDS)

• But: analyser les flux réseau et détecter les intrusions en temps réel.

• Un NIDS écoute donc tout le trafic réseau, puis l’analyse et génère des

alertes si des paquets semblent dangereux.

• Les NIDS étant les IDS plus intéressants et les plus utiles du fait de

l’omniprésence des réseaux dans notre vie quotidienne,

• Peut être placé en deux positions: ?

Par Dr RIAHLA Mohamed Amine

Les systèmes de détection d’intrusions

« réseaux » (NIDS)

il pourra alors générer des alertes pour le le NIDS produira moins de faux positifs, car le trafic

pare feu qui va pouvoir filtrer le réseau réseau qu'il analysera aura déjà été filtré par le pare feu

Par Dr RIAHLA Mohamed Amine

NIDS et Cloud Computing

• Le positionnement des sondes dans le réseau devient stratégique.

• N'importe qui peut louer une machine chez un hébergeur et attaquer une

autre machine louée par quelqu'un d'autre chez le même hébergeur.

– C’est une attaque interne: les solutions disposées en bordure ne les détecteront pas

– il est nécessaire de disséminer plusieurs NIDS au sein de l'infrastructure Cloud

Par Dr RIAHLA Mohamed Amine

Les systèmes de détection d’intrusions

de type hôte (HIDS)

• Il analyse uniquement l’activité se passant sur une machine.

• Il analyse en temps réel les flux relatifs à une machine ainsi que les log.

• Un HIDS a besoin d’un système sain pour vérifier l’intégrité des donnés. Si

le système a été compromis par un pirate, le HIDS ne sera plus efficace.

• Pour parer à ces attaques, il existe des KIDS (Kernel Intrusion Detection

System) et KIPS (Kernel Intrusion Prevention System) qui sont fortement

liés au noyau. Ces types d’IDS sont décrits un peu plus loin.

Par Dr RIAHLA Mohamed Amine

Les systèmes de détection d’intrusions

« hybrides »

• Utilisés dans un décentralisé, ils permettent de réunir les informations de

diverses sondes placées sur le réseau.

• « hybride » provient du fait qu’ils sont capables de réunir aussi bien des

informations provenant d’un système HIDS qu’un NIDS. Aussi utiliser les

différentes techniques de détection.

• L’exemple le plus connu dans le monde Open-Source est Prelude. Ce

framework permet de stocker dans une base de données des alertes

provenant de différents systèmes relativement variés.

– Utilisant Snort comme NIDS,

– Samhain en tant que HIDS,

– il permet de combiner des outils puissants tous ensemble pour permettre une

visualisation centralisée des attaques.

Par Dr RIAHLA Mohamed Amine

Les systèmes de prévention

d’intrusions (IPS)

• Ensemble de composants logiciels et matériels dont la fonction principale est

d’empêcher toute activité suspecte détectée au sein d’un système.

• Contrairement aux IDS simples, les IPS sont des outils aux fonctions «

actives », qui en plus de détecter une intrusion, tentent de la bloquer.

• Plusieurs stratégies de prévention d’intrusions existent :

– Host-based memory and process protection: surveille l'exécution des processus et

les tue s'ils ont l'air dangereux (buffer overflow)==KIPS.

– Session interception / session sniping : termine une session TCP avec la commande

TCP Reset==NIPS

– Gateway intrusion detection: si un système NIPS est placé comme routeur, il bloque

le trafic ; sinon il envoie des datas à d'autres routeurs pour modifier leur liste d'accès

Par Dr RIAHLA Mohamed Amine

Les IPS: Inconvénients

1. Il bloque toute activité qui lui semble suspecte.

– Il est impossible d’assurer une fiabilité à 100% dans l’identification des attaques.

– Un IPS peut donc malencontreusement bloquer du trafic inoffensif !

– Il peut détecter une tentative Dos alors qu’il s’agit juste d’une période chargée en trafic.

– Les faux positifs sont donc très dangereux pour les IPS.

2. Un pirate utilise sa fonctionnalité de blocage pour bloquer un système.

– Un pirate attaque un système protégé par un IPS, en spoofant son IP.

– Si IP spoofée est celle d’un noeud important du réseau (routeur, service Web, ...) !!!!!

– Solution: les IPS disposent des « white lists »: des listes IP à ne jamais bloquer.

3. A chaque blocage d’attaque, IPS montre sa présence.

– Si un pirate remarque la présence d’un IPS, il tentera de trouver une faille dans celui-ci

afin de réintégrer son attaque en passant inaperçu.

Les IDS passifs sont préférés aux IPS. Mais plusieurs

IDS (Ex : Snort, RealSecure, Dragon, ...) ont des

réactions automatiques à certains types d’attaques.

Par Dr RIAHLA Mohamed Amine

Les systèmes de prévention

d’intrusions « kernel » (KIDS/KIPS)

• Un IDS au niveau noyau est nécessaire pour sécuriser une station.

• Exemple:

– Serveur web, éliminer un accès en lecture/écriture dans d’autres répertoires que celui

consultable via http, ce qui pourrait nuire à l’intégrité du système. KIPS bloque tout accès

suspect directement par le noyau, empêchant toute modification dangereuse pour le syst..

– Le KIPS peut reconnaître des motifs caractéristiques du débordement de mémoire, et

interdire l’exécution du code.

– Le KIPS peut interdire l’OS d’exécuter un appel système qui ouvrirait un shell de cmd..

• KIPS analyse les appels systèmes, il ralentit l’exécution. C’est pourquoi ce sont

des solutions rarement utilisées sur des serveurs souvent sollicités.

• Exemple de KIPS : SecureIIS, qui est une surcouche du serveur IIS

Par Dr RIAHLA Mohamed Amine

Systèmes de détection d'intrusion

collaboratifs

• Des systèmes reposant sur d'autres IDS.

• Le CIDS peut opérer sur des systèmes hétérogènes.

• Il existe trois façons de mettre en place un CIDS,

– L'approche centralisée,

– L'approche hiérarchique

– L'approche distribuée.

Par Dr RIAHLA Mohamed Amine

Systèmes de détection d'intrusion collaboratifs

L'approche centralisée

• IDS

– Détecter sur leur LAN ou hôte des anomalies à envoyer au système expert.

• Système expert

– Déterminer s'il s'agit d'une attaque globale contre les différents systèmes ou plus locale

• Inconvenants:

– Système expert est le maillon faible

– En cas de grosse attaque, certaines des

alertes reçues soient ignorées en raison

de la quantité reçue par le système expert

Par Dr RIAHLA Mohamed Amine

Systèmes de détection d'intrusion collaboratifs

L'approche centralisée

• Eviter le point de défaillance unique

• Plusieurs nœuds (Système expert) sont chargés de la corrélation des alertes

Par Dr RIAHLA Mohamed Amine

Systèmes de détection d'intrusion collaboratifs

L'approche distribuée

• Eviter d'avoir des points de défaillance,

• Chaque nœud est collecteur d'information ainsi qu'analyseur.

• Ces nœuds détectent localement les attaques et sont capables de corréler les

informations des nœuds voisins pour détecter les attaques globales.

Par Dr RIAHLA Mohamed Amine

Les technologies complémentaires

• Les scanners de vulnérabilités :

– Enumérer les vulnérabilités présentes sur un système.

– Ces programmes utilisent une base de vulnérabilités connues (Nessus).

• Les systèmes de leurre :

– Le but est de ralentir la progression d’un attaquant, en générant des fausses réponses telle

que renvoyer une fausse bannière du serveur Web utilisé.

• Les systèmes de leurre et d’étude (Honeypots) :

• Le pirate est également leurré,

• Toutes ses actions sont enregistrées.

• Elles seront ensuite étudiées afin de connaître les mécanismes d’intrusion utilisés.

• Il sera ainsi plus facile d’offrir des protections par la suite.

Par Dr RIAHLA Mohamed Amine

Les technologies complémentaires

• Les systèmes de corrélation et de gestion des intrusions (SIM – Security

Information Manager) :

– Centralisent et corrèlent les informations de sécurité provenant de plusieurs sources (IDS,

firewalls, routeurs, applications, …).

– Les alertes sont ainsi plus faciles à analyser.

• Les systèmes distribués à tolérance d’intrusion :

– L'information sensible est répartie à plusieurs endroits géographiques pour assurer la

disponibilité de l’information.

– Si un pirate arrive à s’introduire sur le système, il n’aura qu’une petite partie de l’information

et celle-ci lui sera inutile.

Par Dr RIAHLA Mohamed Amine

Les technologies complémentaires

• WIDS (Wireless Intrusion Detection System)

– Détecter et d'avertir sur les attaques spécifiques aux réseaux sans-fil

– Découverte de réseau, attaque de l'homme du milieu, attaque par déni de service, ...

• APHIDS (Agent-Based Programmable Hybrid Intrusion Detection System)

– Des agents autonomes réactifs, capables de communiquer avec d'autres systèmes

– Se déplacer d'hôte en hôte (agents mobiles), permettant de réduire l'impact réseau du

système de détection d'intrusion pour sa collecte de données

• HAMA-IDS (Hybrid Approach-based Mobile Agent Intrusion Detection System)

– Basée sur des agents mobiles, possédant à la fois une base de signature d'intrusion

(SIDS), et une base contenant des informations sur le système recueilli à l'aide de

statistiques (peut être assimilé à un AIDS)

Par Dr RIAHLA Mohamed Amine

Les méthodes de détection

• Comment une intrusion est elle détectée par un tel système ?

• Quel critère différencie un flux contenant une attaque d’un flux normal ?

• Deux techniques mises en place dans la détection d’attaques.

– Détecter des signatures d’attaques connues dans les paquets circulant sur le réseau.

– Détecter une activité suspecte dans le comportement de l’utilisateur.

• Ces deux techniques peuvent être combinées au sein d’un même système afin

d’accroître la sécurité.

Par Dr RIAHLA Mohamed Amine

L’approche par scénario (misuse

detection)

• S’appuie sur la connaissance des techniques utilisées par les attaquants pour

déduire des scénarios typiques.

• Ne tient pas compte des actions passées des users et utilise des signatures

• Signature= ensemble de caractéristiques permettant d’identifier une activité

intrusive :

– Une chaîne alphanumérique,

– Une taille de paquet inhabituelle,

– Une trame formatée de manière suspecte, …).

Par Dr RIAHLA Mohamed Amine

L’approche par scénario

Recherche de motifs (pattern matching)

• Recherche de motifs (chaînes de caractères/suite d’octets) dans un flux data

• L’IDS comporte une base de signatures où chaque signature contient:

– Les protocole et port utilisés par l’attaque

– Le motif qui permettra de reconnaître les paquets suspects.

• Inconvénients:

– Ne détecte pas les nouvelles attaques non reconnues: MAJ des la BDD est nécessaire

– Une attaque n’est pas toujours identique à 100%

• il est nécessaire d’adapter la BDD en fonction du système à protéger.

• Cela permet de diminuer les ressources nécessaires=augmenter les performances ;

• Réduire considérablement le nombre de fausses alertes.

Par Dr RIAHLA Mohamed Amine

L’approche par scénario

Autres techniques

• Recherche de motifs dynamiques

– Même principe mais les signatures des attaques évoluent dynamiquement.

– L’IDS est de ce fait doté de fonctionnalités d’adaptation et d’apprentissage.

• Analyse de protocole

– Se base sur une vérification de la conformité (par rapport aux RFC) des flux d’un protocoles

– un ensemble de préprocesseurs, où chacun est chargé d’analyser un protocole particulier (FTP, HTTP, ICMP, ...)

– Peut détecter les nouvelles attaques mais L’utilisation des préprocesseurs dégrade les performances du système

• Analyse heuristique et détection d’anomalies

– Par une analyse intelligente, de détecter une activité suspecte

– Exemple: une alarme quand le nombre de sessions à destination d’un port donné dépasse un seuil dans un

intervalle de temps prédéfini.

Par Dr RIAHLA Mohamed Amine

L’approche comportementale

(Anomaly Detection)

• Détecter une intrusion en fonction du comportement passé de l’utilisateur.

• Il faut dresser un profil utilisateur ou du flux réseau à partir de ses habitudes

et déclencher une alerte lorsque des événements hors profil se produisent.

• Deux phases:

– Apprentissage: étudier des comportements normaux de flux réseau.

– Détection: analyse le trafic et identifier les faits anormaux selon ses connaissances.

• Cette technique peut être appliquée aussi à des applications et services.

– La charge CPU,

– Le volume de données échangées,

– Le temps de connexion sur des ressources,

– La répartition statistique des protocoles et applications utilisés,

– Les heures de connexion, …

Par Dr RIAHLA Mohamed Amine

L’approche comportementale

(inconvénients)

• Peu fiable : tout changement dans les habitudes de l’utilisateur est une alerte.

• Nécessite une période de non fonctionnement (d’auto-apprentissage) :

– Si un pirate attaque pendant ce moment, ses actions seront assimilées à un profil

utilisateur,.

• L’établissement du profil doit être souple (pour limiter les fausses alertes)

– Le pirate peut discrètement intervenir pour modifier le profil de l’utilisateur afin d’obtenir un

profil qui lui permettra de mettre en place son attaque sans qu’elle ne soit détectée.

Par Dr RIAHLA Mohamed Amine

L’approche comportementale

(Approches)

• Approche probabiliste

– Des probabilités sont établies pour représenter une utilisation courante d’une app ou

proto.

– Toute activité ne respectant pas le modèle probabiliste provoquera une alerte.

– Exemple HTTP: il y a une probabilité de 0.9 qu’un GET soit faite après une connexion sur

le port 80. ensuite une probabilité de 0.8 que la réponse soit « HTTP/1.1 200 OK »

• Approche statistique

– Quantifier les paramètres liés à l’utilisateur : taux d’occupation de la mémoire, utilisation

des processeurs, valeur de la charge réseau, nombre d’accès à l’Intranet par jour,

vitesse de frappe au clavier, sites les plus visités, …

– Cette méthode est très difficile à mettre en place.

– Les chercheurs utilisent des réseaux neuronaux et le data mining….

Par Dr RIAHLA Mohamed Amine

L’approche comportementale

(Autres Approches)

• Les réseaux de neurones artificiels

• Le modèle de Markov caché

• Les machines à vecteurs de support

• Deep learning

En 2019, la détection d'intrusion par anomalies est reconnue par la

communauté comme étant très efficace. En effet, selon les méthodes

d'apprentissage implémentées, l'exactitude des résultats peut rapidement

atteindre plus de 90% de détection

Par Dr RIAHLA Mohamed Amine

Exemples de systèmes de détection

d’intrusion

• NIDS

– Snort , Bro, Suricata, Enterasys, Check Point, Tipping Point, Sophos, Pfsense

• HIDS

– AIDE, Chkrootkit, DarkSpy, Fail2ban, IceSword (fr), OSSEC, Rkhunter, Rootkit Unhooker,

Tripwire

• Hybride

– Prelude, OSSIM

Par Dr RIAHLA Mohamed Amine

SNORT

• Les règles de filtrages seront composées des éléments suivants5 :

– l'action (alert, log, pass, activate, dynamic) déterminant le comportement à adopter en cas

de détection d'intrusion ;

– le protocole à filtrer ;

– les adresses IP source et destination ;

– les numéros de ports ;

– la direction du trafic (->, <- ou <>), s'il est entrant, sortant ou bidirectionnelle ;

– les options (motifs dans le paquet, drapeaux, taille, etc.).

Par Dr RIAHLA Mohamed Amine

Vous aimerez peut-être aussi

- Présentation IPS IDSDocument31 pagesPrésentation IPS IDSinfcom100% (1)

- Generalites Sur Les IDSDocument5 pagesGeneralites Sur Les IDSeric arnol mpollo justinPas encore d'évaluation

- Ids IpsDocument17 pagesIds Ipsसबर खलीफ़ीPas encore d'évaluation

- Ids / Ips: Réalisée ParDocument17 pagesIds / Ips: Réalisée ParJean Louis KacouPas encore d'évaluation

- Systemes de Detection D Intrusion Ids 237 k8qjjpDocument4 pagesSystemes de Detection D Intrusion Ids 237 k8qjjpKarim KhrifechPas encore d'évaluation

- Introduction Aux IdsDocument9 pagesIntroduction Aux Idsneoman552Pas encore d'évaluation

- IdsDocument11 pagesIdsHakim Takhedmit100% (1)

- IDS InstallationDocument31 pagesIDS InstallationAmine Jawad KhyiPas encore d'évaluation

- Rapport Snort (IDS) TebourbiHamdi+EmineIbrahimDocument53 pagesRapport Snort (IDS) TebourbiHamdi+EmineIbrahim7amdouch100% (3)

- Chapitre 5 Ids - IpsDocument46 pagesChapitre 5 Ids - IpsLę Grãnd MãøūløūdPas encore d'évaluation

- Ids IpsDocument56 pagesIds IpsHadik Hia100% (1)

- Wireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.D'EverandWireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.Pas encore d'évaluation

- Kali linux pour les hackers : Le guide étape par étape du débutant pour apprendre le système d’exploitation des hackers éthiques et comment attaquer et défendre les systémesD'EverandKali linux pour les hackers : Le guide étape par étape du débutant pour apprendre le système d’exploitation des hackers éthiques et comment attaquer et défendre les systémesPas encore d'évaluation

- Cybersécurité et RGPD : protégez votre PME: Guide pratique pour sécuriser votre système informatique et vous conformer au RGPDD'EverandCybersécurité et RGPD : protégez votre PME: Guide pratique pour sécuriser votre système informatique et vous conformer au RGPDPas encore d'évaluation

- Cybersécurité: Le guide du débutant pour apprendre à reconnaître les cyber-risques et comment se défendre contre la cybercriminalité.D'EverandCybersécurité: Le guide du débutant pour apprendre à reconnaître les cyber-risques et comment se défendre contre la cybercriminalité.Évaluation : 4 sur 5 étoiles4/5 (1)

- Guide de cybersécurité: pour les prestataires informatiquesD'EverandGuide de cybersécurité: pour les prestataires informatiquesÉvaluation : 5 sur 5 étoiles5/5 (1)

- Wi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserD'EverandWi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserPas encore d'évaluation

- Le Guide Rapide Du Cloud Computing Et De La CybersécuritéD'EverandLe Guide Rapide Du Cloud Computing Et De La CybersécuritéPas encore d'évaluation

- Le guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsD'EverandLe guide pratique du hacker dans les tests d’intrusion IoT : Le livre indispensable pour identifiez les vulnérabilités et sécurisez vos objets intelligentsPas encore d'évaluation

- Metasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.D'EverandMetasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.Pas encore d'évaluation

- QCM Ips-IdsDocument1 pageQCM Ips-IdsAdriana100% (1)

- SNORTDocument19 pagesSNORTFlorent Baka100% (1)

- TD0 - Introduction Sécurité InformatiqueDocument5 pagesTD0 - Introduction Sécurité Informatiquetolan tolan100% (1)

- Rapport de Projet - FinalllllllllDocument31 pagesRapport de Projet - Finalllllllllradouane100% (6)

- m14 - Securite Reseaux InformatiquesDocument82 pagesm14 - Securite Reseaux Informatiquesayoub ofpptPas encore d'évaluation

- Détection Des Attaques de Déni de Service DansDocument15 pagesDétection Des Attaques de Déni de Service Dansben fradj hajer100% (1)

- Analyse de La Sécurité Des Réseaux Informatiques Et Proposition de Mesures Pour Les RenforcerDocument7 pagesAnalyse de La Sécurité Des Réseaux Informatiques Et Proposition de Mesures Pour Les RenforcerYounouss KEITA100% (2)

- CH6 Vulnerabilites Attaques ReseauxDocument20 pagesCH6 Vulnerabilites Attaques ReseauxHanen ChaibPas encore d'évaluation

- Architecture de SécuritéDocument196 pagesArchitecture de SécuritéChawki GhalmiPas encore d'évaluation

- Mise en Place D'un Système de Détection D'intrusion: Présenté Par: Elycheikh EL-MAALOUM Zakaria ZEKHNINI Mohammed RAZZOKDocument29 pagesMise en Place D'un Système de Détection D'intrusion: Présenté Par: Elycheikh EL-MAALOUM Zakaria ZEKHNINI Mohammed RAZZOKJean Louis KacouPas encore d'évaluation

- Examen 4Document6 pagesExamen 4Mouhcine RomaniPas encore d'évaluation

- (Thibault MILLANT) Pentest / Tests D'intrusion: Cas Pratique Sur Le Site E-Commerce HackazonDocument44 pages(Thibault MILLANT) Pentest / Tests D'intrusion: Cas Pratique Sur Le Site E-Commerce HackazonThibault MILLANTPas encore d'évaluation

- Ddos Et Dos, L'attaque Par Déni de Service Expliqué Aux EnfantsDocument11 pagesDdos Et Dos, L'attaque Par Déni de Service Expliqué Aux EnfantsCeeBorgPas encore d'évaluation

- Identification Des Menaces de Securité ReseauDocument12 pagesIdentification Des Menaces de Securité Reseaudualcorefree100% (1)

- SnortDocument20 pagesSnortAhmed Bachar100% (1)

- Sécurité Des RéseauxDocument67 pagesSécurité Des RéseauxGuy PoakaPas encore d'évaluation

- Sécurité Des Réseaux Info1111-1 PDFDocument56 pagesSécurité Des Réseaux Info1111-1 PDFbadr0% (1)

- FirewallDocument14 pagesFirewallKhalil MeqdamPas encore d'évaluation

- TP Pentest1Document16 pagesTP Pentest1sdhouibPas encore d'évaluation

- UE Cybersecurite-TP DVWA v0.6Document58 pagesUE Cybersecurite-TP DVWA v0.6Pape Mignane FayePas encore d'évaluation

- Firewall Attaques WebDocument24 pagesFirewall Attaques WeblayebabaPas encore d'évaluation

- Le Protocole SNMPDocument20 pagesLe Protocole SNMPYassine WannessiPas encore d'évaluation

- Memoire StageDocument115 pagesMemoire StageDjibril DaoPas encore d'évaluation

- Framework MetasploitDocument12 pagesFramework Metasploitwakeurboromsam mbackéPas encore d'évaluation

- TP: Audite Et Sécurité Informatique D'un Réseau Local D'entrepriseDocument11 pagesTP: Audite Et Sécurité Informatique D'un Réseau Local D'entrepriseeddy lwakPas encore d'évaluation

- Memoire Maazouzi 2018 IDS Based Cup99Document85 pagesMemoire Maazouzi 2018 IDS Based Cup99boutabaahmedPas encore d'évaluation

- Les AttaquesDocument36 pagesLes Attaquesradouane100% (4)

- Securite - Ids - Comment Mettre en Place Un Systeme de Detection DDocument46 pagesSecurite - Ids - Comment Mettre en Place Un Systeme de Detection DANGOHJ EAN ROLANDPas encore d'évaluation

- Atelier NmapDocument20 pagesAtelier Nmapjeaneric82Pas encore d'évaluation

- Sécurité Des Réseaux Sans Fil (WIFI) Avec ImplementationDocument27 pagesSécurité Des Réseaux Sans Fil (WIFI) Avec ImplementationAbderrahmane FattouhiPas encore d'évaluation

- Cahier Des Charges Firewall Prevention IntrusionDocument28 pagesCahier Des Charges Firewall Prevention IntrusionBen Aicha Borhen EddinePas encore d'évaluation

- Cours CybersécuritéDocument126 pagesCours Cybersécuritéothmaneamjahdi.u100% (1)

- La Sécurité de Réseau InformatiqueDocument14 pagesLa Sécurité de Réseau InformatiqueRaphael RABARIJAONA100% (1)

- TP1 Atelier Audit Securite PDFDocument5 pagesTP1 Atelier Audit Securite PDFOns AffesPas encore d'évaluation

- Les Attaques InformatiquesDocument11 pagesLes Attaques InformatiquesNina NoursanPas encore d'évaluation

- 12.1.1.7 Lab - Snort and Firewall RulesDocument11 pages12.1.1.7 Lab - Snort and Firewall RulesthiernoPas encore d'évaluation

- Surveillance Du Réseau Avec NetFlow - KHALID KATKOUTDocument28 pagesSurveillance Du Réseau Avec NetFlow - KHALID KATKOUTSonia Amri100% (1)

- QCM MetasploitDocument1 pageQCM MetasploitAdriana67% (6)

- Alienvault Ossim: 1.1. La DétectionDocument17 pagesAlienvault Ossim: 1.1. La DétectionAmeur AmriPas encore d'évaluation

- Oracle Administration (Cours)Document27 pagesOracle Administration (Cours)symaxebkPas encore d'évaluation

- Servlet 2Document27 pagesServlet 2Kamilia bouhraouaPas encore d'évaluation

- Oracle Administration (Cours)Document27 pagesOracle Administration (Cours)symaxebkPas encore d'évaluation

- UP - RUP MCA 2019 - GacebDocument19 pagesUP - RUP MCA 2019 - GacebKamilia bouhraouaPas encore d'évaluation

- Chapitre. Régression Linéaire Simple - 19-20 - Part01Document10 pagesChapitre. Régression Linéaire Simple - 19-20 - Part01Kamilia bouhraouaPas encore d'évaluation

- Les-Socket CT1Document11 pagesLes-Socket CT1Kamilia bouhraouaPas encore d'évaluation

- Cours Plateformesc2Document30 pagesCours Plateformesc2Kamilia bouhraouaPas encore d'évaluation

- UP - RUP MCA 2019 - GacebDocument19 pagesUP - RUP MCA 2019 - GacebKamilia bouhraouaPas encore d'évaluation

- Les-Socket CT1Document11 pagesLes-Socket CT1Kamilia bouhraouaPas encore d'évaluation

- Chapitre. Régression Linéaire Simple - 19-20 - Part01 PDFDocument10 pagesChapitre. Régression Linéaire Simple - 19-20 - Part01 PDFKamilia bouhraouaPas encore d'évaluation

- Servlet 2Document27 pagesServlet 2Kamilia bouhraouaPas encore d'évaluation

- Cours 6 Firewall Iptables NATDocument26 pagesCours 6 Firewall Iptables NATKamilia bouhraouaPas encore d'évaluation

- Cours 9 IDS IPSDocument32 pagesCours 9 IDS IPSKamilia bouhraoua100% (1)

- Cours 8 VPN IP SecDocument33 pagesCours 8 VPN IP SecKamilia bouhraouaPas encore d'évaluation

- Cours 8 VPN IP SecDocument33 pagesCours 8 VPN IP SecKamilia bouhraouaPas encore d'évaluation

- Cours 7 SquidDocument32 pagesCours 7 SquidKamilia bouhraouaPas encore d'évaluation

- Cours 6 Firewall Iptables NATDocument26 pagesCours 6 Firewall Iptables NATKamilia bouhraouaPas encore d'évaluation

- Cours 3 FirewallDocument46 pagesCours 3 FirewallKamilia bouhraouaPas encore d'évaluation

- 1 - UML - IntroductionDocument4 pages1 - UML - IntroductionferreiraPas encore d'évaluation

- Livre CSNA v4Document352 pagesLivre CSNA v4lavPas encore d'évaluation

- Ecm TitaniumDocument18 pagesEcm TitaniumririPas encore d'évaluation

- ASTUCESDocument13 pagesASTUCESMOHSINE HASSANPas encore d'évaluation

- Corrigc3a9 Du Tp1 Vbnet Masterisefsa2013!10!15Document13 pagesCorrigc3a9 Du Tp1 Vbnet Masterisefsa2013!10!15Hôuda El MarhnaouîPas encore d'évaluation

- Exercices ASMDocument6 pagesExercices ASMTristan El JedPas encore d'évaluation

- Cours1a PDFDocument143 pagesCours1a PDFhafosaamrPas encore d'évaluation

- Contrôle Intermédiaire Corrigé 2011Document5 pagesContrôle Intermédiaire Corrigé 2011Mariem Selmi100% (1)

- TD TP1 Base Java PDFDocument3 pagesTD TP1 Base Java PDFRasha BePas encore d'évaluation

- SEMAINEDocument8 pagesSEMAINEKouassi Francis KouamePas encore d'évaluation

- Résumé Cours Réseaux Et Bus IndustrielsDocument15 pagesRésumé Cours Réseaux Et Bus IndustrielsRayan AtmaniPas encore d'évaluation

- Apprenez A Programmer en C Sur NetDocument131 pagesApprenez A Programmer en C Sur NetPape BassirouPas encore d'évaluation

- La Programmation Systeme en C Sous UnixDocument58 pagesLa Programmation Systeme en C Sous UnixAbdelmajid HajamiPas encore d'évaluation

- Python Au LycéeDocument5 pagesPython Au LycéeredaPas encore d'évaluation

- Module 4 - Les MémoiresDocument12 pagesModule 4 - Les Mémoireskoffigbedji77Pas encore d'évaluation

- TD Série 3 Tubes Nommés CorrectionDocument2 pagesTD Série 3 Tubes Nommés CorrectionsamaPas encore d'évaluation

- Automate Programmable PDFDocument62 pagesAutomate Programmable PDFElkhalil OunarhiPas encore d'évaluation

- 14 - WDS by NicoDocument13 pages14 - WDS by NicoPierre ThomiasPas encore d'évaluation

- Administration D'un Réseau Local Sous Windows ServerDocument29 pagesAdministration D'un Réseau Local Sous Windows ServerNacim El kechaiPas encore d'évaluation

- Rapport Protection pc1 PDFDocument14 pagesRapport Protection pc1 PDFletsgo64Pas encore d'évaluation

- Cours JavaDocument105 pagesCours JavaChadi MarzoukiPas encore d'évaluation

- Chap1 Automatismes IndustrielsDocument23 pagesChap1 Automatismes Industrielsmariama doucourePas encore d'évaluation

- TP 1 2019-2020Document2 pagesTP 1 2019-2020fashionista louliPas encore d'évaluation

- Guide de ScriptsDocument87 pagesGuide de ScriptsDésiré TedPas encore d'évaluation

- Nouveau Document Microsoft WordDocument2 pagesNouveau Document Microsoft WordHamou WaltPas encore d'évaluation

- Leica Captivate Logging OBS Statique: Graphique FloDocument7 pagesLeica Captivate Logging OBS Statique: Graphique FlochahidstailiPas encore d'évaluation

- Description de La Formation Cisco CCNADocument6 pagesDescription de La Formation Cisco CCNAnordine el khattabPas encore d'évaluation

- Cours 1Document18 pagesCours 1Aymen RakroukiPas encore d'évaluation

- Serie N°1Document4 pagesSerie N°1Issam ZahPas encore d'évaluation

- Diatron Abacus 380 - Analyseur D HématologieDocument2 pagesDiatron Abacus 380 - Analyseur D HématologieHassan MuchoPas encore d'évaluation