Académique Documents

Professionnel Documents

Culture Documents

Info Sec Concepts

Transféré par

semehCopyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

Info Sec Concepts

Transféré par

semehDroits d'auteur :

Formats disponibles

Un article sur les concepts lmentaires en scurit de

l'information

Daniel Miessler

Publi par :

daniel(at)dmiessler.com

Philippe Latu

philippe.latu(at)inetdoc.net

http://www.inetdoc.net

Rsum

Cet article est une traduction libre d'une page publie sur le blog de Daniel Miessler. Il prsente les concepts de base

en scurit de l'information de faon succincte et image. C'est une excellente introduction au vocabulaire usuel de ce

domaine sensible des technologies de l'information.

Table des matires

1. Meta-information ...................................................................................................................................... 1

2. Un article sur les concepts lmentaires en Scurit de l'Information ................................................................. 1

2.1. Les 4 principes de base en scurit selon Eric Cole ............................................................................... 1

2.2. La triade CIA (aka. CIA Triad) ........................................................................................................... 3

2.3. La terminologie .............................................................................................................................. 3

2.4. Rexions personnelles ................................................................................................................... 4

2.5. Conclusion .................................................................................................................................... 5

3. Termes techniques et documents de rfrence ............................................................................................... 5

1.Meta-information

Copyright et Licence

Copyright (c) 2007 Daniel Miessler

Permission is granted to copy, distribute and/or modify this document

under the terms of the GNU Free Documentation License, Version 1.2

or any later version published by the Free Software Foundation;

with no Invariant Sections, no Front-Cover Texts, and no Back-Cover

Texts. A copy of the license is included in the section entitled "GNU

Free Documentation License".

Copyright (c) 2007 Daniel Miessler

Permission est accorde de copier, distribuer et/ou modifier ce

document selon les termes de la Licence de Documentation Libre GNU

(GNU Free Documentation License), version 1.1 ou toute version

ultrieure publie par la Free Software Foundation ; sans

Sections Invariables ; sans Texte de Premire de Couverture, et

sans Texte de Quatrime de Couverture. Une copie de

la prsente Licence est incluse dans la section intitule

Licence de Documentation Libre GNU .

Outils de publication

Cet article est crit avec DocBook2 XML sur un systme Debian GNU/Linux3. Il est disponible en version imprimable au format

PDF : infosecconcepts.pdf4.

2.Un article sur les concepts lmentaires en Scurit de l'Information

Le domaine de la scurit de l'information est si vaste qu'il est facile de s'enfermer dans un secteur spcique et de perdre

ainsi la perspective gnrale. Ce domaine couvre tout ; de la hauteur de la clture autour de l'entreprise jusqu'aux mthodes

et outils pour durcir un systme Windows 2003 server.

Il est important de se rappeler qu'il ne faut pas se laisser absorber par les dtails. Chaque document sur les bonnes pratiques

est li directement un concept de scurit de plus haut niveau philosophique. Ce sont ces concepts que j'ai l'intention de

prsenter ici.

2.1.Les 4 principes de base en scurit selon Eric Cole

Pour commencer, je voudrais couvrir les quatre principes de base en scurit d'Eric Cole. Ces quatre concepts devraient

constamment tre l'esprit de tous les professionnels de la scurit de l'information.

2

3

4

http://www.docbook.org

http://www.debian.org

http://www.inetdoc.net/pdf/infosecconcepts.pdf

Un article sur les concepts lmentaires en scurit de l'information

Un article sur les concepts lmentaires en scurit de l'information

Connaissez Votre Systme

La connaissance de son systme est probablement la chose la plus importante lorsque l'on essaie de le dfendre. Peu

importe qu'il s'agisse d'un chteau ou d'un serveur Linux ; si vous ne connaissez pas rellement les entres et les sorties

de ce que vous dfendez, vous avez peu de chances de succs.

La connaissance exacte des logiciels excuts sur vos systmes est un bon exemple dans le monde de la scurit de

l'information. Quels sont les dmons actifs ? Quel genre d'exposition engendrent-ils ? Un bon auto-test pour quelqu'un

travaillant dans un environnement de taille moyenne serait de choisir alatoirement une adresse IP dans la liste des

systmes et de voir si il connat la liste exacte des ports qui sont ouverts sur les machines.

Un bon administrateur systme devrait tre capable de dire, par exemple, c'est un serveur Web, donc il fonctionne

seulement avec les ports 80, 443 et 22 pour l'administration distance ; voil. ; et ainsi de suite pour chaque type de

serveur dans l'environnement. Il ne devrait pas y avoir de surprises en examinant les rsultats des scans de ports.

Ce que l'on ne veut pas entendre dans ce genre de test c'est : Waouh, qu'est-ce que c'est que ce port ?. Avoir se poser

la question est un signe que l'administrateur n'est pas entirement au courant de tout ce qui fonctionne sur la machine

en question et c'est prcisment la situation que l'on doit viter.

Moindre privilge

Le concept suivant super important est celui du moindre privilge. Il indique simplement que les utilisateurs et les

lments du systme d'information devraient pouvoir accder seulement ce dont ils ont besoin pour effectuer leurs

tches, et rien d'autre. La raison pour laquelle j'inclus les lments c'est que les administrateurs congurent souvent

des tches automatises qui ont besoin de pouvoir faire certaines choses : des sauvegardes par exemple. Et bien, ce

qui se produit souvent c'est que les administrateurs se contentent de placer l'utilisateur qui effectue les oprations de

sauvegarde dans le groupe d'administration du domaine ; mme si ils pourraient faire fonctionner le service d'une autre

manire. Pourquoi ? Parce que c'est plus facile.

Finalement c'est un principe conu pour entrer directement en conit avec la nature humaine, c'est--dire la paresse. Il

est toujours plus difcile de donner un accs granulaire qui permet seulement d'effectuer des tches spciques que de

donner accs un chelon plus lev qui inclut les besoins satisfaire.

Cette rgle du moindre privilge nous rappelle simplement de ne pas cder la tentation et d'agir de cette faon. Il ne

faut jamais cder et prendre le temps de rendre tout accs granulaire, au niveau le plus bas possible.

Dfense en profondeur

La dfense en profondeur est peut-tre le concept le moins bien compris des quatre. Beaucoup pensent qu'il s'agit

d'empiler trois pare-feux au lieu d'un, ou d'employer deux programmes d'antivirus plutt qu'un. Techniquement c'est

ralisable, mais a ne correspond pas la vraie nature de la dfense en profondeur.

La vritable ide est d'empiler des couches de protection multiples entre un attaquant et des biens. Et ces couches n'ont

pas besoin d'tre des produits ; elles peuvent tre l'application d'autres concepts, tel que le moindre privilge.

Prenons l'exemple d'un attaquant sur l'Internet qui essaie de compromettre un serveur web dans la DMZ. Ce pourrait tre

relativement facile en prsence d'une vulnrabilit importante dans le systme. Mais, avec une infrastructure construite

en utilisant la dfense en profondeur, a peut tre beaucoup plus difcile.

Qu'il s'agisse du durcissement des routeurs et des pare-feux, de l'introduction d'IPS/IDS, du durcissement du serveur

cible, de la prsence d'un IPS hte sur le serveur, de l'antivirus sur le serveur, etc. ; une seule de ces tapes peut sufre

empcher le succs complet d'une attaque.

L'ide, c'est que nous devrions penser l'envers ; plutt que de penser ce qui doit tre mis en place pour arrter une

attaque, il faut justement penser tout ce qui doit se passer pour qu'elle soit russie. Il faut donc envisager qu'une attaque

doive passer par le routeur externe, le pare-feu, le commutateur, accder au serveur, excuter ceci, tablir une connexion

sortante vers un hte extrieur, tlcharger du contenu, excuter cela, etc., etc.

Et si l'une de ces tapes chouait ? C'est la clef la dfense en profondeur ; placer des barrires sur autant de points

que possible. Verrouiller les listes de contrle d'accs (ACLs) du rseau. Verrouiller les accs aux chiers. Utiliser la

prvention d'intrusion rseau, utiliser la dtection d'intrusion, rendre l'excution de code hostile plus difcile sur les

systmes, s'assurer que les dmons sont excuts avec les moindres privilges utilisateur, etc., etc.

Le bnce de cette dmarche est simple comprendre : vous avez plus de chances d'empcher qu'une attaque soit

couronne de succs. Il est possible que quelqu'un parvienne passer, accder la machine en question, et soit arrt

par le fait que le code malveillant en question ne soit pas excutable sur le serveur. Et mme si ce code malveillant a est

corrig de sorte qu'il fonctionne, il sera alors bloqu par un IPS mis jour ou un contrle d'accs (ACL) plus restrictif sur

un pare-feu. L'ide est de verrouiller tout ce que l'on peut chaque niveau. Pas simplement un lment, l'ensemble : les

permissions sur les systmes de chiers, les protections d'accs sur les piles mmoire des systmes, les ACLs, l'IPS hte,

la limitation des accs d'administration, l'excution avec des droits limits. La liste continue indniment.

Le concept fondamental est simple : ne pas compter sur des solutions uniques pour dfendre les biens protger. Traiter

chaque lment de dfense comme si c'tait la seule couche disponible. Lorsque l'on adopte cette approche on est plus

mme de bloquer les attaques avant qu'elles n'atteignent leur but.

La prvention est idale, mais la dtection est une obligation

Le concept nal est plutt simple noncer mais extrmement important. L'ide est que mme s'il vaut mieux qu'une

attaque soit stoppe avant qu'elle ait atteint son but, il est absolument crucial de savoir au moins ce qui s'est produit.

titre d'exemple, ont peut avoir des protections en place qui essaient d'empcher l'excution de code malveillant sur

le systme, mais si un code de ce type est excut et que quelque chose est fait, il est indispensable d'tre alert et de

pouvoir ragir rapidement.

Un article sur les concepts lmentaires en scurit de l'information

Un article sur les concepts lmentaires en scurit de l'information

La diffrence entre apprendre qu'une attaque est russie dans un dlai de 5 ou 10 minutes et le dcouvrir des semaines

est plus tard est astronomique. Souvent, avoir connaissance assez tt d'une attaque peut entraner son chec. Mme

si des attaquants obtiennent un accs sur la machine et ajoutent un compte utilisateur, il doit tre possible de placer

rapidement cette machine hors-ligne avant qu'ils ne puissent faire n'importe quoi avec.

Quel que soit le contexte, la dtection est un devoir absolu parce que les dmarches prventives n'ont aucune garantie

de succs 100%.

2.2.La triade CIA (aka. CIA Triad)

La triade de CIA est un acronyme trs important dans le domaine de la scurit de l'information. Il correspond :

condentialit (Condentiality), intgrit (Integrity) et disponibilit (Availability). Ce sont les trois lments que tout

professionnel essaie de protger. Examinons les brivement.

Condentialit, Condentiality

La protection de la condentialit consiste prserver des informations secrtes. Ces informations peuvent aller de la

proprit intellectuelle d'une socit la collection photo personnelle d'un utilisateur. Tout ce qui attaque la capacit de

chacun prserver ce qu'il veut garder secret est une attaque contre la condentialit.

Intgrit, Integrity

L'intgrit consiste s'assurer que les informations n'ont pas t modies relativement leur forme authentique. Les

attaques contre l'intgrit sont celles qui essaient de modier une information en vue d'une utilisation ultrieure. Des

modications de prix dans une base de donnes commerciale ou la modication du niveau de paie de quelqu'un sur une

feuille de calcul de tableur sont des exemples de ce type d'attaque.

Disponibilit, Availability

La disponibilit est un lment tout fait critique du puzzle CIA. Comme on peut s'y attendre, les attaques contre la

disponibilit sont celles qui font que la victime ne peut plus accder une ressource particulire. L'exemple le plus

clbre de ce type d'attaque est le dni de service (Denial of Service ou DoS). Le principe, c'est qu'avec ce type d'attaque

rien n'est vol ni modi. L'attaquant vous empche d'accder tous les services viss. Les ressources attaques peuvent

tre un serveur isol ou bien mme un rseau entier dans le cas des attaques bases sur la bande passante (Distributed

Denial of Service ou DDoS).

Il est assez pratique de classer selon les termes de la triade CIA les attaques contre la scurit de l'information et les dfenses

correspondantes. Considrons quelques techniques communes employes par les attaquants : la capture de trac (snifng),

le reformatage de disques durs et les modications sur un systme de chiers.

La capture de trac est une attaque sur la condentialit parce qu'elle permet d'analyser des informations qui ne sont pas

censes tre visibles. Un attaquant qui reformate le disque dur d'une victime a attaqu la disponibilit de son systme. Enn,

quelqu'un qui a dit et modi le systme de chiers a compromis l'intgrit de ce systme. Penser en ces termes peut nous

aider progresser et comprendre les diverses techniques offensives et dfensives.

2.3.La terminologie

Maintenant je voudrais revoir quelques termes techniques extrmement importants. Les explications peuvent devenir un

peu acadmiques mais je vais faire de mon mieux pour aller l'essentiel.

Vulnrabilit, Vulnerability

Une vulnrabilit est une faiblesse dans un systme. C'est assez simple comprendre parce que l'on emploie

gnralement ce terme exact dans les avis (advisories) et mme dans les mdias. Comme exemple, on trouve l'avis LSASS

CVE-2004-0894 qui permet un attaquant de prendre le contrle des systmes distance. Quand on applique un correctif

(patch) un systme, on le fait pour supprimer une vulnrabilit.

Menace, Threat

Une menace est un vnement, naturel ou articiel, qui peut endommager un systme. Les types de menaces

comprennent les gens qui essaient de pntrer dans un rseau pour voler des informations, les feux, les tornades,

les inondations, l'ingnierie sociale, les salaris malveillants, etc. Tout ce qui peut endommager les systmes est

essentiellement une menace pour ces systmes. Souvenons nous aussi qu'une menace est habituellement value

comme une probabilit, ou une chance, que cet vnement puisse survenir. Comme exemple, on pourrait prendre la

menace d'utilisation de code malveillant contre une vulnrabilit particulire. S'il n'existe aucun code malveillant connu

dans la nature le niveau de cette menace est assez bas. Mais si un nouveau code malveillant apparat en force dans les

listes de diffusion majeures, le niveau de la menace augmente signicativement.

Risque, Risk

Le risque est peut-tre la plus importante de toutes ces dnitions puisque la mission principale des responsables de

la scurit de l'information est de grer ce risque. L'explication la plus simple que j'ai entendue est que le risque est la

chance de quelque chose de mauvais arrive. C'est un peu trop simpliste et je pense que la meilleure faon d'expliquer

ce terme est d'utiliser deux ou trois formules :

Risk = Threat x Vulnerability

La multiplication est utilise ici pour une raison trs spcique. Ds que l'un des deux termes vaut zro, le rsultat devient

nul. Autrement dit, il n'y a aucun risque s'il n'y a pas de menace ou de vulnrabilit.

Un article sur les concepts lmentaires en scurit de l'information

Un article sur les concepts lmentaires en scurit de l'information

titre d'exemple, si notre serveur Linux est totalement vulnrable selon la publication de l'avis CVE-XYZ mais qu'il

n'existe aucun moyen d'exploiter la vulnrabilit, alors le risque devient nul. De mme, s'il existe quantit de faons

d'exploiter une vulnrabilit et que nous avons dj appliqu le correctif (nous ne sommes donc plus vulnrable), nous

n'encourrons de nouveau aucun risque.

Une formule plus labore inclut l'impact, ou le cot, l'quation (littralement) :

Risk = Threat x Vulnerability x Cost

Ce facteur permet un dcideur d'affecter une valeur quantitative au problme. Ce n'est pas toujours une science exacte,

mais si nous savons qu'un vol de proprit intellectuelle vitale pour votre socit nous coterait 4 milliards de $, alors

c'est une bonne information considrer pour traiter le risque.

Cette dernire partie est importante. L'objectif global de l'affectation d'une valeur au risque est que les responsables

puissent prendre les dcisions sur ce qui doit tre trait ou pas. S'il existe un risque associ l'hbergement de certaines

donnes sur un serveur FTP public, mais que ce risque n'est pas assez srieux pour dpasser les bnces attendus, alors

c'est une bonne affaire de continuer hberger ces donnes.

C'est tout l'enjeu. Les responsables chargs de la scurit de l'information doivent en savoir assez sur les menaces et

les vulnrabilits pour tre capables de prendre des dcisions pertinentes sur la faon de dvelopper l'infrastructure

informatique. La gestion des risques justie pleinement le travail sur la scurit de l'information.

Politique, Policy

Une politique de scurit est une prise de position afrme de la direction tablissant ce qui est permis dans l'entreprise

et ce qui ne l'est pas. Une politique de scurit dira, par exemple, que vous pouvez lire votre courrier lectronique

personnel au travail mais que vous ne pouvez pas consulter votre banque en ligne, etc. Une politique devrait tre assez

large pour englober l'entreprise entire et devrait avoir l'aval de ses instances.

2.4.Rflexions personnelles

Dans cette section, je voudrais rassembler une srie d'ides personnelles importantes sur la scurit de l'information.

Nombre d'entre elles ne sont pas des rgles et ne sont que le reet d'une opinion. C'est le genre d'opinion que l'on n'apprend

probablement pas en classe. Heureusement, on peut considrer qu'un bon nombre de spcialistes du domaine est d'accord

avec ces avis.

Le but de la Scurit de L'information est de faire en sorte que la mission principale de l'entreprise soit remplie avec

succs.

Un sentiment de frustration important merge lorsque les professionnels de la scurit de l'information perdent de vue ce

concept cl. La scurit de l'information n'est pas simplement l pour faire bien. Elle doit aider l'entreprise faire son

travail. Si cette mission est de gagner de l'argent, la mission principale du groupe de scurit, son niveau le plus haut, est

de faire que cette socit gagne de l'argent. Pour le dire autrement, la raison d'tre du groupe de scurit est, en premier lieu,

d'empcher que l'entreprise perde de l'argent.

Ce n'est pas une faon trs originale de voir les choses pour ceux qui ont un peu d'exprience dans le monde de la scurit

de l'information ; mais c'est un tat d'esprit adopter pour qui veut durer dans ce domaine. Ce phnomne devient de plus

en plus important avec toutes les socits qui commencent attribuer des primes aux professionnels qui voient la scurit

comme une source d'affaires plutt que comme un exercice purement technique.

L'infrastructure informatique actuelle facilite le piratage.

Alors que la plupart des attaquants les plus qualis peuvent inventer (et inventent) des faons ingnieuses d'introduire des

vulnrabilits dans les systmes, la capacit ncessaire raliser ce que nous observons au quotidien dans le monde de

scurit est essentiellement base sur une architecture terriblement dfectueuse. Qu'il s'agisse de la gestion mmoire, des

langages de programmation ou de la conception d'architectures de scurit compltes ; aucun des lments que nous utilisons

aujourd'hui n'a t conu en prenant les aspects scurit en compte. Tous ces lments ont t conus par des universitaires

pour des universitaires.

Pour employer une analogie, je pense que nous construisons des gratte-ciel avec du bois comme le guano ou le balsa. Les

pirates franchissent rgulirement ces parois en bois et n'avons d'autre solution que de reboucher les trous et prier. Pourquoi ?

Parce que nous essayons de construire des dices hauts quelques dizaines de mtres avec des matriaux beaucoup trop

fragiles. Les bois comme le balsa et le guano font d'excellentes huttes qui rsistent une tempte de pluie occasionnelle et

un choc ou deux. Mais ils ne rsistent pas aux tornades, aux tremblements de terre ou plus particulirement des hooligans

avec des torches.

Pour construire tout a, nous avons besoin d'acier. Aujourd'hui nous n'en avons pas. Nous continuons construire en utilisant

les mmes matriaux anciens. On retrouve les mmes problmes de gestion mmoire qui permettent encore et encore les

dbordements de tampons et les mmes problmes de langage de programmation qui permettent d'crire du code dangereux

plus facilement que du code scuris. Jusqu' ce que nous ayons de nouveaux matriaux pour construire nous subirons

toujours. Il est encore trop facile de faire amber le bois ou d'y percer un trou.

Ainsi, toute analogie mise part, je pense que dans la prochaine dcennie nous verrons l'apparition de nouveaux

modles d'architecture systme ; des modles avec des conditions d'utilisation et d'excution fortement restrictives selon le

paradigme ferm par dfaut. Nous devrions aussi voir apparatre de nouveaux langages de programmation, de nouveaux

environnements de dveloppement (IDE), de nouveaux compilateurs et de nouvelles techniques de gestion mmoire. Le tout

conu partir de zro pour tre sr et robuste.

Avec toutes ces nouveauts, je pense qu' cette poque nous verrons des systmes exposs seuls sur le rseau public pendant

des annes avec peu de chance de compromission. Des attaques russies arriveront toujours, bien sr, mais elles seront

extrmement rares compar aujourd'hui. Les problmes de scurit ne disparatront jamais, nous le savons tous, mais

Un article sur les concepts lmentaires en scurit de l'information

Un article sur les concepts lmentaires en scurit de l'information

ils reviendront des questions de conception/conguration humaine plutt qu' des questions de corrections de dfauts

technologiques.

La scurit par l'obscurit est mauvaise, mais la scurit avec de l'obscurit ne l'est pas.

J'ai particip beaucoup de dbats en ligne au cours des annes autour du concept de Scurit par l'Obscurit. la base, il y

a une croyance populaire qui veut que si tous les aspects de notre dfense reposent sur le secret, celle-ci est ncessairement

dfectueuse. Ce n'est simplement pas le cas.

La confusion est base sur le fait que les gens ont entendu dire que la scurit par l'obscurit est mauvaise et la plupart ne

comprennent pas ce que le terme signie en ralit. En consquence, ils font la supposition terrible que le fait de compter sur

l'obscurit, mme comme une couche supplmentaire au dessus d'un bon niveau de scurit, est mauvais. C'est malheureux.

Ce que l'expression scurit par l'obscurit dcrit en ralit est un systme o le secret est le seul niveau de scurit. Cette

ide vient du monde de la cryptographie o des systmes de chiffrage faibles sont souvent mis en uvre de telle faon que

la scurit du systme dpend du secret de l'algorithme plutt que de la cl. C'est mauvais et c'est la raison pour laquelle la

scurit par l'obscurit est connue comme une ide viter.

Ce que beaucoup de gens ne comprennent pas c'est que l'ajout de l'obscurit un niveau de scurit dj solide n'est pas une

mauvaise chose. Le projet Portknocking est un exemple caractristique. Cet outil intressant permet de cacher les dmons

qui sont accessibles depuis l'Internet. Le logiciel analyse les journaux d'un pare-feu et reconnat des squences de connexion

spciques qui proviennent de clients de conance. Quand l'outil reconnat la squence (knock) sur le pare-feu, il ouvre le

port. La cl c'est qu'il ne vous ouvre pas juste un shell ; ce qui reviendrait de la scurit par l'obscurit. Tout ce qu'il fait

ce niveau, c'est d'ouvrir une invite de connexion SSH habituelle comme si l'tape prcdente n'avait pas eu lieu. C'est donc

une couche supplmentaire, et non la seule couche de scurit.

La scurit est un processus plutt qu'une nalit.

C'est assez commun mais a mrite d'tre rpt. Nous n'arriverons jamais atteindre l'objectif. Il n'y a rien faire. C'est un

objectif que nous cherchons atteindre et pour lequel nous luttons. Plus tt on l'apprend, mieux c'est.

La complexit est l'ennemie de la scurit.

Vous pouvez me considrer comme un excentrique, mais je pense que le concept de simplicit est une belle chose. Cela

s'applique la conception Web, la programmation, l'organisation de sa vie et oui : la scurit. Il est tout fait logique que la

complexit entrave la scurit parce que la capacit de chacun dfendre son systme repose sur la comprhension complte

de son architecture. La complexit rend les choses plus difciles comprendre. J'en ai assez dit.

2.5.Conclusion

Mon espoir est que cette petite collection d'ides sur la scurit de l'information sera utile quelqu'un. Si vous avez des

questions ou des commentaires n'hsitez pas m'envoyer un courrier lectronique <daniel(at)dmiessler.com>. Je suis sr

que j'ai oubli une tonne de trucs qui auraient d tre prsents ici et j'accepterai n'importe quelle rprimande sur ces lignes.

3.Termes techniques et documents de rfrence

An Information Security Concepts Primer

Article original : An Information Security Concepts Primer5 .

Advisories, Common Vulnerabilities and Exposures, CVE-AAAA-NNNN

Avis annonant une vulnrabilit informatique suivant un format dni. Voir Common Vulnerabilities and Exposures6.

L'avis LSASS CVE-2004-08947 est cit en exemple.

Dni de Service, DoS

Rendre un service Internet indisponible. Voir Dni de service8.

DMZ

Rseau isol entre au moins deux pare-feux. Voir Zone dmilitarise9.

Gestion du risque

Identier les risques qui psent sur les actifs et les personnels d'une entreprise. Voir Gestion des risques10.

Packet sniffer, renieur, sniffeur

Logiciel de rcupration des informations transitant sur un rseau. Voir Packet sniffer11.

Pare-feu, rewall

lment logiciel et|ou matriel ayant pour rle de ltrer les communications entre rseaux. Voir Pare-feu12.

Portknocking

Ouverture de port la demande en fonction de squences de connexions dnies. Voir PORT KNOCKING13.

5

http://dmiessler.com/study/infosecconcepts/

http://fr.wikipedia.org/wiki/Common_Vulnerabilities_and_Exposures

http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2004-0894

8

http://fr.wikipedia.org/wiki/Dni_de_service

9

http://fr.wikipedia.org/wiki/Zone_dmilitarise_(informatique)

10

http://fr.wikipedia.org/wiki/Gestion_du_risque

11

http://fr.wikipedia.org/wiki/Packet_sniffer

12

http://fr.wikipedia.org/wiki/Pare-feu_(informatique)

13

http://www.portknocking.org/

6

7

Un article sur les concepts lmentaires en scurit de l'information

Un article sur les concepts lmentaires en scurit de l'information

Scurit par l'obscurit

Ne rien divulguer sur un systme pour en protger la scurit. Voir Scurit par l'obscurit14.

14

http://fr.wikipedia.org/wiki/Scurit_par_l'obscurit

Un article sur les concepts lmentaires en scurit de l'information

Vous aimerez peut-être aussi

- Les Avantages Et Limites Des TIC 2Document3 pagesLes Avantages Et Limites Des TIC 2Réda TsouliPas encore d'évaluation

- ACTIVITÉ 5: Les Réseaux Pair-À-Pair: Situation DéclenchanteDocument5 pagesACTIVITÉ 5: Les Réseaux Pair-À-Pair: Situation Déclenchanteapi-3889432320% (1)

- Stockage ReseauDocument25 pagesStockage ReseausemehPas encore d'évaluation

- Wireshark As User PDFDocument4 pagesWireshark As User PDFHydraKuliPas encore d'évaluation

- Iproute CheatsheetDocument1 pageIproute CheatsheetsemehPas encore d'évaluation

- Test IntrusionDocument16 pagesTest IntrusionsemehPas encore d'évaluation

- Manuel Sage Cnss Simpl-IRDocument35 pagesManuel Sage Cnss Simpl-IRAziz Wazir100% (2)

- Exercice Graphe 3Document27 pagesExercice Graphe 3FreddyGuenengafo0% (1)

- Manuel Utilisateur Access 2010Document360 pagesManuel Utilisateur Access 2010Abdo Majid100% (11)

- WHO VSQ 97.01 FreDocument195 pagesWHO VSQ 97.01 FreHassan Houdoud100% (1)

- Développement Web StatiqueDocument109 pagesDéveloppement Web StatiqueMina KhellaPas encore d'évaluation

- TD1 ImageDocument4 pagesTD1 ImageLinux KernelPas encore d'évaluation

- Introduction To RDocument8 pagesIntroduction To RAnas CharrouaPas encore d'évaluation

- HTMLDocument60 pagesHTMLMamadou Djouma BarryPas encore d'évaluation

- Manuel-Lumi Beaux RevesDocument23 pagesManuel-Lumi Beaux RevesMarina Kryazheva Thomsen100% (1)

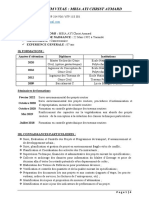

- Srati Ayyoub: Ingénieur D'état en Génie Civil Option: HydrauliqueDocument1 pageSrati Ayyoub: Ingénieur D'état en Génie Civil Option: HydrauliqueIlyas BoufrraPas encore d'évaluation

- Gestion CommercialDocument38 pagesGestion Commercialvision cybercafe100% (1)

- Appareil Leica PDFDocument17 pagesAppareil Leica PDFmoustaphaPas encore d'évaluation

- 67 Modele CV Avec Photo 97 2003 1Document1 page67 Modele CV Avec Photo 97 2003 1Arnold KamgaPas encore d'évaluation

- Fichiers SalariésDocument4 pagesFichiers SalariésJonathan KPas encore d'évaluation

- Cours D'algorithmeDocument31 pagesCours D'algorithmeKOUASSIPas encore d'évaluation

- Abo EntDocument1 pageAbo Entمحمد الأمينPas encore d'évaluation

- MariaDocument3 pagesMariaUlrich Thibaut DedjiroPas encore d'évaluation

- Examen de Fin de Semestre V AltDocument2 pagesExamen de Fin de Semestre V AltCalebPas encore d'évaluation

- Rapportdestagebts 170520151023Document47 pagesRapportdestagebts 170520151023Nianmissou MienwaPas encore d'évaluation

- Présentation Scilab Eurocodes 23052007Document9 pagesPrésentation Scilab Eurocodes 23052007Van Binh NguyenPas encore d'évaluation

- Cours Methodes de ProgrammationDocument26 pagesCours Methodes de Programmationgharbi mayssenPas encore d'évaluation

- CV - Djomo Happi Boris Septembre 2022 - 065817Document3 pagesCV - Djomo Happi Boris Septembre 2022 - 065817Boris Djomo HappiPas encore d'évaluation

- TP Dao 1 PDFDocument14 pagesTP Dao 1 PDFMohammed Reda Gaffour75% (4)

- CV - Mbia AyiDocument4 pagesCV - Mbia AyiChrist MbiaPas encore d'évaluation

- S2 Api PDFDocument16 pagesS2 Api PDFamine milanoPas encore d'évaluation

- TD3OCLCORRIGEDocument3 pagesTD3OCLCORRIGEChaima ZeroualPas encore d'évaluation

- #Hyperchange - Petit Guide de La Conduite Du Changement Dans L'économie de La ConnaissanceDocument94 pages#Hyperchange - Petit Guide de La Conduite Du Changement Dans L'économie de La ConnaissanceCecil Dijoux100% (2)