Académique Documents

Professionnel Documents

Culture Documents

0 évaluation0% ont trouvé ce document utile (0 vote)

14 vuesExercices LF-INFO2

Exercices LF-INFO2

Transféré par

Manasse MumpalalaDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous aimerez peut-être aussi

- Python Offensif : Le guide du débutant pour apprendre les bases du langage Python et créer des outils de hacking.D'EverandPython Offensif : Le guide du débutant pour apprendre les bases du langage Python et créer des outils de hacking.Pas encore d'évaluation

- Devoir de BSI - (S2,2022)Document4 pagesDevoir de BSI - (S2,2022)Stéphane ATIDIGAPas encore d'évaluation

- TD 2: Les Services de Sécurité Et Les Mécanismes de DéfenseDocument2 pagesTD 2: Les Services de Sécurité Et Les Mécanismes de DéfenseKalifia Billal100% (2)

- Correction Dexamen de Supervision D'un Réseau InformatiqueDocument2 pagesCorrection Dexamen de Supervision D'un Réseau Informatiquemed.almoPas encore d'évaluation

- Secirité Layer 3 ACL VPNDocument42 pagesSecirité Layer 3 ACL VPNmouminibPas encore d'évaluation

- Rattrapage BSI - (S2,2022)Document4 pagesRattrapage BSI - (S2,2022)Stéphane ATIDIGAPas encore d'évaluation

- 40% Et 60% AUDIT DE LA SECURITE INFORMATIQUEDocument10 pages40% Et 60% AUDIT DE LA SECURITE INFORMATIQUEPFE0% (1)

- Securité M2 Info 20212022 SOlution 2Document3 pagesSecurité M2 Info 20212022 SOlution 2F kountar100% (1)

- LinuxDocument40 pagesLinuxyaya konatePas encore d'évaluation

- TD1 Securite Reseaux CorrectionDocument5 pagesTD1 Securite Reseaux CorrectionRosine Abo100% (6)

- QCM Securite Suite1Document5 pagesQCM Securite Suite1peepourtouchPas encore d'évaluation

- Audit Et Contrôle Infor-A18Document142 pagesAudit Et Contrôle Infor-A18kawtar bourkanPas encore d'évaluation

- Sec301 - P01 - Securite Et Informatique-Kombate YendoubeDocument2 pagesSec301 - P01 - Securite Et Informatique-Kombate Yendoubearmand100% (3)

- TD1 PDFDocument2 pagesTD1 PDFChaima Bensaci100% (1)

- C. BekaraDocument3 pagesC. BekaraKefi FaiezPas encore d'évaluation

- QCM SécuritéDocument8 pagesQCM SécuritéAli GHORBELPas encore d'évaluation

- QCM Pentesting Avec CorrectionDocument5 pagesQCM Pentesting Avec Correctionmhemdi.medPas encore d'évaluation

- Pdf2 QCM Securite ReseauxDocument3 pagesPdf2 QCM Securite ReseauxJoslain GuedenonPas encore d'évaluation

- Fiche de Travaux Diriges D'informatique Première Cde - CamerounDocument4 pagesFiche de Travaux Diriges D'informatique Première Cde - CamerounCladore ShadoPas encore d'évaluation

- Épreuves D'informatiqueDocument2 pagesÉpreuves D'informatiqueBrinda NguemoPas encore d'évaluation

- EXAMEN BLOC 3 - CorrectionDocument2 pagesEXAMEN BLOC 3 - CorrectionkryroussetPas encore d'évaluation

- QCM Protection Et Defense InformatiqueDocument2 pagesQCM Protection Et Defense InformatiqueBen saad FatmaPas encore d'évaluation

- EMD CorrigéDocument7 pagesEMD CorrigéSel MaPas encore d'évaluation

- Hacking Windows Methodes Dattaque Et Contre-MesuresDocument6 pagesHacking Windows Methodes Dattaque Et Contre-MesuresYoussou GueyePas encore d'évaluation

- C) La Disponibilité D) L'authenticité: B) L'intégritéDocument3 pagesC) La Disponibilité D) L'authenticité: B) L'intégritéKefi FaiezPas encore d'évaluation

- Travaux Dirigés - Administration - Et - Sécurité - de - Serveurs - Services - Internet - ASI60Document40 pagesTravaux Dirigés - Administration - Et - Sécurité - de - Serveurs - Services - Internet - ASI60Zacharie NkanyouPas encore d'évaluation

- TD SecuriteDocument4 pagesTD SecuriteLamiae ElguelouiPas encore d'évaluation

- QCM Ite 6.0 N°12Document4 pagesQCM Ite 6.0 N°12loffy hackerPas encore d'évaluation

- TestDocument3 pagesTestyouyouPas encore d'évaluation

- Contrôle Continu LICENCE GRTDocument7 pagesContrôle Continu LICENCE GRTÉlise SilatchomPas encore d'évaluation

- M1 Sécurité EMD 2023Document7 pagesM1 Sécurité EMD 2023Abir AbirPas encore d'évaluation

- td1 SiDocument1 pagetd1 SiXrg WahabPas encore d'évaluation

- Proposition EFM Régional VA CorrigéDocument3 pagesProposition EFM Régional VA Corrigéhidaeli2001Pas encore d'évaluation

- ASI6Document29 pagesASI6mido473mi3Pas encore d'évaluation

- Chapitre III CryptoDocument20 pagesChapitre III CryptoPfitiPas encore d'évaluation

- CHP2 - CopieDocument11 pagesCHP2 - CopieMuding BkPas encore d'évaluation

- Projet 4 R Daction Des TestsDocument7 pagesProjet 4 R Daction Des TestsJoackimPas encore d'évaluation

- Chapitre IIDocument11 pagesChapitre IIpelagie TapsobaPas encore d'évaluation

- 2sitw CryptoDocument3 pages2sitw Cryptobarry allenPas encore d'évaluation

- Chap1-Sécurité InformatiqueDocument27 pagesChap1-Sécurité InformatiqueOumaima SlimPas encore d'évaluation

- Td1 Corrige RappelDocument2 pagesTd1 Corrige RappelSalsaPas encore d'évaluation

- Qcmsecuritinformatique 150108103527 Conversion Gate02 PDFDocument3 pagesQcmsecuritinformatique 150108103527 Conversion Gate02 PDFNesrine AzaiezPas encore d'évaluation

- Ccna Securite AaaDocument32 pagesCcna Securite AaaSuley PatersonPas encore d'évaluation

- 0126 Formation Securite ReseauxDocument6 pages0126 Formation Securite ReseauxDenilsonPas encore d'évaluation

- Ds CybersécuritéDocument4 pagesDs CybersécuritéJalal DziriPas encore d'évaluation

- QCM2Document5 pagesQCM2vlsenghor97Pas encore d'évaluation

- Porget SNMPDocument12 pagesPorget SNMPdostwefskyPas encore d'évaluation

- Fiche1 de TD, Correction Classe PCD Leçon 1,2,3 (Sécurité Informatique)Document10 pagesFiche1 de TD, Correction Classe PCD Leçon 1,2,3 (Sécurité Informatique)Émile lejuste Songmo nguimfackPas encore d'évaluation

- Chapitre 5Document10 pagesChapitre 5Amira KebachePas encore d'évaluation

- Sécu-Fst Partie 1.2Document46 pagesSécu-Fst Partie 1.2Elba MedPas encore d'évaluation

- Rapport PFA Supervision FAN PDFDocument31 pagesRapport PFA Supervision FAN PDFIlyas El100% (4)

- Activites Id0cs-203 204 205Document1 pageActivites Id0cs-203 204 205hagafec143Pas encore d'évaluation

- Correction - Crypto Classique & ModerneDocument7 pagesCorrection - Crypto Classique & ModerneFISTORPas encore d'évaluation

- CIGREF 1989 Architecture SecuriteDocument93 pagesCIGREF 1989 Architecture Securitesousou01Pas encore d'évaluation

- Introduction À La Securité InformatiqueDocument25 pagesIntroduction À La Securité Informatiquejenningsh269Pas encore d'évaluation

- IPsecDocument36 pagesIPsecAbdoo AbPas encore d'évaluation

- Résumé SI - Chapitre 1 - Notions de BaseDocument8 pagesRésumé SI - Chapitre 1 - Notions de BaseWilliamPas encore d'évaluation

- Compte Rendu FirewallDocument17 pagesCompte Rendu FirewallAbdelmoujib BelmadaniPas encore d'évaluation

- TD1 Part 1Document3 pagesTD1 Part 1Deligrace Mbambi100% (1)

- Metasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.D'EverandMetasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.Pas encore d'évaluation

Exercices LF-INFO2

Exercices LF-INFO2

Transféré par

Manasse Mumpalala0 évaluation0% ont trouvé ce document utile (0 vote)

14 vues1 pageTitre original

Exercices_LF-INFO2 (1)

Copyright

© © All Rights Reserved

Formats disponibles

PDF, TXT ou lisez en ligne sur Scribd

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

0 évaluation0% ont trouvé ce document utile (0 vote)

14 vues1 pageExercices LF-INFO2

Exercices LF-INFO2

Transféré par

Manasse MumpalalaDroits d'auteur :

© All Rights Reserved

Formats disponibles

Téléchargez comme PDF, TXT ou lisez en ligne sur Scribd

Vous êtes sur la page 1sur 1

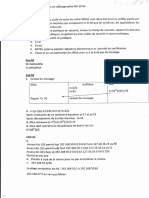

Exercice 1

1- Donner pour la liste suivante, l’attaque permettant de lui réaliser :

a- Contrôle des adresses MAC

b- L’exploitation de la machine à distance

c- Troubler le fonctionnement d’un système

d- L’obtention d’une personne des informations confidentielles sans utilisation d’un

logiciel

e- Modification de l’information

f- Rendre un service informatique indisponible pendant un temps donné

g- Une transaction est niée

Exercice 2

1- Citer cinq conseils pour la sécurité de votre système d’information

2- Pour « l’authentification » et « contrôle d’accès », donner les moyens permettant de lui

réaliser

Vous aimerez peut-être aussi

- Python Offensif : Le guide du débutant pour apprendre les bases du langage Python et créer des outils de hacking.D'EverandPython Offensif : Le guide du débutant pour apprendre les bases du langage Python et créer des outils de hacking.Pas encore d'évaluation

- Devoir de BSI - (S2,2022)Document4 pagesDevoir de BSI - (S2,2022)Stéphane ATIDIGAPas encore d'évaluation

- TD 2: Les Services de Sécurité Et Les Mécanismes de DéfenseDocument2 pagesTD 2: Les Services de Sécurité Et Les Mécanismes de DéfenseKalifia Billal100% (2)

- Correction Dexamen de Supervision D'un Réseau InformatiqueDocument2 pagesCorrection Dexamen de Supervision D'un Réseau Informatiquemed.almoPas encore d'évaluation

- Secirité Layer 3 ACL VPNDocument42 pagesSecirité Layer 3 ACL VPNmouminibPas encore d'évaluation

- Rattrapage BSI - (S2,2022)Document4 pagesRattrapage BSI - (S2,2022)Stéphane ATIDIGAPas encore d'évaluation

- 40% Et 60% AUDIT DE LA SECURITE INFORMATIQUEDocument10 pages40% Et 60% AUDIT DE LA SECURITE INFORMATIQUEPFE0% (1)

- Securité M2 Info 20212022 SOlution 2Document3 pagesSecurité M2 Info 20212022 SOlution 2F kountar100% (1)

- LinuxDocument40 pagesLinuxyaya konatePas encore d'évaluation

- TD1 Securite Reseaux CorrectionDocument5 pagesTD1 Securite Reseaux CorrectionRosine Abo100% (6)

- QCM Securite Suite1Document5 pagesQCM Securite Suite1peepourtouchPas encore d'évaluation

- Audit Et Contrôle Infor-A18Document142 pagesAudit Et Contrôle Infor-A18kawtar bourkanPas encore d'évaluation

- Sec301 - P01 - Securite Et Informatique-Kombate YendoubeDocument2 pagesSec301 - P01 - Securite Et Informatique-Kombate Yendoubearmand100% (3)

- TD1 PDFDocument2 pagesTD1 PDFChaima Bensaci100% (1)

- C. BekaraDocument3 pagesC. BekaraKefi FaiezPas encore d'évaluation

- QCM SécuritéDocument8 pagesQCM SécuritéAli GHORBELPas encore d'évaluation

- QCM Pentesting Avec CorrectionDocument5 pagesQCM Pentesting Avec Correctionmhemdi.medPas encore d'évaluation

- Pdf2 QCM Securite ReseauxDocument3 pagesPdf2 QCM Securite ReseauxJoslain GuedenonPas encore d'évaluation

- Fiche de Travaux Diriges D'informatique Première Cde - CamerounDocument4 pagesFiche de Travaux Diriges D'informatique Première Cde - CamerounCladore ShadoPas encore d'évaluation

- Épreuves D'informatiqueDocument2 pagesÉpreuves D'informatiqueBrinda NguemoPas encore d'évaluation

- EXAMEN BLOC 3 - CorrectionDocument2 pagesEXAMEN BLOC 3 - CorrectionkryroussetPas encore d'évaluation

- QCM Protection Et Defense InformatiqueDocument2 pagesQCM Protection Et Defense InformatiqueBen saad FatmaPas encore d'évaluation

- EMD CorrigéDocument7 pagesEMD CorrigéSel MaPas encore d'évaluation

- Hacking Windows Methodes Dattaque Et Contre-MesuresDocument6 pagesHacking Windows Methodes Dattaque Et Contre-MesuresYoussou GueyePas encore d'évaluation

- C) La Disponibilité D) L'authenticité: B) L'intégritéDocument3 pagesC) La Disponibilité D) L'authenticité: B) L'intégritéKefi FaiezPas encore d'évaluation

- Travaux Dirigés - Administration - Et - Sécurité - de - Serveurs - Services - Internet - ASI60Document40 pagesTravaux Dirigés - Administration - Et - Sécurité - de - Serveurs - Services - Internet - ASI60Zacharie NkanyouPas encore d'évaluation

- TD SecuriteDocument4 pagesTD SecuriteLamiae ElguelouiPas encore d'évaluation

- QCM Ite 6.0 N°12Document4 pagesQCM Ite 6.0 N°12loffy hackerPas encore d'évaluation

- TestDocument3 pagesTestyouyouPas encore d'évaluation

- Contrôle Continu LICENCE GRTDocument7 pagesContrôle Continu LICENCE GRTÉlise SilatchomPas encore d'évaluation

- M1 Sécurité EMD 2023Document7 pagesM1 Sécurité EMD 2023Abir AbirPas encore d'évaluation

- td1 SiDocument1 pagetd1 SiXrg WahabPas encore d'évaluation

- Proposition EFM Régional VA CorrigéDocument3 pagesProposition EFM Régional VA Corrigéhidaeli2001Pas encore d'évaluation

- ASI6Document29 pagesASI6mido473mi3Pas encore d'évaluation

- Chapitre III CryptoDocument20 pagesChapitre III CryptoPfitiPas encore d'évaluation

- CHP2 - CopieDocument11 pagesCHP2 - CopieMuding BkPas encore d'évaluation

- Projet 4 R Daction Des TestsDocument7 pagesProjet 4 R Daction Des TestsJoackimPas encore d'évaluation

- Chapitre IIDocument11 pagesChapitre IIpelagie TapsobaPas encore d'évaluation

- 2sitw CryptoDocument3 pages2sitw Cryptobarry allenPas encore d'évaluation

- Chap1-Sécurité InformatiqueDocument27 pagesChap1-Sécurité InformatiqueOumaima SlimPas encore d'évaluation

- Td1 Corrige RappelDocument2 pagesTd1 Corrige RappelSalsaPas encore d'évaluation

- Qcmsecuritinformatique 150108103527 Conversion Gate02 PDFDocument3 pagesQcmsecuritinformatique 150108103527 Conversion Gate02 PDFNesrine AzaiezPas encore d'évaluation

- Ccna Securite AaaDocument32 pagesCcna Securite AaaSuley PatersonPas encore d'évaluation

- 0126 Formation Securite ReseauxDocument6 pages0126 Formation Securite ReseauxDenilsonPas encore d'évaluation

- Ds CybersécuritéDocument4 pagesDs CybersécuritéJalal DziriPas encore d'évaluation

- QCM2Document5 pagesQCM2vlsenghor97Pas encore d'évaluation

- Porget SNMPDocument12 pagesPorget SNMPdostwefskyPas encore d'évaluation

- Fiche1 de TD, Correction Classe PCD Leçon 1,2,3 (Sécurité Informatique)Document10 pagesFiche1 de TD, Correction Classe PCD Leçon 1,2,3 (Sécurité Informatique)Émile lejuste Songmo nguimfackPas encore d'évaluation

- Chapitre 5Document10 pagesChapitre 5Amira KebachePas encore d'évaluation

- Sécu-Fst Partie 1.2Document46 pagesSécu-Fst Partie 1.2Elba MedPas encore d'évaluation

- Rapport PFA Supervision FAN PDFDocument31 pagesRapport PFA Supervision FAN PDFIlyas El100% (4)

- Activites Id0cs-203 204 205Document1 pageActivites Id0cs-203 204 205hagafec143Pas encore d'évaluation

- Correction - Crypto Classique & ModerneDocument7 pagesCorrection - Crypto Classique & ModerneFISTORPas encore d'évaluation

- CIGREF 1989 Architecture SecuriteDocument93 pagesCIGREF 1989 Architecture Securitesousou01Pas encore d'évaluation

- Introduction À La Securité InformatiqueDocument25 pagesIntroduction À La Securité Informatiquejenningsh269Pas encore d'évaluation

- IPsecDocument36 pagesIPsecAbdoo AbPas encore d'évaluation

- Résumé SI - Chapitre 1 - Notions de BaseDocument8 pagesRésumé SI - Chapitre 1 - Notions de BaseWilliamPas encore d'évaluation

- Compte Rendu FirewallDocument17 pagesCompte Rendu FirewallAbdelmoujib BelmadaniPas encore d'évaluation

- TD1 Part 1Document3 pagesTD1 Part 1Deligrace Mbambi100% (1)

- Metasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.D'EverandMetasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.Pas encore d'évaluation