Académique Documents

Professionnel Documents

Culture Documents

TD 2: Les Services de Sécurité Et Les Mécanismes de Défense

Transféré par

Kalifia BillalTitre original

Copyright

Formats disponibles

Partager ce document

Partager ou intégrer le document

Avez-vous trouvé ce document utile ?

Ce contenu est-il inapproprié ?

Signaler ce documentDroits d'auteur :

Formats disponibles

TD 2: Les Services de Sécurité Et Les Mécanismes de Défense

Transféré par

Kalifia BillalDroits d'auteur :

Formats disponibles

3ème Année Licence (SI) 2019/2020

Module : Sécurité Informatique

TD 2 : Les services de Sécurité et les mécanismes de défense

Exercice1 : Les services de Sécurité

1- Rappelez les 5 services de sécurité.

2- Quel service parmi les cinq suscités est attaqué ou atteint dans les cas de figures suivants (en

expliquant) :

a- Un attaquant qui réussi à consulter un fichier transitant sur le réseau, il arrive à voir son

contenu mais n’arrive pas à le décrypter.

b- La base de données d’Air Algérie a été attaquée et toutes les places disponibles sur le vol

Londres ont été réservées au nom de « L3 SI » !

c- Le message sécurisé est transmis sur un réseau sans fil et passe par une zone de hautes

fréquences qui agit sur son contenu et le modifie intentionnellement.

d- Un utilisateur supprime accidentellement un fichier et de peur d’être sanctionné, il cache

cet acte !

e- Un attaquant bombarde un serveur de BD de requêtes sans arrêt.

f- Un pirate réussi à utiliser la carte bancaire d’un individu et se fait payer un IPhone sur le

site d’Apple.

Exercice2 : Les mécanismes de défense

Répondre par « Vrai » ou « Faux », en justifiant quand c’est « Faux » :

a- Quand un mécanisme assure l’Authentification, il assure automatiquement la non-

répudiation

b- Le bourrage de trafic (Padding) est une forme de cryptographie.

c- L’accès à une chambre d’hôtel par carte magnétique est une forme d’authentification.

d- Le contrôle d’accès ne concerne que la partie software du système

e- La protection physique englobe l’accès à distance aux données.

f- Si on enregistre la date et l’heure de chaque opération (horodatage) en l’associant à qui a

effectué cette opération (journal), nous assurons la non-répudiation.

Solutions :

Exercice1 :

1-

1- Confidentialité

2- Authentification

3- Intégrité

4- Non-Répudiation

5- Disponibilité

2-

a- Le service de sécurité attaqué est la confidentialité, mais dans ce cas, cette confidentialité

n’est pas cassée.

b- C’est l’intégrité qui a été touché (et sûrement pour réussir une tel attaque, l’authentification

a été touché aussi)

c- Malgré que ce n’est pas une attaque, mais cette modification a touché le service de sécurité

d’Intégrité.

d- C’est la non-répudiation qui a été touché surtout s’il n y a pas de suivi dans ce système (qui a

fait quoi et quand ?), sinon cet utilisateur maladroit sera démaqué et il ne pourra pas le nier.

e- C’est la disponibilité du système qui sera touchée et très probablement ça va mener à un DoS

partiel ou total

f- C’est l’authentification qui a été touché, car il y a eu usurpation d’identité.

Exercice2 :

a- Faux : ce n’est pas suffisant, si on ne fait pas un suivi (journal) de qui a fait quoi et quand ?

avec une authentification, elle ne suffit pas à elle seule pour assurer la non répudiation.

b- Vrai (car il envoie l’info d’origine sous une forme incompréhensible même si c’est juste en

ajoutant des bits ou octets supplémentaires)

c- Vrai (mais une authentification de très faible degré car plusieurs individus peuvent avoir

accès à la même carte facilement et il peut y avoir des copies de la même carte)

d- Faux : il concerne toutes les ressources partagées (ex : imprimante, application, ….)

e- Faux : La protection physique concerne l’accès direct aux ressources, au contact direct pas

par accès à distance.

f- Vrai

Vous aimerez peut-être aussi

- Sec301 - P01 - Securite Et Informatique-Kombate YendoubeDocument2 pagesSec301 - P01 - Securite Et Informatique-Kombate Yendoubearmand100% (2)

- TD1 Securite Reseaux CorrectionDocument5 pagesTD1 Securite Reseaux CorrectionRosine Abo100% (4)

- Internet 2Document3 pagesInternet 2Ahlem Brahmi100% (1)

- TD1 Part 1Document3 pagesTD1 Part 1Deligrace Mbambi100% (1)

- TD0 - Introduction Sécurité InformatiqueDocument5 pagesTD0 - Introduction Sécurité Informatiquetolan tolan100% (1)

- QCM SecDocument8 pagesQCM SecAzziz Errime100% (1)

- C) La Disponibilité D) L'authenticité: B) L'intégritéDocument3 pagesC) La Disponibilité D) L'authenticité: B) L'intégritéKefi FaiezPas encore d'évaluation

- Exercices 1 Et 2Document7 pagesExercices 1 Et 2farouk100% (2)

- Filières: SMI-6 Module M36: Sécurité Informatique: Service MoyenDocument4 pagesFilières: SMI-6 Module M36: Sécurité Informatique: Service MoyenIbtissam100% (1)

- TD 1 Principes de Sécurité Informatique - CorrigéDocument4 pagesTD 1 Principes de Sécurité Informatique - Corrigéwed baba90% (21)

- Kali linux pour les hackers : Le guide étape par étape du débutant pour apprendre le système d’exploitation des hackers éthiques et comment attaquer et défendre les systémesD'EverandKali linux pour les hackers : Le guide étape par étape du débutant pour apprendre le système d’exploitation des hackers éthiques et comment attaquer et défendre les systémesPas encore d'évaluation

- Wireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.D'EverandWireshark pour les débutants : Le guide ultime du débutant pour apprendre les bases de l’analyse réseau avec Wireshark.Pas encore d'évaluation

- Wi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserD'EverandWi-Fi Hacking avec kali linux Guide étape par étape : apprenez à pénétrer les réseaux Wifi et les meilleures stratégies pour les sécuriserPas encore d'évaluation

- WiFi hacking avec Kali Linux : le guide complet pour apprendre à pénétrer les réseaux WiFi avec Kali Linux et comment les défendre des hackersD'EverandWiFi hacking avec Kali Linux : le guide complet pour apprendre à pénétrer les réseaux WiFi avec Kali Linux et comment les défendre des hackersPas encore d'évaluation

- Cybersécurité: Le guide du débutant pour apprendre à reconnaître les cyber-risques et comment se défendre contre la cybercriminalité.D'EverandCybersécurité: Le guide du débutant pour apprendre à reconnaître les cyber-risques et comment se défendre contre la cybercriminalité.Évaluation : 4 sur 5 étoiles4/5 (1)

- Metasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.D'EverandMetasploit pour débutant : le guide du débutant pour bypasser les antivirus, contourner les pare-feu et exploiter des machines avec le puissant framework Metasploit.Pas encore d'évaluation

- Examen Sécurité Informatique, Univ Oum El Bouaghi, 2019Document3 pagesExamen Sécurité Informatique, Univ Oum El Bouaghi, 2019mugi wara50% (2)

- Pdf2 QCM Securite ReseauxDocument3 pagesPdf2 QCM Securite ReseauxJoslain GuedenonPas encore d'évaluation

- Examen Sécurité IsgaDocument3 pagesExamen Sécurité Isgafahd100% (1)

- TP N°1: Les Attaques: Sécurité Des Réseaux InformatiquesDocument28 pagesTP N°1: Les Attaques: Sécurité Des Réseaux Informatiquesben fradj hajerPas encore d'évaluation

- Mon TDDocument23 pagesMon TDImene KirechePas encore d'évaluation

- Examen Securite - Omarcheikhrouhou - 10 - 11 - CorrectionDocument2 pagesExamen Securite - Omarcheikhrouhou - 10 - 11 - CorrectionChaima awedni75% (4)

- TD-Cryptographie: QuestionsDocument2 pagesTD-Cryptographie: QuestionsCHAIMA SAKKA100% (1)

- TD 1 - CorrigéDocument2 pagesTD 1 - CorrigéLynda MOKRANI100% (2)

- td2 Ids Corrige PDFDocument5 pagestd2 Ids Corrige PDFhourialaaPas encore d'évaluation

- 2015 08 20 TD2 Securite OmarCheikhrouhou 10-11Document4 pages2015 08 20 TD2 Securite OmarCheikhrouhou 10-11rahm50% (2)

- TD1 - Securite-Reseaux - Omarcheikhrouhou - 10 - 11Document2 pagesTD1 - Securite-Reseaux - Omarcheikhrouhou - 10 - 11Chaima awedni100% (1)

- Cours 1 Introduction À La Sécurité InformatiqueDocument47 pagesCours 1 Introduction À La Sécurité InformatiqueFadel Wissal100% (2)

- Correction de Systèmes de Détection Des Intrusions PDFDocument3 pagesCorrection de Systèmes de Détection Des Intrusions PDFMerciPas encore d'évaluation

- td4 - CorrigeDocument2 pagestd4 - CorrigeSiham Touzani100% (1)

- Corrige Exam CC v4 2020 Exercice1Document2 pagesCorrige Exam CC v4 2020 Exercice1LAHDHEB RimPas encore d'évaluation

- Tdcrypto CorrDocument6 pagesTdcrypto CorrHanen BouhaddaPas encore d'évaluation

- Examen Securite - Omarcheikhrouhou - 10 - 11Document1 pageExamen Securite - Omarcheikhrouhou - 10 - 11Chaima awedniPas encore d'évaluation

- QCM Sécurité CorrigéDocument2 pagesQCM Sécurité CorrigéYouness Brrada0% (1)

- TP Sécurité Réseau InsecurityDocument26 pagesTP Sécurité Réseau Insecurityben fradj hajerPas encore d'évaluation

- TD2 SolutionDocument3 pagesTD2 SolutionRanim Tarhouni100% (1)

- TP: Audite Et Sécurité Informatique D'un Réseau Local D'entrepriseDocument11 pagesTP: Audite Et Sécurité Informatique D'un Réseau Local D'entrepriseeddy lwakPas encore d'évaluation

- L'Internet Des Objets Est Appelé Ainsi Car..Document6 pagesL'Internet Des Objets Est Appelé Ainsi Car..farahayari425Pas encore d'évaluation

- 1 Securite Des Reseaux.2p PDFDocument18 pages1 Securite Des Reseaux.2p PDFEmad ThrPas encore d'évaluation

- TP 2: Attaques TCP: Introduction Et Objectifs Du TPDocument18 pagesTP 2: Attaques TCP: Introduction Et Objectifs Du TPIbtissamPas encore d'évaluation

- 2015 08 20 Devoir SR Omarcheikhrouhou 0910 PDFDocument3 pages2015 08 20 Devoir SR Omarcheikhrouhou 0910 PDFNassimaPas encore d'évaluation

- Examen Principal Initiation Au CloudDocument3 pagesExamen Principal Initiation Au CloudFàroùk MànsourPas encore d'évaluation

- Fondements de SécuritéDocument18 pagesFondements de SécuritéYassine Brahmi100% (1)

- TD CryptographieDocument4 pagesTD CryptographieKalifia BillalPas encore d'évaluation

- Exo SignatureElect-Certificats - CorrectionDocument1 pageExo SignatureElect-Certificats - CorrectionNgono Chrystelle100% (1)

- TD 2 Cryptographie Asymetrique Corrige PDFDocument2 pagesTD 2 Cryptographie Asymetrique Corrige PDFArmand SiewePas encore d'évaluation

- Securité QCMDocument6 pagesSecurité QCMBouya Ayoub100% (5)

- Examen Intiation CloudDocument4 pagesExamen Intiation CloudFàroùk Mànsour100% (1)

- Travaux Dirigés - Administration - Et - Sécurité - de - Serveurs - Services - Internet - ASI60Document40 pagesTravaux Dirigés - Administration - Et - Sécurité - de - Serveurs - Services - Internet - ASI60Zacharie NkanyouPas encore d'évaluation

- Attaque Par Déni de ServiceDocument11 pagesAttaque Par Déni de ServiceMohssin FsjesPas encore d'évaluation

- CH7 Filtrage ParefeuxDocument20 pagesCH7 Filtrage ParefeuxAmatou Arrahmen100% (1)

- TD2 SSLDocument2 pagesTD2 SSLMariem MhamdiPas encore d'évaluation

- Resumé AndroidDocument23 pagesResumé AndroidWael HabboubiPas encore d'évaluation

- TP 1 ChiffrementDocument3 pagesTP 1 ChiffrementNabil CobàinPas encore d'évaluation

- Examen1ereSessionNFP214 2007-2008Document9 pagesExamen1ereSessionNFP214 2007-2008imanePas encore d'évaluation

- Correction TD2finalfDocument5 pagesCorrection TD2finalfFatima ZahraPas encore d'évaluation

- CH6 Vulnerabilites Attaques ReseauxDocument20 pagesCH6 Vulnerabilites Attaques ReseauxHanen ChaibPas encore d'évaluation

- DEVOIR FINAL-IoTDocument4 pagesDEVOIR FINAL-IoTmianPas encore d'évaluation

- TD CryptographieDocument4 pagesTD CryptographieKalifia BillalPas encore d'évaluation

- TD 2 Cryptographie Asymetrique Corrige PDFDocument2 pagesTD 2 Cryptographie Asymetrique Corrige PDFArmand SiewePas encore d'évaluation

- TD2 - Mécanismes Cryptographique de La SécuritéDocument2 pagesTD2 - Mécanismes Cryptographique de La SécuritéKalifia BillalPas encore d'évaluation

- Chapitre 2 Mécanismes de DéfenseDocument24 pagesChapitre 2 Mécanismes de DéfenseKalifia BillalPas encore d'évaluation

- Modules - 30H (Updated)Document1 pageModules - 30H (Updated)Kalifia BillalPas encore d'évaluation

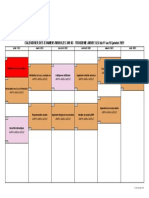

- Emploi Du TempsDocument4 pagesEmploi Du TempsKalifia BillalPas encore d'évaluation

- Introduction Au Sécurité InformatiqueDocument18 pagesIntroduction Au Sécurité InformatiqueWalid HammamiPas encore d'évaluation

- TD 1Document2 pagesTD 1SayDoùch MjidPas encore d'évaluation

- Paper95 Article Rev2442 20171105 160959Document16 pagesPaper95 Article Rev2442 20171105 160959Noùr Haffoudhi Ep KramtiPas encore d'évaluation

- Introduction Au Sécurité InformatiqueDocument18 pagesIntroduction Au Sécurité InformatiqueWalid HammamiPas encore d'évaluation

- Cybersécurité: Analyser Les RisquesDocument27 pagesCybersécurité: Analyser Les RisquesKalifia Billal67% (3)

- TIW4 TD Book PDFDocument55 pagesTIW4 TD Book PDFessiben ngangue100% (1)

- TD 2 Cybersécurité: N N M N NDocument2 pagesTD 2 Cybersécurité: N N M N NKalifia BillalPas encore d'évaluation

- DS S1 EtudiantsDocument3 pagesDS S1 EtudiantsKalifia BillalPas encore d'évaluation

- TD 1 CybersécuritéDocument1 pageTD 1 CybersécuritéKalifia BillalPas encore d'évaluation

- Cybersécurité: Analyser Les RisquesDocument27 pagesCybersécurité: Analyser Les RisquesKalifia Billal67% (3)

- TD5CBD 2019Document2 pagesTD5CBD 2019Kalifia BillalPas encore d'évaluation

- Etude Des Cas Corrige Des Exercices de M PDFDocument44 pagesEtude Des Cas Corrige Des Exercices de M PDFoussama100% (1)

- These: Soumaya HAMOUDADocument169 pagesThese: Soumaya HAMOUDAEliteSchool MonastirPas encore d'évaluation

- Brouilleur D'ondeDocument9 pagesBrouilleur D'ondeskylifrPas encore d'évaluation

- TP2.Mettre Des PC en ReseauDocument6 pagesTP2.Mettre Des PC en ReseauDalel BenePas encore d'évaluation

- NF EN 50173-2 - C90 - 485 - 2 - A1 2011 FR 信息技术、通用布线系统-第三产业楼宇 PDFDocument17 pagesNF EN 50173-2 - C90 - 485 - 2 - A1 2011 FR 信息技术、通用布线系统-第三产业楼宇 PDF何旭Pas encore d'évaluation

- Projet LinuxDocument41 pagesProjet Linuxelrecluta78100% (1)

- OFDMDocument85 pagesOFDMZineb SadoukPas encore d'évaluation

- HTC Wildfire French UMDocument198 pagesHTC Wildfire French UMinterpabloPas encore d'évaluation

- Notice MT904 GeotraceurDocument22 pagesNotice MT904 GeotraceurCedric Dapsens D'YvoirPas encore d'évaluation

- Radiocom Microondes Master2 2015Document157 pagesRadiocom Microondes Master2 2015Faycel HamdiPas encore d'évaluation

- Analyse Et Synthèse Des Filtres Analogiques: Exercice N°1Document1 pageAnalyse Et Synthèse Des Filtres Analogiques: Exercice N°1Abdo BenotsmanPas encore d'évaluation

- TP DHCP DnsDocument9 pagesTP DHCP DnsHajer DridiPas encore d'évaluation

- GCE Guide D'installationDocument2 pagesGCE Guide D'installationArnaud DeudonPas encore d'évaluation

- CV RK Novembre 2023 Bac Pro SenDocument2 pagesCV RK Novembre 2023 Bac Pro SenmodspogoPas encore d'évaluation

- AnnexDocument3 pagesAnnexAmine MaachePas encore d'évaluation

- Facture Freemobile 20231230Document2 pagesFacture Freemobile 20231230ashwineuPas encore d'évaluation

- QCM SambaDocument10 pagesQCM SambaSaalim DiakitéPas encore d'évaluation

- Notice 4010Document58 pagesNotice 4010jalouzPas encore d'évaluation

- Leçon N°09 - Les Classes D'adresse IPDocument4 pagesLeçon N°09 - Les Classes D'adresse IPRéseaux2022Pas encore d'évaluation

- OPPBTPConvention Orange ACNET SERCEJuin 2019Document4 pagesOPPBTPConvention Orange ACNET SERCEJuin 2019frefrezfPas encore d'évaluation

- Les Antennes Dans Les Reseaux de Telephonie Mobile Ingenierie Des Sites D Antennes - SommaireDocument18 pagesLes Antennes Dans Les Reseaux de Telephonie Mobile Ingenierie Des Sites D Antennes - SommaireSoufiane Rafek AllahPas encore d'évaluation

- D Ploiement de La Fibre Optique FTTHDocument12 pagesD Ploiement de La Fibre Optique FTTHKarim StopeurPas encore d'évaluation

- Réseaux - Cours2023 - 24 - pp74-154Document14 pagesRéseaux - Cours2023 - 24 - pp74-154younesmohammedseghirPas encore d'évaluation

- CSNA v3 Livre de Formation 2017-11-28Document428 pagesCSNA v3 Livre de Formation 2017-11-28abdel taibPas encore d'évaluation

- Securite Réseaux InformatiquesDocument13 pagesSecurite Réseaux InformatiquesSEKONI N. AlainPas encore d'évaluation

- WDM PfeDocument66 pagesWDM PfeHamza Azgaoui100% (2)

- Amy Dia Master 1 Projet de Theorie Du SignalDocument13 pagesAmy Dia Master 1 Projet de Theorie Du SignaldiopPas encore d'évaluation

- Cours Front-Office Monétique-LP1-MSS-MTES18122023EMIKODocument41 pagesCours Front-Office Monétique-LP1-MSS-MTES18122023EMIKOlapenombre7Pas encore d'évaluation

- Simulation Modem ADSL Rapport PSDocument17 pagesSimulation Modem ADSL Rapport PSIdriss KnadelPas encore d'évaluation

- Internet WebDocument1 pageInternet WebblaizouillePas encore d'évaluation

- Xiaomi Redmi Note 10 5G 4GB 128GB Dual SIM (GraphDocument2 pagesXiaomi Redmi Note 10 5G 4GB 128GB Dual SIM (GraphJerbi SoumayaPas encore d'évaluation